等保测评--安全区域边界--测评方法

安全子类--边界防护

a) 应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信;

一、测评对象

网闸、防火墙、路由器、交换机和无线接入网关设备等提供访问控制功能的设备或相关组件

二、测评实施

1)应核查在网络边界处是否部署访问控制设备;

2) 应核查设备配置信息是否指定端口进行跨越边界的网络通信,指定端口是否配置并启用了安全策略;

3) 应采用其他技术手段(如非法无线网络设备定位、核查设备配置信息等)核查或测试验证是否不存在其他未受控端口进行跨越边界的网络通信。

三、单元判定

如果1)-3)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

【互联网边界访问控制设备不可控】判例内容:互联网边界访问控制设备无管理权限,且无其他边界防护措施的,难以保证边界防护的有效性,也无法根据业务需要或所发生的安全事件及时调整访问控制策略,可判定为高风险。

适用范围:所有系统。

满足条件(同时):1、互联网边界访问控制设备无管理权限;2、无其他任何有效访问控制措施;3、无法根据业务需要或所发生的安全事件及时调整访问控制策略。

【互联网边界访问控制不当】判例内容:互联网出口无任何访问控制措施,或访问控制措施配置失效,存在较大安全隐患,可判定为高风险。

适用范围:所有系统。

满足条件(任意条件):

1、互联网出口无任何访问控制措施。2、互联网出口访问控制措施配置不当,存在较大安全隐患。3、互联网出口访问控制措施配置失效,无法起到相关控制功能。

b) 应能够对非授权设备私自联到内部网络的行为进行检查或限制;

一、测评对象

终端管理系统或相关设备

二、测评实施

1) 应核查是否采用技术措施防止非授权设备接入内部网络;

2) 应核查所有路由器和交换机等相关设备闲置端口是否均已关闭。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:非授权设备能够直接接入重要网络区域,如服务器区、管理网段等,且无任何告警、限制、阻断等措施的,可判定为高风险。

适用范围:3级及以上系统。

满足条件(同时):1、3级及以上系统;2、机房、网络等环境不可控,存在非授权接入可能;3、可非授权接入网络重要区域,如服务器区、管理网段等;4、无任何控制措施,控制措施包括限制、检查、阻断等。

c) 应能够对内部用户非授权联到外部网络的行为进行检查或限制;

一、测评对象

终端管理系统或相关设备

二、测评实施

应核查是否采用技术措施防止内部用户存在非法外联行为;

三、单元判定

如果以上测评实施内容为肯定,则符合本测评单元指标要求,否则不符合本测评单元指标要求。

四、高风险判定

判例内容:核心重要服务器设备、重要核心管理终端,如无法对非授权联到外部网络的行为进行检查或限制,或内部人员可旁路、绕过边界访问控制设备私自外联互联网,可判定为高风险。

适用范围:3级及以上系统。

满足条件(同时):1、3级及以上系统;2、机房、网络等环境不可控,存在非授权外联可能;3、对于核心重要服务器、重要核心管理终端存在私自外联互联网可能;4、无任何控制措施,控制措施包括限制、检查、阻断等。

d) 应限制无线网络的使用,保证无线网络通过受控的边界设备接入内部网络。

一、测评对象

网络拓扑和无线网络设备

二、测评实施

1) 应核查无线网络的部署方式,是否单独组网后再连接到有线网络;

2) 应核查无线网络是否通过受控的边界防护设备接入到内部有线网络。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:内部核心网络与无线网络互联,且之间无任何管控措施,一旦非授权接入无线网络即可访问内部核心网络区域,存在较大安全隐患,可判定为高风险。

适用范围:3级及以上系统。

满足条件(同时):1、3级及以上系统;2、内部核心网络与无线网络互联,且不通过任何受控的边界设备,或边界设备控制策略设置不当;3、非授权接入无线网络将对内部核心网络带来较大安全隐患。

安全子类--访问控制

a) 应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信;

一、测评对象

网闸、防火墙、路由器、交换机和无线接入网关设备等提供访问控制功能的设备或相关组件

二、测评实施

1)应核查在网络边界或区域之间是否部署访问控制设备并启用访问控制策略;

2)应核查设备的最后一条访问控制策略是否为禁止所有网络通信。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:与互联网互连的系统,边界处如无专用的访问控制设备或配置了全通策略,可判定为高风险。

适用范围:所有系统。

满足条件(任意条件):1、互联网出口无任何访问控制措施。2、互联网出口访问控制措施配置不当,存在较大安全隐患。3、互联网出口访问控制措施配置失效,启用透明模式,无法起到相关控制功能。

b) 应删除多余或无效的访问控制规则,优化访问控制列表,并保证访问控制规则数量最小化;

一、测评对象

网闸、防火墙、路由器、交换机和无线接入网关设备等提供访问控制功能的设备或相关组件

二、测评实施

1) 应核查是否不存在多余或无效的访问控制策略;

2) 应核查不同的访问控制策略之间的逻辑关系及前后排列顺序是否合理。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

c) 应对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据包进出;

一、测评对象

网闸、防火墙、路由器、交换机和无线接入网关设备等提供访问控制功能的设备或相关组件

二、测评实施

1) 应核查设备的访问控制策略中是否设定了源地址、目的地址、源端口、目的端口和协议等相关配置参数;

2) 应测试验证访问控制策略中设定的相关配置参数是否有效。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

d) 应能根据会话状态信息为进出数据流提供明确的允许/拒绝访问的能力;

一、测评对象

网闸、防火墙、路由器、交换机和无线接入网关设备等提供访问控制功能的设备或相关组件

二、测评实施

1) 应核查是否根据会话状态信息对数据流进行控制,为进出数据流提供明确的允许/拒绝访问的能力;

2) 应测试验证是否为进出数据流提供明确的允许/拒绝访问的能力。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

e) 应对进出网络的数据流实现基于应用协议和应用内容的访问控制。

一、测评对象

第二代防火墙等提供应用层访问控制功能的设备或相关组件

二、测评实施

1) 应核查是否部署访问控制设备并启用访问控制策略;

2) 应测试验证设备访问控制策略是否能够对进出网络的数据流实现基于应用协议和应用内容的访问控制。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

安全子类--入侵防范

a) 应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为;

一、测评对象

抗APT攻击系统、网络回溯系统、威胁情报检测系统、抗DDoS攻击系统和入侵保护系统或相关组件

二、测评实施

1) 应核查相关系统或组件是否能够检测从外部发起的网络攻击行为;

2) 应核查相关系统或组件的规则库版本或威胁情报库是否已经更新到最新版本;

3) 应核查相关系统或组件的配置信息或安全策略是否能够覆盖网络所有关键节点;

4) 应测试验证相关系统或组件的配置信息或安全策略是否有效。

三、单元判定

如果1)-4)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:关键网络节点(如互联网边界处)未采取任何防护措施,无法检测、阻止或限制互联网发起的攻击行为,可判定为高风险。

适用范围:3级及以上系统。

满足条件(同时):1、3级及以上系统;2、关键网络节点(如互联网边界处)无任何入侵防护手段(如入侵防御设备、云防、WAF等对外部网络发起的攻击行为进行检测、阻断或限制)。

b) 应在关键网络节点处检测、防止或限制从内部发起的网络攻击行为;

一、测评对象

抗APT攻击系统、网络回溯系统、威胁情报检测系统、抗DDoS攻击系统和入侵保护系统或相关组件

二、测评实施

1) 应核查相关系统或组件是否能够检测到从内部发起的网络攻击行为;

2) 应核查相关系统或组件的规则库版本或威胁情报库是否已经更新到最新版本;

3) 应核查相关系统或组件的配置信息或安全策略是否能够覆盖网络所有关键节点;

4) 应测试验证相关系统或组件的配置信息或安全策略是否有效。

三、单元判定

如果1)-4)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:关键网络节点(如核心服务器区与其他内部网络区域边界处)未采取任何防护措施,无法检测、阻止或限制从内部发起的网络攻击行为,可判定为高风险。

适用范围:3级及以上系统。

满足条件(同时):1、3级及以上系统;2、关键网络节点(如核心服务器区与其他内部网络区域边界处)无任何入侵防护手段(如入侵防御、防火墙等对内部网络发起的攻击行为进行检测、阻断或限制)。

c) 应采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析;

一、测评对象

抗APT攻击系统、网络回溯系统和威胁情报检测系统或相关组件

二、测评实施

1) 应核查是否部署相关系统或组件对新型网络攻击进行检测和分析;

2) 应测试验证是否对网络行为进行分析,实现对网络攻击特别是未知的新型网络攻击的检测和分析。

三、单元判定

如果1)- 2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

d) 当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目标、攻击时间,在发生严重入侵事件时应提供报警。

一、测评对象

抗APT攻击系统、网络回溯系统、威胁情报检测系统、抗DDoS攻击系统和入侵保护系统或相关组件

二、测评实施

1) 应核查相关系统或组件的记录是否包括攻击源IP、攻击类型、攻击目标、攻击时间等相关内容;

2) 应测试验证相关系统或组件的报警策略是否有效。

三、单元判定

如果1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

安全子类--恶意代码和垃圾邮件防范

a) 应在关键网络节点处对恶意代码进行检测和清除,并维护恶意代码防护机制的升级和更新;

一、测评对象

防病毒网关和UTM等提供防恶意代码功能的系统或相关组件

二、测评实施

1) 应核查在关键网络节点处是否部署防恶意代码产品等技术措施;

2) 应核查防恶意代码产品运行是否正常,恶意代码库是否已经更新到最新;

3) 应测试验证相关系统或组件的安全策略是否有效。

三、单元判定

如果1)-3)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:主机和网络层均无任何恶意代码检测和清除措施的,可判定为高风险。

适用范围:所有系统。

满足条件(同时):1、主机层无恶意代码检测和清除措施;2、网络层无恶意代码检测和清除措施。

b) 应在关键网络节点处对垃圾邮件进行检测和防护,并维护垃圾邮件防护机制的升级和更新。

一、测评对象

防垃圾邮件网关等提供防垃圾邮件功能的系统或相关组件

二、测评实施

1) 应核查在关键网络节点处是否部署了防垃圾邮件产品等技术措施;

2) 应核查防垃圾邮件产品运行是否正常,防垃圾邮件规则库是否已经更新到最新;

3) 应测试验证相关系统或组件的安全策略是否有效。

三、单元判定

如果1)-3)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

安全子类--安全审计

a) 应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

一、测评对象

综合安全审计系统等

二、测评实施

1) 应核查是否部署了综合安全审计系统或类似功能的系统平台;

2) 应核查安全审计范围是否覆盖到每个用户;

3) 应核查是否对重要的用户行为和重要安全事件进行了审计。

三、单元判定

如果 1)-3)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:在网络边界、重要网络节点无任何安全审计措施,无法对重要的用户行为和重要安全事件进行日志审计,可判定为高风险。

适用范围:所有系统。

满足条件:在网络边界、重要网络节点无法对重要的用户行为和重要安全事件进行日志审计。

b) 审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

一、测评对象

综合安全审计系统等

二、测评实施

应核查审计记录信息是否包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息。

三、单元判定

如果以上测评实施内容为肯定,则符合本测评单元指标要求,否则不符合本测评单元指标要求。

c) 应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

一、测评对象

综合安全审计系统等

二、测评实施

1) 应核查是否采取了技术措施对审计记录(主要还是针对重要的用户行为和重要安全事件)进行保护;

2) 应核查是否采取技术措施对审计记录进行定期备份,并核查其备份策略。

三、单元判定

如果 1)-2)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

四、高风险判定

判例内容:《网络安全法》要求“采取监测、记录网络运行状态、网络安全事件的技术措施,并按照规定留存相关的网络日志不少于六个月”;因此,如相关设备日志留存不满足法律法规相关要求,可判定为高风险。

适用范围:3级及以上系统。

满足条件:1、3级及以上系统;2、对网络运行状态、网络安全事件等日志的留存不满足法律法规规定的相关要求(不少于六个月)。

d) 应能对远程访问的用户行为、访问互联网的用户行为等单独进行行为审计和数据分析。

一、测评对象

上网行为管理系统或综合安全审计系统

二、测评实施

应核查是否对远程访问用户及互联网访问用户行为单独进行审计分析。

三、单元判定

如果以上测评实施内容为肯定,则符合本测评单元指标要求,否则不符合本测评单元指标要求。

安全子类--可信验证

可基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和边界防护应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。

一、测评对象

提供可信验证的设备或组件、提供集中审计功能的系统

二、测评实施

1) 应核查是否基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和边界防护应用程序等进行可信验证;

2) 应核查是否在应用程序的关键执行环节进行动态可信验证;

3) 应测试验证当检测到边界设备的可信性受到破坏后是否进行报警;

4) 应测试验证结果是否以审计记录的形式送至安全管理中心。

三、单元判定

如果1)-4)均为肯定,则符合本测评单元指标要求,否则不符合或部分符合本测评单元指标要求。

安全子类--访问控制(云计算安全扩展要求)

a) 应在虚拟化网络边界部署访问控制机制,并设置访问控制规则;

一、测评对象

访问控制机制、网络边界设备和虚拟化网络边界设备

二、测评实施

1) 应核查是否在虚拟化网络边界部署访问控制机制,并设置访问控制规则;

2) 应核查并测试验证云计算平台和云服务客户业务系统虚拟化网络边界访问控制规则和访问控制策略是否有效;

3) 应核查并测试验证云计算平台的网络边界设备或虚拟化网络边界设备安全保障机制、访问控制规则和访问控制策略等是否有效;

4) 应核查并测试验证不同云服务客户间访问控制规则和访问控制策略是否有效;

5) 应核查并测试验证云服务客户不同安全保护等级业务系统之间访问控制规则和访问控制策略是否有效。

三、单元判定

如果1)-5)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

b) 应在不同等级的网络区域边界部署访问控制机制,设置访问控制规则。

一、测评对象

网闸、防火墙、路由器和交换机等提供访问控制功能的设备

二、测评实施

1) 应核查是否在不同等级的网络区域边界部署访问控制机制,设置访问控制规则;

2) 应核查不同安全等级网络区域边界的访问控制规则和访问控制策略是否有效;

3) 应测试验证不同安全等级的网络区域间进行非法访问时,是否可以正确拒绝该非法访问。

三、单元判定

如果1)-3)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

安全子类--入侵防范(云计算安全扩展要求)

a) 应能检测到云服务客户发起的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;

一、测评对象

抗APT攻击系统、网络回溯系统、威胁情报检测系统、抗DDoS攻击系统和入侵保护系统或相关组件

二、测评实施

1) 应核查是否采取了入侵防范措施对网络入侵行为进行防范,如部署抗APT攻击系统、网络回溯系统和网络入侵保护系统等入侵防范设备或相关组件;

2) 应核查部署的抗APT攻击系统、网络入侵保护系统等入侵防范设备或相关组件的规则库升级方式,核查规则库是否进行及时更新;

3) 应核查部署的抗APT攻击系统、网络入侵保护系统等入侵防范设备或相关组件是否具备异常流量、大规模攻击流量、高级持续性攻击的检测功能,以及报警功能和清洗处置功能;

4) 应验证抗APT攻击系统、网络入侵保护系统等入侵防范设备或相关组件对异常流量和未知威胁的监控策略是否有效(如模拟产生攻击动作,验证入侵防范设备或相关组件是否能记录攻击类型、攻击时间、攻击流量);

5) 应验证抗APT攻击系统、网络入侵保护系统等入侵防范设备或相关组件对云服务客户网络攻击行为的报警策略是否有效(如模拟产生攻击动作,验证抗APT攻击系统或网络入侵保护系统是否能实时报警);

6) 应核查抗APT攻击系统、网络入侵保护系统等入侵防范设备或相关组件是否具有对SQL注入、跨站脚本等攻击行为的发现和阻断能力;

7) 应核查抗APT攻击系统、网络入侵保护系统等入侵防范设备或相关组件是否能够检测出具有恶意行为、过分占用计算资源和带宽资源等恶意行为的虚拟机;

8) 应核查云管理平台对云服务客户攻击行为的防范措施,核查是否能够对云服务客户的网络攻击行为进行记录,记录应包括攻击类型、攻击时间和攻击流量等内容;

9) 应核查云管理平台或入侵防范设备是否能够对云计算平台内部发起的恶意攻击或恶意外连行为进行限制,核查是否能够对内部行为进行监控;

10) 通过对外攻击发生器伪造对外攻击行为,核查云租户的网络攻击日志,确认是否正确记录相应的攻击行为,攻击行为日志记录是否包含攻击类型、攻击时间、攻击者IP和攻击流量规模等内容;

11) 应核查运行虚拟机监控器(VMM)和云管理平台软件的物理主机,确认其安全加固手段是否能够避免或减少虚拟化共享带来的安全漏洞。

三、单元判定

如果1)-11)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

b) 应能检测到对虚拟网络节点的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;

一、测评对象

抗APT攻击系统、网络回溯系统、威胁情报检测系统、抗DDoS攻击系统和入侵保护系统或相关组件

二、测评实施

1) 应核查是否部署网络攻击行为检测设备或相关组件对虚拟网络节点的网络攻击行为进行防范,并能记录攻击类型、攻击时间、攻击流量等;

2) 应核查网络攻击行为检测设备或相关组件的规则库是否为最新;

3) 应测试验证网络攻击行为检测设备或相关组件对异常流量和未知威胁的监控策略是否有效。

三、单元判定

如果1)-3)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

c) 应能检测到虚拟机与宿主机、虚拟机与虚拟机之间的异常流量;

一、测评对象

虚拟机、宿主机、抗APT攻击系统、网络回溯系统、威胁情报检测系统、抗DDoS攻击系统和入侵保护系统或相关组件

二、测评实施

1) 应核查是否具备虚拟机与宿主机之间、虚拟机与虚拟机之间的异常流量的检测功能;

2) 应测试验证对异常流量的监测策略是否有效。

三、单元判定

如果1)-2)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

d) 应在检测到网络攻击行为、异常流量情况时进行告警。

一、测评对象

虚拟机、宿主机、抗APT攻击系统、网络回溯系统、威胁情报检测系统、抗DDoS攻击系统和入侵保护系统或相关组件

二、测评实施

1) 应核查检测到网络攻击行为、异常流量时是否进行告警;

2) 应测试验证其对异常流量的监测策略是否有效。

三、单元判定

如果1)-2)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

安全子类--安全审计(云计算安全扩展要求)

a) 应对云服务商和云服务客户在远程管理时执行的特权命令进行审计,至少包括虚拟机删除、虚拟机重启;

一、测评对象

堡垒机或相关组件

二、测评实施

1) 应核查云服务商(含第三方运维服务商)和云服务客户在远程管理时执行的远程特权命令是否有相关审计记录;

2) 应测试验证云服务商或云服务客户远程删除或重启虚拟机后,是否有产生相应审计记录。

三、单元判定

如果1)-2)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

b) 应保证云服务商对云服务客户系统和数据的操作可被云服务客户审计。

一、测评对象

综合审计系统或相关组件

二、测评实施

1) 应核查是否能够保证云服务商对云服务客户系统和数据的操作(如增、删、改、查等操作)可被云服务客户审计;

2) 应测试验证云服务商对云服务客户系统和数据的操作是否可被云服务客户审计。

三、单元判定

如果1)-2)均为肯定,则符合本单元测评指标要求,否则不符合或部分符合本单元测评指标要求。

四、高风险判例

判例内容:无

相关文章:

等保测评--安全区域边界--测评方法

安全子类--边界防护 a) 应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信; 一、测评对象 网闸、防火墙、路由器、交换机和无线接入网关设备等提供访问控制功能的设备或相关组件 二、测评实施 1)应核查在网络边界处是否部署访问控制设备&#x…...

【Flutter】Flutter 使用 device_info_plus 获取设备的制造商、型号等信息

【Flutter】Flutter 使用 device_info_plus 获取设备的制造商、型号等信息 文章目录 一、前言二、安装和基本使用三、实际业务中的用法四、完整示例五、总结 一、前言 在这篇博客中,我将为你介绍一个非常实用的 Flutter 插件:device_info_plus。这个插件…...

Flink、Yarn架构,以Flink on Yarn部署原理详解

Flink、Yarn架构,以Flink on Yarn部署原理详解 Flink 架构概览 Apache Flink是一个开源的分布式流处理框架,它可以处理实时数据流和批处理数据。Flink的架构原理是其实现的基础,架构原理可以分为以下四个部分:JobManager、TaskM…...

软考高级系统架构设计师系列论文八十三:论软件设计模式的应用

软考高级系统架构设计师系列论文八十三:论软件设计模式的应用 一、软件设计模式相关知识点二、摘要三、正文四、总结一、软件设计模式相关知识点 软考高级系统架构设计师系列之:面向构件的软件设计,构件平台与典型架构...

CDH集群离线配置python3环境,并安装pyhive、impyla、pyspark

背景: 项目需要对数仓千万级数据进行分析、算法建模。因数据安全,数据无法大批量导出,需在集群内进行分析建模,但CDH集群未安装python3 环境,需在无网情况下离线配置python3环境及一系列第三方库。 采取策略…...

)

python并行操作(基于concurrent.futures.ThreadPoolExecutor)

文章目录 一、明确自身cpu可并行的核数二、根据所有任务计算在各个核上平均跑多少任务三、最后把任务划分在不同的核上跑四、拿来主义 此为利用cpu并行计算的能力,充分利用cpu在循环时并行计算。其实也是受C并行操作的影响,如果需要C版,可以移…...

Leetcode.73矩阵置零

给定一个 m x n 的矩阵,如果一个元素为 0 ,则将其所在行和列的所有元素都设为 0 。请使用 原地 算法 class Solution {public void setZeroes(int[][] matrix) {int m matrix.length, n matrix[0].length;boolean[] row new boolean[m];boolean[] col…...

jdk 04 stream的collect方法

01.收集(collect) collect,收集,可以说是内容最繁多、功能最丰富的部分了。 从字面上去理解,就是把一个流收集起来,最终可以是收集成一个值也可以收集成一个新的集合。 collect主要依赖java.util.stream.Collectors类内置的静态方…...

介绍REST API

REST (Representational State Transfer) 是一种基于 web 架构的 API 设计风格, 允许客户端应用程序通过 HTTP 请求与服务器进行交互。RESTful API就是按照REST风格设计的API。 RESTful API 的设计原则包括:使用统一资源标识符 (URI) 标识资源ÿ…...

【leetcode 力扣刷题】反转链表+递归求解

反转链表递归求解 206. 反转链表解法①:取下一个节点在当前头节点前插入解法②:反转每个节点next的指向解法③:递归 92.反转链表Ⅱ反转left到right间节点的next指向 234.回文链表解法①:将链表元素存在数组中,在数组上…...

一文读懂Redis配置,史上真香配置

文章目录 基本配置项AOF持久化配置项RDB持久化配置项淘汰策略配置项主从复制配置项鸣谢 让那些总为redis连接异常的小白指引明灯,少走弯路。为那些不知道如何进行高级配置的大佬整一杯小酒。 基本配置项 bind:用于设置Redis绑定的IP地址。默认情况下&…...

maven打出jar中动态替换占位符

使用场景: maven打出的jar中pom.xml动态替换占位符 有些时候某些公共工具jar包被项目引用后发现公共jar的pom.xml中的version依然还是占位符,例如下面 <dependency><groupId>org.projectlombok</groupId><artifactId>lombok<…...

【Git游戏】通过游戏重新学习Git

在提交树上移动 HEAD HEAD:一个标志符号(通常情况下指向当前分支,间接指向当前最新的提交记录) 可以通过git checkout commitID从而指向提交记录 commitID 本身是一串哈希值(基于 SHA-1,共 40 位) 我们在…...

如何通过以太坊JSON-RPC方式获取ERC-20代币的信息?

目录 一、ERC-20介绍 二、ERC-20代币标准功能 1、可选功能 2、标准功能 三、获取代币信息...

线性代数的学习和整理4: 求逆矩阵的多种方法汇总

目录 原始问题:如何求逆矩阵? 1 EXCEL里,直接可以用黑盒表内公式 minverse() 数组公式求A- 2 非线性代数方法:解方程组的方法 3 增广矩阵的方法 4 用行列式的方法计算(未验证) 5 A-1/|A|*A* &…...

【C#学习笔记】匿名函数和lambda表达式

文章目录 匿名函数匿名函数的定义匿名函数作为参数传递匿名函数的缺点 lambda表达式什么是lambda表达式闭包 匿名函数 为什么我们要使用匿名函数?匿名函数存在的意义是为了简化一些函数的定义,特别是那些定义了之后只会被调用一次的函数,与其…...

百度Apollo:引领自动驾驶技术创新的先锋

文章目录 前言一、内容总结 前言 大家好,我是萝卜头不吃萝卜头,今天和大家分享一下我学习百度Apollo自动驾驶的心得。 在七月份的时候,我收到了Apollo开发者社区的邀请,进行学习Apollo自动驾驶汽车的2023星火培训训练,…...

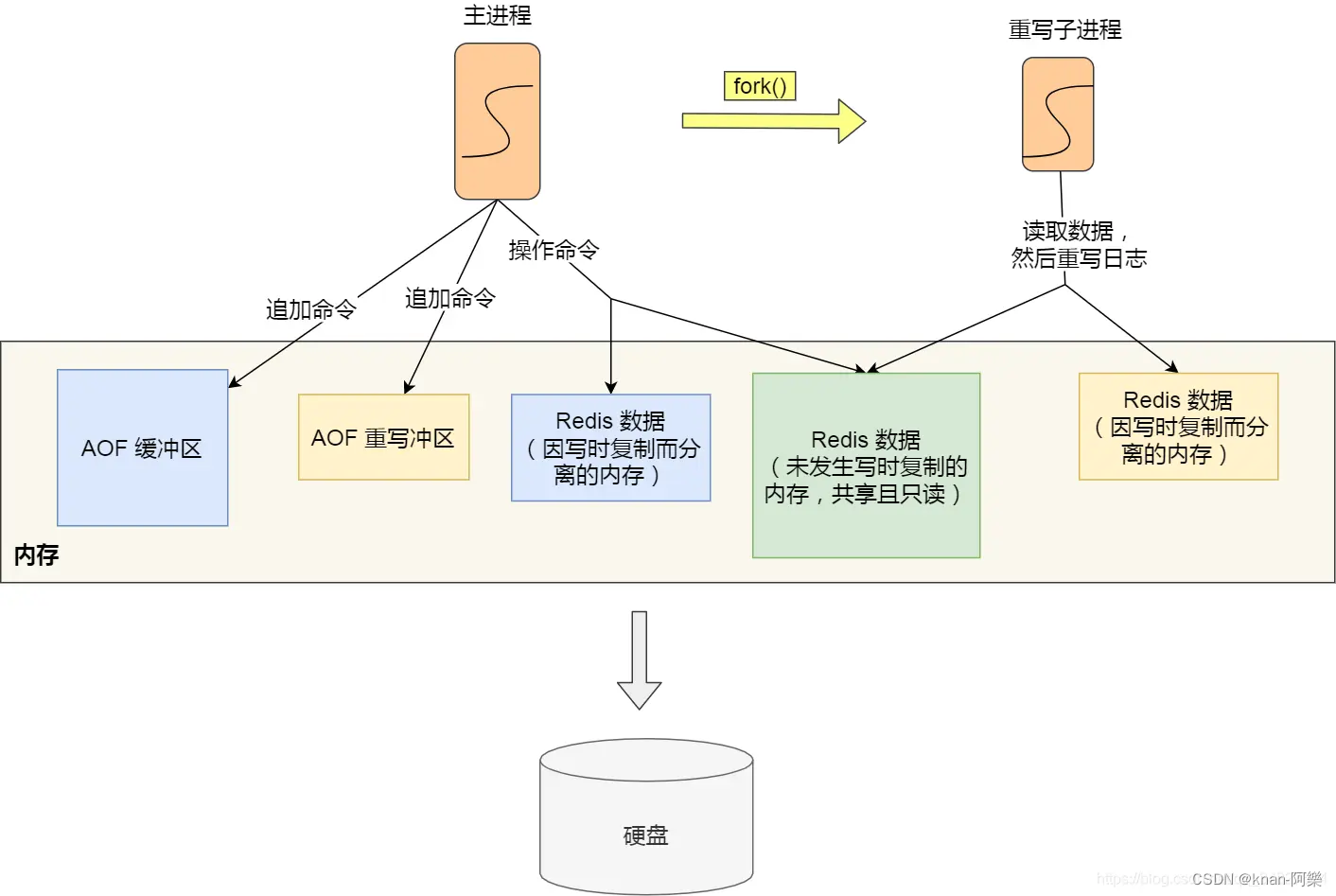

Redis 重写 AOF 日志期间,主进程可以正常处理命令吗?

重写 AOF 日志的过程是怎样的? Redis 的重写 AOF 过程是由后台子进程 bgrewriteaof 来完成的,这么做有以下两个好处。 子进程进行 AOF 重写期间,主进程可以继续处理命令请求,从而避免阻塞主进程子进程带有主进程的数据副本。这里…...

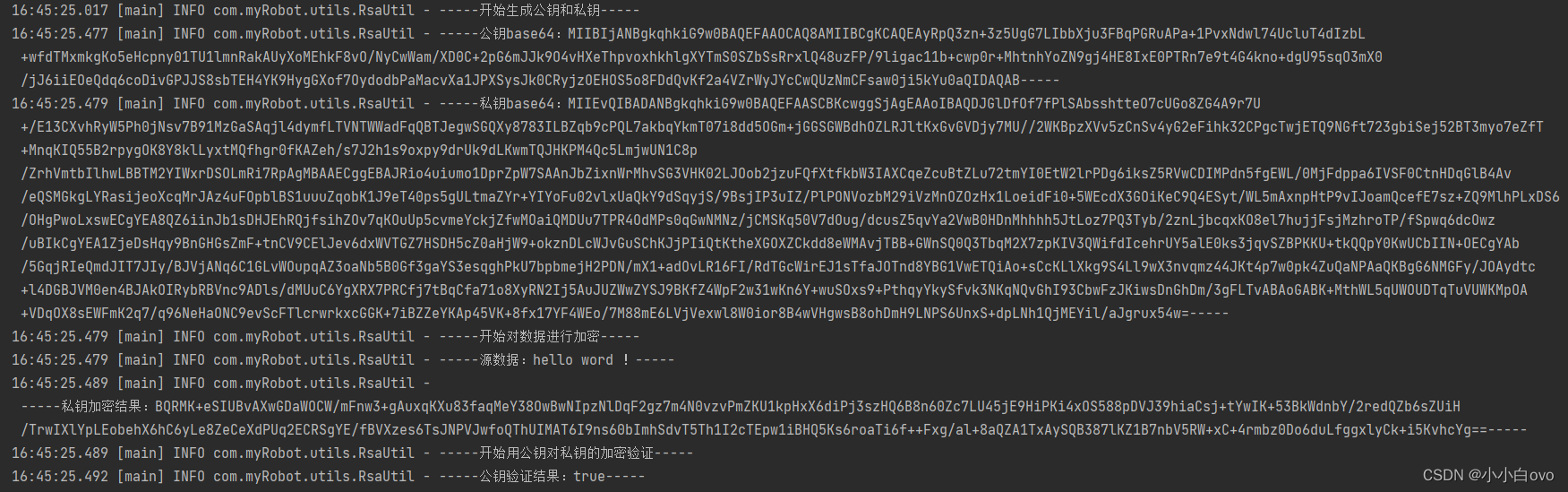

java实现生成RSA公私钥、SHA256withRSA加密以及验证工具类

前言: RSA属于非对称加密。所谓非对称加密,需要两个密钥:公钥 (publickey) 和私钥 (privatekey)。公钥和私钥是一对,如果用公钥对数据加密,那么只能用对应的私钥解密。如果用私钥对数据加密,只能用对应的公…...

lab7 thread

文章目录 Uthread: switching between threadstaskhints思路上下文的恢复和保存thread_createthread_schedule Using threads思路 Barrier Uthread: switching between threads 在这个练习中,你将为一个用户级别线程系统设计上下文切换机制,并实现它。 …...

Objective-C常用命名规范总结

【OC】常用命名规范总结 文章目录 【OC】常用命名规范总结1.类名(Class Name)2.协议名(Protocol Name)3.方法名(Method Name)4.属性名(Property Name)5.局部变量/实例变量(Local / Instance Variables&…...

ABAP设计模式之---“简单设计原则(Simple Design)”

“Simple Design”(简单设计)是软件开发中的一个重要理念,倡导以最简单的方式实现软件功能,以确保代码清晰易懂、易维护,并在项目需求变化时能够快速适应。 其核心目标是避免复杂和过度设计,遵循“让事情保…...

多光源(Multiple Lights))

C++.OpenGL (14/64)多光源(Multiple Lights)

多光源(Multiple Lights) 多光源渲染技术概览 #mermaid-svg-3L5e5gGn76TNh7Lq {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-3L5e5gGn76TNh7Lq .error-icon{fill:#552222;}#mermaid-svg-3L5e5gGn76TNh7Lq .erro…...

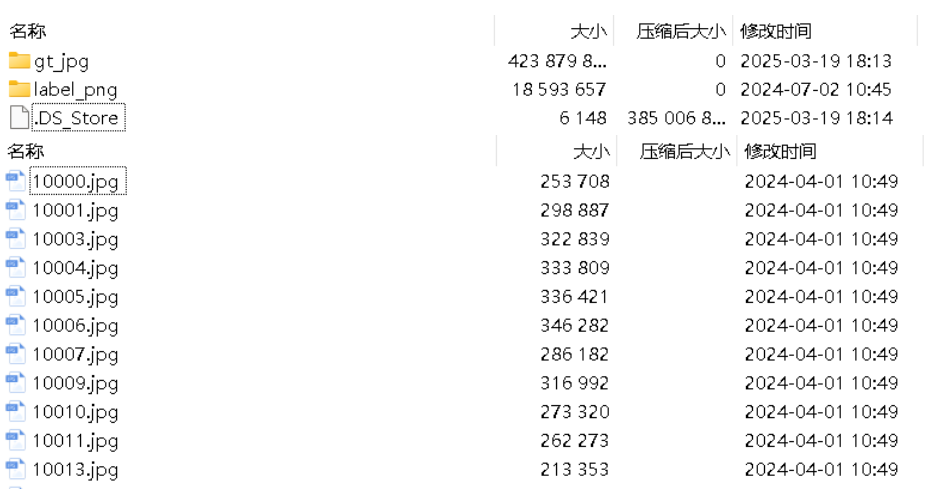

面向无人机海岸带生态系统监测的语义分割基准数据集

描述:海岸带生态系统的监测是维护生态平衡和可持续发展的重要任务。语义分割技术在遥感影像中的应用为海岸带生态系统的精准监测提供了有效手段。然而,目前该领域仍面临一个挑战,即缺乏公开的专门面向海岸带生态系统的语义分割基准数据集。受…...

uniapp手机号一键登录保姆级教程(包含前端和后端)

目录 前置条件创建uniapp项目并关联uniClound云空间开启一键登录模块并开通一键登录服务编写云函数并上传部署获取手机号流程(第一种) 前端直接调用云函数获取手机号(第三种)后台调用云函数获取手机号 错误码常见问题 前置条件 手机安装有sim卡手机开启…...

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...

HubSpot推出与ChatGPT的深度集成引发兴奋与担忧

上周三,HubSpot宣布已构建与ChatGPT的深度集成,这一消息在HubSpot用户和营销技术观察者中引发了极大的兴奋,但同时也存在一些关于数据安全的担忧。 许多网络声音声称,这对SaaS应用程序和人工智能而言是一场范式转变。 但向任何技…...

嵌入式常见 CPU 架构

架构类型架构厂商芯片厂商典型芯片特点与应用场景PICRISC (8/16 位)MicrochipMicrochipPIC16F877A、PIC18F4550简化指令集,单周期执行;低功耗、CIP 独立外设;用于家电、小电机控制、安防面板等嵌入式场景8051CISC (8 位)Intel(原始…...

数学建模-滑翔伞伞翼面积的设计,运动状态计算和优化 !

我们考虑滑翔伞的伞翼面积设计问题以及运动状态描述。滑翔伞的性能主要取决于伞翼面积、气动特性以及飞行员的重量。我们的目标是建立数学模型来描述滑翔伞的运动状态,并优化伞翼面积的设计。 一、问题分析 滑翔伞在飞行过程中受到重力、升力和阻力的作用。升力和阻力与伞翼面…...

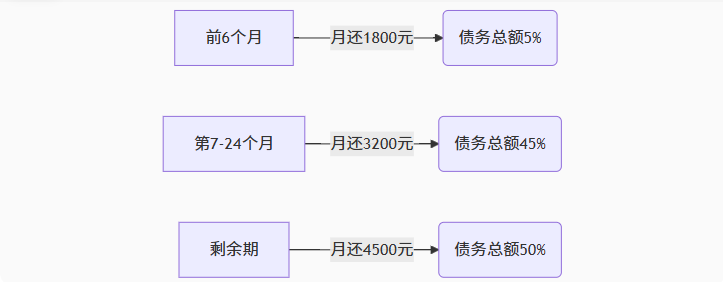

【无标题】湖北理元理律师事务所:债务优化中的生活保障与法律平衡之道

文/法律实务观察组 在债务重组领域,专业机构的核心价值不仅在于减轻债务数字,更在于帮助债务人在履行义务的同时维持基本生活尊严。湖北理元理律师事务所的服务实践表明,合法债务优化需同步实现三重平衡: 法律刚性(债…...