网络安全(加密, Hashing, 证书, SSL/TLS等)学习小结

网上看到的一些关于网络安全的学习资料小结。

对称加密: 通信双方共享同一个密钥。发送方用它来加密,接收方用它来解密。

非对称加密: 有公钥和私钥。

现在的做法一般是用非对称加密生成?钥(公钥还是私钥?)用于传输?,然后再用对称加密进行通信。

加密 : 公钥加密,私钥解密 (公钥是lock,私钥是key)

数字签名证书: 私钥加密(生成签名),公钥解密(验证签名)

既然是加密,那肯定是不希望别人知道我的消息,所以只有我才能解密,所以可得出公钥负责加密,私钥负责解密;同理,既然是签名,那肯定是不希望有人冒充我发消息,只有我才能发布这个签名,所以可得出私钥负责签名,公钥负责验证。

对称加密分为两大类: 序列型 stream cipher 和 分组型 block cipher (更流行).

stream cipher: RC4

RC4: secret key 通过RC4 会生成一个无限长的序列,Plain Text跟RC4进行操作(比如说异或)会生成加密文本。不安全。

block cipher: DES, 3DES, AES, BLOWFISH, RC5, RC6.

非对称加密: RSA

Hash函数最快,其次是对称加密,再是非对称加密。

计算机中的Hash表主要用来存储和查找。

密码学中的Hash函数用途:

- 完整性检测(下载文件,解压文件)

- 注意:奇偶校验和CRC校验都没有抗数据篡改的能力。Hash函数也不可以,但加上key就可以(见数字签名)。

- 登录验证,校对密码(加上salt)

- 数字签名(加上key)

- 区块链

Hash算法有:

- MD5: 128 bits

- SHA-1: 160 bits

- SHA-2

- SHA-224 224 bits

- SHA-256 256 bits

- SHA-384 384 bits

- SHA-512 512 bits

- Whirlpool

- SHA-3

- SM3

MAC: Message Authentication Code 用来确保消息完整性

HMAC: Hash-based MAC

TLS 1.3之前是MAC, then encrypt

1. plaintext先通过Hash function运算,结果再加上key,生成MAC

2. plaintext再加上MAC进行Encryption,生成Ciphertext

TLS 1.3之后通信双方可以自己定义是MAC then encypt,还是encrypt then MAC

SHA256 + RSA加密,最常见。

数字签名和指纹区别:

指纹只是校验用的,数字签名才是防黑客篡改。

查看证书: 浏览器,命令行

openssl x509 -text -noout -in amazon.cer

CIA原则:

Confidentiality: 保密 (可以通过加密,权限管理和敏感信息不被暴露来实现)

Integrity: 数据内容完整,没有被篡改 (可以通过数字签名校验来实现)

Availability: 不让人家无限制调用你的服务

微软提出的STRIDE模型:

欺骗(Spoofing)

篡改(Tampering):也就是资料修改

否认(Repudiation)

资讯泄露(Information disclosure),可能是私隐泄露或是资料外泄

阻断服务攻击(Denial of service)

特权提升(Elevation of privilege):例如黑客把自己的权限提高

实战原则:

- 白名单和黑名单:白名单更严格

- 最小权限原则: 人家需要什么权限就给他什么权限,不要图省事给Admin原则

- 纵深防御:各个层面都需要考虑安全 (网络层,数据库层,操作系统层)

- 数据和代码分离原则: (注入攻击,缓存区溢出) 不要把用户输入作为命令的一部分。

- 不可预测性。在设计代码的时候,ID最好是随机变化。

DoS: 拒绝服务 (例如大量的攻击,持续发送SYN包)

用防护墙可以防止网络层攻击。

如何防止应用层DoS攻击?核心是对资源进行限制。不然黑客就会滥用服务。

1. 负载均衡(至少不会攻击同一台服务器。)

2. 限流

3. 缓存(在缓存区就把请求给处理了)

DDoS: Distributed DoS (攻击来自不同IP)

随机数: 用作蜜钥

不能用日期或时间做seed

不用用简单的rand()函数。JAVA里面有security包,用其它时间比如用户鼠标点击数作为seed。

Linux里面的/dev/random 和 /dev/urandom比较安全一些。

通过增大随机数空间或者组合随机数可以增加安全。

黑客攻防:

- 文件上传攻击: 黑客把一个包含木马程序的文件直接上传。可以通过限制文件后缀类型(比用MIME格式限制好)和文件大小来防止。

如果黑客把木马程序直接写到文件内容里面,可以通过压缩或resize文件来破坏可能包含的HTML代码。

另外一些好办法:

a)把接受上传的文件服务器单独分开。把文件服务器和应用服务器分开。

b)把存放文件的目录权限设为只读,不给它执行权限。

c)随机数改写文件名和文件路径,让黑客找不到上传的文件。

d)如果网站不需要文件上传功能,就关闭文件上传功能。 - 文件包含漏洞: 文件包含其他文件,

不推荐include *,不要用通配符。这样如果有文件上传漏洞,恶意代码就会被包含进去。

远程文件包含功能,不用的话,关闭。

#############################

SSL/TLS 学习小结

#############################

SSL/TLS 的目的有3个:

- Confidentiality - Data is only accessible by Client and Server. 通过加密encription来实现

- Integrity - Data is not modified between Client and Server. 通过Hashing来实现

- Authentication - Client/Server are indeed who they say they are. 通过PKI(public key infrastructure)来实现

// Replay: 在Client和Server之间的第三者把截取的消息发送多次。

Anti-Replay:

1) Provided with build-in sequence numbers.

2) Built in to Integrity + Authentication mechanism.

// Repudiation: dishonest sender.

Non-Repudiation:

1) Sender cannot later deny sending a message

2) Byproduct of Integrity + Authentication

If the message is protected by Integrity and Authentication, then we know no one is modifying this message.

SSL/TLS ecosystem involves three key players:

- Client:

- Entity initiating the TLS handshake

- Web Browser

- Phone, Apps, Smart Toaster, Internet of Things

- Optionally authenticated (rare)

- Server:

- Entity receiving the TLS handshake

- Web Server

- Apache, IIS, NginX, etc…

- Load Balancer or SSL Accelerator

- Always authenticatied

- Certification Authority (CA)

- Governing Entity that issues Certificates

- Trusted by Client and Server

- Provides Trust Anchor

- If we trust the CA, we trust what the CA trusts

- Five organizations secure 98% of the Internet (IdenTrust, DigiCert, Sectigo, GoDaddy, GlobalSign)

Hashing 算法四原则:

- Infeasible to produce a given digest

- Impossible to extract original message

- Slight changes produce drastic differences

- Resulting digest is fixed width (length)

Sender光Hashing Message还不能保证Message不会被中间者篡改,因为中间者可以篡改Message并加上自己的Hashing值。

如果Sender Hashing (Secret Key+Message),可以保证Message不会被中间者篡改,因为中间者得不到Secret Key。

如果Receiver 收到后验证Hash值正确,说明:

- 消息没有被篡改 //Integrity

- Sender有着同一个Secret Key //Authentication

MAC: Message Authentication Code

- Concept combining Message + Secret Key when calculating digest

- Provides Integrity and Authentication for Bulk data transfer

HMAC: Hash Based Message Authentication Code (MAC的工业标准实现) - RFC 2104

- 描述如何Combine Message 和 Key。Sender 和 Receiver都必须遵循同样的Combination,不然Hashing值还是不match。

Data Integrity:

- Hashing Algorithm

- INPUT: Message

- OUTPUT: Digest

- Example: MD5, SHA1, etc…

- MAC - Message Authentication Code

- INPUT: Message + Secret Key

- OUTPUT: Digest

- Example: HMAC (Hash Based Message Authentication Code)

Encryption:

- 简单的加密Message is not scalable。因为加密方法一样,如果接收到的加密结果一样,接收方1可以知道接收方2的Message。

- Key Based Encryption 针对每个接收方生成一个不同的Secret Key, allows encryption to scale to the whole Internet.

- Combines industry vetted algorithm with a Secret Key

- Algorithm is created by experts

- Secret Keys can be randomly generated

- Combines industry vetted algorithm with a Secret Key

- Two types of Key Based Encryption

-

Symmetric Encryption - Ideal for Bulk Data

- Encrypt and Decrypt using the same keys

- Strength: Faster - Lower CPU Cost

- Strength: Cipher text is the same size as Plain Text

- Weakness: Secret key must be shared - Less Secure

- Examples:

- DES 56 bit key

- RC4 128 bit key

- 3DES 168 bit key

- AES 128, 192, or 256 bit keys

- ChaCha20 128 or 256 bit keys

-

Asymmetric Encryption - Restricted to Limited Data

- Encrypt and Decrypt using different keys

- Two different keys are mathematically related

- What one key Encrypts, only the other can Decrypts

– One key will be made Public

– Other key will be kept Private - Weakness: Slower - Requires much larger key sizes

- Weakness: Cipher text expansion

- Strength: Private Key is never shared - More Secure

- Examples:

- DSA

- RSA - Recommended Key Size 2048 bits

- Diffie-Hellman

- ECDSA

- ECDH

-

相关文章:

学习小结)

网络安全(加密, Hashing, 证书, SSL/TLS等)学习小结

网上看到的一些关于网络安全的学习资料小结。 对称加密: 通信双方共享同一个密钥。发送方用它来加密,接收方用它来解密。 非对称加密: 有公钥和私钥。 现在的做法一般是用非对称加密生成?钥(公钥还是私钥?)用于传输?࿰…...

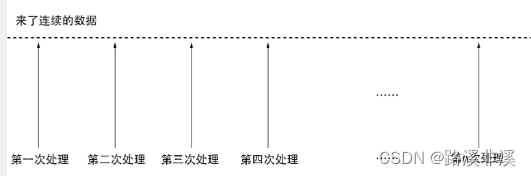

缓冲技术在嵌入式中的应用

引言 在嵌入式中,不可避免地会遇到数据的收发。 其实,数据的收发有很多情况。 总体上,分为数据的收和发: 其中,数据发送是一个主动的行为,我们对要发送数据的数量特点等都是知道的,比如我们通过…...

vscode交叉编译cmake工程,toolchains设置

在 Visual Studio Code 中编译 CMake 项目时,使用自定义工具链(toolchains)可以很有用,特别是当你需要交叉编译或使用不同的编译器时。以下是在 Visual Studio Code 中使用自定义工具链的一般步骤,以aarch64的嵌入式为…...

(附MATLAB代码实现))

MATLAB算法实战应用案例精讲-【优化算法】季节优化算法(SOA)(附MATLAB代码实现)

前言 世界上许多地方一年有四个季节:春、夏、秋、冬。每个季节的天气都不一样。随着天气的变化,生物,尤其是树木会改变它们的行为来适应天气。森林中的每一个个体都被称为一棵树。在满足终止条件之前,森林中的树木通过类似于自然界树木生命周期的四种操作:更新、竞争、播种…...

DevOps持续集成与交付

概述 Jenkins是一个支持容器化部署的、使用Java运行环境的开源软件,使用Jenkins平台可以定制化不同的流程与任务、以自动化的机制支持DevOps领域中的CI与CD,在软件开发与运维的流程中自动化地执行软件工程项目的编译、构建、打包、测试、发布以及部署&a…...

)

lambda的使用案例(1)

lambda的使用案例 1、分组转换为map Map<String, List<IdaasUserInfoVO>> map userWithOrgVOS1.stream().collect(Collectors.groupingBy(IdaasUserInfoVO::getOrgId));2、map循环 map.forEach(this::saveOrUpdateUser); private void saveOrUpdateUser(String …...

nodejs+vue装修公司CRM系统设计elementui

第3章 系统分析 5 3.1 需求分析 5 3.2 系统可行性分析 5 3.2.1技术可行性:技术背景 5 3.2.2经济可行性 6 3.2.3操作可行性: 6 3.3 项目设计目标与原则 6 3.4系统流程分析 7 3.4.1操作流程 7 3.4.2添加信息流程 8 3.4.3删除信息流程 9 第4章 系统设计 11 …...

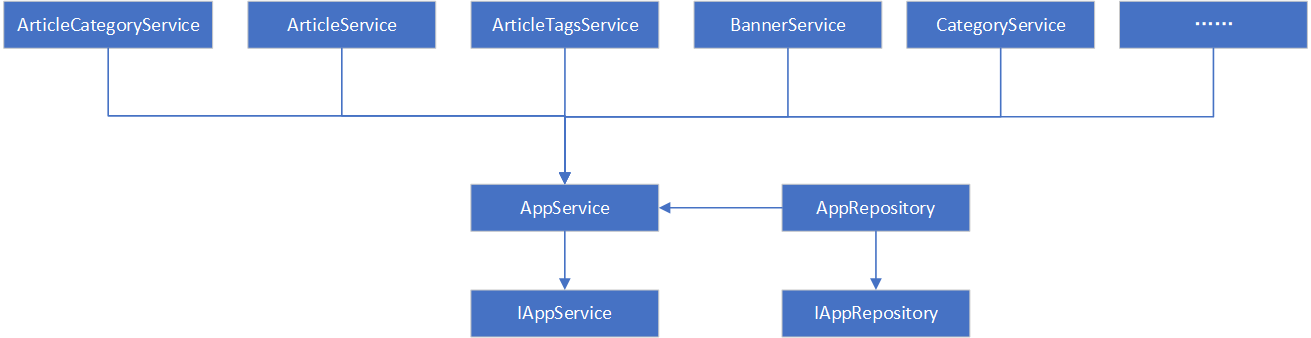

开源博客项目Blog .NET Core源码学习(3:数据库操作方式)

开源博客项目Blog采用SqlSugar模块连接并操作数据库,本文学习并记录项目中使用SqlSugar的方式和方法。 首先,数据库连接信息放在了App.Hosting项目的appsettings.json中DbConfig节,支持在DbConfig节配置多个数据库连接信息,以…...

QT--Opencv下报错Mat/imwrite/imread找不到文件

像file not found这类错误 原因是编程系统找不到所指库文件,以此为例,排查自己的每个位置是否有误 1. .pro文件 添加opencv动态库 INCLUDEPATH /usr/include \/usr/include/opencv4 \/usr/include/opencv4/opencv2LIBS /usr/lib/aarch64-linux-gnu…...

风光储一体化能源中心 | 数字孪生智慧能源

自“双碳”目标提出以来,我国能源产业不断朝着清洁低碳化、绿色化的方向发展。其中,风能、太阳能等可再生能源在促进全球能源可持续发展、共建清洁美丽世界中被寄予厚望。风能、太阳能具有波动性、间歇性、随机性等特点,主要通过转化为电能再…...

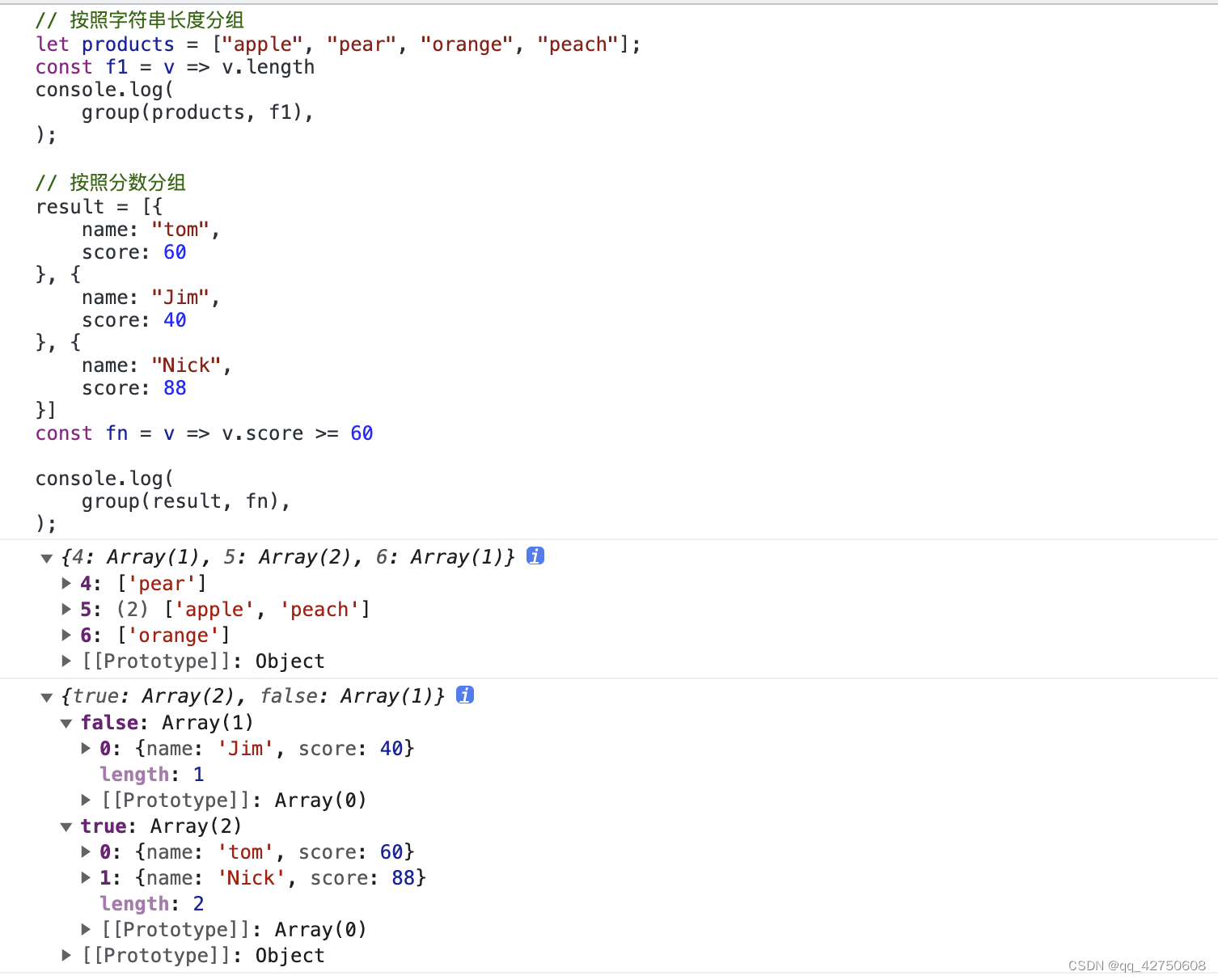

JavaScript数组分组

数组分组: 含义: 数据按照某个特性归类 1. reducefn(cur, index)作为对象的key,值为按照fn筛选出来的数据 // 利用reduce分组 function group(arr, fn) {// 不是数组if (!Array.isArray(arr)) {return arr}// 不是函数if (typeof fn ! function) {throw new TypeError(fn…...

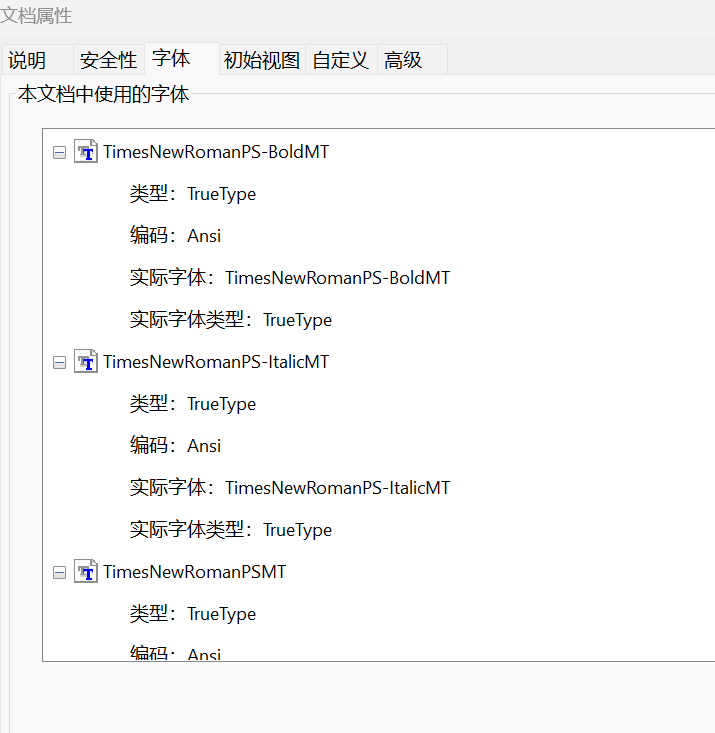

IEEE PDF eXpress系统报错:TimesNewRoman PS-BoldMT, ItalicMT, PSM

问题: IEEE PDF eXpress系统报错:Errors: Font TimesNewRomanPS-BoldMT, TimesNewRomanPS-ItalicMT, TimesNewRomanPSMT is not embedded (137x on pages 2-6) 答案: 主要原因是PDF的字体嵌入问题,可以看到下图中没有报错中的字体…...

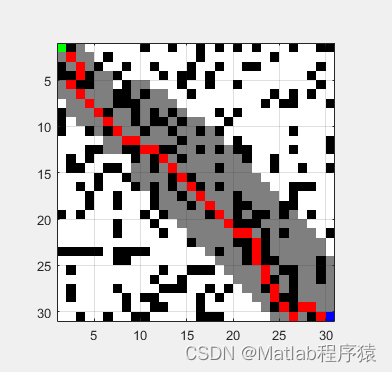

【MATLAB源码-第40期】基于matlab的D*(Dstar)算法栅格路径规划仿真。

1、算法描述 D*算法路径规划 D*算法(Dynamic A*)是A*算法的一种变种,主要用于在地图中的障碍物信息发生变化时重新计算路径,而不需要从头开始。该算法适用于那些只有部分信息已知的环境中。 工作原理: 1. D*算法首先…...

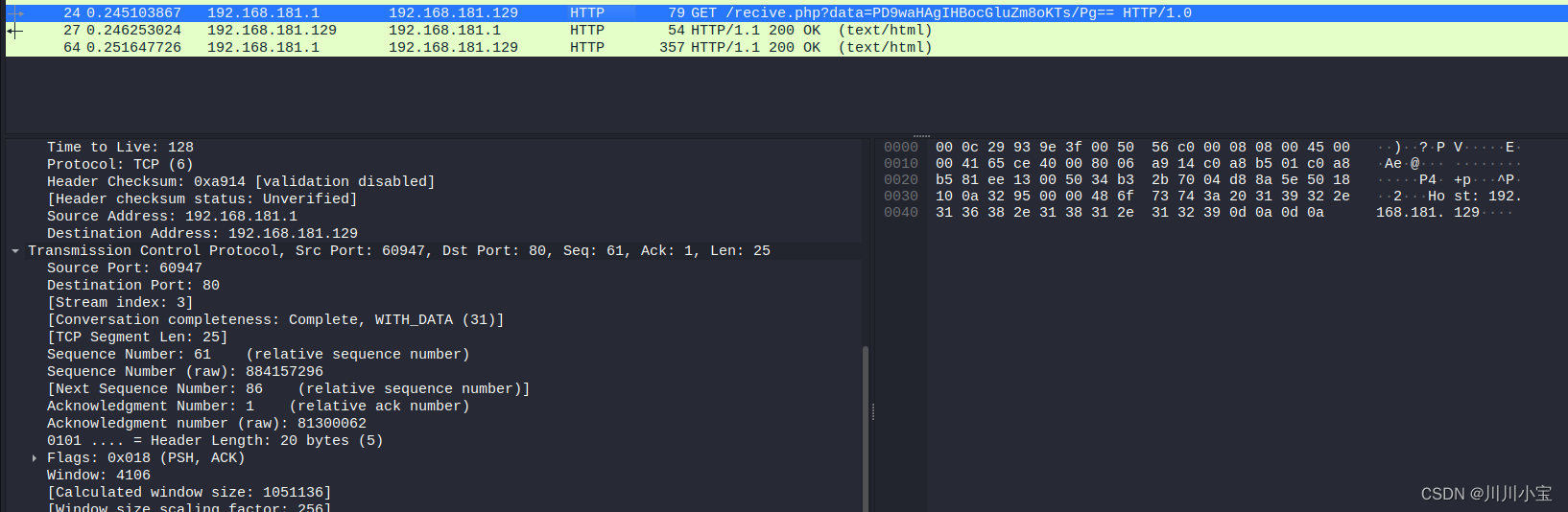

Pikachu-xxe (xml外部实体注入漏洞)过关笔记

Pikachu-xxe过关笔记 有回显探测是否有回显file:///协议查看本地系统文件php://协议查看php源代码(无法查看当前网页代码,只能看别的)http://协议爆破开放端口(两者的加载时间不同) 无回显第一步第二步第三步 运行结果…...

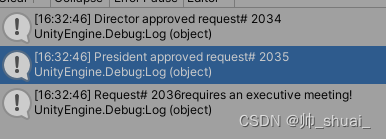

Unity实现设计模式——责任链模式

Unity实现设计模式——责任链模式 责任链模式定义:将请求的发送和接收解耦,让多个接收对象都有机会处理这个请求。将这些接收对象串成一条链,并沿着这条链传递这个请求,直到链上的某个接收对象能够处理它为止。 在职责链模式中&…...

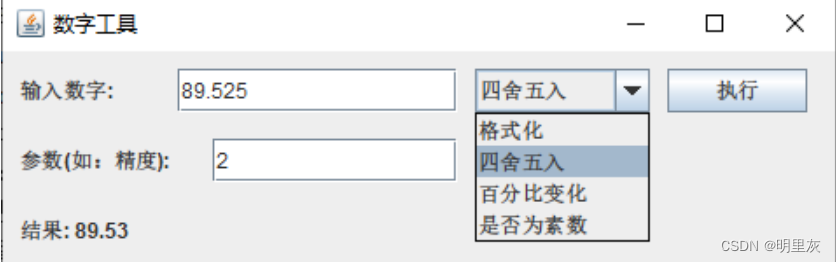

Java中String转换为double类型

这次的java作业是写一个数字转换的小项目,其中从输入框中获取的是String类型,但是要进行数字操作,此时要用到很多操作String类型数据的方法了。 从javafx输入框中获取到String类型后,首先是要判断是否能转换为数字或者小数形式&a…...

不同埋深地下管线的地质雷达响应特征分析

不同埋深地下管线的地质雷达响应特征分析 前言 以混凝土管线为例,建立了不同埋深(70cm、100cm、130cm)地下管线的二维模型,进行二维地质雷达正演模拟,分析不同材质管线的地质雷达响应特征。 文章目录 不同埋深地下管…...

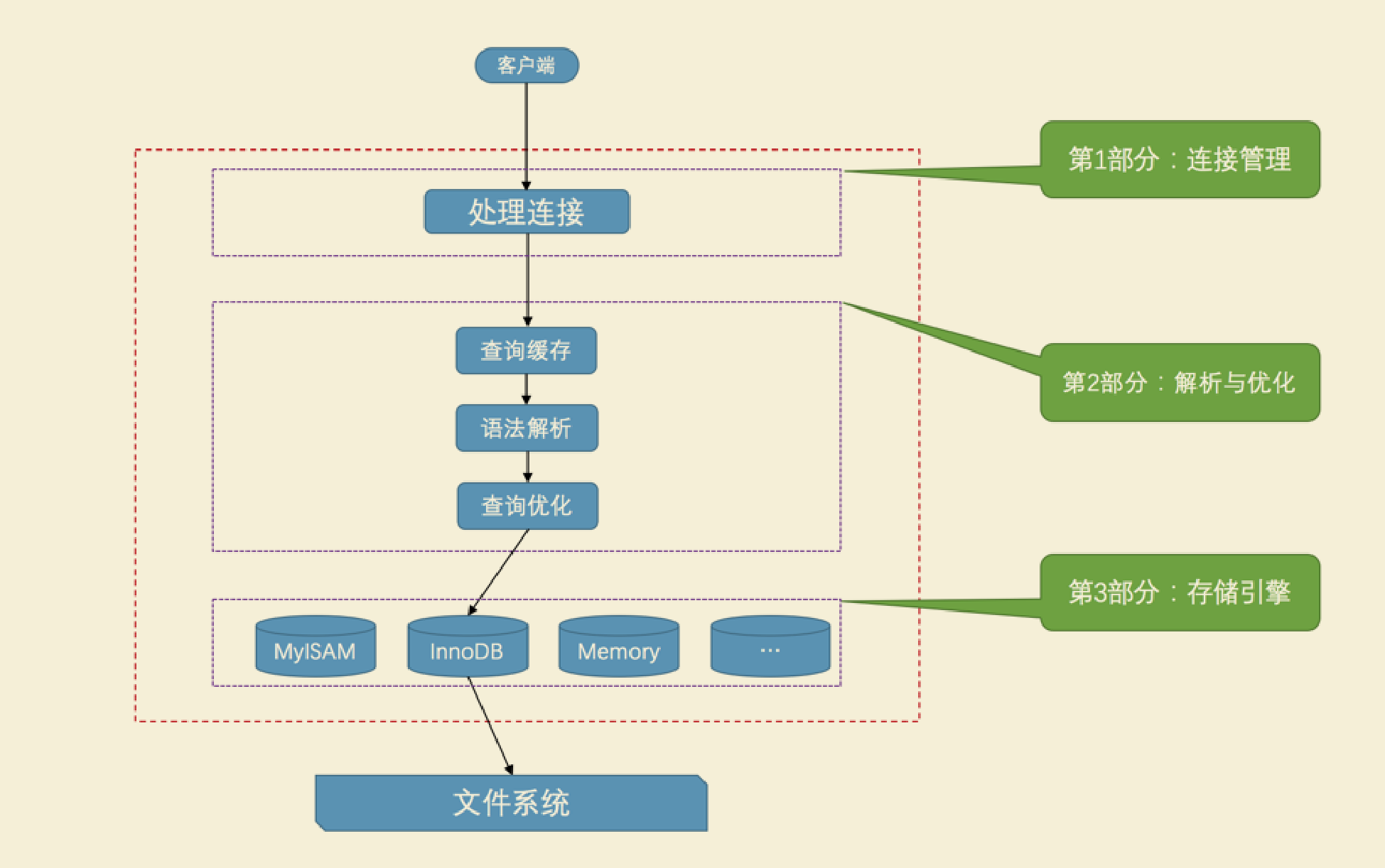

重新认识mysql

title: “重新认识mysql” createTime: 2022-03-06T15:52:4108:00 updateTime: 2022-03-06T15:52:4108:00 draft: false author: “ggball” tags: [“mysql”] categories: [“db”] description: “” 文章目录 title: "重新认识mysql" createTime: 2022-03-06T15:…...

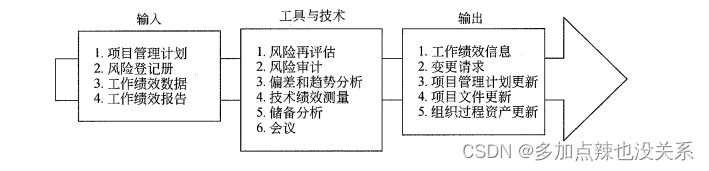

系统集成|第十九章(笔记)

目录 第十九章 风险管理19.1 风险管理的概述及相关概念19.2 主要过程19.2.1 规划风险管理19.2.2 识别风险19.2.3 实施定性风险分析19.2.4 实施定量风险分析19.2.5 规划风险应对19.2.6 控制风险 上篇:第十八章、安全管理 下篇:第二十章、收尾管理 第十九…...

【Linux】Linux远程访问Windows下的MySQL数据库

1.建立Windows防火墙规则 首先需要开放windows防火墙,针对3306端口单独创建一条规则,允许访问。 打开windows安全中心防火墙与保护,点击高级设置 进入之后,点击入站规则,新建一条规则 新建端口入站规则 端口填写330…...

)

浏览器访问 AWS ECS 上部署的 Docker 容器(监听 80 端口)

✅ 一、ECS 服务配置 Dockerfile 确保监听 80 端口 EXPOSE 80 CMD ["nginx", "-g", "daemon off;"]或 EXPOSE 80 CMD ["python3", "-m", "http.server", "80"]任务定义(Task Definition&…...

网络编程(Modbus进阶)

思维导图 Modbus RTU(先学一点理论) 概念 Modbus RTU 是工业自动化领域 最广泛应用的串行通信协议,由 Modicon 公司(现施耐德电气)于 1979 年推出。它以 高效率、强健性、易实现的特点成为工业控制系统的通信标准。 包…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

<6>-MySQL表的增删查改

目录 一,create(创建表) 二,retrieve(查询表) 1,select列 2,where条件 三,update(更新表) 四,delete(删除表…...

从零实现STL哈希容器:unordered_map/unordered_set封装详解

本篇文章是对C学习的STL哈希容器自主实现部分的学习分享 希望也能为你带来些帮助~ 那咱们废话不多说,直接开始吧! 一、源码结构分析 1. SGISTL30实现剖析 // hash_set核心结构 template <class Value, class HashFcn, ...> class hash_set {ty…...

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...

HybridVLA——让单一LLM同时具备扩散和自回归动作预测能力:训练时既扩散也回归,但推理时则扩散

前言 如上一篇文章《dexcap升级版之DexWild》中的前言部分所说,在叠衣服的过程中,我会带着团队对比各种模型、方法、策略,毕竟针对各个场景始终寻找更优的解决方案,是我个人和我司「七月在线」的职责之一 且个人认为,…...

API网关Kong的鉴权与限流:高并发场景下的核心实践

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 引言 在微服务架构中,API网关承担着流量调度、安全防护和协议转换的核心职责。作为云原生时代的代表性网关,Kong凭借其插件化架构…...

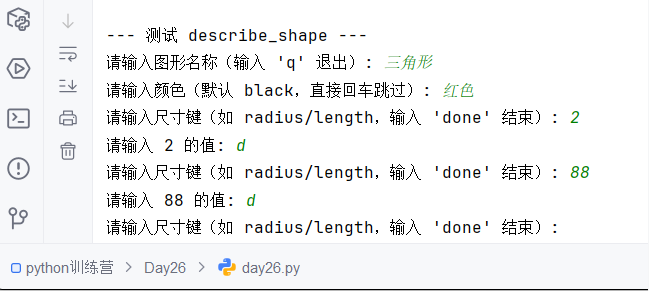

Python训练营-Day26-函数专题1:函数定义与参数

题目1:计算圆的面积 任务: 编写一个名为 calculate_circle_area 的函数,该函数接收圆的半径 radius 作为参数,并返回圆的面积。圆的面积 π * radius (可以使用 math.pi 作为 π 的值)要求:函数接收一个位置参数 radi…...

Python环境安装与虚拟环境配置详解

本文档旨在为Python开发者提供一站式的环境安装与虚拟环境配置指南,适用于Windows、macOS和Linux系统。无论你是初学者还是有经验的开发者,都能在此找到适合自己的环境搭建方法和常见问题的解决方案。 快速开始 一分钟快速安装与虚拟环境配置 # macOS/…...