2022 年江西省职业院校技能大赛高职组“信息安全管理与评估”赛项样题

2022 年江西省职业院校技能大赛高职组

“信息安全管理与评估”赛项样题

一、 赛项信息

第一场比赛:

| 竞赛阶段 | 任务阶 段 | 竞赛任务 | 竞赛时 间 | 分值 |

| 第一阶段 | 任务 1 | 网络平台搭建 | 90 | |

| 平台搭建与安全 | ||||

| 任务 2 | 网络安全设备配置与防护 | 210 | ||

| 设备配置防护 | ||||

| 第二阶段 系统安全攻防及 | 任务 1 | 电子取证:协议渗透测试 | 7:30-10 :30 | 72 |

| 任务 2 | 人工智能技术应用:Web 安全测 试 | 88 | ||

| 任务 3 | 逆向分析和缓冲区溢出渗透测试 | 80 | ||

| 运维安全管控 | ||||

| 任务 4 | Windows 系统渗透测试 | 70 | ||

| 任务 5 | 逆向工程:Linux ELF | 90 | ||

| 第三阶段分组对抗 | 系统加固 | 11:10-1 2:10 | 300 | |

| 系统攻防 | ||||

二、 赛项内容

选手首先需要在 U 盘的根目录下建立一个名为“GZxx”的文件夹(xx 用具体的工位号替代),赛题第一阶段所完成的“XXX-答题模板”放置在文件夹中。

例如:08 工位,则需要在 U 盘根目录下建立“GZ08”文件夹,并在“GZ08” 文件夹下直接放置第一个阶段的所有“XXX-答题模板”文件。

特别说明:只允许在根目录下的“GZxx”文件夹中体现一次工位信息,不 允许在其他文件夹名称或文件名称中再次体现工位信息,否则按作弊处理。

(一) 赛项环境设置

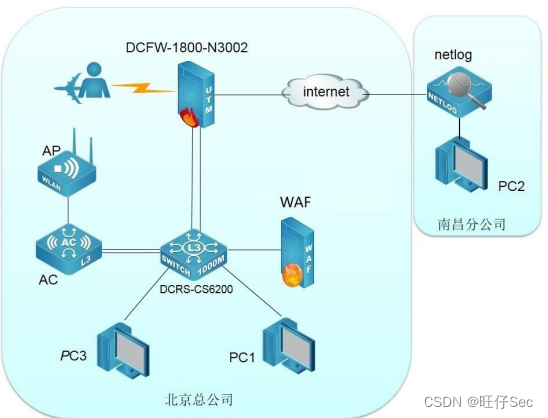

赛项环境设置包含了三个竞赛阶段的基础信息:网络拓扑图、IP 地址规划表、设备初始化信息。

- 网络拓扑图

- IP 地址规划表

| 设备名称 | 接口 | IP 地址 | 对端设备 | 接口 |

| 防火墙DCFW | ETH0/1-2 | 20.0.0.1/30(Trust 安全域) | DCRS | eth1/0/1 -2 |

| 221.1.19.1/27(untrust 安 全域) | DCRS | |||

| SSL Pool | 192.168.10.1/24 可用 IP 数量为 20 | SSL VPN 地 址池 | ||

| 三层交换机 DCRS | ETH1/0/4 | - | DCWS ETH1/0/4 | |

| ETH1/0/5 | - | DCWS ETH1/0/5 |

| VLAN2021 ETH1/0/1- 2 | 20.0.0.2/30 | DCFW | Vlan name TO-DCFW | |

| VLAN2022 ETH1/0/1- 2 | 221.1.19.2/27 | DCFW | Vlan name TO-inter net | |

| VLAN 2031 ETH1/0/3 | 221.1.19.33/27 | NETLOG | Vlan name TO-NETLO G | |

| VLAN 52 ETH1/0/22 | 192.168.1.1/24 | WAF | Vlan name TO-WAF | |

| VLAN 10 | 172.16.10.1/24 | 无线 1 | Vlan name WIFI-vla n10 | |

| VLAN 20 | 172.16.20.1/25 | 无线 2 | Vlan name WIFI-vla n20 | |

| VLAN 30 ETH1/0/7- 9 | 172.16.30.1/26 | PC1 | Vlan name CW | |

| VLAN 40 ETH1/0/10 -12 | 192.168.40.1/24 | PC3 | Vlan name SERVER | |

| Vlan 50 Eth1/0/13 -14 | 192.168.50.1/24 | Vlan name Sales | ||

| VLAN 100 | 192.168.100.1/24 | DCWS | Vlan name Manage | |

| 无线控制 | VLAN 100 | 192.168.100.254/24 | DCRS | Vlan name |

| 器 DCWS | Manage | |||

| 无线管理VLAN VLAN 101 ETH1/0/3 | 192.168.101.1/24 | AP | Vlan name Manage-a p | |

| Vlan 50 | Eth 1/0/6-8 | |||

| 日志服务 器NETLOG | LAN2 | 192.168.201.1/24 | PC2 | |

| WAN2 | 221.1.19.34/27 | DCRS | ||

| WEB 应用 防火墙WAF | ETH2 | 192.168.1.2/24 | Web 服务器 | |

| ETH3 | DCRS |

- 设备初始化信息

| 设备名称 | 管理地址 | 默认管理接口 | 用户名 | 密码 |

| 防火墙 DCFW | http://192.168.1.1 | ETH0 | admin | admin |

| 网络日志系统 NETLOG | https://192.168.5.254 | LAN1 | admin | 123456 |

| WEB 应用防火墙 WAF | https://192.168.45.1 | ETH5 | admin | admin123 |

| 三层交换机 DCRS | - | Console | - | - |

| 无线交换机 DCWS | - | Console | - | - |

| 备注 | 所有设备的默认管理接口、管理 IP 地址不允许修改; 如果修改对应设备的缺省管理 IP 及管理端口,涉及此设备的题目按 0 分处理。 | |||

(二) 第一阶段任务书(300 分)

任务 1:网络平台搭建(90 分)

| 题号 | 网络需求 |

| 1 | 根据网络拓扑图所示,按照 IP 地址参数表,对 DCFW 的名称、各接口 IP 地址进行配置。 |

| 2 | 根据网络拓扑图所示,按照 IP 地址参数表,对 DCRS 的名称进行配置, 创建 VLAN 并将相应接口划入 VLAN。 |

| 3 | 根据网络拓扑图所示,按照 IP 地址参数表,对 DCRS 各接口 IP 地址进 行配置。 |

| 4 | 根据网络拓扑图所示,按照 IP 地址参数表,对 DCWS 的各接口 IP 地址 进行配置。 |

| 5 | 根据网络拓扑图所示,按照 IP 地址参数表,对 NETLOG 的名称、各接

|

| 6 | 根据网络拓扑图所示,按照 IP 地址参数表,对 WAF 的名称、各接口 IP 地址进行配置。 |

| 7 | 配置静态路由实现内部网络连通,到因特网流量采用默认路由。 |

任务 2:网络安全设备配置与防护(210 分)

- 总部核心交换机DCRS 上开启SSH 远程管理功能, 本地认证用户名: DCN2022,密码:DCN2022;最大同时登录为 6。

- 为了减少广播,需要根据题目要求规划并配置 VLAN。要求配置合理,所有链路上不允许不必要 VLAN 的数据流通过,包括 VLAN 1。集团 AC 与核心交换机之间的互连接口发送交换机管理 VLAN 的报文时不携带标签,发送其它 VLAN 的报文时携带标签,要求禁止采用trunk 链路类型。

- 总部无线 AC 和核心运行一种协议,实现无线 1 和无线 2 通过一条链路传输,销售网段通过另外一条链路传输,要求两条链路负载分担,其中 VLAN10、20 业务数据在 E1/0/5 进行数据转发,要求VLAN50 业务数据在E1/0/4 进行数据转发,域名为 DCN2021。设置路径开销值的取值范围为 1-65535,BPDU 支持在域中传输的最大跳数为 7 跳;同时不希望每次拓扑改变都清除设备 MAC/ARP 表, 全局限制拓扑改变进行刷新的次数。

- 尽可能加大总部核心交换机 DCRS 与防火墙 DCFW 之间的带宽;

- 总部核心交换机 DCRS 既是内网核心交换机又模拟外网交换机,其上使用某种技术,将内网路由和internet 路由隔离;

- 配置使总部内网用户访问 INTERNET 往返数据流都经过 DCFW 进行最严格的安全防护;

- 总部核心交换机DCRS 上实现VLAN40 业务内部终端相互二层隔离, vlan30 接口下启用环路检测,环路检测的时间间隔为 10s,发现环路以后关闭该端口,恢复时间为 30 分钟;

- 总部核心交换机开启 DHCP 服务,为无线用户动态分配 ip 地址, 前 10 ip 地址为保留地址,DNS server 为 8.8.8.8,地址租约时间为 1 天 10 小时 5 分钟;

- 因集团销售人员较多、同时也为了节约成本,在集团 AC 下挂两个8 口 HUB 交换机实现销售业务接入,集团信息技术部已经为销售业务 VLAN 分配 IP 主机位为 11-24,在集团接入交换机使用相关特性实现只允许上述 IP 数据包进行转发,对 IP 不在上述范围内的用户发来的数据包,交换机不能转发,直接丢弃, 要求禁止采

用访问控制列表实现。

- 总部核心交换机 DCRS 开启某项功能,防止 VLAN50 下 ARP 网关欺骗攻击;

- 总部核心交换机 DCRS 上实现访问控制,在 E1/0/14 端口上配置MAC 地址为 00-03-0f-00-20-21 的主机不能访问 MAC 地址为00-00-00-00-00-ff 的主机;

- 集团预采购多个厂商网流分析平台对集团整体流量进行监控、审计,分别连接核心交换机 E1/0/20-E1/0/21 接口测试,将核心交换机与AC、防火墙互连流量提供给多个厂商网流分析平台,反射端口为 1/0/16,反射vlan 为 4094。

13.2017 年勒索病毒席卷全球,爆发了堪称史上最大规模的网络攻击, 通过对总部核心交换机 DCRS 所有业务 VLAN 下配置访问控制策略实现双向安全防护;勒索病毒端口号为 tcp445、udp445。

- 总部核心交换机中所有存在的接口启动定时发送免费 ARP 报文功能;总部核心交换机与 AC 互连接口通过采样、统计等方式将数据发送到分析器 10.10.200.50,源地址为:192.168.100.1,采样速率 1000pps,采样的最大时间间隔为 60s,由分析器对收到的数据进行用户所要求的分析。

- 总部部署了一套网管系统实现对核心 DCRS 交换机进行管理,网管系统 IP 为:172.16.100.21,读团体值为:DCN2011,版本为 V2C,

交换机 DCRS Trap 信息实时上报网管,当 MAC 地址发生变化时, 也要立即通知网管发生的变化,每 120s 发送一次;

- 为实现对防火墙的安全管理,在防火墙 DCFW 的 Trust 安全域开启PING,HTTP,SNMP 功能,Untrust 安全域开启 SSH、HTTPS、ping 功能;

- 总部 VLAN 业务用户通过防火墙访问 Internet 时,轮询复用公网IP: 221.1.19.9、221.1.19.10;

- 总部内网用户 vlan50 采用动态分配 ip 地址方式,要求通过防火墙进行DHCP 分配 IP 地址。

- 远程移动办公用户通过专线方式接入总部网络,在防火墙 DCFW 上配置,采用 SSL 方式实现仅允许对内网 VLAN 40 的访问,用户名密码均为DCN2021,地址池参见地址表;

- 出于安全考虑,无线用户移动性较强,无线用户访问 INTERNET 时需要采用认证,在防火墙上开启 WEB 认证,账号密码为DCN2011; 21.为了合理利用网络出口带宽,需要对内网用户访问 internet 进行流量控制,园区总出口带宽为 200M,对除无线用户以外的用户限制带宽,每天上午 9:00 到下午 6:00 每 ip 最大下载为 2M,上传为 1M;

- FW 上配置 NAT 功能,使 PC2 能够通过防火网外网口 ip 使用 web 方式正常管理到 AC , 端口号使用 8888;AC 管理地址为192.168.100.254;合理配置安全策略。

- 南昌分公司通过 NETLOG 接入因特网,NETLOG 做相关配置,内网

ip 转换为外网出口地址,使分公司内网用户能正常访问因特网。24.对南昌分公司内网用户访问因特网采用实名认证,采用本地数据

库认证;内网前 10 个IP 地址为免认证ip;用户名为 SZDCN,密码为SZDCN。

- 南昌分公司由于出口带宽只有 50 兆,需要优先保证 http 访问带宽为 20M;每周一到周五上午 9:00 到下午 6:00,不允许浏览视频网站和看视频。

- 南昌分公司,要求对内网所有用户访问因特网所有应用进行记录日志;

- netlog 配置应用及应用组“流媒体”,UDP 协议端口号范围10847-10848,

在周一至周五 8:00-20:00 监控内网中所有用户的“流媒体”访问记录;

- netlog 配置对内网 ARP 数量进行统计,要求 30 分钟为一个周期;

- netlog 配置内网用户并发会话超过 1000,60 秒报警一次南昌分公司禁止员工访问“交友聊天”网站。

- 在 NETLOG 上做配置关键字过滤,类型为 暴力类关键字,包含抢劫、枪支、暴动、砍人。

- netlog 配置统计出用户请求站点最多前 100 排名信息,发送到邮

箱为DCN2014@chinaskills.com;

- netlog 配置创建一个检查 2021-11-11 至 2021-11-15 这个时间段邮箱内容包含“密码”的关键字的任务;

- WAF 上配置开启爬虫防护功能,当爬虫标识为 360Spider,自动阻止该行为;

- WAF 上配置开启防护策略,将请求报头 DATA 自动重写为DATE;

- WAF 上配置开启盗链防护功能,User-Agent 参数为 PPC Mac OS X 访问www.DCN2021.com/index.php 时不进行检查;

- WAF 上配置开启错误代码屏蔽功能,屏蔽 404 错误代码;

- WAF 上配置阻止用户上传 ZIP、DOC、JPG、RAR 格式文件;

- WAF 上配置开启基本防护功能,阻止 SQL 注入、跨站脚本攻击;

- WAF 上配置编辑防护策略,要求客户机访问内部网站时,禁止访问*.bat 的文件;

- 无线控制器 DCWS 上配置管理 VLAN 为 VLAN101,作为 AP 的管理地址,配置 AP 通过 DHCP 获取 IP 地址,采用 AP 找 AC 动态注册并启用序列号认证,要求连接 AP 的接口禁止使用 TRUNK;

- 无线控制器 DCWS 上配置DHCP 服务,网关 ip 和后 100 个地址为保留地址,为 AP 分配ip 地址,通过dhcp 下发 AC 地址,AC 地址为192.168.100.254。

- 在NETWORK 下配置 SSID,需求如下:

1、设置SSID DCN2021,VLAN10,加密模式为 wpa-personal,其口令为DCN-2021;

2、设置SSID GUEST,VLAN20 加密模式为web 共享密钥,字符长度为 10,密钥类型为 HEX,长度 64,其口令为 0123456789,做相应配置隐藏该 SSID;

- 配置SSID GUEST 每天早上 0 点到 6 点禁止终端接入;

- 在SSID DCN2021 下启动组播转单播功能, 当某一组播组的成员个

数超过 8 个时组播 M2U 功能就会关闭;

- Network1 下开启 ARP 抑制功能;开启自动强制漫游功能、动态黑名单功能;

- 通过配置防止多 AP 和 AC 相连时过多的安全认证连接而消耗 CPU 资源,检测到 AP 与AC 在 10 分钟内建立连接 5 次就不再允许继续连接,两小时后恢复正常。

- SSID DCN2021 最多接入 20 个用户,用户间相互隔离,并对 DCN2021 网络进行流控,上行 1M,下行 2M;

- 通过配置避免接入终端较多且有大量弱终端时,高速客户端被低速客户端“拖累”,低速客户端不至于长时间得不到传输;

- 考虑到无线网络会进一步部署,增加更多的 AP,设置已有 AP 信道和发射功率每隔 1 小时自动调节;

第二阶段任务书

任务 1:电子取证:协议渗透测试

任务环境说明: 攻击机:

物理机:Windows

虚拟机操作系统 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456 虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456 虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456 靶机:

服务器场景 1:linux(版本不详) 服务器场景 1 的 FTP 服务账号:匿名任务内容:

-

- 已知有黑客从公司网络中通过某种协议渗透了重要服务器,获取了机密文件,目前从全流量回溯分析中获得了数据包,从靶机服务器场景 1 的FTP 服务器中下载capture-z2.pcap 数据包文件,通过使用 Wireshark 查看并分析,将在网络里活动的主机 IP,将IP 地址以 IP1,IP2,IP3,…,做为FLAG 提交。(形式: 从小到大排序)

- 继续分析数据包capture-z2.pcap,发现了大量的扫描数据包, 找出攻击机的 IP 地址,采用了哪一种端口扫描技术。将攻击机的IP,TCP 的标志位做为FLAG 提交(形式:IP,TCP)

-

- 继续分析数据包 capture-z2.pcap,发现攻击机扫描了目标192.168.3.66,请通过分析,发现该目标打开哪些端口。并将端口号,以 PORT1:PORT2:PORT3:…作形式做为 FLAG 提交;

- 继续分析数据包capture-z2.pcap,分析黑客进行了协议攻击, 将数据包协议名称,操作代码的值,协议类型 16 进制,发送者

的 MAC 地址后四位 16 进制,发送者的实际 IP 以冒号分隔的形式作为 FLAG 提交。 (形式:XXX:XXX:XXX:XXX;XXX)

-

- 继续分析数据包 capture-z2.pcap, 接上题,黑客是否获得了服务器密码。若有将密码值做为 FLAG 提交。若无,以NONE 值做FLAG 提交。

- 继续分析数据包 capture-z2.pcap, 接上题,分析黑客是否获得了机密文件,将文件名作为 FLAG 提交。

- 继续分析数据包 capture-z2.pcap,破解文件保护,将文件保护密码作为 FLAG 提交。

- 继续分析数据包 capture-z2.pcap,破解文件保护,将文件内容中第一行回显作为 FLAG 提交。

- 继续分析数据包 capture-z2.pcap,破解文件保护,将文件内容中最后一行回显通过 MD5 运算后返回的哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)。

任务 2:人工智能技术应用:Web 安全测试

任务环境说明: 攻击机:

物理机:Windows

虚拟机操作系统 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456 虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456 虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456 靶机:

服务器场景:linux(版本不详) 服务器场景的 FTP 服务账号:匿名任务内容:

- 从靶机服务器场景的 FTP 服务器中下载数据集 DS01、DS02, 以及WebSec01.py 脚本,并对该脚本进行完善,实现如下任务

(ABC):A、对数据集进行特征向量表示得到特征矩阵;B、利用特征矩阵训练 Web 安全异常检测模型;C、使用 Web 安全异常检测模型判断列表中的 URL 请求是否存在异常。补充该脚本当中空缺的 FLAG01 字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG02 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG03 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG04 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG05 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG06 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG07 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG08 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG09 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 继续完善本任务第 1 题中的WebSec01.py 脚本,补充该脚本当中空缺的FLAG10 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

- 通过Python 解释器执行程序文件 WebSec01.py,使用 Web 安全异常检测模型判断列表中的 URL 请求是否存在异常,并将检测结果返回的字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

任务 3:逆向分析和缓冲区溢���渗透测试

任务环境说明: 攻击机:

物理机:Windows

虚拟机操作系统 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456 虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456 虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456 靶机:

服务器场景 1:linux(版本不详)

服务器场景 1 的 FTP 服务账号:匿名任务内容:

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG01 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六位结果作为 Flag 值提交(形式:十六进制字符串)

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG02 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG03 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG04 中

的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG05 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG06 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG07 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG08 中

的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG09 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件OverFlow10,通过攻击机调试工具,对以上可执行文件进行逆向分析;通过缓冲区溢出渗透测试方法对服务器场景 1 的TCP: 4444 端口进行渗透测试,获得靶机根路径下的文件 FLAG10 中的字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

任务 4:Windows 系统渗透测试

任务环境说明: 攻击机:

物理机:Windows

虚拟机操作系统 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456 虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456 虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456 靶机:

服务器场景 1:WindowsServer

服务器场景 1 用户名:administrator 密码Admin123 任务内容:

- 通过本地 PC 中渗透测试平台对服务器场景进行系统版本扫描渗透测试,并将该操作显示结果中确切系统版本信息作为FLAG 提交;

- 通过本地 PC 中渗透测试平台对服务器场景进行终端服务开启, 并将该操作显示结果中服务端口号作为 FLAG 提交;

- 通过本地 PC 中渗透测试平台对服务器场景进行渗透测试,找到服务器场景中的管理员用户的桌面下中的可执行文件,并将全称作为 FLAG 提交;

- 通过本地 PC 中渗透测试平台对服务器场景进行渗透测试,找到服务器场景中的管理员桌面下的文本文档,将文件内容作为FLAG 提交;

- 通过本地 PC 中渗透测试平台对服务器场景进行渗透测试,找到服务器场景中的管理员用户的文档中的文件,将文件内容作为FLAG 提交;

- 通过本地 PC 中渗透测试平台对服务器场景进行渗透测试,找到服务器场景中的后门用户并将用户名作为 FLAG 提交;

- 通过本地 PC 中渗透测试平台对服务器场景进行渗透测试,找到服务器场景中的桌面背景,并将的文件全称作为 FLAG 提交;

任务 5:逆向工程:Linux ELF

任务环境说明: 攻击机:

物理机:Windows

虚拟机 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456 虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456 虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456 靶机:

服务器场景 1:LinuxServer

服务器场景 1 的 FTP 服务账号:匿名任务内容:

- 从靶机服务器场景 1 的 FTP 服务器中下载可执行文件linux_elf_01 以及C 程序源文件 linux_elf_exp_01.c,通过攻击机调试工具,对以上可执行文件 linux_elf_01 进行逆向分析,并利用逆向分析的结果,完善C 程序源文件 linux_elf exp_01.c,补充该C 程序源文件当中空缺的FLAG01 字符串,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的C 程序源文件,补充该 C 程序源文件当中空缺的 FLAG02 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的C 程序源文件,补充该 C 程序源文件当中空缺的 FLAG03 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的C 程序源文件,补充该 C 程序源文件当中空缺的 FLAG04 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的C 程序源文件,补充该 C 程序源文件当中空缺的 FLAG05 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的C 程序源文件,补充该 C 程序源文件当中空缺的 FLAG06 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的C 程序源文件,补充该 C 程序源文件当中空缺的 FLAG07 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 继续完善本任务第 1 题中的C 程序源文件,补充该 C 程序源文件当中空缺的 FLAG08 字符串,将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

- 对题目中编辑的 linux_elf_exp_01.c 源文件进行编译、链接, 使程序运行,获得服务器场景 2 的 root 权限,并将服务器场景 2 磁盘中根路径下的文件 FLAG 中的完整字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

第三阶段任务书

假定各位选手是某企业的信息安全工程师,负责服务器的维护, 该服务器可能存在着各种问题和漏洞(见以下漏洞列表)。你需要尽快对服务器进行加固,十五分钟之后将会有很多白帽黑客(其它参赛队选手)对这台服务器进行渗透测试。

提示 1:该题不需要保存文档;

提示 2:服务器中的漏洞可能是常规漏洞也可能是系统漏洞; 提示 3:加固常规漏洞;

提示 4:对其它参赛队系统进行渗透测试,取得 FLAG 值并提交到裁判服务器。

提示 5:本阶段初始分值为 100 分。

提示 6:FLAG 值为每台受保护服务器的唯一性标识,每台受保护服务器仅有一个。靶机的 Flag 值存放

在./root/flaginfoxxxx.xxx.txt 文件内容当中。每提交 1 次对手靶机的Flag 值增加 10 分,每当被对手提交 1 次自身靶机的Flag 值扣除 10 分,每个对手靶机的 Flag 值只能被自己提交一次。在登录自动评分系统后,提交对手靶机的 Flag 值,同时需要指定对手靶机的 IP 地址。

提示 7:选手的最终得分公式为最终得分=赛场得分×300÷(90+ 组数×10),最终得分若为负分按 0 分算。

注意事项:

注意 1:靶机的服务端口 80 被关闭;靶机的 Flag 信息被人为修改;攻防阶段靶机服务器 IP 地址为DHCP 自动获取,不允许修改,如网卡信息被修改;靶机被关闭;在赛场上出现以上任意情况,由现场裁判酌情扣分。

注意 2:不能对裁判服务器进行攻击,否则将判令停止比赛;第三阶段分数为 0 分。

注意 3:在加固阶段(前十五分钟,具体听现场裁判指令)不得对任何服务器进行攻击,否则将判令攻击者停止比赛;第三阶段分数为 0 分。

漏洞列表:

- 靶机上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限。

- 靶机上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限

- 靶机上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限

- 操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限。

- 操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

选手通过以上的所有漏洞点,最后得到其他选手靶机的最高权限,并获取到其他选手靶机上的 FLAG 值进行提交。

相关文章:

2022 年江西省职业院校技能大赛高职组“信息安全管理与评估”赛项样题

2022 年江西省职业院校技能大赛高职组 “信息安全管理与评估”赛项样题 一、 赛项信息 第一场比赛: 竞赛阶段 任务阶 段 竞赛任务 竞赛时 间 分值 第一阶段 任务 1 网络平台搭建 90 平台搭建与安全 任务 2 网络安全设备配置与防护 210 设备配置防护…...

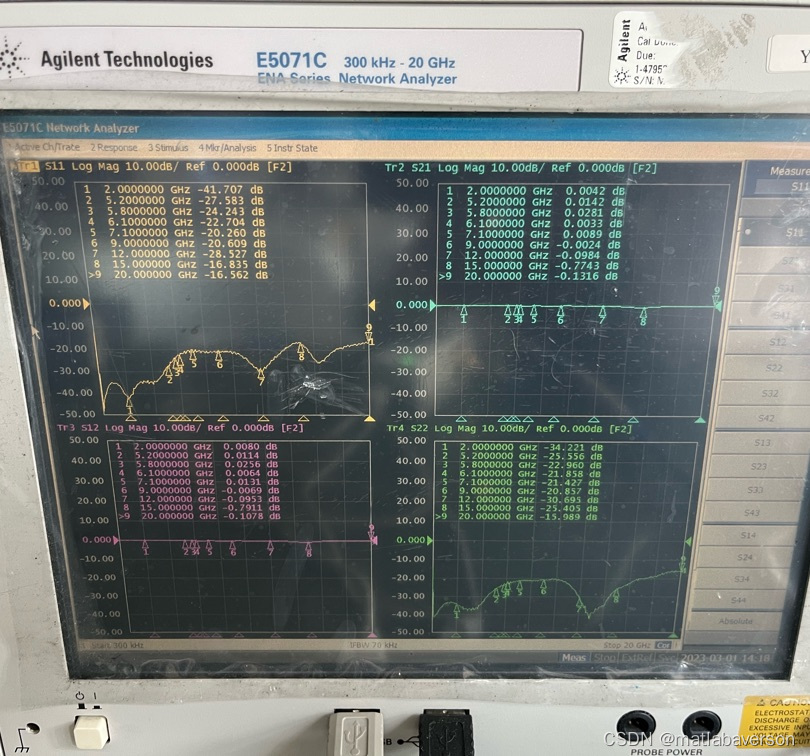

射频调试的习惯

三月开工了,一个月的调试即将开始。其实调试的重心是测试,核心的推动力是做事的习惯和思维。测试很重要,数据不对,能力和时间都浪费了上面了。测试的问题初步解完了,今天吃饭的时候碰到大领导。领导好忙,我…...

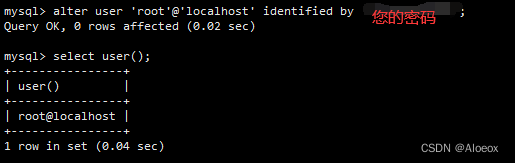

centos7上安装mysql8.0

1、检查一下自己电脑上安装了哪些mysql [rootlocalhost ~]# find / -name mysql 2、把安装的mysql全部删掉 [rootlocalhost ~]# rm -rf /usr/lib64/mysql/ [rootlocalhost ~]# rm -rf /usr/local/mysql/ [rootlocalhost ~]# rm -rf /etc/selinux/targeted/active/modules/100…...

如何使用BackupOperatorToDA将Backup Operators用户权限提升为域管理员

关于BackupOperatorToDA BackupOperatorToDA是一款功能强大的红队提权工具,该工具能够在不使用域控制器RDP或WinRM的情况下,帮助广大研究人员将Backup Operators组的成员账号提升为域管理员权限。 如果红队研究人员在渗透测试的过程中,拿到…...

百度文心大模型开发者斩获CCF BDCI大赛唯一『最佳算法能力奖』

2023年2月24日至25日,中国计算机学会(CCF)主办、苏州市吴江区人民政府支持,苏州市吴江区工信局、吴江区东太湖度假区管理办公室、苏州市吴江区科技局、CCF大数据专家委员会及其他专业委员会等多家组织单位共同承办的大数据与AI领…...

:hmeta(本库尚在开发中))

合宙Air780E|硬件元数据|LuatOS-SOC接口|官方demo|学习(21):hmeta(本库尚在开发中)

基础资料 基于Air780E开发板:Air780E文档中心 简介:CSDK开发 探讨重点 本系列主要探讨利用合宙平台进行fota_iot差分包升级的基本操作、编译及上传,升级等操作。 硬件准备 Air780E开发板1块,SIM卡1张。 内容参考 官方wi…...

(A-C))

Educational Codeforces Round 144 (Rated for Div. 2) (A-C)

文章目录A. Typical Interview Problem【找规律,暴力】B. Asterisk-Minor Template【分类、模拟】C. Maximum Set【数学】A. Typical Interview Problem【找规律,暴力】 链接 传送门 分析 3 5 6 9 10 12 15||||||| 15 3 15 5 ………… F B F F B F FB…...

:033 KD树的Python实现)

机器学习100天(三十三):033 KD树的Python实现

《机器学习100天》完整目录:目录 机器学习100天,今天讲的是:KD 树的Python实现! 打开 spyder,我们新建一个 kd_tree.py 脚本。首先,我们新建一个类,名为Node,它定义了 KD 树节点中包含的数据结构。例如数据、深度、左节点、右节点。 # KD树结点中包含的数据结构 clas…...

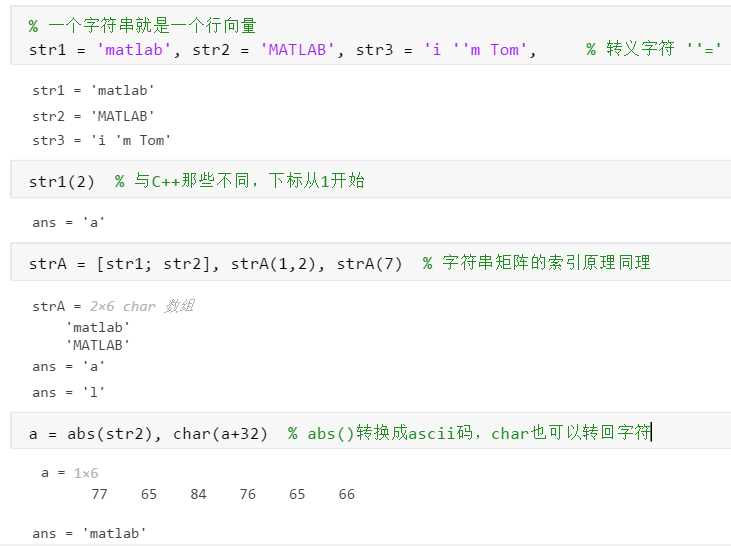

matlab-数据和数据运算

学习视频基本数据类型1.1 整型与浮点型在matlab中同样有8、16、32、64bit的数据大小之分,同时也可以叠加signed(有符号)和unsigned(无符号)的区别,默认数据类型为double(双精度浮点型)参考其他博客的详述1.2 复数还有一些其他常用的函数方法:…...

怕被AI取代快想办法“攒”个“数字第二大脑”

每日经济新闻发文:来自央视财经微博2月27日消息,美国《财富》杂志网站近日报道,美国一家提供就业服务的平台对1000家企业进行了调查。结果显示,美国最新调查显示50%企业已在用ChatGPT,其中48%已让其代替员工,有公司省下10多万美元!还有30%表示,有计划使用。...

【zlkmedia】rtp处理代码走读

zlkmedia的特点就是专门为安防定制了一系列直播、rtc相关流媒体协议处理rtp包的处理是贯穿始终的。本文是阅读rtp包处理代码的笔记。服务器收到rtp包 D:\XTRANS\ZLMIA\ZLMediaKit-offical\src\Rtp\RtpServer.cppvoid onRecvRtp(const Socket::Ptr &sock, const Buffer::Ptr…...

SSM SpringBoot vue 在线教学质量评价系统

SSM SpringBoot vue 在线教学质量评价系统 SSM 在线教学质量评价系统 功能介绍 首页 图片轮播展示 登录 学生注册 教师注册 督导注册 教师展示 教师详情 学生评价 课程信息 课程详情 提交选修该课 学生选课 学生留言 个人中心 后台管理 管理员或学生或教师或督导登录 个人中…...

如何使用Codecepticon对C#、VBA宏和PowerShell源代码进行混淆处理

关于Codecepticon Codecepticon是一款功能强大的代码混淆处理工具,该工具专为红队和紫队渗透测试安全活动而开发,在该工具的帮助下,广大研究人员可以轻松对C#、VBA5/VBA6(宏)和PowerShell源代码进行混淆处理。Codecep…...

delphi fmx android11,12删除照片

最近用fmx在研究照片管理 在删除照片时出现报错 has no access to content 后面得知,android系统11开始强制启用Scoped Storage分区存储 前言: android系统对于媒体文件的修改在代码和应用层面的不同,将取决于分区存储是否启用: Android10开始引入Scoped Storage分区存储 ,…...

Android - API对应版本名称

APIAndroid版本名称3414.0UpsideDownCake3313.0Tiramisu3212.0Sv23112.0S3011.0R2910.0Q289.0Pie278.1Oreo268.0Oreo257.1Nougat247.0Nougat236.0Marshmallow225.1LOLLIPOP_MR1215.0LOLLIPOP194.4KITKAT194.4KITKAT184.3JELLY_BEAN_MR2174.2/4.2.2JELLY_BEAN_MR1164.1/4.1.1JEL…...

A~C)

22.3.1 Educational Codeforces Round 144 (Rated for Div. 2) A~C

A题 题目链接: https://codeforces.com/contest/1796/problem/A 题解: 感觉就是阅读理解题, 3和5的公倍数出现有规律(嫌麻烦可以直接先算出1~1000的s)然后直接一个string的find函数就解决了, 注意一下find函数如果搜不到返回之是npos(-1) /* ⣿⣿⣿⣿⣿⣿⡷⣯⢿⣿⣷⣻⢯⣿⡽…...

【C#基础】C# 预处理器指令

序号系列文章8【C#基础】C# 面向对象编程9【C# 基础】C# 异常处理操作10【C#基础】C# 正则表达式文章目录前言1,预处理器指令的概念2,预处理器指令的定义与使用2.1,可为空上下文2.2,定义符号2.3,条件编译2.4࿰…...

摸鱼用python获取弹幕的两种方式【前者简单,后者数据好看】

嗨害大家好鸭!我是小熊猫~ 相信大家对于 “弹幕文化” 已经相当熟悉啦 你不是一个人在看——这就是弹幕网站的存在感。 它形成了新的“抱团”观看模式, 也真正实现了无时空距离的社交。 有网友表示,弹幕简直比剧情还有趣。 看似简单的寥寥…...

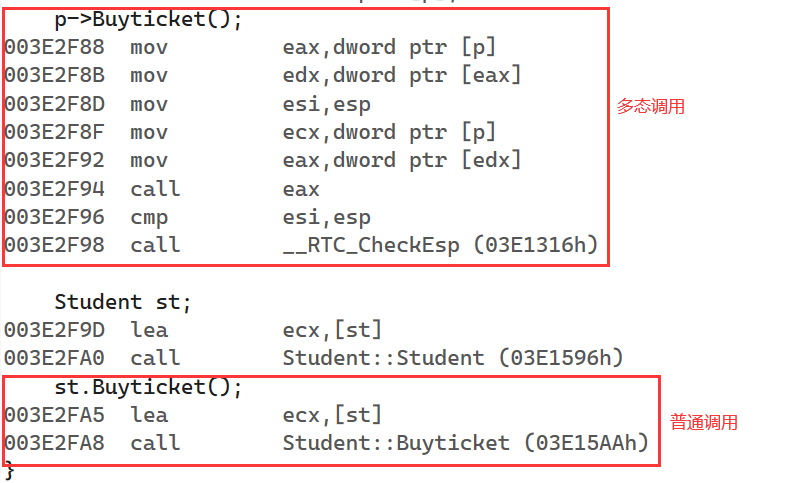

【C++】继承与多态

目录前言1. 继承1.1 继承的概念1.2 继承的定义1.3 切片赋值1.4 继承中的作用域1.5 派生类的默认成员函数1.6 继承与友元、静态成员1.7 多继承、菱形继承、菱形虚拟继承1.7.1 区分单继承与多继承1.7.2 菱形继承1.7.3 菱形虚拟继承1.7.4 菱形虚拟继承的原理2. 多态2.1 概念2.2 多…...

每日分享(微信社区小程序/h5/圈子论坛贴吧交友/博客/社交)

1.Java单元测试实战 高清PDF中文版 Java单元测试实战来自于作者多年来的单元测试实践,最初发表在阿里内网的ATA上,成为了很多阿里同学单元测试学习的必读文章。很多程序员认为单元测试会花费大量的时间,因此他们写单元测试的意愿比较低&…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

智能仓储的未来:自动化、AI与数据分析如何重塑物流中心

当仓库学会“思考”,物流的终极形态正在诞生 想象这样的场景: 凌晨3点,某物流中心灯火通明却空无一人。AGV机器人集群根据实时订单动态规划路径;AI视觉系统在0.1秒内扫描包裹信息;数字孪生平台正模拟次日峰值流量压力…...

排序算法总结(C++)

目录 一、稳定性二、排序算法选择、冒泡、插入排序归并排序随机快速排序堆排序基数排序计数排序 三、总结 一、稳定性 排序算法的稳定性是指:同样大小的样本 **(同样大小的数据)**在排序之后不会改变原始的相对次序。 稳定性对基础类型对象…...

Linux系统部署KES

1、安装准备 1.版本说明V008R006C009B0014 V008:是version产品的大版本。 R006:是release产品特性版本。 C009:是通用版 B0014:是build开发过程中的构建版本2.硬件要求 #安全版和企业版 内存:1GB 以上 硬盘…...

如何应对敏捷转型中的团队阻力

应对敏捷转型中的团队阻力需要明确沟通敏捷转型目的、提升团队参与感、提供充分的培训与支持、逐步推进敏捷实践、建立清晰的奖励和反馈机制。其中,明确沟通敏捷转型目的尤为关键,团队成员只有清晰理解转型背后的原因和利益,才能降低对变化的…...

Java并发编程实战 Day 11:并发设计模式

【Java并发编程实战 Day 11】并发设计模式 开篇 这是"Java并发编程实战"系列的第11天,今天我们聚焦于并发设计模式。并发设计模式是解决多线程环境下常见问题的经典解决方案,它们不仅提供了优雅的设计思路,还能显著提升系统的性能…...

深入理解 C++ 左值右值、std::move 与函数重载中的参数传递

在 C 编程中,左值和右值的概念以及std::move的使用,常常让开发者感到困惑。特别是在函数重载场景下,如何合理利用这些特性来优化代码性能、确保语义正确,更是一个值得深入探讨的话题。 在开始之前,先提出几个问题&…...

第14节 Node.js 全局对象

JavaScript 中有一个特殊的对象,称为全局对象(Global Object),它及其所有属性都可以在程序的任何地方访问,即全局变量。 在浏览器 JavaScript 中,通常 window 是全局对象, 而 Node.js 中的全局…...

uni-app学习笔记二十七--设置底部菜单TabBar的样式

官方文档地址:uni.setTabBarItem(OBJECT) | uni-app官网 uni.setTabBarItem(OBJECT) 动态设置 tabBar 某一项的内容,通常写在项目的App.vue的onLaunch方法中,用于项目启动时立即执行 重要参数: indexnumber是tabBar 的哪一项&…...

旋量理论:刚体运动的几何描述与机器人应用

旋量理论为描述刚体在三维空间中的运动提供了强大而优雅的数学框架。与传统的欧拉角或方向余弦矩阵相比,旋量理论通过螺旋运动的概念统一了旋转和平移,在机器人学、计算机图形学和多体动力学领域具有显著优势。这种描述不仅几何直观,而且计算…...