什么是网络安全 ?

网络安全已成为我们生活的数字时代最重要的话题之一。随着连接设备数量的增加、互联网的普及和在线数据的指数级增长,网络攻击的风险呈指数级增长。

但网络安全是什么意思?

简而言之,网络安全是一组旨在保护网络、设备和数据免受网络攻击、欺诈和其他数字威胁的技术、流程和实践。

网络安全对于确保个人用户和公司的在线安全至关重要。

网络威胁

网络威胁是网络安全的一个基本方面。网络威胁有多种形式,可以分为不同的类别。

网络威胁是由个人或个人团体实施的行为,其目的是破坏或获得对计算机系统和个人数据的未经授权的访问。

以下是一些更常见的示例:

- 病毒:计算机病毒是感染您的计算机并在文件之间传播的程序。它们可能会导致您的计算机崩溃或丢失重要数据。

- 恶意软件:恶意软件是一个通用术语,指任何类型的恶意软件。例如,特洛伊木马可以将自己伪装成无害的程序,然后窃取密码和信用卡号等个人信息。

- 网络钓鱼:网络钓鱼是一种欺诈行为,犯罪分子试图说服您提供个人信息,例如您的登录凭据或信用卡号。他们通常通过电子邮件、短信或虚假网站来做到这一点。

- DDoS 攻击:DDoS 攻击是试图通过使网站或 Internet 服务超载大量流量来使其无法访问。

总的来说,这些网络威胁可能会造成重大损害,因此保护我们的设备和个人数据非常重要。

但网络安全不仅仅是防止网络威胁,它还包括保护个人数据和确保在线隐私。

有许多技术和实践可用于保护在线安全,例如使用强密码、安装防病毒和防火墙软件、使用加密软件保护敏感数据以及实施多因素身份验证流程。

最后,还有网络战,这是一个日益互联的世界中日益现实的威胁。

网络战是指利用计算机技术进行军事攻击或对抗网络攻击。网络战可用于瘫痪关键基础设施,例如电力、交通和电信系统。

网络犯罪分子

网络犯罪分子是指利用信息技术实施非法、恶意活动的个人或团体。这些人可能有不同的目标,例如盗窃个人数据、金融欺诈、勒索、网络破坏和间谍活动。

大多数网络犯罪分子都组织成在全球范围内运作的犯罪集团。这些组织的成员可能分布在不同的国家,并使用先进的技术来隐藏其身份和活动。在某些情况下,这些团体可能与黑手党等传统犯罪组织有联系。

网络犯罪分子经常使用复杂的技术来访问计算机系统和个人数据。其中一些技术包括使用恶意软件、网络钓鱼攻击、利用软件漏洞以及暴力破解密码。

为了保护自己免受网络犯罪分子的活动影响,采取良好的网络安全实践非常重要,例如使用防病毒软件、定期更新软件、选择强密码和使用加密软件。此外,重要的是不要向未知网站或个人提供个人信息,并警惕网络钓鱼消息。

如何保护自己免受网络威胁

为了保护我们自己免受网络威胁,采取全面的网络安全方法非常重要。这意味着我们必须将网络安全视为一个涉及人员、流程和技术的持续过程。

ICT(信息安全技术) 风险管理计划可以帮助公司最大限度地减少网络威胁。

ICT 风险管理计划包括一系列阶段,包括:

- 风险识别:识别潜在的网络安全风险,例如网络钓鱼攻击、恶意软件、未经授权的访问、隐私侵犯和服务中断。

- 风险评估:评估已识别风险的可能性和对业务的影响。

- 风险缓解:实施必要的安全措施以缓解已识别的风险。这可能包括使用网络安全软件、实施安全策略和程序、培训员工、加密敏感数据以及管理软件漏洞。

- 监控和审查:持续监控系统以识别任何新的威胁或漏洞,并审查网络安全计划以确保其有效和充分。

企业还可以采用一些最佳实践来最大程度地减少网络威胁,例如:

- 实施强有力的网络安全政策并将其传达给所有员工。

- 使用网络安全软件,例如防火墙、防病毒和反间谍软件。

- 定期更新软件以修复安全漏洞。

- 使用强密码并定期更改密码。

- 谨防钓鱼邮件,切勿向未知网站提供个人信息。

- 加密敏感数据以防止未经授权的访问。

- 仅授权员工才能访问敏感数据。

总之,保护自己免受网络威胁需要采取全面的网络安全方法并采用良好的网络安全实践。公司可以通过采用 ICT 风险管理计划并实施强大的安全政策和程序来最大程度地减少网络威胁。

网络安全专家

网络安全专家在保护企业免受网络威胁方面发挥着至关重要的作用。这些专家负责设计和实施保护公司信息系统和数据的网络安全政策、程序和技术。

在 ICT 风险管理计划的背景下,网络安全专家参与该过程的所有阶段。特别是,它们有助于识别潜在的网络安全风险、评估 IT 系统的漏洞并设计适当的安全措施来减轻已识别的风险。

网络安全专家还可以帮助公司实施网络安全软件,例如防火墙、防病毒和反间谍软件,并采用良好的网络安全实践,例如使用强密码和监控系统是否存在威胁。

此外,网络安全专家负责持续监控公司的计算机系统,以识别任何新的威胁或漏洞,并确保网络安全计划有效且充分。

总之,网络安全专家在保护企业免受网络威胁方面发挥着至关重要的作用。在信息通信技术风险管理计划的背景下,他们有助于识别、评估和缓解网络安全风险,以及网络安全政策和程序的设计和实施。

相关文章:

什么是网络安全 ?

网络安全已成为我们生活的数字时代最重要的话题之一。随着连接设备数量的增加、互联网的普及和在线数据的指数级增长,网络攻击的风险呈指数级增长。 但网络安全是什么意思? 简而言之,网络安全是一组旨在保护网络、设备和数据免受网络攻击、…...

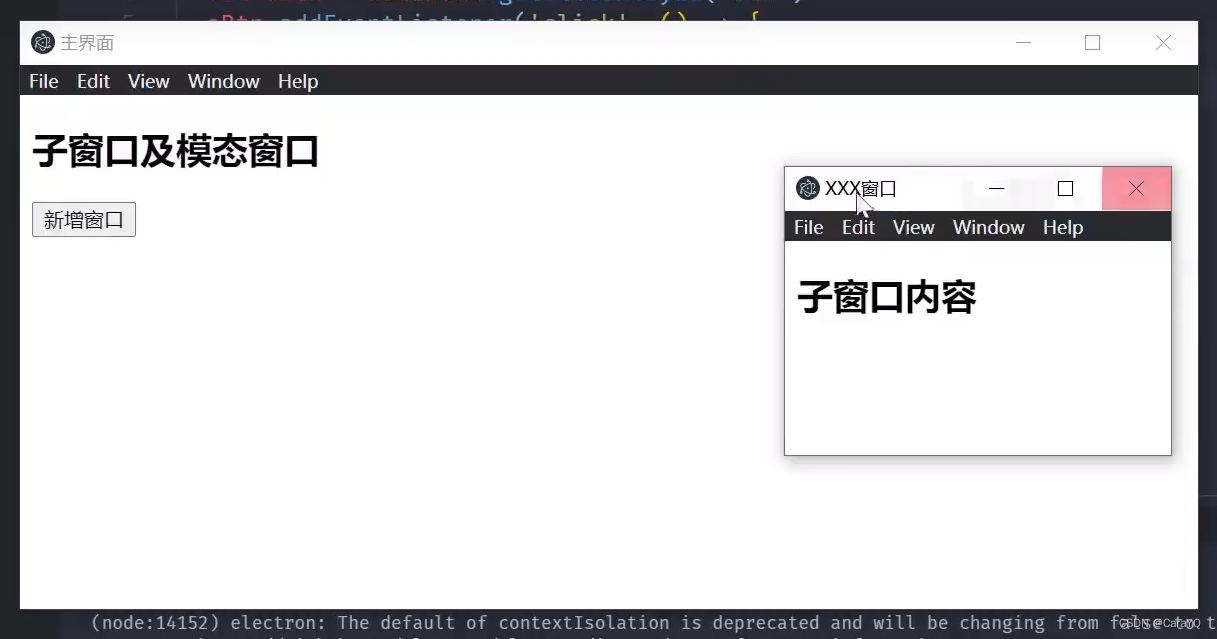

【前端】-【electron】

文章目录 介绍electron工作流程环境搭建 electron生命周期(app的生命周期)窗口尺寸窗口标题自定义窗口的实现阻止窗口关闭父子及模态窗口自定义菜单 介绍 electron技术架构:chromium、node.js、native.apis electron工作流程 桌面应用就是…...

Python中的类(Class)和对象(Object)

目录 一、引言 二、类(Class) 1、类的定义 2、类的实例化 三、对象(Object) 1、对象的属性 2、对象的方法 四、类和对象的继承和多态性 1、继承 2、多态性 五、类与对象的封装性 1、封装的概念 2、Python中的封装实现…...

dp-拦截导弹2

所有代码均来自于acwing中的算法基础课和算法提高课 Description 某国为了防御敌国的导弹袭击,发展出一种导弹拦截系统。但是这种导弹拦截系统有一个缺陷:虽然它的第一发炮弹能够到达任意的高度, 但是以后每一发炮弹都不能高于前一发的高度。…...

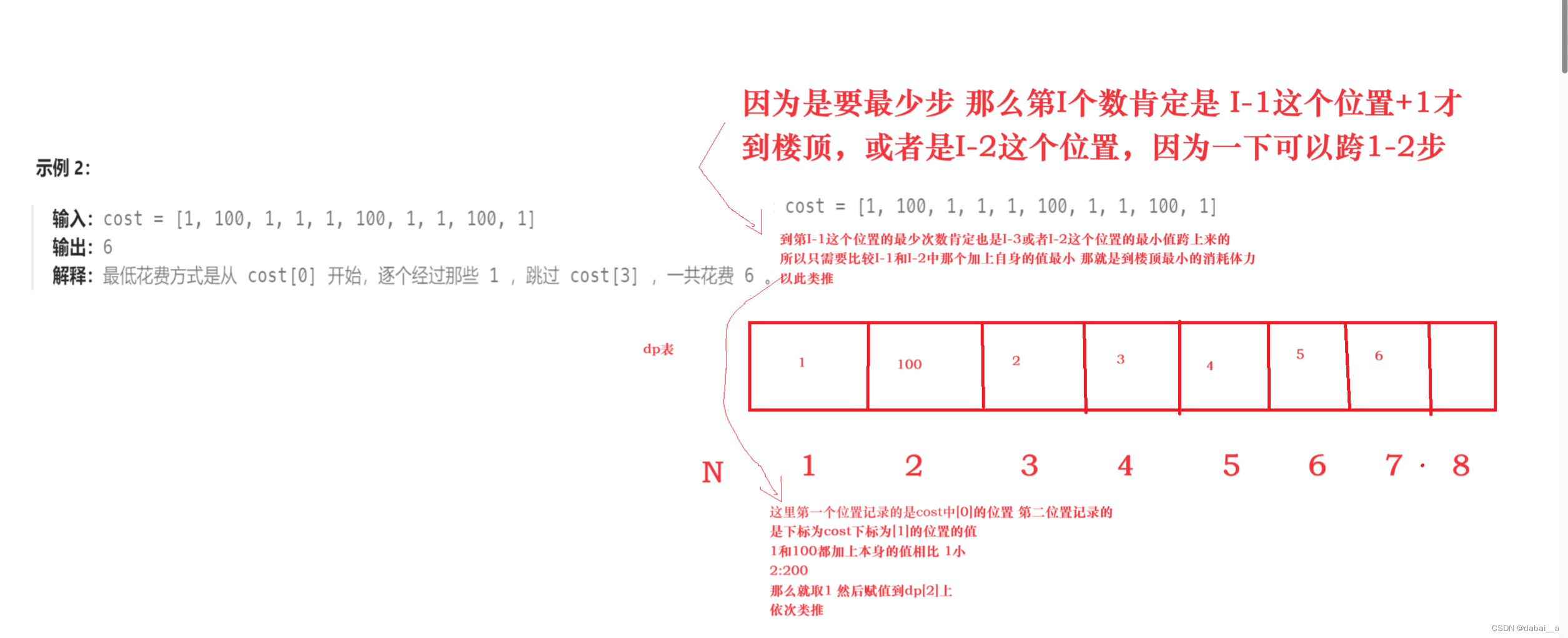

初识动态规划算法(题目加解析)

文章目录 什么是动态规划正文力扣题第 N 个泰波那契数三步问题使用最小花费爬楼梯 总结 什么是动态规划 线性动态规划:是可以用一个dp表来存储内容,并且找到规律存储,按照规律存储。让第i个位置的值等于题目要求的答案 >dp表:dp表就是用一…...

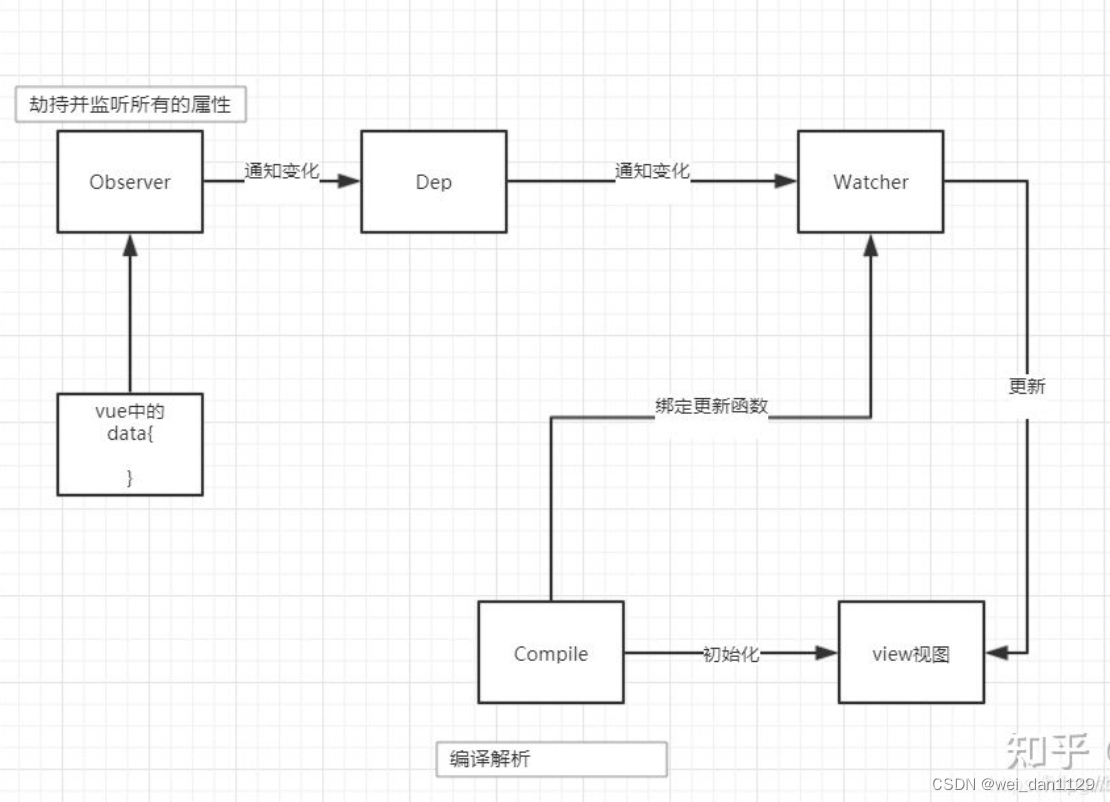

Vue2.0与Vue3.0的区别

一、Vue2和Vue3的数据双向绑定原理发生了改变 Vue2的双向数据绑定是利用ES5的一个API,Object.definePropert()对数据进行劫持 结合 发布 订阅模式的方式来实现的。通过Object.defineProperty来劫持数据的setter,getter,在数据变动时发布消息…...

探索人工智能领域——每日20个名词详解【day6】

目录 前言 正文 总结 🌈嗨!我是Filotimo__🌈。很高兴与大家相识,希望我的博客能对你有所帮助。 💡本文由Filotimo__✍️原创,首发于CSDN📚。 📣如需转载,请事先与我联系以…...

C++初阶 | [七] string类(上)

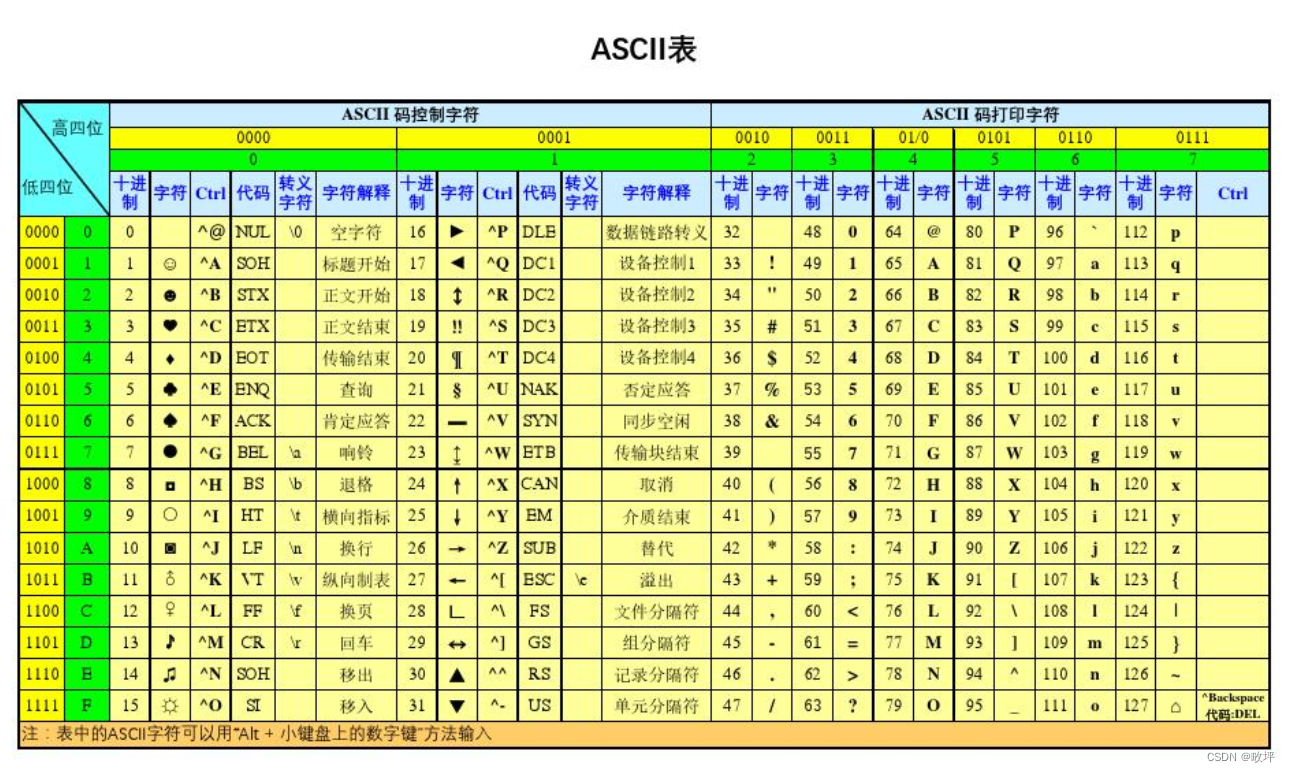

摘要:标准库中的string类的常用函数 C语言中,字符串是以\0结尾的一些字符的集合,为了操作方便,C标准库中提供了一些str系列的库函数, 但是这些库函数与字符串是分离开的,不太符合OOP(面向对象)的思想&#…...

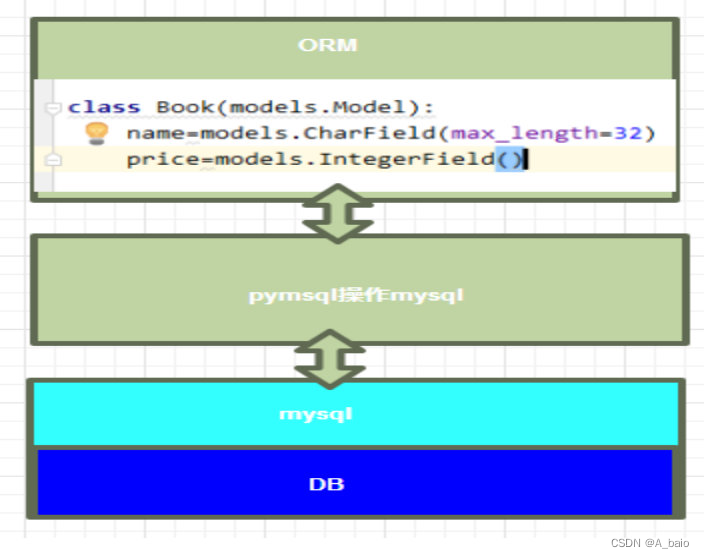

Django总结

文章目录 一、Web应用Web应用程序的优点Web应用程序的缺点应用程序有两种模式C/S、B/S C/S 客户端/服务端局域网连接其他电脑的MySQL数据库1.先用其他电脑再cmd命令行ping本机ip2.开放MySQL的访问 B/S 浏览器/服务端基于socket编写一个Web应用 二、Http协议1.http协议是什么2.h…...

【qml入门系列教程】:qml QtObject用法介绍

作者:令狐掌门 技术交流QQ群:675120140 博客地址:https://mingshiqiang.blog.csdn.net/ 文章目录 QtObject 是 Qt/QML 中的一个基础类型,通常用作创建一个没有 UI 的(不渲染任何东西的)纯逻辑对象。可以使用它来组织代码、存储状态或者作为属性和方法的容器。 以下是如何…...

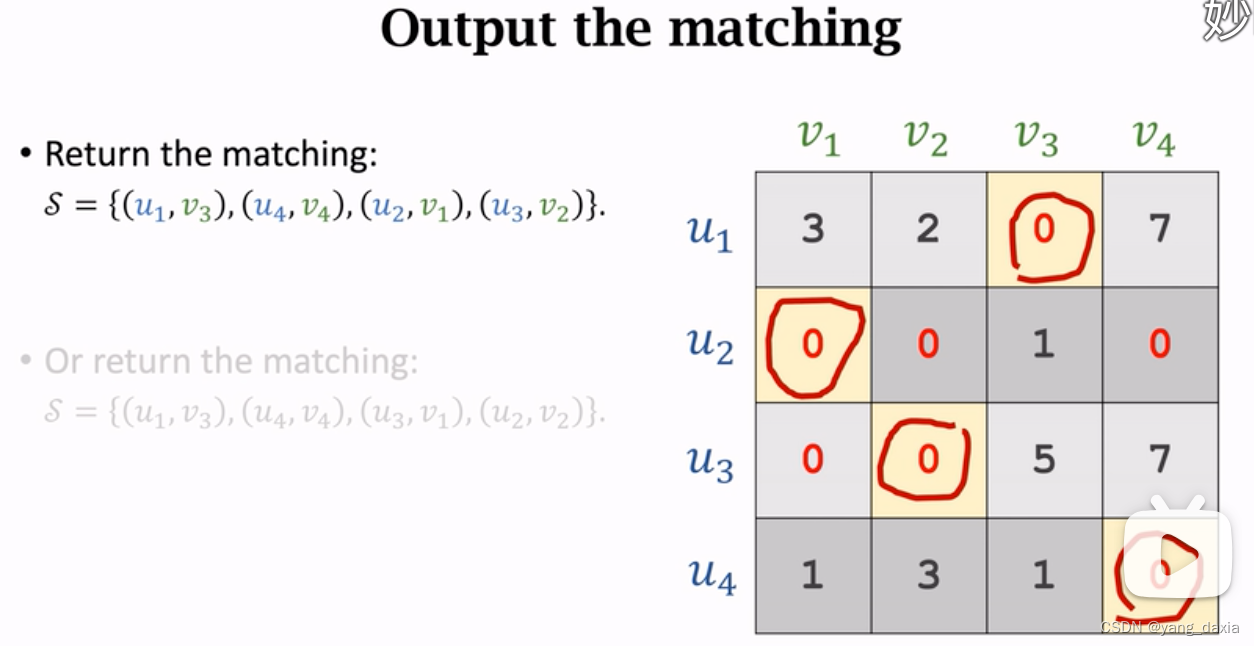

2分图匹配算法

定义 节点u直接无边,v之间无边,边只存在uv之间。判断方法:BFS染色法,全部染色后,相邻边不同色 无权二部图中的最大匹配 最大匹配即每一个都匹配上min(u, v)。贪心算法可能导致&…...

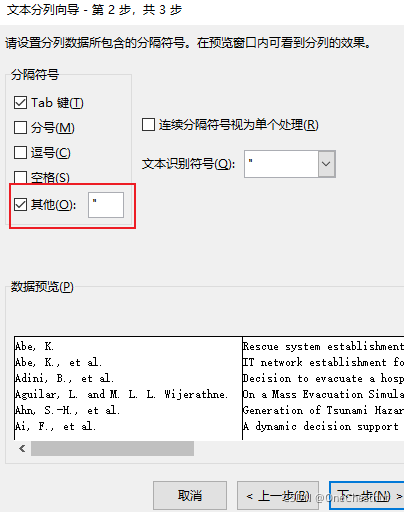

[EndNote学习笔记] 导出库中文献的作者、标题、年份到Excel

菜单栏Edit中,选择 Output Styles 在默认的 Annotated上进行修改,在Bibliography栏下的Templates中修改想要导出的格式 其中,每个粗体标题表示,针对不同的文献类型,设置相应的导出格式。一般为Journal Article&…...

SQL Sever 基础知识 - 数据查询

SQL Sever 基础知识 - 一、查询数据 一、查询数据第1节 基本 SQL Server 语句SELECT第2节 SELECT语句示例2.1 SELECT - 检索表示例的某些列2.2 SELECT - 检索表的所有列2.3 SELECT - 对结果集进行筛选2.4 SELECT - 对结果集进行排序2.5 SELECT - 对结果集进行分组2.5 SELECT - …...

Vue入门——v-on标签

文章目录 规则v-on 一、案例总结 规则 v-on 作用:为html标签绑定事件语法: v-on:事件名:“函数名”简写为 事件名“函数名” 注意:函数需要定义在methods选项内部 一、案例 我们给案件绑定一个单击事件 <!DOCTYPE…...

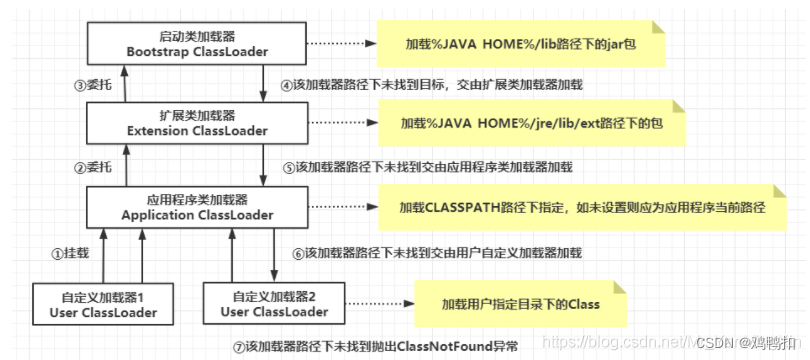

JVM:双亲委派(未完结)

类加载 定义 一个java文件从编写代码到最终运行,必须要经历编译和类加载的过程,如下图(图源自b站视频up主“跟着Mic学架构”)。 编译就是把.java文件变成.class文件。类加载就是把.class文件加载到JVM内存中,得到一…...

Leetcode 2661. 找出叠涂元素

Leetcode 2661. 找出叠涂元素题目 给你一个下标从 0 开始的整数数组 arr 和一个 m x n 的整数 矩阵 mat 。arr 和 mat 都包含范围 [1,m * n] 内的 所有 整数。从下标 0 开始遍历 arr 中的每个下标 i ,并将包含整数 arr[i] 的 mat 单元格涂色。请你找出 a…...

vscode代码调试配置

C/C代码调试 点击 vscode左侧的 run and debug,新建launch.json 和 tasks.json,并进行配置如下 launch.json {// Use IntelliSense to learn about possible attributes.// Hover to view descriptions of existing attributes.// For more informati…...

PTA 7-225 sdut-C语言实验- 冒泡排序中数据交换的次数

听说过冒泡排序么?一种很暴力的排序方法。今天我们不希望你用它来排序,而是希望你能算出从小到大冒泡排序的过程中一共进行了多少次数据交换。 输入格式: 输入数据的第一行为一个正整数 T ,表示有 T 组测试数据。 接下来T行,每行…...

新的 BLUFFS 攻击导致蓝牙连接不再私密

蓝牙是一种连接我们设备的低功耗无线技术,有一个新的漏洞需要解决。 中间的攻击者可以使用新的 BLUFFS 攻击轻松窥探您的通信。 法国研究中心 EURECOM 的研究员 Daniele Antonioli 演示了六种新颖的攻击,这些攻击被定义为 BLUFFS(蓝牙转发和…...

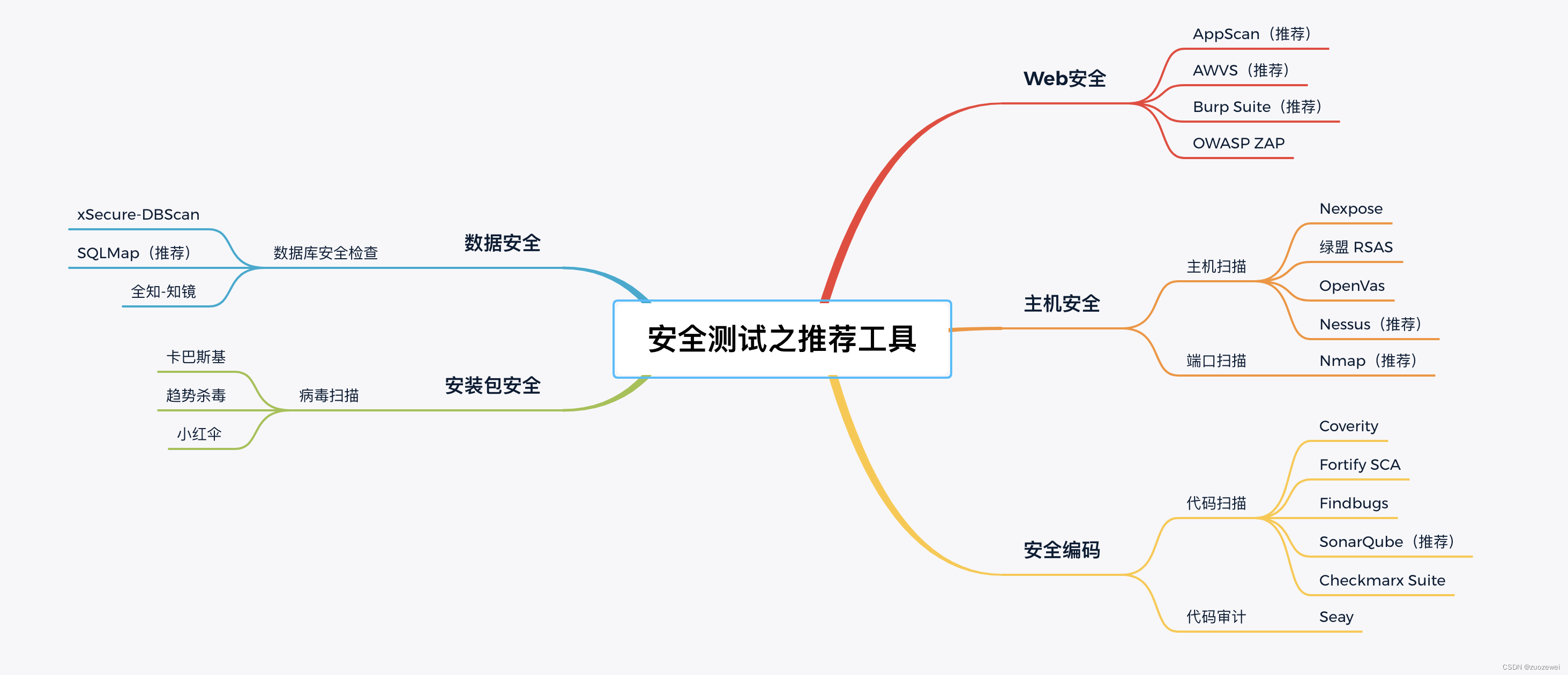

安全测试之推荐工具(一)

文章目录 一、前言二、Web安全(一)AppScan(推荐)(二)AWVS(推荐)(三)Burp Suite(推荐)(四)OWASP ZAP 三、主机安…...

简易版抽奖活动的设计技术方案

1.前言 本技术方案旨在设计一套完整且可靠的抽奖活动逻辑,确保抽奖活动能够公平、公正、公开地进行,同时满足高并发访问、数据安全存储与高效处理等需求,为用户提供流畅的抽奖体验,助力业务顺利开展。本方案将涵盖抽奖活动的整体架构设计、核心流程逻辑、关键功能实现以及…...

前端倒计时误差!

提示:记录工作中遇到的需求及解决办法 文章目录 前言一、误差从何而来?二、五大解决方案1. 动态校准法(基础版)2. Web Worker 计时3. 服务器时间同步4. Performance API 高精度计时5. 页面可见性API优化三、生产环境最佳实践四、终极解决方案架构前言 前几天听说公司某个项…...

ESP32读取DHT11温湿度数据

芯片:ESP32 环境:Arduino 一、安装DHT11传感器库 红框的库,别安装错了 二、代码 注意,DATA口要连接在D15上 #include "DHT.h" // 包含DHT库#define DHTPIN 15 // 定义DHT11数据引脚连接到ESP32的GPIO15 #define D…...

Python实现prophet 理论及参数优化

文章目录 Prophet理论及模型参数介绍Python代码完整实现prophet 添加外部数据进行模型优化 之前初步学习prophet的时候,写过一篇简单实现,后期随着对该模型的深入研究,本次记录涉及到prophet 的公式以及参数调优,从公式可以更直观…...

Nuxt.js 中的路由配置详解

Nuxt.js 通过其内置的路由系统简化了应用的路由配置,使得开发者可以轻松地管理页面导航和 URL 结构。路由配置主要涉及页面组件的组织、动态路由的设置以及路由元信息的配置。 自动路由生成 Nuxt.js 会根据 pages 目录下的文件结构自动生成路由配置。每个文件都会对…...

WordPress插件:AI多语言写作与智能配图、免费AI模型、SEO文章生成

厌倦手动写WordPress文章?AI自动生成,效率提升10倍! 支持多语言、自动配图、定时发布,让内容创作更轻松! AI内容生成 → 不想每天写文章?AI一键生成高质量内容!多语言支持 → 跨境电商必备&am…...

SpringCloudGateway 自定义局部过滤器

场景: 将所有请求转化为同一路径请求(方便穿网配置)在请求头内标识原来路径,然后在将请求分发给不同服务 AllToOneGatewayFilterFactory import lombok.Getter; import lombok.Setter; import lombok.extern.slf4j.Slf4j; impor…...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

push [特殊字符] present

push 🆚 present 前言present和dismiss特点代码演示 push和pop特点代码演示 前言 在 iOS 开发中,push 和 present 是两种不同的视图控制器切换方式,它们有着显著的区别。 present和dismiss 特点 在当前控制器上方新建视图层级需要手动调用…...

C# 表达式和运算符(求值顺序)

求值顺序 表达式可以由许多嵌套的子表达式构成。子表达式的求值顺序可以使表达式的最终值发生 变化。 例如,已知表达式3*52,依照子表达式的求值顺序,有两种可能的结果,如图9-3所示。 如果乘法先执行,结果是17。如果5…...