如何发现服务器被入侵了,服务器被入侵了该如何处理?

作为现代社会的重要基础设施之一,服务器的安全性备受关注。服务器被侵入可能导致严重的数据泄露、系统瘫痪等问题,因此及时排查服务器是否被侵入,成为了保障信息安全的重要环节。小德将给大家介绍服务器是否被侵入的排查方案,并采取相应措施进行防护。

第一步:日志分析

服务器日志是排查服务器是否被侵入的重要依据之一。通过分析服务器日志,我们可以查看是否有异常的登录记录、访问记录等。常见的服务器日志包括系统日志、Web服务器日志、数据库日志等。管理员可以通过查看这些日志,判断是否有未授权的登录行为或异常的系统操作。

为了更好地分析服务器日志,我们可以借助一些工具。例如,ELK(Elasticsearch, Logstash, Kibana)是一套开源的日志分析工具,可以帮助管理员实时监控服务器日志,发现异常行为。ELK可以将日志数据收集、存储和可视化展示,使管理员能够更加方便地分析日志,发现异常情况。

第二步:网络流量监控

服务器的网络流量也是排查是否被侵入的重要指标之一。通过监控服务器的网络流量,我们可以发现是否有大量的异常流量,是否有未授权的连接等。管理员可以借助一些网络流量监控工具,例如Wireshark、TCPdump等,来捕获服务器的网络流量数据,并进行分析。

网络流量监控工具可以帮助管理员查看服务器的网络连接情况,识别异常的连接和流量。例如,如果发现大量的未知IP地址在尝试连接服务器,或者发现服务器发送了大量的数据包到外部网络,那么可能存在服务器被攻击的风险。

第三步:漏洞扫描

服务器上的软件和应用程序可能存在漏洞,攻击者可以利用这些漏洞进行入侵。因此,定期进行漏洞扫描是排查服务器是否被侵入的重要步骤之一。管理员可以使用一些漏洞扫描工具,例如Nessus、OpenVAS等,对服务器进行扫描,查找是否存在已知的漏洞。

漏洞扫描工具可以自动化地扫描服务器上的各种软件和服务,检测是否存在已知的漏洞,并给出相应的建议和修复方法。管理员可以根据扫描结果,及时修复服务器上的漏洞,减少被攻击的风险。

第四步:入侵检测系统

入侵检测系统(Intrusion Detection System, IDS)是一种监控网络流量的系统,可以及时发现和响应网络攻击。通过在服务器上部署入侵检测系统,可以实时监控服务器的网络流量和系统行为,发现是否有异常的活动。

入侵检测系统可以通过特定的规则或算法,对服务器的网络流量和系统行为进行分析,判断是否存在异常情况。一旦发现异常活动,入侵检测系统可以及时发出警报,并采取相应的措施进行防护。

第五步:定期备份和恢复

无论我们采取了多么严密的安全措施,服务器被攻击的风险始终存在。因此,定期备份服务器数据并建立恢复机制是非常重要的。如果服务器被侵入,管理员可以通过恢复备份数据来还原服务器,减少数据丢失和系统瘫痪的风险。

定期备份服务器数据可以使用各种备份工具,例如rsync、Bacula等。管理员可以根据实际需求,选择合适的备份工具,并定期备份服务器的关键数据。同时,管理员需要测试备份数据的可靠性,确保在服务器被攻击的情况下,能够及时恢复数据。

综上所诉,服务器是否被侵入的排查方案需要从多个方面进行分析和监控。通过日志分析、网络流量监控、漏洞扫描、入侵检测系统和定期备份等措施,管理员可以及时发现服务器是否受到攻击,并采取相应措施进行防护。同时,管理员还需要及时更新服务器的软件和补丁,加强访问控制和身份验证,提高服务器的安全性。只有综合运用各种技术手段,才能有效保护服务器的安全,减少被攻击的风险。

上诉是小德总结出来还未被攻击的情况下,因为做的安全准备,下面小德再给大家介绍一下已经被入侵情况下,该做的处理

1、服务器保护

核实机器被入侵后,应当尽快将机器保护起来,避免被二次入侵或者当成跳板扩大攻击面。

此时,为保护服务器和业务,避免服务器被攻击者继续利用,应尽快迁移业务,立即下线机器。

如果不能立即处理,应当通过配置网络 ACL 等方式,封掉该服务器对网络的双向连接。

2、查找攻击源

可以通过分析系统日志或登录日志文件,查看可疑信息,同时也要查看系统都打开了哪些端口,运行哪些进程,并通过这些进程分析哪些是可疑的程序。这个过程要根据经验和综合判断能力进行追查和分析。下面的章节会详细介绍这个过程的处理思路。

3、分析入侵原因和途径

既然系统遭到入侵,那么原因是多方面的,可能是系统漏洞,也可能是程序漏洞,一定要查清楚是哪个原因导致的,并且还要查清楚遭到攻击的途径,找到攻击源,因为只有知道了遭受攻击的原因和途径,才能删除攻击源同时进行漏洞的修复。

4、重新安装系统

永远不要认为自己能彻底清除攻击源,因为没有人能比黑客更了解攻击程序,在服务器遭到攻击后,最安全也最简单的方法就是重新安装系统,因为大部分攻击程序都会依附在系统文件或者内核中,所以重新安装系统才能彻底清除攻击源。

5、系统漏洞加固

操作系统出厂时,厂商为了兼容性,不会对系统做严格的安全限制,因此需要做一些安全加固,方可防止黑客入侵。

系统加固主要有以下流程:更新系统补丁、禁用危险服务、卸载危险组件、删除危险权限、开启防火墙、设置复杂密码。

6、软件漏洞加固

常用的Apache、Nginx、Tomcat、MySQL、SQL Server、Serv-U等大部分服务器软件,都存在安全隐患,需要进行安全加固。

7、网站安全加固

几乎所有网站都存在漏洞,网站漏洞也是黑客最常用的入侵途径,因此做好网站安全加固刻不容缓。之所以网站普遍存在漏洞,一是大部分开发人员只注重功能和时间,不会在安全方面多加考虑;二是他们也没有安全防护技术和经验。

1)、网站漏洞类型

网站漏洞主要有下几种:SQL注入、在线上传、跨站入侵、Cookies欺骗、暴力破解。

2)、网站漏洞处理

针对以上漏洞类型,可以引入高防CDN产品,达到一键式防护的效果

有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。专业的攻防团队7*24小时跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。提供智能语义解析功能,在漏洞防御的基础上,增强SQL注入和XXS攻击检测能力。

8、服务器安全加固

针对服务器登入方面安全需要及时调整登入密码.服务商方面有提供安全软件的话,比如德迅卫士,远程防护

远程防护用于对远程桌面登录进行防护,防止非法登录。支持多重防护规则,增强远程桌面安全。

如此解决了登入方面安全问题,后续就是服务器内部安全问题,需要定期查杀病毒,木马,避免说遗留后门程序,可以绕开验证直接登入,

相关文章:

如何发现服务器被入侵了,服务器被入侵了该如何处理?

作为现代社会的重要基础设施之一,服务器的安全性备受关注。服务器被侵入可能导致严重的数据泄露、系统瘫痪等问题,因此及时排查服务器是否被侵入,成为了保障信息安全的重要环节。小德将给大家介绍服务器是否被侵入的排查方案,并采…...

CSDN一键注释功能

这是什么牛逼哄哄的功能 看这里: 然后: 再试一个: 输出结果是?package yuyi03.interview;/*** ClassName: InterviewTest2* Package: yuyi03.interview* Description:** Author 雨翼轻尘* Create 2023/12/14 0014 0:08*/ publ…...

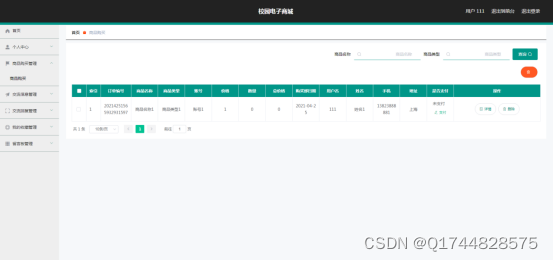

基于JAVA的校园电子商城系统论文

摘 要 网络技术和计算机技术发展至今,已经拥有了深厚的理论基础,并在现实中进行了充分运用,尤其是基于计算机运行的软件更是受到各界的关注。加上现在人们已经步入信息时代,所以对于信息的宣传和管理就很关键。因此校园购物信息的…...

直播传媒公司网站搭建作用如何

直播已然成为抖快等平台的主要生态之一,近些年主播也成为了一种新行业,相关的mcn机构直播传播公司等也时有开业,以旗下主播带来高盈利,而在实际运作中也有一些痛点难题: 1、机构宣传展示难 不少散主播往往会选择合作…...

数据结构与算法-动态规划-机器人达到指定位置方法数

机器人达到指定位置方法数 来自左程云老师书中的一道题 【题目】 假设有排成一行的 N 个位置,记为 1~N,N 一定大于或等于 2。开始时机器人在其中的 M 位置上(M 一定是 1~N 中的一个),机器人可以往左走或…...

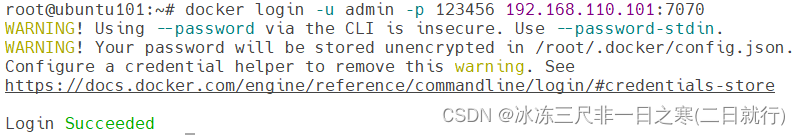

-docker的基本使用)

K8S学习指南(2)-docker的基本使用

文章目录 引言安装 DockerDocker 基本概念1. 镜像(Images)示例:拉取并运行一个 Nginx 镜像 2. 容器(Containers)示例:查看运行中的容器 3. 仓库(Repository)示例:推送镜像…...

java 执行linux 命令

文章目录 前言一、linux命令执行二、使用步骤三、踩坑 前言 java 执行linux 命令; 本文模拟复制linux文件到指定文件夹后打zip包后返回zip名称,提供给下载接口下载zip; 一、linux命令执行 linux命令执行Process process Runtime.getRunti…...

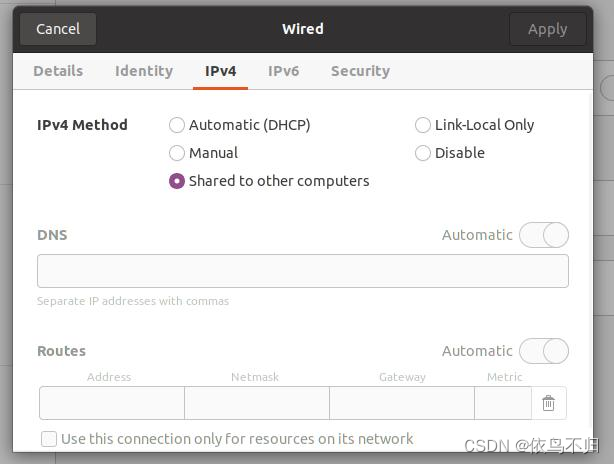

ubuntu将本机的wifi网络通过网线分享给另一台机器(用于没有有线网络,重装系统后无wifi驱动或者另一台设备没有wifi网卡)

1.将两台机器通过网线连接 2.在pci ethernet中设置选择另一台机器的mac address,ipv4中选择share to other computer,另一台机器上设置为动态ip,连接上之后另一台机器即可上网。...

Docker + Jenkins + Gitee 自动化部署项目

1.简介 各位看官老爷,本文为Jenkins实战,注重实际过程,阅读完会有以下收获: 了解如何使用Docker安装Jenkins了解如何使用Jenkins部署maven项目了解如何使用JenkinsGitee实现自动化部署 2.Jenkins介绍 相信,正在读这…...

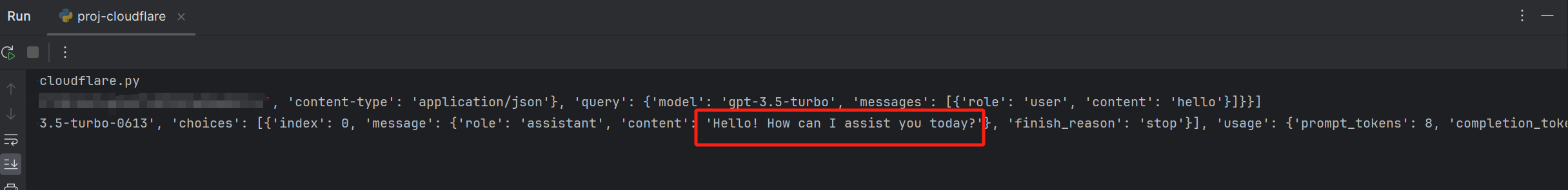

ChatGPT 应用开发(一)ChatGPT OpenAI API 免代理调用方式(通过 Cloudflare 的 AI Gateway)

前言 开发 ChatGPT 应用,我觉得最前置的点就是能使用 ChatGPT API 接口。首先我自己要能成功访问,这没问题,会魔法就可以本地调用。 那用户如何调用到我的应用 API 呢,我的理解是通过用户能访问到的中转服务器向 OpenAI 发起访问…...

【TC3xx】GETH

目录 一、RGMII 二、SMI接口 三、TC3xx MCAL 3.1 MCU 3.2 Port 3.3 DMA 3.4 中断配置 3.5 ETH 3.6 集成 一、RGMII TC3xx支持MII/RMII/RGMII三种以太网数据通信接口。其中RGMII经常用于MAC和MAC之间,或MAC与PHY之间的通信,RGMII的带宽可以是10M…...

不需要联网的ocr项目

地址 GitHub - plantree/ocr-pwa: A simple PWA for OCR, based on Tesseract. 协议 mit 界面 推荐理由 可以离线使用,隐私安全...

【Git使用总结】

Git使用总结 随着软件开发和团队协作的日益重要,Git作为一种强大的版本控制系统,已经成为了开发人员不可或缺的工具。本文将对Git的使用进行总结,以帮助读者更好地掌握Git的用法和技巧。 一、Git的基本概念 在开始使用Git之前,…...

仿照MyBatis手写一个持久层框架学习

首先数据准备,创建MySQL数据库mybatis,创建表并插入数据。 DROP TABLE IF EXISTS user_t; CREATE TABLE user_t ( id INT PRIMARY KEY, username VARCHAR ( 128 ) ); INSERT INTO user_t VALUES(1,Tom); INSERT INTO user_t VALUES(2,Jerry);JDBC API允…...

关东升老师极简系列丛书(由清华大学出版社出版)

极简系列丛书,编程学习新体验 在这个科技日新月异的时代,编程已经成为了一种必备技能。但是面对各种复杂的编程语言,你是否也曾感到过迷茫和困惑?由清华大学出版社出版的“极简系列丛书”就是为了帮助你解决这个问题。 这套丛书…...

要求CHATGPT高质量回答的艺术:提示工程技术的完整指南—第 27 章:如何避开和绕过所有人工智能内容检测器

要求CHATGPT高质量回答的艺术:提示工程技术的完整指南—第 27 章:如何避开和绕过所有人工智能内容检测器 使用高易错性和突发性方法 与人工智能生成的文本相比,人类写作往往具有更多的突发性,这是由于人类往往比人工智能生成的文…...

JavaWeb笔记之MySQL数据库

#Author 流云 #Version 1.0 一、引言 1.1 现有的数据存储方式有哪些? Java程序存储数据(变量、对象、数组、集合),数据保存在内存中,属于瞬时状态存储。 文件(File)存储数据,保存…...

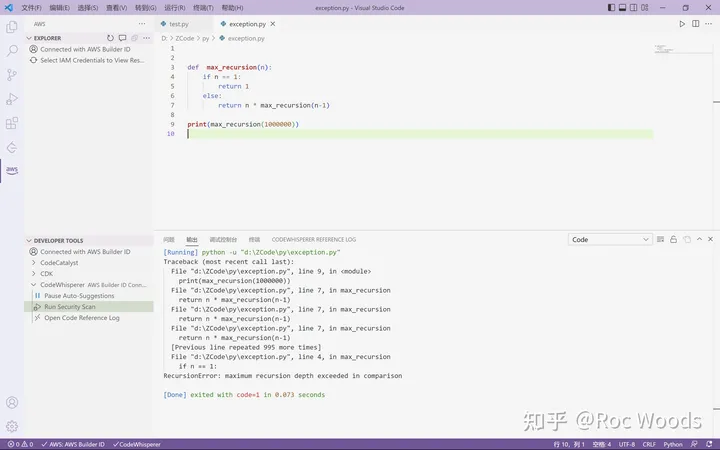

Amazon CodeWhisperer 开箱初体验

文章作者:Coder9527 科技的进步日新月异,正当人工智能发展如火如荼的时候,各大厂商在“解放”码农的道路上不断创造出各种 Coding 利器,今天在下就带大家开箱体验一个 Coding 利器: Amazon CodeWhisperer。 亚马逊云科…...

Java的引用类型有几种?区别是什么?

Java中的引用类型主要分为四种:强引用(Strong Reference)、软引用(Soft Reference)、弱引用(Weak Reference)和虚引用(Phantom Reference)。这些引用类型在Java中主要用于…...

掌握iText:轻松处理PDF文档-基础篇

关于iText iText是一个强大的PDF处理库,可以用于创建、读取和操作PDF文件。它支持PDF表单、加密和签署等操作,同时支持多种字体和编码。maven的中央仓库中的最新版本是5.X,且iText5不是完全免费的,但是基础能力是免费使用的&…...

深入浅出Asp.Net Core MVC应用开发系列-AspNetCore中的日志记录

ASP.NET Core 是一个跨平台的开源框架,用于在 Windows、macOS 或 Linux 上生成基于云的新式 Web 应用。 ASP.NET Core 中的日志记录 .NET 通过 ILogger API 支持高性能结构化日志记录,以帮助监视应用程序行为和诊断问题。 可以通过配置不同的记录提供程…...

可靠性+灵活性:电力载波技术在楼宇自控中的核心价值

可靠性灵活性:电力载波技术在楼宇自控中的核心价值 在智能楼宇的自动化控制中,电力载波技术(PLC)凭借其独特的优势,正成为构建高效、稳定、灵活系统的核心解决方案。它利用现有电力线路传输数据,无需额外布…...

cf2117E

原题链接:https://codeforces.com/contest/2117/problem/E 题目背景: 给定两个数组a,b,可以执行多次以下操作:选择 i (1 < i < n - 1),并设置 或,也可以在执行上述操作前执行一次删除任意 和 。求…...

Linux-07 ubuntu 的 chrome 启动不了

文章目录 问题原因解决步骤一、卸载旧版chrome二、重新安装chorme三、启动不了,报错如下四、启动不了,解决如下 总结 问题原因 在应用中可以看到chrome,但是打不开(说明:原来的ubuntu系统出问题了,这个是备用的硬盘&a…...

浅谈不同二分算法的查找情况

二分算法原理比较简单,但是实际的算法模板却有很多,这一切都源于二分查找问题中的复杂情况和二分算法的边界处理,以下是博主对一些二分算法查找的情况分析。 需要说明的是,以下二分算法都是基于有序序列为升序有序的情况…...

的原因分类及对应排查方案)

JVM暂停(Stop-The-World,STW)的原因分类及对应排查方案

JVM暂停(Stop-The-World,STW)的完整原因分类及对应排查方案,结合JVM运行机制和常见故障场景整理而成: 一、GC相关暂停 1. 安全点(Safepoint)阻塞 现象:JVM暂停但无GC日志,日志显示No GCs detected。原因:JVM等待所有线程进入安全点(如…...

学习STC51单片机32(芯片为STC89C52RCRC)OLED显示屏2

每日一言 今天的每一份坚持,都是在为未来积攒底气。 案例:OLED显示一个A 这边观察到一个点,怎么雪花了就是都是乱七八糟的占满了屏幕。。 解释 : 如果代码里信号切换太快(比如 SDA 刚变,SCL 立刻变&#…...

3-11单元格区域边界定位(End属性)学习笔记

返回一个Range 对象,只读。该对象代表包含源区域的区域上端下端左端右端的最后一个单元格。等同于按键 End 向上键(End(xlUp))、End向下键(End(xlDown))、End向左键(End(xlToLeft)End向右键(End(xlToRight)) 注意:它移动的位置必须是相连的有内容的单元格…...

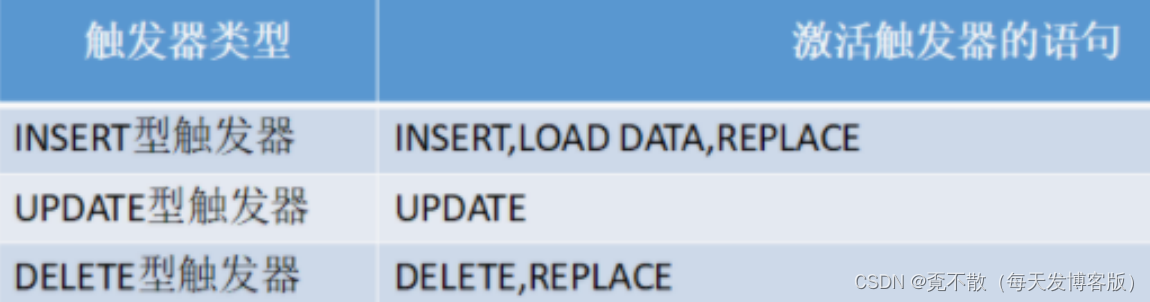

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

Java求职者面试指南:计算机基础与源码原理深度解析

Java求职者面试指南:计算机基础与源码原理深度解析 第一轮提问:基础概念问题 1. 请解释什么是进程和线程的区别? 面试官:进程是程序的一次执行过程,是系统进行资源分配和调度的基本单位;而线程是进程中的…...