SQLMap介绍

预计更新

-

SQL注入概述

1.1 SQL注入攻击概述

1.2 SQL注入漏洞分类

1.3 SQL注入攻击的危害 -

SQLMap介绍

2.1 SQLMap简介

2.2 SQLMap安装与配置

2.3 SQLMap基本用法 -

SQLMap进阶使用

3.1 SQLMap高级用法

3.2 SQLMap配置文件详解

3.3 SQLMap插件的使用 -

SQL注入漏洞检测

4.1 SQL注入漏洞检测基础

4.2 SQL注入漏洞检测工具

4.3 SQL注入漏洞检测实战 -

SQL注入漏洞利用

5.1 SQL注入漏洞利用介绍

5.2 SQLMap利用SQL注入漏洞

5.3 SQL注入漏洞利用实战 -

SQL注入防御

6.1 SQL注入防御基础

6.2 防御SQL注入的最佳实践

6.3 使用SQLMap测试防御效果 -

SQL注入绕过技术

7.1 SQL注入绕过技术介绍

7.2 绕过WAF

7.3 绕过输入过滤 -

SQL注入攻击的后果

8.1 数据泄露

8.2 数据篡改

8.3 数据删除 -

SQL注入漏洞的利用场景

9.1 SQL注入漏洞的利用场景介绍

9.2 电商网站SQL注入漏洞利用实战

9.3 CMS网站SQL注入漏洞利用实战 -

SQL注入漏洞的漏洞挖掘与利用

10.1 SQL注入漏洞的漏洞挖掘方法

10.2 SQL注入漏洞利用的高级技巧

10.3 SQL注入漏洞利用的未来趋势

SQLMap简介

SQLMap是一款开源的自动化SQL注入工具,可以帮助渗透测试工程师快速发现和利用SQL注入漏洞。SQLMap具有自动化探测、漏洞利用、数据提取等功能,可以针对各种不同类型的数据库进行测试。从渗透测试工程师的角度,我们需要深入了解SQLMap的原理和使用方法,以便于提高渗透测试的效率和准确性。

- SQLMap的原理

SQLMap是基于Python开发的自动化SQL注入工具,其原理是通过构造恶意SQL查询语句,探测和利用目标网站的SQL注入漏洞。SQLMap通过发送不同类型的SQL查询请求,从而判断目标网站是否存在SQL注入漏洞,并且可以利用漏洞获取数据库中的数据。

SQLMap的工作流程如下:

-

探测:SQLMap首先会对目标网站进行探测,判断是否存在SQL注入漏洞,包括基于错误消息的注入、基于时间的盲注、布尔盲注等多种探测方式。

-

扫描:如果存在注入漏洞,SQLMap会对漏洞进行扫描,包括获取数据库版本、表结构、列名等信息。

-

利用:SQLMap会利用漏洞进行攻击,包括获取敏感数据、执行任意SQL语句、提权等操作。

- SQLMap的使用方法

SQLMap是一款命令行工具,需要在终端中使用。下面我们来介绍SQLMap的常用参数和使用方法。

- 基本参数

-a:指定注入类型,包括GET、POST、COOKIE等。

-u:指定目标URL。

-p:指定注入参数。

–level:指定注入等级,包括1-5级。

–risk:指定注入风险,包括1-3级。

-dbs:获取目标数据库列表。

- 进阶参数

–threads:指定线程数。

–proxy:指定代理服务器。

–time-sec:指定时间延迟,用于盲注。

–tamper:指定字符编码方式,用于绕过WAF。

–dbms:指定目标数据库类型,包括MySQL、Oracle、MSSQL等。

- 操作参数

–dump:获取目标数据库中的数据。

–os-shell:获取目标服务器的操作系统Shell。

–sql-shell:获取目标数据库的SQL Shell。

–technique:指定注入技术,包括UNION注入、报错注入、时间盲注等。

- SQLMap的实战应用

下面我们通过实例来介绍SQLMap的具体应用。

- 探测目标网站是否存在注入漏洞

我们可以使用以下命令进行探测:

sqlmap -u "http://example.com/index.php?id=1" --dbs

其中,-u参数指定目标URL,–dbs参数用于获取目标数据库列表。如果目标网站存在注入漏洞,则SQLMap会输出数据库列表。

- 获取目标数据库中的数据

我们可以使用以下命令获取目标数据库中的数据:

sqlmap -u "http://example.com/index.php?id=1" --dump -T users

其中,-T参数指定要获取的表名,–dump参数用于获取表中的数据。如果目标网站存在注入漏洞,则SQLMap会输出表中的数据。

- 获取目标服务器的操作系统Shell

我们可以使用以下命令获取目标服务器的操作系统Shell:

sqlmap -u "http://example.com/index.php?id=1" --os-shell

如果目标网站存在注入漏洞,则SQLMap会输出操作系统Shell。

- 获取目标数据库的SQL Shell

我们可以使用以下命令获取目标数据库的SQL Shell:

sqlmap -u "http://example.com/index.php?id=1" --sql-shell

如果目标网站存在注入漏洞,则SQLMap会输出数据库的SQL Shell。

需要注意的是,使用SQLMap进行渗透测试时需要进行充分的测试和备份,以防止对目标系统造成不可逆的损害。

- 总结

SQLMap是一款开源的自动化SQL注入工具,可以帮助渗透测试工程师快速发现和利用SQL注入漏洞。SQLMap具有自动化探测、漏洞利用、数据提取等功能,可以针对各种不同类型的数据库进行测试。渗透测试工程师需要深入了解SQLMap的原理和使用方法,以便于提高渗透测试的效率和准确性。在使用SQLMap进行渗透测试时,需要进行充分的测试和备份,以防止对目标系统造成不可逆的损害。

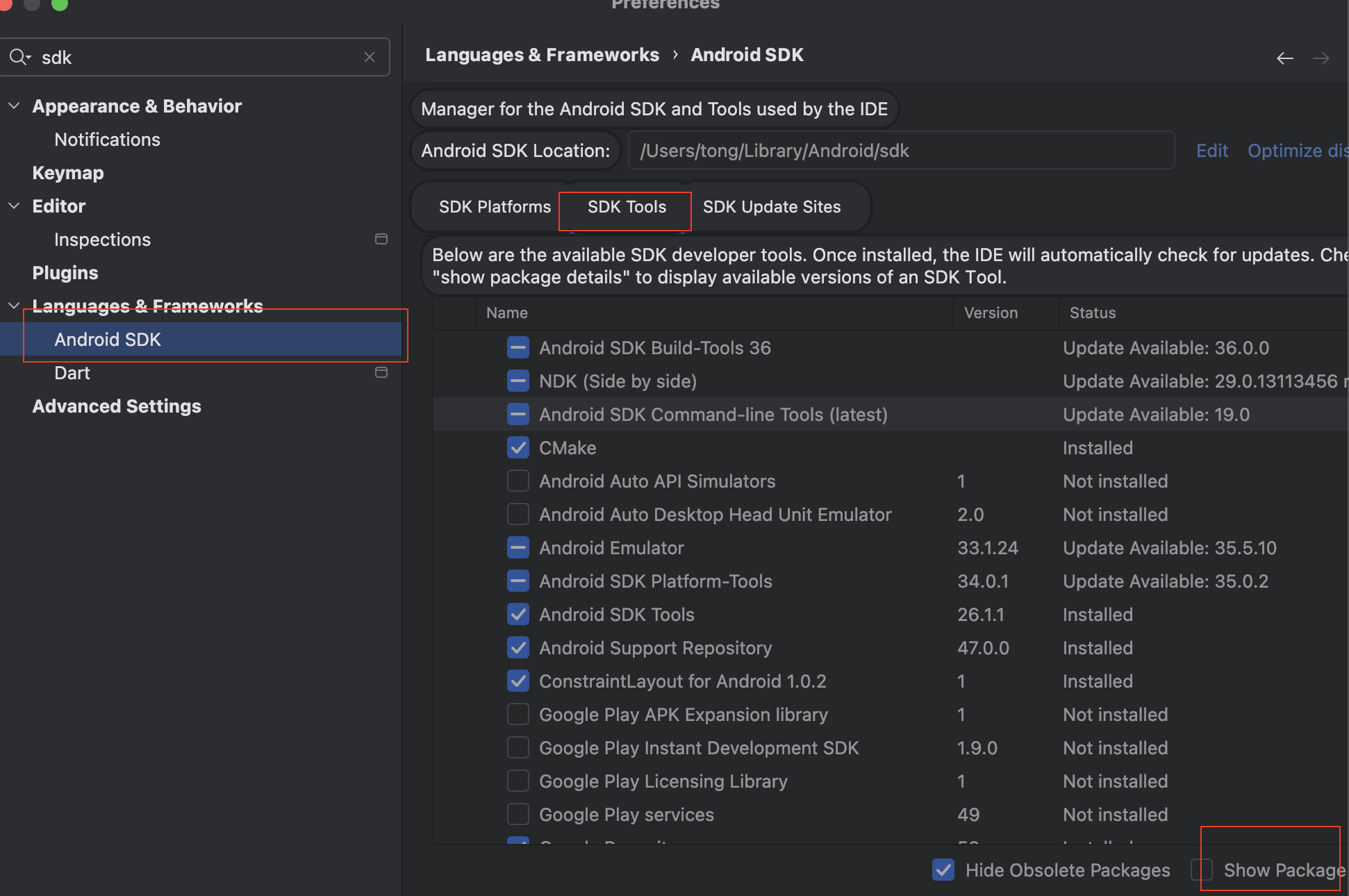

SQLMap安装与配置

SQLMap是一款自动化SQL注入工具,可以帮助渗透测试工程师快速发现和利用SQL注入漏洞。在使用SQLMap进行渗透测试之前,我们需要先了解SQLMap的安装和配置方法。本文将从渗透测试工程师的角度,详细介绍SQLMap的安装和配置方法,以及常见问题的解决方案。

- SQLMap的安装方法

SQLMap是一款基于Python开发的工具,因此需要先安装Python。下面我们将介绍SQLMap的安装方法。

- 安装Python

首先,我们需要在官网下载Python的安装包,然后按照安装向导进行安装。在安装过程中,需要选择添加Python到系统环境变量,以便于在命令行中使用Python。

- 下载SQLMap

我们可以在SQLMap的官网(https://sqlmap.org/)上下载最新版本的SQLMap。下载完成后,将文件解压到本地。

- 安装依赖库

SQLMap需要使用一些Python库来进行工作,我们可以通过以下命令安装这些依赖库:

pip install -r requirements.txt

其中,requirements.txt是SQLMap的依赖库列表文件。

- 安装完成

安装完成后,我们可以通过以下命令验证SQLMap是否安装成功:

python sqlmap.py --version

如果SQLMap版本信息被正确输出,说明SQLMap安装成功。

- SQLMap的配置方法

SQLMap的配置文件位于sqlmap.conf文件中,我们可以通过修改这个文件来进行配置。下面我们将介绍SQLMap的常见配置项。

- 数据库类型

在sqlmap.conf文件中,可以通过设置dbms参数来指定目标数据库的类型。如果不指定,则SQLMap默认使用MySQL数据库。

例如,以下配置指定目标数据库类型为MySQL:

dbms = mysql

- User-Agent

SQLMap默认使用随机的User-Agent头部,以模拟真实的请求。如果需要自定义User-Agent头部,可以在sqlmap.conf文件中设置User-Agent参数。

例如,以下配置指定User-Agent头部为Mozilla Firefox:

user-agent = Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:68.0) Gecko/20100101 Firefox/68.0

- Cookie

如果目标网站需要登录才能访问,我们需要在sqlmap.conf文件中设置Cookie参数来指定登录后的Cookie。设置Cookie的方法如下:

cookie = PHPSESSID=1234567890abcdef1234567890abcdef

其中,PHPSESSID是登录后的Session ID。

- 代理

如果目标网站使用了代理,我们需要在sqlmap.conf文件中设置proxy参数来指定代理。设置代理的方法如下:

proxy = http://127.0.0.1:8080

其中,http://127.0.0.1:8080是代理服务器的地址和端口号。

- 扫描选项

SQLMap可以通过一系列的选项来控制扫描的范围和深度。以下是一些常用的扫描选项:

- -u:指定目标URL

- -p:指定要测试的参数

- –level:指定测试的深度(1-5)

- –risk:指定测试的风险级别(1-3)

例如,以下命令指定测试目标URL,测试参数为id,深度为2,风险级别为2:

python sqlmap.py -u "http://example.com/index.php?id=1" -p id --level=2 --risk=2

- 常见问题的解决方案

在使用SQLMap进行渗透测试时,可能会遇到一些常见问题。下面我们将介绍一些常见问题的解决方案。

- 报错:UnicodeDecodeError: ‘ascii’ codec can’t decode byte 0xe5 in position 0: ordinal not in range(128)

这个问题是由于Python默认使用ascii编码,而sqlmap.conf文件中包含了非ascii字符导致的。解决方法是在sqlmap.conf文件开头添加以下代码:

# coding=utf-8

- 报错:ImportError: No module named ‘Crypto.Cipher’

这个问题是由于缺少pycrypto库导致的。解决方法是通过以下命令安装pycrypto库:

pip install pycrypto

- 报错:Connection refused

这个问题是由于目标网站拒绝了SQLMap的连接请求导致的。解决方法是使用代理服务器或者调整SQLMap的扫描速度。

- 扫描速度过慢

如果扫描速度过慢,可能是因为SQLMap默认使用了大量的时间延迟。解决方法是通过以下命令关闭时间延迟:

python sqlmap.py -u "http://example.com/index.php?id=1" -p id --delay=0

- 报错:HTTP Error 403: Forbidden

这个问题是由于目标网站禁止了SQLMap的访问导致的。解决方法是使用代理服务器或者调整SQLMap的扫描速度。

总结

通过本文的介绍,我们了解了SQLMap的安装和配置方法,以及常见问题的解决方案。在使用SQLMap进行渗透测试时,需要注意安全和合法性,避免对他人的网络造成不必要的损失。

SQLMap基本用法

SQLMap是一款自动化SQL注入工具,可以帮助渗透测试工程师快速发现和利用SQL注入漏洞。在使用SQLMap进行渗透测试时,需要掌握SQLMap的基本用法。本文将从渗透测试工程师的角度,详细介绍SQLMap的基本用法,包括测试目标的URL、参数、Cookie等,以及常见测试选项和测试结果的解释。

- 测试目标的URL

在使用SQLMap进行渗透测试时,首先需要指定目标URL。以下是一些常见的URL格式:

- http://example.com/index.php?id=1

- https://example.com/search.php?q=abc

- http://192.168.1.100/product.php?id=1

其中,id、q、id=1等都是参数,需要进行注入测试。

在指定URL时,我们可以使用以下命令:

python sqlmap.py -u "http://example.com/index.php?id=1"

其中,-u参数指定要测试的目标URL。

- 测试目标的参数

在指定目标URL后,我们需要指定要测试的参数。SQLMap可以自动检测URL中的参数,并进行注入测试。以下是一些常见的参数格式:

- id=1

- q=abc

- category=1&sort=price

在指定参数时,我们可以使用以下命令:

python sqlmap.py -u "http://example.com/index.php?id=1" -p id

其中,-p参数指定要测试的参数。

- 指定Cookie

如果目标网站需要登录才能访问,我们需要指定登录后的Cookie。以下是一个例子:

python sqlmap.py -u "http://example.com/index.php?id=1" -p id --cookie "PHPSESSID=1234567890abcdef1234567890abcdef"

其中,–cookie参数指定登录后的Cookie。

- 常见测试选项

SQLMap可以通过一系列的选项来控制测试的深度、速度、风险等。以下是一些常见的测试选项:

- –level:指定测试的深度(1-5)

- –risk:指定测试的风险级别(1-3)

- –delay:指定测试之间的时间延迟

- –batch:以批处理模式运行,不需要进行任何交互

- –dump:导出数据库中的数据

以下是一个例子:

python sqlmap.py -u "http://example.com/index.php?id=1" -p id --level 2 --risk 2 --delay 1 --batch --dump

其中,–level参数指定测试的深度为2,–risk参数指定测试的风险级别为2,–delay参数指定测试之间的时间延迟为1秒,–batch参数以批处理模式运行,–dump参数导出数据库中的数据。

- 测试结果解释

在测试完成后,SQLMap会生成一份测试报告,其中包含了测试结果、漏洞详情等信息。以下是一些常见的测试结果:

- GET parameter ‘id’ is vulnerable.:表示id参数存在注入漏洞。

- POST parameter ‘username’ is vulnerable.:表示username参数存在注入漏洞。

- available databases [2]::表示存在2个数据库。

- database: testdb:表示存在名为testdb的数据库。

- tables:表示数据库中的表。

- columns:表示表中的列。

- data:表示表中的数据。

需要注意的是,测试结果仅供参考,需要结合实际情况进行分析。

总结

SQLMap是一款强大的自动化SQL注入工具,可以帮助渗透测试工程师快速发现和利用SQL注入漏洞。在使用SQLMap进行渗透测试时,需要掌握SQLMap的基本用法,包括测试目标的URL、参数、Cookie等,以及常见测试选项和测试结果的解释。在测试时需要谨慎操作,结合实际情况进行分析,以确保测试结果的准确性和可靠性。

相关文章:

SQLMap介绍

预计更新SQL注入概述 1.1 SQL注入攻击概述 1.2 SQL注入漏洞分类 1.3 SQL注入攻击的危害 SQLMap介绍 2.1 SQLMap简介 2.2 SQLMap安装与配置 2.3 SQLMap基本用法 SQLMap进阶使用 3.1 SQLMap高级用法 3.2 SQLMap配置文件详解 3.3 SQLMap插件的使用 SQL注入漏洞检测 4.1 SQL注入…...

平头哥玄铁系列 RISC-V 芯片及开发板

1、玄铁 9 系列概述 玄铁 8 系列 基于C-SKY架构,玄铁 9 系列基于 RISC-V 架构。E 系列为 RISC-V 32 位,C 系列为 RISC-V 64 位。 E902:超低功耗 RSIC-V 架构处理器 E902 采用 2 级极简流水线兼容 RISC-V 架构且对执行效率等方面进行了增强&a…...

Android 删除浏览器导航页面修改默认主页

Android 删除浏览器导航页面修改默认主页 近来收到客户需求反馈,需要删除浏览器导航页面并将百度设置为默认主页,具体修改参照如下: 删除浏览器导航页面: /vendor/mediatek/proprietary/packages/apps/Browser/src/com/android…...

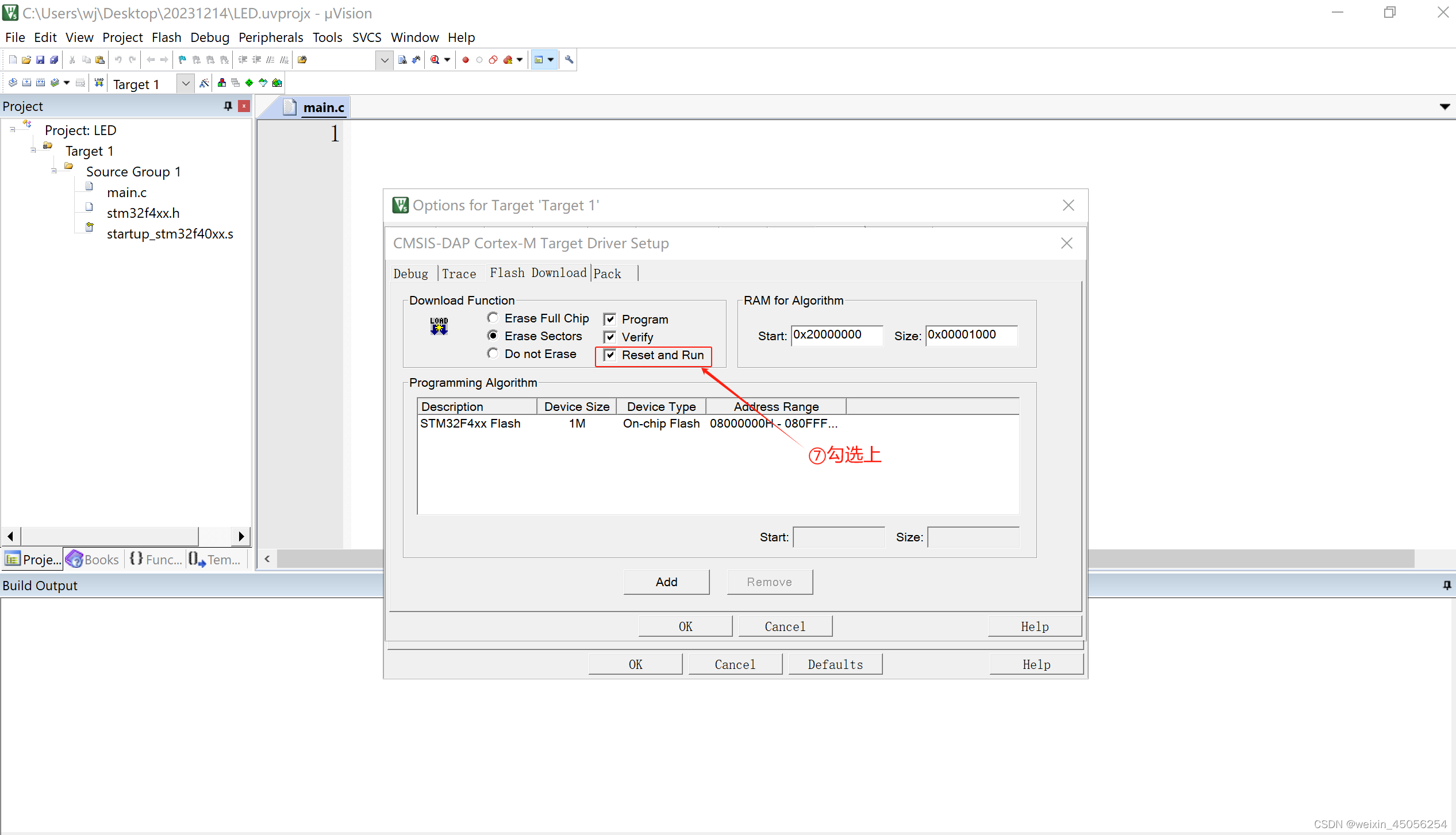

【Stm32-F407】Keil uVision5 下新建工程

①双击鼠标左键打开Keil uVision5,选择 Project 下的 New uVision Project ; ②在期望的文件夹下创建一个工程,并按如下要求操作; ③添加文件类型,按如下要求操作 ④如有需要可添加相关启动文件在工程文件夹下并添加到…...

linux中文件服务器NFS和FTP服务

文件服务器 NFSNFS介绍配置nfs文件共享服务端客户端 FTPftp介绍FTP基础ftp主动模式ftp被动模式 Vsftp 服务器简介vsftpd配置安装vsftpd[ftp的服务端]编辑配置文件匿名用户设置创建本地用户使用ftp服务 客户端操作匿名用户登录本地用户登录lftp服务 NFS NFS介绍 文件系统级别共…...

茶室茶楼计时计费软件,软件中的商品管理计时操作教程

一、前言 茶室在营业的时候,不但需要计时间,同时还需要管理商品入库出库库存等管理。这就需要一款实用的操作简单的管理软件。 下面以 佳易王茶社计时计费软件V18.0为例说明,其他版本可以参考本教程。 软件下载或技术支持可以点击最下方官…...

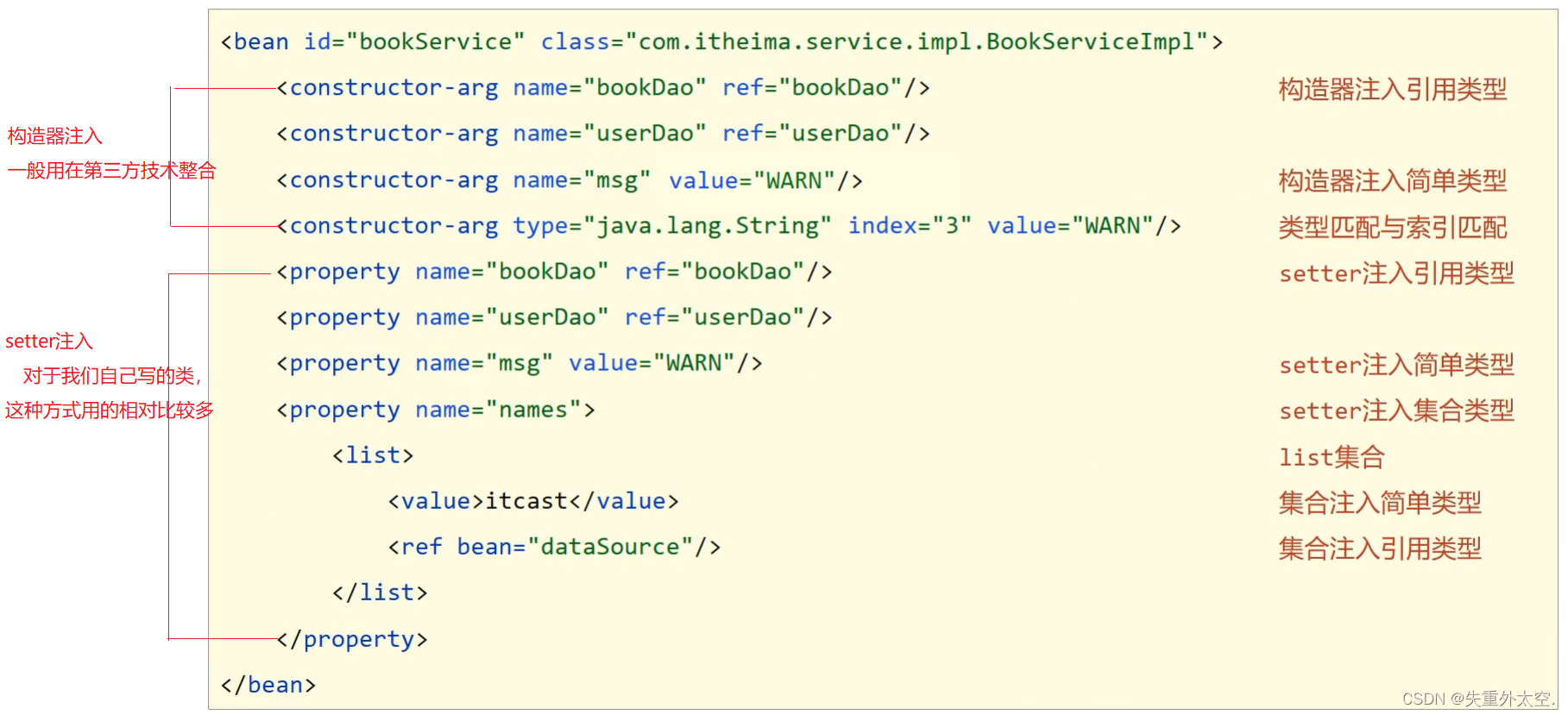

从入门到精通:掌握Spring IOC/DI配置管理第三方bean的技巧

IOC/DI配置管理第三方bean 1.1 案例:数据源对象管理1.1.1 环境准备1.1.2 思路分析1.1.3 实现Druid管理步骤1:导入druid的依赖步骤2:配置第三方bean步骤3:从IOC容器中获取对应的bean对象步骤4:运行程序 1.1.4 实现C3P0管理步骤1:导入C3P0的依赖步骤2:配置第三方bean步骤3:运行程…...

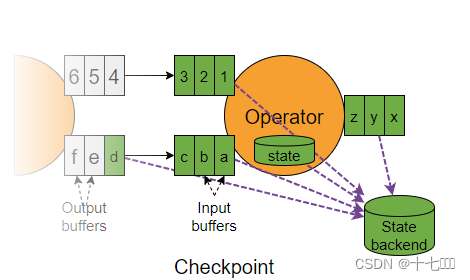

Flink的容错机制

容错机制 容错:指出错后不影响数据的继续处理,并且恢复到出错前的状态。 检查点:用存档读档的方式,将之前的某个时间点的所有状态保存下来,故障恢复继续处理的结果应该和发送故障前完全一致,这就是所谓的检…...

)

GO设计模式——11、装饰器模式(结构型)

目录 装饰器模式(Decorator Pattern) 装饰器模式的核心角色: 优缺点 使用场景 代码实现 装饰器模式(Decorator Pattern) 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功…...

全志V3s之U-Boot

1、安装交叉编译器: ARM交叉编译器的官网:交叉编译器 a、使用wget下载: wget https://releases.linaro.org/components/toolchain/binaries/latest/arm-linux-gnueabihf/gcc-linaro-6.3.1-2017.05-x86_64_arm-linux-gnueabihf.tar.xzb、解…...

【华为OD】依据用户输入的单词前缀,从已输入的英文语句中联想出用户想输入的单词,按字典序输出联想到的单词序列

题目描述主管期望你来实现英文输入法单词联想功能需求如下:依据用户输入的单词前缀,从已输入的英文语句中联想出用户想输入的单词,按字典序输出联想到的单词序列,如果联想不到,请输出用户输入的单词前缀注意1.英文单词联想时,区分大小写2.缩略形式如"dont",判定…...

CentOS 7.9安装宝塔面板,安装gitlab服务器

docker安装方式比较慢,安装包1.3GB 安装后启动很慢 docker logs q18qgztxdvozdv_gitlab-ce-gitlab-1 docker ps docker exec -it q18qgztxdvozdv_gitlab-ce-gitlab-1 sh cd /etc/gitlab cat initial_root_password 软件商店安装方式,失败了2023.12…...

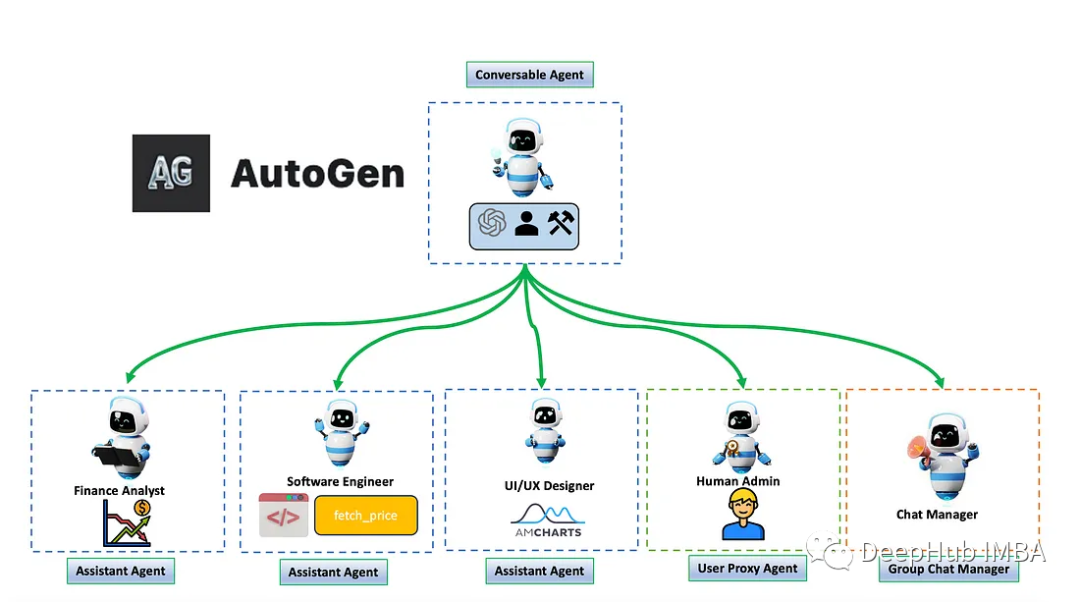

AutoGen多代理对话项目示例和工作流程分析

在这篇文章中,我将介绍AutoGen的多个代理的运行。这些代理将能够相互对话,协作评估股票价格,并使用AmCharts生成图表。 我们创建对话的目的是要求代理分析特定公司的股票价格,并制作股票价格图表。 为了实现这一目标,…...

多维时序 | MATLAB实现RIME-CNN-LSTM-Multihead-Attention多头注意力机制多变量时间序列预测

多维时序 | MATLAB实现RIME-CNN-LSTM-Multihead-Attention多头注意力机制多变量时间序列预测 目录 多维时序 | MATLAB实现RIME-CNN-LSTM-Multihead-Attention多头注意力机制多变量时间序列预测预测效果基本介绍模型描述程序设计参考资料 预测效果 基本介绍 MATLAB实现RIME-CNN-…...

使用高防IP防护有哪些优势

高防IP是针对互联网服务器在遭受大流量的DDoS攻击后导致服务不可用的情况下,推出的付费增值服务,用户可以通过配置高防IP,将攻击流量引流到高防IP,确保源站的稳定可靠。高防IP相当于搭建完转发的服务器。 高防IP有两种接入方式&a…...

android-xml语法

xml解析器 Android的XML文件语法是由Android系统中的解析器解析的。具体来说,Android使用了一个名为"Android Asset Packaging Tool (AAPT)"的工具来解析和处理XML文件。AAPT负责将XML文件编译为二进制格式,并在构建过程中将其打包到Android应…...

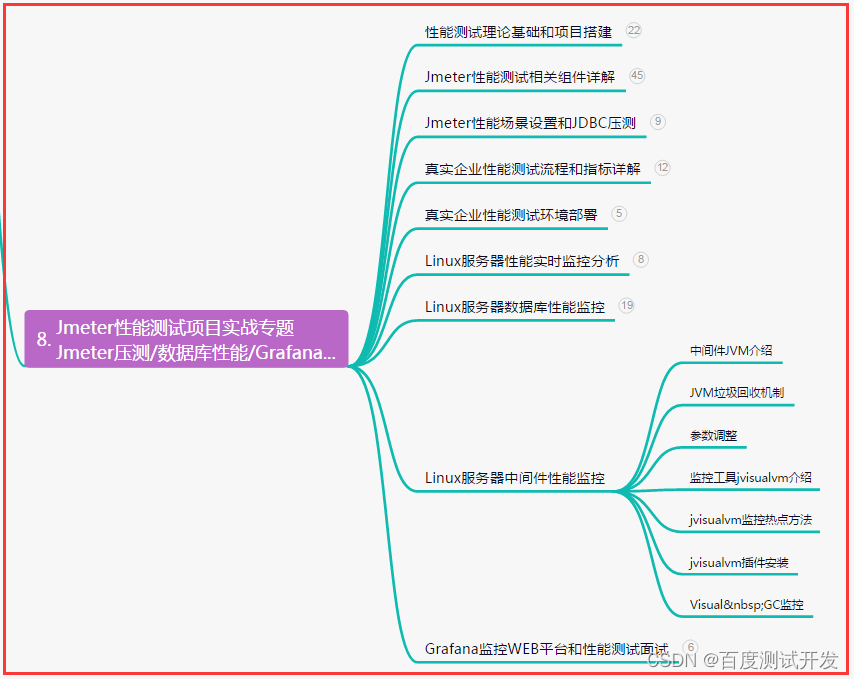

【银行测试】第三方支付平台业务流,功能/性能/安全测试方法...

目录:导读 前言一、Python编程入门到精通二、接口自动化项目实战三、Web自动化项目实战四、App自动化项目实战五、一线大厂简历六、测试开发DevOps体系七、常用自动化测试工具八、JMeter性能测试九、总结(尾部小惊喜) 前言 1、第三方支付平台…...

全志V3s之显示当前文件路径

新移植的kernel和根文件系统,其终端显示只有一个#号,不方便查看,更改以下配置,使得可以显示全路径。修改如下: export PS1[\u\h \w]\$这个是即时生效的,所以如果要重启或者重新打开窗口也生效的话就要把这…...

小程序跳转tabbar,tabbar页面不刷新

文章地址:12.小程序 之切换到tabBar页面不刷新问题_360问答 解决办法备份: wx.switchTab:跳转到 tabBar 页面,并关闭其他所有非 tabBar 页面 wx.reLaunch:关闭所有页面,打开到应用内的某个页面。 wx.reLa…...

在SpringData JPA 中实现对持久层的操作

1.导入依赖 hibernate 这个依赖自带实现JPA接口 <dependencies><dependency><groupId>junit</groupId><artifactId>junit</artifactId><version>4.12</version><scope>test</scope></dependency><depen…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

基于ASP.NET+ SQL Server实现(Web)医院信息管理系统

医院信息管理系统 1. 课程设计内容 在 visual studio 2017 平台上,开发一个“医院信息管理系统”Web 程序。 2. 课程设计目的 综合运用 c#.net 知识,在 vs 2017 平台上,进行 ASP.NET 应用程序和简易网站的开发;初步熟悉开发一…...

Leetcode 3577. Count the Number of Computer Unlocking Permutations

Leetcode 3577. Count the Number of Computer Unlocking Permutations 1. 解题思路2. 代码实现 题目链接:3577. Count the Number of Computer Unlocking Permutations 1. 解题思路 这一题其实就是一个脑筋急转弯,要想要能够将所有的电脑解锁&#x…...

Java多线程实现之Callable接口深度解析

Java多线程实现之Callable接口深度解析 一、Callable接口概述1.1 接口定义1.2 与Runnable接口的对比1.3 Future接口与FutureTask类 二、Callable接口的基本使用方法2.1 传统方式实现Callable接口2.2 使用Lambda表达式简化Callable实现2.3 使用FutureTask类执行Callable任务 三、…...

如何为服务器生成TLS证书

TLS(Transport Layer Security)证书是确保网络通信安全的重要手段,它通过加密技术保护传输的数据不被窃听和篡改。在服务器上配置TLS证书,可以使用户通过HTTPS协议安全地访问您的网站。本文将详细介绍如何在服务器上生成一个TLS证…...

Maven 概述、安装、配置、仓库、私服详解

目录 1、Maven 概述 1.1 Maven 的定义 1.2 Maven 解决的问题 1.3 Maven 的核心特性与优势 2、Maven 安装 2.1 下载 Maven 2.2 安装配置 Maven 2.3 测试安装 2.4 修改 Maven 本地仓库的默认路径 3、Maven 配置 3.1 配置本地仓库 3.2 配置 JDK 3.3 IDEA 配置本地 Ma…...

详细解析)

Caliper 负载(Workload)详细解析

Caliper 负载(Workload)详细解析 负载(Workload)是 Caliper 性能测试的核心部分,它定义了测试期间要执行的具体合约调用行为和交易模式。下面我将全面深入地讲解负载的各个方面。 一、负载模块基本结构 一个典型的负载模块(如 workload.js)包含以下基本结构: use strict;/…...

AI语音助手的Python实现

引言 语音助手(如小爱同学、Siri)通过语音识别、自然语言处理(NLP)和语音合成技术,为用户提供直观、高效的交互体验。随着人工智能的普及,Python开发者可以利用开源库和AI模型,快速构建自定义语音助手。本文由浅入深,详细介绍如何使用Python开发AI语音助手,涵盖基础功…...

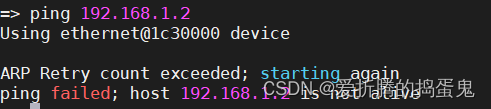

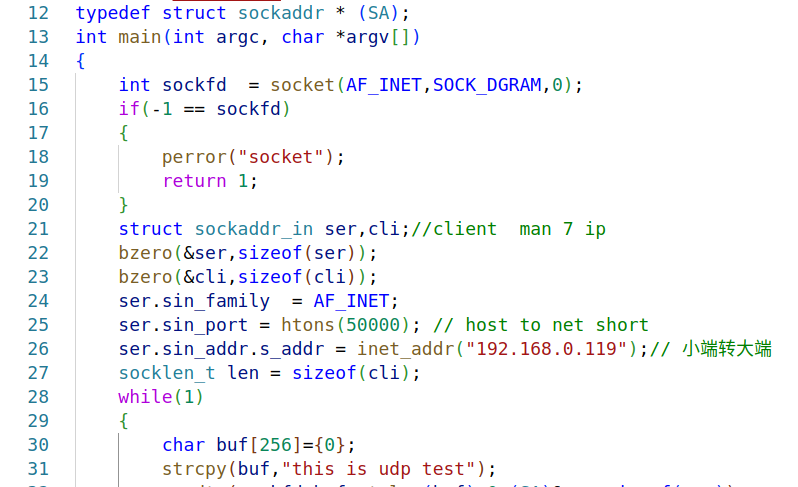

嵌入式学习之系统编程(九)OSI模型、TCP/IP模型、UDP协议网络相关编程(6.3)

目录 一、网络编程--OSI模型 二、网络编程--TCP/IP模型 三、网络接口 四、UDP网络相关编程及主要函数 编辑编辑 UDP的特征 socke函数 bind函数 recvfrom函数(接收函数) sendto函数(发送函数) 五、网络编程之 UDP 用…...

Mac flutter环境搭建

一、下载flutter sdk 制作 Android 应用 | Flutter 中文文档 - Flutter 中文开发者网站 - Flutter 1、查看mac电脑处理器选择sdk 2、解压 unzip ~/Downloads/flutter_macos_arm64_3.32.2-stable.zip \ -d ~/development/ 3、添加环境变量 命令行打开配置环境变量文件 ope…...