网站安全防护怎么做?

引言:在当今数字化的时代,网络安全已经成为个人、企业乃至整个社会的一项关键挑战。随着互联网的普及和信息技术的迅猛发展,我们的生活和工作方式日益依赖于各种互联网服务和数据交换。然而,这种依赖也带来了越来越多的安全威胁和风险,需要我们采取积极的措施来保护个人隐私、数据安全以及整体的信息基础设施。

题目

网站安全防护怎么做?

推荐解析

XSS 攻击

1)XSS 攻击是什么?

跨站脚本攻击(Cross-Site Scripting,XSS)是一种常见的网络安全漏洞,攻击者利用这种漏洞在目标网页上注入恶意脚本(JavaScript),使得用户在浏览器中执行这些恶意脚本。这种攻击方式允许攻击者窃取用户信息、篡改网页内容、劫持用户会话等。

2)XSS 的分类

存储型 XSS(Stored XSS): 攻击者将恶意脚本上传到目标网站的服务器,存储在数据库中。当用户访问包含恶意脚本的页面时,脚本被从服务器端提取并执行。

反射型 XSS(Reflected XSS): 攻击者将恶意脚本作为请求的一部分发送给目标网站,服务器将脚本反射回给用户,并执行脚本。这种类型的 XSS 攻击常见于通过 URL 参数传递恶意代码的情况。

基于 DOM 的 XSS(DOM-based XSS): 攻击者利用客户端的漏洞,通过修改页面的 DOM(文档对象模型)来执行恶意脚本。这种 XSS 攻击不涉及服务器端的代码注入,而是利用客户端的漏洞直接修改页面行为。

3)XSS 攻击的实际攻击场景

实际上,XSS 攻击可以发生在各种网络应用和平台上,例如:

评论框或论坛: 攻击者在评论框中注入恶意脚本,当其他用户查看评论时,恶意脚本被执行,可能导致用户会话劫持或者恶意重定向。

搜索框: 攻击者通过搜索框提交包含恶意脚本的查询字符串,当其他用户搜索同样的关键词时,恶意脚本被执行。

用户个人资料页面: 如果网站允许用户自定义个人资料,攻击者可以在个人资料中插入恶意脚本,当其他用户访问该用户的个人资料页面时,脚本被执行。

4)防御 XSS 攻击的方法

为了有效防御 XSS 攻击,可以采取以下措施:

输入验证与过滤: 对用户输入的数据进行严格验证和过滤,确保输入的内容符合预期的格式和结构,过滤掉潜在的恶意脚本。

输出转义: 在将用户输入的内容输出到网页时,将特殊字符转义为它们的 HTML 实体,例如将 < 转义为 <,从而防止浏览器将其解析为 HTML 标签。

Content Security Policy(CSP): 使用 CSP 可以限制浏览器加载外部资源和执行内联脚本,从而减少 XSS 攻击的成功可能性。

HTTPOnly 和 Secure 标记的 Cookie: 将敏感信息存储在 Cookie 中时,应设置 HTTPOnly 和 Secure 标记,防止恶意脚本通过 document.cookie 访问敏感数据。

安全编程实践: 开发人员应遵循安全编程实践,包括最小化权限原则、及时修补漏洞、安全的代码审查和测试等。

CSRF 攻击

1)CSRF 攻击是什么?

跨站请求伪造(Cross-Site Request Forgery,CSRF)是一种利用用户已认证的身份执行非意愿操作的攻击方式。攻击者通过伪造请求,利用用户在目标网站的身份认证信息,以用户不知情的方式执行恶意操作,例如更改密码、发表言论、转账等。

2)CSRF 攻击常见的实际场景包括:

利用图片隐藏的攻击(Image Tag Attack): 攻击者在恶意网站上插入一个 <img> 标签,其中的 src 属性指向目标网站的敏感操作 URL,当用户访问恶意网站时,浏览器会自动发送请求到目标网站,利用用户当前的身份执行操作。

基于表单的攻击(Form-based Attack): 攻击者在恶意网站上放置一个表单,该表单的目标 URL 是目标网站的敏感操作接口,表单中的字段值预先设定为攻击者想要执行的操作参数。用户在未察觉的情况下提交表单,浏览器会自动发送请求到目标网站执行操作。

利用链接的攻击(URL-based Attack): 攻击者通过电子邮件、社交网络或其他渠道,诱使用户点击包含恶意操作的链接,该链接指向目标网站的敏感操作 URL,从而触发操作执行。

3)防御 CSRF 攻击的方法

为了有效防御 CSRF 攻击,可以采取以下措施:

同源检测(Same-Site Cookies): 使用同源检测机制,确保请求只能从同一来源(同一域名)发出。现代浏览器支持 SameSite 属性来限制 Cookie 的发送,例如将 Cookie 设置为 SameSite=Strict 或 SameSite=Lax。

CSRF Token: 在每个用户请求中包含一个随机生成的 CSRF Token,并在服务端验证该 Token 的有效性。攻击者无法伪造有效的 Token,因为它是由服务端生成并与用户会话绑定的。

Referer 检查: 在服务器端检查请求的 Referer 头部,确保请求来自合法的来源。但是需要注意的是,Referer 头部可能会被浏览器或代理程序修改或删除,因此不应作为唯一的 CSRF 防御措施。

总结

像星球中上线的项目都要考虑到安全防护问题,而且对数据库、缓存等密码要尤其注重,定期记得备份,可以写脚本或者用可视化工具进行调度,在面试中可以谈论到自己做的安全防御的机制。

其他补充

鱼聪明 AI 的回答:

鱼聪明 AI 地址:https://www.yucongming.com/

SQL 注入(SQL Injection)

1. SQL 注入是什么?

SQL 注入是一种利用应用程序未正确过滤用户输入的安全漏洞,通过在输入中插入恶意的 SQL 代码来实现对数据库执行非授权的操作。攻击者可以利用 SQL 注入漏洞修改数据库内容、窃取数据甚至控制数据库服务器。

2. SQL 注入的类型

SQL 注入攻击可以分为以下几种类型:

- 基于错误的 SQL 注入(Error-Based SQL Injection): 攻击者利用应用程序在处理非法输入时生成的错误消息来推断数据库结构和数据内容。

- 基于联合查询的 SQL 注入(Union-Based SQL Injection): 攻击者通过在 SQL 查询中使用 UNION 操作符将额外的恶意查询结果合并到原始查询中,从而获取额外的数据或执行其他操作。

- 基于时间延迟的 SQL 注入(Time-Based SQL Injection): 攻击者通过在恶意 SQL 查询中引入时间延迟函数(如

SLEEP()或WAITFOR DELAY)来确定数据库是否响应,从而获取信息。 - 盲注入(Blind SQL Injection): 当应用程序没有直接将数据库错误或查询结果返回给攻击者时,攻击者可以利用盲注入技术,通过观察应用程序的响应时间或其他反馈来推断数据库的内容。

3. SQL 注入的实例和场景

SQL 注入攻击可以发生在各种应用程序中,例如:

- 用户认证系统: 攻击者可以通过修改登录表单的输入字段,使输入的用户名或密码触发恶意 SQL 查询,绕过认证或者获取用户密码哈希值。

- 搜索功能: 如果搜索功能允许用户输入特定的搜索条件,攻击者可以在搜索查询中插入恶意的 SQL 代码,执行未授权的数据库查询。

- 动态生成 SQL 查询的应用程序: 如果应用程序根据用户的输入动态生成 SQL 查询,但未正确验证和过滤用户输入,攻击者可以通过构造恶意的输入字符串来执行任意的 SQL 语句。

- 电子商务网站的购物车或结算系统: 攻击者可以修改商品数量或者价格,甚至直接操作订单数据库,导致虚假的交易或经济损失。

防御 SQL 注入的方法

为了防止 SQL 注入攻击,开发人员可以采取以下措施:

- 参数化查询(Prepared Statements): 使用参数化查询或预编译语句,确保用户输入的数据不会被误解为 SQL 命令的一部分。

- 输入验证与过滤: 对用户输入的数据进行验证和过滤,仅接受符合预期格式和类型的输入。

- 最小权限原则: 为数据库用户分配最小必要的权限,限制应用程序能够执行的操作范围。

- 避免动态拼接 SQL 查询: 尽量避免在代码中直接拼接 SQL 查询语句,尤其是从用户输入构造 SQL 查询的情况。

- 使用 ORM 框架: 使用对象关系映射(ORM)框架,这些框架通常会自动处理参数化查询,减少手动构造 SQL 查询的机会。

通过结合以上防御措施,可以有效减少 SQL 注入攻击的风险,保护应用程序和数据库的安全性。

欢迎交流

本文主要介绍了网络安全防护的 XSS、CSRF、SQL 注入等等,关于安全问题不仅仅是网络安全工程师要注意的,前后端各个方向的同学都要对安全问题提前做好防御,在文末还有三个关于安全方面的问题,欢迎小伙伴在评论区进行留言!近期面试鸭小程序已全面上线,想要刷题的小伙伴可以积极参与!

1)网络中的用户和设备如何被验证和授权访问关键资源?是否存在强制的身份验证措施?

2)如何管理和处理发现的安全漏洞?是否有一个及时的安全更新策略?

3)是否有实时的事件监控系统来检测潜在的安全威胁?是否有预先制定的响应计划来应对安全事件?

相关文章:

网站安全防护怎么做?

引言:在当今数字化的时代,网络安全已经成为个人、企业乃至整个社会的一项关键挑战。随着互联网的普及和信息技术的迅猛发展,我们的生活和工作方式日益依赖于各种互联网服务和数据交换。然而,这种依赖也带来了越来越多的安全威胁和…...

泵设备的监测控制和智慧运维

泵是一种输送流体或使流体增压的机械。它通过各种工作原理(如离心、柱塞等)将机械能转换为流体的动能或压力能,从而实现液体的输送、提升、循环等操作。 泵的一些具体应用场景: 1.智能水务:在城市供水管网中ÿ…...

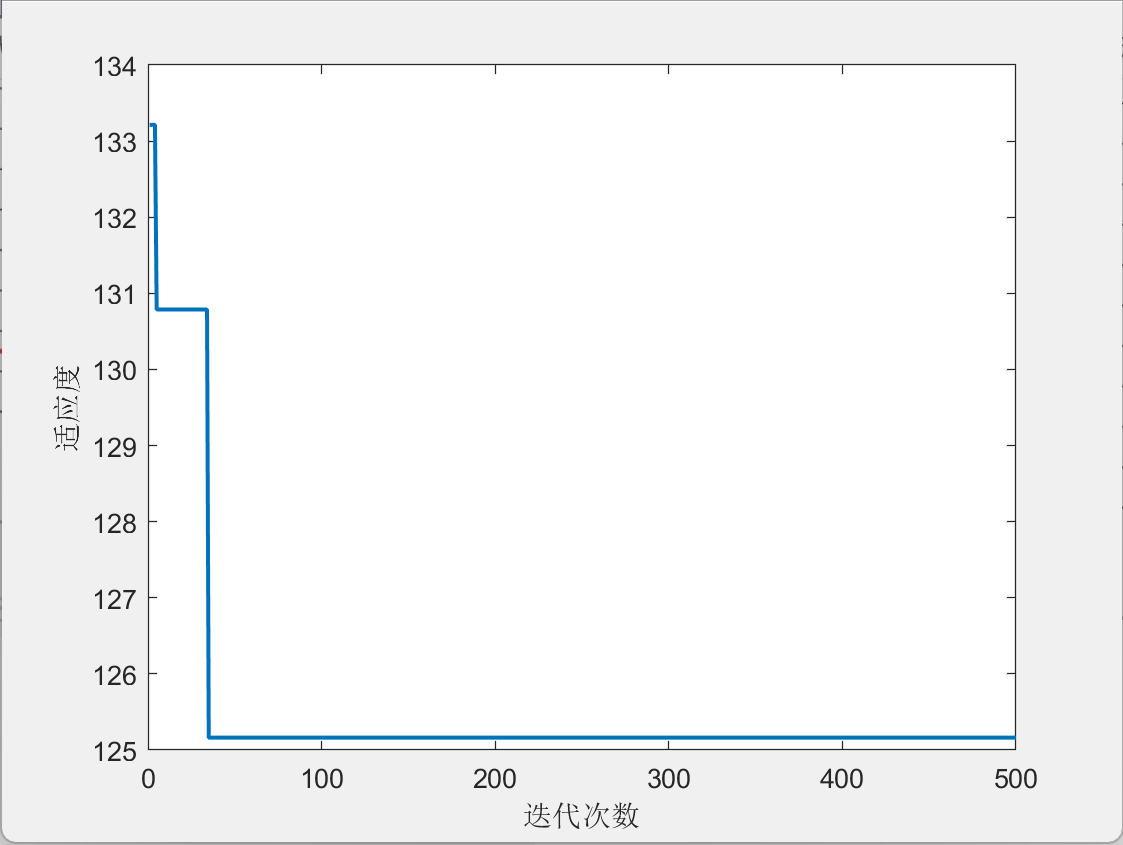

【智能算法应用】基于混合粒子群-蚁群算法的多机器人多点送餐路径规划问题

目录 1.算法原理2.数学模型3.结果展示4.参考文献5.代码获取 1.算法原理 【智能算法】粒子群算法(PSO)原理及实现 配餐顺序: 采用混合粒子群算法 || 路径规划: 采用蚁群算法 2.数学模型 餐厅送餐多机器人多点配送路径规划&…...

Java中的JVM调优技巧

Java中的JVM调优技巧 大家好,我是免费搭建查券返利机器人省钱赚佣金就用微赚淘客系统3.0的小编,也是冬天不穿秋裤,天冷也要风度的程序猿! Java虚拟机(JVM)是Java应用程序的核心组件,负责将Jav…...

软件工程-第4章结构化编码和测试

软件的实现阶段:软件编码,单元测试和综合测试。 软件编码是对软件设计的进一步具体化,其任务是将设计表示变换成用程序设计语言编写的程序。 软件测试是软件质量保证的重要手段,要成功开发出高质量的软件产品,必须认…...

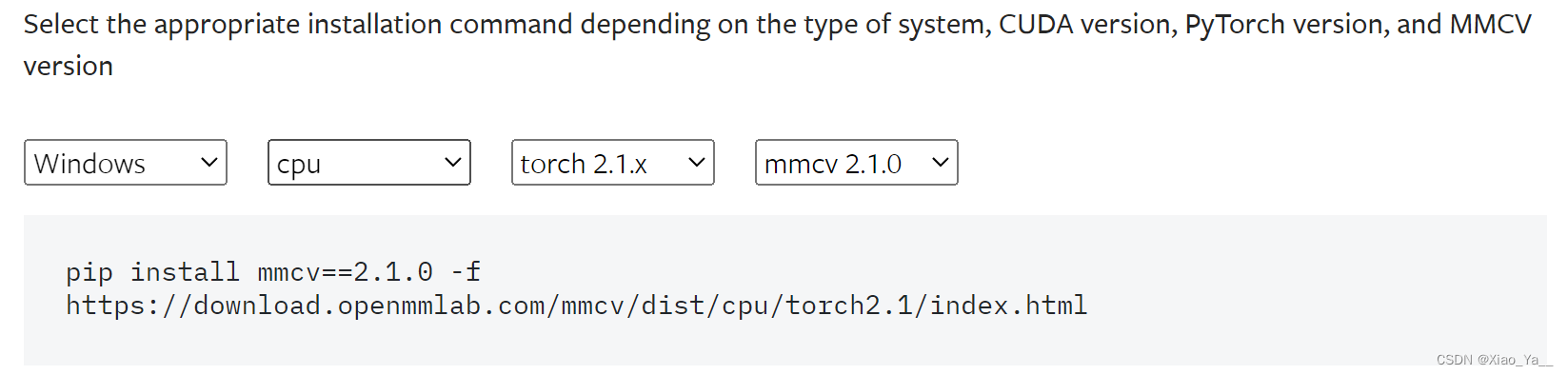

MMDetection 目标检测 —— 环境搭建和基础使用

参考文档 开始你的第一步 — MMDetection 3.3.0 文档 依赖 步骤 0. 下载并安装 Anaconda。 步骤 1. 创建并激活一个 conda 环境。(我选择的是python3.10) conda create --name openmmlab python3.8 -y conda activate openmmlab 步骤 2. 基于 PyTo…...

C# 实现draw一个简单的温度计

运行结果 概述: 代码分析 该控件主要包含以下几个部分: 属性定义: MinValue:最低温度值。 MaxValue:最高温度值。 CurrentValue:当前温度值。 构造函数: 设置了一些控件样式来提升绘制效果…...

解放双手,让流程自动化软件助你一臂之力

本文将介绍流程自动化软件/脚本/助手的用途,同时我也做个自我介绍: 🏆 技术专长:专注于自动化脚本、网站、小程序、软件、爬虫及数据采集的定制化开发,为客户提供全方位的数字化解决方案。 💼 行业经验&…...

邀请函 | 桥田智能出席AMTS展会 家族新成员正式发布

作为国际汽车制造技术与装备及材料专业展览会,AMTS将于2024年7月3-5日在上海新国际博览中心举行。本届展会以【向“新”而行 “智”领未来】为主题,聚焦汽车及新能源全产业链,围绕“车身工程、部件工程、新能源三电工程及未来汽车开发”等技…...

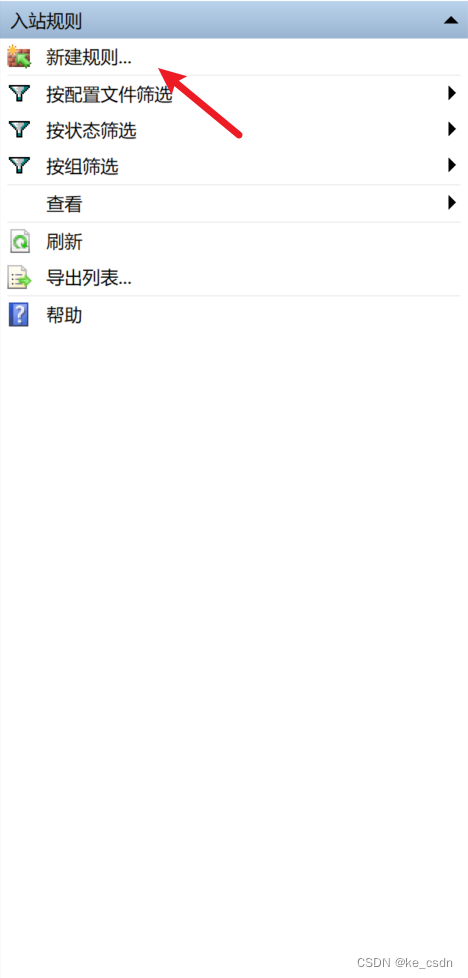

安卓开发使用proxyman监控真机

1、真机跟电脑连接到同个网络中 2、手机里面设置代理,代理地址为proxyman上面指示的地址。 3、一般情况下,电脑的对应的端口是没开放的。需要到防火墙里面新建规则。入站规则 选择端口输入上方端口号 这样就能监控到了...

ruoyi登录功能源码分析

Ruoyi登录功能源码分析 上一篇文章我们分析了一下若依登录验证码生成的代码,今天我们来分析一下登录功能的代码 1、发送登录请求 前端通过http://localhost/dev-api/login向后端发送登录请求并携带用户的登录表单 在后端中的com.ruoyi.web.controller.system包下…...

推动产业数字化转型,六个方面引领变革

从工业经济时代走向数字经济时代,世界经济发生着全方位、革命性的变化,产业数字化便是最显著的表现之一。当前,产业数字化不断深入发展,平台经济、工业互联网、智能制造等新业态、新模式不断涌现,成为了数字经济的重要…...

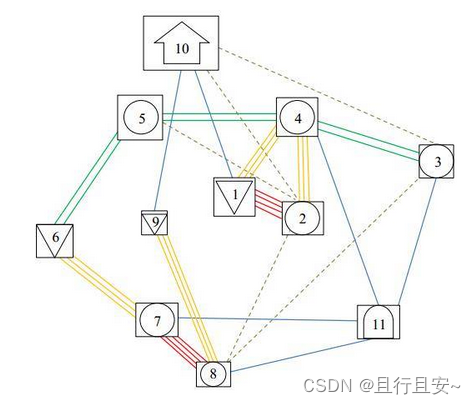

设施布置之车间布局优化SLP分析

一 物流分析(Flow Analysis) 的基本方法 1、当物料移动是工艺过程的主要部分时,物流分析就是工厂布置设计的核心工作,也是物料搬运分析的开始。 2、零部件物流是该部件在工厂内移动时所走过的路线, 物流分析不仅要考虑…...

帕金森的锻炼方式

帕金森病,这个看似陌生的名词,其实离我们并不遥远。它是一种常见的神经系统疾病,影响着许多中老年人的生活质量。虽然帕金森病目前尚无根治之法,但通过科学合理的日常锻炼,可以有效缓解病情,提高生活质量。…...

模型训练过程)

PyTorch(一)模型训练过程

PyTorch(一)模型训练过程 #c 总结 实践总结 该实践从「数据处理」开始到最后利用训练好的「模型」预测,感受到了整个模型的训练过程。其中也有部分知识点,例如定义神经网络,只是初步的模仿,有一个比较浅的…...

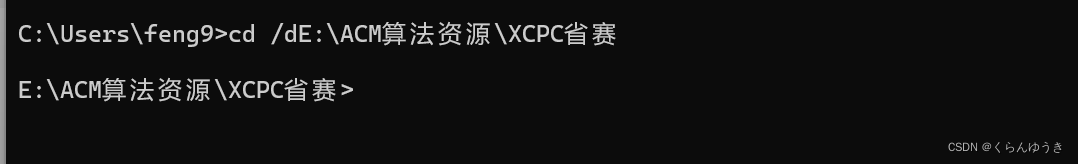

windows下cmd命令行模式中cd变换路径命令无效的解决办法

一,出现的情况 二,解决方法 当出现转换盘的时候打开 cmd 之后可能是无法生效的 ,因为在cmd 中转换盘首先需要用到换盘符 。 Solve1 : 先进行换盘 C: c: // 转换到 C盘 D: d: // 转化到 D盘 Solve2 : 直接进行强转 cd /dE:\ACM算法资源\XCP…...

收藏||电商数据采集流程||电商数据采集API接口

商务数据分析的流程 第一步:明确分析目的。首先要明确分析目的,并把分析目的分解成若干个不同的分析要点,然后梳理分析思路,最后搭建分析框架。 第二步:数据采集。主流电商API接口数据采集,一般可以通过数…...

修改源码,打patch包,线上环境不生效

1.首先看修改的源码文件是否正确 在node_modules中,找对应的包,然后查看包中package.json 的main和module。如果用require引入,则修改lib下面的组件,如果是import引入则修改es下面的文件 main 对应commonjs引入方式的程序入口文件…...

NUC980-OLED实现全中文字库的方法

1.背景 有一个产品,客户需要屏幕展示一些内容,要带一些中文,实现了OLED12864的驱动,但是它不带字库,现在要实现OLED全字库的显示 2.制作原始字库 下载软件pctolcd2002 设置 制作字库 打开原始文件 用软件自带的&…...

UEFI 启动原理及qemu 虚拟化中使用

UEFI 启动原理及qemu 虚拟化中使用 什么是BIOS?什么是 UEFI? 什么是BIOS? 计算机启动时会加载 BIOS,以初始化和测试硬件功能。它使用 POST 或 Power On Self Test 来确保硬件配置有效且工作正常,然后寻找存储引导设…...

stm32G473的flash模式是单bank还是双bank?

今天突然有人stm32G473的flash模式是单bank还是双bank?由于时间太久,我真忘记了。搜搜发现,还真有人和我一样。见下面的链接:https://shequ.stmicroelectronics.cn/forum.php?modviewthread&tid644563 根据STM32G4系列参考手…...

)

React Native 导航系统实战(React Navigation)

导航系统实战(React Navigation) React Navigation 是 React Native 应用中最常用的导航库之一,它提供了多种导航模式,如堆栈导航(Stack Navigator)、标签导航(Tab Navigator)和抽屉…...

【SQL学习笔记1】增删改查+多表连接全解析(内附SQL免费在线练习工具)

可以使用Sqliteviz这个网站免费编写sql语句,它能够让用户直接在浏览器内练习SQL的语法,不需要安装任何软件。 链接如下: sqliteviz 注意: 在转写SQL语法时,关键字之间有一个特定的顺序,这个顺序会影响到…...

【论文阅读28】-CNN-BiLSTM-Attention-(2024)

本文把滑坡位移序列拆开、筛优质因子,再用 CNN-BiLSTM-Attention 来动态预测每个子序列,最后重构出总位移,预测效果超越传统模型。 文章目录 1 引言2 方法2.1 位移时间序列加性模型2.2 变分模态分解 (VMD) 具体步骤2.3.1 样本熵(S…...

)

Android第十三次面试总结(四大 组件基础)

Activity生命周期和四大启动模式详解 一、Activity 生命周期 Activity 的生命周期由一系列回调方法组成,用于管理其创建、可见性、焦点和销毁过程。以下是核心方法及其调用时机: onCreate() 调用时机:Activity 首次创建时调用。…...

LangChain知识库管理后端接口:数据库操作详解—— 构建本地知识库系统的基础《二》

这段 Python 代码是一个完整的 知识库数据库操作模块,用于对本地知识库系统中的知识库进行增删改查(CRUD)操作。它基于 SQLAlchemy ORM 框架 和一个自定义的装饰器 with_session 实现数据库会话管理。 📘 一、整体功能概述 该模块…...

三分算法与DeepSeek辅助证明是单峰函数

前置 单峰函数有唯一的最大值,最大值左侧的数值严格单调递增,最大值右侧的数值严格单调递减。 单谷函数有唯一的最小值,最小值左侧的数值严格单调递减,最小值右侧的数值严格单调递增。 三分的本质 三分和二分一样都是通过不断缩…...

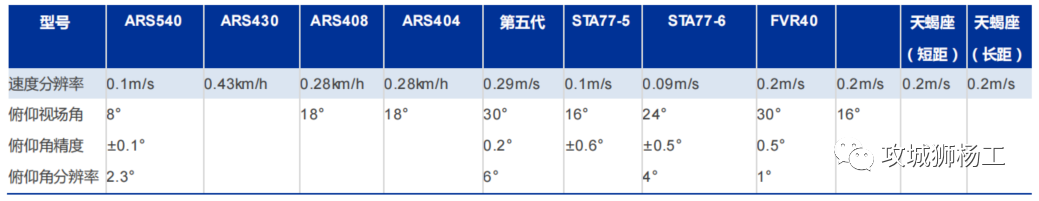

毫米波雷达基础理论(3D+4D)

3D、4D毫米波雷达基础知识及厂商选型 PreView : https://mp.weixin.qq.com/s/bQkju4r6med7I3TBGJI_bQ 1. FMCW毫米波雷达基础知识 主要参考博文: 一文入门汽车毫米波雷达基本原理 :https://mp.weixin.qq.com/s/_EN7A5lKcz2Eh8dLnjE19w 毫米波雷达基础…...

零知开源——STM32F103RBT6驱动 ICM20948 九轴传感器及 vofa + 上位机可视化教程

STM32F1 本教程使用零知标准板(STM32F103RBT6)通过I2C驱动ICM20948九轴传感器,实现姿态解算,并通过串口将数据实时发送至VOFA上位机进行3D可视化。代码基于开源库修改优化,适合嵌入式及物联网开发者。在基础驱动上新增…...

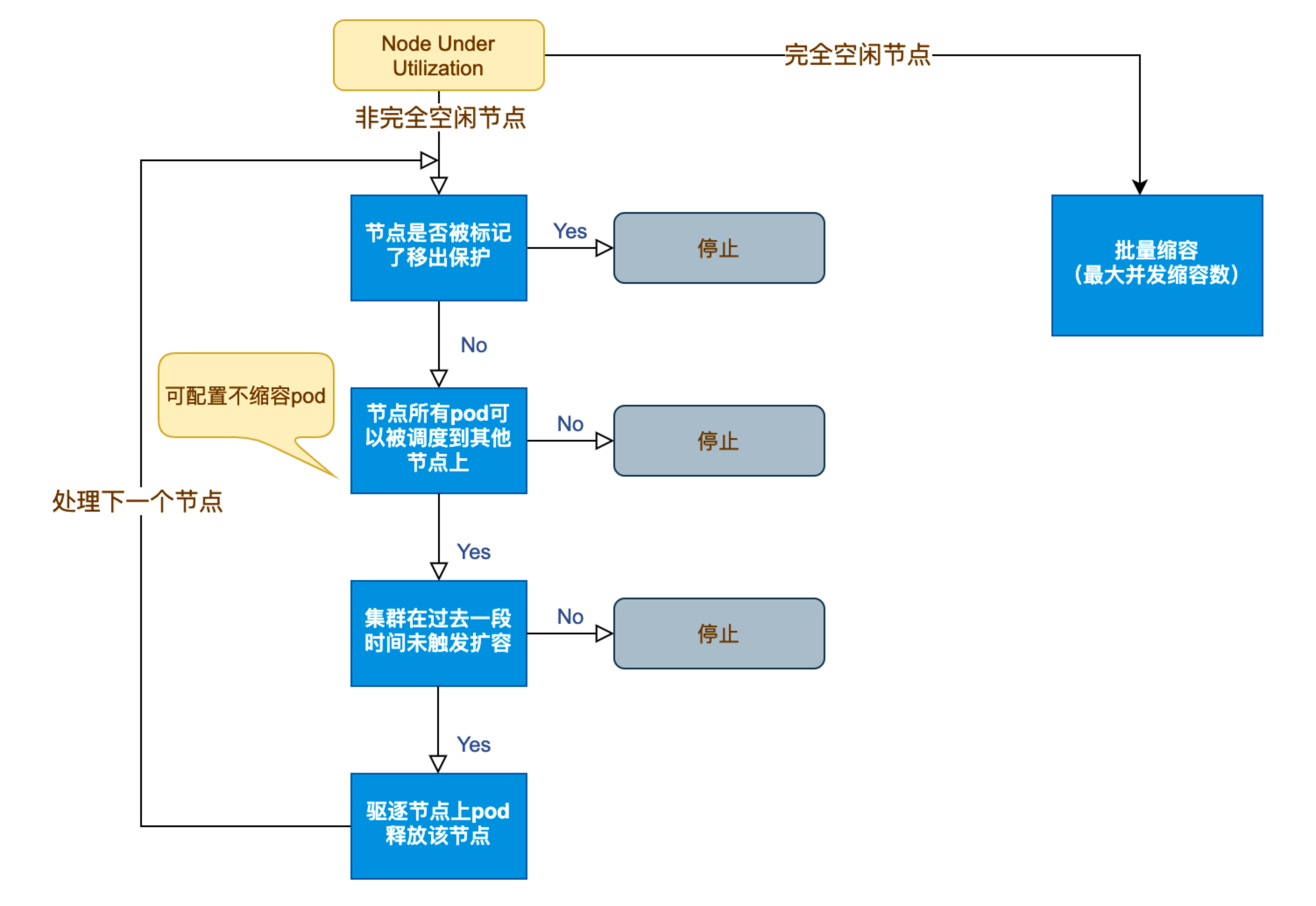

Kubernetes 节点自动伸缩(Cluster Autoscaler)原理与实践

在 Kubernetes 集群中,如何在保障应用高可用的同时有效地管理资源,一直是运维人员和开发者关注的重点。随着微服务架构的普及,集群内各个服务的负载波动日趋明显,传统的手动扩缩容方式已无法满足实时性和弹性需求。 Cluster Auto…...