firewalld(8) policies

简介

前面的文章中我们介绍了firewalld的一些基本配置以及NAT的相关配置。在前面的配置中,我们所有的策略都是与zone相关的,例如配置的rich rule,--direct,以及NAT,并且这些配置都是数据包进入zone或者从zone发出时设置的策略。

我们在介绍firewalld的基本原理时候就介绍过,firewalld zone处理数据时的一些原则,更加详细的内容在firewalld(1)基本原理中都有介绍。本篇文章主要介绍firewalld的policies,即如何管理进入和离开某个区域的流量。

在firewalld中,策略(Policies)是一种用于在防火墙的不同区域(Zones)之间应用一系列规则的方法。每个策略都定义了一组入口区域(Ingress Zones)和一组出口区域(Egress Zones),这些区域之间的流量将受到策略中定义的规则的影响。

策略policies

策略是一系列规则的集合,这些规则应用于在两个或多个区域之间流动的流量。策略以有状态的单向方式影响流量,例如从区域A到区域B。这种设计允许实现异步的过滤策略。

策略与区域的关系

策略通过指定一组入口区域和一组出口区域来定义与区域的关系。例如,如果入口区域包含“trusted”且出口区域包含“public”,则该策略将影响从“trusted”区域流向“public”区域的所有流量。但需要注意,由于策略是单向的,因此它不会应用于从“public”到“trusted”的流量。入口和出口区域集合中可以包含多个区域。

策略与区域的主要区别

尽管策略和区域在功能上有所重叠,但它们之间存在一些关键的区别:

-

方向性:策略允许在所有方向上进行过滤:输入(input)、输出(output)和转发(forwarding)。相比之下,区域通常只支持输入过滤,这对于终端站点的防火墙来说是足够的。但是,对于网络级别的过滤或代表虚拟机和容器进行的过滤,需要更灵活的东西,即策略。

-

灵活性:策略提供了更高的灵活性,允许根据流量流动的特定方向来定义规则。

-

内部实现:现代

firewalld中的区域实际上是作为策略集合来内部实现的。这意味着区域可以看作是策略的一种特殊形式或子集。

激活策略的条件

策略只有满足以下条件时才会生效:

- 入口区域列表:至少包含一个常规区域或单个符号区域。

- 出口区域列表:至少包含一个常规区域或单个符号区域。

- 非符号区域的激活状态:对于非符号区域,该区域必须处于激活状态,即必须有接口或源被分配给它。

如果策略未激活,则它不会产生任何效果。

符号区域

在firewalld中,除了常规的区域(如public、internal等)外,还定义了一些符号区域来填补特定场景下的需求。这些符号区域在处理数据包过滤时具有独特的用途和限制。。例如,没有区域能表示流向或来自运行firewalld的主机的流量。因此,引入了一些符号区域来填补这些空白。但符号区域在入口或出口区域集合中是唯一的,例如,不能在入口区域中同时使用“public”和“HOST”。

符号区域包括:

-

HOST:

- 此符号区域用于流向或从运行

firewalld的主机流出的流量。这对应于netfilter(iptables/nftables)的INPUT和OUTPUT链。- 在入站区域列表中:当

HOST用于入站区域列表时,它实际上应用于OUTPUT链。这意味着它过滤的是由主机自身发出的流量。尽管这里提到的是“入站”,但在这个上下文中,它是指从主机视角出发的“出站”流量,即主机发出的流量。 - 在出站区域列表中:当

HOST用于出站区域列表时,它实际上应用于INPUT链。这看起来有些反直觉,因为“出站”通常指的是离开主机的流量,但在这里,它是指进入主机的流量(从主机防火墙的视角来看)。也就是说,它过滤的是进入主机的流量。

- 在入站区域列表中:当

- 此符号区域用于流向或从运行

-

ANY:

ANY符号区域在入站和出站区域中充当通配符的角色,但不包括HOST区域。它在你希望某个策略应用于除了主机自身以外的所有区域时非常有用。- 在入站区域列表中:当

ANY用于入站区域列表时,它适用于来自任何区域(除了主机自身)的流量。这意呀着它过滤的是进入主机的外部流量。 - 在出站区域列表中:当

ANY用于出站区域列表时,它适用于离开主机前往任何区域(除了主机自身)的流量。这意呀着它过滤的是从主机发出的、前往外部目标的流量。

- 在入站区域列表中:当

预定义策略

防火墙附带了一些预定义的策略。默认情况下,这些选项可能是活动的,也可能不是活动的。

例如默认的预定义策略

allow-host-ipv6

policy配置文件结构

文件位置

- 用户自定义策略:通常存放在

/etc/firewalld/policies/目录下。这里的策略文件是用户可以自定义和修改的。 - 系统默认策略:可能存放在

/usr/lib/firewalld/policies/目录下。这些策略文件通常是系统预定义的,用户不应直接修改它们,除非有特殊需要并且了解可能的影响。

文件命名

策略文件的命名规则是 policy_name.xml,其中 policy_name 是策略的名称这个命名规则确保了文件名在系统中的唯一性,并简化了策略的识别和管理。

命令结构

<?xml version="1.0" encoding="utf-8"?>

<policy [version="versionstring"] [target="CONTINUE|ACCEPT|REJECT|DROP"] [priority="priority"]>[ <ingress-zone name="zone"/> ][ <egress-zone name="zone"/> ][ <short>short description</short> ][ <description>description</description> ][ <service name="string"/> ][ <port port="portid[-portid]" protocol="tcp|udp|sctp|dccp"/> ][ <protocol value="protocol"/> ][ <icmp-block name="string"/> ][ <masquerade/> ][ <forward-port port="portid[-portid]" protocol="tcp|udp|sctp|dccp" [to-port="portid[-portid]"] [to-addr="IP address"]/> ][ <source-port port="portid[-portid]" protocol="tcp|udp|sctp|dccp"/> ][<rule [family="ipv4|ipv6"] [priority="priority"]>[ <source address="address[/mask]"|mac="MAC"|ipset="ipset" [invert="True"]/> ][ <destination address="address[/mask]"|ipset="ipset" [invert="True"]/> ][<service name="string"/> |<port port="portid[-portid]" protocol="tcp|udp|sctp|dccp"/> |<protocol value="protocol"/> |<icmp-block name="icmptype"/> |<icmp-type name="icmptype"/> |<masquerade/> |<forward-port port="portid[-portid]" protocol="tcp|udp|sctp|dccp" [to-port="portid[-portid]"] [to-addr="address"]/>][<log [prefix="prefix text"] [level="emerg|alert|crit|err|warn|notice|info|debug"]> [<limit value="rate/duration"/>] </log> |<nflog [group="group id"] [prefix="prefix text"] [queue-size="threshold"]> [<limit value="rate/duration"/>] </nflog>][ <audit> [<limit value="rate/duration"/>] </audit> ][<accept> [<limit value="rate/duration"/>] </accept> |<reject [type="rejecttype"]> [<limit value="rate/duration"/>] </reject> |<drop> [<limit value="rate/duration"/>] </drop> |<mark set="mark[/mask]"> [<limit value="rate/duration"/>] </mark>]</rule>]</policy><policy> 标签

必需:这个标签定义了策略的开始和结束,每个策略配置文件中只能使用一次。可选属性:version="string":为策略指定一个版本号。target="CONTINUE|ACCEPT|REJECT|DROP":指定不匹配任何规则(如端口、服务等)的数据包的处理方式。CONTINUE 是默认值,用于非终端策略;ACCEPT 接受数据包;REJECT 拒绝数据包并发送一个响应;DROP 丢弃数据包且不发送任何响应。<ingress-zone> 和 <egress-zone> 标签

可选:这两个标签可以多次使用,分别指定入站和出站流量的防火墙区域。它们可以是 firewalld 的区域名称之一,或者是符号区域 HOST 或 ANY。<short> 标签

可选:这是一个可选的开始和结束标签,用于为策略提供一个更易读的名称。<description> 标签

可选:这也是一个可选的开始和结束标签,用于提供策略的详细描述。<service> 标签

可选:这是一个空元素标签,可以多次使用以启用多个服务条目。必需属性:name="string":要启用的服务的名称。可以使用 firewall-cmd --get-services 命令获取有效的服务名称列表。<port> 标签

可选:这也是一个空元素标签,可以多次使用以定义多个端口条目。必需属性:port="portid[-portid]":指定端口号,可以是单个端口号 portid 或端口范围 portid-portid。protocol="tcp|udp|sctp|dccp":指定协议类型,可以是 tcp、udp、sctp 或 dccp。<protocol> 标签

可选:这是一个空元素标签,可以多次使用以定义多个协议条目。必需属性:value="string":这是一个必需的属性,指定了系统支持的任何协议。要查看系统支持的协议列表,可以查看 /etc/protocols 文件。<icmp-block> 标签

可选:这也是一个空元素标签,可以多次使用以定义多个 ICMP 阻塞条目。必需属性:name="string":这是一个必需的属性,指定了要阻塞的 Internet Control Message Protocol (ICMP) 消息类型的名称。可以使用 firewall-cmd --get-icmptypes 命令获取有效的 ICMP 类型列表。<tcp-mss-clamp> 标签

可选:这是一个空元素标签,可以多次使用(尽管在实践中,通常只设置一次 TCP MSS Clamp 的值)。必需属性:value="string":这是一个可选的属性。如果留空,则最大段大小(MSS)将设置为“pmtu”(路径最大传输单元)。如果设置了该属性,其值可以是“pmtu”或用户定义的值(该值应大于或等于 536)。TCP MSS Clamp 用于限制 TCP 数据包的最大段大小,这有助于避免在具有较小 MTU(最大传输单元)的网络路径上发生分片。<masquerade> 标签

可选:这是一个空元素标签,用于启用地址伪装(也称为网络地址转换,NAT)。

限制:这个标签只能使用一次。如果出现在配置文件中,则表示启用了地址伪装。地址伪装允许内部网络(私有地址空间)的设备通过防火墙访问外部网络(公共地址空间),同时隐藏它们的真实 IP 地址。<forward-port> 标签

可选:这是一个空元素标签,可以多次使用以定义多个端口或数据包转发条目。强制属性:port="portid[-portid]":指定要转发的本地端口。这可以是一个单独的端口号(portid)或一个端口范围(portid-portid)。

protocol="tcp|udp|sctp|dccp":指定协议类型,可以是 tcp、udp、sctp 或 dccp。可选属性:to-port="portid[-portid]":指定转发到的目标端口或端口范围。如果省略,则使用 port= 属性的值。to-addr="address":指定目标 IP 地址,用于远程转发。这可以是 IPv4 或 IPv6 地址。

<forward-port> 标签允许配置本地或远程端口转发。对于本地转发,通常只需指定 to-port(如果目标端口与源端口不同)。对于远程转发,需要指定 to-addr 和可选的 to-port。<source-port> 标签

可选:这是一个空元素标签,可以多次使用以定义多个源端口条目。所有属性都是强制的:port="portid[-portid]":指定源端口或端口范围。protocol="tcp|udp|sctp|dccp":指定协议类型。rich rule命令结构

<rule [family="ipv4|ipv6"] [priority="priority"]>[ <source address="address[/mask]"|mac="MAC"|ipset="ipset" [invert="True"]/> ][ <destination address="address[/mask]"|ipset="ipset" [invert="True"]/> ][<service name="string"/> |<port port="portid[-portid]" protocol="tcp|udp|sctp|dccp"/> |<protocol value="protocol"/> |<icmp-block name="icmptype"/> |<icmp-type name="icmptype"/> |<masquerade/> |<forward-port port="portid[-portid]" protocol="tcp|udp|sctp|dccp" [to-port="portid[-portid]"] [to-addr="address"]/> |<source-port port="portid[-portid]" protocol="tcp|udp|sctp|dccp"/> |][ <log [prefix="prefix text"] [level="emerg|alert|crit|err|warn|notice|info|debug"]> [<limit value="rate/duration"/>] </log> |<nflog [group="group id"] [prefix="prefix text"] [queue-size="threshold"]> [<limit value="rate/duration"/>] </nflog>][ <audit> [<limit value="rate/duration"/>] </audit> ][<accept> [<limit value="rate/duration"/>] </accept> |<reject [type="rejecttype"]> [<limit value="rate/duration"/>] </reject> |<drop> [<limit value="rate/duration"/>] </drop> |<mark set="mark[/mask]"> [<limit value="rate/duration"/>] </mark>]

</rule>以上的内容和参数在我们介绍各部分功能时都有对应的介绍,这里可以再次回顾一下firewalld-cmd的命令结构。

实验环境

配置环境和前面所介绍的环境一致。

清除除前面配置的安全策略,可以直接编辑?etc/firewalld/下面的文件进行删除,如我们前面配置的trusted.xml,public.xml,direct.xml文件

查看结果

测试

此时我们的主机A是可以访问主机C的

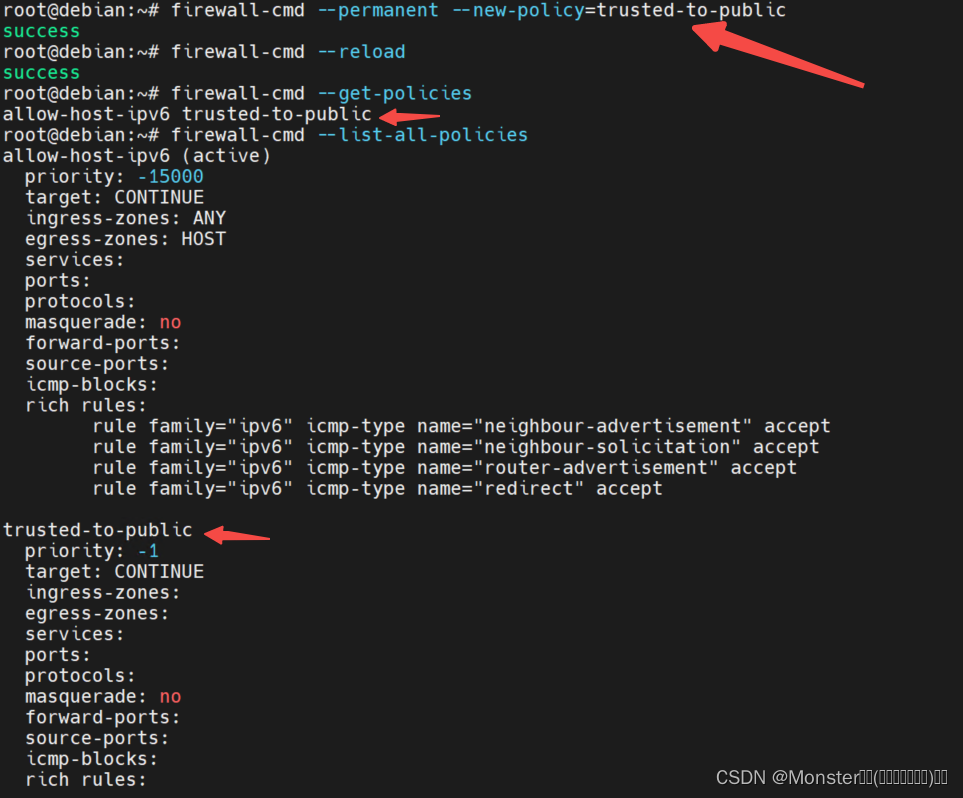

配置policy

firewall-cmd --permanent --new-policy myOutputPolicy

firewall-cmd --permanent --policy myOutputPolicy --add-ingress-zone

firewall-cmd --permanent --policy myOutputPolicy --add-egress-zone 创建策略

设置策略默认动作

ACCEPT: 允许数据包通过防火墙,不会对其进行任何处理或过滤。CONTINUE: 与 ACCEPT 类似,但继续查看下一个规则进行匹配,而不是停止执行规则集。DROP: 静默丢弃数据包,不给发送方任何响应,也不通知接收方数据包未到达目的地。REJECT: 拒绝数据包,并向发送端发出拒绝通知,告知其连接被主机拒绝修改策略优先级

设置policy中的策略

我这里配置策略,拒绝从192.168.140.248即主机A来的数据包去ping 192.168.170.128即主机C其他可以正常访问,那么策略该如何设置呢?因为要设置具体的源和目的地,我们可以通过rich rule来配置。rich rule在firewalld中是非常重要的,因为很多复杂的策略都是通过rich rule来完成的。

策略与zone关联

测试

需求1

前面我们介绍了普通区域之间的策略,那么现在有一个需求,阻止从任何区域到我们本机的icmp数据包。也就是不允许从任何区域对我们主机进行ping操作。这个我们应该如何实现呢,可以配置我们前面介绍的irch rule,然后将该规则配置到我们所有的区域上,这样从任何区域来的icmp数据包都会被阻止。那么还有其他方式吗?

root@debian:~# iptables -nvL IN_any-to-local

Chain IN_any-to-local (2 references)pkts bytes target prot opt in out source destination206 17608 IN_any-to-local_pre 0 -- * * 0.0.0.0/0 0.0.0.0/02 472 IN_any-to-local_log 0 -- * * 0.0.0.0/0 0.0.0.0/02 472 IN_any-to-local_deny 0 -- * * 0.0.0.0/0 0.0.0.0/02 472 IN_any-to-local_allow 0 -- * * 0.0.0.0/0 0.0.0.0/02 472 IN_any-to-local_post 0 -- * * 0.0.0.0/0 0.0.0.0/02 472 ACCEPT 0 -- * * 0.0.0.0/0 0.0.0.0/0

root@debian:~# iptables -nvL INPUT_POLICIES_pre

Chain INPUT_POLICIES_pre (3 references)pkts bytes target prot opt in out source destination241 20548 IN_allow-host-ipv6 0 -- * * 0.0.0.0/0 0.0.0.0/0202 16968 IN_any-to-local 0 -- ens36 * 0.0.0.0/0 0.0.0.0/00 0 IN_any-to-local 0 -- ens33 * 0.0.0.0/0 0.0.0.0/0

root@debian:~# iptables -nvL IN_trusted

Chain IN_trusted (1 references)pkts bytes target prot opt in out source destination28 2352 INPUT_POLICIES_pre 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 IN_trusted_pre 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 IN_trusted_log 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 IN_trusted_deny 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 IN_trusted_allow 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 IN_trusted_post 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 INPUT_POLICIES_post 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 ACCEPT 0 -- * * 0.0.0.0/0 0.0.0.0/0

root@debian:~# iptables -nvL INPUT_ZONES

Chain INPUT_ZONES (1 references)pkts bytes target prot opt in out source destination28 2352 IN_trusted 0 -- ens33 * 0.0.0.0/0 0.0.0.0/0 [goto]435 36844 IN_public 0 -- ens36 * 0.0.0.0/0 0.0.0.0/0 [goto]0 0 IN_block 0 -- * * 0.0.0.0/0 0.0.0.0/0 [goto]

root@debian:~# iptables -nvL INPUT

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination523 35381 ACCEPT 0 -- * * 0.0.0.0/0 0.0.0.0/0 ctstate RELATED,ESTABLISHED,DNAT0 0 ACCEPT 0 -- lo * 0.0.0.0/0 0.0.0.0/00 0 DROP 0 -- * * 0.0.0.0/0 0.0.0.0/0 ctstate INVALID477 40372 INPUT_direct 0 -- * * 0.0.0.0/0 0.0.0.0/0477 40372 INPUT_ZONES 0 -- * * 0.0.0.0/0 0.0.0.0/00 0 REJECT 0 -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited

root@debian:~#

我们配置的策略是在IN_any-to-local_pre-------->IN_any-to-local-------->INPUT_POLICIES_pre------->IN_trusted------->INPUT_ZONE-------->INPUT

测试

注意:

此时从主机B去ping主机A和主机C能否ping通呢?

需求2

在需求1中我们用HOST过滤了从外部任何区域来的到达本机的icmp流量。那么此时我想要过滤任何从本机发出的http流量应该如何做呢?也就是说从本机发出的,目的地址是80端口的不管从那个区域发出,都是不允许的。

测试

总结

通过使用policy我们可以设置基于zone之间的安全策略,并且可以将不同的应用进行整合,不同的应用类型设置不通的policy,提升策略的灵活度。可以根据自己的需求,自定义自己的安全策略模式和风格,这样当策略数量非常庞大且复杂的时候,可以极大的提升策略的可视化程度,提升管理效率。

相关文章:

firewalld(8) policies

简介 前面的文章中我们介绍了firewalld的一些基本配置以及NAT的相关配置。在前面的配置中,我们所有的策略都是与zone相关的,例如配置的rich rule,--direct,以及NAT,并且这些配置都是数据包进入zone或者从zone发出时设置的策略。 我们在介绍…...

为什么进口主食冻干那么高贵?必入榜主食冻干总结分享

新手养猫人常常会有这样的疑问:为何进口主食冻干价格如此昂贵,但仍有大量养猫达人对其推崇备至?与国产主食冻干相比,进口产品的价格高出3-4倍之多,那么这高昂的价格背后,进口主食冻干是否真的值得推荐&…...

状态模式在金融业务中的应用及其框架实现

引言 状态模式(State Pattern)是一种行为设计模式,它允许对象在内部状态改变时改变其行为。状态模式通过将状态的相关行为分离到独立的状态类中,使得状态转换更加明确和简洁。在金融业务中,状态模式可以用于实现交易状…...

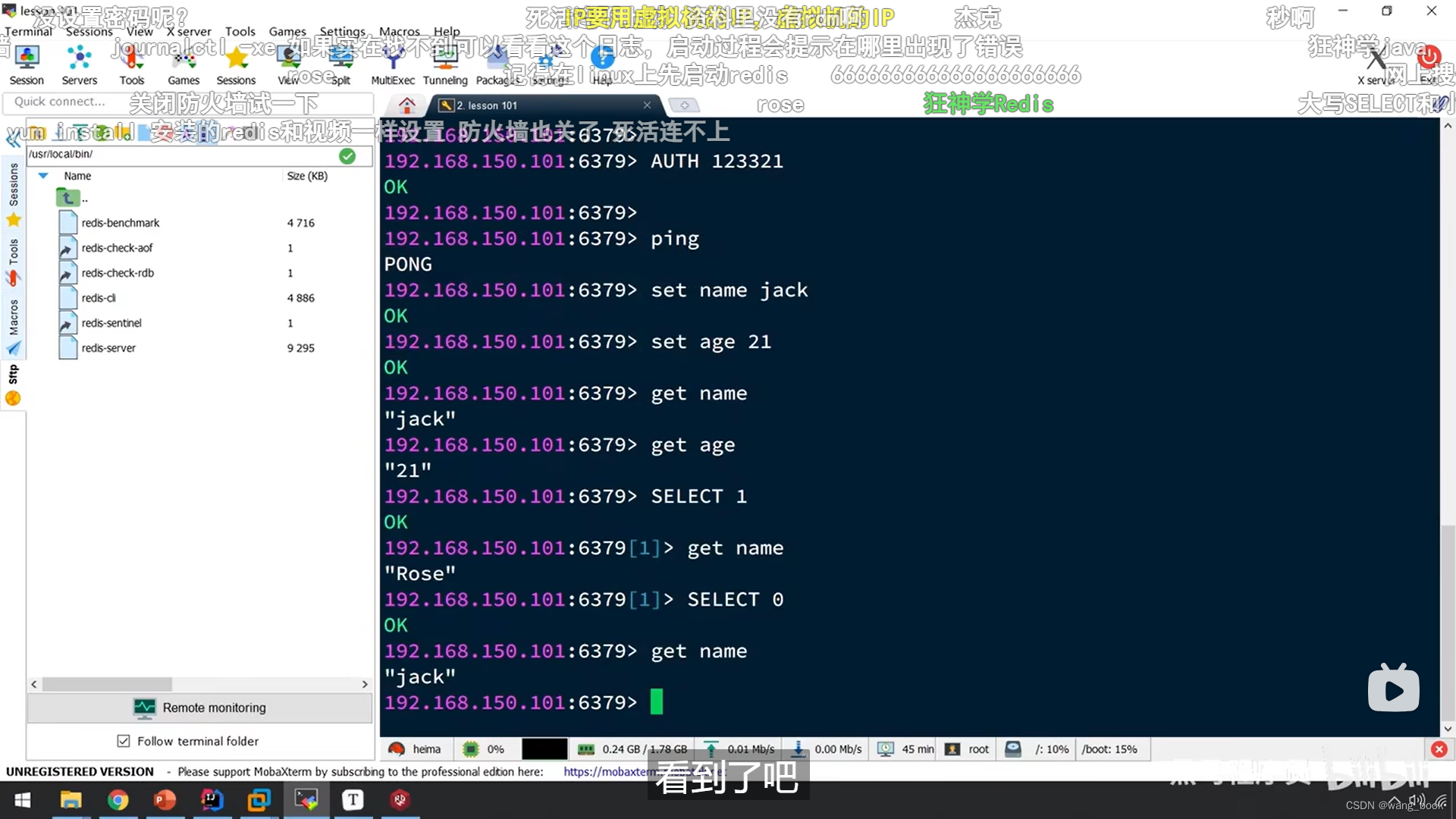

redis学习(002 安装redis和客户端)

黑马程序员Redis入门到实战教程,深度透析redis底层原理redis分布式锁企业解决方案黑马点评实战项目 总时长 42:48:00 共175P 此文章包含第5p-第p7的内容 文章目录 安装redis启动启动方式1:可执行文件启动启动方式2 基于配置文件启动修改redis配置文件 …...

在线客服系统多国语言,适合跨境外贸业务对外沟通 ,哈萨克语客服系统,根据浏览器语种标识自动切换...

我们看一下我们客服系统的哈萨克语展示。 演示网站:gofly.v1kf.com 有个客户,他们的业务主要是位于哈萨克斯坦,需求是访客端使用哈萨克语来展示。 现在这个界面就是哈萨克语的。当然,也可以切换成中文。界面上的文案已经切换成中文…...

等保2.0是否强制要求所有物联网设备都必须支持自动更新?

等保2.0对物联网设备自动更新的要求 等保2.0(网络安全等级保护2.0)是中国政府为了加强网络安全而推出的一套标准和要求。在物联网设备的安全管理方面,等保2.0确实提出了一系列措施,以确保设备的软件安全更新。这些措施包括&#…...

gin框架解决跨域问题

文章目录 前言一、使用github.com/gin-contrib/cors 前言 今天遇到了前后端跨域问题,前后端跨域解决蛮简单的,下面是解决方案 一、使用github.com/gin-contrib/cors go get github.com/gin-contrib/cors在路由的地方 r : gin.Default()corsConfig : c…...

4.判断登录用户选择按钮的展示

接着上一个文章,我们把按钮设置好了之后怎样可以做到登录的用户不同,选择展示的按钮不同? 我们可以从面向对象上手,例如获取到返回网站数据中,判断登录用户有特殊权限,就是管理员: # 1.判断登录…...

【硬核科普】存算一体化系统(Processing-in-Memory, PIM)深入解析

文章目录 0. 前言1. 提出背景1.1 存储墙1.2 功耗墙 2. 架构方案2.1 核心特征2.2 技术实现2.2.1 电流模式2.2.2 电压模式2.2.3 模式选择 2.3 PIM方案优势 3. 应用场景4. 典型产品4.1 鸿图H304.2 三星HBM-PIM 5. 存算一体化缺点6. 总结 0. 前言 按照国际惯例,首先声明…...

基于Java的壁纸网站设计与实现

💗博主介绍💗:✌在职Java研发工程师、专注于程序设计、源码分享、技术交流、专注于Java技术领域和毕业设计✌ 温馨提示:文末有 CSDN 平台官方提供的老师 Wechat / QQ 名片 :) Java精品实战案例《700套》 2025最新毕业设计选题推荐…...

Zookeeper底层原理

ZooKeeper 是一个高可用的分布式协调服务,广泛应用于分布式系统中,用于解决分布式系统的一致性问题。下面将详细介绍 ZooKeeper 的底层原理,包括其架构、数据模型、核心机制和一致性协议等方面。 1. 架构 ZooKeeper 采用主从架构࿰…...

Spring Boot 事件监听机制实战【自定义 Spring Boot 事件监听】

前言: 上一篇我们分析了 Spring Boot 事件监听的原理,本篇我们来自定义实现自己的监听器。 Spring Boot 系列文章传送门 Spring Boot 启动流程源码分析(2) Spring Boot 启动流程源码分析(2) Spring Bo…...

AIGC笔记--Stable Diffusion源码剖析之DDIM

1--前言 以论文《High-Resolution Image Synthesis with Latent Diffusion Models》 开源的项目为例,剖析Stable Diffusion经典组成部分,巩固学习加深印象。 2--DDIM 一个可以debug的小demo:SD_DDIM 以文生图为例,剖析SD中DDIM的…...

【BUUCTF-PWN】13-jarvisoj_level2_x64

参考:BUU pwn jarvisoj_level2_x64 64位函数调用栈 - Nemuzuki - 博客园 (cnblogs.com) 64位,开启了NX保护 执行效果如下: main函数: vulnerable_function函数 read函数存在栈溢出,溢出距离为0x808 查找后门…...

项目实战--Spring Boot 3整合Flink实现大数据文件处理

一、应用背景 公司大数据项目中,需要构建和开发高效、可靠的数据处理子系统,实现大数据文件处理、整库迁移、延迟与乱序处理、数据清洗与过滤、实时数据聚合、增量同步(CDC)、状态管理与恢复、反压问题处理、数据分库分表、跨数据…...

开发者工具攻略:前端测试的极简指南

前言 许多人存在一个常见的误区,认为测试只是测试工程师的工作。实际上,测试是整个开发团队的责任,每个人都应该参与到测试过程中。 在这篇博客我尽量通俗一点地讲讲我们前端开发过程中,该如何去测试 浏览器开发者工具简介 开…...

git保存分支工作状态

git stash...

系统架构设计师——计算机体系结构

分值占比3-4分 计算机硬件组成 计算机硬件组成主要包括主机、存储器和输入/输出设备。 主机:主机是计算机的核心部分,包括运算器、控制器、主存等组件。运算器负责执行算术和逻辑运算;控制器负责协调和控制计算机的各个部件;主存…...

3D鸡哥又上开源项目!单图即可生成,在线可玩

大家好,今天和大家分享几篇最新的工作 1、Unique3D Unique3D从单视图图像高效生成高质量3D网格,具有SOTA水平的保真度和强大的通用性。 如下图所示 Unique3D 在 30 秒内从单视图野生图像生成高保真且多样化的纹理网格。 例如属于一张鸡哥的打球写真照 等…...

设计模式实现思路介绍

设计模式是在软件工程中用于解决特定问题的典型解决方案。它们是在多年的软件开发实践中总结出来的,并且因其重用性、通用性和高效性而被广泛接受。设计模式通常被分为三种主要类型:创建型、结构型和行为型。 创建型设计模式 创建型设计模式专注于如何创…...

在软件开发中正确使用MySQL日期时间类型的深度解析

在日常软件开发场景中,时间信息的存储是底层且核心的需求。从金融交易的精确记账时间、用户操作的行为日志,到供应链系统的物流节点时间戳,时间数据的准确性直接决定业务逻辑的可靠性。MySQL作为主流关系型数据库,其日期时间类型的…...

VTK如何让部分单位不可见

最近遇到一个需求,需要让一个vtkDataSet中的部分单元不可见,查阅了一些资料大概有以下几种方式 1.通过颜色映射表来进行,是最正规的做法 vtkNew<vtkLookupTable> lut; //值为0不显示,主要是最后一个参数,透明度…...

什么是EULA和DPA

文章目录 EULA(End User License Agreement)DPA(Data Protection Agreement)一、定义与背景二、核心内容三、法律效力与责任四、实际应用与意义 EULA(End User License Agreement) 定义: EULA即…...

)

GitHub 趋势日报 (2025年06月08日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 884 cognee 566 dify 414 HumanSystemOptimization 414 omni-tools 321 note-gen …...

听写流程自动化实践,轻量级教育辅助

随着智能教育工具的发展,越来越多的传统学习方式正在被数字化、自动化所优化。听写作为语文、英语等学科中重要的基础训练形式,也迎来了更高效的解决方案。 这是一款轻量但功能强大的听写辅助工具。它是基于本地词库与可选在线语音引擎构建,…...

sipsak:SIP瑞士军刀!全参数详细教程!Kali Linux教程!

简介 sipsak 是一个面向会话初始协议 (SIP) 应用程序开发人员和管理员的小型命令行工具。它可以用于对 SIP 应用程序和设备进行一些简单的测试。 sipsak 是一款 SIP 压力和诊断实用程序。它通过 sip-uri 向服务器发送 SIP 请求,并检查收到的响应。它以以下模式之一…...

安宝特方案丨船舶智造的“AR+AI+作业标准化管理解决方案”(装配)

船舶制造装配管理现状:装配工作依赖人工经验,装配工人凭借长期实践积累的操作技巧完成零部件组装。企业通常制定了装配作业指导书,但在实际执行中,工人对指导书的理解和遵循程度参差不齐。 船舶装配过程中的挑战与需求 挑战 (1…...

Git 3天2K星标:Datawhale 的 Happy-LLM 项目介绍(附教程)

引言 在人工智能飞速发展的今天,大语言模型(Large Language Models, LLMs)已成为技术领域的焦点。从智能写作到代码生成,LLM 的应用场景不断扩展,深刻改变了我们的工作和生活方式。然而,理解这些模型的内部…...

MySQL:分区的基本使用

目录 一、什么是分区二、有什么作用三、分类四、创建分区五、删除分区 一、什么是分区 MySQL 分区(Partitioning)是一种将单张表的数据逻辑上拆分成多个物理部分的技术。这些物理部分(分区)可以独立存储、管理和优化,…...

Spring AI Chat Memory 实战指南:Local 与 JDBC 存储集成

一个面向 Java 开发者的 Sring-Ai 示例工程项目,该项目是一个 Spring AI 快速入门的样例工程项目,旨在通过一些小的案例展示 Spring AI 框架的核心功能和使用方法。 项目采用模块化设计,每个模块都专注于特定的功能领域,便于学习和…...