初步理解三__《面向互联网大数据的威胁情报 并行挖掘技术研究》

初步理解三

5类战术标签

gtp

收集开源的网络安全报告并将其转化为统一的文本格式,并且标注了5类战术标签是一个涉及到数据处理和分类的复杂任务。以下是一种可能的处理方法:

-

数据收集和整合:

-

使用网络爬虫或API访问工具收集开源的网络安全报告。这可能涵盖来自不同来源(如CVE数据库、安全厂商的报告、研究论文等)的多种格式的数据。

-

-

数据清洗和格式化:

-

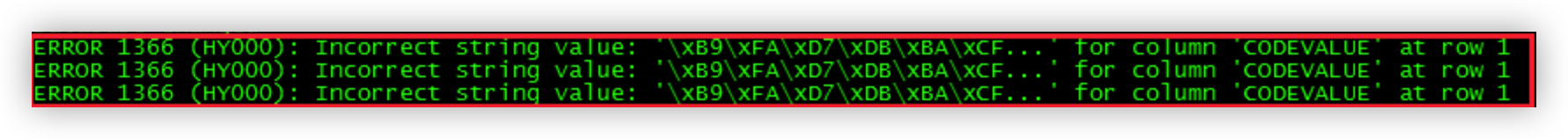

将收集到的报告数据进行清洗,去除格式不规范的部分,确保所有报告都采用统一的文本格式。这可能涉及到去除HTML标签、统一日期格式、处理特殊字符等操作。

-

-

标注战术标签:

-

设计一个标注体系来区分报告中提到的不同网络安全战术。例如,可以定义5类战术标签,如“恶意软件分析”、“漏洞利用”、“网络侦察”等。然后使用自然语言处理(NLP)技术或者手动标注的方式,为每份报告分配相应的标签。

-

需要详细了解这5类网络安全战术标签。这些标签通常用于描述攻击或安全事件的特定类型或策略,以帮助安全专家更好地理解和应对不同的威胁。以下是可能的战术标签及其详细说明:

-

恶意软件分析:

-

描述了涉及分析和理解恶意软件(如病毒、木马、勒索软件等)的行为或报告。包括恶意软件的工作原理、传播途径、特征分析等内容。

-

-

漏洞利用:

-

指示攻击者利用软件或系统中已知或未知漏洞进行攻击的情况。这可能涉及到漏洞的分析、利用的技术细节、影响范围和危害程度等方面的报告。

-

-

网络侦察:

-

描述了攻击者在实施具有针对性攻击前,进行的有关目标系统或网络信息的主动收集和分析行为。这包括扫描、侦察、信息收集等活动的详细分析。

-

-

身份验证和访问控制:

-

包括描述有关身份验证机制和访问控制的漏洞、攻击或安全事件的报告。涵盖了密码破解、身份欺骗、未经授权访问等方面的内容。

-

-

安全漏洞管理:

-

指示与安全漏洞管理相关的报告,包括漏洞披露、修复进度、漏洞管理实践评估等。这些报告通常涉及漏洞的公开披露、修复策略、漏洞补丁发布等方面的信息。

-

每类战术标签都可以进一步细分或者衍生出更具体的子标签,具体取决于你的需求和报告的内容。标签化这些信息可以帮助组织更好地理解其面临的威胁,并制定相应的安全策略和措施来保护系统和数据安全。

-

-

-

建立模型和分类:

-

可以考虑使用机器学习或者规则引擎来自动为新报告分配战术标签。这需要训练模型或者定义规则,以便根据报告的内容自动分类。

-

-

存储和查询:

-

将格式化后的报告数据存储在数据库或数据仓库中,并设计一个查询界面或API,使用户可以根据战术标签或其他关键词检索报告。

-

-

更新和维护:

-

定期更新数据源,确保报告库中包含最新的安全威胁信息。同时,定期审查和更新战术标签的定义,以确保标注的准确性和一致性。

-

这个过程需要综合运用数据采集、文本处理、机器学习和信息检索等技术,确保最终生成的文本数据能够有效地支持安全分析和决策。

文心一言

为了创建一个统一文本格式的开源网络安全报告,并标注五类战术标签,我们需要首先定义一个清晰的报告结构和战术标签分类。以下是一个示例性的框架和标签分类,以及基于这些分类的简化报告内容。

报告标题

2023年开源网络安全报告

报告概述

本报告旨在分析当前开源网络安全领域的现状、挑战、最佳实践及未来趋势。通过收集和分析多个开源项目、研究报告及行业专家的观点,我们为网络安全从业者提供了全面的洞察。

报告内容

一、引言

-

背景介绍:简述开源软件在网络安全中的重要作用及其面临的挑战。

-

报告目的:明确报告的目标读者、研究范围及主要发现。

二、开源网络安全现状

-

漏洞统计:概述2023年开源软件中发现的漏洞数量、类型及影响范围。

-

开源组件使用情况:分析商业软件中开源组件的普及率及潜在风险。

-

案例分析:选取几个典型的开源网络安全事件进行深入剖析。

三、五类战术标签及其分析

1. 情报收集(Intelligence Gathering)

-

描述:攻击者通过各种手段收集目标网络的信息,包括域名、IP地址、系统配置等。

-

实例:利用开源情报工具(如Shodan、Censys)对目标进行扫描和指纹识别。

2. 漏洞利用(Exploitation)

-

描述:攻击者利用已知的或新发现的漏洞入侵系统或应用。

-

实例:利用开源软件中的已知漏洞(如Log4Shell、Heartbleed)进行攻击。

3. 持久化(Persistence)

-

描述:攻击者在系统中植入恶意代码或后门,以保持对系统的长期控制。

-

实例:通过Webshell、Rootkit等方式实现持久化控制。

4. 权限提升(Privilege Escalation)

-

描述:攻击者利用漏洞或配置不当,提升在系统中的权限级别。

-

实例:利用未受保护的服务账户或系统漏洞进行权限提升。

5. 数据泄露(Data Exfiltration)

-

描述:攻击者窃取敏感数据并将其传输到外部系统或网络。

-

实例:通过FTP、SMTP等协议窃取数据库中的用户信息、商业秘密等。

四、最佳实践

-

代码审查:加强对开源代码的审查,及时发现并修复安全漏洞。

-

依赖管理:使用SBOM(软件物料清单)管理项目中的开源依赖,确保依赖的安全性。

-

安全更新:及时关注并应用开源软件的安全更新。

-

安全培训:提高开发者和安全人员的安全意识及技能。

五、未来趋势

-

自动化与智能化:自动化工具和AI技术将在开源网络安全中发挥更大作用。

-

供应链安全:加强对开源软件供应链的安全管理和监控。

-

合规性要求:随着法规的完善,对开源软件合规性的要求将越来越高。

标注五类战术标签的示例段落

情报收集:

在本次报告中,我们注意到攻击者越来越多地利用开源情报工具进行情报收集。例如,通过Shodan和Censys等搜索引擎,攻击者可以轻松地发现目标网络的开放端口、服务类型及版本信息,为后续的漏洞利用提供有力支持。

漏洞利用:

2023年,Log4Shell漏洞的爆发再次凸显了开源软件安全性的重要性。该漏洞被广泛应用于多种开源日志记录框架中,攻击者通过发送精心构造的日志消息即可实现远程代码执行。此类漏洞的利用严重威胁了系统的安全性。

持久化:

为了实现长期控制,攻击者常常会在系统中植入恶意代码或后门。例如,通过Webshell,攻击者可以在不直接登录系统的情况下执行任意命令;而Rootkit则能够隐藏自身的存在并篡改系统日志,使攻击行为更加难以被发现。

权限提升:

权限提升是攻击者常用的战术之一。通过利用未受保护的服务账户或系统漏洞,攻击者可以轻松提升在系统中的权限级别,进而执行更高危的操作。例如,攻击者可能通过提权操作获得系统管理员的权限,进而完全控制整个系统。

数据泄露:

数据泄露是网络安全领域的一大难题。攻击者通过各种手段窃取敏感数据后,往往会通过FTP、SMTP等协议将其传输到外部系统或网络。这些泄露的数据可能包括用户信息、商业秘密等敏感内容,给受害组织带来严重的经济损失和声誉损害。

请注意,以上内容仅为示例性框架和标签分类。在实际应用中

威胁 情报战术分类的多标签数据集

gpt

创建一个涵盖威胁情报战术分类的多标签数据集可以帮助研究人员和安全专家训练机器学习模型,以自动识别和分类安全威胁。这种数据集通常涵盖多个战术标签,以便更全面地描述安全事件和攻击类型。以下是可能包含的一些战术标签的示例,用于构建这样一个数据集:

-

恶意软件分析:

-

包括各种类型的恶意软件,如病毒、木马、勒索软件等。

-

-

漏洞利用:

-

描述利用软件或系统漏洞进行攻击的情况。

-

-

网络侦察:

-

涉及攻击者在实施有针对性攻击前,进行的目标信息收集和分析活动。

-

-

身份验证和访问控制:

-

包括密码破解、身份欺骗、未经授权访问等方面的安全事件。

-

-

安全漏洞管理:

-

包括漏洞披露、修复进度、漏洞管理实践评估等相关报告。

-

在构建这样的数据集时,需要注意以下几点:

-

数据来源多样性:从各种安全厂商报告、CVE数据库、安全研究论文等多个来源收集数据,确保覆盖不同类型和来源的安全威胁信息。

-

标签定义和一致性:明确定义每个战术标签的含义,并且保持在整个数据集中的一致性,以便于模型训练和评估。

-

数据平衡:确保每个标签都有足够的样本,以避免数据集中某些标签过度表示或不足表示的情况。

-

隐私和法律合规:在收集和使用数据时,遵循隐私法规和道德标准,确保数据处理符合相关法律和政策。

-

评估和验证:提供验证数据集,用于评估模型在未见过的数据上的泛化能力和准确性。

构建这样的多标签数据集需要大量的数据收集、清洗、标注和验证工作,但它可以为安全领域的研究和实践提供重要的资源,帮助改进威胁检测和响应系统的效果。

文心一言

关于威胁情报战术分类的多标签数据集,由于具体的数据集名称和细节可能随时间而变化,且不同来源的数据集可能具有不同的特性和覆盖范围,以下是一些一般性的介绍和建议的查找方向:

一、威胁情报战术分类概述

威胁情报战术分类主要关注具体的网络攻击活动,这类情报包含IP地址、域名、文件哈希值等细节信息,旨在帮助安全团队检测并应对针对企业的具体网络威胁。战术威胁情报的多标签数据集是指每个样本(如网络攻击事件、恶意软件样本等)可以被分配多个战术标签(如勒索软件攻击、钓鱼攻击、DDoS攻击等)的数据集。

二、多标签数据集的特点

多标签数据集是指一个样本可以同时属于多个类别的数据集。在威胁情报领域,这意味着一个网络攻击事件可能同时涉及多种战术和策略。处理这类数据集时,需要采用能够处理多标签输出的分类算法,如多输出分类器、标签幂集方法等。

三、推荐的查找方向

-

开源数据集平台:如Hugging Face Datasets、Kaggle等,这些平台上有大量公开的数据集,包括可能涉及威胁情报战术分类的多标签数据集。可以通过搜索关键词(如“threat intelligence”、“tactical classification”、“multi-label dataset”等)来查找相关数据集。

-

学术研究机构:许多学术研究机构会发布自己的数据集以供研究使用。可以关注网络安全、机器学习等领域的学术会议、期刊和论文,了解是否有新的威胁情报战术分类多标签数据集发布。

-

商业情报提供商:一些商业威胁情报提供商可能会提供带有战术分类标签的数据集,但这些数据集可能不是免费的,且需要购买订阅服务才能访问。

-

自定义数据集:如果找不到合适的数据集,可以考虑自行收集数据并标注标签。这需要一定的网络安全专业知识和标注经验,但可以确保数据集与具体需求高度相关。

四、注意事项

-

数据准确性:在使用任何数据集之前,都需要对其准确性进行验证。对于威胁情报数据集来说,错误的标签可能会导致误报或漏报网络攻击事件。

-

数据隐私和合规性:在收集和处理威胁情报数据时,需要遵守相关的数据隐私和合规性法规,确保数据的合法性和安全性。

-

数据更新:网络安全威胁不断变化,因此数据集也需要定期更新以反映最新的威胁趋势和战术。

综上所述,威胁情报战术分类的多标签数据集是一个重要的资源,可以帮助安全团队更好地理解和应对网络威胁。然而,由于数据集的多样性和复杂性,选择合适的数据集并正确地使用它们需要一定的专业知识和经验。

并行深度森林的多标签分类(Multi-Label Classify based on Parallel Deep Forest, MLCPDF)算法

gtp

并行深度森林的多标签分类算法(Multi-Label Classify based on Parallel Deep Forest, MLCPDF)结合了深度森林(Deep Forest)和多标签分类的特性,旨在处理多标签数据集并利用并行计算提高训练和预测效率。

深度森林(Deep Forest)

深度森林是一种基于树的集成学习方法,与传统的深度神经网络不同,它不需要反向传播或大量标记数据来训练。深度森林由多个随机森林组成,每个随机森林中的树都通过随机特征选择和随机采样进行构建,然后集成其预测结果。这种结构使得深度森林能够有效地处理高维数据和大规模数据集。

多标签分类(Multi-Label Classification)

多标签分类问题中,每个样本可以属于多个类别,与传统的单标签分类不同。这种问题常见于文本分类(一个文档可能属于多个主题)、图像分类(一个图像可能包含多个物体)、生物信息学(一个基因可能与多个表型相关)等领域。

MLCPDF算法的主要特点和步骤

-

并行化处理:

-

并行训练:利用分布式计算环境(如Spark或Hadoop),并行训练多个深度森林。每个深度森林都可以独立地处理数据集的一个子集或完整数据的一个副本。

-

-

多标签预测:

-

集成策略:对于每个深度森林的预测结果,采用一定的集成策略(如投票或加权平均)来生成最终的多标签预测。这种集成策略可以考虑每个标签的置信度或重要性。

-

-

特征选择和采样:

-

随机性处理:在每个深度森林的树构建过程中,采用随机特征选择和随机采样技术,以增加模型的多样性和泛化能力。

-

-

模型集成:

-

多森林集成:将多个深度森林的预测结果集成起来,形成最终的多标签分类器。这种集成可以通过平均、投票或其他组合策略来实现。

-

优势和应用场景

-

高效处理多标签数据:MLCPDF算法能够高效地处理多标签数据集,避免了传统神经网络中需要复杂的后处理或修改网络结构的问题。

-

适用于大规模数据:通过并行化处理,MLCPDF可以有效地处理大规模数据集,加快训练和预测速度。

-

灵活性和鲁棒性:由于采用了随机性特征选择和随机采样,MLCPDF对于数据中的噪声和复杂

文心一言

相关文章:

初步理解三__《面向互联网大数据的威胁情报 并行挖掘技术研究》

初步理解三 5类战术标签 gtp 收集开源的网络安全报告并将其转化为统一的文本格式,并且标注了5类战术标签是一个涉及到数据处理和分类的复杂任务。以下是一种可能的处理方法: 数据收集和整合: 使用网络爬虫或API访问工具收集开源的网络安全…...

【C++修行之道】string类的使用

目录 一.C语言中的字符串 二、标准库中的string类 (了解) 2.1 string类(了解) 2.2 帮助文档阅读 三、 string类的常用接口说明 3.1 string类对象的常见构造 3.2 string类对象的容量操作 3.3 string类对象的访问及遍历操作 字符串类的简单实现 3.4 string类对象的修改…...

云原生监控-Kubernetes-Promethues-Grafana

云原生监控-Prometheus 作者:行癫(盗版必究) 引读:本文章所涉及到技术点包括Prometheus、Grafana、Kuebrnetes;Prometheus基于外部构建采集并监控Kubernetes集群以及集群中的应用,例如使用mysql-node-exporter、nginx-node-exporter采集Kuebrnetes集群中的应用数据,使用…...

MySQL高级----InnoDB引擎

逻辑存储结构 表空间 表空间(ibd文件),一个mysql实例可以对应多个表空间,用于存储记录、索引等数据。 段 段,分为数据段(Leaf node segment)、索引段(Non-leaf node segment)、回滚段(Rollback segment),InnoDB是…...

Docker定时清理

一、循环调度执行 1、检查cron状态 systemctl status crond 2、创建要执行的shell脚本 vim /home/cleanup_docker.sh #! /bin/bash # 清理临时文件 echo $(date "%H:%M:%S") "执行docker清理命令..." docker system prune -af-a 清理包括未使用的镜像 …...

mysql之导入测试数据

运维时经常要这样:mysql改表名,创建一个一样的表不含数据,复制旧表几条数据进去 改变表的名字: RENAME TABLE old_table_name TO new_table_name; 这将把原来的表old_table_name重命名为new_table_name。 创建一个一样的表结构…...

WPScan漏洞扫描工具的介绍及使用

目录 1. 介绍2. 常用参数 1. 介绍 WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞,最新版本WPScan的数据库中包含超过18…...

基于单片机的饲料搅拌机控制系统设计

摘要 : 文章主要从软件和硬件两个部分对基于单片机的饲料搅拌机控制系统进行研究设计 。 硬件部分主要由传感器模块 、 信号采集模块、 键盘接入模块 、 LED 显示模块 、 继电器模块以及看门狗模块组成 。 软件部分在 KeilC51 软件基础上重点对控制系统主程序 、…...

Mysql笔记-v2

零、 help、\h、? 调出帮助 mysql> \hFor information about MySQL products and services, visit:http://www.mysql.com/ For developer information, including the MySQL Reference Manual, visit:http://dev.mysql.com/ To buy MySQL Enterprise support, training, …...

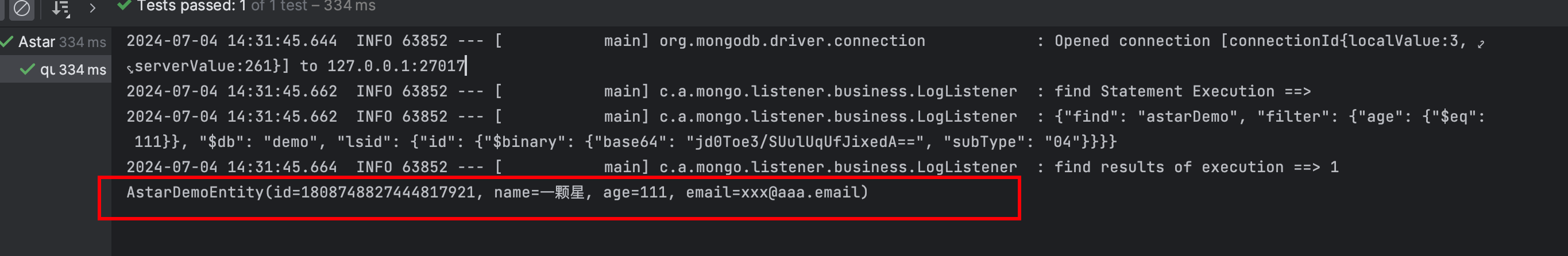

Java SpringBoot MongoPlus 使用MyBatisPlus的方式,优雅的操作MongoDB

Java SpringBoot MongoPlus 使用MyBatisPlus的方式,优雅的操作MongoDB 介绍特性安装新建SpringBoot工程引入依赖配置文件 使用新建实体类创建Service测试类进行测试新增方法查询方法 官方网站获取本项目案例代码 介绍 Mongo-Plus(简称 MP)是一…...

【易捷海购-注册安全分析报告】

前言 由于网站注册入口容易被黑客攻击,存在如下安全问题: 暴力破解密码,造成用户信息泄露短信盗刷的安全问题,影响业务及导致用户投诉带来经济损失,尤其是后付费客户,风险巨大,造成亏损无底洞…...

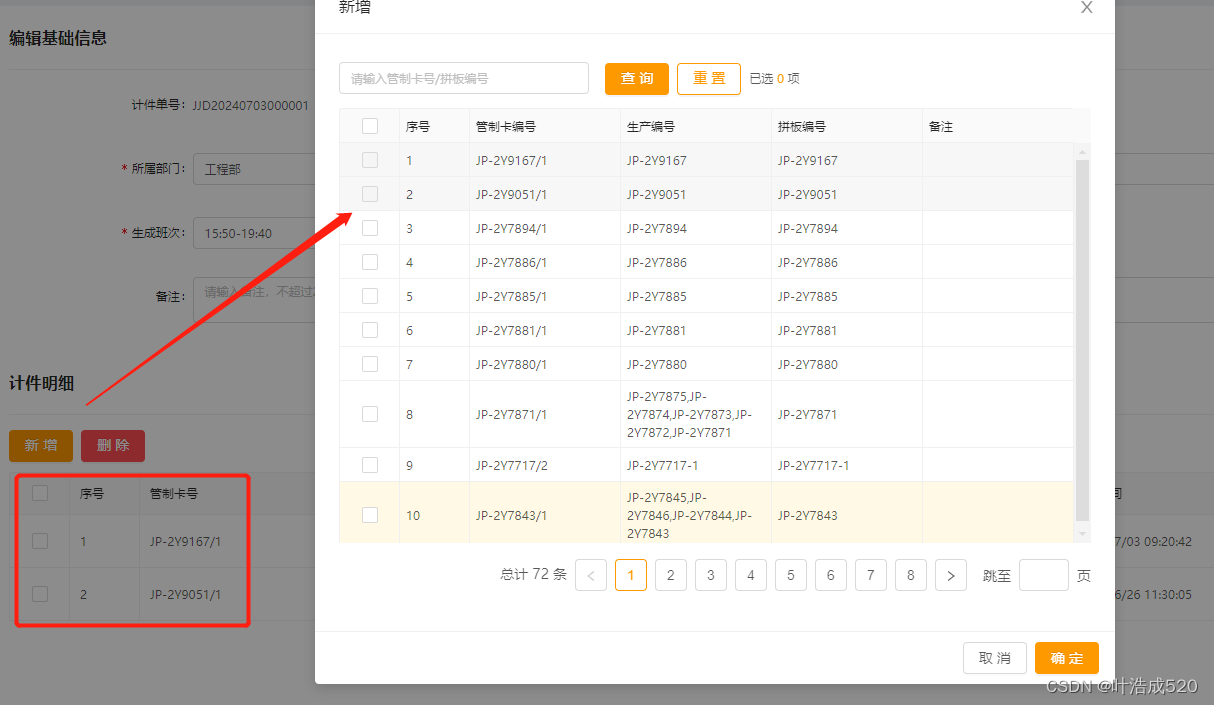

antd+vue——实现table组件跨页多选,已选择数据禁止第二次重复选择

需求场景:点击【新增】按钮可以在分页弹窗中跨页多选选择数据后添加到页面中,再次点击【新增】,已经选择过的数据则置灰不让重复选择。 选择后,置灰 点击【确定】数据添加到页面中,可再次点击【新增】进行添加数据 …...

Python采集京东标题,店铺,销量,价格,SKU,评论,图片

京东的许多数据是通过 JavaScript 动态加载的,包括销量、价格、评论和评论时间等信息。我们无法仅通过传统的静态网页爬取方法获取到这些数据。需要使用到如 Selenium 或 Pyppeteer 等能够模拟浏览器行为的工具。 另外,京东的评论系统是独立的一个系统&a…...

数据中台指标管理系统

您所描述的是一个数据中台指标管理系统,它基于Spring Cloud技术栈构建。数据中台是企业数据管理和应用的中心平台,它整合了企业内外部的数据资源,提供数据服务和数据管理能力。以下是您提到的各个模块的简要概述: 1. **首页**&am…...

什么是ThreadLocal以及内存泄漏问题、hash冲突问题

ThreadLocal是什么 ThreadLocal类用来提供线程内部的局部变量 它主要有三大特性: 线程安全: 在多线程并发的场景下保证线程安全传递数据:通过ThreadLocal在同一线程传递公共变量线程隔离:每个线程的变量都是独立的,不会互相影响…...

从零开始做题:My_lllp

题目 给出一张png图片 解题 ┌──(holyeyes㉿kali2023)-[~/Misc/题目/zulu/My_lllp] └─$ python2 lsb.py extract my_lllp.png out.txt my_lllp [] Image size: 1080x1079 pixels. [] Written extracted data to out.txt. ┌──(holyeyes㉿kali2023)-[~/Misc/题目/zul…...

?)

如何编译ffmpeg支持h265(hevc)?

推荐使用这里的文件:https://github.com/runner365/ffmpeg_rtmp_h265 根据你ffmpeg的源码 版本,切换到不同分支即可。 国内cdn方式: 新增codecid hevc/vp8/vp9/opus在rtmp中的codecid没有官方协议定义,由国内众多知名cdn共同制定。 FLV_COD…...

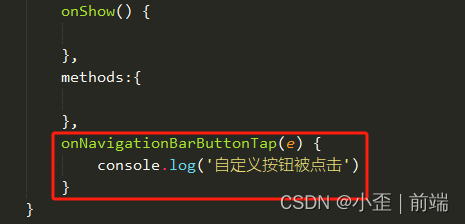

UNIAPP_顶部导航栏右侧添加uni-icons图标,并绑定点击事件,自定义导航栏右侧图标

效果 1、导入插件 uni-icons插件:https://ext.dcloud.net.cn/plugin?nameuni-icons 复制 uniicons.ttf 文件到 static/fonts/ 下 仅需要那个uniicons.ttf文件,不引入插件、单独把那个文件下载到本地也是可以的 2、配置页面 "app-plus":…...

Redis原理-数据结构

Redis原理篇 1、原理篇-Redis数据结构 1.1 Redis数据结构-动态字符串 我们都知道Redis中保存的Key是字符串,value往往是字符串或者字符串的集合。可见字符串是Redis中最常用的一种数据结构。 不过Redis没有直接使用C语言中的字符串,因为C语言字符串存…...

计算机网络 - 万字长文

计算机网络 二、计算机网络2.1 七层模型表格2.2 通俗讲解七层模型2.3 TCP与UDP对比2.4 TCP 三次握手过程==为什么握手是三次,而不是两次或者四次?====三次握手可以携带数据吗?====TCP三次握手失败,服务端会如何处理?====什么是半连接队列?全连接====ISN(Initial Sequence…...

Android Wi-Fi 连接失败日志分析

1. Android wifi 关键日志总结 (1) Wi-Fi 断开 (CTRL-EVENT-DISCONNECTED reason3) 日志相关部分: 06-05 10:48:40.987 943 943 I wpa_supplicant: wlan0: CTRL-EVENT-DISCONNECTED bssid44:9b:c1:57:a8:90 reason3 locally_generated1解析: CTR…...

地震勘探——干扰波识别、井中地震时距曲线特点

目录 干扰波识别反射波地震勘探的干扰波 井中地震时距曲线特点 干扰波识别 有效波:可以用来解决所提出的地质任务的波;干扰波:所有妨碍辨认、追踪有效波的其他波。 地震勘探中,有效波和干扰波是相对的。例如,在反射波…...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

Leetcode 3577. Count the Number of Computer Unlocking Permutations

Leetcode 3577. Count the Number of Computer Unlocking Permutations 1. 解题思路2. 代码实现 题目链接:3577. Count the Number of Computer Unlocking Permutations 1. 解题思路 这一题其实就是一个脑筋急转弯,要想要能够将所有的电脑解锁&#x…...

PL0语法,分析器实现!

简介 PL/0 是一种简单的编程语言,通常用于教学编译原理。它的语法结构清晰,功能包括常量定义、变量声明、过程(子程序)定义以及基本的控制结构(如条件语句和循环语句)。 PL/0 语法规范 PL/0 是一种教学用的小型编程语言,由 Niklaus Wirth 设计,用于展示编译原理的核…...

【HTML-16】深入理解HTML中的块元素与行内元素

HTML元素根据其显示特性可以分为两大类:块元素(Block-level Elements)和行内元素(Inline Elements)。理解这两者的区别对于构建良好的网页布局至关重要。本文将全面解析这两种元素的特性、区别以及实际应用场景。 1. 块元素(Block-level Elements) 1.1 基本特性 …...

拉力测试cuda pytorch 把 4070显卡拉满

import torch import timedef stress_test_gpu(matrix_size16384, duration300):"""对GPU进行压力测试,通过持续的矩阵乘法来最大化GPU利用率参数:matrix_size: 矩阵维度大小,增大可提高计算复杂度duration: 测试持续时间(秒&…...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...

微软PowerBI考试 PL300-在 Power BI 中清理、转换和加载数据

微软PowerBI考试 PL300-在 Power BI 中清理、转换和加载数据 Power Query 具有大量专门帮助您清理和准备数据以供分析的功能。 您将了解如何简化复杂模型、更改数据类型、重命名对象和透视数据。 您还将了解如何分析列,以便知晓哪些列包含有价值的数据,…...

安宝特方案丨船舶智造的“AR+AI+作业标准化管理解决方案”(装配)

船舶制造装配管理现状:装配工作依赖人工经验,装配工人凭借长期实践积累的操作技巧完成零部件组装。企业通常制定了装配作业指导书,但在实际执行中,工人对指导书的理解和遵循程度参差不齐。 船舶装配过程中的挑战与需求 挑战 (1…...