渗透测试与高级攻防技术(二)网络安全技术的前沿探讨:渗透测试与高级攻防

文章目录

- 引言

- 第一章:入侵检测与防御系统(IDS/IPS)

- 1.1 IDS与IPS的区别

- 1.2 Cisco IDS/IPS系统

- 第二章:蜜罐技术

- 2.1 蜜罐技术概述

- 2.2 搭建蜜罐系统

- 2.3 蜜罐技术的优缺点

- 第三章:社会工程攻击

- 3.1 社会工程攻击概述

- 3.2 社会工程攻击实例

- 3.3 社会工程攻击的防御措施

- 第四章:无线WiFi破解

- 4.1 WiFi加密类型

- 4.2 WiFi破解方法

- 4.3 预防无线网络破解的措施

- 结论

👍 个人网站:【 洛秋小站】【洛秋资源小站】

引言

在当今数字化时代,网络安全已成为各行各业关注的焦点。随着互联网的发展和普及,网络攻击的手段也变得日益复杂和多样化。本文将深入探讨渗透测试与高级攻防技术,重点介绍入侵检测与防御系统(IDS/IPS)、蜜罐技术、社会工程攻击及无线WiFi破解等内容,以帮助读者更好地理解和应对网络安全挑战。

第一章:入侵检测与防御系统(IDS/IPS)

1.1 IDS与IPS的区别

入侵检测系统(IDS)和入侵防御系统(IPS)是网络安全中的两大关键技术。IDS主要用于监控网络流量并检测潜在的安全威胁,而IPS则在检测到威胁后采取措施阻止攻击。

- IDS的工作原理:通过一个或多个监听端口“嗅探”网络流量,对收集的报文进行分析,并与内置特征库中的特征进行匹配。当匹配度较高时,IDS会发出警报或采取有限的反击措施。

- IPS的工作原理:提供主动性的防护,预先对入侵活动和攻击性网络流量进行拦截,阻止攻击行为。IPS继承并发展了IDS的深层分析技术,采用类似防火墙的在线部署方式来实现对攻击行为的阻断。

1.2 Cisco IDS/IPS系统

Cisco作为全球知名的网络解决方案提供商,其IDS/IPS系统在业界享有盛誉。Cisco IDS/IPS系统结合了深度包检测(DPI)技术和行为分析技术,能够实时检测并响应复杂的网络攻击。

- 主要特点:

- 高度可配置性,适应不同网络环境和安全需求。

- 强大的数据分析能力,能够迅速识别并处理安全威胁。

- 集成化管理界面,便于管理员进行监控和维护。

第二章:蜜罐技术

2.1 蜜罐技术概述

蜜罐是一种诱捕攻击者的安全防御技术,通过设置虚假的系统和服务,吸引攻击者进行攻击,以便收集攻击行为的数据和情报。蜜罐可以帮助安全人员了解攻击者的技术和策略,从而改进防御措施。

- 蜜罐类型:

- 生产蜜罐:用于保护真实系统,通过诱导攻击者攻击蜜罐而非真实系统来降低风险。

- 研究蜜罐:用于研究和分析攻击行为,主要用于学术研究和安全实验室。

2.2 搭建蜜罐系统

搭建蜜罐系统需要考虑多个因素,包括网络拓扑、蜜罐类型、诱饵服务等。以下是一个典型的蜜罐系统搭建步骤:

- 选择蜜罐软件:例如Honeyd、KFSensor等。

- 配置网络环境:设置虚拟网络拓扑,确保蜜罐能够模拟真实网络环境。

- 部署蜜罐服务:根据需求部署各种诱饵服务,如Web服务器、数据库等。

- 监控和记录:使用日志记录和分析工具监控蜜罐系统的访问和攻击行为。

2.3 蜜罐技术的优缺点

-

优点:

- 能够有效收集攻击者的信息,了解其攻击手法和策略。

- 减少合法流量的干扰,提高攻击流量的检测精度。

- 通过虚拟蜜网降低成本和管理难度。

-

缺点:

- 配置和管理不当的蜜罐可能成为攻击者的“肉鸡”。

- 监控蜜罐可能涉及法律风险,需要谨慎操作。

第三章:社会工程攻击

3.1 社会工程攻击概述

社会工程攻击是一种利用心理操纵来获取机密信息的攻击手段。攻击者通过欺骗、诱导等方式使受害者泄露敏感信息或执行不安全操作。社会工程攻击常见于钓鱼邮件、假冒电话等形式。

- 社会工程攻击的类型:

- 鱼叉式钓鱼:针对特定目标的精确攻击,通过伪造可信的邮件或信息诱使目标泄露信息。

- 诱骗性网站:通过伪装成合法网站,引诱用户输入敏感信息。

- 电话欺诈:冒充合法身份,通过电话获取受害者的信息。

3.2 社会工程攻击实例

以下是几个常见的社会工程攻击实例:

- 钓鱼邮件:攻击者发送伪装成银行或其他机构的邮件,诱使受害者点击恶意链接或提供个人信息。

- 冒充技术支持:攻击者假扮技术支持人员,通过电话获取受害者的账户信息或诱导其下载恶意软件。

- 社交媒体攻击:攻击者通过社交媒体与受害者建立信任关系,然后利用这一关系获取敏感信息。

3.3 社会工程攻击的防御措施

- 提高安全意识:通过培训和教育提高员工对社会工程攻击的识别能力。

- 实施多因素认证:增加登录系统的难度,防止攻击者仅凭获取的密码进行登录。

- 定期更新安全策略:根据最新的攻击手法和策略,及时更新公司的安全政策和措施。

第四章:无线WiFi破解

4.1 WiFi加密类型

无线网络的安全性主要依赖于其加密技术。目前常见的WiFi加密类型包括WEP、WPA和WPA2。

- WEP(Wired Equivalent Privacy):早期的加密标准,已被证明不安全,容易被破解。

- WPA(Wi-Fi Protected Access):相对于WEP提高了安全性,但仍存在一定的破解风险。

- WPA2:当前最常用的加密标准,采用了更强的加密算法,安全性较高。

4.2 WiFi破解方法

以下是几种常见的WiFi破解方法:

- WEP破解:通过抓取数据包并分析其加密算法,可以轻松破解WEP密码。

- WPA破解:利用捕获的握手包,使用字典攻击或暴力破解来获取明文密码。

- WPS破解:通过枚举所有可能的PIN值,破解WPS加密的WiFi网络。

4.3 预防无线网络破解的措施

- 使用强加密方式:尽量选择WPA2加密方式,避免使用WEP和WPA。

- 定期更换密码:使用强密码,并定期更换,增加破解难度。

- 禁用WPS:关闭WPS功能,避免其带来的安全风险。

- 启用MAC地址过滤:限制接入设备的MAC地址,仅允许可信设备连接网络。

结论

网络安全是一个复杂且动态的领域,需要不断学习和更新知识。通过深入了解和应用渗透测试与高级攻防技术,可以有效提升网络的安全性,抵御不断演变的网络威胁。

👉 最后,愿大家都可以解决工作中和生活中遇到的难题,剑锋所指,所向披靡~

相关文章:

网络安全技术的前沿探讨:渗透测试与高级攻防)

渗透测试与高级攻防技术(二)网络安全技术的前沿探讨:渗透测试与高级攻防

文章目录 引言 第一章:入侵检测与防御系统(IDS/IPS)1.1 IDS与IPS的区别1.2 Cisco IDS/IPS系统 第二章:蜜罐技术2.1 蜜罐技术概述2.2 搭建蜜罐系统2.3 蜜罐技术的优缺点 第三章:社会工程攻击3.1 社会工程攻击概述3.2 社…...

Windows系统下安装mujoco环境的教程【原创】

在学习Mujoco仿真的过程中,我先前是在linux系统下进行的研究与学习,今天来试试看在windows系统中安装mujoco仿真环境。 先前在linux中的一些关于mujoco学习记录的博客:Mujoco仿真【xml文件的学习 3】_mujoco打开xml文件-CSDN博客 下面开始wi…...

【秋招笔试】2024-08-03-科大讯飞秋招笔试题(算法岗)-三语言题解(CPP/Python/Java)

🍭 大家好这里是清隆学长 ,一枚热爱算法的程序员 💻 ACM金牌团队🏅️ | 多次AK大厂笔试 | 编程一对一辅导 ✨ 本系列打算持续跟新 秋招笔试题 👏 感谢大家的订阅➕ 和 喜欢💗 ✨ 笔试合集传送们 -> 🧷春秋招笔试合集 🍖 本次题目难度中等偏上,最后一题又是…...

2024华数杯数学建模竞赛选题建议+初步分析

提示:DS C君认为的难度:C<A<B,开放度:A<B<C。 综合评价来看 A题适合对机械臂和机器人运动学感兴趣的同学,尤其是有一定编程和优化算法基础的同学。不建议非相关专业同学选择。 B题挑战较大࿰…...

大模型的经典面试问题及答案

大语言模型(LLM)在人工智能中变得越来越重要,在各个行业都有应用。随着对大语言模型专业人才需求的增长,本文提供了一套全面的面试问题和答案,涵盖了基本概念、先进技术和实际应用。如果你正在为面试做准备,…...

nodejs环境搭建

1.准备工作 将他解压到指定路径(我是在D:\tools)并在解压文件下建立node_global和node_cache这两个目录 注1:新建目录说明(自带的比较难找,较麻烦) node_global:npm全局安装位置 node_cache:npm缓存路径 如图: 2.配置环境变量 …...

C#基础:LINQ表达式的单独定义和编译使用

//编写表达式 Expression<Func<AlarmGroupInfo, bool>> express x > x.DataSource 1 && x.AlarmStatus2;// 编译表达式 Func<AlarmGroupInfo, bool> compiledExpression express.Compile();// 应用到 LINQ 查询 var resultlistss alarmgroupl…...

前端面试:八股文系列(一)

更多详情:爱米的前端小笔记(csdn~xitujuejin~zhiHu~Baidu~小红shu)同步更新,等你来看!都是利用下班时间整理的,整理不易,大家多多👍💛➕🤔哦!你们…...

设施农业“AutoML“时代:大模型自动调参,让农业算法模型更简单易用

(于景鑫 北京市农林科学院智能装备技术研究中心)设施农业是现代农业的重要发展方向,但在数字化、智能化的进程中仍面临诸多挑战。传统的农业算法模型虽然可以为设施农业提供一定的决策支持,但在实际应用中往往受限于参数调优复杂、模型泛化能力差等因素。…...

LinkedList接口源码解读

LinkedList 接口源码解读 前言 因为追求质量,所以写的较慢。大概在接下来的三天内会把LinkedList源码解析出完。已经出完啦!废话不多说,正片开始! (文章最后面有后记哦~) 大家都知道,LinkedL…...

nohup将代码放到后端运行查看nohup命令

tail -f nohup.outnohup python your_script.py > /path/to/your/directory/output.log 2>&1 &...

MacOS的100个超实用技巧

目录 1. 界面和导航 1.1 使用热角 1.2 多桌面切换 1.3 快速访问应用 1.4 隐藏/显示菜单栏 1.5 使用Mission Control 2. 文件管理 2.1 使用Finder标签 2.2 快速查看文件 2.3 标签式窗口管理 2.4 使用Smart Folders 2.5 文件重命名 3. 系统设置 3.1 自定义Dock 3.…...

本地调试指引文档

在开发组件库时,我们经常需要在真实的项目中测试组件库的功能,所以需要进行本地调试,本文介绍两种组件库本地调试流程, 1.使用beta版本 2.使用npm link 两种都可以作为本地调试的方案,本文作为一个参考资料࿰…...

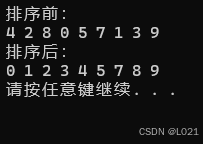

【C++】一堆数组 冒泡排序

冒泡排序,一种很常见的排序法师 这章要划重点,很重要!! 排序思路为前一个元素与后一个元素比大小,一直循环一轮,找出最大/最小的那个元素后,进行下一轮,找到第二大/小的元素......…...

[最短路SPFA]--启动!!!!!

基础模板 #include<bits/stdc.h> #define ll long long #define fi first #define se second #define pb push_back #define PII pair<int,int > #define IOS ios::sync_with_stdio(false),cin.tie(0),cout.tie(0) using namespace std; const int N 1e610; int …...

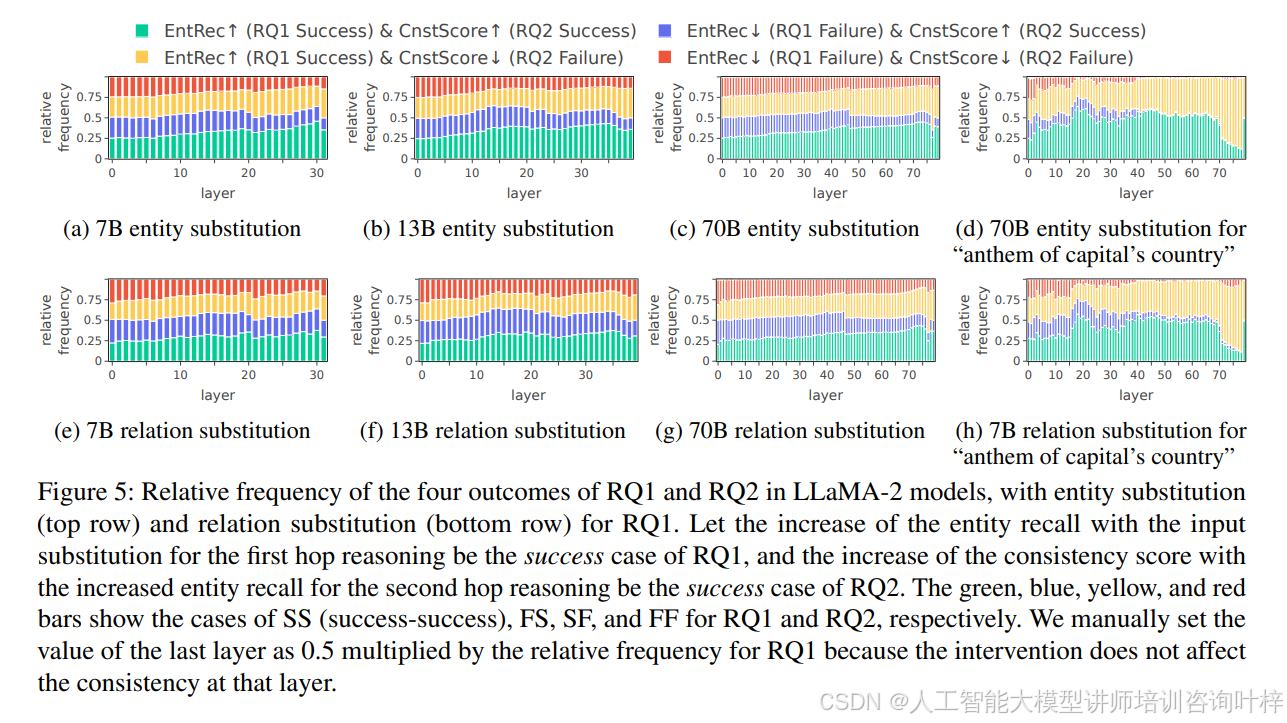

大模型是否潜在地进行多跳推理?

人工智能咨询培训老师叶梓 转载标明出处 以往的研究表明,基于Transformer的LLMs能够在参数中存储和检索事实信息,以完成简单提示,例如“Stevie Wonder的母亲是谁”。此外,当必要信息明确给出时,LLMs表现出了显著的上下…...

人为什么不能长期待在家里?三个原因告诉你答案

在现代社会的快节奏生活中,人们时常渴望能够拥有一段长时间待在家里的闲暇时光,幻想这会是一段惬意、舒适且自由的经历。然而,实际情况往往并非如此。许多人在经历了数日甚至更长时间的居家生活后,会逐渐感受到诸多负面情绪和不良影响。以下将详细阐述人为什么不能长期待在…...

MATLAB画散点密度图(附代码和测试数据的压缩包)

1. 有关 Matlab 获取代码关注WZZHHH回复关键词,或者咸鱼关注:WZZHHH123 怀俄明探空站数据解算PWV和Tm:怀俄明探空站数据解算PWV和Tm 怀俄明多线程下载探空站数据(包括检查和下载遗漏数据的代码):怀俄明多线…...

SSH配置命令

前置环境:端口配置IP地址,client和server之间可ping通,此处省略 server端: 开启stelnet [Huawei]stelnet server enable Info: Succeeded in starting the Stelnet server. aaa模式相关配置 #进入aaa模式 [Huawei]aaa # 添加用户admin和…...

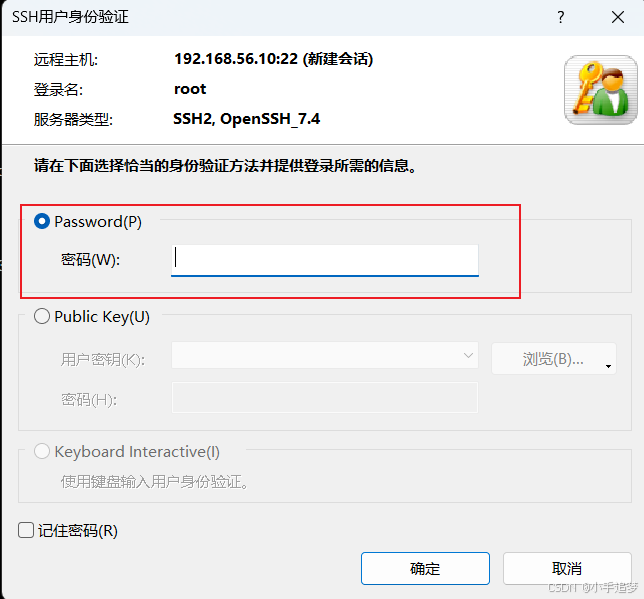

谷粒商城实战记录-虚拟机开启密码认证登录

文章目录 一,虚拟机无法用用户名密码登录二,解决方案1,修改配置2,重启sshd服务3,测试SSH登录注意事项结论 参考文献 一,虚拟机无法用用户名密码登录 当使用Vagrant创建和管理虚拟机时,通常会通…...

java_网络服务相关_gateway_nacos_feign区别联系

1. spring-cloud-starter-gateway 作用:作为微服务架构的网关,统一入口,处理所有外部请求。 核心能力: 路由转发(基于路径、服务名等)过滤器(鉴权、限流、日志、Header 处理)支持负…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

提供了哪些便利?)

现有的 Redis 分布式锁库(如 Redisson)提供了哪些便利?

现有的 Redis 分布式锁库(如 Redisson)相比于开发者自己基于 Redis 命令(如 SETNX, EXPIRE, DEL)手动实现分布式锁,提供了巨大的便利性和健壮性。主要体现在以下几个方面: 原子性保证 (Atomicity)ÿ…...

华为OD机考-机房布局

import java.util.*;public class DemoTest5 {public static void main(String[] args) {Scanner in new Scanner(System.in);// 注意 hasNext 和 hasNextLine 的区别while (in.hasNextLine()) { // 注意 while 处理多个 caseSystem.out.println(solve(in.nextLine()));}}priv…...

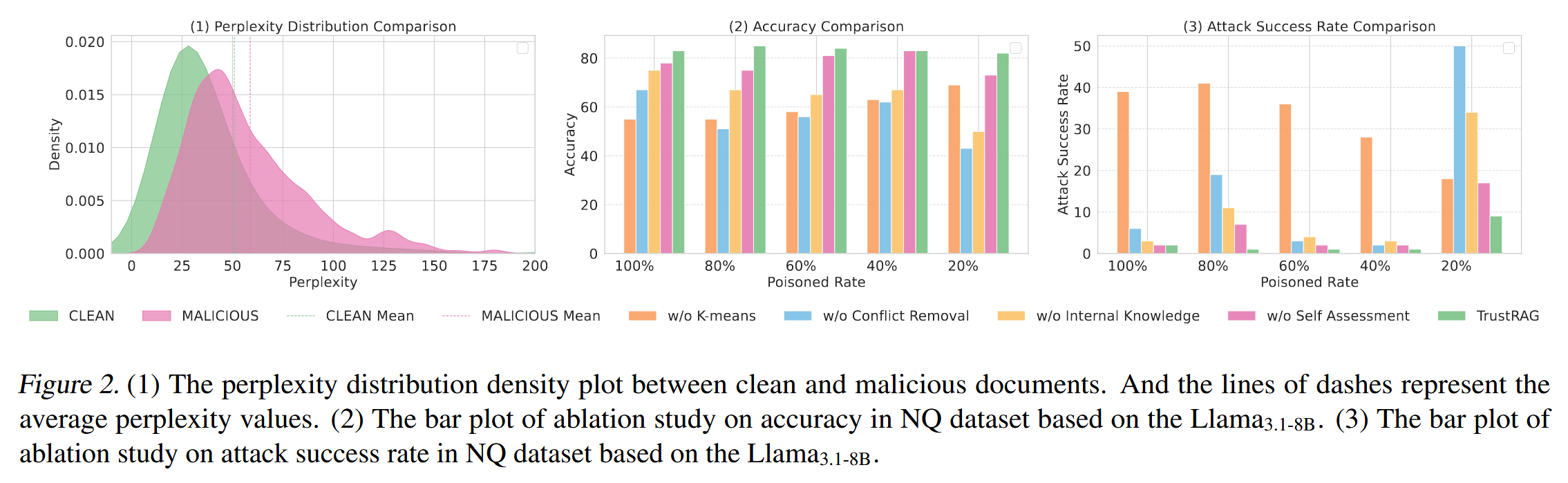

[论文阅读]TrustRAG: Enhancing Robustness and Trustworthiness in RAG

TrustRAG: Enhancing Robustness and Trustworthiness in RAG [2501.00879] TrustRAG: Enhancing Robustness and Trustworthiness in Retrieval-Augmented Generation 代码:HuichiZhou/TrustRAG: Code for "TrustRAG: Enhancing Robustness and Trustworthin…...

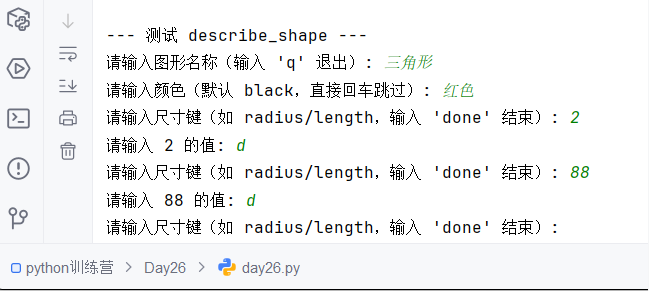

Python训练营-Day26-函数专题1:函数定义与参数

题目1:计算圆的面积 任务: 编写一个名为 calculate_circle_area 的函数,该函数接收圆的半径 radius 作为参数,并返回圆的面积。圆的面积 π * radius (可以使用 math.pi 作为 π 的值)要求:函数接收一个位置参数 radi…...

32位寻址与64位寻址

32位寻址与64位寻址 32位寻址是什么? 32位寻址是指计算机的CPU、内存或总线系统使用32位二进制数来标识和访问内存中的存储单元(地址),其核心含义与能力如下: 1. 核心定义 地址位宽:CPU或内存控制器用32位…...

C++中vector类型的介绍和使用

文章目录 一、vector 类型的简介1.1 基本介绍1.2 常见用法示例1.3 常见成员函数简表 二、vector 数据的插入2.1 push_back() —— 在尾部插入一个元素2.2 emplace_back() —— 在尾部“就地”构造对象2.3 insert() —— 在任意位置插入一个或多个元素2.4 emplace() —— 在任意…...

)

MySQL基本操作(续)

第3章:MySQL基本操作(续) 3.3 表操作 表是关系型数据库中存储数据的基本结构,由行和列组成。在MySQL中,表操作包括创建表、查看表结构、修改表和删除表等。本节将详细介绍这些操作。 3.3.1 创建表 在MySQL中&#…...

【R语言编程——数据调用】

这里写自定义目录标题 可用库及数据集外部数据导入方法查看数据集信息 在R语言中,有多个库支持调用内置数据集或外部数据,包括studentdata等教学或示例数据集。以下是常见的库和方法: 可用库及数据集 openintro库 该库包含多个教学数据集&a…...