深入理解Rust中的指针:裸指针 智能指针

Rust是一种注重安全性的系统编程语言,它通过所有权、借用和生命周期等机制来保证内存安全。在Rust中,指针的使用是小心翼翼的,因为指针操作是导致内存错误的主要原因之一。然而,指针在处理底层数据和性能优化时又是必不可少的。本文将深入探讨Rust中的指针,包括裸指针和智能指针,以及如何安全地从地址中取出值。

Rust中的指针类型

在Rust中,有两种主要的指针类型:裸指针(raw pointers)和智能指针(smart pointers)。

裸指针

裸指针是Rust中最低级别的指针,它们不受Rust所有权和借用规则的保护。裸指针分为两种:*const T和*mut T。

*const T是不可变裸指针,用于读取数据。*mut T是可变裸指针,用于修改数据。

不可变裸指针

不可变裸指针允许你读取数据,但不能修改它。要从*const T中取出值,你需要使用unsafe块,因为Rust的安全性检查无法保证指针的有效性。

fn main() {let value = 10;let ptr: *const i32 = &value;unsafe {println!("Value: {}", *ptr);}

}

在这个例子中,我们创建了一个i32类型的变量value和一个指向它的不可变裸指针ptr。在unsafe块中,我们通过解引用指针(*ptr)来访问它指向的值。

可变裸指针

可变裸指针的使用方式类似,但它们允许修改数据。要从*mut T中取出值,你同样需要使用unsafe块。

fn main() {let mut value = 10;let ptr: *mut i32 = &mut value;unsafe {*ptr += 5;println!("Updated value: {}", *ptr);}

}

在这个例子中,我们创建了一个可变变量value和一个指向它的可变裸指针ptr。在unsafe块中,我们通过解引用指针来更新值,然后再次通过解引用来打印更新后的值。

智能指针

智能指针是Rust提供的一种安全包装指针的方式。它们提供了更多的安全性和便利性,但通常用于管理数据的所有权。最常见的智能指针是Box<T>,它提供了对单个值的所有权管理。

从Box<T>中取出值

要从Box<T>中取出值,你可以使用Box::into_inner方法,它会消耗Box并返回它所持有的值。

fn main() {let boxed_value = Box::new(10);let value = Box::into_inner(boxed_value);println!("Value: {}", value);

}

在这个例子中,我们创建了一个Box,它包含了一个i32类型的值。然后我们使用Box::into_inner方法来取出并消费这个Box。

注意事项

使用裸指针时,你需要确保指针的有效性,避免悬空指针、空指针解引用和数据竞争等问题。unsafe代码块是Rust中的一种机制,用于告诉编译器程序员已经确认了代码的安全性。在unsafe块中,你可以执行一些通常被Rust禁止的不安全操作。Rust的借用规则确保了内存安全,但在unsafe代码块中,这些规则被禁用,因此你需要格外小心。

裸指针与智能指针的比较

裸指针和智能指针在Rust中都扮演着重要的角色,但它们的使用场景和安全性有所不同。

裸指针

- 灵活性:裸指针提供了最大的灵活性,因为它们不受Rust所有权和借用规则的限制。

- 性能:裸指针通常比智能指针更轻量级,因为它们不包含额外的元数据。

- 安全性:裸指针的使用需要格外小心,因为它们可能导致内存安全问题,如悬空指针和数据竞争。

智能指针

- 安全性:智能指针提供了更多的安全性,因为它们遵循Rust的所有权和借用规则。

- 便利性:智能指针提供了更多的便利性,因为它们提供了额外的功能,如自动内存管理。

- 性能:智能指针的性能通常比裸指针稍差,因为它们包含了额外的元数据和自动内存管理的开销。

使用裸指针的最佳实践

虽然裸指针提供了最大的灵活性,但它们的使用需要格外小心。以下是一些使用裸指针的最佳实践:

- 最小化裸指针的使用:尽可能使用智能指针,因为它们提供了更多的安全性和便利性。

- 确保指针的有效性:在使用裸指针之前,确保指针指向的内存是有效的,并且没有被释放。

- 避免数据竞争:在使用裸指针时,确保没有其他线程同时访问或修改相同的内存区域。

- 使用

unsafe块:将裸指针的使用限制在unsafe块中,以明确表示代码的不安全性。

结论

在Rust中,从地址中取出值是一个常见的操作,通常涉及到指针的使用。Rust提供了裸指针和智能指针两种类型的指针,它们各有优缺点。裸指针提供了最大的灵活性和性能,但它们的使用需要格外小心,以避免内存安全问题。智能指针提供了更多的安全性和便利性,但它们的性能通常比裸指针稍差。

通过理解裸指针和智能指针的工作原理,以及如何安全地从地址中取出值,你可以更有效地使用Rust编写安全、高效的代码。记住,当使用裸指针时,要确保遵守Rust的安全准则,避免引入潜在的内存安全问题。

相关文章:

深入理解Rust中的指针:裸指针 智能指针

Rust是一种注重安全性的系统编程语言,它通过所有权、借用和生命周期等机制来保证内存安全。在Rust中,指针的使用是小心翼翼的,因为指针操作是导致内存错误的主要原因之一。然而,指针在处理底层数据和性能优化时又是必不可少的。本…...

物联网实训项目:绿色家居套件

1、基本介绍 绿色家居通过物联网技术将家中的各种设备连接到一起,提供家电控制、照明控制、电话远程控制、室内外遥控、防盗报警、环境监测、暖通控制、红外转发以及可编程定时控制等多种功能和手段。绿色家居提供全方位的信息交互功能,甚至为各种能源费…...

缓存雪崩是什么

背景 Redis的缓存雪崩是指在某一时间段内,大量缓存数据同时失效,导致大量请求直接打到数据库上,造成数据库压力激增,甚至可能导致数据库宕机。这种情况类似于雪崩效应,突然的大量请求涌入数据库,系统无法承…...

【格物刊】龙信刊物已上新

文章关键词:电子数据取证、电子物证、手机取证、介质取证 深藏注册表的秘密:一次揭开金融阴谋的成功取证 一场看似无懈可击的金融操作,背后是否隐藏着阴谋?执法部门接到举报,指控几名金融机构的高层管理人员涉嫌利用…...

DNA存储介绍

1. DNA存储的基本原理 DNA存储技术基于DNA分子的双螺旋结构,利用其四种碱基(A、T、C、G)来编码信息。每个碱基可以代表一个二进制位(bit),其中A和C可以代表0,G和T可以代表1,或者使用…...

如何修改MAC地址破解网络无线网络限制-担心别人蹭网,路由器设置MAC地址过滤,限定了能访问无线网络的网卡地址-供大家学习参考

路由器都设置了MAC地址过滤,也就是限定了能访问无线网络的网卡的MAC地址。因为无线路由器不一定由自己控制,所以当更换了笔记本或者更换了无线网卡的时候,也许就上不了网了。我们可以修改网卡的MAC地址实现上网。 下载:https://do…...

C端产品经理与B端产品经理的区别

一:需求量级不一样 C端是面向消费者,吃的是人口红利,可能与社会大环境关系比较大,C端一般中大厂的需求多 B端是面向公司,吃的是产业红利,B端产品经理无论什么规模的公司都需要。 二:B端产品更…...

书生营 L0G4000 玩转HF/魔搭/魔乐社区

模型下载 在codespace上给环境装包,按照教材即可 运行后下载成功 建立下载json文件 新建下载internlm2_5-chat-1_8b的json文件 运行结果 基本上没啥问题,照着教程来就行 模型上传(可选) push的时候需要先认证token 最后的…...

轻松检测麦克风功能:使用Python的sounddevice和soundfile库

轻松检测麦克风功能:使用Python的sounddevice和soundfile库 在进行音频处理或开发需要使用麦克风的应用程序时,确保麦克风功能正常是非常重要的。本文将介绍一个简单的Python脚本,它能够帮助我们检测本地麦克风的功能,确保我们的设…...

)

k8s 部署步骤整理(containerd)

版本:v1.31 容器运行时:containerd 网络插件:flannel 系统:Ubuntu22.04 安装部署步骤 安装containerd sudo apt-get update sudo apt-get install ca-certificates curl sudo install -m 0755 -d /etc/apt/keyrings sudo curl …...

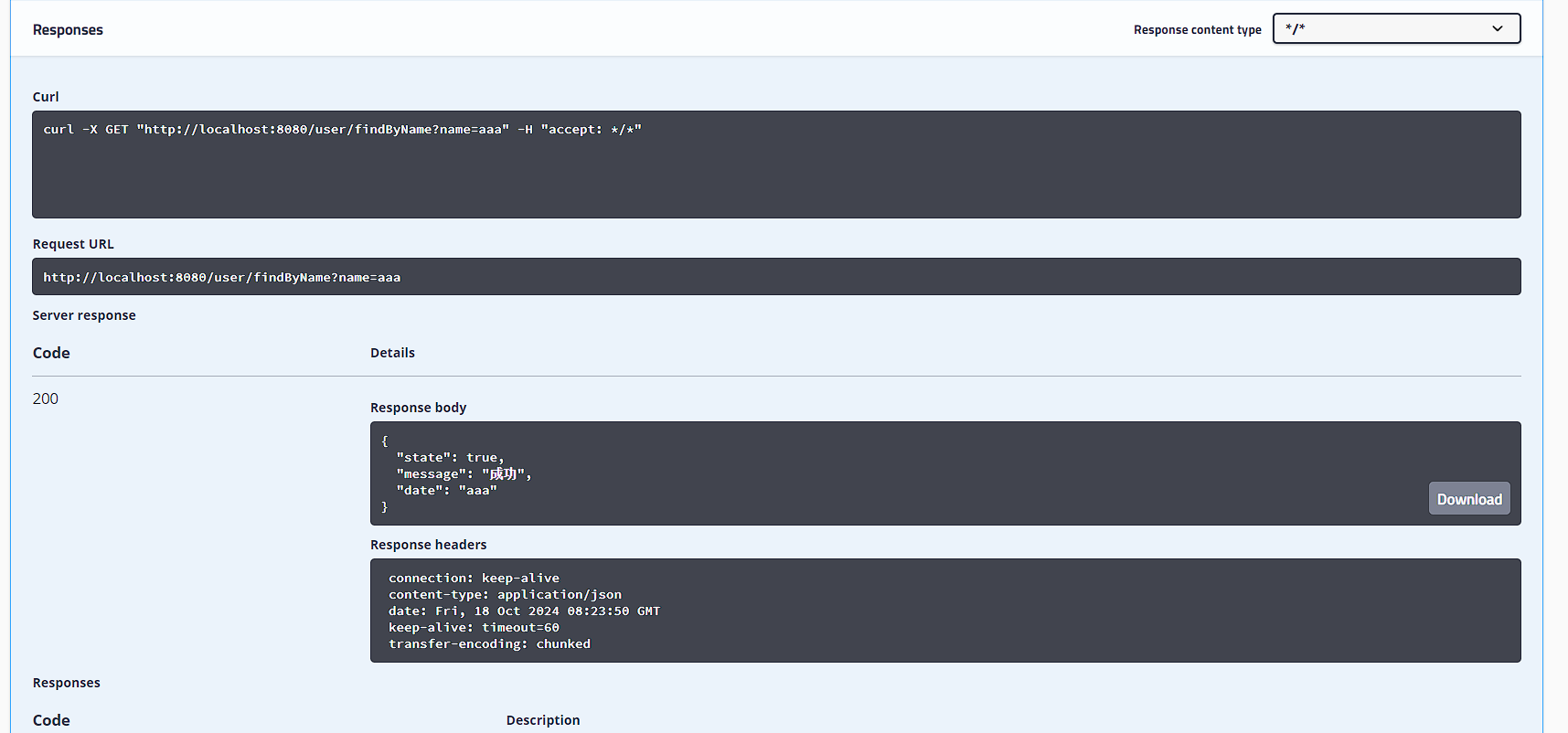

Swagge详解,SpringBoot项目集成Swagger

介绍 相信无论是前端还是后端开发,都或多或少地被接口文档折磨过。前端经常抱怨后端给的接口文档与实际情况不一致。后端又觉得编写及维护接口文档会耗费不少精力,经常来不及更新。其实无论是前端调用后端,还是后端调用后端,都期望…...

docker搭建etcd集群环境方式

docker搭建etcd集群环境方式 from: etcd 虚拟机与docker搭建etcd集群环境方式_docker部署etcd集群-CSDN博客 windows系统下 1: “\”要换成:“^” 2: 不能在windows powershell下执行...

重装ubuntu系统后配置

零、我的电脑硬件 1、购买型号 2021年12月25日在京东下单 7196元 联想拯救者15.6英寸 R7000P 2021游戏本 2、运行内存 内存 16 3、显卡型号 GPU nvidia RTX 3050Ti 4GB 一、安装终端 虽然自带的有,但是更方便 sudo apt install terminator 二、两个系统…...

)

Java基于数据库的分布式可重入锁(带等待时间和过期时间)

文章目录 技术背景介绍代码实现数据库表结构尝试获取锁续约阻塞式获取锁解锁检查锁是否过期或者释放 使用示例优化方案 项目代码 技术背景介绍 一般分布式锁使用最方便的就是使用redis实现,因为他自带超时过期机制、发布订阅模式、高吞吐高性能的优势,…...

国家信息安全水平考试(NISP一级)最新题库-第十七章

目录 另外免费为大家准备了刷题小程序和docx文档,有需要的可以私信获取 1 受到了ARP欺骗的计算机,发出的数据包, 地址是错误的() A.源IP;B.目的IP;C.源MAC;D.目的MAC 正…...

Java 8 新特性概览

Java 8 是 Java 语言发展史上的一个重要里程碑,它引入了许多革命性的特性,极大地提高了开发效率和程序性能。以下是 Java 8 的一些关键新特性: 1. Lambda 表达式 Lambda 表达式是 Java 8 中最引人注目的特性之一。它允许你以简洁的语法编写…...

pyspark==堆叠

安装环境 docker pull jupyter/all-spark-notebook 方式一 from pyspark.sql import SparkSession from pyspark.sql.functions import expr, col# 创建SparkSession spark SparkSession.builder.appName("StudentScores").getOrCreate()# 创建示例数据 data [(…...

Zypher Network Layer3 主网上线,不容错过的“宝藏方舟”活动

前言 随着 Zytron Layer3 主网的上线,Zypher Network 联合 Linea 共同推出了“宝藏方舟”活动,用户可通过参与活动,获得包括代币、积分、SBT 等系列奖励。 Zypher Network 是一个以 ZK 方案为核心的游戏底层堆栈,其提供了一个具备…...

【小白学机器学习21】 理解假设检验的关键:反证法

目录 理解假设检验的关键:反证法 1 假设的检验的出发点:H1假设, 1.1 为什么我们不去直接证明H1是否正确? 2 故意设立一个假设H1的否命题为H0 3 设定显著度α 4 总结假设检验的整个思路就是反证法 5 两类错误的关系 理解假…...

鸿蒙中富文本编辑与展示

富文本在鸿蒙系统如何展示和编辑的?在文章开头我们提出这个疑问,带着疑问来阅读这篇文章。 富文本用途可以展示图文混排的内容,在日常App 中非常常见,比如微博的发布与展示,朋友圈的发布与展示,都在使用富文…...

Zustand 状态管理库:极简而强大的解决方案

Zustand 是一个轻量级、快速和可扩展的状态管理库,特别适合 React 应用。它以简洁的 API 和高效的性能解决了 Redux 等状态管理方案中的繁琐问题。 核心优势对比 基本使用指南 1. 创建 Store // store.js import create from zustandconst useStore create((set)…...

UDP(Echoserver)

网络命令 Ping 命令 检测网络是否连通 使用方法: ping -c 次数 网址ping -c 3 www.baidu.comnetstat 命令 netstat 是一个用来查看网络状态的重要工具. 语法:netstat [选项] 功能:查看网络状态 常用选项: n 拒绝显示别名&#…...

深入理解JavaScript设计模式之单例模式

目录 什么是单例模式为什么需要单例模式常见应用场景包括 单例模式实现透明单例模式实现不透明单例模式用代理实现单例模式javaScript中的单例模式使用命名空间使用闭包封装私有变量 惰性单例通用的惰性单例 结语 什么是单例模式 单例模式(Singleton Pattern&#…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

爬虫基础学习day2

# 爬虫设计领域 工商:企查查、天眼查短视频:抖音、快手、西瓜 ---> 飞瓜电商:京东、淘宝、聚美优品、亚马逊 ---> 分析店铺经营决策标题、排名航空:抓取所有航空公司价格 ---> 去哪儿自媒体:采集自媒体数据进…...

AI,如何重构理解、匹配与决策?

AI 时代,我们如何理解消费? 作者|王彬 封面|Unplash 人们通过信息理解世界。 曾几何时,PC 与移动互联网重塑了人们的购物路径:信息变得唾手可得,商品决策变得高度依赖内容。 但 AI 时代的来…...

2025季度云服务器排行榜

在全球云服务器市场,各厂商的排名和地位并非一成不变,而是由其独特的优势、战略布局和市场适应性共同决定的。以下是根据2025年市场趋势,对主要云服务器厂商在排行榜中占据重要位置的原因和优势进行深度分析: 一、全球“三巨头”…...

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析 一、第一轮提问(基础概念问题) 1. 请解释Spring框架的核心容器是什么?它在Spring中起到什么作用? Spring框架的核心容器是IoC容器&#…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...

集成 Mybatis-Plus 和 Mybatis-Plus-Join)

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join 1、依赖1.1、依赖版本1.2、pom.xml 2、代码2.1、SqlSession 构造器2.2、MybatisPlus代码生成器2.3、获取 config.yml 配置2.3.1、config.yml2.3.2、项目配置类 2.4、ftl 模板2.4.1、…...