网络安全基础——网络安全法

填空题

1.根据**《中华人民共和国网络安全法》**第二十条(第二款),任何组织和个人试用网路应当遵守宪法法律,遵守公共秩序,遵守社会公德,不危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益。

2.网络空间安全包括了国家安全、城市安全、经济安全、社会安全、生产安全、人生安全等在内的"大安全"时代。网络空间和海、陆空、天,并成为五大空间或五大疆域,这一战略是**《国家网络空间安全战略》**/中国提出的。

3.在HTTP协议中,用于表示"内容类型"的头部字段是Content-Type

4.HTTPS协议在HTTP的基础上增加了SSL/TLS层,用于提供数据传输的安全性。

5.SQL注入攻击是一种网络安全攻击技术,攻击者通过在Web应用程序的输入字段中插入恶意SQL代码,欺骗服务器执行非法的数据库查询,

6.在网络安全领域,网络攻防是指利用技术维护国家网络安全,并且对外来的攻击进行反击的

7.根据**《中华人民共和国刑法》**第二百八十五条,违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或拘役。

8.网络运营者应当加强对其用户发布的信息的管理,发现法律、行政法规禁止发布或者传输的信息的,应当立即停止传输该信息,采取消除等处置措施,防止信息扩散,并保存有关记录,向有关主管部门报告。?

9.根据**《中华人民共和国网络安全法》**第六十三条,违反本法第二十七条规定,从事危害网络安全的活动,或者提供专门用于从事危害网络安全活动的程序、工具,或者为他人从事危害网络安全的活动提供技术支持、广告推广、支付结算等帮助,尚不构成犯罪的,由公安机关没收违法所得,处五日以下拘留,可以并处五万元以上五十万元以下罚款:情节较重的,处五日以上十五日以下拘留,可以并处十万元以上一百万元以下罚款。

10.网络空间和海、陆、空、天,并成为五大空间或五大疆域,这一概念体现了网络空间安全的重要性,其中网络空间安全包括了国家安全、城市安全、经济安全、社会安全、生产安全、人生安全等在内的“大安全"时代。

11.在HTTP协议中,GET方法用于向服务器请求数据。

12.根据**《中华人民共和国刑法》**第二百八十六条,违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或拘役;后果特别严重的,处五年以上有期徒刑。

13.《中华人民共和国网络安全法》第二十七条规定网络运营者不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具;明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

14.根据《中华人民共和国网络安全法》,网络产品、服务的提供者应当为其产品、服务提供持续的安全维护;发现其网络产品、服务存在安全缺陷、漏洞等风险时,应当立即采取补救措施,并按照规定及时告知用户并向有关主管部门报告。

15.根据**《中华人民共和国刑法》**第二百五十三条之一,违反国家有关规定,向他人出售或者提供公民个人信息,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金。

16.**《中华人民共和国网络安全法》**规定网络运营者不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益。

17.网络运营者不得利用网络从事编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益。

18.《中华人民共和国网络安全法》自2019年6月1日起施行。

19.《网络安全法》规定,网络产品、服务的提供者应当为其产品、服务提供持续的安全维护。

20.违反《网络安全法》规定,对关键信息基础设施的运行安全造成严重危害,构成犯罪的,依法追究刑事责任。

21.《网络安全法》规定,网络运营者不得收集与其提供的服务无关的个人信息,不得违反法律、行政法规的规定和双方的约定收集、使用个人信息。

22.根据《网络安全法》,网络运营者应当加强对其用户发布的信息的管理,发现法律、行政法规禁止发布或者传输的信息的,应当立即停止传输该信息,并采取消除、保存记录等处置措施。

23.《网络安全法》规定,网络运营者应当依法加强对其用户发布的信息的管理,发现法律、行政法规禁止发布或者传输的信息的,应当立即停止传输,防止信息扩散,保存有关记录,并向有关主管部门报告。

24.《网络安全法》规定,网络运营者应当按照规定留存相关的网络日志不少于六个月。

25.根据《网络安全法》,网络运营者应当加强对其用户发布的信息的管理,发现法律、行政法规禁止发布或者传输的信息的,应当立即停止传输该信息,并采取消除、保存记录等处置措施

26.**《中华人民共和国网络安全法》**规定,网络运营者不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益。

27.《网络安全法》规定,网络运营者应当建立健全用户信息保护制度,严格保护用户个人信息安全,不得泄露、篡改、毁损用户个人信息

28.《网络安全法》规定,网络运营者不得利用网络从事编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益。

29.根据《网络安全法》,网络运营者应当建立健全用户信息保护制度,严格保护用户个人信息安全,不得泄露、篡改、毁损用户个人信息

30.根据《网络安全法》,网络运营者应当建立健全用户信息保护制度,严格保护用户个人信息安全,不得泄露、篡改、毁损用户个人信息。

简答题

31.简述《中华人民共和国网络安全法》的立法目的

《中华人民共和国网络安全法》的立法目的在于保障网络安全,维护网络空间主权和国家安全、社会公共利益,保护公民、法人和其他组织的合法权益,促进经济社会信息化发展

32.根据《网络安全法》,网络运营者应当履行哪些安全保护义务?

- 建立安全制度:制定内部安全管理制度和操作规程,指定网络安全负责人,确保网络安全责任落实到位。

- 技术防护措施:实施技术措施以防范计算机病毒、网络攻击和侵入等网络安全威胁。

- 网络监控与记录:采取技术手段监测和记录网络运行状态及安全事件,并按规定保存至少六个月的网络日志。

- 数据保护措施:对数据进行分类管理,并对重要数据实施备份和加密。

- 遵守法律法规:履行法律和行政法规规定的其他网络安全义务。

33.描述《网络安全法》中对个人信息保护的基本要求。

- 网络运营者应当对其收集的用户信息严格保密,并建立健全用户信息保护制度;

- 收集、使用个人信息,应当遵循合法、正当、必要的原则,公开收集、使用规则,明示收集、使用信息的目的、方式和范围,并经被收集者同意;

- 网络运营者不得收集与其提供的服务无关的个人信息,不得违反法律、行政法规的规定和双方的约定收集、使用个人信息;

- 在发生或者可能发生个人信息泄露、毁损、丢失的情况时,应当立即采取补救措施,按照规定及时告知用户并向有关主管部门报告。

34.《网络安全法》对关键信息基础设施的运营者有哪些特别要求?

- 用户信息保密与保护:网络运营者必须严格保密收集的用户信息,并建立完善的用户信息保护制度。

- 个人信息收集与使用原则:收集和使用个人信息应遵循合法、正当、必要的原则,公开收集使用规则,明确目的、方式和范围,并需获得被收集者的同意。

- 个人信息收集限制:网络运营者不得收集与服务无关的个人信息,不得违反法律法规和双方约定收集、使用个人信息。

- 信息泄露应对:一旦发生或可能发生个人信息泄露、毁损、丢失,应立即采取补救措施,并按规定及时通知用户和报告主管部门。

35.根据《网络安全法》哪些行为是被明确禁止的?

- 禁止网络犯罪活动:严禁非法侵入网络、干扰网络功能、窃取网络数据等危害网络安全的行为。

- 个人信息保护:禁止非法获取、出售或提供个人信息。

- 禁止违法犯罪网站和群组:严禁设立用于诈骗、传授犯罪方法、制作或销售违禁品等违法犯罪活动的网站和通讯群组。

36.《网络安全法》对网络产品和服务提供者提出了哪些要求?

- 产品服务安全维护:为产品和提供服务时,确保其安全性,并进行必要的维护。

- 风险发现与补救:一旦发现网络产品或服务存在安全缺陷、漏洞等风险,应立即采取措施补救,并按规定通知用户和报告主管部门。

- 国家安全审查:在采购可能影响国家安全的网络产品和服务时,必须进行国家安全审查。

37.简述《网络安全法》中对网络信息安全监测预警和信息通报制度的规定。

- 建立健全网络安全监测预警和信息通报制度。

- 促进网络安全信息共享。

- 准确把握关键信息基础设施运行状况。

38.根据《网络安全法》,网络运营者在发现网络存在哪些风险时,应当立即采取补救措施?

立即采取技术措施,监测和记录,数据分类和备份,制定应急预案,启动应急预案,告知用户和报告主管部门,持续提供安全维护

39.《网络安全法》对网络运营者在用户信息保护方面有哪些具体要求?

- 建立信息保护制度:建立完善的用户信息保护制度,严格保密用户信息。

- 合法合规收集使用信息:收集和使用个人信息必须遵循合法、正当、必要的原则,公开规则,明确目的、方式和范围,并需被收集者同意。

- 限制信息收集范围:不得收集与服务无关的个人信息,不得违反法律法规和双方约定。

- 保护个人信息安全:不得泄露、篡改或毁损收集的个人信息,未经同意不得向他人提供。

- 技术保护与应急措施:采取技术和其他必要措施保护个人信息安全,防止泄露、毁损或丢失。一旦发生或可能发生信息安全事件,应立即采取补救措施,并按规定通知用户和报告主管部门。

40.简述《网络安全法》中对网络关键信息基础设施的保护措施。

-

安全管理机构与人员审查:设立专门的安全管理机构和负责人,并对负责人及关键岗位人员进行安全背景审查。

-

网络安全教育与培训:定期对员工进行网络安全教育、技术培训和技能考核。

-

系统与数据备份:对重要系统和数据库实施容灾备份。

-

应急预案与演练:制定网络安全事件应急预案,并定期进行演练。

-

国家安全审查:采购可能影响国家安全的网络产品和服务时,必须通过国家安全审查。

-

数据存储与安全评估:境内收集的个人信息和重要数据应在国内存储,如需向境外提供,应进行安全评估。

41.根据《网络安全法》网络运营者在处理用户信息时应当遵循哪些原则?

- 合法、正当、必要的原则。

- 目的明确的原则。

- 知情同意的原则。

- 安全保密原则。

- 公民信息境内存放原则

42.《网络安全法》对网络产品和服务的安全性能有何要求?

- 符合国家标准:网络产品与服务必须符合国家的强制性标准要求。

- 禁止恶意程序与风险补救:网络产品与服务提供者不得设置恶意程序,一旦发现产品或服务存在安全缺陷、漏洞等风险,应立即采取补救措施,并按规定通知用户和报告主管部门。

- 持续安全维护:网络产品与服务提供者应持续为其产品与服务提供安全维护,不得在规定或约定期限内终止安全维护服务。

43.简述《网络安全法》中对网络运营者采取的技术措施有哪些要求?

- 建立安全管理制度:制定内部安全管理制度和操作规程,指定网络安全负责人,确保网络安全责任得到落实。

- 技术防护措施:实施技术措施以防范计算机病毒、网络攻击和侵入等网络安全威胁。

- 网络监控与日志留存:采取技术手段监测和记录网络运行状态及安全事件,并按要求至少保留六个月的网络日志。

- 数据保护措施:实施数据分类、备份和加密等措施以保护重要数据。

- 遵守法律法规:履行法律和行政法规规定的其他网络安全义务。

44.根据《网络安全法》,网络运营者在用户发布信息方面有哪些管理责任?

- 保密与保护制度:严格保密用户信息,并建立完善的用户信息保护制度。

- 合法合规收集使用:收集和使用个人信息应遵循合法、正当、必要的原则,公开规则,明确目的、方式和范围,并需被收集者同意。

- 限制信息收集:不得收集与服务无关的个人信息,不得违反法律法规和双方约定。

- 保护个人信息安全:不得泄露、篡改或毁损收集的个人信息,未经同意不得向他人提供个人信息。

45.《网络安全法》对网络运营者在网络安全事件应急处理方面有哪些规定?

- 制定应急预案:网络运营者需制定网络安全事件应急预案,以应对系统漏洞、计算机病毒、网络攻击和侵入等安全风险。

- 应急响应与报告:一旦发生网络安全事件,应立即启动应急预案,采取补救措施,并按规定向主管部门报告。

46.简述《网络安全法》中对网络运营者在网络安全教育和培训方面的要求。

- 政府宣传责任:各级政府及相关部门需定期开展网络安全宣传教育,并指导相关单位执行。

- 国家支持教育:国家鼓励企业、高校和职业学校等开展网络安全教育和培训,培养和交流网络安全人才。

- 企业培训要求:网络运营者需定期对员工进行网络安全教育、技术培训和技能考核。

47.根据《网络安全法》,网络运营者在网络安全等级保护方面有哪些义务?

- 建立安全管理制度:制定内部安全管理制度和操作规程,指定网络安全负责人,确保网络安全责任落实。

- 技术防护措施:实施技术措施防范计算机病毒、网络攻击和侵入等网络安全威胁。

- 网络监控与日志留存:采取技术手段监测网络运行状态和安全事件,按规定至少保留六个月网络日志。

- 数据保护措施:实施数据分类、备份和加密等措施保护重要数据。

- 遵守法律法规:履行法律和行政法规规定的其他网络安全义务。

48.《网络安全法》对网络关键信息基础设施的运营者在数据存储方面有哪些特别要求?

- 境内存储:在中国境内收集和产生的个人信息和重要数据必须在国内存储。

- 境外提供需评估:业务需要向境外提供数据时,应按照国家网信部门的规定进行安全评估。

- 遵守法律法规:如法律、行政法规有其他规定,从其规定。

49.简述《网络安全法》中对网络产品和服务提供者的安全责任。

- 符合国家标准:网络产品与服务必须符合国家的强制性标准。

- 禁止恶意程序与风险补救:禁止设置恶意程序,一旦发现产品或服务存在安全缺陷、漏洞等风险,应立即补救并及时通知用户和报告主管部门。

- 持续安全维护:产品与服务提供者应持续提供安全维护,不得在规定或约定期限内停止维护。

- 用户信息收集需同意:若产品或服务具有收集用户信息功能,必须明示并取得用户同意,涉及个人信息的还需遵守相关个人信息保护法规。

50.根据《网络安全法》,网络运营者在网络安全监督检查方面有哪些义务?

- 配合监督检查:配合公安和国家安全机关依法进行的监督检查。

- 技术支持与协助:为公安和国家安全机关提供技术支持,协助维护国家安全和侦查犯罪。

- 个人信息和数据保护:履行个人信息和数据安全保护责任,建立保护制度。

- 关键信息基础设施安全管理:对关键信息基础设施实施安全管理。

- 报告网络安全事件:按规定报告网络安全事件和重要事项。

相关文章:

网络安全基础——网络安全法

填空题 1.根据**《中华人民共和国网络安全法》**第二十条(第二款),任何组织和个人试用网路应当遵守宪法法律,遵守公共秩序,遵守社会公德,不危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽动颠…...

SCAU软件体系结构实验四 组合模式

目录 一、题目 二、源码 一、题目 个人(Person)与团队(Team)可以形成一个组织(Organization):组织有两种:个人组织和团队组织,多个个人可以组合成一个团队,不同的个人与团队可以组合成一个更大的团队。 使用控制台或者JavaFx界面…...

Amazon商品详情API接口:电商创新与用户体验的驱动力

在电子商务蓬勃发展的今天,作为全球最大的电商平台之一,亚马逊(Amazon)凭借其强大的技术实力和丰富的商品资源,为全球用户提供了优质的购物体验。其中,Amazon商品详情API接口在电商创新与用户体验提升方面扮…...

手机无法连接服务器1302什么意思?

你有没有遇到过手机无法连接服务器,屏幕上显示“1302”这样的错误代码?尤其是在急需使用手机进行工作或联系朋友时,突然出现的连接问题无疑会带来不少麻烦。那么,什么是1302错误,它又意味着什么呢? 1302错…...

Android adb shell dumpsys audio 信息查看分析详解

Android adb shell dumpsys audio 信息查看分析详解 一、前言 Android 如果要分析当前设备的声音通道相关日志, 仅仅看AudioService的日志是看不到啥日志的,但是看整个audio关键字的日志又太多太乱了, 所以可以看一下系统提供的一个调试指令…...

Python 网络爬虫操作指南

网络爬虫是自动化获取互联网上信息的一种工具。它广泛应用于数据采集、分析以及实现信息聚合等众多领域。本文将为你提供一个完整的Python网络爬虫操作指南,帮助你从零开始学习并实现简单的网络爬虫。我们将涵盖基本的爬虫概念、Python环境配置、常用库介绍。 上传…...

基于FPGA的2FSK调制-串口收发-带tb仿真文件-实际上板验证成功

基于FPGA的2FSK调制 前言一、2FSK储备知识二、代码分析1.模块分析2.波形分析 总结 前言 设计实现连续相位 2FSK 调制器,2FSK 的两个频率为:fI15KHz,f23KHz,波特率为 1500 bps,比特0映射为f 载波,比特1映射为 载波。 1)…...

JavaScript的基础数据类型

一、JavaScript中的数组 定义 数组是一种特殊的对象,用于存储多个值。在JavaScript中,数组可以包含不同的数据类型,如数字、字符串、对象、甚至其他数组。数组的创建有两种常见方式: 字面量表示法:let fruits [apple…...

第三讲 架构详解:“隐语”可信隐私计算开源框架

目录 隐语架构 隐语架构拆解 产品层 算法层 计算层 资源层 互联互通 跨域管控 本文主要是记录参加隐语开源社区推出的第四期隐私计算实训营学习到的相关内容。 隐语架构 隐语架构拆解 产品层 产品定位: 通过可视化产品,降低终端用户的体验和演…...

JDBC编程---Java

目录 一、数据库编程的前置 二、Java的数据库编程----JDBC 1.概念 2.JDBC编程的优点 三.导入MySQL驱动包 四、JDBC编程的实战 1.创造数据源,并设置数据库所在的位置,三条固定写法 2.建立和数据库服务器之间的连接,连接好了后ÿ…...

Python绘制太极八卦

文章目录 系列目录写在前面技术需求1. 图形绘制库的支持2. 图形绘制功能3. 参数化设计4. 绘制控制5. 数据处理6. 用户界面 完整代码代码分析1. rset() 函数2. offset() 函数3. taiji() 函数4. bagua() 函数5. 绘制过程6. 技术亮点 写在后面 系列目录 序号直达链接爱心系列1Pyth…...

Spring框架特性及包下载(Java EE 学习笔记04)

1 Spring 5的新特性 Spring 5是Spring当前最新的版本,与历史版本对比,Spring 5对Spring核心框架进行了修订和更新,增加了很多新特性,如支持响应式编程等。 更新JDK基线 因为Spring 5代码库运行于JDK 8之上,所以Spri…...

Linux关于vim的笔记

Linux关于vim的笔记:(vimtutor打开vim 教程) --------------------------------------------------------------------------------------------------------------------------------- 1. 光标在屏幕文本中的移动既可以用箭头键,也可以使用 hjkl 字母键…...

linux mount nfs开机自动挂载远程目录

要在Linux系统中实现开机自动挂载NFS共享目录,你需要编辑/etc/fstab文件。以下是具体步骤和示例: 确保你的系统已经安装了NFS客户端。如果没有安装,可以使用以下命令安装: sudo apt-install nfs-common 编辑/etc/fstab文件&#…...

【vue】导航守卫

什么是导航守卫 在vue路由切换过程中对行为做个限制 全局前置守卫 route.beforeEach((to, from, next)) > {// to是切换到的路由// from是正要离开的路由// next控制是否允许进入目标路由next(false); //不允许 }路由级别的导航守卫 const routes [{path: /User,name: U…...

基于Matlab实现LDPC编码

在无线通信和数据存储领域,LDPC(低密度奇偶校验码)编码是一种高效、纠错能力强大的错误校正技术。本MATLAB仿真程序全面地展示了如何在AWGN(加性高斯白噪声)信道下应用LDPC编码与BPSK(二进制相移键控&#…...

PostgreSQL 中约束Constraints

在 PostgreSQL 中,约束(Constraints)是用于限制进入数据库表中数据的规则。它们确保数据的准确性和可靠性,通过定义规则来防止无效数据的插入或更新。PostgreSQL 支持多种类型的约束,每种约束都有特定的用途和语法。以…...

✨系统设计时应时刻考虑设计模式基础原则

目录 💫单一职责原则 (Single Responsibility Principle, SRP)💫开放-封闭原则 (Open-Closed Principle, OCP)💫依赖倒转原则 (Dependency Inversion Principle, DIP)💫里氏代换原则 (Liskov Substitution Principle, LSP)&#x…...

【Linux】多线程(下)

目录 一、生产者消费者模型 1.1 概念 1.2 基于阻塞队列 1.3 POSIX信号量 初始化信号量 销毁信号量 等待信号量 发布信号量 1.4 基于环形队列和POSIX信号量 二、线程池 2.1 概念 2.2 代码 三、封装Linux线程库 四、单例模式 4.1 概念 4.2 单例模式的实现方式 4…...

Element-Plus如何修改日期选择器输入框el-date-picker的圆角

使用 el-date-picker 的 style 属性 :style"{ --el-border-radius-base: 10px }"<!-- 日期 --> <el-form-item label"日期" prop"establishmentDate"><el-date-picker v-model"form.establishmentDate" type"dat…...

深入浅出Asp.Net Core MVC应用开发系列-AspNetCore中的日志记录

ASP.NET Core 是一个跨平台的开源框架,用于在 Windows、macOS 或 Linux 上生成基于云的新式 Web 应用。 ASP.NET Core 中的日志记录 .NET 通过 ILogger API 支持高性能结构化日志记录,以帮助监视应用程序行为和诊断问题。 可以通过配置不同的记录提供程…...

SCAU期末笔记 - 数据分析与数据挖掘题库解析

这门怎么题库答案不全啊日 来简单学一下子来 一、选择题(可多选) 将原始数据进行集成、变换、维度规约、数值规约是在以下哪个步骤的任务?(C) A. 频繁模式挖掘 B.分类和预测 C.数据预处理 D.数据流挖掘 A. 频繁模式挖掘:专注于发现数据中…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

【开发技术】.Net使用FFmpeg视频特定帧上绘制内容

目录 一、目的 二、解决方案 2.1 什么是FFmpeg 2.2 FFmpeg主要功能 2.3 使用Xabe.FFmpeg调用FFmpeg功能 2.4 使用 FFmpeg 的 drawbox 滤镜来绘制 ROI 三、总结 一、目的 当前市场上有很多目标检测智能识别的相关算法,当前调用一个医疗行业的AI识别算法后返回…...

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

Selenium常用函数介绍

目录 一,元素定位 1.1 cssSeector 1.2 xpath 二,操作测试对象 三,窗口 3.1 案例 3.2 窗口切换 3.3 窗口大小 3.4 屏幕截图 3.5 关闭窗口 四,弹窗 五,等待 六,导航 七,文件上传 …...

HybridVLA——让单一LLM同时具备扩散和自回归动作预测能力:训练时既扩散也回归,但推理时则扩散

前言 如上一篇文章《dexcap升级版之DexWild》中的前言部分所说,在叠衣服的过程中,我会带着团队对比各种模型、方法、策略,毕竟针对各个场景始终寻找更优的解决方案,是我个人和我司「七月在线」的职责之一 且个人认为,…...

Java求职者面试指南:Spring、Spring Boot、Spring MVC与MyBatis技术解析

Java求职者面试指南:Spring、Spring Boot、Spring MVC与MyBatis技术解析 一、第一轮基础概念问题 1. Spring框架的核心容器是什么?它的作用是什么? Spring框架的核心容器是IoC(控制反转)容器。它的主要作用是管理对…...

实现跳一跳小游戏)

鸿蒙(HarmonyOS5)实现跳一跳小游戏

下面我将介绍如何使用鸿蒙的ArkUI框架,实现一个简单的跳一跳小游戏。 1. 项目结构 src/main/ets/ ├── MainAbility │ ├── pages │ │ ├── Index.ets // 主页面 │ │ └── GamePage.ets // 游戏页面 │ └── model │ …...

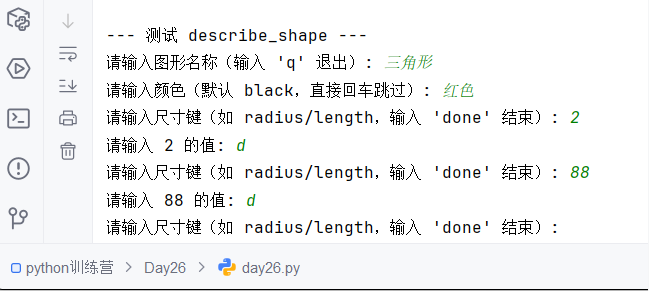

Python训练营-Day26-函数专题1:函数定义与参数

题目1:计算圆的面积 任务: 编写一个名为 calculate_circle_area 的函数,该函数接收圆的半径 radius 作为参数,并返回圆的面积。圆的面积 π * radius (可以使用 math.pi 作为 π 的值)要求:函数接收一个位置参数 radi…...