android 安全sdk相关

前述

在网上有看到许多android安全sdk相关的内容,有重复的也有比较新鲜的内容,这里做一个整体的合集,以及后续又看到一些比较新的东西会一起放在这里。

android内sdk目前可以分为以下几个部分(有一些部分可能会存在一些重合)——设备指纹,root相关,环境检测,模拟器特征,改机软件

设备指纹

1.android_id

google给的app唯一id,存放在/data/system/users/0/settings_ssaid.xml文件中,只有在文件存储位置处修改,设备重刷或设备恢复出厂设置等时候才会被修改。可以用Settings.Global.getString() 、Settings.Secure.getString()、Settings.System.getString()来获取(根据/data/system/users/0/下的文件名字推测可用这些方法获取该目录下一些文件的内容)

2.drmid(设备媒体id)

media drm的设备id,同时和app包名以及签名有关,即不同包名或者不同签名,drmid会不一样,可以视为另外一个android_id,缺点是还和包名有关,注意:极少数机型上获取该id的过程存在崩溃且google也在逐渐的废除该id,可参考:https://developer.android.com/identity/user-data-ids

UUID wideVineUuid = new UUID(-0x121074568629b532L, -0x5c37d8232ae2de13L);

try {MediaDrm wvDrm = new MediaDrm(wideVineUuid);byte[] wideVineId = wvDrm.getPropertyByteArray(MediaDrm.PROPERTY_DEVICE_UNIQUE_ID);return Utils.md5(wideVineId);

} catch (Exception e) {return null;

}3.gsfiid

gsfiid是Google Service Framework ID,Google服务框架 ID

public static String gsfid() {Context context = DeviceGlobal.getContext();Uri uri = Uri.parse("content://com.google.android.gsf.gservices");if (uri != null) {try (Cursor cursor = context.getContentResolver().query(uri,null, null,new String[]{"android_id"}, null)) {if (cursor.moveToFirst()) {return Long.toHexString(Long.parseLong(cursor.getString(1)));}} catch (Throwable tr) {Logger.w(TAG, tr.toString());}}return null;

}4.apk相关

apk安装时间和路径,可以通过getPackageInfo中的firstInstallTime获取,可以作为唯一id和防刷

5.boot_id,oaid,imei,serial number

boot_id可以通过cat /proc/sys/kernel/random/boot_id获取,重启后会更新,是uuid格式字符串格式。

imei是SIM卡相关的信息,谷歌已经删除该属性来保护隐私性

serial number是手机adb devices的一串数字,可以通过getprop ro.serialno获取

oaid是国内android广告标识符,用户可以选择重置和退出广告跟踪。

6.文件哈希

使用stat获取/,/data/,/data/system/vendor/firmware,/system/bin,/vendor/lib,/systen/framework,/system/fonts,或者一些固定app目录的文件名,inode,uid,创建时间,最后修改时间组合等属性组合求hash作为指纹

7.网络相关

这里主要是指机器的ip,mac,网络的类型,这里的信息除了可以做设备指纹之外,也可以用来判断设备的环境等特征。获取方法可以通过ip -a或者ip neigh show命令行执行或者读取/proc/net/arp获取相关信息

root检测

1.path检测

getenv("path") 获取路径,和su或者magisk组合,判断root是否存在

2.属性获取

可以通过以下属性特征来判断设备是不是root了

getprop service.adb.root = "1"

getprop init.svc.adb_root = "running"

getprop ro.secure = "0"

getprop ro.debuggable = "1"

getprop ro.build.tags = "test-keys"3.内存扫描

内存扫描有以下几种方式——1.检测/proc/self/maps 是否存在名为“/memfd:/jit-cache"的段(加载zygisk模块);2.检测栈空间[stack]的权限是否为"rw-p";3.检测map表是否存在匿名的且具有可执行属性。

4.selinux上下文检测

cat /proc/self/attr/prev,看文件中的内容是否为"u:r:zygote:s0",其中r表示进程,zygote表示进程权限

5.常见root应用检测

可以尝试包名检测,遍历/data/data/目录,看有没有一下目录

com.topjohnwu.magisk

eu.chainfire.supersu

com.noshufou.android.su

com.noshufou.android.su.elite

com.koushikdutta.superuser

com.thirdparty.superuser

com.yellowes.su

com.fox2code.mmm

io.github.vvb2060.magisk

com.kingroot.kinguser

com.kingo.root

com.smedialink.oneclickroot

com.zhiqupk.root.global

com.alephzain.framaroot

io.github.huskydg.magisk

me.weishu.kernelsu6.其他

可以尝试访问/data,/system,/etc,查询是否有busybox可以执行——尝试which busybox或者是执行busybox

hook检测

1.frida检测

- 默认端口检测——27042

- 常见路径检测——/data/local/tmp/frida-server

- 检查进程/proc/self/fd/目录,寻找是否存在关键字linjector

- 内存模块扫描——frida-agent,frida-gadge,可以去/proc/self/maps文件下找找字符串

- inlinehook检测frida——查询函数头部是不是0xd61f020058000050

2.Xposed检测

- java.lang.ClassLoader.getSystemClassLoader.loadClass("de.robv.android.xposed.XposedHelpers") ——看xposed是否加载

- 遍历/data/data/目录,寻找有无以下包名

de.robv.android.xposed.installer #Xposed框架

org.meowcat.edxposed.manager #EdXposed框架

com.tsng.hidemyapplist #隐藏应用列表

com.tsng.hidemyroot #隐藏Root

org.lsposed.manager #LSPosed框架

me.weishu.exp #VirtualXposed 太极

top.canyie.dreamland.manager #VirtualXposed 夢境

io.va.exposed #VirtualXposed 夢境

io.va.exposed64 #VirtualXposed 夢境

io.virtualapp #VirtualApp

io.virtualapp.sandvxposed64 #VirtualApp- 检测下列文件或文件路径是否存在

/sbin/.magisk/modules/riru_lsposed

/data/adb/lspd

/sbin/.magisk/modules/zygisk_lsposed

/sbin/.magisk/modules/riru_edxposed

/data/misc/riru/modules/edxp

/data/adb/riru/modules/edxp.prop

/sbin/.magisk/modules/taichi

/data/misc/taichi

/sbin/.magisk/modules/dreamland

/data/misc/riru/modules/dreamland

/data/adb/riru/modules/dreamland

/system/bin/app_process.orig

/system/xposed.prop

/system/framework/XposedBridge.jar

/system/lib/

libxposed_art.so

/system/lib/

libxposed_art.so

.no_orig

/system/lib64/

libxposed_art.so

/system/lib64/

libxposed_art.so

.no_orig

/system/bin/app_process_zposed

/system/framework/ZposedBridge.jar

/system/lib/

libzposed_art.so- artmethod结构体判断,artmethod中access_flags和entry_point_from_jni_在hook过程中会发生更改。

3.调试检测

- 调试端口检测——读取/proc/net/tcp,ida远程调试端口用的是23946端口

- 调试进程名检测——直接ps -a,看是否有android-server或者adb-server

- tracepid检测——读取/proc/self/status,查看tracepid是不是为0

- ptrace检测——因为每个进程只能被一个ptrace检测,所以可以自己启动一个ptrace或者对ptrace检测

- 断电指令检测——检测bkpt指令

- dalvik模式下可以用libdvm.so中dvmDbgIsDebuggerConnected()函数检测,art模式下使用libart.so中gDebuggerActive中

- 可以读取/proc/self/cmdline查看内容是否为zygote

模拟器云手机检测

1.特有的文件

模拟器特有文件

"/boot/bstmods/vboxguest.ko",

"/boot/bstmods/vboxsf.ko",

"/dev/mtp_usb",

"/dev/qemu_pipe",

"/dev/socket/baseband_genyd",

"/dev/socket/genyd",

"/dev/socket/qemud",

"/dev/socket/windroyed-audio",

"/dev/socket/windroyed-camera",

"/dev/socket/windroyed-gps",

"/dev/socket/windroyed-sensors",

"/dev/vboxguest",

"/dev/vboxpci",

"/dev/vboxuser",

"/fstab.goldfish",

"/fstab.nox",

"/fstab.ranchu-encrypt",

"/fstab.ranchu-noencrypt",

"/fstab.ttVM_x86",

"/fstab.vbox86",

"/init.goldfish.rc",

"/init.magisk.rc",

"/init.nox.rc",

"/init.ranchu-encrypt.rc",

"/init.ranchu-noencrypt.rc",

"/init.ranchu.rc",

"/init.ttVM_x86.rc",

"/init.vbox86.rc",

"/init.vbox86p.rc",

"/init.windroye.rc",

"/init.windroye.sh",

"/init.x86.rc",

"/proc/irq/20/vboxguest",

"/sdcard/Android/data/com.redfinger.gamemanage",

"/stab.andy",

"/sys/bus/pci/drivers/vboxguest",

"/sys/bus/pci/drivers/vboxpci",

"/sys/bus/platform/drivers/qemu_pipe",

"/sys/bus/platform/drivers/qemu_pipe/qemu_pipe",

"/sys/bus/platform/drivers/qemu_trace",

"/sys/bus/virtio/drivers/itolsvmlgtp",

"/sys/bus/virtio/drivers/itoolsvmhft",

"/sys/class/bdi/vboxsf-1",

"/sys/class/bdi/vboxsf-2",

"/sys/class/bdi/vboxsf-3",

"/sys/class/misc/qemu_pipe",

"/sys/class/misc/vboxguest",

"/sys/class/misc/vboxuser",

"/sys/devices/platform/qemu_pipe",

"/sys/devices/virtual/bdi/vboxsf-1",

"/sys/devices/virtual/bdi/vboxsf-2",

"/sys/devices/virtual/bdi/vboxsf-3",

"/sys/devices/virtual/misc/qemu_pipe",

"/sys/devices/virtual/misc/vboxguest",

"/sys/devices/virtual/misc/vboxpci",

"/sys/devices/virtual/misc/vboxuser",

"/sys/fs/selinux/booleans/in_qemu",

"/sys/kernel/debug/bdi/vboxsf-1",

"/sys/kernel/debug/bdi/vboxsf-2",

"/sys/kernel/debug/x86",

"/sys/module/qemu_trace_sysfs",

"/sys/module/vboxguest",

"/sys/module/vboxguest/drivers/pci:vboxguest",

"/sys/module/vboxpcism",

"/sys/module/vboxsf",

"/sys/module/vboxvideo",

"/sys/module/virtio_pt/drivers/virtio:itoolsvmhft",

"/sys/module/virtio_pt_ie/drivers/virtio:itoolsvmlgtp",

"/sys/qemu_trace",

"/system/app/GenymotionLayout",

"/system/bin/OpenglService",

"/system/bin/androVM-vbox-sf",

"/system/bin/droid4x",

"/system/bin/droid4x-prop",

"/system/bin/droid4x-vbox-sf",

"/system/bin/droid4x_setprop",

"/system/bin/enable_nox",

"/system/bin/genymotion-vbox-sf",

"/system/bin/microvirt-prop",

"/system/bin/microvirt-vbox-sf",

"/system/bin/microvirt_setprop",

"/system/bin/microvirtd",

"/system/bin/mount.vboxsf",

"/system/bin/nox",

"/system/bin/nox-prop",

"/system/bin/nox-vbox-sf",

"/system/bin/nox_setprop",

"/system/bin/noxd",

"/system/bin/noxscreen",

"/system/bin/noxspeedup",

"/system/bin/qemu-props",

"/system/bin/qemud",

"/system/bin/shellnox",

"/system/bin/ttVM-prop",

"/system/bin/windroyed",

"/system/droid4x",

"/system/etc/init.droid4x.sh",

"/system/etc/init.tiantian.sh",

"/system/lib/egl/libEGL_emulation.so",

"/system/lib/egl/libEGL_tiantianVM.so",

"/system/lib/egl/libEGL_windroye.so",

"/system/lib/egl/libGLESv1_CM_emulation.so",

"/system/lib/egl/libGLESv1_CM_tiantianVM.so",

"/system/lib/egl/libGLESv1_CM_windroye.so",

"/system/lib/egl/libGLESv2_emulation.so",

"/system/lib/egl/libGLESv2_tiantianVM.so",

"/system/lib/egl/libGLESv2_windroye.so",

"/system/lib/hw/audio.primary.vbox86.so",

"/system/lib/hw/audio.primary.windroye.so",

"/system/lib/hw/audio.primary.x86.so",

"/system/lib/hw/autio.primary.nox.so",

"/system/lib/hw/camera.vbox86.so",

"/system/lib/hw/camera.windroye.jpeg.so",

"/system/lib/hw/camera.windroye.so",

"/system/lib/hw/camera.x86.so",

"/system/lib/hw/gps.nox.so",

"/system/lib/hw/gps.vbox86.so",

"/system/lib/hw/gps.windroye.so",

"/system/lib/hw/gralloc.nox.so",

"/system/lib/hw/gralloc.vbox86.so",

"/system/lib/hw/gralloc.windroye.so",

"/system/lib/hw/sensors.nox.so",

"/system/lib/hw/sensors.vbox86.so",

"/system/lib/hw/sensors.windroye.so",

"/system/lib/init.nox.sh",

"/system/lib/libGM_OpenglSystemCommon.so",

"/system/lib/libc_malloc_debug_qemu.so",

"/system/lib/libclcore_x86.bc",

"/system/lib/libdroid4x.so",

"/system/lib/libnoxd.so",

"/system/lib/libnoxspeedup.so",

"/system/lib/modules/3.10.30-android-x86.hd+",

"/system/lib/vboxguest.ko",

"/system/lib/vboxpcism.ko",

"/system/lib/vboxsf.ko",

"/system/lib/vboxvideo.ko",

"/system/lib64/egl/libEGL_emulation.so",

"/system/lib64/egl/libGLESv1_CM_emulation.so",

"/system/lib64/egl/libGLESv2_emulation.so",

"/vendor/lib64/egl/libEGL_emulation.so",

"/vendor/lib64/egl/libGLESv1_CM_emulation.so",

"/vendor/lib64/egl/libGLESv2_emulation.so",

"/vendor/lib64/libandroidemu.so",

"/system/lib64/hw/gralloc.ranchu.so",

"/system/lib64/libc_malloc_debug_qemu.so",

"/system/usr/Keylayout/droid4x_Virtual_Input.kl",

"/system/usr/idc/Genymotion_Virtual_Input.idc",

"/system/usr/idc/droid4x_Virtual_Input.idc",

"/system/usr/idc/nox_Virtual_Input.idc",

"/system/usr/idc/windroye.idc",

"/system/usr/keychars/nox_gpio.kcm",

"/system/usr/keychars/windroye.kcm",

"/system/usr/keylayout/Genymotion_Virtual_Input.kl",

"/system/usr/keylayout/nox_Virtual_Input.kl",

"/system/usr/keylayout/nox_gpio.kl",

"/system/usr/keylayout/windroye.kl",

"system/etc/init/ndk_translation_arm64.rc",

"/system/xbin/noxsu",

"/ueventd.android_x86.rc",

"/ueventd.andy.rc",

"/ueventd.goldfish.rc",

"/ueventd.nox.rc",

"/ueventd.ranchu.rc",

"/ueventd.ttVM_x86.rc",

"/ueventd.vbox86.rc",

"/vendor/lib64/libgoldfish-ril.so",

"/vendor/lib64/libgoldfish_codecs_common.so",

"/vendor/lib64/libstagefright_goldfish_avcdec.so",

"/vendor/lib64/libstagefright_goldfish_vpxdec.so",

"/x86.prop",

"/system/lib/virtio_pt.ko", //itoolsAVM

"dev/bst_gps", //BlueStacks

"/dev/bstgyro", //BlueStacks Game

"/system/bin/bstfolder", //BlueStacks Game

"/system/lib/msf.ko", //memu

"/dev/nemuuser", //Mumu

"/dev/nemuinit", //Mumu

"/system/lib/fastpipe.ko", //Dnplayer

"/fstab.andy", //AndY

"/dev/virtiopt", //itoolsAVM or nox

"/sys/module/vboxsf/srcversion", //vbox

"/dev/goldfish_pipe" //qemu2.特有的属性

- qemu特有的属性

"ro.kernel.qemu.avd_name",

"ro.kernel.qemu.gles",

"ro.kernel.qemu.gltransport",

"ro.kernel.qemu.opengles.version",

"ro.kernel.qemu.uirenderer",

"ro.kernel.qemu.vsync",

"ro.qemu.initrc",

"init.svc.qemu-props",

"qemu.adb.secure",

"qemu.cmdline",

"qemu.hw.mainkeys",

"qemu.logcat",

"ro.adb.qemud",

"qemu.sf.fake_camera",

"qemu.sf.lcd_density",

"qemu.timezone",

"init.svc.goldfish-logcat",

"ro.boottime.goldfish-logcat",

"ro.hardware.audio.primary",

"init.svc.ranchu-net",

"init.svc.ranchu-setup",

"ro.boottime.ranchu-net",

"ro.boottime.ranchu-setup",

"init.svc.droid4x",

"init.svc.noxd",

"init.svc.qemud",

"init.svc.goldfish-setup",

"init.svc.goldfish-logcat",

"init.svc.ttVM_x86-setup",

"vmos.browser.home",

"vmos.camera.enable",

"ro.trd_yehuo_searchbox",

"init.svc.microvirtd",

"init.svc.vbox86-setup",

"ro.ndk_translation.version",

"redroid.width",

"redroid.height",

"redroid.fps",

"ro.rf.vmname"

- 模拟器属性

"init.svc.microvirtd",

"bst.version",

"ro.phoenix.version.code",

"ro.phoenix.version.codename",

"init.svc.droid4x",

"microvirt.memu_version",

"microvirt.imsi",

"microvirt.simserial",

"ro.px.version.build",

"ro.phoenix.os.branch",

"init.svc.su_kpbs_daemon",

"init.svc.noxd",

"init.svc.ttVM_x86-setup",

"init.svc.xxkmsg",

"ro.bild.remixos.version",

"microvirt.mut",

"init.svc.ldinit",

"sys.tencent.os_version",

"sys.tencent.android_id",

"ro.genymotion.version",

"init.svc.pkVM_x86-setup",

"ro.andy.version",

"ro.build.version.release",

"ro.product.model",

"ro.product.brand",

"ro.boot.bootloader",

"ro.build.version.securitypatch",

"ro.build.version.incremental",

"gsm.version.baseband",

"gsm.version.ril-impl",

"ro.build.fingerprint",

"ro.build.description",

"ro.build.product",

"ro.boot.vbmeta.digest",

"ro.hardware",

"ro.product.name",

"ro.product.board",

"ro.recovery_id",

"ro.expect.recovery_id",

"ro.board.platform",

"ro.product.manufacturer",

"ro.product.device",

"sys.usb.state",

"ro.setupwizard.mode",

"ro.build.id",

"ro.build.tags",

"ro.build.type",

"ro.debuggable"3.系统架构判断

主要是判断系统是x86还是arm,arm64的,通常手机是arm或者arm64架构的,模拟器是x86架构的,这里获取的方式使用seccomp来判断

先安装seccomp架子

void install_check_arch_seccomp() {struct sock_filter filter[15] = {BPF_STMT(BPF_LD + BPF_W + BPF_ABS, (uint32_t) offsetof(struct seccomp_data, nr)),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_getpid, 0, 12),BPF_STMT(BPF_LD + BPF_W + BPF_ABS, (uint32_t) offsetof(struct seccomp_data, args[0])),BPF_JUMP(BPF_JMP + BPF_JEQ, DetectX86Flag, 0, 10),BPF_STMT(BPF_LD + BPF_W + BPF_ABS, (uint32_t) offsetof(struct seccomp_data, arch)),BPF_JUMP(BPF_JMP + BPF_JEQ, AUDIT_ARCH_X86_64, 0, 1),BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ERRNO | (864 & SECCOMP_RET_DATA)),BPF_JUMP(BPF_JMP + BPF_JEQ, AUDIT_ARCH_I386, 0, 1),BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ERRNO | (386 & SECCOMP_RET_DATA)),BPF_JUMP(BPF_JMP + BPF_JEQ, AUDIT_ARCH_ARM, 0, 1),BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ERRNO | (0xA32 & SECCOMP_RET_DATA)),BPF_JUMP(BPF_JMP + BPF_JEQ, AUDIT_ARCH_AARCH64, 0, 1),BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ERRNO | (0xA64 & SECCOMP_RET_DATA)),BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ERRNO | (6 & SECCOMP_RET_DATA)),BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ALLOW)};struct sock_fprog program = {.len = (unsigned short) (sizeof(filter) / sizeof(filter[0])),.filter = filter};errno = 0;if (prctl(PR_SET_NO_NEW_PRIVS, 1, 0, 0, 0)) {LOG(ERROR) << "prctl(PR_SET_NO_NEW_PRIVS) " << strerror(errno);}errno = 0;if (prctl(PR_SET_SECCOMP, SECCOMP_MODE_FILTER, &program)) {LOG(ERROR) << "prctl(PR_SET_SECCOMP) " << strerror(errno);}

}配合上面的代码 。启动调用getpid, 上面的架子会对getpid函数进行拦截 ,然后架构进行判断

string check_arch_by_seccomp() {if (get_sdk_level() < __ANDROID_API_N_MR1__){return "";}errno = 0;syscall(__NR_getpid, DetectX86Flag);if (errno == 386) {return "I386设备";} else if (errno == 864) {return "X86_64设备";} else if (errno == 0xA32 || errno == 0xA64) {return "";}else if (errno == 0) {//可能是没有开启seccompreturn "";}return ("疑似X86模拟器设备"+ to_string(errno));

}相关文章:

android 安全sdk相关

前述 在网上有看到许多android安全sdk相关的内容,有重复的也有比较新鲜的内容,这里做一个整体的合集,以及后续又看到一些比较新的东西会一起放在这里。 android内sdk目前可以分为以下几个部分(有一些部分可能会存在一些重合&#…...

NVR监测软件EasyNVR多个NVR同时管理:录播主机的5条常见问题与解决办法

视频监控广泛应用于城市治安、交通管理、商业安保及家庭监控等领域。在使用EasyNVR平台管理多个NVR设备时,尤其是涉及到海康录播主机的场景中,使用者可能会遇到一些常见问题。本文将探讨海康录播主机的五个常见问题及其解决办法。 1、海康录播主机的5条常…...

Z2400027基于Java+SpringBoot+Mysql+thymeleaf引擎的图书馆管理系统的设计与实现 代码 论文

图书馆管理系统的设计与实现 一、项目背景与简介二、系统总体功能三、运行环境与技术选型四、系统架构与模块划分五、系统界面截图六、源码获取 一、项目背景与简介 项目背景: 随着信息技术的不断发展和图书资源的日益丰富,图书馆作为知识传播和学习的重…...

完美解决Docker pull时报错:https://registry-1.docker.io/v2/

1、错误描述 rootubuntu-database:/opt/dify/docker# docker compose up -d [] Running 9/9✘ api Error context canceled …...

A051-基于Spring Boot的网络海鲜市场系统的设计与实现

🙊作者简介:在校研究生,拥有计算机专业的研究生开发团队,分享技术代码帮助学生学习,独立完成自己的网站项目。 代码可以查看文章末尾⬇️联系方式获取,记得注明来意哦~🌹 赠送计算机毕业设计600…...

【组件】前端ElementUi 下拉Tree树形组件 带模糊搜索自动展开高亮功能 树结构 封装为组件使用

【组件】前端ElementUi 下拉Tree树形组件 带模糊搜索自动展开高亮功能 树结构 【组件】前端ElementUi 下拉Tree树形组件 带模糊 https://live.csdn.net/v/436057 单独使用 <template><div><el-popoverstyle"overflow-y: auto; "placement"bottom…...

Blender 运行python脚本

Blender 运行python脚本 步骤 1:打开 Blender 首先,打开 Blender 软件。你可以从官方网站 [blender.org]( 下载最新的 Blender 版本,并按照安装向导进行安装。 步骤 2:打开“文本编辑器”面板 在 Blender 的默认布局中ÿ…...

递归:求fib数列的第n项,前几项是1,1,2,3,5,每一项都等于前面两项的和:JAVA

链接:登录—专业IT笔试面试备考平台_牛客网 来源:牛客网 求fib数列的第n项,前几项是1,1,2,3,5,每一项都等于前面两项的和 输入描述: 输入一个整数n,n<46 输出描述: 输出一个…...

三分钟快速掌握——Linux【vim】的使用及操作方法

一、vim的使用 vim是一个文本编辑器 非常小巧轻便 1.1如何进入vim编辑器 方法一: 首先使用touch 1.c 创建一个源文件 然后使用vim 1.c进入 方法二: 直接使用指令 vim 2.c 会直接创建一个2.c的源文件 退出时记得保存(使用wq或者x&am…...

Wrapper包装类

包装类又叫封装类,Java的数据类型有两种,基础数据类型是基础的,从狭义的角度看它们不是面向对象的,在引用数据类型中,有八个引用数据类型对应了八个基础数据类型,这个八个引用数据类型就叫做基础数据类型的…...

:全局锁、表锁和行锁)

MySQL高级(六):全局锁、表锁和行锁

全局锁 (Global Lock) 定义 全局锁作用于整个 MySQL 实例。加上全局锁后,整个数据库实例会被锁定,其他线程无法对数据库中的任何表或数据进行读写操作。 使用方式 通过命令 FLUSH TABLES WITH READ LOCK (FTWRL) 来加全局锁。 特点 影响范围&#…...

【CLIP】3: semantic-text2image-search允许局域网访问

前后端都是局域网的在同一局域网内的其他设备上,打开浏览器,访问 http://192.168.50.197:5173/。前端 前端默认是本地的 (semantic-text2image-search) root@k8s-master-pfsrv:/home/zhangbin/perfwork/01_ai/01_semantic-text2image-search/frontend# npm run dev> web@…...

FPGA实现GTP光口视频转USB3.0传输,基于FT601+Aurora 8b/10b编解码架构,提供3套工程源码和技术支持

目录 1、前言工程概述免责声明 2、相关方案推荐我已有的所有工程源码总目录----方便你快速找到自己喜欢的项目我这里已有的 GT 高速接口解决方案本博已有的FPGA驱动USB通信方案 3、工程详细设计方案工程设计原理框图输入Sensor之-->OV5640摄像头输入Sensor之-->芯片解码的…...

docker搭建nginx

一. 直接启动nginx镜像 1. 下载nginx镜像 docker pull nginx 2. 运行镜像 docker run -p 8080:80 --name web -d nginx 3. 网址查看 xx.xx.xx.xx:8080 二. 挂在文件启动nginx镜像 1. 拷贝docker文件到本地 docker cp web:/etc/nginx/nginx.conf /root/data/config/nginx…...

Java 17的新特性及其对现代Java开发的影响

Java 17作为一个长期支持(LTS)版本,于2021年9月14日发布,引入了多项重要的新特性,这些特性不仅提高了Java语言的表现力和安全性,还优化了性能。本文将详细介绍Java 17的关键新特性,并探讨这些特…...

【Flink】快速理解 FlinkCDC 2.0 原理

快速理解 FlinkCDC 2.0 原理 要详细理解 Flink CDC 原理可以看看这篇文章,讲得很详细:深入解析 Flink CDC 增量快照读取机制 (https://juejin.cn/post/7325370003192578075)。 FlnkCDC 2.0: Flink 2.x 引入了增量快照读取机制,…...

使用R的数据包快速获取、调用各种地理数据

数据一直是科学研究绕不开的话题,为了方便快捷的获取各种地理数据,许多R包被开发出来,今天介绍一些方便快捷的数据R包。 rnaturalearth 包使 Natural Earth 数据可用。自然地球特征包括 1:10m、1:50m 和 1:…...

scrapy豆瓣爬虫增强-批量随机请求头

1.1 豆瓣爬虫增强,中间件随机请求头 1.2 清除原有的中间件,进行中间件测试 1.3 导入全新的中间件 1.4 运行爬虫,这个时候的请求头是固定的 1.5 强化对agent的输出,会舍弃输出cookie,使输出更明了 1.6 转移输出请求头位置 新增输出 造成这样问题的原因是Douban/Douban/settings…...

基于华为昇腾910B,实战InternLM个人小助手认知微调

本文将带领大家基于华为云 ModelArts,使用 XTuner 单卡微调一个 InternLM 个人小助手。 开源链接:(欢迎 star) https://github.com/InternLM/InternLM https://github.com/InternLM/xtuner XTuner 简介 XTuner 是一个高效、灵…...

)

Electron文件写入、读取(作用:公共全局变量,本地存储)

Electron文件写入、读取(作用:公共全局变量,本地存储) 使用Node.js的fs模块 也可以直接使用Node.js的fs模块来实现本地文件的读写操作 // electron/main.jsconst fs require(fs);// 写入文件localhost.txt fs.writeFileSync(lo…...

)

uniapp 对接腾讯云IM群组成员管理(增删改查)

UniApp 实战:腾讯云IM群组成员管理(增删改查) 一、前言 在社交类App开发中,群组成员管理是核心功能之一。本文将基于UniApp框架,结合腾讯云IM SDK,详细讲解如何实现群组成员的增删改查全流程。 权限校验…...

conda相比python好处

Conda 作为 Python 的环境和包管理工具,相比原生 Python 生态(如 pip 虚拟环境)有许多独特优势,尤其在多项目管理、依赖处理和跨平台兼容性等方面表现更优。以下是 Conda 的核心好处: 一、一站式环境管理:…...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

centos 7 部署awstats 网站访问检测

一、基础环境准备(两种安装方式都要做) bash # 安装必要依赖 yum install -y httpd perl mod_perl perl-Time-HiRes perl-DateTime systemctl enable httpd # 设置 Apache 开机自启 systemctl start httpd # 启动 Apache二、安装 AWStats࿰…...

tree 树组件大数据卡顿问题优化

问题背景 项目中有用到树组件用来做文件目录,但是由于这个树组件的节点越来越多,导致页面在滚动这个树组件的时候浏览器就很容易卡死。这种问题基本上都是因为dom节点太多,导致的浏览器卡顿,这里很明显就需要用到虚拟列表的技术&…...

蓝桥杯3498 01串的熵

问题描述 对于一个长度为 23333333的 01 串, 如果其信息熵为 11625907.5798, 且 0 出现次数比 1 少, 那么这个 01 串中 0 出现了多少次? #include<iostream> #include<cmath> using namespace std;int n 23333333;int main() {//枚举 0 出现的次数//因…...

【7色560页】职场可视化逻辑图高级数据分析PPT模版

7种色调职场工作汇报PPT,橙蓝、黑红、红蓝、蓝橙灰、浅蓝、浅绿、深蓝七种色调模版 【7色560页】职场可视化逻辑图高级数据分析PPT模版:职场可视化逻辑图分析PPT模版https://pan.quark.cn/s/78aeabbd92d1...

Go 语言并发编程基础:无缓冲与有缓冲通道

在上一章节中,我们了解了 Channel 的基本用法。本章将重点分析 Go 中通道的两种类型 —— 无缓冲通道与有缓冲通道,它们在并发编程中各具特点和应用场景。 一、通道的基本分类 类型定义形式特点无缓冲通道make(chan T)发送和接收都必须准备好࿰…...

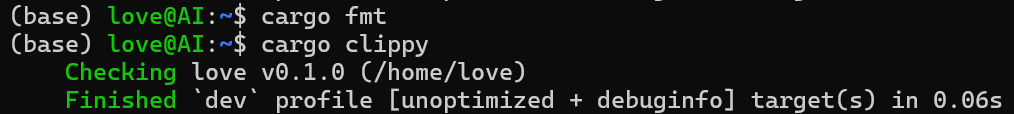

【笔记】WSL 中 Rust 安装与测试完整记录

#工作记录 WSL 中 Rust 安装与测试完整记录 1. 运行环境 系统:Ubuntu 24.04 LTS (WSL2)架构:x86_64 (GNU/Linux)Rust 版本:rustc 1.87.0 (2025-05-09)Cargo 版本:cargo 1.87.0 (2025-05-06) 2. 安装 Rust 2.1 使用 Rust 官方安…...

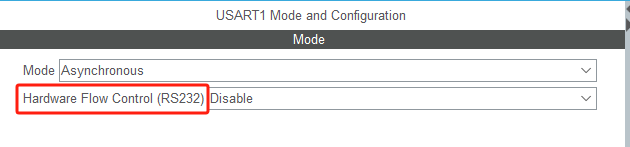

STM32HAL库USART源代码解析及应用

STM32HAL库USART源代码解析 前言STM32CubeIDE配置串口USART和UART的选择使用模式参数设置GPIO配置DMA配置中断配置硬件流控制使能生成代码解析和使用方法串口初始化__UART_HandleTypeDef结构体浅析HAL库代码实际使用方法使用轮询方式发送使用轮询方式接收使用中断方式发送使用中…...