利用Audit审计系统行为

标题利用Audit审计系统行为

Linux Audit守护进程是一个可以审计Linux系统事件的框架

这个框架本身有数个组件,包括内核、二进制文件及其他文件。

1.内核·audit:钩在内核中来捕获事件并将它们发送到auditd。

2.二进制文件

·auditd:捕捉事件并记录它们(记录在日志文件中)的守护进程。·auditctl:配置auditd的客户端工具。

·audispd:多路复用事件的守护进程。

·aureport:从日志文件(auditd.log)中读取内容的报告工具。·ausearch:事件查看器(查看的内容是auditd.log)。

·autrace:使用内核中的审计组件来追踪二进制文件。

·aulast:和上一个类似,但是使用的是审计框架。

·aulastlog:和lastlog类似,但是使用的也是审计框架

·ausyscall:映射系统调用ID和名字。

·auvirt:展示和审计有关虚拟机的信息。

3.文件

·audit.rules:由auditctl使用,它读取该文件来决定需要使用什么规则。·auditd.conf:auditd的配置文件。

在Debian/Ubuntu中使用以下命令安装:

apt-get install auditd audispd-plugins

Centos中使用以下命令安装:

yum -y install audit

两个文件管理审计守护进程的配置,一个用于守护进程本身(auditd.conf),另一个是用于auditctl工具的规则(audit.rules)。

1.auditd.conf文件auditd.conf对Linux audit守护进程的配置聚焦在它应该在哪里以及如何记录事件。它也定义了如何应对磁盘满的情况、如何处理日志轮转和要保留的日志文件数量。通常,对大多数系统来说,默认配置是足够的。

2.audit.rules为了配置应该审计什么日志,审计框架使用了一个名为audit.rules的文件。和大多数情况一样,从零开始而不加载任何规则。通过用-l参数来运行auditctl,我们可以确定使用中的规则。

万一加载了任何规则的话,可用-D参数运行auditctl来删除已加载规则。

管理审计服务

配置 auditd 后,启动服务来收集审计信息:

# service auditd start

使用 service 命令而不是 systemctl 的唯一原因是正确记录用户 ID (UID) 值。

设置开机启动:

# systemctl enable auditd

定义审计规则

使用 auditctl 工具,可以在你想要的任何系统调用上添加审计规则。规则会按顺序执行。

下一步定义监视规则。此规则跟踪文件或目录是否由某些类型的访问触发,包括读取、写入、执行和属性更改。

定义规则的语法是:

auditctl -w path_to_file -p permissions -k key_name

-w #指定所要监控的文件或命令

-p #监控属性(如x执行)

·r=读取·w=写入·x=执行·a=属性改变

-k #指定关键词(方便在日志中查询)

-D #清除规则(临时,不会清除配置文件规则)

如要审核用户创建操作,首先,向 /etc/passwd 文件添加监视以跟踪写入和属性更改访问,并添加自定义键以记录所有消息(此自定义键可用于过滤日志消息):

[root@localhost ~]# auditctl -w /etc/passwd -p wa -k user-modify

接下来,添加一个新用户。这样做会更改 /etc/passwd 文件:

[root@localhost ~]# useradd user01

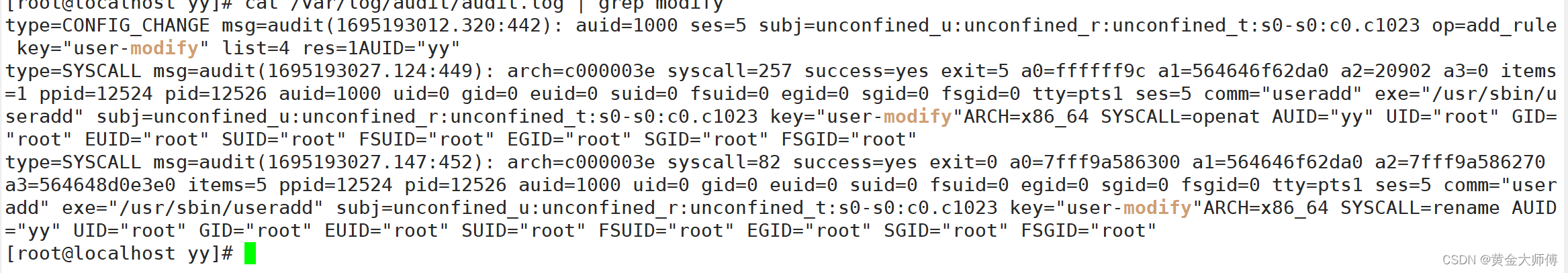

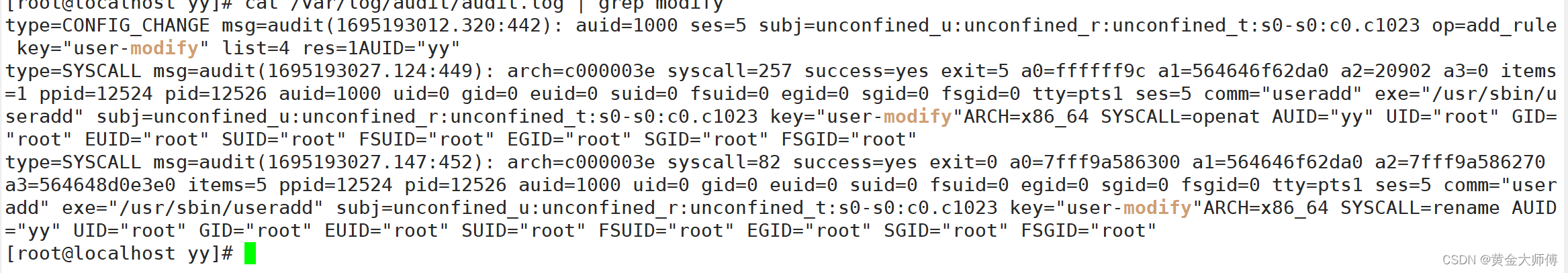

最后,检查 auditd 是否记录了更改。默认情况下,auditd 将日志存储在 /var/log/audit/audit.log 文件中:

[root@localhost yy]# cat /var/log/audit/audit.log | grep modify

定义持久审计规则

要使audit规则在重新启动后保持不变,请将它们添加到/etc/audit/rules.d/audit.rules文件中。

下面在 audit.rules 文件中定义持久性规则以监视 /etc/passwd 文件的更改。

-w /etc/passwd -p wa -k user-modify

保存文件,然后重新加载 auditd 守护程序以实现对规则文件中配置的更改:

[root@localhost ~]# service auditd reload

可以运行auditctl -l列出规则:

[root@localhost ~]# auditctl -l

最后,添加新用户或更改 /etc/passwd 文件会出发审计。更改记录在 /var/log/audit/audit.log 中,即使系统重新启动,规则仍然存在。

搜索审计日志

使用ausearch工具搜索审计日志。默认情况下,它搜索 /var/log/audit/audit.log 文件。

例如,要根据 key_name 搜索日志条目,搜索有关user-modify相关的:

[root@localhost yy]# ausearch -i -k user-modify-i #显示信息更清晰,比如显示日期而不是时间戳-k #指定关键词(auditctl -k指定的关键词)-c commond #只显示与指令相关日志(如-c rm)创建审计报告

使用 aureport 工具根据审计日志查询和创建审计报告。

[root@localhost ~]# aureport

[root@localhost yy]# aureport Summary Report

======================

Range of time in logs: 2023年09月12日 15:46:48.403 - 2023年09月20日 02:58:23.161

Selected time for report: 2023年09月12日 15:46:48 - 2023年09月20日 02:58:23.161

Number of changes in configuration: 175

Number of changes to accounts, groups, or roles: 9

Number of logins: 5

Number of failed logins: 2

Number of authentications: 24

Number of failed authentications: 4

Number of users: 5

Number of terminals: 11

Number of host names: 3

Number of executables: 14

Number of commands: 16

Number of files: 3

Number of AVC's: 0

Number of MAC events: 12

Number of failed syscalls: 2

Number of anomaly events: 0

Number of responses to anomaly events: 0

Number of crypto events: 94

Number of integrity events: 0

Number of virt events: 0

Number of keys: 1

Number of process IDs: 215

Number of events: 994查看关于尝试身份验证的报告:

[root@localhost yy]# aureport -auAuthentication Report

============================================

# date time acct host term exe success event

============================================

1. 2023年09月12日 15:47:38 gnome-initial-setup localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 145

2. 2023年09月12日 15:48:53 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 177

3. 2023年09月12日 08:43:01 yy ? /dev/pts/0 /usr/bin/sudo yes 205

4. 2023年09月12日 21:42:08 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 282

5. 2023年09月12日 21:44:15 root 192.168.171.1 ssh /usr/sbin/sshd no 296

6. 2023年09月12日 21:44:23 root 192.168.171.1 ssh /usr/sbin/sshd no 297

7. 2023年09月12日 21:44:33 root 192.168.171.1 ssh /usr/sbin/sshd yes 298

8. 2023年09月12日 21:44:49 yy 192.168.171.1 ssh /usr/sbin/sshd yes 332

9. 2023年09月12日 21:45:26 yy 192.168.171.1 ssh /usr/sbin/sshd yes 353

10. 2023年09月13日 04:54:31 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 398

11. 2023年09月13日 04:57:58 gdm localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 54

12. 2023年09月13日 04:58:13 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 150

13. 2023年09月15日 05:00:30 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker no 192

14. 2023年09月15日 05:00:35 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 193

15. 2023年09月15日 05:01:17 yy ? /dev/pts/0 /usr/bin/sudo yes 198

16. 2023年09月15日 05:25:28 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 219

17. 2023年09月15日 05:26:02 yy ? /dev/pts/0 /usr/bin/sudo no 224

18. 2023年09月15日 05:26:05 yy ? /dev/pts/0 /usr/bin/sudo yes 225

19. 2023年09月17日 22:51:08 yy ? ? /usr/lib/polkit-1/polkit-agent-helper-1 yes 266

20. 2023年09月17日 22:52:34 yy 192.168.171.1 ssh /usr/sbin/sshd yes 299

21. 2023年09月17日 23:16:01 yy ? /dev/pts/1 /usr/bin/sudo yes 313

22. 2023年09月17日 23:26:06 yy localhost.localdomain pts/1 /usr/lib/polkit-1/polkit-agent-helper-1 yes 332

23. 2023年09月20日 02:45:51 yy localhost.localdomain /dev/tty1 /usr/libexec/gdm-session-worker yes 380

24. 2023年09月20日 02:46:17 yy 192.168.171.1 ssh /usr/sbin/sshd yes 400

25. 2023年09月20日 02:48:57 yy ? /dev/pts/1 /usr/bin/sudo yes 415

26. 2023年09月20日 02:52:12 yy localhost.localdomain pts/1 /usr/lib/polkit-1/polkit-agent-helper-1 yes 434

27. 2023年09月20日 02:52:15 yy localhost.localdomain pts/1 /usr/lib/polkit-1/polkit-agent-helper-1 yes 436

28. 2023年09月20日 02:58:23 root localhost.localdomain pts/1 /usr/bin/su yes 470其中no代表验证失败。yes代表验证成功。

在 CentOS8 系统上配置审计功能可以极大地提高系统的安全性和可靠性,帮助我们更好地监控系统的操作记录,并追踪系统日志,及时发现可能的安全问题。

转换系统调用

系统调用是以数字类型的值来记录的。因为在不同的服务器架构之间,这些值会有重叠,。通过使用uname-m,我们可以确定服务器架构,并使用ausyscall来确定数字为188的系统调用代表了什么。

[root@localhost yy]# ausyscall x86_64 54

setsockopt

[root@localhost yy]# ausyscall x86_64 150

munlock

[root@localhost yy]# ausyscall x86_64 188

setxattr

[root@localhost yy]#

审计Linux的进程

审计框架有一个名为autrace的工具。它使用了审计框架,并增加了合适的规则来捕获信息并记录它们。收集到的信息可以使用ausearch来展示。

[root@localhost yy]# auditctl -D

No rules

[root@localhost yy]# autrace /bin/ls

Waiting to execute: /bin/ls

公共 视频 文档 音乐 iscsi-initiator-utils-6.2.1.4-8.git095f59c.el8.x86_64.rpm

模板 图片 下载 桌面 iscsi-initiator-utils-iscsiuio-6.2.1.4-8.git095f59c.el8.x86_64.rpm

Cleaning up...

Trace complete. You can locate the records with 'ausearch -i -p 13141'

[root@localhost yy]# ausearch -i -p 13141按照用户来审计文件访问

审计框架可以用于监控系统调用,包括对文件的访问。如果你希望知道一个特定的用户ID访问了什么文件,可使用如下规则:

[root@localhost yy]# auditctl -a exit,always -F arch=x86_64 -S open -F auid=1001

其中,-F arch=x86_64定义了使用什么架构(uname-m)来监控正确的系统调用(一些系统调用在不同的架构之间是不同的);-S open定义选择“open”系统调用;-F auid=80定义相关的用户ID。

扩展知识

unhide使用如下的6种技术来审计隐藏进程:

·对比/proc和/bin/ps命令的输出。

·对比来自/bin/ps命令输出的信息和遍历procfs获得信息。

·对比来自/bin/ps命令输出的信息和系统调用(syscall)获得的信息(系统调用扫描)。

·全部PID空间的占用(PID暴力破解)。

·逆向搜索,以验证ps命令看到的所有线程也是被内核所见到的。

·快速对比/bin/ps命令的输出、/proc分析的结果、遍历procfs的结果这三者。使用如下的命令安装unhide:

需要下载,编译安装

使用如下的命令进行暴力PID检测以发现隐藏进程:

./unhide-linux brute

使用如下的命令进行proc分析以发现隐藏进程:

./unhide-linux procall、

lsof(list open files)是Linux系统中强大的工具,它用于列出系统中打开的文件(包括普通文件、网络套接字等)。因此,它也常常被用于审计。

相关文章:

利用Audit审计系统行为

标题利用Audit审计系统行为 Linux Audit守护进程是一个可以审计Linux系统事件的框架 这个框架本身有数个组件,包括内核、二进制文件及其他文件。 1.内核audit:钩在内核中来捕获事件并将它们发送到auditd。 2.二进制文件 auditd:捕捉事件并…...

uniapp:不同权限设置不同的tabBar

1、在pages.json里,将所有tabBar涉及的页面都加进来。 我这里使用username来动态显示tabBar。 jeecg用户显示:首页,订单,消息,发现,我的,一共5个tabBar。 admin用户显示:首页&…...

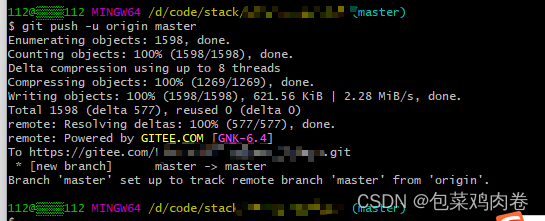

如何将本地的项目上传到Git

一、GitHub or GitLab or Gitee创建一个新的仓库 二、仓库路径创建成功后,将本地项目上传到git 1. 进入本地项目所在文件夹位置,右击 2.出现git命令框 输入git init 在当前项目的目录中生成本地的git管理(会发现在当前目录下多了一个.git文件…...

[php] 文件上传的一个项目emmm

项目完整地址 <!DOCTYPE html> <html lang"zh"> <head><meta charset"UTF-8"><title>上传文件</title><link href"./css/bootstrap.min.css" rel"stylesheet"><style>font-face {fo…...

uniapp-时间格式和距离格式的转换

时间格式的转换 第一种是把 YYYY-MM-DD hh:mm:ss 转换成 MM月DD日 第二种是把 hh:mm:ss 转换成 hh:mm /*** 格式化时间 1* 把传入的完整时间分为 MM月DD日 的格式* returns*/ export function formatDate(timeStr) {const date new Date(timeStr);const month (date.ge…...

【卖出备兑看涨期权策略(Covered_call)】

卖出备兑看涨期权策略(Covered_call) 卖出备兑看涨期权策略是一种最基本的收入策略,该策略主要操作就是在持有标的资产的同时卖出对应的看涨期权合约,以此来作为从持有的标的资产中获取租金的一种方法。如果标的资产的价格上涨到…...

【校招VIP】测试算法考点之智力分析

考点介绍: 智力题(逻辑分析题)准备校招的同学们好好准备下,测试笔试中经常遇到。 测试算法考点之智力分析-相关题目及解析内容可点击文章末尾链接查看! 一、考点试题 1.5个囚犯在装有100颗豆子的袋子里摸,他们谁的存活几率大? 5个囚犯,分…...

【Linux 服务器运维】定时任务 crontab 详解 | 文末送书

文章目录 前言一、crontab 介绍1.1 什么是 crontab1.2 crontab 命令工作流程1.3 Linux 定时任务分类 二、crontab 用法详解2.1 crond 服务安装2.2 crontab 文件内容分析2.3 crontab 命令用法2.3.1 查看定时任务列表2.3.2 编辑/创建定时任务2.3.3 删除定时任务2.3.4 其他 cronta…...

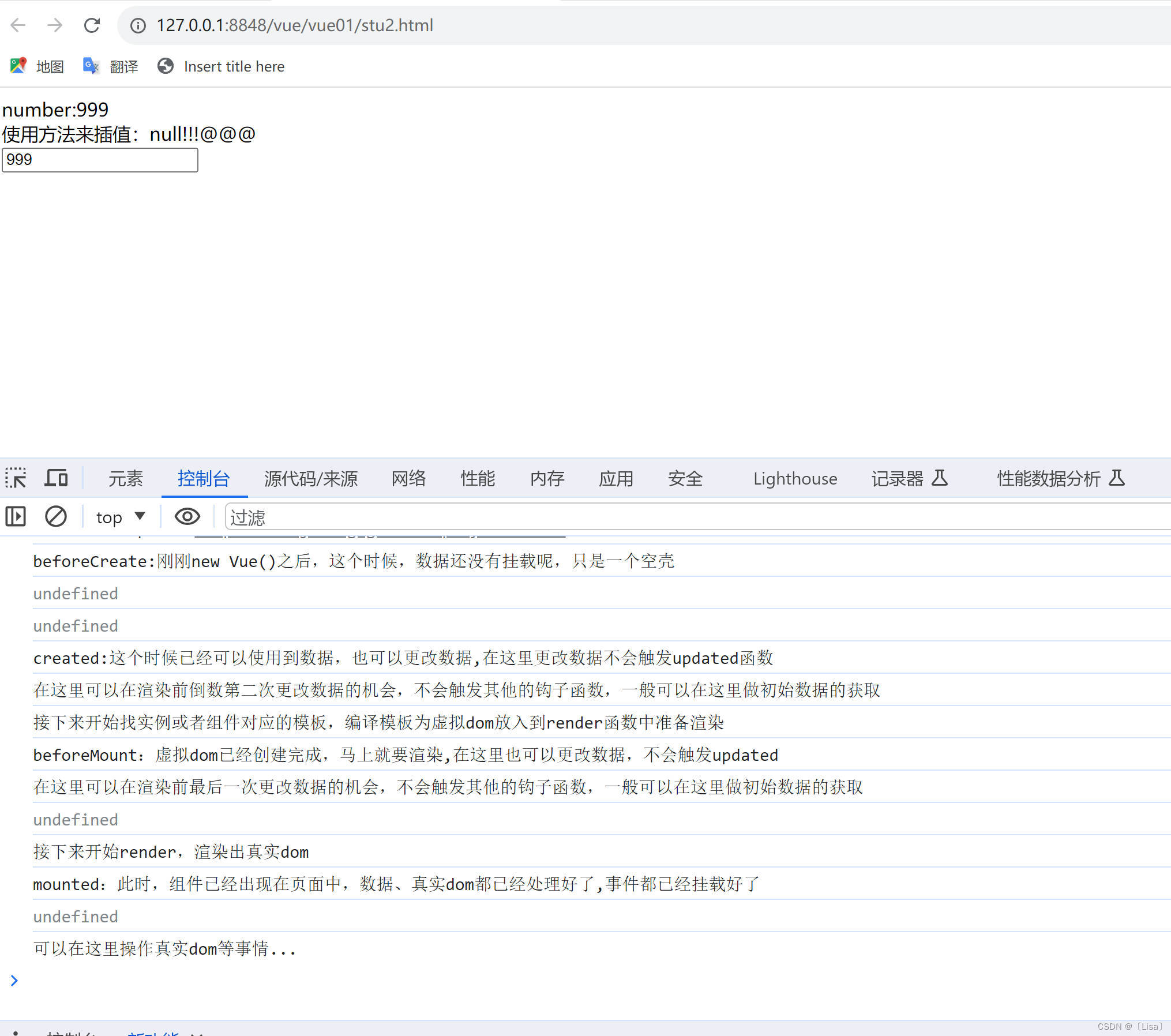

Vue系列之入门篇

前言: 目录 一,关于Vue的简介 1.什么是Vue? 2.使用Vue框架的好处? 3. 库和框架的区别: 4. MVVM的介绍 5.Vue的入门案例 二,Vue的生命周期 一,关于Vue的简介 1.什么是Vue? Vu…...

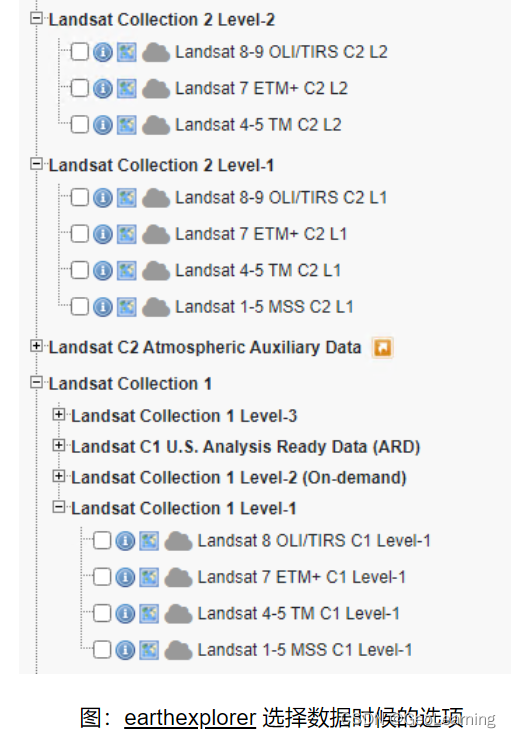

【遥感卫星数据】Landsat数据Collection1和Collection2区别

文章目录 1 总体介绍2 Landsat Collection 13 Landsat Collection 23.1 Collection 2 Level-1产品3.2 Collection 2 Level-2产品参考资料1 总体介绍 Landsat卫星的产品数据每经过几年就会有一次改进,主要改进几何校正精度和辐射纠正精度。而且NASA/USGS每次更新产品都会把存档…...

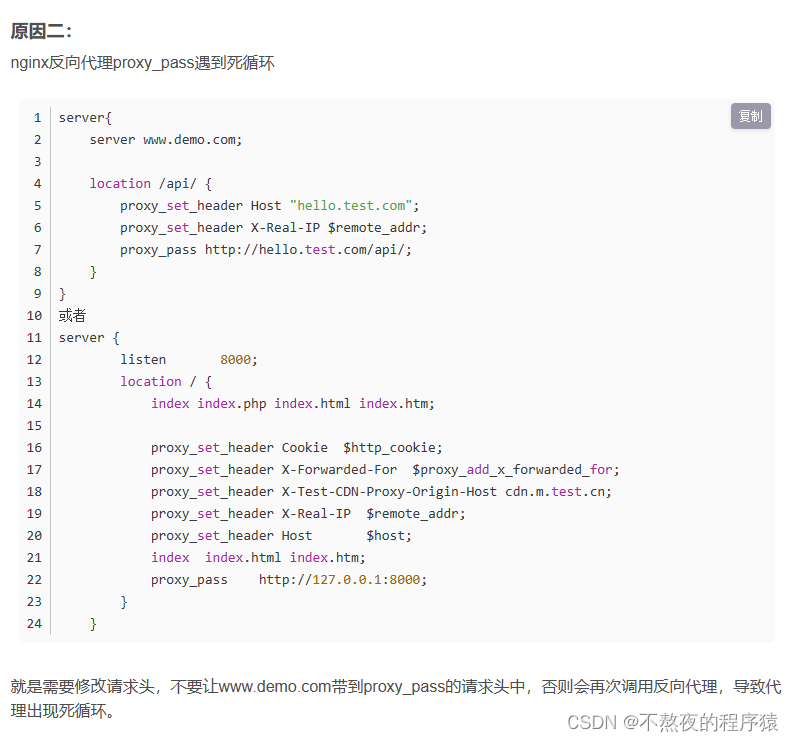

socket() failed (24: Too many open files) while connecting to upstream, client

一、这个错误通常是因为文件句柄数目超过系统限制导致的。要解决这个问题,您可以尝试以下几个步骤: 调整系统文件句柄限制:您可以通过修改/etc/security/limits.conf文件中的nofile参数来增加系统文件句柄的最大数目。将nofile的值增加到更高…...

认识单链表

-之前我们学过储存数据的一种表——顺序表,那么为什么还有链表呢 首先我们回顾一下顺序表 顺序表是物理地址连续的一段内存空间(数组),我们通过动态内存开辟的, 那么: 顺序表也有自己的一些优点,…...

框架实现一些前后置(固件,夹具)的处理,常用三种)

pytest(二)框架实现一些前后置(固件,夹具)的处理,常用三种

为什么需要这些功能? 比如:web自动化执行用例前是否需要打开浏览器?执行用例后需要关闭浏览器? 示例代码: import pytest class Testcase:#这是每条测试用例执行前的初始化函数def setup(self):print("\n我是每…...

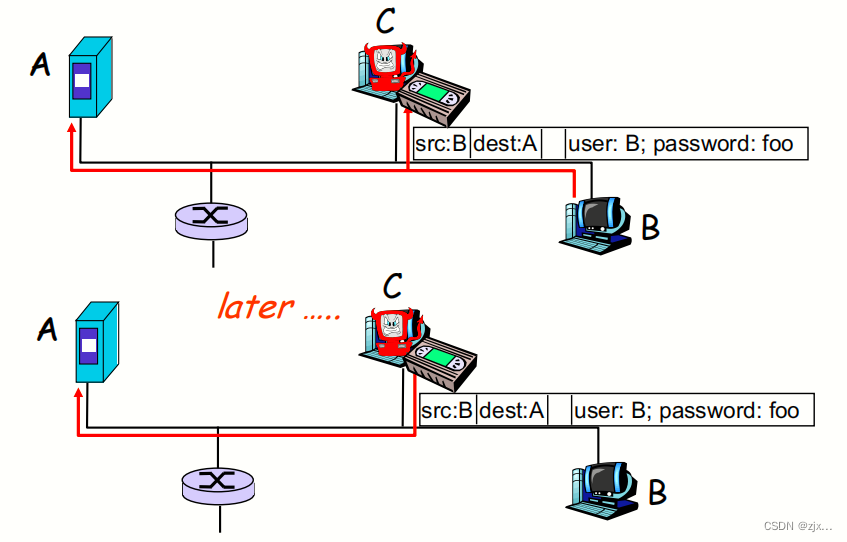

【计算机网络 - 自顶向下方法】计算机网络和因特网

目录 1. What is the Internet? 1.1 因特网的具体构成 1.2 因特网的功能 2. Network core 2.1 基本介绍 2.2 分组交换 2.2.1 序列化时延 2.2.2 排队延迟和丢包 2.2.3 分组交换的优缺点 2.3 电路交换 2.3.1 基本概念 2.3.2 电路交换网络中的复用 2.3.3 电路交换文件…...

【Java 基础篇】Java Condition 接口详解

Java 提供了一种更灵活和高级的线程协作机制,通过 Condition 接口的使用,你可以更精细地控制线程的等待和唤醒,实现更复杂的线程同步和通信。本文将详细介绍 Java 的 Condition 接口,包括它的基本概念、常见用法以及注意事项。 什…...

.360勒索病毒和.halo勒索病毒数据恢复|金蝶、用友、ERP等数据恢复

导言: 随着数字化时代的持续发展,网络安全威胁也变得前所未有地复杂和难以应对。在这个充满挑战的网络环境中,勒索病毒已经成为了一种极为危险和破坏性的威胁。最近引起广泛关注的是.360勒索病毒,一种可怕的恶意软件,…...

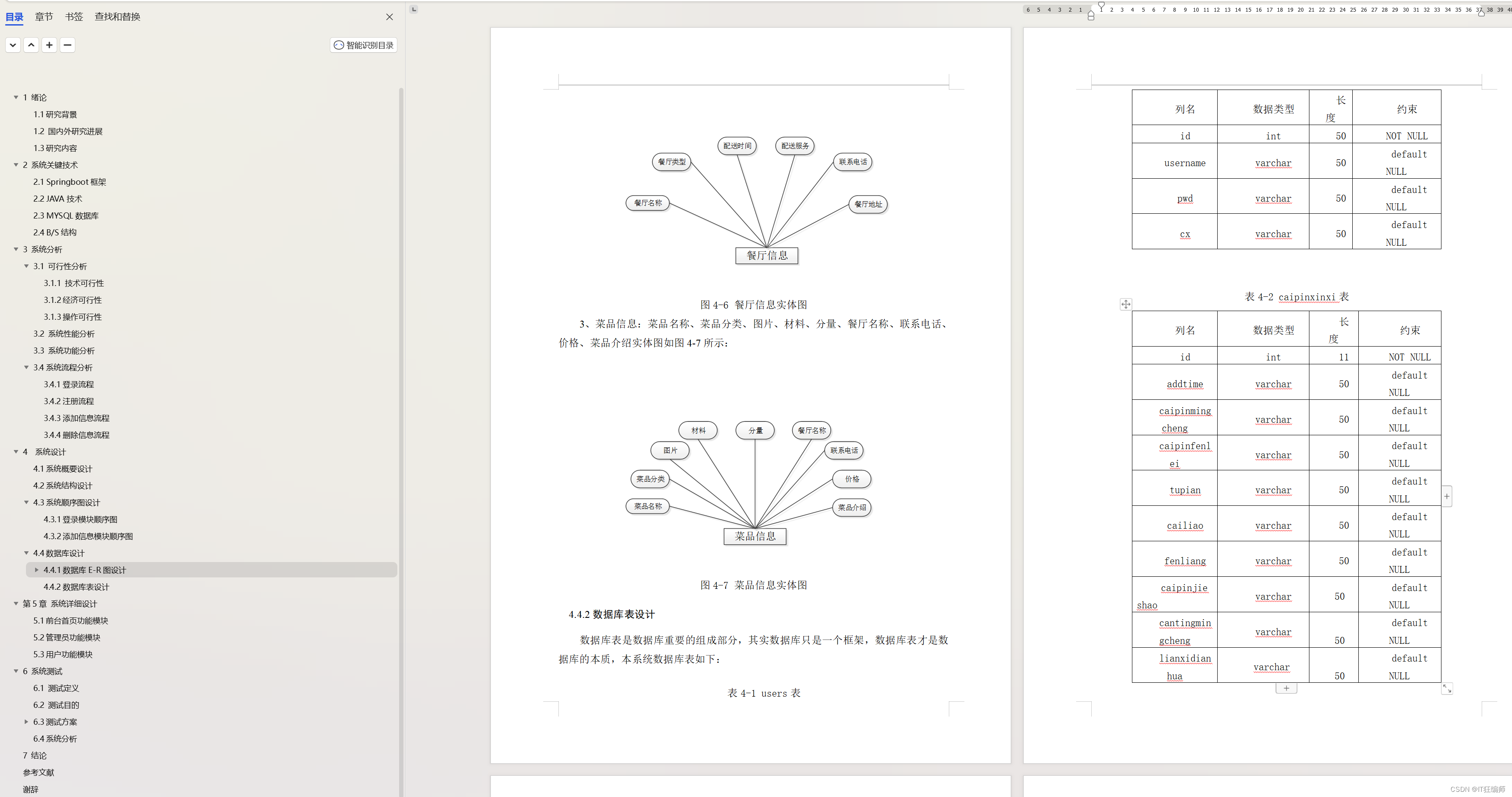

计算机毕业设计 基于SpringBoot餐厅点餐系统的设计与实现 Java实战项目 附源码+文档+视频讲解

博主介绍:✌从事软件开发10年之余,专注于Java技术领域、Python人工智能及数据挖掘、小程序项目开发和Android项目开发等。CSDN、掘金、华为云、InfoQ、阿里云等平台优质作者✌ 🍅文末获取源码联系🍅 👇🏻 精…...

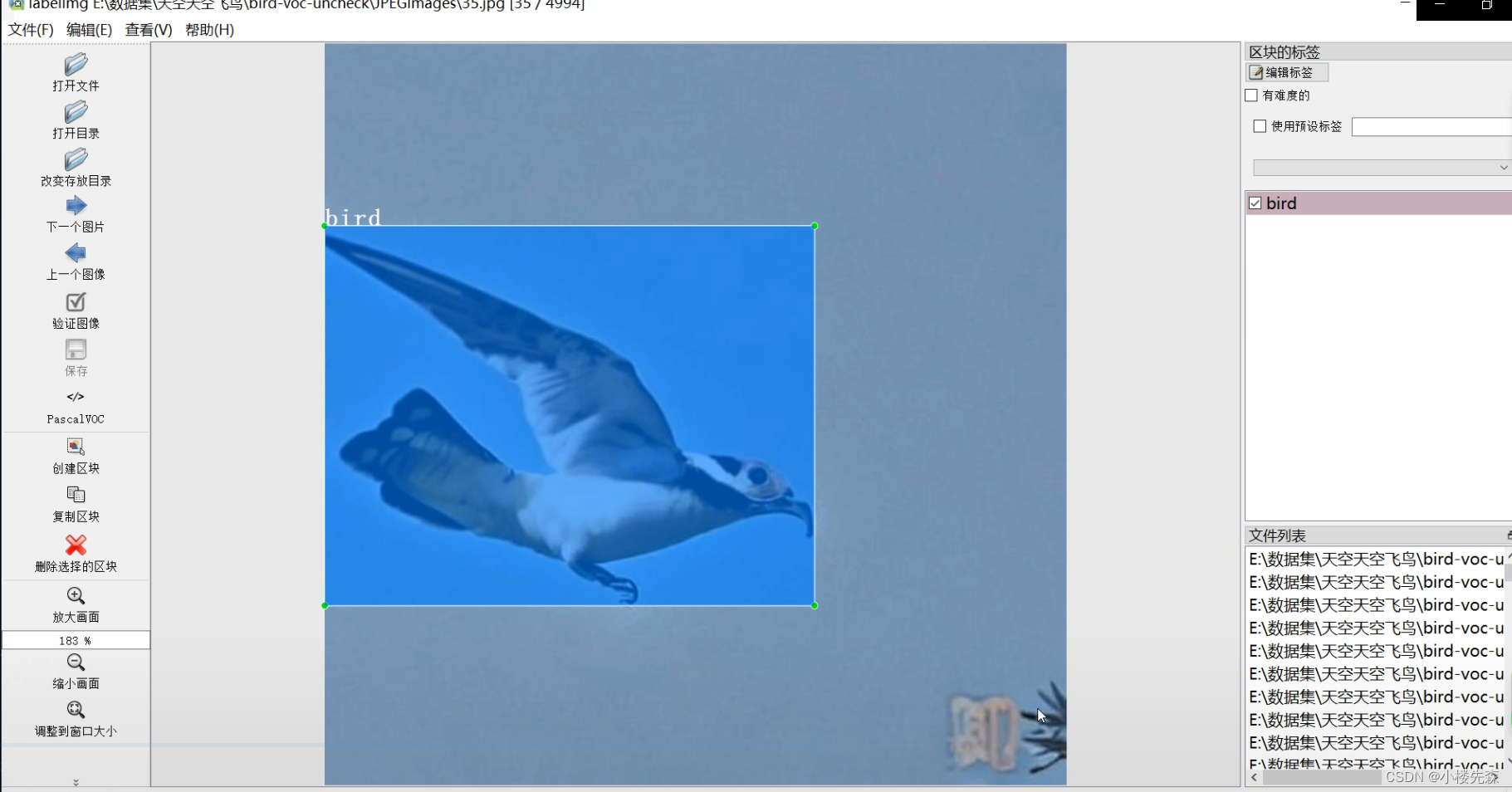

天空飞鸟 数据集

今天要介绍的数据集则是天空飞鸟 数据集: 数据集名称:天空飞鸟 数据集 数据集格式:Pascal VOC格式(不包含分割路径的txt文件和yolo格式的txt文件,仅仅包含jpg图片和对应的xml) 图片数量(jpg文件个数):以文件包含图片…...

集成学习-树模型

可以分为三部分学习树模型: 基本树(包括 ID3、C4.5、CART).Random Forest、Adaboost、GBDTXgboost 和 LightGBM。基本树 选择特征的准则 ID3:信息增益max C4.5:信息增益比max CART:基尼指数min 优缺点 ID3 核心思想是奥卡姆剃刀(决策树小优于大) 缺点: ID3 没…...

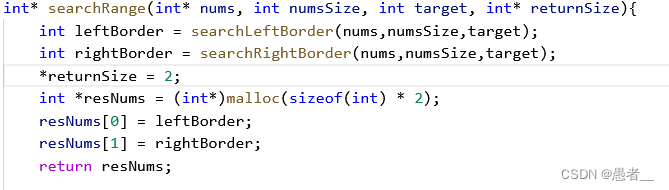

代码随想录算法训练营第一天(C)| 704. 二分查找 27. 移除元素

文章目录 前言一、704. 二分查找二、27. 移除元素三、34. 在排序数组中查找元素的第一个和最后一个位置总结 前言 这次是C; 代码随想录算法训练营第一天| 704. 二分查找、27. 移除元素_愚者__的博客-CSDN博客 (java) 一、704. 二分查找 的优…...

Lombok 的 @Data 注解失效,未生成 getter/setter 方法引发的HTTP 406 错误

HTTP 状态码 406 (Not Acceptable) 和 500 (Internal Server Error) 是两类完全不同的错误,它们的含义、原因和解决方法都有显著区别。以下是详细对比: 1. HTTP 406 (Not Acceptable) 含义: 客户端请求的内容类型与服务器支持的内容类型不匹…...

ubuntu搭建nfs服务centos挂载访问

在Ubuntu上设置NFS服务器 在Ubuntu上,你可以使用apt包管理器来安装NFS服务器。打开终端并运行: sudo apt update sudo apt install nfs-kernel-server创建共享目录 创建一个目录用于共享,例如/shared: sudo mkdir /shared sud…...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

【磁盘】每天掌握一个Linux命令 - iostat

目录 【磁盘】每天掌握一个Linux命令 - iostat工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景 注意事项 【磁盘】每天掌握一个Linux命令 - iostat 工具概述 iostat(I/O Statistics)是Linux系统下用于监视系统输入输出设备和CPU使…...

:爬虫完整流程)

Python爬虫(二):爬虫完整流程

爬虫完整流程详解(7大核心步骤实战技巧) 一、爬虫完整工作流程 以下是爬虫开发的完整流程,我将结合具体技术点和实战经验展开说明: 1. 目标分析与前期准备 网站技术分析: 使用浏览器开发者工具(F12&…...

如何为服务器生成TLS证书

TLS(Transport Layer Security)证书是确保网络通信安全的重要手段,它通过加密技术保护传输的数据不被窃听和篡改。在服务器上配置TLS证书,可以使用户通过HTTPS协议安全地访问您的网站。本文将详细介绍如何在服务器上生成一个TLS证…...

从零实现STL哈希容器:unordered_map/unordered_set封装详解

本篇文章是对C学习的STL哈希容器自主实现部分的学习分享 希望也能为你带来些帮助~ 那咱们废话不多说,直接开始吧! 一、源码结构分析 1. SGISTL30实现剖析 // hash_set核心结构 template <class Value, class HashFcn, ...> class hash_set {ty…...

c#开发AI模型对话

AI模型 前面已经介绍了一般AI模型本地部署,直接调用现成的模型数据。这里主要讲述讲接口集成到我们自己的程序中使用方式。 微软提供了ML.NET来开发和使用AI模型,但是目前国内可能使用不多,至少实践例子很少看见。开发训练模型就不介绍了&am…...

)

OpenLayers 分屏对比(地图联动)

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 地图分屏对比在WebGIS开发中是很常见的功能,和卷帘图层不一样的是,分屏对比是在各个地图中添加相同或者不同的图层进行对比查看。…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...