入侵防御系统(IPS)网络安全设备介绍

入侵防御系统(IPS)网络安全设备介绍

1. IPS设备基础

- IPS定义

IPS(Intrusion Prevention System)是一种网络安全设备或系统,用于监视、检测和阻止网络上的入侵尝试和恶意活动。它是网络安全架构中的重要组成部分,通过分析网络流量,检测入侵(包括缓冲区溢出攻击、木马、蠕虫等),并通过一定的响应方式,实时地中止入侵行为,保护企业信息系统和网络架构免受侵害,有助于保护网络和数据免受威胁。

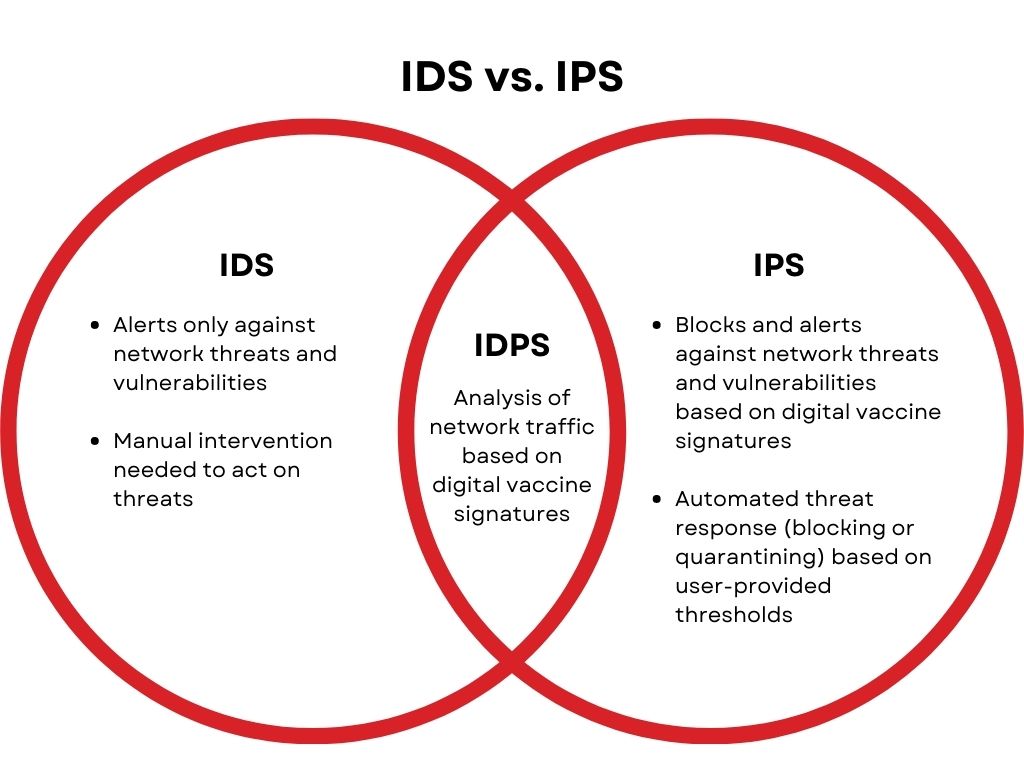

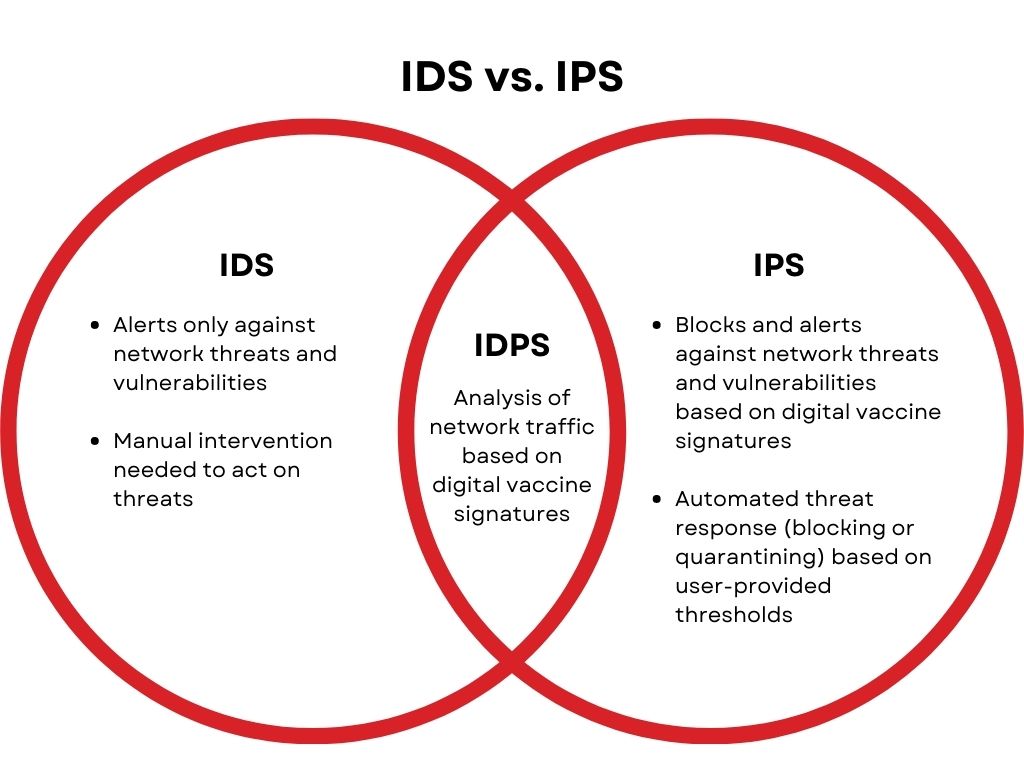

- IPS与IDS的区别

IPS与IDS(Intrusion Detection System)类似,但有一个重要的区别。IDS仅用于检测威胁,而IPS不仅检测威胁还主动采取措施来阻止它们。这种主动防御使IPS更加强大。

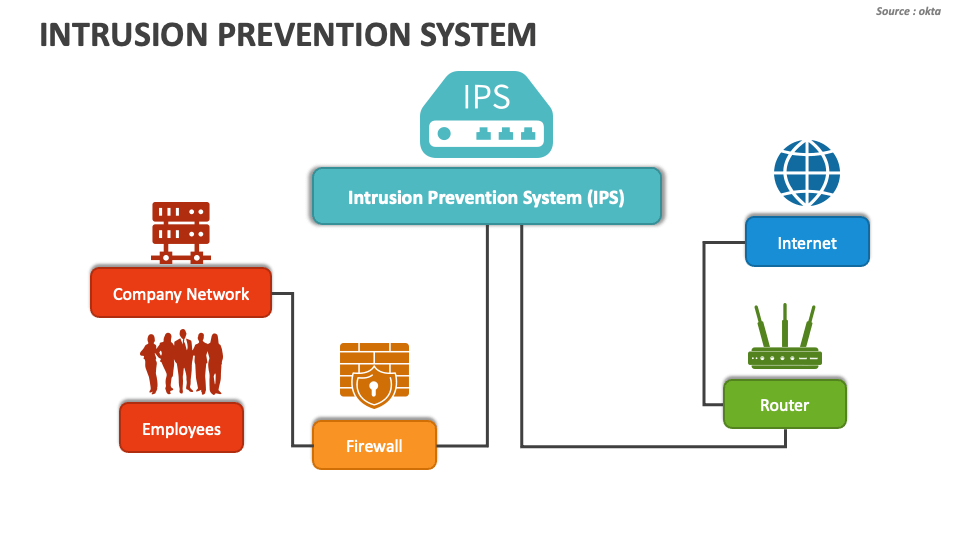

- 部署位置

IPS设备通常位于网络中的关键位置,例如边界防火墙、内部网络段和数据中心。这有助于监视流入和流出的流量,以及内部网络流量,以确保全面的安全性。

2. IPS工作原理

- 流量分析

IPS设备使用深度数据包检查来分析网络流量。这包括检查数据包的源IP地址、目标IP地址、端口号、协议和内容。

- 签名检测

IPS设备使用签名数据库来比对已知的攻击模式。这些签名类似于病毒定义文件,可以识别已知的恶意代码和攻击。

- 异常检测

除了签名检测,IPS还可以使用行为分析来检测未知的、新型的攻击。这种方法涉及监视流量的正常模式,以便识别不正常或异常的活动。

- 漏洞利用检测

IPS设备可以检测和阻止攻击者尝试利用已知的软件漏洞入侵系统的行为。这是通过检查流量中的特定模式和行为来实现的。

常见入侵行为:

篡改Web网页

破解系统密码

复制/查看敏感数据

使用网络嗅探工具获取用户密码

访问未经允许的服务器

其他特殊硬件获得原始网络包

向主机植入特洛伊木马程序

3. IPS设备功能

- 阻止恶意流量

当IPS设备识别到潜在威胁时,它可以采取多种措施来阻止攻击。这包括丢弃恶意数据包、重定向流量到隔离区域或禁止特定IP地址的访问。

- 日志记录和报警

IPS设备生成详细的日志,记录检测到的威胁和采取的防御措施。这些日志对于安全审计和调查非常重要。此外,IPS可以触发警报,通知安全管理员有关威胁的情况。

- 自动化响应

高级IPS设备可以实现自动化响应。这意味着根据威胁的严重性和类型,IPS可以自动采取措施,减少人工干预的需求。这有助于快速应对威胁。

- 性能优化

IPS设备通常具有性能优化功能,以确保对网络流量的监视不会影响网络性能。这包括硬件加速和流量优化技术。

4. IPS设备分类

- 网络IPS

这是最常见的IPS类型,用于保护整个网络。它们通常位于边界防火墙之后,监视流入和流出的流量。网络IPS可分为内联和被动模式。

- 主机IPS

主机IPS位于单个计算机或服务器上,用于保护特定主机免受恶意攻击。它可以监视和保护操作系统和应用程序。

- 虚拟化IPS

随着虚拟化技术的普及,虚拟化IPS出现,用于保护虚拟机和虚拟化环境。

- 云IPS

云IPS位于云环境中,用于保护云基础架构和云服务。它们可以检测和阻止云中的威胁。

5. IPS设备与其他安全设备的集成

- 防火墙

IPS通常与防火墙集成,以提供更全面的安全性。防火墙用于控制流量进出网络,而IPS用于检测和防止威胁。

- IDS

IDS和IPS通常一起使用。IDS用于检测威胁,而IPS用于主动阻止它们。

- SIEM系统

安全信息与事件管理系统(SIEM)与IPS集成,用于收集、分析和报告关于网络安全事件的信息。这有助于安全团队了解网络的整体安全状况。

6. IPS的挑战和限制

- 虚假正例

IPS设备有时会误报正常流量为威胁,这被称为虚假正例。这可能导致安全团队不必要的干预。

- 性能成本

深度分析和检查流量对IPS设备的性能有一定要求。在高流量网络中,IPS设备可能需要更多的计算资源。

- 零日攻击

IPS设备通常依赖于已知的攻击签名来检测威胁,因此可能无法检测新型的零日攻击,这是尚未公开的漏洞的攻击。

- 隐私考虑

IPS设备检查网络流量的内容,可能引发隐私问题,特别是在企业内部网络中。

7. IPS的未来趋势

- 人工智能和机器学习

IPS设备越来越采用人工智能和机器学习技术,以提高检测准确性和减少虚假报警。

- 云集成

随着企业越来越多地将工作负载迁移到云中,IPS设备也需要集成到云环境中,以保护云基础架构和应用程序。

- 自动化响应

IPS设备将进一步实现自动化响应,以快速应对威胁,减少安全团队的工作负担。

- IoT安全

随着物联网(IoT)设备的增加,IPS设备将面临更多挑战,需要能够监视和保护IoT设备。

8. IDS、IPS、IDPS关系

IDS(入侵检测系统)

IPS(入侵防御系统)

IDPS(入侵检测与入侵防御系统)

三个都是用于网络安全的关键工具,但它们在功能和工作方式上有一些重要的区别和关系:

-

IDS(入侵检测系统):

- 功能:IDS的主要功能是监视网络流量以检测可能的入侵或异常行为。它们分析网络流量、日志和事件,并生成警报以通知管理员可能的威胁。

- 工作方式:IDS通常采用被动模式,只监视流量并生成警报,但不主动采取行动来阻止威胁。

- 重点:IDS关注于威胁检测和报告,但不直接防止入侵。

-

IPS(入侵防御系统):

- 功能:IPS的主要功能是与IDS类似,但它不仅检测威胁还主动采取措施来阻止它们。它可以阻止恶意流量和攻击。

- 工作方式:IPS采用主动模式,具有阻止能力,可以在检测到潜在威胁时自动采取措施来阻止攻击。

- 重点:IPS强调威胁检测和即时响应。

-

IDPS(入侵检测与入侵防御系统):

- 功能:IDPS是将IDS和IPS功能集成到一个系统中的设备,既能检测潜在威胁也能采取主动措施来防止入侵。

- 工作方式:IDPS能够根据配置进行主动防御,也能生成警报以通知管理员有关威胁的信息。

- 重点:IDPS强调综合性的入侵检测和入侵防御。

- IDS和IPS是IDPS的两个组成部分,IDPS可以同时执行它们的功能,也就是说,它既能监视并报告潜在的入侵,又能采取措施来防止入侵。

- IDS和IPS都侧重于网络安全,但IDS主要用于监视和检测,而IPS除了监视和检测还能采取防御措施。

- IDPS是一种集成了IDS和IPS功能的综合性解决方案,提供了更全面的入侵检测和防御能力,但通常也更昂贵。

9. IPS在常见安全设备中角色定位

防火墙 - 建筑物的围墙和消防系统

WAF(Web应用程序防火墙) - 建筑物的入口大门保安的角色

IDS(入侵检测系统) - 建筑物内部的安全巡逻队

IPS(入侵防御系统) - 建筑物内部的监控系统和安全团队

VPN(虚拟专用网络) - 建筑物内部的隧道系统

我们可以构建全面的网络安全生态系统的类比:

-

防火墙:把防火墙看作是建筑物的围墙和消防系统。它在建筑物的周围建起围墙,防止外部威胁进入。同时,它还监控建筑物内部的火灾风险,以防止火灾蔓延。防火墙负责控制流量进出,就像网络防火墙控制数据包的流动。

- 职责:防火墙在网络边界处建立一道防线,监控所有进出网络的流量。它通过过滤数据包和控制端口访问来防止未经授权的访问和网络攻击。此外,防火墙还可以执行网络地址转换(NAT)和端口映射等操作。

- 作用:防火墙保护网络免受未经授权的访问,防止外部威胁进入内部网络。

-

WAF(Web应用程序防火墙):WAF类似扮演着建筑物的入口大门保安的角色。他负责检查进入建筑物的人员和物品,确保只有合法的访问,并拦截潜在的威胁。这位保安会检查人们携带的物品,确保没有危险的物品,就像WAF检查Web应用程序的流量,确保没有恶意请求。

- 职责:WAF专注于保护Web应用程序的安全性。它检查所有进入Web应用程序的流量,过滤和识别潜在的Web攻击,如SQL注入、跨站脚本(XSS)和跨站请求伪造(CSRF)等。如果检测到威胁,WAF会阻止攻击并生成警报。

- 作用:WAF确保Web应用程序的安全,防止攻击者通过Web应用程序入侵服务器或窃取用户数据。

-

IDS(入侵检测系统):可比作为建筑物内部的安全巡逻队。这支巡逻队定期巡逻,观察建筑物内外是否有不寻常的活动,然后报告给安全团队。它们不干预,但提供了及时的警报,就像IDS监视网络流量并生成警报,等待安全团队采取措施。

- 职责:IDS定期监视网络流量和系统行为,寻找不寻常的模式或活动。如果发现可疑行为,它们生成警报通知安全团队。IDS不直接阻止攻击,而是提供警报和事件记录。

- 作用:IDS帮助监控网络活动,发现潜在的威胁,提供信息给安全团队进行进一步的调查和响应。

-

IPS(入侵防御系统):类似于建筑物内部的监控系统和安全团队,监控系统会检查建筑物内部的每一个房间和走廊,以及每个人的行为。如果有人在建筑物内部做出不寻常的行为,监控系统会立即触发警报,并通知安全团队采取行动,就像IPS检测和阻止内部网络的恶意行为。

- 职责:IPS在网络内部监视流量和行为,检测可能的入侵和恶意活动。它能够识别恶意行为并采取主动措施来阻止攻击,如封锁攻击源或修改防火墙规则。

- 作用:IPS确保内部网络的安全,及时响应威胁并采取行动,防止内部系统和数据受到损害。

-

VPN(虚拟专用网络):相当于建筑物内部的隧道系统。它们允许远程员工或分支机构通过安全的通道直接连通到建筑物内部,就像VPN允许用户通过加密通道连接到内部网络,确保数据的机密性和完整性。

- 职责:VPN允许远程用户或分支机构通过加密通道安全地连接到内部网络。它加密数据传输,确保数据的机密性和完整性,并提供远程访问功能。

- 作用:VPN扩展了内部网络的边界,允许远程访问,同时确保数据在传输过程中得到保护,适用于远程办公和分支机构连接。

10. 总结

IPS设备是网络安全的关键组成部分,用于检测和防止恶意攻击和入侵尝试。它们通过流量分析、签名检测和异常检测来实现这一目标,并可以采取各种防御措施。IPS设备还与其他安全设备集成,以提供全面的安全性和监控。然而,IPS设备也存在一些挑战和限制,需要不断演进以适应不断变化的网络威胁。在未来,IPS设备将继续发展,采用新技术来提高安全性和效率,以应对不断增加的网络威胁。

相关文章:

入侵防御系统(IPS)网络安全设备介绍

入侵防御系统(IPS)网络安全设备介绍 1. IPS设备基础 IPS定义 IPS(Intrusion Prevention System)是一种网络安全设备或系统,用于监视、检测和阻止网络上的入侵尝试和恶意活动。它是网络安全架构中的重要组成部分&…...

【Linux基础】Linux的基本指令使用(超详细解析,小白必看系列)

👉系列专栏:【Linux基础】 🙈个人主页:sunnyll 目录 💦 ls 指令 💦 pwd指令 💦cd指令 💦touch指令 💦mkdir指令(重要) 💦rmdir指令…...

【无标题】Test

短视频平台的那些事 前言 过去几年,我一直专注于短视频平台的建设和开发工作。在这个过程中,我发现这个领域有着非常多的挑战和机遇,也涌现出了许多新的技术和创新。今天大家分享我个人的一些经验,希望能够为大家带来一些启发和帮…...

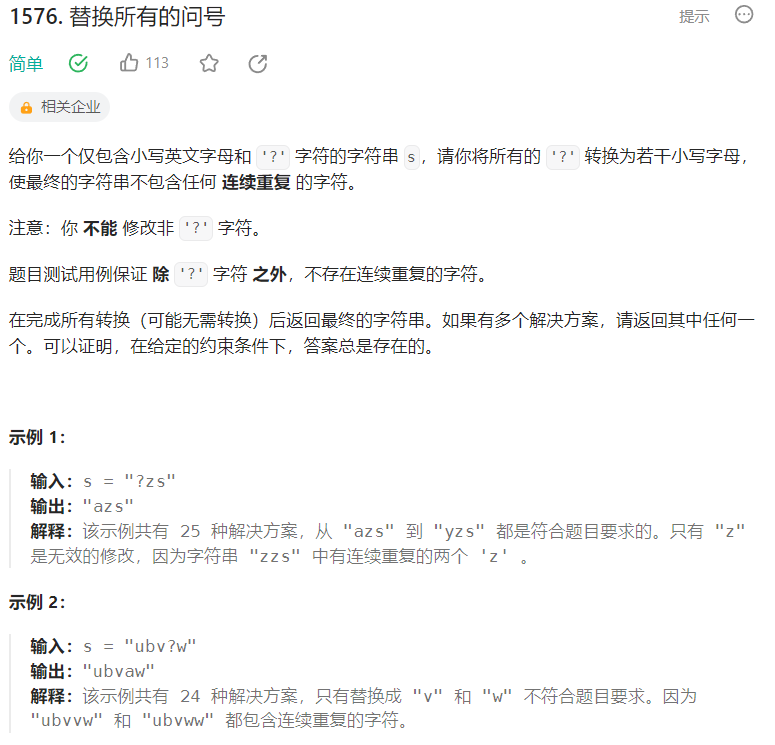

1576. 替换所有的问号

1576. 替换所有的问号 C代码:自己写的 char * modifyString(char * s){int n strlen(s);for (int i 0; i < n; i){if (s[i] ?) {if (i ! 0 && i ! n-1) {for (int j 0; j < 26; j) {if (a j ! s[i-1] && a j ! s[i1]) {s[i] a j;br…...

MySQL学习笔记(快速入门)

Mysql快速入门 一、数据库相关概念1.启动数据库2. 客户端连接3. 数据模型4.关系型数据库RDBMS 二、SQL语言1. 通用语法2. SQL分类 三、DDL数据定义语言1. 数据库操作2. 表操作(1) 查询当前数据库所有表show tables;(2) 查询表的结…...

使用DNS查询Web服务器IP地址

浏览器并不具备访问网络的功能,其最终是通过操作系统实现的,委托操作系统访问服务器时提供的并不是浏览器里面输入的域名而是ip地址,因此第一步需要将域名转换为对应的ip地址 域名:www.baidu.com ip地址是一串数字 tcp/ip的网络结…...

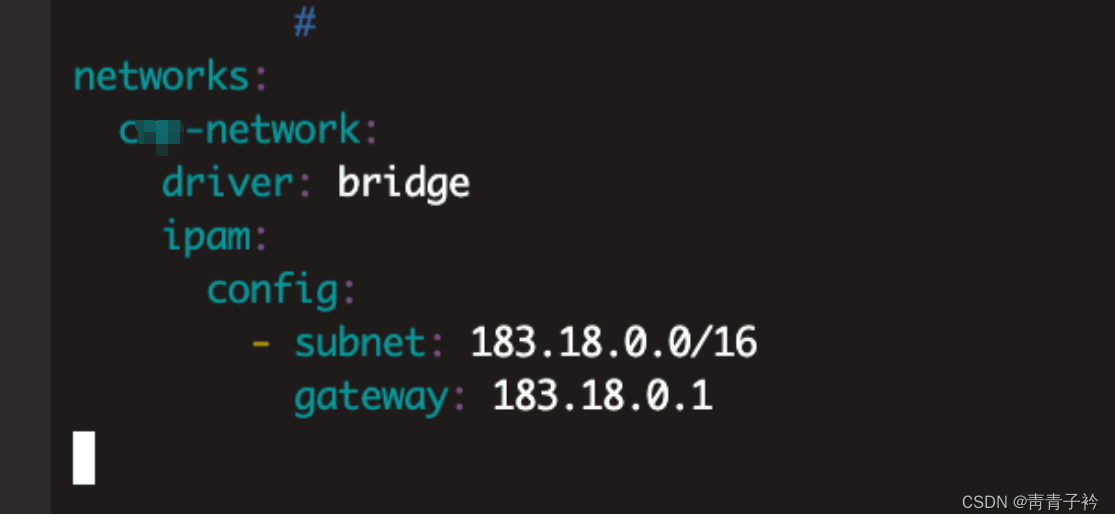

docker虚拟网桥和业务网段冲突处理

ifconfig查看docker虚拟网桥ip地址 docker inspect --format{{.Name}} - {{range .NetworkSettings.Networks}}{{.IPAddress}}{{end}} $(docker ps -aq)查询所有容器的ip 修改docker-compose networks networks xxx-network: driver: bridge ipam: c…...

axios登录,登出接口的简单封装步骤详解!

目录 总结一、步骤1.安装Axios:2.axios对象封装3.请求api封装4.使用pinia临时库保存响应信息(按需求用)5.最后,在组件中使用! 总结 封装axios对象,编写公共请求代码、添加拦截逻辑、然后分层实现axios请求…...

九大装修收纳空间的设计,收藏备用!福州中宅装饰,福州装修

如果房子面积不大,收纳设计就显得非常重要。其实装修房子中很多地方都可以做收纳,九大空间每一处都可以放下你的东西,让你摆脱收纳烦恼。 收纳空间少的话,装修完后住久了怕会乱成一窝,因此装修的时候,收纳…...

软件工程概论

文章目录 软件的定义软件的特点软件的种类软件工程的起源软件工程的三个阶段软件工程概念的提出软件开发的本质软件工程框架软件工程的目标软件工程的原则软件工程的活动 软件的定义 计算机系统中的程序及其文档。 程序是计算任务的处理对象和处理规则的描述; 文档…...

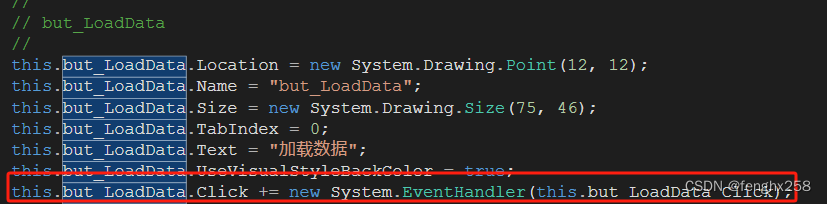

仅个人记录:复现dotspatialdemo、打包、

复现dotspatialdemo 原始文件 一、新建项目、工具箱设置,项目引用等看上一篇 二、根据Form1.Designer.cs设计界面Form1.cs[设计] SplitContainer控件:将容器的显示区域分成两个大小可调的、可以向其中添加控件的面板。 legend控件:图例 map控…...

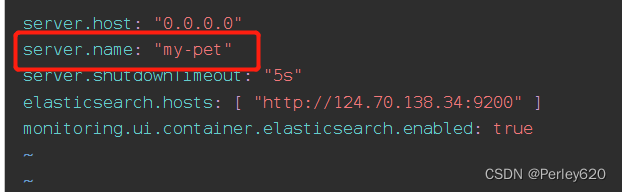

华为云云耀云服务器L实例评测|Elasticsearch的springboot整合 Kibana进行全查询和模糊查询

前言 最近华为云云耀云服务器L实例上新,也搞了一台来玩,期间遇到各种问题,在解决问题的过程中学到不少和运维相关的知识。 在前几期的博客中,介绍了Elasticsearch的Docker版本的安装,Elasticsearch的可视化Kibana工具…...

C++统一初始化和初始化列表

一直对C初始化使用圆括号和花括号的区别有所疑惑,参考书籍和博客简单总结一下 文章目录 常见的初始化操作统一初始化(Uniform Initialization)初始化列表(Initializer Lists) 常见的初始化操作 对于一个基础数据类型进行初始化,比如 int: i…...

【重拾C语言】六、批量数据组织(一)数组(数组类型、声明与操作、多维数组;典例:杨辉三角、矩阵乘积、消去法)

目录 前言 六、批量数据组织——数组 6.1 成绩统计——数组类型 6.1.1 数组类型 6.1.2 数组声明与操作 6.1.3 成绩统计 6.2 统计多科成绩——多维数组 6.3 程序设计实例 6.3.1 杨辉三角形 6.3.2 矩阵乘积 6.3.3 消去法 6.4 线性表——分类与检索 前言 ChatGPT C语…...

C++算法:寻找两个正序数组的中位数

题目 寻找两个正序数组的中位数 给定两个大小分别为 m 和 n 的正序(从小到大)数组 nums1 和 nums2。请你找出并返回这两个正序数组的 中位数 。 算法的时间复杂度应该为 O(log (mn)) 。 示例 1: 输入:nums1 [1,3], nums2 [2] 输…...

2.1 关系数据结构及形式化定义

思维导图: 2.1.1 关系 笔记: 关系数据库模型是一个简单但强大的方式来表示数据及其之间的关系。下面是这节的关键内容: - **关系模型核心概念** * 关系数据模型的核心是“关系”,它在逻辑上表现为一个二维表。 * 此表中&a…...

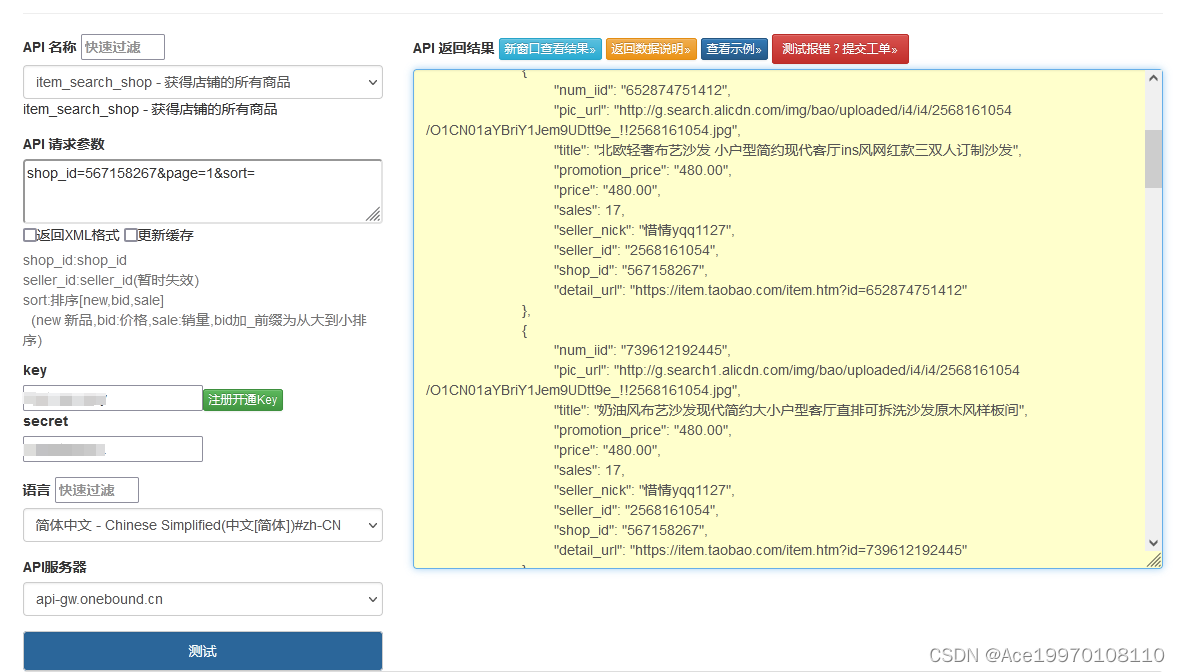

“揭秘淘宝店铺所有商品接口:一键获取海量热销宝贝信息!“

淘宝店铺所有商品接口可以通过shop id或店铺主链接获取到整店商品,数据包括:商品ID,图片地址,店铺标题,优惠价,价格,销量,宝贝链接等整个店铺的商品。 要使用这个接口,需…...

跟着播客学英语-Why I use vim ? part two

在上一期作者讲到了他使用 Vim 的主要原因是提高效率,不需要再去使用鼠标,今天我们继续上次未听完的内容: if you type Vi, thats going to be alias to Vim anyway by default theres, not really a good reason for you to use vi that I c…...

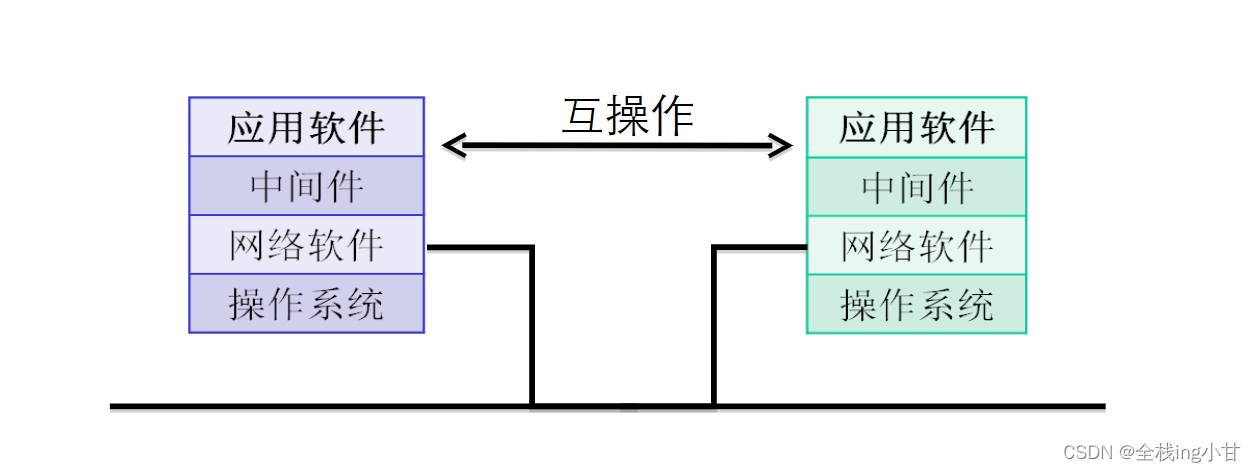

【网络通信三要素】TCP与UDP快速入门

网络通信三要素 1.什么是网络编程? 可以让设备中的程序,与网络上其他设备中的程序进行数据交互,从而实现网络通信的手段,java.net.*包下提供了网络编程的解决方案 2.基本的通信架构 基本的通信架构有2种形式:CS架构…...

k8s集群的简单搭建

K8S简单集群搭建 前提条件 windos11电脑,内存16g以上安装vmware虚拟机软件安装三个centos7虚拟机,分配硬盘40g,内存4g,CPU4核心网络均采用NAT模式(新建虚拟机默认的模式) centos7镜像下载:https://mirrors.tuna.tsi…...

)

云计算——弹性云计算器(ECS)

弹性云服务器:ECS 概述 云计算重构了ICT系统,云计算平台厂商推出使得厂家能够主要关注应用管理而非平台管理的云平台,包含如下主要概念。 ECS(Elastic Cloud Server):即弹性云服务器,是云计算…...

macOS多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用

文章目录 问题现象问题原因解决办法 问题现象 macOS启动台(Launchpad)多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用。 问题原因 很明显,都是Google家的办公全家桶。这些应用并不是通过独立安装的…...

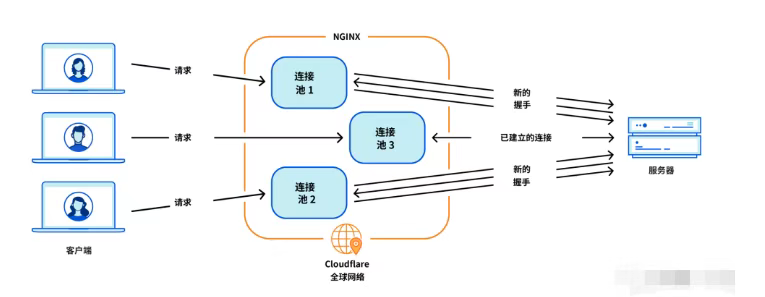

Cloudflare 从 Nginx 到 Pingora:性能、效率与安全的全面升级

在互联网的快速发展中,高性能、高效率和高安全性的网络服务成为了各大互联网基础设施提供商的核心追求。Cloudflare 作为全球领先的互联网安全和基础设施公司,近期做出了一个重大技术决策:弃用长期使用的 Nginx,转而采用其内部开发…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

)

安卓基础(aar)

重新设置java21的环境,临时设置 $env:JAVA_HOME "D:\Android Studio\jbr" 查看当前环境变量 JAVA_HOME 的值 echo $env:JAVA_HOME 构建ARR文件 ./gradlew :private-lib:assembleRelease 目录是这样的: MyApp/ ├── app/ …...

Unity UGUI Button事件流程

场景结构 测试代码 public class TestBtn : MonoBehaviour {void Start(){var btn GetComponent<Button>();btn.onClick.AddListener(OnClick);}private void OnClick(){Debug.Log("666");}}当添加事件时 // 实例化一个ButtonClickedEvent的事件 [Formerl…...

android RelativeLayout布局

<?xml version"1.0" encoding"utf-8"?> <RelativeLayout xmlns:android"http://schemas.android.com/apk/res/android"android:layout_width"match_parent"android:layout_height"match_parent"android:gravity&…...

Kafka主题运维全指南:从基础配置到故障处理

#作者:张桐瑞 文章目录 主题日常管理1. 修改主题分区。2. 修改主题级别参数。3. 变更副本数。4. 修改主题限速。5.主题分区迁移。6. 常见主题错误处理常见错误1:主题删除失败。常见错误2:__consumer_offsets占用太多的磁盘。 主题日常管理 …...

AI语音助手的Python实现

引言 语音助手(如小爱同学、Siri)通过语音识别、自然语言处理(NLP)和语音合成技术,为用户提供直观、高效的交互体验。随着人工智能的普及,Python开发者可以利用开源库和AI模型,快速构建自定义语音助手。本文由浅入深,详细介绍如何使用Python开发AI语音助手,涵盖基础功…...

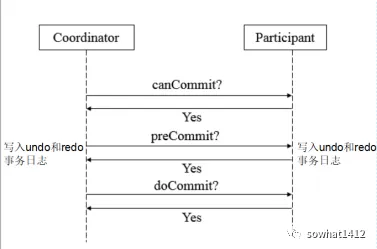

解析两阶段提交与三阶段提交的核心差异及MySQL实现方案

引言 在分布式系统的事务处理中,如何保障跨节点数据操作的一致性始终是核心挑战。经典的两阶段提交协议(2PC)通过准备阶段与提交阶段的协调机制,以同步决策模式确保事务原子性。其改进版本三阶段提交协议(3PC…...