量子计算对网络安全的影响

量子计算的快速发展,例如 IBM 的 Quantum Condor 处理器具有 1000 个量子比特的容量,促使专家们宣称第四次工业革命即将实现“量子飞跃”。

量子计算机的指数处理能力已经受到政府和企业的欢迎。

由于从学术和物理原理到商业可用解决方案的不断转变,新药发现、更深入和更快的金融交易分析、供应链管理系统效率的提高以及许多其他令人兴奋和前沿的应用都是可能的。

在组织探索如何最大限度地发挥这些新功能的同时,他们还必须确保为量子计算的网络安全影响做好充分准备。

量子计算和网络安全威胁

量子计算将在未来实现伟大的创新,但也将伴随着各种风险。

量子计算机打破我们日常生活中常见活动当前安全性的潜力可能会产生严重后果。

量子网络安全威胁预示着敏感健康和财务个人数据的数据泄露,对数字资产完整性的挑战,以及破坏支撑加密货币的基本密码学。

但是,主要的网络安全威胁是什么?

威胁一:现在收获,以后解密

根据德勤的一项民意调查,超过一半的受访专业人士 (50.2%) 认为他们的组织面临“现在收获,以后解密”(或简称 HNDL)网络安全攻击的风险。

这是指威胁行为者今天从目标组织收集加密数据的攻击,完全预期当量子计算达到能够使许多公开使用的加密算法(如 RSA)完全过时的成熟水平时,数据可以在以后解密。

HNDL 对企业、银行、情报机构甚至军事能力构成风险——没有任何东西可以抵御配备先进量子计算机的复杂威胁行为者。

尽管进行此类攻击所需的初始资源重量使其不太可能针对您的普通企业,但技术的加速进步和在加密下定期传输的数据量意味着我们可以预计它们在未来变得更有可能。

事实上,此类攻击完全有可能已经发生,而目标组织缺乏检测它们的复杂能力。尽管存在风险,但近 20% 的企业似乎采取了“观望”态度。

无论组织是否打算转向量子计算,HBDL 攻击都是后量子世界中所有企业不可避免的威胁。

威胁二:使非对称密码学过时

实用量子计算机的实现将使大多数当前的非对称加密方法变得不安全,例如 RSA、Diffie-Hellman (DH) 和椭圆曲线密码术 (ECC)。

早在 1994 年,Peter Shor 就开发了一种理论量子算法来寻找大整数的质因数。

尽管这项研究很重要,但由于缺乏实施量子计算机的技术,它并未被视为直接风险。

然而,现在,量子计算更接近于成为主流。2021 年,IDC估计,到 2027 年,量子计算市场可能增长到 86 亿美元,自 2020 年 4.12 亿美元的价值以来,复合年增长率为 50%。

它构成了“量子威胁”,与复杂的数学相匹配以前经典计算机无法解决的问题。

目前受 RSA、DH 和 ECC 等非对称加密算法保护的世界数据将很快变得可读;随后,网络犯罪分子很容易渗透并破坏全球数字安全。

简而言之,实用的量子计算机不仅可以使传统的在线活动变得不安全;它可能会破坏支撑互联网的大部分安全措施。

威胁三:区块链技术的漏洞

除了威胁当前的加密方案外,量子计算还有能力使区块链技术变得极其脆弱。由于区块链依赖于通过使用公钥密码术实现的传播信任共识,因此它特别容易受到泄露给定用户私钥(仅公钥)的攻击。

最近的一项研究发现,25% 的流通比特币和 65% 的以太币(以太坊网络中的代币)位于带有公钥的地址中,该公钥已发布在区块链上。

这意味着它们可以通过利用具有足够资源的量子计算机被盗。价值数千亿美元的加密货币可能容易受到这种攻击媒介的影响。

开发量子秘密学和加密解决方案

尽管对于实用量子计算机预计何时成熟的时间表尚未达成共识,但很明显,拥有在未来十年左右的时间后仍具有价值的信息的机构应该为量子威胁做好准备。

对于组织而言,重要的是要让网络安全专家以外的高级领导者和执行决策者意识到量子计算所构成的威胁。

这将有助于组织在不同级别和利益相关者之间制定更具凝聚力的响应。

政府和企业已经开始为后量子世界做准备。 例如,CISA 和 NSA 最近发布了基于 NIST后量子密码学选择的关键基础设施和国家安全系统的抗量子算法建议和要求。

随着时间的推移,敏捷将变得更加重要。组织可以将他们的战略重点放在“加密敏捷性”上,通过这种策略,他们将能够在加密算法之间无缝切换,以防一个或多个算法容易受到攻击。

对于不愿采用新的和未经测试的算法的企业,可以选择将经典和基于量子的解决方案集成为混合方法。

其他技术,如后量子密码学,或基于量子力学特性的技术,想想量子密钥分发和量子随机数生成,也是一种加强密码学的方法。

正如我们近年来所看到的那样,没有为最坏结果做好准备的公司成为了新的、不可阻挡的漏洞和勒索软件攻击的受害者。

不管围绕量子威胁的不确定性如何,采取必要的预防措施并密切关注未来可能会产生重大影响,而不仅仅是在量子时代无缝转型公司。

事实上,这可能对一家公司能否在后量子世界取得成功产生重大影响。

关注网络研究院推荐搜索

量子计算 量子世界 网络安全 工业革命

相关文章:

量子计算对网络安全的影响

量子计算的快速发展,例如 IBM 的 Quantum Condor 处理器具有 1000 个量子比特的容量,促使专家们宣称第四次工业革命即将实现“量子飞跃”。 量子计算机的指数处理能力已经受到政府和企业的欢迎。 由于从学术和物理原理到商业可用解决方案的不断转变&am…...

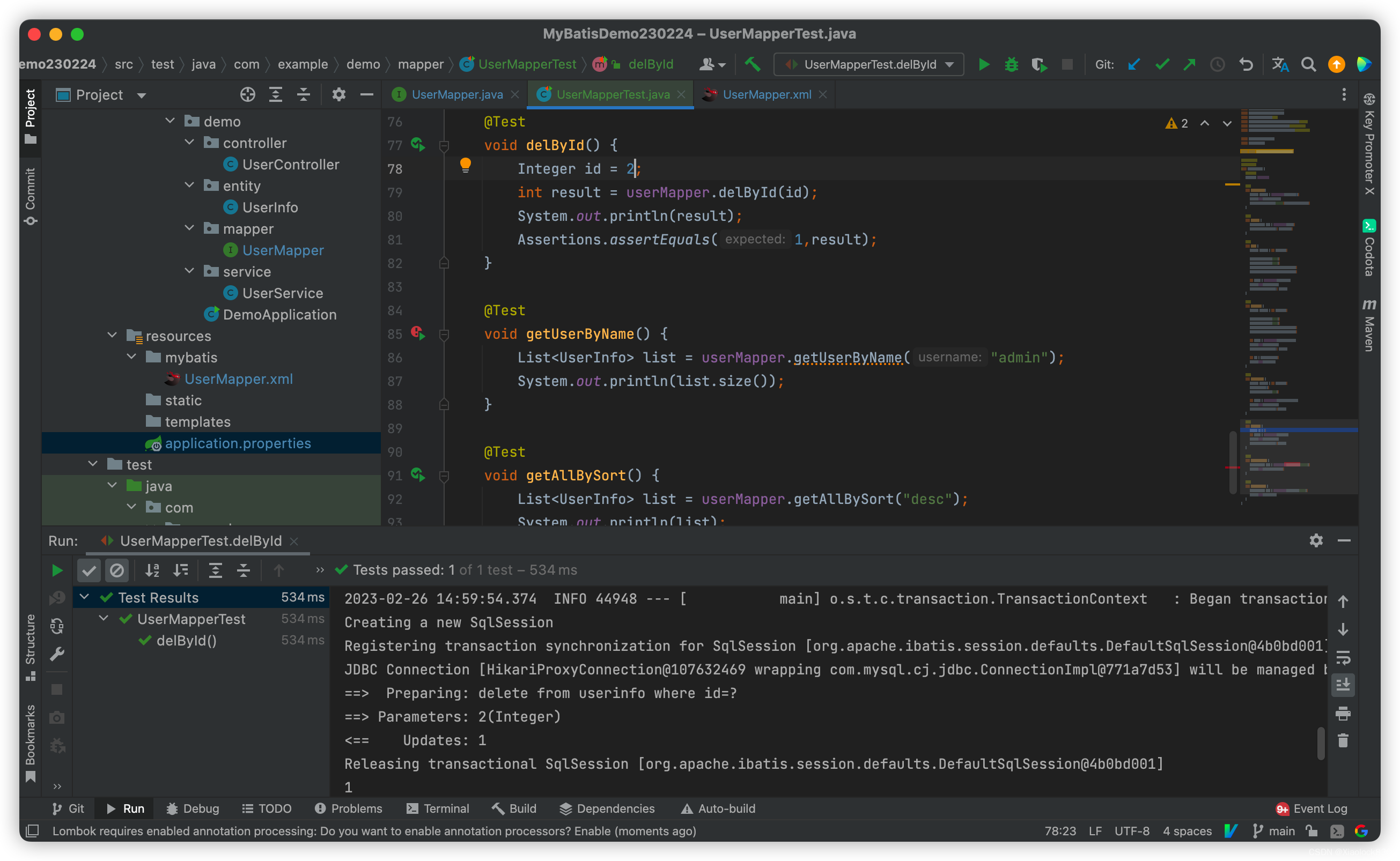

MyBatis——增删改查操作的实现

开启mybatis sql日志打印 可以在日志中看到sql中执行的语句 在配置文件中加上下面这几条语句 mybatis.configuration.log-implorg.apache.ibatis.logging.stdout.StdOutImpl logging.level.com.example.demodebug查询操作 根据用户id查询用户 UserMapper: User…...

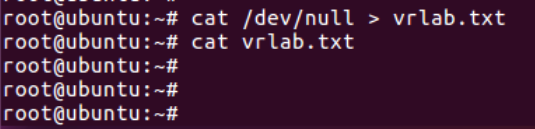

【7】linux命令每日分享——cat查看文件内容

大家好,这里是sdust-vrlab,Linux是一种免费使用和自由传播的类UNIX操作系统,Linux的基本思想有两点:一切都是文件;每个文件都有确定的用途;linux涉及到IT行业的方方面面,在我们日常的学习中&…...

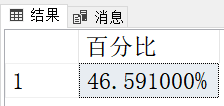

新氧2023年财务业绩预测:退市风险大幅降低,收入增长将放缓

来源:猛兽财经 作者:猛兽财经 公司进展 与新氧(SY)有关的两个重要积极进展值得一提。 第一个积极进展是新氧的退市风险已在很大程度上降低。 2023年1月6日,新氧披露,它已经“重新符合纳斯达克规定的股价每…...

C++使用shared_ptr与weak_ptr轻松管理内存

智能指针之shared_ptr与weak_ptr前言智能指针实例分析前言 C与其他语言的不同点之一就是可以直接操作内存,这是一把双刃剑,直接操作内存可以提高开发的灵活度,开发人员在合适的时机申请内存,在合适的时机释放内存,减少…...

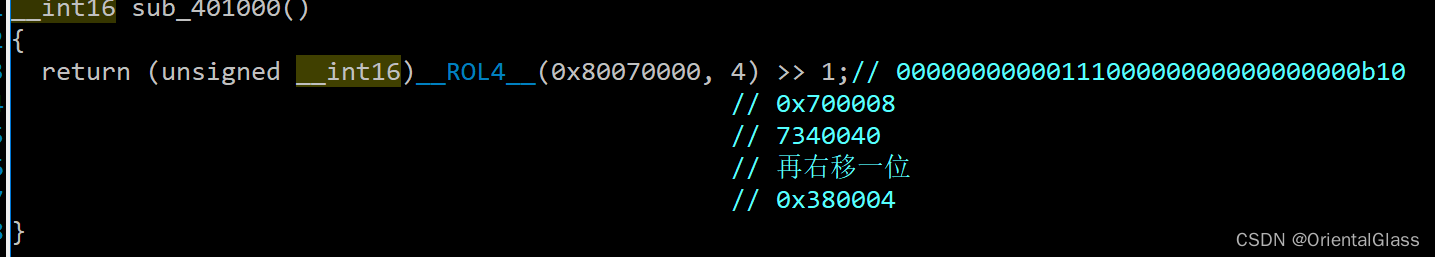

Buuctf reverse [FlareOn4]IgniteMe 题解

一. 查壳 无壳32位程序 二. ida打开 GetStdHandle函数根据微软官方文档可以得知是获取标准输入/输出/错误的句柄 参数里的 0xFFFFFFF6转换一下是4294967286, 对应(DWORD) -10 所以这里的WriteFile函数实际上是实现了printf的功能 sub_4010F0()函数 其功能是通过ReadFile函数读取…...

ChatGPT懂SAP吗?跟ChatGPT聊完后,我暂时不担心会失业

我弄了个ChatGPT账号。随便问了一下他SAP的问题。贴出来跟大家分享一下。 问题1:我是 SAP 开发工程师,你有什么可以帮到我。 作为一个语言模型,我可以为您提供关于SAP开发的一般性建议,以及关于如何使用SAP软件的一些技巧。以下是…...

Communications link failure 解决方法 !!!

Communications link failure 解决方法 最近在使用mybatis逆向生成的时候遇到了link failure的问题, 这里记录解决方法 文章目录Communications link failure 解决方法generatorConfig 里的数据库链接或数据库或密码或账户填写错误mysql响应时间设置太短, 还没等链接上就关闭连…...

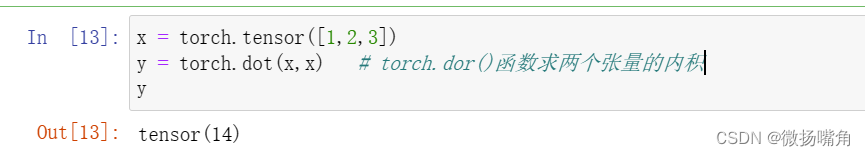

pytorch入门2--数据预处理、线性代数的矩阵实现、求导

数据预处理是指将原始数据读取进来使得能用机器学习的方法进行处理。 首先介绍csv文件: CSV 代表逗号分隔值(comma-separated values),CSV 文件就是使用逗号分隔数据的文本文件。 一个 CSV 文件包含一行或多行数据,每一…...

15.消息队列RabbitMQ

一、基本概念 RabbitMQ 是一个开源的AMQP实现,服务器端用Erlang语言编写,支持多种客户端,如:Python、Ruby、.NET、Java、JMS、C、PHP、ActionScript、XMPP、STOMP等,支持AJAX。用于在分布式系统中存储转发消息…...

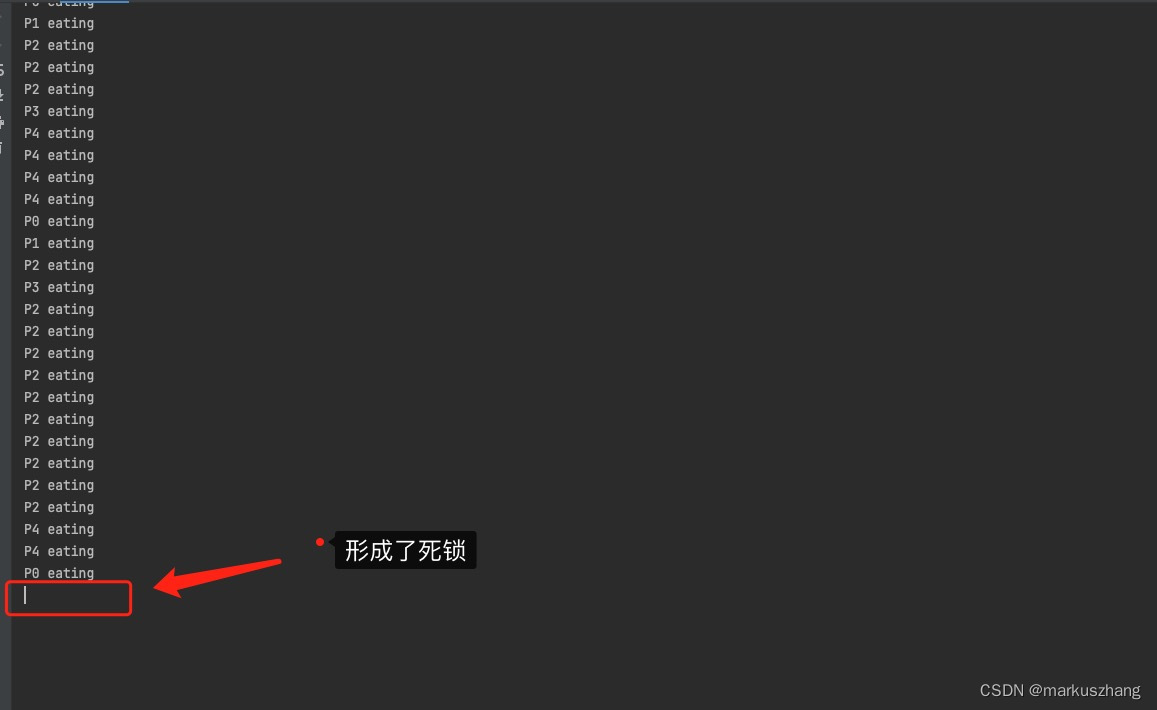

并发编程之死锁问题介绍

一、本文概览 死锁问题在并发编程中是一个非常致命的问题,问题一旦产生,只能通过重启机器、修改代码来修复问题,下面我们通过一小段文章内容介绍下死锁以及如何死锁的预防 二、什么是死锁? 在介绍死锁之前,先来明确下什…...

【python学习笔记】:SQL常用脚本(一)

1、行转列的用法PIVOT CREATE table test (id int,name nvarchar(20),quarter int,number int) insert into test values(1,N苹果,1,1000) insert into test values(1,N苹果,2,2000) insert into test values(1,N苹果,3,4000) insert into test values(1,N苹果,4,5000) insert…...

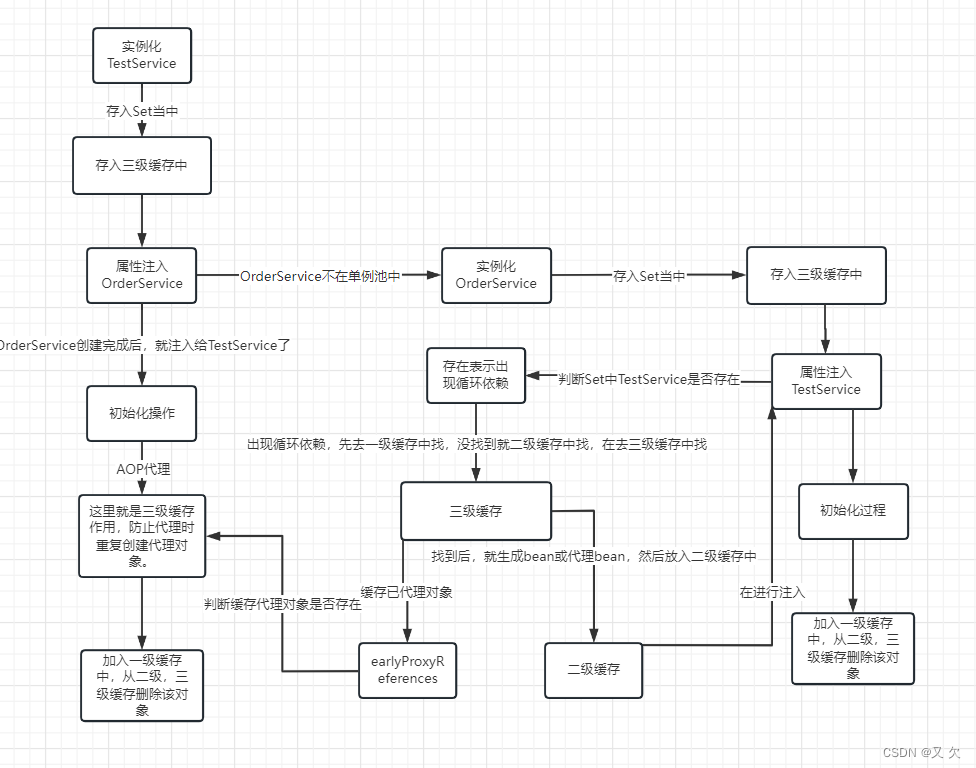

Spring是怎么解决循环依赖的

1.什么是循环依赖: 这里给大家举个简单的例子,相信看了上一篇文章大家都知道了解了spring的生命周期创建流程。那么在Spring在生命周期的哪一步会出现循环依赖呢? 第一阶段:实例化阶段 Instantiation 第二阶段:属性赋…...

HTML创意动画代码

目录1、动态气泡背景2、创意文字3、旋转立方体1、动态气泡背景 <!DOCTYPE html> <html> <head><title>Bubble Background</title><style>body {margin: 0;padding: 0;height: 100vh;background: #222;display: flex;flex-direction: colum…...

软工第一次个人作业——阅读和提问

软工第一次个人作业——阅读和提问 项目内容这个作业属于哪个课程2023北航敏捷软件工程这个作业的要求在哪里个人作业-阅读和提问我在这个课程的目标是体验敏捷开发过程,掌握一些开发技能,为进一步发展作铺垫这个作业在哪个具体方面帮助我实现目标对本课…...

urho3d的自定义文件格式

Urho3D尽可能使用现有文件格式,仅在绝对必要时才定义自定义文件格式。当前使用的自定义文件格式有: 二进制模型格式(.mdl) Model geometry and vertex morph data byte[4] Identifier "UMDL" or "UMD2" …...

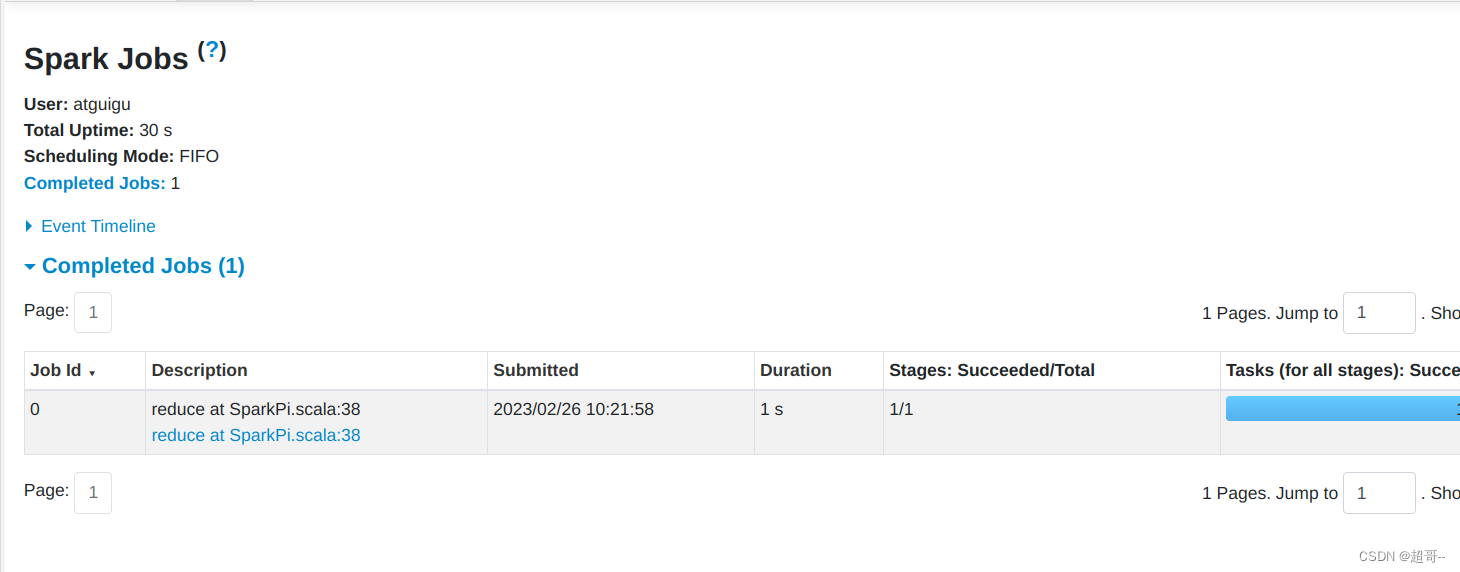

spark第一章:环境安装

系列文章目录 spark第一章:环境安装 文章目录系列文章目录前言一、文件准备1.文件上传2.文件解压3.修改配置4.启动环境二、历史服务器1.修改配置2.启动历史服务器总结前言 spark在大数据环境的重要程度就不必细说了,直接开始吧。 一、文件准备 1.文件…...

MySQL---存储过程与存储函数的相关概念

MySQL—存储过程与存储函数的相关概念 存储函数和存储过程的主要区别: 存储函数一定会有返回值的存储过程不一定有返回值 存储过程和函数能后将复杂的SQL逻辑封装在一起,应用程序无需关注存储过程和函数内部复杂的SQL逻辑,而只需要简单地调…...

PMP值得考吗?

第一,PMP的价值体现 1、PMP是管理岗位必考证书。 多数企业会选择优先录用持PMP证书的管理人才,PMP成为管理岗位的必考证书。PMP在很多外企和国内中大型企业非常受重视,中石油、中海油、华为等等都会给内部员工做培训。 这些机构对项目管理…...

)

Quartus 报错汇总(持续更新...)

1、Error (10663): Verilog HDL Port Connection error at top_rom.v(70): output or inout port "stcp" must be connected to a structural net expression输出变量stcp在原设计文件中已经定义为reg型,在实例化时不能再定义为reg型,而应该是…...

Chapter03-Authentication vulnerabilities

文章目录 1. 身份验证简介1.1 What is authentication1.2 difference between authentication and authorization1.3 身份验证机制失效的原因1.4 身份验证机制失效的影响 2. 基于登录功能的漏洞2.1 密码爆破2.2 用户名枚举2.3 有缺陷的暴力破解防护2.3.1 如果用户登录尝试失败次…...

微软PowerBI考试 PL300-选择 Power BI 模型框架【附练习数据】

微软PowerBI考试 PL300-选择 Power BI 模型框架 20 多年来,Microsoft 持续对企业商业智能 (BI) 进行大量投资。 Azure Analysis Services (AAS) 和 SQL Server Analysis Services (SSAS) 基于无数企业使用的成熟的 BI 数据建模技术。 同样的技术也是 Power BI 数据…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

算法笔记2

1.字符串拼接最好用StringBuilder,不用String 2.创建List<>类型的数组并创建内存 List arr[] new ArrayList[26]; Arrays.setAll(arr, i -> new ArrayList<>()); 3.去掉首尾空格...

)

Android第十三次面试总结(四大 组件基础)

Activity生命周期和四大启动模式详解 一、Activity 生命周期 Activity 的生命周期由一系列回调方法组成,用于管理其创建、可见性、焦点和销毁过程。以下是核心方法及其调用时机: onCreate() 调用时机:Activity 首次创建时调用。…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

【SSH疑难排查】轻松解决新版OpenSSH连接旧服务器的“no matching...“系列算法协商失败问题

【SSH疑难排查】轻松解决新版OpenSSH连接旧服务器的"no matching..."系列算法协商失败问题 摘要: 近期,在使用较新版本的OpenSSH客户端连接老旧SSH服务器时,会遇到 "no matching key exchange method found", "n…...

解决:Android studio 编译后报错\app\src\main\cpp\CMakeLists.txt‘ to exist

现象: android studio报错: [CXX1409] D:\GitLab\xxxxx\app.cxx\Debug\3f3w4y1i\arm64-v8a\android_gradle_build.json : expected buildFiles file ‘D:\GitLab\xxxxx\app\src\main\cpp\CMakeLists.txt’ to exist 解决: 不要动CMakeLists.…...

)

Leetcode33( 搜索旋转排序数组)

题目表述 整数数组 nums 按升序排列,数组中的值 互不相同 。 在传递给函数之前,nums 在预先未知的某个下标 k(0 < k < nums.length)上进行了 旋转,使数组变为 [nums[k], nums[k1], …, nums[n-1], nums[0], nu…...