Spring Security OAuth 2.0 资源服务器— JWT

目录

一、JWT的最小依赖

二、JWT的最基本配置

1、指定授权服务器

2、初始预期(Startup Expectations)

3、运行时预期(Runtime Expectations)

三、JWT认证是如何工作的

四、直接指定授权服务器 JWK Set Uri

五、提供 audiences

六、覆盖或取代启动自动配置

1、使用jwkSetUri()

2、使用decoder()

3、暴露一个JwtDecoder@Bean

七、配置受信任的算法

1、通过Spring Boot实现

2、使用 Builder

3、来自 JWK Set 的响应

八、信任单一非对称密钥

1、通过 Spring Boot 实现

2、使用 Builder

九、信任单一对称密钥

十、配置 Authorization(授权)

1、手动提取权限

十一、配置验证

1、自定义时间戳验证

2、配置自定义验证器(Validator)

十二、配置 Claim 集映射

1、定制单一 Claim 的转换

2、添加 Claim

3、删除 Claim

4、重命名 Claim

5、配置超时

一、JWT的最小依赖

大多数资源服务器支持被收集到 spring-security-oauth2-resource-server 中。然而,对JWT的解码和验证的支持是在 spring-security-oauth2-jose 中,这意味着为了拥有一个支持JWT编码的 Bearer Token 的工作资源服务器,两者都是必要的。

二、JWT的最基本配置

在使用 Spring Boot 时,将一个应用程序配置为资源服务器包括两个基本步骤。首先,包括所需的依赖,其次,指定授权服务器的位置。

1、指定授权服务器

在Spring Boot应用程序中,要指定使用哪一个授权服务器,只需:

spring:security:oauth2:resourceserver:jwt:issuer-uri: https://idp.example.com/issuer其中 idp.example.com/issuer,是授权服务器将发出的JWT令牌的 iss claim 中包含的值。资源服务器将使用这个属性来进一步自我配置,发现授权服务器的公钥,并随后验证传入的 JWT。

| 要使用 issuer-uri 属性,还必须是 idp.example.com/issuer/.well-known/openid-configuration、idp.example.com/.well-known/openid-configuration/issuer 或 idp.example.com/.well-known/oauth-authorization-server/issuer 中的一个是授权服务器的支持端点。这个端点被称为 提供者配置 端点或 授权服务器元数据 端点。 |

就这样!

2、初始预期(Startup Expectations)

当使用该属性和这些依赖关系时,资源服务器将自动配置自己以验证JWT编码的Bearer Token。

它通过一个确定性的启动过程来实现这一点。

- 查询提供者配置或授权服务器元数据端点的 jwks_url 属性

- 查询 jwks_url 端点的支持算法

- 配置验证策略,以查询 jwks_url 中找到的算法的有效公钥。

- 配置验证策略,根据 idp.example.com,验证每个JWTs iss claim。

这个过程的一个结果是,授权服务器必须启动并接收请求,以便资源服务器成功启动。

| 如果在资源服务器查询时,授权服务器已经停机(给定适当的超时),那么启动将失败。 |

3、运行时预期(Runtime Expectations)

一旦应用程序启动,资源服务器将尝试处理任何包含 Authorization: Bearer 头的请求。

GET / HTTP/1.1

Authorization: Bearer some-token-value # Resource Server will process this只要指定了这个 scheme,资源服务器就会尝试根据 Bearer Token 规范来处理请求。

给定一个格式良好的JWT,资源服务器将:

- 根据启动期间从 jwks_url 端点获得的公钥验证其签名,并与JWT相匹配。

- 验证JWT的 exp 和 nbf 时间戳以及JWT的 iss claim。

- 将每个 scope 映射到一个前缀为 SCOPE_ 的授权。

| 随着授权服务器提供新的密钥,Spring Security将自动轮换用于验证JWTs的密钥。 |

由此产生的 Authentication#getPrincipal 默认为Spring Security Jwt 对象,Authentication#getName 映射到JWT的 sub 属性,如果有的话。

从这里,考虑跳转到:

- JWT认证是如何工作的

- 如何在不将资源服务器的启动与授权服务器的可用性挂钩的情况下进行配置

- 如何在非Spring Boot的情况下进行配置

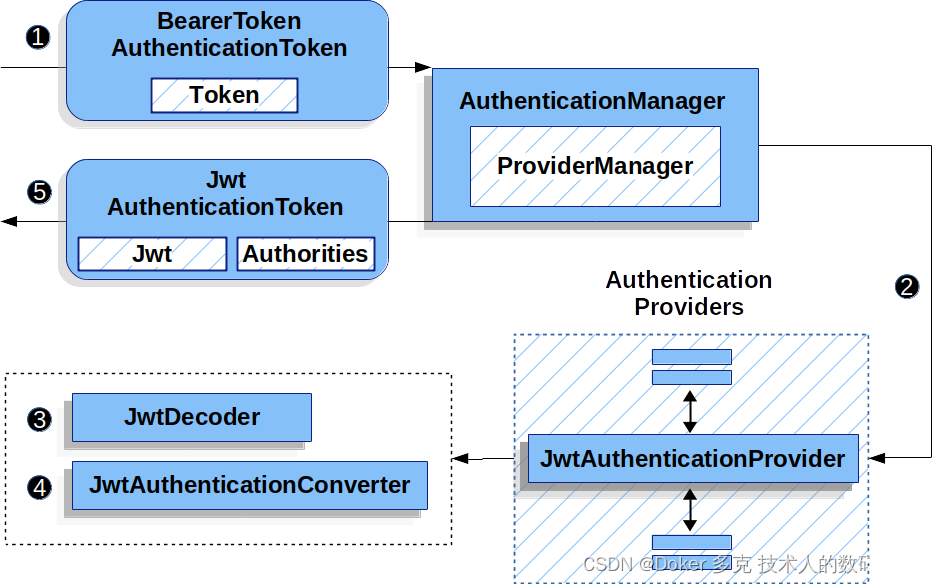

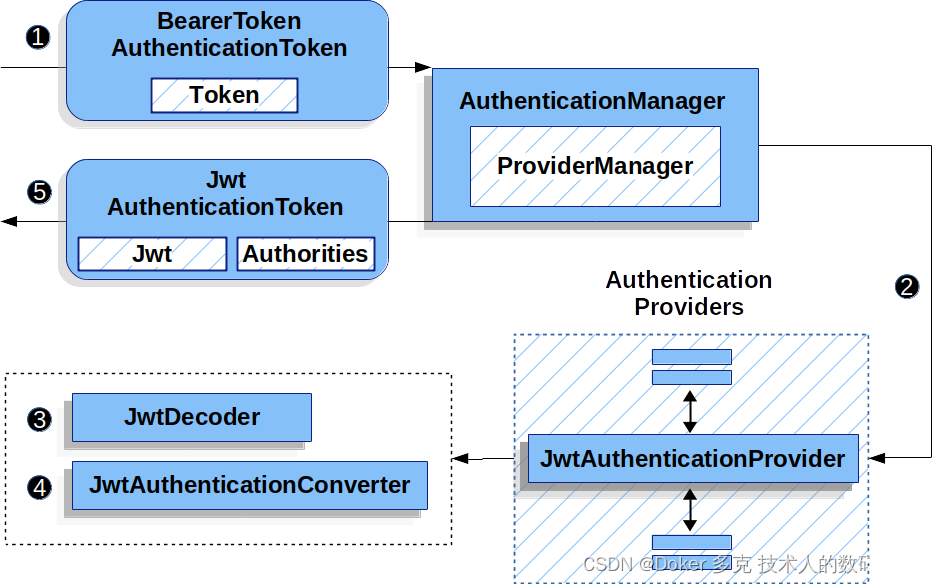

三、JWT认证是如何工作的

接下来,让我们看看Spring Security用来支持基于servlet的应用程序中的 JWT 认证的架构组件,比如我们刚才看到的那个。

JwtAuthenticationProvider 是一个 AuthenticationProvider 实现,利用 JwtDecoder 和 JwtAuthenticationConverter 来验证JWT。

让我们来看看 JwtAuthenticationProvider 是如何在Spring Security中工作的。图中解释了数字中的 AuthenticationManager 在 读取 Bearer Token时的工作细节。

Figure 1. JwtAuthenticationProvider Usage

读取 Bearer Token 的认证 Filter 将一个 BearerTokenAuthenticationToken 传递给由 ProviderManager 实现的认证管理器。

ProviderManager 被配置为使用一个 JwtAuthenticationProvider 类型的 AuthenticationProvider。

JwtAuthenticationProvider 使用 JwtDecoder 对 Jwt 进行解码、验证和确认。

JwtAuthenticationProvider 然后使用 JwtAuthenticationConverter 将 Jwt 转换为授予权限的集合(Collection )。

当认证成功时,返回的 Authentication 是 JwtAuthenticationToken 类型的,并且有一个 principal 是由配置的 JwtDecoder 返回的 Jwt。最终,返回的 JwtAuthenticationToken 将被认证 Filter 设置在 SecurityContextHolder 上。

四、直接指定授权服务器 JWK Set Uri

如果授权服务器不支持任何配置端点,或者如果资源服务器必须能够独立于授权服务器启动,那么也可以提供 jwk-set-uri。

spring:security:oauth2:resourceserver:jwt:issuer-uri: https://idp.example.comjwk-set-uri: https://idp.example.com/.well-known/jwks.json| JWK Set uri不是标准化的,但通常可以在授权服务器的文档中找到。 |

因此,资源服务器在启动时将不会ping授权服务器。我们仍然指定了 issuer-uri,这样资源服务器仍然会验证传入的JWT的 iss claim。

| This property can also be supplied directly on the DSL. |

五、提供 audiences

如前所述,issuer-uri 属性验证了 iss claim;这是谁发送的JWT。

Boot 还具有用于验证 aud claim 的 audiences 属性;这是 JWT 的发送对象。

资源服务器的 audience 可以这样表示:

spring:security:oauth2:resourceserver:jwt:issuer-uri: https://idp.example.comaudiences: https://my-resource-server.example.com| 如果需要,你也可以 通过编程添加 aud 验证。 |

结果是,如果 JWT 的 iss claim 不是 idp.example.com,且其 aud claim 的列表中不包含 my-resource-server.example.com,则验证将失败。

六、覆盖或取代启动自动配置

有两个 @Bean 是Spring Boot代表资源服务器生成的。

第一个是 SecurityFilterChain,它将应用程序配置为资源服务器。当包括 spring-security-oauth2-jose 时,这个 SecurityFilterChain 看起来像:

Default JWT Configuration

- Java

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {http.authorizeHttpRequests(authorize -> authorize.anyRequest().authenticated()).oauth2ResourceServer((oauth2) -> oauth2.jwt(Customizer.withDefaults()));return http.build();

}如果应用程序没有公开 SecurityFilterChain Bean,那么Spring Boot将公开上述的默认bean。

替换它就像在应用程序中公开该bean一样简单。

Custom JWT Configuration

- Java

@Configuration

@EnableWebSecurity

public class MyCustomSecurityConfiguration {@Beanpublic SecurityFilterChain filterChain(HttpSecurity http) throws Exception {http.authorizeHttpRequests(authorize -> authorize.requestMatchers("/messages/**").hasAuthority("SCOPE_message:read").anyRequest().authenticated()).oauth2ResourceServer(oauth2 -> oauth2.jwt(jwt -> jwt.jwtAuthenticationConverter(myConverter())));return http.build();}

}以上要求任何以 /messages/ 开头的URL的scope为 message:read。

oauth2ResourceServer DSL上的方法也将覆盖或取代自动配置。

例如,Spring Boot 创建的第二个 @Bean 是一个 JwtDecoder,它 将 String token 解码为 Jwt 的验证实例。

JWT Decoder

- Java

@Bean

public JwtDecoder jwtDecoder() {return JwtDecoders.fromIssuerLocation(issuerUri);

}| 调用 JwtDecoders#fromIssuerLocation 就是调用提供者配置或授权服务器元数据端点,以便导出JWK Set Uri。 |

如果应用程序没有暴露一个 JwtDecoder Bean,那么Spring Boot将暴露上述默认的 JwtDecoder。

它的配置可以用 jwkSetUri() 重写或用 decoder() 替换。

或者,如果你根本没有使用Spring Boot,那么这两个组件—filter chain 和 JwtDecoder 都可以用XML指定。

过滤器链(filter chain)是这样指定的。

Default JWT Configuration

- Java

<http><intercept-uri pattern="/**" access="authenticated"/><oauth2-resource-server><jwt decoder-ref="jwtDecoder"/></oauth2-resource-server>

</http>而 JwtDecoder 是这样的:

JWT Decoder

- Java

<bean id="jwtDecoder"class="org.springframework.security.oauth2.jwt.JwtDecoders"factory-method="fromIssuerLocation"><constructor-arg value="${spring.security.oauth2.resourceserver.jwt.jwk-set-uri}"/>

</bean>1、使用jwkSetUri()

授权服务器的 JWK Set Uri 可以 作为一个配置属性 来配置,也可以在DSL中提供。

JWK Set Uri Configuration

- Java

@Configuration

@EnableWebSecurity

public class DirectlyConfiguredJwkSetUri {@Beanpublic SecurityFilterChain filterChain(HttpSecurity http) throws Exception {http.authorizeHttpRequests(authorize -> authorize.anyRequest().authenticated()).oauth2ResourceServer(oauth2 -> oauth2.jwt(jwt -> jwt.jwkSetUri("https://idp.example.com/.well-known/jwks.json")));return http.build();}

}使用 jwkSetUri() 优先于任何配置属性。

2、使用decoder()

比 jwkSetUri() 更强大的是 decoder(),它将完全取代 JwtDecoder 的任何Boot自动配置。

JWT Decoder Configuration

- Java

@Configuration

@EnableWebSecurity

public class DirectlyConfiguredJwtDecoder {@Beanpublic SecurityFilterChain filterChain(HttpSecurity http) throws Exception {http.authorizeHttpRequests(authorize -> authorize.anyRequest().authenticated()).oauth2ResourceServer(oauth2 -> oauth2.jwt(jwt -> jwt.decoder(myCustomDecoder())));return http.build();}

}当需要更深入的配置时,如 validation、mapping或request timeouts,这很方便。

3、暴露一个JwtDecoder@Bean

或者,暴露一个JwtDecoder @Bean 与 decoder() 有同样的效果。

你可以像这样用 jwkSetUri 构建一个:

- Java

@Bean

public JwtDecoder jwtDecoder() {return NimbusJwtDecoder.withJwkSetUri(jwkSetUri).build();

}或者你可以使用 issuer,并让 NimbusJwtDecoder 在调用 build() 时查找 jwkSetUri,如下所示:

- Java

@Bean

public JwtDecoder jwtDecoder() {return NimbusJwtDecoder.withIssuerLocation(issuer).build();

}或者,如果默认值对你有效,你也可以使用 JwtDecoders,除了配置 decoder 的验证器之外,它还可以完成上述工作:

- Java

@Bean

public JwtDecoders jwtDecoder() {return JwtDecoders.fromIssuerLocation(issuer);

}七、配置受信任的算法

默认情况下,NimbusJwtDecoder,以及资源服务器,将只信任和验证使用 RS256 的令牌。

你可以通过Spring Boot、NimbusJwtDecoder builder或从 JWK Set response 中定制。

1、通过Spring Boot实现

设置算法的最简单方法是配置一个属性。

spring:security:oauth2:resourceserver:jwt:jws-algorithm: RS512jwk-set-uri: https://idp.example.org/.well-known/jwks.json2、使用 Builder

不过,为了获得更大的权力,我们可以使用 NimbusJwtDecoder 附带的一个构建器。

- Java

@Bean

JwtDecoder jwtDecoder() {return NimbusJwtDecoder.withIssuerLocation(this.issuer).jwsAlgorithm(RS512).build();

}多次调用 jwsAlgorithm 将配置 NimbusJwtDecoder 以信任一种以上的算法,像这样。

- Java

@Bean

JwtDecoder jwtDecoder() {return NimbusJwtDecoder.withIssuerLocation(this.issuer).jwsAlgorithm(RS512).jwsAlgorithm(ES512).build();

}或者,你可以调用 jwsAlgorithms。

- Java

@Bean

JwtDecoder jwtDecoder() {return NimbusJwtDecoder.withIssuerLocation(this.issuer).jwsAlgorithms(algorithms -> {algorithms.add(RS512);algorithms.add(ES512);}).build();

}3、来自 JWK Set 的响应

由于 Spring Security 的 JWT 支持基于 Nimbus,因此你也可以使用它的所有强大功能。

例如,Nimbus有一个 JWSKeySelector 实现,它将根据JWK Set URI的响应(Response)来选择算法集。你可以用它来生成一个 NimbusJwtDecoder,像这样。

- Java

@Bean

public JwtDecoder jwtDecoder() {// makes a request to the JWK Set endpointJWSKeySelector<SecurityContext> jwsKeySelector =JWSAlgorithmFamilyJWSKeySelector.fromJWKSetURL(this.jwkSetUrl);DefaultJWTProcessor<SecurityContext> jwtProcessor =new DefaultJWTProcessor<>();jwtProcessor.setJWSKeySelector(jwsKeySelector);return new NimbusJwtDecoder(jwtProcessor);

}八、信任单一非对称密钥

比用JWK Set端点支持资源服务器更简单的是硬编码一个RSA公钥。公钥可以通过Spring Boot或 使用 Builder来提供。

1、通过 Spring Boot 实现

通过Spring Boot指定一个密钥是非常简单的。密钥的位置可以像这样指定。

spring:security:oauth2:resourceserver:jwt:public-key-location: classpath:my-key.pub或者,为了能够进行更复杂的查询,你可以用 RsaKeyConversionServicePostProcessor 进行后处理。

- Java

@Bean

BeanFactoryPostProcessor conversionServiceCustomizer() {return beanFactory ->beanFactory.getBean(RsaKeyConversionServicePostProcessor.class).setResourceLoader(new CustomResourceLoader());

}指定你的key的位置。

key.location: hfds://my-key.pub然后自动注入value。

- Java

@Value("${key.location}")

RSAPublicKey key;2、使用 Builder

要直接连接一个 RSAPublicKey,你可以简单地使用适当的 NimbusJwtDecoder builder,像这样。

- Java

@Bean

public JwtDecoder jwtDecoder() {return NimbusJwtDecoder.withPublicKey(this.key).build();

}九、信任单一对称密钥

使用单一的对称密钥也很简单。你可以简单地加载你的 SecretKey 并使用适当的 NimbusJwtDecoder builder,像这样。

- Java

@Bean

public JwtDecoder jwtDecoder() {return NimbusJwtDecoder.withSecretKey(this.key).build();

}十、配置 Authorization(授权)

从OAuth 2.0授权服务器发出的JWT通常会有一个 scope 或 scp 属性,表明它被授予的scope(或权限),例如:

{ …, "scope" : "messages contacts"}

当出现这种情况时,资源服务器将尝试把这些scope强制性的成一个授予权限的列表,在每个scope前面加上 "SCOPE_" 字符串。

这意味着,要用从JWT派生的scope来保护一个端点或方法,相应的表达式应该包括这个前缀。

Authorization Configuration

- Java

@Configuration

@EnableWebSecurity

public class DirectlyConfiguredJwkSetUri {@Beanpublic SecurityFilterChain filterChain(HttpSecurity http) throws Exception {http.authorizeHttpRequests(authorize -> authorize.requestMatchers("/contacts/**").hasAuthority("SCOPE_contacts").requestMatchers("/messages/**").hasAuthority("SCOPE_messages").anyRequest().authenticated()).oauth2ResourceServer(OAuth2ResourceServerConfigurer::jwt);return http.build();}

}或者类似于方法安全(method security)。

- Java

@PreAuthorize("hasAuthority('SCOPE_messages')")

public List<Message> getMessages(...) {}1、手动提取权限

然而,在很多情况下,这个默认值是不够的。例如,有些授权服务器并不使用 scope 属性,而是有自己的自定义属性。或者,在其他时候,资源服务器可能需要将属性或属性的构成调整为内部化的授权。

为此,Spring Security提供了 JwtAuthenticationConverter,它负责 将 Jwt 转换为 Authentication。默认情况下,Spring Security会将 JwtAuthenticationProvider 与 JwtAuthenticationConverter 的默认实例连接起来。

作为配置 JwtAuthenticationConverter 的一部分,你可以提供一个附属的转换器,从 Jwt 到授予权限集合(Collection)。

假设你的授权服务器在一个名为 authorities 的自定义 claim 中交流授权。在这种情况下,你可以配置 JwtAuthenticationConverter 应该检查的 claim,像这样。

Authorities Claim Configuration

- Java

@Bean

public JwtAuthenticationConverter jwtAuthenticationConverter() {JwtGrantedAuthoritiesConverter grantedAuthoritiesConverter = new JwtGrantedAuthoritiesConverter();grantedAuthoritiesConverter.setAuthoritiesClaimName("authorities");JwtAuthenticationConverter jwtAuthenticationConverter = new JwtAuthenticationConverter();jwtAuthenticationConverter.setJwtGrantedAuthoritiesConverter(grantedAuthoritiesConverter);return jwtAuthenticationConverter;

}你也可以把权限的前缀配置成不同的。你可以像这样把每个权限的前缀改为 ROLE_,而不是用 SCOPE_。

Authorities Prefix Configuration

- Java

@Bean

public JwtAuthenticationConverter jwtAuthenticationConverter() {JwtGrantedAuthoritiesConverter grantedAuthoritiesConverter = new JwtGrantedAuthoritiesConverter();grantedAuthoritiesConverter.setAuthorityPrefix("ROLE_");JwtAuthenticationConverter jwtAuthenticationConverter = new JwtAuthenticationConverter();jwtAuthenticationConverter.setJwtGrantedAuthoritiesConverter(grantedAuthoritiesConverter);return jwtAuthenticationConverter;

}或者,你可以通过调用 JwtGrantedAuthoritiesConverter#setAuthorityPrefix("") 完全删除前缀。

为了提高灵活性,DSL支持用任何实现 Converter<Jwt, AbstractAuthenticationToken> 的类来完全替换converter。

- Java

static class CustomAuthenticationConverter implements Converter<Jwt, AbstractAuthenticationToken> {public AbstractAuthenticationToken convert(Jwt jwt) {return new CustomAuthenticationToken(jwt);}

}// ...@Configuration

@EnableWebSecurity

public class CustomAuthenticationConverterConfig {@Beanpublic SecurityFilterChain filterChain(HttpSecurity http) throws Exception {http.authorizeHttpRequests(authorize -> authorize.anyRequest().authenticated()).oauth2ResourceServer(oauth2 -> oauth2.jwt(jwt -> jwt.jwtAuthenticationConverter(new CustomAuthenticationConverter())));return http.build();}

}十一、配置验证

使用 最小的Spring Boot配置,表明授权服务器的发行者URI,资源服务器将默认验证 iss claim 以及 exp 和 nbf 时间戳 claim。

在需要定制验证的情况下,资源服务器会提供两个标准的验证器,同时也接受自定义的 OAuth2TokenValidator 实例。

1、自定义时间戳验证

JWT通常有一个有效期,开始时间在 nbf claim 中指出,结束时间在 exp 声明中指出。

然而,每台服务器都可能经历时钟漂移,这可能导致令牌在一台服务器上显示为过期,而在另一台服务器上却不是。随着分布式系统中合作服务器数量的增加,这可能会造成一些实施上的困扰。

资源服务器使用 JwtTimestampValidator 来验证令牌的有效性,它可以配置一个 clockSkew 来缓解上述问题。

- Java

@Bean

JwtDecoder jwtDecoder() {NimbusJwtDecoder jwtDecoder = (NimbusJwtDecoder)JwtDecoders.fromIssuerLocation(issuerUri);OAuth2TokenValidator<Jwt> withClockSkew = new DelegatingOAuth2TokenValidator<>(new JwtTimestampValidator(Duration.ofSeconds(60)),new JwtIssuerValidator(issuerUri));jwtDecoder.setJwtValidator(withClockSkew);return jwtDecoder;

}| 默认情况下,资源服务器配置的时钟偏移为60秒。 |

2、配置自定义验证器(Validator)

使用 OAuth2TokenValidator API,添加 aud claim 的检查很简单。

- Java

- Kotlin

OAuth2TokenValidator<Jwt> audienceValidator() {return new JwtClaimValidator<List<String>>(AUD, aud -> aud.contains("messaging"));

}或者,为了更多的控制,你可以实现你自己的 OAuth2TokenValidator。

- Java

static class AudienceValidator implements OAuth2TokenValidator<Jwt> {OAuth2Error error = new OAuth2Error("custom_code", "Custom error message", null);@Overridepublic OAuth2TokenValidatorResult validate(Jwt jwt) {if (jwt.getAudience().contains("messaging")) {return OAuth2TokenValidatorResult.success();} else {return OAuth2TokenValidatorResult.failure(error);}}

}// ...OAuth2TokenValidator<Jwt> audienceValidator() {return new AudienceValidator();

}然后,为了添加到资源服务器中,只需指定 JwtDecoder 实例即可。

- Java

@Bean

JwtDecoder jwtDecoder() {NimbusJwtDecoder jwtDecoder = (NimbusJwtDecoder)JwtDecoders.fromIssuerLocation(issuerUri);OAuth2TokenValidator<Jwt> audienceValidator = audienceValidator();OAuth2TokenValidator<Jwt> withIssuer = JwtValidators.createDefaultWithIssuer(issuerUri);OAuth2TokenValidator<Jwt> withAudience = new DelegatingOAuth2TokenValidator<>(withIssuer, audienceValidator);jwtDecoder.setJwtValidator(withAudience);return jwtDecoder;

}| 如前所述,你可以在 Boot 中 配置 aud 验证。 |

十二、配置 Claim 集映射

Spring Security使用 Nimbus 库来解析JWT并验证其签名。因此,Spring Security受制于Nimbus对每个字段值的解释,以及如何将每个字段强制成一个Java类型。

例如,由于Nimbus仍然与Java 7兼容,它不使用 Instant 来表示时间戳字段。

而且,完全可以使用不同的库或用于JWT处理,它可能会做出自己的强制决定,需要进行调整。

或者,很简单,资源服务器可能想出于特定领域的原因从JWT中添加或删除claim。

为了这些目的,资源服务器支持用 MappedJwtClaimSetConverter 映射JWT请求集。

1、定制单一 Claim 的转换

默认情况下,MappedJwtClaimSetConverter 将试图将 claim 强制为以下类型。

| Claim | Java 类型 |

| aud | Collection<String> |

| exp | Instant |

| iat | Instant |

| iss | String |

| jti | String |

| nbf | Instant |

| sub | String |

可以使用 MappedJwtClaimSetConverter.withDefaults 来配置单个 claim 的转换策略。

- Java

@Bean

JwtDecoder jwtDecoder() {NimbusJwtDecoder jwtDecoder = NimbusJwtDecoder.withIssuerLocation(issuer).build();MappedJwtClaimSetConverter converter = MappedJwtClaimSetConverter.withDefaults(Collections.singletonMap("sub", this::lookupUserIdBySub));jwtDecoder.setClaimSetConverter(converter);return jwtDecoder;

}这将保持所有的默认值,除了它将覆盖 sub 的默认 claim converter。

2、添加 Claim

MappedJwtClaimSetConverter 也可以用来添加一个自定义的 claim,例如,为了适应现有的系统。

- Java

MappedJwtClaimSetConverter.withDefaults(Collections.singletonMap("custom", custom -> "value"));3、删除 Claim

删除claim也很简单,使用相同的API。

- Java

MappedJwtClaimSetConverter.withDefaults(Collections.singletonMap("legacyclaim", legacy -> null));4、重命名 Claim

在更复杂的情况下,如同时咨询多个claim或重命名一个claim,资源服务器接受任何实现 Converter<Map<String, Object>, Map<String,Object>> 的类。

- Java

public class UsernameSubClaimAdapter implements Converter<Map<String, Object>, Map<String, Object>> {private final MappedJwtClaimSetConverter delegate =MappedJwtClaimSetConverter.withDefaults(Collections.emptyMap());public Map<String, Object> convert(Map<String, Object> claims) {Map<String, Object> convertedClaims = this.delegate.convert(claims);String username = (String) convertedClaims.get("user_name");convertedClaims.put("sub", username);return convertedClaims;}

}然后,可以像正常一样提供实例。

- Java

@Bean

JwtDecoder jwtDecoder() {NimbusJwtDecoder jwtDecoder = NimbusJwtDecoder.withIssuerLocation(issuer).build();jwtDecoder.setClaimSetConverter(new UsernameSubClaimAdapter());return jwtDecoder;

}5、配置超时

默认情况下,资源服务器使用连接和套接字超时30秒来与授权服务器进行协调。

这在某些情况下可能太短了。此外,它没有考虑到更复杂的模式,如退订和发现。

为了调整资源服务器连接到授权服务器的方式,NimbusJwtDecoder 接受了一个 RestOperations 的实例。

- Java

@Bean

public JwtDecoder jwtDecoder(RestTemplateBuilder builder) {RestOperations rest = builder.setConnectTimeout(Duration.ofSeconds(60)).setReadTimeout(Duration.ofSeconds(60)).build();NimbusJwtDecoder jwtDecoder = NimbusJwtDecoder.withIssuerLocation(issuer).restOperations(rest).build();return jwtDecoder;

}另外,默认情况下,资源服务器会在内存中缓存授权服务器的JWK集5分钟,你可能想调整一下。此外,它没有考虑到更复杂的缓存模式,如驱逐或使用共享缓存。

为了调整资源服务器缓存JWK集的方式,NimbusJwtDecoder 接受一个 Cache 的实例。

- Java

@Bean

public JwtDecoder jwtDecoder(CacheManager cacheManager) {return NimbusJwtDecoder.withIssuerLocation(issuer).cache(cacheManager.getCache("jwks")).build();

}当给定一个 Cache 时,资源服务器将使用JWK Set Uri作为键,JWK Set JSON作为值。

| Spring不是一个缓存提供者,所以你需要确保包含适当的依赖关系,比如 spring-boot-starter-cache 和你喜欢的缓存提供者。 |

| 无论是套接字还是缓存超时,你可能反而想直接与Nimbus合作。要做到这一点,请记住 NimbusJwtDecoder 有一个构造函数,它接收 Nimbus 的 JWTProcessor。 |

相关文章:

Spring Security OAuth 2.0 资源服务器— JWT

目录 一、JWT的最小依赖 二、JWT的最基本配置 1、指定授权服务器 2、初始预期(Startup Expectations) 3、运行时预期(Runtime Expectations) 三、JWT认证是如何工作的 四、直接指定授权服务器 JWK Set Uri 五、提供 audie…...

C++初阶(八)类和对象

📘北尘_:个人主页 🌎个人专栏:《Linux操作系统》《经典算法试题 》《C》 《数据结构与算法》 ☀️走在路上,不忘来时的初心 文章目录 一、Static成员1、Static概念2、Static特性3、试题 二、友元1、友元的类型2、友元函数3、 友元…...

Excel文档名称批量翻译的高效方法

在处理大量文件时,我们常常需要借助一些工具来提高工作效率。例如,在需要对Excel文档名称进行批量翻译时,一个方便快捷的工具可以帮助我们省去很多麻烦。今天,我将介绍一款名为固乔文件管家的软件,它能够帮助我们轻松实…...

python里面的浅拷贝和深拷贝

目录 浅拷贝(Shallow Copy):深拷贝(Deep Copy):实现方式:使用copy模块进行拷贝:使用切片(只适用于列表和其他序列类型)进行浅拷贝:使用list()、di…...

HJ76 尼科彻斯定理

题目: HJ76 尼科彻斯定理 题解: m个连续奇数之和,所以我们只要求出连续奇数的第一位就能以此枚举所有奇数,连续奇数是一个等差数列。 S m^3, n m, d 2 > a1 m^2 - (m-1) import java.util.Scanner;// 注意类名必须…...

AndroidAuto PCTS A118解决杂音问题

A118最后播放三段media类型音频数据,中间会有一点beep的杂音,这个是暂停跟播放没有衔接好导致的,解决这个问题的思路是要分离开播放跟暂停,不能还没完全暂停就播放下一段音频数据 修改点在AudioPlayer.java @Overridepublic synchronized void onStart(int sessionId) {if …...

uniapp小程序砸金蛋抽奖

砸之前是金蛋png图片,点击砸完之后切换砸金蛋动效gif图片; 当前代码封装为砸金蛋的组件; vue代码: <template><view class"page" v-if"merchantInfo.cdn_static"><image class"bg&qu…...

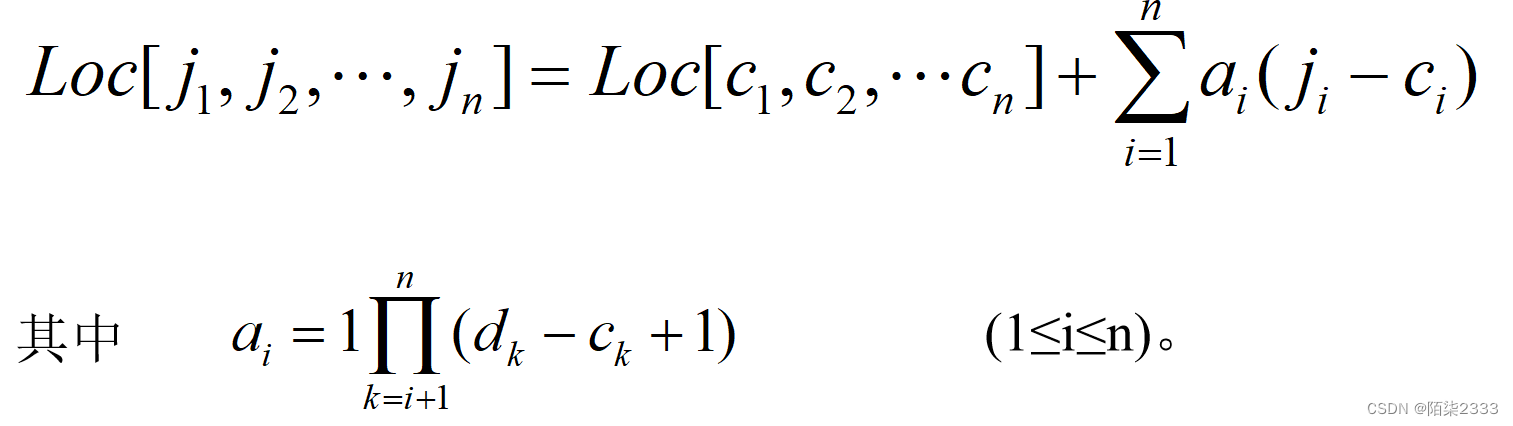

数据结构(超详细讲解!!)第二十节 数组

1.定义 1.概念 相同类型的数据元素的集合。 记作:A(A0,A1,…,Am-1) 二维数组可看作是每个数据元素都是相同类型的一维数组的一维数组。多维数组依此类推。 二维数组是数据元素为线性表的线性表。 A(A0,A1,……,An-1) 其中…...

【Android】Android Framework系列---CarPower深度睡眠STR

Android Framework系列—CarPower深度睡眠 之前博客说了CarPower的开机启动流程 这里分析一下,Android CarPower实现深度睡眠的流程。 首先,什么是深度睡眠(Deep Sleep)? Android进入Deep Sleep后,关闭屏幕、关闭CPU的电源,保持…...

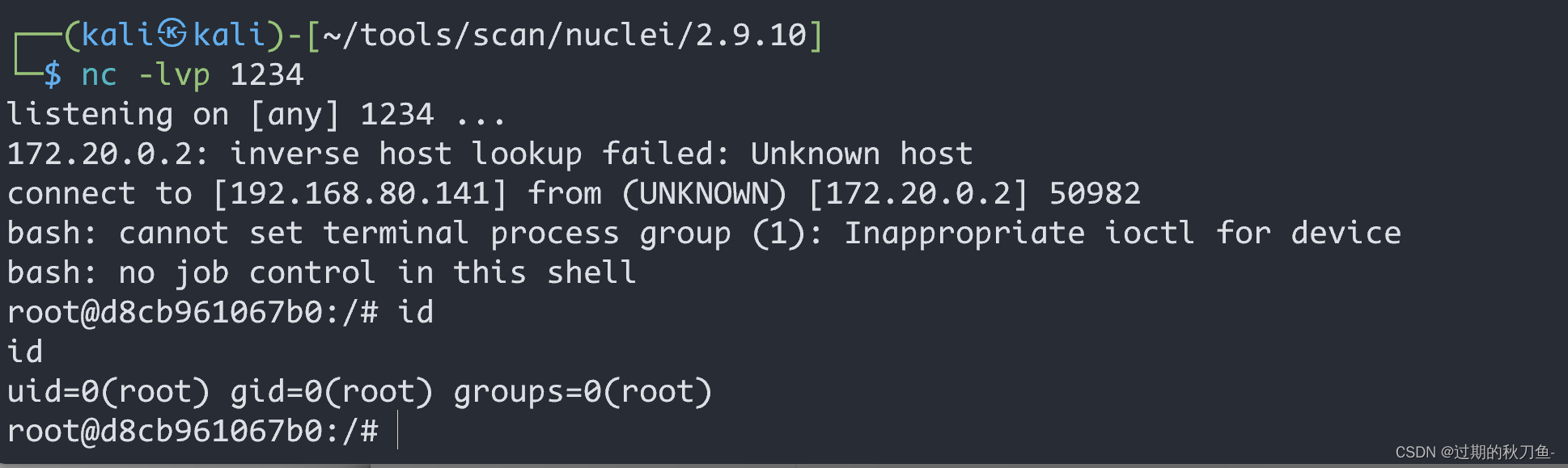

【漏洞复现】Fastjson_1.2.47_rce

感谢互联网提供分享知识与智慧,在法治的社会里,请遵守有关法律法规 文章目录 1.1、漏洞描述1.2、漏洞等级1.3、影响版本1.4、漏洞复现1、基础环境2、漏洞检测3、漏洞验证 1.5、深度利用1、反弹Shell 说明内容漏洞编号漏洞名称Fastjson_1.2.47_远程执行漏…...

玩转AIGC:如何选择最佳的Prompt提示词?

🌷🍁 博主猫头虎 带您 Go to New World.✨🍁 🦄 博客首页——猫头虎的博客🎐 🐳《面试题大全专栏》 文章图文并茂🦕生动形象🦖简单易学!欢迎大家来踩踩~🌺 &a…...

ELK搭建以及使用教程(多pipiline)

1、环境准备 服务器:Centos7 Jdk版本:1.8 Es版本:7.12.1 kibana版本:7.12.1 logstash版本:7.12.1 IP地址安装软件192.168.50.211Es,Kibana,logstash 2、安装docker 安装步骤参考:https:…...

小程序如何设置用户同意服务协议并上传头像和昵称

为了保护用户权益和提供更好的用户体验,设置一些必填项和必读协议是非常必要的。首先,用户必须阅读服务协议。服务协议是明确规定用户和商家之间权益和义务的文件。通过要求用户在下单前必须同意协议,可以确保用户在使用服务之前了解并同意相…...

6.4 例程:使用互斥量

这个例程为使用多线程配合互斥量进行点乘计算,相关的数据通过全局变量的形式存在,因此可以被各个线程访问;每个线程会在相关数据的不同区域上进行处理,主线程等待子线程完成操作后,将最后的结果打印出来。 代码如下 #…...

)

[算法日志]图论: 深度优先搜索(DFS)

[算法日志]图论: 深度优先搜索(DFS) 深度优先概论 深度优先搜索算法是一种遍历图这种数据结构的算法策略,其中心思想是朝图节点的一个方向不断跳转,当该节点无下一个节点或所有方向都遍历完时,便回溯朝上一个节点的另一个方向…...

这道经典SQL面试问题你会吗?

大家经常自嘲后端开发就是crud boy嘛,今天给大家看一道SQL题,我相信很多人写不出来。我们来看一下这个题目。 create table course (id int primary key,name varchar(32) not null ); create table student (id int primary key,name varchar(32) not …...

网络服务退出一个问题的解析

一、问题 在实际开发中遇到一个问题,解决的过程虽然不长,但确实是想得比较多,总结一下,以供参考。这是一个网络通信的服务端而且使用的是别人封装好的库,通信等都没有问题,但在退出时会报一个错误…...

第四次pta认证P测试

第一题 试题编号: 试题名称:整数排序 时间限制: 1.0s 内存限制: 128.0MB 【问题描述】 老师给定 10 个整数的序列,要求对其重新排序。排序要求: 1.奇数在前,偶数在后; 2.奇数按从大到小排序&am…...

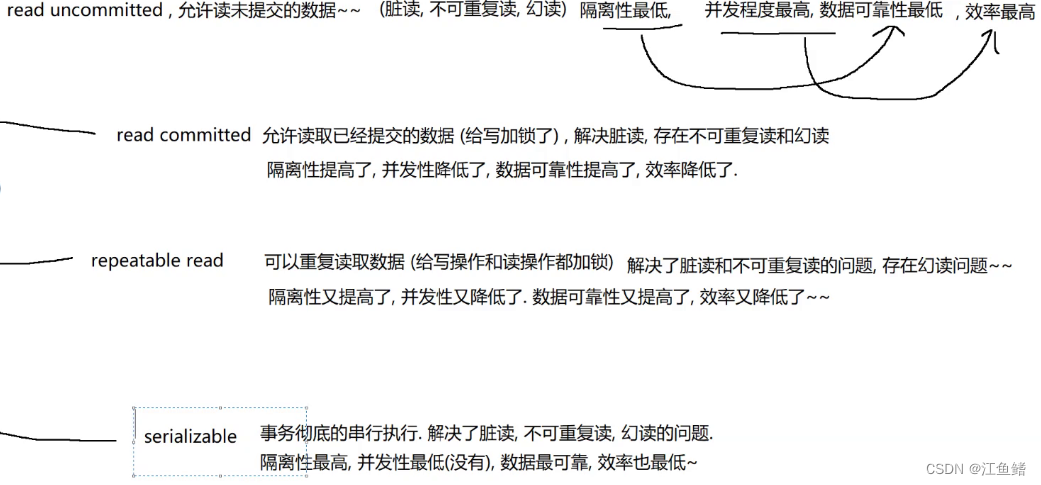

mysql:B+树/事务

B树 : 为了数据库量身定做的数据结构 我们当前这里的讨论都是围绕 mysql 的 innodb 这个存储引擎来讨论的 其他存储引擎可能会用到hash 作为索引,此时就只能应对这种精准匹配的情况了 要了解 B树 我们先了解 B树, B树 是 B树 的改进 B树 有时候会写作 B-树 (这里的" -…...

python-在系统托盘显示CPU使用率和内存使用率

一、添加轮子 1.添加托盘区图标库 infi.systray from infi.systray import SysTrayIcon 2.添加图像处理库 Pillow from PIL import Image, ImageDraw, ImageFont 3.添加 psutil 来获取CPU、内存信息 import psutil 二、完整代码 from infi.systray import SysTrayIcon …...

)

浏览器访问 AWS ECS 上部署的 Docker 容器(监听 80 端口)

✅ 一、ECS 服务配置 Dockerfile 确保监听 80 端口 EXPOSE 80 CMD ["nginx", "-g", "daemon off;"]或 EXPOSE 80 CMD ["python3", "-m", "http.server", "80"]任务定义(Task Definition&…...

(LeetCode 每日一题) 3442. 奇偶频次间的最大差值 I (哈希、字符串)

题目:3442. 奇偶频次间的最大差值 I 思路 :哈希,时间复杂度0(n)。 用哈希表来记录每个字符串中字符的分布情况,哈希表这里用数组即可实现。 C版本: class Solution { public:int maxDifference(string s) {int a[26]…...

龙虎榜——20250610

上证指数放量收阴线,个股多数下跌,盘中受消息影响大幅波动。 深证指数放量收阴线形成顶分型,指数短线有调整的需求,大概需要一两天。 2025年6月10日龙虎榜行业方向分析 1. 金融科技 代表标的:御银股份、雄帝科技 驱动…...

在鸿蒙HarmonyOS 5中实现抖音风格的点赞功能

下面我将详细介绍如何使用HarmonyOS SDK在HarmonyOS 5中实现类似抖音的点赞功能,包括动画效果、数据同步和交互优化。 1. 基础点赞功能实现 1.1 创建数据模型 // VideoModel.ets export class VideoModel {id: string "";title: string ""…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

基于数字孪生的水厂可视化平台建设:架构与实践

分享大纲: 1、数字孪生水厂可视化平台建设背景 2、数字孪生水厂可视化平台建设架构 3、数字孪生水厂可视化平台建设成效 近几年,数字孪生水厂的建设开展的如火如荼。作为提升水厂管理效率、优化资源的调度手段,基于数字孪生的水厂可视化平台的…...

零基础在实践中学习网络安全-皮卡丘靶场(第九期-Unsafe Fileupload模块)(yakit方式)

本期内容并不是很难,相信大家会学的很愉快,当然对于有后端基础的朋友来说,本期内容更加容易了解,当然没有基础的也别担心,本期内容会详细解释有关内容 本期用到的软件:yakit(因为经过之前好多期…...

关键领域软件测试的突围之路:如何破解安全与效率的平衡难题

在数字化浪潮席卷全球的今天,软件系统已成为国家关键领域的核心战斗力。不同于普通商业软件,这些承载着国家安全使命的软件系统面临着前所未有的质量挑战——如何在确保绝对安全的前提下,实现高效测试与快速迭代?这一命题正考验着…...

NXP S32K146 T-Box 携手 SD NAND(贴片式TF卡):驱动汽车智能革新的黄金组合

在汽车智能化的汹涌浪潮中,车辆不再仅仅是传统的交通工具,而是逐步演变为高度智能的移动终端。这一转变的核心支撑,来自于车内关键技术的深度融合与协同创新。车载远程信息处理盒(T-Box)方案:NXP S32K146 与…...

Go 语言并发编程基础:无缓冲与有缓冲通道

在上一章节中,我们了解了 Channel 的基本用法。本章将重点分析 Go 中通道的两种类型 —— 无缓冲通道与有缓冲通道,它们在并发编程中各具特点和应用场景。 一、通道的基本分类 类型定义形式特点无缓冲通道make(chan T)发送和接收都必须准备好࿰…...