服务器集群配置LDAP统一认证高可用集群(配置tsl安全链接)-centos9stream-openldap2.6.2

写在前面

因之前集群为centos6,已经很久没升级了,所以这次配置统一用户认证也是伴随系统升级到centos9时一起做的配套升级。新版的openldap配置大致与老版本比较相似,但有些地方配置还是有变化,另外,铺天盖地的帮助文档有相当一部分是直接搬砖过来的,所以参考时容易出错,这里将自己实践的内容一一共享,让大家更方便,更实用。

另外,openldap的配置一般都采用ldif文件配置后使用命令导入,如果有人写的是要直接修改config目录下的文件的话赶紧绕道吧,那不是推荐的写法,会把你的配置搞乱的。

高可用多主服务安装(配置tsl安全链接)

准备服务节点(这里用三主模式)

host1 192.168.1.11 id=1

host2 192.168.1.12 id=2

host3 192.168.1.13 id=3

节点ip和节点名大家自己配置吧,这里不啰嗦了。

当然,安装统一认证主要是为了用户统一,方便维护管理,还有一个就是需要集群用户认证的高可用,防止单个节点宕机引起认证服务无法使用。

高可用方式有多种,大家任选一种就行, 选择任意两个管理主机做主主服务节点直接部署

1、openldap在两个主机上(一般2个就行了,我这里用了3个,现在服务器稳定性还行,一般大家不用纠结)

2、将openldap部署在虚拟机上,云主机或者hyper-v或者kvm virtio都行,这个的好处就是服务节点down机后只需要将虚拟机移到可用节点上就完成了,虚拟机部署和恢复速度都比较快。

3、将openldap部署在docker容器中,当然其他容器也行,这个更方便了,只需要备份好镜像,需要的时候直接在新节点上导入就可以开始运行,平时开销还比虚拟机小,恢复速度更快。

4、部署在远程云主机系统中,这个要涉及远程和云主机安全配置,会稍微麻烦一点

安装基础包

主服务节点安装就行,但为了方便建议所有主节点和计算节点都直接批量安装,后面不用麻烦了。

###查看已有ldap安装包,如果没有的话请打开crb源和epel源,这里不细说了。

yum list | grep openldapopenldap.x86_64 2.6.2-2.el9 @baseos

openldap-clients.x86_64 2.6.2-2.el9 @baseos

openldap-compat.x86_64 2.6.2-2.el9 @baseos

openldap-servers.x86_64 2.6.2-2.el9 @epel

collectd-openldap.x86_64 5.12.0-24.el9 epel

openldap.i686 2.6.3-1.el9 baseos

openldap.x86_64 2.6.3-1.el9 baseos

openldap-clients.x86_64 2.6.3-1.el9 baseos

openldap-compat.i686 2.6.3-1.el9 baseos

openldap-compat.x86_64 2.6.3-1.el9 baseos

openldap-devel.i686 2.6.3-1.el9 appstream

openldap-devel.x86_64 2.6.3-1.el9 appstream ##这里神奇的就是2.6.3版本默认没有servers,所以大家要安装2.63的server的话就需要自己再找安装源了,所以建议大家几个安装包直接用2.6.2的版本,这样后面要用到ldap库的地方就没啥问题了。###安装必须的软件包,因服务端也同时用ldap的统一认证,所以建议一起连clients都装上,同时装才能自动选择相同版本,否则会优先选择最高版本,到时候server的包就不好装了,除非直接指定与server包相同的2.6.2版本。

yum install openldap openldap-clients openldap-servers openldap-devel openldap-compat -y###安装完成后检查是否齐全

rpm -qa | grep openldapopenldap-servers-2.6.2-2.el9.x86_64

openldap-clients-2.6.2-2.el9.x86_64

openldap-2.6.2-2.el9.x86_64

openldap-compat-2.6.2-2.el9.x86_64多主服务配置(所有servers)

###进入配置目录

cd /etc/openldap###建议再建立两个文件夹certs和configs,openldap下除conf文件以外,其他所有者均为ldap,系统不带ldap用户的请自己创建系统用户,所有节点ldap用户建议设置相同uid和gid。

mkdir certs configs###进入certs目录,生成key,一般使用penssl来生成,自己使用现成的也没问题,有这两个文件就行,名字自己取,后面指定正确路径就行

###这里放入/etc/openldap/certs

ldapserver.crt

ldapserver.key###先进入configs目录,将配置文件写入,可以写好一个应用一个,配置时对应配置项第一次可以使用ldapadd命令添加,第二次修改时采用ldapmodify形式修改,具体命令大家可以参考后面配置使用。

cd /etc/openldap/configs####初始化根目录,设定根域

vim base.ldif

dn: dc=jingdong,dc=com

o: ldap

objectclass: dcObject

objectclass: organization###应用配置

ldapadd -Y EXTERNAL -H ldapi:/// -f base.ldif ###一般情况下slapd.d目录下应该有配置的文件夹和配置保存数据库了,没有或者不确定的话可以删除配置目录/etc/openldap/slapd.d/下的所有文件和文件夹后重新生成,这里的slapd.ldif自己按后面规则编写。

slapadd -n 0 -F slapd.d -l slapd.ldif###配置应用命令一般是ldapadd和ldapmodify这两个

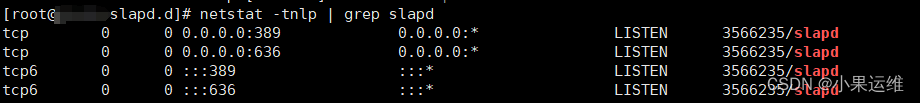

###openlap配置入口有三种,第一种直接本地api操作,后面都是接ip地址或域名,建议使用ldaps,端口636,而ldap的是默认端口389,端口配置可根据自己需求修改,如自定义端口,后期使用的时候都要加上端口才能访问成功

# ldapi:///

# ldap:///

# ldaps:/// ############配置系统服务入口,多个ip时指定想要开放的ip就行,按格式添加就行了, 当然还可以开放ldaps://

vim /etc/sysconfig/slapd

SLAPD_URLS="ldapi:/// ldap://192.168.1.11"

##########################################################################具体大家看系统服务和系统端口开启情况就知道了。

systemctl daemon-reload

systemctl enable slapd --now

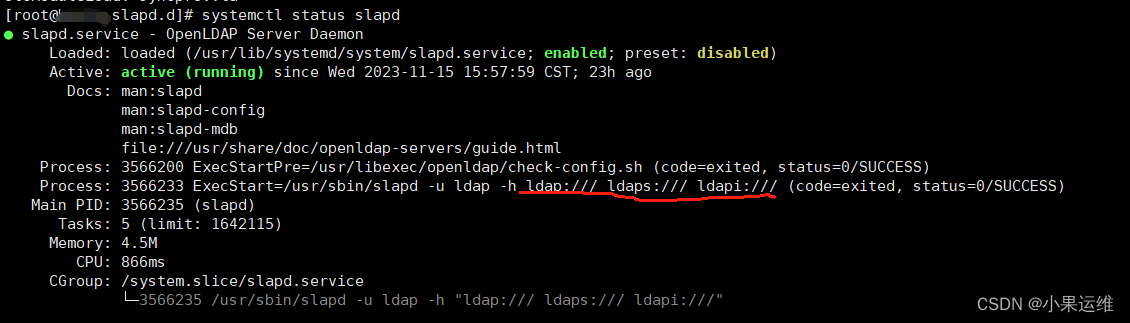

systemctl status slapd

下面继续基础配置

###先管理基础配置

###应用配置采用ldapadd命令,初期配置建议使用本地ldapi接口,后面配置应用命令与此相同,具体参数大家自己多搜一下熟悉就行,如果只是一般管理的话这里的使用命令应该是足够了。一般配置文件会指定dn,所以-D这个参数可以不指定。

ldapadd -Y EXTERNAL -D "cn=config" -H ldapi:/// -f syncprov.ldif#另外两种应用格式,需要ip和端口号,默认的389可以不写,但自定义端口一定要写。-W启用后会要输入密码,所以需要先设定好根域密码,密码修改方式见下方,-D表示操作设置那个域,一般会在ldif文件中指定,可以省略。

ldapadd -x -D "cn=config" -H ldap://192.168.1.11 -W -f syncprov.ldif

ldapadd -x -D "cn=config" -H ldaps://192.168.1.11:636 -W -f syncprov.ldif ###导入一些基础配置,大家根据实际需求选吧,不一定要全部导入

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/collective.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/corba.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/duaconf.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/dyngroup.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/java.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/misc.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/openldap.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/pmi.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/ppolicy.ldif######################################################################################

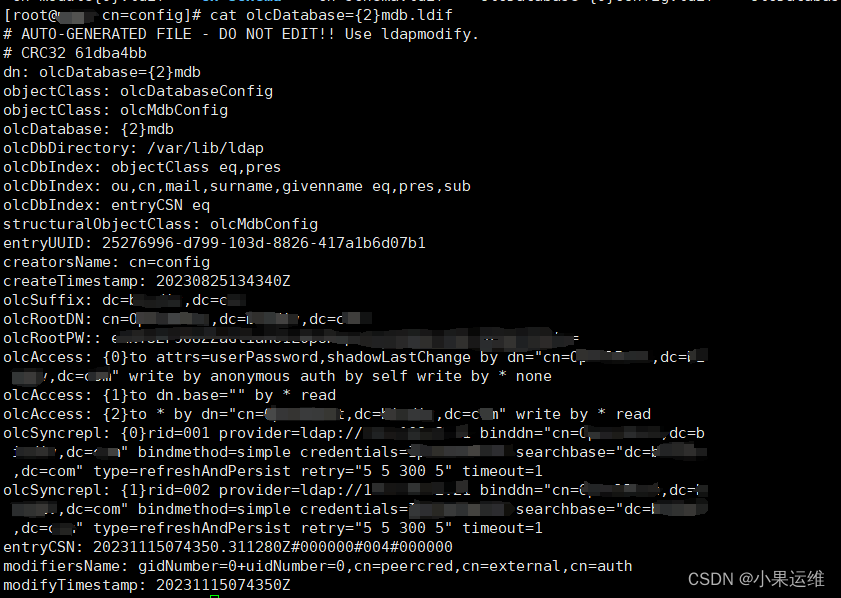

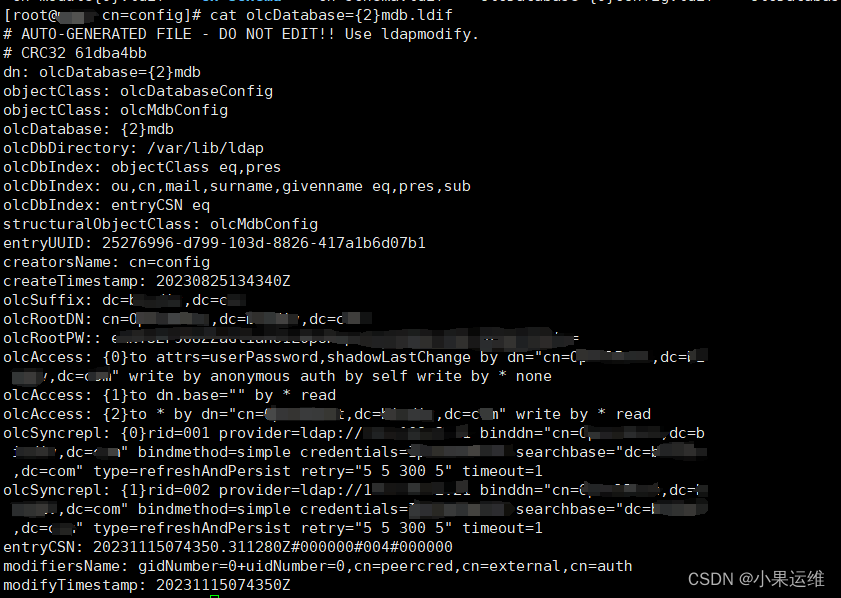

###这里大家一定要注意看一下,很多配置文件这里写的是{2}hdb,实际上2.6.2的配置都在mdb下,大家注意了。 大家可以看一下路径下面的内容就清楚了。自定义参数时,ldif文件前指定对应数据库的dn,如dn: olcDatabase={0}config,cn=config就是指修改下面olcDatabase={0}config.ldif数据库中的配置,dn:olcDatabase={1}monitor.ldif,就是指修改下面olcDatabase={1}monitor.ldif数据库中的配置,每次修改完后可以cat查看修改后的配置情况,但不要直接编辑下面目录中的ldif文件,否则会出现配置文件校验错误。

ls /etc/openldap/slapd.d/cn\=config/

cn=module{0}.ldif cn=schema.ldif olcDatabase={-1}frontend.ldif olcDatabase={2}mdb/

cn=schema/ olcDatabase={0}config.ldif olcDatabase={1}monitor.ldif olcDatabase={2}mdb.ldif

##大家看看这里都是{2}mdb,后面基于这个路径配置的文件会保存在olcDatabase={2}mdb这个目录下,大家配置完反复看一下这些配置目录里的文件

######################################################################################

#生成密码字符串,这里使用的是ssha方式加密, -s后面的密码就是自己想设定的明文密码,可以采用交互方式输入,这样明文密码不会显示在history中,提高安全性。

slappasswd -s sdlfkjeioo@3LK

{SSHA}cGUAOenh1/et0kezbZiJsdY/o7e+hSGJ

###记住这个字符串,后面需要写入配置文件来更新密码###编辑修改根域管理密码配置,修改的是olcRootPW,采用modify添加方式

###当然也可以放在下方管理权限配置里面一同修改。

vim chrootpw.ldif

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}GDdMN3vBiNHs4fEcDaey6nCdILiY3GYd

###应用修改

ldapmodify -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif########################################################

###基础配置之后大家可以查看变化,/etc/openldap/slapd.d/cn=config/olcDatabase={0}config.ldif,大家要看到文件头的提示# AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify.

所以千万别手动去修改,容易出错

###下面是配置截图,仅供参考

###olc开头的都是可以设定的参数,想设置哪个参数或者添加什么参数,按ldif配置文件的格式编写即可,自定义配置建议统一放置在 /etc/openldap/configs下面,防止与系统配置文件弄混

###配置管理权限,可以单独配置角色并配置对应的读写权限,dn要写清楚,这里面的dn.base=和后面dn=里面对应的Mangement,jindong,com都可以根据自己喜好或实际修改,但要注意,这个设定后,后面使用时也要按这个来使用,且设定密码或修改对应权限时这个dn都要写全,且不能出错。

###下方的olcRootPW和前面的步骤里提到的是一样的,表示根域管理的密码

###olcSuffix表示自己的域,可以理解为组织或单位的名称,如 jd.com, biosafe.org,按照这个修改为dc=jd,dc=com或 dc=biosafe,dc=org

###olcRootDN就是表示olcSuffix下的一个管理角色Management, 根据自己喜好设定即可,但后面dc要和前面suffix相同。

###olcAccess就是配置权限了,{0}、{1}、{2}这几个表示的是不同数据库,后面by跟着表示对应角色给予什么权限。

vim admin_config.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external, cn=auth" read by dn.base="cn=Management,dc=jindong,dc=com" read by * nonedn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=jindong,dc=comdn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Management,dc=jindong,dc=comdn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}9FYhkbjcu5/JT+jveRmEeE/EgHp6zDVWJ+dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by dn="cn=Management,dc=jindong,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Management,dc=jindong,dc=com" write by * read###应用管理权限配置

ldapadd -Y EXTERNAL -H ldapi:/// -f admin_config.ldif###编辑配置tls

vim add_tls.ldif

dn: cn=config

changetype: modify

replace: olcTLSCACertificateFile

olcTLSCACertificateFile: /etc/openldap/certs/ldapserver.crtdn: cn=config

changetype: modify

replace: olcTLSCertificateKeyFile

olcTLSCertificateKeyFile: /etc/openldap/certs/ldapserver.keydn: cn=config

changetype: modify

replace: olcTLSCertificateFile

olcTLSCertificateFile: /etc/openldap/certs/ldapserver.crt

###应用配置

ldapadd -Y EXTERNAL -H ldapi:/// -f add_tls.ldif

配置主主同步

###配置数据库同步

vim syncprov.ldif

dn: olcOverlay=syncprov,olcDatabase={2}mdb,cn=config

objectClass: olcOverlayConfig

objectClass: olcSyncProvConfig

olcOverlay: syncprov

olcSpSessionLog: 100###应用配置

ldapadd -Y EXTERNAL -H ldapi:/// -f syncprov.ldif###配置开启数据同步模块,大家看一下目录下的文件就了解了,如果是手动安装在指定目录下,这个lib位置可能要修改成对应目录,总之是要找到路径/usr/lib64/openldap/下的syncprov.la这个文件

vim syncprov_mod.ldif

dn: cn=module,cn=config

objectClass: olcModuleList

cn: module

olcModulePath: /usr/lib64/openldap

olcModuleLoad: syncprov.la###应用配置

ldapadd -Y EXTERNAL -H ldapi:/// -f syncprov_mod.ldif ###配置日志级别

vim log_config.ldif

dn: cn=config

changetype: modify

add: olcLogLevel

olcLogLevel: stats

#stats为打印日志的级别,可根据不同的级别设置不同的值###应用配置,这里使用modify模式

ldapmodify -Y EXTERNAL -H ldapi:/// -f log_config.ldif#####openldap日志级别,看不懂的自己翻译去吧,不难:

Level Keyword Description

-1 any enable all debugging

0 no debugging

1 (0x1 trace) trace function calls

2 (0x2 packets) debug packet handling

4 (0x4 args) heavy trace debugging

8 (0x8 conns) connection management

16 (0x10 BER) print out packets sent and received

32 (0x20 filter) search filter processing

64 (0x40 config) configuration processing

128 (0x80 ACL) access control list processing

256 (0x100 stats) stats log connections/operations/results

512 (0x200 stats2) stats log entries sent

1024 (0x400 shell) print communication with shell backends

2048 (0x800 parse) print entry parsing debugging

16384 (0x4000 sync) syncrepl consumer processing

32768 (0x8000 none) only messages that get logged whatever log level is set

######

##可以选择配置rsyslog

# 修改/etc/rsyslog.conf配置文件

cat >> /etc/rsyslog.conf << EOF

local4.* /var/log/slapd/slapd.log

EOF

###然后重启rsyslog应用:

mkdir -p /var/log/slapd

chown ldap:ldap /var/log/slapd/

systemctl restart rsyslog

systemctl restart slapd

# 重启看到日志

ls /var/log/slapd/

# /var/log/slapd/slapd.log目录下就可以看到slapd产生的日志了。##配置禁止匿名用户访问,一般为了安全都需要设置,这里配置的是不允许匿名用户通过ip访问查看数据内容,不允许web服务前端匿名用户登陆,主要指ldapphpadmin的网络管理,后面会详细说明配置。

vim disable_anon.ldif

dn: cn=config

changetype: modify

add: olcDisallows

olcDisallows: bind_anondn: cn=config

changetype: modify

add: olcRequires

olcRequires: authcdn: olcDatabase={-1}frontend,cn=config

changetype: modify

add: olcRequires

olcRequires: authc###应用配置

ldapadd -Y EXTERNAL -H ldapi:/// -f disable_anon.ldif####################################################################################

####再提醒一下的就是所有采用命令生成的配置文件ldif都标明了不要手动修改,所以大家不要直接修改这里的ldif文件,否则后面会提示错误,或者在使用命令修改后,这个文件的配置就会对应修改,而且每个都有时间戳,破坏了系统就会显示检测到配置错误。

cat /etc/openldap/slapd.d/cn=config.ldif

# AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify.

# CRC32 21c2b603

dn: cn=config

objectClass: olcGlobal

cn: config

structuralObjectClass: olcGlobal

entryUUID: 2527141e-d799-103d-8820-417a1b6d07b1

creatorsName: cn=config

createTimestamp: 20230825134340Z

olcDisallows: bind_anon

olcRequires: authc

olcLogLevel: stats

olcTLSCACertificateFile: /etc/openldap/certs/ldapserver.crt

olcTLSCertificateKeyFile: /etc/openldap/certs/ldapserver.key

olcTLSCertificateFile: /etc/openldap/certs/ldapserver.crt

olcServerID:: MSA=

entryCSN: 20231115075749.487914Z#000000#002#000000

modifiersName: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

modifyTimestamp: 20231115075749Z

#######################################################################################前面配置所有服务主机都配置相同的根域管理和密码,当然也可以不同,但下面对应的bindn和credentials就得做相应修改。###配置主机id及同步主机策略等

#olcServerID,按顺序第几个主机就写对应数字作为对应编号,按自己喜好修改

#下面配置同步主机

# olcSyncRepl 后面配置另外其他主机的信息,一般配置一个就行,这里三个节点,所以配置了2个。其他两台主机注意修改,这里第一个主机所以需要同步的是2和3主机,如果是第二个主机,这里改成1和3号。

# olcMirrorMode表示主主同步,与主从模式区别。###########################host1####################################

vim configrep.ldif

### Update Server ID with LDAP URL ###

dn: cn=config

changetype: modify

replace: olcServerID

olcServerID: 1 ### Adding details for replication ###

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcSyncRepl

olcSyncRepl:rid=002provider=ldap://192.168.1.12binddn="cn=Management,dc=jingdong,dc=com"bindmethod=simplecredentials=这里的密码与前面一致,可以明文,建议使用前面的加密字符串searchbase="dc=jingdong,dc=com"type=refreshAndPersistretry="5 5 300 5"timeout=1

olcSyncRepl:rid=003provider=ldap://192.168.1.13binddn="cn=Management,dc=jingdong,dc=com"bindmethod=simplecredentials=这里的密码与前面一致,可以明文,建议使用前面的加密字符串searchbase="dc=jingdong,dc=com"type=refreshAndPersistretry="5 5 300 5"timeout=1

-

replace: olcMirrorMode

olcMirrorMode: TRUE

############################################################################################################host2#####################################

vim configrep.ldif

### Update Server ID with LDAP URL ###

dn: cn=config

changetype: modify

replace: olcServerID

olcServerID: 1 ### Adding details for replication ###

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcSyncRepl

olcSyncRepl:rid=001provider=ldap://192.168.1.11binddn="cn=Management,dc=jingdong,dc=com"bindmethod=simplecredentials=这里的密码与前面一致,可以明文,建议使用前面的加密字符串searchbase="dc=jingdong,dc=com"type=refreshAndPersistretry="5 5 300 5"timeout=1

olcSyncRepl:rid=003provider=ldap://192.168.1.13binddn="cn=Management,dc=jingdong,dc=com"bindmethod=simplecredentials=这里的密码与前面一致,可以明文,建议使用前面的加密字符串searchbase="dc=jingdong,dc=com"type=refreshAndPersistretry="5 5 300 5"timeout=1

-

replace: olcMirrorMode

olcMirrorMode: TRUE

##################################################################################应用配置

ldapadd -Y EXTERNAL -H ldapi:/// -f configrep.ldif

前面所有服务节点配置完成后最好是按顺序重新启动一下slapd服务,并确认所有服务状态和数据库同步无错误信息

###所有slapd节点,基本就是下面三个命令确认一下就行

systemctl restart slapd

systemctl status slapd

journal -xe | grep lapd

高可用配置keepalived+haproxy

怎么配置keepalived和haproxy大家搜索吧,本人后面会补充上

这里仅修改haproxy 关于 openldap高可用配置选段

##修改/etc/haproxy/haproxy.cfg,haproxy版本 2.8.1

##添加下面内容

listen openldap_clusterbind 192.168.1.251:10389mode tcpoption tcplogbalance roundrobinserver host1 192.168.1.11:389 check weight 5server host2 192.168.1.12:389 check weight 5server host3 192.168.1.13:389 check weight 5

复制haproxy配置到所有haproxy节点下,重新启动 haproxy服务,后面所有认证服务都可以使用ldap://192.168.1.251:10389这个地址。

添加用户组和用户

####批量导入导出原来系统已有的账号和用户组需要使用migrationtools,高版本的centos需要单独找安装源了。

###这里人员账户信息是按照migrationtools导出系统账户的格式,大家添加用户或者批量导入账户的都可以采用这种方式对应修改即可,有多少个人就添加多少个模块信息。

###这里的呃userPassword可以直接明文,但不建议,用户密码还是建议使用slappasswd生成后写入下面文件吧,但得注意明文密码单独记录,

###这里还可以添加其他email之类的账户参数,大家搜索一下就知道了。

###建议大家直接指定gid和uid,系统默认创建用户会从uid=500开始,个人一般喜好将小于1000的id留给系统账户,方便安全管理。##分别编辑group和user配置文件

############################################################

vim add_group.ldif

dn: cn=liuqiangdong,ou=Group,dc=jingdong,dc=com

objectClass: posixGroup

objectClass: top

cn: liuqiangdong

gidNumber: 1601dn: cn=zhangtianze,ou=Group,dc=jingdong,dc=com

objectClass: posixGroup

objectClass: top

cn: zhangtianze

gidNumber: 1602

#######################################################################################################################

vim add_user.ldif

dn: uid=liuqiangdong,ou=People,dc=jingdong,dc=com

uid: liuqiangdong

cn: liuqiangdong

objectClass: account

objectClass: posixAccount

objectClass: top

objectClass: shadowAccount

userPassword: {SSHA}22idPfpP0R2THBaxqpr14bawdKJKpeTC

shadowLastChange: 19333

shadowMin: 0

shadowMax: 99999

shadowWarning: 7

loginShell: /bin/bash

uidNumber: 1601

gidNumber: 1601

homeDirectory: /home/liuqiangdongdn: uid=zhangtianze,ou=People,dc=jingdong,dc=com

uid: zhangtianze

cn: zhangtianze

objectClass: account

objectClass: posixAccount

objectClass: top

objectClass: shadowAccount

userPassword: {SSHA}22idPfpP0R2THBaxqpr14bawdKJKpeTC

shadowLastChange: 19333

shadowMin: 0

shadowMax: 99999

shadowWarning: 7

loginShell: /bin/bash

uidNumber: 1602

gidNumber: 1602

homeDirectory: /home/zhangtianze

#################################################################添加用户,用户信息重复时会报错,修改成新的不重复信息或者使用ldapmodify命令修改。

ldapadd -x -D "cn=Management,dc=jingdong,dc=com" -H ldapi:/// -W -f new_group.ldif

ldapadd -x -D "cn=Management,dc=jingdong,dc=com" -H ldapi:/// -W -f add_user.ldif

#

#添加用户后最好确认已经建立好用户对应的文件夹,也可以配置自动建立用户文件夹,但系统未能自动建立时还需要手动建立。配置phpldapadmin(选配)

这个是web管理界面,可以选择安装,没有安装的话直接使用ldapsearch命令按指定域查询信息即可。

这里已经不影响ldap的认证服务运行了,后面补充web界面配置和操作。

客户端配置

需要统一认证的server物理机也建议一起配置

先配置slapd.conf 的

###客户端主要安装clients配置,建议都按前面server形式安全全吧, 只要不启用slapd服务即可。

###安装完后先配置slapd.conf

###主要修改或添加下面几行,其他的可以注释掉

vim /etc/openldap/slapd.conf

DEREF never

SASL_NOCANON on

TLS_REQCERT never

TLS_CACERT /etc/openldap/certs/ldapserver.crt

URI ldap://192.168.1.11,ldap://192.168.1.12,ldap://192.168.1.13

BASE dc=liuqiangdong,dc=com

# 配置了haproxy高可用的可以直接使用前面的URI ldap://192.168.1.251:10389

# 当然如果为安全考虑可以只使用 ldaps://的链接,对应的haproxy部分和这里的地址都需要做相应调整

在配置sssd及sshd

###安装sssd

yum install sssd -y###生成certs证书,这里直接使用前面ldapserver的

ls /etc/sssd/pki

ldapserver.crt ldapserver.key###配置sssd

vim sssd.conf

[sssd]

services = nss, pam, ssh, autofs

config_file_version = 2

domains = ldap[nss]

fd_limit = 65535

filter_groups = root,bin,daemon,sys,adm,tty,disk,lp,mem,kmem,wheel,mail,uucp,man,games,gopher,video,dip,ftp,lock,audio,nobody,users,dbus,utmp,utempter,floppy,vcsa,stapusr,stapsys,stapdev,abrt,cdrom,tape,dialout,haldaemon,ntp,cgred,saslauth,postdrop,postfix,sshd,oprofile,tcpdump,screen,slocate,www,tomcat,apache,nginx,zabbix,rpc,rpcuser,nfsnobody

filter_users = root,bin,daemon,adm,lp,sync,shutdown,halt,mail,uucp,operator,games,gopher,ftp,nobody,dbus,vcsa,abrt,haldaemon,ntp,saslauth,postfix,sshd,oprofile,tcpdump,www,tomcat,apache,nginx,zabbix,rpc,rpcuser,nfsnobody,ldap

homedir_substring = /home[domain/ldap]

autofs_provider = ldap

id_provider = ldap

auth_provider = ldap

chpass_provider = ldapdefault_shell = /bin/bash

ldap_id_use_start_tls = True

ldap_tls_cacertdir = /etc/sssd/pki

cache_credentials = True

ldap_tls_reqcert = never###这里可以使用ldaps的安全链接和高可用链接,如果配置了的话

ldap_uri = ldap://192.168.1.11,ldap://192.168.1.12,ldap://192.168.1.13

ldap_search_base = dc=jingdong,dc=com

ldap_user_search_base = ou=People,dc=jingdong,dc=com

ldap_group_search_base = ou=Group,dc=jingdong,dc=com###重启sssd服务###修改sshd_config配置

vim /etc/ssh/sshd_config

PermitEmptyPasswords no

PasswordAuthentication yes

UsePAM yes#修改后重新启动sshd服务##退出系统再进入服务器,验证登陆

id liuqiangdong相关文章:

服务器集群配置LDAP统一认证高可用集群(配置tsl安全链接)-centos9stream-openldap2.6.2

写在前面 因之前集群为centos6,已经很久没升级了,所以这次配置统一用户认证也是伴随系统升级到centos9时一起做的配套升级。新版的openldap配置大致与老版本比较相似,但有些地方配置还是有变化,另外,铺天盖地的帮助文…...

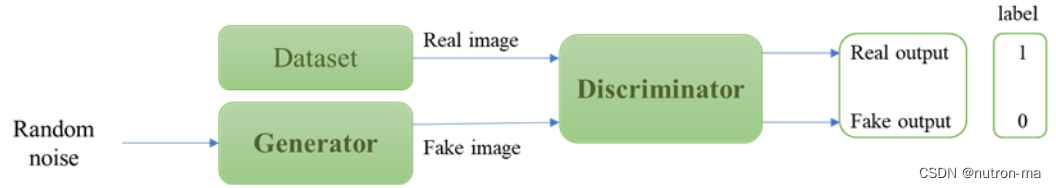

12-1- GAN -简单网络-线性网络

功能 随机噪声→生成器→MINIST图像。 训练方法 0 损失函数:gan的优化目标是一个对抗损失,是二分类问题,用BCELoss 1 判别器的训练,首先固定生成器参数不变,其次判别器应当将真实图像判别为1,生成图像判别为0 loss=loss(real_out, 1)+loss(fake_out, 0) 2 生成器的…...

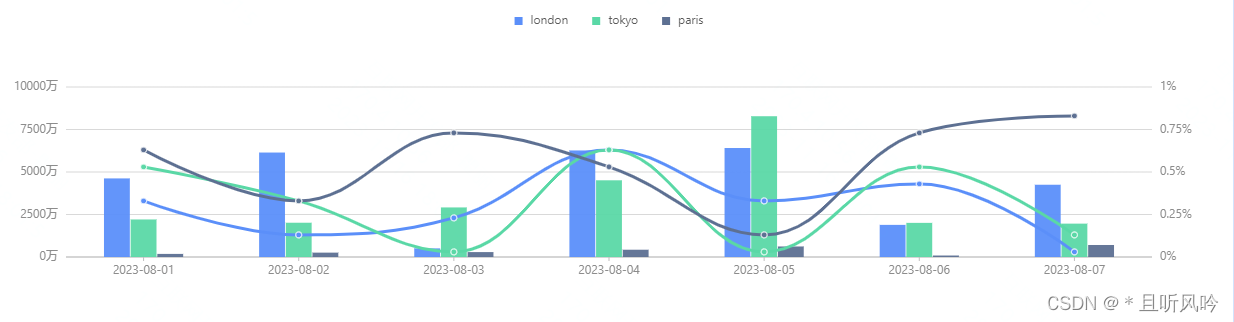

Antv/G2 分组柱状图+折线图双轴图表

<!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width,heightdevice-height"><title>分组柱状图折线图双轴图表</title><styl…...

springboot323基于Java的美妆购物网站的设计与实现

交流学习: 更多项目: 全网最全的Java成品项目列表 https://docs.qq.com/doc/DUXdsVlhIdVlsemdX 演示 项目功能演示: ————————————————...

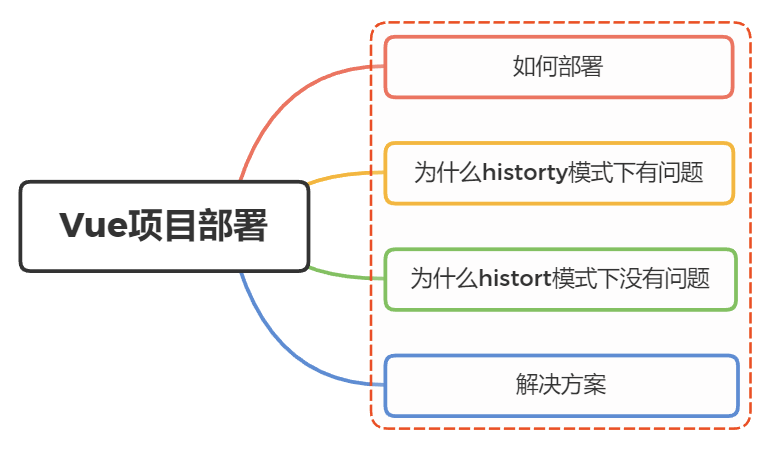

vue项目本地开发完成后部署到服务器后报404

vue项目本地开发完成后部署到服务器后报404是什么原因呢? 一、如何部署 前后端分离开发模式下,前后端是独立布署的,前端只需要将最后的构建物上传至目标服务器的web容器指定的静态目录下即可 我们知道vue项目在构建后,是生成一系…...

Android设计模式--状态模式

真知即所以为行,不行不足谓之知 一,定义 当一个对象的内在状态改变时,允许改变其行为,这个对象看起来像是改变了其类。 这么说可能很难理解,通俗来讲就是当一个对象它有多种状态的时候,把每一种状态的行为…...

C++关系运算符重载

#include<iostream> using namespace std;class Person { public:string name;int age;Person(string n, int a){name n;age a;}//friend bool operator(Person& p1, Person& p2); 使用友元//成员函数实现函数关系符重载bool operator(Person& p) {if (na…...

HLS基础issue

hls 是一个用C/c 来开发PL ,产生rtl的工具 hls是按照rtl code来运行的 , 但是rtl会在不同器件调用不同的源语; 可能产生的ip使用在vivado另外一个器件的话 会存在问题; Hls : vivado ip , vitis kernel 是…...

C#特性(Attribute)

C#特性(Attribute)是一种在程序中添加元数据的机制,它可以为代码提供额外的信息和指示。通过使用特性,我们可以为类、方法、属性等元素添加标记,以便在运行时进行更多的操作和决策。 C#特性是一种声明式编程的工具&…...

【设计模式】七大设计原则

七大设计原则 文章目录 七大设计原则一、概述二、单一职责原则三、接口隔离原则四、依赖倒转原则五、里氏替换原则六、开闭原则七、迪米特法则八、合成复用原则 一、概述 设计模式是为了让程序(软件),具有更好代码重用性,可读性,可扩展性&am…...

思维导图软件 Xmind mac中文版特点介绍

XMind 2022 mac是一款思维导图软件,可以帮助用户创建各种类型的思维导图和概念图。 XMind mac软件特点 - 多样化的导图类型:XMind提供了多种类型的导图,如鱼骨图、树形图、机构图等,可以满足不同用户的需求。 - 强大的功能和工具&…...

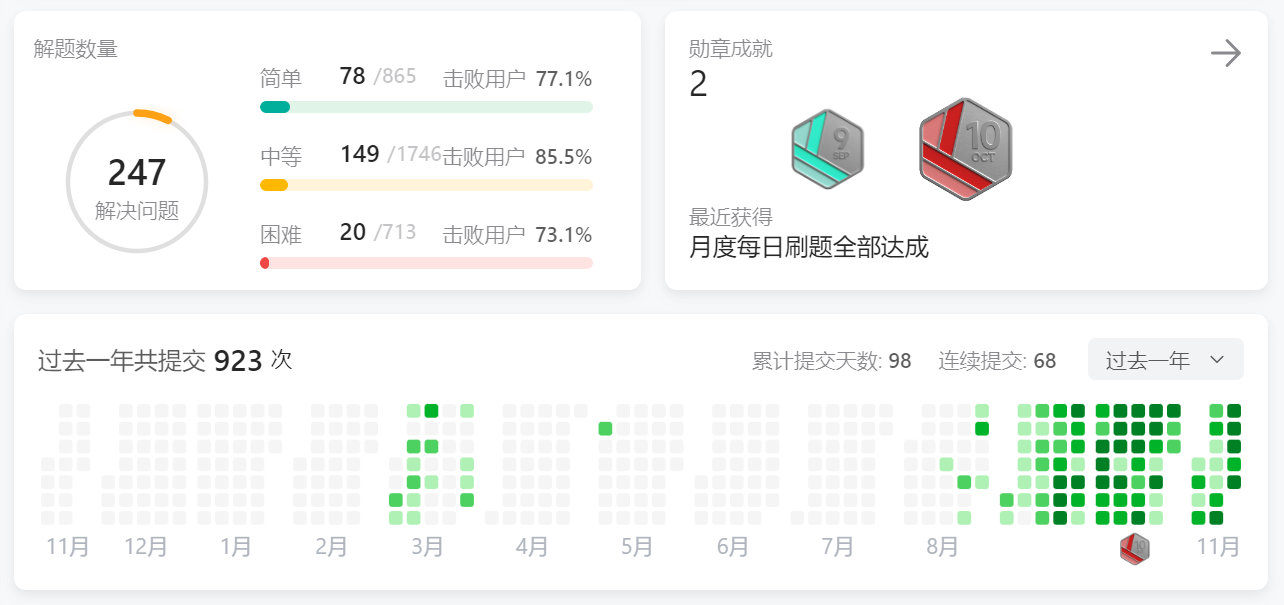

Day32力扣打卡

打卡记录 买卖股票的最佳时机 IV(状态机DP) 链接 class Solution:def maxProfit(self, k: int, prices: List[int]) -> int:n len(prices)max lambda x, y: x if x > y else yf [[-0x3f3f3f3f] * 2 for _ in range(k 2)]for i in range(k 2…...

抗击.Elbie勒索病毒:如何应对.Elbie病毒威胁,保卫您的数据

导言: .Elbie勒索病毒如今成为网络世界中的一大威胁,其狡猾性让用户防不胜防。本文将深入介绍.Elbie病毒的特点、对数据的威胁,提供被感染文件的恢复方法,并详述一系列强化网络安全的预防措施,让您远离.Elbie勒索病毒…...

Vue3 函数式弹窗

运行环境 vue3vitetselement-plus 开发与测试 1. 使用h、render函数创建Dialog 建议可在plugins目录下创建dialog文件夹,创建index.ts文件,代码如下 import { h, render } from "vue";/*** 函数式弹窗* param component 组件* param opti…...

如何解决 Critical dependency: the request of a dependency is an expression ?

更多ruoyi-nbcio功能请看演示系统 gitee源代码地址 前后端代码: ruoyi-nbcio: nbcio-boot的若依版本,基于ruoyi-flowable-plus和flowable6.7.2,目前处于开发功能完善阶段,目标是打造一个最好的若依平台上flowable流程管理系统开源版本&…...

挑战视觉边界,探索图形验证码背后的黑科技

在日常生活中,我们登录网站或者其他平台时,在填写完账号密码之后,还会让我们填写4或6位的数字或者英文字母等,填写正确才能请求登录。这个其实是防止某一个特定注册用户用特定程序暴力破解方式进行不断的登陆尝试,如下…...

【网络奇缘】- 计算机网络|网络类型|性能指标

🌈个人主页: Aileen_0v0🔥系列专栏: 一见倾心,再见倾城 --- 计算机网络~💫个人格言:"没有罗马,那就自己创造罗马~" 目录 计算机网络分类 1.根据范围分类 编辑 2.按使用者分编辑 3.按交换技术分 编辑4.按拓扑结构分 …...

Leetcode—剑指Offer LCR 140.训练计划II【简单】

2023每日刷题(三十三) Leetcode—LCR 140.训练计划II 实现代码 /*** Definition for singly-linked list.* struct ListNode {* int val;* struct ListNode *next;* };*/ struct ListNode* trainingPlan(struct ListNode* head, int cnt) {str…...

梦想编织者——Adobe Dreamweaver

今天,我们来谈谈一款在Adobe系列中推出的一款Adobe Dreamweaver,简称“DW”,中文名称 “梦想编织者”,是集网页制作和管理网站于一身的所见即所得网页代码编辑器。 利用对 HTML、CSS、JavaScript等内容的支持,设计人员…...

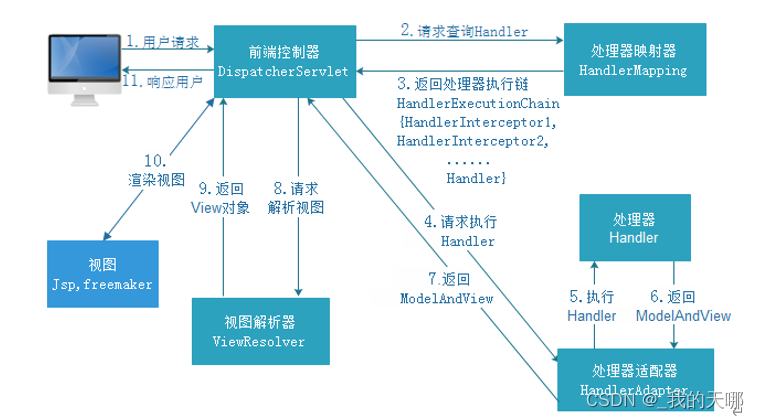

springMVC学习笔记-请求映射,参数绑定,响应,restful,响应状态码,springMVC拦截器

目录 概述 springMVC做了什么 springMVC与struts2区别 springMVC整个流程是一个单向闭环 springMVC具体的处理流程 springMVC的组成部分 请求映射 RequestMapping 用法 属性 1.value 2.method GET方式和POST方式 概述 HTTP给GET和POST做了哪些规定 GET方式&…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

系统设计 --- MongoDB亿级数据查询优化策略

系统设计 --- MongoDB亿级数据查询分表策略 背景Solution --- 分表 背景 使用audit log实现Audi Trail功能 Audit Trail范围: 六个月数据量: 每秒5-7条audi log,共计7千万 – 1亿条数据需要实现全文检索按照时间倒序因为license问题,不能使用ELK只能使用…...

Keil 中设置 STM32 Flash 和 RAM 地址详解

文章目录 Keil 中设置 STM32 Flash 和 RAM 地址详解一、Flash 和 RAM 配置界面(Target 选项卡)1. IROM1(用于配置 Flash)2. IRAM1(用于配置 RAM)二、链接器设置界面(Linker 选项卡)1. 勾选“Use Memory Layout from Target Dialog”2. 查看链接器参数(如果没有勾选上面…...

Spring Boot+Neo4j知识图谱实战:3步搭建智能关系网络!

一、引言 在数据驱动的背景下,知识图谱凭借其高效的信息组织能力,正逐步成为各行业应用的关键技术。本文聚焦 Spring Boot与Neo4j图数据库的技术结合,探讨知识图谱开发的实现细节,帮助读者掌握该技术栈在实际项目中的落地方法。 …...

12.找到字符串中所有字母异位词

🧠 题目解析 题目描述: 给定两个字符串 s 和 p,找出 s 中所有 p 的字母异位词的起始索引。 返回的答案以数组形式表示。 字母异位词定义: 若两个字符串包含的字符种类和出现次数完全相同,顺序无所谓,则互为…...

【学习笔记】深入理解Java虚拟机学习笔记——第4章 虚拟机性能监控,故障处理工具

第2章 虚拟机性能监控,故障处理工具 4.1 概述 略 4.2 基础故障处理工具 4.2.1 jps:虚拟机进程状况工具 命令:jps [options] [hostid] 功能:本地虚拟机进程显示进程ID(与ps相同),可同时显示主类&#x…...

云原生玩法三问:构建自定义开发环境

云原生玩法三问:构建自定义开发环境 引言 临时运维一个古董项目,无文档,无环境,无交接人,俗称三无。 运行设备的环境老,本地环境版本高,ssh不过去。正好最近对 腾讯出品的云原生 cnb 感兴趣&…...

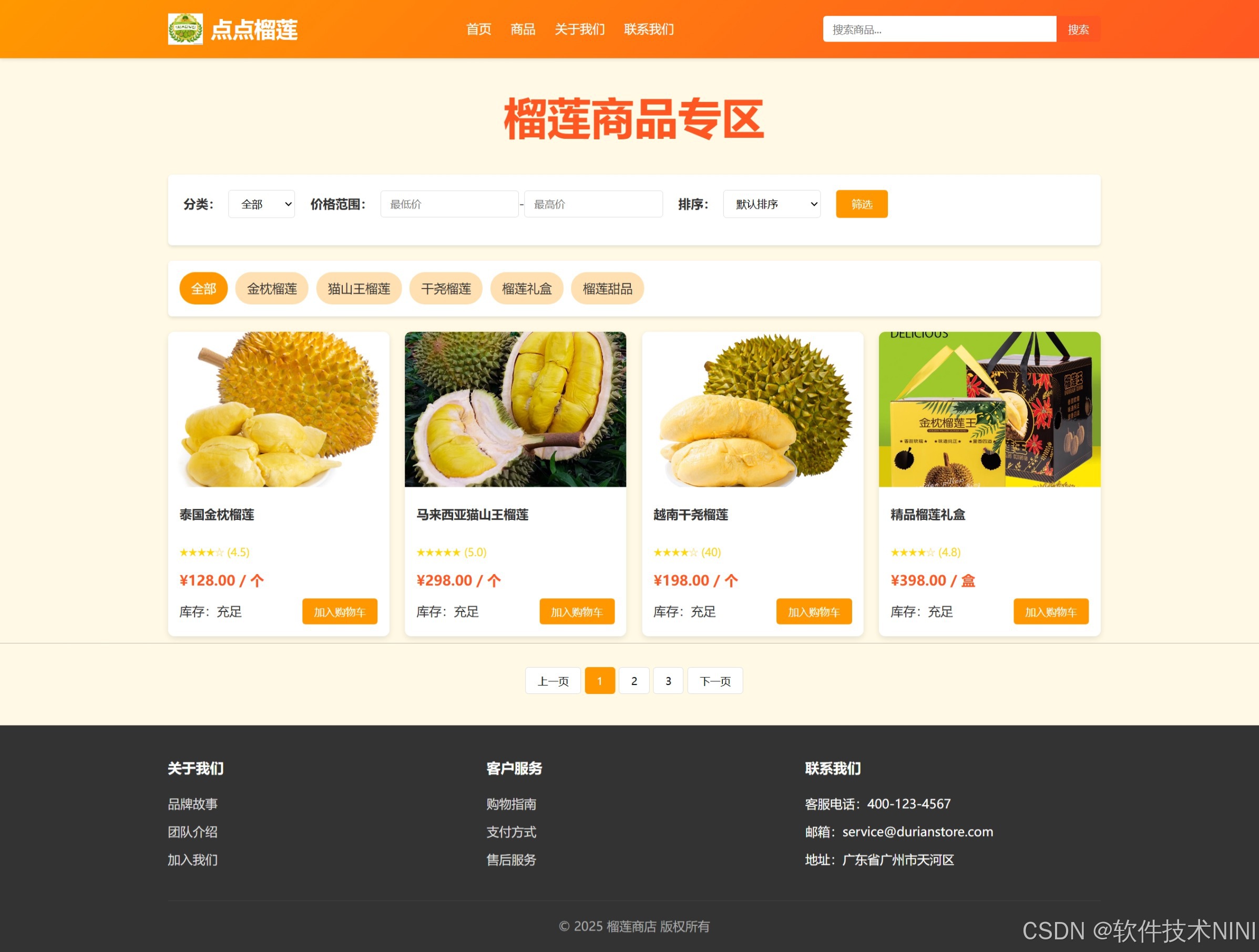

html css js网页制作成品——HTML+CSS榴莲商城网页设计(4页)附源码

目录 一、👨🎓网站题目 二、✍️网站描述 三、📚网站介绍 四、🌐网站效果 五、🪓 代码实现 🧱HTML 六、🥇 如何让学习不再盲目 七、🎁更多干货 一、👨…...

论文笔记——相干体技术在裂缝预测中的应用研究

目录 相关地震知识补充地震数据的认识地震几何属性 相干体算法定义基本原理第一代相干体技术:基于互相关的相干体技术(Correlation)第二代相干体技术:基于相似的相干体技术(Semblance)基于多道相似的相干体…...