HTTPS的安全问题及应对方案

HTTPS是一种在网络通信中广泛使用的安全协议,通过使用SSL/TLS加密来保护数据的传输。然而,即使在使用了HTTPS的情况下,仍然存在一些潜在的安全问题。本文将深入探讨HTTPS的安全问题,并提供一些有效的应对策略,以确保数据在传输过程中的安全性。

安全问题1:证书信任链

HTTPS使用数字证书来验证服务器的身份,确保了数据传输的安全性。然而,在实际应用中,存在证书信任链被破坏或被攻击者伪造的风险,这将对数据传输的安全性造成威胁。

为了解决这个问题,建议使用受信任的证书颁发机构(CA)颁发的证书,因为这些机构具有严格的验证流程和安全措施,能够确保证书的真实性和合法性。此外,还应确保及时更新证书,以避免因证书过期而导致的安全问题。

在实施这些措施时,还需要考虑到企业内部的实际需求和情况。例如,对于某些特殊行业或大型企业,可能需要建立自己的私有证书颁发机构(CA),以确保证书的安全性和可信度。此外,还需要对员工进行安全培训,提高他们对证书信任链等安全问题的认识和重视程度。

安全问题2:中间人攻击

中间人攻击是一种严重的网络安全威胁,通常发生在不安全的网络通信中。在这种攻击中,攻击者会巧妙地插入自己,位于通信的两端之间,从而能够拦截和窃听机密的通信内容。这种攻击方式不仅侵犯了用户的隐私,还可能导致身份盗窃、欺诈等进一步的问题。

为了有效防止中间人攻击,我们可以采用公钥基础设施(PKI)来确保安全通信。PKI是一种复杂的系统,它利用公钥加密算法对通信进行加密,同时验证各种数字证书的有效性。这些数字证书包含了用于验证身份和授权信息的关键细节,只有经过授权的用户才能访问和使用这些信息。

公钥加密算法是一种强大的工具,它可以确保信息在传输过程中保持机密和完整性。当通信双方需要进行安全通信时,他们可以使用各自的公钥来加密和解密信息。同时,数字证书可以验证通信对方的身份,确保信息被发送到正确的接收者手中。

通过采用公钥基础设施(PKI)和其他安全措施,我们可以大大降低中间人攻击的风险,并保护我们的隐私和安全。这些措施可以确保我们的数据在传输过程中不被窃取或篡改,同时防止未经授权的第三方获取我们的敏感信息。

安全问题3:协议弱点

HTTPS协议本身可能存在一些弱点,这些弱点可能会使其容易受到各种攻击,例如BEAST攻击和POODLE攻击等。这些攻击方式利用了HTTPS协议中的一些漏洞,使得攻击者能够窃取会话密钥或者加密的敏感信息。因此,为了提高网络通信的安全性,我们需要采取一些措施来解决这些问题。

一种解决方法是使用更安全的协议版本,例如TLS 1.3。TLS 1.3是HTTPS协议的一种更新版本,它修复了早期版本中的一些漏洞,并提供了更强大的安全性和加密功能。使用TLS 1.3可以减少受到攻击的风险,并提高通信的安全性。

另一种解决方法是启用强大的加密算法和密码套件。在HTTPS协议中,使用加密算法对传输的数据进行加密,以保护数据的机密性和完整性。同时,使用密码套件可以确保通信双方的身份验证和授权等安全机制的有效性。因此,启用强大的加密算法和密码套件可以进一步提高网络通信的安全性。

综上所述,为了解决HTTPS协议存在的弱点问题,我们应该采取措施来提高网络通信的安全性。使用更安全的协议版本,如TLS 1.3,并启用强大的加密算法和密码套件是有效的解决方法。

安全问题4:安全头缺失

安全头是一组非常重要的HTTP响应头,它们提供了关于网站安全性的关键信息。这些安全头包括Strict-Transport-Security(HSTS)、Content-Security-Policy(CSP)、X-XSS-Protection等。这些安全头能够有效地保护网站免受各种网络攻击,如跨站脚本攻击(XSS)和中间人攻击等。

缺少这些安全头可能会给网站带来严重的安全漏洞,使攻击者能够轻松地渗透到您的网站中,并窃取敏感信息或执行恶意代码。例如,缺乏HSTS安全头可能会导致攻击者通过HTTP协议而不是HTTPS进行通信,从而绕过SSL/TLS加密,使得通信内容容易被截获和窃听。

因此,强烈建议在网站配置中正确使用和配置这些安全头。这包括在HTTP响应中设置正确的安全头,并确保它们具有正确的值以防止各种类型的攻击。同时,也需要定期检查和更新这些安全头,以应对新的安全威胁和攻击手段。

安全问题5:混合内容

混合内容是指在HTTPS网页中引入非加密的HTTP内容(如图像、脚本等)。这种做法可能会引发一些严重的安全问题,如数据泄露和攻击。为了确保网站的安全性,建议使用内容安全策略(Content Security Policy,简称CSP)来限制和防止引入非加密内容。

内容安全策略是一种安全措施,它可以帮助网站管理员更好地控制和保护网站的内容。通过CSP,网站管理员可以限制网页中引入的外部内容,并防止恶意代码的注入。此外,CSP还可以帮助网站管理员检测和防止跨站脚本攻击(XSS)等安全威胁。

因此,为了解决混合内容的问题,建议网站管理员配置CSP策略,以限制和防止在HTTPS网页中引入非加密的HTTP内容。这样可以有效减少数据泄露和攻击的风险,提高网站的安全性。

结论

HTTPS是保护网络传输数据安全的重要协议,但仍存在一些安全问题。通过采取适当的应对方案,如使用受信任的证书、防止中间人攻击、升级协议版本、配置安全头和限制混合内容,可以提高HTTPS的安全性,并确保数据在传输过程中的安全性。不断关注并采用最佳实践来应对HTTPS的安全问题是网站和应用程序开发者的重要职责。

相关文章:

HTTPS的安全问题及应对方案

HTTPS是一种在网络通信中广泛使用的安全协议,通过使用SSL/TLS加密来保护数据的传输。然而,即使在使用了HTTPS的情况下,仍然存在一些潜在的安全问题。本文将深入探讨HTTPS的安全问题,并提供一些有效的应对策略,以确保数…...

-快速入门)

TensorRT-LLM保姆级教程(一)-快速入门

随着大模型的爆火,投入到生产环境的模型参数量规模也变得越来越大(从数十亿参数到千亿参数规模),从而导致大模型的推理成本急剧增加。因此,市面上也出现了很多的推理框架,用于降低模型推理延迟以及提升模型…...

-状态与信息流)

使用Redis构建简易社交网站(3)-状态与信息流

目的 本文目的:实现获取主页时间线和状态推送功能。(完整代码附在文章末尾) 相关知识 在我上一篇文章 《使用Redis构建简易社交网站(2)-处理用户关系》中提到了实现用户关注和取消关注功能。 那这篇文章将教会你掌握:1&#x…...

Python,非二进制的霍夫曼编码

一般来说,霍夫曼编码是二进制的,但是非二进制的也可以。本文中,通过修改N,可以得到任意进制的霍夫曼编码。 非二进制编码的作用:例如,设计九键输入法,希望根据拼音的概率来编码,常用…...

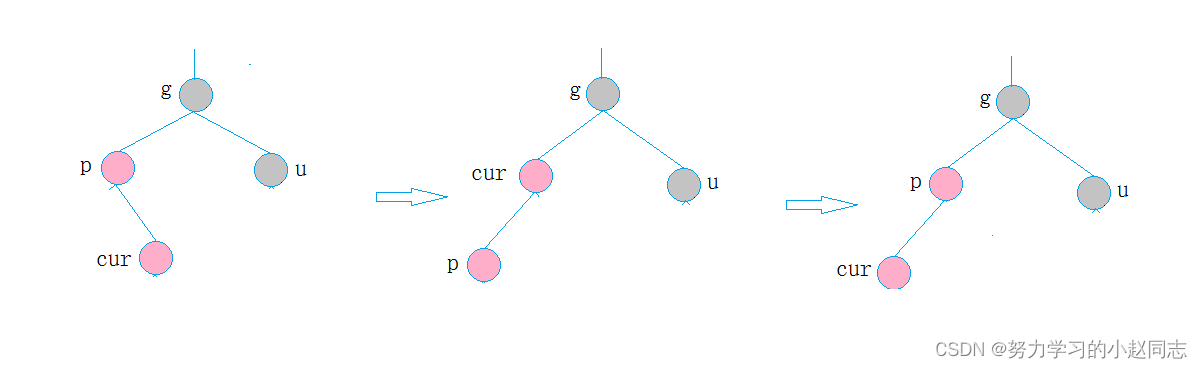

详解—[C++数据结构]—红黑树

目录 一、红黑树的概念 编辑二、红黑树的性质 三、红黑树节点的定义 四、红黑树结构 五、红黑树的插入操作 5.1. 按照二叉搜索的树规则插入新节点 5.2、检测新节点插入后,红黑树的性质是否造到破坏 情况一: cur为红,p为红,g为黑&…...

甘草书店记:6# 2023年10月31日 星期二 「梦想从来不是一夜之间实现的」

甘草书店 今天收到甘草书店第二版装修设计平面图,与理想空间越来越近。 于我而言,每一次世俗意义上所谓的成功都不如文艺作品中表现的那样让人欢腾雀跃。当你用尽120分努力,达到了冲刺满分的实力时,得个优秀的成绩也并不意外。 …...

基于Java SSM车辆租赁管理系统

现代生活方式下,人们经常需要租赁车辆,比如婚庆、自驾游等,车辆租赁公司应运而生,车辆租赁管理系统就是借助计算机对车辆租赁情况进行全面管理。系统的主要管理对象及操作有: 车辆信息:包括车辆类型、车辆名…...

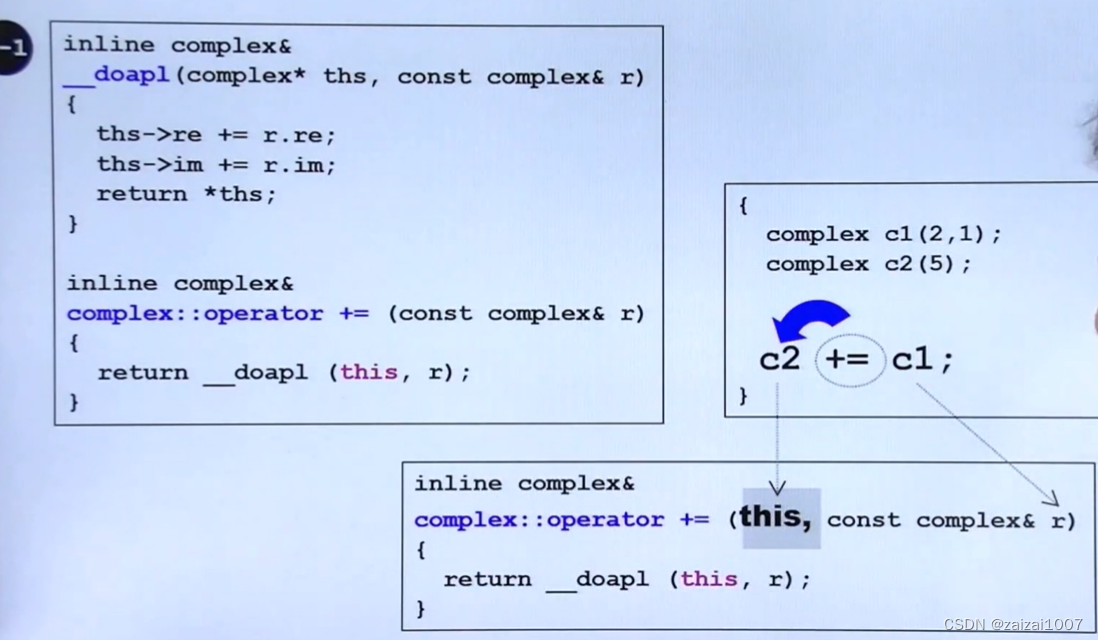

侯捷C++八部曲(一,面向对象)

头文件和类的声明 inline inline修饰函数,是给编译器的一个建议,到底是否为inline由编译器来决定,inline修饰的函数在使用时是做简单的替换,这样就避免了一些函数栈空间的使用,从能提升效率。从另一种角度看ÿ…...

《数据库系统概论》学习笔记——王珊 萨师煊

第一章 绪论 一、数据库系统概述 1.数据库的4个基本概念 (1)数据 描述事物的符号记录称为数据 (2)数据库 存放数据的仓库 (3)数据库管理系统 主要功能: (1)数据定…...

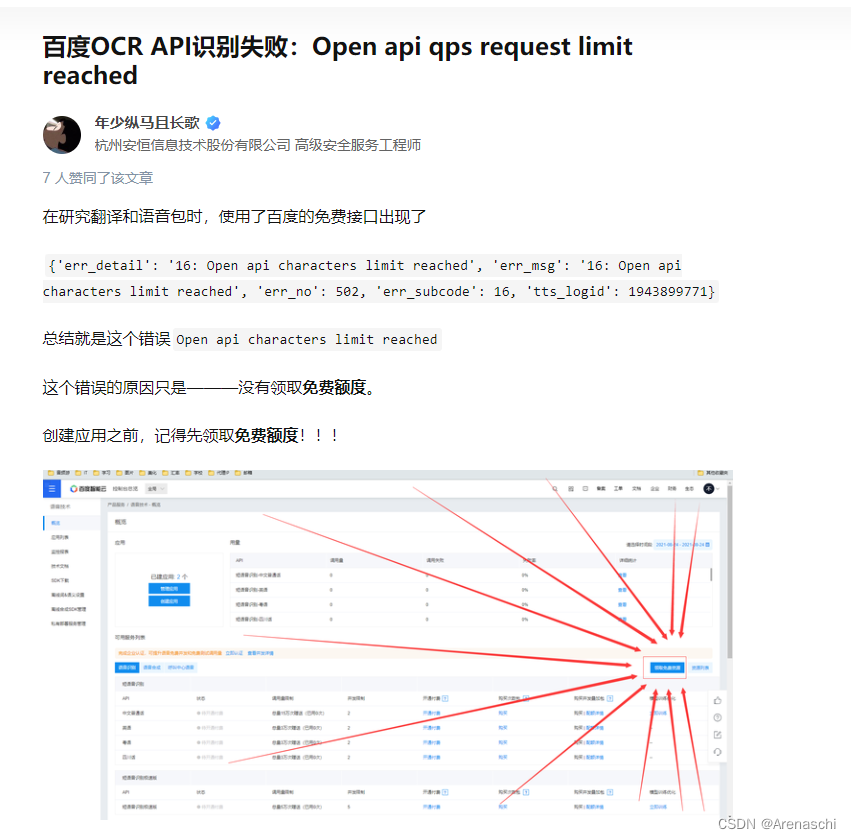

关于使用百度开发者平台处理语音朗读问题排查

错误信息:"convert_offline": false, "err_detail": "16: Open api characters limit reach 需要领取完 识别和合成都要有...

安全认证 | CISP和CISP-PTE的区别在哪里?

CISP和CISP-PTE的区别在哪里? 在国内安全信息认证体系中,虽然CISP认证与CISP-PTE认证都是中国信息安全测评中心负责颁发,均获得政府背景的认可,但二者还是有区别的。 今天就详细为大家介绍一下。 01 定义不同 ★ 注册信息安全专…...

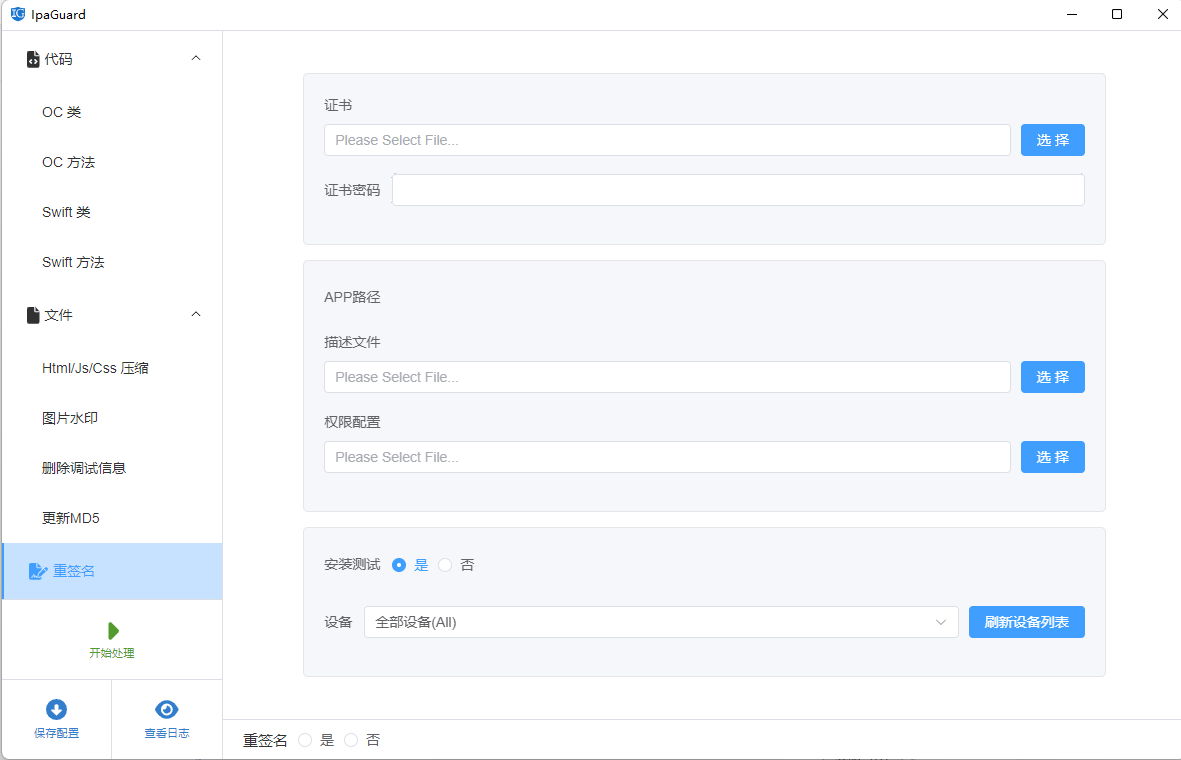

Unity3D 导出的apk进行混淆加固、保护与优化原理(防止反编译)

目录 前言: 准备资料: 正文: 1:打包一个带有签名的apk 2:对包进行反编译 3:使用ipaguard来对程序进行加固 前言: 对于辛辛苦苦完成的apk程序被人轻易的反编译了,那就得不偿…...

C语言扫雷小游戏

以下是一个简单的C语言扫雷小游戏的示例代码: #include <stdio.h>#include <stdlib.h>#include <time.h>#define BOARD_SIZE 10#define NUM_MINES 10int main() { int board[BOARD_SIZE][BOARD_SIZE]; int num_flags, num_clicks; int …...

用取样思想一探AIX上进程性能瓶颈

本篇文章也是我在解决客户问题时的一些思路,希望对读者有用。 本文与GDB也与DBX(AIX上的调试工具)无关,只是用到了前文《GDB技巧》中的思想:取样思想 客户问题: 原始问题是磁盘被占满了,通过…...

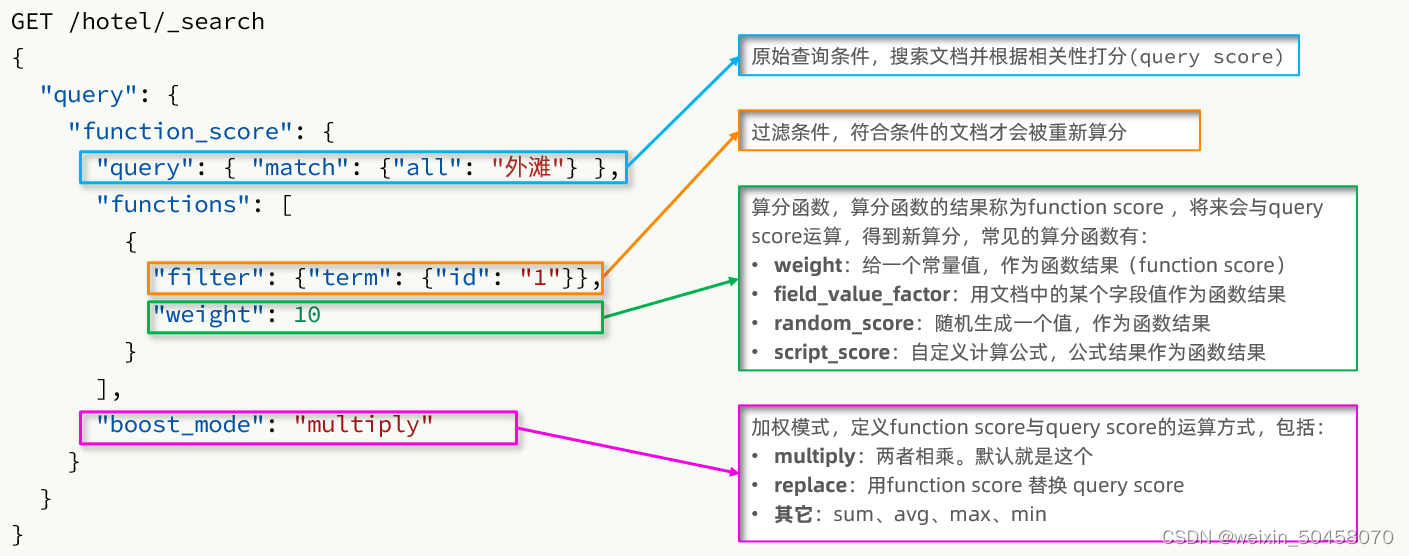

分布式搜索引擎elasticsearch(二)

1.DSL查询文档 elasticsearch的查询依然是基于JSON风格的DSL来实现的。 1.1.DSL查询分类 Elasticsearch提供了基于JSON的DSL(Domain Specific Language)来定义查询。常见的查询类型包括: 查询所有:查询出所有数据,一般测试用。例如:match_all 全文检索(full text)查…...

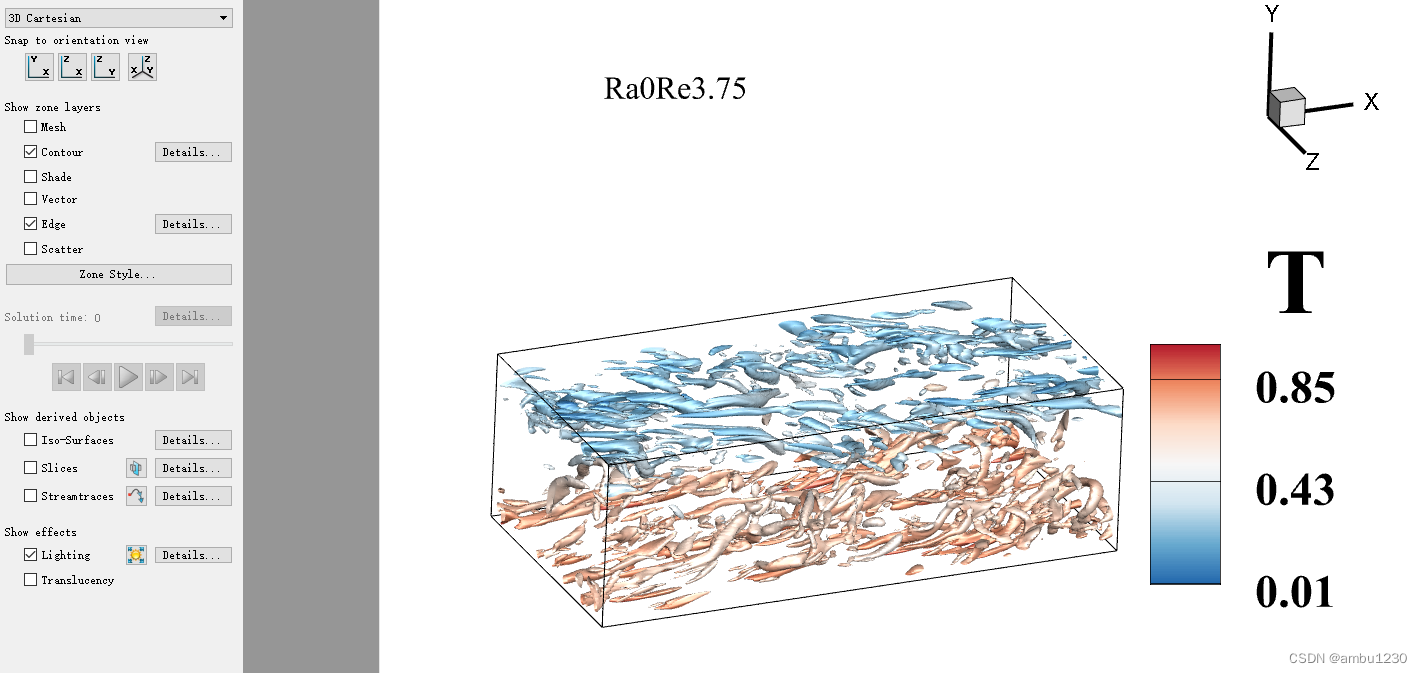

Tecplot绘制涡结构(Q准则)

文章目录 目的步骤1步骤2步骤3步骤4步骤5步骤6结果 目的 Tecplot绘制涡结构(Q准则判别)并用温度进行染色 Q准则计算公式 步骤1 步骤2 步骤3 步骤4 步骤5 步骤6 结果...

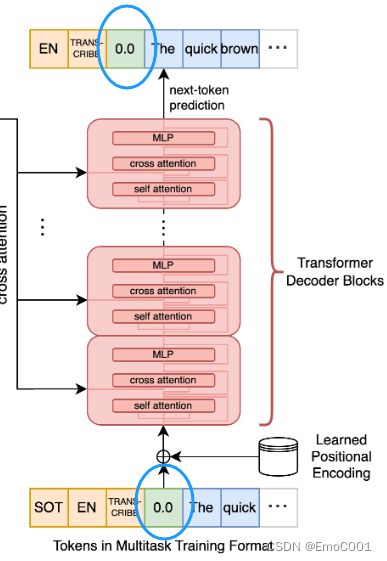

Whisper

文章目录 使后感Paper Review个人觉得有趣的Log Mel spectrogram & STFT Trainingcross-attention输入cross-attention输出positional encoding数据 Decoding为什么可以有时间戳的信息 Test code 使后感 因为运用里需要考虑到时效和准确性,类似于YOLOÿ…...

Android系统分析

Android工程师进阶第八课 AMS、WMS和PMS 一、Binder通信 【Android Framework系列】第2章 Binder机制大全_android binder-CSDN博客 Android Binder机制浅谈以及使用Binder进行跨进程通信的俩种方式(AIDL以及直接利用Binder的transact方法实现)_bind…...

五、关闭三台虚拟机的防火墙和Selinux

目录 1、关闭每台虚拟机的防火墙 2、关闭每台虚拟机的Selinux 2.1 什么是SELinux...

【从零开始学习Redis | 第六篇】爆改Setnx实现分布式锁

前言: 在Java后端业务中, 如果我们开启了均衡负载模式,也就是多台服务器处理前端的请求,就会产生一个问题:多台服务器就会有多个JVM,多个JVM就会导致服务器集群下的并发问题。我们在这里提出的解决思路是把…...

变量 varablie 声明- Rust 变量 let mut 声明与 C/C++ 变量声明对比分析

一、变量声明设计:let 与 mut 的哲学解析 Rust 采用 let 声明变量并通过 mut 显式标记可变性,这种设计体现了语言的核心哲学。以下是深度解析: 1.1 设计理念剖析 安全优先原则:默认不可变强制开发者明确声明意图 let x 5; …...

AI-调查研究-01-正念冥想有用吗?对健康的影响及科学指南

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

conda相比python好处

Conda 作为 Python 的环境和包管理工具,相比原生 Python 生态(如 pip 虚拟环境)有许多独特优势,尤其在多项目管理、依赖处理和跨平台兼容性等方面表现更优。以下是 Conda 的核心好处: 一、一站式环境管理:…...

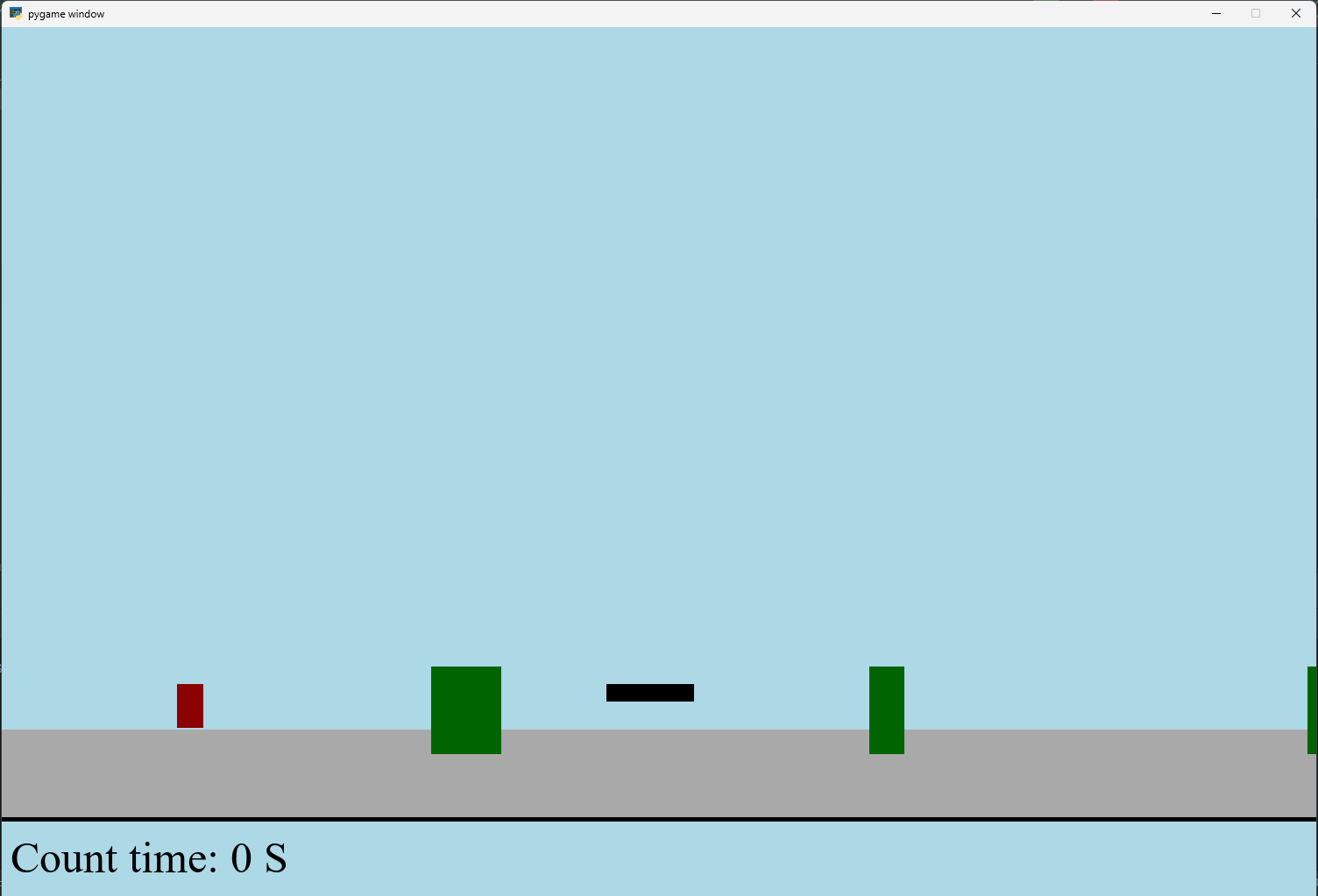

【Python】 -- 趣味代码 - 小恐龙游戏

文章目录 文章目录 00 小恐龙游戏程序设计框架代码结构和功能游戏流程总结01 小恐龙游戏程序设计02 百度网盘地址00 小恐龙游戏程序设计框架 这段代码是一个基于 Pygame 的简易跑酷游戏的完整实现,玩家控制一个角色(龙)躲避障碍物(仙人掌和乌鸦)。以下是代码的详细介绍:…...

Cursor实现用excel数据填充word模版的方法

cursor主页:https://www.cursor.com/ 任务目标:把excel格式的数据里的单元格,按照某一个固定模版填充到word中 文章目录 注意事项逐步生成程序1. 确定格式2. 调试程序 注意事项 直接给一个excel文件和最终呈现的word文件的示例,…...

智慧医疗能源事业线深度画像分析(上)

引言 医疗行业作为现代社会的关键基础设施,其能源消耗与环境影响正日益受到关注。随着全球"双碳"目标的推进和可持续发展理念的深入,智慧医疗能源事业线应运而生,致力于通过创新技术与管理方案,重构医疗领域的能源使用模式。这一事业线融合了能源管理、可持续发…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

Cesium1.95中高性能加载1500个点

一、基本方式: 图标使用.png比.svg性能要好 <template><div id"cesiumContainer"></div><div class"toolbar"><button id"resetButton">重新生成点</button><span id"countDisplay&qu…...

前端导出带有合并单元格的列表

// 导出async function exportExcel(fileName "共识调整.xlsx") {// 所有数据const exportData await getAllMainData();// 表头内容let fitstTitleList [];const secondTitleList [];allColumns.value.forEach(column > {if (!column.children) {fitstTitleL…...

Java - Mysql数据类型对应

Mysql数据类型java数据类型备注整型INT/INTEGERint / java.lang.Integer–BIGINTlong/java.lang.Long–––浮点型FLOATfloat/java.lang.FloatDOUBLEdouble/java.lang.Double–DECIMAL/NUMERICjava.math.BigDecimal字符串型CHARjava.lang.String固定长度字符串VARCHARjava.lang…...