服务器感染了.locked、.locked1勒索病毒,如何确保数据文件完整恢复?

尊敬的读者:

locked、.locked1勒索病毒的威胁如影随形,深刻影响着数字世界的安全。本文将深入揭示locked、.locked1的狡猾特征,为您提供实用的数据恢复方法,并分享一系列特别定制的预防措施,旨在使您的数字生活摆脱勒索病毒的困扰。如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

locked、.locked1遮蔽性变种 随着网络安全技术的不断进步,犯罪分子也在不断寻找新的方法来规遍安全系统,其中一种常见的手段是采用遮蔽性变种。这使得locked、.locked1勒索病毒能够更加难以被检测和对抗。以下是这种特征的更详细的探讨:

. 动态变异:locked、 .locked1可能具有动态变异的特性,即它能够不断变化其代码的结构和特征,使得传统的签名检测难以奏效。这意味着安全软件不太可能通过简单的静态签名匹配来识别新的变种。

. 多层加密:遮蔽性变种通常采用多层加密技术,使得恶意代码的分析变得更加复杂。这样的加密机制使得静态分析工具难以解析和检测实际的攻击代码。

. 自我修改的代码:locked、 .locked1可能会具有自我修改的代码能力,即在感染系统后,它能够自动修改自身的代码结构,以避免被检测。这种自我演变的能力增加了检测者的困扰。

. 虚拟机检测:一些遮蔽性变种可能会检测目标系统是否正在运行在虚拟机环境中,如果是,可能会自行停止执行,以规遍分析者的研究。

. 时间触发的激活:locked、 .locked1的变种可能会采用时间触发的激活机制,即在特定的时间点才会激活攻击行为,这样可以规遍沙箱环境下的分析。

. 基于行为的多样性:遮蔽性变种可能会改变其攻击行为,以混淆检测系统。

例如,可以在不同的感染实例中采用不同的传播方式或加密算法。对抗遮蔽性变种的挑战使得网络安全领域需要不断创新,采用更加先进的检测技术,如行为分析、机器学习等,以有效地捕获并抵御locked、.locked1勒索病毒及其变种的威胁。

恢复被locked、.locked1勒索病毒加密的数据文件: 被locked、.locked1勒索病毒加密的数据文件可能让您感到手足无措,但存在一些方法可以尝试解锁这一数字困境。以下是一些建议的数据恢复方法:

. 寻找官方解密工具:

• 一些数据恢复公司或组织可能会研发官方的解密工具,以帮助受害者免费解锁其文件。定期检查这些安全资源,获取最新的解密工具。

. 专业数据恢复服务:

• 寻求专业的数据恢复服务,这些服务通常拥有深厚的技术知识和经验,能够分析locked、.locked1勒索病毒的加密算法,并尝试还原受害者的加密文件。

. 在线解密工具和社区协作:

• 在互联网上搜索可能存在的在线解密工具。一些安全研究人员或社区可能会分享有效的解密方法,参与相关讨论以获取有用的建议。

. 文件恢复软件:

• 使用专业的文件恢复软件,这些软件可能能够检测到被删除或加密的文件,并尝试还原它们。请确保选择可信赖的软件,以防进一步损害数据。

. 检查防病毒软件或解锁工具:

• 检查您的防病毒软件是否提供了任何解锁工具或解密功能。有时,安全公司可能会发布此类工具来帮助受害者。

面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

使用安全软件:构筑数字防线的第一道防御墙

在防范locked、.locked1勒索病毒等数字威胁的过程中,使用安全软件是至关重要的一环。以下是一些建议,帮助您选择、配置和有效使用安全软件,以构建坚实的数字防线:

. 杀毒软件的选择:

• 选择知名且信誉良好的杀毒软件。常见的杀毒软件厂商如卡巴斯基、诺顿、麦克风等,提供了实时保护、恶意软件扫描等功能,帮助阻止locked、.locked1勒索病毒等威胁的入侵。

. 实时保护功能的开启:

• 确保杀毒软件的实时保护功能处于开启状态。这可以及时拦截和隔离潜在的威胁,防止它们在系统中扎根。

. 自动更新的启用:

• 启用杀毒软件的自动更新功能,以确保您的软件始终具备最新的病毒定义库。这有助于对抗新的威胁和变种。

. 安全浏览器插件的安装:

• 安装安全浏览器插件,这些插件可以检测和阻止访问恶意网站,减少感染的风险。常见的浏览器插件包括AdBlock、NoScript等。

. 定期系统扫描:

• 定期进行系统全盘扫描,以发现和清除潜在的威胁。此类扫描可帮助及早发现.locked1勒索病毒等恶意软件。

. 防火墙的配置:

• 启用计算机上的防火墙,以监控网络流量并阻止未经授权的访问。防火墙是防范网络攻击和入侵的关键组件。

. 垃圾邮件过滤设置:

• 配置电子邮件客户端或使用电子邮件服务提供商的垃圾邮件过滤设置,以减少通过电子邮件传播的勒索病毒的可能性。

. 系统和软件更新:

• 保持操作系统和所有安装的软件更新至最新版本。经常更新可以修复潜在的漏洞,提高系统的整体安全性。

通过合理配置和充分利用安全软件,您可以大大提高系统对locked、.locked1勒索病毒等数字威胁的抵抗力。同时,定期审查和更新安全策略,保持软件和系统的最新状态,是确保数字安全的不可或缺的一部分。

相关文章:

服务器感染了.locked、.locked1勒索病毒,如何确保数据文件完整恢复?

尊敬的读者: locked、.locked1勒索病毒的威胁如影随形,深刻影响着数字世界的安全。本文将深入揭示locked、.locked1的狡猾特征,为您提供实用的数据恢复方法,并分享一系列特别定制的预防措施,旨在使您的数字生活摆脱勒…...

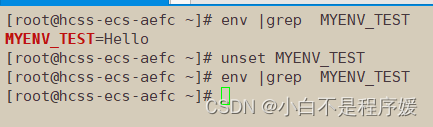

【Linux系统化学习】命令行参数 | 环境变量的再次理解

个人主页点击直达:小白不是程序媛 Linux专栏:Linux系统化学习 代码仓库:Gitee 目录 mian函数传参获取环境变量 手动添加环境变量 导出环境变量 environ获取环境变量 本地变量和环境变量的区别 Linux的命令分类 常规命令 内建命令 …...

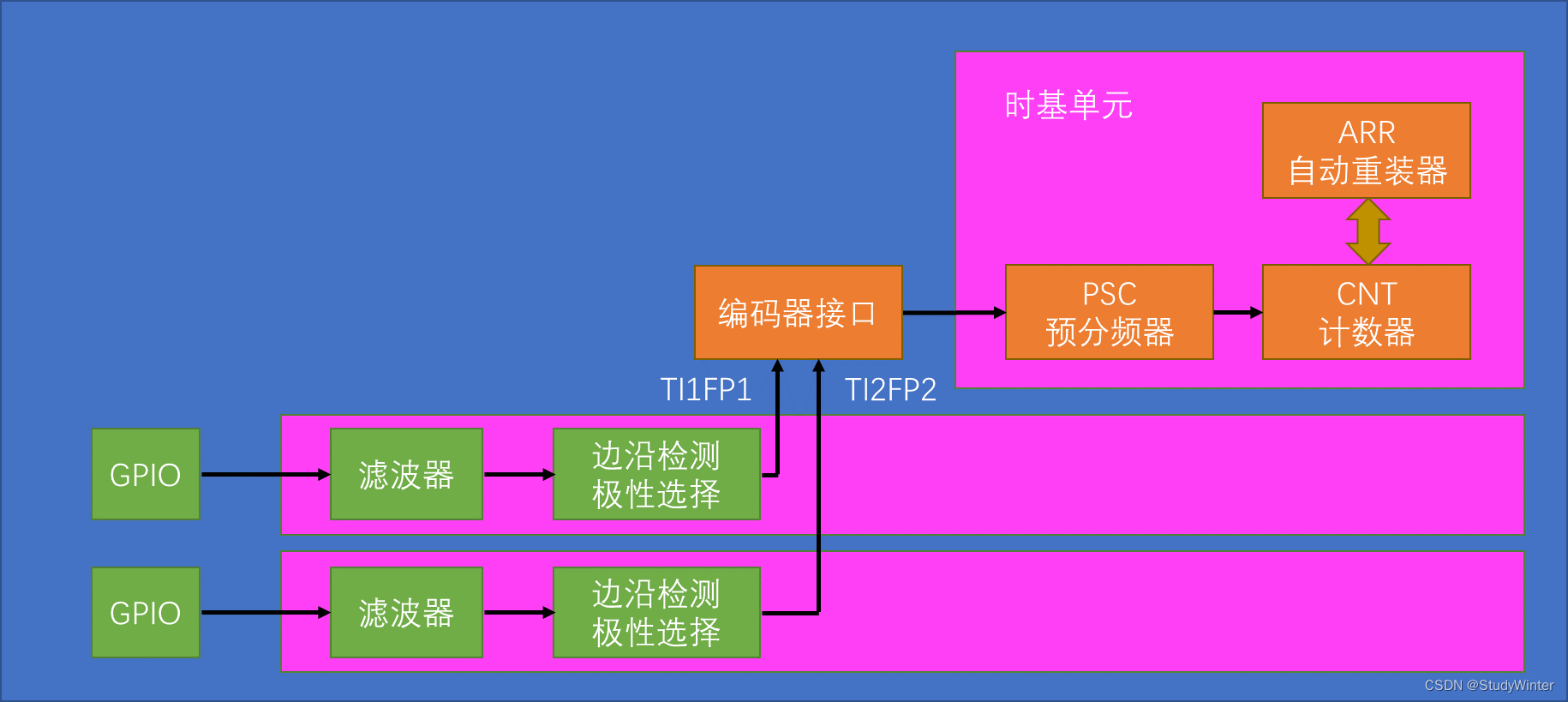

【STM32】TIM定时器编码器

1 编码器接口简介 Encoder Interface 编码器接口 编码器接口可接收增量(正交)编码器的信号,根据编码器旋转产生的正交信号脉冲,自动控制CNT自增或自减,从而指示编码器的位置、旋转方向和旋转速度 接收正交信号&#…...

力扣44题通配符匹配题解

44. 通配符匹配 - 力扣(LeetCode) 给你一个输入字符串 (s) 和一个字符模式 (p) ,请你实现一个支持 ? 和 * 匹配规则的通配符匹配: ? 可以匹配任何单个字符。* 可以匹配任意字符序列(包括空字符序列)。 …...

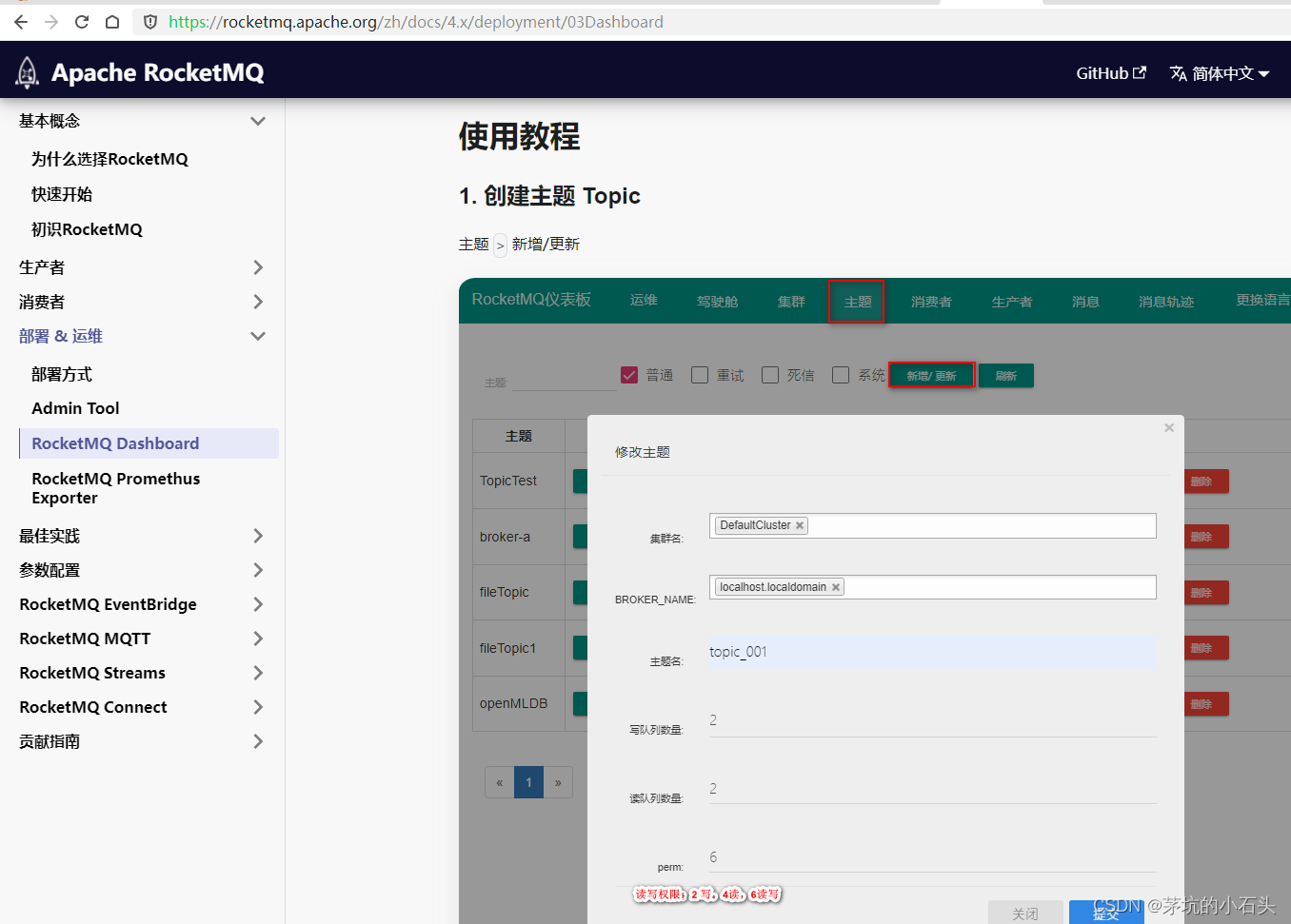

windows系统安装RocketMQ_dashboard

1.下载源码 按照官网说明下载源码 官网 官网文档 2.源码安装 2.1.① 编译rocketmq-dashboard 注释掉报错的maven插件frontend-maven-plugin、maven-antrun-plugin mvn clean package -Dmaven.test.skiptrue2.2.② 运行rocketmq-dashboard java -jar target/rocketmq-…...

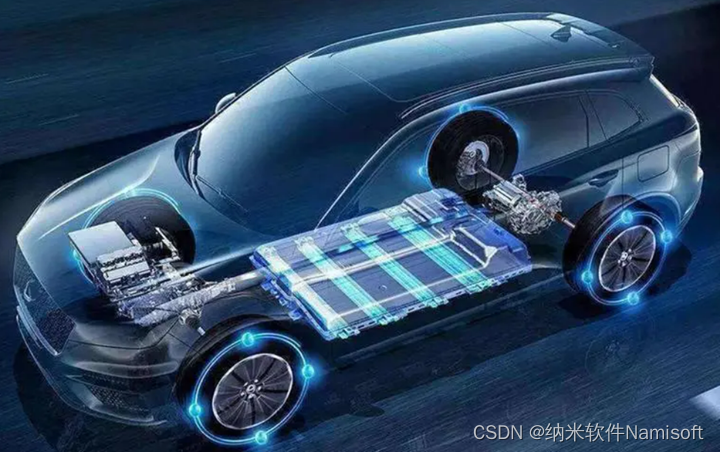

ATECLOUD电源自动测试系统打破传统 助力新能源汽车电源测试

随着新能源汽车市场的逐步扩大,技术不断完善提升,新能源汽车测试变得越来越复杂,测试要求也越来越严格。作为新能源汽车的关键部件之一,电源为各个器件和整个电路提供稳定的电源,满足需求,确保新能源汽车的…...

如何教会小白使用淘宝API接口获取商品数据

随着互联网的普及,越来越多的人开始接触网络购物,而淘宝作为中国最大的电商平台之一,成为了众多消费者首选的购物平台。然而,对于一些小白用户来说,如何通过淘宝API接口获取商品数据可能是一个难题。本文将详细介绍如何…...

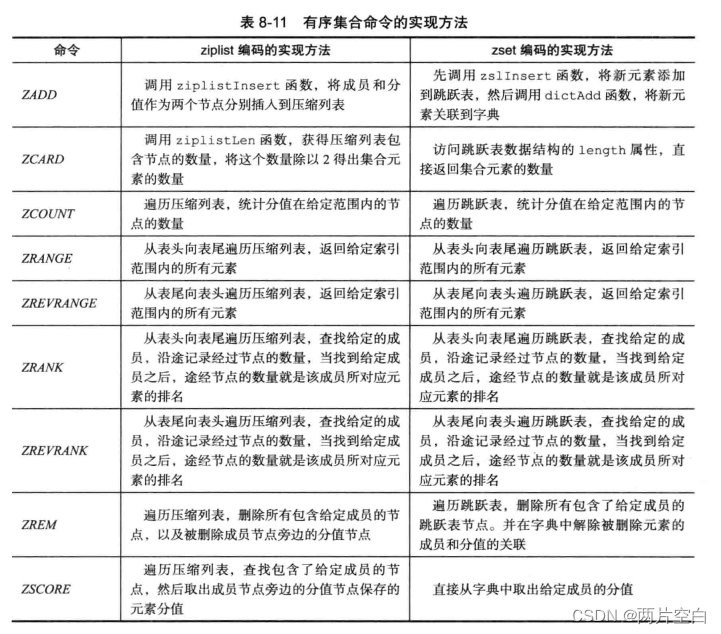

Redis有序集合对象

一.编码 有序集合的编码可以是ziplist或者skiplist。 ziplist编码的有序集合对象使用压缩列表作为底层实现,每一个集合元素使用紧挨在一起的两个压缩列表节点来保存。第一个节点保存元素的成员(member),而第二个元素则保存元素的分值(score)。 127.0.0.…...

【C++数据结构 | 字符串速通】10分钟秒杀字符串相关操作 | 字符串的增删改查 | 字符串与数组相互转换

字符串 by.Qin3Yu 文中所有代码默认已使用std命名空间且已导入部分头文件: #include <iostream> #include <string> using namespace std;概念速览 字符串是一种非常好理解的数据类型,它用于存储和操作文本数据。字符串可以包含任意字符…...

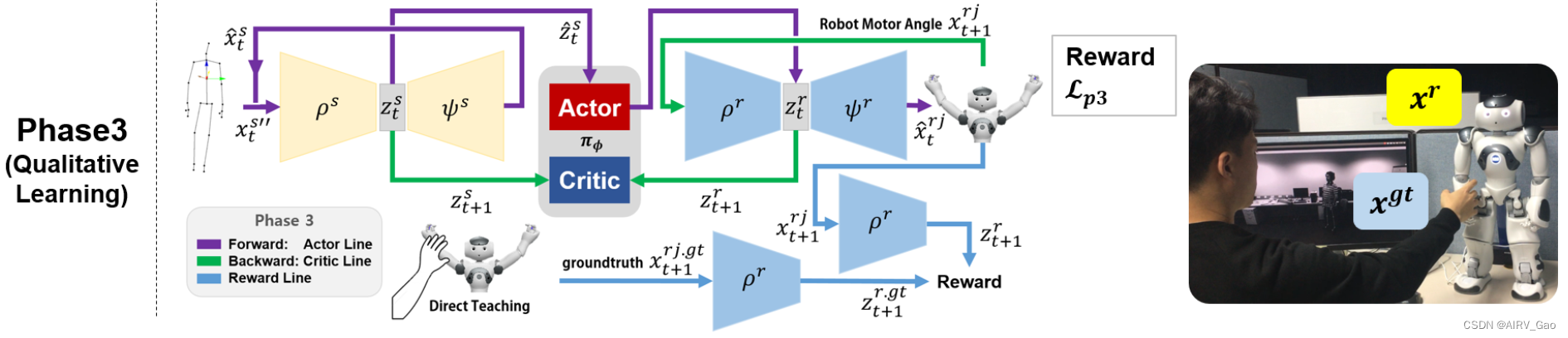

运动重定向:C-3PO

C-3PO: Cyclic-Three-Phase Optimization for Human-Robot Motion Retargeting based on Reinforcement Learning解析 摘要1. 简介2. 相关工作2.1 运动重定向(Motion Retargeting)2.2 强化学习(Reinforcement Learning) 3. 预备知…...

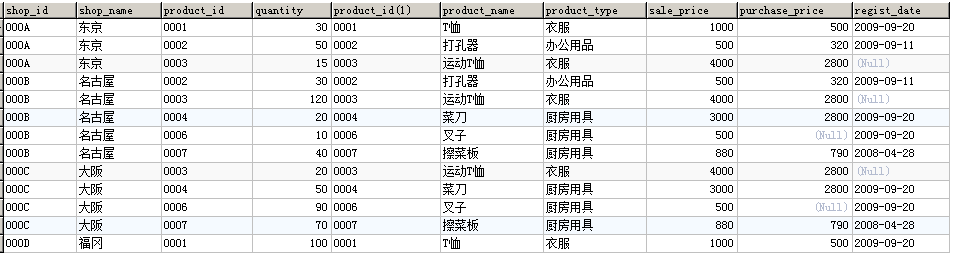

天池SQL训练营(四)-集合运算-表的加减法和join等

-天池龙珠计划SQL训练营 4.1表的加减法 4.1.1 什么是集合运算 集合在数学领域表示“各种各样的事物的总和”, 在数据库领域表示记录的集合. 具体来说,表、视图和查询的执行结果都是记录的集合, 其中的元素为表或者查询结果中的每一行。 在标准 SQL 中, 分别对检索结果使用 U…...

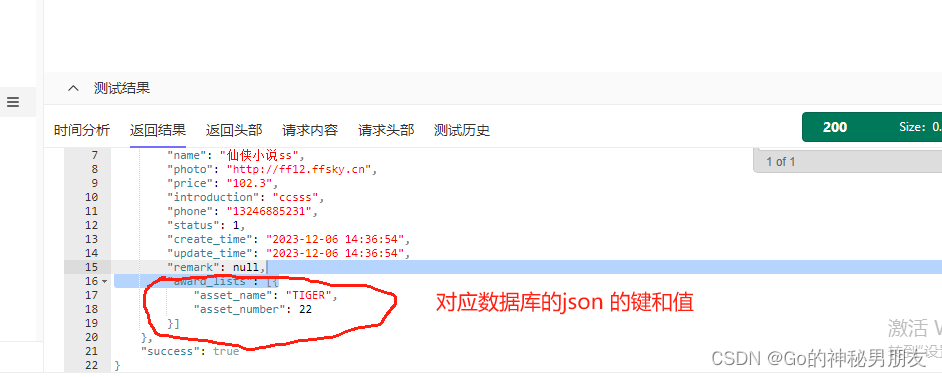

thinkphp lists todo

来由: 数据库的这个字段我想返回成: 新奇的写法如下: 逻辑层的代码: public function goodsDetail($goodId){$detail $this->good->where(id, $goodId)->hidden([type_params,user_id])->find();if (!$detail) {ret…...

)

【Flutter】创建应用顶级组件,应用根组件 (学习记录)

前言 在 Flutter 中,应用的顶级组件或根组件通常是在 main() 函数中通过 runApp() 方法创建的。这个组件通常是一个 MaterialApp、CupertinoApp、GetMaterialApp 或其他类似的应用框架组件。 以下是一个创建 MaterialApp 作为根组件的示例: void main()…...

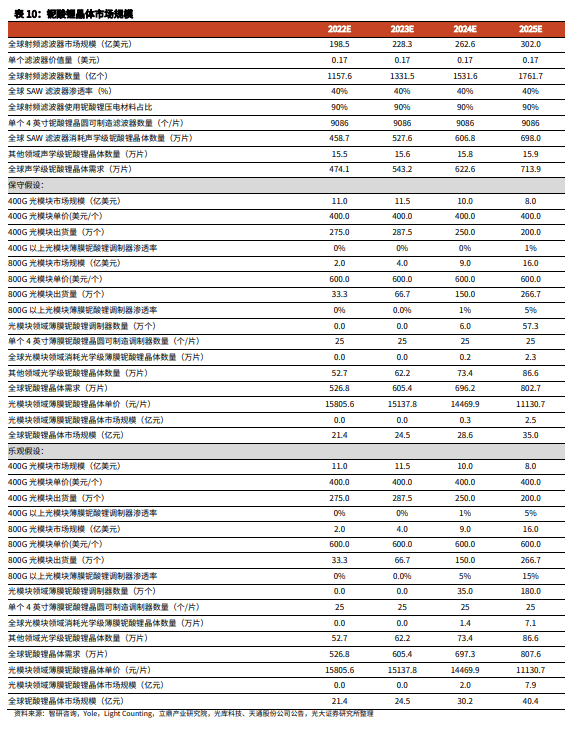

AI材料专题报告:AI革命催生新需求国产替代推动新方向

今天分享的AI系列深度研究报告:《AI材料专题报告:AI革命催生新需求国产替代推动新方向》。 (报告出品方:光大证券) 报告共计:25页 1、算力需求增长催生 800G 光模块需求 算力是数字经济时代新生产力&…...

JVM 分析GC日志

GC日志参数 -verbose:gc 输出gc日志信息,默认输出到标准输出 -XX:PrintGC 输出GC日志。类似:-verbose:gc -XX:PrintGCDetails 在发生垃圾回收时打印内存回收详细的日志,并在进程退出时输出当前内存各区域分配情况 -XX:PrintGCTimeStam…...

阿里云服务器环境配置,ssh免密登录和配置docker

此文章适合ubuntu20.04 64位和ubuntu22.04 64位版本 一.登陆服务器 租完服务器后,首选需要使用本地gitbash或者cmd进入服务器, 命令: ssh rootxxx xxx为服务器公网ip,然后yes,然后输入密码就会进入自己的服务器&am…...

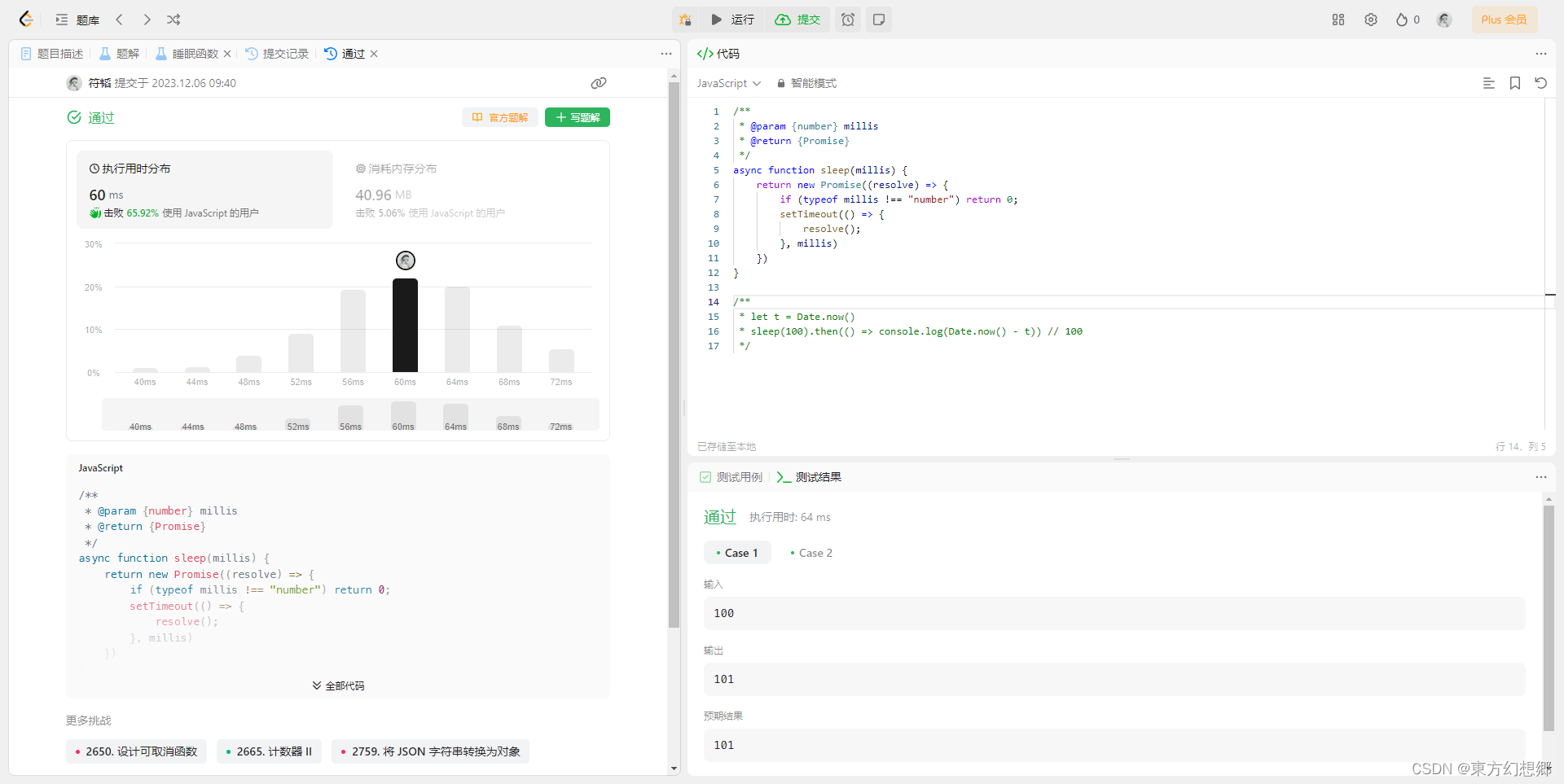

【LeetCode】2621. 睡眠函数

睡眠函数 Promise异步 题目题解 题目 请你编写一个异步函数,它接收一个正整数参数 millis ,并休眠 millis 毫秒。要求此函数可以解析任何值。 示例 1: 输入:millis 100 输出:100 解释: 在 100ms 后此异步…...

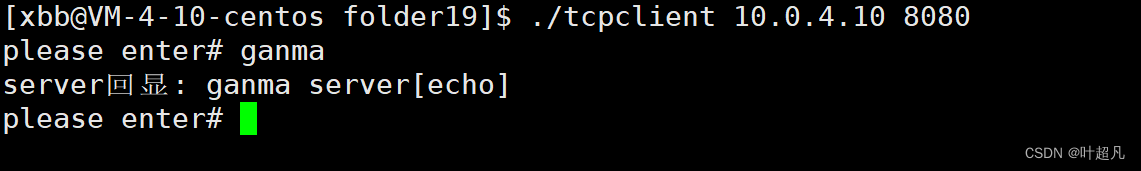

网络入门---TCP通信实现

目录标题 前言准备工作 tcpserver.hpp构造函数初始化函数(listen)运行函数(accept) tcpserver.cctcpclient.hpp构造函数初始化函数运行函数(connect) tcpclient.cc问题测试改进一:多进程改进二:多线程改进三:线程池完整代码 前言 在前面的文…...

neuq-acm预备队训练week 8 P2661 [NOIP2015 提高组] 信息传递

题目背景 NOIP2015 Day1T2 题目描述 有 n 个同学(编号为 1 到n)正在玩一个信息传递的游戏。在游戏里每人都有一个固定的信息传递对象,其中,编号为 i 的同学的信息传递对象是编号为 Ti 的同学。 游戏开始时,每人都…...

《C++新经典设计模式》之第18章 备忘录模式

《C新经典设计模式》之第18章 备忘录模式 备忘录模式.cpp 备忘录模式.cpp #include <iostream> #include <vector> #include <memory> using namespace std;// 保存对象内部状态,必要时恢复 // 在不破坏封装性的前提下,捕获对象的内部…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

)

【位运算】消失的两个数字(hard)

消失的两个数字(hard) 题⽬描述:解法(位运算):Java 算法代码:更简便代码 题⽬链接:⾯试题 17.19. 消失的两个数字 题⽬描述: 给定⼀个数组,包含从 1 到 N 所有…...

AI书签管理工具开发全记录(十九):嵌入资源处理

1.前言 📝 在上一篇文章中,我们完成了书签的导入导出功能。本篇文章我们研究如何处理嵌入资源,方便后续将资源打包到一个可执行文件中。 2.embed介绍 🎯 Go 1.16 引入了革命性的 embed 包,彻底改变了静态资源管理的…...

【生成模型】视频生成论文调研

工作清单 上游应用方向:控制、速度、时长、高动态、多主体驱动 类型工作基础模型WAN / WAN-VACE / HunyuanVideo控制条件轨迹控制ATI~镜头控制ReCamMaster~多主体驱动Phantom~音频驱动Let Them Talk: Audio-Driven Multi-Person Conversational Video Generation速…...

SiFli 52把Imagie图片,Font字体资源放在指定位置,编译成指定img.bin和font.bin的问题

分区配置 (ptab.json) img 属性介绍: img 属性指定分区存放的 image 名称,指定的 image 名称必须是当前工程生成的 binary 。 如果 binary 有多个文件,则以 proj_name:binary_name 格式指定文件名, proj_name 为工程 名&…...

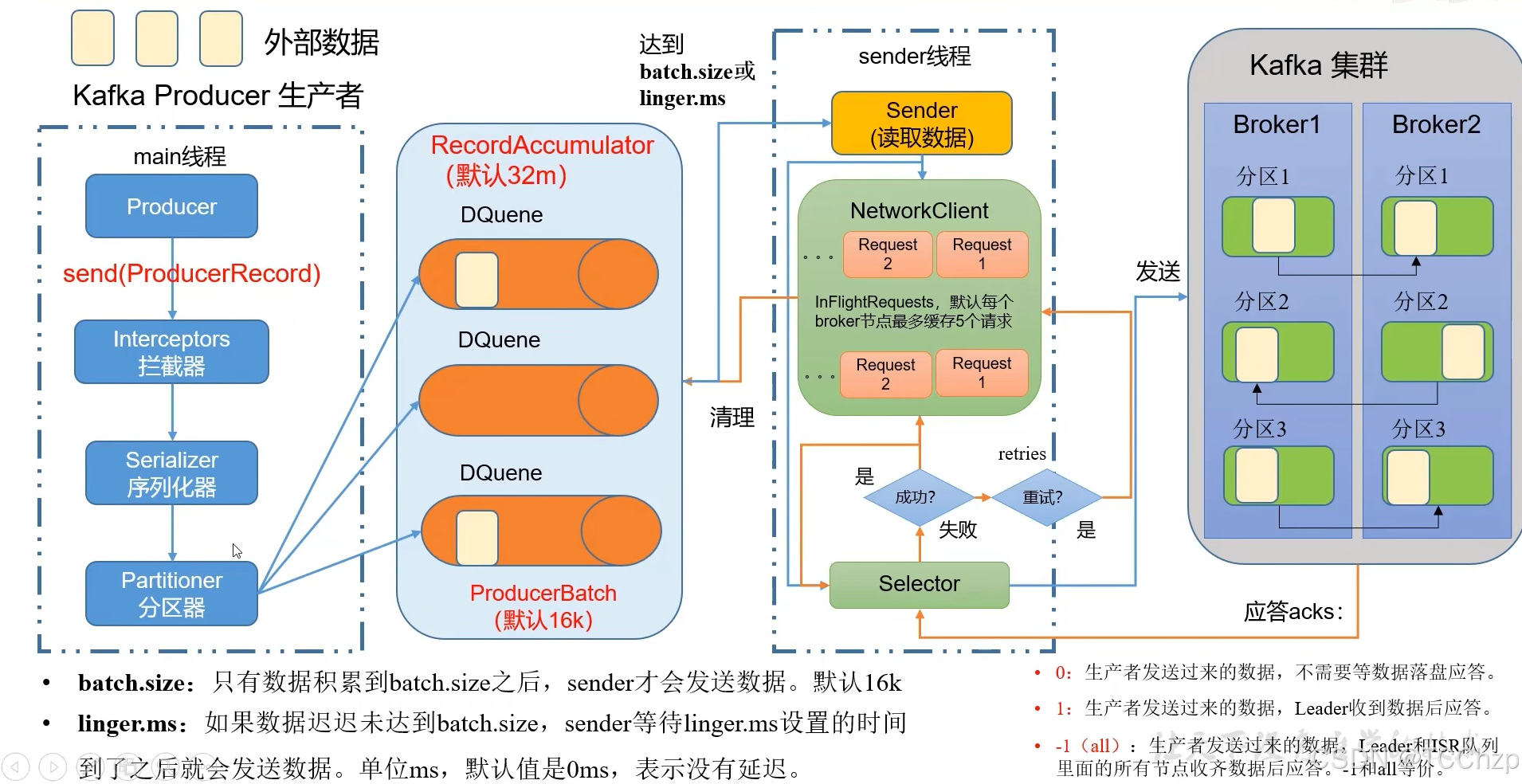

Kafka入门-生产者

生产者 生产者发送流程: 延迟时间为0ms时,也就意味着每当有数据就会直接发送 异步发送API 异步发送和同步发送的不同在于:异步发送不需要等待结果,同步发送必须等待结果才能进行下一步发送。 普通异步发送 首先导入所需的k…...

零知开源——STM32F103RBT6驱动 ICM20948 九轴传感器及 vofa + 上位机可视化教程

STM32F1 本教程使用零知标准板(STM32F103RBT6)通过I2C驱动ICM20948九轴传感器,实现姿态解算,并通过串口将数据实时发送至VOFA上位机进行3D可视化。代码基于开源库修改优化,适合嵌入式及物联网开发者。在基础驱动上新增…...

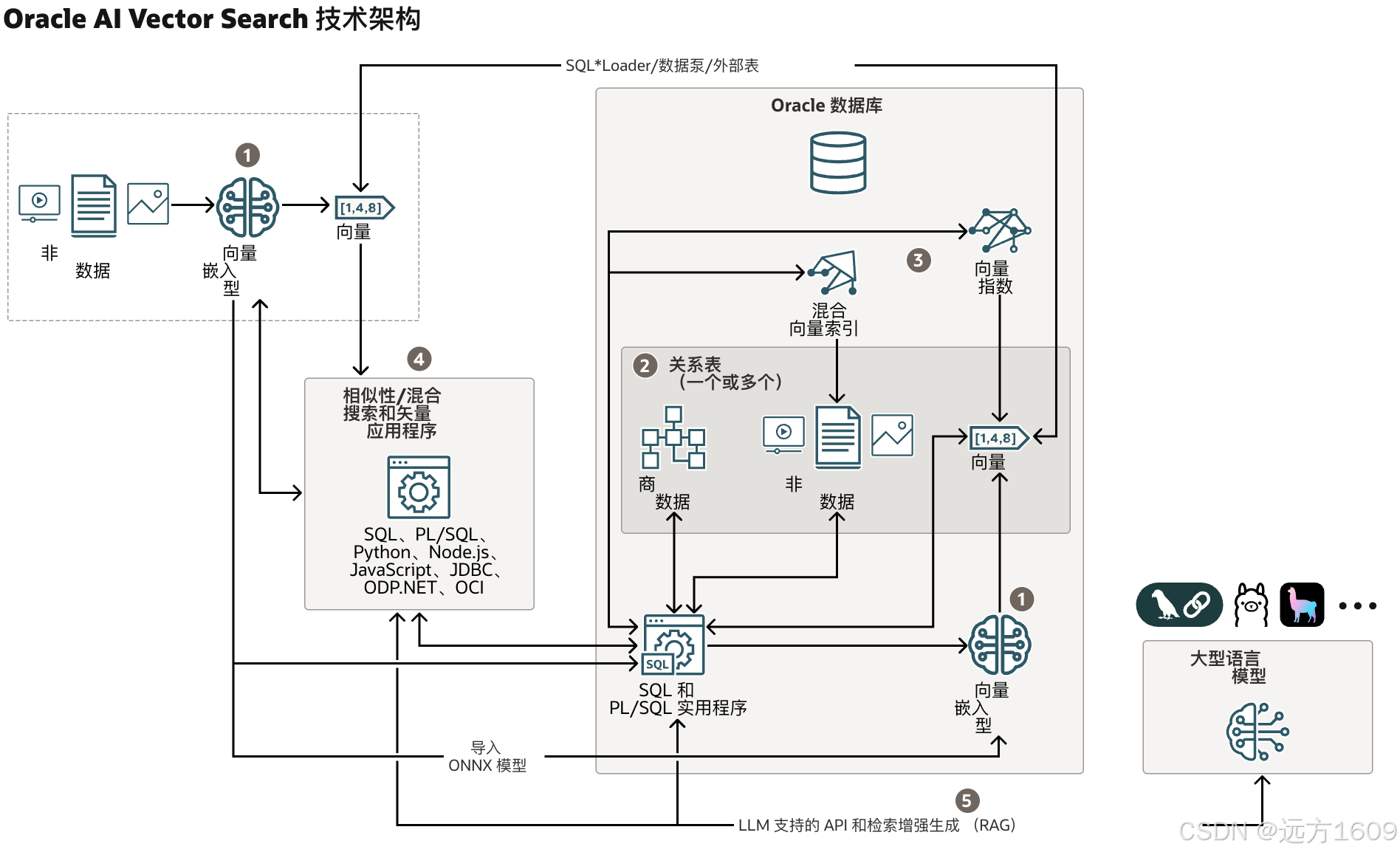

9-Oracle 23 ai Vector Search 特性 知识准备

很多小伙伴是不是参加了 免费认证课程(限时至2025/5/15) Oracle AI Vector Search 1Z0-184-25考试,都顺利拿到certified了没。 各行各业的AI 大模型的到来,传统的数据库中的SQL还能不能打,结构化和非结构的话数据如何和…...

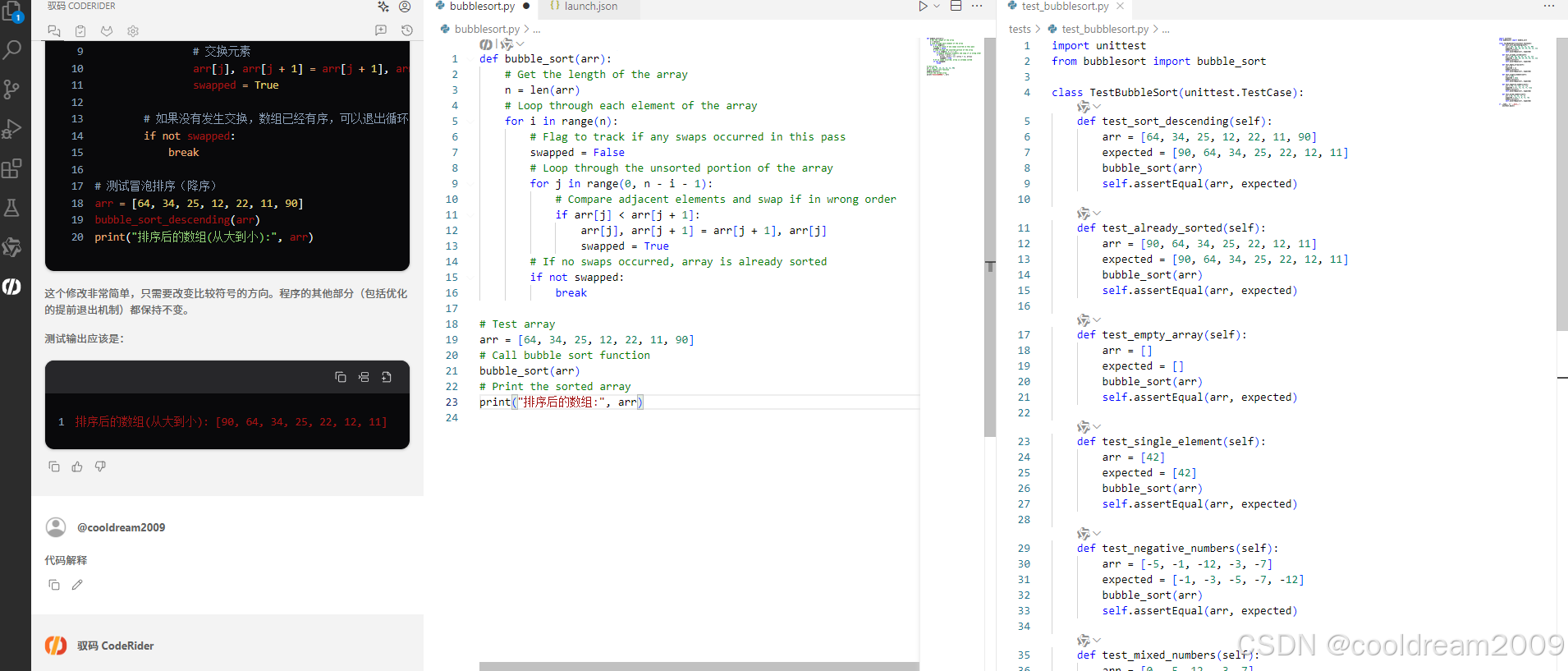

在 Visual Studio Code 中使用驭码 CodeRider 提升开发效率:以冒泡排序为例

目录 前言1 插件安装与配置1.1 安装驭码 CodeRider1.2 初始配置建议 2 示例代码:冒泡排序3 驭码 CodeRider 功能详解3.1 功能概览3.2 代码解释功能3.3 自动注释生成3.4 逻辑修改功能3.5 单元测试自动生成3.6 代码优化建议 4 驭码的实际应用建议5 常见问题与解决建议…...