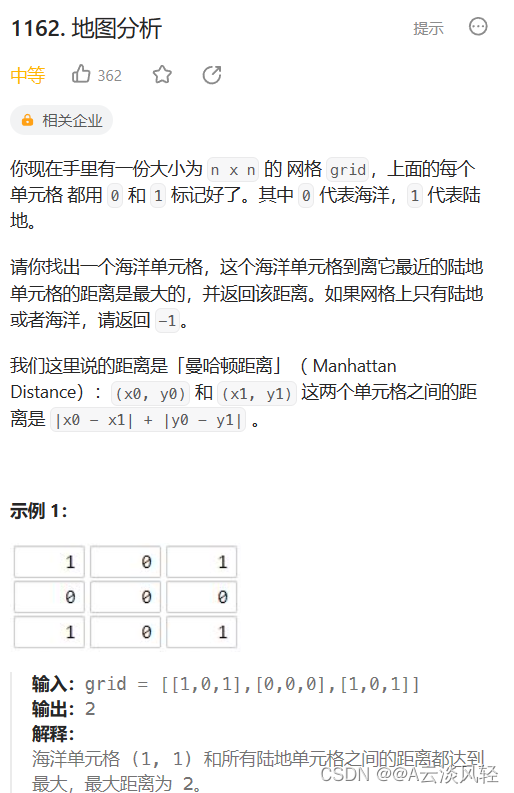

2015年第四届数学建模国际赛小美赛C题科学能解决恐怖主义吗解题全过程文档及程序

2015年第四届数学建模国际赛小美赛

C题 科学能解决恐怖主义吗

原题再现:

为什么人们转向恐怖主义,特别是自杀性恐怖主义?主要原因是什么?这通常是大问题和小问题的结合,或者是一些人所说的“推拉”因素。更大的问题包括疏远、共同的愤怒或愤慨(例如,对某些外交政策)、沮丧、幻灭、行动带来的受害感,或者在叙利亚,其他国家的不作为。小问题,“诱惑”包括转变的感知好处——例如冒险、兴奋、友爱、归属感、成为更大事物的一部分等等。理解的关键不只是问人们为什么转变,而是问他们如何转变,以及招聘人员在这个过程中使用什么策略。有效的招聘人员会使用他们武库中的任何工具来吸引某人,无论是说服他们有义务去为他人而战,还是说服他们,参与为他们提供了一条摆脱羞辱和伤害的途径,招聘人员会提醒年轻人,否则他们注定要在家里面对。激进主义,以及它与招聘的关系(以及我们如何应对)是一个不断变化的系统。有些极端的特质并不象它们看起来对社会适应或幸福感那样对身体健康不利,即使在对严重紊乱的受试者进行检查时也是如此。事实上,有些性状越严重,就越有利于吸引更多的配偶,甚至产生更多的后代。这将把这些特征描述为通向健康的危险捷径,与其说是由于失败,不如说是由于基因为了自我延续而做出的曲折。为什么今天有人加入,和为什么三年前有人可能加入同一个组织是不同的。理想主义,有助于吸引一个人到恐怖主义往往与现实冲突的经验,新成立的新兵。诱捕(在心理意义上)发展迅速,新兵必须以某种方式应对这种幻灭。你默许它,然后继续前进,也许是拥抱思想内容,或者在同志情谊中寻求安慰。或者你挣扎着试图隐藏它,直到你能出来。一些恐怖分子报告说,早在他们能够脱离恐怖主义之前,幻想就破灭了。他们报告说有一种窒息感——因为害怕报复(恐怖分子或国家)而无法离开,同样害怕在运动中与他们关系密切的人发现他们的幻灭。我们需要做得更好,不仅为那些一开始就走上恐怖主义道路的人提供“出口”,而且为那些陷入困境并希望在为时已晚之前逃离的人提供“出口”。我们需要了解他们的某些心理特征。

考虑两个问题。第一:你是谁?在你买的东西、你穿的衣服、你开(或拒绝开)的车方面,你和你的同龄人有什么不同?是什么让你在你的基本心理方面与众不同,让你做你所做的事,说你所说的事,感受你所感受到的事?第二个问题:你如何使用互联网?

虽然这些问题看起来似乎不相关,但事实并非如此。很明显,你上网的内容可以暗示你的某些心理特征。花很多深夜玩高赌注网络扑克?你很可能是个冒险者。喜欢在YouTube上发布自己唱卡拉OK的视频吗?显然是个外向的人。选择在网络游戏中扮演异性角色?你想得到其他玩家的关注或更友善的对待。但是你的互联网使用机制如何呢?你给别人发电子邮件、在线聊天、流媒体、玩游戏或多任务(从一个应用程序或网站切换到另一个应用程序或网站)的频率是多少?这些行为——无论其内容如何——也能预测心理特征吗?

假设我们可以监控一些人的互联网使用情况。我们不知道人们在互联网上看到了什么(例如,没有压力的人——一个死亡赠品),而仅仅知道他们是如何使用互联网的。这些数据类别都没有提供人们访问的网站、电子邮件或聊天内容或下载的文件类型的具体信息——它们只是表明人们使用不同类别网络资源的程度,以及人们同时使用多种资源的倾向差异。

任务1:建立一个数学模型,得到一个风险指数,这样我们就可以评估每个被监控人员使用它的情况。

任务2:专家们用“大数据”来表示大量的信息。我们将获得大量的监测数据,请开发一系列的统计技术,以有效、快速和自动的方式对其进行分类。

任务3:如果奥巴马总统问你关于反恐的建议,你会告诉他什么?他应该怎么处理ISIS?

整体求解过程概述(摘要)

对于任务一,我们从被监控人群的互联网使用数据中提取六个特征。另外,对数据进行了矢量化和归一化处理,为以后的模型定量分析奠定了良好的基础。然后,考虑到我们可能无法获取恐怖分子的互联网使用数据,基于这六个特征分别建立了具有先验知识的模型和不具有先验知识的模型。并基于特征间欧氏距离对每个被监测人的风险指数进行评估。最后,考虑了缺失数据的处理。

对于任务二,利用一种高效、快速、自动的聚类算法,基于互联网使用数据,采用无监督分类对被监控人员进行分类。然后根据任务一中建立的模型对每个群体的风险指数进行评估。

对于任务三,我们从四个方面提出了综合解决方案。首先,根据前面计算的风险指数,识别出具有潜在恐怖倾向的人。对他们进行监控,帮助他们走出不良心理,从源头上消除恐怖主义倾向。其次,根据社会网络分析的中心性,找出恐怖组织中的关键人物。通过打击这些人,可以达到有效瓦解恐怖组织的目的。第三,通过对黑社会性质组织的分析,找出黑社会性质组织的“出逃点”,帮助他们走出恐怖主义的阴影。最后,通过关联规则分析,挖掘出恐怖主义攻击的规则,从而采取有效的反恐措施。此外,本文还利用实际数据对关联模型进行了验证。最后,总结上述四项措施,为奥巴马总统提出一个全面的反恐建议。

在完成这三个任务之后,我们讨论了我们的模型对实际数据的鲁棒性。最后得出科学可以解决恐怖主义的结论。

模型假设:

可以得到恐怖分子网络使用特征的数据。

恐怖分子的网络使用特征具有一定的分布规律。

个体抑郁对恐怖倾向有决定性影响。

我们可以得到更丰富的数据,不仅包括互联网使用特征,还包括个人的社会关系。

我们可以了解恐怖组织内部详细的网络数据。

在社会网络中,中心性指数最高的网络起着关键作用。

问题重述:

我们的工作

一些恐怖分子报告说,他们有一种窒息感,因为害怕报复而无法离开,同样害怕他们的幻灭被运动中与他们关系密切的人发现。因此,我们需要更好地提供救援措施,不仅是为那些走上恐怖主义道路的人,而且也为那些陷入困境并希望在为时已晚之前逃离的人。心理特征是解决这一问题的关键,可以通过网络使用习惯来体现。在不提供互联网使用内容的情况下,我们发送电子邮件、聊天、在线、流媒体或多任务(从一个应用程序或网站切换到另一个)的频率也可以预测心理特征。根据这些上网习惯,我们可以预测用户的心理特征,为反恐做一些工作。

任务一

基于网络使用情况,分别建立有先验知识和无先验知识的模型,对每个被监控人使用网络的风险指标进行评估。利用恐怖分子的先验知识,对恐怖分子的网络使用习惯按流量平均包数、点对点使用、聊天、电子邮件、流持续时间熵、ftp和远程文件使用6个指标进行聚类。然后根据六个指标与恐怖分子标准的相似度来评价被监控人的风险指数。

在没有恐怖分子网络使用数据的情况下,直接利用上述六个指标对风险指数进行评估。在排名之后,我们可以预测哪些人可能是恐怖分子,或者哪些人可能正在走向恐怖主义。

任务二

专家们用“大数据”这个词来表示海量的信息,比如数十亿人随时在电脑、智能手机和其他电子设备上共享的信息。我们将获得大量的监控数据,但为了使用这些海量数据,我们必须了解它们。因此,我们使用快速聚类算法对这些大数据进行有效、快速和自动的分类。然后利用模型一或模型二计算聚类中心的各风险指标。在已有恐怖分子网络使用先验数据的情况下,可以计算出聚类中心的风险指数,然后根据模型1中的分类标准对其进行分类,预测其是否为恐怖分子。

任务三

如果奥巴马总统征求反恐建议,我们会告诉他,我们需要在更多的科学研究上进行长期投资。具体建议如下:

在模型1、模型2和模型3的基础上,通过心理分析对恐怖分子进行预测,并对预测出来的恐怖分子采取预防措施。

在社会网络分析的基础上,通过计算节点中心度,可以预测恐怖分子组织中可能的领导者,并对其进行监控和打击。

在已有数据的基础上,利用关联规则分析可以预测恐怖分子在未来一段时间内可能遭受的攻击。政府和安全官员可以根据这些预测采取相关行动。

模型的建立与求解整体论文缩略图

全部论文请见下方“ 只会建模 QQ名片” 点击QQ名片即可

部分程序代码:(代码和文档not free)

clc,clear

xj=[6 2 2 0 5 4 3 0 2 4

5 3 1 0 4 3 3 2 0 5

5 3 0 1 3 0 2 3 2 3

6 2 0 1 5 5 1 3 2 4

4 1 1 0 6 2 2 1 0 0];

xj=xj';

xjm(1,:)=mean(xj); xjd(1,:)=std(xj);

xj=zscore(xj);

A=0.5439;

a1=0.1529; a2=0.1825;a3=0.2558;a4=0.2308;a5=0.1780;

B=0.2698;

b1=0.3258; b2=0.2877; b3=0.3865;

C=0.1863;

c1=0.4207; c2=0.5793;

for i=1:5

RA=[a1,a2,a3,a4,a5]*[xj(1,i),xj(2,i),xj(3,i),xj(4,i),xj(5,i)]';

RB=[b1,b2,b3]*[xj(6,i),xj(7,i),xj(8,i)]';

RC=[c1,c2]*[xj(9,i),xj(10,i)]';

RABCD=[RA,RB,RC]';

R(1,i)=[A,B,C]*RABCD;

end

defen(1,:)=R;

n0=size(xjm);

for i=1:n0(1,1)for j=1:n0(1,2)defen(i,j)=defen(i,j)*xjd(i,j)+xjm(i,j);end

end

defen=defen';

[fin,i]=sort(defen,'descend');

clear;

[num,txt]=xlsread('tra-1.xlsx','D2:D830');

txt1=char(txt);

nn=length(txt);

a='';

for i=1:nn

a=strcat(a,32,txt1(i,:));

end

a=lower(a);

w1=find(a>=0&a<32|a>32&a<48|a>57&a<97|a>122);

c1='';

c1=strcat(c1,a(w1));

a(w1)=[];

[biaodian,biaodian_num]=jishu(c1);

w2=find(a>=48&a<=57);

c2='';

c2=strcat(c2,a(w2));

a(w2)=[];

[shuzi,shuzi_num]=jishu(c2);

lastpart=textscan(a(1:end),'%s');

b=char(lastpart{1});

guanci=char('the','and','an','a','in','on','under','behind','at',

'of','after','between','off','to','with','around',...

'as','by','over','below','about','without','above','before',...

'into','onto','like','unlike','for','beneath','from','among',...

'along','within','during','beside','be','am','are','what',...

'who','which','whose','whom','when','where','why','how','what',...'this','that','these','those

','up','down','its','but','or','do','does',.

'doesnt','dont','not','no','yes','can','could','should','might');

for i=1:length(guanci)guanci1=double(guanci(i,:));w=find(guanci1==32);guanci1(:,w)=[]; guanci1=char(guanci1);

b1=strmatch(guanci1,b);

b(b1,:)=[];

end

[letter,letter_num]=jishurow(b);

pinshu=[(1:length(letter_num))',letter_num];

pinshu=sortrows(pinshu,-2);

letter=letter(pinshu(:,1),:);

txt1=lower(txt1);

d1d=[[1:829]',zeros(829,1)];

for i=1:829

c1c=strfind(txt1(i,:),'climate');

if isempty(c1c)==0d1d(i,2)=1;

elsed1d(i,2)=0;

end

end

w=find(d1d(:,2)~=0)

全部论文请见下方“ 只会建模 QQ名片” 点击QQ名片即可

相关文章:

2015年第四届数学建模国际赛小美赛C题科学能解决恐怖主义吗解题全过程文档及程序

2015年第四届数学建模国际赛小美赛 C题 科学能解决恐怖主义吗 原题再现: 为什么人们转向恐怖主义,特别是自杀性恐怖主义?主要原因是什么?这通常是大问题和小问题的结合,或者是一些人所说的“推拉”因素。更大的问题包…...

基于Java开发的微信约拍小程序

一、系统架构 前端:vue | element-ui 后端:springboot | mybatis 环境:jdk8 | mysql8 | maven | mysql 二、代码及数据库 三、功能说明 01. 首页 02. 授权登录 03. 我的 04. 我的-编辑个人资料 05. 我的-我的联系方式 06. …...

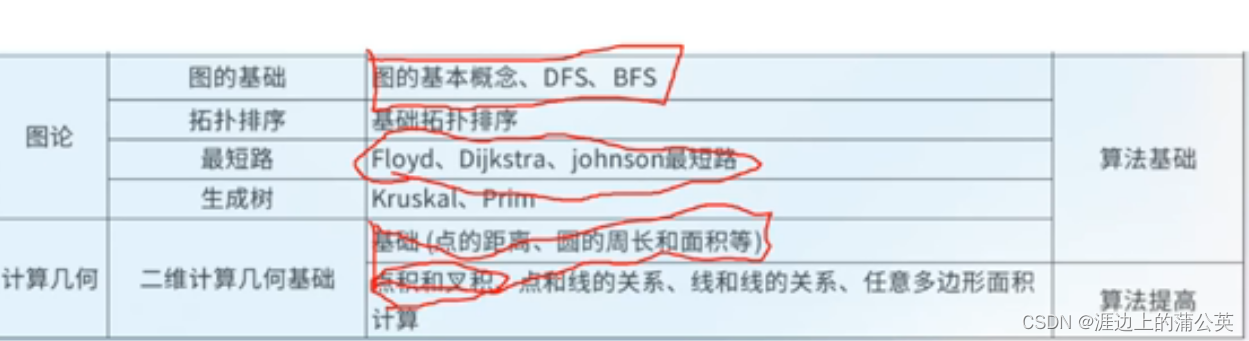

蓝桥杯的学习规划

c语言基础: Python语言基础 学习路径:画框的要着重学习...

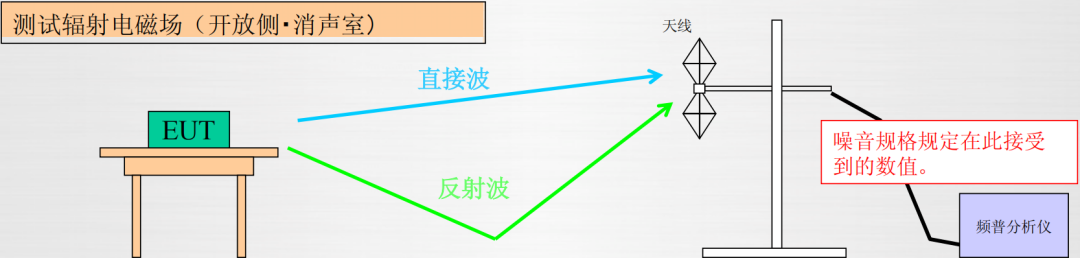

EMC噪声的本质

01 频谱的含义 频谱是将电磁波分解为正弦波分量,并按波长顺序排列的波谱,就是将具有复杂组成的东西分解(频谱分析仪)为单纯成分,并把这些成分按其特征量的大小依序排列(部分不计),…...

)

Redis遇到过的问题 (Could not get a resource from the pool )

生产上通过scan命令,查询一个大key耗时40s后,报 Could not get a resource from the pool,初步报错是连接池的连接数不够,从网上搜了一些解决方案。 排查过程: 一、首先需要先尝试连接redis,如果连接不上那…...

Spring Boot 3.2 新特性之 HTTP Interface

SpringBoot 3.2引入了新的 HTTP interface 用于http接口调用,采用了类似 openfeign 的风格。 具体的代码参照 示例项目 https://github.com/qihaiyan/springcamp/tree/master/spring-http-interface 一、概述 HTTP Interface 是一个类似于 openfeign 的同步接口调…...

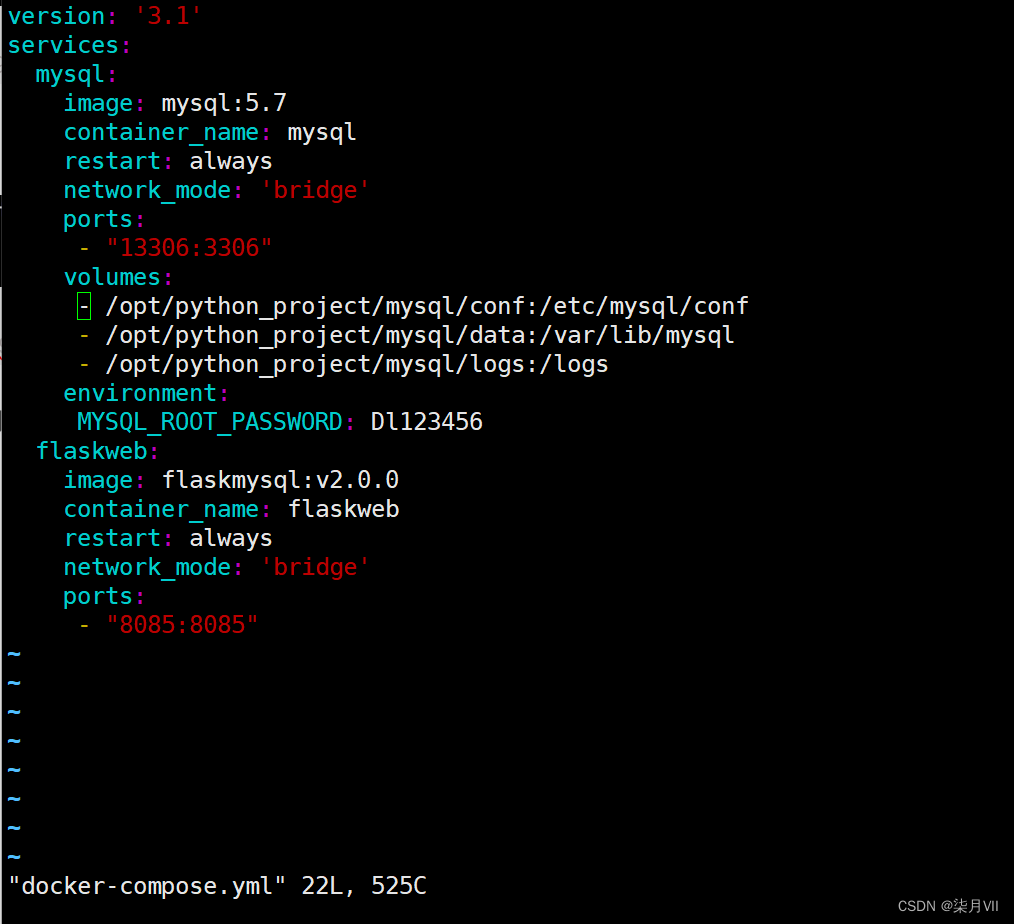

Flask+Mysql项目docker-compose部署(Pythondocker-compose详细步骤)

一、前言 环境: Linux、docker、docker-compose、python(Flask)、Mysql 简介: 简单使用Flask框架写的查询Mysql数据接口,使用docker部署,shell脚本启动 优势: 采用docker方式部署更加便于维护,更加简单快…...

DDOS攻击简介——什么是DDOS

DDoS是什么? DDoS是分布式拒绝服务攻击(Distributed denial of service attack)的简称。 分布式拒绝服务器攻击(以下均称作DDoS)是一种可以使很多计算机(或服务器)在同一时间遭受攻击,使被攻击的目标无法正常使用的一种网络攻击方式。DDoS攻击在互联网上已经出现过…...

龙蜥开源操作系统能解决CentOS 停服造成的空缺吗?

龙蜥开源操作系统能解决CentOS 停服造成的空缺吗? 本文图片来源于龙蜥,仅做介绍时引用用途,版权归属龙蜥和相关设计人员。 一、《国产服务器操作系统发展报告(2023)》称操作系统已步入 2.0 时代,服务器操作…...

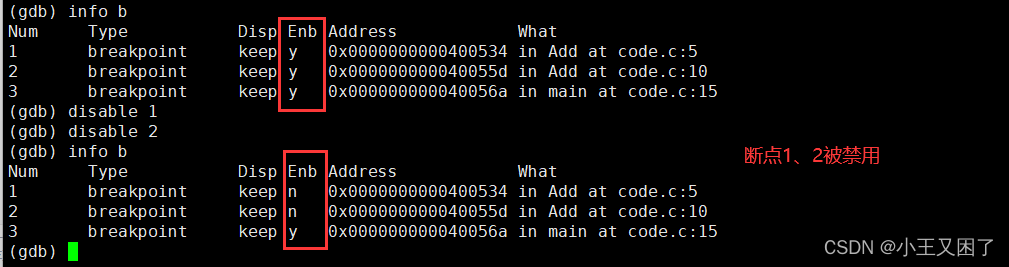

『Linux升级路』基础开发工具——gdb篇

🔥博客主页:小王又困了 📚系列专栏:Linux 🌟人之为学,不日近则日退 ❤️感谢大家点赞👍收藏⭐评论✍️ 目录 一、背景知识介绍 二、gdb指令介绍 一、背景知识介绍 在软件开发中,…...

边缘计算云边端全览—边缘计算系统设计与实践【文末送书-10】

文章目录 一.边缘计算1.1边缘计算的典型应用 二.边缘计算 VS 云计算三.边缘计算系统设计与实践【文末送书-10】3.1 粉丝福利:文末推荐与福利免费包邮送书! 一.边缘计算 边缘计算是指在靠近物或数据源头的一侧,采用网络、计算、存储、应用核心…...

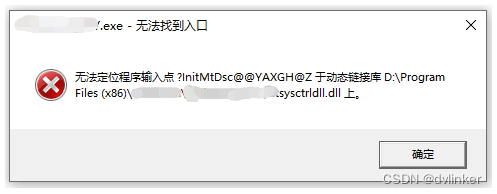

使用PE信息查看工具和Dependency Walker工具排查因为库版本不对导致程序启动报错的问题

目录 1、问题说明 2、问题分析思路 3、问题分析过程 3.1、使用Dependency Walker打开软件主程序,查看库与库的依赖关系,找出出问题的库 3.2、使用PE工具查看dll库的时间戳 3.3、解决办法 4、最后 VC常用功能开发汇总(专栏文章列表&…...

Servlet技术之Cookie对象与HttpSession对象

系列文章目录 提示:这里可以添加系列文章的所有文章的目录,目录需要自己手动添加 Servlet技术之Cookie对象与HttpSession对象 提示:写完文章后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 系列文章目录前…...

winlogbeat收集Windows事件日志传给ELK

服务器部署winlogbeat后,修改winlogbeat.yml: ###################### Winlogbeat Configuration Example ######################### This file is an example configuration file highlighting only the most common # options. The winlogbeat.reference.yml fi…...

Gin框架之使用 go-ini 加载.ini 配置文件

首先,联想一个问题,我们在部署服务时,通常为了方便,对于需要迭代更新的代码进行修改,但是比对shell,可以搞一个变量将需要修改的,以及修改起来变动处多的,写在变量内,到时候如果需要变更,可以直接变更变量即可; 那么,golang有没有什么方式可以将需要变的东西保存起…...

SpringMVC:整合 SSM 上篇

文章目录 SpringMVC - 03整合 SSM 上篇一、准备工作二、MyBatis 层1. dao 层2. service 层 三、Spring 层四、SpringMVC 层五、执行六、说明 SpringMVC - 03 整合 SSM 上篇 用到的环境: IDEA 2019(JDK 1.8)MySQL 8.0.31Tomcat 8.5.85Maven…...

BFS解决多源最短路相关leetcode算法题

文章目录 1.01矩阵2.飞地的数量3.地图中的最高点4.地图分析 1.01矩阵 01矩阵 class Solution {int dx[4] {0,0,1,-1};int dy[4] {1,-1,0,0}; public:vector<vector<int>> updateMatrix(vector<vector<int>>& mat) {//正难则反,找0…...

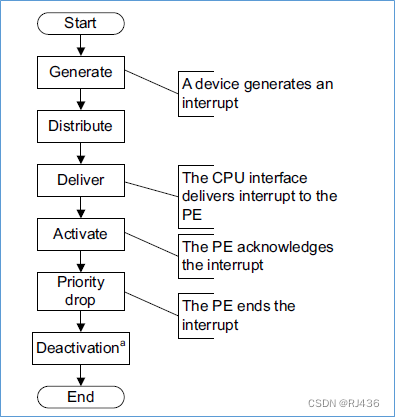

ARM GIC(四) gicv3架构基础

GICv3架构是GICv2架构的升级版,增加了很多东西。变化在于以下: 使用属性层次(affinity hierarchies),来对core进行标识,使gic支持更多的core 将cpu interface独立出来,用户可以将其设计在core…...

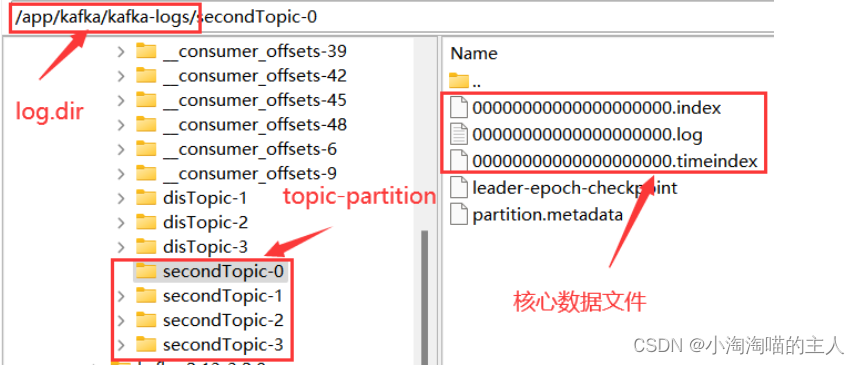

Kafka日志

位置 server.properties配置文件中通过log.dir指定日志存储目录 log.dir/{topic}-{partition} 核心文件 .log 存储消息的日志文件,固定大小为1G,写满后会新增一个文件,文件名表示当前日志文件记录的第一条消息的偏移量。 .index 以偏移…...

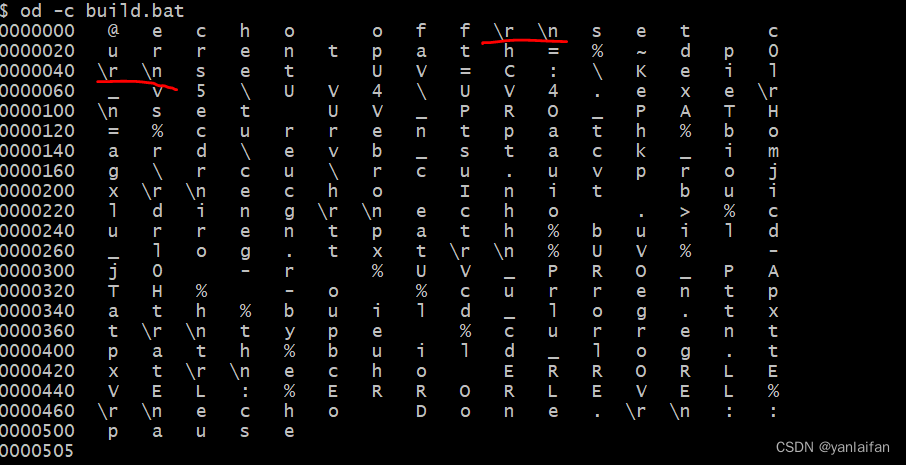

gitattributes配置文件的作用

0 Preface/Foreword 0.1 基本概念 Git版本管控工具功能强大,在使用过程中,在多人合作的项目开发过程中,经常会遇到提交代码时出现的warning提醒,尤其是换行符。 Linux/Unix/Mac OS操作系统的换行符使用LF符号(\n&am…...

在软件开发中正确使用MySQL日期时间类型的深度解析

在日常软件开发场景中,时间信息的存储是底层且核心的需求。从金融交易的精确记账时间、用户操作的行为日志,到供应链系统的物流节点时间戳,时间数据的准确性直接决定业务逻辑的可靠性。MySQL作为主流关系型数据库,其日期时间类型的…...

从WWDC看苹果产品发展的规律

WWDC 是苹果公司一年一度面向全球开发者的盛会,其主题演讲展现了苹果在产品设计、技术路线、用户体验和生态系统构建上的核心理念与演进脉络。我们借助 ChatGPT Deep Research 工具,对过去十年 WWDC 主题演讲内容进行了系统化分析,形成了这份…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

生成 Git SSH 证书

🔑 1. 生成 SSH 密钥对 在终端(Windows 使用 Git Bash,Mac/Linux 使用 Terminal)执行命令: ssh-keygen -t rsa -b 4096 -C "your_emailexample.com" 参数说明: -t rsa&#x…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...

C++:多态机制详解

目录 一. 多态的概念 1.静态多态(编译时多态) 二.动态多态的定义及实现 1.多态的构成条件 2.虚函数 3.虚函数的重写/覆盖 4.虚函数重写的一些其他问题 1).协变 2).析构函数的重写 5.override 和 final关键字 1&#…...