解密神经网络:深入探究传播机制与学习过程

解密神经网络:深入探究传播机制与学习过程

文章目录

- 解密神经网络:深入探究传播机制与学习过程

- 一、引言

- 二、基础理论

- 1. 人工神经元:构建块的定义

- 2. 神经网络的结构

- 3. 激活函数的作用

- 三、前向传播

- 1. 数据流动:输入到输出

- 2. 加权和与激活

- 3. 示例:简单网络的前向传播

- 四、损失函数与性能评估

- 1. 损失函数的定义与重要性

- 2. 常见的损失函数类型

- 3. 评估模型性能的指标

- 4. 性能评估的实际应用

- 五、反向传播与梯度下降

- 1. 反向传播的原理

- 2. 梯度下降:核心优化算法

- 3. 变体与改进:动量、RMSprop等

- 六、正则化与超参数调优

- 1. 避免过拟合:正则化技术

- 2. 超参数的选择与影响

- 3. 网络结构的调整

- 4. 超参数调优方法

- 七、深度学习的挑战与策略

- 1. 梯度消失与梯度爆炸

- 2. 批量归一化与层归一化

- 3. 高级优化策略

- 4. 数据不足与数据增强

- 5. 过拟合的进一步对策

- 6. 解释性与可视化

- 八、实例研究

- 1. 应用案例分析

- 2. 经典网络架构解析

- 3. 当前研究趋势与未来方向

- 九、结语

一、引言

欢迎来到神经网络的世界,一个充满神秘与魅力的领域,它是当今人工智能(AI)革命的核心。想象一下,通过模仿人类大脑的工作方式,我们能够创建出能学习、思考、甚至做出判断的机器。这听起来像是科幻小说的情节,但事实上,这正是神经网络正在做的事情。

在这篇博客中,我们将一探究竟,揭开神经网络如何学习、做决策的神秘面纱。我们将从最基本的概念开始,逐步深入到这个领域的核心——神经网络的传播机制。

但首先,让我们明确一点:尽管涉及复杂的数学和编程知识,神经网络并不是一个难以接近的主题。本文的目的就是以通俗易懂的方式,让每个人都能理解这一激动人心的技术。无论你是AI领域的新手,还是希望加深对神经网络的了解,这篇文章都将是你理想的指南。

随着文章的深入,你将了解到神经网络如何通过前向传播接收和处理信息,以及通过反向传播和梯度下降等技术来学习和进化。我们将一起探索损失函数、激活函数、正则化等关键概念,这些都是理解神经网络工作原理不可或缺的部分。

准备好了吗?让我们一起深入这个神秘而迷人的神经网络世界,探索它如何改变我们的世界,以及它未来可能带来的无限可能。

二、基础理论

1. 人工神经元:构建块的定义

神经网络的基础是人工神经元,模拟自我们大脑中的生物神经元。每个人工神经元可以接收输入,对其进行加工,然后产生输出。它由三个主要部分组成:

- 输入权重(Input Weights):这些是与输入相乘的系数,决定了输入信号的重要性。

- 激活函数(Activation Function):激活函数决定了神经元是否应该被激活,即输出信号是否应该传递给网络的下一层。

- 偏置(Bias):偏置是一个常数值,加到输入的加权和上,用于微调神经元的输出。

2. 神经网络的结构

神经网络通常由三类层构成:输入层、隐藏层和输出层。

- 输入层:这是数据进入网络的地方。每个输入节点代表了数据集中的一个特征。

- 隐藏层:这些层位于输入层和输出层之间。隐藏层可以有一个或多个。这些层是神经网络进行复杂计算和特征提取的地方。

- 输出层:输出层提供了最终的输出,它可以是一个分类(如猫或狗)、一个连续值(如房价预测)等。

3. 激活函数的作用

激活函数在神经网络中扮演着至关重要的角色。它们决定了某个神经元是否应该被激活,从而影响信息在网络中的流动。常见的激活函数包括:

- Sigmoid函数:将输入压缩到0和1之间,通常用于二分类问题。

- ReLU函数(Rectified Linear Unit):对于正输入保持不变,而将负输入置为0。它在实践中非常受欢迎,因为它有助于缓解梯度消失问题,并且计算上更高效。

- Softmax函数:通常用于多分类问题的输出层,可以将输出转换为概率分布。

通过这些基础理论的理解,我们可以开始探索神经网络是如何接收、处理信息,并从中学习的。这构成了我们深入探究神经网络传播机制的基础。

三、前向传播

前向传播是神经网络处理信息的基本过程,它涉及将输入数据通过网络的每一层直至输出层。这个过程可以分为几个关键步骤:

1. 数据流动:输入到输出

神经网络的起点是输入层,这里的每个节点代表输入数据中的一个特征。这些输入数据被传递到第一个隐藏层。

2. 加权和与激活

每个隐藏层的神经元对来自前一层的输入执行两个主要操作:

-

加权和(Weighted Sum):每个输入乘以相应的权重,并加上一个偏置值。这个加权和表达了输入数据在当前神经元中的总影响。

[ 加权和 = (输入1 × 权重1) + (输入2 × 权重2) + … + 偏置 ]

-

激活(Activation):加权和随后被送入激活函数。激活函数的选择对神经网络的性能和适应性有重大影响。它决定了神经元的输出,并将该输出传递到下一层。

3. 示例:简单网络的前向传播

为了更好地理解,让我们考虑一个简单的例子。假设我们有一个由一个输入层(两个节点),一个隐藏层(三个节点),和一个输出层(一个节点)组成的神经网络。

- 输入层:我们有两个输入 ( X 1 X_1 X1 ) 和 ( X 2 X_2 X2 )。

- 隐藏层:每个输入都与隐藏层的每个神经元相连,每个连接都有一个权重。例如,隐藏层的第一个神经元将计算

( ( X 1 × W 11 ) + ( X 2 × W 21 ) + 偏置 ) ( (X_1× W_{11}) + (X_2 × W_{21}) + 偏置 ) ((X1×W11)+(X2×W21)+偏置)

然后应用激活函数。 - 输出层:隐藏层的每个神经元输出经过类似的处理,最终得到单个输出值。

在这个过程中,数据从输入层流向输出层,通过每个神经元的加权和和激活函数的处理。这种从输入到输出的直接流动定义了前向传播的过程。

四、损失函数与性能评估

在神经网络的学习过程中,损失函数和性能评估是不可或缺的部分。它们提供了衡量模型性能的标准,指导模型的优化过程。

1. 损失函数的定义与重要性

损失函数(也称为代价函数)衡量了模型的预测值与实际值之间的差异。它是一个非负值,其中较小的损失表示更好的模型。在训练过程中,我们的目标是最小化这个损失函数。常见的损失函数包括:

-

均方误差(MSE):用于回归问题,计算预测值与实际值差的平方的平均值。

M S E = 1 n ∑ i = 1 n ( 预测 值 i − 实际 值 i ) 2 MSE = \frac{1}{n} \sum_{i=1}^{n} (预测值_i - 实际值_i)^2 MSE=n1i=1∑n(预测值i−实际值i)2

-

交叉熵损失:用于分类问题,特别是在二分类和多分类中,衡量预测概率分布与实际分布之间的差异。

-

对数损失(Log Loss):一种特殊的交叉熵损失,在二分类问题中常用。

2. 常见的损失函数类型

- 对于二分类问题:通常使用二元交叉熵损失函数。

- 对于多分类问题:使用多类别交叉熵损失。

- 对于回归问题:均方误差(MSE)或均方根误差(RMSE)是常用的选择。

3. 评估模型性能的指标

除了损失函数,还有其他一些指标可以用来评估模型的性能,包括:

- 准确度(Accuracy):尤其在分类问题中,准确度是最直观的性能指标,表示正确分类的比例。

- 精确度(Precision)和召回率(Recall):特别重要在那些不平衡数据集的分类问题中,它们分别表示预测为正的样本中实际为正的比例,以及所有实际为正的样本中被正确预测为正的比例。

- F1分数:精确度和召回率的调和平均值,是一个综合指标,尤其在类别不平衡的情况下很有用。

4. 性能评估的实际应用

在实际应用中,根据问题的性质选择合适的损失函数和性能指标至关重要。例如,对于一个涉及重要医疗诊断的模型,我们可能会更注重召回率,因为漏诊是不可接受的。而在一个推荐系统中,精确度可能更为重要。

损失函数和性能评估是神经网络训练的指南针。它们不仅指示了模型当前的表现,还指引着模型优化的方向。理解这些概念对于设计有效的神经网络和解释其性能至关重要。接下来,我们将探讨反向传播和梯度下降,这些是优化这些损失函数的关键技术。

五、反向传播与梯度下降

反向传播和梯度下降是神经网络中用于优化损失函数的关键技术。这些技术共同工作,帮助网络通过调整其权重来学习和提升性能。

1. 反向传播的原理

反向传播是一种高效的算法,用于计算损失函数对每个权重的导数(即梯度)。它通过以下步骤实现:

- 计算损失:首先,在前向传播的过程中,数据通过网络流动并产生一个输出。这个输出与真实值进行比较,计算出损失。

- 反向传递:接着,算法从输出层开始,逆向通过网络,逐层计算损失函数相对于每个权重的梯度。这个过程利用了链式法则来有效地计算梯度。

2. 梯度下降:核心优化算法

梯度下降是一种用于最小化损失函数的优化算法。它通过以下步骤工作:

-

计算梯度:首先计算损失函数相对于模型参数(权重和偏置)的梯度。

-

更新参数:然后,按照梯度下降的方向调整参数。具体来说,参数会朝着减少损失函数值的方向更新。

[ 新的权重 = 旧的权重 - 学习率 × 梯度 ]

-

学习率:这是一个关键的超参数,它决定了在梯度下降过程中我们移动的步长。太大的学习率可能会导致过度调整甚至发散,而太小的学习率会导致学习过程过慢。

3. 变体与改进:动量、RMSprop等

虽然标准的梯度下降算法在很多情况下都很有效,但它也有局限性,比如可能陷入局部最小值或者收敛速度慢。为了克服这些问题,研究者们开发了几种改进算法:

- 动量(Momentum):这种方法考虑了之前梯度的方向,有助于加速学习过程,特别是在面对陡峭的坡度或曲折的路径时。

- RMSprop:这种方法调整学习率,使其对于每个参数都是不同的,这有助于更快地找到全局最小值。

- Adam优化器:结合了动量和RMSprop的特点,通常在实践中提供了最好的性能。

反向传播和梯度下降是神经网络中最为核心的概念之一。它们使网络能够从错误中学习,并逐渐提升性能。理解这些过程是理解神经网络如何优化和提高其准确性的关键。接下来,我们将探讨如何通过正则化和超参数调优来进一步提升神经网络的性能。

六、正则化与超参数调优

在神经网络的训练过程中,正则化和超参数调优发挥着至关重要的作用。它们帮助提升模型的泛化能力,即在未见过的数据上的表现能力,并防止过拟合,这是指模型在训练数据上表现良好但在新数据上表现不佳的现象。

1. 避免过拟合:正则化技术

正则化是添加到损失函数中的一项额外的项,用来惩罚复杂的模型。常见的正则化技术包括:

- L1正则化:在损失函数中添加权重的绝对值的和,倾向于创建一个稀疏权重矩阵,其中许多权重为零。

- L2正则化:在损失函数中添加权重的平方和,这鼓励模型使用更小的权重。这种技术也被称为权重衰减。

- Dropout:在训练过程中随机地暂时移除网络中的某些神经元。这可以被看作是一种让网络更加健壮,能够更好地泛化到新数据的方法。

2. 超参数的选择与影响

神经网络的性能在很大程度上依赖于超参数的选择。主要的超参数包括:

- 学习率:决定了在梯度下降过程中我们移动的步长大小。

- 批次大小(Batch Size):在一次迭代中用于训练的样本数量。

- 迭代次数(Epochs):整个训练数据集用于训练的次数。

- 网络结构:包括层数和每层的神经元数目。

- 激活函数:如ReLU、Sigmoid等。

3. 网络结构的调整

调整网络结构是一个试验和错误的过程。一般而言:

- 更深的网络:可以捕捉更复杂的模式,但也更容易过拟合。

- 更宽的网络:可以增加模型的容量,但计算成本也会增加。

4. 超参数调优方法

- 网格搜索(Grid Search):系统地遍历多种超参数组合,找到最优的组合。

- 随机搜索:随机选择超参数组合,有时可以更快地找到一个好的解决方案。

- 基于贝叶斯优化的方法:这些方法试图在搜索空间中找到最佳超参数,它们使用先前的评估结果来选择下一个评估点。

正则化和超参数调优对于构建高效、泛化能力强的神经网络至关重要。通过对这些技术的理解和应用,我们可以显著提高神经网络在处理实际问题时的表现。接下来,我们将探讨深度学习的一些挑战和应对策略,以进一步完善我们的神经网络知识。

七、深度学习的挑战与策略

深度学习是一种强大的工具,但它也带来了自己的一系列挑战。理解这些挑战及其解决策略对于构建高效的神经网络模型至关重要。

1. 梯度消失与梯度爆炸

- 问题定义:在深层网络中,梯度可能变得非常小(梯度消失)或非常大(梯度爆炸),这使得网络难以训练。

- 解决策略:

- 使用ReLU及其变体:这些激活函数可以缓解梯度消失问题。

- 权重初始化:如He或Xavier初始化,可以帮助在训练开始时缓解这些问题。

- 使用批量归一化:这有助于减少层输入分布的变化,从而缓解梯度问题。

2. 批量归一化与层归一化

- 概念:这些技术通过规范化层的输入或激活,帮助加快训练过程并提高性能。

- 实施:在模型的每个层之后或之前应用归一化,以保持数据分布的一致性。

3. 高级优化策略

- 优化算法:除了标准的梯度下降法,还可以使用如Adam、RMSprop等更高级的优化算法,这些算法结合了多种技巧,如动量和自适应学习率。

- 学习率衰减:随着时间的推移减小学习率,有助于模型在训练的后期更精细地调整权重。

4. 数据不足与数据增强

- 问题:数据量不足可能限制模型的表现。

- 解决策略:数据增强,如随机旋转、缩放、剪裁等手段,可以人为地扩大训练集。

5. 过拟合的进一步对策

- 正则化技术:除了L1和L2正则化,还可以使用Dropout来防止过拟合。

- 早停(Early Stopping):在验证集的性能不再提升时停止训练,以防止过拟合。

6. 解释性与可视化

- 挑战:深度学习模型常被视为“黑盒子”,难以解释和理解。

- 策略:使用各种可视化技术和工具来理解模型的决策过程,如特征图可视化、激活函数可视化等。

这些挑战及其相应的策略揭示了深度学习不仅仅是关于构建和训练模型的技术挑战,还包括对数据的理解、模型的优化和解释性的重要性。通过应对这些挑战,我们可以构建更健壮、更有效、更可靠的神经网络模型。接下来,我们将通过一系列实例研究来展示这些概念和技术在实际应用中的运用。

八、实例研究

在这一部分,我们将通过几个精选的实例研究来展示深度学习和神经网络在实际应用中的强大能力。这些案例不仅展示了理论知识的实际应用,还体现了解决实际问题时所面临的挑战和创新解决方案。

1. 应用案例分析

- 图像识别(Image Recognition):例如,使用卷积神经网络(CNN)进行图像分类。这一案例可以展示如何处理和分析视觉数据,以及如何使用深度学习来识别图像中的对象。

- 自然语言处理(NLP):例如,使用循环神经网络(RNN)或Transformer进行文本翻译。这个案例揭示了如何处理序列数据,以及如何使机器理解和生成人类语言。

- 推荐系统:使用深度学习构建个性化推荐系统,如音乐或商品推荐。这可以展示如何使用用户数据来预测其偏好。

2. 经典网络架构解析

- LeNet:早期的卷积神经网络,用于手写数字识别,展示了CNN的基本原理。

- AlexNet:在图像识别领域的突破性网络,其成功展示了深度卷积神经网络的强大能力。

- Transformer:在NLP领域大放异彩的架构,其自注意力机制为处理序列数据提供了新的视角。

3. 当前研究趋势与未来方向

- 神经网络的解释性:探讨如何使深度学习模型更加透明和可解释。

- 自适应学习和元学习:研究如何使神经网络能够更好地适应新任务和环境。

- 能量效率和模型压缩:随着深度学习模型变得越来越大,如何设计更节能且高效的网络成为研究的热点。

通过这些实例研究,我们可以看到神经网络和深度学习技术在不同领域的广泛应用,并且可以理解这些技术是如何适应并解决各种实际问题的。这些案例不仅展示了深度学习的潜力,还指出了未来研究和发展的方向。

九、结语

随着我们深入探讨了神经网络的传播机制、损失函数、优化策略、以及通过实例研究的具体应用,我们可以看到,深度学习和神经网络不仅是当前科技领域最激动人心的进展之一,也是推动未来创新的强大引擎。

神经网络模仿人类大脑的工作方式,通过学习和适应不断进化,展现出了解决复杂问题的惊人能力。从图像识别到自然语言处理,从推荐系统到自动驾驶汽车,深度学习正在改变我们的生活方式,开启了一扇通往未来技术世界的大门。

然而,正如我们在探索中看到的,深度学习仍然面临着诸多挑战,如模型解释性、数据依赖性和算法效率等。这些挑战不仅为研究人员提供了探索的机会,也为工业界提供了不断创新和进步的动力。

我们正处于一个迅速变化的时代,深度学习和神经网络作为这一时代的重要标志,不仅是计算机科学的一个分支,更是一个跨学科、跨领域融合创新的领域。无论您是AI的初学者,还是寻求深入了解的专家,都可以在这个领域中找到激动人心的机遇。

最后,希望这篇文章能为您理解神经网络的奥秘提供帮助,并激发您继续探索这一迷人领域的热情。神经网络的未来充满无限可能,让我们共同期待并参与塑造这个未来。

感谢您的阅读,希望这篇深入而全面的探讨能够启发思考,引领您进一步探索神经网络的奥秘。欢迎在评论区分享您的想法和问题,让我们共同进步!

们正处于一个迅速变化的时代,深度学习和神经网络作为这一时代的重要标志,不仅是计算机科学的一个分支,更是一个跨学科、跨领域融合创新的领域。无论您是AI的初学者,还是寻求深入了解的专家,都可以在这个领域中找到激动人心的机遇。

最后,希望这篇文章能为您理解神经网络的奥秘提供帮助,并激发您继续探索这一迷人领域的热情。神经网络的未来充满无限可能,让我们共同期待并参与塑造这个未来。

感谢您的阅读,希望这篇深入而全面的探讨能够启发思考,引领您进一步探索神经网络的奥秘。欢迎在评论区分享您的想法和问题,让我们共同进步!

相关文章:

解密神经网络:深入探究传播机制与学习过程

解密神经网络:深入探究传播机制与学习过程 文章目录 解密神经网络:深入探究传播机制与学习过程一、引言二、基础理论1. 人工神经元:构建块的定义2. 神经网络的结构3. 激活函数的作用 三、前向传播1. 数据流动:输入到输出2. 加权和…...

linux usb设备网络共享 usb/ip

USB设备的网络共享可以通过USB/IP来实现, USB/IP把USB I/O信息封装成TCP/IP格式在网络端传输 ,可以实现usb的全部功能,且跨平台,是个透明的设备共享机制。 一、服务端 $sudo modprobe usbip-core$sudo modprobe usbip_host$usbip…...

如何通过系统命令排查账号安全?

如何通过系统命令排查账号安全 query user 查看当前登录账号 logoff id 注销用户id net user 查看用户 net user username 查看用户登录情况 lusrmgr.msc 查看隐藏账号 winR打开regedit注册表 找到计算机\HEKY_LOCAL_MACHINE\SAM\SAM\右键给与用户读写权限 刷新打开 HKEY…...

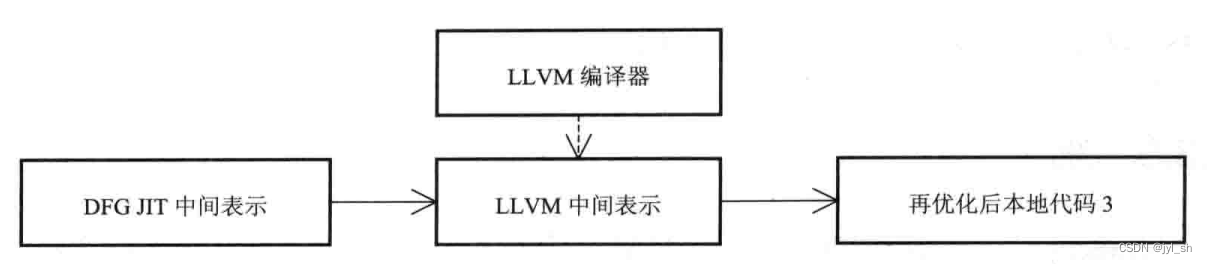

《WebKit 技术内幕》学习之九(3): JavaScript引擎

3 JavaScriptCore引擎 3.1 原理 JavaScriptCore引擎是WebKit中的默认JavaScript引擎,也是苹果在开源WebKit项目之后,开源的另外一个重要的项目。同其他很多引擎一样,在刚开始的时候它的主要部分是一个基于抽象语法树的解释器,这…...

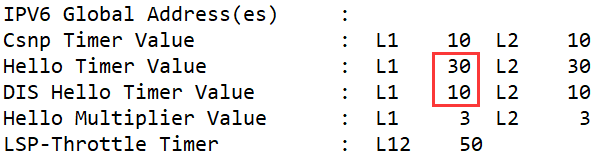

IS-IS:05 ISIS开销值和协议优先级

IS-IS 协议为路由器的每个 IS-IS 接口定义并维护了一个 level-1 开销值和一个 level-2开销值。开销值可以在接口上或者全局上手动配置,也可以使用 auto-cost自动计算确定。 修改接口cost: int g0/0/0 isis cost 50修改全局cost: isis cir…...

群辉NAS的远程访问

群辉NAS是私有云存储,局域网访问很容易【详见:网上邻居访问设置、其它设备的访问设置】,远程访问相对复杂,涉及很多关键因素,现将过程记录如下: 目录 1、互联网接入 2、绑定MAC与IP地址 3、路由器开启5…...

构建未来学堂:在线教育系统开发技术实践

在当今数字化时代,在线教育系统的开发越发显得至关重要。本文将带你深入了解在线教育系统的开发,涉及到关键的技术实践和代码示例。我们将采用现代化技术栈,为未来学堂的搭建提供实用的指南。 技术栈选择 在开始实际的开发之前,…...

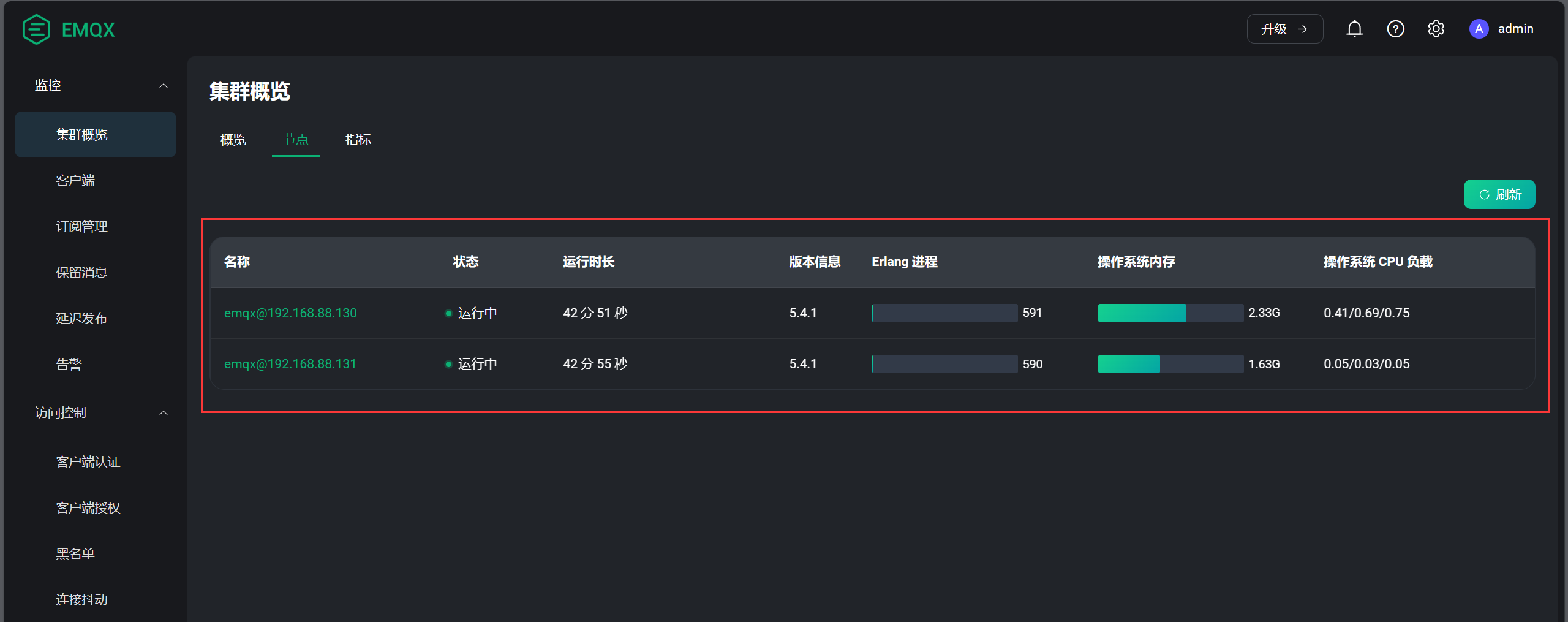

EMQX 单机及集群搭建

目录 1. 通过 Yum 源安装(CentOS7 单机安装) 1.1. 通过以下命令配置 EMQX Yum 源: 1.2. 运行以下命令安装 EMQX: 1.3. 运行以下命令启动 EMQX: 1.4. 访问 http://192.168.88.130:18083,默认用户名: adm…...

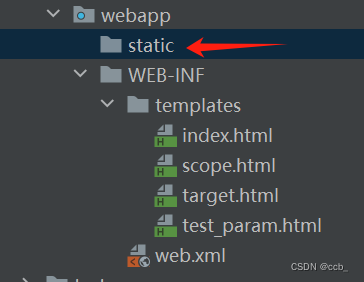

SpringMVC-对静态资源的访问

1.工程中加入静态资源 在webapp下创建static文件夹,此文件夹专门放入静态资源 2.使项目可以处理静态资源的请求 在SpringMVC配置文件中添加以下语句 1.引入命名空间 xmlns:mvc"http://www.springframework.org/schema/mvc" xsi:schemaLocation“http…...

形参和实参

目录 形参(形式参数): 实参(实际参数): 形参和实参的区别和联系 具体实例: 当我们谈论"形参"和"实参"时,可以用以下类比来解释它们之间的关系: 形参…...

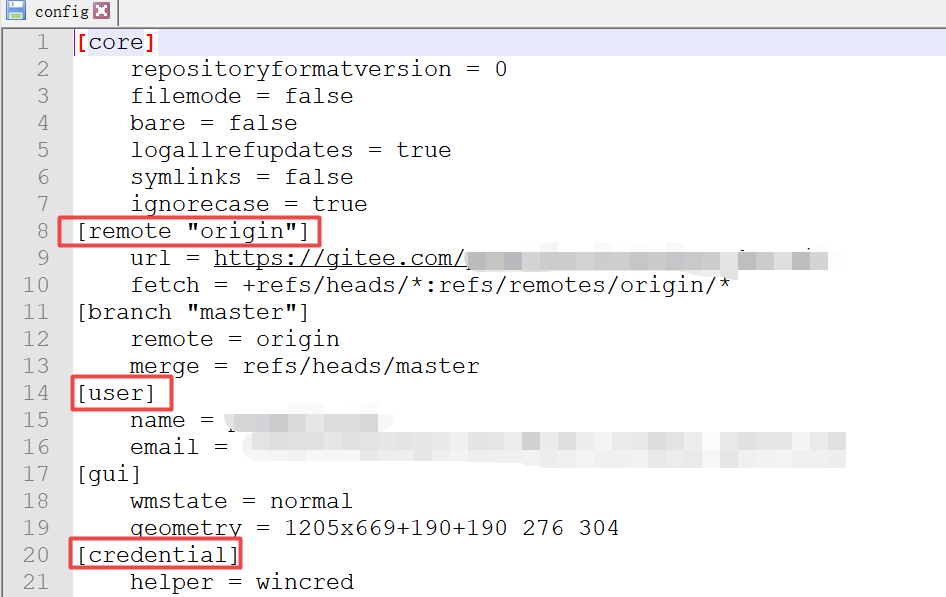

[git] windows系统安装git教程和配置

一、何为Git Git(读音为/gɪt/)是一个开源的分布式版本控制系统,可以有效、高速地处理从很小到非常大的项目版本管理。 二、git安装包 有2种版本,Git for Windows Setup和Git for Windows Portable(便携版)两个版本都可以。 三、Git for Windows Por…...

php的性能要比node.js高很多吗?

在当今的编程世界中,PHP和Node.js是两种广泛使用的服务器端编程语言。虽然它们都用于构建高效的网络应用程序,但关于它们性能的争论一直存在。有些人认为PHP的性能要比Node.js高很多,而另一些人则持相反意见。 性能通常指的是计算机程序或系…...

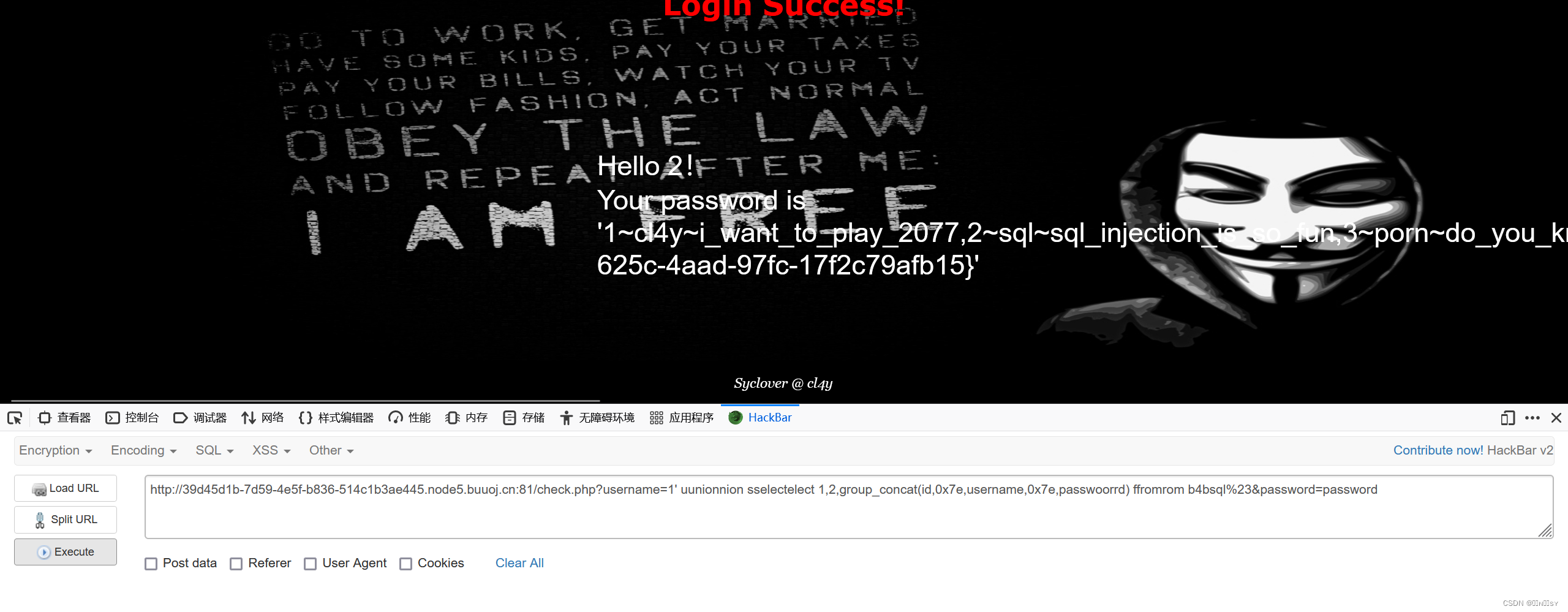

[极客大挑战 2019]BabySQL1

发现union select被过滤了,双写绕过 or、from被过滤 where被过滤 在b4bysql中找到flag...

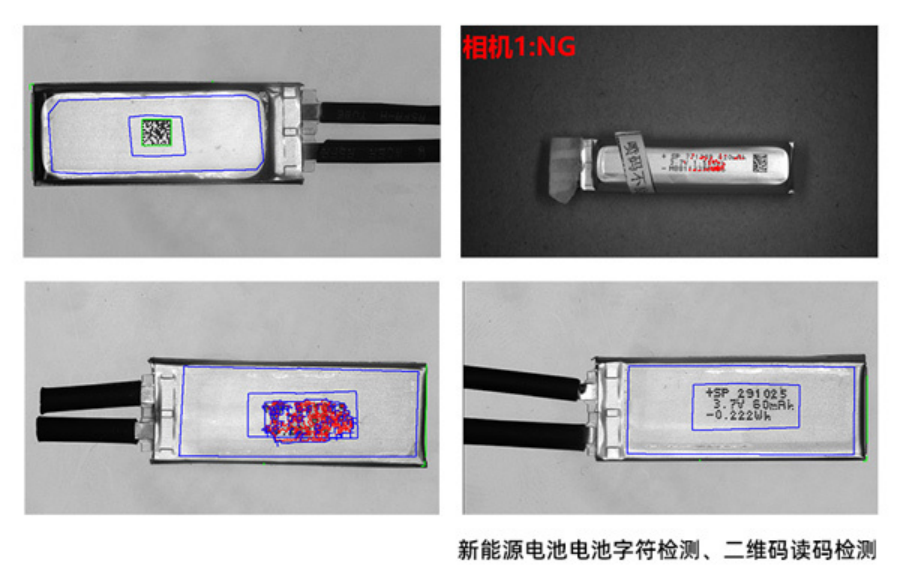

机器视觉在OCR字符检测的应用

在产品质量 检测过程中,对于字符、条码等标识信息的识别、读取、检测是非常重要的一部分,比如在食品饮料包装检测中,生产日期 、保质期 、生产批号 、条码等字符信息是产品管理和追溯必不可缺的,因此利用机器视觉技术进行OCR字符采…...

讲清楚浅拷贝和深拷贝

先放出实现浅拷贝和深拷贝的一些方法(直接食用): 1.浅拷贝: 浅拷贝在拷贝对象的时候,对于对象最外一层实现的是普通的值拷贝,对于对象里面的对象是浅拷贝,只复制地址不复制地址对应的值。 /* 方法1.1:扩…...

[足式机器人]Part2 Dr. CAN学习笔记- 最优控制Optimal Control Ch07

本文仅供学习使用 本文参考: B站:DR_CAN Dr. CAN学习笔记 - 最优控制Optimal Control Ch07-1最优控制问题与性能指标 1. 最优控制问题与性能指标2. 动态规划 Dynamic Programming2.1 基本概念2.2 代码详解2.3 简单一维案例 3. 线性二次型调节器ÿ…...

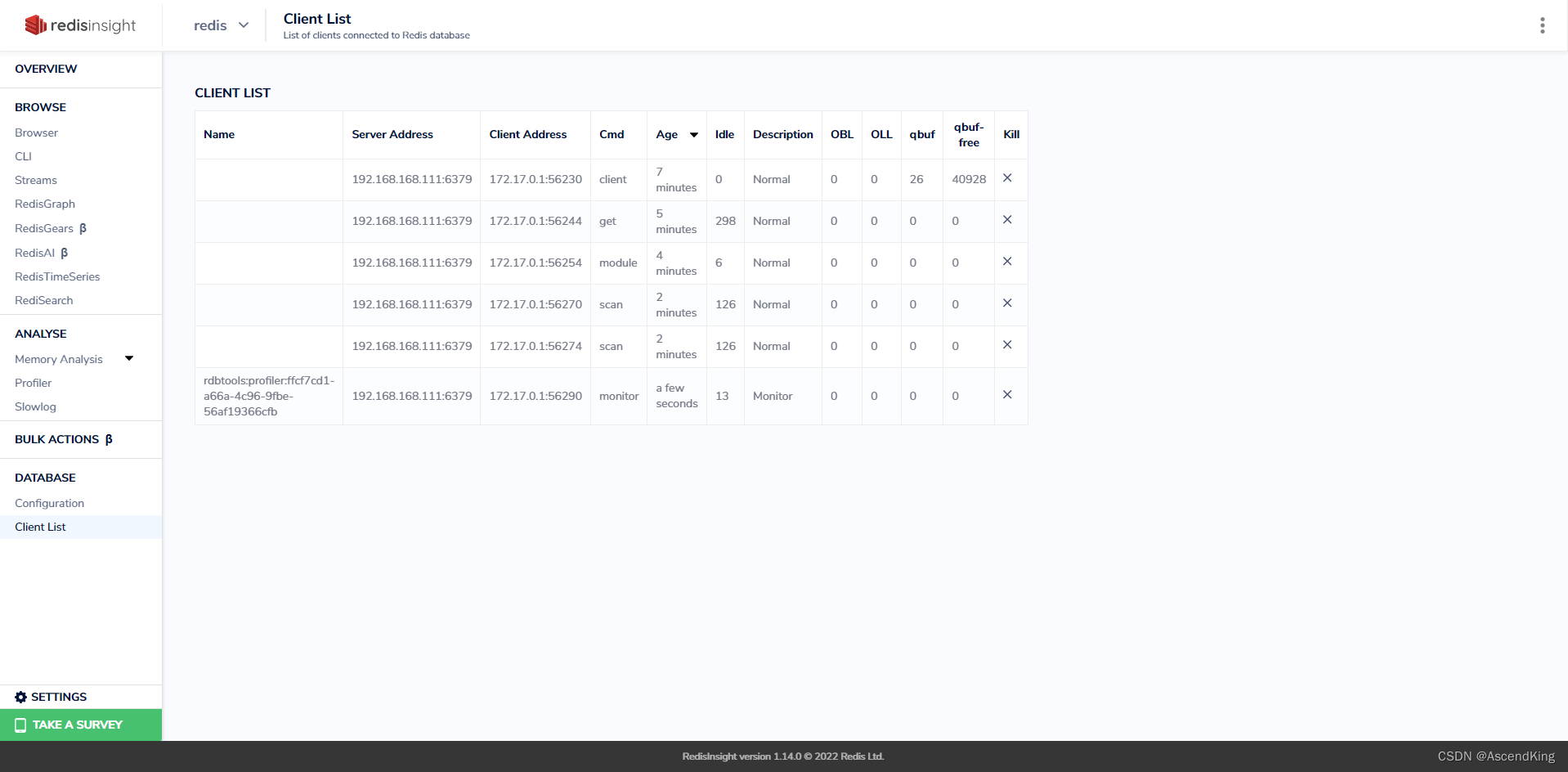

RedisInsight详细安装教程

简介 RedisInsight 是一个直观高效的 Redis GUI 管理工具,它可以对 Redis 的内存、连接数、命中率以及正常运行时间进行监控,并且可以在界面上使用 CLI 和连接的 Redis 进行交互(RedisInsight 内置对 Redis 模块支持)。 RedisIn…...

maven组件升级报错经验汇总

1. NosuchMethodError org.springframework.beans.factory.support.genericBeanDefinition(xxxxx) 2. ClassNotFoundException: org.springframework.boot.SpringApplication 可能冲突的依赖是: <dependency><groupId>org.springframework.boot</g…...

JS 中的 async 与 await

课程地址 有 4 个返回 Promise 对象的函数 ABCD,现在想让这 4 个 Promise 顺序执行: const isA true; const isB true; const isC true; const isD true;function A() {return new Promise((resolve, reject) > {console.log("running A&q…...

)

SQL 系列教程(六)

目录 SQL FOREIGN KEY 约束 SQL FOREIGN KEY 约束 创建表时的 FOREIGN KEY 约束 修改表时的 FOREIGN KEY 约束 撤销 FOREIGN KEY 约束 SQL CHECK 约束 SQL CHECK 约束 创建表时的 CHECK 约束 修改表的 CHECK 约束 撤销 CHECK 约束 SQL DEFAULT 约束 SQL DEFAULT 约…...

UE5 学习系列(二)用户操作界面及介绍

这篇博客是 UE5 学习系列博客的第二篇,在第一篇的基础上展开这篇内容。博客参考的 B 站视频资料和第一篇的链接如下: 【Note】:如果你已经完成安装等操作,可以只执行第一篇博客中 2. 新建一个空白游戏项目 章节操作,重…...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

MMaDA: Multimodal Large Diffusion Language Models

CODE : https://github.com/Gen-Verse/MMaDA Abstract 我们介绍了一种新型的多模态扩散基础模型MMaDA,它被设计用于在文本推理、多模态理解和文本到图像生成等不同领域实现卓越的性能。该方法的特点是三个关键创新:(i) MMaDA采用统一的扩散架构…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

Java线上CPU飙高问题排查全指南

一、引言 在Java应用的线上运行环境中,CPU飙高是一个常见且棘手的性能问题。当系统出现CPU飙高时,通常会导致应用响应缓慢,甚至服务不可用,严重影响用户体验和业务运行。因此,掌握一套科学有效的CPU飙高问题排查方法&…...

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习)

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习) 一、Aspose.PDF 简介二、说明(⚠️仅供学习与研究使用)三、技术流程总览四、准备工作1. 下载 Jar 包2. Maven 项目依赖配置 五、字节码修改实现代码&#…...

论文笔记——相干体技术在裂缝预测中的应用研究

目录 相关地震知识补充地震数据的认识地震几何属性 相干体算法定义基本原理第一代相干体技术:基于互相关的相干体技术(Correlation)第二代相干体技术:基于相似的相干体技术(Semblance)基于多道相似的相干体…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...