【Java万花筒】数据的安全钥匙:Java的加密与保护方法

编码的盾牌:Java开发人员的安全性武器库

前言

在当今数字化时代,保护用户数据和信息的安全已成为开发人员的首要任务。无论是在Web应用程序开发还是安全测试中,加密和安全性都是至关重要的。本文将介绍六个Java库和工具,它们为开发人员提供了实现加密和安全性的强大功能。

欢迎订阅专栏:Java万花筒

文章目录

- 编码的盾牌:Java开发人员的安全性武器库

- 前言

- 1. OWASP Java Encoder

- 1.1 概述

- 1.2 库特点与功能

- 1.3 应用场景

- 1.4 防御XSS攻击

- 1.4.1 在HTML中使用OWASP Java Encoder

- 1.4.2 在JavaScript中使用OWASP Java Encoder

- 1.5 高级配置选项

- 2. ZAP

- 2.1 概述

- 2.2 库特点与功能

- 2.3 应用场景

- 2.4 定制扫描配置

- 2.5 集成ZAP到自动化流程

- 3. Burp Suite API

- 3.1 概述

- 3.2 库特点与功能

- 3.3 应用场景

- 3.4 自定义漏洞检测

- 3.5 集成其他工具和库

- 4. Apache Shiro

- 4.1 概述

- 4.2 库特点与功能

- 4.3 应用场景

- 4.4 自定义身份认证和授权

- 4.5 会话管理和记住我功能

- 5. OWASP Java HTML Sanitizer

- 5.1 概述

- 5.2 库特点与功能

- 5.3 应用场景

- 5.4 自定义策略和配置

- 5.5 整合OWASP Java HTML Sanitizer到Web应用

- 6. Apache Commons Crypto

- 6.1 概述

- 6.2 库特点与功能

- 6.3 应用场景

- 6.4 密码学随机数生成

- 6.5 密钥管理

- 总结

1. OWASP Java Encoder

1.1 概述

OWASP Java Encoder是一个用于防止Web应用程序中的编码问题的Java库。它提供了一组安全的编码和解码方法,可用于处理用户输入数据、输出到Web页面或其他目标,并防止常见的安全漏洞,如跨站点脚本(XSS)和SQL注入攻击。

1.2 库特点与功能

- 提供了各种编码方法,包括HTML编码、URL编码、JavaScript编码等,以防止特殊字符和恶意代码注入。

- 支持字符集、特殊字符白名单和编码规则的自定义配置,以满足不同应用程序的需求。

- 提供了一组简单易用的API,使开发人员能够轻松地在应用程序中使用编码方法。

1.3 应用场景

以下是一个示例代码片段,演示了如何使用OWASP Java Encoder进行HTML编码:

import org.owasp.encoder.Encode;public class HtmlEncoderExample {public static void main(String[] args) {String input = "<script>alert('XSS');</script>";String encoded = Encode.forHtml(input);System.out.println("Encoded HTML: " + encoded);}

}

该代码段中,我们通过调用Encode.forHtml()方法对输入字符串进行HTML编码,以防止XSS攻击。输出结果将是经过编码的HTML字符串:“<script>alert(‘XSS’);</script>”。

1.4 防御XSS攻击

防御跨站点脚本(XSS)攻击是OWASP Java Encoder 的主要功能之一。通过对用户输入进行适当的编码,可以防止恶意用户注入JavaScript代码,从而保护Web应用程序免受XSS攻击的威胁。以下是一个更详细的示例,演示如何在不同上下文中使用OWASP Java Encoder 来防御XSS攻击:

1.4.1 在HTML中使用OWASP Java Encoder

import org.owasp.encoder.Encode;public class HtmlXssDefenseExample {public static void main(String[] args) {String userInput = "<script>alert('XSS');</script>";String encodedHtml = Encode.forHtml(userInput);System.out.println("Encoded HTML: " + encodedHtml);}

}

在此示例中,用户输入包含一个潜在的XSS攻击脚本。通过使用Encode.forHtml()方法,我们将用户输入进行HTML编码,确保任何尝试注入脚本的特殊字符都被转义,防止XSS攻击。

1.4.2 在JavaScript中使用OWASP Java Encoder

import org.owasp.encoder.Encode;public class JavaScriptXssDefenseExample {public static void main(String[] args) {String userInput = "alert('XSS');";String encodedJs = Encode.forJavaScript(userInput);System.out.println("Encoded JavaScript: " + encodedJs);}

}

在这个例子中,我们演示了如何使用Encode.forJavaScript()方法来防御在JavaScript上下文中的XSS攻击。通过对用户输入进行JavaScript编码,我们确保任何尝试注入恶意代码的尝试都会被处理,从而提高应用程序的安全性。

1.5 高级配置选项

OWASP Java Encoder 提供了高级配置选项,允许开发人员根据其应用程序的具体需求进行自定义。以下是一个示例,演示如何使用字符集、特殊字符白名单和编码规则的自定义配置:

import org.owasp.encoder.Encode;

import org.owasp.encoder.Encoder;public class CustomConfigurationExample {public static void main(String[] args) {Encoder customEncoder = Encode.getCustomEncoder().addSafeCharacter('$').setCharset("UTF-8").setEncodingRule(Encode.ENCODING_RULES_URL).build();String userInput = "Hello $ World!";String encoded = customEncoder.encodeForHtml(userInput);System.out.println("Custom Encoded HTML: " + encoded);}

}

在这个例子中,我们创建了一个自定义的编码器,指定了安全字符($)、字符集(UTF-8)和编码规则(URL编码)。这使得开发人员能够更精细地控制编码过程,以适应他们应用程序的需求。

以上是 OWASP Java Encoder 的一些高级用法,可以帮助开发人员更好地保护其Web应用程序免受编码相关的安全威胁。

2. ZAP

2.1 概述

ZAP(Zed Attack Proxy)是一个开源的网络应用程序渗透测试工具,用于评估Web应用程序的安全性。它提供了一系列强大的功能,包括主动扫描、被动扫描、漏洞检测、安全漏洞报告等。

2.2 库特点与功能

- 提供了直观易用的用户界面,允许用户通过图形界面或API进行扫描和测试。

- 支持多种协议和技术,包括HTTP、HTTPS、SOAP、REST、WebSockets等。

- 提供了自动化扫描功能,能够发现常见的安全漏洞,如跨站点脚本(XSS)、SQL注入、命令注入等。

- 支持自定义插件和脚本,能够扩展其功能以满足特定需求。

2.3 应用场景

以下是一个示例代码片段,演示了如何使用ZAP API进行简单的漏洞扫描:

import org.zaproxy.clientapi.core.ClientApi;public class ZapScanExample {public static void main(String[] args) {try {ClientApi clientApi = new ClientApi("localhost", 8080);String targetUrl = "http://example.com";String scanId = clientApi.spider.scan(targetUrl, null, null, null, null);clientApi.spider.waitForScanToFinish(scanId);clientApi.ascan.scan(targetUrl, "true", "false", null, null, null);clientApi.ascan.waitForScanToFinish(null);String alertsXml = clientApi.core.xmlreport();System.out.println(alertsXml);} catch (Exception e) {e.printStackTrace();}}

}

该代码段中,我们使用ZAP API创建了一个与本地ZAP代理的客户端连接,并对指定的URL进行了蜘蛛和主动扫描。最后,我们获取了扫描的安全漏洞报告并输出为XML格式。

2.4 定制扫描配置

ZAP提供了丰富的配置选项,允许用户根据特定需求进行定制化的扫描配置。以下是一个示例,演示如何设置ZAP扫描的一些定制参数:

import org.zaproxy.clientapi.core.ClientApi;public class ZapCustomScanExample {public static void main(String[] args) {try {ClientApi clientApi = new ClientApi("localhost", 8080);String targetUrl = "http://example.com";// 配置被动扫描clientApi.pscan.enableAllScanners();// 配置主动扫描String policyName = "custom_policy";String scanPolicy = "medium"; // 设置扫描策略为中等clientApi.ascan.setScannerPolicy(policyName, scanPolicy);// 启动被动扫描和主动扫描clientApi.pscan.enableAllScanners();clientApi.ascan.scan(targetUrl, "true", "false", null, null, policyName);clientApi.ascan.waitForScanToFinish(null);// 获取报告String alertsXml = clientApi.core.xmlreport();System.out.println(alertsXml);} catch (Exception e) {e.printStackTrace();}}

}

在这个例子中,我们展示了如何启用被动扫描器和配置主动扫描器的扫描策略。通过定制这些参数,用户可以更精确地控制ZAP对目标应用程序的渗透测试。

2.5 集成ZAP到自动化流程

ZAP不仅可以通过GUI进行操作,还可以通过API进行自动化。以下是一个示例,演示如何集成ZAP到自动化测试流程中:

import org.zaproxy.clientapi.core.ClientApi;public class ZapAutomationExample {public static void main(String[] args) {try {ClientApi clientApi = new ClientApi("localhost", 8080);String targetUrl = "http://example.com";// 执行自动化扫描clientApi.autoupdate.update();clientApi.spider.scan(targetUrl, null, null, null, null);clientApi.spider.waitForScanToFinish(null);clientApi.ascan.scan(targetUrl, "true", "false", null, null, null);clientApi.ascan.waitForScanToFinish(null);// 获取报告String alertsXml = clientApi.core.xmlreport();System.out.println(alertsXml);} catch (Exception e) {e.printStackTrace();}}

}

这个例子展示了如何使用ZAP API进行自动化测试,包括自动更新、蜘蛛扫描和主动扫描。通过将ZAP集成到自动化测试流程中,可以更方便地进行定期的安全性评估。

以上是 ZAP 的一些高级用法,可以帮助开发人员更好地评估和提高其Web应用程序的安全性。

3. Burp Suite API

3.1 概述

Burp Suite是一个广泛使用的网络应用程序渗透测试工具。它的API允许开发人员通过编写Java代码来扩展Burp Suite的功能,并与其交互。通过使用Burp Suite API,开发人员可以自动化执行各种任务,如扫描目标应用程序、修改请求和响应、创建自定义插件等。

3.2 库特点与功能

- 提供了丰富的API,包括拦截器、扫描器、代理、报告生成等功能,以实现对目标应用程序的深入测试和分析。

- 可以通过编写自定义插件来更改请求和响应,添加自定义的漏洞检测逻辑,并集成其他工具和库。

- 支持与其他网络安全工具和框架的集成,如Metasploit、Nmap等。

3.3 应用场景

以下是一个示例代码片段,演示了如何使用Burp Suite API创建一个简单的插件来修改请求和响应:

import burp.IHttpRequestResponse;

import burp.IHttpService;

import burp.IBurpExtender;

import burp.IBurpExtenderCallbacks;

import burp.IProxyListener;public class CustomBurpPlugin implements IBurpExtender, IProxyListener {private IBurpExtenderCallbacks callbacks;@Overridepublic void registerExtenderCallbacks(IBurpExtenderCallbacks callbacks) {this.callbacks = callbacks;callbacks.setExtensionName("Custom Burp Plugin");callbacks.registerProxyListener(this);}@Overridepublic void processProxyMessage(boolean messageIsRequest, IInterceptedProxyMessage message) {if (messageIsRequest) {IHttpRequestResponse requestResponse = message.getMessageInfo();byte[] request = requestResponse.getRequest();byte[] modifiedRequest = modifyRequest(request);requestResponse.setRequest(modifiedRequest);} else {IHttpRequestResponse requestResponse = message.getMessageInfo();byte[] response = requestResponse.getResponse();byte[] modifiedResponse = modifyResponse(response);requestResponse.setResponse(modifiedResponse);}}private byte[] modifyRequest(byte[] request) {// 在这里对请求进行修改return request;}private byte[] modifyResponse(byte[] response) {// 在这里对响应进行修改return response;}

}

以上代码是一个简单的Burp Suite插件示例,实现了IProxyListener接口并注册到Burp Suite中。通过实现processProxyMessage方法,我们可以拦截请求和响应,并对其进行自定义修改。

3.4 自定义漏洞检测

Burp Suite API还允许开发人员编写自定义的漏洞检测逻辑,以扩展Burp Suite的扫描功能。以下是一个示例,演示了如何创建一个简单的漏洞检测插件:

import burp.IBurpExtender;

import burp.IScannerCheck;

import burp.IScannerInsertionPointProvider;

import burp.IScannerInsertionPoint;public class CustomScannerCheck implements IBurpExtender, IScannerCheck, IScannerInsertionPointProvider {private IBurpExtenderCallbacks callbacks;@Overridepublic void registerExtenderCallbacks(IBurpExtenderCallbacks callbacks) {this.callbacks = callbacks;callbacks.setExtensionName("Custom Scanner Check");callbacks.registerScannerCheck(this);callbacks.registerScannerInsertionPointProvider(this);}@Overridepublic IScannerCheck insertScanCheck() {return this;}@Overridepublic List<IScannerInsertionPoint> getInsertionPoints(byte[] baseRequest) {// 在这里实现获取插入点的逻辑List<IScannerInsertionPoint> insertionPoints = new ArrayList<>();// 添加插入点到insertionPoints列表return insertionPoints;}@Overridepublic List<IScanIssue> doPassiveScan(IHttpRequestResponse baseRequestResponse) {// 在这里实现被动扫描的逻辑List<IScanIssue> issues = new ArrayList<>();// 添加扫描问题到issues列表return issues;}@Overridepublic List<IScanIssue> doActiveScan(IHttpRequestResponse baseRequestResponse, IScannerInsertionPoint insertionPoint) {// 在这里实现主动扫描的逻辑List<IScanIssue> issues = new ArrayList<>();// 添加扫描问题到issues列表return issues;}

}

这个示例插件实现了IScannerCheck和IScannerInsertionPointProvider接口,使其能够进行主动和被动扫描。通过实现doPassiveScan和doActiveScan方法,开发人员可以定义自己的漏洞检测逻辑,从而对目标应用程序进行深入的渗透测试。

3.5 集成其他工具和库

Burp Suite API的强大之处在于其灵活性,可以与其他网络安全工具和库集成,以进一步增强渗透测试的功能。以下是一个示例,演示了如何在Burp Suite中集成Metasploit框架:

import burp.IBurpExtender;

import burp.IMenuItem;public class MetasploitIntegration implements IBurpExtender, IMenuItem {private IBurpExtenderCallbacks callbacks;@Overridepublic void registerExtenderCallbacks(IBurpExtenderCallbacks callbacks) {this.callbacks = callbacks;callbacks.setExtensionName("Metasploit Integration");callbacks.registerMenuItem("Launch Metasploit", this);}@Overridepublic void menuItemClicked(String menuItemCaption, IHttpRequestResponse[] messageInfo) {if (menuItemCaption.equals("Launch Metasploit")) {// 在这里实现与Metasploit集成的逻辑launchMetasploit();}}private void launchMetasploit() {// 在这里实现启动Metasploit的逻辑}

}

通过实现IMenuItem接口,可以在Burp Suite的菜单中添加自定义菜单项。在这个例子中,当用户点击"Launch Metasploit"菜单项时,将触发与Metasploit的集成逻辑。这种集成方式使得开发人员能够方便地将Burp Suite与其他工具和框架结合使用,提高渗透测试的效率和全面性。

以上是 Burp Suite API 的一些高级用法,可以帮助开发人员更好地扩展和定制Burp Suite,以满足其渗透测试需求。

4. Apache Shiro

4.1 概述

Apache Shiro是一个强大且易于使用的Java安全框架,用于认证、授权和加密。它提供了一套简单的API,可用于保护应用程序的安全性,包括用户身份验证、访问控制、会话管理等。

4.2 库特点与功能

- 提供了灵活而易于理解的身份验证和授权机制,支持多种认证方式(如用户名/密码、加密令牌等)和授权策略(如角色、权限等)。

- 支持会话管理和记住我功能,以确保用户的安全和便利。

- 集成了密码哈希、加密、解密等功能,用于保护敏感信息的安全性。

4.3 应用场景

以下是一个示例代码片段,演示了如何使用Apache Shiro进行用户身份认证和授权:

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.subject.Subject;public class ShiroExample {public static void main(String[] args) {// 初始化Shiro安全管理器// ...// 获取当前用户SubjectSubject currentUser = SecurityUtils.getSubject();// 创建用户名/密码令牌UsernamePasswordToken token = new UsernamePasswordToken("username", "password");try {// 进行身份认证currentUser.login(token);// 执行授权检查if (currentUser.hasRole("admin")) {System.out.println("用户已授权为管理员");} else {System.out.println("用户无管理员权限");}} catch (Exception e) {// 处理身份认证异常e.printStackTrace();}// 退出登录currentUser.logout();}

}

以上代码演示了如何使用Apache Shiro进行用户身份认证和授权。通过初始化Shiro安全管理器和获取当前用户Subject,我们可以创建用户名/密码令牌并通过login()方法进行身份认证。之后,我们可以使用hasRole()方法检查当前用户是否具有特定角色,以进行授权检查。最后,我们通过logout()方法退出登录。

4.4 自定义身份认证和授权

Apache Shiro允许开发人员自定义身份认证和授权的逻辑,以满足特定应用程序的需求。以下是一个示例,演示如何创建自定义Realm并进行身份认证和授权:

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.AuthenticationInfo;

import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.SimpleAuthenticationInfo;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;public class CustomRealm extends AuthorizingRealm {@Overrideprotected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {// 获取用户名和密码UsernamePasswordToken userToken = (UsernamePasswordToken) token;String username = userToken.getUsername();char[] password = userToken.getPassword();// 在此处实现自定义身份认证逻辑,例如查询数据库验证用户名和密码// ...// 返回认证信息return new SimpleAuthenticationInfo(username, password, getName());}@Overrideprotected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {// 获取当前用户的身份信息String username = (String) principals.getPrimaryPrincipal();// 在此处实现自定义授权逻辑,例如查询数据库获取用户的角色和权限信息// ...// 返回授权信息SimpleAuthorizationInfo authorizationInfo = new SimpleAuthorizationInfo();// 添加用户的角色和权限authorizationInfo.addRole("admin");authorizationInfo.addStringPermission("user:read");return authorizationInfo;}

}

在这个例子中,我们创建了一个继承自AuthorizingRealm的自定义Realm,通过实现doGetAuthenticationInfo方法进行身份认证,实现doGetAuthorizationInfo方法进行授权。这使得开发人员可以根据实际需求定制认证和授权逻辑,例如从数据库中获取用户信息进行验证和授权。

4.5 会话管理和记住我功能

Apache Shiro提供了灵活的会话管理和记住我功能,以确保用户的安全性和便利性。以下是一个示例,演示了如何配置Shiro并使用会话管理和记住我功能:

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.subject.Subject;public class ShiroSessionExample {public static void main(String[] args) {// 创建IniSecurityManagerFactory并加载配置文件IniSecurityManagerFactory factory = new IniSecurityManagerFactory("classpath:shiro.ini");SecurityManager securityManager = factory.getInstance();SecurityUtils.setSecurityManager(securityManager);// 获取当前用户SubjectSubject currentUser = SecurityUtils.getSubject();// 创建用户名/密码令牌UsernamePasswordToken token = new UsernamePasswordToken("username", "password");try {// 进行身份认证currentUser.login(token);// 获取会话信息System.out.println("Session ID: " + currentUser.getSession().getId());System.out.println("Is Remembered: " + currentUser.isRemembered());} catch (Exception e) {// 处理身份认证异常e.printStackTrace();}// 退出登录currentUser.logout();}

}

在这个例子中,我们使用IniSecurityManagerFactory加载Shiro的配置文件(shiro.ini)。通过配置文件,我们可以启用会话管理和记住我功能。在认证成功后,我们通过currentUser.getSession()获取当前用户的会话信息,以及通过currentUser.isRemembered()检查用户是否选择了记住我功能。

以上是 Apache Shiro 的一些基本用法和高级功能,可以帮助开发人员构建安全可靠的Java应用程序。

5. OWASP Java HTML Sanitizer

5.1 概述

OWASP Java HTML Sanitizer是一个用于清理和过滤HTML文本的Java库。它可以帮助防止XSS攻击,并确保在Web应用程序中显示的HTML内容是安全的。

5.2 库特点与功能

- 提供了强大而灵活的HTML过滤功能,可以去除不安全的HTML标签、属性和样式,以防止XSS攻击。

- 支持自定义策略和配置,允许开发人员根据应用程序需求进行定制。

- 轻量级且易于集成,可直接嵌入到现有应用程序中使用。

5.3 应用场景

以下是一个示例代码片段,演示了如何使用OWASP Java HTML Sanitizer对HTML文本进行过滤:

import org.owasp.html.PolicyFactory;

import org.owasp.html.Sanitizers;public class HtmlSanitizerExample {public static void main(String[] args) {PolicyFactory policy = Sanitizers.FORMATTING.and(Sanitizers.BLOCKS);String input = "<p><script>alert('XSS');</script></p>";String sanitized = policy.sanitize(input);System.out.println("Sanitized HTML: " + sanitized);}

}

以上示例中,我们使用OWASP Java HTML Sanitizer创建了一个策略工厂,指定了需要允许的HTML格式和块级元素。然后,我们将输入的HTML文本进行过滤,去除了其中的恶意脚本。最后,我们打印出经过过滤的HTML内容。

5.4 自定义策略和配置

OWASP Java HTML Sanitizer允许开发人员根据应用程序的需求自定义策略和配置,以进一步提高过滤的精度。以下是一个示例,演示了如何创建自定义策略并应用到HTML文本:

import org.owasp.html.PolicyFactory;

import org.owasp.html.HtmlStreamRenderer;

import org.owasp.html.HtmlRenderer;

import org.owasp.html.HtmlSanitizer;public class CustomHtmlSanitizerExample {public static void main(String[] args) {// 创建自定义策略PolicyFactory customPolicy = new HtmlSanitizer.PolicyBuilder().allowElements("p", "b", "i", "em", "strong").allowAttributes("href").onElements("a").requireRelNofollowOnLinks().toFactory();// 创建HTML文本String input = "<p><a href='http://example.com' οnclick='alert(\"XSS\");'>Link</a></p>";// 应用自定义策略进行过滤String sanitized = HtmlRenderer.builder().escapeInvalidHtml(true).sanitize(input, customPolicy, HtmlStreamRenderer.FORMATTING).toString();System.out.println("Sanitized HTML: " + sanitized);}

}

在这个例子中,我们使用HtmlSanitizer.PolicyBuilder创建了一个自定义策略,该策略允许<p>、<b>、<i>、<em>、<strong>等元素,并仅允许<a>元素的href属性。此外,我们要求链接具有rel="nofollow"属性。最后,我们使用HtmlRenderer.builder()和sanitize()方法将自定义策略应用到HTML文本,并进行了格式化。最终,我们打印出过滤后的HTML内容。

5.5 整合OWASP Java HTML Sanitizer到Web应用

为了在Web应用中使用OWASP Java HTML Sanitizer,可以将其嵌入到过滤器或拦截器中,以在接收到用户输入时进行过滤。以下是一个简单的Servlet过滤器的示例,演示了如何在Web应用中应用OWASP Java HTML Sanitizer:

import org.owasp.html.PolicyFactory;

import org.owasp.html.Sanitizers;import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import java.io.IOException;public class HtmlSanitizerFilter implements Filter {private PolicyFactory policy;@Overridepublic void init(FilterConfig filterConfig) throws ServletException {// 初始化策略工厂policy = Sanitizers.FORMATTING.and(Sanitizers.BLOCKS);}@Overridepublic void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)throws IOException, ServletException {// 获取用户输入的HTML文本String userInput = request.getParameter("htmlInput");// 应用策略进行过滤String sanitizedInput = policy.sanitize(userInput);// 将过滤后的HTML传递给下一个过滤器或Servletchain.doFilter(request, response);}@Overridepublic void destroy() {// 在销毁时进行清理操作}

}

在这个例子中,我们创建了一个Servlet过滤器HtmlSanitizerFilter,在其doFilter方法中获取用户输入的HTML文本,并通过policy.sanitize()方法进行过滤。过滤后的HTML文本可以传递给下一个过滤器或Servlet。该过滤器可以在web.xml文件中配置,以确保在Web应用中生效。

以上是OWASP Java HTML Sanitizer的基本用法和一些高级功能,可以帮助开发人员确保在Web应用中显示的HTML内容是安全的。

6. Apache Commons Crypto

6.1 概述

Apache Commons Crypto是一个开源的Java加密和解密库。它提供了许多常见的加密算法和工具,以帮助开发人员保护敏感数据和信息的安全性。

6.2 库特点与功能

- 支持各种常见的对称和非对称加密算法,如AES、DES、RSA等。

- 提供了简单易用的API,使开发人员能够轻松地进行加密和解密操作。

- 支持密码学随机数生成、密钥管理等功能,可以生成安全的随机数和密钥。

6.3 应用场景

以下是一个示例代码片段,演示了如何使用Apache Commons Crypto进行AES加密和解密:

import org.apache.commons.crypto.Crypto;

import org.apache.commons.crypto.cipher.CryptoCipher;

import org.apache.commons.crypto.cipher.CryptoCipherFactory;

import org.apache.commons.crypto.utils.Utils;import java.nio.charset.StandardCharsets;public class CryptoExample {public static void main(String[] args) throws Exception {String plainText = "Hello, world!";byte[] key = "abcdefghijklmnop".getBytes(StandardCharsets.UTF_8);byte[] iv = "1234567890abcdef".getBytes(StandardCharsets.UTF_8);// 创建AES加密器CryptoCipher cipher = CryptoCipherFactory.getCryptoCipher("AES/CBC/PKCS5Padding");// 初始化加密器为加密模式cipher.init(CryptoCipher.ENCRYPT_MODE, Utils.getKey(key), Utils.getIV(iv));// 加密数据byte[] encrypted = new byte[cipher.getOutputSize(plainText.getBytes().length)];int updateBytes = cipher.update(plainText.getBytes(), 0, plainText.getBytes().length, encrypted, 0);int finalBytes = cipher.doFinal(encrypted, updateBytes);// 输出加密后的数据System.out.println("Encrypted: " + Utils.toHex(encrypted));// 初始化加密器为解密模式cipher.init(CryptoCipher.DECRYPT_MODE, Utils.getKey(key), Utils.getIV(iv));// 解密数据byte[] decrypted = new byte[cipher.getOutputSize(encrypted.length)];cipher.update(encrypted, 0, encrypted.length, decrypted, 0);cipher.doFinal(decrypted, finalBytes);// 输出解密后的数据System.out.println("Decrypted: " + new String(decrypted, StandardCharsets.UTF_8));}

}

以上代码演示了如何使用Apache Commons Crypto库进行AES加密和解密。在示例中,我们使用AES/CBC/PKCS5Padding模式创建了一个加密器,并使用密钥和初始化向量对其进行初始化。然后,我们分别对明文进行加密和解密,并输出结果。

6.4 密码学随机数生成

Apache Commons Crypto提供了密码学安全的随机数生成功能,可以用于生成安全的随机数。以下是一个示例代码片段,演示了如何使用Apache Commons Crypto生成密码学安全的随机数:

import org.apache.commons.crypto.random.CryptoRandomFactory;

import org.apache.commons.crypto.random.CryptoRandom;public class RandomNumberGeneratorExample {public static void main(String[] args) throws Exception {// 创建密码学安全的随机数生成器CryptoRandom random = CryptoRandomFactory.getCryptoRandom();// 生成随机数byte[] randomNumber = new byte[16];random.nextBytes(randomNumber);// 输出随机数的十六进制表示System.out.println("Random Number: " + Utils.toHex(randomNumber));}

}

在这个例子中,我们使用CryptoRandomFactory.getCryptoRandom()获取一个密码学安全的随机数生成器,并使用nextBytes方法生成16字节的随机数。最后,我们输出生成的随机数的十六进制表示。

6.5 密钥管理

Apache Commons Crypto提供了一些实用工具类,用于处理密钥的生成和管理。以下是一个示例代码片段,演示了如何使用Apache Commons Crypto生成随机密钥:

import org.apache.commons.crypto.utils.Utils;import java.nio.charset.StandardCharsets;public class KeyManagementExample {public static void main(String[] args) throws Exception {// 生成128位的随机密钥byte[] key = Utils.getRandomString(16).getBytes(StandardCharsets.UTF_8);// 输出生成的随机密钥的十六进制表示System.out.println("Random Key: " + Utils.toHex(key));}

}

在这个例子中,我们使用Utils.getRandomString(16)生成一个16字节的随机字符串,并将其转换为字节数组作为随机密钥。最后,我们输出生成的随机密钥的十六进制表示。

以上是Apache Commons Crypto库的一些基本用法和一些高级功能,可以帮助开发人员在Java应用程序中轻松实现加密和解密操作。

总结

加密和安全性是开发安全应用程序的关键要素。OWASP Java Encoder和OWASP Java HTML Sanitizer提供对用户输入的编码和过滤,防止恶意注入和XSS攻击。ZAP和Burp Suite API是专为渗透测试和安全扫描而设计的工具,帮助开发人员发现和修复Web应用程序中的安全漏洞。Apache Shiro提供身份认证、授权和加密等功能,保护应用程序的安全性。Apache Commons Crypto提供各种常见的加密算法,帮助开发人员保护敏感数据和信息的安全性。

相关文章:

【Java万花筒】数据的安全钥匙:Java的加密与保护方法

编码的盾牌:Java开发人员的安全性武器库 前言 在当今数字化时代,保护用户数据和信息的安全已成为开发人员的首要任务。无论是在Web应用程序开发还是安全测试中,加密和安全性都是至关重要的。本文将介绍六个Java库和工具,它们为开…...

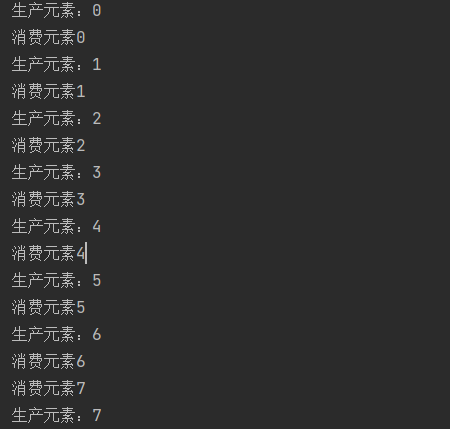

【Java多线程案例】实现阻塞队列

1. 阻塞队列简介 1.1 阻塞队列概念 阻塞队列:是一种特殊的队列,具有队列"先进先出"的特性,同时相较于普通队列,阻塞队列是线程安全的,并且带有阻塞功能,表现形式如下: 当队列满时&…...

【制作100个unity游戏之24】unity制作一个3D动物AI生态系统游戏3(附项目源码)

最终效果 文章目录 最终效果系列目录前言随着地面法线旋转在地形上随机生成动物不同部位颜色不同最终效果源码完结系列目录 前言 欢迎来到【制作100个Unity游戏】系列!本系列将引导您一步步学习如何使用Unity开发各种类型的游戏。在这第24篇中,我们将探索如何用unity制作一…...

home work day5

第四章 堆与拷贝构造函数 一 、程序阅读题 1、给出下面程序输出结果。 #include <iostream.h> class example {int a; public: example(int b5){ab;} void print(){aa1;cout <<a<<"";} void print()const {cout<<a<<endl;} …...

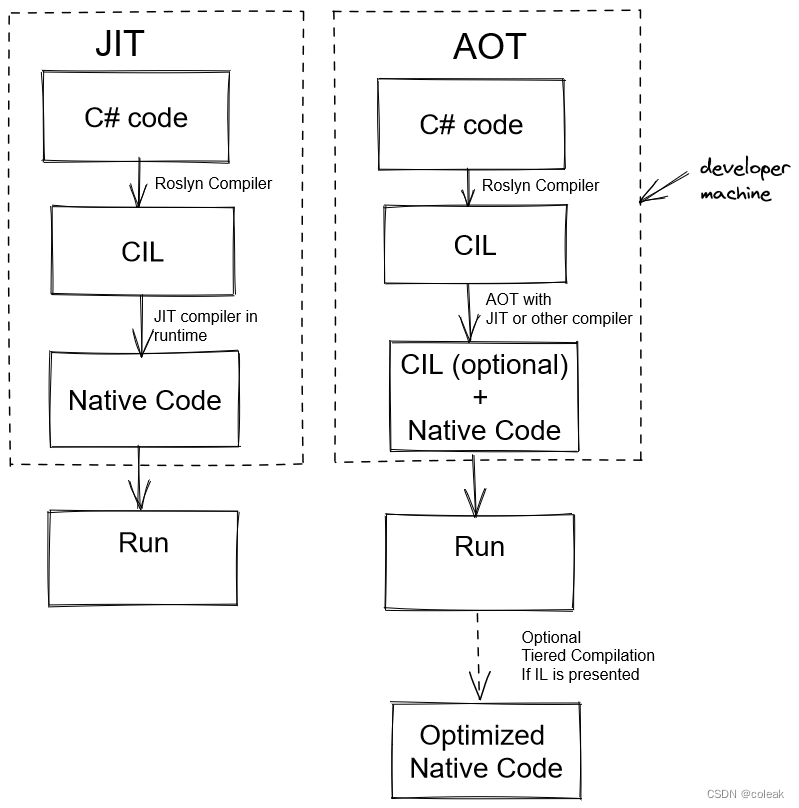

c#安全-nativeAOT

文章目录 前记AOT测试反序列化Emit 前记 JIT\AOT JIT编译器(Just-in-Time Complier),AOT编译器(Ahead-of-Time Complier)。 AOT测试 首先编译一段普通代码 using System; using System.Runtime.InteropServices; namespace co…...

【Java】案例:检测MySQL是否存在某数据库,没有则创建

1.代码 package hello; import java.sql.*;public class CeShi {//定义基本数据static final String JDBC_DRIVER "com.mysql.cj.jdbc.Driver";static final String DB_URL "jdbc:mysql://localhost/";static final String USER "your_username&q…...

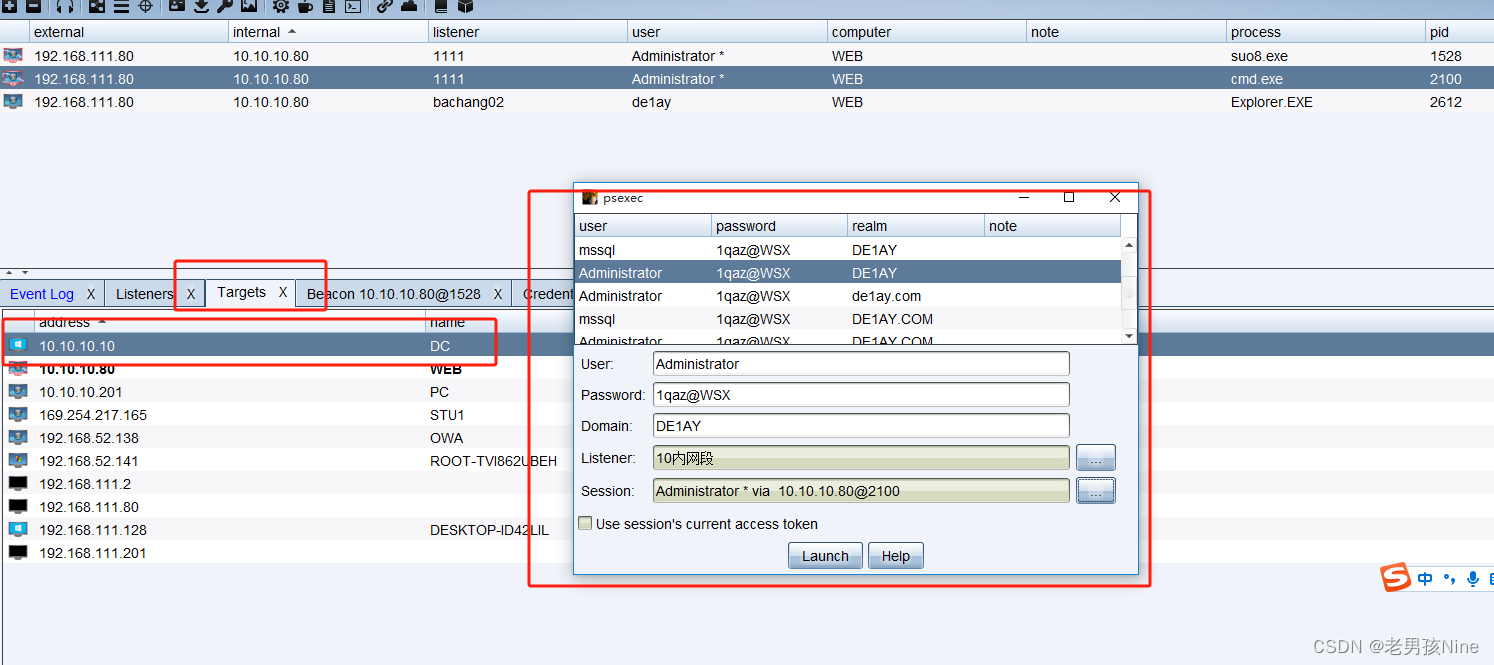

内网渗透靶场02----Weblogic反序列化+域渗透

网络拓扑: 攻击机: Kali: 192.168.111.129 Win10: 192.168.111.128 靶场基本配置:web服务器双网卡机器: 192.168.111.80(模拟外网)10.10.10.80(模拟内网)域成员机器 WIN7PC192.168.…...

[嵌入式系统-9]:C语言程序调用汇编语言程序的三种方式

目录 1. 使用函数声明和函数调用: 2. 使用汇编内联(Inline Assembly): 3. 使用汇编代码文件和链接器: C语言程序可以调用汇编程序的方式有多种,下面列举了几种常见的方式: 1. 使用函数声明和…...

备战蓝桥杯---搜索(完结篇)

再看一道不完全是搜索的题: 解法1:贪心并查集: 把冲突事件从大到小排,判断是否两个在同一集合,在的话就返回,不在的话就合并。 下面是AC代码: #include<bits/stdc.h> using namespace …...

深入浅出:Golang的Crypto/SHA256库实战指南

深入浅出:Golang的Crypto/SHA256库实战指南 介绍crypto/sha256库概览主要功能应用场景库结构和接口实例 基础使用教程字符串哈希化文件哈希化处理大型数据 进阶使用方法增量哈希计算使用Salt增强安全性多线程哈希计算 实际案例分析案例一:安全用户认证系…...

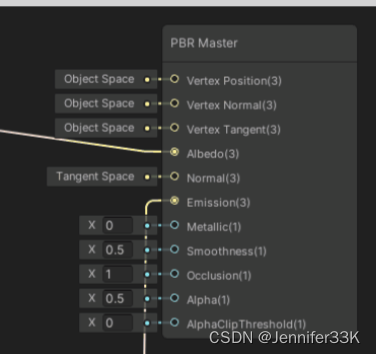

Unity_ShaderGraph节点问题

Unity_ShaderGraph节点问题 Unity版本:Unity2023.1.19 为什么在Unity2023.1.19的Shader Graph中找不见PBR Master节点? 以下这个PBR Maste从何而来?...

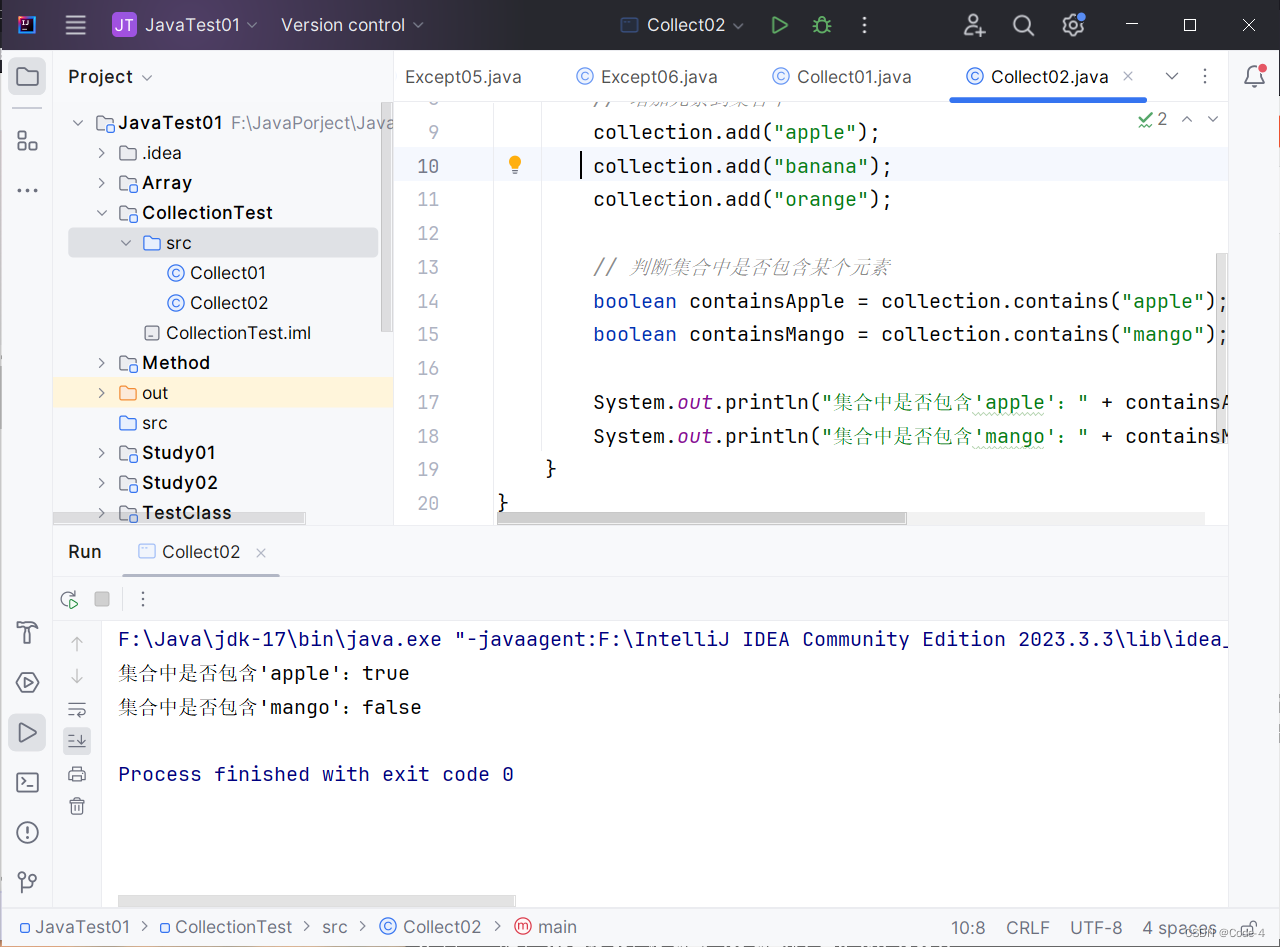

Java集合 Collection接口

这里写目录标题 集合Collection接口创建一个性表增加元素删除元素修改元素判断元素遍历集合实例判断元素是否存在 集合 Java中的Collection接口是集合类的一个顶级接口,它定义了一些基本的操作,如添加、删除、查找等。Collection接口主要有以下几个常用…...

C# Task的使用

C#中的Task类是.NET框架中用于实现异步编程的核心组件之一,它在.NET Framework 4及更高版本以及.NET Core中广泛使用。Task对象代表一个异步操作,并提供了跟踪异步操作状态、获取结果和处理完成通知的方法。 Task 类提供了对异步操作的封装,…...

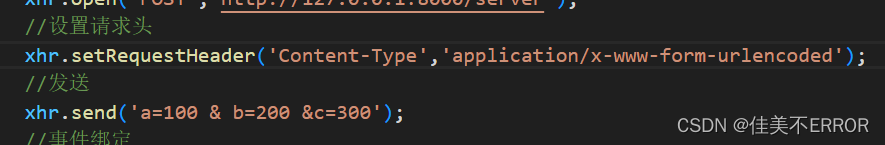

尚硅谷Ajax笔记

一天拿下 介绍二级目录三级目录 b站链接 介绍 ajax优缺点 http node.js下载配置好环境 express框架 切换到项目文件夹,执行下面两条命令 有报错,退出用管理员身份打开 或者再命令提示符用管理员身份打开 npm init --yes npm i express请求 <script>//引…...

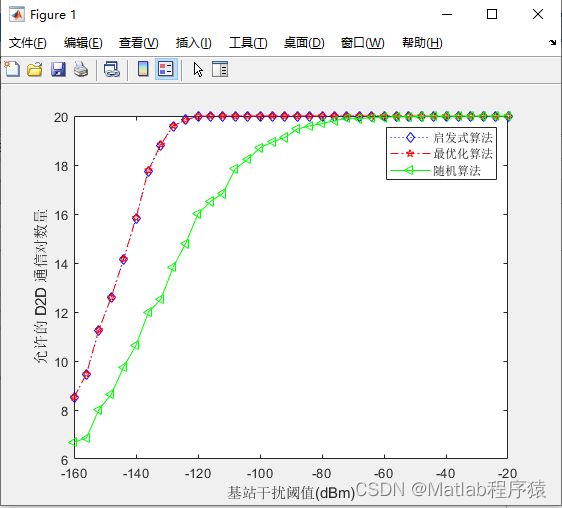

【MATLAB源码-第138期】基于matlab的D2D蜂窝通信仿真,对比启发式算法,最优化算法和随机算法的性能。

操作环境: MATLAB 2022a 1、算法描述 D2D蜂窝通信介绍 D2D蜂窝通信允许在同一蜂窝网络覆盖区域内的终端设备直接相互通信,而无需数据经过基站或网络核心部分转发。这种通信模式具有几个显著优点:首先,它可以显著降低通信延迟&…...

(Java))

AcWing 第 142 场周赛 B.最有价值字符串(AcWing 5468) (Java)

AcWing 第 142 场周赛 B.最有价值字符串(AcWing 5468) (Java) 比赛链接:AcWing 第 142 场周赛 x题传送门:B.最有价值字符串 题目:不展示 分析: 题目不难,不过有坑😭。 我们可以定义一个数组记录每个字…...

滑块识别验证

滑块识别 1. 获取图片 测试网站:https://www.geetest.com/adaptive-captcha-demo 2. 点击滑块拼图并开始验证 # 1.打开首页 driver.get(https://www.geetest.com/adaptive-captcha-demo)# 2.点击【滑动拼图验证】 tag WebDriverWait(driver, 30, 0.5).until(la…...

每日五道java面试题之java基础篇(四)

第一题. 访问修饰符 public、private、protected、以及不写(默认)时的区别? Java 中,可以使⽤访问控制符来保护对类、变量、⽅法和构造⽅法的访问。Java ⽀持 4 种不同的访问权限。 default (即默认,什么也不写&…...

我的docker随笔43:问答平台answer部署

本文介绍开源问答社区平台Answer的容器化部署。 起因 笔者一直想搭建一个类似stack overflower这样的平台,自使用了Typora,就正式全面用MarkdownTyporagit来积累自己的个人知识库,但没有做到web化,现在也还在探索更好的方法。 无…...

17、ELK

17、ELK helm 安装 elkfk(kafka 集群外可访问) ES/Kibana <— Logstash <— Kafka <— Filebeat 部署顺序: 1、elasticsearch 2、kibana 3、kafka 4、logstash 5、filebeat kubectl create ns elkhelm3部署elkfk 1、elast…...

CentOS下的分布式内存计算Spark环境部署

一、Spark 核心架构与应用场景 1.1 分布式计算引擎的核心优势 Spark 是基于内存的分布式计算框架,相比 MapReduce 具有以下核心优势: 内存计算:数据可常驻内存,迭代计算性能提升 10-100 倍(文档段落:3-79…...

3-11单元格区域边界定位(End属性)学习笔记

返回一个Range 对象,只读。该对象代表包含源区域的区域上端下端左端右端的最后一个单元格。等同于按键 End 向上键(End(xlUp))、End向下键(End(xlDown))、End向左键(End(xlToLeft)End向右键(End(xlToRight)) 注意:它移动的位置必须是相连的有内容的单元格…...

scikit-learn机器学习

# 同时添加如下代码, 这样每次环境(kernel)启动的时候只要运行下方代码即可: # Also add the following code, # so that every time the environment (kernel) starts, # just run the following code: import sys sys.path.append(/home/aistudio/external-libraries)机…...

Web中间件--tomcat学习

Web中间件–tomcat Java虚拟机详解 什么是JAVA虚拟机 Java虚拟机是一个抽象的计算机,它可以执行Java字节码。Java虚拟机是Java平台的一部分,Java平台由Java语言、Java API和Java虚拟机组成。Java虚拟机的主要作用是将Java字节码转换为机器代码&#x…...

三分算法与DeepSeek辅助证明是单峰函数

前置 单峰函数有唯一的最大值,最大值左侧的数值严格单调递增,最大值右侧的数值严格单调递减。 单谷函数有唯一的最小值,最小值左侧的数值严格单调递减,最小值右侧的数值严格单调递增。 三分的本质 三分和二分一样都是通过不断缩…...

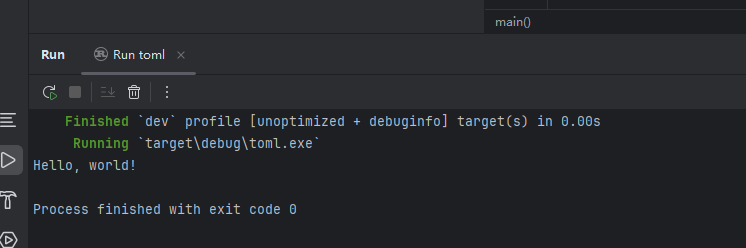

Rust 开发环境搭建

环境搭建 1、开发工具RustRover 或者vs code 2、Cygwin64 安装 https://cygwin.com/install.html 在工具终端执行: rustup toolchain install stable-x86_64-pc-windows-gnu rustup default stable-x86_64-pc-windows-gnu 2、Hello World fn main() { println…...

文件上传漏洞防御全攻略

要全面防范文件上传漏洞,需构建多层防御体系,结合技术验证、存储隔离与权限控制: 🔒 一、基础防护层 前端校验(仅辅助) 通过JavaScript限制文件后缀名(白名单)和大小,提…...

ArcGIS Pro+ArcGIS给你的地图加上北回归线!

今天来看ArcGIS Pro和ArcGIS中如何给制作的中国地图或者其他大范围地图加上北回归线。 我们将在ArcGIS Pro和ArcGIS中一同介绍。 1 ArcGIS Pro中设置北回归线 1、在ArcGIS Pro中初步设置好经纬格网等,设置经线、纬线都以10间隔显示。 2、需要插入背会归线…...

简单介绍C++中 string与wstring

在C中,string和wstring是两种用于处理不同字符编码的字符串类型,分别基于char和wchar_t字符类型。以下是它们的详细说明和对比: 1. 基础定义 string 类型:std::string 字符类型:char(通常为8位)…...

linux设备重启后时间与网络时间不同步怎么解决?

linux设备重启后时间与网络时间不同步怎么解决? 设备只要一重启,时间又错了/偏了,明明刚刚对时还是对的! 这在物联网、嵌入式开发环境特别常见,尤其是开发板、树莓派、rk3588 这类设备。 解决方法: 加硬件…...