网络安全习题集

第一章 绪论

4 ISO / OSI 安全体系结构中的对象认证安全服务使用( C ) 机制来完成。

A .访问控制 B .加密

C .数字签名 D .数据完整性

5 身份鉴别是安全服务中的重要一环,以下关于身份鉴别的叙述不正确的是( B )

A .身份鉴别是授权控制的基础

B .身份鉴别一般不用提供双向认证

C .目前一般采用基于对称密钥加密或公开密钥加密的方法

D 数字签名机制是实现身份鉴别的重要机制

7 属于被动攻击的是( B )。

A .中断 B .截获

C .篡改 D .伪造

8 下列攻击中,主要针对可用性的攻击是( A )。

A .中断 B .截获

C .篡改 D .伪造

12 信息在传送过程中,如果接收方接收到的信息与发送方发送的信息不同,则信息的( C )遭到了破坏。

A .可用性 B .不可否认性

C .完整性 D .机密性

19.下列安全机制中,用于防止信息量(或通信量)分析的是(A )

A .通信业务填充后加密 B .数字签名

C .数据完整性机制 D .认证交换机制

简答

4 .网络或信息的安全属性有哪些?简要解释每一个安全属性的含义。(p6)

(1)机密性。机密性是对信息资源开放范围的控制,不让不应知晓的人知道秘密。

(2)完整性。完整性包括系统完整性和数据完整性。

(3)可用性。可用性意味着资源只能由合法的当事人使用。

(4)不可否认性。不可否认性是指通信双方通信过程中,对于自己所发送或接收的消息不可抵赖。

(5)可靠性。可靠性是指系统无故障地持续运行,高度可靠的系统可以在一个相对较长的时间内持续工作而不被中断。

(6)可信性。可信性的含义并不统一,一种主流的观点认为:可信性包含可靠性、可用性和安全性。

第二章 密码学基础知识

1 数据加密标准 DES 采用的密码类型是( B )。

A .序列密码 B .分组密码

C .散列码 D .随机码

4"公开密码体制"的含义是(C )

A .将所有密钥公开 B将私有密钥公开,公有密钥保存

C .将公开密钥公开,私有密钥保密 D .两个密钥相同

7 若 Bob 给 Alice 发送一封邮件,并想让 Alice 确信邮件是由 Bob 发出的,该选用(D

)对邮件加密。

A . Alice 的公钥 B . Alice 的私钥 C . Bob 的公钥 D . Bob 的私钥

8 RSA 密码的安全性基于(C )

A .离散对数问题的困难性 B .子集和问题的困难性

C .大的整数因子分解的困难性 D .线性编码的解码问题的困难性

9 把明文中的字母重新排列,字母本身不变,但位置改变了,这样编成的密码称为( B)

A .代替密码 B .置换密码

C .代数密码 D .仿射密码

16 字母频率分析法对(B )算法最有效。

A .置换密码 B . 单表代换密码

C .多表代换密码 D .序列密码

19.Diffie- Hellman 密钥交换算法的安全性依赖于(A )

A .计算离散对数的难度 B .大数分解难题

C .算法保密 D .以上都不是

21.在公钥密码体制中,有关公钥、私钥的说法中不正确的是(B )

A .可以用自己的私钥实现数字签名 B .可以用自己的私钥加密消息实现机密性 C .可以用对方的公钥来验证其签名 D .可以用对方的公钥加密消息实现机密性

简答题

2 请简要分析密码系统的五个组成要素。(p35 ,36)

密码系统用S 表示 ,可描述为S={M,C,K,E,D}

① M代表明文空间。所谓明文,就说需要加密的信息。明文空间指的是全体明文的集合。

② C代表密文空间。密文是明文加密后的结果,通常是没有识别意义的字符序列。

③ K代表密钥空间。密钥是进行加密和解密运算的关键。

④ E代表加密算法。加密算法是将明文变换成密文所使用的变换函数,对应的变换过程称为加密。

⑤ D代表解密算法。解密算法是将密文恢复为明文的变换函数,对应的变化过程称为解密。

6 简述分组密码的工作原理。(p39)

第三章 消息认证与身份认证

4 在通信过程中,如果仅采用数字签名,不能解决(D )

A .数据的完整性 B .数据的抗抵赖性

C .数据的防篡改 D .数据的保密性

5数字签名通常要先使用单向哈希函数进行处理的原因是( C )

A .多一道加密工序使密文更难破译 B .提高密文的计算速度

C .缩小签名消息的长度,加快数字签名和验证签名的运算速度 D .保证密文能正确还原成明文

6 A 向 B 发送消息 M , A 利用加密技术(E为对称加密函数, D 为公开加密函数, K为对称密钥, SK A 为 A 的秘密密钥, SK B 为 B 的秘密密钥)、散列函数(H) 同时实现报文的认证、数字签名和保密性的方法是(C )。

A . E ( K , M || H ( M )) B . M || D ( SK A, H ( M ))

C . E ( K , M ||D ( SKA , H ( M ))) D . E ( K , M || D ( SKB , H ( M )))

7.采用公开密钥算法实现数字签名时,下面的描述(A )是正确的。

A .发送方用其私钥签名,接收方用发送方的公钥核实签名

B .发送方用其公钥签名,接收方用发送方的私钥核实签名

C .发送方用接收方的私钥签名,接收方用其公钥核实签名

D .发送方用接收方的公钥签名,接收方用其私钥核实签名

8.A向 B 发送消息 M ,采用对称密码算法(E为加密算法,对称密钥为 K )进行消息

内容认证时,下列说法正确的是( B )。

A .只需使用 E ( K , M )就可实现消息内容的认证

B .在消息 M 后附加 M 的 CRC 检验码后,使用 E ( K , M || CRC )可实现消息内容的认证

C .在消息 M 后附加 M 的 CRC 检验码后,使用( M || CRC )可实现消息内容的认证 D .使用对称密码算法无法实现消息内容的认证

9 要抵御重放攻击,可以采用( C )

A .消息源认证 B .消息内容认证

C .消息顺序认证 D .消息宿认

15.用户 A 利用公开密码算法向用户 B 发送消息 M (假定 M 是无结构的随机二进制字

节串),公开密码函数为 E ,散列函数为 H , A 的公钥为 PUa私钥为 PRa, B 的公钥为 PUb ,私钥为 PRb ,提供机密性、不可否认性、完整性保护的最佳方案是(A )。

A . E ( PU b, M || E (PRa, H ( M ))) B . E ( PU a, M || E ( PRb , H ( M )))

C . E ( PUb , M || H ( M )) D . E ( PU b, E (PRa, M ))

简答

3数字签名的工作原理是什么?请简要分析

数字签名以密码技术为基础,其安全性取决于签名所使用的密码系统的安全程度。目前,数字签名主要通过公开密码算法实现,此类数字签名可以看作公开密码算法加密过程的颠倒使用。签名者使用自己的私钥处理文件,完成签名,其他用户用签名者的相应公钥验证文件,确定签名的真伪。

第四章PKI与数字证书

1 在PKI体系中,负责产生、分配并管理证书的机构是( D )

A、用户 B、业务受理点

C注册机构RA D 签证机构CA

3 下面属于CA职能的是(C )

A 受理用户证书服务 B批准用户证书的申请

C 签发用户证书 D审核用户身份

7 对称密码体制中,在密钥分发过程中,下列说法正确的走(A )

A .必须保护密钥的机密性、真实性和完整性

B .只需保护密钥的机密性和真实性

C .只需保护密钥的机密性和完整性

D .只需保护密钥的真实性和完整性

9 使用证书颁发者的私钥对公钥数字证书进行数字签名的目的是( A)

A .确保公钥证书的真实性和完整性 B .仅能确保公钥证书的真实性

C .仅能确保公钥证书的完整性 D .确保公钥证书的机密性和真实性

10.在数字证书中加入公钥所有人信息的目的是(C )

A .确定私钥是否真的隶属于它所声称的用户 B .方便计算公钥对应的私钥

C .确定公钥是否真的隶属于它所声称的用户 D .为了验证证书是否是伪造的

20.CA对已经过了有效期的证书采取的措施是(B )

A .直接删除 B .记入证书撤销列表

C .选择性删除 D .不做处理

二、简答题

2.有了公钥证书,为什么还需要 PKI ?

有了数字证书之后,为了支持网络环境下基于数字证书的公开密码应用(加密与解密、签名与验证签名等),需要一个标准的公钥密码的密钥管理平台来实现证书的管理(包括订申请、颁发和撤销)、证书的查询、密钥管理(包含密钥更新、密钥恢复和密钥托付等各管理等任务,这就是公钥基础设施( PKI )。也就是说,创建 PKI 的主要目的就是用便捷、高效地获得公钥数字证书。

4、简述CA签发用户数字证书的过程

① 用户向RA申请注册

② 经RA批准后由CA产生密钥,并签发证书。

③ 将密钥进行备份

④ 将证书存入证书目录

⑤ CA将证书副本送给RA,RA进行登记。

⑥ RA将证书副本送给用户。

第五章无线网络安全

一、选择题

3. WEP 协议使用的加密算法是(D)

A . DES B . RSA C .3DES D .RC4

7.WPA 协议提供的认证方式可以防止(C)

A . AP 受到假冒 STA 攻击 B . STA 受到假冒 AP 攻击

C . AP 受到假冒 STA 攻击和 STA 受到假冒 AP 攻击 D .以上都不是

12.无线局域网的安全措施不能抵御的攻击是(A)

A .信号干扰 B .侦听 C .假冒 D .重放

13 .WPA /WPA2企业模式能够支持多种认证协议,主要利用的是(A)

A . EAP 协议 B . TKIP 协议 C . CCMP 协议 D . WEP 协议

- 在WPA2中,实现加密、认证和完整性保护功能的协议是(B)

A . TKIP B . CCMP C . EAP D . WEP

简答题

1.分析 WEP 协议存在的安全缺陷

答:1 WEP 易被字典攻击和猜测攻击;

2密钥易被破解,两个IV相同的时候,由于共享密钥不变,则其密钥流也一样,因此可以统计还原出密钥。

3在 WEP 协议中,数据完整性是通过 CRC 算法计算出 ICV 值来保证的,但是 CRC 并不能完全解决数据篡改问题,导致通信完整性不能得到保证。

第六章IP及路由安全

一、选择题

1.如果源端和目的端需要进行双向安全数据交换,并且同时提供 AH 和 ESP 安全服务,则至少需要建立(B)。

A .一个 AH SA 和一个 ESP SA

B .二个 AH SA 和二个 ESP SA -

C .一个 AH SA 和二个 ESP SA

D .二个 AH SA 和一个 ESP SA

3.AH 协议不保证 IP 包的(D)

A .数据完整性 B .数据来源认证 C .抗重放 D .数据机密性

4.ESP 协议不保证 IP 包的(C)。

A .数据完整性 B .数据来源认证 C .可用性 D .数据机密性

7.对IPv4协议, AH 协议的传输模式 SA 的认证对象包括(A)

A . IP 载荷和 IP 首部的选中部分

B.仅 IP 载荷

C.仅 IP 首部

D.仅 IP 首部的选中部份

8.对IPv4协议,AH 协议的隧道模式 SA 的认证对象包括(D)

A .仅整个内部 IP 包

B .仅外部 IP 首部的选中部分

C .内部 IP 包的内部 IP 首部和外部 IP 首部的选中部分

D .整个内部 IP 包和外部 IP 首部的选中部分

9.对IPv4协议, ESP 协议的传输模式 SA 的加密对象包括 (B)

A . IP 载荷和 IP 首部的选中部分

B .仅 IP 载荷

C .仅 IP 首部

D .仅 IP 首部的选中部分

10.对IPv4协议, ESP 协议的隧道模式 SA 的加密对象包括(A)

A .整个内部 IP 包

B .内部 IP 包的载荷部分

C .内部 IP 包的 IP 首部

D .整个内部 IP 包和外部 IP 首部的选中部分

15.如果要保护的网络使用了 NAT ,则不可使用的 IPsec 模式是(C)

A . ESP 传输模式 B . ESP 隧道模式

C . AH 传输模式· D . ESP 传输模式和 ESP 隧道模式

二、简答题

1.分析AH协议不能与NAT兼容的原因。

答:被 AH 认证的区域是整个 IP 包(可变字段除外),包括 IP 包首部,因此源 IP 地址和目的 IP 地址如果被修改就会被检测出来。但是,如果该包在传输过程中经过 NAT ,其源或目的 IP 地址将被改变,将造成到达目的地址后的完整性验证失败。因此,AH 传输模式和 NAT 不能同时使用。

第七章

一、选择题

1.SSL 不提供 Web 浏览器和 Web 服务器之间通信的是(C)

A .机密性 B .完整性 C .可用性 D . 不可否认性

2.在 SSL 体系结构中,负责将用户数据进行加密传输的协议是(B)

A . SSL 握手协议( Handshake Protocol ) B . SSL 记录协议( Record Protocol )

C . SSL 密码变更规格协议( Change Cipher Specification Protocol )

D . SSL 告警协议( Alert Protocol )

3.在 SSL 体系结构中,负责客户端和服务器双方的身份鉴别并确定安全信息交换使用的算法的协议是(A )

A . SSL 握手协议( Handshake Protocol ) B . SSL 记录协议( Record Protocol ) C . SSL 密码变更规格协议( Change Cipher Specification Protocol )

D . SSL 告警协议( Alert Protocol )

8 某单位为了实现员工在远程终端上通过 Web 浏览器安全地访问内部网络中的 Web 应用服务器,则最合适的 VPN 类型是(B

A . IPsec VPN B . SSL VPN C .L2TP VPN D . PPTP VPN

第八章

一、选择题

10. DNS经常被用作反射式 DDoS 攻击的反射源,主要原因不包括(D)

A . DNS 查询的响应包远大于请求包 B . 因特网上有很多 DNS 服务器

C . 区域传送或递归查询过程中 DNS 响应报文数量远大于请求报文数量

D . DNS 报文没有加密

第九章

一、选择题

- 在 Wcb 用户登录界面上,某攻击者在输入ロ令的地方输入’or’a’=’a后成功实现了登录,则该登录网页存在(A)漏洞。

A.SQL注入 B . CSRF C . HTTP头注入 D . XSS - 为了范跨站脚本攻击( XSS ),需要对用户输入的内容进进行过滤,下列字符中,不应被过滤的是(D)

A . < B . > C . ‘ D . o

11 某单位连在公网上的 Web 服务器的访问速度突然变得比平常慢很多,甚至无法访问到,这台 Web 服务器最有可能遭到的网络攻击是(A)

A .拒绝服务攻击 B . SQL 注攻击 C .木马入侵 D .缓冲区溢出攻击

12 某单位连在公网上的 Web 服务器经常遭受到网页篡改、网页挂马、 SQL 注入等黑客攻击,请从下列选项中为该 Web 服务器选择一款最有效的防护设备(C)

A .网络防火墙 B . IDS C . WAF D .杀毒软件

14 HTTPS 服务器使用的默认 TCP 端口号是(A)

A .443· B .80 C . 23 D . 25

二、 简答题

1.简要分析 Web 应用体系的脆弱性。

(1)Web客户端的脆弱性

(2)Web服务器的脆弱性

(3)Web应用程序的脆弱性

(4)HTTP协议的脆弱性

(5)Cookie的脆弱性

(6)数据库的安全脆弱性

2.简述 SQL 注入攻击漏洞的探测方法。(?)

(1)整型参数时的SQL注入漏洞探测

(2)字符串型参数时的SQL注入漏洞探测

(3)特殊情况的处理

(4)常用SQL注入语句

3 简述Web应用防火墙的工作原理

Web应用防火墙是一种专门保护Web应用免受各种Web应用攻击的安全防护系统,对每一个HTTP/HTTPS请求进行内容检测和验证,确保每个用户请求有效且安全的情况下才交给Web服务器处理,对非法的请求予以实时阻断或隔离、记录、告警等,确保Web应用的安全性。

第十章

一、选择题

2 下列方案中,不属于安全电子邮件解决方案(D)

A . PEM B . S / MIME C . PGP D . HTTP

3 下列电子邮件的安全属性中, PGP 不支持的是(A)

A .可用性 B .机密性 C .完整性 D .不可否认性

4 在 PGP 中,关于加密、签名、压缩的操作顺序说法正确的是(A)

A .先签名,再压缩,最后加密 B .先压缩,再加密,最后签名

C .先加密,再压缩,最后签名 D .先签名,再加密,最后压缩

5 在 PGP 中,会话密钥的安全交换采用的技术称为(A)

A .数字信封 B . Diffie - Hellman C .线下交换 D . KDC

10 下列密钥算法中, PGP 没有用其来加密会话的密码算法是(C)

A . DES B .3DES C . RSA D . CAST -128

二、简答题

- 分析电子邮件协议的安全缺陷。

最常用的基于SMTP、POP3/IMAP等协议的电子邮件系统由于本身没有采取必要的安全措施,如邮件的发送和接收没有经过鉴别和确定,邮件内容没有经过加密等,要满足上述安全需求并不容易。常见的电子邮件安全问题包括如下内容。

(1)邮件内容被窃听。

(2)垃圾邮件

(3)邮件炸弹

(4)传播恶意代码

5)电子邮件欺骗

6 简要说明 WebMail 所面临的安全问题。

(1) WebMail暴力破解

(2)恶意HTML邮件

(3)Cookie会话攻击

第十一章

一、选择题

1 某单位连在公网上的 Web 服务器的访问速度突然变得比平常慢很多,甚至无法访问,这台 Web 服务器最有可能遭到的网络攻击是(A)。

A .拒绝服务攻击

B . SQL 注入攻击

C .木马入侵

D .缓冲区溢出攻击

1.2018年2月,知名代码托管网站 GitHub 遭遇了大规模 Memcached DDoS 攻击,攻击者利用大量暴露在互联网上的 Memcached 服务器实施攻击,这种攻击最有可能属于 (B)

A .直接型 DDoS B .反射型 DDoS .

C .剧毒包型 DoS D . TCP 连接耗尽型 DDoS 攻击

2.2016年10月21日,美国东海岸地区遭受大面积网络瘫痪,其原因为美国域名解析服务提供商 Dyn 公司当天受到强力的 DDoS 攻击所致,攻击流量的来源之一是感染了(C)僵尸的设备。

A . Sinit B . Agobot C . Mirai D . Slapper

3.拒绝服务攻击导致攻击目标瘫痪的根本原因是 (A)

A . 网络和系统资源是有限的

B .防护能力弱

C .攻击能力太强

D .无法确定

4.下列安全机制中,主要用于缓解拒绝服务攻击造成的影响的是 ©。

A .杀毒软件 B .入侵检测 C .流量清洗 D .防火墙

6 在风暴型拒绝服务攻击中,如果攻击者直接利用控制的僵尸主机向攻击目标发送攻击报文,则这种拒绝服务攻击属于(B)。

A .反射型拒绝服务攻击

B .直接型拒绝服务攻击

C .碎片攻击

D .剧毒包型拒绝服务攻击

7 拒绝服务攻击除了瘫痪目标这一直接目的,在网络攻防行动中,有时是为了(帮助安装的后门生效或提升权限 A()。

A .重启目标系统 B .窃听 C .传播木马 D .控制主机

8 DNS 经常被用作反射型 DDoS 攻击的反射源,主要原因包括 (ACD).(理解即可)

A . DNS 查询的响应包远大于请求包 B . DNS 报文比较短

C .区域传送或递归查询过程中 DNS 响应报文数量远大于请求报文数量

D .因特网上有很多 DNS 服务器

二、简答题

2 拒绝服务攻击的核心思想是什么?

答:

拒绝服务攻击主要依靠消耗网络带宽或系统资源(如处理机、磁盘、内存)导致网络或系统不胜负荷以至于瘫痪而停止提供正常的网络服务或使服务质量显著降低,或通过更改系统配置使系统无法正常工作,来达到攻击的目的。

3 简述拒绝服务攻击的检测方法?

答:

1 DoS攻击工具的特征标志检测

(1)特定端口

(2)标志位

(3)特定数据内容

2 根据异常流量来检测,根据以下异常现象在入侵检测系统中建立相应规则,能够准确地检测出DoS攻击。

(1)大量目标主机域名解析。

(2)极限通信流量。

(3)特大型的 ICMP 和 UDP 数据包。

(4)不属于正常连接通信的 TCP 和 UDP 数据包。

(5)数据段内容只包含文字和数字字符 的数据包。

相关文章:

网络安全习题集

第一章 绪论 4 ISO / OSI 安全体系结构中的对象认证安全服务使用( C ) 机制来完成。 A .访问控制 B .加密 C .数字签名 D .数据完整性 5 身份鉴别是安全服务中的重要一环,以下关于身份鉴别的叙述不正确的是…...

C++中的volatile:穿越编译器的屏障

C中的volatile:穿越编译器的屏障 在C编程中,我们经常会遇到需要与硬件交互或多线程环境下访问共享数据的情况。为了确保程序的正确性和可预测性,C提供了关键字volatile来修饰变量。本文将深入解析C中的volatile关键字,介绍其作用、…...

(07)Hive——窗口函数详解

一、 窗口函数知识点 1.1 窗户函数的定义 窗口函数可以拆分为【窗口函数】。窗口函数官网指路: LanguageManual WindowingAndAnalytics - Apache Hive - Apache Software Foundationhttps://cwiki.apache.org/confluence/display/Hive/LanguageManual%20Windowing…...

【开源图床】使用Typora+PicGo+Github+CDN搭建个人博客图床

准备工作: 首先电脑得提前完成安装如下: 1. nodejs环境(node ,npm):【安装指南】nodejs下载、安装与配置详细教程 2. Picgo:【安装指南】图床神器之Picgo下载、安装与配置详细教程 3. Typora:【安装指南】markdown神器之Typora下载、安装与无限使用详细教…...

阅读笔记(SOFT COMPUTING 2018)Seam elimination based on Curvelet for image stitching

参考文献: Wang Z, Yang Z. Seam elimination based on Curvelet for image stitching[J]. Soft Computing, 2018: 1-16. 注:SOFT COMPUTING 大类学科小类学科Top期刊综述期刊工程技术 3区 COMPUTER SCIENCE, ARTIFICIAL INTELLIGENCE 计算机…...

LinkedList数据结构链表

LinkedList在Java中是一个实现了List和Deque接口的双向链表。它允许我们在列表的两端添加或删除元素,同时也支持在列表中间插入或移除元素。在分析LinkedList之前,需要理解链表这种数据结构: 链表:链表是一种动态数据结构&#x…...

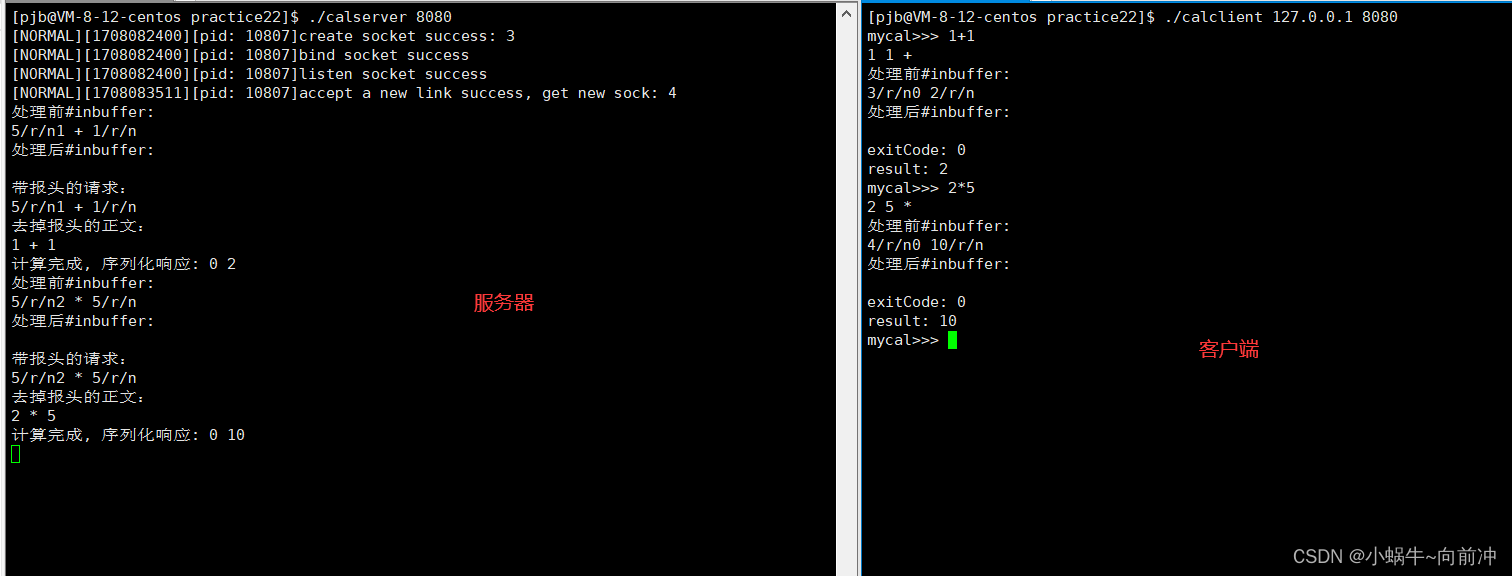

[计算机网络]---序列化和反序列化

前言 作者:小蜗牛向前冲 名言:我可以接受失败,但我不能接受放弃 如果觉的博主的文章还不错的话,还请点赞,收藏,关注👀支持博主。如果发现有问题的地方欢迎❀大家在评论区指正 目录 一、再谈协议…...

[前端开发] 常见的 HTML CSS JavaScript 事件

代码示例指路 常见的 HTML、CSS、JavaScript 事件代码示例 常见的 HTML CSS JavaScript 事件 事件HTML 事件鼠标事件键盘事件表单事件 JavaScript 事件对象事件代理(事件委托) 事件 在 Web 开发中,事件是用户与网页交互的重要方式之一。通过…...

)

H5/CSS 笔试面试考题(71-80)

简述哪种输入类型用于定义周和年控件(无时区)( ) A:date B:week C:year 面试通过率:67.0% 推荐指数: ★★★★★ 试题难度: 初级 试题类型: 选择题 答案:b 简述下列哪个元素表示外部资源?该元素可以被视为图像、嵌套的浏览上下文或插件要处理的资源。它包括各种属性…...

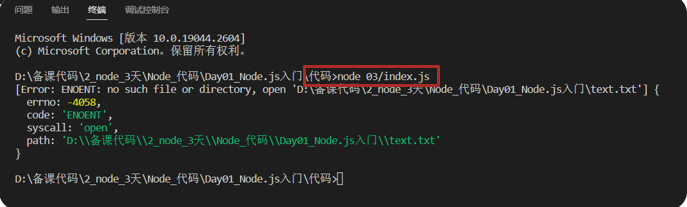

【Node.js】path 模块进行路径处理

Node.js 执行 JS 代码时,代码中的路径都是以终端所在文件夹出发查找相对路径,而不是以我们认为的从代码本身出发,会遇到问题,所以在 Node.js 要执行的代码中,访问其他文件,建议使用绝对路径 实例࿱…...

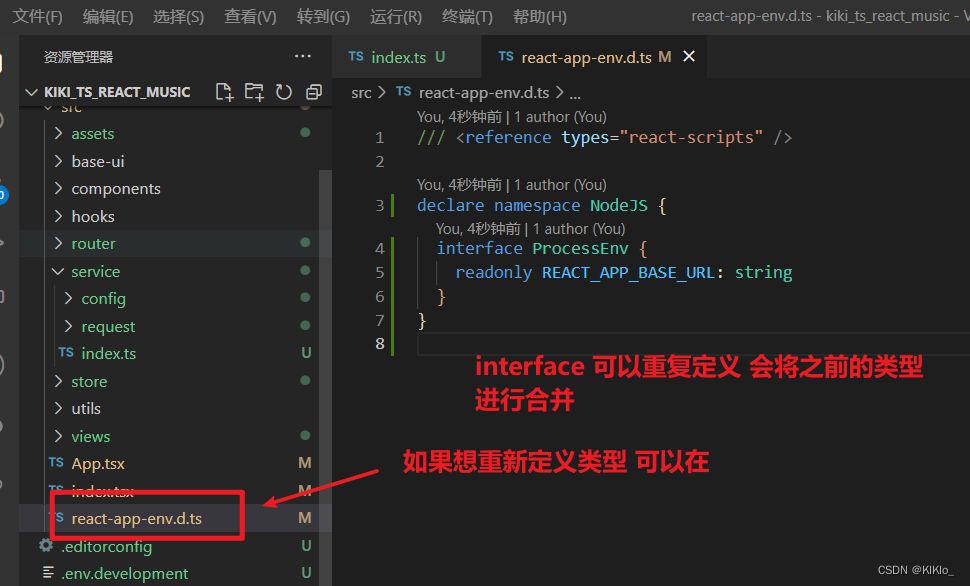

react+ts【项目实战一】配置项目/路由/redux

文章目录 1、项目搭建1、创建项目1.2 配置项目1.2.1 更换icon1.2.2 更换项目名称1.2.1 配置项目别名 1.3 代码规范1.3.1 集成editorconfig配置1.3.2 使用prettier工具 1.4 项目结构1.5 对css进行重置1.6 注入router1.7 定义TS组件的规范1.8 创建代码片段1.9 二级路由和懒加载1.…...

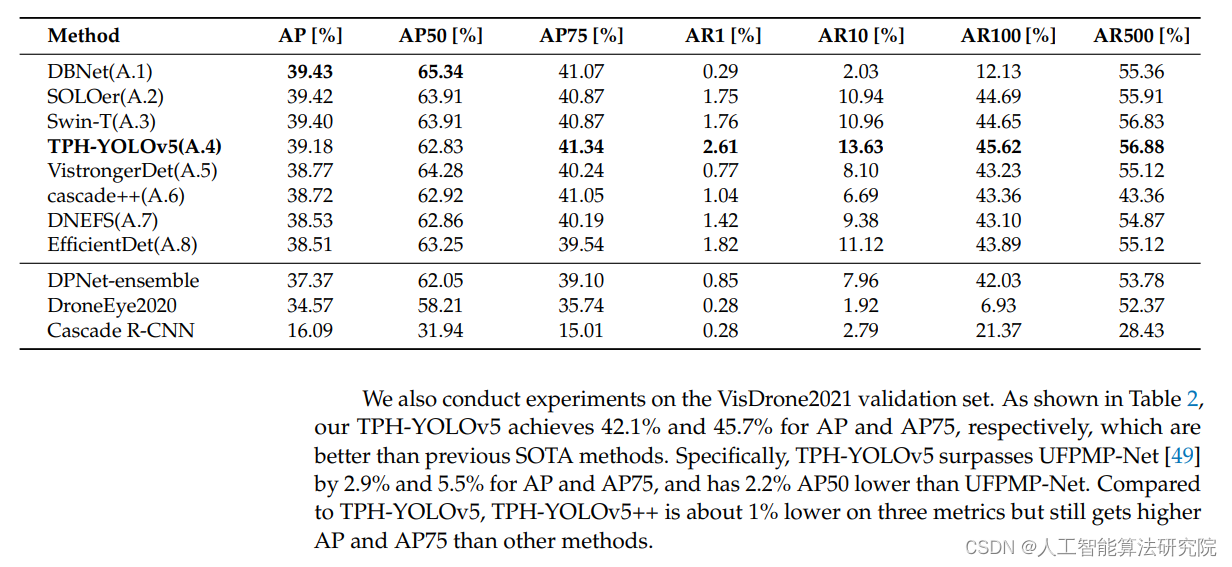

英文论文(sci)解读复现【NO.20】TPH-YOLOv5++:增强捕获无人机的目标检测跨层不对称变压器的场景

此前出了目标检测算法改进专栏,但是对于应用于什么场景,需要什么改进方法对应与自己的应用场景有效果,并且多少改进点能发什么水平的文章,为解决大家的困惑,此系列文章旨在给大家解读发表高水平学术期刊中的 SCI论文&a…...

第十五章 以编程方式使用 SQL 网关 - %SQLGatewayConnection 方法和属性

文章目录 第十五章 以编程方式使用 SQL 网关 - %SQLGatewayConnection 方法和属性FetchRows()GatewayStatus propertyGatewayStatusGet()GetConnection()GetGTWVersion()GetLastSQLCode() 第十五章 以编程方式使用 SQL 网关 - %SQLGatewayConnection 方法和属性 FetchRows() …...

【QTableView】

QTableView是Qt框架中用于显示表格形式数据的部件,通常用于显示数据库查询结果、数据集以及其他类似的结构化数据。 以下是一个使用QTableView的简单示例,假设我们有一个数据库表存储了学生的信息,我们可以使用QSqlTableModel将数据库表关联到QTableView上,并显示出来: …...

VS-Code-C#配置

C#开发环境配置 查看更多学习笔记:GitHub:LoveEmiliaForever 1. 安装 .NET SDK 官方下载网址按照安装程序指引安装即可 2. VS Code 安装插件 插件名:C#发布者是Microsoft 该插件是基础语法插件 插件名:C# Dev Kit发布者是Mic…...

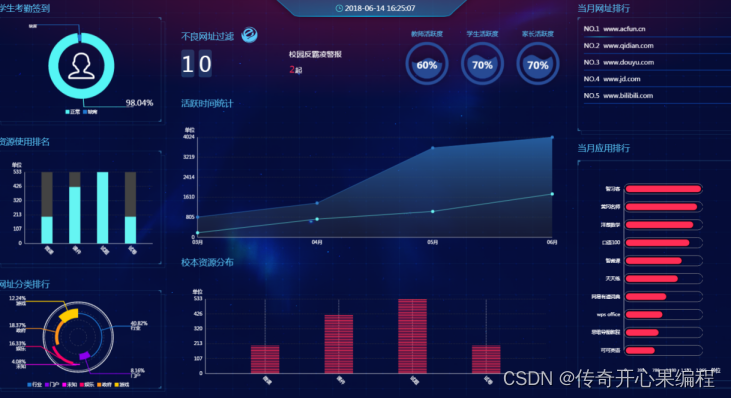

第七篇【传奇开心果系列】Python微项目技术点案例示例:数据可视化界面图形化经典案例

传奇开心果微博系列 系列微博目录Python微项目技术点案例示例系列 微博目录一、微项目开发背景和项目目标:二、雏形示例代码三、扩展思路介绍四、数据输入示例代码五、数据分析示例代码六、排名统计示例代码七、数据导入导出示例代码八、主题定制示例代码九、数据过…...

LeetCode 第33天 | 1005. K 次取反后最大化的数组和 135. 分发糖果 134. 加油站

1005. K 次取反后最大化的数组和 按照绝对值大小降序排序,然后将负值变正,如果所有负值都正了,但是还有k余量且为奇数,那就将绝对值最小值(最后一个元素)取反,否则直接结束。 class Solution {…...

PointMixer论文阅读笔记

MLP-mixer是最近很流行的一种网络结构,比起Transformer和CNN的节构笨重,MLP-mixer不仅节构简单,而且在图像识别方面表现优异。但是MLP-mixer在点云识别方面表现欠佳,PointMixer就是在保留了MLP-mixer优点的同时,还可以…...

[word] word分割线在哪里设置 #其他#经验分享

word分割线在哪里设置 在工作中有些技巧,可以快速提高工作效率,解决大部分工作,今天给大家分享word分割线在哪里设置的小技能,希望可以帮助到你。 1、快速输入分割线 输入三个【_】按下回车就是一条长直线,同样分别…...

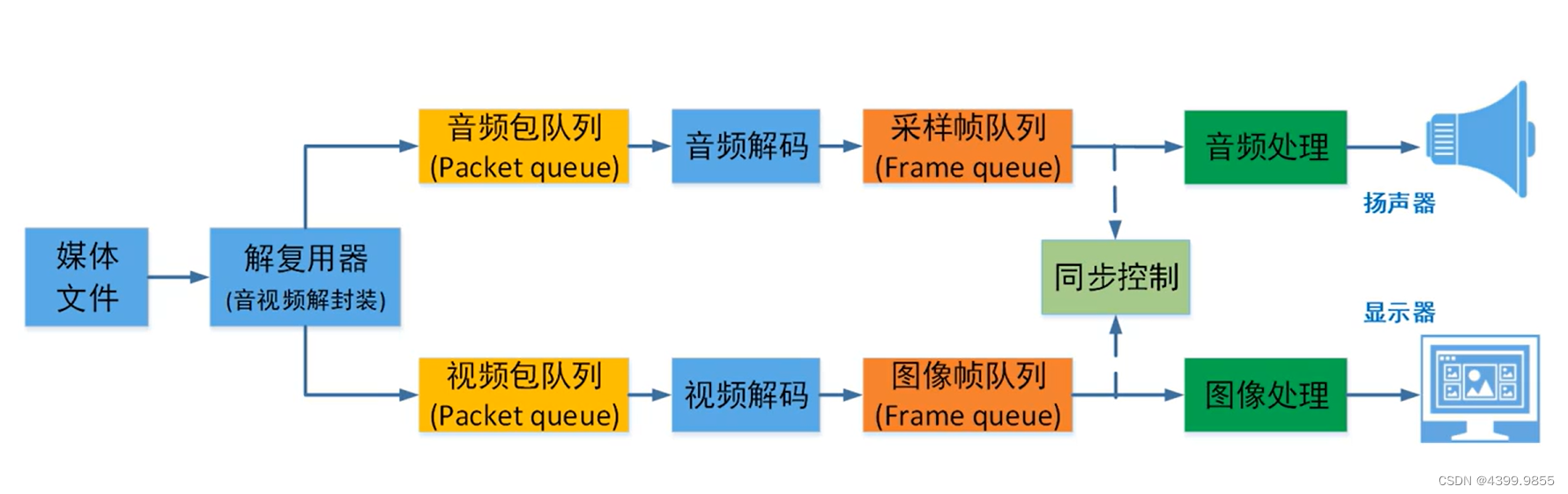

C++ 音视频原理

本篇文章我们来描述一下音视频原理 音视频录制原理: 下面是对这张思维导图的介绍 摄像头部分: 麦克风采集声音 摄像头采集画面 摄像头采集回来的数据可以用RGB也可以用YUV来表示 图像帧帧率 一秒能处理多少张图像 图像处理 :调亮度 图像帧队列 :意思是将数据取…...

IDEA运行Tomcat出现乱码问题解决汇总

最近正值期末周,有很多同学在写期末Java web作业时,运行tomcat出现乱码问题,经过多次解决与研究,我做了如下整理: 原因: IDEA本身编码与tomcat的编码与Windows编码不同导致,Windows 系统控制台…...

Docker 离线安装指南

参考文章 1、确认操作系统类型及内核版本 Docker依赖于Linux内核的一些特性,不同版本的Docker对内核版本有不同要求。例如,Docker 17.06及之后的版本通常需要Linux内核3.10及以上版本,Docker17.09及更高版本对应Linux内核4.9.x及更高版本。…...

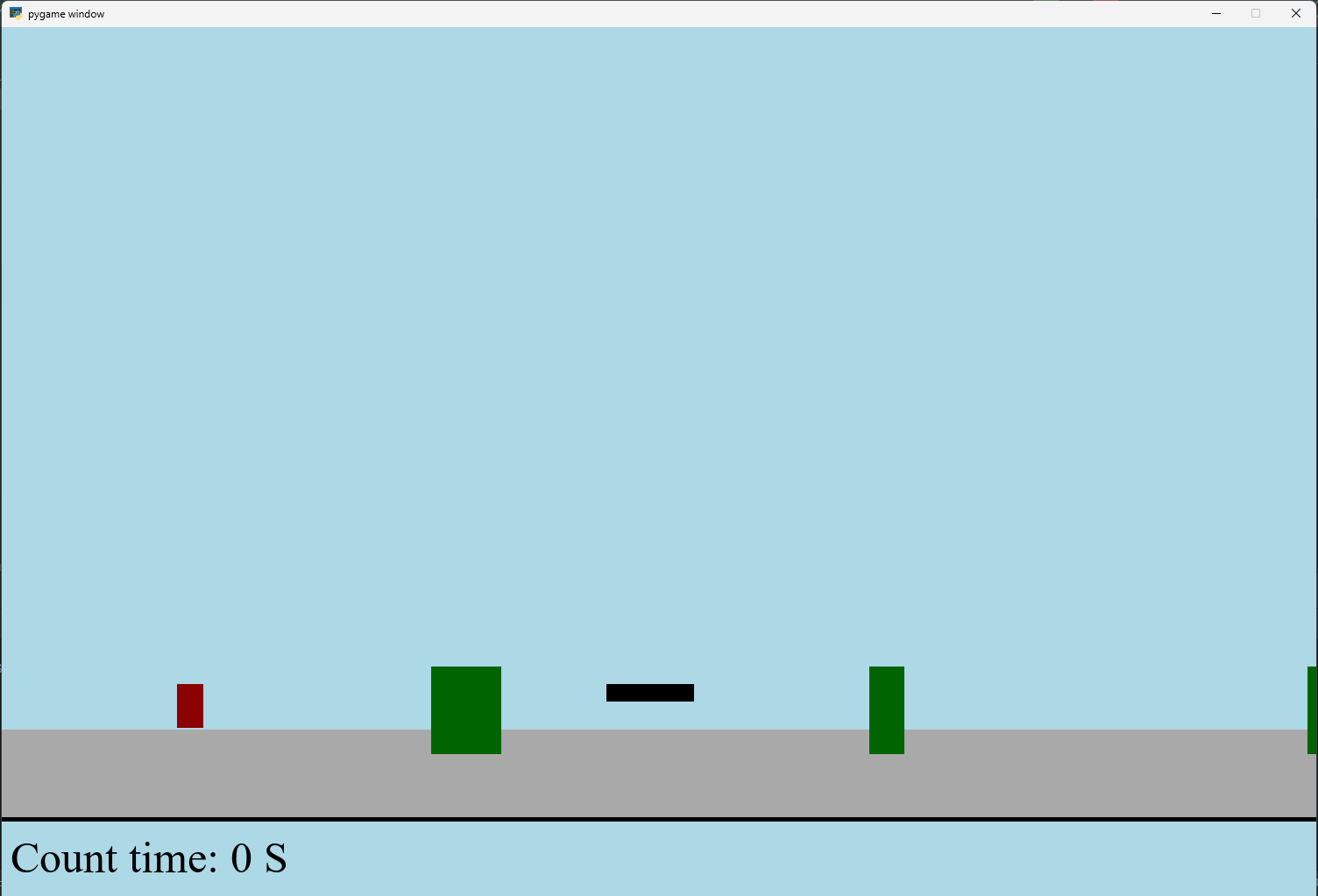

【Python】 -- 趣味代码 - 小恐龙游戏

文章目录 文章目录 00 小恐龙游戏程序设计框架代码结构和功能游戏流程总结01 小恐龙游戏程序设计02 百度网盘地址00 小恐龙游戏程序设计框架 这段代码是一个基于 Pygame 的简易跑酷游戏的完整实现,玩家控制一个角色(龙)躲避障碍物(仙人掌和乌鸦)。以下是代码的详细介绍:…...

Leetcode 3576. Transform Array to All Equal Elements

Leetcode 3576. Transform Array to All Equal Elements 1. 解题思路2. 代码实现 题目链接:3576. Transform Array to All Equal Elements 1. 解题思路 这一题思路上就是分别考察一下是否能将其转化为全1或者全-1数组即可。 至于每一种情况是否可以达到…...

SciencePlots——绘制论文中的图片

文章目录 安装一、风格二、1 资源 安装 # 安装最新版 pip install githttps://github.com/garrettj403/SciencePlots.git# 安装稳定版 pip install SciencePlots一、风格 简单好用的深度学习论文绘图专用工具包–Science Plot 二、 1 资源 论文绘图神器来了:一行…...

云启出海,智联未来|阿里云网络「企业出海」系列客户沙龙上海站圆满落地

借阿里云中企出海大会的东风,以**「云启出海,智联未来|打造安全可靠的出海云网络引擎」为主题的阿里云企业出海客户沙龙云网络&安全专场于5.28日下午在上海顺利举办,现场吸引了来自携程、小红书、米哈游、哔哩哔哩、波克城市、…...

Swift 协议扩展精进之路:解决 CoreData 托管实体子类的类型不匹配问题(下)

概述 在 Swift 开发语言中,各位秃头小码农们可以充分利用语法本身所带来的便利去劈荆斩棘。我们还可以恣意利用泛型、协议关联类型和协议扩展来进一步简化和优化我们复杂的代码需求。 不过,在涉及到多个子类派生于基类进行多态模拟的场景下,…...

Python实现prophet 理论及参数优化

文章目录 Prophet理论及模型参数介绍Python代码完整实现prophet 添加外部数据进行模型优化 之前初步学习prophet的时候,写过一篇简单实现,后期随着对该模型的深入研究,本次记录涉及到prophet 的公式以及参数调优,从公式可以更直观…...

基于Java Swing的电子通讯录设计与实现:附系统托盘功能代码详解

JAVASQL电子通讯录带系统托盘 一、系统概述 本电子通讯录系统采用Java Swing开发桌面应用,结合SQLite数据库实现联系人管理功能,并集成系统托盘功能提升用户体验。系统支持联系人的增删改查、分组管理、搜索过滤等功能,同时可以最小化到系统…...

代码随想录刷题day30

1、零钱兑换II 给你一个整数数组 coins 表示不同面额的硬币,另给一个整数 amount 表示总金额。 请你计算并返回可以凑成总金额的硬币组合数。如果任何硬币组合都无法凑出总金额,返回 0 。 假设每一种面额的硬币有无限个。 题目数据保证结果符合 32 位带…...