面对复杂多变的网络攻击,企业应如何守护网络安全

企业上云,即越来越多的企业把业务和数据,迁移到云端。随着云计算、大数据、物联网、人工智能等技术的发展,用户、应用程序和数据无处不在,企业之间的业务边界逐渐被打破,网络攻击愈演愈烈,手段更为多。

当前,云计算逐渐成为新常态。线上娱乐、云上办公、云上协作等业务需求迅猛增长。企业借助云计算,可以满足业务弹性、快速部署、降本提效等需求,“上云”成为各行各业转型升级的必经之路。一方面降低IT建设成本,另一方面其显著的缺点则将业务和数据暴露在风险中。

网络攻击愈演愈烈,手段更为多样、棘手、难以应对。同时,恶意攻击、恶意入侵、数据丢失泄漏等安全事件频发。

网络恶意攻击

常见的网络恶意攻击行为,如分布式拒绝服务攻击(简称DDoS)、网络病毒等。恶意攻击是通过调用大量的网络资源(包括带宽、服务器等)对攻击目标进行超出其承受能力的访问请求,致使服务器或网络瘫痪,无法正常提供服务。《2022年上半年DDoS攻击威胁报告》显示:DDoS攻击威胁创历年新高;Tb级攻击连续3个月出现,百G级攻击平均每天超40次;游戏行业受攻击占比仍然高居第一;视频直播行业遭受的DDoS攻击占比大幅提升。

网络恶意入侵

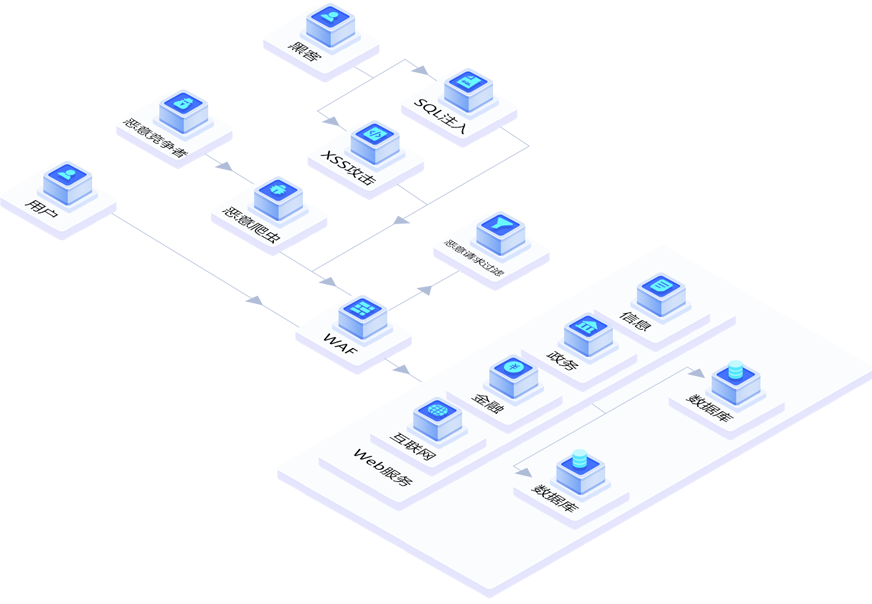

网络恶意的入侵行为,即黑客入侵。网站入侵、页面篡改、恶意扫描、WebShell漏洞、SQL注入、XSS跨站脚本攻击、木马、病毒等均是常见的恶意入侵行为。旨在通过网站程序漏洞、操作系统漏洞或密码泄露等手段,非法进入网络服务器。被入侵后,服务器数据会遭到窃取、篡改、毁坏,造成难以挽回的严重后果。

数据丢失泄漏

数据泄露主要源于Web应用程序攻击、网络钓鱼和勒索软件。其中,对Web应用程序的攻击仍是黑客行为的主要攻击方向。根据23年 Web 应用程序和 API 威胁报告显示:相比去年第一季度,Web 应用程序攻击数量增长超过300%,从攻击的行业分布来看,电商/零售行业自2023年3月以来攻击量持续攀升,远高于制造、公共部门等垂直领域;数据泄漏后,企业或政府需要付出高昂代价进行修复,其损失不可估量,值得高度重视。

赋能企业筑牢安全防线,守护网络安全

一、在DDoS、CC防御方面

针对互联网等在线业务面临的大规模DDoS、CC攻击等难题,SCDN基于海量分布式防护节点,隐藏真实服务器IP,可以防护SYN Flood、UDP Flood、ACK Flood、ICMP Flood、DNS Query Flood、NTP Reply Flood、CC攻击等三层到七层DDoS攻击,全方位对威胁进行阻断过滤,提供DDoS全力清洗服务。对于CC攻击的防御,基于AI智能防护策略、精准访问控制以及威胁情报三方面相配合进行综合防控。CC精细化防御(精准访问控制)支持的业务场景包括防盗链、区域屏蔽、源站保护、防CC攻击、访客鉴权和Bot行为管理。通过数据加密和校验技术,真正对CC做到有效防护

二、在防护恶意入侵方面

1、使用强密码

强密码是防止黑客入侵的一种重要手段,一个强密码应该包含大写和小写字母、数字和特殊字符,长度至少为12个字符,强密码很难被猜出,因此可以有效地防止黑客通过猜测密码的方式来入侵你的电脑,你应该为每个账户使用不同的密码,以防止一个账户被入侵后,黑客可以轻易地获取其他账户的信息。

2.更新操作系统和软件

黑客通常会利用操作系统和软件的漏洞来入侵电脑,定期更新操作系统和软件是非常重要的,更新可以修复这些漏洞,防止黑客利用它们来入侵,大多数操作系统和软件都会定期发布更新,你只需要确保你安装了这些更新就可以了。

3.使用防火墙

防火墙是一种可以阻止未经授权的访问的网络设备或软件,它可以帮助你控制哪些信息可以进入你的电脑,哪些信息不能进入,防火墙可以是硬件防火墙,也可以是软件防火墙,硬件防火墙通常是专门的设备,而软件防火墙则是安装在电脑上的软件,无论是哪种防火墙,都可以提供强大的防护能力。

4.使用德迅卫士

德迅卫士采用自适应安全架构,有效解决传统专注防御手段的被动处境,为系统添加强大的实时监控和响应能力,帮助企业有效预测风险,精准感知威胁,提升响应效率:

①风险发现:可主动、精准发现系统存在的安全风险,提供持续的风险监测和分析能力。

②入侵检测:可实时发现入侵事件,提供快速防御和响应能力

③病毒查杀:结合多个病毒检测引擎,能够实时准确发现主机上的病毒进程,并提供多角度分析结果,以及相应的病毒处理能力。

④资产清点:可自动识别系统内部资产情况,并与风险和入侵事件自动关联,提供灵活高效的回溯能力。

⑤远程防护:远程防护用于对远程桌面登录进行防护,防止非法登录。支持多重防护规则,增强远程桌面安全。

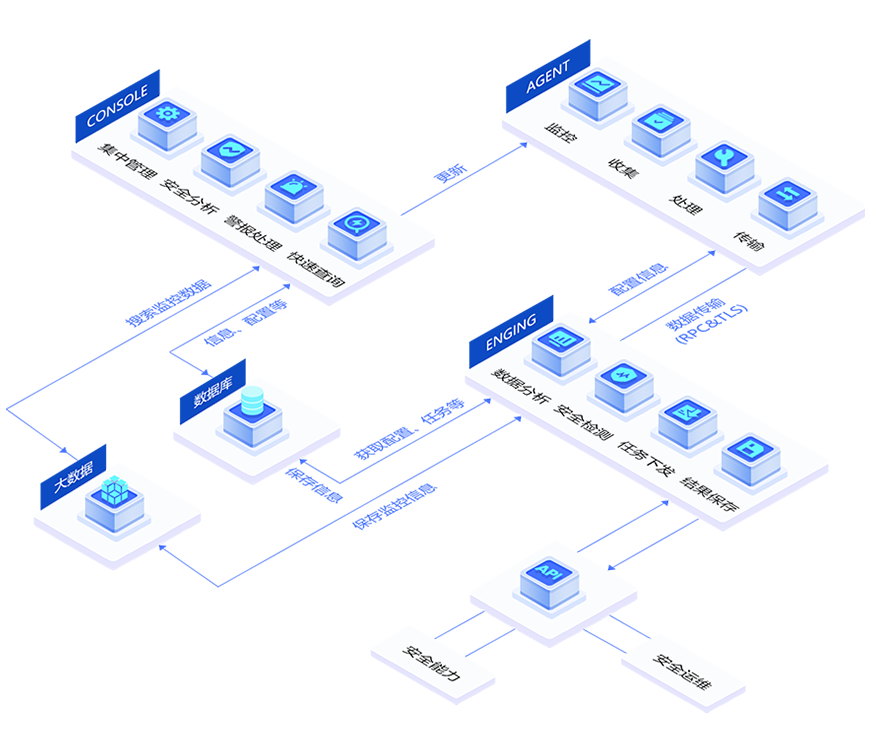

德迅卫士全的核心平台架构,主要由 Agent、Engine、Console三部分构成,为产品服务提供基础的、灵活的、稳固的核心能力支持。

三、针对数据泄漏方面

数据泄露主要源于Web应用程序攻击、网络钓鱼和勒索软件。而漏洞扫描服务(Vulnerability Scan Service)集Web漏洞扫描、操作系统漏洞扫描、资产内容合规检测、配置基线扫描、弱密码检测五大核心功能,自动发现网站或服务器在网络中的安全风险,为云上业务提供多维度的安全检测服务,满足合规要求,让安全弱点无所遁形:

1.Web漏洞扫描:网站的漏洞与弱点易于被黑客利用,形成攻击,带来不良影响,造成经济损失。VSS能够做到:

①常规漏洞扫描,丰富的漏洞规则库,可针对各种类型的网站进行全面深入的漏洞扫描,提供专业全面的扫描报告。

②最紧急漏洞扫描,针对最紧急爆发的VCE漏洞,安全专家第一时间分析漏洞、更新规则、提供最快速专业的VCE漏洞扫描。

2.弱密码扫描:主机或中间件等资产一般使用密码进行远程登录,攻击者往往使用扫描技术来探测其用户名和弱口令。VSS能够做到:

①多场景可用,全方位的OS连接,涵盖90%的中间件,支持标准Web业务弱密码检测、操作系统、数据库等弱口令检测。

②丰富的弱密码库,丰富的弱密码匹配库,模拟黑客对各场景进行弱口令探测,同时支持自定义字典进行密码检测。

3.中间件扫描:中间件可帮助用户灵活、高效地开发和集成复杂的应用软件,一旦被黑客发现漏洞并利用,将影响上下层安全。VSS能够做到:

①丰富的扫描场景,支持主流Web容器、前台开发框架、后台微服务技术栈的版本漏洞和配置合规扫描。

②多扫描方式可选,支持通过标准包或者自定义安装等多种方式识别服务器中的中间件及其版本,全方位发现服务器中的漏洞风险。

当前,数字经济时代,企业和个人对于网络信息的依赖程度较高,一旦遭受攻击危害巨大。所以需要做出相对应的防护方案未雨绸缪做好网络安全建设,护航业务稳定可靠。

相关文章:

面对复杂多变的网络攻击,企业应如何守护网络安全

企业上云,即越来越多的企业把业务和数据,迁移到云端。随着云计算、大数据、物联网、人工智能等技术的发展,用户、应用程序和数据无处不在,企业之间的业务边界逐渐被打破,网络攻击愈演愈烈,手段更为多。 当前…...

计算机网络练习-计算机网络概述与性能指标

计算机网络概述 ----------------------------------------------------------------------------------------------------------------------------- 1. 计算机网络最据本的功能的是( )。 1,差错控制 Ⅱ.路由选择 Ⅲ,分布式处理 IV.传输控制 …...

vite vue3 ts import.meta在vscode中报错

问题描述:开发使用的框架为vitevue3ts,在开发过程中莫名其妙报仅当“--module”选项为“es2020”、“esnext”或“系统”时才允许使用“import.meta”元属性 问题解决: 通过更改tsconfig.json的module为esnext,es2022等࿰…...

)

Java synchronized(详细)

synchronized 一,介绍 在Java中,synchronized关键字用于解决多线程并发访问共享资源时可能出现的线程安全问题。当多个线程同时访问共享资源时,如果没有合适的同步机制,可能会导致以下问题: 竞态条件(…...

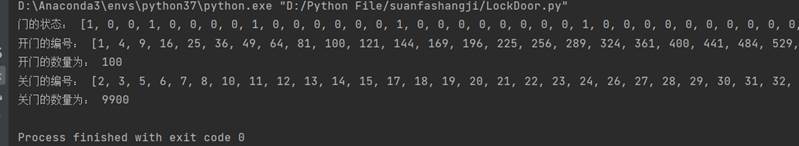

算法设计与分析实验报告python实现(排序算法、三壶谜题、交替放置的碟子、带锁的门)

一、 实验目的 1.加深学生对算法设计方法的基本思想、基本步骤、基本方法的理解与掌握; 2.提高学生利用课堂所学知识解决实际问题的能力; 3.提高学生综合应用所学知识解决实际问题的能力。 二、实验任务 1、排序算法…...

实训问题总结——ajax用get可以成功调用controller方法,用POST就出404错误

因为传输密码时必须用POST。 还有用GET传输参数,说有非法字符,想试试POST是否可以解决。 404错误的三个大致原因,1:找不到对的请求路径,2:请求方式错误,3、请求参数错误。 后来可以调用了。但…...

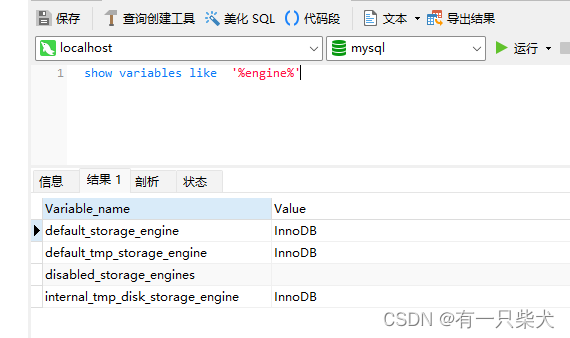

1、认识MySQL存储引擎吗?

目录 1、MySQL存储引擎有哪些? 2、默认的存储引擎是哪个? 3、InnoDB和MyISAM有什么区别吗? 3.1、关于事务 3.2、关于行级锁 3.3、关于外键支持 3.4、关于是否支持MVCC 3.5、关于数据安全恢复 3.6、关于索引 3.7、关于性能 4、如何…...

微信小程序媒体查询

在微信小程序中,media媒体查询不支持screen关键字,因为小程序页面是再webview中渲染的,而不是在浏览器中渲染的。 在设置样式时,可以使用 wxss 文件中的 media 规则来根据屏幕宽度或高度设置不同的样式。 device-width:设备屏幕…...

前端(动态雪景背景+动态蝴蝶)

1.CSS样式 <style>html, body, a, div, span, table, tr, td, strong, ul, ol, li, h1, h2, h3, p, input {font-weight: inherit;font-size: inherit;list-style: none;border-spacing: 0;border: 0;border-collapse: collapse;text-decoration: none;padding: 0;margi…...

软考-系统集成项目管理中级-新一代信息技术

本章历年考题分值统计 本章重点常考知识点汇总清单(掌握部分可直接理解记忆) 本章历年考题及答案解析 32、2019 年上半年第 23 题 云计算通过网络提供可动态伸缩的廉价计算能力,(23)不属于云计算的特点。 A.虚拟化 B.高可扩展性 C.按需服务 D.优化本地存储 【参考…...

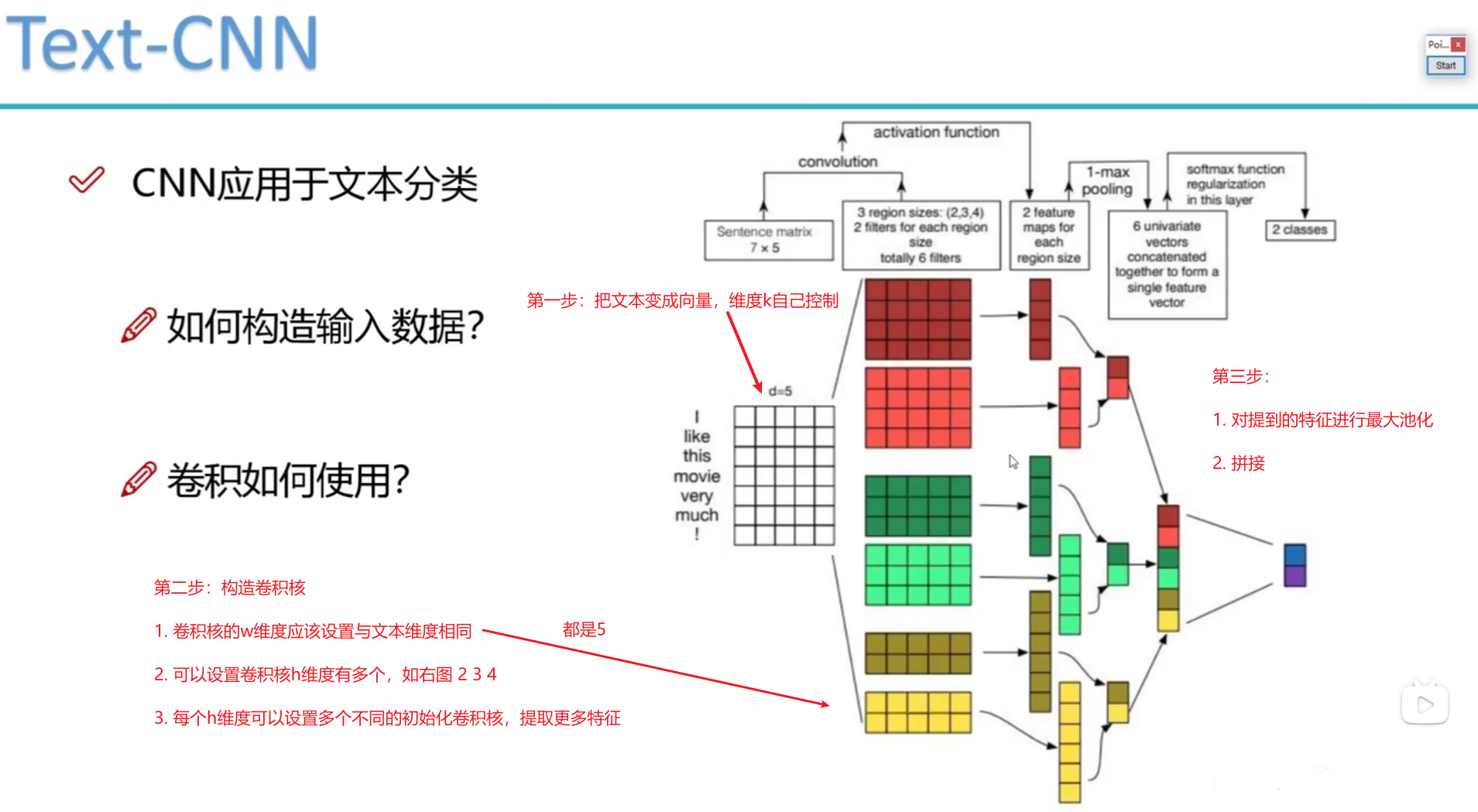

【卷积神经网络进展】

打基础日常记录 CNN基础知识1. 感知机2. DNN 深度神经网络(全连接神经网络)DNN 与感知机的区别DNN特点,全连接神经网络DNN前向传播和反向传播 3. CNN结构【提取特征分类】4. CNN应用于文本 CNN基础知识 1. 感知机 单层感知机就是一个二分类…...

yarn的安装和使用

windows mac 环境 yarn的安装和使用 yarn安装 npm install -g yarnyarn设置代理 yarn config set registry https://registry.npm.taobao.org -gyarn官方源 yarn config set registry https://registry.yarnpkg.comyarn使用 // 查看板本 yarn --version// 安装指定包 yarn…...

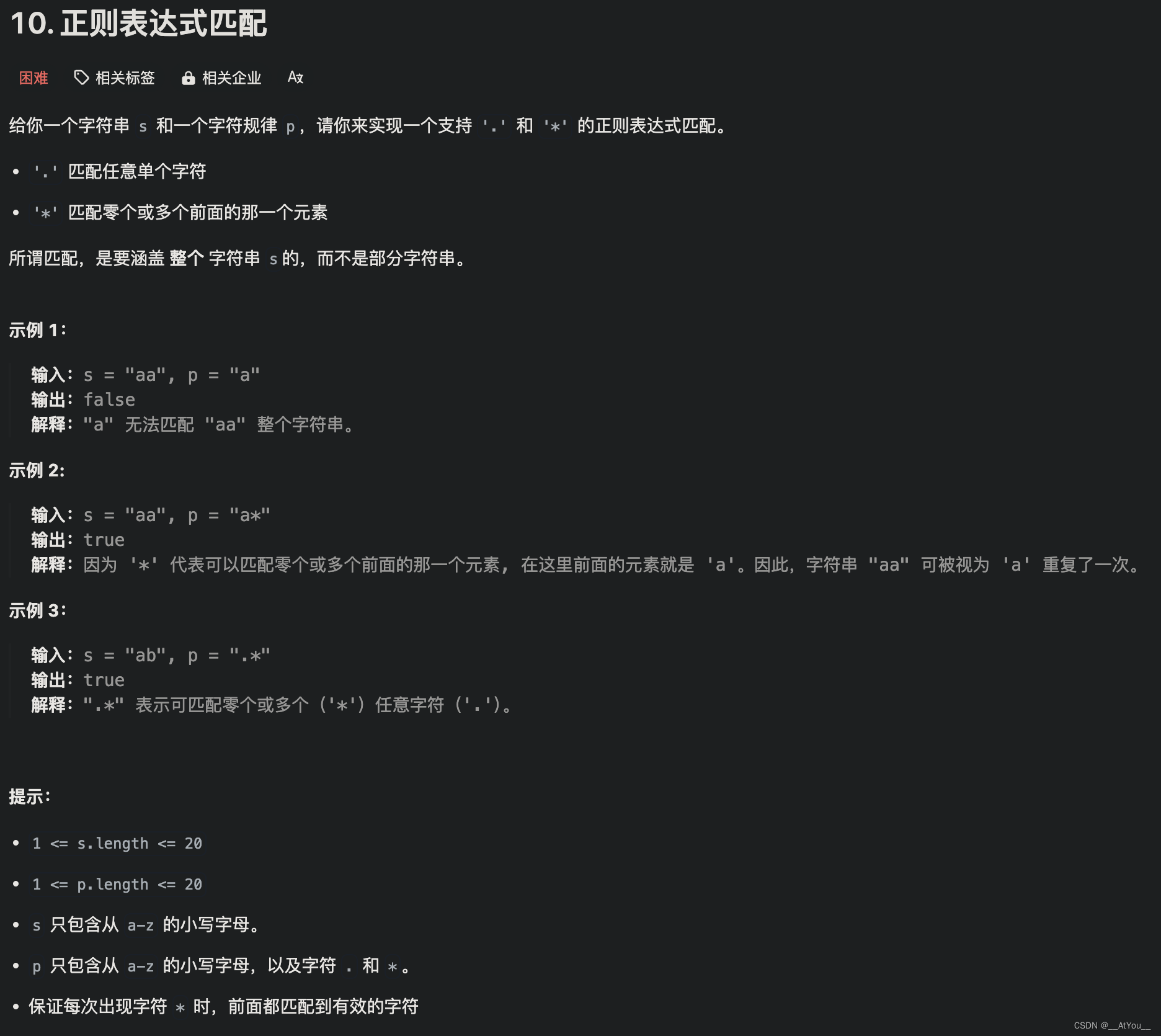

Golang | Leetcode Golang题解之第10题正则表达式匹配

题目: 题解: func isMatch(s string, p string) bool {m, n : len(s), len(p)matches : func(i, j int) bool {if i 0 {return false}if p[j-1] . {return true}return s[i-1] p[j-1]}f : make([][]bool, m 1)for i : 0; i < len(f); i {f[i] m…...

【Leetcode】top 100 图论

基础知识补充 1.图分为有向图和无向图,有权图和无权图; 2.图的表示方法:邻接矩阵适合表示稠密图,邻接表适合表示稀疏图; 邻接矩阵: 邻接表: 基础操作补充 1.邻接矩阵: class GraphAd…...

【沈阳航空航天大学】 <C++ 类与对象计分作业>

C类与对象 1. 设计用类完成计算两点距离2. 设计向量类3. 求n!4. 出租车收费类的设计与实现5. 定义并实现一个复数类6. 线性表类的设计与实现7. 数组求和8. 数组求最大值 1. 设计用类完成计算两点距离 【问题描述】设计二维点类Point,包括私有成员:横坐标…...

Vue3 自定义指令Custom Directives

简介 在vue中重用代码的方式有:组件、组合式函数。组件是主要的构建模块,而组合式函数更偏重于有状态的逻辑。 指令系统给我们提供了例如:v-model、v-bind,vue系统允许我们自定义指令,自定义指令也是一种重用代码的方式…...

蓝桥杯 【日期统计】【01串的熵】

日期统计 第一遍写的时候会错了题目的意思,我以为是一定要八个整数连在一起构成正确日期,后面发现逻辑明明没有问题但是答案怎么都是错的才发现理解错了题目的意思,题目的意思是按下标顺序组成,意思就是可以不连续,我…...

CSP201409T5拼图

题意:给出一个 n m nm nm的方格图,现在要用如下L型的占3个的积木拼到这个图中,总共有多少种拼法使图满。 #include<bits/stdc.h> using namespace std; long long n,m,k1,Now; int Mod1000000007; struct Matrix {long long a[129][129];Matrix(…...

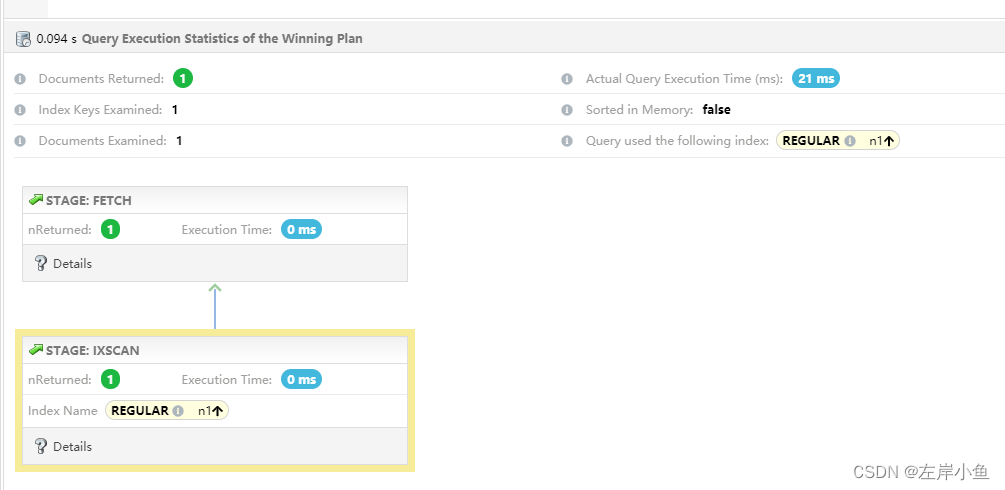

mongoDB 优化(2)索引

执行计划 语法:1 db.collection_xxx_t.find({"param":"xxxxxxx"}).explain(executionStats) 感觉这篇文章写得很好,可以参考 MongoDB——索引(单索引,复合索引,索引创建、使用)_mongo…...

【2024系统架构设计】案例分析- 5 Web应用

目录 一 基础知识 二 真题 一 基础知识 1 Web应用技术分类 大型网站系统架构的演化:高性能、高可用、可维护、应变、安全。 从架构来看:MVC,MVP,MVVM,REST,Webservice,微服务。...

使用docker在3台服务器上搭建基于redis 6.x的一主两从三台均是哨兵模式

一、环境及版本说明 如果服务器已经安装了docker,则忽略此步骤,如果没有安装,则可以按照一下方式安装: 1. 在线安装(有互联网环境): 请看我这篇文章 传送阵>> 点我查看 2. 离线安装(内网环境):请看我这篇文章 传送阵>> 点我查看 说明:假设每台服务器已…...

:手搓截屏和帧率控制)

Python|GIF 解析与构建(5):手搓截屏和帧率控制

目录 Python|GIF 解析与构建(5):手搓截屏和帧率控制 一、引言 二、技术实现:手搓截屏模块 2.1 核心原理 2.2 代码解析:ScreenshotData类 2.2.1 截图函数:capture_screen 三、技术实现&…...

Linux应用开发之网络套接字编程(实例篇)

服务端与客户端单连接 服务端代码 #include <sys/socket.h> #include <sys/types.h> #include <netinet/in.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <arpa/inet.h> #include <pthread.h> …...

华为云AI开发平台ModelArts

华为云ModelArts:重塑AI开发流程的“智能引擎”与“创新加速器”! 在人工智能浪潮席卷全球的2025年,企业拥抱AI的意愿空前高涨,但技术门槛高、流程复杂、资源投入巨大的现实,却让许多创新构想止步于实验室。数据科学家…...

Leetcode 3576. Transform Array to All Equal Elements

Leetcode 3576. Transform Array to All Equal Elements 1. 解题思路2. 代码实现 题目链接:3576. Transform Array to All Equal Elements 1. 解题思路 这一题思路上就是分别考察一下是否能将其转化为全1或者全-1数组即可。 至于每一种情况是否可以达到…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

【磁盘】每天掌握一个Linux命令 - iostat

目录 【磁盘】每天掌握一个Linux命令 - iostat工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景 注意事项 【磁盘】每天掌握一个Linux命令 - iostat 工具概述 iostat(I/O Statistics)是Linux系统下用于监视系统输入输出设备和CPU使…...

渲染学进阶内容——模型

最近在写模组的时候发现渲染器里面离不开模型的定义,在渲染的第二篇文章中简单的讲解了一下关于模型部分的内容,其实不管是方块还是方块实体,都离不开模型的内容 🧱 一、CubeListBuilder 功能解析 CubeListBuilder 是 Minecraft Java 版模型系统的核心构建器,用于动态创…...

IoT/HCIP实验-3/LiteOS操作系统内核实验(任务、内存、信号量、CMSIS..)

文章目录 概述HelloWorld 工程C/C配置编译器主配置Makefile脚本烧录器主配置运行结果程序调用栈 任务管理实验实验结果osal 系统适配层osal_task_create 其他实验实验源码内存管理实验互斥锁实验信号量实验 CMISIS接口实验还是得JlINKCMSIS 简介LiteOS->CMSIS任务间消息交互…...