探究SMC局部代码加密技术以及在CTF中的运用

前言

近些日子在很多线上比赛中都遇到了smc文件加密技术,比较出名的有Hgame杭电的比赛,于是我准备实现一下这项技术,但是在网上看了很多文章,发现没有讲的特别详细的,或者是无法根据他们的方法进行实现这项技术,因此本篇文章就是分享我在学习以及尝试smc文件加密技术时所遇到的麻烦以及心得。

该篇文章将会从我学习这项技术的视角,讲述我屡次失败的经历,一点点深入。

SMC局部代码加密技术简介:

SMC(Software-Based Memory Encryption)是一种局部代码加密技术,它可以将一个可执行文件的指定区段进行加密,使得黑客无法直接分析区段内的代码,从而增加恶意代码分析难度和降低恶意攻击成功的可能性。

SMC的基本原理是在编译可执行文件时,将需要加密的代码区段(例如函数、代码块等)单独编译成一个section(段),并将其标记为可读、可写、不可执行(readable, writable, non-executable),然后通过某种方式在程序运行时将这个section解密为可执行代码,并将其标记为可读、可执行、不可写(readable, executable, non-writable)。这样,攻击者就无法在内存中找到加密的代码,从而无法直接执行或修改加密的代码。

SMC技术可以通过多种方式实现,例如修改PE文件的Section Header、使用API Hook实现代码加密和解密、使用VMProtect等第三方加密工具等。加密时一般采用异或等简单的加密算法,解密时通过相同的算法对密文进行解密。SMC技术虽然可以提高恶意代码的抗分析能力,但也会增加代码运行的开销和降低代码运行速度。

具体来说,SMC实现的主要步骤包括:

- 读取PE文件并找到需要加密的代码段。

- 将代码段的内容进行异或加密,并更新到内存中的代码段。

- 重定向代码段的内存地址,使得加密后的代码能够正确执行。

- 执行加密后的代码段。

SMC的优点在于:

- SMC采用的是软件实现方式,因此不需要硬件支持,可以在任何平台上运行。

- SMC对于程序的执行速度影响较小,因为代码解密和执行过程都是在内存中进行的。

- SMC可以对代码进行多次加密,增加破解的难度。

- SMC可以根据需要对不同的代码段进行不同的加密方式,从而提高安全性。

然而,SMC的缺点也显而易见,主要包括:

- SMC的实现比较复杂,需要涉及到PE文件结构、内存管理等方面的知识。

- SMC需要在运行时动态地解密代码,因此会对程序的性能产生一定的影响。

- SMC只能对静态的代码进行加密,对于动态生成的代码无法进行保护。

- SMC对于一些高级的破解技术(如内存分析)可能无法完全保护程序。

综上所述,SMC是一种局部代码加密技术,可以提高程序的安全性,但也存在一些局限性。在实际应用中,需要根据具体的情况选择最合适的保护方案,综合考虑安全性、性能和可维护性等因素。

[流程图]

+---------------------+

| 读取PE文件 |

| 找到代码段 |

+---------------------+

|

|

v

+---------------------------------+

| 对代码段进行异或加密 |

| 并更新到内存中的代码段 |

+---------------------------------+

|

|

v

+---------------------------------+

| 重定向代码段的内存地址, |

| 使得加密后的代码能够正确执行 |

+---------------------------------+

|

|

v

+---------------------+

| 执行加密后的代码段 |

+---------------------+

[小结一下]

前面说的非常的高端,其实通俗的讲就是程序可以自己对自己底层的字节码进行操作,就是所谓的自解密技术。其在ctf比赛中常见的就是可以将一段关键代码进行某种加密,然后程序运行的时候就直接解密回来,这样就可以干扰解题者的静态分析,在免杀方面也是非常好用的技术。可以利用该技术隐藏关键代码。

言归正传 如何实现这项技术

说实话,实现这项技术我是踩了非常多的坑的,接下来将会一一分享。

用伪代码解释一下该技术:

proc main:

............

IF .运行条件满足CALL DecryptProc (Address of MyProc)//对某个函数代码解密........CALL MyProc //调用这个函数........CALL EncryptProc (Address of MyProc)//再对代码进行加密,防止程序被Dump......

end main

OK,非常明确,首先我是使用了Dev-C++ 6.7.5编译器,使用的MinGW GCC 9.2.0 32bit Debug的编译规则。

帮助网安学习,全套资料S信免费领取:

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

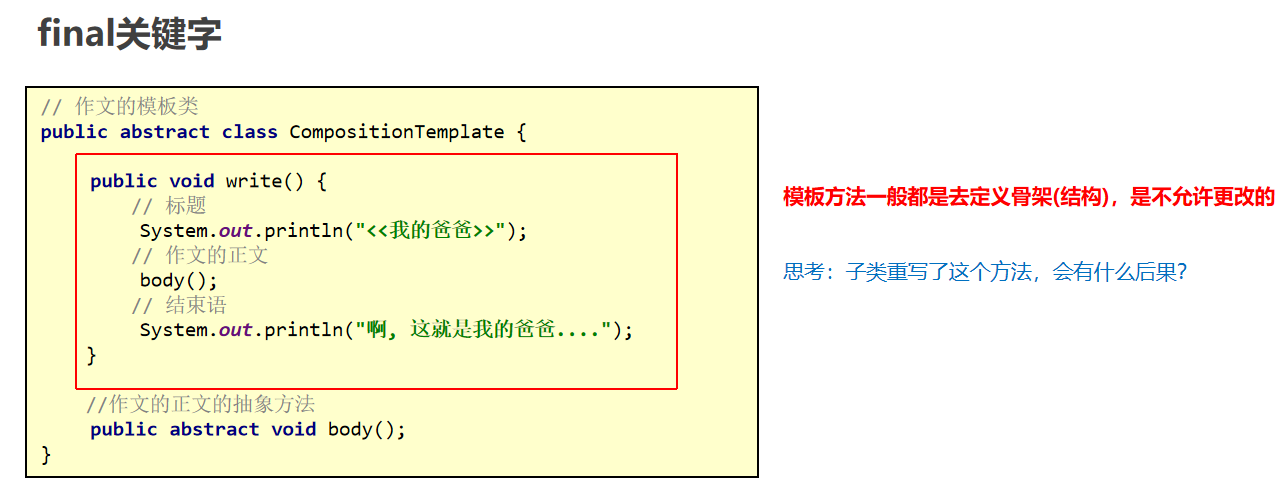

我们回忆一下该项技术,加入我们需要加密的是函数fun,那么我们首先需要使用指针找到fun的地址,一开始我使用的是int类型的指针,代码如下:

void fun()

{char flag[]="flag{this_is_test}";printf("%s",flag);

}

int main ()

{int *a=(int *)fun;for(int i = 0 ; i < 10 ; i++ ){printf("%x ",*(a++));}

}

输出结果为:

83e58955 45c738ec 616c66e5 e945c767 6968747b 73ed45c7 c773695f 745ff145 c7667365 7d74f545

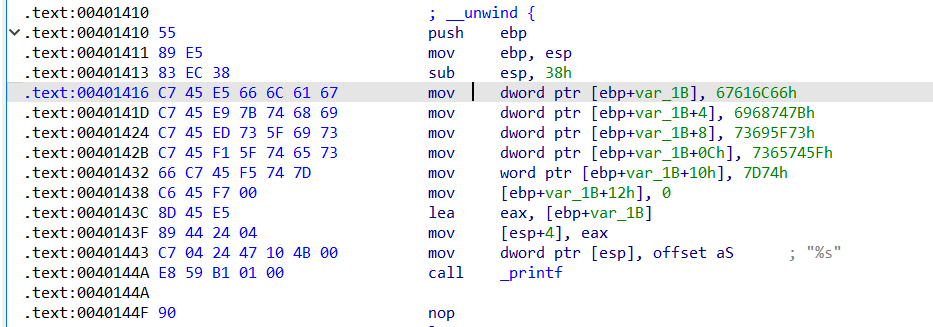

然后我们把编译出来的文件放到ida里面观察

可以发现输出的内容确实是fun的字节码,但是由于int在c语言中占用了四个字节,因此是由四个16进制的机器码根据小端序排列输出的,那么为了解决这种连续字节码的问题我们需要找到一个只占用一个字节的指针,首先我想到了char类型,于是我马上更改代码,使用char类型的指针,得到了如下的输出结果。

55 ffffff89 ffffffe5 ffffff83 ffffffec 38 ffffffc7 45 ffffffe5 66

显然,这里是忽略的char的符号位的问题,有符号char型如果最高位是1,意思是超过了0x7f,当%X格式化输出的时候,则会将这个类型的值拓展到int型的32位,所以才会出现0xff,被扩展为ffffffff。

一筹莫展之际,我想起了在c语言中还有一种数据类型是只占一个字节的,那就是byte类型的数据,将代码改成byte类型之后可以发现输出变得正常了。

输出为:

55 89 e5 83 ec 38 c7 45 e5 66

这个就是正确的字节码的形式了。

那么我们需要定位到程序段进行加密了,由于本次只是实验,我们采取简单的异或加密方式,异或加密的特点就是加密函数也可以是解密函数,极大的方便了我们此次实验。我们可以先在ida中看到我们需要加密的程序段的位置。

在ida中我们可以发现我们需要解密的fun函数占用的地址段是0x00401410-00401451,那我们只需要将这一段内存中的机器码进行异或加密理论上就可以实现smc文件加密技术了。

实现代码如下:

void fun()

{char flag[]="flag{this_is_test}";printf("%s",flag);

}

int main ()

{byte *a=(byte *)fun;byte *b = a ;for( ; a!=(b+0x401451-0x401410+1) ; a++ ){*a=*a^3;}fun();

}

这段代码直接运行的话会出现内存错误,这是因为代码运行的时候对原本未被加密的fun函数进行了异或处理,导致本来应该是解密的操作变成了加密操作,然后机器无法识别该段内存就出现了内存错误,因此在运行代码前我们需要将文件中的fun函数部分进行加密操作。我这里使用idapython对字节码进行操作,然后将文件dump出来,完成对文件的加密。

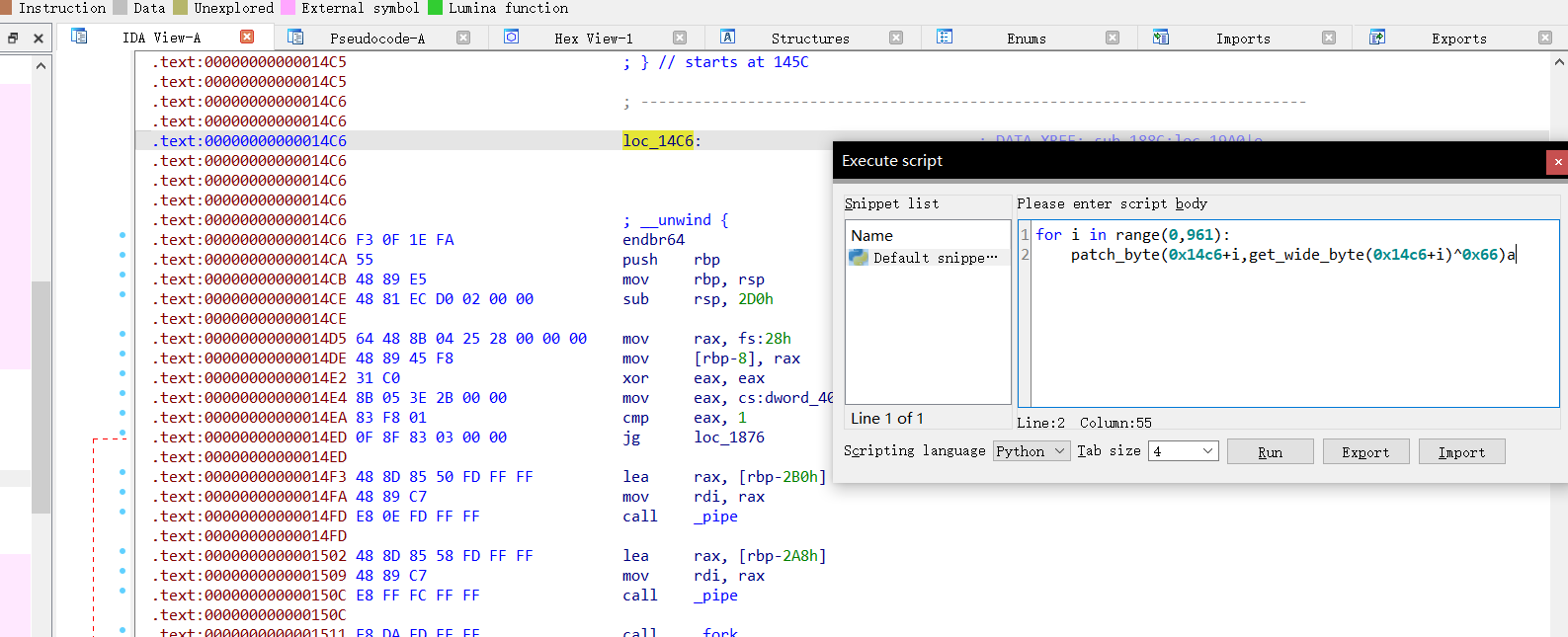

idapython脚本为:

for i in range(0x401410,0x401451):patch_byte(i,get_wide_byte(i)^3)

运行后把代码dump下来,再运行

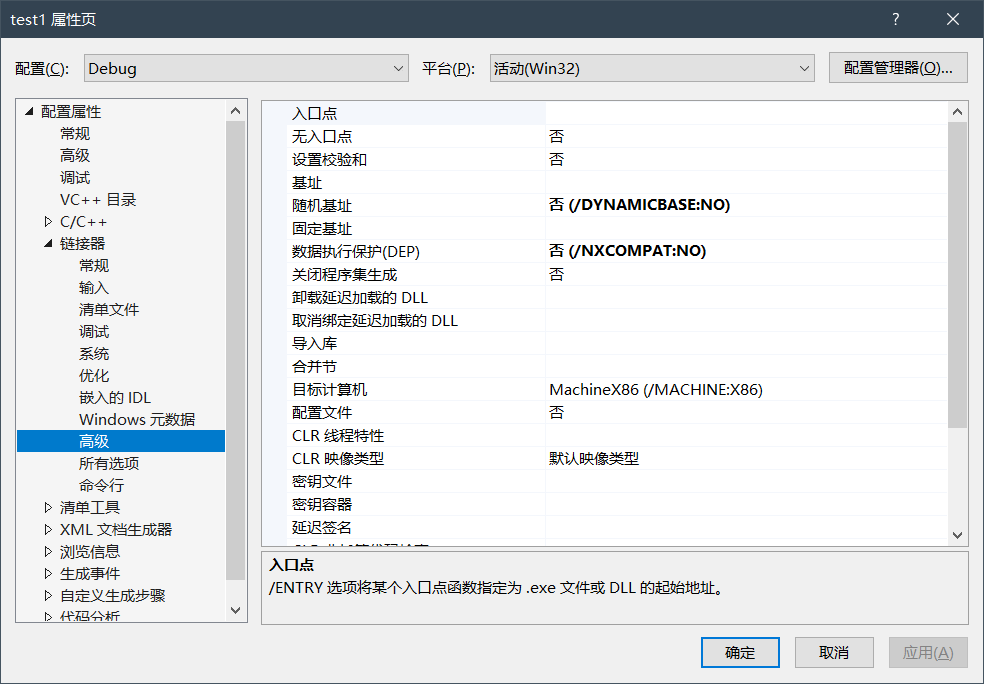

发现出现内存错误告警,猜测可能是dev-c++的编译器开启了随机基地址和数据保护,因此选择更换编译器,并关闭随机基地址选项。这里使用的是visual studio 2019,32位的debug模式进行编译

但是遗憾的是仍然无法运行,思考了一会儿之后发现可能是该段内存没有被设置成可读、可执行、可写入,导致程序无法识别这段内存了,因此我们改变方法使用程序段的概念,通过对整个程序段进行加密解密,来实现smc技术。

使用的代码是:

#include<Windows.h>

#include<string>

#include<string.h>

using namespace std;

#include <iostream>#pragma code_seg(".hello")

void Fun1()

{char flag[]="flag{this_is_test}";printf("%s",flag);

}

#pragma code_seg()

#pragma comment(linker, "/SECTION:.hello,ERW")void Fun1end()

{}void xxor(char* soure, int dLen) //异或

{for (int i = 0; i < dLen;i++){soure[i] = soure[i] ^3;}

}

void SMC(char* pBuf) //SMC解密/加密函数

{const char* szSecName = ".hello";short nSec;PIMAGE_DOS_HEADER pDosHeader;PIMAGE_NT_HEADERS pNtHeader;PIMAGE_SECTION_HEADER pSec;pDosHeader = (PIMAGE_DOS_HEADER)pBuf;pNtHeader = (PIMAGE_NT_HEADERS)&pBuf[pDosHeader->e_lfanew];nSec = pNtHeader->FileHeader.NumberOfSections;pSec = (PIMAGE_SECTION_HEADER)&pBuf[sizeof(IMAGE_NT_HEADERS) + pDosHeader->e_lfanew];for (int i = 0; i < nSec; i++){if (strcmp((char*)&pSec->Name, szSecName) == 0){int pack_size;char* packStart;pack_size = pSec->SizeOfRawData;packStart = &pBuf[pSec->VirtualAddress];xxor(packStart, pack_size);return;}pSec++;}

}void UnPack() //解密/加密函数

{char* hMod;hMod = (char*)GetModuleHandle(0); //获得当前的exe模块地址SMC(hMod);

}

int main()

{//UnPack();UnPack(); //Fun1();return 0;

}

如此操作后,做一个简单的验证看看能不能成功,就是进行两次调用unpack函数来看看程序能否正常运行,发现程序成功的输出了flag那么使用程序段的方式是正确的!!

这段代码实现了一个简单的SMC自修改代码技术,主要包括以下几个部分:

- 使用 #pragma code_seg 指令将 Fun1() 函数代码段定义为一个名为 “.hello” 的新代码段,使其与其他代码段隔离开来,方便后面的加密和解密。

- 使用 #pragma comment(linker, “/SECTION:.hello,ERW”) 指令将 “.hello” 代码段设置为可读、可执行、可写入的,以便后面的加密和解密操作。

- 定义 Fun1end() 函数作为 Fun1() 函数的结束点,以便后面的加密操作。

- 定义 xxor() 函数用于将指定的字符串进行异或加密/解密。

- 定义 SMC() 函数,该函数用于解密指定代码段的内容。具体操作是遍历 PE 文件的各个段,找到指定代码段并对其进行解密。

- 定义 UnPack() 函数,该函数用于对当前进程的代码段进行解密操作。具体操作是获取当前模块的句柄,读取模块的 PE 文件并对指定代码段进行解密。

- 在 main() 函数中调用 UnPack() 函数进行解密操作,然后调用 Fun1() 函数进行计算。

需要注意的是,这段代码只是一个简单的示例,实际应用中可能需要更加复杂的加密和解密方法,以及更多的安全措施来保护代码的安全性。同时,SMC自修改代码技术也存在一定的风险和挑战,需要仔细评估和规划,谨慎使用。

代码写好之后,仍然需要我们自己手动先加密程序,在别的文章中所使用的方法和工具我找了很久都没有找到,因此决定自己使用ida+idapython来实现对程序的加密,最后dump出程序,然后程序运行时会自己进行解密。

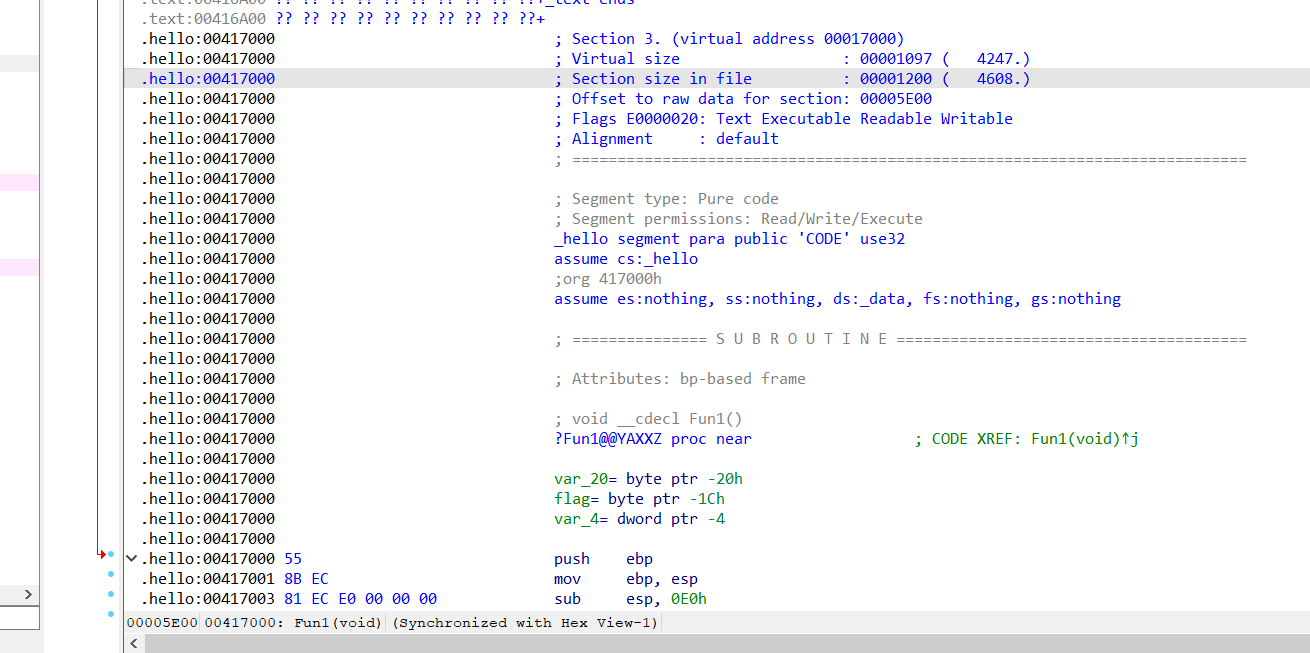

ida中的hello程序段

我们需要的是将所有hello程序段的内容进行加密。

idapython脚本:

for i in range(0x417000,0x4170A4):patch_byte(i,get_wide_byte(i)^3)

虽然dump出来的程序能输出我们程序中的值,但是仍然出现了堆栈不平衡的问题,因此在终端运行程序时仍然会爆出内存错误的告警,研究到此时我已经心态崩了,找了很多大牛的博客都没有详细提到怎么实现加密程序,那这样的话只能自己手撸了,这里使用python语言,代码为:

import pefiledef encrypt_section(pe_file, section_name, xor_key):"""加密PE文件中指定的区段"""# 找到对应的sectionfor section in pe_file.sections:if section.Name.decode().strip('\x00') == section_name:print(f"[*] Found {section_name} section at 0x{section.PointerToRawData:08x}")data = section.get_data()encrypted_data = bytes([data[i] ^ xor_key for i in range(len(data))])pe_file.set_bytes_at_offset(section.PointerToRawData, encrypted_data)print(f"[*] Encrypted {len(data)} bytes at 0x{section.PointerToRawData:08x}")returnprint(f"[!] {section_name} section not found!")if __name__ == "__main__":filename = "test1.exe"#加密文件的名字,需要在同一根目录下section_name = ".hello"#加密的代码区段名字xor_key = 0x03#异或的值print(f"[*] Loading {filename}")pe_file = pefile.PE(filename)# 加密print("[*] Encrypting section")encrypt_section(pe_file, section_name, xor_key)# 保存文件new_filename = filename[:-4] + "_encrypted.exe"print(f"[*] Saving as {new_filename}")pe_file.write(new_filename)pe_file.close()这段代码实现了对PE文件中指定的代码区段进行异或加密的功能,具体解释如下:

- 导入pefile模块:该模块提供了解析PE文件格式的功能;

- 定义encrypt_section函数:该函数接收三个参数,分别是PE文件对象pe_file、待加密区段名称section_name和异或值xor_key。函数首先遍历PE文件中的所有区段,查找名字为section_name的区段;

- 对指定的代码区段进行加密:如果找到了名字为section_name的代码区段,该函数调用PE文件对象的set_bytes_at_offset方法,将指定区段中的每个字节和异或值异或,得到加密后的数据,并将加密后的数据写回指定区段。注意,set_bytes_at_offset方法需要传入一个字节串作为参数,因此需要将加密后的数据转换为字节串;

- main函数:该函数首先指定待加密的PE文件名filename、待加密的区段名称section_name和异或值xor_key。然后,它创建一个PE文件对象pe_file,读入PE文件;接着调用encrypt_section函数,对指定区段进行加密;最后,将加密后的文件写入新的文件中,并关闭PE文件对象。

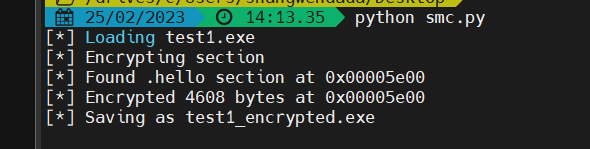

这段代码的执行过程如下:

- 调用main函数,读取PE文件test1.exe;

- 找到名字为.hello的区段,对其中的每个字节和异或值0x03进行异或,得到加密后的数据;

- 将加密后的数据写回.hello区段,并将加密后的文件保存为test1_encrypted.exe。

脚本完成后,满怀激动的运行它!

成功了!!

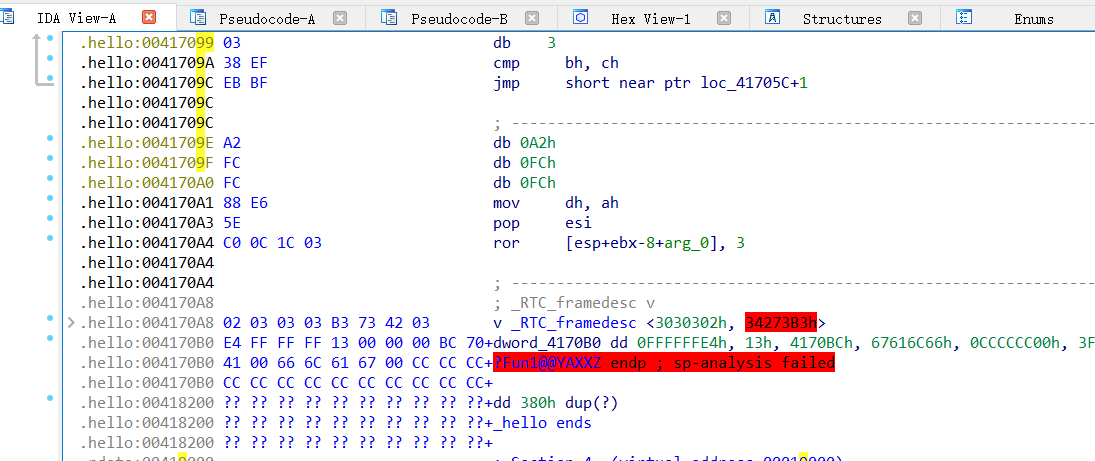

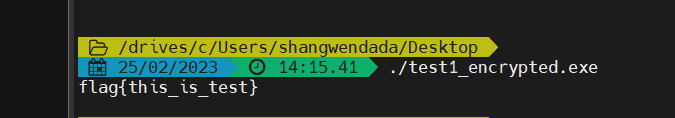

终端也成功的运行出了加密后的程序,我们再到ida中观察它

成功的无法静态分析。那么至此我们就成功的实现了该项技术!

CTF实战

SMC 技术在 CTF 比赛中有很多应用,主要是用来对抗反调试和反编译等工具的逆向分析。下面是几个常见的应用场景:

- 局部代码加密:CTF 比赛中有很多加密的二进制程序,利用 SMC 技术可以对程序的关键代码进行加密,增加分析难度,提高程序的安全性。

- 加密字符串和常量:CTF 比赛中有很多加密的字符串和常量,这些字符串和常量通常用来存储关键信息,如密钥、密码等。利用 SMC 技术可以对这些字符串和常量进行加密,增加分析难度,提高程序的安全性。

- 防止调试:CTF 比赛中有很多程序会使用调试器进行逆向分析,利用 SMC 技术可以对程序进行调试器检测和防御,防止调试器的使用。

- 防止反编译:CTF 比赛中有很多程序会被反编译,利用 SMC 技术可以对程序进行反编译检测和防御,防止程序被反编译。

总之,SMC 技术在 CTF 比赛中是一个非常有用的技术,可以用来保护程序的安全性,增加分析难度,提高程序的安全性。

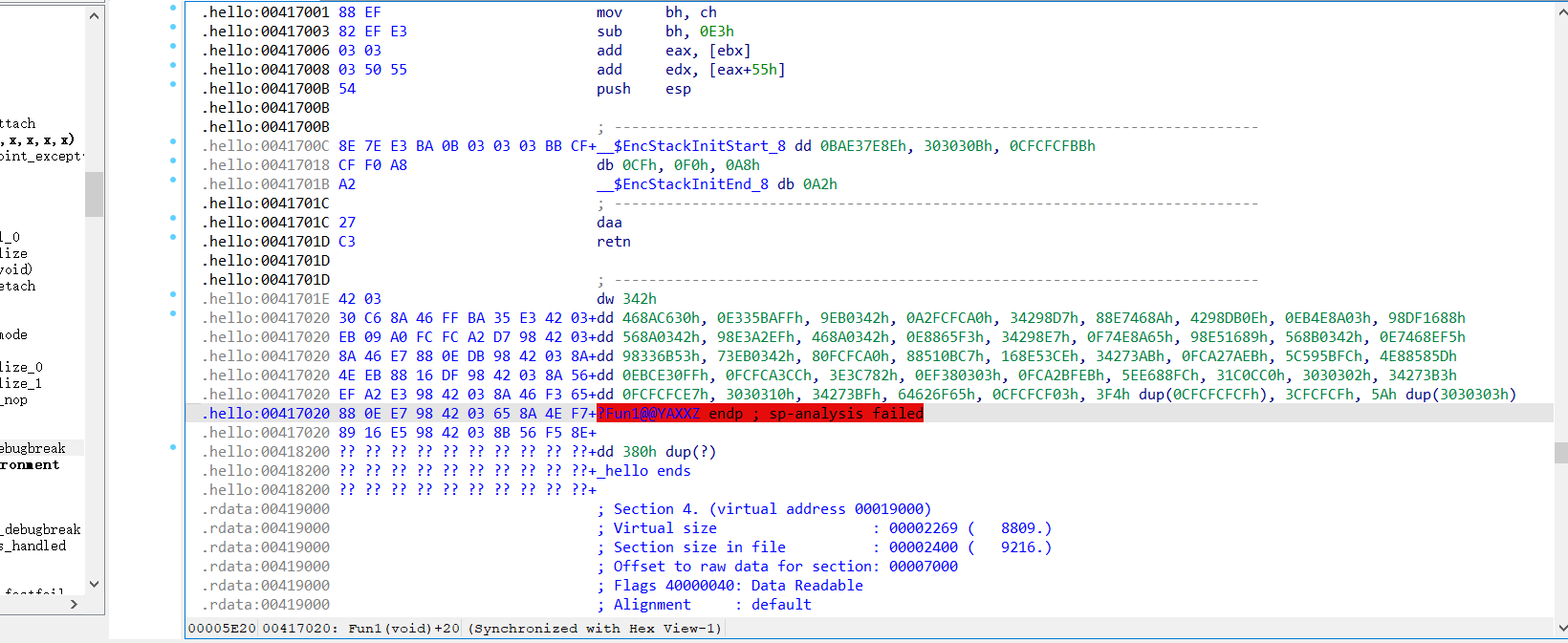

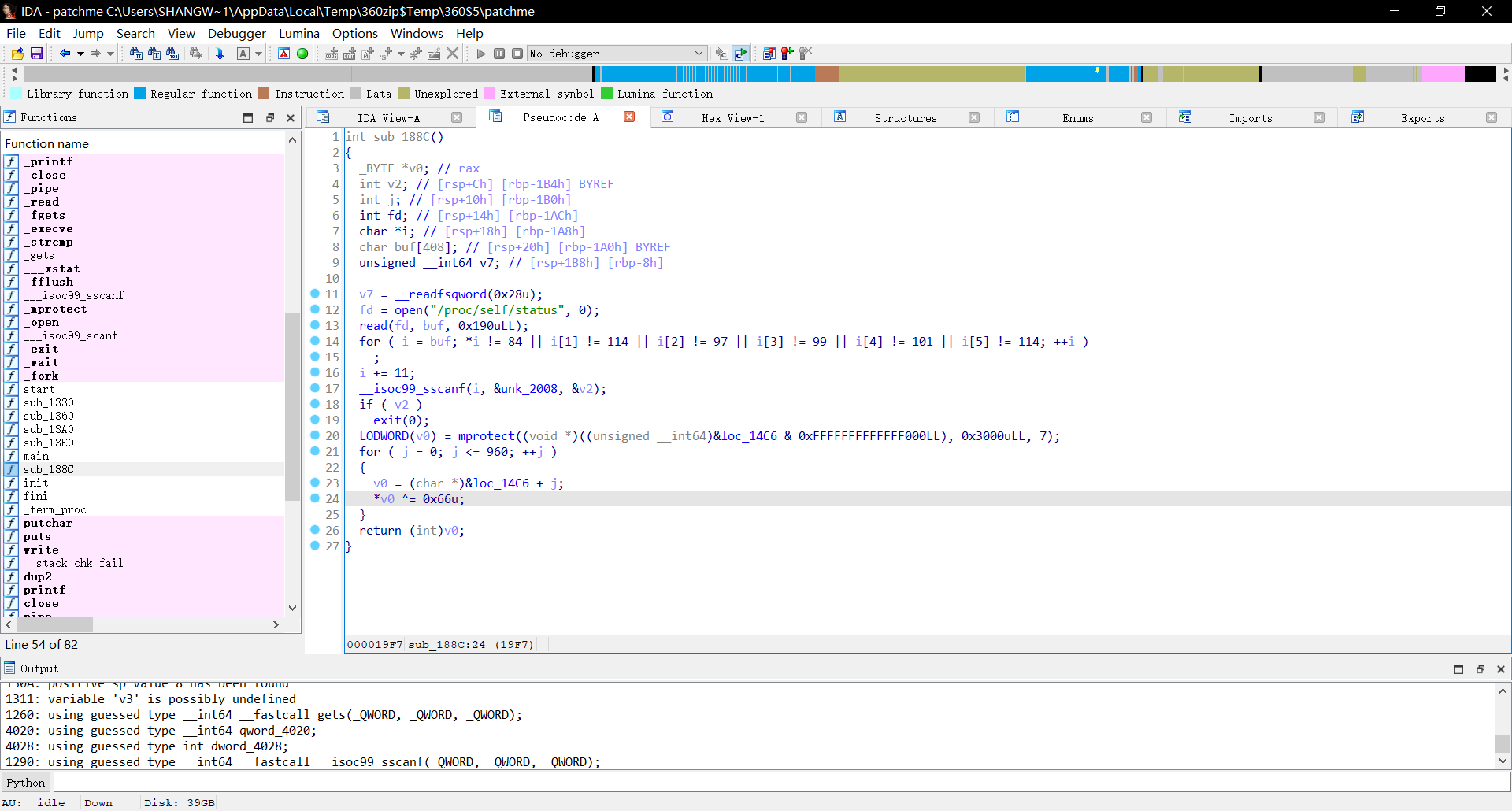

[Hgame2023]patchme

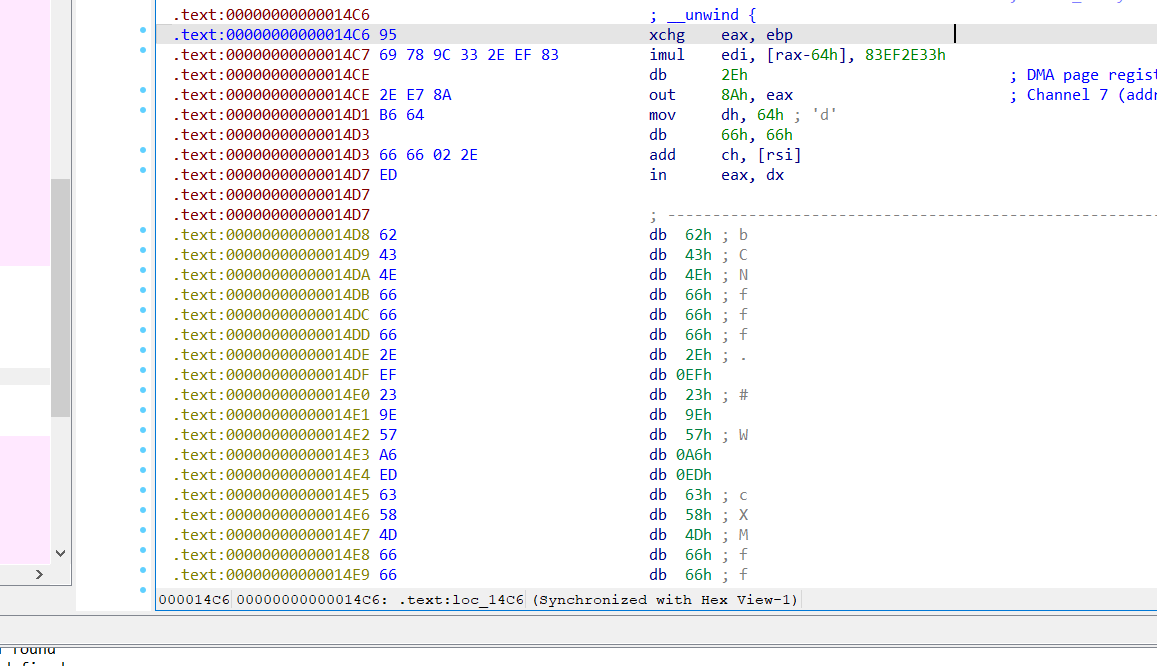

点开文件可以看到一个可疑函数对文件地址进行操作,怀疑是smc文件加密技术

跟踪过去看一看

发现地址爆红,出现大量没有被解析的数据段

那么实锤此处就是smc文件加密,那么我们将其异或回去,使用idc或者idapython

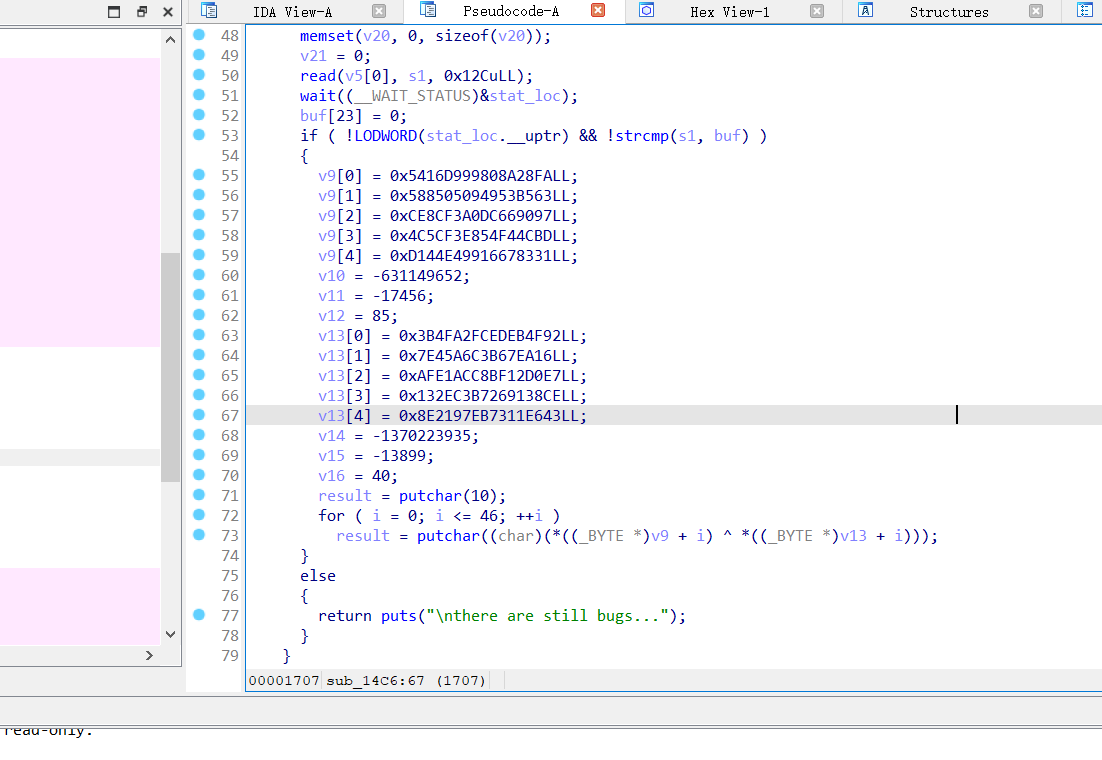

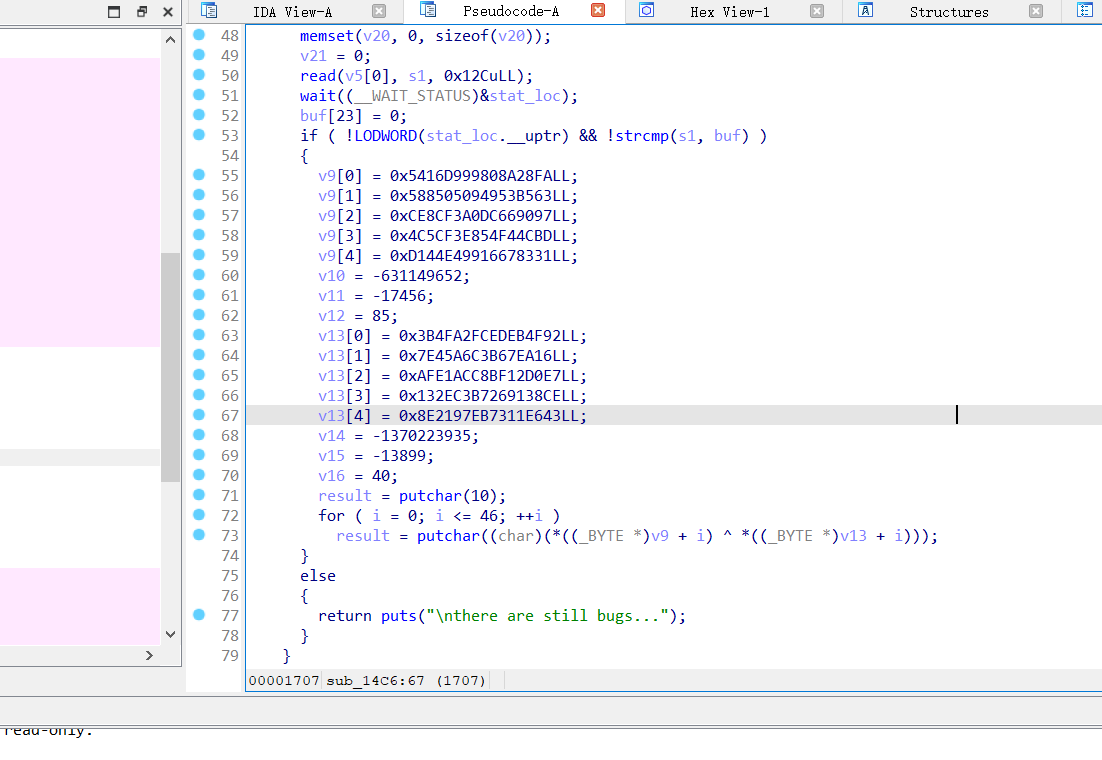

运行idapython脚本之后发现本来ida无法识别的汇编代码变得可以识别了,那么我们声明所有的未声明函数

就可以在下面找到输出flag的方法了

EXP

#include<iostream>

#include<algorithm>

#include<cstdio>

#include<cmath>

#include<map>

#include<vector>

#include<queue>

#include<stack>

#include<set>

#include<string>

#include<cstring>

#include<list>

#include<stdlib.h>

using namespace std;

typedef int status;

typedef int selemtype;

int ida_chars[] =

{0xFA, 0x28, 0x8A, 0x80, 0x99, 0xD9, 0x16, 0x54,0x63, 0xB5, 0x53, 0x49, 0x09, 0x05, 0x85, 0x58,0x97, 0x90, 0x66, 0xDC, 0xA0, 0xF3, 0x8C, 0xCE,0xBD, 0x4C, 0xF4, 0x54, 0xE8, 0xF3, 0x5C, 0x4C,0x31, 0x83, 0x67, 0x16, 0x99, 0xE4, 0x44, 0xD1,0xAC, 0x6B, 0x61, 0xDA, 0xD0, 0xBB, 0x55

};

int c[]={0x92, 0x4F, 0xEB, 0xED, 0xFC, 0xA2, 0x4F, 0x3B,0x16, 0xEA, 0x67, 0x3B, 0x6C, 0x5A, 0xE4, 0x07,0xE7, 0xD0, 0x12, 0xBF, 0xC8, 0xAC, 0xE1, 0xAF,0xCE, 0x38, 0x91, 0x26, 0xB7, 0xC3, 0x2E, 0x13,0x43, 0xE6, 0x11, 0x73, 0xEB, 0x97, 0x21, 0x8E,0xC1, 0x0A, 0x54, 0xAE, 0xB5, 0xC9,0x28

};

int main ()

{for(int i = 0 ; i <= 46 ; i ++ ){printf("%c",ida_chars[i]^c[i]);}

}相关文章:

探究SMC局部代码加密技术以及在CTF中的运用

前言 近些日子在很多线上比赛中都遇到了smc文件加密技术,比较出名的有Hgame杭电的比赛,于是我准备实现一下这项技术,但是在网上看了很多文章,发现没有讲的特别详细的,或者是无法根据他们的方法进行实现这项技术,因此本篇文章就是…...

免费集装箱箱号识别API,人工智能企业CIMCAI集装箱识别检测人工智能平台全球4千企业用户,支持API集成二次开发人工智能企业

免费集装箱箱号识别API,人工智能企业CIMCAI集装箱识别检测人工智能平台全球4千企业用户,支持API集成二次开发。箱信息识别及铅封号识别功能免费,顶尖AI集装箱识别率99.98%,全球No.1集装箱人工智能企业CIMCAI打造。中国上海人工智能…...

pdf多页合并为一页方法总结,你觉得哪个最好?

PDF格式的文件在现代办公中是不可或缺的,许多人在工作中需要频繁处理PDF文档。然而,当我们需要阅读多个PDF文件时,不断切换不同的文件并一个一个地打开查阅会非常麻烦。为了提高阅读效率,人们一般会将pdf多页合并为一页。那么&…...

每日一读【基金/股票投资的常识和纪律】

个人投资的几点总结,我时常拿来阅读,警示自己: *基于常识,独立思考。 *投资以年为单位,5年一周期。 *下跌时的信心比金子还贵,永远要记住:风险是涨上去的,机会…...

阶段二12_面向对象高级_继承3

知识点内容: 抽象类 模板设计模式 final关键字 一.抽象类 (1)抽象类概述 抽象方法:将共性的行为(方法)抽取到父类之后,发现该方法的实现逻辑 无法在父类中给出具体明确,该方法就可以定义为抽象方法。 抽…...

C++ STL:string类的概述及常用接口说明

目录 一. 什么是STL 二. string类的概述 三. string类的常用接口说明 3.1 字符串对象创建相关接口(构造函数) 3.2 字符串长度和容量相关接口 3.3 字符访问相关接口函数 3.4 字符串删改相关接口函数 3.5 字符查找和子串相关接口函数 3.6 迭代器相…...

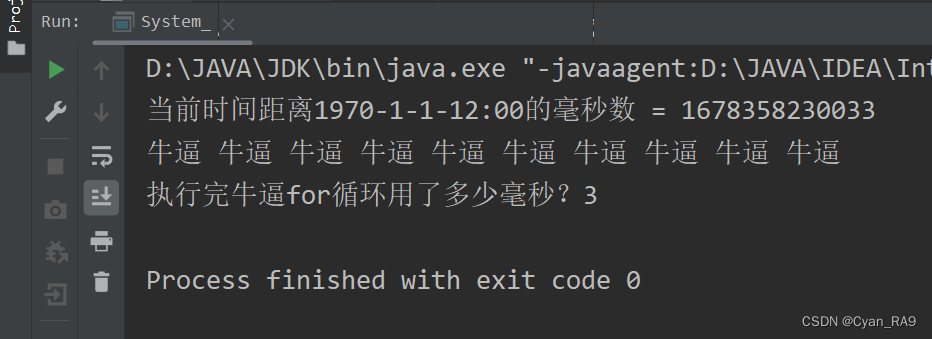

java Math类 和 System类 详解(通俗易懂)

Math类介绍Math类常用方法及演示System类简介System类常用方法及演示一、前言本节内容是我们《API-常用类》专题的第四小节了。本节内容主要讲Math类和System类, 内容包括Math类介绍、Math类常用方法、System类介绍,System类常用方法。该小节内容基本不涉…...

软件回归测试是什么?

一、软件回归测试是什么? 软件回归测试作为软件生命周期的一个组成部分,在整个软件测试过程中占有很大的工作量比重,软件开发的各个阶段都会进行多次回归测试。回归测试是指修改了旧代码后,重新进行测试以确认修改没有引入新的错误或导致其…...

TwinCAT3中ModbusTCP Server和C# Client连接

目录 一、硬件环境 1、设置PLC的ip地址 2、ModbusTCP软件安装 3、PLC操作系统防火墙设置 4、网络助手连接PLC 二、创建PLC工程 1、创建寄存器读写变量 2、添加ModbusTCP授权 3、激活和运行工程 三、ModbusTCP数据协议说明 1、写单个寄存器 2、读寄存器 (1&…...

【上传项目代码到Git详细步骤】

1.下载安装Git到电脑上(这里我之前已经安装好了,就不细说了)2.进入控制台安装好后右键点击桌面空白部分会多出两个菜单选项,点击第二个Git Bash Here(点击第一个你会爆炸)会弹出一个git控制台,如…...

C++回顾(十五)—— 类模板

15.1 为什么要有类模板 类模板用于实现类所需数据的类型参数化类模板在表示如数组、表、图等数据结构显得特别重要,这些数据结构的表示和算法不受所包含的元素类型的影响 15.2 单个类模板语法 注意:类模板的创建对象一定要显示调用(指明类型…...

【JavaEE初阶】第四节.文件操作 和 IO (下篇)

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 前言三、文件内容的操作 3.1 读文件 3.1.1 使用字节流读文件 3.2 写文件 3.2.1 使用字节流写文件 …...

华为OD机试用Python实现 -【分解质因数】 2023Q1A

华为OD机试题 本篇题目:分解质因数题目示例 1输入输出示例 2输入输出Code代码编写思路最近更新的博客 华为od 2023 | 什么是华为od,od 薪资待遇,od机试题清单华为OD机试真题大全,用 Python 解华为机试题 | 机试宝典【华为OD机试】全流程解析+经验分享,题型分享,防作弊指南...

博客项目

文章目录1. 创建项目2. 数据库设计3. 前置任务3.1 拦截器3.2 统一数据格式3.3 创建一个 Constant3.4 统一异常处理3.5 密码加密4. 功能实现4.1 登录功能4.2 注册功能4.3 博客列表页 (功能实现)4.3.1 左侧框4.3.2 右侧框 (分页功能 页面显示)4.4 博客详情…...

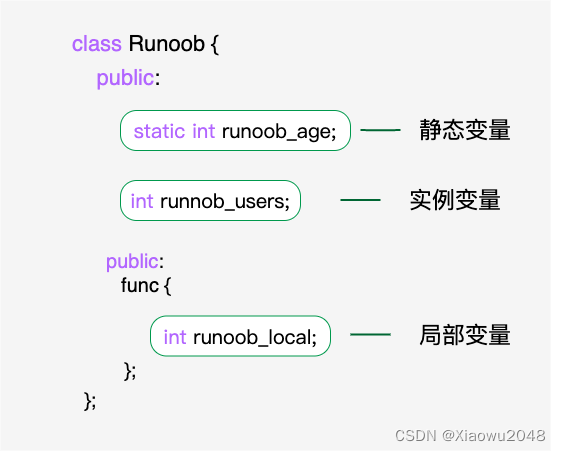

C++基础了解-20-C++类 对象

C 类 & 对象 一、C 类 & 对象 C 在 C 语言的基础上增加了面向对象编程,C 支持面向对象程序设计。类是 C 的核心特性,通常被称为用户定义的类型。 类用于指定对象的形式,它包含了数据表示法和用于处理数据的方法。类中的数据和方法…...

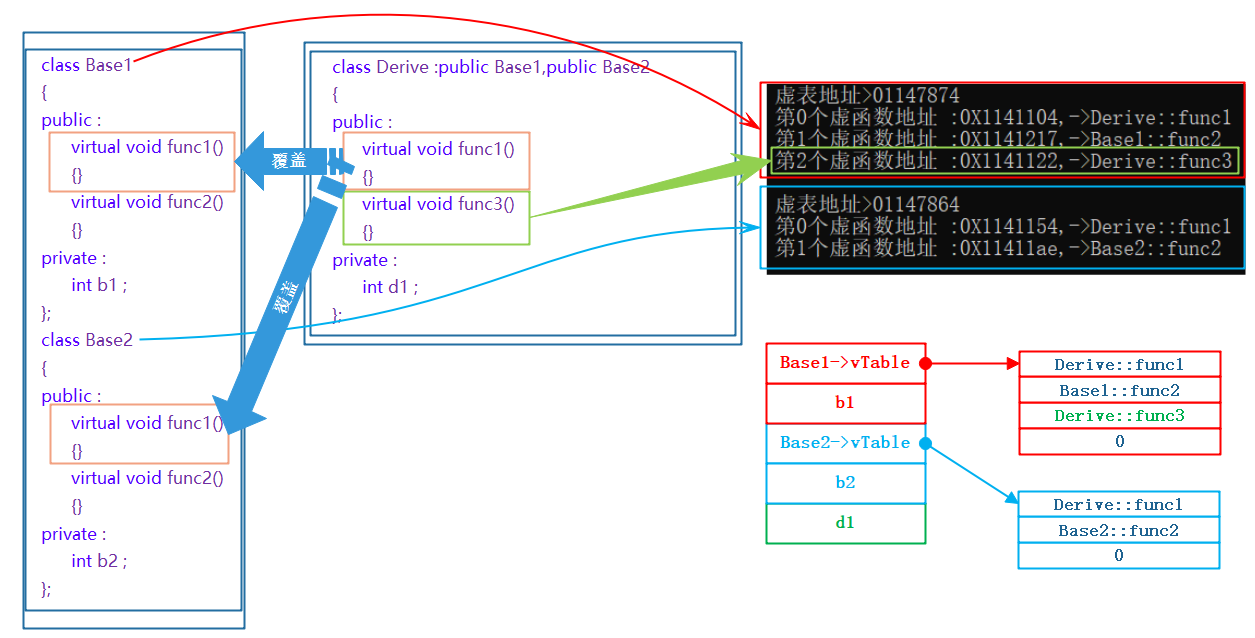

多态与虚(函数)表

前言续接上回(继承),我们了解了继承是如何通过虚基表,来解决派生类和父类有相同的成员变量的情况,但是类和对象中可不只有成员变量,如果成员函数也有同名,更或者如果我们想在访问不同情况&#…...

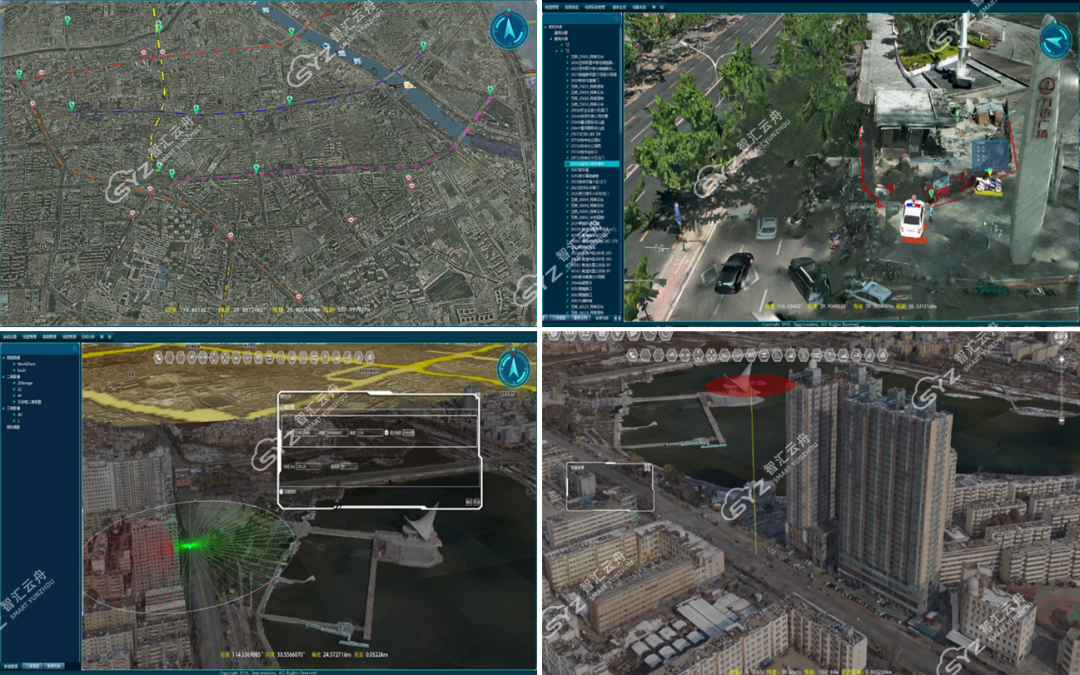

云舟案例︱视频孪生技术赋能城市安全综合管理场景,提升城市数智化水平

随着城市化发展进程的加快,人口不断膨胀,社会安全隐患等问题日益突出,成为困扰城市建设与管理的重要难题。针对各类社会治安突出问题,城市管理部门积极推进城市信息化建设,视频监控等各类信息化采集手段为城市数字化管…...

OpenFOAM 自定义gcc和openmpi安装

Compile Logs 编译很多次了但是好久不编还是会容易遗漏细节步骤,谨以为记。 使用自己编译的编译器和openmpi而不是系统自带的 库来完成对OF 的编译 依赖包安装 编译 GCC 编译 openmpi 编译OF 1依赖包安装 先 sudo apt-get install update当然,然后安…...

2023年3.8女神节买台灯怎么挑选?台灯用什么样的比较好

最近女神节,祝广大女性朋友们节日快乐啊。娱乐之余,一些实用的东西也是非常适合作为礼物送给女性朋友哦,台灯就是其中一个不错的选择。 台灯作为一种智能家居产品,不仅可见点缀卧室房间装饰,晚上的时候开启小范围照明&…...

近亿美元:人工心脏龙头永仁心医疗完成超大额A轮融资

近日,永仁心医疗器械有限公司(以下简称“永仁心医疗”)完成近一亿美元A轮融资,由北京科兴中维生物技术有限公司(SINOVAC科兴)领投,太平(深圳)医疗健康产业私募股权投资基…...

为什么需要建设工程项目管理?工程项目管理有哪些亮点功能?

在建筑行业,项目管理的重要性不言而喻。随着工程规模的扩大、技术复杂度的提升,传统的管理模式已经难以满足现代工程的需求。过去,许多企业依赖手工记录、口头沟通和分散的信息管理,导致效率低下、成本失控、风险频发。例如&#…...

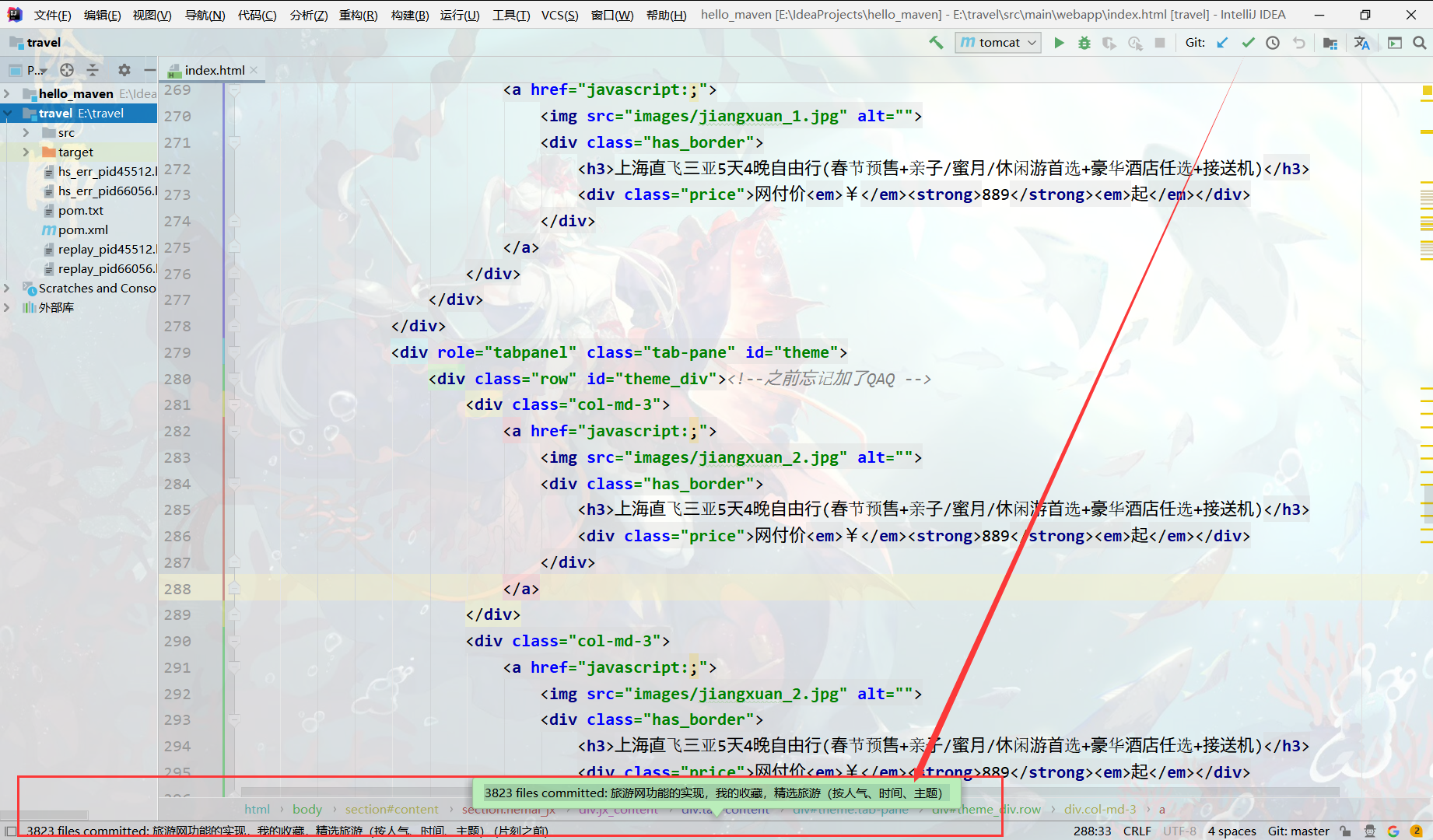

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

MySQL JOIN 表过多的优化思路

当 MySQL 查询涉及大量表 JOIN 时,性能会显著下降。以下是优化思路和简易实现方法: 一、核心优化思路 减少 JOIN 数量 数据冗余:添加必要的冗余字段(如订单表直接存储用户名)合并表:将频繁关联的小表合并成…...

2025年低延迟业务DDoS防护全攻略:高可用架构与实战方案

一、延迟敏感行业面临的DDoS攻击新挑战 2025年,金融交易、实时竞技游戏、工业物联网等低延迟业务成为DDoS攻击的首要目标。攻击呈现三大特征: AI驱动的自适应攻击:攻击流量模拟真实用户行为,差异率低至0.5%,传统规则引…...

写一个shell脚本,把局域网内,把能ping通的IP和不能ping通的IP分类,并保存到两个文本文件里

写一个shell脚本,把局域网内,把能ping通的IP和不能ping通的IP分类,并保存到两个文本文件里 脚本1 #!/bin/bash #定义变量 ip10.1.1 #循环去ping主机的IP for ((i1;i<10;i)) doping -c1 $ip.$i &>/dev/null[ $? -eq 0 ] &&am…...

Django RBAC项目后端实战 - 03 DRF权限控制实现

项目背景 在上一篇文章中,我们完成了JWT认证系统的集成。本篇文章将实现基于Redis的RBAC权限控制系统,为系统提供细粒度的权限控制。 开发目标 实现基于Redis的权限缓存机制开发DRF权限控制类实现权限管理API配置权限白名单 前置配置 在开始开发权限…...

C#中用于控制自定义特性(Attribute)

我们来详细解释一下 [AttributeUsage(AttributeTargets.Class, AllowMultiple false, Inherited false)] 这个 C# 属性。 在 C# 中,Attribute(特性)是一种用于向程序元素(如类、方法、属性等)添加元数据的机制。Attr…...

解决MybatisPlus使用Druid1.2.11连接池查询PG数据库报Merge sql error的一种办法

目录 前言 一、问题重现 1、环境说明 2、重现步骤 3、错误信息 二、关于LATERAL 1、Lateral作用场景 2、在四至场景中使用 三、问题解决之道 1、源码追踪 2、关闭sql合并 3、改写处理SQL 四、总结 前言 在博客:【写在创作纪念日】基于SpringBoot和PostG…...