用SpringBoot打造坚固防线:轻松实现XSS攻击防御

在这篇博客中,我们将深入探讨如何使用SpringBoot有效防御XSS攻击。通过结合注解和过滤器的方式,我们可以为应用程序构建一个强大的安全屏障,确保用户数据不被恶意脚本所侵害。

目录

- 什么是XSS攻击?

- SpringBoot中的XSS防御策略

- 使用注解实现XSS防御

- 使用过滤器实现XSS防御

- 结合注解与过滤器的最佳实践

- 总结与展望

1. 什么是XSS攻击?

跨站脚本攻击(Cross-Site Scripting,简称XSS)是一种常见且危险的Web安全漏洞。在XSS攻击中,攻击者通过在网页中注入恶意脚本代码,使这些代码在其他用户的浏览器中执行,从而达到窃取用户信息、劫持用户会话、欺骗用户等目的。XSS攻击通常分为三种类型:存储型(Stored XSS)、反射型(Reflected XSS)和基于DOM的XSS(DOM-based XSS)。

1.1 存储型XSS

存储型XSS攻击发生在恶意脚本被永久存储在目标服务器上的情况下。例如,攻击者在一个社交媒体平台的评论区发布了一段包含恶意脚本的评论,这段评论会被存储在服务器的数据库中。当其他用户浏览该评论时,恶意脚本会在用户的浏览器中执行,导致用户信息泄露或其他恶意行为。存储型XSS通常被认为是最危险的一种XSS攻击,因为它可以影响到所有访问该页面的用户。

1.2 反射型XSS

反射型XSS攻击发生在恶意脚本通过URL参数立即反射回网页响应中。这类攻击通常通过诱导用户点击包含恶意脚本的链接来实现。例如,攻击者构造一个包含恶意脚本的URL,并通过电子邮件或社交媒体发送给受害者。当受害者点击链接时,恶意脚本会在用户的浏览器中执行。这种攻击只在用户点击链接时有效,因此其影响范围相对较小。

1.3 基于DOM的XSS

基于DOM的XSS攻击发生在客户端脚本通过修改页面的DOM(文档对象模型)来执行恶意代码,而不涉及服务器的响应。例如,攻击者可以通过操控JavaScript代码来改变页面中的某些元素,从而执行恶意脚本。与存储型和反射型XSS不同,基于DOM的XSS攻击不依赖于服务器端的响应,而是直接在浏览器中进行。

1.4 XSS攻击的危害

XSS攻击的危害主要包括但不限于以下几点:

- 盗取用户数据:攻击者可以窃取用户的Cookies、会话令牌等敏感信息,从而伪装成用户进行恶意操作。

- 伪造用户请求:攻击者可以利用XSS脚本伪造用户的请求,进行未授权的操作,如转账、修改个人信息等。

- 传播恶意软件:攻击者可以通过XSS脚本将恶意软件分发给访问网页的用户,进一步扩大攻击范围。

- 欺骗用户:攻击者可以通过XSS脚本修改网页内容,欺骗用户输入敏感信息或下载恶意文件。

1.5 防御XSS攻击的必要性

由于XSS攻击的危害极大,防御XSS攻击是Web应用安全的重点之一。在实际开发中,我们需要采取多种措施来防御XSS攻击,包括但不限于:

- 输入验证和输出编码:对用户输入进行严格验证,并对输出进行适当的编码,防止恶意脚本执行。

- 使用安全的库和框架:使用已经经过安全审计的库和框架,避免手动处理复杂的安全逻辑。

- 内容安全策略(CSP):通过配置内容安全策略,限制浏览器加载的资源类型和来源,减少攻击面。

在接下来的章节中,我们将详细介绍如何在SpringBoot中使用注解和过滤器来实现XSS攻击防御,为你的Web应用构建坚固的安全防线。

2. SpringBoot中的XSS防御策略

SpringBoot作为一个功能强大的微服务框架,不仅简化了Java应用的开发流程,还在安全方面提供了丰富的支持。防御XSS攻击是Web安全中的重要环节,SpringBoot通过多种方式帮助开发者构建安全的Web应用。下面,我们将探讨几种在SpringBoot中实现XSS防御的策略,包括输入验证、输出编码、自定义注解、过滤器、以及内容安全策略(CSP)。

2.1 输入验证

输入验证是防御XSS攻击的第一道防线。通过严格验证用户输入,确保其符合预期格式,可以有效防止恶意脚本的注入。SpringBoot提供了多种验证机制,包括注解和自定义验证逻辑。

示例代码:

java

import javax.validation.constraints.NotEmpty;

import javax.validation.constraints.Pattern;public class UserInput {@NotEmpty(message = "Input cannot be empty")@Pattern(regexp = "^[a-zA-Z0-9]*$", message = "Input contains invalid characters")private String userInput;// getters and setters

}在控制器中,我们可以直接使用这些注解来验证输入参数:

java

@PostMapping("/submit")

public ResponseEntity<String> submit(@Valid @RequestBody UserInput input, BindingResult result) {if (result.hasErrors()) {return ResponseEntity.badRequest().body("Invalid input");}return ResponseEntity.ok("Input is valid");

}2.2 输出编码

输出编码是防御XSS攻击的第二道防线。即使恶意脚本成功注入,正确的输出编码可以确保这些脚本在浏览器中不会被执行。Spring Boot 提供了一些工具和库,可以帮助开发者对输出进行编码处理,例如 HtmlUtils。

示例代码:

java

import org.springframework.web.util.HtmlUtils;public String escapeOutput(String input) {return HtmlUtils.htmlEscape(input);

}在模板引擎(如Thymeleaf)中,默认情况下会自动对输出进行编码,确保输出内容安全:

html

<!DOCTYPE html>

<html xmlns:th="http://www.thymeleaf.org">

<head><title>Safe Output</title>

</head>

<body><p th:text="${#strings.htmlEscape(userInput)}"></p>

</body>

</html>2.3 自定义注解

在SpringBoot中,我们可以创建自定义注解,结合AOP(面向切面编程)实现XSS防御。这种方法灵活性高,可以针对特定方法或类进行XSS防御。

示例代码:

首先,定义一个自定义注解:

java

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface XSSProtect {

}然后,创建一个切面类来处理注解:

java

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.springframework.stereotype.Component;

import org.springframework.web.util.HtmlUtils;@Aspect

@Component

public class XSSAspect {@Around("@annotation(XSSProtect)")public Object xssProtection(ProceedingJoinPoint joinPoint) throws Throwable {Object[] args = joinPoint.getArgs();for (int i = 0; i < args.length; i++) {if (args[i] instanceof String) {args[i] = HtmlUtils.htmlEscape((String) args[i]);}}return joinPoint.proceed(args);}

}在控制器方法中使用自定义注解:

java

@XSSProtect

@PostMapping("/secureSubmit")

public ResponseEntity<String> secureSubmit(@RequestBody String input) {return ResponseEntity.ok("Processed input: " + input);

}2.4 过滤器

过滤器是另一种有效的XSS防御方式,通过在SpringBoot应用中配置过滤器,我们可以对所有HTTP请求进行统一的XSS过滤处理。过滤器的实现方式非常灵活,可以根据需求进行自定义。

示例代码:

首先,定义一个过滤器类:

java

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.annotation.WebFilter;

import javax.servlet.http.HttpServletRequest;

import java.io.IOException;@WebFilter(urlPatterns = "/*", filterName = "xssFilter")

public class XSSFilter implements Filter {@Overridepublic void init(FilterConfig filterConfig) throws ServletException {// Initialization code}@Overridepublic void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)throws IOException, ServletException {XSSRequestWrapper wrappedRequest = new XSSRequestWrapper((HttpServletRequest) request);chain.doFilter(wrappedRequest, response);}@Overridepublic void destroy() {// Cleanup code}

}然后,定义一个请求包装类来处理XSS过滤:

java

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import org.springframework.web.util.HtmlUtils;public class XSSRequestWrapper extends HttpServletRequestWrapper {public XSSRequestWrapper(HttpServletRequest request) {super(request);}@Overridepublic String getParameter(String name) {String value = super.getParameter(name);return value != null ? HtmlUtils.htmlEscape(value) : null;}@Overridepublic String[] getParameterValues(String name) {String[] values = super.getParameterValues(name);if (values != null) {for (int i = 0; i < values.length; i++) {values[i] = HtmlUtils.htmlEscape(values[i]);}}return values;}

}2.5 内容安全策略(CSP)

内容安全策略(CSP)是一种浏览器安全机制,用于防止XSS和其他类型的攻击。通过配置CSP,我们可以控制浏览器加载的资源类型和来源,从而减少攻击面。Spring Boot支持通过响应头配置CSP。

示例代码:

在Spring Boot的配置类中设置CSP响应头:

java

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.web.SecurityFilterChain;@Configuration

public class SecurityConfig {@Beanpublic SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {http.headers(headers -> headers.contentSecurityPolicy("default-src 'self'; script-src 'self'; style-src 'self'; img-src 'self'")).authorizeRequests(authorize -> authorize.anyRequest().authenticated()).formLogin(withDefaults());return http.build();}

}通过配置CSP,我们可以有效防止包括XSS在内的多种攻击,为Web应用构建更安全的环境。

在SpringBoot中,防御XSS攻击需要综合运用多种策略,包括输入验证、输出编码、自定义注解、过滤器和内容安全策略。通过这些手段,我们可以有效提升应用的安全性,保护用户数据不被恶意脚本侵害。在实际项目中,建议根据具体需求选择合适的防御策略,并定期进行安全审计和更新,以应对不断变化的安全威胁。

3. 使用注解实现XSS防御

使用注解实现XSS防御是一种灵活且简洁的方法,可以在SpringBoot应用中针对特定的控制器方法或参数进行XSS过滤处理。通过自定义注解结合AOP(面向切面编程),我们可以在代码层面集中管理和应用XSS防御策略。这不仅提高了代码的可维护性,还增强了安全性。下面,我们将详细讲解如何在SpringBoot中实现这一策略。

3.1 自定义注解

首先,我们需要定义一个自定义注解@XSSProtect。这个注解可以用于标记那些需要进行XSS防御的控制器方法。

示例代码:

java

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface XSSProtect {

}3.2 定义切面

接下来,我们需要创建一个切面类XSSAspect,它将拦截所有标记了@XSSProtect注解的方法,并对这些方法的参数进行XSS过滤处理。切面通过使用Spring AOP实现。

示例代码:

java

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.springframework.stereotype.Component;

import org.springframework.web.util.HtmlUtils;@Aspect

@Component

public class XSSAspect {@Around("@annotation(XSSProtect)")public Object xssProtection(ProceedingJoinPoint joinPoint) throws Throwable {Object[] args = joinPoint.getArgs();for (int i = 0; i < args.length; i++) {if (args[i] instanceof String) {args[i] = HtmlUtils.htmlEscape((String) args[i]);}}return joinPoint.proceed(args);}

}在这个切面类中,我们使用@Around注解定义了一个环绕通知,该通知会在所有标记了@XSSProtect注解的方法执行之前和之后执行。通过遍历方法的参数,我们可以对所有字符串类型的参数进行HTML转义,防止XSS攻击。

3.3 应用注解

现在,我们可以在控制器方法中使用@XSSProtect注解来启用XSS防御。以下是一个示例控制器:

示例代码:

java

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.http.ResponseEntity;@RestController

public class MyController {@XSSProtect@PostMapping("/submit")public ResponseEntity<String> submit(@RequestBody String input) {return ResponseEntity.ok("Processed input: " + input);}

}在这个示例中,submit方法被@XSSProtect注解标记,因此其参数input将在方法执行之前进行XSS过滤。

3.4 处理复杂对象

如果控制器方法的参数是一个复杂对象,我们也可以通过递归的方式对对象的所有字段进行XSS过滤。为此,我们需要稍微扩展一下切面的实现。

示例代码:

java

import java.lang.reflect.Field;

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.springframework.stereotype.Component;

import org.springframework.web.util.HtmlUtils;@Aspect

@Component

public class XSSAspect {@Around("@annotation(XSSProtect)")public Object xssProtection(ProceedingJoinPoint joinPoint) throws Throwable {Object[] args = joinPoint.getArgs();for (Object arg : args) {if (arg != null) {processFields(arg);}}return joinPoint.proceed(args);}private void processFields(Object obj) throws IllegalAccessException {Field[] fields = obj.getClass().getDeclaredFields();for (Field field : fields) {field.setAccessible(true);if (field.getType() == String.class) {String value = (String) field.get(obj);if (value != null) {field.set(obj, HtmlUtils.htmlEscape(value));}} else if (!field.getType().isPrimitive() && !field.getType().getName().startsWith("java.")) {processFields(field.get(obj));}}}

}在这个扩展的切面中,我们增加了processFields方法,用于递归处理复杂对象的所有字段。如果字段是字符串类型,则对其进行HTML转义;如果字段是另一个复杂对象,则递归处理其字段。

3.5 优点和局限性

使用注解实现XSS防御有以下优点:

- 灵活性高:可以针对具体的方法或参数进行XSS过滤。

- 集中管理:通过AOP实现,可以在一个地方集中管理XSS防御逻辑。

- 可维护性强:注解的使用使代码更加简洁,便于维护和阅读。

然而,这种方法也有一些局限性:

- 性能开销:切面会在每次方法调用时进行参数处理,可能会带来一定的性能开销。

- 适用范围:只能对标记了注解的方法进行处理,无法覆盖所有可能的XSS攻击点。

通过自定义注解和AOP,我们可以在SpringBoot应用中灵活地实现XSS防御。这种方法不仅提高了代码的可读性和可维护性,还增强了应用的安全性。在实际项目中,建议结合其他防御策略(如过滤器、CSP等)一起使用,以构建全面的安全防线。

4. 使用过滤器实现XSS防御

使用过滤器是另一种有效的XSS防御策略,通过对所有进入应用的HTTP请求进行统一的XSS过滤处理,可以确保整个应用的安全性。过滤器的实现方式灵活,可以根据需求进行自定义。本文将详细介绍如何在SpringBoot中配置和使用过滤器来防御XSS攻击。

4.1 过滤器概述

过滤器(Filter)是Servlet规范中的一个组件,允许在请求到达Servlet之前和响应发送到客户端之前,对请求和响应进行预处理或后处理。通过在SpringBoot应用中配置过滤器,我们可以对所有HTTP请求进行统一的XSS过滤处理,防止恶意脚本注入。

4.2 创建XSS过滤器

首先,我们需要定义一个自定义过滤器类XSSFilter。这个过滤器将拦截所有HTTP请求,对请求参数进行XSS过滤处理。

示例代码:

java

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.annotation.WebFilter;

import javax.servlet.http.HttpServletRequest;

import java.io.IOException;@WebFilter(urlPatterns = "/*", filterName = "xssFilter")

public class XSSFilter implements Filter {@Overridepublic void init(FilterConfig filterConfig) throws ServletException {// 过滤器初始化逻辑}@Overridepublic void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)throws IOException, ServletException {XSSRequestWrapper wrappedRequest = new XSSRequestWrapper((HttpServletRequest) request);chain.doFilter(wrappedRequest, response);}@Overridepublic void destroy() {// 过滤器销毁逻辑}

}在这个过滤器中,我们将所有的HTTP请求包装成XSSRequestWrapper对象,以便对请求参数进行XSS过滤。

4.3 创建请求包装类

XSSRequestWrapper是一个自定义的HttpServletRequest包装类,它重写了getParameter和getParameterValues方法,对请求参数进行HTML转义处理。

示例代码:

java

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import org.springframework.web.util.HtmlUtils;public class XSSRequestWrapper extends HttpServletRequestWrapper {public XSSRequestWrapper(HttpServletRequest request) {super(request);}@Overridepublic String getParameter(String name) {String value = super.getParameter(name);return value != null ? HtmlUtils.htmlEscape(value) : null;}@Overridepublic String[] getParameterValues(String name) {String[] values = super.getParameterValues(name);if (values != null) {for (int i = 0; i < values.length; i++) {values[i] = HtmlUtils.htmlEscape(values[i]);}}return values;}

}在这个包装类中,我们使用Spring的HtmlUtils.htmlEscape方法对请求参数进行HTML转义,防止恶意脚本执行。

4.4 注册过滤器

为了让SpringBoot应用识别并使用我们的自定义过滤器,我们需要在配置类中注册过滤器。可以通过SpringBoot的@Configuration注解和FilterRegistrationBean进行注册。

示例代码:

java

import org.springframework.boot.web.servlet.FilterRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;@Configuration

public class FilterConfig {@Beanpublic FilterRegistrationBean<XSSFilter> xssFilterRegistration() {FilterRegistrationBean<XSSFilter> registrationBean = new FilterRegistrationBean<>();registrationBean.setFilter(new XSSFilter());registrationBean.addUrlPatterns("/*");registrationBean.setName("XSS Filter");registrationBean.setOrder(1); // 设置过滤器的执行顺序return registrationBean;}

}在这个配置类中,我们通过FilterRegistrationBean将XSSFilter注册到SpringBoot应用中,并设置其URL模式和执行顺序。

4.5 处理复杂请求数据

在实际应用中,HTTP请求可能包含复杂的数据结构,如JSON对象。在这种情况下,我们需要对请求体进行处理。我们可以扩展XSSRequestWrapper,添加对请求体的处理逻辑。

示例代码:

java

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import java.io.BufferedReader;

import java.io.IOException;

import java.io.InputStreamReader;

import java.util.stream.Collectors;

import org.springframework.web.util.HtmlUtils;public class XSSRequestWrapper extends HttpServletRequestWrapper {private String body;public XSSRequestWrapper(HttpServletRequest request) {super(request);try {BufferedReader reader = new BufferedReader(new InputStreamReader(request.getInputStream()));body = reader.lines().collect(Collectors.joining(System.lineSeparator()));body = HtmlUtils.htmlEscape(body);} catch (IOException e) {e.printStackTrace();body = null;}}@Overridepublic String getParameter(String name) {String value = super.getParameter(name);return value != null ? HtmlUtils.htmlEscape(value) : null;}@Overridepublic String[] getParameterValues(String name) {String[] values = super.getParameterValues(name);if (values != null) {for (int i = 0; i < values.length; i++) {values[i] = HtmlUtils.htmlEscape(values[i]);}}return values;}@Overridepublic BufferedReader getReader() throws IOException {return new BufferedReader(new InputStreamReader(new ByteArrayInputStream(body.getBytes())));}@Overridepublic ServletInputStream getInputStream() throws IOException {return new ServletInputStreamWrapper(new ByteArrayInputStream(body.getBytes()));}

}在这个扩展的包装类中,我们添加了对请求体的处理逻辑,将其读取并进行HTML转义处理。

4.6 测试过滤器

为了确保过滤器正常工作,我们可以编写单元测试来验证其功能。

示例代码:

java

import org.junit.jupiter.api.Test;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.boot.test.context.SpringBootTest;

import org.springframework.boot.test.web.client.TestRestTemplate;

import org.springframework.http.HttpEntity;

import org.springframework.http.HttpHeaders;

import org.springframework.http.HttpMethod;

import org.springframework.http.HttpStatus;

import org.springframework.http.ResponseEntity;import static org.assertj.core.api.Assertions.assertThat;@SpringBootTest(webEnvironment = SpringBootTest.WebEnvironment.RANDOM_PORT)

public class XSSFilterTest {@Autowiredprivate TestRestTemplate restTemplate;@Testpublic void testXSSFilter() {HttpHeaders headers = new HttpHeaders();headers.add("Content-Type", "application/json");String maliciousScript = "<script>alert('XSS')</script>";HttpEntity<String> request = new HttpEntity<>(maliciousScript, headers);ResponseEntity<String> response = restTemplate.exchange("/submit", HttpMethod.POST, request, String.class);assertThat(response.getStatusCode()).isEqualTo(HttpStatus.OK);assertThat(response.getBody()).doesNotContain("<script>");}

}这个测试用例验证了过滤器的功能,确保恶意脚本被成功过滤。在测试中,我们通过TestRestTemplate发送一个包含恶意脚本的请求,并检查响应中是否存在未转义的脚本代码。

4.7 综合防御策略

虽然使用过滤器可以有效防御XSS攻击,但在实际项目中,我们建议结合其他防御策略(如输入验证、输出编码、内容安全策略等)一起使用,以构建全面的安全防线。

4.8 结合输入验证和输出编码

除了过滤器,我们还可以在控制器方法中增加输入验证和输出编码的逻辑,进一步确保数据的安全性。

示例代码:

java

import javax.validation.Valid;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.http.ResponseEntity;@RestController

public class MyController {@PostMapping("/secureSubmit")public ResponseEntity<String> secureSubmit(@Valid @RequestBody UserInput input) {String escapedInput = HtmlUtils.htmlEscape(input.getUserInput());return ResponseEntity.ok("Processed input: " + escapedInput);}

}在这个示例中,我们结合了输入验证和输出编码,进一步提高了安全性。

4.9 实施内容安全策略(CSP)

内容安全策略(CSP)是一种有效的安全机制,可以帮助防御XSS和其他类型的攻击。通过配置CSP,我们可以控制浏览器加载的资源类型和来源,从而减少攻击面。

示例代码:

在SpringBoot的配置类中设置CSP响应头:

java

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.web.SecurityFilterChain;@Configuration

public class SecurityConfig {@Beanpublic SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {http.headers(headers -> headers.contentSecurityPolicy("default-src 'self'; script-src 'self'; style-src 'self'; img-src 'self'")).authorizeRequests(authorize -> authorize.anyRequest().authenticated()).formLogin(withDefaults());return http.build();}

}通过配置CSP,我们可以有效防止包括XSS在内的多种攻击,为Web应用构建更安全的环境。

5. 结合注解与过滤器的最佳实践

在实际开发中,单一的安全防御措施往往不足以应对复杂多变的攻击手段。为了提供更全面的安全保障,结合使用注解和过滤器实现XSS防御是一种行之有效的策略。通过将注解的灵活性和过滤器的全局拦截能力结合起来,我们可以在不同层面上进行XSS防御,从而构建更为坚固的安全体系。

5.1 注解与过滤器的结合

结合注解和过滤器可以实现更为细粒度和全面的防御策略。注解可以用于控制器方法中,对特定的参数进行XSS过滤,而过滤器则可以对所有进入应用的HTTP请求进行统一的XSS处理。两者相辅相成,确保不同层面的安全性。

示例代码:结合注解与过滤器

首先,定义一个XSS过滤器,拦截所有HTTP请求:

java

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.annotation.WebFilter;

import javax.servlet.http.HttpServletRequest;

import java.io.IOException;@WebFilter(urlPatterns = "/*", filterName = "xssFilter")

public class XSSFilter implements Filter {@Overridepublic void init(FilterConfig filterConfig) throws ServletException {// 过滤器初始化逻辑}@Overridepublic void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)throws IOException, ServletException {XSSRequestWrapper wrappedRequest = new XSSRequestWrapper((HttpServletRequest) request);chain.doFilter(wrappedRequest, response);}@Overridepublic void destroy() {// 过滤器销毁逻辑}

}接着,定义一个请求包装类,对请求参数进行XSS过滤:

java

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import org.springframework.web.util.HtmlUtils;public class XSSRequestWrapper extends HttpServletRequestWrapper {public XSSRequestWrapper(HttpServletRequest request) {super(request);}@Overridepublic String getParameter(String name) {String value = super.getParameter(name);return value != null ? HtmlUtils.htmlEscape(value) : null;}@Overridepublic String[] getParameterValues(String name) {String[] values = super.getParameterValues(name);if (values != null) {for (int i = 0; i < values.length; i++) {values[i] = HtmlUtils.htmlEscape(values[i]);}}return values;}

}然后,定义一个自定义注解@XSSProtect和一个切面类,对特定方法参数进行XSS过滤:

java

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface XSSProtect {

}java

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.springframework.stereotype.Component;

import org.springframework.web.util.HtmlUtils;@Aspect

@Component

public class XSSAspect {@Around("@annotation(XSSProtect)")public Object xssProtection(ProceedingJoinPoint joinPoint) throws Throwable {Object[] args = joinPoint.getArgs();for (int i = 0; i < args.length; i++) {if (args[i] instanceof String) {args[i] = HtmlUtils.htmlEscape((String) args[i]);}}return joinPoint.proceed(args);}

}最后,在控制器方法中使用注解和过滤器:

java

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RestController

import org.springframework.http.ResponseEntity;@RestController

public class MyController {@XSSProtect@PostMapping("/secureSubmit")public ResponseEntity<String> secureSubmit(@RequestBody String input) {return ResponseEntity.ok("Processed input: " + input);}

}通过上述实现,我们结合了过滤器和注解,在不同层面上进行了XSS防御。在控制器方法中,@XSSProtect注解确保特定方法参数得到过滤,而全局的XSSFilter则对所有HTTP请求进行统一的过滤处理。

5.2 最佳实践

为了在实际项目中有效结合注解和过滤器实现XSS防御,我们需要遵循一些最佳实践:

- 全面覆盖:确保所有输入点都得到处理,包括表单提交、URL参数、JSON请求体等。

- 分层防御:不仅在控制器层面进行过滤,还要在服务层和数据层确保数据安全。

- 定期审计:定期对代码进行安全审计,查找潜在的安全漏洞,并及时修复。

- 内容安全策略(CSP):结合CSP,进一步减少XSS攻击面。

- 安全教育:提升团队的安全意识,确保开发过程中遵循安全编码规范。

综合实例

下面是一个结合了注解和过滤器的综合实例,展示了如何在SpringBoot应用中实现多层次的XSS防御。

配置类:

java

import org.springframework.boot.web.servlet.FilterRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;@Configuration

public class FilterConfig {@Beanpublic FilterRegistrationBean<XSSFilter> xssFilterRegistration() {FilterRegistrationBean<XSSFilter> registrationBean = new FilterRegistrationBean<>();registrationBean.setFilter(new XSSFilter());registrationBean.addUrlPatterns("/*");registrationBean.setName("XSS Filter");registrationBean.setOrder(1); // 设置过滤器的执行顺序return registrationBean;}

}控制器:

java

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.http.ResponseEntity;@RestController

public class MyController {@XSSProtect@PostMapping("/secureSubmit")public ResponseEntity<String> secureSubmit(@RequestBody String input) {return ResponseEntity.ok("Processed input: " + input);}

}请求包装类:

java

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import org.springframework.web.util.HtmlUtils;public class XSSRequestWrapper extends HttpServletRequestWrapper {public XSSRequestWrapper(HttpServletRequest request) {super(request);}@Overridepublic String getParameter(String name) {String value = super.getParameter(name);return value != null ? HtmlUtils.htmlEscape(value) : null;}@Overridepublic String[] getParameterValues(String name) {String[] values = super.getParameterValues(name);if (values != null) {for (int i = 0; i < values.length; i++) {values[i] = HtmlUtils.htmlEscape(values[i]);}}return values;}

}自定义注解:

java

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface XSSProtect {

}切面类:

java

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.springframework.stereotype.Component;

import org.springframework.web.util.HtmlUtils;@Aspect

@Component

public class XSSAspect {@Around("@annotation(XSSProtect)")public Object xssProtection(ProceedingJoinPoint joinPoint) throws Throwable {

Object[] args = joinPoint.getArgs();for (int i = 0; i < args.length; i++) {if (args[i] instanceof String) {args[i] = HtmlUtils.htmlEscape((String) args[i]);} else if (!args[i].getClass().isPrimitive() && !args[i].getClass().getName().startsWith("java.")) {processFields(args[i]);}}return joinPoint.proceed(args);}private void processFields(Object obj) throws IllegalAccessException {Field[] fields = obj.getClass().getDeclaredFields();for (Field field : fields) {field.setAccessible(true);if (field.getType() == String.class) {String value = (String) field.get(obj);if (value != null) {field.set(obj, HtmlUtils.htmlEscape(value));}} else if (!field.getType().isPrimitive() && !field.getType().getName().startsWith("java.")) {processFields(field.get(obj));}}}

}5.3 示例分析

过滤器的工作原理:

- 过滤器

XSSFilter拦截所有HTTP请求,并使用XSSRequestWrapper对请求参数进行HTML转义处理。 XSSRequestWrapper通过重写getParameter和getParameterValues方法,对所有请求参数进行XSS过滤,确保输入的安全性。

注解的工作原理:

- 自定义注解

@XSSProtect用于标记需要进行XSS防御的控制器方法。 - 切面

XSSAspect在方法执行前,对标记了@XSSProtect注解的方法参数进行XSS过滤。 - 切面通过递归处理复杂对象的字段,确保所有嵌套属性都得到XSS过滤。

5.4 优化和扩展

为了更好地适应实际项目的需求,可以对上述方案进行优化和扩展:

1. 配置文件支持

可以通过配置文件(如application.properties或application.yml)配置过滤器和注解的相关参数,提升灵活性。例如,可以配置哪些路径需要进行XSS过滤,或者哪些字段需要特殊处理。

示例配置:

properties

xss.filter.enabled=true

xss.filter.exclude-paths=/api/public/*

xss.annotation.enabled=true示例代码:

java

import org.springframework.beans.factory.annotation.Value;

import org.springframework.context.annotation.Configuration;@Configuration

public class XSSConfig {@Value("${xss.filter.enabled}")private boolean filterEnabled;@Value("${xss.filter.exclude-paths}")private String excludePaths;@Value("${xss.annotation.enabled}")private boolean annotationEnabled;// 根据配置启用或禁用过滤器和注解

}2. 日志和监控

在过滤器和切面中添加日志记录,方便排查和监控XSS攻击尝试。这有助于及时发现和应对潜在的安全威胁。

示例代码:

java

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;@Aspect

@Component

public class XSSAspect {private static final Logger logger = LoggerFactory.getLogger(XSSAspect.class);@Around("@annotation(XSSProtect)")public Object xssProtection(ProceedingJoinPoint joinPoint) throws Throwable {Object[] args = joinPoint.getArgs();for (int i = 0; i < args.length; i++) {if (args[i] instanceof String) {String originalValue = (String) args[i];String escapedValue = HtmlUtils.htmlEscape(originalValue);if (!originalValue.equals(escapedValue)) {logger.warn("XSS attempt detected. Original: {}, Escaped: {}", originalValue, escapedValue);}args[i] = escapedValue;} else if (!args[i].getClass().isPrimitive() && !args[i].getClass().getName().startsWith("java.")) {processFields(args[i]);}}return joinPoint.proceed(args);}private void processFields(Object obj) throws IllegalAccessException {Field[] fields = obj.getClass().getDeclaredFields();for (Field field : fields) {field.setAccessible(true);if (field.getType() == String.class) {String value = (String) field.get(obj);if (value != null) {String escapedValue = HtmlUtils.htmlEscape(value);if (!value.equals(escapedValue)) {logger.warn("XSS attempt detected in field {}. Original: {}, Escaped: {}", field.getName(), value, escapedValue);}field.set(obj, escapedValue);}} else if (!field.getType().isPrimitive() && !field.getType().getName().startsWith("java.")) {processFields(field.get(obj));}}}

}6. 总结与展望

在这篇博客中,我们深入探讨了如何在SpringBoot应用中通过注解和过滤器来防御XSS攻击。我们详细讲解了XSS攻击的类型、危害以及防御措施,并通过实际代码示例展示了如何实现多层次的XSS防御。

通过以下几步,我们构建了一个强大的XSS防御体系:

- 自定义注解:用于标记需要进行XSS防御的控制器方法。

- 过滤器:对所有HTTP请求进行统一的XSS过滤处理。

- 切面:在方法执行前对方法参数进行XSS过滤,并支持递归处理复杂对象的字段。

- 最佳实践:通过分层防御、定期审计、内容安全策略(CSP)和安全教育等措施,进一步提升应用的安全性。

未来,我们可以继续探索和结合更多的安全策略,如CSRF防御、SQL注入防御等,以构建更加安全可靠的Web应用。希望本文能够为你在SpringBoot项目中防御XSS攻击提供有价值的参考和帮助。

相关文章:

用SpringBoot打造坚固防线:轻松实现XSS攻击防御

在这篇博客中,我们将深入探讨如何使用SpringBoot有效防御XSS攻击。通过结合注解和过滤器的方式,我们可以为应用程序构建一个强大的安全屏障,确保用户数据不被恶意脚本所侵害。 目录 什么是XSS攻击?SpringBoot中的XSS防御策略使用…...

2024机器人科研/研发领域最新研究方向岗位职责与要求

具身智能工程师 从事具身智能领域的技术研究或产品开发,制定具身智能技术标准,利用大模型技术来提高机器人的智能化水平,研究端云协同的机器人系统框架,并赋能人形/复合等各类形态的机器人。具体内容包括不限于: 1、负…...

笔记:Newtonsoft.Json 序列化接口集合

在使用 Newtonsoft.Json 序列化接口集合时,一个常见的挑战是如何处理接口的具体实现,因为接口本身并不包含关于要实例化哪个具体类的信息。为了正确序列化和反序列化接口集合,你需要提供一些额外的信息或使用自定义的转换器来指导 Newtonsoft…...

【Unity设计模式】✨使用 MVC 和 MVP 编程模式

前言 最近在学习Unity游戏设计模式,看到两本比较适合入门的书,一本是unity官方的 《Level up your programming with game programming patterns》 ,另一本是 《游戏编程模式》 这两本书介绍了大部分会使用到的设计模式,因此很值得学习 本…...

CDH安装和配置流程

这份文件是一份关于CDH(Clouderas Distribution Including Apache Hadoop)安装的详细手册,主要内容包括以下几个部分: 1. **前言**: - CDH是基于Apache Hadoop的发行版,由Cloudera公司开发。 - 相比…...

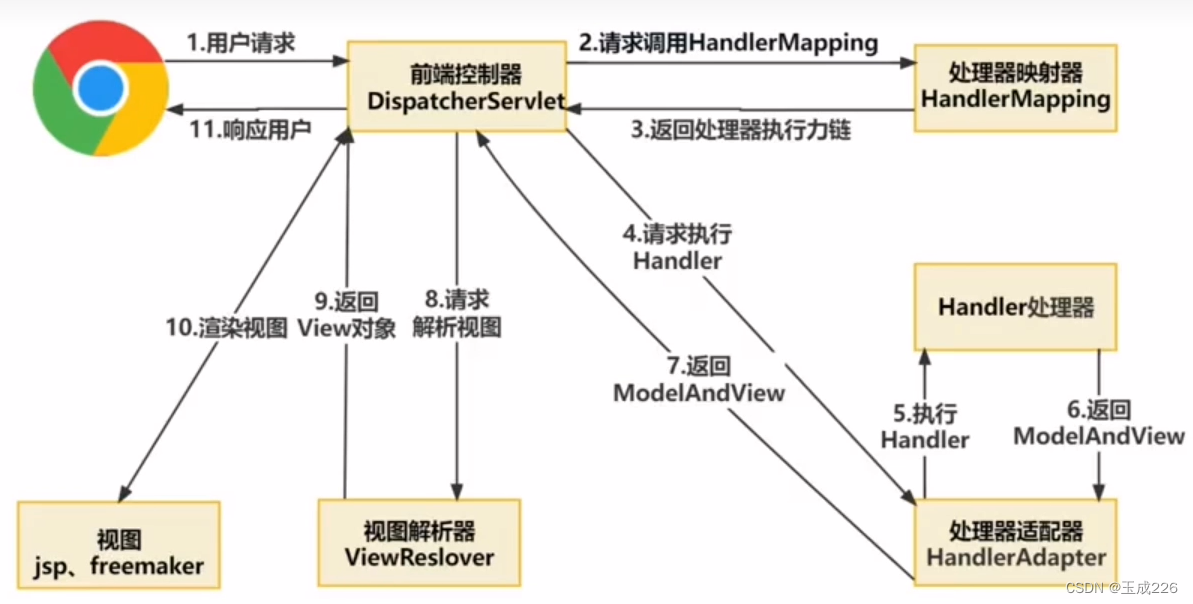

SpringMVC:SpringMVC执行流程

文章目录 一、介绍二、什么是MVC 一、介绍 Spring MVC 是一种基于Java的Web框架,它采用了MVC(Model - View - Controller)设计模式,通过吧Model、View和Controller分离,将Web层进行职责解耦,把复杂的Web应…...

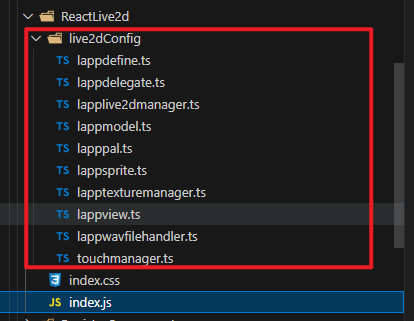

如何在前端网页实现live2d的动态效果

React如何在前端网页实现live2d的动态效果 业务需求: 因为公司需要做机器人相关的业务,主要是聊天形式的内容,所以需要一个虚拟的卡通形象。而且为了更直观的展示用户和机器人对话的状态,该live2d动画的嘴型需要根据播放的内容来…...

昇思25天学习打卡营第15天|linchenfengxue

Pix2Pix实现图像转换 Pix2Pix概述 Pix2Pix是基于条件生成对抗网络(cGAN, Condition Generative Adversarial Networks )实现的一种深度学习图像转换模型,该模型是由Phillip Isola等作者在2017年CVPR上提出的,可以实现语义/标签到…...

软考中级数据库系统工程师备考经验分享

前几天软考成绩出了,赶紧查询了一下发现自己顺利通过啦(上午63,下午67,开心),因此本文记录一下我的备考经验分享给大家。因为工作中项目管理类的知识没有系统学习过,本来想直接报名软考高级证书…...

Centos7删除MariaDB

在 CentOS 7 上删除 MariaDB 可以通过 yum 包管理器来完成。以下是一步一步的指导: 打开终端:首先,你需要打开你的 CentOS 7 系统的终端。 停止 MariaDB 服务(如果正在运行):在卸载 MariaDB 之前ÿ…...

【Docker系列】Docker 镜像构建中的跨设备移动问题及解决方案

💝💝💝欢迎来到我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:kwan 的首页,持续学…...

C++友元函数和友元类的使用

1.友元介绍 在C++中,友元(friend)是一种机制,允许某个类或函数访问其他类的私有成员。通过友元,可以授予其他类或函数对该类的私有成员的访问权限。友元关系在一些特定的情况下很有用,例如在类之间共享数据或实现特定的功能。 友元可以分为两种类型:类友元和函数友元。…...

黑马苍穹外卖技术亮点 详情

1.使用工厂模式和策略模式实现布隆过滤器解决缓存穿透问题 Bitmap Bitmap是一种数据结构,它使用位图来表示数据。在处理大量数据时,Bitmap可以通过将每个数据元素映射到一个位,然后使用位运算来对数据进行操作。 通过使用Bitmap,…...

Python酷库之旅-第三方库Pandas(005)

目录 一、用法精讲 7、pandas.read_clipboard函数 7-1、语法 7-2、参数 7-3、功能 7-4、返回值 7-5、说明 7-6、用法 7-6-1、代码示例 7-6-2、结果输出 8、pandas.DataFrame.to_clipboard函数 8-1、语法 8-2、参数 8-3、功能 8-4、返回值 8-5、说明 8-6、用法…...

javascripr如何设计弹出输入框并在网页内输出输入内容

javascript如何设计弹出输入对话框 这里就需要用到prompt语言 它的语法格式是 prompt(对话框内容) 如何把在对话框里输入内容输出到网页里,需要先定义一个变量,用var或let都可以。 假定变量名为a,代码是 let aprompt(请输入…...

gitee代码初次上传步骤

ps. 前提是已经下载安装gitee 一、在本地项目目录下空白处右击,选择“Git Bash Here” 二、初始化 git init 三、添加、提交代码(注意add与点之间的空格) git add . git commit -m 添加注释 四、连接、推送到gitee仓库 git remote add …...

android调用openssl库

android 调用openssl库 一、openssl安装编译 下载openssl-1.1.1w.tar.gz和android-ndk-r21e-linux-x86_64.zip解压android-ndk-r21e-linux-x86_64.zip到/opt/pj_ssl目录下,然后配置环境 vim ~/.bashrc增加如下内容 export NDK_HOME/opt/pj_ssl/android-ndk-r21e…...

—— Tokenizer)

Hugging face Transformers(3)—— Tokenizer

Hugging Face 是一家在 NLP 和 AI 领域具有重要影响力的科技公司,他们的开源工具和社区建设为NLP研究和开发提供了强大的支持。它们拥有当前最活跃、最受关注、影响力最大的 NLP 社区,最新最强的 NLP 模型大多在这里发布和开源。该社区也提供了丰富的教程…...

kubernetes集群部署:环境准备及master节点部署(二)

主机名IPv4地址IPv6地址角色安装组件操作系统k8s130-node190192.168.XX.190240a:XX::190masterkubeadm、kubelet、containerdAnolis OS 8.94.19.91-28.1.an8.x86_64k8s130-node191192.168.XX.191240a:XX::191nodekubeadm、kubelet、cri-oAnolis OS 8.94.19.91-28.1.an8.x86_64k…...

第8篇 智能合约的商业应用场景解析

一、引言 在区块链技术的众多应用中,智能合约无疑是其中的一颗璀璨明珠。它通过自动化、去中心化和不可篡改的特性,为商业世界带来了革命性的变革。今天,我们将一同探索智能合约在十个不同行业中的实际应用,感受其独特的魅力。 二、智能合约的商业应用案例 供应链管理:…...

使用VSCode开发Django指南

使用VSCode开发Django指南 一、概述 Django 是一个高级 Python 框架,专为快速、安全和可扩展的 Web 开发而设计。Django 包含对 URL 路由、页面模板和数据处理的丰富支持。 本文将创建一个简单的 Django 应用,其中包含三个使用通用基本模板的页面。在此…...

label-studio的使用教程(导入本地路径)

文章目录 1. 准备环境2. 脚本启动2.1 Windows2.2 Linux 3. 安装label-studio机器学习后端3.1 pip安装(推荐)3.2 GitHub仓库安装 4. 后端配置4.1 yolo环境4.2 引入后端模型4.3 修改脚本4.4 启动后端 5. 标注工程5.1 创建工程5.2 配置图片路径5.3 配置工程类型标签5.4 配置模型5.…...

ubuntu搭建nfs服务centos挂载访问

在Ubuntu上设置NFS服务器 在Ubuntu上,你可以使用apt包管理器来安装NFS服务器。打开终端并运行: sudo apt update sudo apt install nfs-kernel-server创建共享目录 创建一个目录用于共享,例如/shared: sudo mkdir /shared sud…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

多种风格导航菜单 HTML 实现(附源码)

下面我将为您展示 6 种不同风格的导航菜单实现,每种都包含完整 HTML、CSS 和 JavaScript 代码。 1. 简约水平导航栏 <!DOCTYPE html> <html lang"zh-CN"> <head><meta charset"UTF-8"><meta name"viewport&qu…...

QT: `long long` 类型转换为 `QString` 2025.6.5

在 Qt 中,将 long long 类型转换为 QString 可以通过以下两种常用方法实现: 方法 1:使用 QString::number() 直接调用 QString 的静态方法 number(),将数值转换为字符串: long long value 1234567890123456789LL; …...

蓝桥杯3498 01串的熵

问题描述 对于一个长度为 23333333的 01 串, 如果其信息熵为 11625907.5798, 且 0 出现次数比 1 少, 那么这个 01 串中 0 出现了多少次? #include<iostream> #include<cmath> using namespace std;int n 23333333;int main() {//枚举 0 出现的次数//因…...

C++:多态机制详解

目录 一. 多态的概念 1.静态多态(编译时多态) 二.动态多态的定义及实现 1.多态的构成条件 2.虚函数 3.虚函数的重写/覆盖 4.虚函数重写的一些其他问题 1).协变 2).析构函数的重写 5.override 和 final关键字 1&#…...

Linux中《基础IO》详细介绍

目录 理解"文件"狭义理解广义理解文件操作的归类认知系统角度文件类别 回顾C文件接口打开文件写文件读文件稍作修改,实现简单cat命令 输出信息到显示器,你有哪些方法stdin & stdout & stderr打开文件的方式 系统⽂件I/O⼀种传递标志位…...

规则与人性的天平——由高考迟到事件引发的思考

当那位身着校服的考生在考场关闭1分钟后狂奔而至,他涨红的脸上写满绝望。铁门内秒针划过的弧度,成为改变人生的残酷抛物线。家长声嘶力竭的哀求与考务人员机械的"这是规定",构成当代中国教育最尖锐的隐喻。 一、刚性规则的必要性 …...