零信任网络安全

随着数字化转型的发生,网络边界也在不断被重新定义,因此,组织必须使用新的安全方法重新定义其防御策略。

零信任是一种基于“永不信任,永远验证”原则的安全方法,它强调无论在公司内部或外部,任何用户、设备或网络都不能从本质上被信任。

零信任模型

零信任模型旨在通过帮助组织采取全面的方法来实现强大的网络安全态势,从而加强和保护组织,当组织根据其基础设施的需求遵循不同的技术和策略,而不仅仅是一个独立的策略时,就可以实现这一点。以下是一些零信任准则:

- 微分段

- 多因素身份验证

- 单点登录(SSO)

- 最小特权原则

- 持续监控和审核用户活动

- 监控设备

微分段

微分割是零信任模型中最重要的方面之一,它是将网络边界分解为更易于管理的小型安全区域的过程,这些区域被称为微段。与大型网络相比,微分段更容易监控、实现特定的安全策略以及建立精细的访问和控制,这反过来又提供了对单个网络资源、应用程序和数据的更好的可见性和访问。

微分段可确保攻击面尽可能小,通过这种方式,它减少了组织成为网络攻击牺牲品的机会,它防止流量在网络内横向移动,即服务器到服务器、应用程序到服务器等。组织可以通过多种方式创建微细分,例如,组织可以根据位置、特权数据资产、用户身份(员工或第三方用户)、个人身份信息、虚拟机、重要应用程序、软件等创建它们。

多因素身份验证

通过多重身份验证(MFA)等安全方法,为所有用户和网络资源提供经过身份验证和授权的访问。MFA要求用户使用多种身份验证因素来证明和验证自己的身份,例如通常的用户名密码组合、指纹扫描以及发送到移动设备的代码或一次性密码(OTP)。与双因素身份验证不同,MFA应至少包含三个用于对用户进行身份验证的因素,这三个因素可以是用户知道的东西(密码),用户拥有的东西(身份验证应用程序上的OTP),以及用户本身的东西(指纹等生物识别技术)。

然而,对于组织来说,考虑网络威胁可以绕过 MFA 这一事实也很重要,这就是为什么他们必须拥有强大的 MFA 方法。

单点登录(SSO)

单点登录(SSO)使用户能够使用其凭据登录一次,并有权访问其所有应用程序。SSO 通过在应用程序和身份提供者之间交换身份验证令牌来工作,每当用户登录时,都会创建并记住此令牌,以建立用户已通过验证的事实,用户将尝试访问的任何应用程序或门户都将首先与身份提供者进行验证,以确认用户的身份。

SSO 允许用户为自己的帐户创建并记住一个强密码,而不是多个密码。这种方法还有助于避免密码疲劳和减少攻击面,它进一步确保用户不会使用重复的密码来访问多个门户和应用程序。从安全的角度来看,SSO 提供了从中心位置对所有用户活动的集中可见性,它允许组织为整个组织实现更强的密码策略。

最小特权原则

最小特权原则(POLP)是零信任的核心原则之一,它只允许用户访问其工作所需的数据、应用程序和服务。由于用户是任何组织中最薄弱的环节,因此此策略确保仅在需要知道的基础上授予他们对资源的访问权,实施POLP的方法包括:

- 基于角色的访问控制:根据每个用户在组织中的角色,允许或拒绝其访问数据或网络资源。例如,财务团队的员工只能访问与财务相关的数据,而不能访问其范围之外的信息。

- 实时特权访问管理:在预定的时间段内授予对资源和应用程序的访问权限。一旦定义的时间过期,授予用户的访问将被自动撤销。例如,一周中只需要访问门户几天的用户将只在这些特定的日子获得访问权限。

- 恰到好处的资源访问权限:用户只能访问他们执行任务所需的资源或服务。例如,用户需要访问报表,但只能使用其中的一部分,在这种情况下,用户只能访问其工作所需的报告部分。

- 基于风险的访问控制:根据与用户相关的风险评分授予用户访问权限,风险评分较高的用户需要应对额外的身份验证挑战,而风险得分较低的用户则需要遵循一般的用户名/密码方法。

持续监控和审核用户活动

对所有用户活动进行持续监控和审核非常重要的,主动寻找任何潜在威胁的方法有助于防止恶意攻击。日志数据由 SIEM 解决方案引入,应对其进行进一步分析,并应配置实时警报,以防检测到任何异常活动。

监控设备

严格控制的监控设备也是零信任网络不可或缺的一部分,监控可以访问网络的设备数量并检查它们是否被授权访问网络资源是很重要的。组织还应该跟踪托管和非托管设备,并确保这些设备定期打补丁和更新。对于网络中的BYOD设备和访客设备,应采取严格的访问控制和威胁检测措施,以降低攻击面扩大的风险。

实施和采用零信任模型的最佳做法

那么,如何创建零信任架构呢?以下是构建零信任环境采用的一些常见但典型的做法。

- 识别所有关键和敏感数据、网络组件和资源,并根据优先级对它们进行分组。

- 验证所有设备(包括终端设备),以确保对组织资源的安全访问。

- 强制实施最低权限策略,并尽量减少和限制对数据、应用程序、服务和资源的访问。

- 识别并禁用前员工的用户帐户,因为恶意内部人员可能会利用这些孤立和过时的帐户来访问组织的敏感数据和资源。

- 主动监控和审核所有用户活动,以跟踪他们在网络中的行踪,配置实时警报,以通知 IT 团队检测到的任何异常活动。

- 调查和验证来自组织网络内部和外部的流量。

采用并实施零信任安全方法,以确保对网络及其组件的受限和安全访问,这样做可以最大程度地减少组织遭受网络威胁的风险。

SIEM 解决方案(如Log360)可通过其 UEBA 和 CASB 功能帮助组织维护零信任环境。

相关文章:

零信任网络安全

随着数字化转型的发生,网络边界也在不断被重新定义,因此,组织必须使用新的安全方法重新定义其防御策略。 零信任是一种基于“永不信任,永远验证”原则的安全方法,它强调无论在公司内部或外部,任何用户、设…...

Python酷库之旅-第三方库Pandas(022)

目录 一、用法精讲 55、pandas.lreshape函数 55-1、语法 55-2、参数 55-3、功能 55-4、返回值 55-5、说明 55-6、用法 55-6-1、数据准备 55-6-2、代码示例 55-6-3、结果输出 56、pandas.wide_to_long函数 56-1、语法 56-2、参数 56-3、功能 56-4、返回值 56-5…...

数据建设实践之大数据平台(一)准备环境

大数据组件版本信息 zookeeper-3.5.7hadoop-3.3.5mysql-5.7.28apache-hive-3.1.3spark-3.3.1dataxapache-dolphinscheduler-3.1.9大数据技术架构 大数据组件部署规划 node101node102node103node104node105datax datax datax ZK ZK ZK RM RM NM...

VUE2用elementUI实现父组件中校验子组件中的表单

需求是VUE2框架用elementUI写复杂表单组件,比如,3个相同功能的表单共用一个提交按钮,把相同功能的表单写成一个子组件,另一个父组件包含子组件的重复调用和一个提交按钮,并且要求提交时校验必填项。 注意: …...

人工智能算法工程师(中级)课程9-PyTorch神经网络之全连接神经网络实战与代码详解

大家好,我是微学AI,今天给大家介绍一下人工智能算法工程师(中级)课程9-PyTorch神经网络之全连接神经网络实战与代码详解。本文将给大家展示全连接神经网络与代码详解,包括全连接模型的设计、数学原理介绍,并从手写数字识别到猫狗识…...

UDP网络通信(发送端+接收端)实例 —— Python

简介 在网络通信编程中,用的最多的就是UDP和TCP通信了,原理这里就不分析了,网上介绍也很多,这里简单列举一下各自的优缺点和使用场景 通信方式优点缺点适用场景UDP及时性好,快速视网络情况,存在丢包 与嵌入…...

:缩放点积注意力机制)

从零开始实现大语言模型(五):缩放点积注意力机制

1. 前言 缩放点积注意力机制(scaled dot-product attention)是OpenAI的GPT系列大语言模型所使用的多头注意力机制(multi-head attention)的核心,其目标与前文所述简单自注意力机制完全相同,即输入向量序列 x 1 , x 2 , ⋯ , x n x_1, x_2, \cdots, x_n x...

PTA 7-15 希尔排序

本题目要求读入N个整数,采用希尔排序法进行排序,采用增量序列{5,3,1},输出完成增量5和增量3后的5子排序和3子排序结果。 输入格式: 输入不超过100的正整数N和N个整数(空格分隔)。 输出格式: …...

【密码学】分组密码的设计原则

分组密码设计的目标是在密钥控制下,从一个巨大的置换集合中高效地选取一个置换,用于加密给定的明文块。 一、混淆原则 混淆原则是密码学中一个至关重要的概念,由克劳德香农提出。混淆原则就是将密文、明文、密钥三者之间的统计关系和代数关系…...

深入解析【C++ list 容器】:高效数据管理的秘密武器

目录 1. list 的介绍及使用 1.1 list 的介绍 知识点: 小李的理解: 1.2 list 的使用 1.2.1 list 的构造 知识点: 小李的理解: 代码示例: 1.2.2 list 迭代器的使用 知识点: 小李的理解࿱…...

NFS服务器、autofs自动挂载综合实验

综合实验 现有主机 node01 和 node02,完成如下需求: 1、在 node01 主机上提供 DNS 和 WEB 服务 2、dns 服务提供本实验所有主机名解析 3、web服务提供 www.rhce.com 虚拟主机 4、该虚拟主机的documentroot目录在 /nfs/rhce 目录 5、该目录由 node02 主机…...

自动驾驶事故频发,安全痛点在哪里?

大数据产业创新服务媒体 ——聚焦数据 改变商业 近日,武汉城市留言板上出现了多条关于萝卜快跑的投诉,多名市民反映萝卜快跑出现无故停在马路中间、高架上占最左道低速行驶、转弯卡着不动等情况,导致早晚高峰时段出现拥堵。萝卜快跑是百度 A…...

SpringSecurity框架【认证】

目录 一. 快速入门 二. 认证 2.1 登陆校验流程 2.2 原理初探 2.3 解决问题 2.3.1 思路分析 2.3.2 准备工作 2.3.3 实现 2.3.3.1 数据库校验用户 2.3.3.2 密码加密存储 2.3.3.3 登录接口 2.3.3.4 认证过滤器 2.3.3.5 退出登录 Spring Security是Spring家族中的一个…...

python安全脚本开发简单思路

文章目录 为什么选择python作为安全脚本开发语言如何编写人生第一个安全脚本开发后续学习 为什么选择python作为安全脚本开发语言 易读性和易维护性:Python以其简洁的语法和清晰的代码结构著称,这使得它非常易于阅读和维护。在安全领域,代码…...

WPF学习(4) -- 数据模板

一、DataTemplate 在WPF(Windows Presentation Foundation)中,DataTemplate 用于定义数据的可视化呈现方式。它允许你自定义如何展示数据对象,从而实现更灵活和丰富的用户界面。DataTemplate 通常用于控件(如ListBox、…...

GuLi商城-商品服务-API-品牌管理-JSR303分组校验

注解:@Validated 实体类: package com.nanjing.gulimall.product.entity;import com.baomidou.mybatisplus.annotation.TableId; import com.baomidou.mybatisplus.annotation.TableName; import com.nanjing.common.valid.ListValue; import com.nanjing.common.valid.Updat…...

PyTorch DataLoader 学习

1. DataLoader的核心概念 DataLoader是PyTorch中一个重要的类,用于将数据集(dataset)和数据加载器(sampler)结合起来,以实现批量数据加载和处理。它可以高效地处理数据加载、多线程加载、批处理和数据增强…...

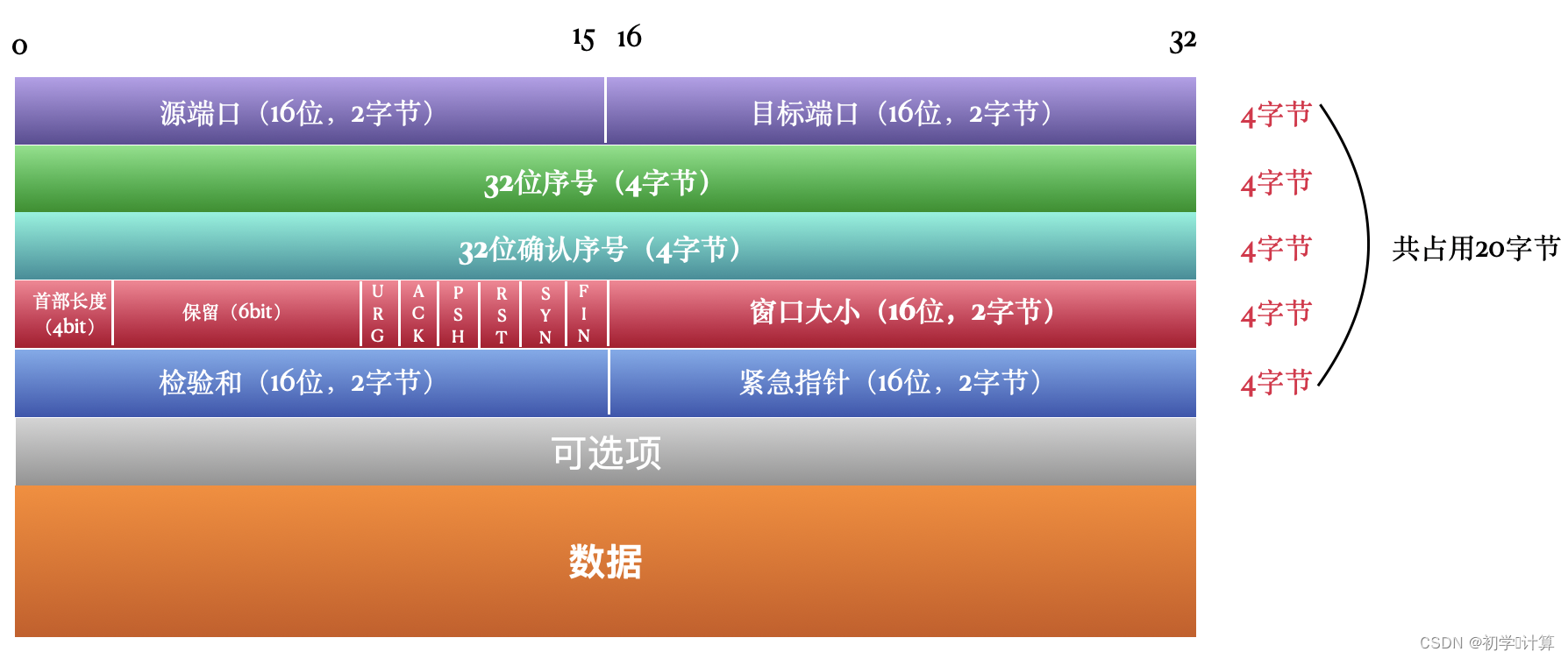

TCP传输控制协议二

TCP 是 TCP/IP 模型中的传输层一个最核心的协议,不仅如此,在整个 4 层模型中,它都是核心的协议,要不然模型怎么会叫做 TCP/IP 模型呢。 它向下使用网络层的 IP 协议,向上为 FTP、SMTP、POP3、SSH、Telnet、HTTP 等应用…...

【学习笔记】无人机(UAV)在3GPP系统中的增强支持(五)-同时支持无人机和eMBB用户数据传输的用例

引言 本文是3GPP TR 22.829 V17.1.0技术报告,专注于无人机(UAV)在3GPP系统中的增强支持。文章提出了多个无人机应用场景,分析了相应的能力要求,并建议了新的服务级别要求和关键性能指标(KPIs)。…...

使用F1C200S从零制作掌机之debian文件系统完善NES

一、模拟器源码 源码:https://files.cnblogs.com/files/twzy/arm-NES-linux-master.zip 二、文件系统 文件系统:debian bullseye 使用builtroot2018构建的文件系统,使用InfoNES模拟器存在bug,搞不定,所以放弃&…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

安宝特方案丨XRSOP人员作业标准化管理平台:AR智慧点检验收套件

在选煤厂、化工厂、钢铁厂等过程生产型企业,其生产设备的运行效率和非计划停机对工业制造效益有较大影响。 随着企业自动化和智能化建设的推进,需提前预防假检、错检、漏检,推动智慧生产运维系统数据的流动和现场赋能应用。同时,…...

DBAPI如何优雅的获取单条数据

API如何优雅的获取单条数据 案例一 对于查询类API,查询的是单条数据,比如根据主键ID查询用户信息,sql如下: select id, name, age from user where id #{id}API默认返回的数据格式是多条的,如下: {&qu…...

04-初识css

一、css样式引入 1.1.内部样式 <div style"width: 100px;"></div>1.2.外部样式 1.2.1.外部样式1 <style>.aa {width: 100px;} </style> <div class"aa"></div>1.2.2.外部样式2 <!-- rel内表面引入的是style样…...

Swagger和OpenApi的前世今生

Swagger与OpenAPI的关系演进是API标准化进程中的重要篇章,二者共同塑造了现代RESTful API的开发范式。 本期就扒一扒其技术演进的关键节点与核心逻辑: 🔄 一、起源与初创期:Swagger的诞生(2010-2014) 核心…...

基于matlab策略迭代和值迭代法的动态规划

经典的基于策略迭代和值迭代法的动态规划matlab代码,实现机器人的最优运输 Dynamic-Programming-master/Environment.pdf , 104724 Dynamic-Programming-master/README.md , 506 Dynamic-Programming-master/generalizedPolicyIteration.m , 1970 Dynamic-Programm…...

laravel8+vue3.0+element-plus搭建方法

创建 laravel8 项目 composer create-project --prefer-dist laravel/laravel laravel8 8.* 安装 laravel/ui composer require laravel/ui 修改 package.json 文件 "devDependencies": {"vue/compiler-sfc": "^3.0.7","axios": …...

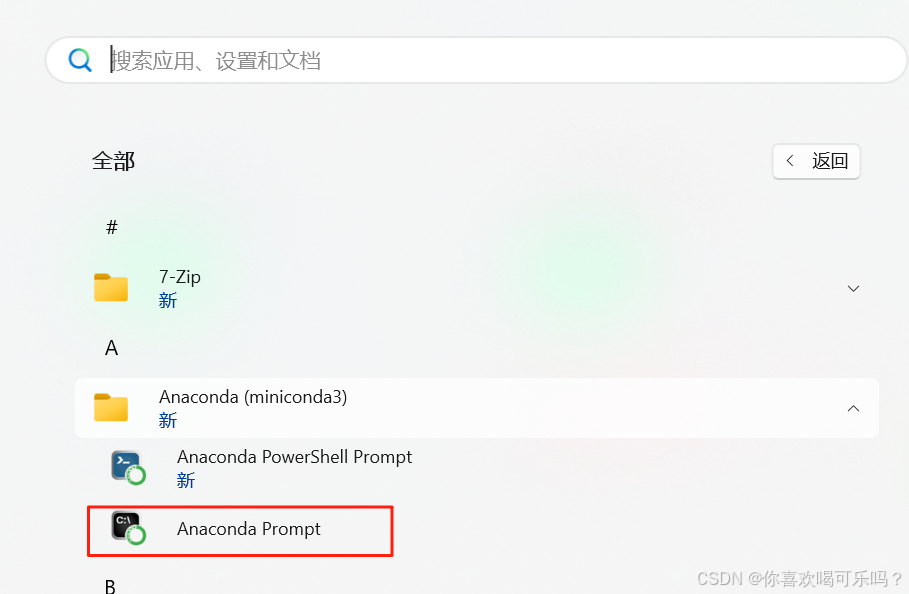

Windows安装Miniconda

一、下载 https://www.anaconda.com/download/success 二、安装 三、配置镜像源 Anaconda/Miniconda pip 配置清华镜像源_anaconda配置清华源-CSDN博客 四、常用操作命令 Anaconda/Miniconda 基本操作命令_miniconda创建环境命令-CSDN博客...

[ACTF2020 新生赛]Include 1(php://filter伪协议)

题目 做法 启动靶机,点进去 点进去 查看URL,有 ?fileflag.php说明存在文件包含,原理是php://filter 协议 当它与包含函数结合时,php://filter流会被当作php文件执行。 用php://filter加编码,能让PHP把文件内容…...

:工厂方法模式、单例模式和生成器模式)

上位机开发过程中的设计模式体会(1):工厂方法模式、单例模式和生成器模式

简介 在我的 QT/C 开发工作中,合理运用设计模式极大地提高了代码的可维护性和可扩展性。本文将分享我在实际项目中应用的三种创造型模式:工厂方法模式、单例模式和生成器模式。 1. 工厂模式 (Factory Pattern) 应用场景 在我的 QT 项目中曾经有一个需…...