带您详细了解安全漏洞的产生和防护

什么是漏洞?

漏洞是 IT、网络、云、Web 或移动应用程序系统中的弱点或缺陷,可能使其容易受到成功的外部攻击。攻击者经常试图寻找网络安全中的各种类型的漏洞来组合和利用系统。

一些最常见的漏洞:

1.SQL注入

注入诸如 SQL 查询之类的小代码来操纵系统并通过 Web 应用程序获得访问权限。一旦发现漏洞,他们就会通过易受攻击的区域发送恶意软件以获取敏感信息。

2. 跨站脚本

跨站点脚本 (XSS) 可能导致敏感信息被盗,例如登录凭据或代表用户执行的恶意操作。它允许攻击者将恶意脚本注入其他用户查看的网页。当用户输入在网页上显示之前未正确过滤时,可能会发生 XSS 攻击。

3.配置错误

网络安全中的一个主要漏洞会导致云平台、Web 应用程序等中的大数据泄露。错误配置是指所采用的安全措施中的任何故障或漏洞,可能导致有价值的信息几乎不受保护。这些错误配置通常包括缺乏适当的访问管理,甚至安全组配置错误。没有适当的访问限制可能导致个人访问未经授权的数据和应用程序部分,从而使整个系统处于危险之中。

4.破解认证授权措施

损坏的身份验证和授权措施以及重复使用旧密码并将其记录下来,都会使资产容易暴露。错误的、以前的员工授权也可能导致违规行为的发生。没有部署多因素身份验证措施是导致漏洞问题的主要原因。

5.跨站请求伪造

跨站点请求伪造 (CSRF) 允许攻击者诱骗用户的 Web 浏览器在网站上执行意外操作,例如进行购买或更改帐户信息。收到对用户来说看起来合法的恶意链接或表单,但在单击时,它会使用用户已经建立的会话向网站发送请求。

漏洞的主要原因

其中一些包括:

复杂系统:极其复杂的系统更容易出现漏洞。困扰复杂系统的漏洞可能是配置错误、缺陷,甚至是意外访问。

共性:在代码、软件、操作系统甚至硬件方面具有相似性的多个系统增加了攻击者能够使用众所周知的漏洞来尝试和利用具有相同特征的其他系统的机会。

连通性:在我们今天生活的高度网络化的世界中,连通性既是福也是祸。系统与互联网的连接越多,系统(无论是网络、计算机、电话、应用程序还是云基础设施)就越容易受到漏洞的影响。

弱密码:放置弱密码或不定期更改密码可能会导致资产暴露,使它们容易受到暴力攻击造成的数据泄露。

软件错误:这些是有意或无意留下的漏洞或错误。然而,当发布发现的补丁以覆盖此类漏洞时,如果用户未能更新他们的软件,则由于未修补的错误,他们容易受到攻击。

操作系统缺陷:操作系统中存在的缺陷是允许任何恶意用户获得访问权限并轻松注入恶意软件和病毒以获取数据甚至金钱的另一个原因。

人们:最后,存在漏洞的最大原因之一是我们自己。人们经常被社会工程技术所欺骗,这些技术会操纵他们放弃凭证等机密信息。通过这种方式获得的凭据可以很容易地用于获取访问权限和窃取数据。

查找缺陷的方法

针对缺陷或漏洞的常用方法包括漏洞扫描和渗透测试。

1.漏洞扫描

漏洞扫描是指使用扫描工具分析系统安全性以发现可能影响其安全性的任何漏洞的过程。漏洞扫描通常使用自动漏洞扫描器进行。它的优点是它可以根据需要执行多次,因为漏洞扫描通常在过程中更快。但是,需要注意的是,它们并不全面,容易出现误报上升。

一般来说,漏洞扫描有几种类型,即:

登录后扫描:登录后扫描是通过使用凭据访问内部系统来执行的。这种扫描更全面,可以指出操作系统、已安装软件甚至缺失的安全补丁中存在的漏洞。

未经身份验证的扫描:未经身份验证的扫描模仿黑客的风格,旨在分析系统的外部安全态势。它们可能会导致误报,分析系统的专家可以将其排除。这种扫描还可以帮助识别可能导致数据泄露或泄露的漏洞。

说起漏洞扫描,市场上比较好的服务像德迅云安全的漏洞扫描效果还不错。

产品优势包括:1.扫描全面——涵盖多种类型资产扫描,支持云内外网站和主机扫描,支持内网扫描、智能关联各资产之间的联系,自动发现资产指纹信息,避免扫描盲区。2.高效精准——采用web2.0智能爬虫技术,内部验证机制不断自测和优化,提高检测准确率,时刻关注业界紧急CVE爆发漏洞情况,自动扫描,最快速了解资产安全风险。3.简单易用——配置简单,一键全网扫描。可自定义扫描事件,分类管理资产安全,让运维工作更简单,风险状况更清晰了然。4.报告全面——清晰简洁的扫描报告,多角度分析资产安全风险,多元化数据呈现,将安全数据智能分析和整合,使安全现状清晰明了。

2.渗透测试

渗透测试是指利用漏洞扫描器发现的漏洞的过程。它由道德黑客执行,他们受雇尝试使用发现的任何潜在漏洞闯入目标系统。可利用的漏洞展示了目标的安全系统受损。渗透测试完成后,将生成一份报告,其中包含渗透测试的结果以及补救措施。渗透测试的好处包括它比漏洞扫描更全面,并提供更多有关漏洞被利用时的影响的详细信息。然而,值得注意的是,与漏洞扫描相比,渗透测试更昂贵且更耗时。

渗透测试可以手动进行,也可以使用自动化工具进行。

手动渗透测试:由合格的专业道德黑客进行的渗透测试被称为手动渗透测试。这些在发现的漏洞方面更全面,并且误报的可能性更小。

自动化渗透测试:使用渗透测试工具进行自动化渗透测试。此类软件能够检测漏洞并尝试使用已知的预编程技术来利用它们。

相关文章:

带您详细了解安全漏洞的产生和防护

什么是漏洞? 漏洞是 IT、网络、云、Web 或移动应用程序系统中的弱点或缺陷,可能使其容易受到成功的外部攻击。攻击者经常试图寻找网络安全中的各种类型的漏洞来组合和利用系统。 一些最常见的漏洞: 1.SQL注入 注入诸如 SQL 查询之类的小代…...

【接口测试】params传参与body传参区别

文章目录 一.params传参二.body传参三.两者区别说明 一.params传参 params传参一般用于get请求 params传参时,参数会附于URL后面以问号形式展示。 示例: http://ip地址:端口号/login?usernamexm&pwd111二.body传参 body传参一般用于post请求 body传参时需…...

【docker】部署证书过期监控系统mouday/domain-admin

证书过期了再去部署证书容易被骂,就找了一个开源的证书过期系统来部署一下 过程 官方文档:https://domain-admin.readthedocs.io/zh-cn/latest/manual/install.html#docker 直接下载镜像是超时的,切换一下文档推荐的镜像源 新建docker配置…...

高级java每日一道面试题-2024年7月17日

面试官: java中都有哪些引用类型? 我回答: 强引用(Strong Reference) 描述:这是最常见和最直观的引用类型,我们通常在代码中创建的对象引用就是强引用。例如,Object obj new Object();。只要强引用存在,…...

css中如何清除浮动

在CSS中,可以使用clear:both属性来清除浮动。以下是几种常见的清除浮动的方法: 使用clearfix类:在CSS中定义一个clearfix类,并将其应用于需要清除浮动的父元素上。 .clearfix::after {content: "";display: table;cle…...

【网络】tcp_socket

tcp_socket 一、tcp_server与udp_server一样的部分二、listen接口(监听)三、accept接收套接字1、为什么还要多一个套接字(明明已经有了个socket套接字文件了,为什么要多一个accept套接字文件?)2、底层拿到新…...

Live555源码阅读笔记:哈希表的实现

😁博客主页😁:🚀https://blog.csdn.net/wkd_007🚀 🤑博客内容🤑:🍭嵌入式开发、Linux、C语言、C、数据结构、音视频🍭 🤣本文内容🤣&a…...

vue3创建vite项目

一、创建vue3 vite项目: 命令行创建:npm create vitelatest vue3-tdly-demo -- --template vue (1)先进入项目文件夹,cd vue3-tdly-demo (2)之后执行, npm install (3)最后运行,npm run dev 将main.js文件内容改成…...

Maven概述

目录 1.Maven简介 2.Maven开发环境搭建 2.1下载Maven服务器 2.2安装,配置Maven 1.配置本地仓库地址 2.配置阿里云镜像地址 2.3在idea中配置maven 2.4在idea中创建maven项目 3.pom.xml配置 1.项目基本信息 2.依赖信息 3.构建信息 4.Maven命令 5.打包Jav…...

Easyu中datagrid点击时获取所在行的数据

问题 双击单元格时,获取该行的记录内容 $(#list).datagrid({method: post,url: user/list,queryParams:{sex : "f",age : "18~25"},fitColumns: true,pageList: [ 5, 10, 15, 20 ],singleSelect: false,pagination: true,fit: true,rownumber…...

java项目中添加SDK项目作为依赖使用(无需上传Maven)

需求: 当需要多次调用某个函数或算法时,不想每次调用接口都自己编写,可以将该项目打包,以添加依赖的方式实现调用 适用于: 无需上线的项目,仅公司或团队内部使用的项目 操作步骤: 以下面这…...

区块链和数据要素融合的价值及应用

一、数据要素面临的关键障碍 在构建数据要素基石的过程中,首要任务是明确并解决产权架构的难题,特别是使用权的确立与流转机制的顺畅,此乃数字经济蓬勃发展的命脉所在。一个高效的数据流转体系对于激发数据潜能、加速经济发展及优化数据资源…...

以太坊的可扩展性危机:探索执行层的瓶颈

导读:以太坊执行层承担着交易处理、智能合约执行以及保持一致和安全状态的维护等工作。Fuel Labs 撰文解析了以太坊执行层的工作原理,及其在可扩展性方面的发展瓶颈和影响。 Fuel Labs: 执行是指在区块链上执行交易和执行状态更改所需的计算。此计算通常…...

静态解析activiti文本,不入库操作流程

说明: activiti本身状态存库,导致效率太低,把中间状态封装成一个载荷类,返回给上游,下次请求时给带着载荷类即可。 1.pom依赖 <dependency><groupId>net.sf.json-lib</groupId><artifactId>js…...

100个python的基本语法知识【上】

0. 变量和赋值: x 5 name “John” 1. 数据类型: 整数(int) 浮点数(float) 字符串(str) 布尔值(bool) 2. 注释: # 这是单行注释 ""…...

Python从0到100(四十四):读取数据库数据

前言: 零基础学Python:Python从0到100最新最全教程。 想做这件事情很久了,这次我更新了自己所写过的所有博客,汇集成了Python从0到100,共一百节课,帮助大家一个月时间里从零基础到学习Python基础语法、Pyth…...

ZLMRTCClient配置说明与用法(含示例)

webRTC播放视频 后面在项目中会用到通过推拉播放视频流的技术,所以最近预研了一下webRTC 首先需要引入封装好的webRTC客户端的js文件ZLMRTCClient.js 下面是地址需要的自行下载 http://my.zsyou.top/2024/ZLMRTCClient.js 配置说明 new ZLMRTCClient.Endpoint…...

)

nginx代理服务配置,基于http协议-Linux(CentOS)

基于http协议的nginx代理服务 1. 打开 Nginx 虚拟机80端口配置文件2. 添加代理配置3. 重启nginx服务 nginx代理缓存配置 1. 打开 Nginx 虚拟机80端口配置文件 Nginx 的默认80端口虚拟机配置文件通常位于/etc/nginx/conf.d/default.conf。 vim /etc/nginx/conf.d/default.con…...

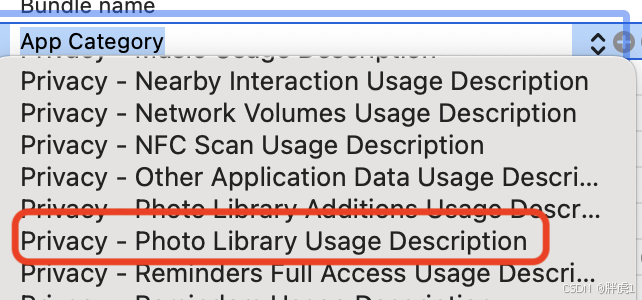

Photos框架 - 自定义媒体资源选择器(数据部分)

引言 在iOS开发中,系统已经为我们提供了多种便捷的媒体资源选择方式,如UIImagePickerController和PHPickerViewController。这些方式不仅使用方便、界面友好,而且我们完全不需要担心性能和稳定性问题,因为它们是由系统提供的&…...

Spring Boot + Spring Cloud 入门

运行配置 java -jar spring-boot-config-0.0.1-SNAPSHOT.jar --spring.profiles.activetest --my1.age32 --debugtrue "D:\Program Files\Redis\redis-server.exe" D:\Program Files\Redis\redis.windows.conf "D:\Program Files\Redis\redis-cli.exe" &q…...

龙虎榜——20250610

上证指数放量收阴线,个股多数下跌,盘中受消息影响大幅波动。 深证指数放量收阴线形成顶分型,指数短线有调整的需求,大概需要一两天。 2025年6月10日龙虎榜行业方向分析 1. 金融科技 代表标的:御银股份、雄帝科技 驱动…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

: K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?)

云原生核心技术 (7/12): K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?

大家好,欢迎来到《云原生核心技术》系列的第七篇! 在上一篇,我们成功地使用 Minikube 或 kind 在自己的电脑上搭建起了一个迷你但功能完备的 Kubernetes 集群。现在,我们就像一个拥有了一块崭新数字土地的农场主,是时…...

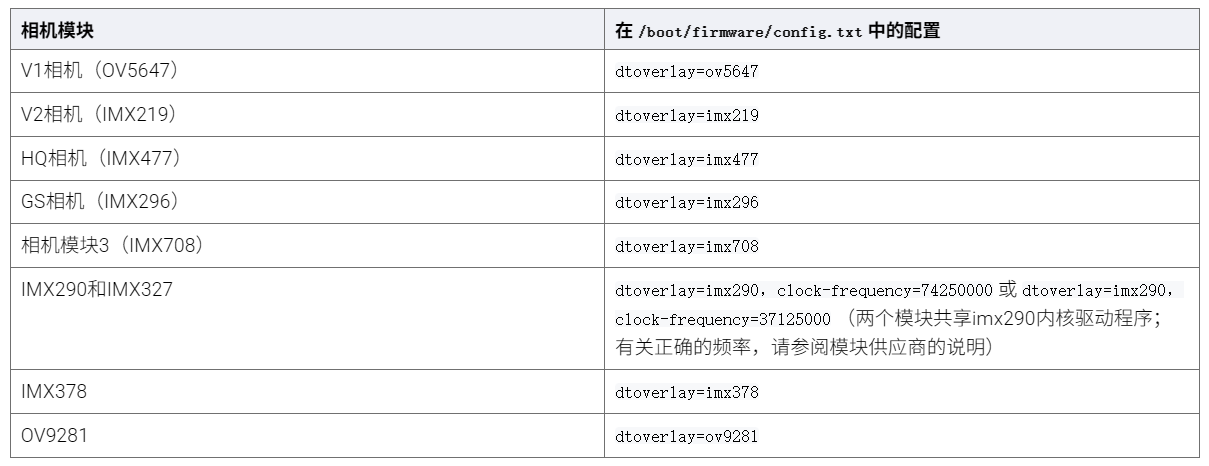

树莓派超全系列教程文档--(61)树莓派摄像头高级使用方法

树莓派摄像头高级使用方法 配置通过调谐文件来调整相机行为 使用多个摄像头安装 libcam 和 rpicam-apps依赖关系开发包 文章来源: http://raspberry.dns8844.cn/documentation 原文网址 配置 大多数用例自动工作,无需更改相机配置。但是,一…...

` 方法)

深入浅出:JavaScript 中的 `window.crypto.getRandomValues()` 方法

深入浅出:JavaScript 中的 window.crypto.getRandomValues() 方法 在现代 Web 开发中,随机数的生成看似简单,却隐藏着许多玄机。无论是生成密码、加密密钥,还是创建安全令牌,随机数的质量直接关系到系统的安全性。Jav…...

指令的指南)

在Ubuntu中设置开机自动运行(sudo)指令的指南

在Ubuntu系统中,有时需要在系统启动时自动执行某些命令,特别是需要 sudo权限的指令。为了实现这一功能,可以使用多种方法,包括编写Systemd服务、配置 rc.local文件或使用 cron任务计划。本文将详细介绍这些方法,并提供…...

IT供电系统绝缘监测及故障定位解决方案

随着新能源的快速发展,光伏电站、储能系统及充电设备已广泛应用于现代能源网络。在光伏领域,IT供电系统凭借其持续供电性好、安全性高等优势成为光伏首选,但在长期运行中,例如老化、潮湿、隐裂、机械损伤等问题会影响光伏板绝缘层…...

rnn判断string中第一次出现a的下标

# coding:utf8 import torch import torch.nn as nn import numpy as np import random import json""" 基于pytorch的网络编写 实现一个RNN网络完成多分类任务 判断字符 a 第一次出现在字符串中的位置 """class TorchModel(nn.Module):def __in…...

用机器学习破解新能源领域的“弃风”难题

音乐发烧友深有体会,玩音乐的本质就是玩电网。火电声音偏暖,水电偏冷,风电偏空旷。至于太阳能发的电,则略显朦胧和单薄。 不知你是否有感觉,近两年家里的音响声音越来越冷,听起来越来越单薄? —…...

Go语言多线程问题

打印零与奇偶数(leetcode 1116) 方法1:使用互斥锁和条件变量 package mainimport ("fmt""sync" )type ZeroEvenOdd struct {n intzeroMutex sync.MutexevenMutex sync.MutexoddMutex sync.Mutexcurrent int…...