如何区分这个ip是真实ip,不是虚假的ip

区分一个IP地址是真实IP还是虚假IP(伪造IP)是非常重要的,特别是在网络安全、数据采集和其他与IP相关的业务场景中。虚假IP(也称为伪造IP或假冒IP)可以通过多种方式被创建,如代理、VPN、或IP欺骗(IP spoofing)。以下是一些常见的技术手段和方法,用于区分IP地址的真实性:

1. 查看IP的地理位置与DNS解析记录

真实IP地址通常与具体的物理位置和网络运营商相关联,可以通过查询工具如IP地理位置查询(GeoIP)和DNS解析记录来验证。

-

IP地理位置查询:通过IP地址查询服务(如IPinfo、MaxMind、GeoIP等),可以确定IP地址对应的地理位置。若IP的地理位置与用户宣称的位置不符,或者变动频繁,则可能是虚假IP。

-

DNS反向解析:通过DNS反向解析(Reverse DNS Lookup)可以将IP地址映射回一个域名。如果该域名与IP所属的服务提供商不匹配,或者域名解析为空,可能存在问题。

2. 检查IP是否是代理IP或VPN IP

使用代理、VPN、或数据中心的IP可能会被伪装成“真实IP”。可以通过以下方式来检测IP是否来自代理或VPN服务。

-

代理检测工具:使用在线工具或API(如ProxyCheck.io、IP2Proxy等)可以检测一个IP地址是否是代理IP、VPN IP或数据中心IP。许多服务会标记出IP是否属于已知的代理服务器或VPN服务商。

-

公开代理列表查询:一些工具提供公开的代理IP列表(如ProxyScrape等),可以将目标IP与这些列表进行比对。如果IP在这些列表中,说明可能是虚假IP。

-

检查HTTP头信息:在服务器端,检查用户请求的HTTP头信息可以发现使用代理或VPN的迹象。例如,代理通常会在请求中包含特定的标识符,如

X-Forwarded-For或Via字段。

3. IP黑名单查询

虚假IP地址常常用于恶意活动,因此可能已经被加入到某些IP黑名单中。

- 黑名单数据库:通过IP黑名单查询工具(如Spamhaus、Project Honey Pot等)来检查该IP是否曾参与过垃圾邮件发送、DDoS攻击等恶意活动。如果IP出现在这些黑名单中,它可能是伪造的或被用于不合法的目的。

4. 延迟和网络路径跟踪(Traceroute)

使用Traceroute或类似的网络工具可以帮助分析IP的真实性,特别是在检测网络路径和延迟方面。

-

延迟(Latency):真实IP地址的网络延迟应该符合其地理位置的预期。比如,来自远离服务器的IP通常会有更高的延迟。如果一个IP地址显示出与其地理位置不一致的延迟,可能是通过代理或VPN伪装的。

-

网络路径分析:通过Traceroute工具可以查看IP的网络路径(即数据包经过的中间节点)。如果路径显示IP数据包经过多个代理节点或数据中心,可能意味着这是伪造IP。

5. 识别IP地址的类型

IP地址可以分为多个类型,比如家庭宽带IP、企业IP、数据中心IP等。虚假IP地址往往来自数据中心或云服务提供商,而非真实的住宅或企业网络。

-

IP地址类型检测:使用类似于IPinfo的服务可以检测IP地址的类型(家庭宽带、企业、数据中心等)。如果IP显示为数据中心IP,而用户声称自己在家庭或公司网络上使用,则可能是虚假IP。

-

ASN(自治系统编号)查询:通过查询IP的ASN信息(如RIPE NCC、ARIN等组织的数据库),可以确定IP属于哪个组织或网络提供商。如果该IP属于云服务提供商或VPN提供商,则可能是虚假IP。

6. 分析访问行为与模式

虚假IP通常用于自动化脚本或恶意行为,其访问模式与正常用户有很大不同。通过分析这些访问行为,可以判断IP的真实性。

-

频繁更换IP:如果一个用户的IP频繁变动,这可能表明他们在使用代理或VPN切换IP,尤其是当这些IP来自不同的地理区域时。

-

非正常行为:虚假IP经常用于恶意目的,如爬虫、大量请求或爆破攻击。通过分析IP的访问模式(如高频率的请求、不合理的访问路径等),可以判断其是否为真实用户。

7. 通过用户行为进行验证

针对高价值账户或敏感业务,可以通过用户行为验证来补充IP真实性的判断。这种方法可以有效抵御IP欺骗和代理攻击。

-

多因素认证(MFA):对敏感操作启用多因素认证,确保登录者身份与实际用户匹配,从而减弱通过虚假IP伪装的攻击。

-

设备指纹识别:结合设备指纹技术(如操作系统、浏览器、硬件特性等),即便用户通过代理或VPN登录,也能识别设备的异常性。

8. 使用流量分析与行为分析工具

可以使用专业的流量分析和行为分析工具来监控流量的来源及其真实性。许多高端的网络安全工具能够通过大数据分析和机器学习,识别出异常的IP地址或流量来源。

-

网络行为分析(NBA):此类工具可以分析网络流量的模式和特征,通过比较正常行为和异常行为,识别虚假IP或恶意流量。

-

威胁情报平台:一些高级网络安全平台会收集全球的威胁情报信息,识别出已知的恶意IP和可能伪造的IP地址。

结论

要区分一个IP地址是真实还是虚假,可以从多个角度入手,包括IP的地理位置、代理或VPN使用情况、黑名单状态、延迟和网络路径分析、以及访问模式等。通过这些技术手段,可以有效识别虚假IP,确保网络操作的安全性与可靠性。

相关文章:

如何区分这个ip是真实ip,不是虚假的ip

区分一个IP地址是真实IP还是虚假IP(伪造IP)是非常重要的,特别是在网络安全、数据采集和其他与IP相关的业务场景中。虚假IP(也称为伪造IP或假冒IP)可以通过多种方式被创建,如代理、VPN、或IP欺骗(…...

【软件测试】详解软件测试中的测试级别

目录 一、测试级别二、组件测试三、开发者测试3.1测试与调试3.2 组件测试目标3.3 测试功能 四、稳健性测试4.1 效率的测试4.2 测试可维护性4.3 测试策略4.4 白盒测试 一、测试级别 软件系统通常是由许多子系统组成的,而这些子系统又是由多个组件组成的,…...

一条sql在MySQL中是怎么执行的

目录 一、MySQL总体架构二、各层的作用1、连接层2、应用层3、存储引擎层 一、MySQL总体架构 作为常问八股文,相信不少小伙伴当年都被问到过这个问题,回答这个问题我们首先得知道MySQL服务器基本架构,主要分为连接层,应用层和存储…...

)

Git | Dockerized GitLab 安装使用(简单实操版)

1. 详细步骤 1.1 安装启动 postgresql 服务 docker pull sameersbn/postgresql:14-20230628docker run --name gitlab-postgresql -d \--env DB_NAMEgitlabhq_production \--env DB_USERgitlab --env DB_PASSpassword \--env DB_EXTENSIONpg_trgm,btree_gist \--volume /srv/…...

SpringCloud简介 Ribbon Eureka 远程调用RestTemplate类 openfeign

〇、SpringCloud 0.区别于单体项目和soa架构,微服务架构每个服务独立,灵活。 1. spring cloud是一个完整的微服务框架,springCloud包括三个体系: spring cloud Netflix spring cloud Alibaba spring 其他 2.spring cloud 版本命名…...

微信小程序开发系列之-微信小程序性能优化

微信小程序开发系列之-微信小程序性能优化 性能优化是任何应用开发中的重要组成部分,尤其是在移动环境中。对于微信小程序而言,随着用户量的增加和应用功能的丰富,性能优化显得尤为关键。良好的性能不仅提升用户体验,还能增加用户…...

线程池面试集

目录 线程池中提交一个任务的流程是怎样的? 线程池有五种状态 如何优雅的停止一个线程? 线程池的核心线程数、最大线程数该如何设置? 如何理解Java并发中的可见性、原子性、有序性? Java死锁如何避免? 线程池中提交一个任务的流程是怎样的? 线程池有五种状态 如何优…...

从密码学看盲拍合约:智能合约的隐私与安全新革命!

文章目录 前言一、什么是盲拍合约?二、盲拍合约的优势1.时间压力的缓解2.绑定与秘密的挑战 三、盲拍合约的工作原理1.提交盲出价2.披露出价3.结束拍卖4.退款机制 四、代码示例总结 前言 随着区块链技术的发展,智能合约在各种场景中的应用越来越广泛。盲…...

)

c++学习笔记(47)

七、_public.cpp #include "_public.h" // 如果信号量已存在,获取信号量;如果信号量不存在,则创建它并初始化为 value。 // 如果用于互斥锁,value 填 1,sem_flg 填 SEM_UNDO。 // 如果用于生产消费者模型&am…...

软件设计之SSM(1)

软件设计之SSM(1) 路线图推荐: 【Java学习路线-极速版】【Java架构师技术图谱】 尚硅谷新版SSM框架全套视频教程,Spring6SpringBoot3最新SSM企业级开发 资料可以去尚硅谷官网免费领取 学习内容: Spring框架结构SpringIoC容器SpringIoC实践…...

STM32F745IE 能进定时器中断,无法进主循环

当你遇到STM32F745IE这类问题,即能够进入定时器中断但无法进入主循环(main() 函数中的循环),可能的原因和解决方法包括以下几个方面: 检查中断优先级和嵌套: 确保没有其他更高优先级的中断持续运行并阻止了主循环的执行。使用调试工具查看中断的进入和退出情况。检查中断…...

《凡人歌》中的IT职业启示录

《凡人歌》是由中央电视台、正午阳光、爱奇艺出品,简川訸执导,纪静蓉编剧,侯鸿亮任制片,殷桃、王骁领衔主演,章若楠、秦俊杰、张哲华、陈昊宇主演的都市话题剧 ,改编自纪静蓉的小说《我不是废柴》。该剧于2…...

go libreoffice word 转pdf

一、main.go 关键代码 完整代码 package mainimport ("fmt""github.com/jmoiron/sqlx""github.com/tealeg/xlsx""log""os/exec""path/filepath" ) import _ "github.com/go-sql-driver/mysql"import &q…...

打造双模兼容npm包:无缝支持require与import

为了实现一个npm包同时支持require和import,你需要确保你的包同时提供了CommonJS和ES6模块的入口点。这通常是通过在package.json文件中指定main和module字段来实现的,以及在构建过程中生成两种不同模块格式的文件。 以下是具体步骤: 设置pa…...

便捷将屏幕投射到安卓/iOS设备-屏幕投射到安卓/iOS设备,Windows/Mac电脑或智能电视上-供大家学习研究参考

1. 下载并安装软件(安卓苹果都需要) 确保 Android 设备和 Windows/Mac电脑都安装。启动应用程序并将 Android 设备和 Windows / Mac 了解到同一个wifi下面。 2、 发起投屏请求 在接收设备上:...

yolox训练自己的数据集

环境搭建 gpu按自己情况安装 nvidia-smi 查看自己的版本 CUDA和cudnn 按自己的安装,我的驱动551.76,注意不要用最新的,官网只要求驱动是大于等于,可以用低版本的cuda,我安装的是CUDA 11.1 cuda下载后,…...

Centos8.5.2111(1)之本地yum源搭建和docker部署与网络配置

由于后边可能要启动多个服务,避免服务之间相互干扰,本课程建议每个服务独立部署到一台主机上,这样做会导致资源占用过多,可能会影响系统的运行。服务器部署一般不采用GUI图形界面部署,而是采用命令行方式部署ÿ…...

基于SSM+小程序的自习室选座与门禁管理系统(自习室1)(源码+sql脚本+视频导入教程+文档)

👉文末查看项目功能视频演示获取源码sql脚本视频导入教程视频 1 、功能描述 1、管理员实现了首页、基础数据管理、论坛管理、公告信息管理、用户管理、座位管理等 2、用户实现了在论坛模块通过发帖与评论帖子的方式进行信息讨论,也能对账户进行在线充值…...

支付宝远程收款api之小荷包跳转码

想要生成小荷包跳转码的二维码,需要进行以下步骤: 1、开通支付宝小荷包的收款功能权限 2、获取支付宝的小荷包收款码和支付宝账户的UID已经手机号等相应信息(可能会有变动) 3、可能需要一定的代码基础,讲所需信息填…...

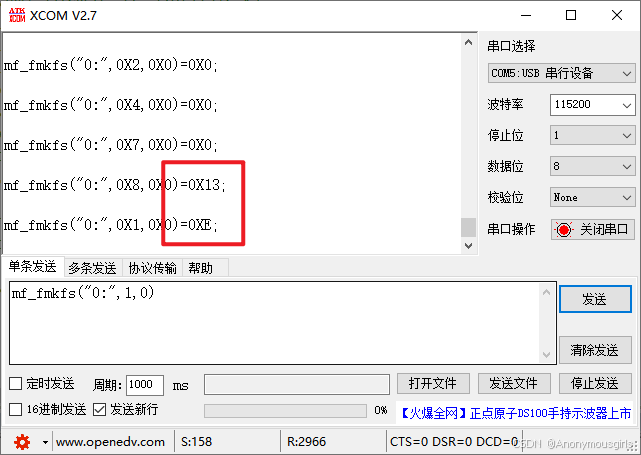

STM32 F1移植FATFS文件系统 USMART组件测试相关函数功能

STM32 F1移植FATFS文件系统 使用USMART调试组件测试相关函数功能 文章目录 STM32 F1移植FATFS文件系统 使用USMART调试组件测试相关函数功能前言部分主要相关代码# USMART介绍1. mf_scan_files 扫描磁盘文件2. mf_mount 挂载磁盘3. mf_open 打开文件4. mf_read 读数据内容5. mf…...

SCAU期末笔记 - 数据分析与数据挖掘题库解析

这门怎么题库答案不全啊日 来简单学一下子来 一、选择题(可多选) 将原始数据进行集成、变换、维度规约、数值规约是在以下哪个步骤的任务?(C) A. 频繁模式挖掘 B.分类和预测 C.数据预处理 D.数据流挖掘 A. 频繁模式挖掘:专注于发现数据中…...

Cilium动手实验室: 精通之旅---20.Isovalent Enterprise for Cilium: Zero Trust Visibility

Cilium动手实验室: 精通之旅---20.Isovalent Enterprise for Cilium: Zero Trust Visibility 1. 实验室环境1.1 实验室环境1.2 小测试 2. The Endor System2.1 部署应用2.2 检查现有策略 3. Cilium 策略实体3.1 创建 allow-all 网络策略3.2 在 Hubble CLI 中验证网络策略源3.3 …...

学习STC51单片机31(芯片为STC89C52RCRC)OLED显示屏1

每日一言 生活的美好,总是藏在那些你咬牙坚持的日子里。 硬件:OLED 以后要用到OLED的时候找到这个文件 OLED的设备地址 SSD1306"SSD" 是品牌缩写,"1306" 是产品编号。 驱动 OLED 屏幕的 IIC 总线数据传输格式 示意图 …...

Rust 异步编程

Rust 异步编程 引言 Rust 是一种系统编程语言,以其高性能、安全性以及零成本抽象而著称。在多核处理器成为主流的今天,异步编程成为了一种提高应用性能、优化资源利用的有效手段。本文将深入探讨 Rust 异步编程的核心概念、常用库以及最佳实践。 异步编程基础 什么是异步…...

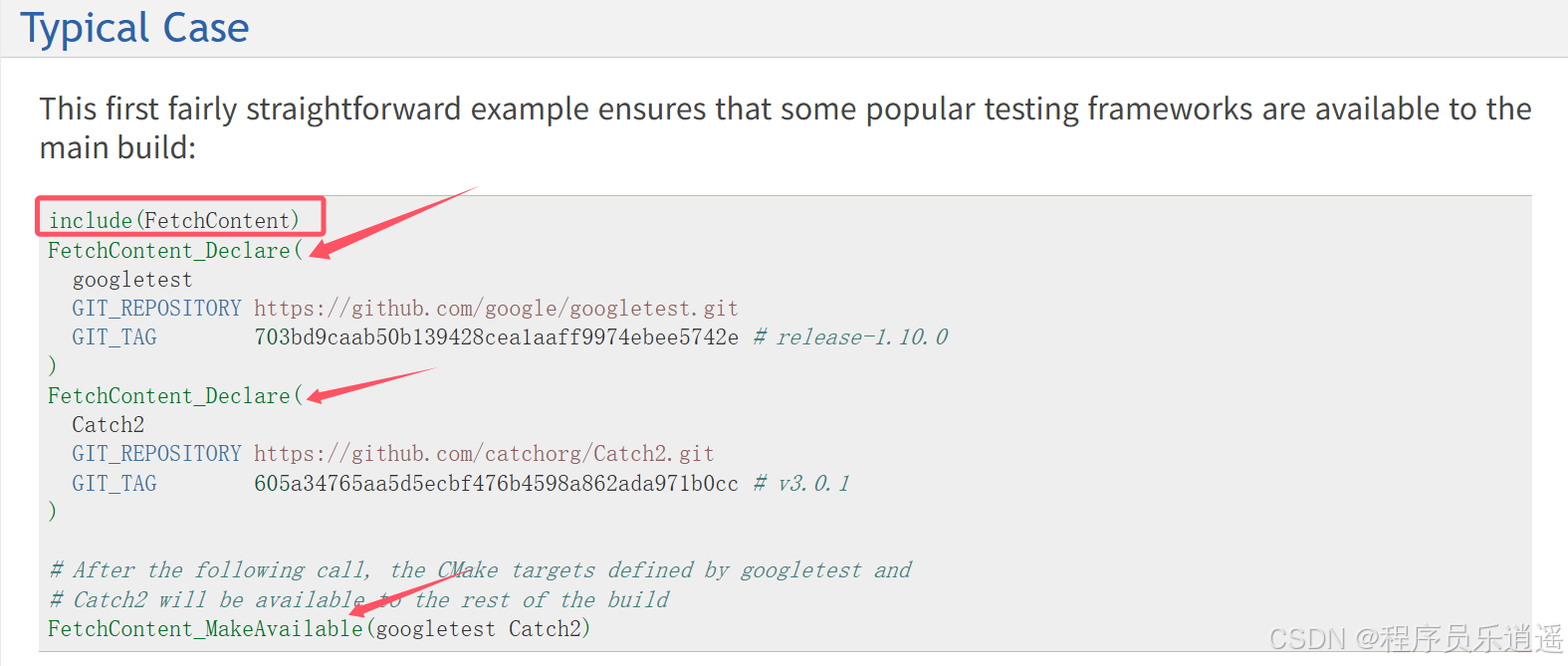

CMake 从 GitHub 下载第三方库并使用

有时我们希望直接使用 GitHub 上的开源库,而不想手动下载、编译和安装。 可以利用 CMake 提供的 FetchContent 模块来实现自动下载、构建和链接第三方库。 FetchContent 命令官方文档✅ 示例代码 我们将以 fmt 这个流行的格式化库为例,演示如何: 使用 FetchContent 从 GitH…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

使用 SymPy 进行向量和矩阵的高级操作

在科学计算和工程领域,向量和矩阵操作是解决问题的核心技能之一。Python 的 SymPy 库提供了强大的符号计算功能,能够高效地处理向量和矩阵的各种操作。本文将深入探讨如何使用 SymPy 进行向量和矩阵的创建、合并以及维度拓展等操作,并通过具体…...

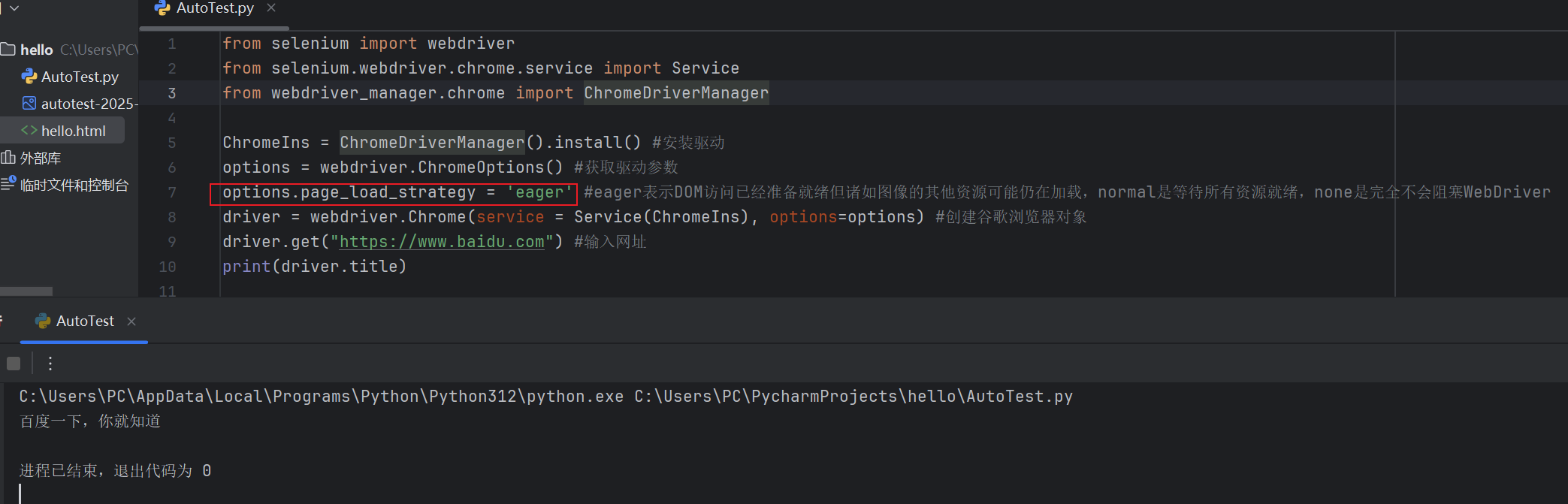

Selenium常用函数介绍

目录 一,元素定位 1.1 cssSeector 1.2 xpath 二,操作测试对象 三,窗口 3.1 案例 3.2 窗口切换 3.3 窗口大小 3.4 屏幕截图 3.5 关闭窗口 四,弹窗 五,等待 六,导航 七,文件上传 …...

的打车小程序)

基于鸿蒙(HarmonyOS5)的打车小程序

1. 开发环境准备 安装DevEco Studio (鸿蒙官方IDE)配置HarmonyOS SDK申请开发者账号和必要的API密钥 2. 项目结构设计 ├── entry │ ├── src │ │ ├── main │ │ │ ├── ets │ │ │ │ ├── pages │ │ │ │ │ ├── H…...

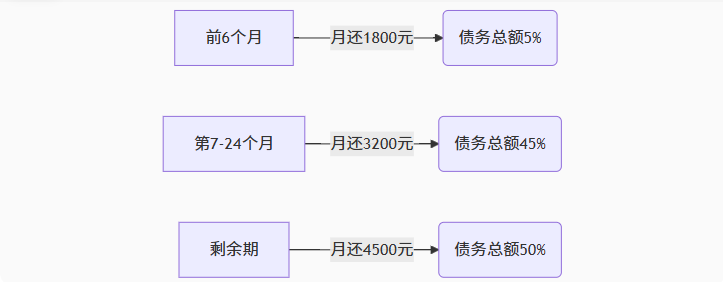

【无标题】湖北理元理律师事务所:债务优化中的生活保障与法律平衡之道

文/法律实务观察组 在债务重组领域,专业机构的核心价值不仅在于减轻债务数字,更在于帮助债务人在履行义务的同时维持基本生活尊严。湖北理元理律师事务所的服务实践表明,合法债务优化需同步实现三重平衡: 法律刚性(债…...