《神经网络:智能时代的核心技术》

《神经网络:智能时代的核心技术》

- 一、神经网络的诞生与发展

- 二、神经网络的结构与工作原理

- (一)神经元模型

- (二)神经网络训练过程

- 三、神经网络的应用领域

- (一)信息领域

- (二)医学领域

- (三)其他领域

- 四、神经网络的未来发展趋势

- (一)基础理论研究深入

- (二)与其他技术结合

- (三)提高可解释性

- (四)新型模型和算法研究

- (五)硬件加速和优化

- (六)多模态数据处理

- (七)隐私和安全保护

一、神经网络的诞生与发展

神经网络作为一种模拟人脑神经系统的计算模型,自诞生以来经历了多个发展阶段。从早期的 M-P 模型、Hebb 算法,到感知器的兴起与衰落,再到后来的 Hopfield 神经网络、BP 算法等,神经网络的发展历程充满了曲折与突破。

1943 年,心理学家 Warren McCulloch 和数学家 Walter Pitts 最早描述了一种理想化的人工神经网络,并构建了 M-P 模型。这个模型把神经元的活动表现为兴奋或抑制的二值变化,任何兴奋性突触输入激励后,使神经元兴奋;任何抑制性突触有输入激励后,使神经元抑制;突触的值不随时间改变;突触从感知输入到传送出一个输出脉冲的延时时间是 0.5ms。虽然 M-P 模型在现在看来过于简单,但它开创了神经网络这个研究方向,为今天神经网络的发展奠定了基础。

1949 年,心理学家 Donald Olding Hebb 在他的书中提出了 Hebb 算法。他认为,如果源和目的神经元均被激活兴奋时,它们之间突触的连接强度将会增强。Hebb 算法与 “条件反射” 机理一致,并且已经得到了神经细胞学说的证实。

1958 年,计算机学家 Frank Rosenblatt 提出了一种神经网络结构,称为感知器。感知器提出之后在 60 年代就掀起了神经网络研究的第一次热潮。但 1969 年,人工智能的创始人之一的 M.Minsky 和 S.Papert 出版了一本名为《感知器》的书,指出简单神经网络只能运用于线性问题的求解,能求解非线性问题的网络应具有隐层,从理论上还不能证明将感知器模型扩展到多层网络是有意义的。这给刚刚燃起希望之火的人工神经网络泼了一大盘冷水。

1982 年,美国加州理工学院的优秀物理学家 John J.Hopfield 博士提出了 Hopfield 神经网络。Hopfield 神经网络引用了物理力学的分析方法,把网络作为一种动态系统并研究这种网络动态系统的稳定性。

1986 年,Rumelhart,Hinton,Williams 提出了 BP 算法。到今天为止,这种多层感知器的误差反向传播算法还是非常基础的算法。早期的 BP 神经网络的神经元层数不能太多,一旦网络层数过多,就会使得网络无法训练。

二、神经网络的结构与工作原理

(一)神经元模型

神经元是构成神经网络的基本单元,它由输入、输出与计算功能组成。输入信号通过连接上的权值进行信息传递,在神经元内部进行计算后产生输出。

感知器是一种重要的人工神经元模型。感知器接受多个二进制输入,并产生一个二进制输出。每个输入对应一个权重,通过对输入值与权重的乘积求和,并与阈值比较,决定最后的二进制输出值。例如,若设置的偏置较大,则最后输出 1 比较容易;若设置的偏置较小,甚至是较大的负数,最后输出 1 则较为困难。可以通过设置不同的权重和偏置来调整感知器的输出情况。

S 型神经元也是一种重要的人工神经元模型。与感知器相比,S 型神经元的输入和输出不再是二进制的离散值,而是 0 - 1 的连续值。S 型神经元有多个输入值,这些输入值是 0 - 1 的任意值。输入的权值经过激活 sigmoid 函数处理后,输出 0 - 1 的数值。权重和偏置的微小变化只会导致输出的微小变化。

(二)神经网络训练过程

神经网络的训练过程是通过不断更新权重和偏置,使模型的整体误差最小。这个过程主要利用反向传播算法,根据预测结果与真实结果之间的误差自动调整内部参数。

训练神经网络的全部过程分为以下三个步骤:

定义神经网络的结构和前向传播的输出结果。在这个阶段,确定神经网络的层数、每层的神经元数量以及连接方式等结构信息。通过前向传播算法,将输入数据依次经过各层神经元的计算,得到网络的预测输出结果。

定义损失函数以及选择反向传播优化的算法。损失函数用于衡量预测结果与真实结果之间的差距,常见的损失函数有均方误差、交叉熵损失等。反向传播优化算法通常采用梯度下降法,其目的是通过计算损失函数相对于网络参数的梯度,来调整权重和偏置,使得损失函数最小化。

生成会话并且在训练数据上反复运行反向传播优化算法。在实际训练过程中,将训练数据分成小批次,每次取一部分数据进行前向传播得到预测结果,然后计算损失函数,再通过反向传播算法更新网络参数。这个过程反复进行,直到满足停止条件,如达到最大迭代次数或损失函数值低于某个阈值。

反向传播算法的工作原理是计算每个训练示例的预测输出与实际输出之间的误差,然后通过网络层将此误差传播回去以调整权重。该过程重复多次迭代,直到权重收敛到误差最小的点。例如,在一个三层全连接神经网络中,输入层从实体提取特征向量,隐藏层越多,神经网络结构越复杂。我们给神经网络添加参数 W 表示神经元的参数,上标为神经网络的层数,下标为连接节点标号,W 的数值就为当前边上的权重。隐藏层的输出值是对应的输入值的加权和,输出 y 就是隐藏层的多个值的加权和。如果模型的输出为输入的加权和,输出 y 和输入 xi 满足线性关系,则这个模型就是线性模型。但在现实世界中,绝大部分问题是无法线性分割的,所以需要激活函数帮助我们理解和学习其他复杂类型的数据。如果将每一个神经元的输出通过一个非线性函数,则整个神经网络的模型也就不再是线性的了。整个非线性函数就是激活函数。

在神经网络训练过程中,随机初始化网络的参数非常重要。如果简单地将所有的参数设置为 0,会导致所有的隐藏层都计算出同样的结果。可以规定参数 θ∈[−ϵ,ϵ],比如通过 θ=rand (0,1)∗(2∗ϵ)−ϵ 进行随机初始化,其中 rand (0,1) 表示在 0 到 1 中随机取一个实数。

三、神经网络的应用领域

(一)信息领域

神经网络在信息领域有着广泛的应用。在信息处理方面,人工神经网络具有模仿或代替与人的思维有关的功能,可以实现自动诊断、问题求解,解决传统方法所不能或难以解决的问题。现有的智能信息系统有智能仪器、自动跟踪监测仪器系统、自动控制制导系统、自动故障诊断和报警系统等。

在模式识别方面,模式识别是对表征事物或现象的各种形式的信息进行处理和分析,来对事物或现象进行描述、辨认、分类和解释的过程。经过多年的研究和发展,模式识别已成为当前比较先进的技术,被广泛应用到文字识别、语音识别、指纹识别、遥感图像识别、人脸识别、手写体字符的识别、工业故障检测、精确制导等方面。例如,在语音识别中,神经网络可以通过学习大量的语音数据,自动提取语音特征,实现对不同语音的准确识别。据统计,目前一些先进的语音识别系统准确率已经可以达到 95% 以上。在文字识别方面,神经网络可以对各种字体、大小的文字进行快速准确的识别,大大提高了文档处理的效率。

(二)医学领域

在医学领域,神经网络发挥着重要作用。一方面,用于生物信号检测与分析。大部分医学检测设备都是以连续波形的方式输出数据的,这些波形是诊断的依据。人工神经网络是由大量的简单处理单元连接而成的自适应动力学系统,具有巨量并行性,分布式存贮,自适应学习的自组织等功能,可以用它来解决生物医学信号分析处理中常规法难以解决或无法解决的问题。例如,在脑电信号分析中,神经网络可以准确识别不同的脑电模式,为神经系统疾病的诊断提供重要依据。

另一方面,应用于医学专家系统。以非线性并行处理为基础的神经网络为专家系统的研究指明了新的发展方向,解决了专家系统的知识获取途径存在瓶颈、数据库规模增大造成知识爆炸等问题,并提高了知识的推理、自组织、自学习能力,从而神经网络在医学专家系统中得到广泛的应用和发展。比如,在麻醉、危重医学领域的研究涉及生理变量的分析与预测,神经网络可以通过对临床数据的学习,自动区分检测干扰信号,预测各种临床状况。

(三)其他领域

金融投资:神经网络在金融领域有着广泛的应用,如股票预测、风险评估、信用评分等任务。在股票预测中,神经网络可以通过分析历史股价、成交量等数据,预测未来股价走势。据研究表明,一些基于神经网络的股票预测模型准确率可以达到 70% 以上。在风险评估方面,神经网络可以根据财务状况,自动对公司或者个人进行信用评级,为金融机构的决策提供参考。

目标识别:通过视频或者红外图像数据检测是否存在敌方目标,被广泛运用于军事领域。同时,在民用领域也有重要应用,如智能安防系统可以通过神经网络识别异常行为和可疑人员,提高安全性。

流程建模与控制:为物理设备创建一个神经网络模型,通过该模型来决定设备的最佳控制设置。例如,在工业生产中,神经网络可以根据生产过程中的各种参数,自动调整设备的运行状态,提高生产效率和产品质量。

四、神经网络的未来发展趋势

(一)基础理论研究深入

尽管神经网络已经在多个领域取得了显著成果,但在基础理论和生理层面的研究仍需深入。例如,神经元的动态行为、神经网络的连接权重等方面的研究,不仅有助于我们更好地理解神经网络的工作原理,还能为其设计和应用提供更多启示。目前,对神经元动态行为的研究仍处于初级阶段,据统计,仅有约 30% 的神经元动态特性被初步了解。对于神经网络的连接权重,其优化算法和调整机制也需要进一步探索。通过深入研究这些基础理论问题,我们有望开发出更高效、更智能的神经网络模型。

(二)与其他技术结合

神经网络与进化计算、灰色系统、专家系统等技术的结合,正成为一大研究热点。与进化计算技术结合,主要体现在网络连接权重的进化训练、网络结构的进化计算等方面。目前,基于进化计算的神经网络设计和实现已在模式识别、机器人控制、财政等领域得到应用,但总体上仍处于初期阶段,理论方法有待完善规范,应用研究有待加强提高。与灰色系统理论结合,能以系统的离散时序建立连续的时间模型,适合解决无法用传统数字精确描述的复杂系统问题。神经网络与灰色系统的结合方式多样,包括简单结合、串联型结合等。与专家系统结合,可将复杂系统分解成各种功能子系统模块,分别由神经网络或专家系统实现。

(三)提高可解释性

随着神经网络在各个领域的广泛应用,其可解释性和透明度成为重要问题。目前,很多研究工作致力于提高神经网络的可解释性,如通过可视化技术、解释性算法等手段。可视化技术可以将神经网络的内部结构和决策过程以图形化的方式展示出来,帮助人们更好地理解其行为。解释性算法则试图从数学角度解释神经网络的决策依据。据研究表明,提高神经网络的可解释性可以增强其在医疗、金融等领域的应用信任度,减少潜在风险。

(四)新型模型和算法研究

新型的神经网络模型和算法不断涌现,为解决复杂认知任务提供了新可能。例如,卷积神经网络(CNN)、循环神经网络(RNN)、生成对抗网络(GAN)等新型模型在图像处理、自然语言处理等领域取得了显著成果。CNN 在图像识别任务中表现出色,能够自动提取图像的特征,准确率高达 90% 以上。RNN 则适用于处理序列数据,如语音识别和自然语言处理。GAN 可以生成逼真的图像和数据,为数据增强和创意设计提供了新途径。未来,还将有更多新型模型和算法不断出现,推动神经网络的发展。

(五)硬件加速和优化

随着神经网络规模的不断增大,其对计算资源的需求也日益增加。因此,硬件加速和优化成为当前的研究热点。专门为神经网络设计的 ASIC 芯片、GPU 加速库等都是目前的研究方向。ASIC 芯片具有高效的计算能力和低功耗的特点,可以大大提高神经网络的运行速度。GPU 加速库则利用图形处理器的并行计算能力,加速神经网络的训练和推理过程。据测试,使用 GPU 加速库可以将神经网络的训练时间缩短 50% 以上。

(六)多模态数据处理

随着多模态数据的大量出现,如何有效地处理这些数据并从中提取出有用的信息成为当前的研究热点。神经网络具有强大的多模态数据处理能力,可以同时处理图像、文本、音频等多种数据类型。例如,在多媒体技术领域,神经网络可以结合图像和音频信息,实现更准确的内容识别和分类。未来,多模态数据处理将成为神经网络的一个重要发展方向,为各个领域的应用提供更强大的支持。

(七)隐私和安全保护

随着神经网络在各个领域的广泛应用,其隐私和安全问题也日益突出。目前,很多研究工作正在致力于保护神经网络的隐私和安全,如采用加密技术和差分隐私技术等手段。加密技术可以保护神经网络中的数据和模型参数不被窃取或篡改。差分隐私技术则可以在保证数据可用性的前提下,保护用户的隐私信息。未来,隐私和安全保护将成为神经网络发展的一个重要方面,确保其在各个领域的安全应用。

相关文章:

《神经网络:智能时代的核心技术》

《神经网络:智能时代的核心技术》 一、神经网络的诞生与发展二、神经网络的结构与工作原理(一)神经元模型(二)神经网络训练过程 三、神经网络的应用领域(一)信息领域(二)…...

pdf内容三张以上转图片,使用spire.pdf.free

一、依赖 <spire.pdf.free.version>9.13.0</spire.pdf.free.version><itextpdf.version>5.5.13</itextpdf.version><dependency><groupId>e-iceblue</groupId><artifactId>spire.pdf.free</artifactId><version>$…...

游戏、软件、开源项目和资讯

游戏 标题链接【白嫖正版游戏】IT之家喜加一website 软件 标题链接【白嫖正版软件】反斗限免website 开源项目 标题链接【Luxirty Search】基于Google搜索结果,屏蔽内容农场Github【Video2X】图片/视频超分工具Github 新闻资讯 标题链接分享10个 Claude 3.5 …...

Acrel-1000变电站综合自动化系统及微机在化工企业中的应用方案

文:安科瑞郑桐 摘要:大型化工企业供配电具有的集约型特点,化工企业内35kV变电站和10kV变电所数量大、分布广,对于老的大多大型及中型化工企业而言,其变电站或变电所内高压电气设备为旧式继电保护装置,可靠…...

[Linux] CentOS7替换yum源为阿里云并安装gcc详细过程(附下载链接)

前言 CentOS7替换yum源为阿里云 yum是CentOS中的一种软件管理器,通过yum安装软件,可以自动解决包依赖的问题,免去手工安装依赖包的麻烦。 yum使用了一个中心仓库来记录和管理软件的依赖关系,默认为mirrorlist.centos.org…...

在Java中创建多线程的三种方式

多线程的创建和启动方式 在Java中,创建多线程主要有以下三种方式: 继承Thread类实现Runnable接口使用Callable接口与Future 下面是这三种方式的简单示例,以及如何在主类中启动它们。 1. 继承Thread类 class MyThread extends Thread {Ov…...

洛谷 AT_abc374_c [ABC374C] Separated Lunch 题解

题目大意 KEYENCE 总部有 N N N 个部门,第 i i i 个部门有 K i K_i Ki 个人。 现在要把所有部门分为 AB 两组,求这两组中人数多的那一组的人数最少为多少。 题目分析 设这些部门共有 x x x 个人,则较多的组的人数肯定大于等于 ⌈ …...

力扣2528.最大化城市的最小电量

力扣2528.最大化城市的最小电量 题目解析及思路 题目要求找到所有城市电量最小值的最大 电量为给城市供电的发电站数量 因此每座城市的电量可以用一段区间和表示,即前缀和 二分最低电量时 如果当前城市电量不够,贪心的想发电站建立的位置,应该是在mi…...

【zookeeper】集群配置

zookeeper 数据结构 zookeeper数据模型结构,就和Linux的文件系统类型,看起来是一颗树,每个节点称为一个znode.每一个Znode默认的存储1MB的数据,每个Znode都有唯一标识,可以通过命令显示节点的信息每当节点有数据变化…...

YOLO11 目标检测 | 导出ONNX模型 | ONNX模型推理

本文分享YOLO11中,从xxx.pt权重文件转为.onnx文件,然后使用.onnx文件,进行目标检测任务的模型推理。 用ONNX模型推理,便于算法到开发板或芯片的部署。 备注:本文是使用Python,编写ONNX模型推理代码的 目…...

PostgreSQL DBA月度检查列表

为了确保数据库系统能够稳定高效运行,DBA 需要定期对数据库进行检查和维护,这是一项非常具有挑战性的工作。 本文给大家推荐一个 PostgreSQL DBA 月度性能检查列表,遵循以下指导原则可以帮助我们实现一个高可用、高性能、低成本、可扩展的数…...

驱动开发系列12 - Linux 编译内核模块的Makefile解释

一:内核模块Makefile #这一行定义了要编译的内核模块目标文件。obj-m表示目标模块对象文件(.o文件), #并指定了两个模块源文件:helloworld-params.c 和 helloworld.c。最终会生成这 #这两个.c文件的.o对象文件。 obj-m := helloworld-params.o helloworld.o#这行定义了内核…...

用js+css实现圆环型的进度条——js+css基础积累

如果用jscss实现圆环型的进度条: 直接上代码: <!DOCTYPE html> <html lang"en"><head><meta charset"UTF-8" /><meta http-equiv"X-UA-Compatible" content"IEedge" /><met…...

TDengine 与北微传感达成合作,解决传统数据库性能瓶颈

在当今物联网(IoT)快速发展的背景下,传感器技术已成为各个行业数字化转型的关键组成部分。随着设备数量的激增和数据生成速度的加快,如何高效地管理和分析这些数据,成为企业实现智能化运营的重要挑战。尤其是在惯性传感…...

通过Python爬虫获取商品销量数据,轻松掌握市场动态

为什么选择Python爬虫? 简洁易用:Python语言具有简洁的语法和丰富的库,使得编写爬虫变得简单高效。强大的库支持:Python拥有强大的爬虫框架(如Scrapy、BeautifulSoup、Requests等),可以快速实现…...

学习虚幻C++开发日志——TSet

TSet 官方文档:虚幻引擎中的Set容器 | 虚幻引擎 5.5 文档 | Epic Developer Community (epicgames.com) TSet 是通过对元素求值的可覆盖函数,使用数据值本身作为键,而不是将数据值与独立的键相关联。 默认情况下,TSet 不支持重…...

(JAVA笔记第二十二期))

面向对象进阶(下)(JAVA笔记第二十二期)

p.s.这是萌新自己自学总结的笔记,如果想学习得更透彻的话还是请去看大佬的讲解 目录 抽象方法和抽象类抽象方法定义格式抽象类定义格式抽象方法和抽象类注意事项 接口接口的定义接口中成员变量的特点接口中没有构造方法接口中成员方法的特点在接口中定义具有方法体…...

通信协议——UART

目录 基础概念串行&并行串行的优缺点 单工&双工 UART基本概念时序图思考:接收方如何确定01和0011 基础概念 串行&并行 串行为8车道,并行为1车道 串行的优缺点 通行速度快浪费资源布线复杂线与线之间存在干扰 单工&双工 单工…...

-谱加权)

最优阵列处理技术(七)-谱加权

阵列的加权技术等价于时间序列谱分析中的加窗或锐化技术。在加权过程中,需要考虑的是如何降低旁瓣并使主波束宽度的增长最小。 首先需要明确的是,在 u u u空间下的波束方向图为 B u ( u ) =...

Java | Leetcode Java题解之第486题预测赢家

题目: 题解: class Solution {public boolean PredictTheWinner(int[] nums) {int length nums.length;int[] dp new int[length];for (int i 0; i < length; i) {dp[i] nums[i];}for (int i length - 2; i > 0; i--) {for (int j i 1; j …...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

QT: `long long` 类型转换为 `QString` 2025.6.5

在 Qt 中,将 long long 类型转换为 QString 可以通过以下两种常用方法实现: 方法 1:使用 QString::number() 直接调用 QString 的静态方法 number(),将数值转换为字符串: long long value 1234567890123456789LL; …...

rnn判断string中第一次出现a的下标

# coding:utf8 import torch import torch.nn as nn import numpy as np import random import json""" 基于pytorch的网络编写 实现一个RNN网络完成多分类任务 判断字符 a 第一次出现在字符串中的位置 """class TorchModel(nn.Module):def __in…...

python爬虫——气象数据爬取

一、导入库与全局配置 python 运行 import json import datetime import time import requests from sqlalchemy import create_engine import csv import pandas as pd作用: 引入数据解析、网络请求、时间处理、数据库操作等所需库。requests:发送 …...

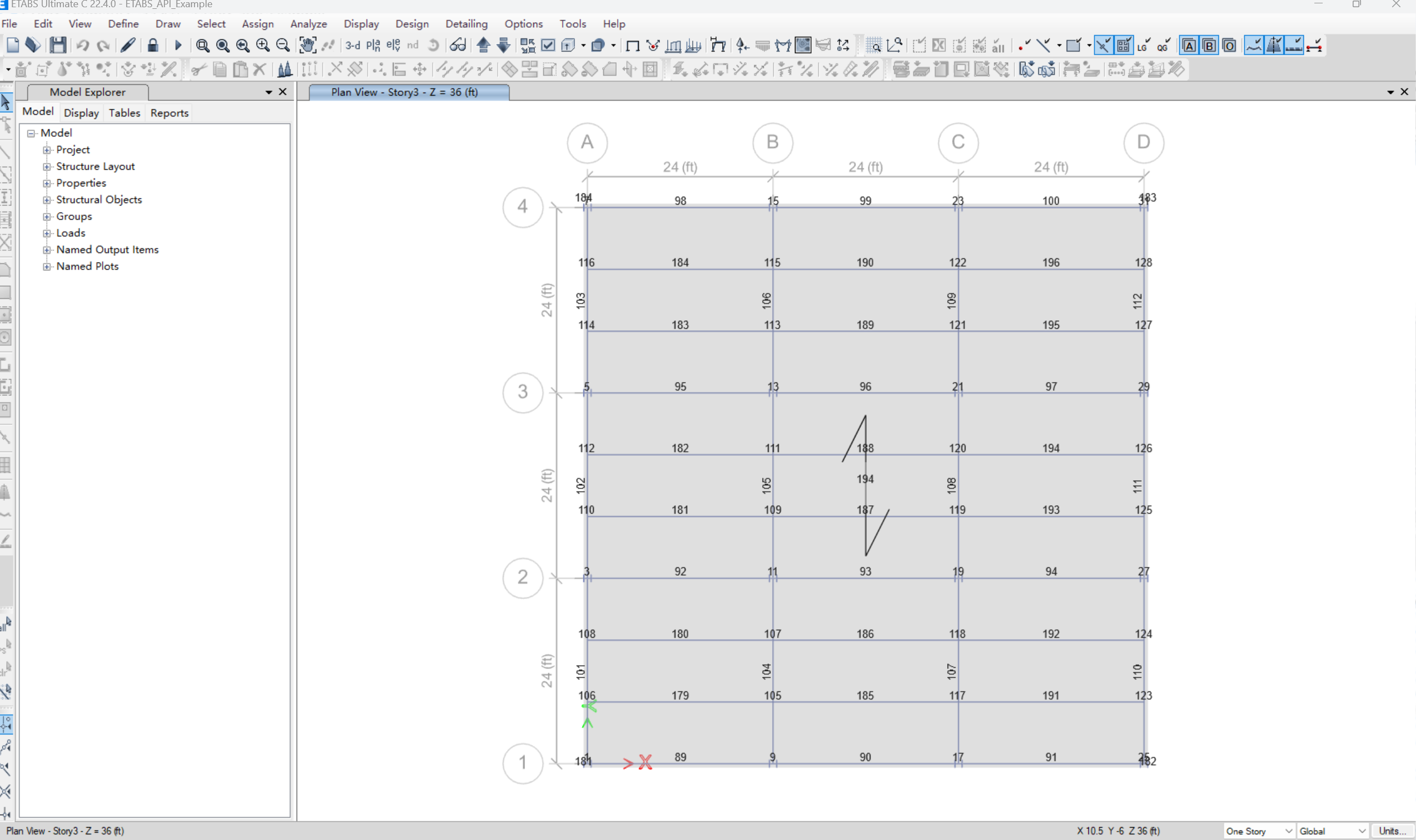

【Post-process】【VBA】ETABS VBA FrameObj.GetNameList and write to EXCEL

ETABS API实战:导出框架元素数据到Excel 在结构工程师的日常工作中,经常需要从ETABS模型中提取框架元素信息进行后续分析。手动复制粘贴不仅耗时,还容易出错。今天我们来用简单的VBA代码实现自动化导出。 🎯 我们要实现什么? 一键点击,就能将ETABS中所有框架元素的基…...

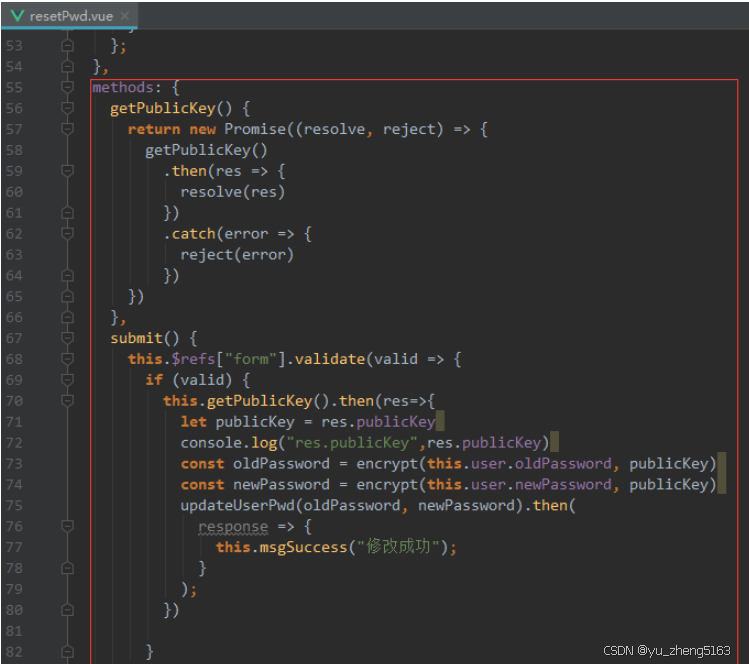

若依登录用户名和密码加密

/*** 获取公钥:前端用来密码加密* return*/GetMapping("/getPublicKey")public RSAUtil.RSAKeyPair getPublicKey() {return RSAUtil.rsaKeyPair();}新建RSAUti.Java package com.ruoyi.common.utils;import org.apache.commons.codec.binary.Base64; im…...

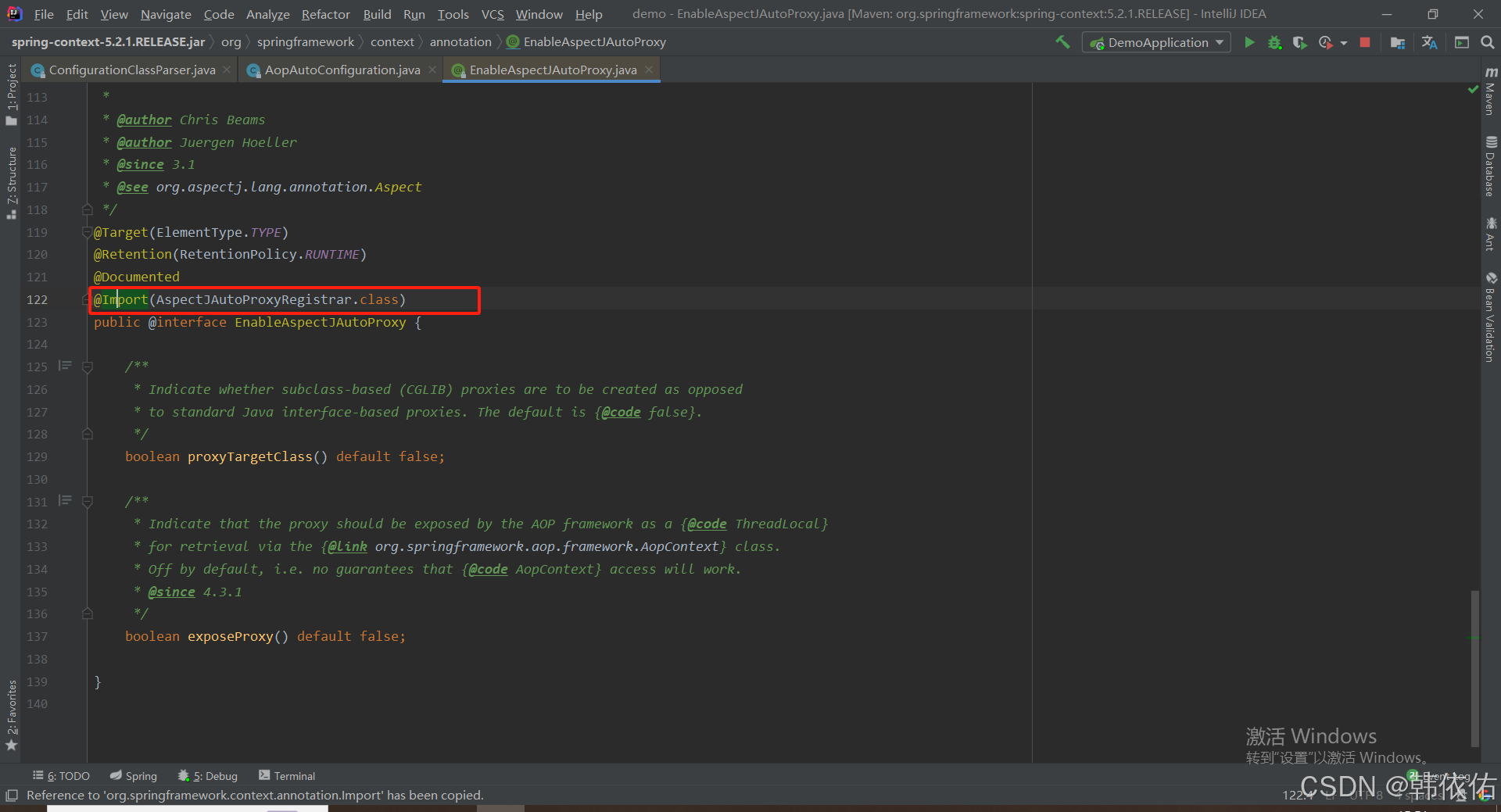

Spring AOP代理对象生成原理

代理对象生成的关键类是【AnnotationAwareAspectJAutoProxyCreator】,这个类继承了【BeanPostProcessor】是一个后置处理器 在bean对象生命周期中初始化时执行【org.springframework.beans.factory.config.BeanPostProcessor#postProcessAfterInitialization】方法时…...

密码学基础——SM4算法

博客主页:christine-rr-CSDN博客 专栏主页:密码学 📌 【今日更新】📌 对称密码算法——SM4 目录 一、国密SM系列算法概述 二、SM4算法 2.1算法背景 2.2算法特点 2.3 基本部件 2.3.1 S盒 2.3.2 非线性变换 编辑…...

机器学习的数学基础:线性模型

线性模型 线性模型的基本形式为: f ( x ) ω T x b f\left(\boldsymbol{x}\right)\boldsymbol{\omega}^\text{T}\boldsymbol{x}b f(x)ωTxb 回归问题 利用最小二乘法,得到 ω \boldsymbol{\omega} ω和 b b b的参数估计$ \boldsymbol{\hat{\omega}}…...

【实施指南】Android客户端HTTPS双向认证实施指南

🔐 一、所需准备材料 证书文件(6类核心文件) 类型 格式 作用 Android端要求 CA根证书 .crt/.pem 验证服务器/客户端证书合法性 需预置到Android信任库 服务器证书 .crt 服务器身份证明 客户端需持有以验证服务器 客户端证书 .crt 客户端身份…...