网络安全应急响应(归纳)

目录

- 一、概述

- 二、理论

-

-

- 系统排查

-

- 系统基本信息

-

- windows

- Linux

- 用户信息

-

- Windows

- Linux

- 启动项:开机系统在前台或者后台运行的程序,是病毒等实现持久化驻留的常用方法。

-

- Windows

- Linux

- 任务计划:由于很多计算机都会自动加载“任务计划”,因此任务计划也是病毒实现持久化驻留的一种常用手段。

-

- Windows

- Linux

- 其它

- 进程排查

-

- Windows

- Linux

- 服务排查

-

- Windows

- Linux

- 文件痕迹排查

-

- Windows

- Linux

- 日志排查

-

- Windows:在运行对话框中输入eventvwr,打开事件查看器窗口,可查看windows相关日志。

- Linux

- 内存分析

- 流量分析

- 威胁情报

-

- 三、工具

- 四、场景

-

- 1、勒索病毒网络安全应急响应

- 2、挖矿木马网络安全应急响应

- 3、Webshell网络安全应急响应

- 4、网页篡改网络安全应急响应

- 5、DDos攻击网络安全应急响应

- 6、数据泄露网络安全应急响应

- 7、流量劫持网络安全应急响应

一、概述

1、概念

应急响应是指针对已经发生或可能发生的安全事件进行监控、分析、协调、处理、保护资产安全。主要是为了人们对网络安全有所认识、有所准备,以便在遇到突发网络安全事件时做到有序应对、妥善处理。

2、PDCERF(6阶段)

a.准备阶段:预防为主,例如扫描、风险分析、打补丁等。简历监控措施、简历数据汇总分析体系、制定能够实现应急响应目标的策略和规程,建立信息沟通渠道,建立能够集合起来处理突发事件的体系。

b.检测阶段:检测事件是已经发生的还是正在进行中的,以及事件产生的原因。确定事件性质和影响的严重程度,以及预计采用什么样的专用资源来修复。

c.抑制阶段:限制攻击/破坏波及的范围,同时也是降低潜在的损失。抑制策略:完全关闭所有系统;从网络上断开主机或断开网络部分;修改所有防火墙和路由器过滤规则;封锁或删除被攻击的登录账号;加强对系统和网络行为的监控;设置诱饵服务器进一步获取事件信息;关闭受攻击的系统或其它相关系统的部分服务。

d.根除阶段:通过事件分析找出根源并彻底根除,以避免攻击者再次使用相同的手段攻击系统。

e.恢复阶段:把被破坏的信息彻底换原到正常运作状态。

f.总结阶段:回顾并整合应急响应过程的相关信息,进行事后分析总结和修订安全计划、政策、程序,并进行训练,以防止入侵的再次发生。

3、网络安全应急响应场景

勒索病毒、挖矿木马、Webshell、网页篡改、DDos攻击、数据泄露、流量劫持。

4、网络安全应急响应处理流程

事件类型

时间范围

系统排查

进程排查

服务排查

文件痕迹排查

日志分析

得出结论

二、理论

系统排查

系统基本信息

windows

msinfo32:系统信息,显示本地计算机的硬件资源、组件和软件环境信息。正在运行任务、服务、系统驱动程序、加载的模块、启动程序等进行排查。

systeminfo:系统信息,主机名、操作系统版本等详细信息。

Linux

lscpu:CPU信息,型号、主频、内核等。 uname -a:操作系统信息, cat /proc/version:操作系统版本信息

lsmod:所有载入系统的模块信息

用户信息

Windows

net user:查看用户账户信息(看不到以$结尾的隐藏用户); net user

username:查看用户名为username用户的详细信息; lusrmgr.msc:打开本地用户与组,可查看隐藏用户;

打开计算机管理-本地用户与组可查看隐藏用户; wmic useraccount get name,sid:查看系统中的所有用户;

注册表查看是否存在克隆账户:regedit打开注册表,选择HKEY_LOCAL_MACHHINE下的SAM选项,为该项添加允许父项的继承权限传播到该对象和所有子对象。包括那些在此明确定义的目标和用在此显示的可以应用到子对象的项目替代所有子对象的权限项目权限,使当前用户拥有SAM的读取权限。添加之后F5刷新即可访问子项并查看用户信息。同时,在此项下导出所有00000开头的项,将所有导出的项与000001F4(对应Administrator用户)导出内容做比较,若其中的F值相同,则表示可能为克隆账户。

Linux

查看所有用户信息:cat /etc/passwd

后续各项由冒号隔开,分别表示用户名、密码加密、用户ID、用户组ID、注释、用户主目录、默认登录shell。最后显示

bin/bash的,表示账户状态可登录,显示sbin/nologin的,不可登陆。 awk -F: ‘{if($3==0)print

$1}’ /etc/passwd :查询登录账户UID=0的账户,root是uid等于0的账户,如果出现其它的账户,就要重点排查;

查看可登录账户:cat /etc/passwd | grep ‘/bin/bash’

查看用户错误的登录信息:lastb(包括错误的登录方法、ip、时间等) 查看所有用户最后的登录信息:lastlog

查看用户最近登录信息:last 查看当前用户登录系统信息:who 查看空口令账户:awk -F: ‘length($2)==0 {print

$1}’ /etc/shadow

启动项:开机系统在前台或者后台运行的程序,是病毒等实现持久化驻留的常用方法。

Windows

msconfig:可查看启动项的详细信息; 注册表查看:

HKEY_CLASSES_ROOT:此处存储的信息可确保在windows资源管理器中执行时打开正确的程序。它还包含有关拖放规则、快捷方法和用户界面信息的更多详细信息;

HKEY_CURRENT_USER:包含当前登录系统的用户的配置信息,有用户的文件夹、屏幕颜色和控制面板设置;

HKEY_LOCAL_MACHINE:包含运行操作系统的硬件特定信息,有系统上安装的驱动器列表及已安装硬件和应用程序的通用配置;

HKEY_USERS:包含系统上所有用户的配置信息,有应用程序配置和可视配置;

HKEY_CURRENT_CONFIG:存储有关系统当前配置信息。 查看注册表中的信息:reg query

“HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”

Linux

cat /etc/init.d/rc.local cat /etc/rc.local ls -alt /etc/init.d

查看init.d文件夹下的所有文件的详细信息

任务计划:由于很多计算机都会自动加载“任务计划”,因此任务计划也是病毒实现持久化驻留的一种常用手段。

Windows

eventvwr:打开事件查看器,可看日志

打开计算机管理——系统工具——任务计划程序——任务计划程序库:可查看任务计划的名称、状态、触发器等信息;

命令行输入schtasks:可获取任务计划信息,要求是本地Administrator组的成员;

在PowerShell下输入get-scheduledtask 可查看当前系统中所有任务计划信息,包括路径、名称、状态等详细信息。

Linux

crontab -l:可查看当前任务计划 crontab -u root -l:查看root用户的任务计划(指定用户)

查看etc目录下的任务计划文件:一般在linux系统中的任务计划文件是以cron开头的,可以利用正则表达式的筛选出etc目录下的所有以cron开头的文件,具体表达式为/etc/cron,例如查看etc目录下的所有任务计划文件就可以输入ls

/etc/cron命令。

/etc/crontab

/etc/cron.d/

/etc/cron.daily/*

/etc/cron.hourly/*

/etc/cron.monthly/*

/etc/cron.weekly/

/etc/anacrontab

其它

windows防火墙的入站规则和出站规则 netsh :查看 netsh firewall show

state:显示当前防火墙的网络配置状态

进程排查

是计算机中的程序关于某数据结合的一次运行活动,是系统进行资源分配和调度的基本单位,是操作系统结构的基础。主机在感染恶意程序后,恶意程序都会启动相应的进程,来完成相关的恶意操作,有的恶意进程为了不被查杀,还会启动相应的守护进程来对恶意进程进行守护。

Windows

通过任务管理器查看; tasklist:可显示计算机中的所有进程,可查看进程的映像名称、PID、会话等信息; tasklist

/svc:可以显示每个进程和服务对应的情况; tasklist /m:查询加载的DLL tasklist /m wmiutils.dll

:查询特定dll的调用情况 tasklist /svc /fi “pid eq

284”:过滤器功能,eq等于、nq不等于、gt大于、lt小于、ge大于等于、le小于等于、

netstat:可显示网络连接的信息,包括活动的TCP连接、路由器和网络接口信息,是一个监控TCP/IP网络的工具。

端口定位程序:通过netstat定位处PID,然后用tasklist查看具体的程序,例如:netstat -ano |findstr

“3306” 定位出pid=6616 tasklist |find “6616” netstat -anb

3306:端口快速定位程序,需要管理员权限; powershell排查:对于有守护进程的进程,许确认子父进程之间的关系

get-wmiobject win32_process | select

name,processid,parentprocessid,path

wmic命令查询:可对进程进行查询以csv格式来显示进程名称、父进程id、进程id wmic process get

name,parentprocessid,processid/format:csv

Linux

netstat:分析可以端口、分析可疑ip地址、可疑pid及程序进程; ls -alt

/proc/PID:查看PID为600的进程可执行程序; lsof -p PID:查看进程所打开的文件; kill -9 PID:结束进程;

rm -rf filename :删除名为filename的文件;

如果root用户都无法删除相关文件,可能是因为该文件被加上了i属性,使用lsattr filename 查看文件属性,然后用chattr

-i filename 可移除i属性,进而删除文件。也有因为进程存在守护进程而无法被删除,可先将进程挂起,查杀守护进程后,再返回将进程删除。补充:chattr +i

filename 加i属性。 查看隐藏进程:顺序执行以下三条命令

ps -ef | awk ‘{print}’|sort -n |uniq>1

ls /proc |sort -n |uniq>2

diff 1 2 top:可用于挖矿进程排查,显示占用率较高的进程。

服务排查

服务可以理解为运行在后台的进程,服务可以在计算机启动时自动启动,也可暂停和重启,而且不显示任何用户界面,服务非常适合在服务器上使用,通常在为了不影响在同一天计算机上工作的其它用户,且需要长时间运行功能时使用。在应急响应中,服务作为一种运行在后台的进程,是恶意软件常用的驻留方法。

Windows

services.msc:打开服务窗口,查看所有的服务项,包括服务的名称、描述、状态等。

Linux

chkconfig --list:可查看系统运行的服务;

service --status-all:可查看所有服务的状态;

文件痕迹排查

恶意软件、木马、后门都会在文件维度上留下痕迹,排查思路:

对恶意软件常用的敏感路径进行排查;

在确定了应急响应事件的时间点后,对时间点前后的文件进行排查;

对带有特征的恶意软件进行排查,包括代码关键字或关键函数、文件权限特征。

Windows

敏感目录

各个盘下的temp(tmp)相关目录,有些恶意程序释放字体(即恶意程序运行时投放出的文件)一般会在程序中写好投放的路径,由于不同系统版本的路径有所差别,但临时文件的路径相对统一,因此在程序中写好的路径一般是临时路径;

查看浏览器历史记录、下载文件和cookie信息:攻击者可能会下载一些后续攻击工具;

查看用户Recent文件:存储最近运行文件的快捷方式,一般在windows中的路径为: C:\Document and

Settings\Administrator(系统用户名)\Recent C:\Document and Settings\Default

User\Recent

Prefetch:预读取文件夹,存放系统已经访问过的文件的读取信息,扩展名为pf,可加快系统启动进程,启动:%systemroot%\prefetch

amcache.hve:可查看应用程序执行路径、上次执行时间及sha1值。启动:%systemroot%\appcompat\programs

时间点查找 forfiles 攻击者可能会对时间动手脚 webshell

D盾、HwsKill、WebshellKill等工具对目录下的文件进行规则查询,

Linux

敏感目录 /tmp、 /usr/bin、 /usr/sbin:经常作为恶意软件下载目录及相关文件被替换的目录;

~/.ssh、/etc/ssh:经常作为后门配置的路径

时间点查找 find:可对某一时间段内增加的文件进行查找;

stat:对文件的创建时间、修改时间、访问时间进行排查;

特殊文件

查找777权限的文件:find /tmp -perm 777

webshell查找

初筛:find /var/www/ -name “*.php”

工具:findWebshell、Scan_Webshell.py扫描排查

对系统命令进行排查

ls、ps可能被攻击者替换,ls -alt /bin 查看命令目录中的系统命令的修改时间进行排查;

ls -alh /bin:查看相关文件大小,若明显偏大,则文件很可能被替换;linux后门检测

工具:chkrootkit(出现infected说明有后门)、rkhunter 排查suid程序

find /-type f -perm -04000 -ls -uid 0 2 >/dev/null

日志排查

Windows:在运行对话框中输入eventvwr,打开事件查看器窗口,可查看windows相关日志。

系统日志:%SystemRoot%\System32\Winevt\Logs\System.evtx 系统中的各个组件在运行中产生的各种事件

安全性日志:%SystemRoot%\System32\Winevt\Logs\security.evtx

记录各种安全相关的事件,登录操作、对系统文件进行创建、删除、更改等操作。

应用程序日志:%SystemRoot%\System32\Winevt\Logs\Application.evtx

日志常用事件id 4624:登陆成功 4625:登录失败

日志分析

日志筛选器进行分析

PowerShell分析 Get-WinEvent Get-WinEvent Security -InstanceId 4625:获取安全性日志下事件id为4625的所有日志信息。

使用工具

Linux

日志概述

linux系统日志一般在/var/log/下

/var/log/wtmp:记录登录进入、退出、数据交换、关机和重启,及last

/var/log/cron:记录与定时任务相关的日志信息;

/var/log/message:记录系统启动后的信息和错误日志;

/var/log/apache2/access.log:记录apache的访问日志;

/var/log/auth.log:记录系统授权信息,包括用户登录和使用的权限机制等;

…

日志分析

…

其它日志

除了windows、linux系统日志分析外,还有Web日志、中间件日志、数据库日志、FTP日志等进行分析。

IIS日志

%systemdrive%\inetpub\logs\logfiles

%systemroot%\system32\logfiles\w3svc1

…

Apache日志

/var/log/httpd/access.log

/var/log/apache/access.log

/var/log/apache2/access.log

/var/log/httpd-access.log

Nginx日志

默认在/usr/local/nginx/logs目录下,access.log代表访问日志,error.log代表错误日志。若没在默认路径下,则可到nginx.conf配置文件中查找。

Tomcat日志 tomcat/log下 Vsftp日志

/var/log/messages 可通过编辑/etc/vsftp/vsftp.conf配置文件来启用单独的日志,启用后,可访问vsftp.log和xferlog。

Weblogic日志

有三种日志:access log、 server log 、 domain log。

数据库日志

Oracleselect * from v$logfile:查询日志命令,默认在$ORACLE/rdbms/log目录下,select * from v$sql:可查询之前使用的sql;Mysql默认路径:/var/log/mysql/可查看日志是否开启:show variables like 'general';开启日志:set global general_log = 'ON';Mssql一般无法查看,需要登录到SQL Server Management Studio,在管理——SQL Server日志 中查看。

内存分析

流量分析

ip.addr==ip:对指定ip地址进行过滤;

ip.src==ip:对指定的源ip地址进行过滤;

直接输入http、https、smtp、arp等协议进行筛选;

top.port==端口号或tcp.port==端口号对端口进行过滤;

tcp contains stings :对数据包中的关键字进行检索。

威胁情报

三、工具

四、场景

1、勒索病毒网络安全应急响应

1、常见勒索病毒

WannaCry勒索病毒、GlobeImposter勒索病毒、Crysis/Dharma勒索病毒、GandCrab勒索病毒、Satan勒索病毒、Sacrab勒索病毒、Matrix勒索病毒、Stop勒索病毒、Paradise勒索病毒

2、常规处置方法

隔离被感染的服务器、主机

防止勒索病毒通过网络继续感染其它服务器、主机,防止攻击者通过感染的服务器/主机继续操纵其它设备

措施:

物理隔离:断网、断电,关闭服务器/主机的无线网络、蓝牙连接等,禁用网卡,并拔掉服务器/主机上的外部存储设备;

访问控制:对访问网络资源的权限进行严格控制和认证,加策略和修改登录密码;

排查业务系统

检查核心业务系统和备份系统,确定感染范围。

确定勒索病毒种类,进行溯源分析

从加密的磁盘中寻找勒索信息,再通过勒索病毒处置工具查看是否可以解密;

溯源分析:查看服务器/主机上的日志和样本,可疑文件,工具进行日志和样本分析;

恢复数据和业务

备份数据恢复业务

磁盘数据恢复

第三方方安全公司

后续防护建议

服务器终端防护

强密码、杀毒软件、打补丁、开启日志收集;

网络防护与安全监测

内网安全域合理划分,限制横向移动范围;

应用系统防护及数据备份

加固、备份、预案;

3、错误处置方法

不要再中毒服务器/主机上插U盘、硬盘等移动存储设备:勒索病毒会对服务器/主机上的所有文件加密;

不要用网上的解密工具反复读/写磁盘中的文件,可能降低数据正确恢复的概率,也可能破坏原始文件;

4、工具

被攻击之后,确定勒索病毒种类,判断能否解密

奇安信勒索病毒搜索引擎:lesuobingdu.qianxin.com

360安全卫士勒索病毒搜索引擎:lesuobingdu.360.cn

5、勒索病毒应急思路

了解事态现状、系统架构、感染时间、确定感染面;

对已中招服务器/主机下线隔离;

未中招做好防护:关闭端口加固、补丁等等

对服务器/主机进行检查:

系统排查

账户排查

Windows

打开本地用户与组:lusrmgr.msc

查看所有用户:wmic useraccount get name,sid

Linux

cat /etc/passwd :查看所有用户信息

awk -F: '{if($3==0)print KaTeX parse error: Expected 'EOF', got '}' at position 2: 1}̲' /etc/passwd :…":可查看能够登录的账户

进程排查

Windows

tasklist或任务管理器

Linux

网络连接:netstat -ano

任务计划:

服务:

启动项:

文件排查:

补丁排查:

日志排查

系统日志

安全日志

安全日志是否有暴力破解记录,异常ip地址登录记录,溯源,定位攻击的突破口;

网络流量排查

清除加固

对服务器/主机进行抑制和恢复:对恶意账号、进程、任务计划、启动项、服务等进行清理,删除恶意样本、打补丁、强密码、安装杀毒软件、部署流量检测设备。

6、如何判断遭遇勒索病毒攻击?

业务系统无法访问;

文件后缀被篡改;

勒索信展示;

桌面上有新的文本文件;

7、了解勒索病毒的加密时间

推断攻击者执行勒索程序的时间轴,方便后续进行溯源。

Windows

通过文件修改日期初步判断(要综合判断,因为攻击者可能伪造时间)

Linux

stat:可查看Access访问、Modify内容修改、Change属性改变三个时间

2、挖矿木马网络安全应急响应

1、挖矿木马:利用计算机的算力挖掘数字货币。

2、常见挖矿木马:WannaMine、Mykings(隐匿者)、Bulehero、8220Miner、匿影、DDG、h2Miner、MinerGuard、Kworkerds、Watchdogs。

3、挖矿木马的传播方法

漏洞传播

弱密码暴力破解传播

僵尸网络

无文件攻击方法

网页挂马

软件供应链攻击

社交软件、邮箱

4、挖矿木马利用漏洞

弱密码

未授权访问

命令执行

…

5、常规处置方法

隔离被感染的服务器/主机

防止攻击者以当前服务器/主机为跳板对统一局域网内的其它机器进行漏洞扫描和利用,禁用非业务端口、服务、配置ACL白名单,非重要业务系统建议下线隔离,再排查。

如何确认挖矿

进程排查

木马清除

阻断矿池地址连接

清除挖矿定时任务、启动项等

定位挖矿木马文件,删除

挖矿木马防范

挖矿木马僵尸网络防范

避免使用弱密码

打补丁

服务器定期维护

网页/客户端挖矿木马防范

浏览网页时,主页CPU、GPU使用率

避免访问高危网站

避免下载来路不明的软件

6、应急思路

判断挖矿木马

CPU使用率、系统卡顿、部分服务无法正常运行等现象;

通过服务器性能监测设备查看服务器性能;

挖矿木马会与矿池建立连接,通过安全检测类设备告警判断;

判断挖矿木马挖矿时间

查看木马文件创建时间;

查看任务计划创建时间;

查看矿池地址,通过安全类检测设备;

判断挖矿木马传播范围

挖矿木马会与矿池建立连接,通过安全类监测设备监测;

了解网络部署环境

网络架构、主机数据、系统类型、相关安全设备

系统排查

Windows

用户排查:攻击者为了在系统中实现持久化驻留,

net user

lusrmgr.msc可查看隐藏用户

查注册表:攻击者可能会克隆正常用户名来隐藏自己

网络连接

netstat -ano |find “445”

进程排查

tasklist

任务管理器

工具

任务计划

打开计算机管理——系统工具——任务计划程序——任务计划程序库:可查看任务计划的名称、状态、触发器等信息;

命令行输入schtasks:可获取任务计划信息,要求是本地Administrator组的成员;

在PowerShell下输入get-scheduledtask 可查看当前系统中所有任务计划信息,包括路径、名称、状态等详细信息。

服务排查

services.msc

Linux

用户排查

cat /etc/passwd:查看系统中所有用户信息;

lastlog:查看系统中用户最后登录信息;

lastb:查看用户错误登录列表;

last:查看用户最近登录信息;

who:查看当前用户登录情况;

awk -F:‘length($2)==0 {print $1}’ /etc/shadow :查看是否存在空口令账户;

进程排查

ps aux

netstat -antp:可查看进程、端口、PID

ls -alh /proc/PID:查看对应可执行程序

top

lsof -p PID:查看对应PID对应的可执行程序

lsof -i:port:查看指定端口对应的程序

ll /proc/PID:可查看进程详细信息

任务计划排查

crontab -l:查看任务计划

日志排查

Windows

eventvwr:打开事件查看器,可看日志

位置:%SystemRoot%\System32\Winevt\Logs

应用程序日志:Application.evtx

安全性日志:Security.evtx

系统日志:System.evtx

常用检测事件id:

4728:把用户添加进安全全局组,如Administrator组

4797:试图查询账户是否存在空密码

4624:登录成功日志

4625:登录失败日志

4672:表示特权用户登陆成功会产生的日志,如Administrator

4648::其它登录情况

Linux

任务计划日志

crontab -l:查看当前任务计划有哪些,后门

ls /etc/cron*:

cat /var/log/cron:任务计划日志

ls /var/spool/mail

cat /var/spool/mail/root:

自启动日志

3、Webshell网络安全应急响应

4、网页篡改网络安全应急响应

5、DDos攻击网络安全应急响应

6、数据泄露网络安全应急响应

7、流量劫持网络安全应急响应

相关文章:

)

网络安全应急响应(归纳)

目录 一、概述二、理论 系统排查 系统基本信息 windowsLinux用户信息 WindowsLinux启动项:开机系统在前台或者后台运行的程序,是病毒等实现持久化驻留的常用方法。 WindowsLinux任务计划:由于很多计算机都会自动加载“任务计划”,…...

【网络协议栈】网络层(上)网络层的基本理解、IP协议格式、网络层分组(内附手画分析图 简单易懂)

绪论 “It does not matter how slowly you go as long as you do not stop.”。本章是自上而下的进入网络协议栈的第三个篇幅–网络层–,本章我将带你了解网络层,以及网络层中非常重要的IP协议格式和网络层的分片组装问题,后面将持续更新网…...

数据库类型介绍

1. 关系型数据库(RDBMS) 关系型数据库是最常见的一类数据库,它们通过表(Table)来存储数据,表之间通过关系(如主键和外键)来关联。 • MySQL:开源的关系型数据库管理系统&…...

一步一步从asp.net core mvc中访问asp.net core WebApi

"从asp.net core mvc中访问asp.net core WebApi"看到这个标题是不是觉得很绕口啊,但的确就是要讲一讲这样的访问。前面我们介绍了微信小程序访问asp.net core webapi(感兴趣的童鞋可以看看前面的博文有关WEBAPI的搭建),这里我们重点不关心如何…...

linux中kubectl命令使用

一.命令介绍 kubectl 是 Kubernetes 集群管理的命令行工具,用于与 Kubernetes API 交互。你可以通过它来管理和操作 Kubernetes 集群中的资源,如 Pod、Deployment、Service 等。下面是如何在不同操作系统上下载和使用 kubectl 的方法。 二.下载 kubect…...

Linux 系统结构

Linux系统一般有4个主要部分:内核、shell、文件系统和应用程序。内核、shell和文件系统一起形成了基本的操作系统结构,它们使得用户可以运行程序、管理文件并使用系统。 1. linux内核 内核是操作系统的核心,具有很多最基本功能,它…...

ESP32-S3设备智能化升级,物联网无线AI语音交互,让生活更加便捷和有趣

在人工智能和物联网技术的推动下,无线AI语音交互技术正在成为智能设备的新选择。这种技术的发展,不仅改变了我们与设备的沟通方式,更开启了一个新的智能交互方案。 想象一下,通过简单的语音指令,就能控制家中的灯光、…...

Python的函数(补充浅拷贝和深拷贝)

一、定义 函数的定义:实现【特定功能】的代码块。 形参:函数定义时的参数,没有实际意义 实参:函数调用/使用时的参数,有实际意义 函数的作用: 简化代码提高代码重用性便于维护和修改提高代码的可扩展性…...

oracle查询字段类型长度等字段信息

1.查询oracle数据库的字符集 SELECT * FROM NLS_DATABASE_PARAMETERS WHERE PARAMETER NLS_CHARACTERSET; 2.查询字段长度类型 SELECT * FROM user_tab_columns WHERE table_name user AND COLUMN_NAME SNAME 请确保将user替换为您想要查询的表名。sname为字段名 这里的字…...

C语言 | Leetcode C语言题解之第559题N叉树的最大深度

题目: 题解: /*** Definition for a Node.* struct Node {* int val;* int numChildren;* struct Node** children;* };*/int maxDepth(struct Node* root) {if (!root) {return 0;}int depth 0;// 创建空队列const int qCap 10e4 1;str…...

光流法(Optical Flow)

一、简介 光流法(Optical Flow)是一种用于检测图像序列中像素运动的计算机视觉技术。其基于以下假设: 1.亮度恒定性假设:物体在运动过程中,其像素值在不同帧中保持不变。 2.空间和时间上的连续性:相邻像素之…...

Rancher的安装

1. 概览 1.1 用户界面优势 Rancher 提供了一个直观的图形用户界面(GUI)。对于不熟悉 Kubernetes 复杂的命令行操作(如使用kubectl)的用户来说,通过 Rancher 的界面可以方便地进行资源管理。例如,用户可以在…...

【Linux】获得同一子网下当前在线设备IP/Latency/MAC 通过nmap指定CIDR扫描当前在线设备

【Linux】获得同一子网下当前在线设备IP/Latency/MAC 通过nmap指定CIDR扫描当前在线设备 通过路由器的后台,查看当前在线设备,受到网卡版本的影响,有时会有部分设备看不见MAC和分配的IP。此时,可以借助命令行工具扫描子网下所有连…...

Ubuntu22.04安装DataEase

看到DataEase的驾驶舱,感觉比PowerBI要好用一点,于是搭建起来玩玩。Dataease推荐的操作系统是Ubuntu22.04/Centos 7。 下载了Ubuntu22.04和DataEase 最新版本的离线安装包 一.安装ubuntu22.04 在安装的时候,没有顺手设置IP地址信息ÿ…...

Taro React-Native IOS 打包发布

http网络请求不到 配置 fix react-native facebook::flipper::SocketCertificateProvider‘ (aka ‘int‘) is not a function or func_rn运行debug提示flipper-CSDN博客 Xcode 15(iOS17)编译适配报错_no template named function in namespace std-CS…...

【卷积神经网络CNN】基于深度学习动物图像识别系统(完整系统源码+数据库+开发笔记+详细部署教程+启动教程)✅

目录 【卷积神经网络CNN】基于深度学习动物图像识别系统(完整系统源码数据库开发笔记详细部署教程启动教程)✅ 一、项目背景 二、项目目标 三、项目创新点 四、项目功能 五、开发技术介绍 六、数据库设计 七、启动步骤 八、项目功能展示 九、开…...

图像处理椒盐噪声

椒盐噪声,也称为脉冲噪声,是图像中经常见到的一种噪声。它是一种随机出现的白点或者黑点,可能是亮的区域有黑色像素或是在暗的区域有白色像素(或是两者皆有)。这些白点和黑点会在图像中随机分布,导致图像中…...

推荐一款完全开源的多端仓库管理系统

简介 模块 安装 UI展示 开源地址 今天给大家介绍一款完全开源的仓库管理系统,本系统采用Python语言开发。 简介 该库存管理系统是目前福特亚太区售后物流仓储供应链流程。离开福特后,开始了这个项目。为了帮助一些有需要的人。OneAPP 理念。支持扫…...

python 爬虫 入门 六、Selenium

Selenium本来是一个自动测试工具,用于模拟用户对网站进行操作。在爬虫领域也有其用处。 一、下载安装Selenium及附属插件 pip install Selenium 安装完成后还需要安装一个浏览器驱动,来让python能启动浏览器。 如果是Edge或者其他基于Chromium的浏览器…...

ReactPress:重塑内容管理的未来

ReactPress Github项目地址:https://github.com/fecommunity/reactpress 欢迎提出宝贵的建议,欢迎一起共建,感谢Star。 ReactPress:重塑内容管理的未来 在当今信息爆炸的时代,一个高效、易用的内容管理系统࿰…...

Chapter03-Authentication vulnerabilities

文章目录 1. 身份验证简介1.1 What is authentication1.2 difference between authentication and authorization1.3 身份验证机制失效的原因1.4 身份验证机制失效的影响 2. 基于登录功能的漏洞2.1 密码爆破2.2 用户名枚举2.3 有缺陷的暴力破解防护2.3.1 如果用户登录尝试失败次…...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

PL0语法,分析器实现!

简介 PL/0 是一种简单的编程语言,通常用于教学编译原理。它的语法结构清晰,功能包括常量定义、变量声明、过程(子程序)定义以及基本的控制结构(如条件语句和循环语句)。 PL/0 语法规范 PL/0 是一种教学用的小型编程语言,由 Niklaus Wirth 设计,用于展示编译原理的核…...

大模型多显卡多服务器并行计算方法与实践指南

一、分布式训练概述 大规模语言模型的训练通常需要分布式计算技术,以解决单机资源不足的问题。分布式训练主要分为两种模式: 数据并行:将数据分片到不同设备,每个设备拥有完整的模型副本 模型并行:将模型分割到不同设备,每个设备处理部分模型计算 现代大模型训练通常结合…...

排序算法总结(C++)

目录 一、稳定性二、排序算法选择、冒泡、插入排序归并排序随机快速排序堆排序基数排序计数排序 三、总结 一、稳定性 排序算法的稳定性是指:同样大小的样本 **(同样大小的数据)**在排序之后不会改变原始的相对次序。 稳定性对基础类型对象…...

[免费]微信小程序问卷调查系统(SpringBoot后端+Vue管理端)【论文+源码+SQL脚本】

大家好,我是java1234_小锋老师,看到一个不错的微信小程序问卷调查系统(SpringBoot后端Vue管理端)【论文源码SQL脚本】,分享下哈。 项目视频演示 【免费】微信小程序问卷调查系统(SpringBoot后端Vue管理端) Java毕业设计_哔哩哔哩_bilibili 项…...

在 Spring Boot 中使用 JSP

jsp? 好多年没用了。重新整一下 还费了点时间,记录一下。 项目结构: pom: <?xml version"1.0" encoding"UTF-8"?> <project xmlns"http://maven.apache.org/POM/4.0.0" xmlns:xsi"http://ww…...

在树莓派上添加音频输入设备的几种方法

在树莓派上添加音频输入设备可以通过以下步骤完成,具体方法取决于设备类型(如USB麦克风、3.5mm接口麦克风或HDMI音频输入)。以下是详细指南: 1. 连接音频输入设备 USB麦克风/声卡:直接插入树莓派的USB接口。3.5mm麦克…...

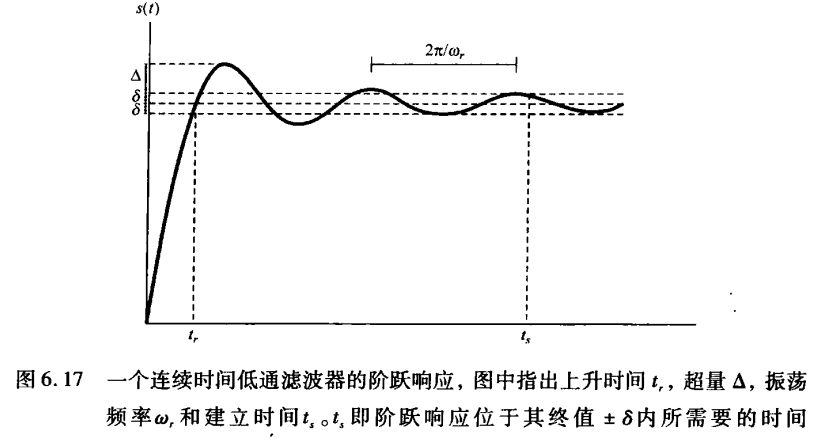

《信号与系统》第 6 章 信号与系统的时域和频域特性

目录 6.0 引言 6.1 傅里叶变换的模和相位表示 6.2 线性时不变系统频率响应的模和相位表示 6.2.1 线性与非线性相位 6.2.2 群时延 6.2.3 对数模和相位图 6.3 理想频率选择性滤波器的时域特性 6.4 非理想滤波器的时域和频域特性讨论 6.5 一阶与二阶连续时间系统 6.5.1 …...

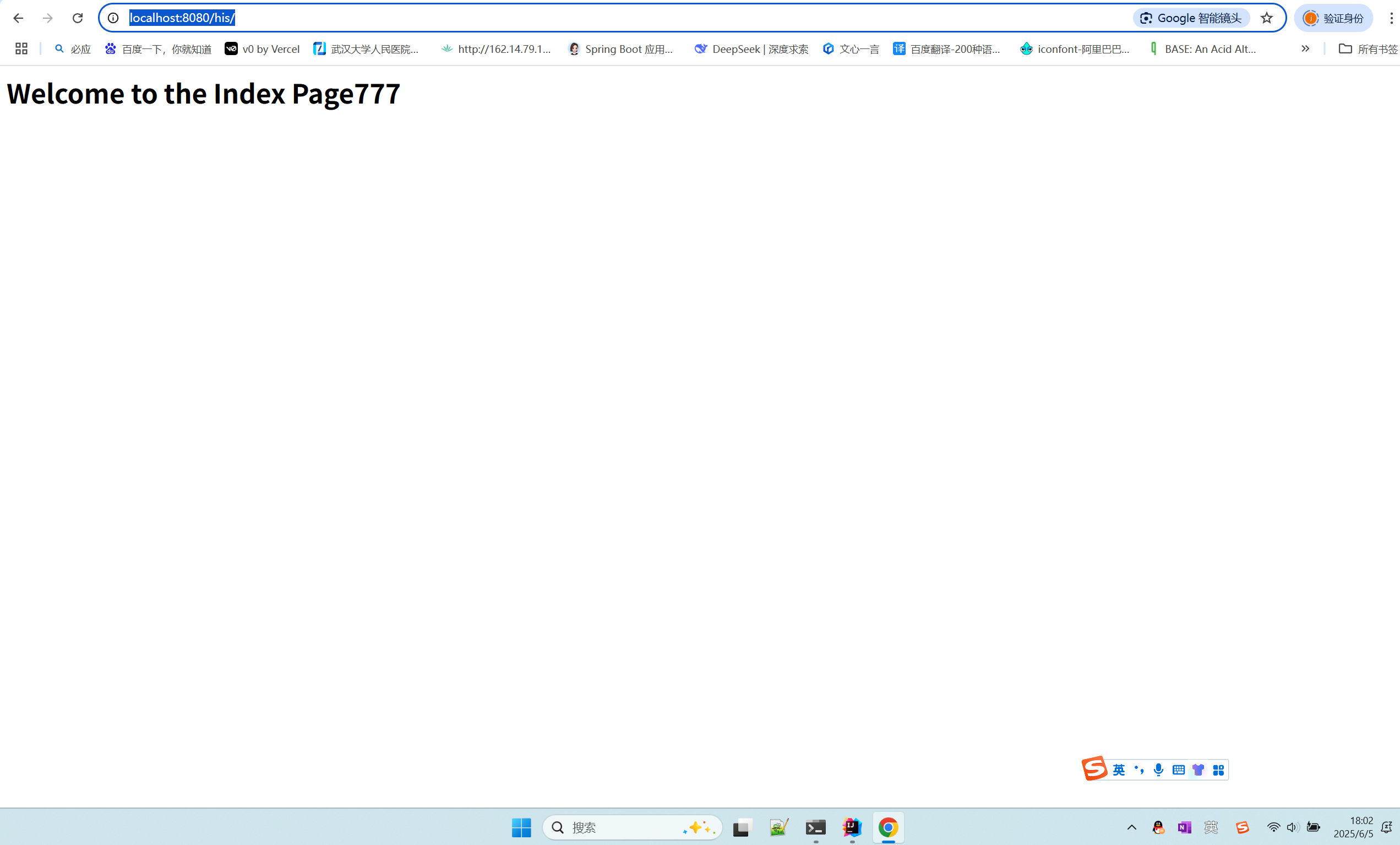

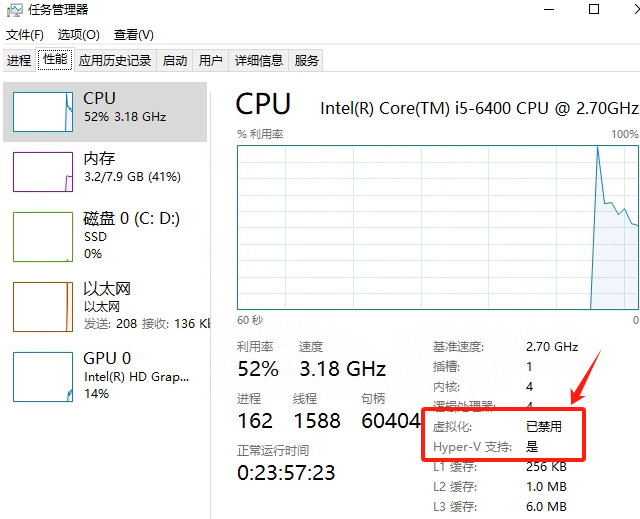

Windows电脑能装鸿蒙吗_Windows电脑体验鸿蒙电脑操作系统教程

鸿蒙电脑版操作系统来了,很多小伙伴想体验鸿蒙电脑版操作系统,可惜,鸿蒙系统并不支持你正在使用的传统的电脑来安装。不过可以通过可以使用华为官方提供的虚拟机,来体验大家心心念念的鸿蒙系统啦!注意:虚拟…...