网络安全拟态防御技术

一. 拟态防御

拟态现象(Mimic Phenomenon, MP)是指一种生物如果能够在色彩、纹理和形状等特征上模拟另一种生物或环境,从而使一方或双方受益的生态适应现象。按防御行为分类可将其列入基于内生机理的主动防御范畴,又可称之为拟态伪装(Mimic Guise, MG)。如果这种伪装不仅限于色彩、纹理和形状上,而且在行为和形态上也能模拟另一种生物或环境的拟态伪装,我们称之为“拟态防御”(Mimic Defense, MD)。

研究者发现,将这种主动防御方式引入到网络空间中,能够解决网络空间安全问题,尤其是面对当前最大的安全威胁——未知漏洞后门,病毒木马等不确定威胁时,具有显著效果,克服了传统安全方法的诸多问题,网络空间拟态防御(Cyberspace Mimic Defense,CMD)理论应运而生。

二. 应用背景

目前,网络空间的安全现状是“易攻难守”,基本原因是以下两个方面:

当前网络空间存在“未知的未知威胁”或称之为不确定威胁。此类威胁通常基于信息系统软硬构件中的漏洞,或者在全球化时代产业链中蓄意植入软硬件后门实施人为攻击。以人类目前的科技水平和认知能力,尚无法从理论层面对给定的复杂信息系统做出无漏洞、无后门的科学判定,也无法从工程层面彻底避免设计缺陷或完全杜绝后门,这使得基于防御方未知漏洞后门或病毒木马等实施的攻击成为网络空间最大的安全威胁。

网络空间现有防御体系是基于威胁特征感知的精确防御。建立在“已知风险”或者是“已知的未知风险”前提条件上,需要攻击来源、攻击特征、攻击途径、攻击行为等先验知识的支撑,在防御机理上属于“后天获得性免疫”,通常需要加密或认证功能作为“底线防御”。显然,在应对基于未知漏洞后门或病毒木马等未知攻击时存在防御体制和机制上的脆弱性。尤其在系统软硬构件可信性不能确保的生态环境中,对于不确定威胁除了“亡羊补牢”外几乎没有任何实时高效的应对措施,也不能绝对保证加密认证环节或功能不被蓄意旁路或短路。此外,现有信息系统架构的静态性、相似性和确定性也给攻击者提供了目标识别、防御行为探测、攻击技术试验完善和打击效果评估等诸多便利。同时,绝大多数信息系统都沿用单一处理空间资源共享运行机制,入侵者只要能进入这个空间就可能通过资源共享机制实现所期望的操作,这也是诸多网络攻击理论的重要基础条件之一,包括时下突破“物理隔离网络”用到的“侧信道”攻击原理。于是,信息系统架构与机制的确定性、被动防御体制的脆弱性和缺乏主动免疫机制等关键要害问题共同构成了网络空间最大的安全黑洞。

网络空间拟态防御理论,就是要打破传统信息系统和防御方法的思想“桎梏”,从根本上清理漏洞后门和病毒木马充斥的恶劣网络环境。

三. 基本思想

类似于生物界的拟态防御,在网络空间防御领域,在目标对象给定服务功能和性能不变前提下,其内部架构、冗余资源、运行机制、核心算法、异常表现等环境因素,以及可能附着其上的未知漏洞后门或木马病毒等都可以做策略性的时空变化,从而对攻击者呈现出“似是而非”的场景,以此扰乱攻击链的构造和生效过程,使攻击成功的代价倍增。

CMD 在技术上以融合多种主动防御要素为宗旨:以异构性、多样或多元性改变目标系统的相似性、单一性;以动态性、随机性改变目标系统的静态性、确定性;以异构冗余多模裁决机制识别和屏蔽未知缺陷与未明威胁;以高可靠性架构增强目标系统服务功能的柔韧性或弹性;以系统的视在不确定属性防御或拒止针对目标系统的不确定性威胁。

以目前的研究进展,研究者是基于动态异构冗余(Dynamic Heterogeneous Redundancy,DHR)架构一体化技术架构集约化地实现上述目标的。

四. 有效范围

拟态防御的应用,同样存在有效范围,我们将其称之为拟态防御界(Mimic Defense Boundary, MDB),简称拟态界。

从技术细节上讲 ,拟态界内部包含若干组定义规范、协议严谨的服务(操作)功能。通过这些标准化协议或规范的一致性或符合性测试,可判定多个异构(复杂度不限的)执行体在给定服务(操作)功能上甚至性能上的等价性。即通过拟态界面的输入输出关系的一致性测试可以研判功能执行体间的等价性,包括给定的异常处理功能或性能的一致性。拟态界面所定义功能的完整性、有效性和安全性是拟态防御有效性的前提条件,界面未明确定义的功能(操作)不属于拟态防御的范围(但也可能存在衍生的保护效应)。换句话说,如果攻击行动未能使拟态界上的输出矢量表现不一致时,拟态防御机制不会做出任何反应。因此,合理设置、划分或选择拟态防御界在工程实现上是非常关键的步骤。

需要特别强调的是,拟态界外的安全问题不属于拟态防御的范围。例如,由钓鱼、在服务软件中捆绑恶意功能、在跨平台解释执行文件中推送木马病毒代码、通过用户下载行为携带有毒软件等不依赖拟态界内未知漏洞或后门等因素而引发的安全威胁,拟态防御效果不确定。

如果一次攻击成功突破了拟态界,我们就称其发生了拟态逃逸(Mimic Escape, ME)。值得一提的是,在CMD 系统中,一次拟态逃逸行为并不意味者攻击成功,与动态目标防御类似,CMD系统的动态性能够“阻断”甚至“完全破坏”攻击链,导致攻击失败。

五. 拟态防御等级

(1) 完全屏蔽级

如果给定的拟态防御界内受到来自外部的入侵或“内鬼”的攻击,所保护的功能、服务或信息未受到任何影响,并且攻击者无法对攻击的有效性作出任何评估,犹如落入“信息黑洞”,称为完全屏蔽级,属于拟态防御的最高级别。

(2) 不可维持级

给定的拟态防御界内如果受到来自内外部的攻击,所保护的功能或信息可能会出现概率不确定、持续时间不确定的“先错后更正”或自愈情形。对攻击者来说,即使达成突破也难以维持或保持攻击效果,或者不能为后续攻击操作给出任何有意义的铺垫,称为不可维持级。

(3) 难以重现级

给定的拟态防御界内如果受到来自内外部的攻击,所保护的功能或信息可能会出现不超过t时段的“失控情形”,但是重复这样的攻击却很难再现完全相同的情景。换句话说,相对攻击者而言,达成突破的攻击场景或经验不具备可继承性,缺乏时间维度上可规划利用的价值,称为难以重现级。

(4) 等级划定原则

可以根据不同应用场景对安全性与实现代价的综合需求定义更多的防御等级,在安全性上需要重点考虑以下四方面因素:给攻击行动造成的不同程度的不确定性则是拟态防御的核心;不可感知性使得攻击者在攻击链的各个阶段都无法获得防御方的有效信息;不可保持性使得攻击链失去可利用的稳定性;不可再现性使得基于探测或攻击积淀的经验,难以作为先验知识在后续攻击任务中加以利用等。

六. 计算与防御

拟态计算,能根据不同任务、不同时段、不同负载情况、不同效能要求、不同资源占用状况等条件或参数,动态的选择构成与之相适应的解算环境,以基于主动认知的动态变结构计算提升系统的处理效能。

拟态防御,则充分挖掘了变结构计算中机理上的内生抗攻击属性。由于具有动态性和随机性的外在表象,在攻击者眼里,拟态计算系统似乎以规律不定的方式在多样化环境间实施基于时空维度上的主动跳变或快速迁移,表现出很强的动态性、异构性、随机性等不确定性特点,难以观察和作出预测,从而增大了构建基于漏洞和后门等的攻击链难度与代价。

总之,拟态计算和拟态防御本质上都是一种功能等价条件下的变结构计算和处理架构,拟态计算通过变结构计算来提高处理效能,拟态防御通过变结构计算那来提供主动防御能力。

相关文章:

网络安全拟态防御技术

一. 拟态防御 拟态现象(Mimic Phenomenon, MP)是指一种生物如果能够在色彩、纹理和形状等特征上模拟另一种生物或环境,从而使一方或双方受益的生态适应现象。按防御行为分类可将其列入基于内生机理的主动防御范畴,又可称之为拟…...

灵活开源低代码平台——Microi吾码(一)

开源低代码平台-Microi吾码-平台简介1. 什么是低代码平台?2. 它能做什么?3. 它的优点是什么? 平台预览图平台亮点版本区别成功案例源码目录说明Microi吾码 - 系列文档 开源低代码平台-Microi吾码-平台简介 技术框架:.NET8 Redis …...

)

frida_hook_libart(简单解释)

一:直接取代码 //frida -U -f com.xingin.xhs -l hook_art.js -o xhsart.log //frida -U -f com.tencent.mobileqq -l hook_art.js -o qqart.logconst STD_STRING_SIZE 3 * Process.pointerSize; class StdString {constructor() {this.handle Memory.alloc(STD_S…...

)

计算机网络八股整理(二)

计算机网络八股整理(二) 应用层 1:dns的全称了解过吗? dns全称domain-name-system,翻译过来就是域名系统,是在计算机网络中将域名转换成ip地址的分布式数据库系统; 域名服务器的层级类似一个树…...

强化学习off-policy进化之路(PPO->DPO->KTO->ODPO->ORPO->simPO)

需要LLM在训练过程中做生成的方法是 On Policy,其余的为Off Policy。 On Policy是包含了反馈机制,Off Policy不包含反馈机制。 若进行环境交互的模型与被更新的模型是相同的模型,通常这种更新策略被称为on-policy的策略。on-policy的方法会有…...

Linux 如何创建逻辑卷并使用

一、逻辑卷的介绍 生成环境中逻辑卷使用率很高 逻辑卷的诞生:如果对磁盘直接使用fdisk分区,那么这中分区,我们叫做Linux的标准分区,Linux的标准分区格式化成文件系统之后,挂载使用,那么一旦文件系统的空间…...

java实现将图片插入word文档

插入图片所用依赖 private static void insertImage(XWPFDocument document, String path) {List<XWPFParagraph> paragraphs document.getParagraphs();for (XWPFParagraph paragraph : paragraphs) {CTP ctp paragraph.getCTP();for (int dwI 0; dwI < ctp.sizeO…...

初识java(3)

大家好,今天我们来讲讲我们的老伙计-变量,在哪一门编程语言中,变量的作用都是不可或缺的,那么下面我们就来详细了解一下java中的变量。 一.变量概念 在程序中,除了有始终不变的常量外,有些内容可能会经常…...

coqui-ai TTS 初步使用

项目地址:https://github.com/coqui-ai/TTS 1. 创建一个新的conda环境,如果自己会管理python环境也可以用其他方法 克隆项目下来 pip install -r requirements.txt # 安装依赖 pip install coqui-tts # 只要命令行工具的话 下载自己想要的模型 …...

matlab代码--卷积神经网络的手写数字识别

1.cnn介绍 卷积神经网络(Convolutional Neural Network, CNN)是一种深度学习的算法,在图像和视频识别、图像分类、自然语言处理等领域有着广泛的应用。CNN的基本结构包括输入层、卷积层、池化层(Pooling Layer)、全连…...

Scala—Map用法详解

Scala—Map用法详解 在 Scala 中,Map 是一种键值对的集合,其中每个键都是唯一的。Scala 提供了两种类型的 Map:不可变 Map 和可变 Map。 1. 不可变集合(Map) 不可变 Map 是默认的 Map 实现,位于 scala.co…...

极狐GitLab 17.6 正式发布几十项与 DevSecOps 相关的功能【六】

GitLab 是一个全球知名的一体化 DevOps 平台,很多人都通过私有化部署 GitLab 来进行源代码托管。极狐GitLab 是 GitLab 在中国的发行版,专门为中国程序员服务。可以一键式部署极狐GitLab。 学习极狐GitLab 的相关资料: 极狐GitLab 官网极狐…...

ES6 、ESNext 规范、编译工具babel

ES6 、ESNext 规范、编译工具简介 ES6ES(ECMAScript) vs JS常量进一步探讨 obj对象的扩展面试:使对象属性也不能更改——Object.freeze(obj) 解构deconstruction变量的解构赋值:数组解构赋值:对象解构赋值:…...

详解:中英文解释)

DeepSpeed 配置文件(DeepSpeed Configuration Files)详解:中英文解释

中文版 本文详细介绍 DeepSpeed 配置文件,结合 4 卡 3090 的实际使用场景,重点解释各个参数的含义,并提供应对爆显存的方案。 DeepSpeed 配置文件详解:从基础到实战 DeepSpeed 是用于加速大规模分布式训练的重要工具,…...

前端JavaScript(一)---基本介绍

Javascript是一种由Netscape(网景)的LiveScript发展而来的原型化继承的面向对象的动态类型的区分大小写的客户端脚本语言,主要目的是为了解决服务器端语言,比如Perl,遗留的速度问题,为客户提供更流畅的浏览效果。当时服务端需要对…...

文本处理之sed

1、概述 sed是文本编辑器,作用是对文本的内容进行增删改查。 和vim不一样,sed是按行进行处理。 sed一次处理一行内容,处理完一行之后紧接着处理下一行,一直到文件的末尾 模式空间:临时储存,修改的结果临…...

uniapp在App端定义全局弹窗,当打开关闭弹窗会触发onShow、onHide生命周期怎么解决?

在uniapp(App端)中实现自定义弹框,可以通过创建一个透明页面来实现。点击进入当前页面时,页面背景会变透明,用户可以根据自己的需求进行自定义,最终效果类似于弹框。 遇到问题:当打开弹窗(进入弹窗页面)就会触发当前页…...

计算机网络 实验七 NAT配置实验

一、实验目的 通过本实验理解网络地址转换的原理和技术,掌握扩展NAT/NAPT设计、配置和测试。 二、实验原理 NAT配置实验的原理主要基于网络地址转换(NAT)技术,该技术用于将内部私有网络地址转换为外部公有网络地址,从…...

数据结构——排序算法第二幕(交换排序:冒泡排序、快速排序(三种版本) 归并排序:归并排序(分治))超详细!!!!

文章目录 前言一、交换排序1.1 冒泡排序1.2 快速排序1.2.1 hoare版本 快排1.2.2 挖坑法 快排1.2.3 lomuto前后指针 快排 二、归并排序总结 前言 继上篇学习了排序的前面两个部分:直接插入排序和选择排序 今天我们来学习排序中常用的交换排序以及非常稳定的归并排序 快排可是有多…...

【kafka04】消息队列与微服务之Kafka 图形工具

Kafka 在 ZooKeeper 里面的存储结构 topic 结构 /brokers/topics/[topic] partition结构 /brokers/topics/[topic]/partitions/[partitionId]/state broker信息 /brokers/ids/[o...N] 控制器 /controller 存储center controller中央控制器所在kafka broker的信息 消费者 /c…...

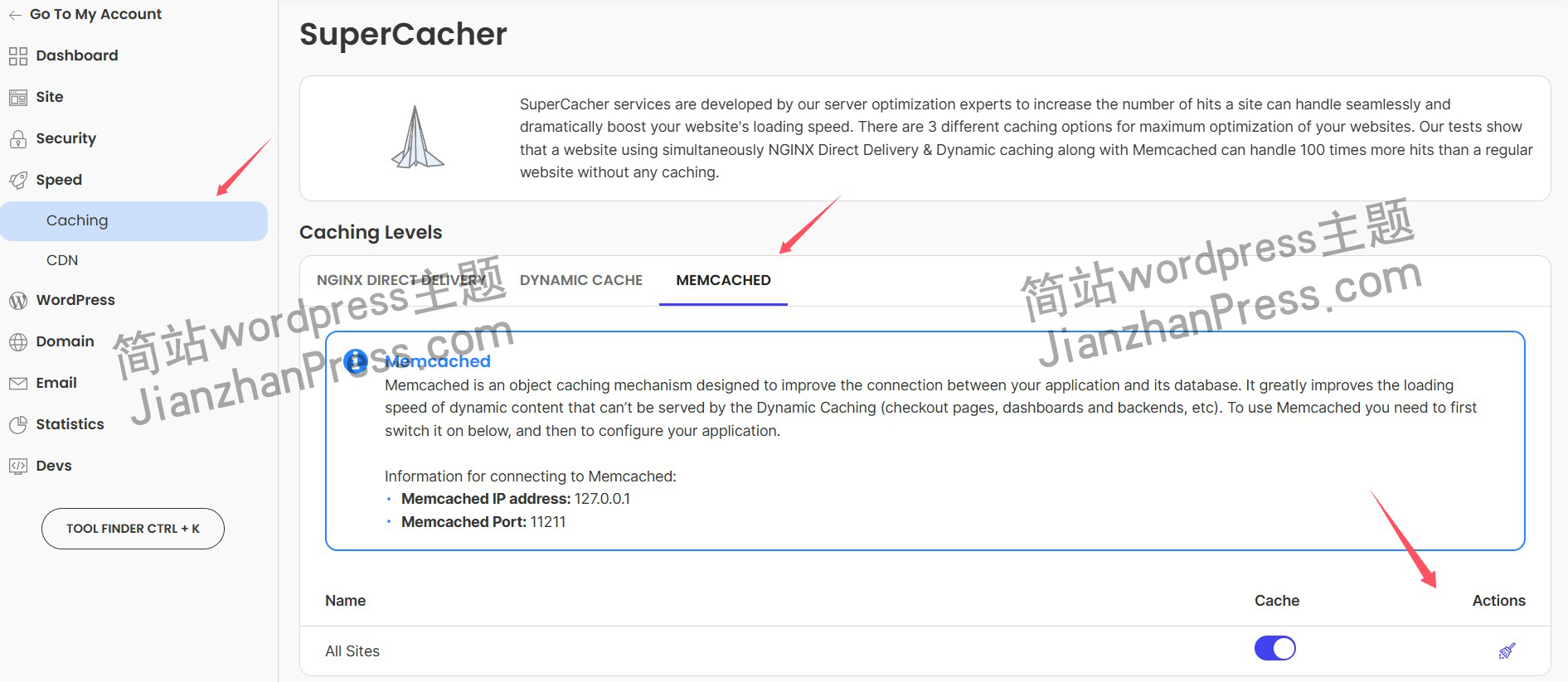

wordpress后台更新后 前端没变化的解决方法

使用siteground主机的wordpress网站,会出现更新了网站内容和修改了php模板文件、js文件、css文件、图片文件后,网站没有变化的情况。 不熟悉siteground主机的新手,遇到这个问题,就很抓狂,明明是哪都没操作错误&#x…...

Chapter03-Authentication vulnerabilities

文章目录 1. 身份验证简介1.1 What is authentication1.2 difference between authentication and authorization1.3 身份验证机制失效的原因1.4 身份验证机制失效的影响 2. 基于登录功能的漏洞2.1 密码爆破2.2 用户名枚举2.3 有缺陷的暴力破解防护2.3.1 如果用户登录尝试失败次…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

调用支付宝接口响应40004 SYSTEM_ERROR问题排查

在对接支付宝API的时候,遇到了一些问题,记录一下排查过程。 Body:{"datadigital_fincloud_generalsaas_face_certify_initialize_response":{"msg":"Business Failed","code":"40004","sub_msg…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

Debian系统简介

目录 Debian系统介绍 Debian版本介绍 Debian软件源介绍 软件包管理工具dpkg dpkg核心指令详解 安装软件包 卸载软件包 查询软件包状态 验证软件包完整性 手动处理依赖关系 dpkg vs apt Debian系统介绍 Debian 和 Ubuntu 都是基于 Debian内核 的 Linux 发行版ÿ…...

FastAPI 教程:从入门到实践

FastAPI 是一个现代、快速(高性能)的 Web 框架,用于构建 API,支持 Python 3.6。它基于标准 Python 类型提示,易于学习且功能强大。以下是一个完整的 FastAPI 入门教程,涵盖从环境搭建到创建并运行一个简单的…...

Python爬虫(一):爬虫伪装

一、网站防爬机制概述 在当今互联网环境中,具有一定规模或盈利性质的网站几乎都实施了各种防爬措施。这些措施主要分为两大类: 身份验证机制:直接将未经授权的爬虫阻挡在外反爬技术体系:通过各种技术手段增加爬虫获取数据的难度…...

前端开发面试题总结-JavaScript篇(一)

文章目录 JavaScript高频问答一、作用域与闭包1.什么是闭包(Closure)?闭包有什么应用场景和潜在问题?2.解释 JavaScript 的作用域链(Scope Chain) 二、原型与继承3.原型链是什么?如何实现继承&a…...

工业自动化时代的精准装配革新:迁移科技3D视觉系统如何重塑机器人定位装配

AI3D视觉的工业赋能者 迁移科技成立于2017年,作为行业领先的3D工业相机及视觉系统供应商,累计完成数亿元融资。其核心技术覆盖硬件设计、算法优化及软件集成,通过稳定、易用、高回报的AI3D视觉系统,为汽车、新能源、金属制造等行…...