网络安全 | F5-Attack Signatures详解

关注:CodingTechWork

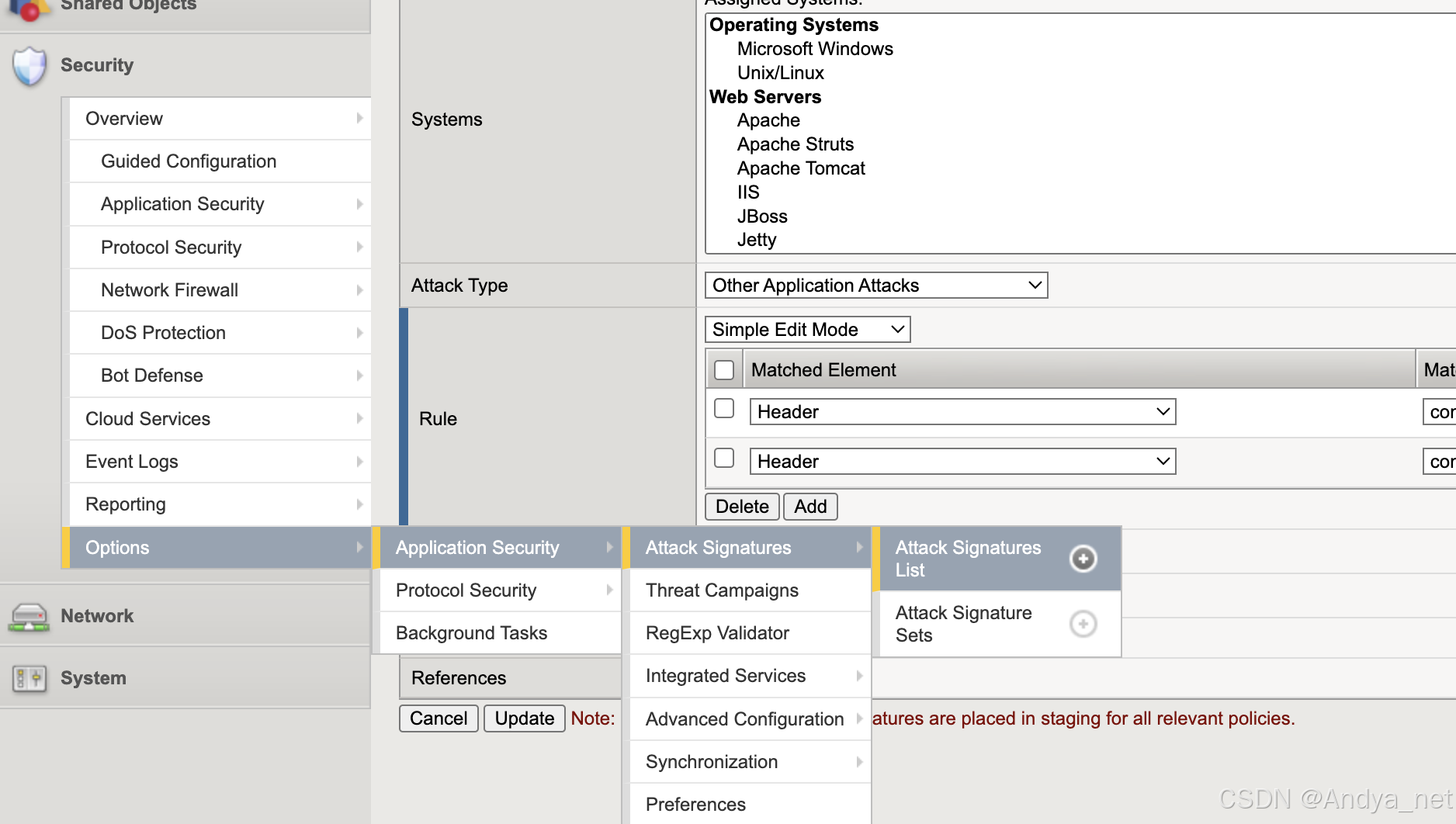

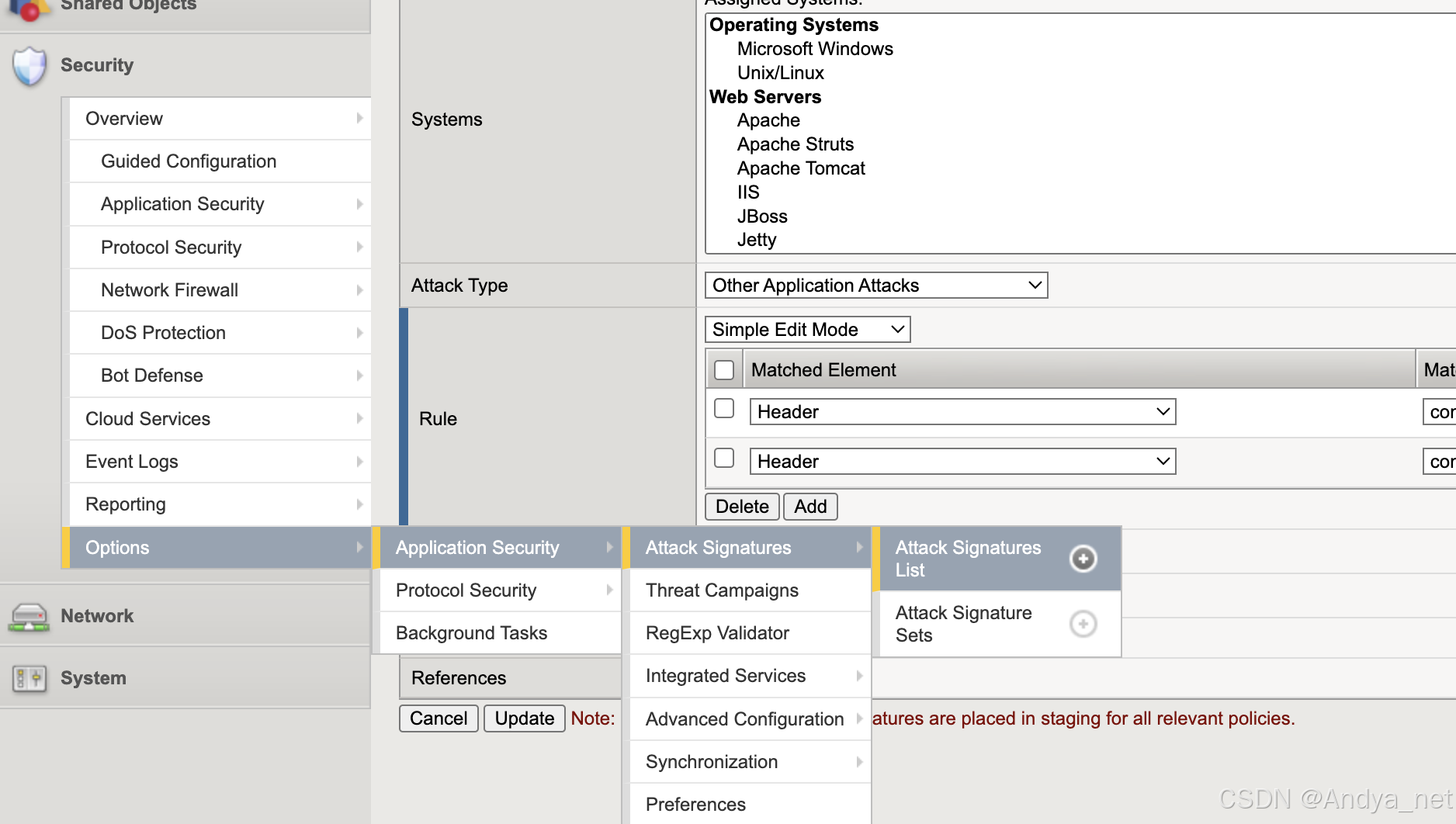

关于攻击签名

攻击签名是用于识别 Web 应用程序及其组件上攻击或攻击类型的规则或模式。安全策略将攻击签名中的模式与请求和响应的内容进行比较,以查找潜在的攻击。有些签名旨在保护特定的操作系统、Web 服务器、数据库、框架或应用程序。此外,您还可以为某些字母数字型的用户输入参数分配签名进行保护。

应用安全管理器(ASM)上的所有攻击签名都存储在攻击签名池中。

可以开发自定义(用户定义的)攻击签名,然而,这是一项仅在特定情况下才需要使用的高级功能。用户定义的签名与系统提供的签名一起存储在攻击签名池中。您还可以导入和导出用户定义的攻击签名。

关于攻击签名的暂存

当您首次激活安全策略时,系统会将攻击签名放入暂存区(如果安全策略启用了暂存功能)。暂存意味着系统会将攻击签名应用于 Web 应用程序流量,但不会对触发这些攻击签名的请求应用阻止策略动作。默认的暂存周期为七天。每当您在分配的签名集中添加或更改签名时,这些签名也会被放入暂存区。您还可以选择将更新的签名放入暂存区。

将新的和更新的攻击签名放入暂存区有助于减少由误报匹配引发的违规行为。当签名在暂存期内与攻击模式匹配时,系统会生成学习建议。从手动流量学习中,如果发现攻击签名违规,您可以从“检测到的攻击签名”屏幕查看这些攻击签名。

在评估后,如果签名是误报,您可以禁用该签名,系统将不再对对应 Web 应用程序的流量应用该签名。或者,如果检测到的签名匹配是合法的,您可以启用相应的攻击签名。请注意,启用签名会将其从暂存区移除,并使阻止策略生效。

攻击签名检测的攻击类型

安全策略中的攻击签名与请求或响应进行比较,试图识别攻击类型,例如 SQL 注入、命令注入、跨站脚本(XSS)和目录遍历。以下表格描述了攻击签名可以检测的攻击类型。您可以按这些攻击类型过滤攻击签名列表。

| 攻击类型 | 描述 |

|---|---|

| 功能滥用 | 利用网站的功能和特性来消耗、欺诈或绕过应用程序的访问控制机制。 |

| 认证/授权攻击 | 攻击网站验证用户、服务或应用程序身份的方法。授权攻击针对网站判断用户、服务或应用程序是否有足够权限执行请求操作的方法。 |

| 缓冲区溢出 | 通过覆盖内存的部分内容来改变应用程序的流程。攻击者可能通过向网络服务器的易受攻击组件发送大量意外数据来触发缓冲区溢出。 |

| 命令执行 | 当攻击者通过提交可以改变网页内容或通过远程服务器执行命令的用户输入字段来操纵数据,导致敏感数据泄露,例如列出服务器上的用户。 |

| 跨站脚本(XSS) | 强迫网站回显攻击者提供的可执行代码,这些代码在用户的浏览器中加载。 |

| 拒绝服务攻击(DoS) | 通过耗尽系统资源使得网站无法正常为用户提供服务。 |

| 检测规避 | 尝试伪装或隐藏攻击,以避免被攻击特征检测到。 |

| 目录索引 | 涉及网站服务器功能,当正常的基文件缺失时,会列出请求目录中所有文件。 |

| HTTP响应分割 | 指尝试向应用程序用户发送恶意响应载荷。 |

| 信息泄漏 | 当网站暴露敏感数据(例如开发者评论或错误信息),可能帮助攻击者利用该系统。 |

| LDAP注入 | 涉及尝试利用从用户输入构建LDAP语句的网站。 |

| 非浏览器客户端 | 指自动化客户端尝试访问获取敏感信息。HTML评论、错误信息、源代码或可访问的文件可能包含敏感信息。 |

| 其他应用攻击 | 表示不适用于更明确攻击分类的攻击,包括电子邮件注入、HTTP头注入、尝试访问本地文件、潜在蠕虫攻击、CDATA注入和会话固定等。 |

| 路径遍历 | 强迫访问可能位于网站文档根目录外的文件、目录和命令。 |

| 可预测资源位置 | 尝试揭示隐藏的网站内容和功能。 |

| 远程文件包含 | 由于未分类的应用攻击发生,例如应用程序使用参数在页面之间传递URL。 |

| 服务器端代码注入 | 尝试利用服务器并允许攻击者向网页应用程序发送代码,由Web服务器在本地运行。 |

| SQL注入 | 尝试利用从用户输入构建SQL语句的网站。 |

| 木马/后门/间谍软件 | 尝试绕过网站服务器或网页应用程序的内建安全机制,将攻击伪装成合法通信。例如,攻击者可能将攻击嵌入到电子邮件或Microsoft Word文档中,用户一旦打开该邮件或文档,攻击就会启动。 |

| 漏洞扫描 | 使用自动化安全程序探测网页应用程序的软件漏洞。 |

| XPath注入 | 发生在尝试将XPath查询注入到易受攻击的网页应用程序时。 |

攻击签名属性

以下表格描述了共计前面的属性,在攻击签名属性屏幕里列举了。

| 属性 | 描述 |

|---|---|

| 名称 | 显示签名名称。 |

| ID | 指定系统自动提供的签名编号。 |

| 签名类型 | 指定签名是针对所有流量、仅请求还是仅响应。 |

| 应用对象 | 指示规则检查客户端请求(请求)还是服务器响应(响应)。 |

| 攻击类型 | 强迫网站回显攻击者提供的可执行代码,这些代码将在用户的浏览器中加载。 |

| 系统 | 显示该签名或签名集保护的系统(例如,Web应用程序、Web服务器数据库或应用程序框架)。 |

| 准确性 | 指示攻击签名识别攻击的能力,包括对误报的易感性: - 低:表示误报的可能性较高。 - 中:表示有一定的误报可能性。 - 高:表示误报的可能性较低。 |

| 风险 | 指示如果攻击成功,这种攻击可能造成的潜在损害程度: - 低:表示攻击不会造成直接损害或泄露高度敏感的数据。 - 中:表示攻击可能泄露敏感数据或造成中等损害。 - 高:表示攻击可能导致整个系统的完全妥协。 |

| 用户定义 | 指示此签名是否为系统提供的规则(否)或由用户定义的(是)。 |

| 版本 | 指示攻击签名的版本。 |

| 最后更新时间 | 指示攻击签名的最后更新时间。 |

| 文档 | 指示系统是否提供解释此攻击签名的文档(查看)或没有(N/A)。点击“查看”链接以显示可用的文档。 |

| 参考 | 显示一个可点击的链接,指向解释此攻击签名的外部网站,或者如果没有可用链接,则显示(N/A)。 |

参考:attack signatures

相关文章:

网络安全 | F5-Attack Signatures详解

关注:CodingTechWork 关于攻击签名 攻击签名是用于识别 Web 应用程序及其组件上攻击或攻击类型的规则或模式。安全策略将攻击签名中的模式与请求和响应的内容进行比较,以查找潜在的攻击。有些签名旨在保护特定的操作系统、Web 服务器、数据库、框架或应…...

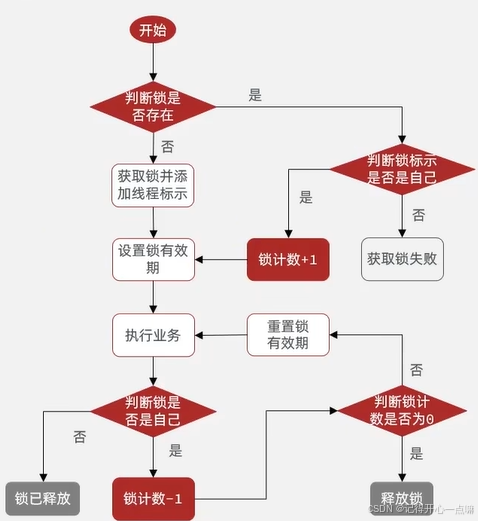

Redis --- 分布式锁的使用

我们在上篇博客高并发处理 --- 超卖问题一人一单解决方案讲述了两种锁解决业务的使用方法,但是这样不能让锁跨JVM也就是跨进程去使用,只能适用在单体项目中如下图: 为了解决这种场景,我们就需要用一个锁监视器对全部集群进行监视…...

--Java)

LeetCode100之全排列(46)--Java

1.问题描述 给定一个不含重复数字的数组 nums ,返回其 所有可能的全排列 。你可以 按任意顺序 返回答案 示例1 输入:nums [1,2,3] 输出:[[1,2,3],[1,3,2],[2,1,3],[2,3,1],[3,1,2],[3,2,1]] 示例2 输入:nums [0,1] 输出…...

goframe 博客分类文章模型文档 主要解决关联

goframe 博客文章模型文档 模型结构 (BlogArticleInfoRes) BlogArticleInfoRes 结构体代表系统中的一篇博客文章,包含完整的元数据和内容管理功能。 type BlogArticleInfoRes struct {Id uint orm:"id,primary" json:"id" …...

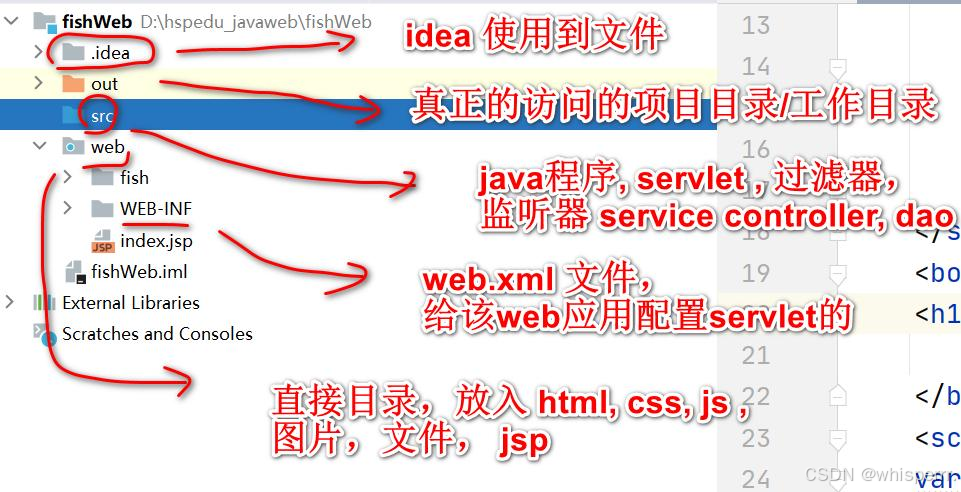

【JavaWeb06】Tomcat基础入门:架构理解与基本配置指南

文章目录 🌍一. WEB 开发❄️1. 介绍 ❄️2. BS 与 CS 开发介绍 ❄️3. JavaWeb 服务软件 🌍二. Tomcat❄️1. Tomcat 下载和安装 ❄️2. Tomcat 启动 ❄️3. Tomcat 启动故障排除 ❄️4. Tomcat 服务中部署 WEB 应用 ❄️5. 浏览器访问 Web 服务过程详…...

安卓日常问题杂谈(一)

背景 关于安卓开发中,有很多奇奇怪怪的问题,有时候这个控件闪一下,有时候这个页面移动一下,这些对于快速开发中,去查询,都是很耗费时间的,因此,本系列文章,旨在记录安卓…...

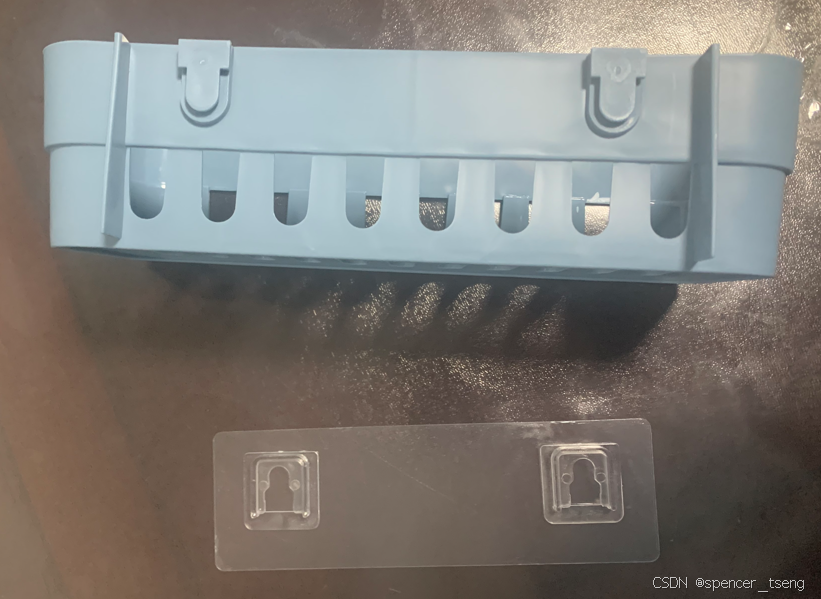

Kitchen Racks 2

Kitchen Racks 2 吸盘置物架 Kitchen Racks-CSDN博客...

嵌入式学习笔记-杂七杂八

文章目录 连续波光纤耦合激光器工作原理主要特点应用领域设计考虑因素 数值孔径(Numerical Aperture,简称NA)数值孔径的定义数值孔径的意义数值孔径的计算示例数值孔径与光纤 四象限探测器检测目标方法四象限划分检测目标的步骤1. 数据采集2.…...

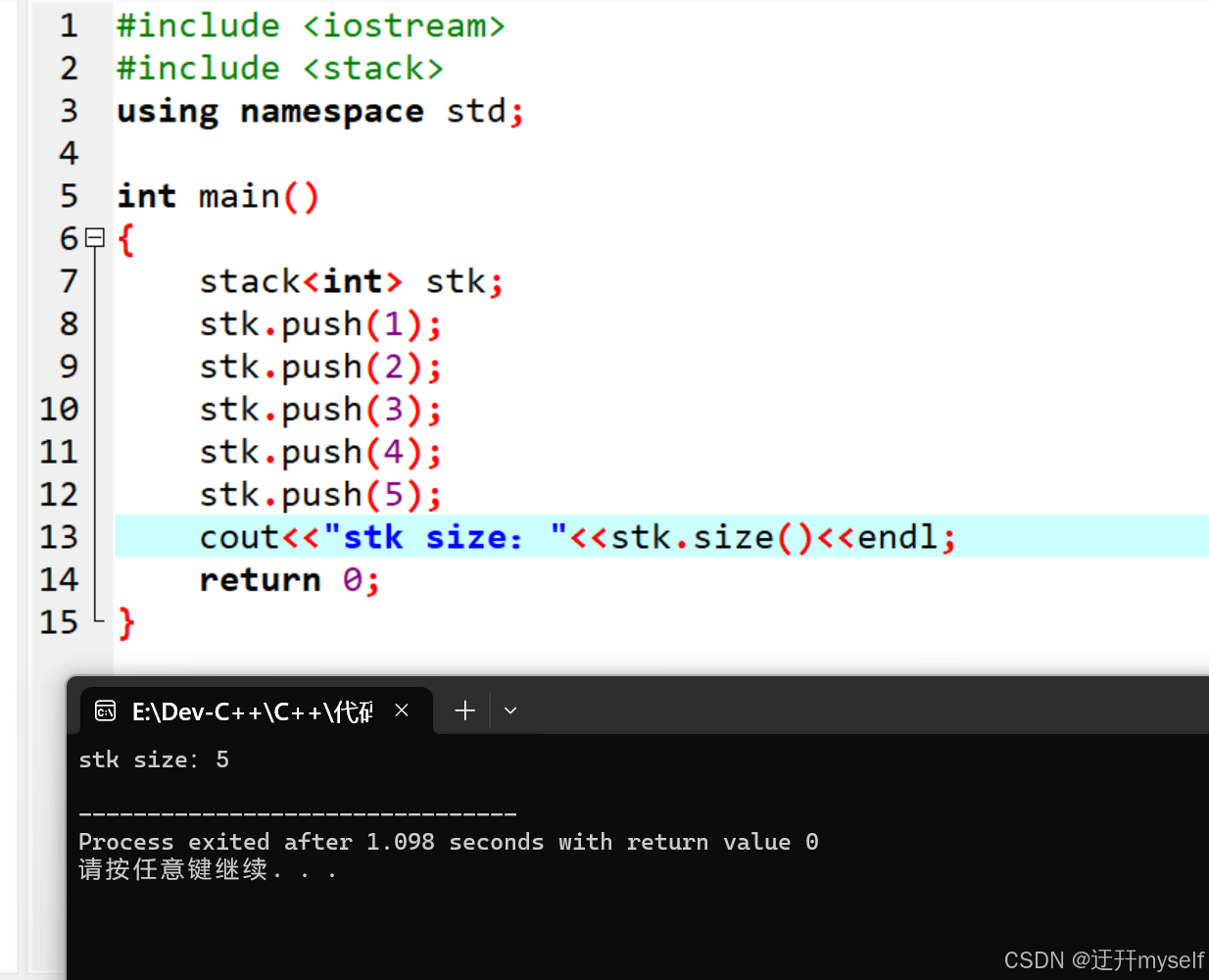

14-7C++STL的stack容器

(一)stack容器的入栈与出栈 (1)stack容器的简介 stack堆栈容器,“先进后出”的容器,且stack没有迭代器 (2)stack对象的默认构造 stack采用模板类实现,stack对象的默认…...

Vue 3 中的响应式系统:ref 与 reactive 的对比与应用

Vue 3 的响应式系统是其核心特性之一,它允许开发者以声明式的方式构建用户界面。Vue 3 引入了两种主要的响应式 API:ref 和 reactive。本文将详细介绍这两种 API 的用法、区别以及在修改对象属性和修改整个对象时的不同表现,并提供完整的代码…...

物业巡更系统助推社区管理智能化与服务模式创新的研究与应用

内容概要 在现代社区管理中,物业巡更系统扮演着至关重要的角色。首先,我们先来了解一下这个系统的概念与发展背景。物业巡更系统,顾名思义,是一个用来提升物业管理效率与服务质量的智能化工具。随着科技的发展,传统的…...

)

windows蓝牙驱动开发-生成和发送蓝牙请求块 (BRB)

以下过程概述了配置文件驱动程序生成和发送蓝牙请求块 (BRB) 应遵循的一般流程。 BRB 是描述要执行的蓝牙操作的数据块。 生成和发送 BRB 分配 IRP。 分配BRB,请调用蓝牙驱动程序堆栈导出以供配置文件驱动程序使用的 BthAllocateBrb 函数。;初始化 BRB…...

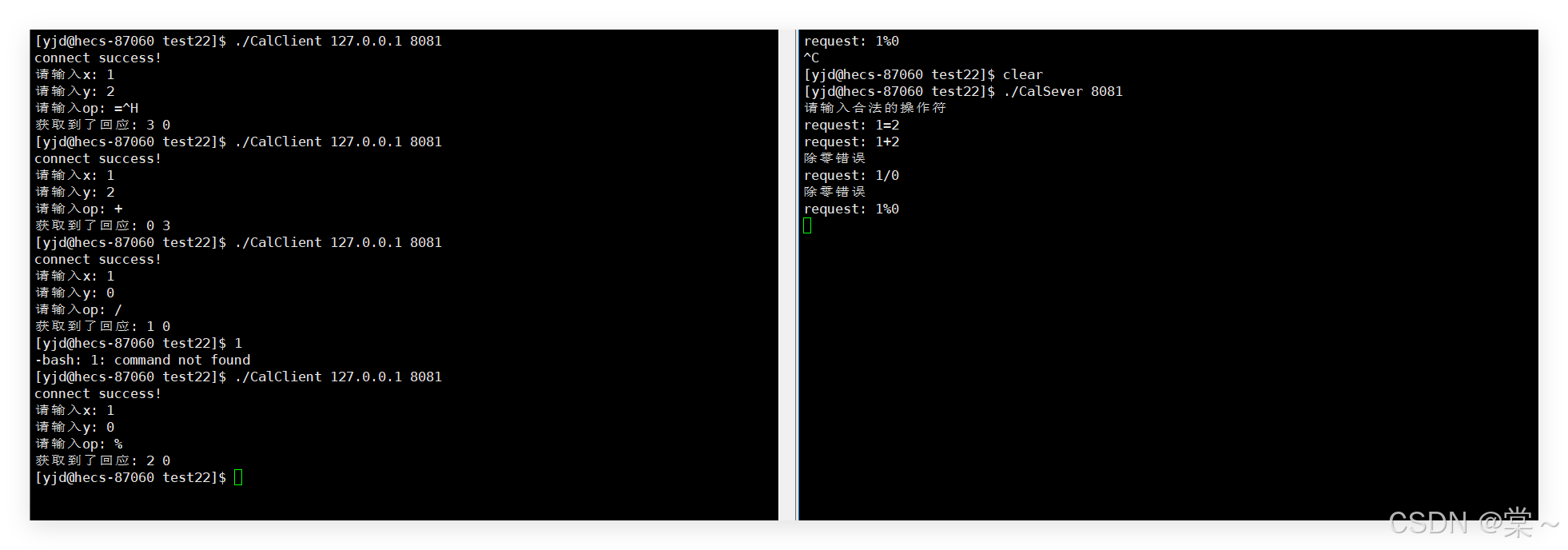

Linux网络之序列化和反序列化

目录 序列化和反序列化 上期我们学习了基于TCP的socket套接字编程接口,并实现了一个TCP网络小程序,本期我们将在此基础上进一步延伸学习,实现一个网络版简单计算器。 序列化和反序列化 在生活中肯定有这样一个情景。 上图大家肯定不陌生&a…...

linux设置mysql远程连接

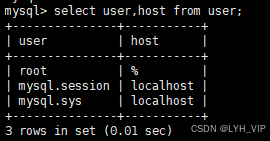

首先保证服务器开放了mysql的端口 然后输入 mysql -u root -p 输入密码后即可进入mysql 然后再 use mysql; select user,host from user; update user set host"%" where user"root"; flush privileges; 再执行 select user,host from user; 即可看到变…...

react-native网络调试工具Reactotron保姆级教程

在React Native开发过程中,调试和性能优化是至关重要的环节。今天,就来给大家分享一个非常强大的工具——Reactotron,它就像是一个贴心的助手,能帮助我们更轻松地追踪问题、优化性能。下面就是一份保姆级教程哦! 一、…...

【删数函数】的使用)

erase() 【删数函数】的使用

**2025 - 01 - 25 - 第 48 篇 【函数的使用】 作者(Author) 文章目录 earse() - 删除函数一. vector中的 erase1 移除单个元素2 移除一段元素 二. map 中的erase1 通过键移除元素2 通过迭代器移除元素 earse() - 删除函数 一. vector中的 erase vector 是一个动态数组&#x…...

性能测试丨内存火焰图 Flame Graphs

内存火焰图的基本原理 内存火焰图是通过分析堆栈跟踪数据生成的一种图形化表现,能够展示应用程序在运行时各个函数的内存占用情况。火焰图的宽度代表了函数占用的内存量,而火焰的高度则显示了函数在调用栈中的层级关系。通过这种可视化方式,…...

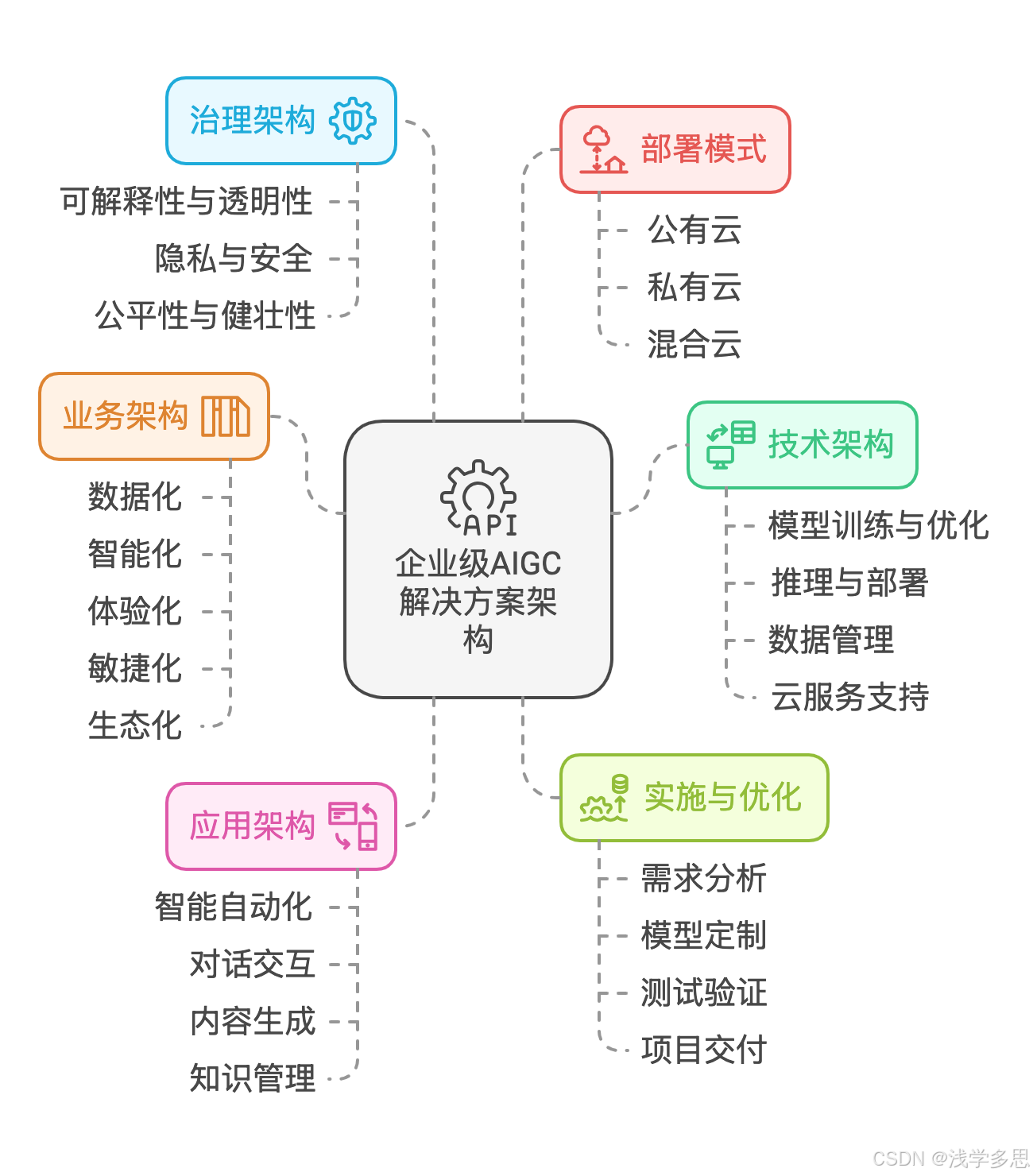

AIGC的企业级解决方案架构及成本效益分析

AIGC的企业级解决方案架构及成本效益分析 一,企业级解决方案架构 AIGC(人工智能生成内容)的企业级解决方案架构是一个多层次、多维度的复杂系统,旨在帮助企业实现智能化转型和业务创新。以下是总结的企业级AIGC解决方案架构的主要组成部分: 1. 技术架构 企业级AIGC解决方…...

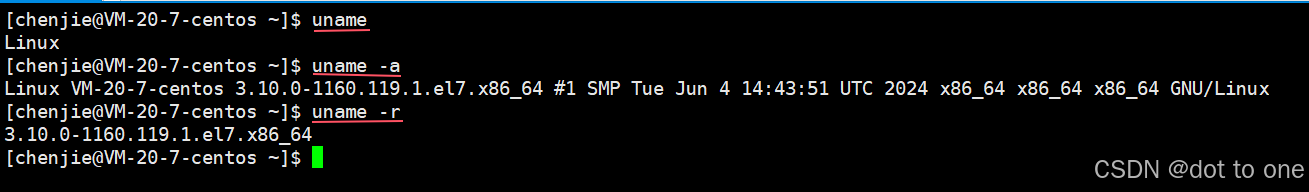

Linux 入门 常用指令 详细版

欢迎来到指令小仓库!! 宝剑锋从磨砺出,梅花香自苦寒来 什么是指令? 指令和可执行程序都是可以被执行的-->指令就是可执行程序。 指令一定是在系统的每一个位置存在的。 1.ls指令 语法: ls [选项][目…...

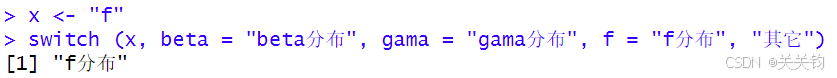

【R语言】流程控制

R语言中,常用的流程控制函数有:repeat、while、for、if…else、switch。 1、repeat循环 repeat函数经常与 break 语句或 next 语句一起使用。 repeat ({x <- sample(c(1:7),1)message("x ", x, ",你好吗?")if (x …...

(LeetCode 每日一题) 3442. 奇偶频次间的最大差值 I (哈希、字符串)

题目:3442. 奇偶频次间的最大差值 I 思路 :哈希,时间复杂度0(n)。 用哈希表来记录每个字符串中字符的分布情况,哈希表这里用数组即可实现。 C版本: class Solution { public:int maxDifference(string s) {int a[26]…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

CVPR 2025 MIMO: 支持视觉指代和像素grounding 的医学视觉语言模型

CVPR 2025 | MIMO:支持视觉指代和像素对齐的医学视觉语言模型 论文信息 标题:MIMO: A medical vision language model with visual referring multimodal input and pixel grounding multimodal output作者:Yanyuan Chen, Dexuan Xu, Yu Hu…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

前端导出带有合并单元格的列表

// 导出async function exportExcel(fileName "共识调整.xlsx") {// 所有数据const exportData await getAllMainData();// 表头内容let fitstTitleList [];const secondTitleList [];allColumns.value.forEach(column > {if (!column.children) {fitstTitleL…...

蓝牙 BLE 扫描面试题大全(2):进阶面试题与实战演练

前文覆盖了 BLE 扫描的基础概念与经典问题蓝牙 BLE 扫描面试题大全(1):从基础到实战的深度解析-CSDN博客,但实际面试中,企业更关注候选人对复杂场景的应对能力(如多设备并发扫描、低功耗与高发现率的平衡)和前沿技术的…...

服务器硬防的应用场景都有哪些?

服务器硬防是指一种通过硬件设备层面的安全措施来防御服务器系统受到网络攻击的方式,避免服务器受到各种恶意攻击和网络威胁,那么,服务器硬防通常都会应用在哪些场景当中呢? 硬防服务器中一般会配备入侵检测系统和预防系统&#x…...

零基础设计模式——行为型模式 - 责任链模式

第四部分:行为型模式 - 责任链模式 (Chain of Responsibility Pattern) 欢迎来到行为型模式的学习!行为型模式关注对象之间的职责分配、算法封装和对象间的交互。我们将学习的第一个行为型模式是责任链模式。 核心思想:使多个对象都有机会处…...

深入解析C++中的extern关键字:跨文件共享变量与函数的终极指南

🚀 C extern 关键字深度解析:跨文件编程的终极指南 📅 更新时间:2025年6月5日 🏷️ 标签:C | extern关键字 | 多文件编程 | 链接与声明 | 现代C 文章目录 前言🔥一、extern 是什么?&…...

vue3+vite项目中使用.env文件环境变量方法

vue3vite项目中使用.env文件环境变量方法 .env文件作用命名规则常用的配置项示例使用方法注意事项在vite.config.js文件中读取环境变量方法 .env文件作用 .env 文件用于定义环境变量,这些变量可以在项目中通过 import.meta.env 进行访问。Vite 会自动加载这些环境变…...