信息安全保障

信息安全保障

- 信息安全保障基础

- 信息安全保障背景

- 信息安全保障概念与模型

- 基于时间的PDR模型

- PPDR模型(时间)

- IATF模型--深度防御保障模型(空间)

- 信息安全保障实践

- 我国信息安全保障实践

- 各国信息安全保障

- 我国信息安全保障体系

信息安全保障基础

信息安全保障背景

-

定义:通过技术和guanlshoudaun防护信息系统不破坏、不更爱、不泄露等

-

信息的以下三个基本属性习惯上简称为CIA

- 保密性(动态+静态)

- 完整性(数据+语义)

- 可用性

-

信息安全视角

- 国家(战争立法标准产业等)

- 组织(合规、业务)

- 个人(隐私)

-

信息安全特征

- 信息阿暖是系统的安全

- 信息安全师动态的安全

- 信息安全是无边界的安全

- 信息安全是非传统的安全

-

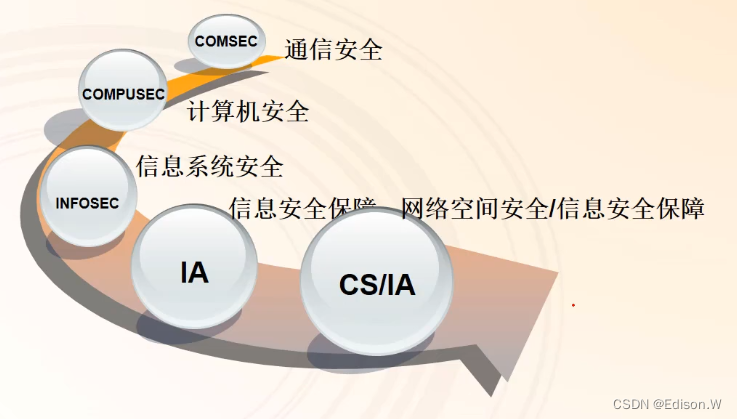

信息安全发展

- 通信、计算机、信息系统、信息安全保障、网络空间等安全。

-

网络空间安全

- 学科、应用和物理范围上扩展;

- 防御情报威慑三位一体的安全

- 威胁情报和态势感知

-

信息安全发展阶段

-

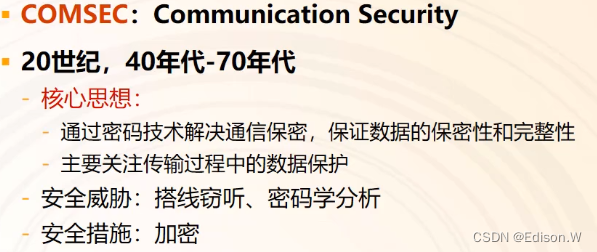

通信安全

-

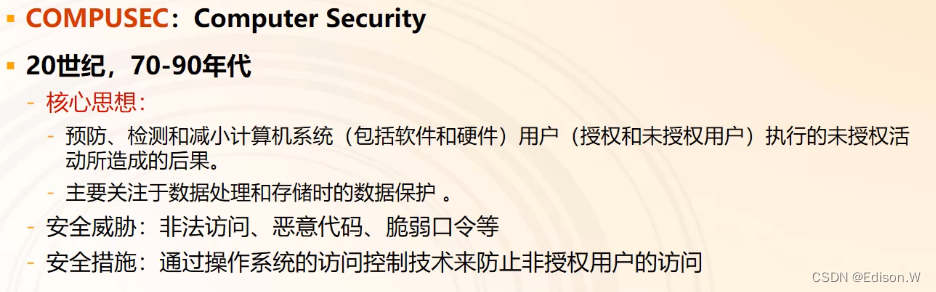

计算机安全

-

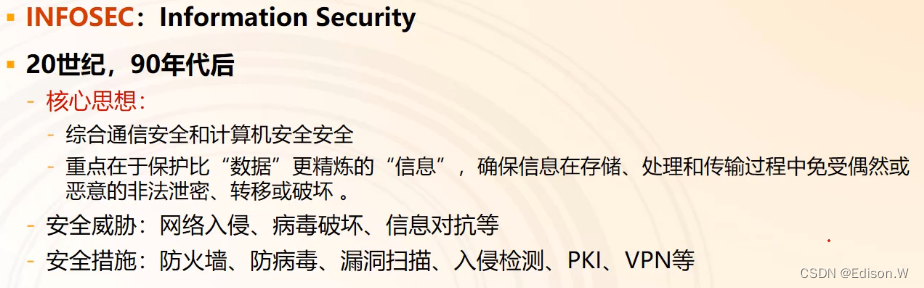

信息系统安全

- 信息安全保障

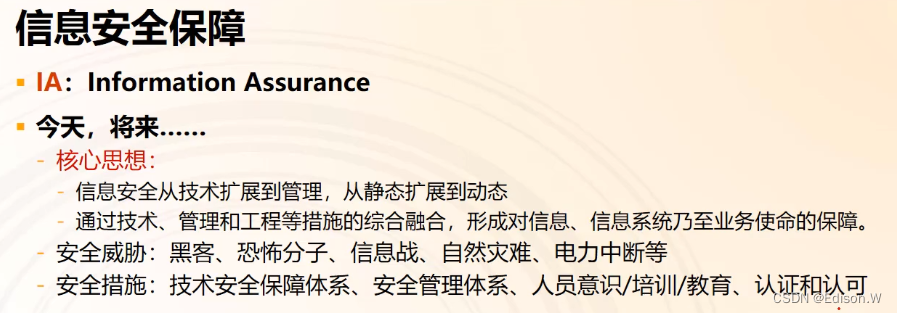

信息安全保障概念与模型

基于时间的PDR模型

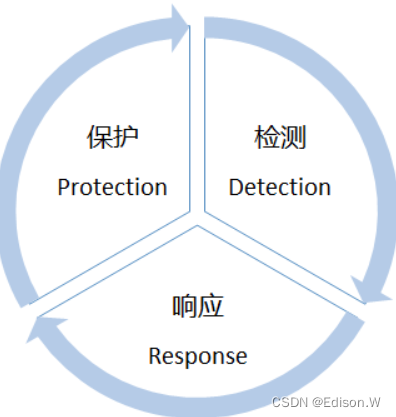

- 保护-检测-响应( Protection-Detection-Response, PDR )模型是信息安全保障工作中常用的模型,是最早体现主动防御思想的一种网络安全模型,其思想是承认信息系统中漏洞的存在,正视信息系统面临的威胁,通过采取适度防护、加强检测工作、落实对安全事件的响应、建立对威胁的防护来保障系统的安全。

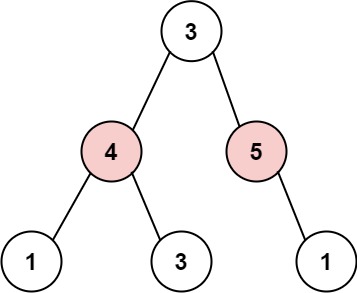

模型图如下图所示:

P-protection,保护就是采用一切可能的措施来保护网络、系统以及信息的安全。通常采用的技术及方法主要包括加密、认证、访问控制、防火墙及防病毒等。

D-detect,检测可以了解和评估网络和系统的安全状态,为安全防护和安全响应提供依据。常用的检测技术主要包括入侵检测、漏洞检测及网络扫描等技术。

R-response,应急响应在安全模型中占有重要地位,是解决安全问题的最有效办法。解决安全问题就是解决紧急响应和异常处理问题,因此,建立应急响应机制,形成快速安全响应的能力,对网络和系统至关重要。

PDR模型直观、实用,建立了一个所谓的基于时间的可证明的安全模型,定义了防护时间Pt(攻击者发起攻击时,保护系统不被攻破的时间)、检测时间Dt(从发起攻击到检测到攻击的时间)和响应时间Rt(从发现攻击到做出有效响应的时间)3个概念,并给出了评定系统安全的计算方式,当Pt>Dt+Rt时,即认为系统是安全的,也就是说,如果在攻击者攻破系统之前发现并阻止了攻击的行为,那么系统就是安全的。

局限性:系统的Pt、Dt、Rt 很难准确定义,面对不同攻击者和不同种类的攻击,这些时间都是变化的,其实还是不能有效证明-一个系统是否安全。并且该模型对系统的安全隐患和安全措施采取相对固定的前提假设,难于适应网络安全环境的快速变化。

- 思想:承认漏洞、正式威胁、适度防护、加强检测、落实反应、建立威慑

PPDR模型(时间)

1)组成:策略(P)、防护(P)、检测(D)和响应(R)。

2)思想:填充安全间隙,安全在时间上连续性、动态性和有效性。

3)公式:Pt>攻击时间>Dt+Rt, Et={(Dt+Rt)- Pt}<=0

- 其中Pt=防护时间(有效防御攻击的时间),Dt=检测时间(发起攻击到检测的时间),Rt=响应时间(检测到攻击到处理完成时间),Et=暴露时间

- 如果,Pt>Dt+Rt,那么系统是安全的

- 如果,Pt<Dt+Rt,那么Et=(Dt+Rt)-Pt

- PPDR模型(时间)

1)组成:策略(P)、防护(P)、检测(D)和响应(R)。

2)思想:填充安全间隙,安全在时间上连续性、动态性和有效性。

3)公式:Pt>攻击时间>Dt+Rt, Et={(Dt+Rt)- Pt}<=0;

4)策略(Policy):模型的核心,所有的防护、检测和响应都是依据安全策略实施的。安全策略一般由总体安全策略和具体安全策略两部分组成。

保护(Protection):保护是根据系统可能出现的安全问题而采取的预防措施,这些措施通过传统的静态安全技术实现。采用的防护技术通常包括数据加密、身份认证、访问控制、授权和虚拟专用网(VPN)技术、防火墙、安全扫描和数据备份等。

检测(Detection):当攻击者穿透防护系统时,检测功能就发挥作用,与防护系统形成互补。检测是动态响应的依据。

响应(Response):系统一旦检测到人侵,响应系统就开始工作,进行事件处理。响应包括应急响应和恢复处理,恢复处理又包括系统恢复和信息恢复。

区别:

| PDR | PPDR | |

|---|---|---|

| 意义 | 最早体现主动防御思想的一种网络安全模型 | 是动态网络是安全体系的代表模型,动态安全模型的雏形 |

| 组成 | 保护-检测-响应( Protection-Detection-Response, PDR ) | 策略-保护检测-响应模型( Policy-Protection-Detection-Response, PPDR ) |

| 特点 | PDR模型建立了一个所谓的基于时间的可证明的安全模型,定义了:防护时间Pt (黑客发起攻击时,保护系统不被攻破的时间)、检测时间Dt (从发起攻击到检测到攻击的时间)和响应时间Rt (从发现攻击到作出有效响应的时间)。当Pt>Dt+Rt时,即认为系统是安全的,也就是说,如果在黑客攻破系统之前发现并阻止了黑客的行为,那么系统就是安全的。 | 给出了安全一个全新的定义:“即使的检测盒恢复就是安全”而且,这样的定义为安全问题的解决给出了明确的方向:提高系统的防护时间Pt,降低检测时间。Dt和响应时间Rt |

| 局限性 | 系统的Pt、Dt、Rt很难准确定义,面对不同攻击者和不同种类的攻击,这些时间都是变化的,其实还是不能有效证明一个系统是否安全。并且该模型对系统的安全隐患和安全措施采取相对固定的前提假设,难于适应网络安全环境的快速变化 | 忽略了内在的变化因素,如人员的流动、人员的素质和策略贯彻的不稳定性。系统本身安全能力的增强、系统和真个网络的优化,以及人员在系统中最重要角色的素质提升,都是该安全系统没有考虑到的问题。 |

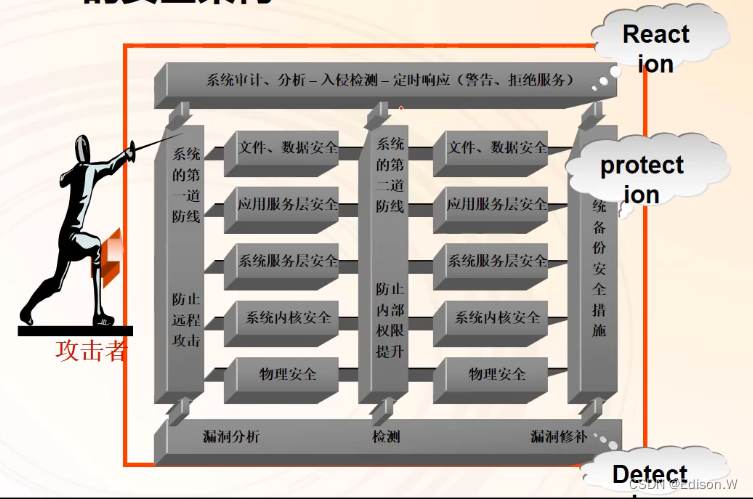

IATF模型–深度防御保障模型(空间)

有美国国家安全局(NSA)栈顶,温保护美国政府和工业界的信息与信息技术设施提供技术指南。

IATF的代表理论为“深度防御”

1)思想:深度防御。

2)要素:人、技术、操作。

3)四个方面:计算环境、网络边界、网络基础设施、支撑性基础设施。

信息安全保障实践

我国信息安全保障实践

关键基础设施仍是信息安全保障的最核心内容

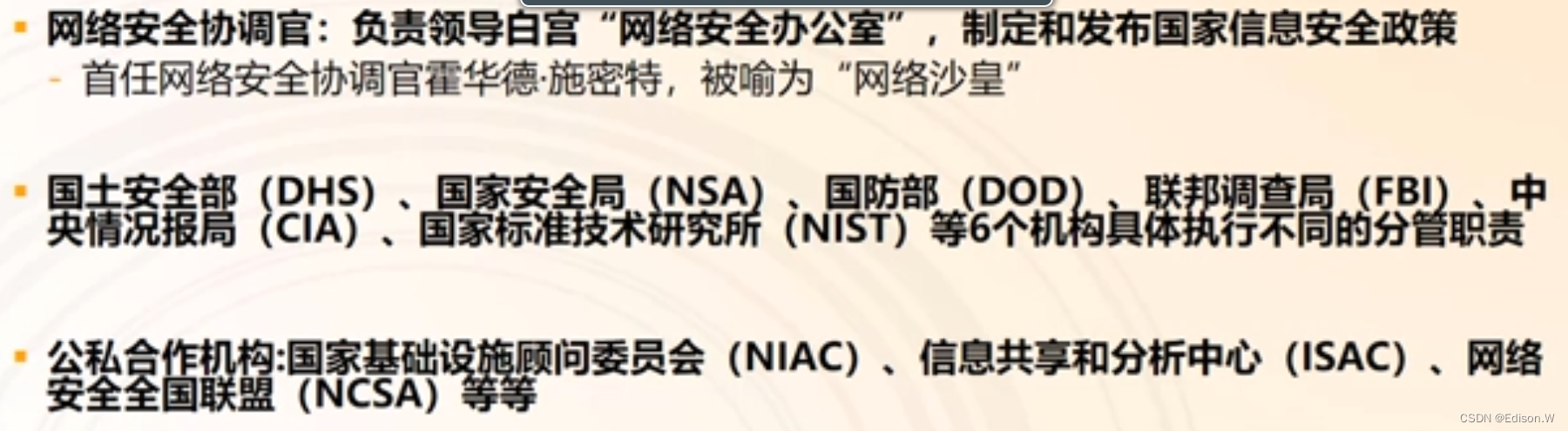

各国信息安全保障

- 美国信息安全保障组织机构

- 英国

跟紧美国,注重信息安全标准组织建设,注重标准向海外推广,积极参见国际信息安全标准制定 - 德国

第一个建立电子政务标准,注重极限安全防御 - 法国

强化四大安全目标(领导同意、政府通信、反攻击能力、信息安全纳入安全政策范围) - 俄罗斯

注重测评

分级管理

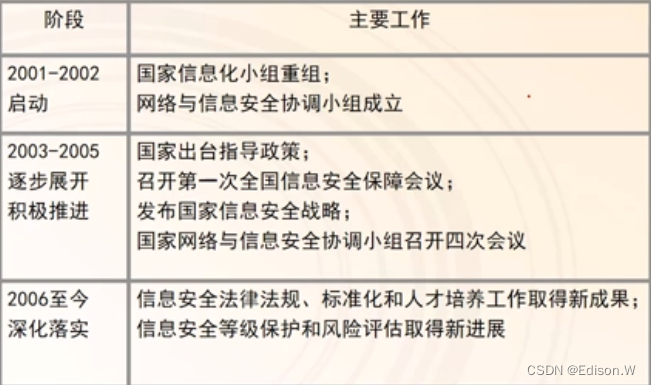

我国信息安全保障工作发展阶段

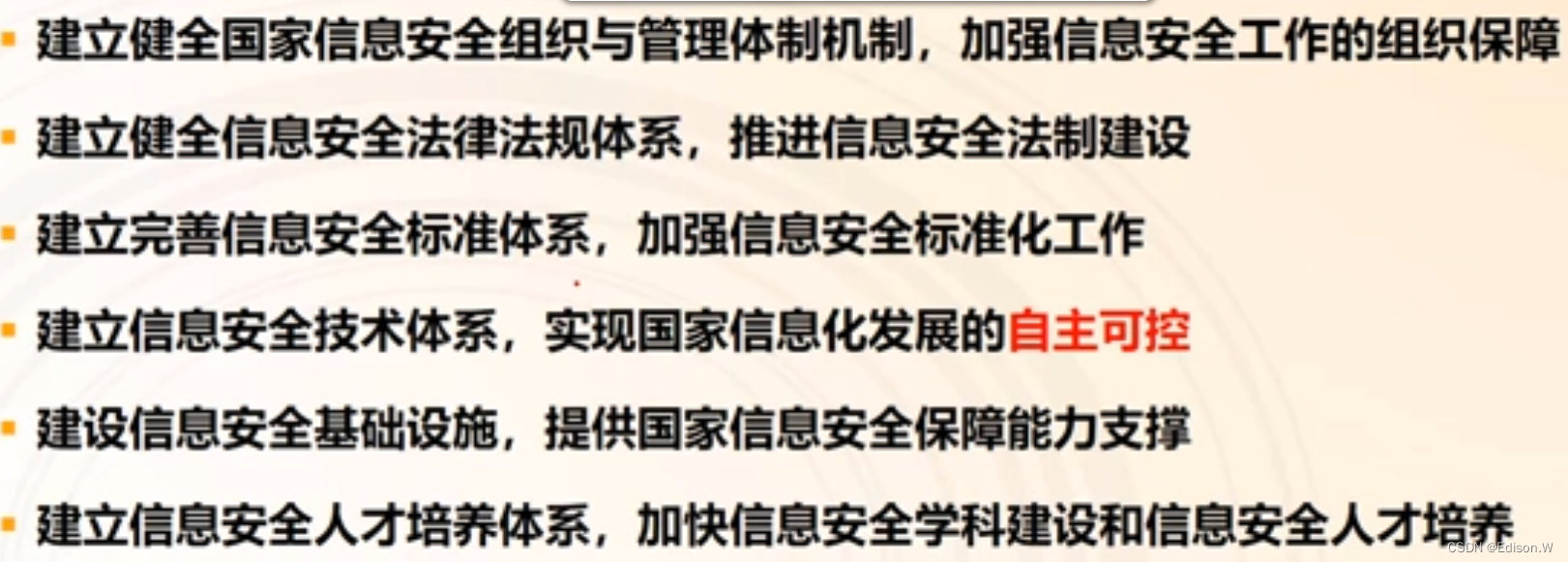

我国信息安全保障体系

相关文章:

信息安全保障

信息安全保障信息安全保障基础信息安全保障背景信息安全保障概念与模型基于时间的PDR模型PPDR模型(时间)IATF模型--深度防御保障模型(空间)信息安全保障实践我国信息安全保障实践各国信息安全保障我国信息安全保障体系信息安全保障…...

windows/linux,mosquitto插件mosquitto-auth-plug说明,重点讲解windows下

先贴代码,再讲方法 #ifndef AUTH_PLUG_H #define AUTH_PLUG_H#ifdef _WIN32 #ifdef AUTH_PLUG_EXPORTS # define AUTH_PLUG_AP...

GWAS:mtag (Multi-Trait Analysis of GWAS) 分析

mtag (Multi-Trait Analysis of GWAS)作用:通过对多个表型相似的GWAS summary结果进行联合分析,发现更多的表型相关基因座。 以抑郁症状、神经质和主观幸福感这三个表型为例,分别对他们进行GWAS分析,鉴定得到32、9 和 13个基因座与…...

MATLAB--imadjust函数

目录 一、功能 二、使用 1.格式 2.具体用法 3.代码 总结 一、功能 功能:通过灰度变换调整对比度 二、使用 1.格式 Jimadjust(I,[low high],[bottom top],gamma)2.具体用法 将图像I中的灰度值映射到J中的新值,即将灰度在[low high]之间的值映射到…...

前端开发这次几个非常经典的常用技巧,学会了之后事半功倍

对于一个刚入前端的新手来说,在前端开发过程中会遇到各种各样的麻烦和坑,这样很多时候回让开发者的信息受到打击,作为一个稍微好一点的前端菜鸟来说,今天就给刚入前端的新手们分享一些比较实用的开发技巧,让之少走一些…...

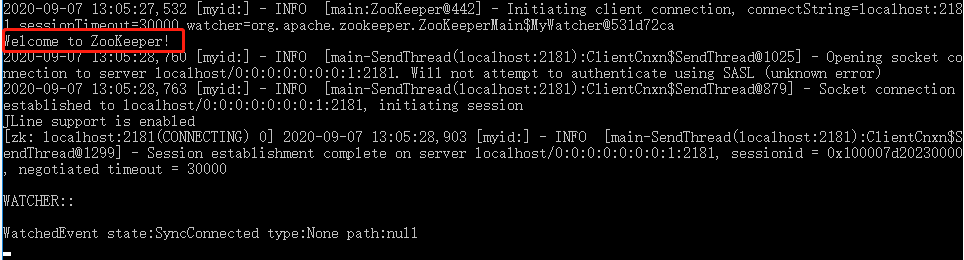

Zookeeper配置化中心

zookeeper的基本知识 zookeeper的数据结构:zookeeper提供的命名空间非常类似于标准的文件系统,key-value的形式存储,名称key由/分割的一系列路径元素,zookeeper名称空间中的每个节点都是一个路径标志。 windows下的zookeeper安装&#…...

【LeetCode】打家劫舍 III [M](递归)

337. 打家劫舍 III - 力扣(LeetCode) 一、题目 小偷又发现了一个新的可行窃的地区。这个地区只有一个入口,我们称之为 root 。 除了 root 之外,每栋房子有且只有一个“父“房子与之相连。一番侦察之后,聪明的小偷意识…...

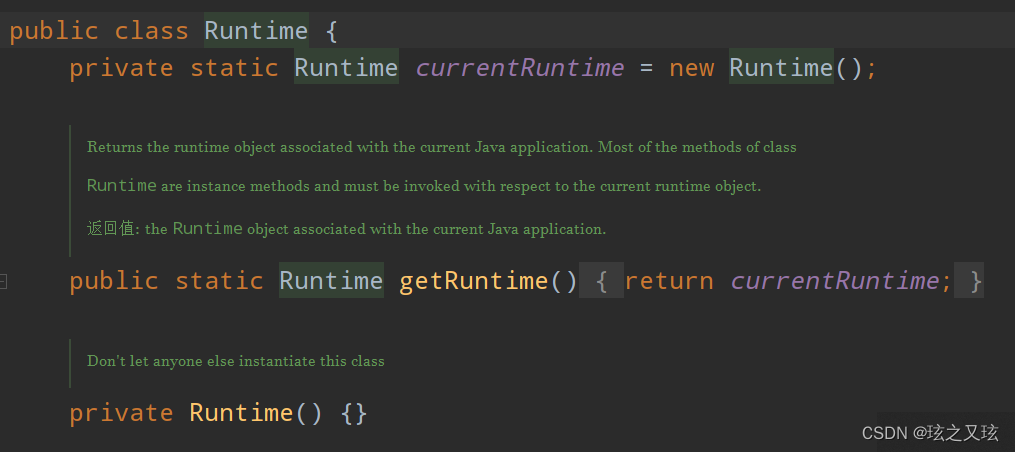

设计模式——单例模式

单例模式分为懒汉式和饿汉式两种 在有些系统中,为了节省内存资源、保证数据内容的一致性,对某些类要求只能创建一个实例,这就是所谓的单例模式. 例如,Windows 中只能打开一个任务管理器,这样可以避免因打开多个任务管理…...

json-server环境搭建及使用

json-server环境搭建 一个在前端本地运行,可以存储json数据的server。 基于node环境,可以指定一个 json 文件作为 API 的数据源。 文章目录json-server环境搭建前提下载安装监听服务启动成功修改端口号方式一:方式二:数据操作测试…...

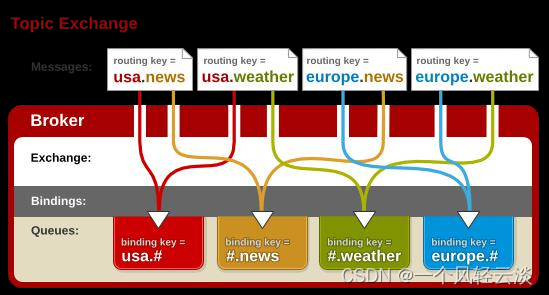

RabbitMQ运行机制

消息的TTL(Time To Live) 消息的TTL就是消息的存活时间。 • RabbitMQ可以对队列和消息分别设置TTL。 • 对队列设置就是队列没有消费者连着的保留时间,也可以对每一个单独的消息做单独的 设置。超过了这个时间,我们认为这个消息…...

【Spring Cloud Alibaba】(三)OpenFeign扩展点实战 + 源码详解

系列目录 【Spring Cloud Alibaba】(一)微服务介绍 及 Nacos注册中心实战 【Spring Cloud Alibaba】(二)微服务调用组件Feign原理实战 本文目录系列目录前言一、Feign扩展点配置二、OpenFeign扩展点配置1. 通过配置文件配置有效范…...

面向对象设计原则

在面向对象的设计过程中, 我们要对代码进行一个设计, 从而提高一个软件系统的可维护性和可复用性, 那么遵从面向对象的设计原则,可以在进行设计方案时减少错误设计的产生,从不同的角度提升一个软件结构的设计水平。 面向对象有以下七大原则:1.单一职责原…...

2022年“网络安全”赛项湖南省赛选拔赛 任务书

2022年“网络安全”赛项湖南省赛选拔赛 任务书2022年“网络安全”赛项湖南省赛选拔赛 任务书A模块基础设施设置/安全加固(200分)B模块安全事件响应/网络安全数据取证/应用安全(400分)C模块 CTF夺旗-攻击 (200分&#x…...

学习笔记:Java 并发编程⑥_并发工具_JUC

若文章内容或图片失效,请留言反馈。 部分素材来自网络,若不小心影响到您的利益,请联系博主删除。 视频链接:https://www.bilibili.com/video/av81461839配套资料:https://pan.baidu.com/s/1lSDty6-hzCWTXFYuqThRPw&am…...

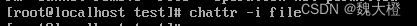

Linux文件隐藏属性(修改与显示):chattr和lsattr

文件除了基本的九个权限以外还有隐藏属性存在,这些隐藏属性对于系统有很大的帮助,尤其是系统安全(Security)上 chattr(配置文件隐藏属性) chattr 【-】【ASacdistu】文件或目录名称 选项与参数:…...

广东省基层就业补贴

基层就业补贴链接:https://www.gdzwfw.gov.cn/portal/v2/guide/11440309MB2D27065K4440511108001 一.申请条件: 1、劳动者到中小微企业、个体工商户、社会组织等就业,或到乡镇(街道)、村居社会管理和公共服务岗位就业…...

高压放大器在超声导波钢轨传播中的应用

实验名称:高压放大器在超声导波钢轨传播中的应用研究方向:无损检测测试目的:超声导波具有传播距离远、检测距离长的特点,在钢轨无损检测领域受到越来越多的关注。本文使用有限元仿真方法和现场实验方法,对钢轨各模态超…...

Java字符串常见拼接方式

目录 最常见的方式 StringBuilder.append()和StringBuffer.append() String类下的cocat()方法 String类下的join()方法 StringUtils.join 项目中使用 不建议在 for 循环中使用 “” 进行字符串拼接 通过字符串连接,可以将两个或多个字符串、字符、整数和浮点…...

商城业务:购物车

人生在世如身处荆棘之中,心不动,人不妄动,不动则不伤;如心动则人妄动,伤其身痛其骨,于是体会到世间诸般痛苦。 1、购物车需求 1)、需求描述: - 用户可以在登录状态下将商品添加到购…...

计算机网络学习笔记(一)

网络是由若干接点和连接这些结点的链路组成。 多个网络通过路由器互联起来构成覆盖范围更大的互联网。 普通用户通过ISP接入因特网。 基于ISP的三层结构因特网 相隔较远的两台主机间通信可能需要经过多个ISP。 有电路交换,报文交换,分组交换三种交换方…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

大话软工笔记—需求分析概述

需求分析,就是要对需求调研收集到的资料信息逐个地进行拆分、研究,从大量的不确定“需求”中确定出哪些需求最终要转换为确定的“功能需求”。 需求分析的作用非常重要,后续设计的依据主要来自于需求分析的成果,包括: 项目的目的…...

DAY 47

三、通道注意力 3.1 通道注意力的定义 # 新增:通道注意力模块(SE模块) class ChannelAttention(nn.Module):"""通道注意力模块(Squeeze-and-Excitation)"""def __init__(self, in_channels, reduction_rat…...

服务器硬防的应用场景都有哪些?

服务器硬防是指一种通过硬件设备层面的安全措施来防御服务器系统受到网络攻击的方式,避免服务器受到各种恶意攻击和网络威胁,那么,服务器硬防通常都会应用在哪些场景当中呢? 硬防服务器中一般会配备入侵检测系统和预防系统&#x…...

srs linux

下载编译运行 git clone https:///ossrs/srs.git ./configure --h265on make 编译完成后即可启动SRS # 启动 ./objs/srs -c conf/srs.conf # 查看日志 tail -n 30 -f ./objs/srs.log 开放端口 默认RTMP接收推流端口是1935,SRS管理页面端口是8080,可…...

【决胜公务员考试】求职OMG——见面课测验1

2025最新版!!!6.8截至答题,大家注意呀! 博主码字不易点个关注吧,祝期末顺利~~ 1.单选题(2分) 下列说法错误的是:( B ) A.选调生属于公务员系统 B.公务员属于事业编 C.选调生有基层锻炼的要求 D…...

三体问题详解

从物理学角度,三体问题之所以不稳定,是因为三个天体在万有引力作用下相互作用,形成一个非线性耦合系统。我们可以从牛顿经典力学出发,列出具体的运动方程,并说明为何这个系统本质上是混沌的,无法得到一般解…...

全面解析各类VPN技术:GRE、IPsec、L2TP、SSL与MPLS VPN对比

目录 引言 VPN技术概述 GRE VPN 3.1 GRE封装结构 3.2 GRE的应用场景 GRE over IPsec 4.1 GRE over IPsec封装结构 4.2 为什么使用GRE over IPsec? IPsec VPN 5.1 IPsec传输模式(Transport Mode) 5.2 IPsec隧道模式(Tunne…...

tree 树组件大数据卡顿问题优化

问题背景 项目中有用到树组件用来做文件目录,但是由于这个树组件的节点越来越多,导致页面在滚动这个树组件的时候浏览器就很容易卡死。这种问题基本上都是因为dom节点太多,导致的浏览器卡顿,这里很明显就需要用到虚拟列表的技术&…...

人工智能--安全大模型训练计划:基于Fine-tuning + LLM Agent

安全大模型训练计划:基于Fine-tuning LLM Agent 1. 构建高质量安全数据集 目标:为安全大模型创建高质量、去偏、符合伦理的训练数据集,涵盖安全相关任务(如有害内容检测、隐私保护、道德推理等)。 1.1 数据收集 描…...