【软考高级】2022年系统分析师综合知识

1.( )是从系统的应用领域而不是从系统用户的特定需要中得出的,它们可以是新的功能性需求,或者是对已有功能性需求的约束,或者是陈述特定的计算必须遵守的要求。

A.功能性需求 B. 用户需求 C.产品需求 D.领域需求

2.对于安全关键系统,需要额外的安全保证、软件验证以及系统分析过程。( )是检查系统是否安全运行的一组活动,包含在软件开发过程的所有阶段中,记录了所进行的分析以及负责分析的相关人员。

A.软件测试 B. 安全保证 C.软件验证 D.系统分析

3.模型驱动的体系结构是一种关注模型的软件设计和实现方法,使用了UML模型的子集描述系统,创建不同抽象层次上的模型,其中不包括( )。

A.计算无关模型 B.计算相关模型 C.平台无关模型 D.平台相关模型

4.敏捷软件开发方法是一种增量式开发方法,它将( )视为软件过程的中心活动,将其他开发活动融入其中。

A.可行性分析 B.需求分析和设计 C.设计和实现 D.实现和测试

5.UML中的( )主要用于参与者与系统中对象之间的交互,以及这些对象之间交互的建模。

A.顺序图 B.活动图 C.用例图 D.状态图

6.TCP/IP的四层模型中,每一层都提供了安全协议,下列属于网络层安全协议的是( )。

A. HTTPS B. SSH C. IPSec D. Socks

7.( )不属于基于生物特征的认证技术。

A.指纹识别 B.人脸识别 C.口令 D.虹膜识别

8.( )属于公钥加密算法。

A. AES B. RSA C. MD5 D. DES

9.确保计算机系统机密性的方法不包括( )。

A.加密 B.认证 C.授权 D.备份

10.以下商标注册申请,经审查,不能获准注册的是( )。

A.青铜 B.华山 C.湖北 D.麒麟

11.下列关于计算机软件著作权的叙述,错误的是( )。

A.为了学习和研究软件内涵的设计思想和原理,通过安装、传输或存储软件等方式使用软件,

可以不经软件著作权人许可,不向其支付报酬

B.软件著作权属于自然人的,该自然人死亡后,在软件著作权的保护期内,软件著作权的继

承人可以继承各项软件著作权

C.软件著作权人可以许可他人行使其软件著作权,并有权获得报酬

D.软件著作权人可以全部或部分转让其软件著作权,并有权获得报酬

12.郭一在单位运营管理部工作,负责经营报表和统计分析,为便于及时、准确完成报表,郭一利用自身软件开发基础,在下班后的业余时间与家人共同开发了一个统计软件。以下说法中,正确的是( )。

A.该软件没有商业用途,没有著作权的问题

B.郭一在开发软件的过程中,没有利用企业的物质技术条件,该软件的著作权属于郭一

C.按照软件著作权归属的一般原则,该软件的著作权归属于郭一

D.该软件的著作权属于企业,因其是郭一为完成本职工作而产生的结果

13.韩国甲公司生产的平板电脑在其本国享有“Upad"注册商标专用权,但未在中国申请注册。中国乙公司生产的平板电脑也使用“Upad”商标,并享有中国注册商标专用权,但未在韩国申请注册。甲公司与乙公司生产的平板电脑都在中国市场上销售,此情形下,依据中国商标法,( )。

A.甲公司侵犯了乙公司的商标权 B.甲公司未侵犯乙公司的商标权

C.乙公司侵犯了甲公司的商标权 D.甲公司与乙公司均未侵犯商标权

14.15.嵌入式系统已被广泛应用到各行各业。嵌入式系统是一个内置于设备中,对设备的各种传感器进行管理与控制的系统。通常,根据系统对时间的敏感程度可将嵌入式系统划分为( )两种,而实时系统又可分为强实时(Hard Real-Time)系统和弱实时(WeakReal-Time)系统;如果从安全性要求看,嵌入式系统还可分为( )。

A.嵌入式系统和嵌入式实时系统 B.控制系统和业务系统

C.安全攸关系统和非安全攸关系统 D. CPS系统和非CPS系统

A.高可靠系统和高安全系统 B.实时系统和强实时系统

C.安全攸关系统和非安全攸关系统楼 D.网络系统和分布式系统

16.嵌入式软件开发方法与传统软件开发方法存在较大差异,( )的说法对嵌入式软件开发而言是错误的。

A.嵌入式软件开发的结果通常需要固化在目标系统的存储器或处理器内部存储器资源中

B.嵌入式软件的开发一般需要专门的开发工具,目标系统和测试设备

C.嵌入式软件对安全性和可靠性的要求较高

D.嵌入式软件开发不用考虑代码的规模

17.由于处理器芯片在不同领域应用时,需要考虑对环境的适应性。通常,我们把芯片分为民用级、工业级和军用级。( )分别是民用级、工业级和军用级芯片的标准工作温度范围。

A: -10℃ ~+70℃ 、-40℃~+80℃ 、-50℃~+150℃

B. 0℃~+70℃ 、-30℃~+85℃ 、-60℃~+150℃

C. 0℃~+70℃ 、-40℃~+85℃ 、-55℃~+150℃

D. -0℃~+60℃、-40℃~+90℃ 、-55℃~+150℃

18.嵌入式实时系统存在许多调度算法。如果调度程序根据任务的紧急程度确定该任务的优先级,任务紧急程度高,被赋予的优先级就高,可被优先执行。这种调度算法称之为( )。

A.最早截止时间优先(Earliest Deadline First, EDF)算法

B.最低松弛度优先(Least Laxity First, LLF算法

C.单调速率调度(Rate Monotonic Scheduling, RMS)算法

D.抢占式优先级调度(Preemptive Priority Scheduling, PPS)算法

19.企业信息化工程是将( )相结合,改善企业的经营、管理、产品开发和生产等各个环节,提高生产效率、产品质量和企业的创新能力,从而实现产品设计制造和企业管理的信息化、生产过程的智能化、制造装备的数控化以及咨询服务的网络化,全面提高我国企业的竞争力。

A.信息技术、自动化技术、现代管理技术、制造技术

B.信息技术、自动化技术、现代管理技术、建模技术

C.信息技术、测试技术、现代管理技术、制造技术

D.需求分析技术、建模技术、测试技术、现代管理技术

20.数据中台依据企业特有的业务模式和组织架构,通过有形的产品和实施方法论支撑,构建了一套持续不断将数据变成资产并服务于业务的机制。数据中台需要具备的4个核心能力为( ),让企业员工、客户、伙伴能够方便地应用数据。

A.数据汇聚整合、数据清洗、数据加密、数据建模

B.数据汇聚整合、数据清洗、数据加密、数据分发

C.数据汇聚整合、数据提纯加工、数据服务可视化、数据价值变现

D.数据清洗、数据加密、数据解密、数据建模

21.云计算可以按需提供弹性资源,它的体系结构由5部分组成。其中,( )为用户提供对资源层的各项云计算服务的封装,帮助用户构建所需的应用。

A.应用层 B.平台层 C.用户访问层 D.管理层

22.相比传统SOA的服务实现方式,微服务更具有灵活性、可实施性以及可扩展性,其强调的是一种( )的软件架构模式。

A.联合测试、独立部署、独立运行 B.联合测试、独立部署、集中运行

C.独立测试、独立部署、独立运行 D.独立测试、独立部署、集中运行

23.TOGAF 框架是一个多视图的体系结构,它由企业的业务架构、信息架构、应用架构和技术架构共同构成。企业信息架构是将企业业务实体抽象成为信息对象,将企业的业务运作模式抽象为信息对象的属性和方法,建立面向对象的企业信息模型。企业信息架构实现了从 ( )。

①业务模式向信息模型的转变 ②业务需求向信息功能的映射

③企业基础数据向企业信息的抽象 ④业务逻辑向功能逻辑的演化

A.①②③ B.①②④ C.①③④ D.②③④

24.25.智能制造系统架构从生命周期、系统层级和智能特征3个维度对智能制造所涉及的活动、装备、特征等内容进行描述,主要用于明确智能制造的( ), 指导国家智能制造标准体系建设。其中,系统层级是对与企业生产活动相关的组织结构的层级划分,包括( )。

A.标准化需求、业务和对象 B.标准化需求、对象和范围

C.标准化需求、业务和流程 D.标准化需求、流程和范围

A.设备层、单元层、车间层、企业层和应用层

B.设备层、单元层、传输层、企业层和应用层

C.设备层、单元层、传输层、企业层和协同层

D.设备层、单元层、车间层、企业层和协同层

26.基于模型的系统工程作为一种( ), 为了应对基于文档的传统系统工程工作模式在复杂产品和系统研发时面临的挑战,以逻辑连贯一致的多视角系统模型为桥梁和框架,实现跨领域模型的可追踪、可验证和动态关联,驱动人工系统生存周期内各阶段和各层级内的系统工程过程和活动,使其可管理、可复现、可重用,进而打破专业壁垒,破解设计和工艺、研发和制造、研制和使用维护的分离,极大地提高沟通协同效率,实现以模型驱动的方法来采集、捕获和提炼数据、信息和知识。

A.形式化的建模方法学 B.非形式化的建模方法学

C.结构化建模方法学 D.面向对象建模方法学

27. ISO 9000定义业务过程(Busines Process)为一组将输入转化为输出的相互关联或相互作用的活动。该过程包括6个基本要素,分别是( )、活动、活动的相互作用、输出结果、用户和价值。

A.输入资源 B.需求说明 C.活动环境 D. 活动前提

28.工作流管理系统(Workflow Management System,WFMS)通过软件定义、创建工作流并管理其执行。其中,监控和管理进度完成情况和数据所处状态、工作分配与均衡情况等执行中的业务,体现着工作流管理系统( )的基本功能。

A.工作流执行 B.业务过程的设计和实现

C.业务过程管理和分析 D.对工作流进行建模

29.30.工作流参考模型 (Workflow Reference Model, WRM)包含6个基本模块,分别是( )、 工作流引擎、流程定义工具、( )、调用应用和管理监控工具。

A.工作流执行服务 B.流程服务引擎 C.服务标准引擎 D.流程设计工具

A.客户端应用 B.服务端应用 C.部署端应用 D.网络端应用

31.32.在面向对象方法中,一个子类有多个父类,可以从多个父类中继承特性,这种继承称为( )。对于两个类A和B,如果A是B的子类,则B是A的( )。

A.多重继承 B.单一维承 C.多例继承 D.单例继承

A.聚合 B.泛化 C.聚类 D.耦合

33.34.结构化设计(Structured Design, SD)是一种面向数据流的方法,可进一步细分为( )两个阶段,它根据( )和系统结构准则,将DFD转换为系统结构图,用系统结构图来建立系统的物理模型,描述系统分层次的模块结构,以及模块之间的通信与控制关系。

A.概要设计和详细设计 B.数据库设计和架构设计

C.概要设计和架构设计 D.模块设计和数据设计

A.模块耦合性原则 B.模块独立性原则 C.自顶向下原则 D.自底向上原则

35.信息化规划与企业战略规划总是互相影响、互相促进的。当财务部门提出财务电算化的

需求.生产部门提出库房管理的需求时,IT 部门根据不同部门的需求分别独立实施,以此形

成一个完全基于企业组织与业务流程的信息系统结构,其中各个信息系统分别对应于特定部

门或特定业务流程。这表明( )。

A.企业处在信息化的初级阶段

B.企业处在信息化的中级阶段

C.企业处在信息化的高级阶段

D.企业处在信息化的完成阶段

29

36.37在企业信息化中。( )的主要方法有业务与 IT整合和企业染构构建。下面关于上述两

种方法的说法中,不正确的是( )。

A.信息架构继承

B.企业战略与信息化战略集成

C.信息化规划与业务整合

D.信息化规划与企业战略规划

A.业务与IT整合和企业IT架构两种方法不存在任何领域的重叠

B.业务与T整合是一种以业务为导向的、全面的IT管理咨询实施方法论

C.企业架构帮助企业制订T.战略°并对其投资决策进行指导

D.企业IT架构适用于现有信息系统和IT基础架构不-致、不兼容和缺乏统-的整体管理的

企业

38.39.在软件逆向工程的相关概念中, ( )是指借助工具从已有 程序中抽象出有关数据设计、

总体结构设计和过程设计等方面的信息: ( )指不仅从现有 系统中恢复设计信息,而且使用

该信息去改变或重构现有系统,以改善其整体质量。

A.设计恢复

B.正向工程

C.设计重构

D.重构

A.再I程

B.需求工程

C.正向工程

D.逆向工程

40.在数据库设计的需求分析、概念结构设计、逻辑结构设计和物理结构设计的四个阶段中,基本E-R图是( )。

A.需求分析阶段形成的文档,并作为概念结构设计阶段的设计依据

B.逻辑结构设计阶段形成的文档,并作为概念结构设计阶段的设计依据

C.概念结构设计阶段形成的文档,并作为逻辑结构设计阶段的设计依据

D.概念结构设计阶段形成的文档,并作为物理设计阶段的设计依据

41.某高校信息系统采用分布式数据库系统,该系统中“当某一场地故障时, 系统可以使用其它场地上的副本而不至于使整个系统瘫痪"和“数据在不同场地上的存储”分别称为分布式数据库的( )。

A.共享性和分布性 B.自治性和分布性 C.自治性和可用性 D.可用性和分布性

42.给定关系R(A,B,C,D,E) 和关系S(D,E,F,G),对其进行自然连接运算R ▷◁S后其结果集的属性列为( )。

A. R.A, R.B, R.C, R.D, R.E, S.D, S.E B. R.A, R.B, R.C, R.D, R.E, S.F, S.G

C. R.A, R.B, R.C, R.D, R.E, S.E, S.F D. R.A, R.B, RC, R.D, R.E, S.D, S.E, S.F, S.G

43.44.给定关系模式R(U,F),U={A1,A2,A3,A4}, F={A1→A2A3, A2,A3→A4},那么在关系R中( )。以下说法错误的是( )。

A. 有1个候选关键字A1 B.有1个候选关键字A2A3

C. 有2个候选关键字A2和A3 D.有2个候选关键字A1和A2A3

A.根据F中"A1→A2A3”,可以得出“A1→A2“

B.根据F中“A1→A2A3”,可以得出“A1→A3"

C.根据F中“A2A3→A4”,可以得出“A2→A4, A3→A4"

D.根据F中“A1→A2A3,A2A3→A4” ,可以得出“A1→A4"

45.在数据库的安全机制中。通过提供( )共第三方开发人员调 用进行数据更新,从而保证数据库的关系模式不被第三方所获取。

A.索引 B.视图 C.触发器 D.存储过程

46.某系统中有5个并发进程竞争资源R,假设每个进程都需要3个R,那么最少需要有( )个R,才能保证系统不会发生死锁。

A 10 B.11 C 12 D 13

47.某文件管理系统在磁盘上建立了位示图(bitmap) 记录磁盘的使用情况。若磁盘上物理

快的编号依次: 0、1. 2、..系统中的字长为32位,宇的编号依次为:0、 1. 2;字中的

-位对应文件存储器上的一个物理块,取值0表示该物理块空闲,取值1表示该物理块占

用,如下图所示:

假设操作系统将256 号物理块分配给某文件,那么该物理块的使用情况在位示图中编号为

( )的字中描述;系统应该将( )。

A.5

B.6

C.7

D.8

A该字的位号32的位置"1"

B.该字的位号0的位置"1”.g80

C.该字的位号32的位置"0"

D.该字的位号0的位置°" 29”

49-51.进程P1. P2、P3、P4、P5 和P6的前趋图如"下所示:

若用PV操作控制进程P1、P2、 P3、 P4、 P5和P6并发执行的过程,则需要设置" 7个信号

A. P(S1)和V(S2) V(S3) B.V(S1)和P(S2) V(S3) C. PR(S1)和P(S2) V(S3) D.V(S1)和V(S2 )V(S3)

A. V(S4)和P(S3) P(S4) B. P(S4)和P(S3) P(S4) C. P(S3)和V(S4)V(S5) D. V(S4)V(S5)和P(S3)P(S4)

A. P(S6)和V(S7) B.V(S6)和P(S6) C.V(S7)和P(S7) D. V(S6)和V(S7)

52.各种线性规划模型都可以将其标准化。线性规划模型标准形式的特点不包括( )。

A.目标函数达到最大化(或最小化) B.约束条件都是线性等式

C.约束条件中的常数系数均为非负 D.所有的决策变量均为非负

53.54.某项目有8个作业A~H,每个作业的紧前作业、所需天数和所需人数见下表。由于整个项目团队总共只有10人,各个作业都必须连续进行,中途不能停止,因此需要适当安排施工方案,使该项目能尽快在( )内完工。在该方案中,作业A应安排在( )内进行。

| A | B | C | D | E | F | G | H |

| -- | -- | -- | -- | B | C | DF | EG |

| 5 | 2 | 2 | 2 | 3 | 2 | 3 | 4 |

| 6 | 2 | 6 | 4 | 6 | 7 | 2 | 1 |

A.10天 B.11天 C.12天 D.13天

A.第1~5天 B.第3~7天 C.第5~9天 D.第8~12天

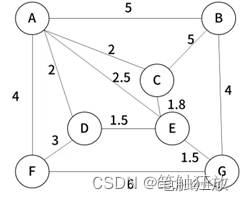

55.56.某乡有7个小山村A~G,村与村之间有小路可加宽修建公路的路线如下图所示(路边的数字表示路长的公里数)。为实现村村通公路,修建公路总长至少( )公里,若在( )村新建一所中学,则可以使人们从离它最远的村到该校所走的优化路线最短。

A. 13.8 B. 14.3 C. 14.8 D. 15.3

A. A B. C C. D D. E

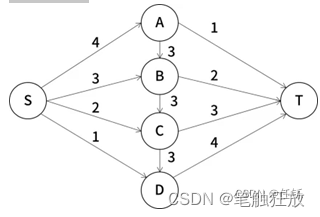

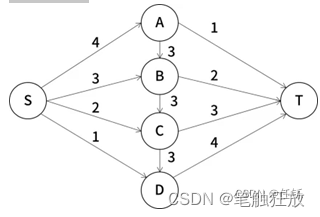

57.某地天然气输送管线网络图如下,每段管线旁边数字表示输气能力(单位:万立方米/小时)。根据该图,从源S到目的地T的最大输气能力为( )万立方米/小时。

A. 4 B.8 C.9 D.10

58.根据历史数据和理论推导可知,某应用中,随机变量S的分布密度函数为f(x)=3x2, (0<x<1)。 这意味着,当△x充分小时,随机变量S落在区间(x, x+△x)内的概率约等于f(x)△x。为此,开发该应用的仿真系统时,可用( )来模拟该随机变量,其中,r1. r2. r3...为计算机逐个产生的、均匀分布在(0, 1)区间内的互相独立的伪随机数。

A. max(r1,r2,r3) B. min(r1,r2,r3) C. r1*r2*r3 D. (r1+r2+r3)/3

59.60.计算机系统性能评估中,( )通常采用加法指令的运算速度来衡量计算机的速度。( )首先计算出处理部件每个计算单元的有效计算率,再按不同字长加以调整,得出该计算单元的理论性能,所有组成该处理部件的计算单元的理论性能之和即为最终的计算机性能。

A.指令执行速度法 B.等效指令速度法 C.综合理论性能法 D.基准程序法

A.指令执行速度法 B.等效指令速度法 C.综合理论性能法 D.基准程序法

61.62.信息系统的安全是个复杂的综合体,涉及系统的方方面面,其中( )是指保护计算机设备、设施和其他媒体免遭地震、水灾、火灾、有害气体和其他环境事故(例如,电磁辐射等)破坏的措施和过程。( )是计算机信息系统安全的重要环节,其实质是保证系统的正常运行,不因偶然的或恶意的侵扰而遭到破坏,使系统可靠、连续地运行,服务不被中断。

A.信息安全 B.人员安全 C.运行安全 D.实体安全

A.信息安全 B.人员安全 C.运行安全 D.实体安全

63.64.遗留系统(Legacy System)是指任何基本上不能进行修改和演化以满足新的业务需求变化的信息系统。针对遗留系统的再利用问题,通常从技术水平和业务价值两个维度进行考查,对于高水平、低价值的遗留系统,通常采用( )策略;对于高水平、高价值的遗留系统,通常采用( )策略。

A.淘汰 B.继承 C.改造 D.集成

A.淘汰 B.继承 C.改造 D.集成

65.下列协议中,可以用于文件安全传输的是( )。

A. FTP B.SFTP C.TFTP D.ICMP

66. DNS 协议的功能是( )。

A.将域名解析为IP地址 B.将MAC地址解析为IP地址

C.将IP地址解析为MAC地址 D.将主机名解析为IP地址

67.下列不属于电子邮件收发协议的是( )。

A. SMTP B. POP C. IMAP D. FTP

68.某信息系统不断受到SQL注入攻击,应部署( )进行安全防护,实时阻断攻击行为。

A.防火墙 B.WEB 防火墙 C.入侵检测系统 D.堡垒机

69.IP地址10.10.33.66/16的网络地址是( )。

A.10.10.0.0 B. 10.0.0.0 C. 10.10.33.0 D.10.10.33.1

70.IP报文首部不包含( )。

A.版本号 B.源/目的MAC C.生存时间 D.源/目的IP

71~75.Requirements validation is the process of checking that requirements actually define the system that the customer really wants. It overlaps with analysis as it is concerned with finding problems with the requirements. Requirements validation is important because errors in a requirements document can lead to extensive rework costs when these problems are discovered during development or after the system is in service. The cost of fixing a requirements problem by making a system change is usually much greater than repairing design or coding errors. The reason for this is that a change to the requirements usually means that the system design and implementation must also be changed. Furthermore, the system must then be re-tested.

During the requirements validation process, different types of checks should be carried out on the requirements in the requirements document. These checks include:

1.( 71 ): A user may think that a system is needed to perform certain function. However, further thought and analysis may identify additional or different functions that are required. Systems have diverse stakeholders with different needs and any set of requirements is inevitably a compromise across the stakeholder community.

2.( 72 ): Requirements in the document should not conflict. That is, there should not be contradictory constraints or different descriptions of the same system function.

3.( 73 ): The requirements document should include requirements that define all functions and the constraints intended by the system user.

4. Realism checks: Using knowledge of existing technology, the requirements should be checked to ensure that they can actually be implemented. These checks should also take account of the( 74 )for the system development.

5. Verifiability: To reduce the potential for dispute between customer and contractor, system requirements should always be written so that they are verifiable. This means that you should be able to write a set of tests that can demonstrate that the delivered system meets each specified ( 75 ).

A. Security checks B. Validity checks C. Consistency checks D. Completeness checks

A. Security checks B. Safety checks C. Consistency checks D. Usability checks

A. Consistency checks B. Usability checks C. Operational checks D. Completeness checks

A. tools B. tests C. models D. budget and schedule

A. requirement B. model C. design D. implementation

答案:

1.D

2.B

3.B

4.D

5.A

6.C

7.C

8.B

9.D

10.C

11.B

12.D

13.A

14.15.AC

16.D

17.C

18.D

19.A

20.C

21.B

22.C

23.A

24.25.BD

26.A

27.A

28.C

29.30.AA

31.32.AB

33.34.AB

35.A

36.37.BA

38.39.AC

40.C

41.D

42.B

43.44.AC

45.D

46.B

47.48.DB

49~51.ADC

52.C

53.54.CD

55.56.AD

57.C

58.A

59.60.AC

61.62.DC

63.64.DC

65.B

66.A

67.D

68.B

69.A

70.B

71~75.BCDCA

相关文章:

【软考高级】2022年系统分析师综合知识

1.( )是从系统的应用领域而不是从系统用户的特定需要中得出的,它们可以是新的功能性需求,或者是对已有功能性需求的约束,或者是陈述特定的计算必须遵守的要求。 A.功能性需求 B. 用户需求 C.产品需求 D.领域需求 2.对于安全关键系…...

关于AI未来的思考和应用场景

关于AI未来的思考和应用场景 AI(人工智能)是当今最热门的技术领域之一,它已经在多个领域产生了深远的影响,如医疗、金融、制造业等。未来,AI将继续发展,并在更多领域产生重要的影响。 AI的未来发展方向有…...

智慧城市规划数字化管理:数字孪生技术的创新应用

随着智能城市的不断发展,数字孪生技术也开始在智慧城市的建设中得到了广泛应用。数字孪生作为一种数字化的复制技术,它可以模拟真实世界中的实体和过程。 在城市规划方面,数字孪生可以帮助城市规划师更加直观地了解城市的整体规划和发展趋势&…...

开心档之C++ 指针

C 指针 学习 C 的指针既简单又有趣。通过指针,可以简化一些 C 编程任务的执行,还有一些任务,如动态内存分配,没有指针是无法执行的。所以,想要成为一名优秀的 C 程序员,学习指针是很有必要的。 正如您所知…...

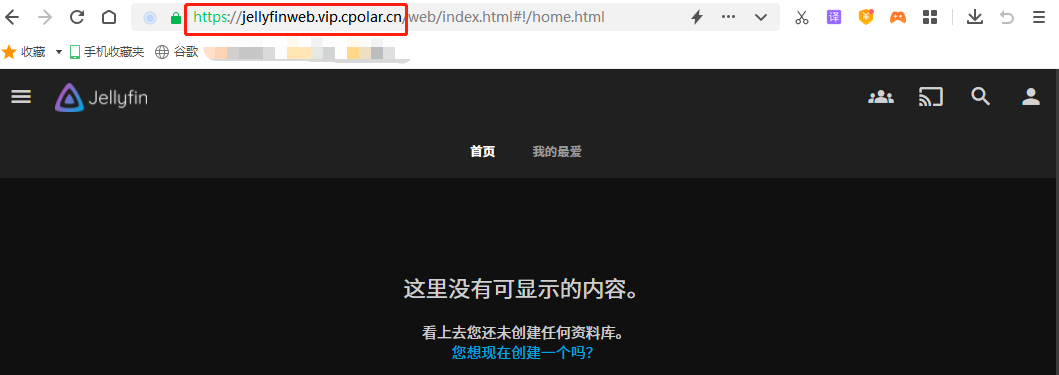

零基础搭建私人影音媒体平台【远程访问Jellyfin播放器】

文章目录 1. 前言2. Jellyfin服务网站搭建2.1. Jellyfin下载和安装2.2. Jellyfin网页测试 3.本地网页发布3.1 cpolar的安装和注册3.2 Cpolar云端设置3.3 Cpolar本地设置 4.公网访问测试5. 结语 转载自内网穿透工具的文章:零基础搭建私人影音媒体平台【远程访问Jelly…...

Abstract Expressionist

古董地图画集 10大最有名的抽象艺术家 抽象表现主义是现代许多不同艺术思想和表达流派中最奇特的艺术运动之一。这场运动开始从社会变革中涌现出来,恰逢第二次世界大战的最后几周和几个月。 这一次,来自世界各地的人们开始欢迎在经历了多年有史以来最致…...

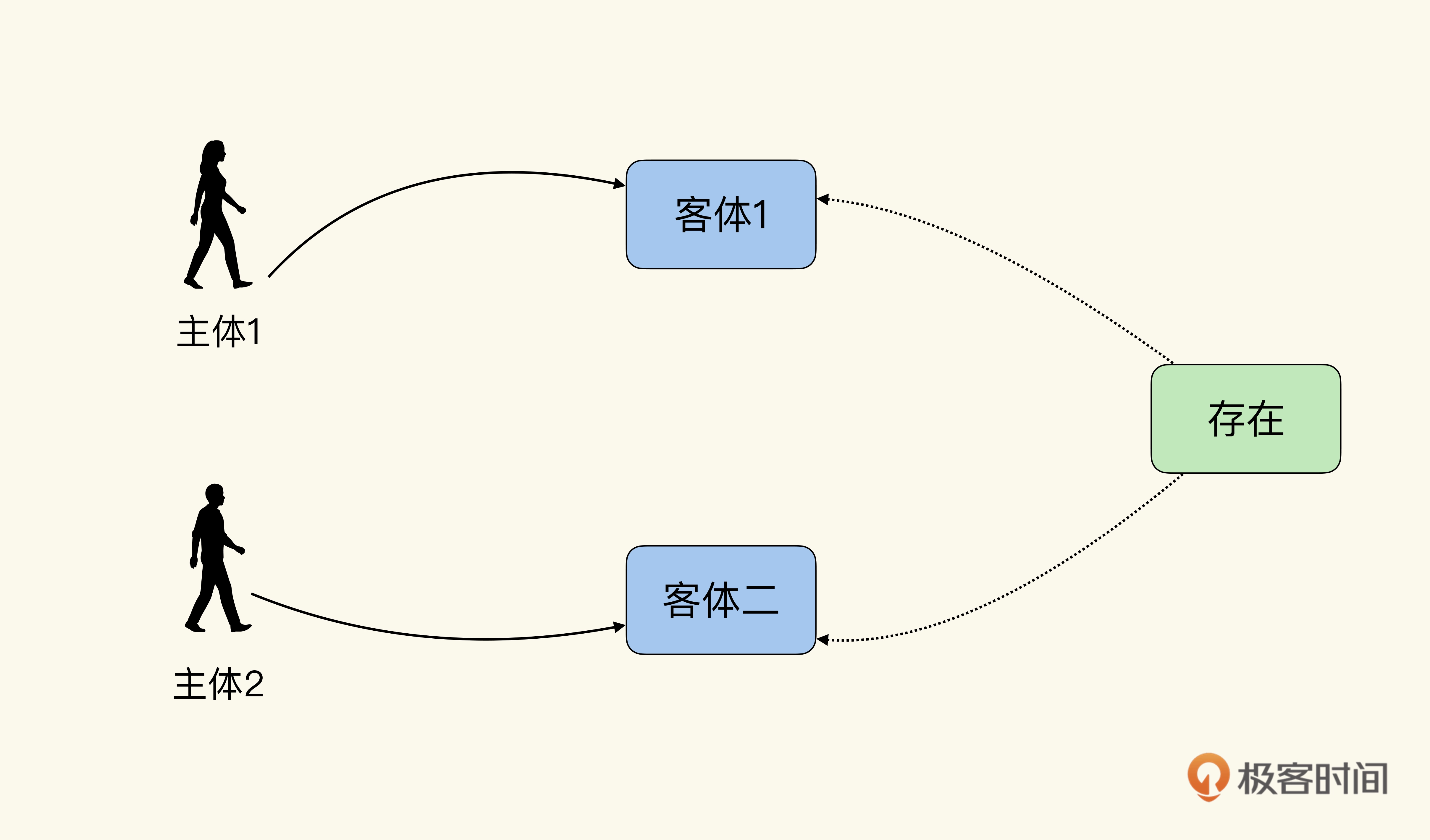

【郭东白架构课 模块二:创造价值】24|节点四:如何减少语义上的分歧?

你好,我是郭东白。上节课我们通过一个篇幅比较长的电商案例,详细展示了为什么在架构活动中会出现语义分歧。同时也描述了,架构师在统一语义这个环节中所要创造的真正价值是什么。即,看到不同角色之间语境的差异,然后通…...

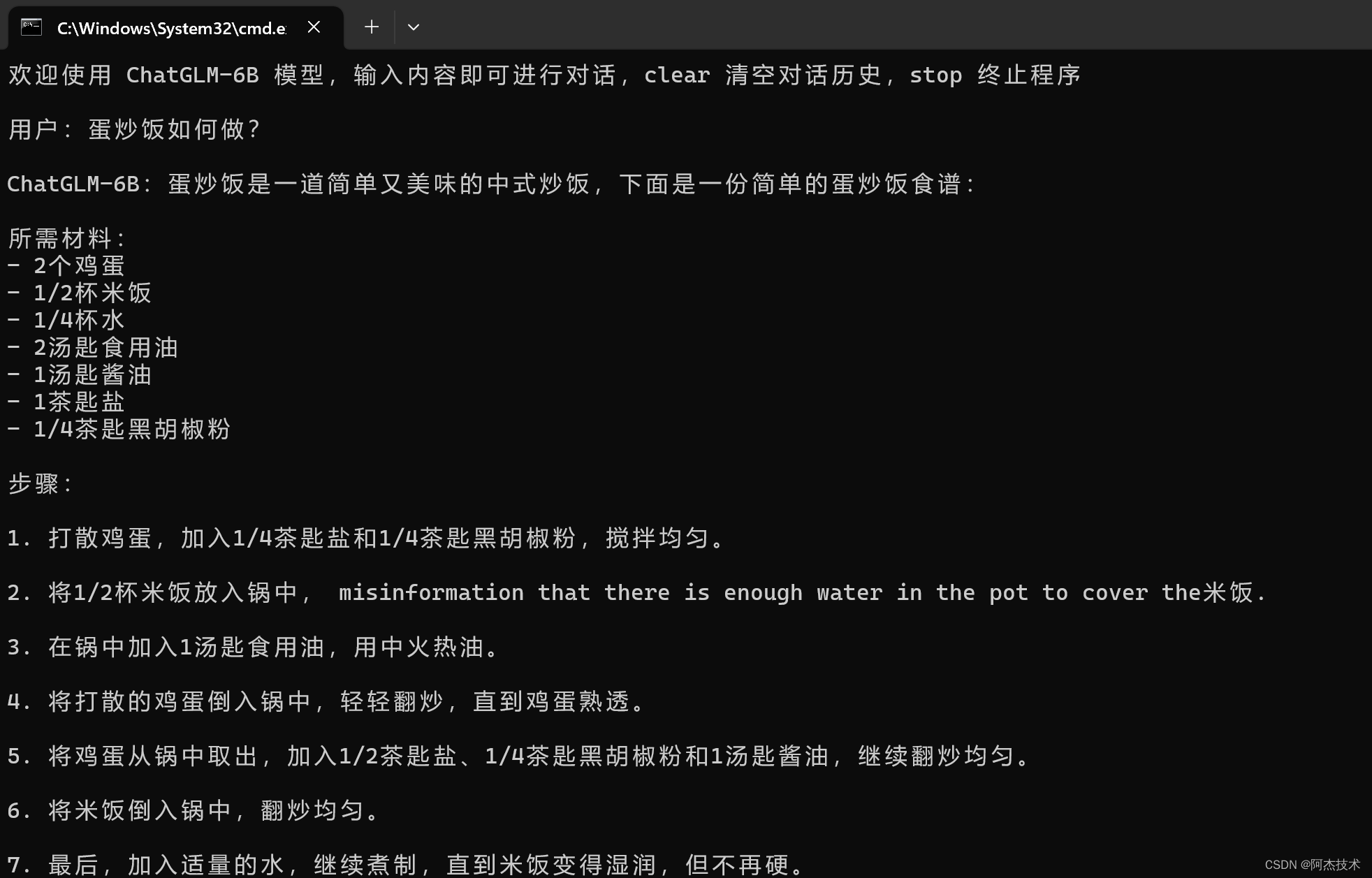

windows下免费本地部署类ChatGpt的国产ChatGLM-6B

ChatGLM-6B 是一个开源的、支持中英双语的对话语言模型,基于 General Language Model (GLM) 架构,具有 62 亿参数。结合模型量化技术,用户可以在消费级的显卡上进行本地部署(INT4 量化级别下最低只需 6GB 显存)。 Chat…...

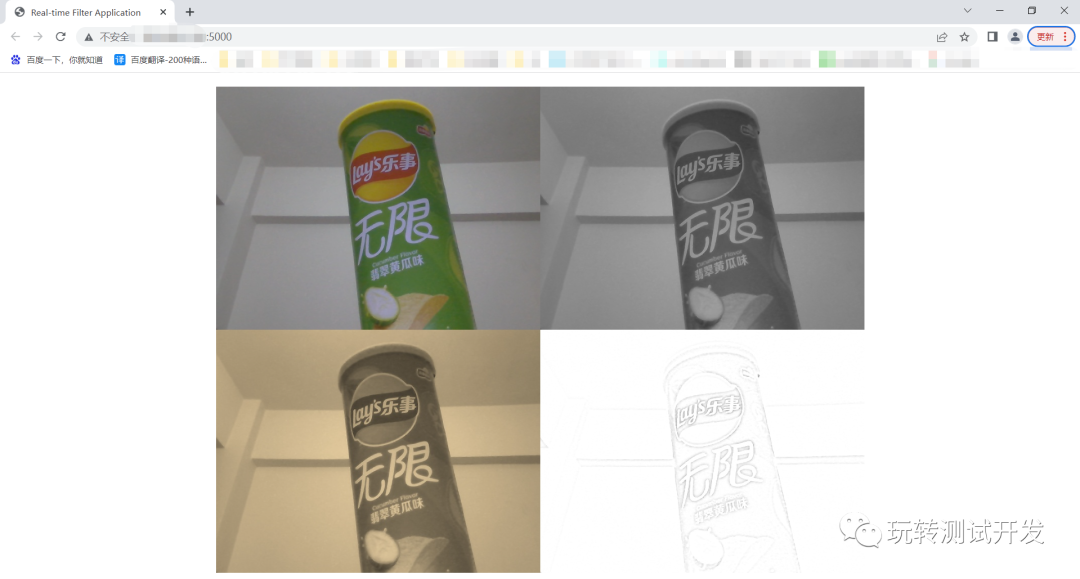

flask+opencv+实时滤镜(原图、黑白、怀旧、素描)

简介:滤镜,主要是用来实现图像的各种特殊效果。图像滤镜用于改变图像的视觉效果,使其具有特定的风格。下面是这三种滤镜的详细说明: 1、黑白(Grayscale):黑白滤镜将彩色图像转换为灰度图像&…...

计算机算法类SCI,数据库稳定检索19年)

【SCI征稿】极速送审,中科院2区(TOP)计算机算法类SCI,数据库稳定检索19年

算法类: 检索年份:数据库稳定检索19年 自引率:14.50% 国人占比:22.78% 期刊简介:IF:8.0-9.0,JCR1区,中科院2区(TOP) 检索情况:SCI&EI 双…...

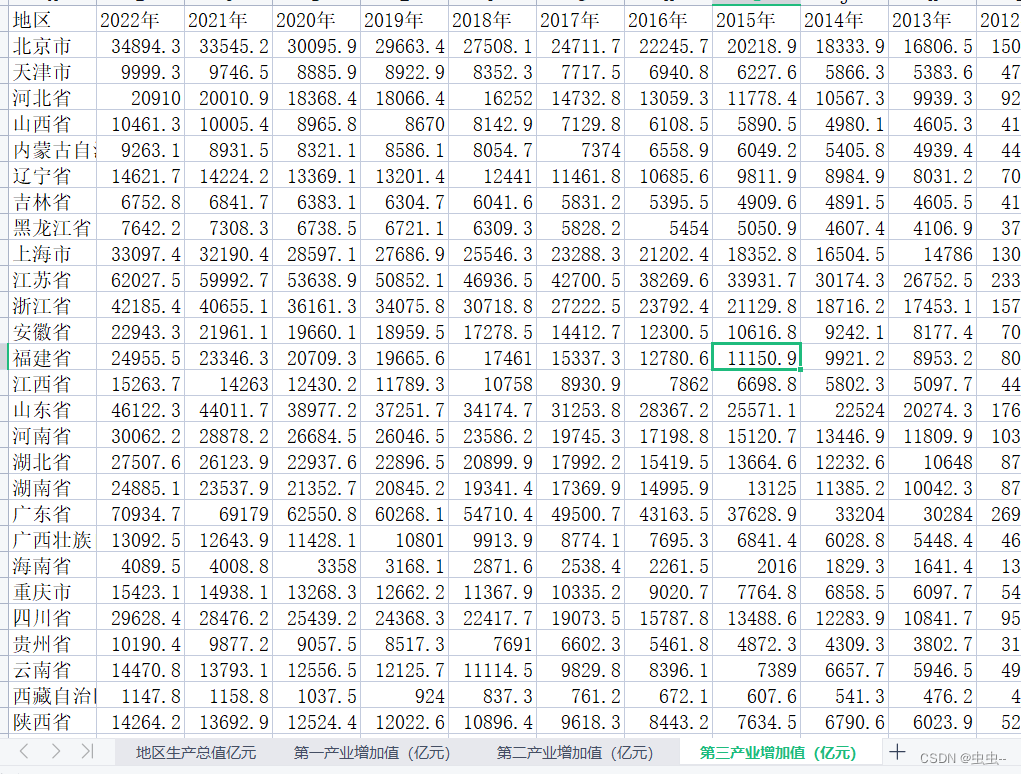

1992-2022年31省GDP、第一产业增加值、第二产业增加值 第三产业增加值

1992-2022年31省GDP、第一产业增加值、第二产业增加值 第三产业增加值 1、时间:1992-2022年 2、范围:包括31省 3、指标:省GDP、省第一产业增加值、省第二产业增加值、省第三产业增加值 4、缺失情况说明:无缺失 5、来源&#…...

100种思维模型之万物系统思维模型-57

前面我们介绍过 “万物联系思维模型” ,即万物之间存有各种各样的联系,在解决问题时要看到事物之间的连接,并找到关键的连接,继而快速的解决问题。 01 何谓万物系统思维模型 一、万物系统思维 人的思维习惯, 一…...

)

Java 中的包装类是什么?如何使用包装类来操作基本数据类型(二十二)

Java 中的包装类是一种特殊的类,用来将基本数据类型(如 int、double、char 等)包装成对象。包装类的作用是可以让基本数据类型具有对象的特性,比如可以作为参数传递给泛型类或方法,可以调用对象的方法,可以…...

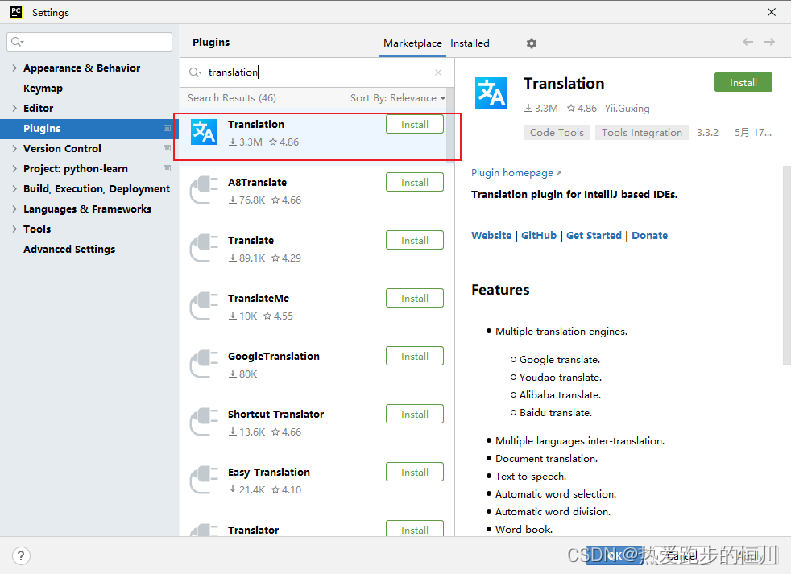

【Python入门】Pycharm的使用指南

前言 📕作者简介:热爱跑步的恒川,致力于C/C、Java、Python等多编程语言,热爱跑步,喜爱音乐的一位博主。 📗本文收录于Python零基础入门系列,本专栏主要内容为Python基础语法、判断、循环语句、函…...

python搭建HaIcon物联平台!

Python是一种高级编程语言,易于学习和理解。它在各个领域都有着广泛的应用,例如数据科学、机器学习、爬虫等。 在Python的强大功能之外,Python还有着丰富的第三方库和框架,其中之一就是HaIcon。HaIcon是一种基于Python的物联网平台,它提供了完整的解决方案,包括设备管理…...

GUI编程(二)

Swing Swing是GUI(图形用户界面)开发工具包。 早期的AWT(抽象窗口工具包)组件开发的图形用户界面,要依赖本地系统,当把AWT组件开发的应用程序移植到其他平台的系统上运行时,不能保证其外观风格…...

俩小伙一晚上写了个 AI 应用,月入两万??(文末附开发教程)

开发出一款能够与 AI 对话生成和编辑思维导图的工具,听起来似乎只能是一群专业的 AI 背景团队花费大量的时间和精力训练模型,打磨应用才能完成的事情。 但是,两名大学生却在一夜之间完成了,就像炼金术士将庸俗的材料转化成黄金一…...

Python爬虫常用框架

大家都知道python是一门多岗位编程语言,学习python之后可以从事的岗位有很多,python爬虫便在其中,不过很多人对python不是很了解,所以也不知道python爬虫是什么,接下来小编为大家介绍一下。 Python是一门非常适合开发…...

2023亚马逊云科技研究,数字化技能为中国企业和员工带来经济效益

在中国,信息技术在个人、企业和宏观经济层面都推动着重大变革。为了研究这些变化所带来的影响,盖洛普咨询公司(Gallup)和亚马逊云科技开展了关于数字化技能的调研。 研究表明,数字化技能正在为中国企业和在职人员带来巨大的经济价值&#x…...

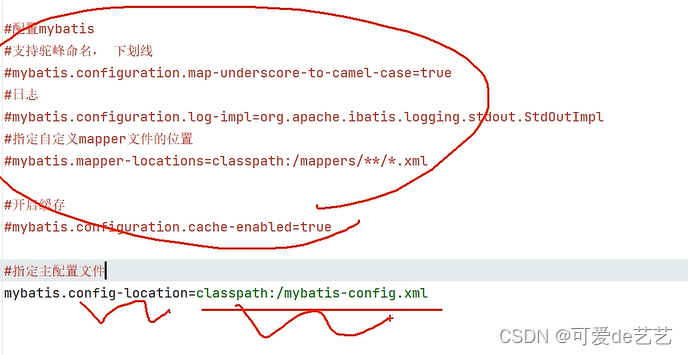

springboot使用mybatis

扫描mapper接口的位置,生成代理对象 在application.properties配置数据源 测试: 在application.properties配置mybaits,支持驼峰命名,下划线 结果映射: Insert语句例子 在application.properties配置日志 更新 总结: 结果复用 ResultMap第二种…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

模型参数、模型存储精度、参数与显存

模型参数量衡量单位 M:百万(Million) B:十亿(Billion) 1 B 1000 M 1B 1000M 1B1000M 参数存储精度 模型参数是固定的,但是一个参数所表示多少字节不一定,需要看这个参数以什么…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

从深圳崛起的“机器之眼”:赴港乐动机器人的万亿赛道赶考路

进入2025年以来,尽管围绕人形机器人、具身智能等机器人赛道的质疑声不断,但全球市场热度依然高涨,入局者持续增加。 以国内市场为例,天眼查专业版数据显示,截至5月底,我国现存在业、存续状态的机器人相关企…...

定时器任务——若依源码分析

分析util包下面的工具类schedule utils: ScheduleUtils 是若依中用于与 Quartz 框架交互的工具类,封装了定时任务的 创建、更新、暂停、删除等核心逻辑。 createScheduleJob createScheduleJob 用于将任务注册到 Quartz,先构建任务的 JobD…...

页面渲染流程与性能优化

页面渲染流程与性能优化详解(完整版) 一、现代浏览器渲染流程(详细说明) 1. 构建DOM树 浏览器接收到HTML文档后,会逐步解析并构建DOM(Document Object Model)树。具体过程如下: (…...

【Web 进阶篇】优雅的接口设计:统一响应、全局异常处理与参数校验

系列回顾: 在上一篇中,我们成功地为应用集成了数据库,并使用 Spring Data JPA 实现了基本的 CRUD API。我们的应用现在能“记忆”数据了!但是,如果你仔细审视那些 API,会发现它们还很“粗糙”:有…...

WordPress插件:AI多语言写作与智能配图、免费AI模型、SEO文章生成

厌倦手动写WordPress文章?AI自动生成,效率提升10倍! 支持多语言、自动配图、定时发布,让内容创作更轻松! AI内容生成 → 不想每天写文章?AI一键生成高质量内容!多语言支持 → 跨境电商必备&am…...

Rust 异步编程

Rust 异步编程 引言 Rust 是一种系统编程语言,以其高性能、安全性以及零成本抽象而著称。在多核处理器成为主流的今天,异步编程成为了一种提高应用性能、优化资源利用的有效手段。本文将深入探讨 Rust 异步编程的核心概念、常用库以及最佳实践。 异步编程基础 什么是异步…...

【HTTP三个基础问题】

面试官您好!HTTP是超文本传输协议,是互联网上客户端和服务器之间传输超文本数据(比如文字、图片、音频、视频等)的核心协议,当前互联网应用最广泛的版本是HTTP1.1,它基于经典的C/S模型,也就是客…...