H3C防火墙单机旁路部署(网关在防火墙)

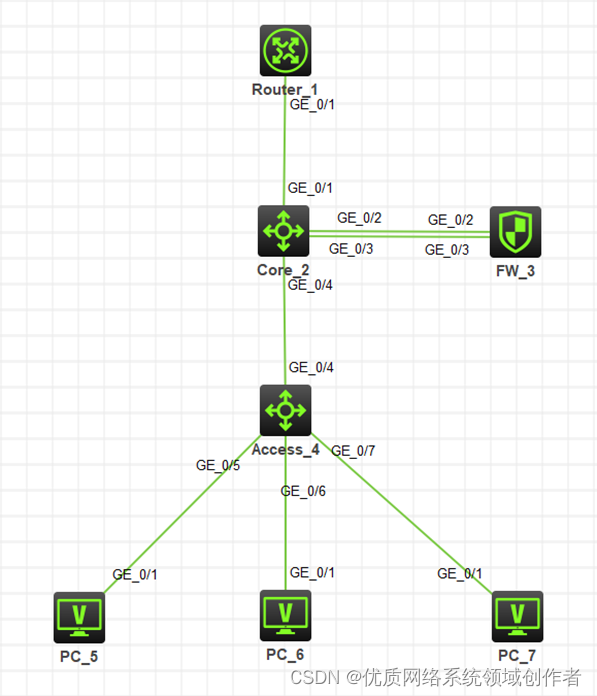

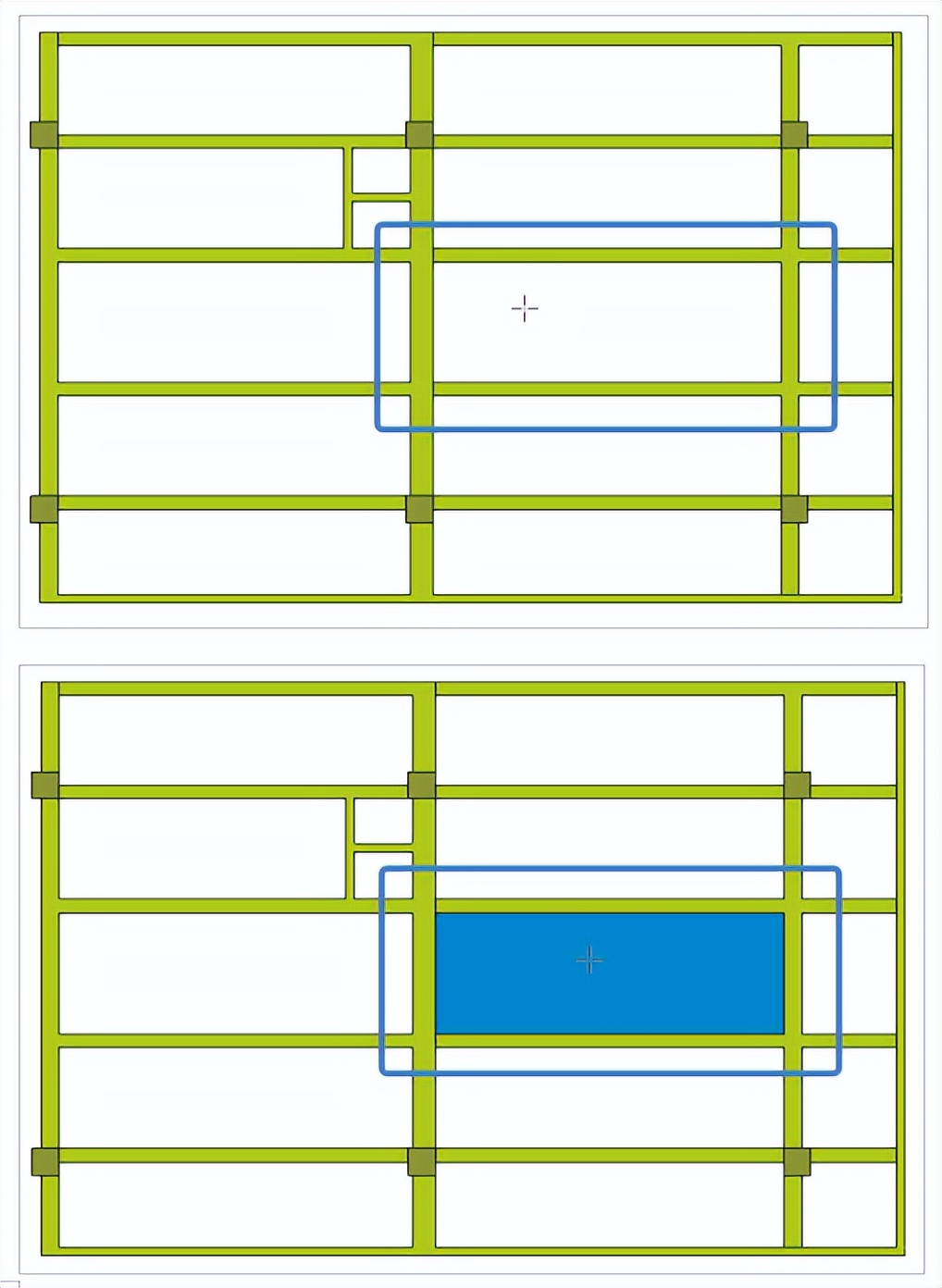

防火墙旁路部署在核心交换机上,内网有三个网段vlan 10:172.16.10.1/24、vlan 20:172.16.20.1/24、vlan30:172.16.30.1。要求内网网关在防火墙设备上,由防火墙作为DHCP服务器给终端下发地址,同时由防火墙来控制禁止vlan10访问vlan 20,禁止vlan20访问vlan30,其他不做限制。

配置思路:

1、 接入交换机根据业务需求,将不同的接口划入指定vlan

2、 接入交换机和核心交换机互联接口配置成trunk模式,放行三个业务vlan

3、 核心交换机与防火墙互联的链路1(G1/0/3)的接口配置成trunk模式,放行三个业务vlan,内网流量通过这跟线路进入防火墙

4、 核心交换机与防火墙互联的链路2(G1/0/2),交换机侧接口工作在access模式,划入vlan5。防火墙侧接口工作在三层模式,链路2三层互联,防火墙处理完的流量经过这跟链路回到核心交换机

5、 核心交换机与出口路由器配置互联地址,核心交换机写默认路由指向出口路由器,出口路由器针对内网网段写回程路由指向核心交换机,核心交换机写回程路由指向防火墙

6、 防火墙配置DHCP及安全策略

配置步骤

1、 配置接入交换机Access

sys

#创建业务vlan

[Access]vlan 10

[Access-vlan10]quit

[Access]vlan 20

[Access-vlan20]quit

[Access]vlan 30

[Access-vlan30]quit

[Access]

#根据业务需要将不同的终端接口划分到不同的vlan

[Access]inter GigabitEthernet 1/0/5

[Access-GigabitEthernet1/0/5]port access vlan 10

[Access-GigabitEthernet1/0/5]quit

[Access]

[Access]inter GigabitEthernet 1/0/6

[Access-GigabitEthernet1/0/6]port access vlan 20

[Access-GigabitEthernet1/0/6]quit

[Access]

[Access]inter GigabitEthernet 1/0/7

[Access-GigabitEthernet1/0/7]port access vlan 30

[Access-GigabitEthernet1/0/7]quit

[Access]

#将接入交换机上行口配置成trunk模式,允许vlan10、20、30通过,禁止vlan1通行

[Access]inter GigabitEthernet 1/0/4

[Access-GigabitEthernet1/0/4]port link-type trunk

[Access-GigabitEthernet1/0/4]port trunk permit vlan 10 20 30

[Access-GigabitEthernet1/0/4]undo port trunk permit vlan 1

[Access-GigabitEthernet1/0/4]qu

#保存配置

[Access] save force

2、 配置核心交换机Core

system-view

#创建业务vlan

[Core]vlan 10

[Core-vlan10]quit

[Core]vlan 20

[Core-vlan20]quit

[Core]vlan 30

[Core-vlan30]quit

[Core]vlan 5

[Core-vlan5]quit

[Core]vlan 6

[Core-vlan6]quit

[Core]

#配置连接接入交换机下行口为trunk模式,允许vlan10、20、30通过,禁止vlan1通行

[Core]inter GigabitEthernet 1/0/4

[Core-GigabitEthernet1/0/4]port link-type trunk

[Core-GigabitEthernet1/0/4]port trunk permit vlan 10 20 30

[Core-GigabitEthernet1/0/4]undo port trunk permit vlan 1

[Core-GigabitEthernet1/0/4]qu

[Core]

#配置连接防火墙的接口(链路1)为trunk模式,允许vlan10、20、30通过,禁止vlan1通行

[Core]inter GigabitEthernet 1/0/3

[Core-GigabitEthernet1/0/3]port link-type trunk

[Core-GigabitEthernet1/0/3]port trunk permit vlan 10 20 30

[Core-GigabitEthernet1/0/3]undo port trunk permit vlan 1

[Core-GigabitEthernet1/0/3]quit

[Core]

#配置连接防火墙的接口(链路2)属于vlan5

[Core]inter GigabitEthernet 1/0/2

[Core-GigabitEthernet1/0/2]port access vlan 5

[Core-GigabitEthernet1/0/2]quit

[Core]

#配置连接上行路由器的接口属于vlan6

[Core]inter g1/0/1

[Core-GigabitEthernet1/0/1]port access vlan 6

[Core-GigabitEthernet1/0/1]quit

[Core]

#配置交换机和防火墙的互联地址10.0.23.2/24

[Core]inter vlan 5

[Core-Vlan-interface5]ip address 10.0.23.2 24

[Core-Vlan-interface5]qu

[Core]

#配置交换机和路由器的互联地址10.0.12.2/24

[Core]inter vlan 6

[Core-Vlan-interface6]ip address 10.0.12.2 24

[Core-Vlan-interface6]quit

[Core]

#配置默认路由指向出口路由器

[Core]ip route-static 0.0.0.0 0 10.0.12.1

#配置内网网段回程路由指向防火墙

[Core]ip route-static 172.16.10.0 24 10.0.23.3

[Core]ip route-static 172.16.20.0 24 10.0.23.3

[Core]ip route-static 172.16.30.0 24 10.0.23.3

#保存配置

[Core] save force

3、 配置防火墙,默认登陆用户名和密码均为admin

Login: admin

Password: admin

sys

[H3C]sysname FW

#创建业务vlan

[FW]vlan 10

[FW-vlan10]quit

[FW]vlan 20

[FW-vlan20]quit

[FW]vlan 30

[FW-vlan30]quit

[FW]

#配置连接交换机的接口(链路1)为trunk模式,允许vlan10、20、30通过,禁止vlan1通行

[FW]inter GigabitEthernet 1/0/3

[FW-GigabitEthernet1/0/3]port link-mode bridge

[FW-GigabitEthernet1/0/3]port link-type trunk

[FW-GigabitEthernet1/0/3]port trunk permit vlan 10 20 30

[FW-GigabitEthernet1/0/3]undo port trunk permit vlan 1

[FW-GigabitEthernet1/0/3]quit

[FW]

#配置连接交换机的接口(链路2)互联地址10.0.23.3/24

[FW]inter GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2]ip address 10.0.23.3 24

[FW-GigabitEthernet1/0/2]quit

[FW]

#创建业务vlan的网关接口

[FW]inter vlan 10

[FW-Vlan-interface10]ip address 172.16.10.1 24

[FW-Vlan-interface10]quit

[FW]

[FW]inter vlan 20

[FW-Vlan-interface20]ip address 172.16.20.1 24

[FW-Vlan-interface20]quit

[FW]

[FW]inter vlan 30

[FW-Vlan-interface30]ip address 172.16.30.1 24

[FW-Vlan-interface30]quit

[FW]

#创建业务vlan的dhcp地址池

[FW]dhcp server ip-pool vlan10

#配置地址池分配地址的网段

[FW-dhcp-pool-vlan10]network 172.16.10.0 mask 255.255.255.0

#配置地址池分配的网关地址

[FW-dhcp-pool-vlan10]gateway-list 172.16.10.1

#配置地址池分配的DNS地址

[FW-dhcp-pool-vlan10]dns-list 114.114.114.114 8.8.8.8

[FW-dhcp-pool-vlan10]quit

[FW]

[FW]dhcp server ip-pool vlan20

[FW-dhcp-pool-vlan20]network 172.16.20.0 mask 255.255.255.0

[FW-dhcp-pool-vlan20]gateway-list 172.16.20.1

[FW-dhcp-pool-vlan20]dns-list 114.114.114.114 8.8.8.8

[FW-dhcp-pool-vlan20]quit

[FW]

[FW]dhcp server ip-pool vlan30

[FW-dhcp-pool-vlan30]network 172.16.30.0 mask 255.255.255.0

[FW-dhcp-pool-vlan30]gateway-list 172.16.30.1

[FW-dhcp-pool-vlan30]dns-list 114.114.114.114 8.8.8.8

[FW-dhcp-pool-vlan30]quit

[FW]

#全局开启dhcp server功能

[FW]dhcp enable

[FW]

#配置默认路由指向核心交换机

[FW]ip route-static 0.0.0.0 0 10.0.23.2

[FW]

#将连接核心交换机的接口g1/0/3(内网流量进防火墙的接口)和网关接口加入trust安全域

[FW]security-zone name Trust

#二层口加安全域的时候,需要额外配置该接口允许通过的vlan

[FW-security-zone-Trust]import interface GigabitEthernet 1/0/3 vlan 10 20 30

[FW-security-zone-Trust]import interface Vlan-interface 10

[FW-security-zone-Trust]import interface Vlan-interface 20

[FW-security-zone-Trust]import interface Vlan-interface 30

[FW-security-zone-Trust]quit

[FW]

#配置将流量出防火墙的接口g1/0/2加入untrust安全域

[FW]security-zone name Untrust

[FW-security-zone-Untrust]import interface GigabitEthernet 1/0/2

[FW-security-zone-Untrust]quit

[FW]

#配置安全策略,安全策略按照dis cu conf security-policy-ip看到的顺序从上往下匹配

[FW]security-policy ip

#配置rule 1名称为toInternet,允许内网所有网段可以通过防火墙访问到路由器及上层网络。此时流量从g1/0/3(trust)进入设备,从g1/0/2(trust)出设备,所以需要放行trust到untrust源地址为172.16.10.0/24、172.16.20.0/24和172.16.30.0/24的流量

[FW-security-policy-ip]rule 1 name toInternet

[FW-security-policy-ip-1-toInternet]source-zone trust

[FW-security-policy-ip-1-toInternet]destination-zone untrust

[FW-security-policy-ip-1-toInternet]source-ip-subnet 172.16.10.1 24

[FW-security-policy-ip-1-toInternet]source-ip-subnet 172.16.20.1 24

[FW-security-policy-ip-1-toInternet]source-ip-subnet 172.16.30.1 24

[FW-security-policy-ip-1-toInternet]action pass

[FW-security-policy-ip-1-toInternet]quit

[FW-security-policy-ip]

#配置rule 2名称为dhcpserver,放行所有dhcp相关的流量,保证可以正常分配地址

[FW-security-policy-ip]rule 2 name dhcpserver

[FW-security-policy-ip-2-dhcpserver]service dhcp-client

[FW-security-policy-ip-2-dhcpserver]service dhcp-server

[FW-security-policy-ip-2-dhcpserver]action pass

[FW-security-policy-ip-2-dhcpserver]quit

[FW-security-policy-ip]

#配置rule 5名称为denyvlan10tovlan20,禁止vlan10访问vlan20。此时流量从g1/0/3(trust)进入设备,从1/0/3(trust)出设备,所以策略的匹配条件是trust到trust,源地址为172.16.10.0/24,目的地址为172.16.20.0/24,不配置规则动作为action pass,默认就是拒绝

[FW-security-policy-ip]rule 5 name denyvlan10tovlan20

[FW-security-policy-ip-5-denyvlan10tovlan20]source-zone trust

[FW-security-policy-ip-5-denyvlan10tovlan20]destination-zone trust

[FW-security-policy-ip-5-denyvlan10tovlan20]source-ip-subnet 172.16.10.0 24

[FW-security-policy-ip-5-denyvlan10tovlan20]destination-ip-subnet 172.16.20.0 24

[FW-security-policy-ip-5-denyvlan10tovlan20]quit

[FW-security-policy-ip]

#配置rule 10名称为denyvlan20tovlan30,禁止vlan20访问vlan30,原理同rule 5。

[FW-security-policy-ip]rule 10 name denyvlan20tovlan30

[FW-security-policy-ip-10-denyvlan20tovlan30]source-zone trust

[FW-security-policy-ip-10-denyvlan20tovlan30]destination-zone trust

[FW-security-policy-ip-10-denyvlan20tovlan30]source-ip-subnet 172.16.20.0 24

[FW-security-policy-ip-10-denyvlan20tovlan30]destination-ip-subnet 172.16.30.0 24

[FW-security-policy-ip-10-denyvlan20tovlan30]qu

.[FW-security-policy-ip]

#配置rule 15名称为permitother,允许内网其他vlan间互访,原理同rule 5。

[FW-security-policy-ip]rule 15 name permitother

[FW-security-policy-ip-15-permitother]source-zone trust

[FW-security-policy-ip-15-permitother]destination-zone trust

[FW-security-policy-ip-15-permitother]source-ip-subnet 172.16.10.0 24

[FW-security-policy-ip-15-permitother]source-ip-subnet 172.16.20.0 24

[FW-security-policy-ip-15-permitother]source-ip-subnet 172.16.30.0 24

[FW-security-policy-ip-15-permitother]action pass

[FW-security-policy-ip-15-permitother]qu

[FW-security-policy-ip]quit

[FW]

#保存配置

[FW] save force

4、 配置出口路由器

sys

[H3C]sysname Router

#配置路由器下行口为10.0.12.1/24

[Router]inter GigabitEthernet 0/1

[Router-GigabitEthernet0/1]ip address 10.0.12.1 24

[Router-GigabitEthernet0/1]quit

[Router]

#给内网三个网段写回程路由指向核心交换机

[Router]ip route-static 172.16.10.0 24 10.0.12.2

[Router]ip route-static 172.16.20.0 24 10.0.12.2

[Router]ip route-static 172.16.30.0 24 10.0.12.2

#保存配置

[Router] save force

一、结果验证

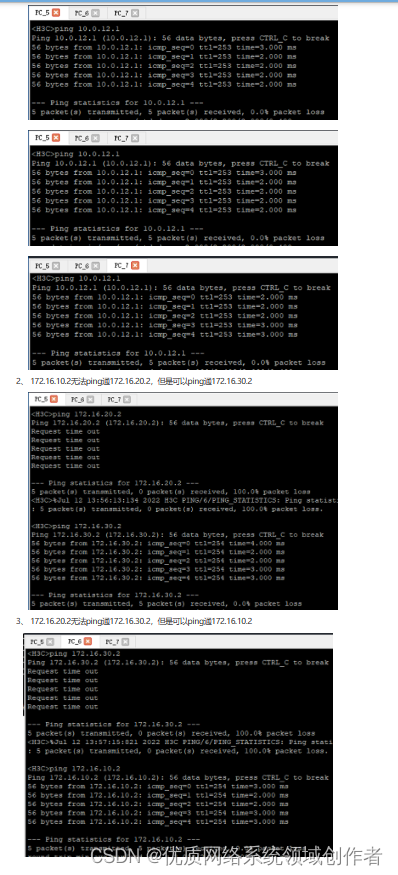

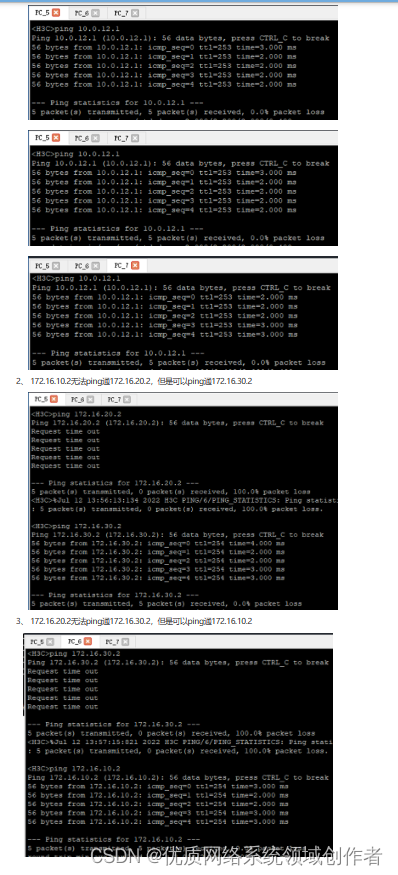

1、 三台pc均可ping通出口路由器

配置关键点

1、安全策略按照dis cu conf security-policy-ip看到的顺序从上往下匹配

2、配置安全策略前,先想一下流量走向,即流量从哪个接口进,又从哪个接口出,这样就可以根据接口确定源/目安全域了

相关文章:

H3C防火墙单机旁路部署(网关在防火墙)

防火墙旁路部署在核心交换机上,内网有三个网段vlan 10:172.16.10.1/24、vlan 20:172.16.20.1/24、vlan30:172.16.30.1。要求内网网关在防火墙设备上,由防火墙作为DHCP服务器给终端下发地址,同时由防火墙来控…...

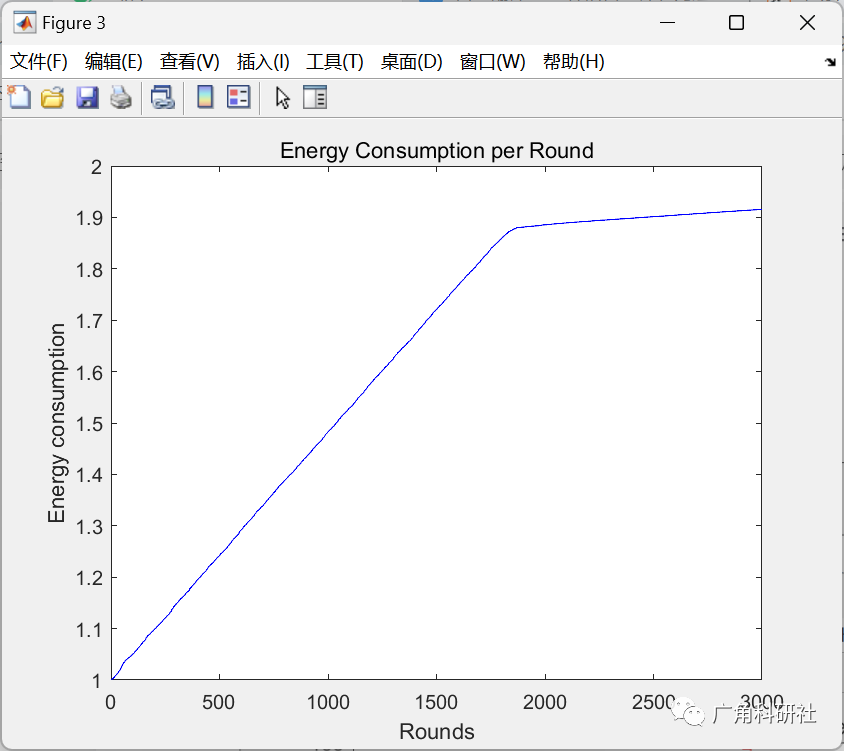

基于密度的无线传感器网络聚类算法的博弈分析(Matlab代码实现)

目录 💥1 概述 📚2 运行结果 🎉3 参考文献 👨💻4 Matlab代码 💥1 概述 提高能源效率是无线传感器网络面临的关键挑战之一,无线传感器网络日益普遍。由于节点(传感器ÿ…...

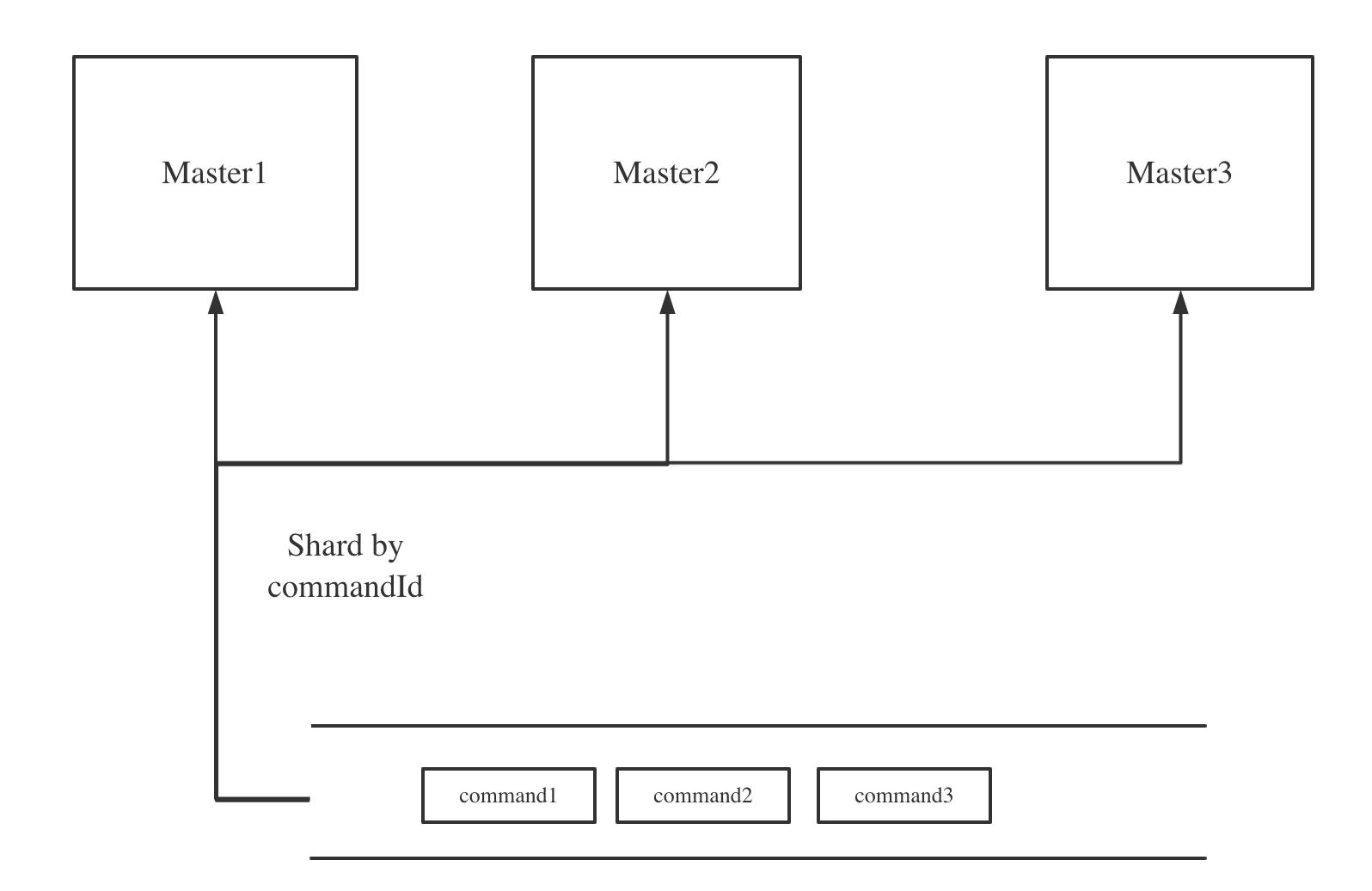

宕机了?!DolphinScheduler 高可用和 Failover 机制关键时刻保命

高可用性是 Apache DolphinScheduler 的特性之一。它通过冗余来避免单点问题,所有组件天然支持横向扩容;但仅仅保证了冗余还不够,当系统中有节点宕机时,还需要有故障转移机制能够自动将宕机节点正在处理的工作转移到新节点上执行&…...

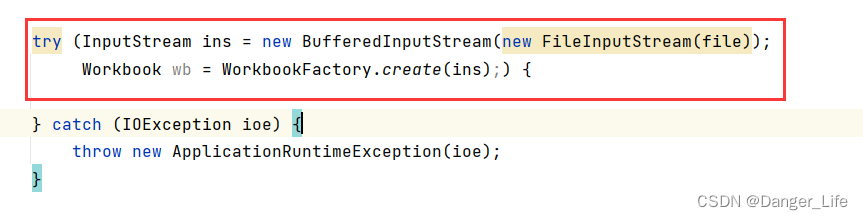

try(){}用法try-with-resources、try-catch-finally

属于Java7的新特性。 经常会用try-catch来捕获有可能抛出异常的代码。如果其中还涉及到资源的使用的话,最后在finally块中显示的释放掉有可能被占用的资源。 但是如果资源类已经实现了AutoCloseable这个接口的话,可以在try()括号中可以写操作资源的语句(…...

常见Http错误码学习

常见 http 错误码 服务器巡检时比较常见的 http 错误码 400 Bad Request408 Request Timeout499 client has closed connection502 Bad Gateway504 Gateway Timeout 这些错误码反映了服务器什么样的状态,仅看字面意思还不太容易理解,就动手做个试验…...

)

qemu-基础篇——ARM 链接过程分析(六)

文章目录 ARM 链接过程分析源文件global_bss_file.cglobal_data_fle.cglobal_function_file.cglobal_rodata_file.cmain.c 链接文件 link.lds编译命令及反汇编命令解析 .o 文件global_bss_file.oglobal_data_fle.oglobal_function_file.oglobal_rodata_file.omain.o 链接观察链…...

Java企业工程项目管理系统+spring cloud 系统管理+java 系统设置+二次开发

工程项目各模块及其功能点清单 一、系统管理 1、数据字典:实现对数据字典标签的增删改查操作 2、编码管理:实现对系统编码的增删改查操作 3、用户管理:管理和查看用户角色 4、菜单管理:实现对系统菜单的增删改查操…...

Eureka与Zookeeper的区别

著名的CAP 理论指出,一个分布式系统不可能同时满足 C( 一致性 ) 、 A( 可用性 ) 和 P( 分区容错性 ) 。 由于分区容错性在是分布式系统中必须要保证的,因此我们只能在 A 和 C 之间进行权衡,在此 Zookeeper 保证的是 CP, 而 Eureka 则是 AP…...

顺序表和链表的各种代码实现

一、线性表 在日常生活中,线性表的例子比比皆是。例如,26个英文字母的字母表(A,B,C,……,Z)是一个线性表,表中的数据元素式单个字母。在稍复杂的线性表中,一个数据元素可以包含若干个数据项。例…...

C# 介绍三种不同组件创建PDF文档的方式

1 c# 数据保存为PDF(一) (spire pdf篇) 2 c# 数据保存为PDF(二) (Aspose pdf篇) 3 c# 数据保存为PDF(三) (PdfSharp篇) 组件名称 绘制…...

极简面试题 --- Redis

什么是 Redis? Redis 是一个基于内存的键值存储系统,也被称为数据结构服务器。它支持多种数据结构,例如字符串、哈希表、列表、集合和有序集合,并且可以在内存中快速读写。 Redis 的优势有哪些? 快速:由…...

可视化图表API格式要求有哪些?Sugar BI详细代码示例(4)

Sugar BI中的每个图表可以对应一个数据 API,用户浏览报表时,选定一定的过滤条件,点击「查询」按钮将会通过 API 拉取相应的数据;前面说过,为了确保用户数据的安全性,Sugar BI上的所有数据请求都在Sugar BI的…...

)

学习vue(可与知乎合并)

一:组件及交互 1、什么是组件? 组件是可复用的 Vue 实例,且带有一个名字:在这个例子中是 。我们可以在一个通过 new Vue 创建的 Vue 根实例中,把这个组件作为自定义元素来使用: 声明组件 // 定义一个名…...

【UEFI实战】Linux下如何解析ACPI表

本文介绍如何在Linux下查看ACPI表示。使用的系统是Ubuntu18.04: Linux home 4.15.0-36-generic #39-Ubuntu SMP Mon Sep 24 16:19:09 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux 可以在如下的目录看到ACPI的基本信息: 但是默认的表都是不可以直接查看的&…...

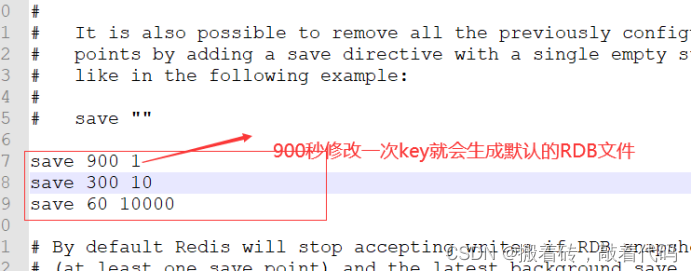

Java-Redis持久化之RDB操作

Java-Redis持久化之RDB操作 1.为什么redis需要持久化?2.什么是RDB操作?3.请你用自己的话讲下RDB的过程?4.如何恢复rdb文件? 1.为什么redis需要持久化? Redis是内存数据库,如果不将内存数据库保存到磁盘,那么服务器进程退出&am…...

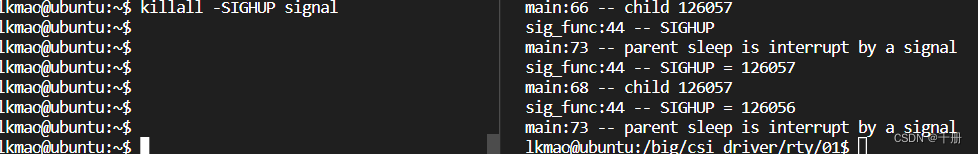

信号signal编程测试

信号会打断系统调用,慎用,就是用的时候测一测。 下面是信号的基础测试 信号 信号(signal)机制是UNIX系统中最为古老的进程之间的通信机制。它用于在一个或多个进程之间传递异步信号。信号可以由各种异步事件产生,例如…...

Linux学习记录——이십삼 进程信号(2)

文章目录 1、可重入函数2、volatile关键字3、如何理解编译器的优化4、SIGCHLD信号 1、可重入函数 两个执行流都执行一个函数时,这个函数就被重入了。比如同一个函数insert,在main中执行时,这个进程时间片到了,嵌入了内核…...

Revit中如何创建曲面嵌板及一键成板

一、Revit中如何创建曲面嵌板 在我们的绘图过程中可能会遇见一些曲面形状,而我们的常规嵌板没办法满足我们绘制的要求,我们今天学习如何在revit中绘制曲面嵌板。 1.新建“自适应公制常规模型”族,创建4个点图元并为其使用自适应。 2.在相同的…...

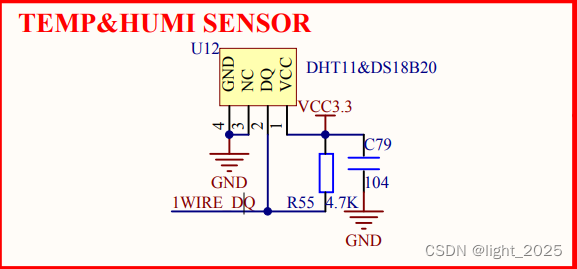

STM32F4_DHT11数字温湿度传感器

目录 前言 1. DHT11简介 2. DHT11数据结构 3. DHT11的传输时序 3.1 DHT11开始发送数据流程 3.2 主机复位信号和DHT11响应信号 3.3 数字 “0” 信号表示方法 3.4 数字 “1” 信号表示方法 4. 硬件分析 5. 实验程序详解 5.1 main.c 5.2 DHT11.c 5.3 DHT11.h 前言 DH…...

WiFi(Wireless Fidelity)基础(十一)

目录 一、基本介绍(Introduction) 二、进化发展(Evolution) 三、PHY帧((PHY Frame ) 四、MAC帧(MAC Frame ) 五、协议(Protocol) 六、安全&#x…...

大数据学习栈记——Neo4j的安装与使用

本文介绍图数据库Neofj的安装与使用,操作系统:Ubuntu24.04,Neofj版本:2025.04.0。 Apt安装 Neofj可以进行官网安装:Neo4j Deployment Center - Graph Database & Analytics 我这里安装是添加软件源的方法 最新版…...

)

Java 语言特性(面试系列2)

一、SQL 基础 1. 复杂查询 (1)连接查询(JOIN) 内连接(INNER JOIN):返回两表匹配的记录。 SELECT e.name, d.dept_name FROM employees e INNER JOIN departments d ON e.dept_id d.dept_id; 左…...

SciencePlots——绘制论文中的图片

文章目录 安装一、风格二、1 资源 安装 # 安装最新版 pip install githttps://github.com/garrettj403/SciencePlots.git# 安装稳定版 pip install SciencePlots一、风格 简单好用的深度学习论文绘图专用工具包–Science Plot 二、 1 资源 论文绘图神器来了:一行…...

UDP(Echoserver)

网络命令 Ping 命令 检测网络是否连通 使用方法: ping -c 次数 网址ping -c 3 www.baidu.comnetstat 命令 netstat 是一个用来查看网络状态的重要工具. 语法:netstat [选项] 功能:查看网络状态 常用选项: n 拒绝显示别名&#…...

Matlab | matlab常用命令总结

常用命令 一、 基础操作与环境二、 矩阵与数组操作(核心)三、 绘图与可视化四、 编程与控制流五、 符号计算 (Symbolic Math Toolbox)六、 文件与数据 I/O七、 常用函数类别重要提示这是一份 MATLAB 常用命令和功能的总结,涵盖了基础操作、矩阵运算、绘图、编程和文件处理等…...

JUC笔记(上)-复习 涉及死锁 volatile synchronized CAS 原子操作

一、上下文切换 即使单核CPU也可以进行多线程执行代码,CPU会给每个线程分配CPU时间片来实现这个机制。时间片非常短,所以CPU会不断地切换线程执行,从而让我们感觉多个线程是同时执行的。时间片一般是十几毫秒(ms)。通过时间片分配算法执行。…...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...

dify打造数据可视化图表

一、概述 在日常工作和学习中,我们经常需要和数据打交道。无论是分析报告、项目展示,还是简单的数据洞察,一个清晰直观的图表,往往能胜过千言万语。 一款能让数据可视化变得超级简单的 MCP Server,由蚂蚁集团 AntV 团队…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...