密码技术在车联网安全中的应用与挑战

随着智慧交通和无人驾驶的快速发展,车联网产业呈现蓬勃发展态势,车与云、车与车、车与路、车与人等综合网络链接的融合程度越来越高,随之而来的安全挑战也更加严峻。解决车联网的安全问题需要一个整体的防护体系,而密码技术凭借技术成熟度高、破解难度大、管控强度高等特性,将在车联网安全中获得较广泛应用。

车联网中的安全隐患

长期以来,车联网的发展更多关注的是应用功能的实现,但在安防、视频、定位、通信、数据采集等多种技术融合使用的过程中,缺乏对安全威胁的充分准备,车联网系统在应对入侵、数据泄露方面的能力仍然薄弱,车联网攻击事件时有发生。

从车联网安全的攻击方式来看,传统的网络攻击依然可以应用于车联网,比如数据篡改、伪装、中间人攻击、DOS攻击等,同时,攻击者还可以专门针对车联网的架构进行攻击,主要包括:

车联网端侧威胁

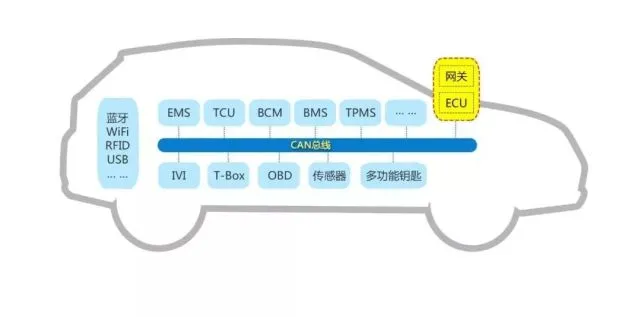

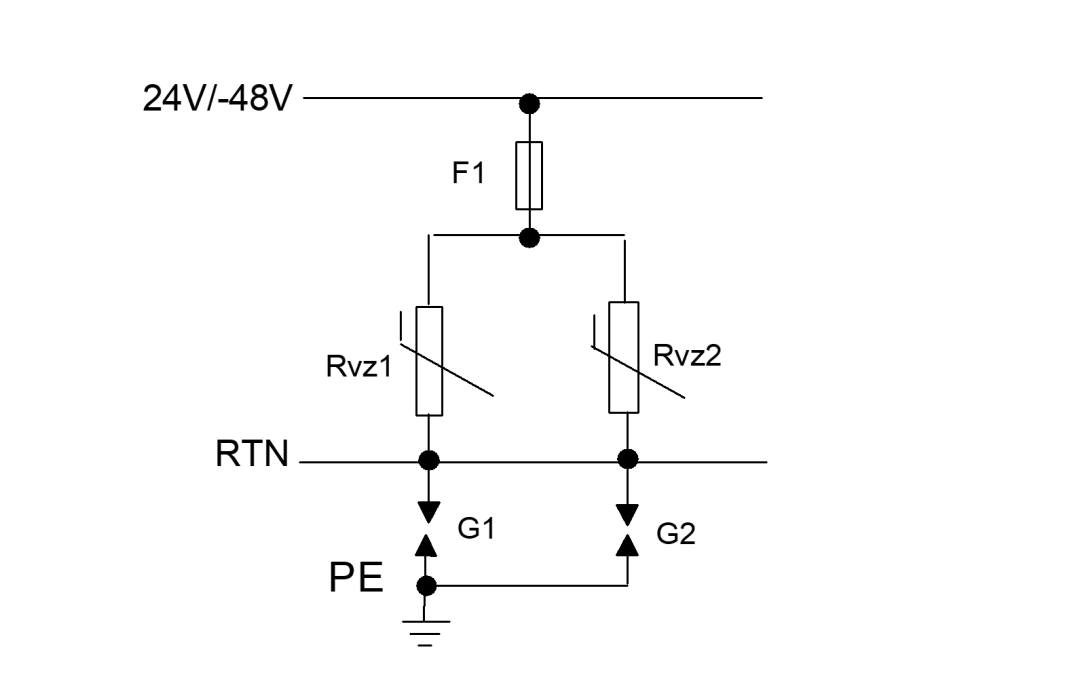

端侧威胁主要包括CAN总线和数字钥匙的安全风险。CAN总线是控制器局域网络(Controller Area Network, CAN)的简称,它相当于车辆的神经网络,负责连接车内各控制系统,如车载信息娱乐系统、控制系统、转向系统等。CAN协议是车辆应用中最常见的车载通信协议,但CAN协议中缺乏加密技术,可能导致数据泄露,同时CAN总线对传输错误进行完整性验证的CRC功能,可能造成数据被恶意注入,破坏完整性。

车联网CAN总线架构示意

数字钥匙是随着车辆智能化变革出现的,可以让车主通过智能手机、可穿戴设备等解锁车辆,并对车辆进行相关操作。它的出现虽然带来舒适性的体验,同时也引发了新的安全隐患:身份认证、加密算法、密钥存储、数据传输等多个环节均有可能遭到攻击或被利用。

车联网管侧威胁

管侧威胁主要是指用户、车辆、云端之间的通信安全风险。车云通信的过程中,通信协议存在的漏洞隐患,网络隔离不到位、访问控制安全认证的缺乏,都能够在通信阶段进行入侵、远程控制等操作。车辆、路测设施亟需设置统一可信的“数字身份”,进行通信身份校验和安全认证,否则攻击者可伪造路测基础设施等进行网络攻击。

车联网云侧威胁

云侧威胁主要是指车联网云服务平台的安全风险。车联网服务平台一般基于云计算技术,也容易将云计算本身的安全问题引入到平台中,同时车与车联网服务平台实现车载信息交互系统、车辆网关、C-V2X 车载通信设备等与车联网服务平台间的安全通信。需要确保通信过程中的传输数据的保密性、不可否认性和完整性。

车联网数据安全风险

车联网中的关键信息包含两个部分,一方面是车主的身份信息、行车轨迹、通话记录、驾驶行为、家庭住址等;另一方面是智能车辆运行中产生的信息。智能车辆由于需要实现高速联网、道路感知、车路协同、车机互联、人机互动、电子导航等功能,在车身内外使用越来越多的摄像头、雷达、卫星定位等感知设备,这些智能感知设备也会产生信息数据被窃取或泄漏的风险。

车联网安全中的密码应用

在车联网系统中,主要包含用户、车辆、云端三个角色,其中:用户安装移动终端安装App软件,完成车辆的发现、开门、发动、熄火、锁门等车辆控制操作;车辆通过车辆控制模块与云端进行远程通信,并使用蓝牙实现和App软件之间的无线通信;云端负责集中管理车辆的所有数据资源,并远程控制车辆。

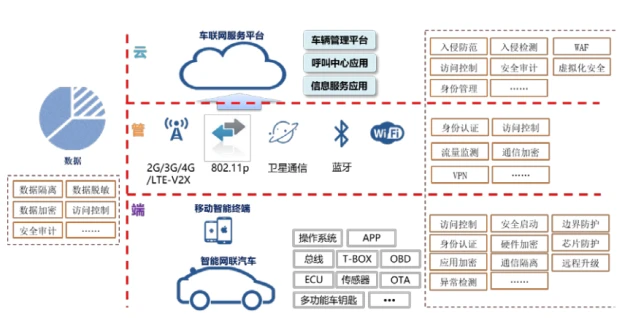

从防护对象来看,车联网的网络安全应重点关注智能网联车辆安全、智能终端安全、车联网服务平台安全、通信安全、应用安全、数据安全和隐私保护,而密码技术可以贯穿应用于车联网环境的各个环节,比如用户和设备的身份认证、访问控制、重要数据(日志、采集的车辆信息、用户数据)的加解密等场景。

网络安全视角的车联网架构

(图片来源:中国信通院车联网安全白皮书)

1、身份鉴别应用场景:主要包括“用户-车辆”,“用户-云端“、”车辆-云端”之间的双向身份鉴别,保证通信双方的真实性。通过利用安全芯片、密码模块等产品,将硬件设计与密码技术结合,使硬件设备具有秘钥管理及加解密运算能力,提供身份的有效性验证、数据有效性验证,有效解决TSP安全加固、固件升级(FOTA)包缺乏合法性检测、蓝牙钥匙安全下发、通信信息明文传递、连接双方身份认证等问题。

2、网络通信应用场景:包括“用户-车辆”,“用户-云端“、”车辆-云端”之间通信过程以及车内部的通信。主要使用加密和认证技术,包括PKI信任体系和TLS认证加密体系,主要保证关键数据在传输中的保密性,对于移动端和车辆的接入使用数字签名进行身份合法性验证,保证接入端可靠,如车内 ECU(电子控制单元)指令不会被篡改,指令的加密传输等。

车联网PKI应用

3、数据安全应用场景:包含数据传输和数据存储安全,集中/采集设备调用服务器密码机和安全芯片服务,采用对称算法和哈希算法(例如SM4、HMAC-SM3),对通信过程中和存储中的信息保密性和完整性进行保护。从数据生命周期来看,包含数据采集、数据传输、数据存储、数据处理、数据交换、数据销毁等阶段。需要的技术包含:数据分类分级、可信、准入、数据加密、数据防泄漏、数据脱敏、用户行为审计和溯源、数据销毁等等。

从应用模式看,在车联网环境中,密码产品目前主要部署在车联网的终端和云端。终端的密码产品主要有数字钥匙、车载安全芯片、白盒密码、OTA安全系统、APP安全防护等产品;云端的密码产品主要有应用的产品主要有CA系统、KMS系统、云密码机、数据库加密机、交付网关等。

密码技术应用的发展挑战

在国家政策和车联网安全需求的双重推动下,密码技术在车联网中的应用将非常广泛,但由于车联网技术的快速发展,密码技术在其中的应用也同样存在诸多挑战:

挑战一:多类型终端、协议和应用场景下的产品适配

车联网终端方面,包括Linux系列的IVI、TBOX、中央网关以及车载框架ECU系列,云端包括Windows、 Linux、Unix系列服务器与工作站。路侧设备包括Linux系列的收费设备、测速传感设备、智能路灯、充电桩等;移动端包括Android、IOS系列移动智能终端;

车联网协议方面,车载远程通讯协议包括蜂窝网、LET-V2X、5G-V2X等远程通讯协议;车载短程通讯协议WIFI、RFID、Bluetooth等近距离通讯协议;以及车载雷达、车内CAN网络等车内通讯协议。

密码需要对于以上多类型的终端、多种协议研发适配的技术及产品,才能发挥密码在车联网安全中的基础作用。

挑战二:实现轻量级的密码产品应用

车联网系统中的终端数量巨大,每辆汽车可能配备了数百个通过总线连接的电子控制单元(ecu)。因此,密码应用需要占用较大的网络和算力资源,来满足应用认证和加密服务需求,而现阶段车联网应用中的一个主要挑战就是传输带宽不足导致的网络时延,因此密码技术的应用需要最大程度降低对车联网系统资源的占用,如何实现轻量级的密码技术应用将是密码厂商的一大挑战。

挑战三:密码应用的行业规范及标准仍需完善

对于车联网中密码技术的应用,虽然目前有关部门已经出台了一些规章制度,但规范促进监督作用仍然有限,行业政策法规还需进一步完善。目前,国家正在加紧推进车联网商用密码的应用,工业和信息化部于2021年9月15日发布的《工业和信息化部关于加强车联网网络安全和数据安全工作的通知》中提出,如果车联网服务平台被认定为关键信息基础设施,平台运营单位要尽快落实《关键信息基础设施安全保护条例》有关规定,并按照国家有关标准使用商用密码进行保护,自行或者委托商用密码检测机构开展商用密码应用安全性评估。

作者简介

林海静:安全牛分析师,主要负责网络安全运营、安全服务、物联网安全等领域的技术研究与观察,参与调研并撰写发布《安全运营自动化应用指南》、《现代企业安全意识培养实践指南》等专业研究报告。

声明:本文相关资讯来自安全牛,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站删除

相关文章:

密码技术在车联网安全中的应用与挑战

随着智慧交通和无人驾驶的快速发展,车联网产业呈现蓬勃发展态势,车与云、车与车、车与路、车与人等综合网络链接的融合程度越来越高,随之而来的安全挑战也更加严峻。解决车联网的安全问题需要一个整体的防护体系,而密码技术凭借技…...

富媒体数据管理解决方案:简化、优化、自动化

富媒体数据管理解决方案:简化、优化、自动化 适用于富媒体的 NetApp 解决方案有助于简化和降低数据管理成本,优化全球媒体工作流并自动执行媒体资产管理。这将有助于减轻您的负担。 为什么选择 NetApp 的富媒体数据管理解决方案? 成本更低…...

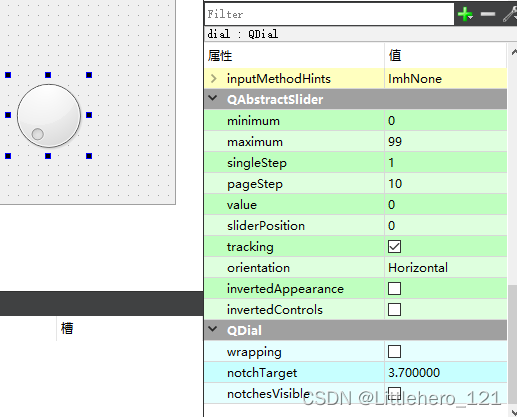

QT入门Input Widgets之QFontComboBox、QTextEdit、QPlainTextEdit、QDial、QKeySequenceEdit

目录 一、QFontComboBox的相关介绍 1、实际使用 二、QTextEdit与QPlainTextEdit 三、QDial的相关介绍 四、QKeySequenceEdit的相关介绍 此文为作者原创,创作不易,转载请标明出处! 一、QFontComboBox的相关介绍 1、实际使用 一般使用较…...

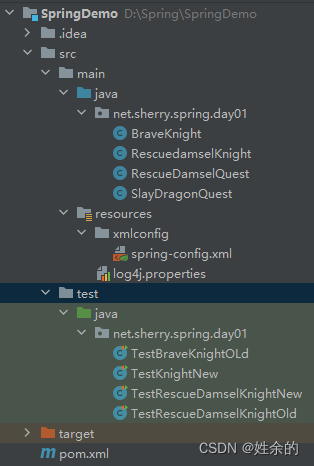

Java企业级开发学习笔记

文章目录一、Spring1.1、Slay Dragon1.2、RescueDamselQuest一、Spring 第一周写了两个小项目均使用了原始调用和容器的方法 两个项目:<斩杀大龙与上路保卫战> 配一张文件位置图 1.1、Slay Dragon BraveKnight package net.sherry.spring.day01;public c…...

基础算法 ---高精度)

【算法基础】(一)基础算法 ---高精度

✨个人主页:bit me ✨当前专栏:算法基础 🔥专栏简介:该专栏主要更新一些基础算法题,有参加蓝桥杯等算法题竞赛或者正在刷题的铁汁们可以关注一下,互相监督打卡学习 🌹 🌹 dz…...

电源口防雷器电路设计方案

电源口防雷电路的设计需要注意的因素较多,有如下几方面:1、防雷电路的设计应满足规定的防护等级要求,且防雷电路的残压水平应能够保护后级电路免受损坏。2、在遇到雷电暂态过电压作用时,保护装置应具有足够快的动作响应速度&#…...

【零基础入门前端系列】—表单(七)

【零基础入门前端系列】—表单(七) 一、什么是表单 表单在Web网页中用来给访问者填写信息,从而采集客户信息端,使得网页具有交互功能。一般是将表单设计在一个HTML文档中,当用户填写完信息后做提交操作,于…...

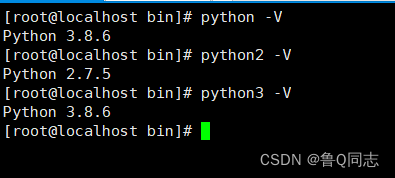

Linux安装python3

Linux安装python3一.介绍二.下载三.配置1.文件夹2.安装依赖3.安装4.配置4.1python关系4.2配置测试-映射python3文件4.2.1 不用设置默认python3为默认版本4.2.2 将python3设置默认版本一.介绍 因为我的Centos7虚拟机里面只有python2.7.5,我想安装一个python3但是还要…...

怎么通过中级职称有窍门吗?

中级职称评审对人才加薪、升职自然不必说,更重要的是职称证书对于公司和企业同样具有重要的价值和意义,因此只要是说公司办理资质或者有项目招投标的公司对于人才参加中级职称评审毫无疑问会给予大力支持,既然工程师职称有这么多的好处&#…...

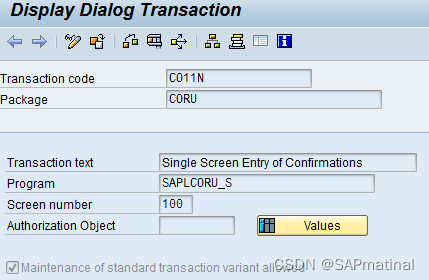

SAP ABAP根据事务码查找增强最直接的方法

下面是为任意事务代码查找用户出口的步骤: 方法一: 第 1 步:使用 事务代码:SE93。输入您要搜索用户出口的 事务代码。 在我们的场景中,我们将使用 CO11N。 第 2 步:点击显示: 第 3 步…...

HTTP协议——详细讲解

目录 一、HTTP协议 1.http 2.url url的组成: url的保留字符: 3.http协议格式编辑 ①http request ②http response 4.对request做出响应 5.GET与POST方法 ①GET ②POST 7.HTTP常见Header ①Content-Type:: 数据类型(text/html等)在上文…...

echonet-dynamic代码解读

1 综述 一共是这些代码,我们主要看echo.py,segmentation.py,video.py,config.py。 2 配置文件config.py 基于配置文件设置路径。 """Sets paths based on configuration files."""import conf…...

大气温室气体浓度不断增加,导致气候变暖加剧,随之会引发一系列气象、生态和环境灾害怎样解决?

大气温室气体浓度不断增加,导致气候变暖加剧,随之会引发一系列气象、生态和环境灾害。如何降低温室气体浓度和应对气候变化已成为全球关注的焦点。海洋是地球上最大的“碳库”,“蓝碳”即海洋活动以及海洋生物(特别是红树林、盐沼和海草&…...

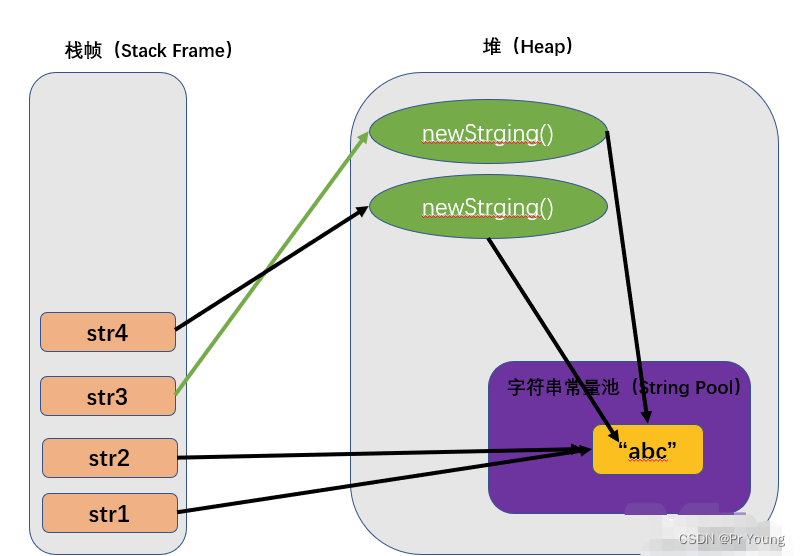

字符串内存分配

涉及三块区域:栈,堆,字符串常量池(jdk1.7之前在方法区,jdk1.7之后在堆中) 关于字符串常量池到底在不在堆中: jdk1.6及以前,方法区独立存在(不在堆里面)&…...

CHI协议通道概念

通道定义为一组结点之间的通信信号。CHI协议定义了四种通道,请求REQ、响应RSP、侦听SNP和数据DAT。 RN结点上CHI协议通道信号组包括: 请求发送端信号,RN结点发送读/写等请求,从不接收请求响应接收端信号,RN结点接收来…...

XQuery 简介

XQuery 简介 解释 XQuery 最佳方式是这样讲:XQuery 相对于 XML 的关系,等同于 SQL 相对于数据库表的关系。 XQuery 被设计用来查询 XML 数据 - 不仅仅限于 XML 文件,还包括任何可以 XML 形态呈现的数据,包括数据库。 您应该具备的…...

Spring的Bean的生命周期与自动注入细节

1. Bean的生命周期 通过一个LifeCycleBean和一个MyBeanPostProcessor来观察Bean的生命周期: 构造(实例化)->依赖注入(前后处理)->初始化(前后处理)->销毁 LifeCycleBean Component public class LifeCycleBean {private static final Logger log LoggerFactory.g…...

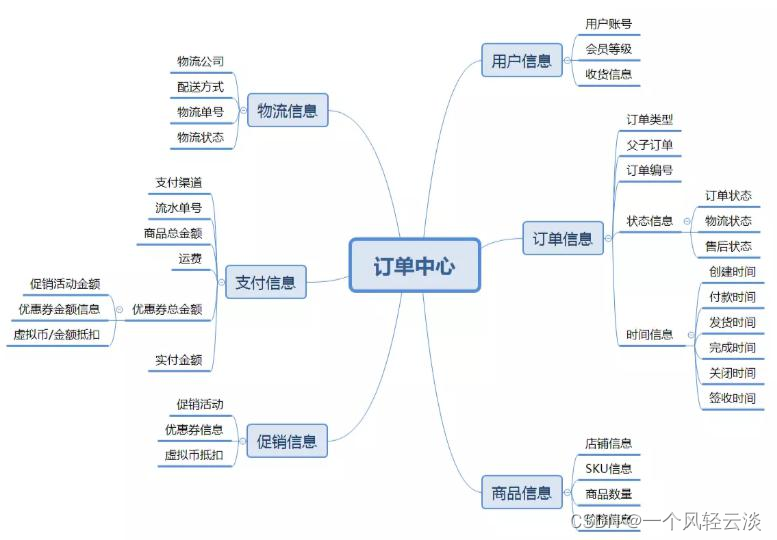

谷粒商城:订单中心概念解析

1、订单中心 电商系统涉及到 3 流,分别时信息流,资金流,物流,而订单系统作为中枢将三者有机的集 合起来。 订单模块是电商系统的枢纽,在订单这个环节上需求获取多个模块的数据和信息,同时对这 些信息进行加…...

快递员配送手机卡,要求当面激活有“猫腻”吗?

咨询:快递员配送手机卡,要求当面激活有“猫腻”吗?有些朋友可能在网上看到了一些关于快递小哥激活会采集信息的文章,所以觉得让快递小哥激活流量卡并不安全,其实,哪有这么多的套路,只要你自己在…...

Sage X3 ERP的称重插件帮助食品和化工企业实现精细化管理

目录 需要称重插件管理的行业客户 Sage X3 ERP称重插件管理的两个关键单位 Sage X3 ERP称重插件的特色 Sage X3 ERP称重插件管理的重要性 需要称重插件管理的行业客户 术语“实际重量”表示在销售和运输时捕获的物品重量。生产销售家禽、肥料、钢材或任何其他需要跟踪实…...

shell脚本--常见案例

1、自动备份文件或目录 2、批量重命名文件 3、查找并删除指定名称的文件: 4、批量删除文件 5、查找并替换文件内容 6、批量创建文件 7、创建文件夹并移动文件 8、在文件夹中查找文件...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

【Linux】C语言执行shell指令

在C语言中执行Shell指令 在C语言中,有几种方法可以执行Shell指令: 1. 使用system()函数 这是最简单的方法,包含在stdlib.h头文件中: #include <stdlib.h>int main() {system("ls -l"); // 执行ls -l命令retu…...

Frozen-Flask :将 Flask 应用“冻结”为静态文件

Frozen-Flask 是一个用于将 Flask 应用“冻结”为静态文件的 Python 扩展。它的核心用途是:将一个 Flask Web 应用生成成纯静态 HTML 文件,从而可以部署到静态网站托管服务上,如 GitHub Pages、Netlify 或任何支持静态文件的网站服务器。 &am…...

:爬虫完整流程)

Python爬虫(二):爬虫完整流程

爬虫完整流程详解(7大核心步骤实战技巧) 一、爬虫完整工作流程 以下是爬虫开发的完整流程,我将结合具体技术点和实战经验展开说明: 1. 目标分析与前期准备 网站技术分析: 使用浏览器开发者工具(F12&…...

图表类系列各种样式PPT模版分享

图标图表系列PPT模版,柱状图PPT模版,线状图PPT模版,折线图PPT模版,饼状图PPT模版,雷达图PPT模版,树状图PPT模版 图表类系列各种样式PPT模版分享:图表系列PPT模板https://pan.quark.cn/s/20d40aa…...

管理学院权限管理系统开发总结

文章目录 🎓 管理学院权限管理系统开发总结 - 现代化Web应用实践之路📝 项目概述🏗️ 技术架构设计后端技术栈前端技术栈 💡 核心功能特性1. 用户管理模块2. 权限管理系统3. 统计报表功能4. 用户体验优化 🗄️ 数据库设…...

JS手写代码篇----使用Promise封装AJAX请求

15、使用Promise封装AJAX请求 promise就有reject和resolve了,就不必写成功和失败的回调函数了 const BASEURL ./手写ajax/test.jsonfunction promiseAjax() {return new Promise((resolve, reject) > {const xhr new XMLHttpRequest();xhr.open("get&quo…...

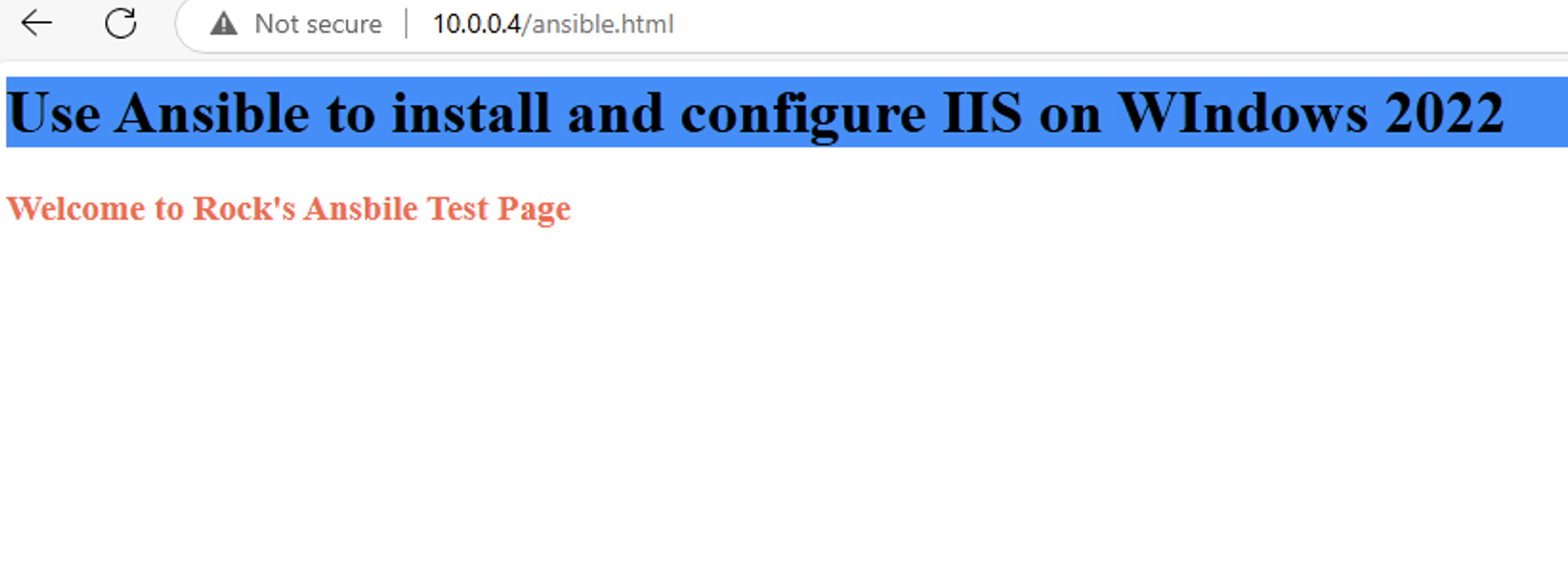

通过 Ansible 在 Windows 2022 上安装 IIS Web 服务器

拓扑结构 这是一个用于通过 Ansible 部署 IIS Web 服务器的实验室拓扑。 前提条件: 在被管理的节点上安装WinRm 准备一张自签名的证书 开放防火墙入站tcp 5985 5986端口 准备自签名证书 PS C:\Users\azureuser> $cert New-SelfSignedCertificate -DnsName &…...

0x-3-Oracle 23 ai-sqlcl 25.1 集成安装-配置和优化

是不是受够了安装了oracle database之后sqlplus的简陋,无法删除无法上下翻页的苦恼。 可以安装readline和rlwrap插件的话,配置.bahs_profile后也能解决上下翻页这些,但是很多生产环境无法安装rpm包。 oracle提供了sqlcl免费许可,…...